Similar presentations:

Что умеют вирусы на всех устройствах

1.

Что умеютвирусы на всех

устройствах?

Исследование функциональных возможностей

современных киберугроз

Автор проекта

Руководитель

Нейман Иван, 9Г класс

Шелковников П.В.

2.

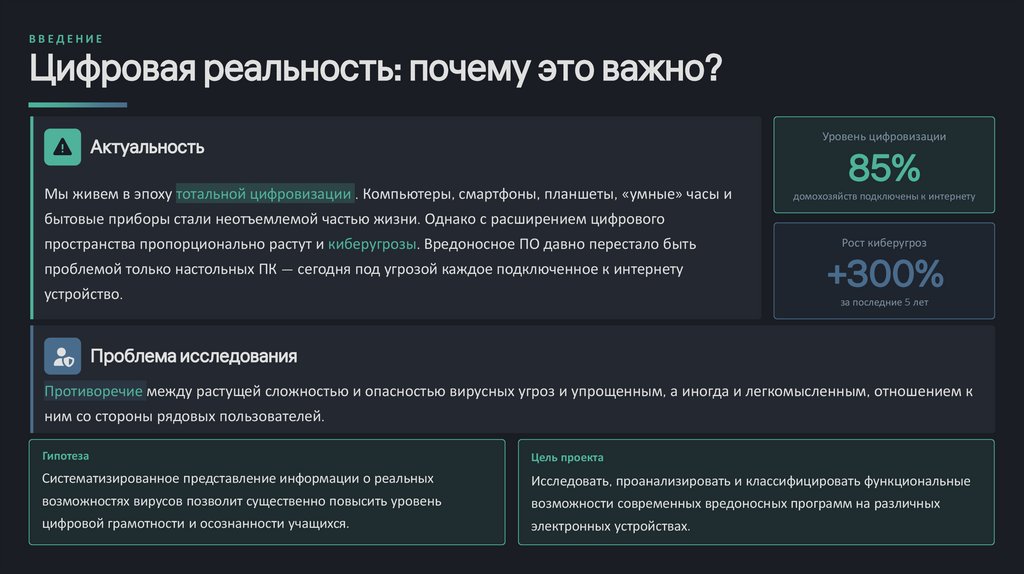

ВВЕДЕНИЕЦифровая реальность: почему это важно?

Уровень цифровизации

Актуальность

Мы живем в эпоху тотальной цифровизации . Компьютеры, смартфоны, планшеты, «умные» часы и

85%

домохозяйств подключены к интернету

бытовые приборы стали неотъемлемой частью жизни. Однако с расширением цифрового

пространства пропорционально растут и киберугрозы. Вредоносное ПО давно перестало быть

проблемой только настольных ПК — сегодня под угрозой каждое подключенное к интернету

устройство.

Рост киберугроз

+300%

за последние 5 лет

Проблема исследования

Противоречие между растущей сложностью и опасностью вирусных угроз и упрощенным, а иногда и легкомысленным, отношением к

ним со стороны рядовых пользователей.

Гипотеза

Цель проекта

Систематизированное представление информации о реальных

Исследовать, проанализировать и классифицировать функциональные

возможностях вирусов позволит существенно повысить уровень

возможности современных вредоносных программ на различных

цифровой грамотности и осознанности учащихся.

электронных устройствах.

3.

ГЛАВА 1Теоретические

основы

компьютерных

вирусов

История развития и классификация

вредоносного программного обеспечения

4.

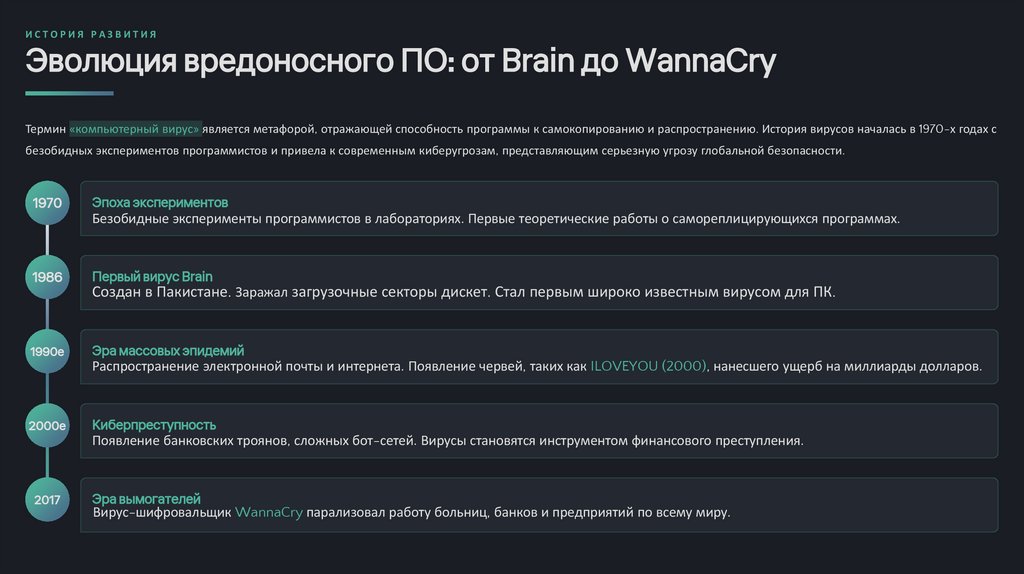

ИСТОРИЯ РАЗВИТИЯЭволюция вредоносного ПО: от Brain до WannaCry

Термин «компьютерный вирус» является метафорой, отражающей способность программы к самокопированию и распространению. История вирусов началась в 1970-х годах с

безобидных экспериментов программистов и привела к современным киберугрозам, представляющим серьезную угрозу глобальной безопасности.

1970

Эпоха экспериментов

Безобидные эксперименты программистов в лабораториях. Первые теоретические работы о самореплицирующихся программах.

1986

Первый вирус Brain

1990е

Эра массовых эпидемий

Распространение электронной почты и интернета. Появление червей, таких как ILOVEYOU (2000), нанесшего ущерб на миллиарды долларов.

2000е

Киберпреступность

Появление банковских троянов, сложных бот-сетей. Вирусы становятся инструментом финансового преступления.

2017

Эра вымогателей

Вирус-шифровальщик WannaCry парализовал работу больниц, банков и предприятий по всему миру.

Создан в Пакистане. Заражал загрузочные секторы дискет. Стал первым широко известным вирусом для ПК.

5.

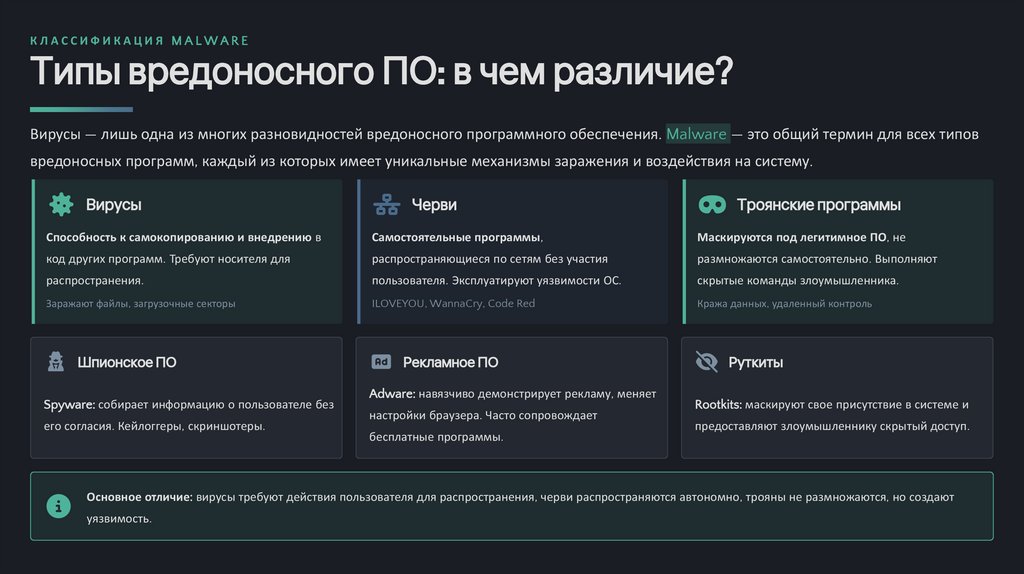

КЛАССИФИКАЦИЯ MALWAREТипы вредоносного ПО: в чем различие?

Вирусы — лишь одна из многих разновидностей вредоносного программного обеспечения. Malware — это общий термин для всех типов

вредоносных программ, каждый из которых имеет уникальные механизмы заражения и воздействия на систему.

Вирусы

Черви

Троянские программы

Способность к самокопированию и внедрению в

Самостоятельные программы,

Маскируются под легитимное ПО, не

код других программ. Требуют носителя для

распространяющиеся по сетям без участия

размножаются самостоятельно. Выполняют

распространения.

пользователя. Эксплуатируют уязвимости ОС.

скрытые команды злоумышленника.

Заражают файлы, загрузочные секторы

ILOVEYOU, WannaCry, Code Red

Кража данных, удаленный контроль

Шпионское ПО

Spyware: собирает информацию о пользователе без

его согласия. Кейлоггеры, скриншотеры.

Рекламное ПО

Adware: навязчиво демонстрирует рекламу, меняет

настройки браузера. Часто сопровождает

бесплатные программы.

Руткиты

Rootkits: маскируют свое присутствие в системе и

предоставляют злоумышленнику скрытый доступ.

Основное отличие: вирусы требуют действия пользователя для распространения, черви распространяются автономно, трояны не размножаются, но создают

уязвимость.

6.

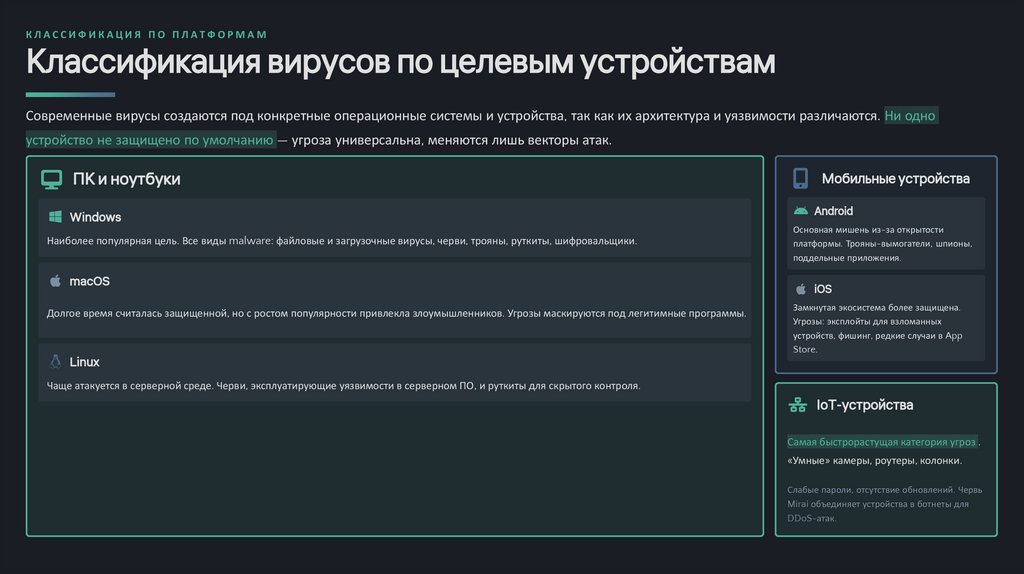

КЛАССИФИКАЦИЯ ПО ПЛАТФОРМАМКлассификация вирусов по целевым устройствам

Современные вирусы создаются под конкретные операционные системы и устройства, так как их архитектура и уязвимости различаются. Ни одно

устройство не защищено по умолчанию — угроза универсальна, меняются лишь векторы атак.

ПК и ноутбуки

Мобильные устройства

Windows

Android

Наиболее популярная цель. Все виды malware: файловые и загрузочные вирусы, черви, трояны, руткиты, шифровальщики.

macOS

Долгое время считалась защищенной, но с ростом популярности привлекла злоумышленников. Угрозы маскируются под легитимные программы.

Linux

Основная мишень из-за открытости

платформы. Трояны-вымогатели, шпионы,

поддельные приложения.

iOS

Замкнутая экосистема более защищена.

Угрозы: эксплойты для взломанных

устройств, фишинг, редкие случаи в App

Store.

Чаще атакуется в серверной среде. Черви, эксплуатирующие уязвимости в серверном ПО, и руткиты для скрытого контроля.

IoT-устройства

Самая быстрорастущая категория угроз .

«Умные» камеры, роутеры, колонки.

Слабые пароли, отсутствие обновлений. Червь

Mirai объединяет устройства в ботнеты для

DDoS-атак.

7.

ГЛАВА2Функциональные

возможности

современных

вирусов

На что способны современные

киберугрозы

8.

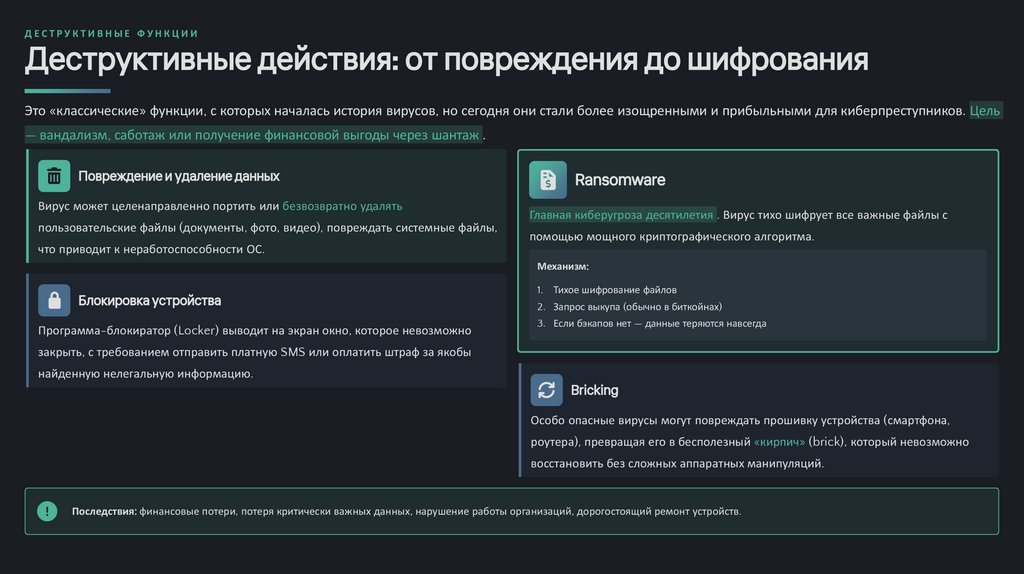

ДЕСТРУКТИВНЫЕ ФУНКЦИИДеструктивные действия: от повреждения до шифрования

Это «классические» функции, с которых началась история вирусов, но сегодня они стали более изощренными и прибыльными для киберпреступников. Цель

— вандализм, саботаж или получение финансовой выгоды через шантаж .

Повреждение и удаление данных

Вирус может целенаправленно портить или безвозвратно удалять

пользовательские файлы (документы, фото, видео), повреждать системные файлы,

что приводит к неработоспособности ОС.

Ransomware

Главная киберугроза десятилетия . Вирус тихо шифрует все важные файлы с

помощью мощного криптографического алгоритма.

Механизм:

Блокировка устройства

Программа-блокиратор (Locker) выводит на экран окно, которое невозможно

1. Тихое шифрование файлов

2. Запрос выкупа (обычно в биткойнах)

3. Если бэкапов нет — данные теряются навсегда

закрыть, с требованием отправить платную SMS или оплатить штраф за якобы

найденную нелегальную информацию.

Bricking

Особо опасные вирусы могут повреждать прошивку устройства (смартфона,

роутера), превращая его в бесполезный «кирпич» (brick), который невозможно

восстановить без сложных аппаратных манипуляций.

Последствия: финансовые потери, потеря критически важных данных, нарушение работы организаций, дорогостоящий ремонт устройств.

9.

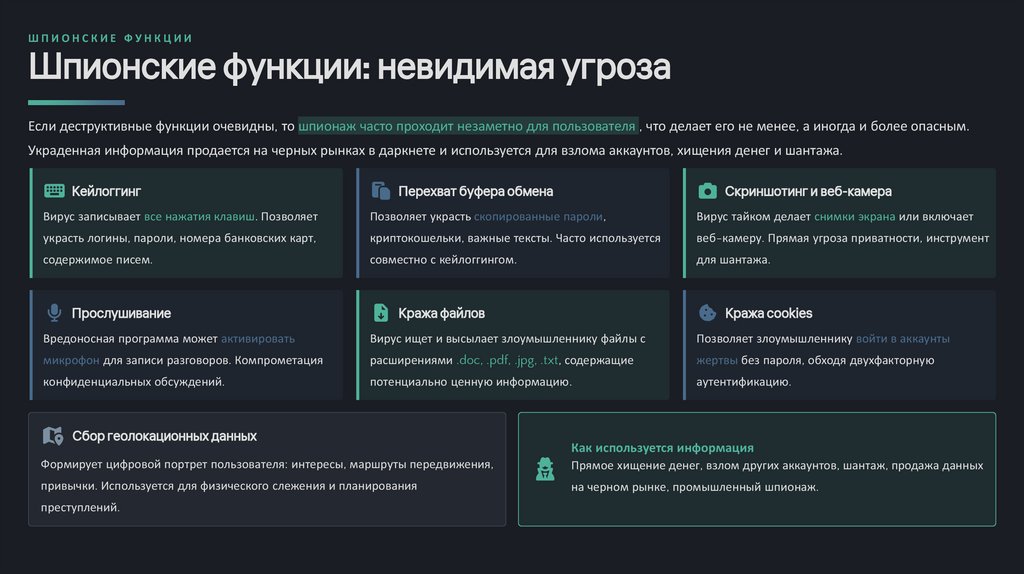

ШПИОНСКИЕ ФУНКЦИИШпионские функции: невидимая угроза

Если деструктивные функции очевидны, то шпионаж часто проходит незаметно для пользователя , что делает его не менее, а иногда и более опасным.

Украденная информация продается на черных рынках в даркнете и используется для взлома аккаунтов, хищения денег и шантажа.

Кейлоггинг

Перехват буфера обмена

Скриншотинг и веб-камера

Вирус записывает все нажатия клавиш. Позволяет

Позволяет украсть скопированные пароли,

Вирус тайком делает снимки экрана или включает

украсть логины, пароли, номера банковских карт,

криптокошельки, важные тексты. Часто используется

веб-камеру. Прямая угроза приватности, инструмент

содержимое писем.

совместно с кейлоггингом.

для шантажа.

Прослушивание

Кража файлов

Кража cookies

Вредоносная программа может активировать

Вирус ищет и высылает злоумышленнику файлы с

Позволяет злоумышленнику войти в аккаунты

микрофон для записи разговоров. Компрометация

расширениями .doc, .pdf, .jpg, .txt, содержащие

жертвы без пароля, обходя двухфакторную

конфиденциальных обсуждений.

потенциально ценную информацию.

аутентификацию.

Сбор геолокационных данных

Как используется информация

Формирует цифровой портрет пользователя: интересы, маршруты передвижения,

Прямое хищение денег, взлом других аккаунтов, шантаж, продажа данных

привычки. Используется для физического слежения и планирования

на черном рынке, промышленный шпионаж.

преступлений.

10.

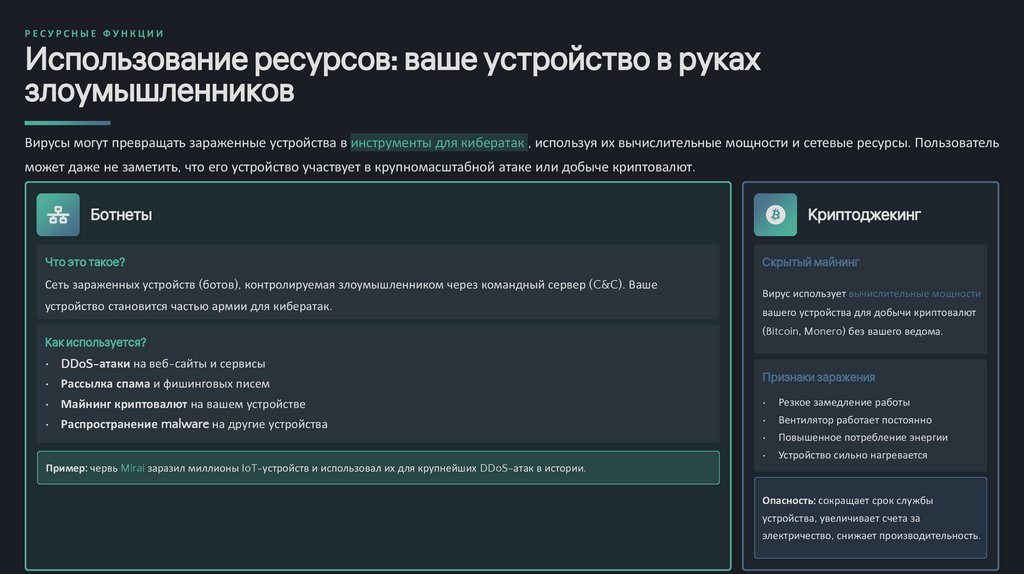

РЕСУРСНЫЕ ФУНКЦИИИспользование ресурсов: ваше устройство в руках

злоумышленников

Вирусы могут превращать зараженные устройства в инструменты для кибератак , используя их вычислительные мощности и сетевые ресурсы. Пользователь

может даже не заметить, что его устройство участвует в крупномасштабной атаке или добыче криптовалют.

Ботнеты

Что это такое?

Сеть зараженных устройств (ботов), контролируемая злоумышленником через командный сервер (C&C). Ваше

устройство становится частью армии для кибератак.

Как используется?

• DDoS-атаки на веб-сайты и сервисы

Криптоджекинг

Скрытый майнинг

Вирус использует вычислительные мощности

вашего устройства для добычи криптовалют

(Bitcoin, Monero) без вашего ведома.

• Рассылка спама и фишинговых писем

Признаки заражения

• Майнинг криптовалют на вашем устройстве

Резкое замедление работы

• Распространение malware на другие устройства

Вентилятор работает постоянно

Повышенное потребление энергии

Устройство сильно нагревается

Пример: червь Mirai заразил миллионы IoT-устройств и использовал их для крупнейших DDoS-атак в истории.

Опасность: сокращает срок службы

устройства, увеличивает счета за

электричество, снижает производительность.

11.

ГЛАВА 3Практическое

исследование и

рекомендации

Результаты анкетирования и

система защиты

12.

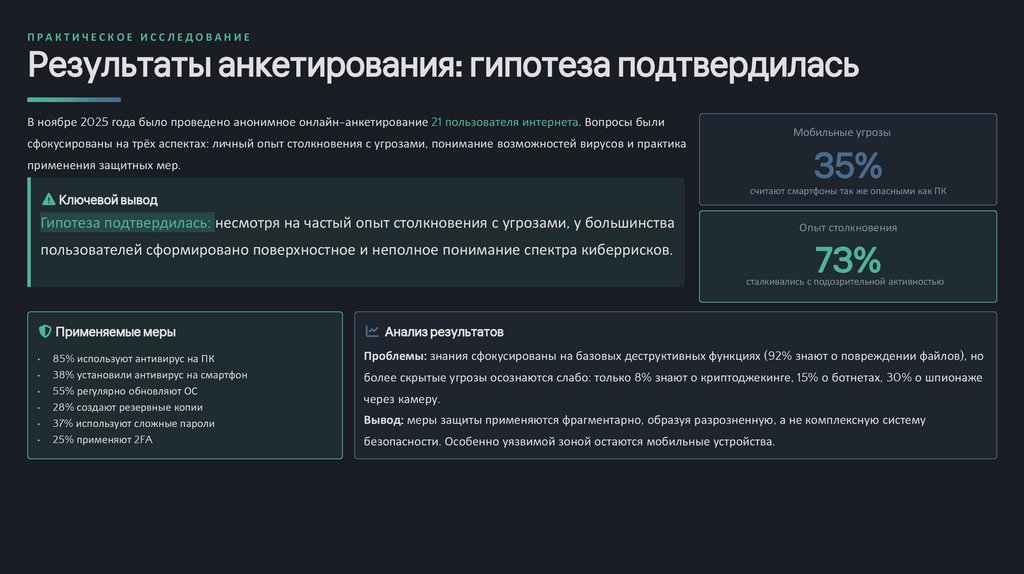

ПРАКТИЧЕСКОЕ ИССЛЕДОВАНИЕРезультаты анкетирования: гипотеза подтвердилась

В ноябре 2025 года было проведено анонимное онлайн-анкетирование 21 пользователя интернета. Вопросы были

Мобильные угрозы

сфокусированы на трёх аспектах: личный опыт столкновения с угрозами, понимание возможностей вирусов и практика

35%

применения защитных мер.

считают смартфоны так же опасными как ПК

Ключевой вывод

Гипотеза подтвердилась: несмотря на частый опыт столкновения с угрозами, у большинства

Опыт столкновения

пользователей сформировано поверхностное и неполное понимание спектра киберрисков.

73%

сталкивались с подозрительной активностью

Применяемые меры

85% используют антивирус на ПК

38% установили антивирус на смартфон

55% регулярно обновляют ОС

28% создают резервные копии

37% используют сложные пароли

25% применяют 2FA

Анализ результатов

Проблемы: знания сфокусированы на базовых деструктивных функциях (92% знают о повреждении файлов), но

более скрытые угрозы осознаются слабо: только 8% знают о криптоджекинге, 15% о ботнетах, 30% о шпионаже

через камеру.

Вывод: меры защиты применяются фрагментарно, образуя разрозненную, а не комплексную систему

безопасности. Особенно уязвимой зоной остаются мобильные устройства.

13.

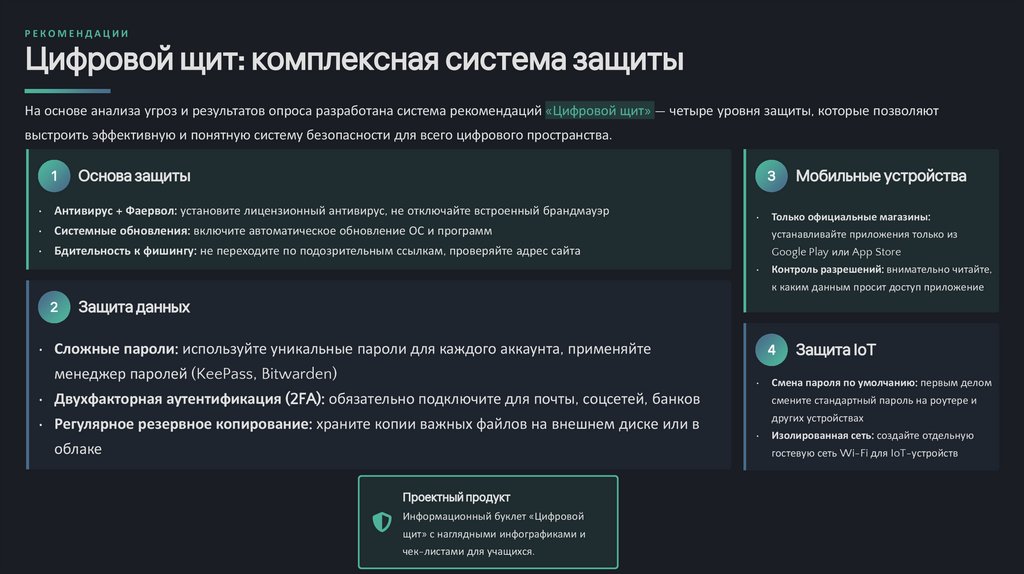

РЕКОМЕНДАЦИИЦифровой щит: комплексная система защиты

На основе анализа угроз и результатов опроса разработана система рекомендаций «Цифровой щит» — четыре уровня защиты, которые позволяют

выстроить эффективную и понятную систему безопасности для всего цифрового пространства.

1

Основа защиты

3

• Антивирус + Фаервол: установите лицензионный антивирус, не отключайте встроенный брандмауэр

Мобильные устройства

Только официальные магазины:

• Системные обновления: включите автоматическое обновление ОС и программ

устанавливайте приложения только из

• Бдительность к фишингу: не переходите по подозрительным ссылкам, проверяйте адрес сайта

Google Play или App Store

Контроль разрешений: внимательно читайте,

к каким данным просит доступ приложение

2

Защита данных

• Сложные пароли: используйте уникальные пароли для каждого аккаунта, применяйте

менеджер паролей (KeePass, Bitwarden)

4

Защита IoT

Смена пароля по умолчанию: первым делом

• Двухфакторная аутентификация (2FA): обязательно подключите для почты, соцсетей, банков

смените стандартный пароль на роутере и

• Регулярное резервное копирование: храните копии важных файлов на внешнем диске или в

других устройствах

облаке

Изолированная сеть: создайте отдельную

гостевую сеть Wi-Fi для IoT-устройств

Проектный продукт

Информационный буклет «Цифровой

щит» с наглядными инфографиками и

чек-листами для учащихся.

14.

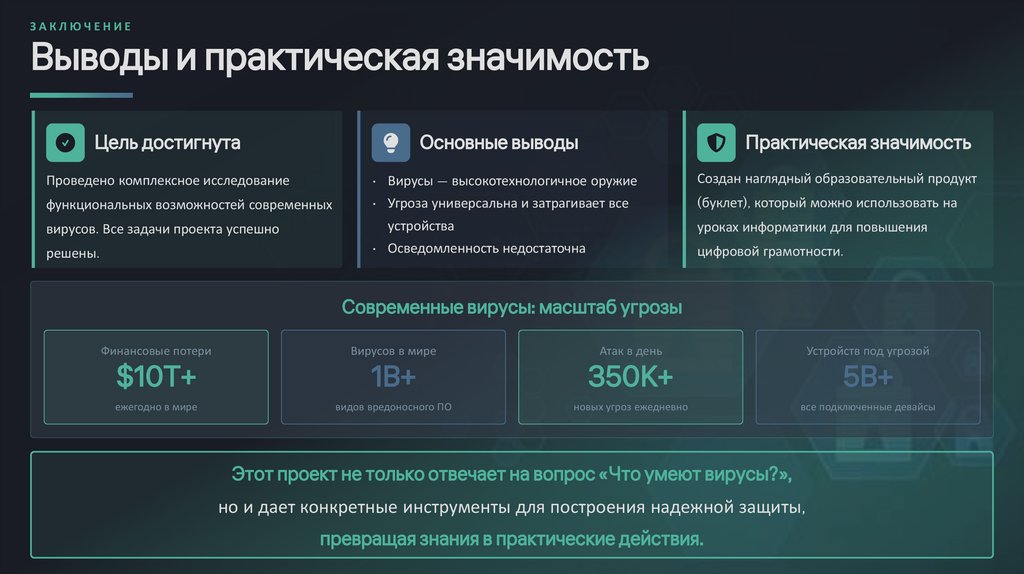

ЗАКЛЮЧЕНИЕВыводы и практическая значимость

Цель достигнута

Основные выводы

Проведено комплексное исследование

• Вирусы — высокотехнологичное оружие

Создан наглядный образовательный продукт

функциональных возможностей современных

• Угроза универсальна и затрагивает все

(буклет), который можно использовать на

вирусов. Все задачи проекта успешно

Практическая значимость

устройства

уроках информатики для повышения

• Осведомленность недостаточна

решены.

цифровой грамотности.

Современные вирусы: масштаб угрозы

Финансовые потери

Вирусов в мире

ежегодно в мире

$10T+

1B+

Атак в день

350K+

Устройств под угрозой

видов вредоносного ПО

новых угроз ежедневно

все подключенные девайсы

5B+

Этот проект не только отвечает на вопрос «Что умеют вирусы?»,

но и дает конкретные инструменты для построения надежной защиты,

превращая знания в практические действия.

informatics

informatics