Similar presentations:

Совместимость программного обеспечения. Тема 1

1.

МИНИСТЕРСТВО ЦИФРОВОГО РАЗВИТИЯ,СВЯЗИ И МАССОВЫХ КОММУНИКАЦИЙ РОССИЙСКОЙ ФЕДЕРАЦИИ

Федеральное государственное бюджетное образовательное

учреждение высшего образования

«Санкт – Петербургский государственный университет телекоммуникаций

им. проф. М.А. Бонч-Бруевича»

Специальность: 09.02.05 «Прикладная информатика (по отраслям)»

ПМ.03. СОПРОВОЖДЕНИЕ И ПРОДВИЖЕНИЕ ПРОГРАММНОГО

ОБЕСПЕЧЕНИЯ ОТРАСЛЕВОЙ НАПРАВЛЕННОСТИ

Раздел 2. Настройка программного обеспечения отраслевой направленности

Преподаватель

Рожков А.И.

Санкт-Петербург 2022

2.

Лекция. Проверка ПКПлан занятия:

1. Проверка компьютера на наличие вирусов и шпионских программ.

2. Запуск обозревателя Internet Explorer в режиме «без дополнения».

3.

1. Проверка компьютера на наличие вирусов ишпионских программ

Вредоносное ПО

Компьютеры и хранящиеся на них данные необходимо защитить от вредоносного ПО:

Вредоносное ПО (от английского malware (mal icious software, то есть «вредоносное

ПО») — это программное обеспечение, созданное для выполнения вредоносных действий.

Первым и наиболее распространенным типом вредоносного ПО являются

компьютерные вирусы. Вирус передается на другие компьютеры по электронной почте, на

USB-накопителях, через обмен файлами и мгновенными сообщениями. Вирус скрывается

путем прикрепления себя к компьютерному коду, программному обеспечению или

документам на компьютере. При доступе к файлу вирус выполняется и заражает компьютер.

Компьютерный вирус – вид вредоносного программного обеспечения, способный

создавать копии самого себя и внедрятся в код других программ, системные области памяти,

загрузочные секторы, а так же распространять свои копии по разнообразным каналам связи,

с целью нарушения работы программно-аппаратных комплексов, удаления файлов,

приведения в негодность структур размещения данных, блокирования работы пользователей

или же приведение в негодность аппаратных комплексов компьютера.

4.

Компьютерные вирусы могут существовать в системе в разных стадиях функционирования:1. Латентная стадия. На этой стадии код вируса находится в системе, но никаких

действий не предпринимает. Для пользователя не заметен. Может быть вычислен

сканированием файловой системы и самих файлов.

2. Инкубационная стадия. На этой стадии код вируса активируется и начинает создавать

свои копии, распространяя их по устройствам хранения данных компьютера, локальным и

глобальным компьютерным сетям, рассылая в виде почтовых сообщений и так далее. Для

пользователя может быть заметен, так как начинает потреблять системные ресурсы и каналы

передачи данных, в результате чего компьютер может работать медленнее, загрузка

информации из Интернет, почты и прочих данных может замедлятся.

3. Активная стадия. На этой стадии вирус, продолжая размножать свой код доступными

ему способами, начинает деструктивные действия, на которые ориентирован. Заметен

пользователю, так как начинает проявляться основная функция вируса – пропадают файлы,

отключаются службы, нарушается функционирование сети, происходит порча оборудования.

5.

На сегодняшний день существует много компьютерных вирусов. Ежедневно появляетсятысячи новых. Однако все это множество поддается классификации.

1.

2.

По среде обитания вирусы можно разделить на такие виды:

Загрузочные вирусы проникают в загрузочные сектора устройств хранения данных

(жесткие диски, дискеты, переносные запоминающие устройства). При загрузке

операционной системы с зараженного диска происходит активация вируса. Его

действия могут состоять в нарушении работы загрузчика операционной системы, что

приводит к невозможности ее работы, либо изменении файловой таблицы, что делает

недоступным определенные файлы.

Файловые вирусы чаще всего внедряются в исполнительные модули программ (файлы

с помощью которых производится запуск той или иной программы), что позволяет им

активироваться в момент запуска программы, влияя на ее функциональность. Реже

файловые вирусы могут внедрятся в библиотеки операционной системы или

прикладного ПО, исполнительные пакетные файлы, файлы реестра Windows, файлы

сценариев, файлы драйверов. Внедрение может проводиться либо изменением кода

атакуемого файла, либо созданием его модифицированной копии. Таким образом,

вирус, находясь в файле, активируется при доступе к этому файлу, инициируемому

пользователем или самой ОС. Файловые вирусы – наиболее распространенный вид

компьютерных вирусов.

6.

3.Файлово-загрузочные вирусы объединяют в себе возможности двух предыдущих

групп, что позволяет им представлять серьезную угрозу работе компьютера.

4.

Сетевые вирусы распространяются посредством сетевых служб и протоколов. Таких

как рассылка почты, доступ к файлам по FTP, доступ файлам через службы локальных

сетей. Что делает их очень опасными, так как заражение не остается в пределах одного

компьютера или даже одной локальной сети, а начинает распространятся по

разнообразным каналам связи.

5.

Документные вирусы (их часто называют макровирусами) заражают файлы

современных офисных систем (Microsoft Office, OpenOffice…) через возможность

использования в этих системах макросов. Макрос – это заранее определенный набор

действий, микропрограмма, встроенная в документ и вызываемая непосредственно из

него для модификации этого документа или других функций. Именно макрос и

является целью макровирусов.

7.

По методу существования в компьютерной среде вирусы делятся на такие виды:1.

2.

Резидентные. Резидентный вирус, будучи вызван запуском зараженной программы,

остается в памяти даже после ее завершения. Он может создавать дополнительные

процессы в памяти компьютера, расходуя ресурсы. Может заражать другие запущенные

программы, искажая их функциональность. Может “наблюдать” за действиями

пользователя, сохраняя информацию о его действиях, введенных паролях, посещенных

сайтах и т.д.

Нерезидентные. Нерезидентный вирус является неотъемлемой частью зараженной

программы и может функционировать только во время ее работы.

Не все компьютерные вирусы представляют серьезную угрозу. Некоторые вирусы

тяжелых последствий после завершения своей работы не вызывают; они могут завершить

работу некоторых программ, отображать определенные визуальные эффекты, проигрывать

звуки, открывать сайты, или просто снижать производительность компьютера, резервируя

под себя системные ресурсы. Таких вирусов подавляющее большинство.

Однако есть и действительно опасные вирусы, которые могут уничтожать данные

пользователя, документы, системные области, приводить в негодность операционную

систему или даже аппаратные компоненты компьютера.

8.

По принципу своего функционирования вирусы можно разделить на несколько типов:1.

Вирусы-паразиты (Parasitic) – вирусы, работающие с файлами программ, частично

выводящие их из строя. Могут быть легко выявлены и уничтожены. Однако, зачастую,

файл-носитель остается не пригодным.

2.

Вирусы-репликаторы (Worm) – вирусы, основная задача которых как можно быстрее

размножится по всем возможным местам хранения данных и коммуникациям.

Зачастую сами не предпринимают никаких деструктивных действий, а являются

транспортом для других видов вредоносного кода.

Вирусы-невидимки (Stealth) – наиболее сложны для обнаружения, так как имеют свои

алгоритмы маскировки от сканирования. Маскируются путем подмены вредоносного

кода полезным во время сканирования, временным выведением функциональных

модулей из работы в случае обнаружения процесса сканирования, сокрытием своих

процессов в памяти и т.д.

3.

9.

4.Самошифрующиеся вирусы – вирусы вредоносный код которых хранится и

распространяется в зашифрованном виде, что позволяет им быть недоступными для

большинства сканеров.

5.

Матирующиеся вирусы – вирусы не имеющие постоянных сигнатур. Такой вирус

постоянно меняет цепочки своего кода в процессе функционирования и размножения.

Таким образом, становясь неуязвимым для простого антивирусного сканирования. Для

их обнаружения необходимо применять эвристический анализ.

6.

"Отдыхающие" вирусы – могут очень продолжительное время находится в состоянии

покоя, распространяясь по компьютерным сетям. Активация вируса происходит при

определенном условии, зачастую по определенной дате. К ним относят Логические

бомбы - троянские составляющие червей и вирусов, суть работы которых состоит в том,

чтобы при определенных условиях (дата, время суток, действия пользователя, команда

извне) произвести определенное действие: например, уничтожение данных

7.

Трояны (Trojan) – получили свое названия в честь “Троянского коня”, так как имеют

схожий принцип действия. Этот вид вирусов маскирует свои модули под модули

используемых программ, создавая файлы со схожими именами и параметрами, а так

же подменяют записи в системном реестре, меняя ссылки рабочих модулей программ

на свои, вызывающие модули вируса. Сами размножатся зачастую не могут.

Выявляются достаточно сложно, так как простого сканирования файловой системы не

достаточно.

10.

Принцип действия троянских программ.Все "Троянские кони" имеют две части: клиент и сервер. Клиент осуществляет

управление серверной частью программы по протоколу TCP/IP.

Серверная часть программы - устанавливается на компьютере жертвы и предназначена

для обработки (выполнения) команд от клиентской части.

После попадания в систему и захвата контроля, серверная часть трояна прослушивает

определённый порт, периодически проверяя соединение с интернетом и если соединение

активно, она ждёт команд от клиентской части. Злоумышленник при помощи клиента пингует

определённый порт инфицированного узла (компьютера жертвы). В ответе на пинг троян

сообщит о готовности работать с указанием IP-адреса компьютера и его сетевого имени,

после чего соединение считается установленным. Как только с Сервером произошло

соединение, Клиент может отправлять на него команды, которые Сервер будет исполнять на

машине-жертве.

Трояны являются самой массовой угрозой компьютерной безопасности.

11.

Наиболее распространены следующие виды троянов:Клавиатурные шпионы (Trojan-SPY) - трояны, постоянно находящиеся в памяти и

сохраняющие все данные поступающие от клавиатуры с целью последующей передачи этих

данных злоумышленнику. Обычно таким образом злоумышленник пытается узнать пароли

или другую конфиденциальную информацию

Похитители паролей (Trojan-PSW) - трояны, также предназначенные для получения

паролей, но не использующие слежение за клавиатурой. Обычно в таких троянах

реализованы способы извлечения паролей из файлов, в которых эти пароли хранятся

различными приложениями

Анонимные smtp-сервера и прокси (Trojan-Proxy) - трояны, выполняющие функции

почтовых серверов или прокси и использующиеся в первом случае для спам-рассылок, а во

втором для заметания следов хакерами

Модификаторы настроек браузера (Trojan-Cliker) - трояны, которые меняют стартовую

страницу в браузере, страницу поиска или еще какие-либо настройки, для организации

несанкционированных обращений к интернет-ресурсам

12.

Инсталляторы прочих вредоносных программ (Trojan-Dropper) - трояны,представляющие возможность злоумышленнику производить скрытую установку других

программ

Загрузчики вредоносных программ (Trojan Downloader) - трояны, предназначенные для

загрузки на компьютер-жертву новых версий вредоносных программ, или рекламных систем

Уведомители об успешной атаке (Trojan-Notifier) - трояны данного типа предназначены

для сообщения своему "хозяину" о зараженном компьютере

"Бомбы" в архивах (ARCBomb) - трояны, представляющие собой архивы, специально

оформленные таким образом, чтобы вызывать нештатное поведение архиваторов при

попытке разархивировать данные - зависание или существенное замедление работы

компьютера, заполнение диска большим количеством "пустых" данных

Утилиты дозвона - сравнительно новый тип троянов, представляющий собой утилиты

dial-up доступа в интернет через платные почтовые службы. Такие трояны прописываются в

системе как утилиты дозвона по умолчанию и влекут за собой крупные счета за пользование

интернетом

13.

Другие виды вредоносного ПО.1.

2.

3.

Черви. Являются в некотором роде вирусами, так как созданы на основе

саморазмножающихся программ. Черви не могут заражать существующие файлы.

Вместо этого червь поселяется в компьютер отдельным файлом и ищет уязвимости в

Сети или системе для дальнейшего распространения себя. Черви также могут

подразделяться по способу заражения (электронная почта, мессенджеры, обмен

файлами и пр.).

Руткиты. Программа, используемая злоумышленниками для получения прав

администратора ПК. Особая часть вредоносных программ, разработанных специально,

чтобы скрыть присутствие вредоносного кода и его действия от пользователя и

установленного защитного ПО. Это возможно благодаря тесной интеграции руткита с

операционной системой. Некоторые руткиты могут начать свою работу прежде, чем

загрузится операционная система. Таких называют буткитами.

Бэкдор (средство удаленного администрирования). Бэкдор, или RAT (remote

administration tool), — это приложение, которое позволяет честному системному

администратору или злобному злоумышленнику управлять вашим компьютером на

расстоянии. В зависимости от функциональных особенностей конкретного бэкдора,

хакер может установить и запустить на компьютере жертвы любое ПО, сохранять все

нажатия клавиш, загружать и сохранять любые файлы, включать микрофон или

камеру. Словом, брать на себя контроль за компьютером и информацией жертвы.

14.

4.Фишинг (англ. phishing, от fishing — рыбная ловля, выуживание и password — пароль)—

вид мошенничества, когда злоумышленник отправляет сообщение электронной почты,

звонит по телефону или публикует текст с целью обманным путем получить от

пользователя его личную или финансовую информацию. Фишинговые атаки также

используются для того, чтобы пользователь сам того не зная установил вредоносное ПО

на свои устройства. Для защиты от фишинга следует проводить для сотрудников

обучающие мероприятия, на которых рассматриваются вопросы защиты от фишинговых

атак.

5.

Спам, также называемый нежелательной или мусорной почтой, — это

несанкционированные сообщения электронной почты. В большинстве случаев спам

является одним из вариантов рекламы. Однако в спаме могут содержаться небезопасные

ссылки, вредоносное ПО или обманный контент. Цель такого спама — получить

конфиденциальную информацию, такую как номер социального страхования или

сведения о банковском счете. Большинство спама отправляется множеством

подключенных к сети компьютеров, зараженных вирусом или червем.

6.

Кейлоггер - это программное или аппаратное устройство, предназначенное для

скрытого мониторинга и записи всех нажатий клавиш. Он создает записи всего, что вы

набираете на экране компьютера или смартфона. Каждая запись хранится в файле,

который может быть извлечен позднее. Как правило распространяется в виде трояна.

15.

7.Безфайловые вредоносные программы. Вредоносные программы этого типа не

хранятся и не устанавливаются непосредственно на устройство. Вместо этого они

попадают прямо в память (RAM), и вредоносный код никогда не касается вторичного

хранилища (SSD или HDD). Как следует из названия, они не зависят от файлов и не

оставляют следов. Это значительно затрудняет выявление и удаление безфайловых

вредоносных программ - без исполняемого файла у них нет сигнатур или шаблонов,

которые могли бы обнаружить антивирусные инструменты. Доказано, что безфайловые

вредоносные программы эффективно обходят такие стратегии компьютерной

криминалистики, как обнаружение сигнатур, анализ шаблонов, временные метки, белые

списки на основе файлов и проверка аппаратного обеспечения. Хотя они могут быть

обнаружены современными, сложными решениями безопасности. Для осуществления

атак они используют программы, интегрированные в Microsoft Windows. Более

конкретно, для выполнения атак они используют PowerShell - программу автоматизации

задач и управления конфигурацией, разработанную компанией Microsoft.

8.

Шпионское ПО. Это вид вредоносного ПО, которое тайно собирает данные о

пользователе или предприятии и отправляет их другим сторонам, например,

маркетинговым и рекламным компаниям. Обычно они устанавливаются без согласия

пользователя такими способами, как обманчивое всплывающее окно, загрузка с диска

или вредоносный код, внедренный (скрытый) в законное программное обеспечение.

16.

9.Bot (бот). Вредоносные боты – это программы, созданные для автоматического

выполнения определенных операций. Ботов можно использовать в ботнетах

(коллекциях компьютеров, которые будут контролироваться третьими сторонами) для

DDoS-атак (распределенных атак отказа в обслуживании), в качестве спам-ботов,

отображающих рекламу на веб-сайтах, в качестве веб-пауков, которые очищают

данные сервера, и для распространения вредоносных программ, замаскированных под

популярные элементы поиска на сайтах загрузки. Веб-сайты могут защищать от ботов с

помощью тестов CAPTCHA, которые проверяют пользователей как людей.

10. Ransomware (программы-вымогатели) – это разновидность вредоносного ПО, которое,

по сути, удерживает компьютерную систему в плену, требуя выкупа. Вредоносная

программа ограничивает доступ пользователя к компьютеру, либо шифруя файлы на

жестком диске, либо блокируя систему и отображая сообщения, которые предназначены

для того, чтобы заставить пользователя заплатить создателю вредоносного ПО за снятие

ограничений и восстановление доступа к своему компьютеру. Программа-вымогатель

обычно распространяется как обычный компьютерный червь.

17.

На сегодняшний день нет ни одной антивирусной программы, гарантирующей защиту отвсех разновидностей вирусов на 100%, но вероятность заражения вирусом без

использования антивирусной программы очень велика.

Классификация антивирусного ПО:

1.

Программы-детекторы обеспечивают поиск и обнаружение вирусов в оперативной

памяти и на внешних носителях, и при обнаружении выдают соответствующее

сообщение.

2.

Программы-доктора (фаги) не только находят зараженные вирусами файлы, но и

«лечат» их, т.е. удаляют из файла тело программы вируса, возвращая файлы в

исходное состояние.

3.

Программы-ревизоры запоминают исходное состояние программ, каталогов и

системных областей диска тогда, когда компьютер не заражен вирусом, а затем

периодически или по желанию пользователя сравнивают текущее состояние с

исходным. Обнаруженные изменения выводятся на экран монитора.

4.

Программы-фильтры (сторожа) предназначены для обнаружения на самой ранней

стадии подозрительных действий при работе компьютера, характерных для вирусов.

5.

Программы-вакцины (иммунизаторы) предотвращают заражение файлов. Вакцина

модифицирует программу или диск таким образом, чтобы это не отражалось на их

работе, а вирус будет воспринимать их зараженными и поэтому не внедрится.

18.

Кроме этого классифицировать антивирусные продукты можно сразу и по несколькимдругим признакам, таким, как: используемые технологии антивирусной защиты,

функционал продуктов, целевые платформы.

1.

По используемым технологиям антивирусной защиты ПО делится на:

• Классические антивирусные

сигнатурный метод детектирования)

продукты

(продукты,

применяющие

только

• Продукты проактивной антивирусной защиты (продукты, применяющие только

проактивные технологии антивирусной защиты);

• Комбинированные продукты (продукты,

сигнатурные методы защиты, так и проактивные)

2.

применяющие

как

классические,

По функционалу продуктов ПО делится на:

• Антивирусные продукты (продукты, обеспечивающие только антивирусную защиту)

• Комбинированные продукты (продукты, обеспечивающие не только защиту от

вредоносных программ, но и фильтрацию спама, шифрование и резервное копирование

данных и другие функции)

19.

3.По целевым платформам ПО делится на:

Антивирусные продукты для ОС семейства Windows

• Антивирусные продукты для ОС семейства *NIX (к данному семейству относятся ОС

BSD, Linux и др.)

Антивирусные продукты для ОС семейства MacOS

• Антивирусные продукты для мобильных платформ (WindowsMobile, Symbian, iOS,

BlackBerry, Android, WindowsPhone 7 и др.)

Антивирусные продукты для корпоративных пользователей можно также

классифицировать по объектам защиты:

Антивирусные продукты для защиты рабочих станций

Антивирусные продукты для защиты файловых и терминальных серверов

Антивирусные продукты для защиты почтовых и Интернет-шлюзов

Антивирусные продукты для защиты серверов виртуализации

и т. д.

20.

В случае заражения компьютера в обязательном порядке на рабочем месте должны бытьвыполнены первоочередные действия :

1. Отключите зараженный компьютер от сети.

2. Следуйте политике реагирования на инциденты, которая может включать следующее:

• Уведомление сотрудников ИТ-отдела

• Сохранение файла журнала на съемный носитель

• Выключение компьютера

• Пользователям домашних компьютеров следует обновить все имеющиеся

антивредоносные программы.

3. Необходимо загрузить компьютер с загрузочного диска для проверки. Может

потребоваться загрузить компьютер в безопасном режиме.

4. После удаления вредоносного ПО на компьютере необходимо удалить файлы

восстановления системы, чтобы исключить повторное заражение.

21.

Обновления файлов сигнатурПроизводители программного обеспечения должны регулярно создавать и выпускать

новые исправления для устранения ошибок и уязвимостей в продуктах. Поскольку постоянно

разрабатываются новые вирусы, программное обеспечение безопасности должно постоянно

обновляться. Этот процесс может выполняться автоматически, но и необходимо знать, как

обновлять любые типы программного обеспечения безопасности и все клиентские

программы вручную.

Вредоносные программы ищут шаблоны в коде программного обеспечения на

компьютере. Эти шаблоны определяются путем анализа вирусов, перехваченных в

Интернете и локальных сетях. Эти шаблоны кода называются сигнатурами.

Издатели защитного ПО компилируют сигнатуры в таблицы определений вирусов. Перед

обновлением файлов сигнатур для защиты от вирусов сначала убедитесь, что используются

файлы сигнатур последней версии и они получены с веб-сайта производителя.

22.

2. Запуск обозревателя Internet Explorer в режиме «бездополнения»

Использование плагинов позволяет существенно расширить возможности современных

браузеров. Подавляющее большинство плагинов сторонние, требующие отдельной

установки и только очень немногие из них поставляются вместе с браузером. Таковыми, к

примеру, являются надстройки и компоненты ActiveX в Internet Explorer. Расширения

позволяют не только просматривать веб-контент, но и обрабатывать его различными

способами.

Но есть у плагинов один общий недостаток. Слишком большое их количество замедляет

работу браузера и снижает уровень безопасности. Поэтому в некоторых случаях имеет смысл

временного отключения дополнений. Для этого в Internet Explorer предусмотрена

специальная опция доступная из пускового меню «Все программы». Она так и называется —

Internet Explorer (без надстроек).

В Windows 8 и 10 для запуска IE с отключенными надстройками лучше использовать

команду iexplore –extoff. Выполнять её следует в окошке «Выполнить».

23.

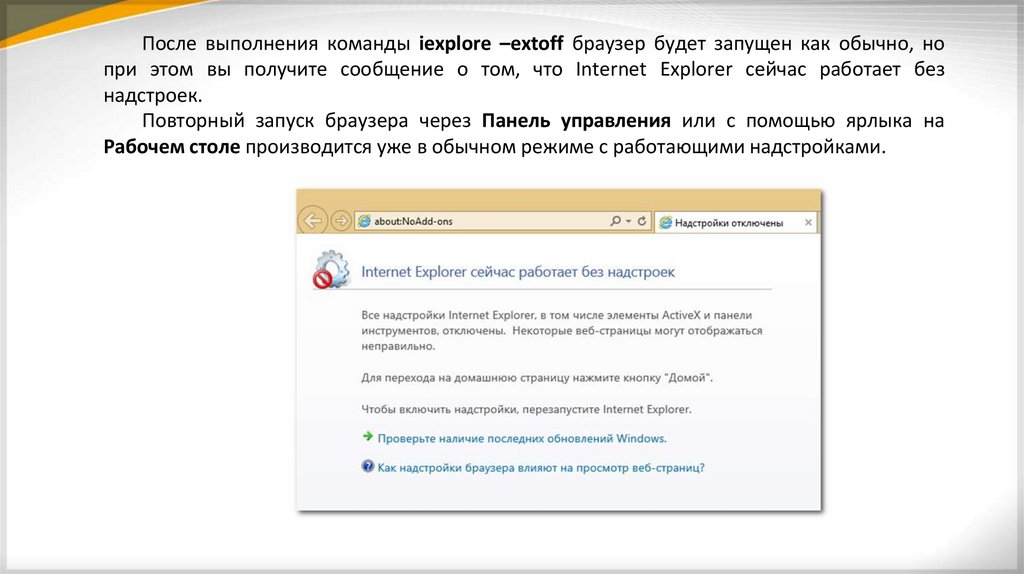

После выполнения команды iexplore –extoff браузер будет запущен как обычно, нопри этом вы получите сообщение о том, что Internet Explorer сейчас работает без

надстроек.

Повторный запуск браузера через Панель управления или с помощью ярлыка на

Рабочем столе производится уже в обычном режиме с работающими надстройками.

24.

Режимы Инкогнито (InPrivate) в браузерах.Режим Инкогнито позволяет держать в секрете запросы и посещения. Например,

Яндекс Браузер не сохранит пароли и данные автозаполнения, поисковые запросы,

историю и адреса посещенных страниц. Сохраняются только изменения настроек,

загруженные файлы и закладки.

В режиме Инкогнито история просмотров и другие данные не сохраняются и их не

увидят:

• владельцы сайтов, собирающие данные в маркетинговых целях;

• люди, которые получат доступ к вашему компьютеру.

Однако информация о действиях останется доступной интернет-провайдеру,

администратору локальной сети, через которую вы входите в интернет, и

администратору сайта, где вы вводите личные данные.

25.

Для закрепления изученного материала ответьте вСДО на контрольные вопросы

«КР_Проверка ПК»

software

software