Similar presentations:

Кибергигиена. Требования по информационной безопасности

1.

КИБЕРГИГИЕНАwww.roskazna.ru

г. Москва, 2024 год

2.

ТРЕБОВАНИЯ ПО ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИВыполнение указанных правил поможет избежать возможных утечек информации.

внимательно проверять адрес электронной почты отправителя, даже в случае совпадения имени с уже известным контактом;

воздержаться от открытия писем от неизвестных (подозрительных) отправителей;

проверять письма в которых содержаться призывы к действиям (например, "открой", "прочитай", "ознакомься"), а также с

темами про финансы, банки, геополитическую обстановку или угрозы;

внимательно изучать адреса отправителей писем с просьбой (требованием, поручением, рекомендацией) о смене пароля от

Вашей учетной записи и письма с требованиями (запросами, уведомлениями) о предоставлении персональных данных;

проверять ссылки, даже если письмо получено от сотрудника Федерального казначейства (подведомственных учреждений)

или с адреса знакомого отправителя;

не переходить без проверки по ссылкам, (даже если письмо получено от другого пользователя информационной системы)

которые содержаться в электронных письмах, особенно если они длинные или наоборот, используют сервисы сокращения

ссылок (bit.ly, tinyurl.com и др.);

не нажимать на ссылки из письма, если они заменены на слова, и вы не можете предварительно проверить полный адрес

сайтов;

не открывать вложения в случае если в них содержаться документы с макросами, архивы с паролями, а также файлы с

расширением RTF, LNK, CHM, VHD;

внимательно относиться к письмам на иностранном языке, особенно с большим количеством получателей и

орфографическими ошибками;

удалять сомнительные письма;

не открывать письма от неизвестных адресатов.

Почтовый ящик с адресом malware@roskazna.ru , на который пользователи могут присылать подозрительные электронные

письма для последующей проверки!

www.roskazna.ru

г. Москва, 2024 год

3.

Кибергигиенапри использовании Интернет-ресурсов

4.

Парольная защита5.

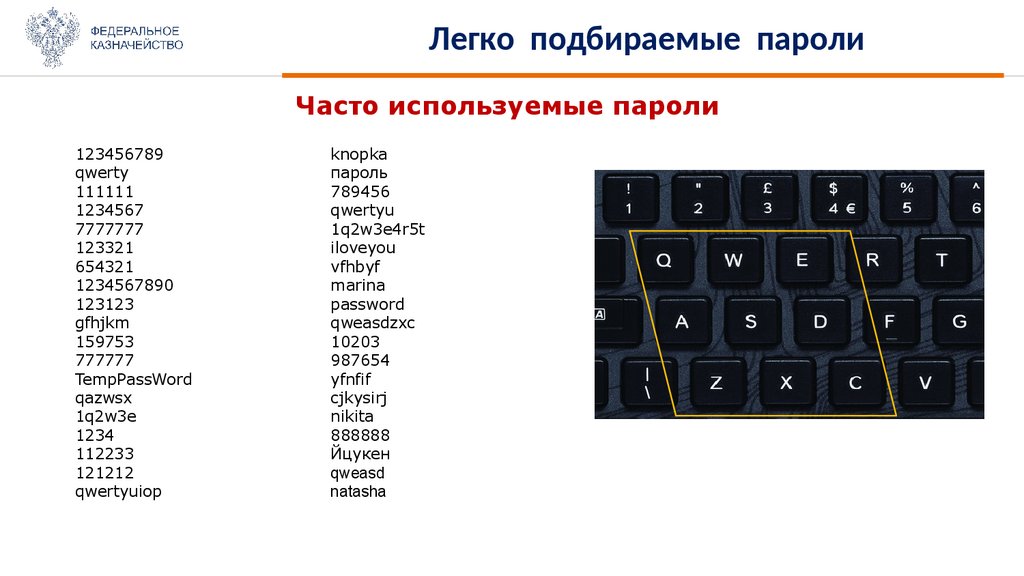

Легко подбираемые паролиЧасто используемые пароли

123456789

qwerty

111111

1234567

7777777

123321

654321

1234567890

123123

gfhjkm

159753

777777

TempPassWord

qazwsx

1q2w3e

1234

112233

121212

qwertyuiop

knopka

пароль

789456

qwertyu

1q2w3e4r5t

iloveyou

vfhbyf

marina

password

qweasdzxc

10203

987654

yfnfif

cjkysirj

nikita

888888

Йцукен

qweasd

natasha

6.

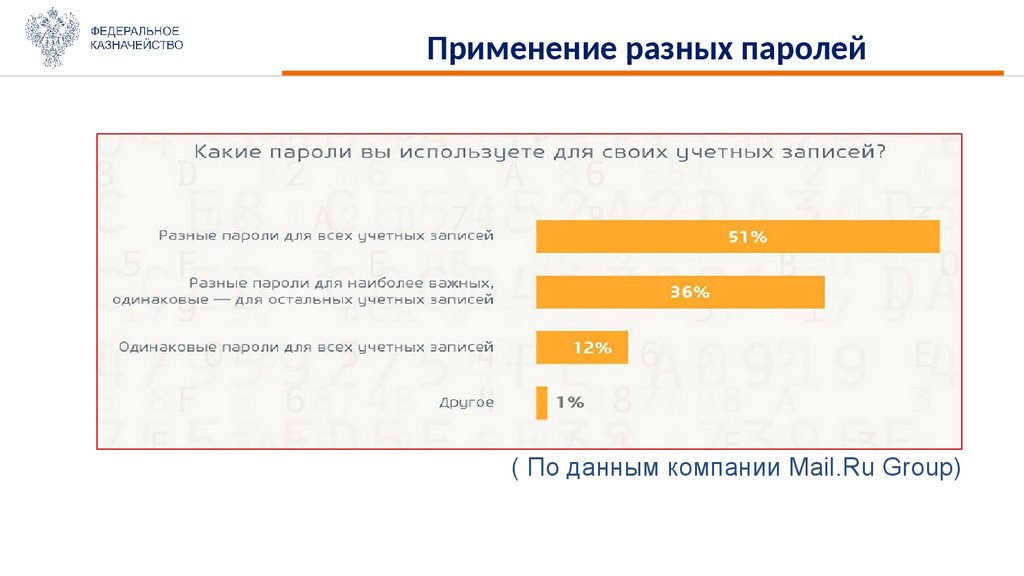

Применение разных паролей( По данным компании Mail.Ru Group)

7.

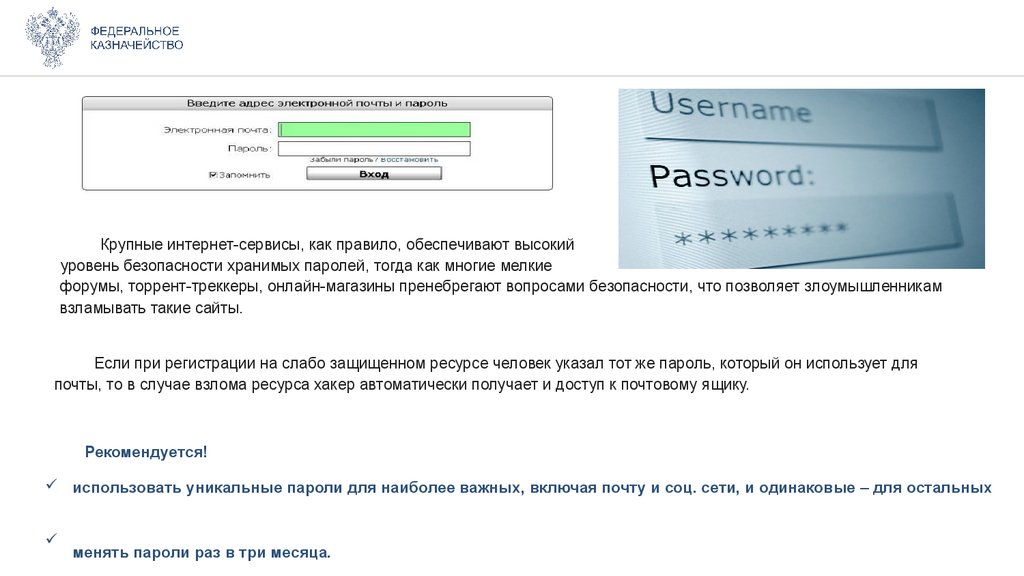

Крупные интернет-сервисы, как правило, обеспечивают высокийуровень безопасности хранимых паролей, тогда как многие мелкие

форумы, торрент-треккеры, онлайн-магазины пренебрегают вопросами безопасности, что позволяет злоумышленникам

взламывать такие сайты.

Если при регистрации на слабо защищенном ресурсе человек указал тот же пароль, который он использует для

почты, то в случае взлома ресурса хакер автоматически получает и доступ к почтовому ящику.

Рекомендуется!

использовать уникальные пароли для наиболее важных, включая почту и соц. сети, и одинаковые – для остальных

менять пароли раз в три месяца.

8.

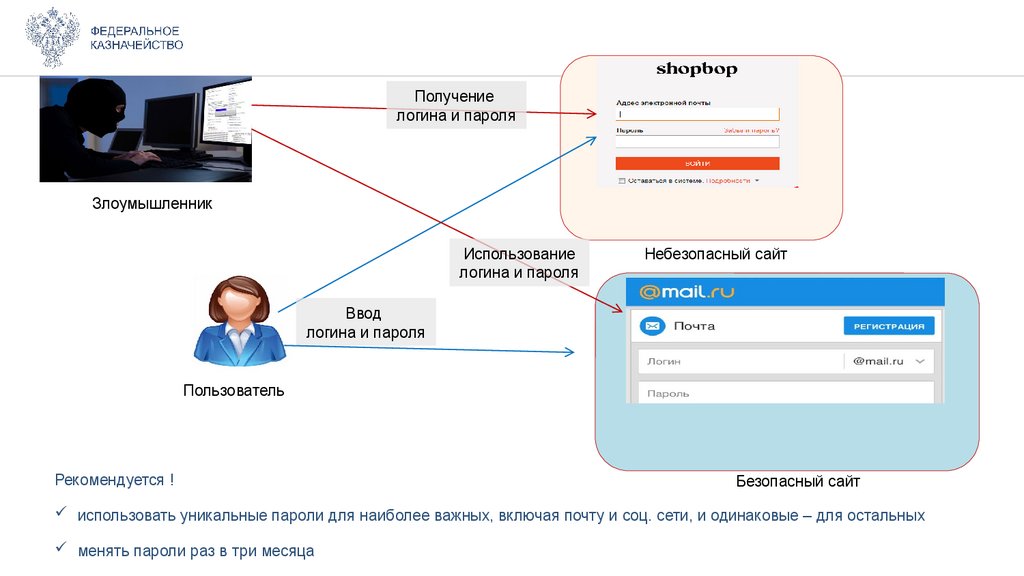

Получениелогина и пароля

Злоумышленник

Использование

логина и пароля

Небезопасный сайт

Ввод

логина и пароля

Пользователь

Рекомендуется !

Безопасный сайт

использовать уникальные пароли для наиболее важных, включая почту и соц. сети, и одинаковые – для остальных

менять пароли раз в три месяца

9.

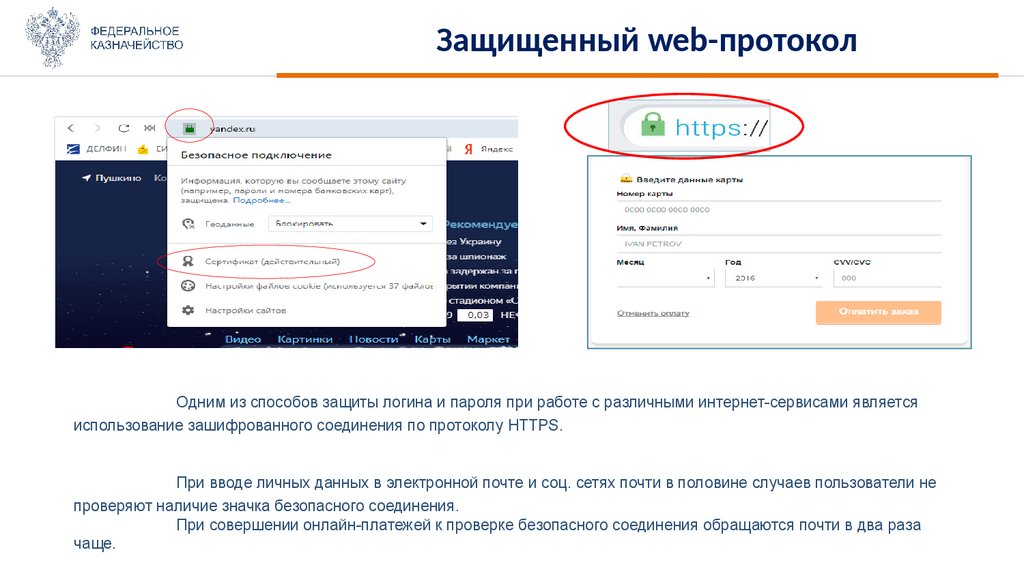

Защищенный web-протоколОдним из способов защиты логина и пароля при работе с различными интернет-сервисами является

использование зашифрованного соединения по протоколу HTTPS.

При вводе личных данных в электронной почте и соц. сетях почти в половине случаев пользователи не

проверяют наличие значка безопасного соединения.

При совершении онлайн-платежей к проверке безопасного соединения обращаются почти в два раза

чаще.

10.

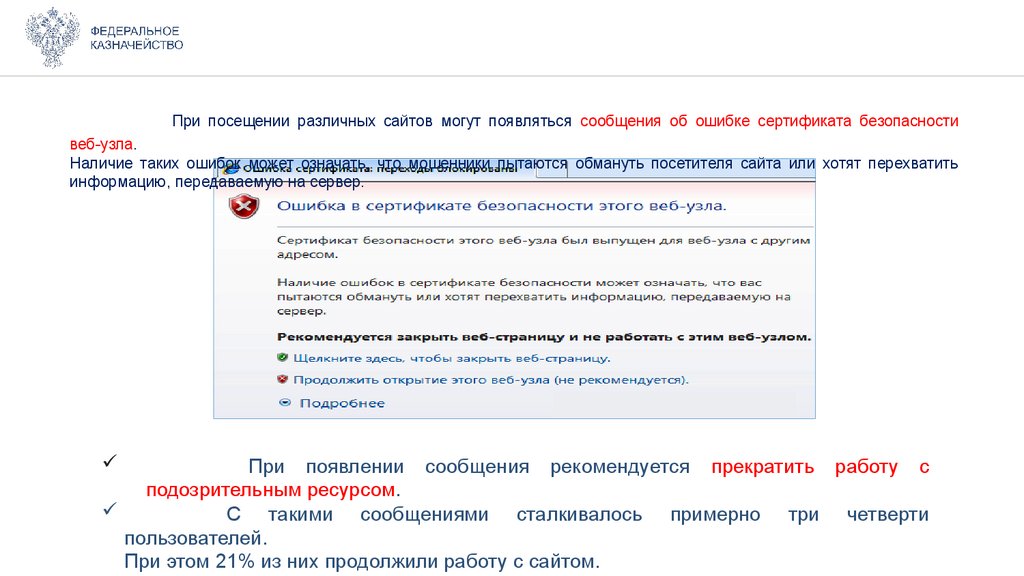

При посещении различных сайтов могут появляться сообщения об ошибке сертификата безопасностивеб-узла.

Наличие таких ошибок может означать, что мошенники пытаются обмануть посетителя сайта или хотят перехватить

информацию, передаваемую на сервер.

При появлении сообщения рекомендуется прекратить работу с

подозрительным ресурсом.

С такими сообщениями сталкивалось примерно три четверти

пользователей.

При этом 21% из них продолжили работу с сайтом.

11.

Проверка безопасного соединения( По данным компании Mail.Ru Group)

12.

Фишинговые атаки13.

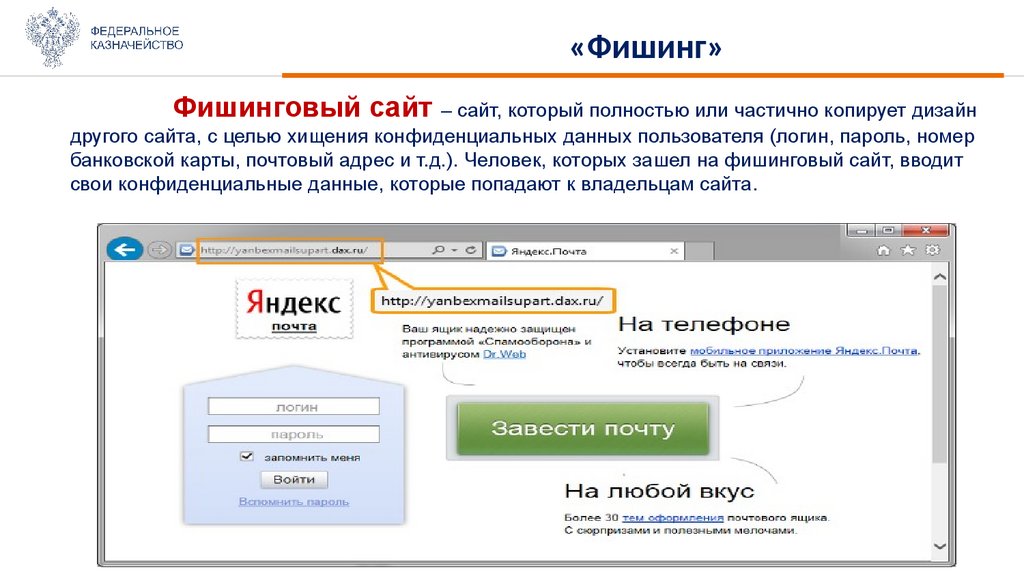

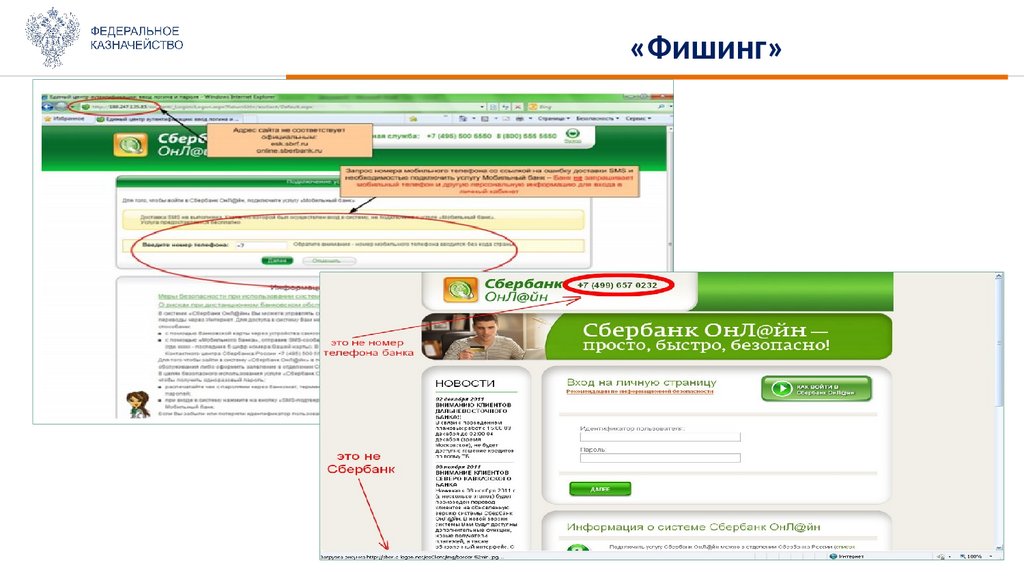

«Фишинг»Фишинговый сайт – сайт, который полностью или частично копирует дизайн

другого сайта, с целью хищения конфиденциальных данных пользователя (логин, пароль, номер

банковской карты, почтовый адрес и т.д.). Человек, которых зашел на фишинговый сайт, вводит

свои конфиденциальные данные, которые попадают к владельцам сайта.

14.

«Фишинг»15.

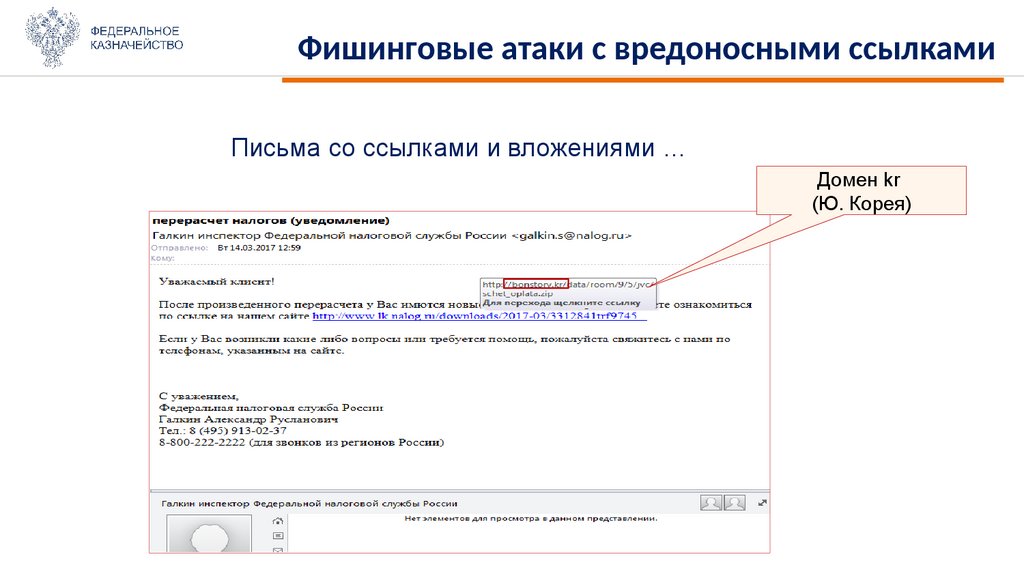

Фишинговые атаки с вредоносными ссылкамиПисьма со ссылками и вложениями …

Домен kr

(Ю. Корея)

16.

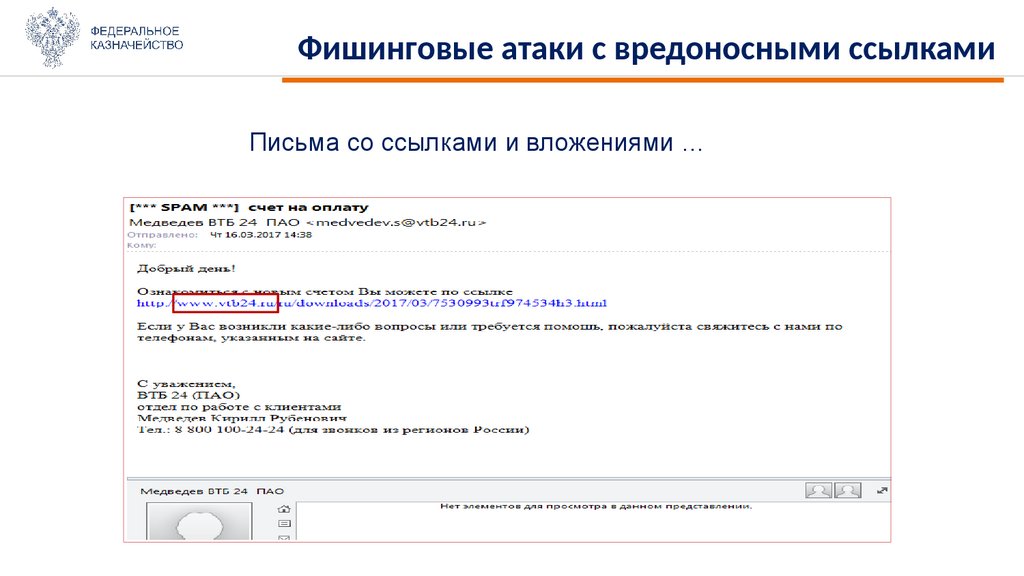

Фишинговые атаки с вредоносными ссылкамиПисьма со ссылками и вложениями …

17.

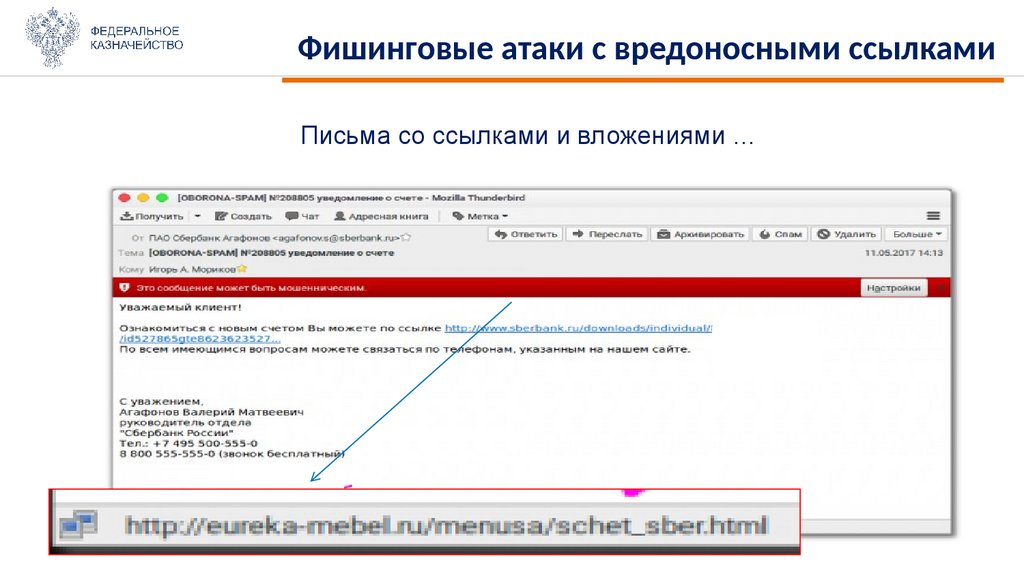

Фишинговые атаки с вредоносными ссылкамиПисьма со ссылками и вложениями …

18.

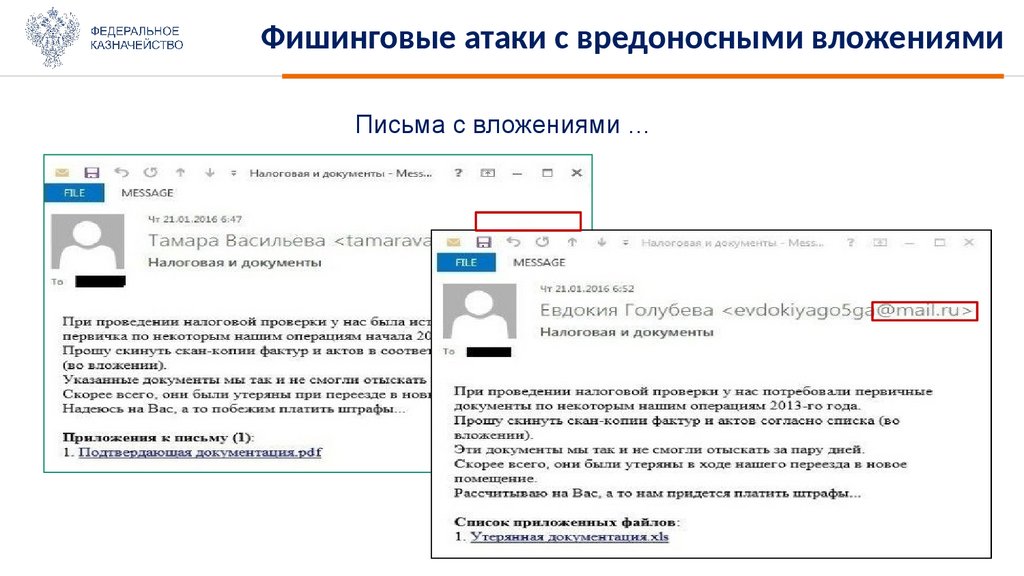

Фишинговые атаки с вредоносными вложениямиПисьма с вложениями …

19.

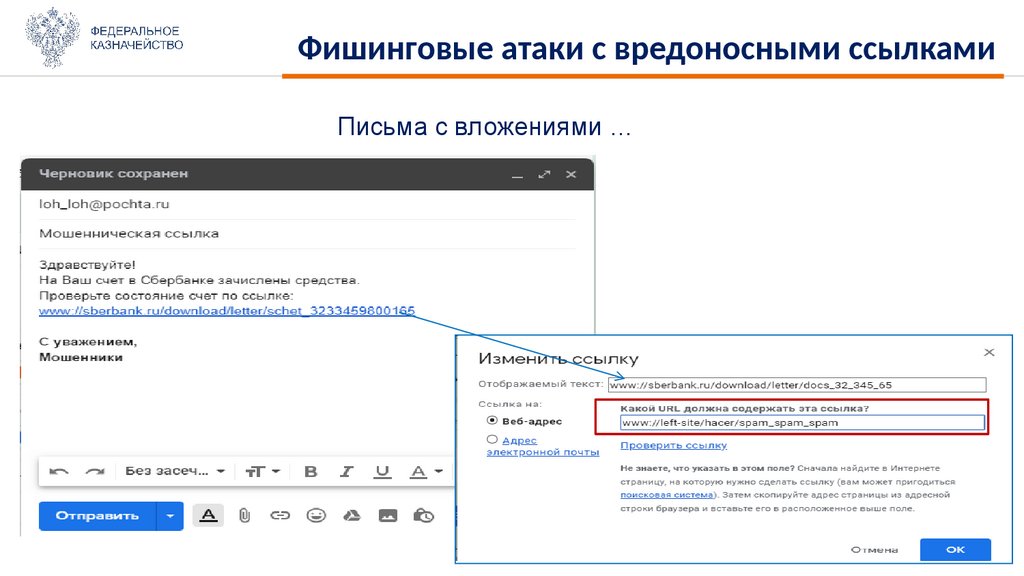

Фишинговые атаки с вредоносными ссылкамиПисьма с вложениями …

20.

Для борьбы с вредоносными письмами применяются различные меры исредства защиты, которые выполняют каждый свою функцию:

Повышение осведомленности сотрудников.

Антиспам средства (для блокировки адресов, рассылающих вредоносные

письма);

Антивирусные средства (для сканирования вложений электронных писем и уже

попавших в систему вредоносных файлов);

Средства межсетевого экранирования и контентной веб-фильтрации (для

блокировки вредоносных Интернет-ресурсов и сетевых адресов);

Создание резервных копий наиболее важных документов, хранение таких копий

вне ИС или в более безопасных сегментах.

20

21.

Троянские программы22.

Разновидности троянских программБэкдоры

Троянская программа бэкдор позволяет злоумышленникам удаленно управлять зараженными

компьютерами (включая отправку, получение, открытие и удаление файлов, отображение данных

и перезагрузку компьютера). Могут использоваться для объединения группы компьютеров-жертв

в ботнет или зомби-сеть для реализации DDoS-атак.

Эксплойты

Программы, предназначенные для использования (эксплуатации) уязвимостей в работающих на

компьютере приложениях.

Руткиты

Программы, предназначенные для скрытия в системе определенных объектов или действий

(например затруднить обнаружение вредоносных программ, чтобы увеличить время их работы

на зараженном компьютере).

Банковские троянцы

Банковские троянцы (Trojan-Banker) предназначены для кражи учетных данных систем интернетбанкинга, систем электронных платежей и пластиковых карт.

23.

Разновидности троянских программDDoS-троянцы

Программы предназначены для проведения атак типа «отказ в обслуживании» (Denial of Service,

DoS) по целевым веб-адресам.

Trojan-FakeAV

Программы имитируют работу антивирусной программы. Используются для вымогательства

денег у пользователя в обмен на обещание обнаружения и удаления угроз, которых в

действительности не существует.

IM-троянцы

Программы Trojan-IM перехватывают (похищают) логины и пароли к службам мгновенного

обмена сообщениями типа ICQ, MSN Messenger, Yahoo Pager, Skype, Viber, Whatsupp и др.

Trojan-Ransom

Могут изменить данные на компьютере для нарушения нормальной работы компьютера, а

пользователь лишается доступа к определенным данным. Злоумышленник обещает

восстановить нормальную работу компьютера или разблокировать данные после оплаты

выкупа.

24.

Разновидности троянских программSMS-троянцы

Такие программы отправляют текстовые сообщения с мобильного устройства на платные

телефонные номера с повышенным тарифом, тратя деньги пользователя.

Шпионские программы

Программы типа Trojan-Spy способны скрыто наблюдать за использованием компьютера,

например, отслеживая вводимые с клавиатуры данные (сообщения), делая снимки экрана и

получая список работающих приложений.

Trojan-Mailfinder

Программы способны собирать на компьютере адреса электронной почты с целю

дальнейшего использования злоумышленниками.

25.

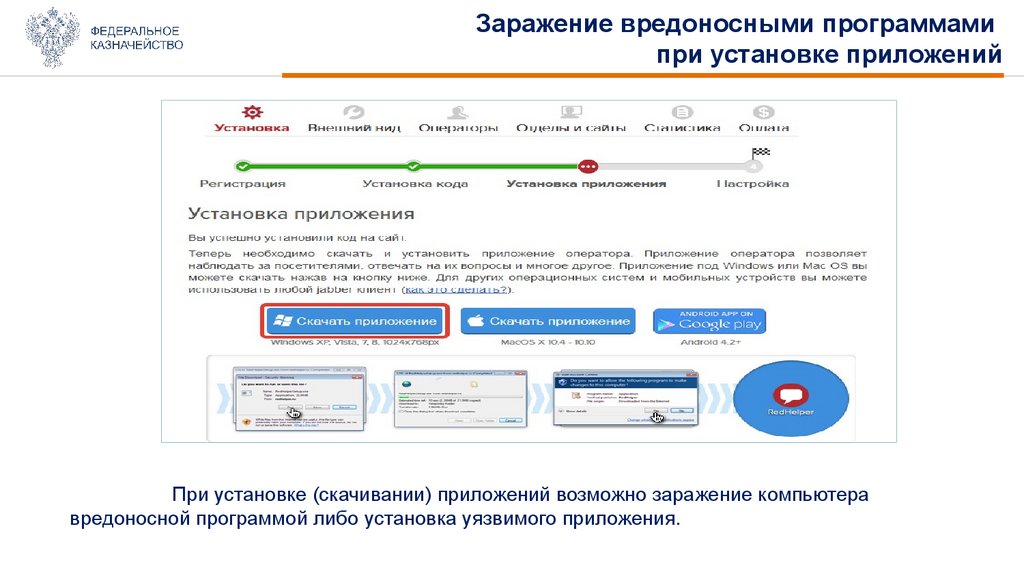

Заражение вредоносными программамипри установке приложений

При установке (скачивании) приложений возможно заражение компьютера

вредоносной программой либо установка уязвимого приложения.

26.

Заражение вредоносными программамипри установке приложений

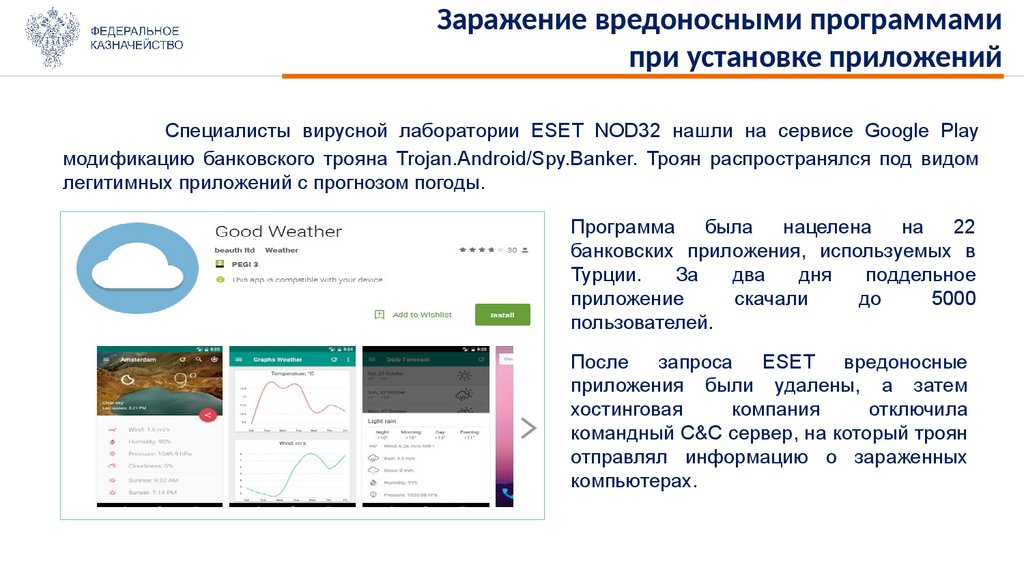

Специалисты вирусной лаборатории ESET NOD32 нашли на сервисе Google Play

модификацию банковского трояна Trojan.Android/Spy.Banker. Троян распространялся под видом

легитимных приложений с прогнозом погоды.

Программа

была нацелена на

22

банковских приложения, используемых в

Турции.

За

два

дня

поддельное

приложение

скачали

до

5000

пользователей.

После запроса ESET вредоносные

приложения были удалены, а затем

хостинговая

компания

отключила

командный С&С сервер, на который троян

отправлял информацию о зараженных

компьютерах.

27.

Заражение вредоносными программамипри установке приложений

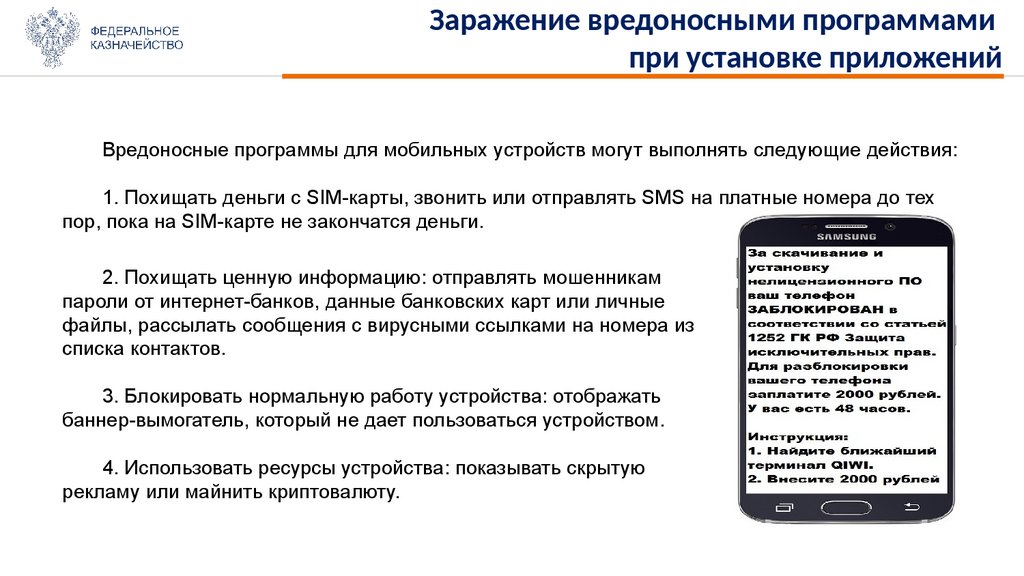

Вредоносные программы для мобильных устройств могут выполнять следующие действия:

1. Похищать деньги с SIM-карты, звонить или отправлять SMS на платные номера до тех

пор, пока на SIM-карте не закончатся деньги.

2. Похищать ценную информацию: отправлять мошенникам

пароли от интернет-банков, данные банковских карт или личные

файлы, рассылать сообщения с вирусными ссылками на номера из

списка контактов.

3. Блокировать нормальную работу устройства: отображать

баннер-вымогатель, который не дает пользоваться устройством.

4. Использовать ресурсы устройства: показывать скрытую

рекламу или майнить криптовалюту.

28.

Заражение вредоносными программами приустановке приложений

Основные способы заражения мобильных устройств:

1.

На развлекательных сайтах, сайтах «для взрослых», сайтах со взломанными

приложениями и пиратскими фильмами, и т.п.

(например, при установке приложения, при переходе по ссылке, размещенной на

каком-л. форуме, и т.п.)

2. По SMS, MMS и электронной почте.

(SMS с «сайтов знакомств», с сайтов

бесплатных объявлений, письма от

«нотариусов из Германии», сообщения о

выигрыше в лотерею и т.п.)

29.

Заражение вредоносными программамипри установке приложений

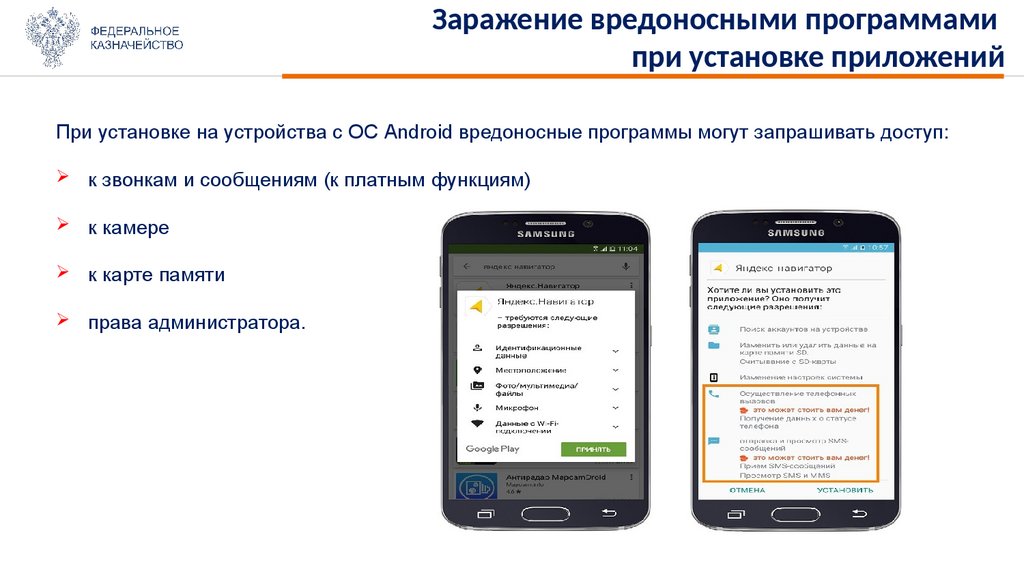

При установке на устройства с ОС Android вредоносные программы могут запрашивать доступ:

к звонкам и сообщениям (к платным функциям)

к камере

к карте памяти

права администратора.

30.

Заражение вредоносными программамипри установке приложений

В безопасном режиме работают только системные приложения – те, которые установлены

на заводе. Приложения, установленные после покупки недоступны (не отображаются в меню).

Включение безопасного режима

(зависит от версии ОС):

1.Полностью выключить устройство.

2.Включить устройство.

3.При появлении надписи «Samsung»

нажать и удерживать клавишу

«Уменьшение громкости, пока

устройство не включится полностью.

Обычный

Безопасный режим

режим

проверить, влияют ли на работу устройства загруженные приложения;

удалить приложение, которое не дает зайти в меню (вирус-вымогатель).

Безопасный режим позволяет:

31.

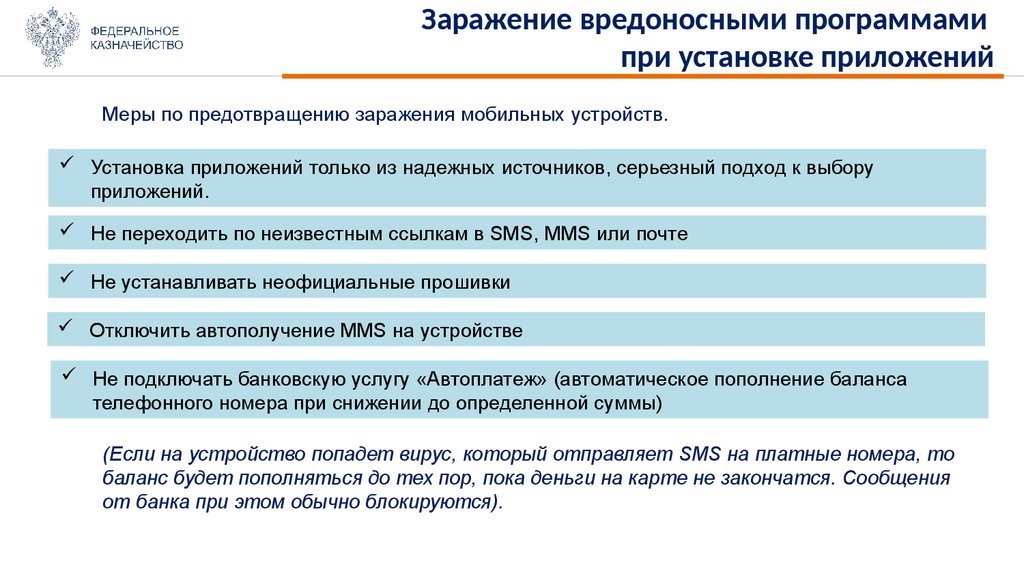

Заражение вредоносными программамипри установке приложений

Меры по предотвращению заражения мобильных устройств.

Установка приложений только из надежных источников, серьезный подход к выбору

приложений.

Не переходить по неизвестным ссылкам в SMS, MMS или почте

Не устанавливать неофициальные прошивки

Отключить автополучение MMS на устройстве

Не подключать банковскую услугу «Автоплатеж» (автоматическое пополнение баланса

телефонного номера при снижении до определенной суммы)

(Если на устройство попадет вирус, который отправляет SMS на платные номера, то

баланс будет пополняться до тех пор, пока деньги на карте не закончатся. Сообщения

от банка при этом обычно блокируются).

32.

Заражение вредоносными программамипри установке приложений

Основные (простые) способы решения проблем на мобильных устройствах:

Извлечь SIM-карту, чтобы не списались деньги со счета.

Загрузить устройство в безопасном режиме.

Отключить права администратора у всех приложений.

Просмотреть все установленные приложения и удалить

неизвестные.

Установить надежный антивирус через Wi-Fi из Play Маркет и

проверить устройство.

(целесообразно использовать 2 – 3 разных АВП)

33.

Вирусы-шифровальщики34.

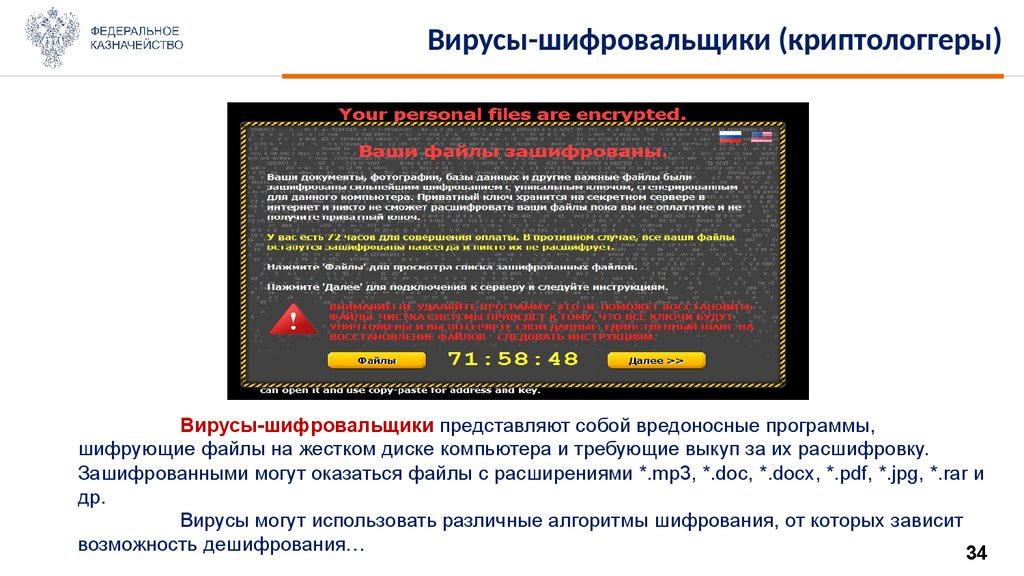

Вирусы-шифровальщики (криптологгеры)Вирусы-шифровальщики представляют собой вредоносные программы,

шифрующие файлы на жестком диске компьютера и требующие выкуп за их расшифровку.

Зашифрованными могут оказаться файлы с расширениями *.mp3, *.doc, *.docx, *.pdf, *.jpg, *.rar и

др.

Вирусы могут использовать различные алгоритмы шифрования, от которых зависит

возможность дешифрования…

34

35.

География распространениявируса-шифровальщика

WannaCry в начале

эпидемии (май 2017 г)

(по данным

Лаборатории Касперского)

Вирус-шифровальщик WannaCry использует эксплойт для Windows, известный под

названием EternalBlue. Он эксплуатирует уязвимость, которую Microsoft закрыла в обновлении

безопасности MS17-010 в марте 2017 г. С помощью этого эксплойта вирус может получать

удаленный доступ к компьютеру и устанавливать на него собственно шифровальщик.

В отличие от большинства шифровальщиков, заразиться WannaCry можно, не

выполняя каких-либо действий.

35

36.

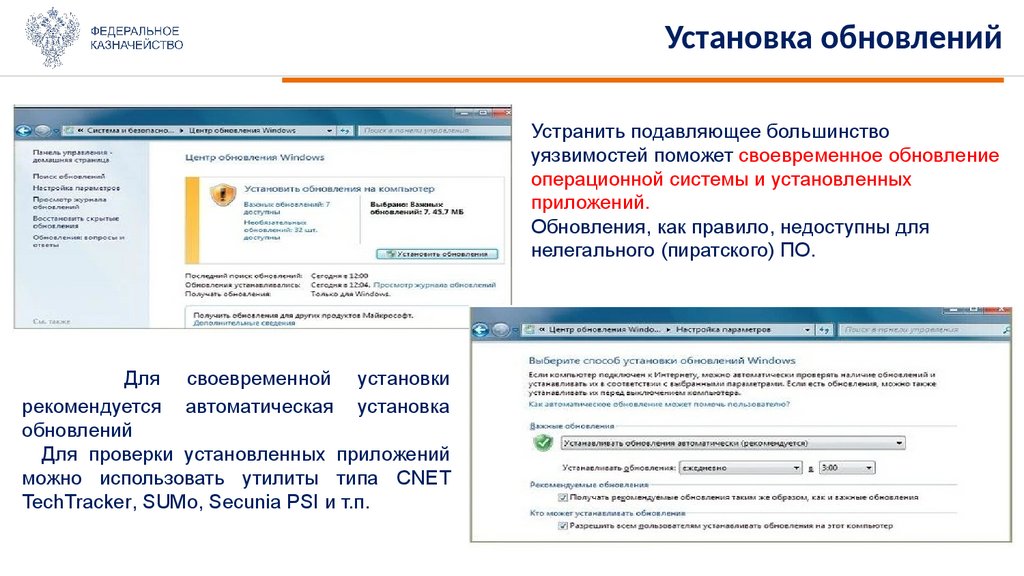

Установка обновленийУстранить подавляющее большинство

уязвимостей поможет своевременное обновление

операционной системы и установленных

приложений.

Обновления, как правило, недоступны для

нелегального (пиратского) ПО.

Для своевременной установки

рекомендуется автоматическая установка

обновлений

Для проверки установленных приложений

можно использовать утилиты типа CNET

TechTracker, SUMo, Secunia PSI и т.п.

37.

Социальная инженерияСоциальная инженерия — совокупность приёмов, методов и технологий создания

таких условий, состояния и обстоятельств, которые максимально эффективно приводят к

конкретному необходимому результату, с использованием социологии и психологии.

38.

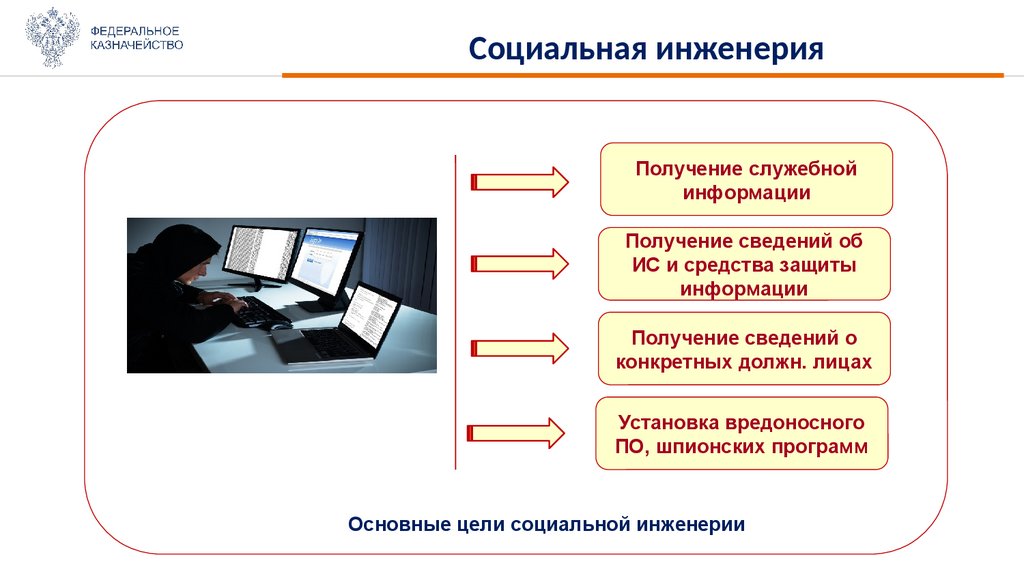

Социальная инженерияПолучение служебной

информации

Получение сведений об

ИС и средства защиты

информации

Получение сведений о

конкретных должн. лицах

Установка вредоносного

ПО, шпионских программ

Основные цели социальной инженерии

39.

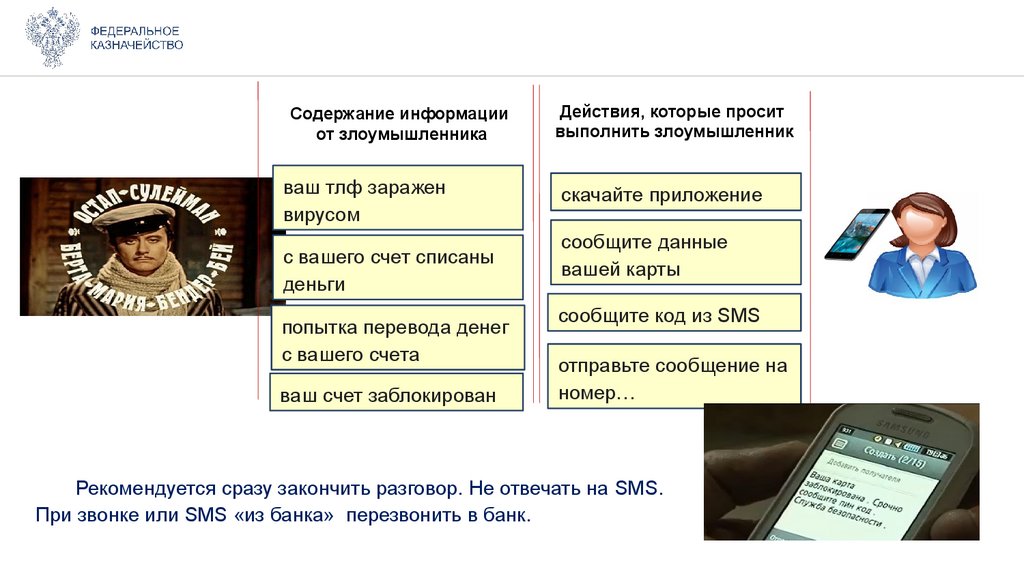

Содержание информацииот злоумышленника

Действия, которые просит

выполнить злоумышленник

ваш тлф заражен

вирусом

скачайте приложение

с вашего счет списаны

деньги

попытка перевода денег

с вашего счета

ваш счет заблокирован

сообщите данные

вашей карты

сообщите код из SMS

отправьте сообщение на

номер…

Рекомендуется сразу закончить разговор. Не отвечать на SMS.

При звонке или SMS «из банка» перезвонить в банк.

40.

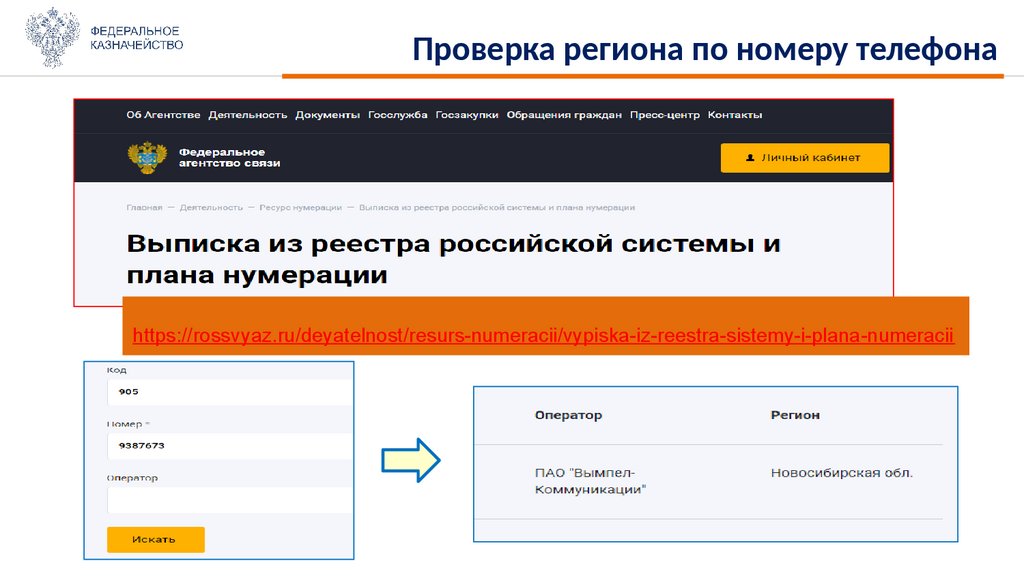

Проверка региона по номеру телефонаhttps://rossvyaz.ru/deyatelnost/resurs-numeracii/vypiska-iz-reestra-sistemy-i-plana-numeracii

41.

Кибербуллинг42.

КибербуллингКибербуллинг – это проявление насилия в

цифровом пространстве. Такая травля может

происходить в социальных сетях, мессенджерах,

форумах и чатах, на игровых платформах.

Кибербуллинг не случайное явление, он

является целенаправленной моделью поведения.

Задача травли с использованием цифровых

технологий – запугать, разозлить или опозорить

жертву, подчинить ее себе.

Кибербуллинг может выражаться по разному:

от непристойных шуток до оскорблений.

42

43.

Кибербуллинг – где можно столкнуться43

44.

Защита от преследований в сетиРекомендации. Как защитить себя от

преследования в сети?

НЕ СООБЩАЙТЕ ЛИЧНЫЕ ДАННЫЕ

(Ваш адрес, телефон, пароль и т.д.)

Решите для себя, кто может видеть Ваш

профиль и писать Вам сообщения.

Узнайте

о

настройках

конфиденциальности Ваших приложений для

социальных сетей.

«Удалите из друзей» и полностью

заблокируйте обидчиков.

44

internet

internet