Similar presentations:

Введение в информационную безопасность. Лекция 1

1. ЛЕКЦИЯ 1

Введение винформационную

безопасность

1

2.

Информационнаябезопасность –

это защита данных и

информационных систем

от несанкционированного

доступа, раскрытия,

модификации, разрушения или

задержки.

2

3.

Целостность –ЦЕЛИ безопасности

Обеспечение того, что информация остается неизменной и точной.

Методы защиты: Хеш-функции, цифровые подписи.

Пример: Использование хеш-сумм для проверки целостности

файлов после их загрузки.

Доступность –

Гарантирование того, что информация доступна пользователям,

когда они ее требуют.

Методы защиты: Резервное копирование данных,

отказоустойчивость.

Пример: Использование облачных сервисов для обеспечения

непрерывного доступа к важным данным.

Конфиденциальность –

Защита информации от доступа неавторизованных лиц.

Методы защиты: Шифрование данных, аутентификация и

авторизация.

Пример: Шифрование сообщений в мессенджерах для защиты

личной переписки.

3

4.

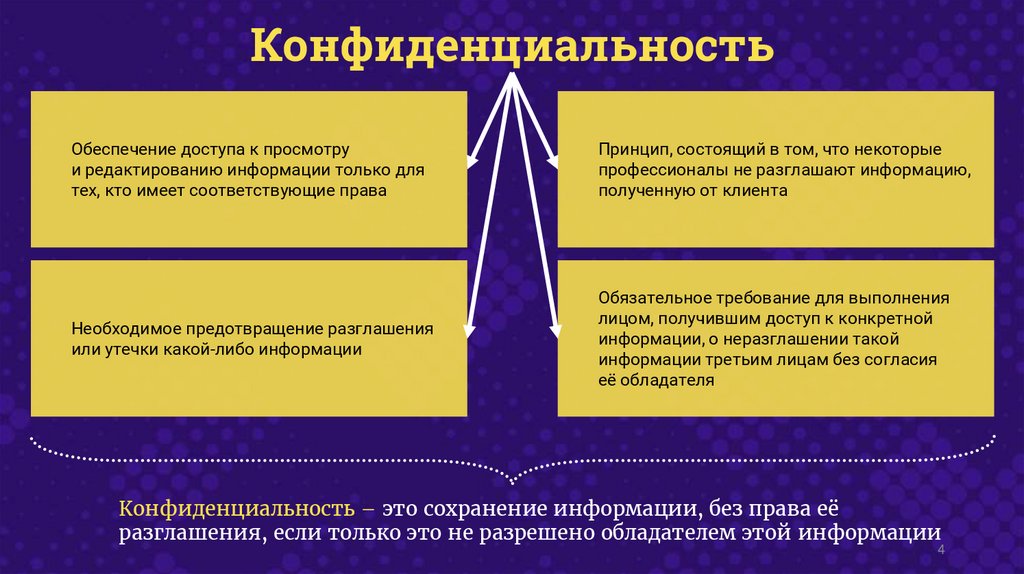

КонфиденциальностьОбеспечение доступа к просмотру

и редактированию информации только для

тех, кто имеет соответствующие права

Принцип, состоящий в том, что некоторые

профессионалы не разглашают информацию,

полученную от клиента

Необходимое предотвращение разглашения

или утечки какой-либо информации

Обязательное требование для выполнения

лицом, получившим доступ к конкретной

информации, о неразглашении такой

информации третьим лицам без согласия

её обладателя

Конфиденциальность – это сохранение информации, без права её

разглашения, если только это не разрешено обладателем этой информации

4

5.

Пример: Утечка данных вFacebook (2019)

1

Суть инцидента

Апрель 2019 года,

около 540 миллионов записей.

2

Влияние на пользователей

Конфиденциальность,

доверие, безопасность.

3

Реакция и меры

Признание,

улучшение контроля, штрафы.

4

Выводы

Защита данных,

мониторинг, обучение.

6.

История и эволюция угрозинформационной

безопасности

1

Ранние угрозы

Вирус Brain (1986), Червь Morris (1988).

2

Эволюция угроз

Трояны, Руткиты.

3

Современные угрозы

Фишинг, Вымогатели (Ransomware).

7.

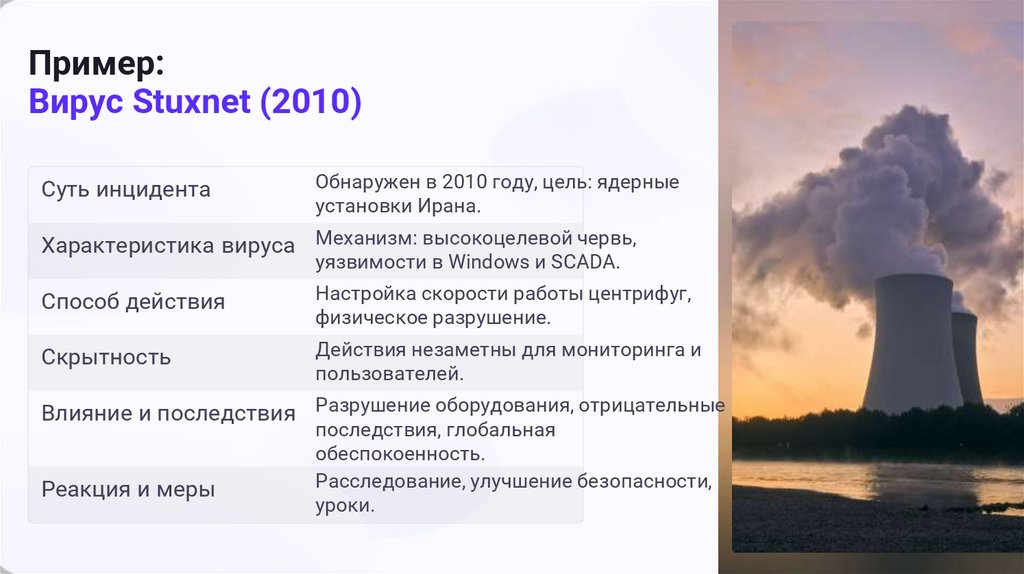

Пример:Вирус Stuxnet (2010)

Суть инцидента

Обнаружен в 2010 году, цель: ядерные

установки Ирана.

Характеристика вируса Механизм: высокоцелевой червь,

уязвимости в Windows и SCADA.

Способ действия

Настройка скорости работы центрифуг,

физическое разрушение.

Скрытность

Действия незаметны для мониторинга и

пользователей.

Влияние и последствия Разрушение оборудования, отрицательные

Реакция и меры

последствия, глобальная

обеспокоенность.

Расследование, улучшение безопасности,

уроки.

8.

Интерактивная задачаОбсуждение

Проведите анализ возможных последствий,

если бы подобный вирус был направлен на другие

критические инфраструктуры, такие как энергетические

сети, водоснабжение и тд.

Какие данные наиболее важны для защиты?

Меры предосторожности

Как предотвратить подобные атаки?

9.

Классификация атакАктивные атаки

Пассивные атаки

Активные атаки направлены

Пассивные атаки направлены на сбор

на изменение, повреждение или

данных без изменения или

уничтожение данных и систем.

повреждения информации.

Злоумышленники активно

Злоумышленники лишь наблюдают

взаимодействуют с данными или

за трафиком и собирают данные для

системами, чтобы нанести вред.

последующего анализа.

10.

Классификация атакАктивные атаки

Атака "man-in-the-middle" (MitM): Злоумышленник перехватывает и может

изменять данные, передаваемые между двумя сторонами.

Пример: Использование поддельного Wi-Fi для перехвата данных

пользователей.

Атака с подменой DNS (DNS Spoofing): Злоумышленник подделывает

ответы DNS-серверов, чтобы перенаправить трафик на поддельные сайты.

Пример: Перенаправление трафика с сайта банка на фальшивый сайт для

кражи учетных данных.

Атака с использованием вирусов и троянов: Вредоносное ПО, которое

изменяет или уничтожает данные.

Пример: Вирус, который шифрует файлы и требует выкуп за

восстановление.

11.

Классификация атакМетоды защиты:

Шифрование: Использование HTTPS и других протоколов для защиты

данных при передаче.

Аутентификация: Применение многофакторной аутентификации для

защиты учетных записей.

Мониторинг: Регулярный мониторинг сетевого трафика и систем

на наличие подозрительной активности.

12.

Классификация атакПассивные атаки

Перехват трафика: Сбор данных, передаваемых по сети, без вмешательства в их

содержание. Злоумышленник может анализировать трафик для выявления

уязвимостей и получения информации.

Пример: Анализ сетевого трафика для сбора данных о том, какие сайты посещают

пользователи, какие приложения используют и какую информацию передают.

Сниффинг: Использование специального ПО для перехвата пакетов данных,

передаваемых по сети.

Пример: Использование Wireshark для анализа и сбора сетевого трафика без

изменения данных.

Анализ метаданных: Извлечение информации из метаданных файлов (например,

времени создания и модификации) для сбора сведений о файлах и пользователях.

Пример: Анализ метаданных фотографий для определения их местоположения и

времени создания.

13.

Классификация атакМетоды защиты:

Шифрование: Шифрование данных, чтобы даже при перехвате они

оставались недоступными для анализа.

Сегментация сети: Разделение сети на сегменты для ограничения

доступа к чувствительным данным.

VPN: Использование виртуальных частных сетей (VPN) для защиты

данных при передаче.

14.

Пример: Атака на Google (2010)1. Описание инцидента:

Дата: 2010 год.

Тип атаки: Атака "man-in-the-middle".

Последствия: Перехват данных о сотрудниках и проекте Google, что привело к утечке

информации и компрометации корпоративных данных.

2. Причины и последствия:

Использование уязвимостей: Атака использовала уязвимости в сети и системах для

перехвата информации.

Влияние: Потеря конфиденциальной информации, утрата доверия и возможные

репутационные потери для компании.

3. Реакция и меры:

Усиление безопасности: Внедрение более строгих мер по защите коммуникаций и

данных.

Анализ уязвимостей: Проведение анализа для выявления и устранения уязвимостей

в системах.

15.

Угрозы1

Вирусы

Программное обеспечение, которое может повреждать или

изменять данные на компьютере.

2

Трояны

Вредоносные программы, маскирующиеся под легитимные

приложения.

3

Атаки DoS

Перегрузка системы запросами для недоступности ресурса.

Уязвимости

1

Недостатки в ПО

Ошибки и недостатки в программном обеспечении, которые

могут быть использованы для атак.

2

Слабые пароли

Использование легко угадываемых паролей, которые могут

быть быстро взломаны.

16.

Принципы защитыинформации

Управление доступом

Назначение ролей и прав доступа на основе

потребностей и обязанностей.

Шифрование данных

Защита данных при передаче по сети и на дисках.

Аудит и мониторинг

Регулярное отслеживание систем на наличие

подозрительной активности и инцидентов.

17.

Методы защиты от атакАнтивирусное ПО

Обнаружение и удаление вредоносного ПО.

Фаерволы

Фильтрация трафика и предотвращение

несанкционированного доступа.

Обновления и патчи

Регулярное обновление программного

обеспечения для исправления уязвимостей.

Применение патчей для устранения известных

уязвимостей.

18.

Роль человеческого фактораОшибки пользователей

Обучение и осведомленность

Фишинг: Метод социальной инженерии

для получения конфиденциальной информации.

Социальная инженерия: Манипуляция

пользователями для получения

доступа или информации.

Программы обучения: Регулярные тренинги

и тесты по безопасности для сотрудников.

Информационные кампании: Постеры и

уведомления о лучших практиках

безопасности

19.

Атака на Sony Pictures (2014):Хакеры, связанные с Северной Кореей, осуществили крупномасштабную

кибератаку на Sony Pictures в ответ на выпуск фильма "Интервью".

В результате были украдены и опубликованы конфиденциальные данные,

включая личные данные сотрудников, фильмы, финансовые отчеты и

переписка руководства.

Утечка также выявила недостатки в осведомленности сотрудников по вопросам

безопасности, что способствовало успешности атаки.

20.

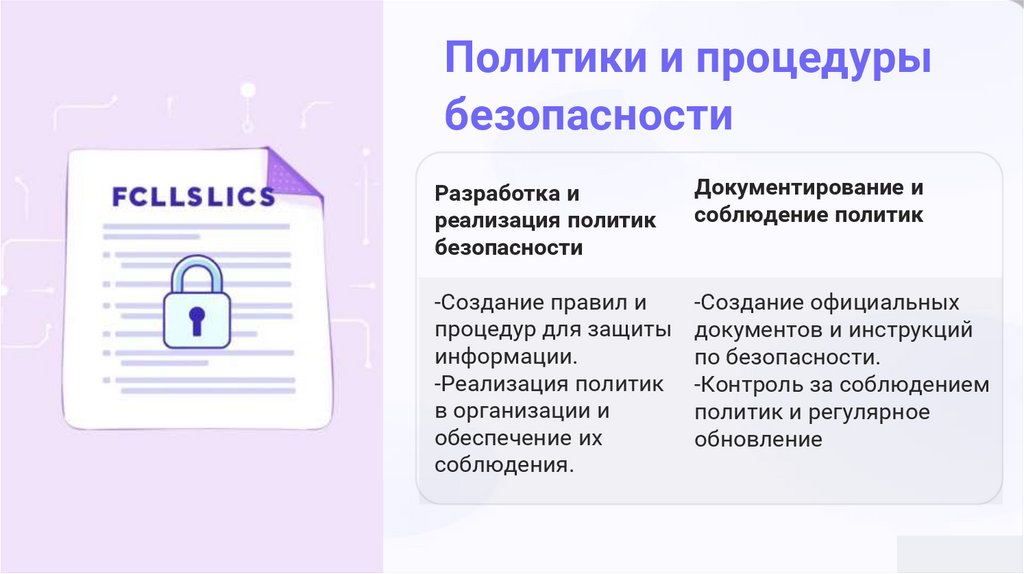

Политики и процедурыбезопасности

Разработка и

реализация политик

безопасности

Документирование и

соблюдение политик

-Создание правил и

процедур для защиты

информации.

-Реализация политик

в организации и

обеспечение их

соблюдения.

-Создание официальных

документов и инструкций

по безопасности.

-Контроль за соблюдением

политик и регулярное

обновление

21.

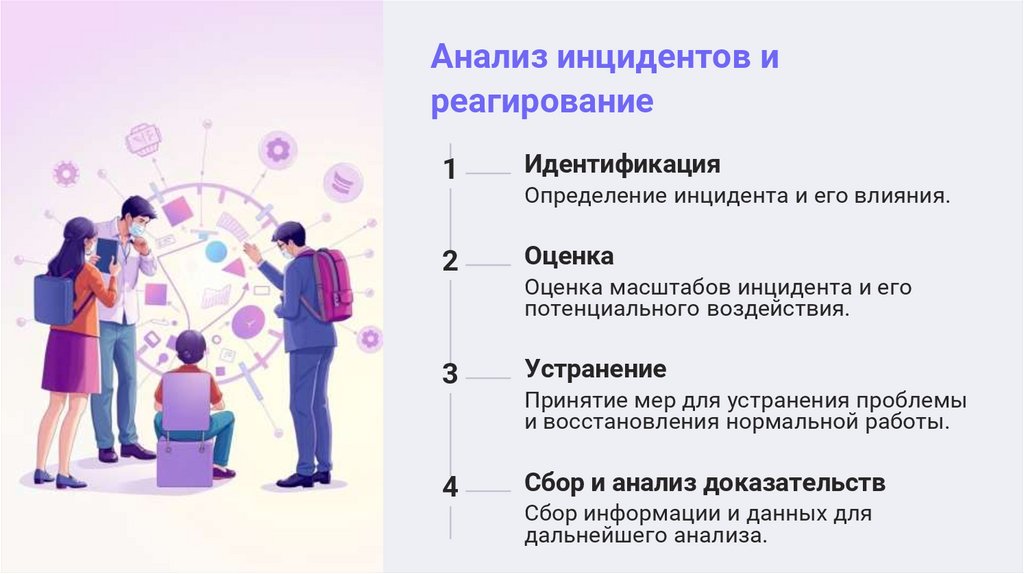

Анализ инцидентов иреагирование

1

Идентификация

2

Оценка

3

Устранение

4

Сбор и анализ доказательств

Определение инцидента и его влияния.

Оценка масштабов инцидента и его

потенциального воздействия.

Принятие мер для устранения проблемы

и восстановления нормальной работы.

Сбор информации и данных для

дальнейшего анализа.

22. ЛЕКЦИЯ 2

Сетевыеатаки и защита

22

23.

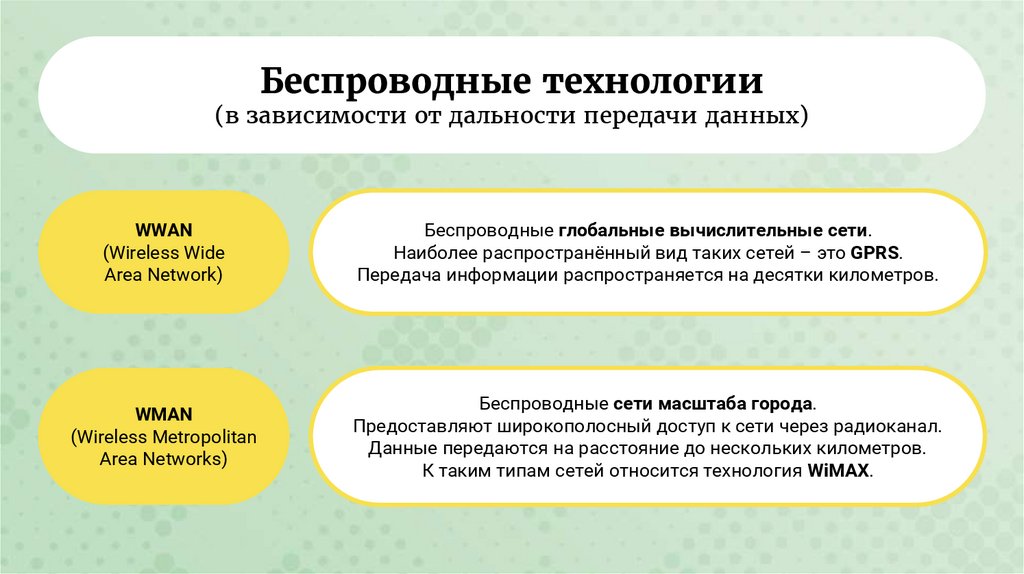

Беспроводные технологии(в зависимости от дальности передачи данных)

WWAN

(Wireless Wide

Area Network)

Беспроводные глобальные вычислительные сети.

Наиболее распространённый вид таких сетей – это GPRS.

Передача информации распространяется на десятки километров.

WMAN

(Wireless Metropolitan

Area Networks)

Беспроводные сети масштаба города.

Предоставляют широкополосный доступ к сети через радиоканал.

Данные передаются на расстояние до нескольких километров.

К таким типам сетей относится технология WiMAX.

24.

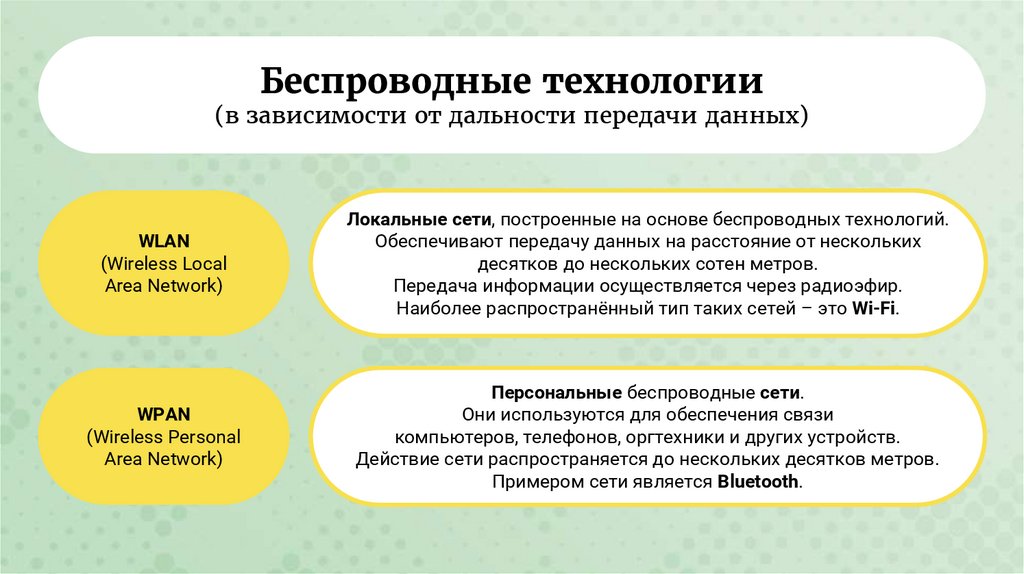

Беспроводные технологии(в зависимости от дальности передачи данных)

WLAN

(Wireless Local

Area Network)

Локальные сети, построенные на основе беспроводных технологий.

Обеспечивают передачу данных на расстояние от нескольких

десятков до нескольких сотен метров.

Передача информации осуществляется через радиоэфир.

Наиболее распространённый тип таких сетей – это Wi-Fi.

WPAN

(Wireless Personal

Area Network)

Персональные беспроводные сети.

Они используются для обеспечения связи

компьютеров, телефонов, оргтехники и других устройств.

Действие сети распространяется до нескольких десятков метров.

Примером сети является Bluetooth.

25.

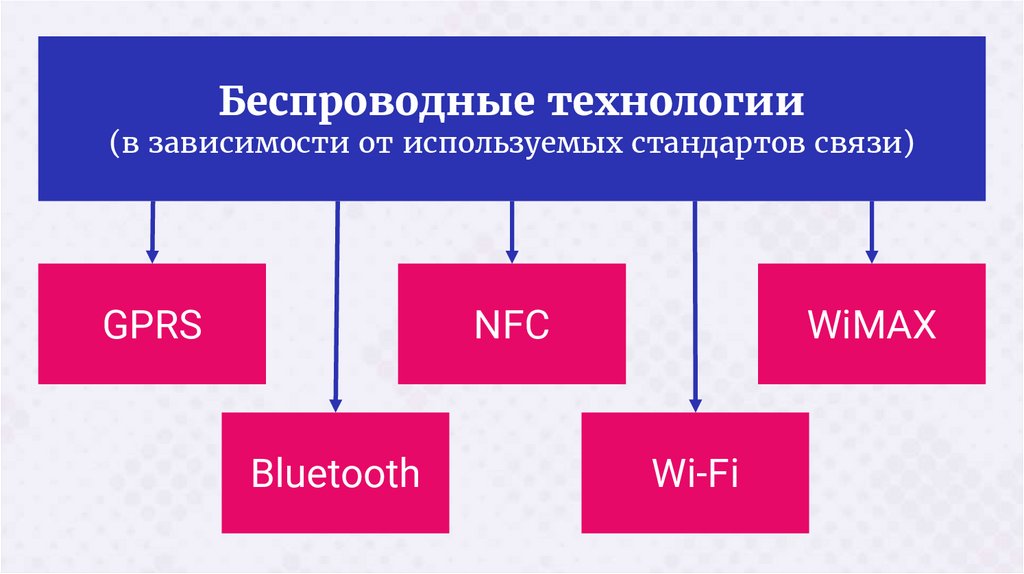

Беспроводные технологии(в зависимости от используемых стандартов связи)

GPRS

NFC

Bluetooth

WiMAX

Wi-Fi

26.

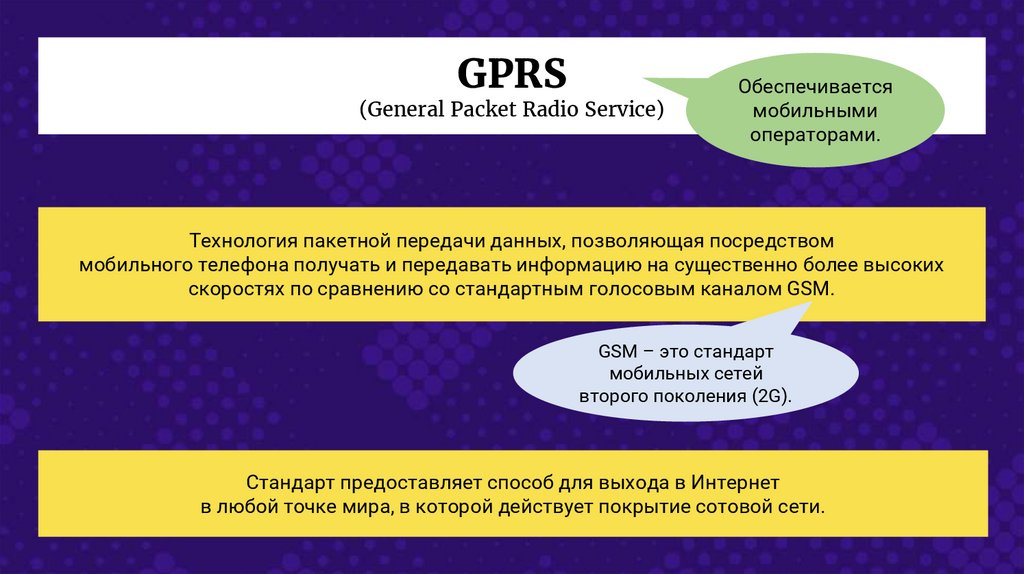

GPRS(General Packet Radio Service)

Обеспечивается

мобильными

операторами.

Технология пакетной передачи данных, позволяющая посредством

мобильного телефона получать и передавать информацию на существенно более высоких

скоростях по сравнению со стандартным голосовым каналом GSM.

GSM – это стандарт

мобильных сетей

второго поколения (2G).

Стандарт предоставляет способ для выхода в Интернет

в любой точке мира, в которой действует покрытие сотовой сети.

27.

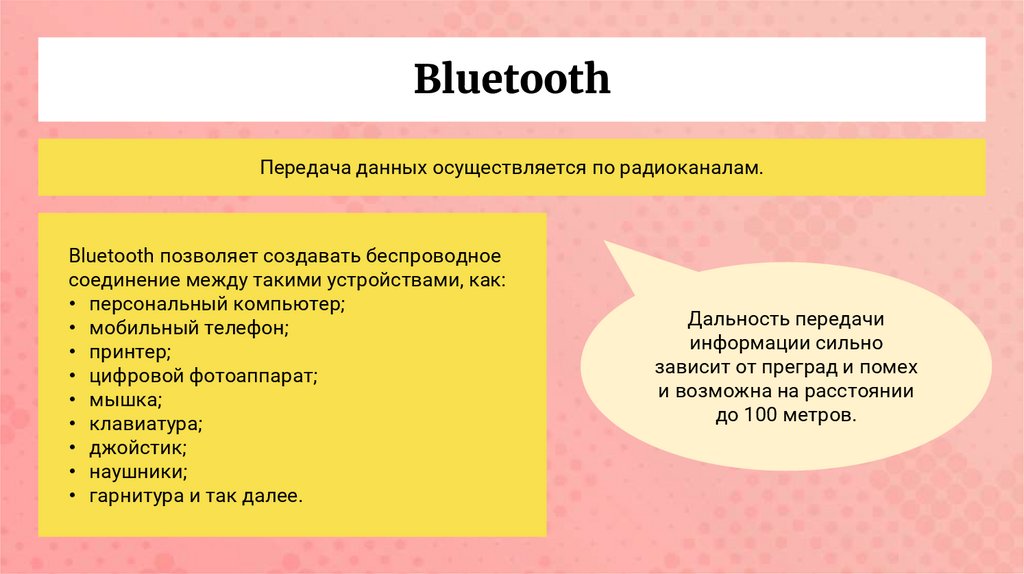

BluetoothПередача данных осуществляется по радиоканалам.

Bluetooth позволяет создавать беспроводное

соединение между такими устройствами, как:

• персональный компьютер;

• мобильный телефон;

• принтер;

• цифровой фотоаппарат;

• мышка;

• клавиатура;

• джойстик;

• наушники;

• гарнитура и так далее.

Дальность передачи

информации сильно

зависит от преград и помех

и возможна на расстоянии

до 100 метров.

28.

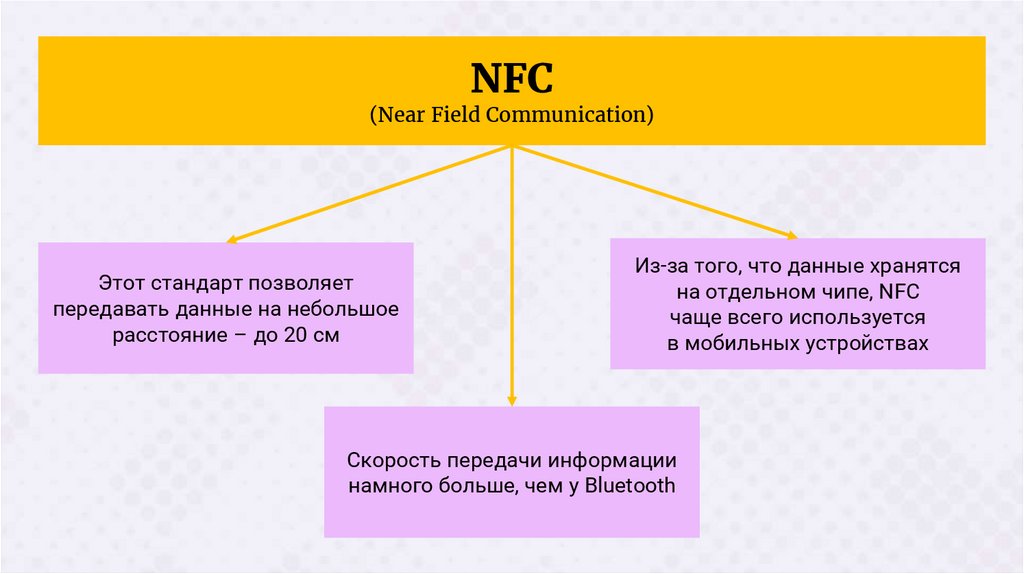

NFC(Near Field Communication)

Этот стандарт позволяет

передавать данные на небольшое

расстояние – до 20 см

Из-за того, что данные хранятся

на отдельном чипе, NFC

чаще всего используется

в мобильных устройствах

Скорость передачи информации

намного больше, чем у Bluetooth

29.

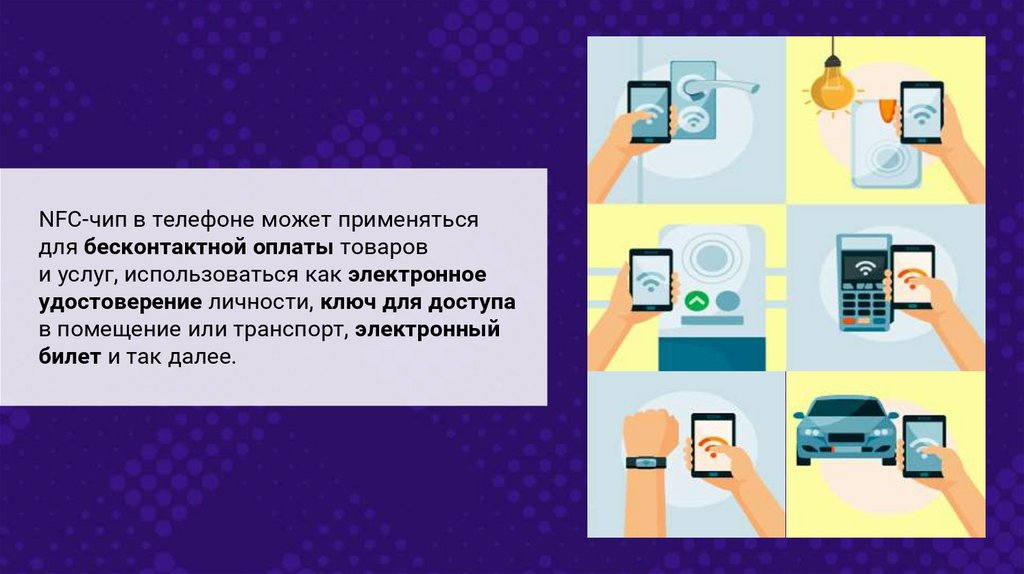

NFC-чип в телефоне может применятьсядля бесконтактной оплаты товаров

и услуг, использоваться как электронное

удостоверение личности, ключ для доступа

в помещение или транспорт, электронный

билет и так далее.

30.

WiMAXПозволяет осуществлять доступ в Интернет

на высоких скоростях, с гораздо большим

покрытием, чем у Wi-Fi-сетей.

Этот стандарт чаще всего используют для

обеспечения выхода в Интернет различных

крупных предприятий, провайдеров,

коммерческих объектов и так далее.

31.

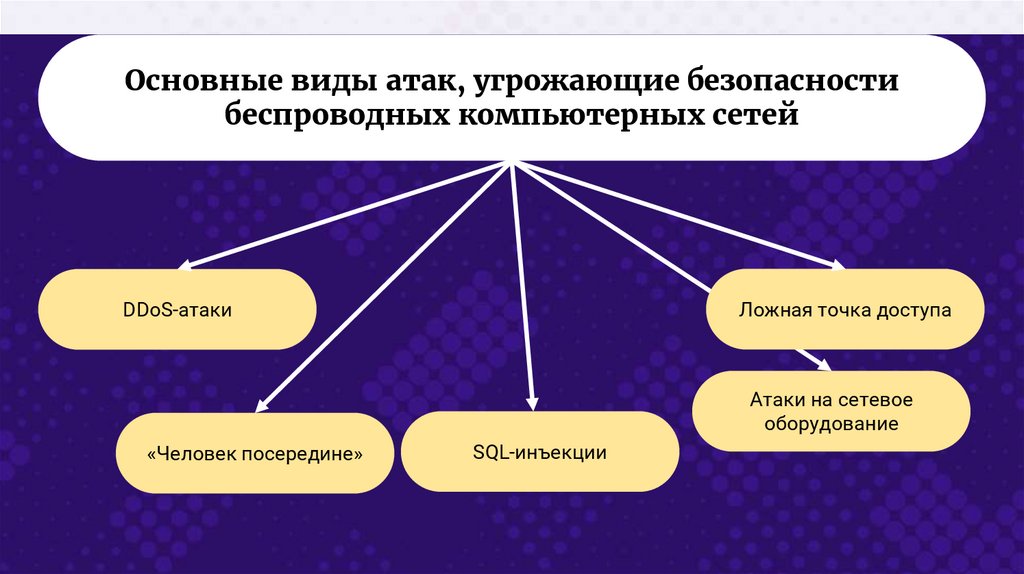

Основные виды атак, угрожающие безопасностибеспроводных компьютерных сетей

Ложная точка доступа

DDoS-атаки

Атаки на сетевое

оборудование

«Человек посередине»

SQL-инъекции

32.

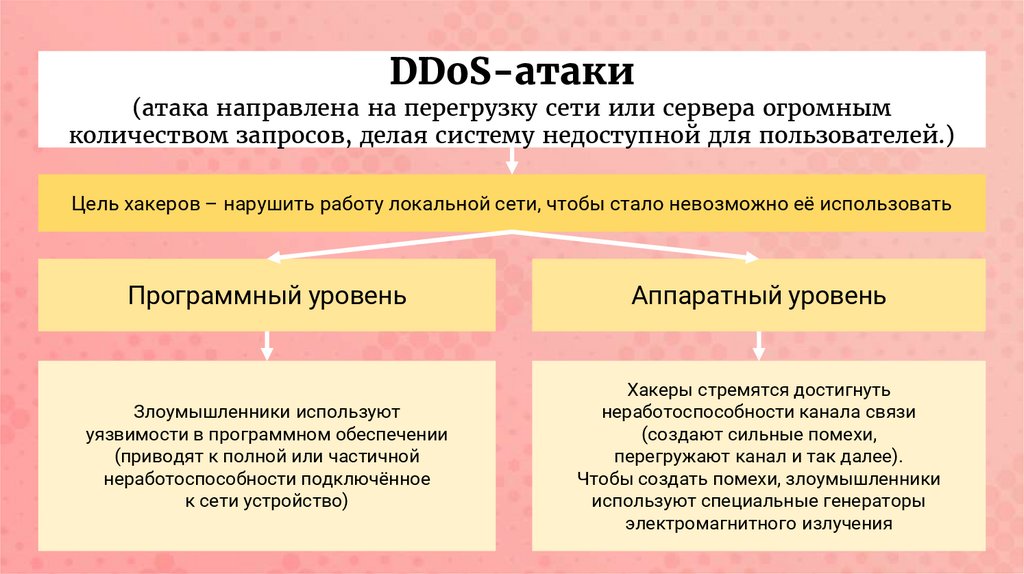

DDoS-атаки(атака направлена на перегрузку сети или сервера огромным

количеством запросов, делая систему недоступной для пользователей.)

Цель хакеров – нарушить работу локальной сети, чтобы стало невозможно её использовать

Программный уровень

Аппаратный уровень

Злоумышленники используют

уязвимости в программном обеспечении

(приводят к полной или частичной

неработоспособности подключённое

к сети устройство)

Хакеры стремятся достигнуть

неработоспособности канала связи

(создают сильные помехи,

перегружают канал и так далее).

Чтобы создать помехи, злоумышленники

используют специальные генераторы

электромагнитного излучения

33.

"Человек посередине" (Man-in-the-Middle)Суть атаки: Злоумышленник перехватывает и, возможно, изменяет данные,

передаваемые между пользователем и сервером, незаметно для обеих сторон.

Механизм: Обычно атака происходит через незашифрованные Wi-Fi сети, где

злоумышленник может внедрить себя в канал связи и перехватывать трафик.

34.

SQL-инъекцииСуть атаки: SQL-инъекции направлены на выполнение вредоносных запросов к базе

данных через веб-приложения, что может привести к утечке данных, изменению записей

и удалению информации.

Механизм: Злоумышленники вводят вредоносный SQL-код в формы ввода данных на

веб-сайте или в приложении, чтобы обойти проверки безопасности и выполнить

произвольные команды в базе данных.

35.

Атаки на сетевоеоборудование

Суть атаки: Атаки на маршрутизаторы, точки доступа и

другие сетевые устройства могут нарушить работу сети и

открыть доступ к конфиденциальной информации.

Механизм: Злоумышленники могут использовать

уязвимости в прошивке устройств, атаковать их настройки

или перепрограммировать оборудование для

перенаправления трафика.

36.

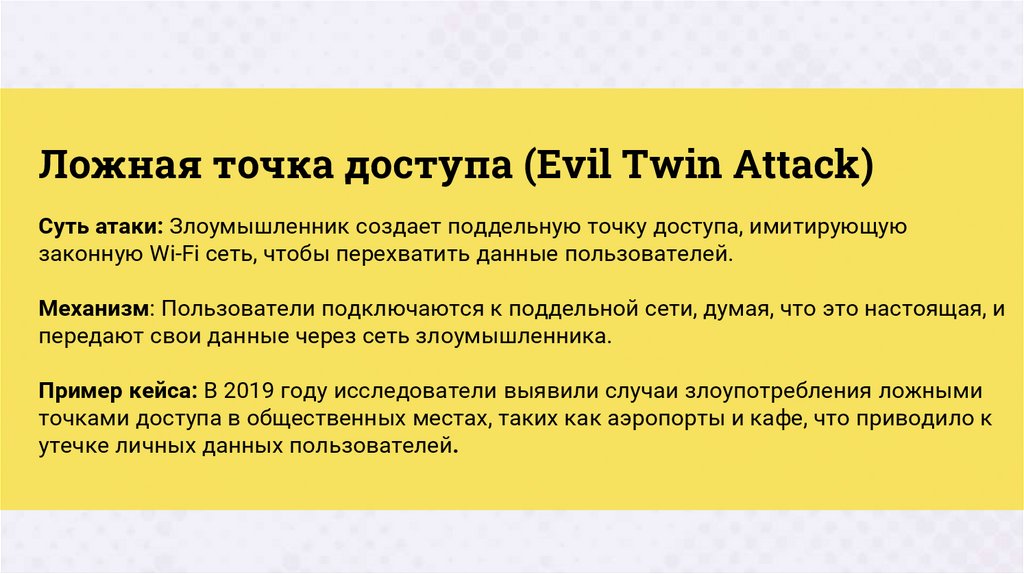

Ложная точка доступа (Evil Twin Attack)Суть атаки: Злоумышленник создает поддельную точку доступа, имитирующую

законную Wi-Fi сеть, чтобы перехватить данные пользователей.

Механизм: Пользователи подключаются к поддельной сети, думая, что это настоящая, и

передают свои данные через сеть злоумышленника.

Пример кейса: В 2019 году исследователи выявили случаи злоупотребления ложными

точками доступа в общественных местах, таких как аэропорты и кафе, что приводило к

утечке личных данных пользователей.

37.

Если бы веб-сервисы полностью шифровали весь трафик, то узлоумышленников не было бы возможности использовать прием с

перенаправлением пользователей на незащищенные веб-сайты.

Однако SSL-соединение пока не получило повсеместного

распространения, хотя крупные сервисы и предлагают его по выбору.

Поэтому необходимо всегда самому выбирать SSL-соединение, а также

проверять, чтобы в адресной строке браузера указывалась информация

о защищенном соединении.

К сожалению, при работе с мобильными приложениями тип соединения

не настраивается и не определяется. В этом случае нужно

предварительно узнать эту информацию у разработчиков

соответствующего приложения. О надежности соединения также

свидетельствует соответствующее указание в адресной строке браузера

и наличие сертификата.

37

38.

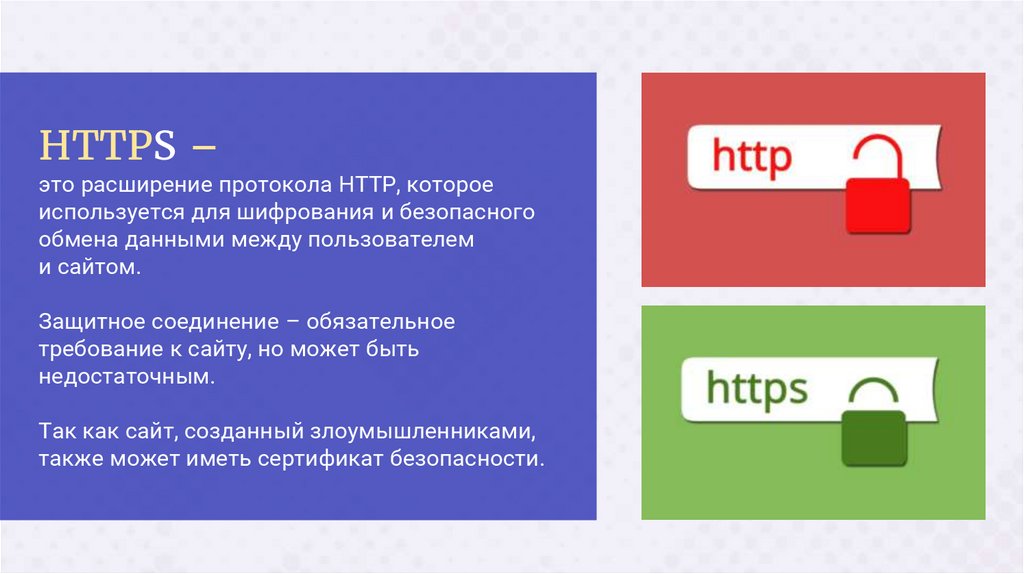

HTTPS –это расширение протокола HTTP, которое

используется для шифрования и безопасного

обмена данными между пользователем

и сайтом.

Защитное соединение – обязательное

требование к сайту, но может быть

недостаточным.

Так как сайт, созданный злоумышленниками,

также может иметь сертификат безопасности.

39.

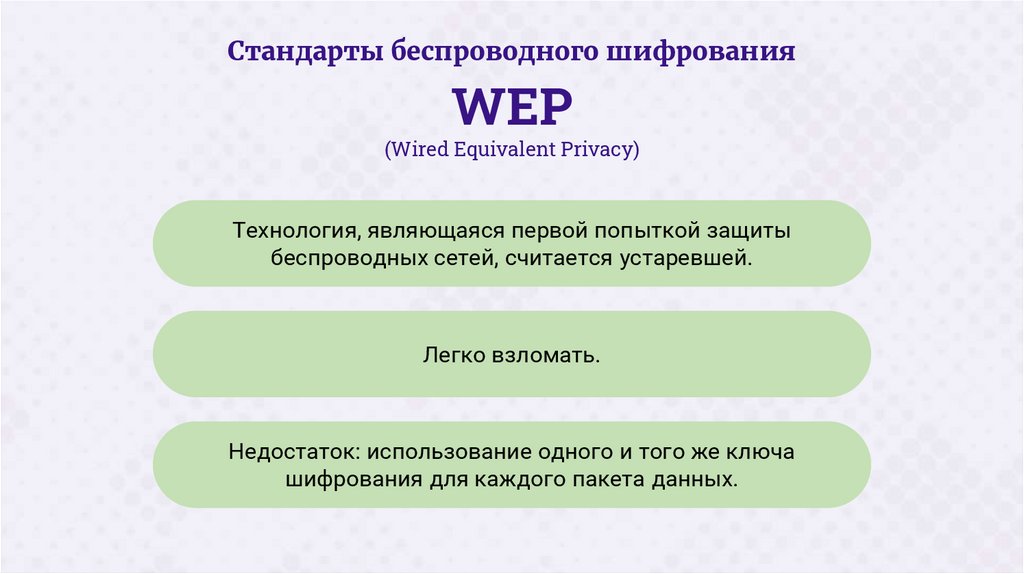

Стандарты беспроводного шифрованияWEP

(Wired Equivalent Privacy)

Технология, являющаяся первой попыткой защиты

беспроводных сетей, считается устаревшей.

Легко взломать.

Недостаток: использование одного и того же ключа

шифрования для каждого пакета данных.

40.

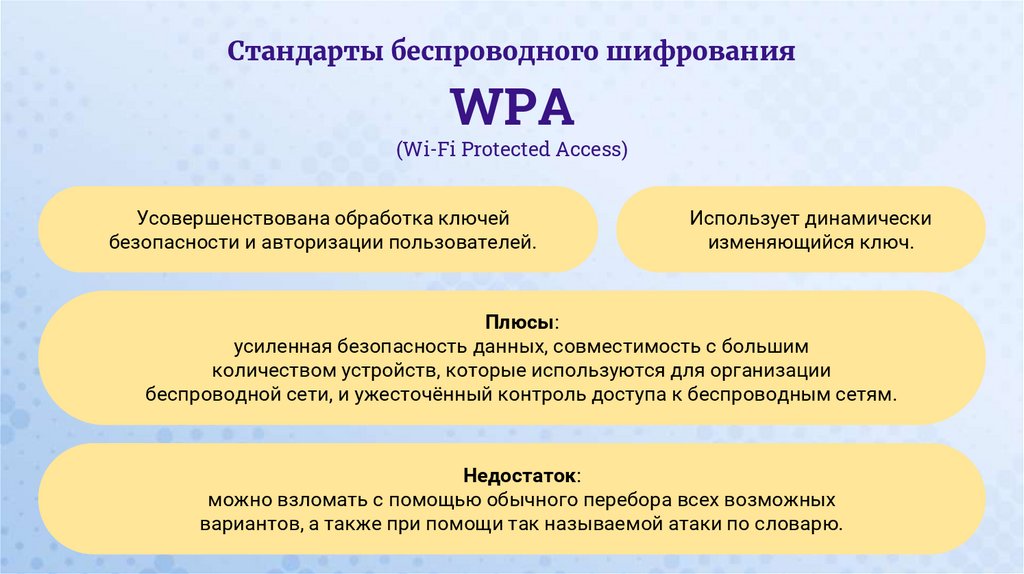

Стандарты беспроводного шифрованияWPA

(Wi-Fi Protected Access)

Усовершенствована обработка ключей

безопасности и авторизации пользователей.

Использует динамически

изменяющийся ключ.

Плюсы:

усиленная безопасность данных, совместимость с большим

количеством устройств, которые используются для организации

беспроводной сети, и ужесточённый контроль доступа к беспроводным сетям.

Недостаток:

можно взломать с помощью обычного перебора всех возможных

вариантов, а также при помощи так называемой атаки по словарю.

41.

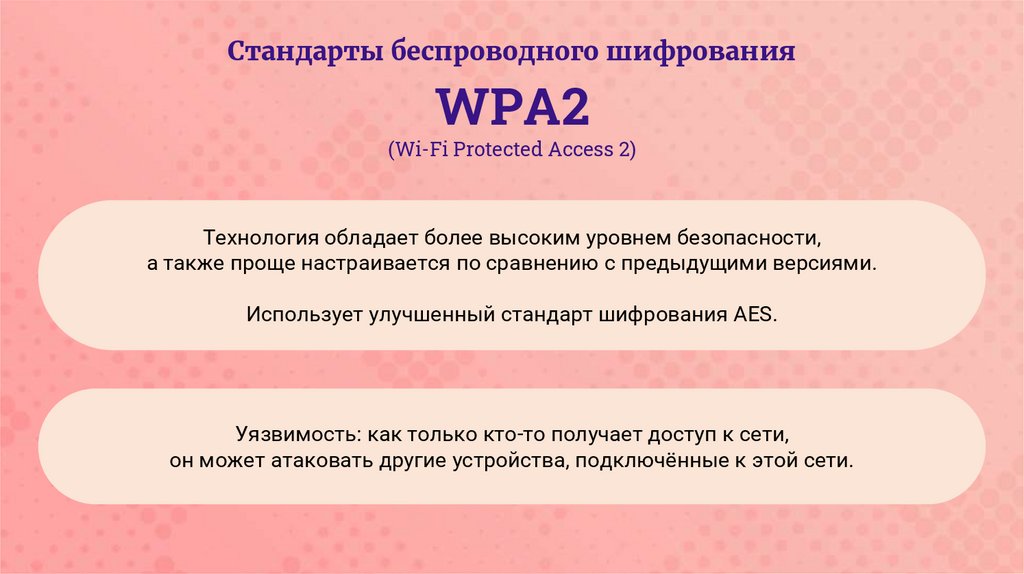

Стандарты беспроводного шифрованияWPA2

(Wi-Fi Protected Access 2)

Технология обладает более высоким уровнем безопасности,

а также проще настраивается по сравнению с предыдущими версиями.

Использует улучшенный стандарт шифрования AES.

Уязвимость: как только кто-то получает доступ к сети,

он может атаковать другие устройства, подключённые к этой сети.

42.

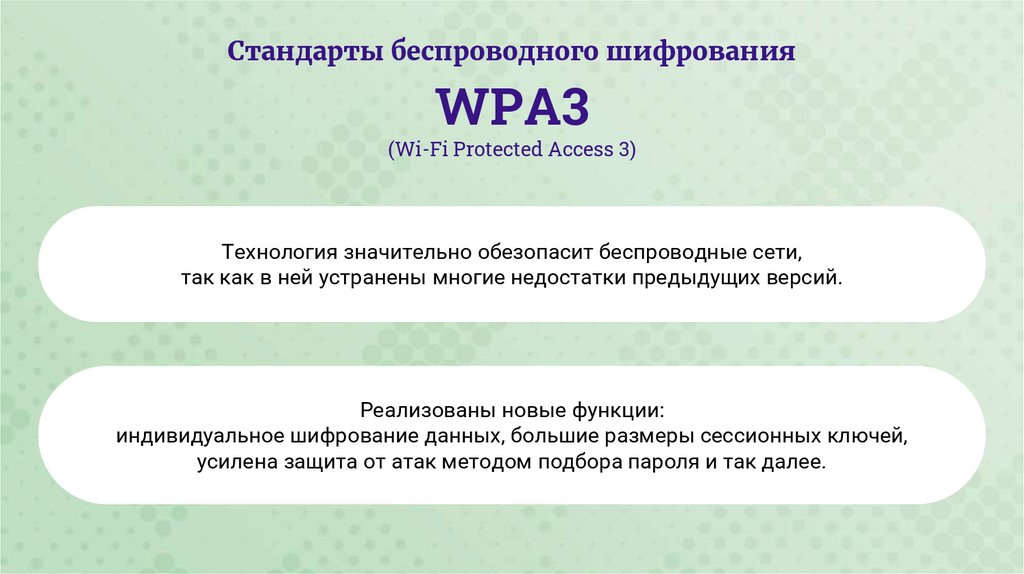

Стандарты беспроводного шифрованияWPA3

(Wi-Fi Protected Access 3)

Технология значительно обезопасит беспроводные сети,

так как в ней устранены многие недостатки предыдущих версий.

Реализованы новые функции:

индивидуальное шифрование данных, большие размеры сессионных ключей,

усилена защита от атак методом подбора пароля и так далее.

43.

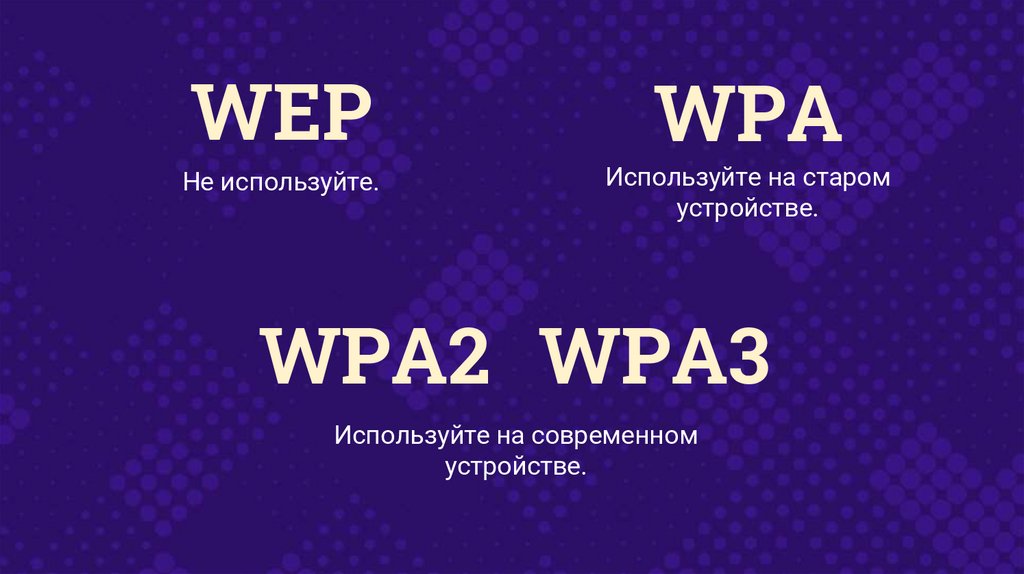

WEPНе используйте.

WPA

Используйте на старом

устройстве.

WPA2 WPA3

Используйте на современном

устройстве.

44.

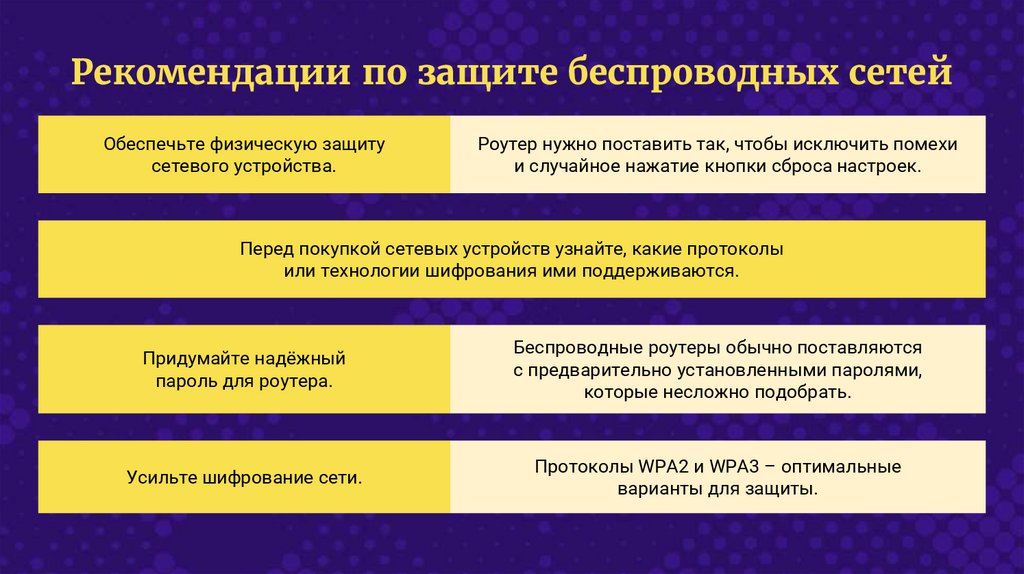

Рекомендации по защите беспроводных сетейОбеспечьте физическую защиту

сетевого устройства.

Роутер нужно поставить так, чтобы исключить помехи

и случайное нажатие кнопки сброса настроек.

Перед покупкой сетевых устройств узнайте, какие протоколы

или технологии шифрования ими поддерживаются.

Придумайте надёжный

пароль для роутера.

Беспроводные роутеры обычно поставляются

с предварительно установленными паролями,

которые несложно подобрать.

Усильте шифрование сети.

Протоколы WPA2 и WPA3 – оптимальные

варианты для защиты.

45.

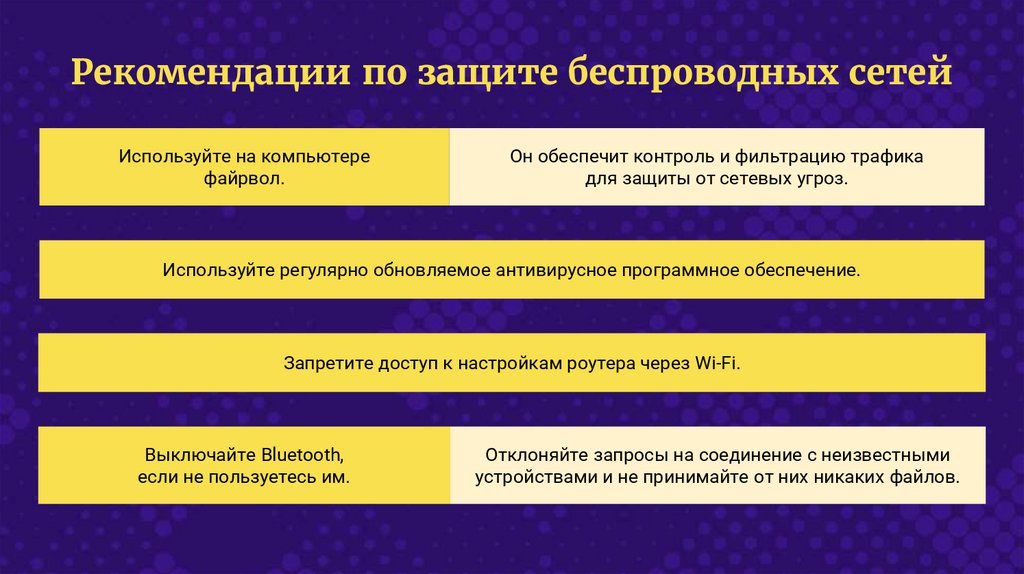

Рекомендации по защите беспроводных сетейИспользуйте на компьютере

файрвол.

Он обеспечит контроль и фильтрацию трафика

для защиты от сетевых угроз.

Используйте регулярно обновляемое антивирусное программное обеспечение.

Запретите доступ к настройкам роутера через Wi-Fi.

Выключайте Bluetooth,

если не пользуетесь им.

Отклоняйте запросы на соединение с неизвестными

устройствами и не принимайте от них никаких файлов.

46.

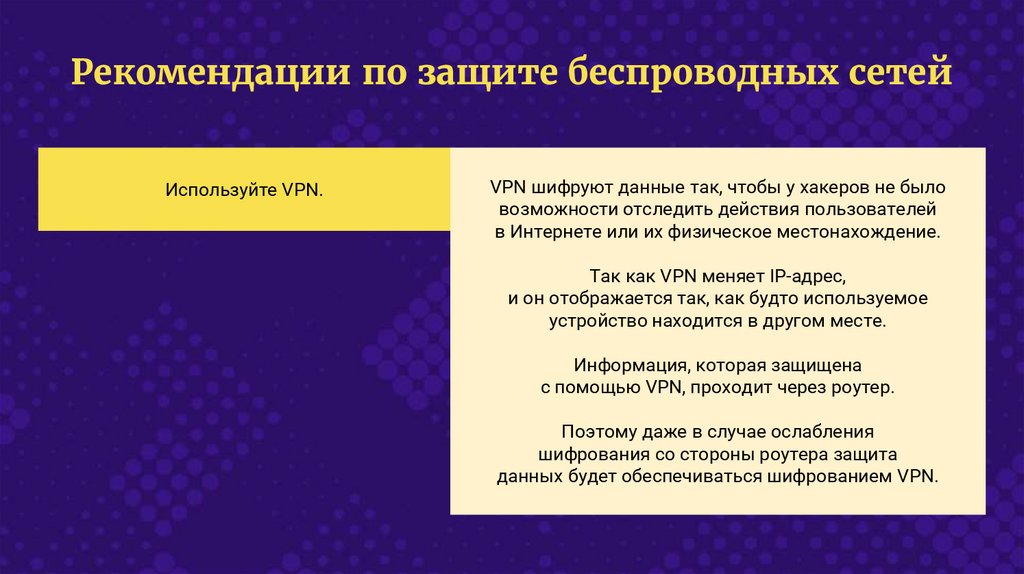

Рекомендации по защите беспроводных сетейИспользуйте VPN.

VPN шифруют данные так, чтобы у хакеров не было

возможности отследить действия пользователей

в Интернете или их физическое местонахождение.

Так как VPN меняет IP-адрес,

и он отображается так, как будто используемое

устройство находится в другом месте.

Информация, которая защищена

с помощью VPN, проходит через роутер.

Поэтому даже в случае ослабления

шифрования со стороны роутера защита

данных будет обеспечиваться шифрованием VPN.

47.

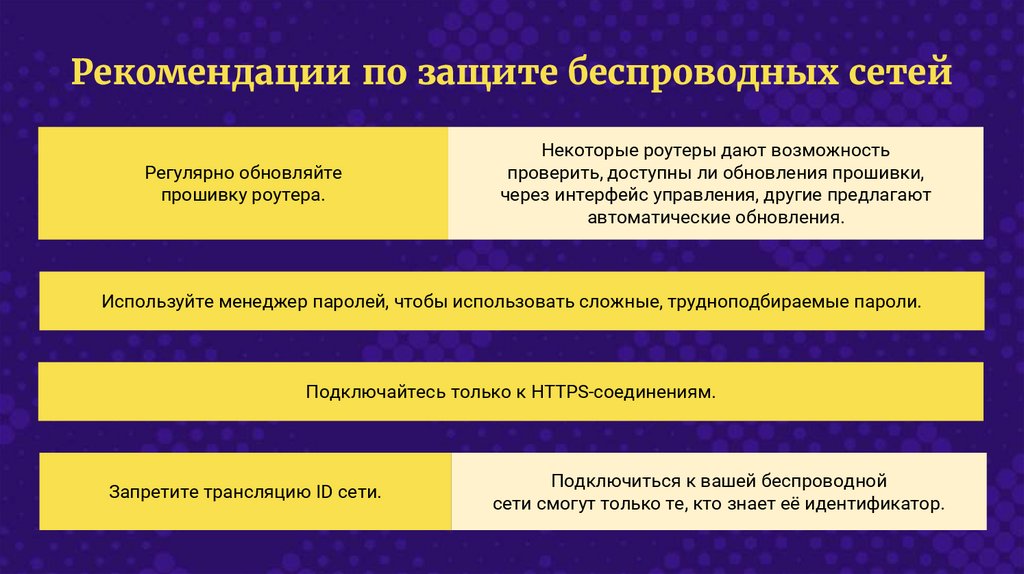

Рекомендации по защите беспроводных сетейРегулярно обновляйте

прошивку роутера.

Некоторые роутеры дают возможность

проверить, доступны ли обновления прошивки,

через интерфейс управления, другие предлагают

автоматические обновления.

Используйте менеджер паролей, чтобы использовать сложные, трудноподбираемые пароли.

Подключайтесь только к HTTPS-соединениям.

Запретите трансляцию ID сети.

Подключиться к вашей беспроводной

сети смогут только те, кто знает её идентификатор.

48.

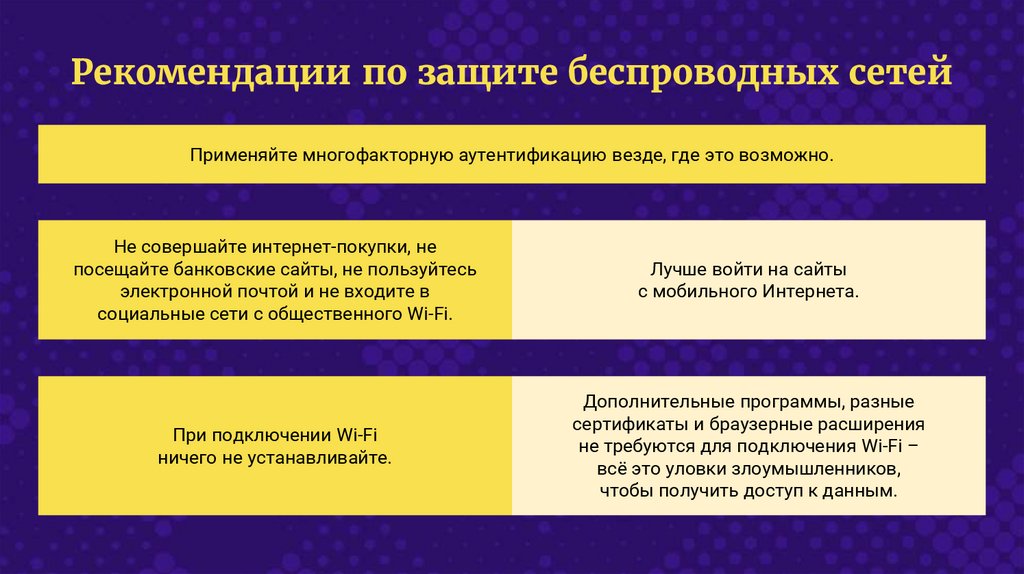

Рекомендации по защите беспроводных сетейПрименяйте многофакторную аутентификацию везде, где это возможно.

Не совершайте интернет-покупки, не

посещайте банковские сайты, не пользуйтесь

электронной почтой и не входите в

социальные сети с общественного Wi-Fi.

Лучше войти на сайты

с мобильного Интернета.

При подключении Wi-Fi

ничего не устанавливайте.

Дополнительные программы, разные

сертификаты и браузерные расширения

не требуются для подключения Wi-Fi –

всё это уловки злоумышленников,

чтобы получить доступ к данным.

49.

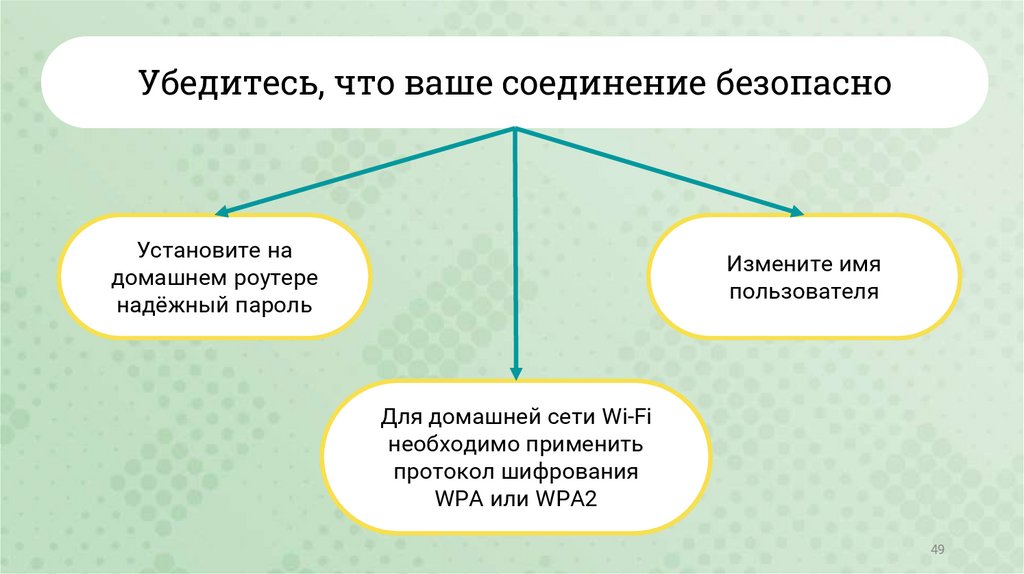

Убедитесь, что ваше соединение безопасноУстановите на

домашнем роутере

надёжный пароль

Измените имя

пользователя

Для домашней сети Wi-Fi

необходимо применить

протокол шифрования

WPA или WPA2

49

50.

Кибербезопасность - это комплексмер, направленных на защиту

информации и информационных

систем от несанкционированного

доступа, использования, раскрытия,

изменения или уничтожения.

51.

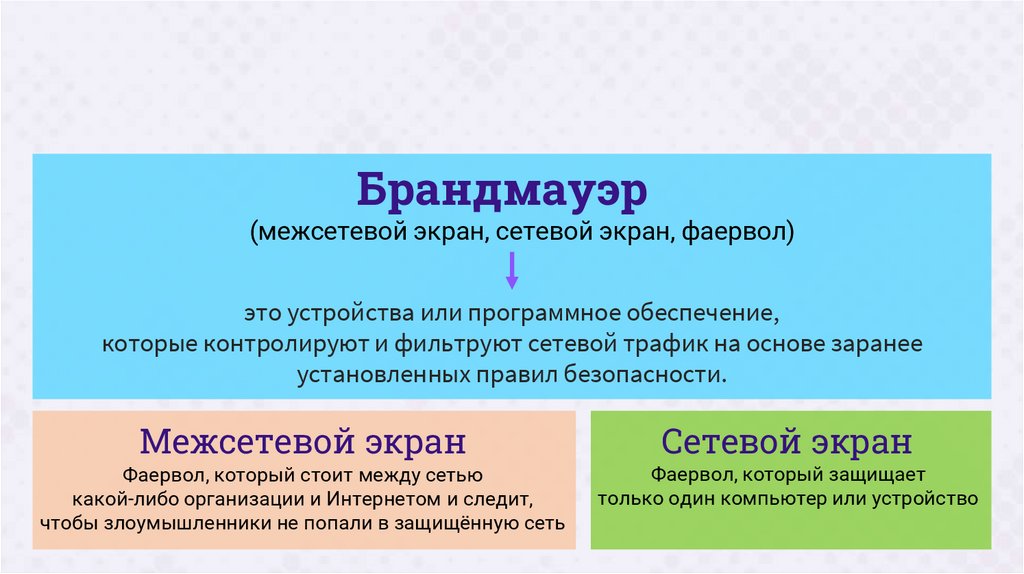

Брандмауэр(межсетевой экран, сетевой экран, фаервол)

это устройства или программное обеспечение,

которые контролируют и фильтруют сетевой трафик на основе заранее

установленных правил безопасности.

Межсетевой экран

Фаервол, который стоит между сетью

какой-либо организации и Интернетом и следит,

чтобы злоумышленники не попали в защищённую сеть

Сетевой экран

Фаервол, который защищает

только один компьютер или устройство

52.

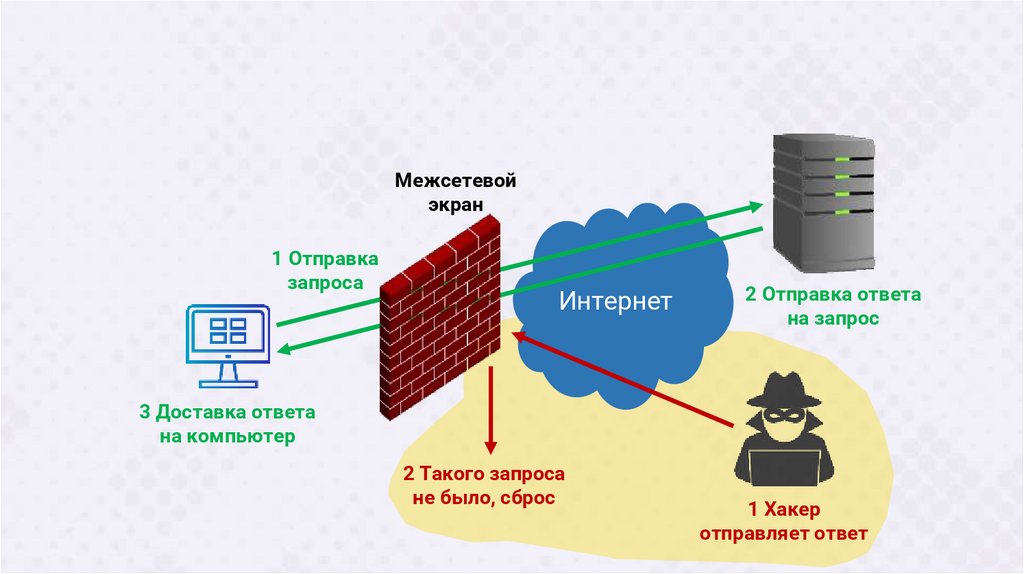

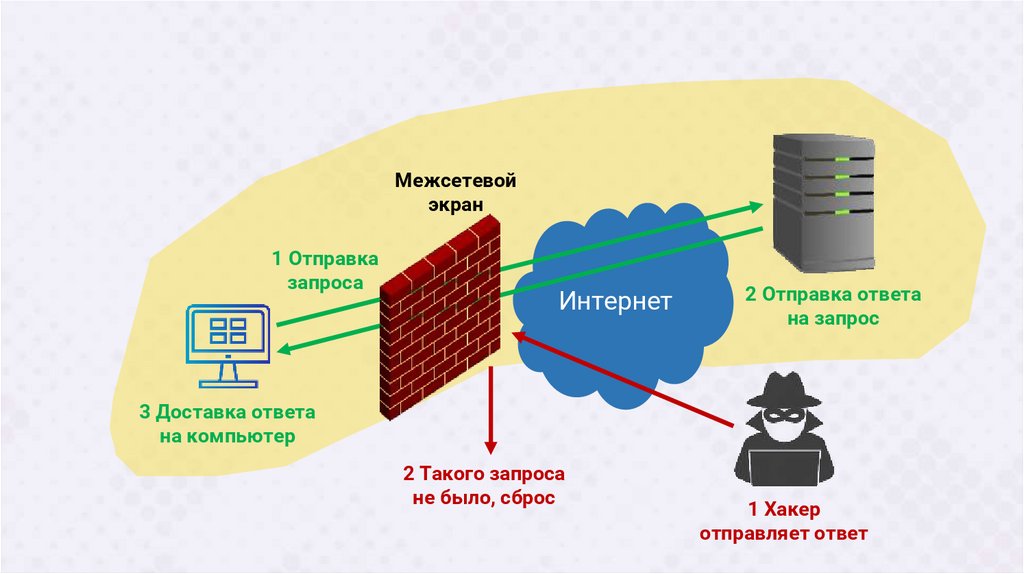

Межсетевойэкран

1 Отправка

запроса

Интернет

2 Отправка ответа

на запрос

3 Доставка ответа

на компьютер

2 Такого запроса

не было, сброс

1 Хакер

отправляет ответ

53.

Межсетевойэкран

1 Отправка

запроса

Интернет

2 Отправка ответа

на запрос

3 Доставка ответа

на компьютер

2 Такого запроса

не было, сброс

1 Хакер

отправляет ответ

54.

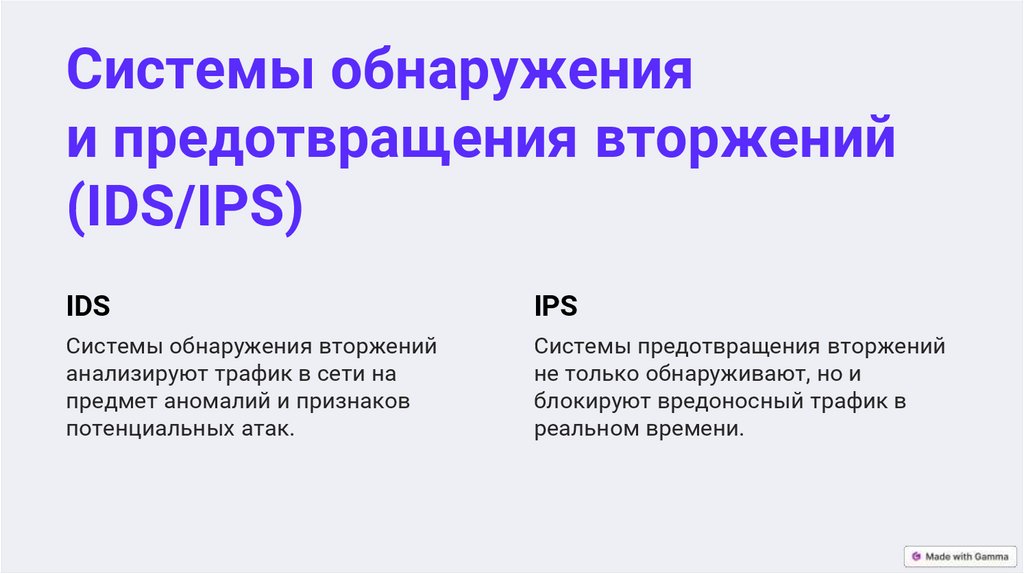

Системы обнаруженияи предотвращения вторжений

(IDS/IPS)

IDS

IPS

Системы обнаружения вторжений

анализируют трафик в сети на

предмет аномалий и признаков

потенциальных атак.

Системы предотвращения вторжений

не только обнаруживают, но и

блокируют вредоносный трафик в

реальном времени.

55.

Пример: TargetКомпания Target внедрила системы IDS/IPS

после утечки данных в 2013 году. Эти меры

помогли оперативно обнаруживать и

предотвращать угрозы, минимизируя

возможность повторных атак.

56.

В современных операционныхсистемах уже встроен брандмауэр.

Также он может входить и в состав

антивирусного программного

обеспечения.

56

57.

Что такое VPNи как это работает

58.

VPN –это безопасное, зашифрованное подключение

между двумя сетями или между отдельными

пользователями и сетью.

С помощью VPN можно пользоваться

Интернетом, сохраняя конфиденциальность

и повышая безопасность.

59.

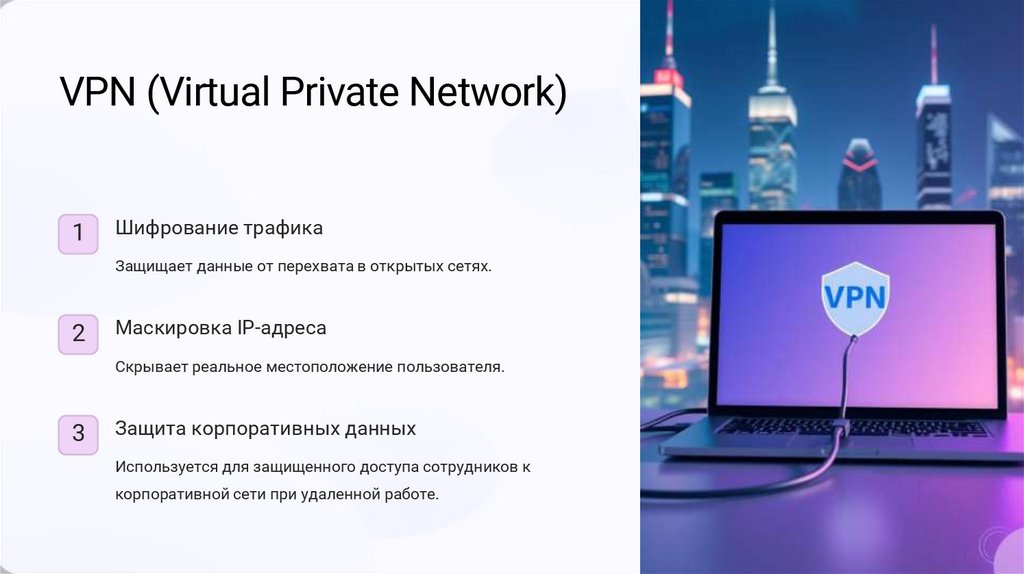

VPN (Virtual Private Network)1

Шифрование трафика

Защищает данные от перехвата в открытых сетях.

2

Маскировка IP-адреса

Скрывает реальное местоположение пользователя.

3

Защита корпоративных данных

Используется для защищенного доступа сотрудников к

корпоративной сети при удаленной работе.

60.

Пример:Пандемия COVID-19

В 2020 году из-за пандемии COVID-19 многие

компании начали массово использовать VPN для

организации удаленной работы.

VPN помог защитить данные, передаваемые между

удаленными сотрудниками и корпоративными

серверами.

61.

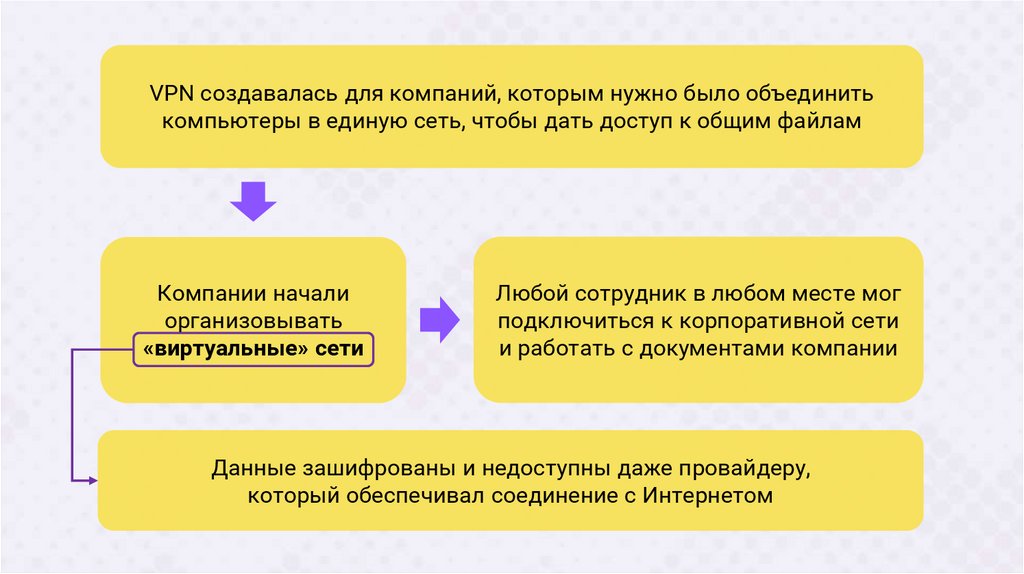

VPN создавалась для компаний, которым нужно было объединитькомпьютеры в единую сеть, чтобы дать доступ к общим файлам

Компании начали

организовывать

«виртуальные» сети

Любой сотрудник в любом месте мог

подключиться к корпоративной сети

и работать с документами компании

Данные зашифрованы и недоступны даже провайдеру,

который обеспечивал соединение с Интернетом

62.

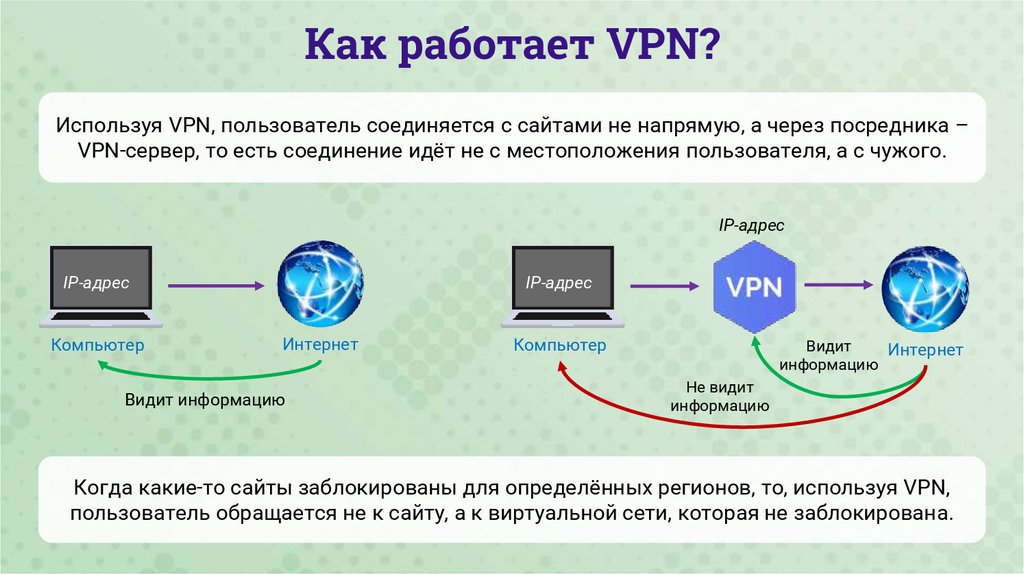

Как работает VPN?Используя VPN, пользователь соединяется с сайтами не напрямую, а через посредника –

VPN-сервер, то есть соединение идёт не с местоположения пользователя, а с чужого.

IP-адрес

IP-адрес

Компьютер

IP-адрес

Интернет

Видит информацию

Компьютер

Видит

Интернет

информацию

Не видит

информацию

Когда какие-то сайты заблокированы для определённых регионов, то, используя VPN,

пользователь обращается не к сайту, а к виртуальной сети, которая не заблокирована.

63.

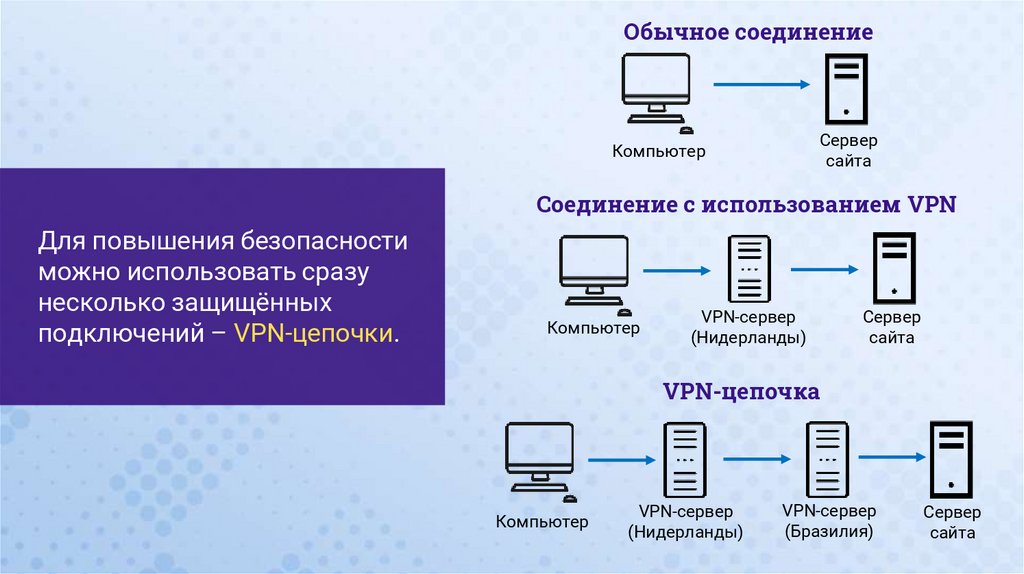

Обычное соединениеСервер

сайта

Компьютер

Соединение с использованием VPN

Для повышения безопасности

можно использовать сразу

несколько защищённых

подключений – VPN-цепочки.

Компьютер

VPN-сервер

(Нидерланды)

Сервер

сайта

VPN-цепочка

Компьютер

VPN-сервер

(Нидерланды)

VPN-сервер

(Бразилия)

Сервер

сайта

64.

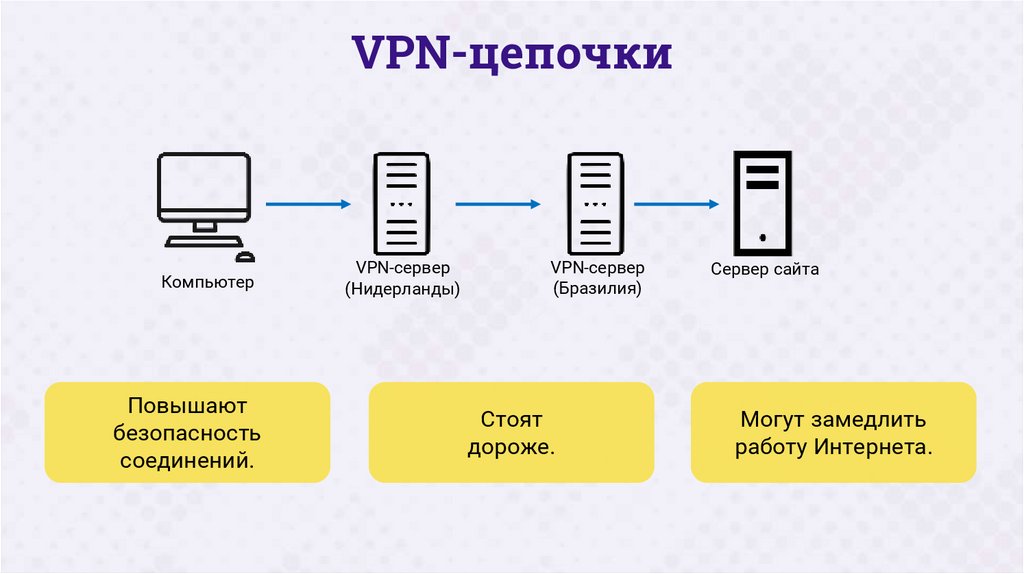

VPN-цепочкиКомпьютер

Повышают

безопасность

соединений.

VPN-сервер

(Нидерланды)

VPN-сервер

(Бразилия)

Стоят

дороже.

Сервер сайта

Могут замедлить

работу Интернета.

65.

Двойное VPN-соединениеТрафик пользователя проходит сначала через один VPN-сервер,

а затем перенаправляется через второй VPN-сервер.

После этого запросы пользователя попадают в Интернет.

Компьютер

VPN-сервер 1

VPN-сервер 2

Сервер сайта

IP-адрес пользователя в данном случае маскируется дважды,

так как заменяется адресами двух разных серверов.

Трафик проходит процессы шифрования и расшифровки дважды

в одном направлении и также в обратном направлении.

66.

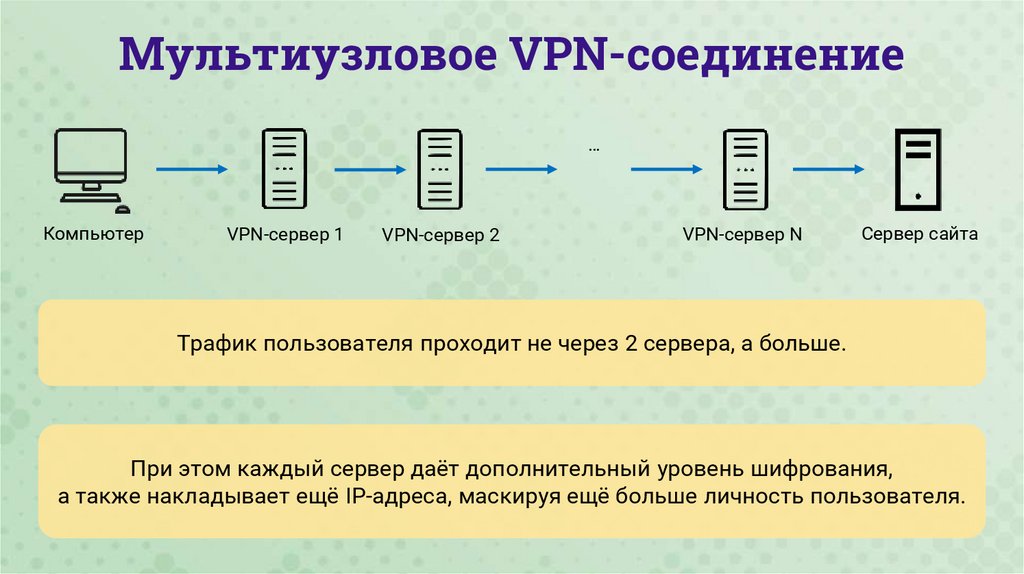

Мультиузловое VPN-соединение…

Компьютер

VPN-сервер 1

VPN-сервер 2

VPN-сервер N

Сервер сайта

Трафик пользователя проходит не через 2 сервера, а больше.

При этом каждый сервер даёт дополнительный уровень шифрования,

а также накладывает ещё IP-адреса, маскируя ещё больше личность пользователя.

67.

Как выбрать VPN?68.

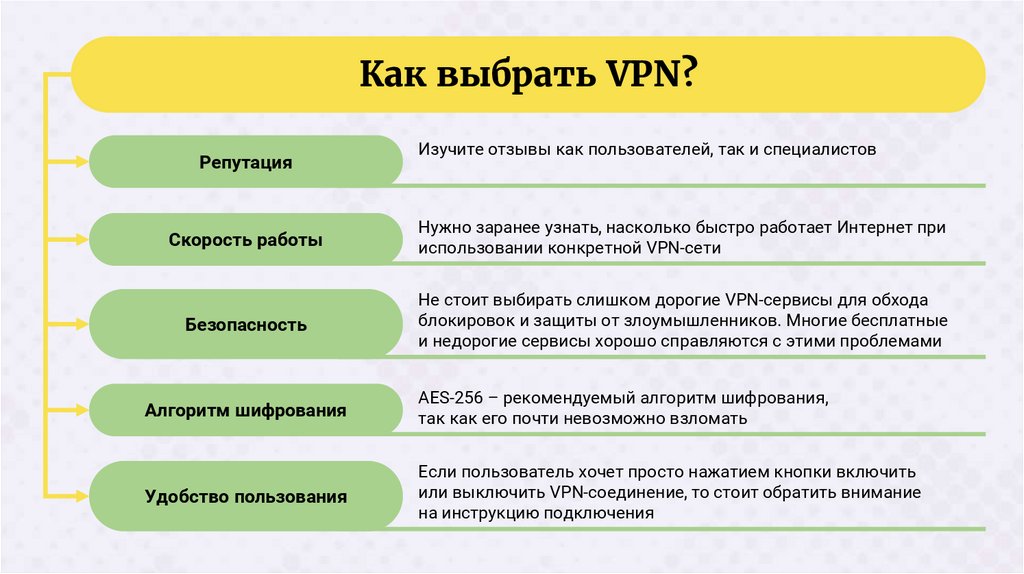

Как выбрать VPN?Репутация

Изучите отзывы как пользователей, так и специалистов

Скорость работы

Нужно заранее узнать, насколько быстро работает Интернет при

использовании конкретной VPN-сети

Безопасность

Не стоит выбирать слишком дорогие VPN-сервисы для обхода

блокировок и защиты от злоумышленников. Многие бесплатные

и недорогие сервисы хорошо справляются с этими проблемами

Алгоритм шифрования

AES-256 – рекомендуемый алгоритм шифрования,

так как его почти невозможно взломать

Удобство пользования

Если пользователь хочет просто нажатием кнопки включить

или выключить VPN-соединение, то стоит обратить внимание

на инструкцию подключения

69.

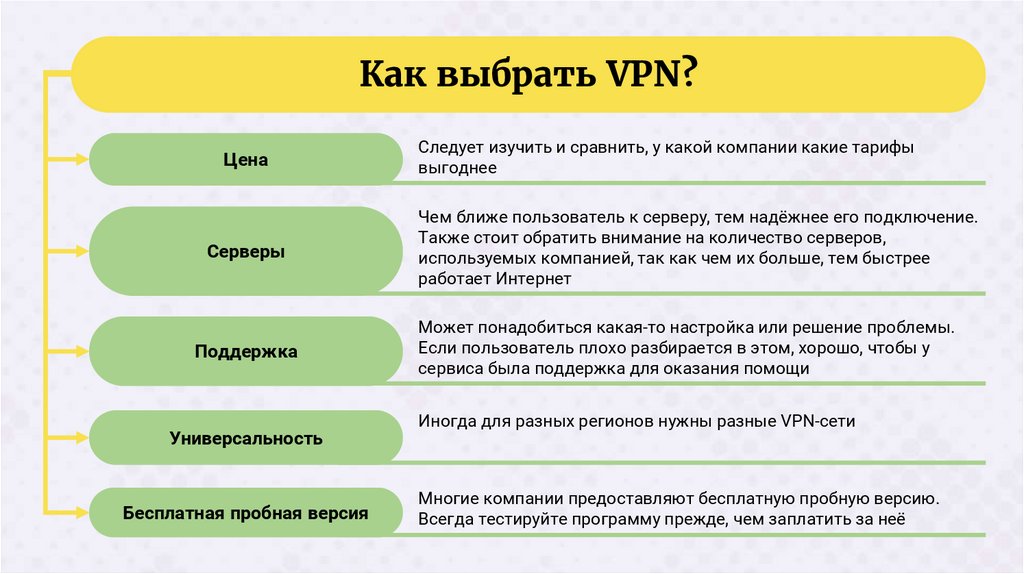

Как выбрать VPN?Цена

Следует изучить и сравнить, у какой компании какие тарифы

выгоднее

Серверы

Чем ближе пользователь к серверу, тем надёжнее его подключение.

Также стоит обратить внимание на количество серверов,

используемых компанией, так как чем их больше, тем быстрее

работает Интернет

Поддержка

Может понадобиться какая-то настройка или решение проблемы.

Если пользователь плохо разбирается в этом, хорошо, чтобы у

сервиса была поддержка для оказания помощи

Универсальность

Бесплатная пробная версия

Иногда для разных регионов нужны разные VPN-сети

Многие компании предоставляют бесплатную пробную версию.

Всегда тестируйте программу прежде, чем заплатить за неё

70.

VPN не даёт другим сайтамсобирать информацию

о пользователе

Практически каждый сайт собирает

данные о пользователе: местоположение,

пол, возраст и другая личная информация.

Сайты могут передавать друг другу

информацию о пользователях.

Такая информация может использоваться

для навязчивой рекламы и каких-то

нехороших дел злоумышленников.

71.

VPN нужен для обхода блокировокVPN позволяет обойти много разных блокировок в большинстве стран

(например, если в стране заблокировали социальную сеть ВКонтакте).

Интернет

Компьютер

VPN-сервер

72.

Благодаря VPN личные данные будутзащищены при использовании Wi-Fi

в общественном месте

Общедоступный Интернет не является

безопасным способом для входа

в социальные сети, учётные записи,

интернет-банк и так далее.

Точка доступа не шифрует введённую

вами информацию, и любой хакер может

с лёгкостью перехватить ваши данные.

73.

Если очень нужно ввести личнуюинформацию, а в доступе только

общественный Wi-Fi, то, как вариант,

можно включить VPN для шифрования

информации.

74.

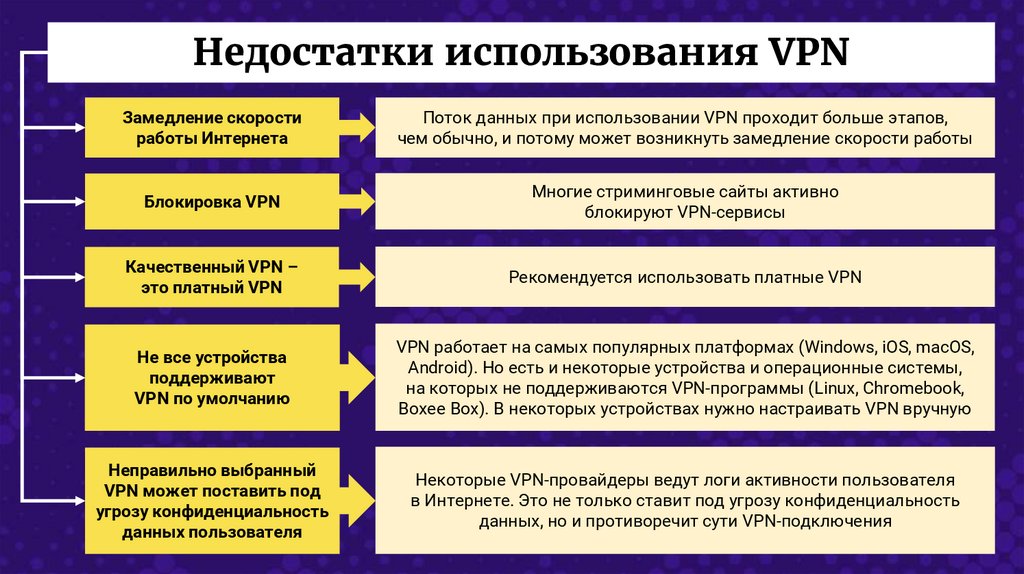

Недостатки использования VPNЗамедление скорости

работы Интернета

Поток данных при использовании VPN проходит больше этапов,

чем обычно, и потому может возникнуть замедление скорости работы

Блокировка VPN

Многие стриминговые сайты активно

блокируют VPN-сервисы

Качественный VPN –

это платный VPN

Рекомендуется использовать платные VPN

Не все устройства

поддерживают

VPN по умолчанию

VPN работает на самых популярных платформах (Windows, iOS, macOS,

Android). Но есть и некоторые устройства и операционные системы,

на которых не поддерживаются VPN-программы (Linux, Chromebook,

Boxee Box). В некоторых устройствах нужно настраивать VPN вручную

Неправильно выбранный

VPN может поставить под

угрозу конфиденциальность

данных пользователя

Некоторые VPN-провайдеры ведут логи активности пользователя

в Интернете. Это не только ставит под угрозу конфиденциальность

данных, но и противоречит сути VPN-подключения

75.

Помните, что VPN не обеспечиваетполную защиту от угроз или анонимность.

Пользователь может скачать вредное

программное обеспечение или зайти

на фишинговый сайт.

И несмотря на то, что сайт не видит

IP-адрес пользователя, он может опознать

пользователя по файлам cookie, версии

браузера, языку, разрешению экрана,

часовому поясу и другим параметрам.

76.

Если нужно защитить всю сеть целиком,то можно установить VPN прямо на роутер.

77.

Можно ли перехватить данные,подключившись по VPN

Да, при использовании VPN (виртуальной частной сети)

данные передаются через VPN-сервер, и теоретически этот сервер

может их перехватить.

Однако, чтобы понять, как это работает, важно учитывать следующие

аспекты:

78.

Можно ли перехватить данные,подключившись по VPN

Передача данных через VPN-сервер: Когда вы подключаетесь к VPN, все ваши данные

шифруются и передаются через сервер VPN. Это защищает ваши данные от перехвата

в открытых сетях, таких как общественный Wi-Fi. Однако VPN-сервис имеет доступ к

зашифрованным данным, которые он может расшифровать перед отправкой их в

интернет.

Доверие к VPN-сервису: Поскольку VPN-сервис имеет доступ к вашим данным, важно

выбирать надежного поставщика услуг, который не ведет логи и не передает данные

третьим сторонам. Недобросовестные или бесплатные VPN-сервисы могут

потенциально отслеживать ваши действия или даже продавать данные.

VPN и "человек посередине": Если злоумышленник контролирует сервер VPN или

уязвимость в VPN-сервисе, данные могут быть перехвачены. Однако, хороший VPN

использует шифрование, что усложняет задачу злоумышленникам.

В итоге, да, ваши данные передаются через VPN-сервис, и выбор надежного

провайдера имеет критическое значение для защиты ваших данных.

79.

Чтобы решить проблему безопасности –создать собственный VPN

Основные шаги для создания собственного VPN включают:

Выбор хостинга или сервера: Вам нужен сервер, который будет выполнять роль VPN.

Это может быть VPS (виртуальный частный сервер) у провайдера или собственный

физический сервер.

Выбор VPN-программного обеспечения: Популярные бесплатные решения для

настройки VPN включают OpenVPN, WireGuard и SoftEther. Эти программы позволяют

настроить защищенный канал между вашим устройством и сервером.

Настройка шифрования: Важная часть любого VPN — это шифрование данных.

Программные решения предлагают различные методы шифрования, которые вы

можете настроить в зависимости от ваших нужд.

Конфигурация и запуск: После установки и настройки программного обеспечения вам

нужно настроить параметры безопасности, открыть необходимые порты и запустить

VPN-сервер.

Подключение клиентов: После запуска сервера вы можете подключать к нему свои

устройства, используя конфигурационные файлы и сертификаты, которые создаются

при настройке.

80.

Преимущества собственного VPN:Контроль над данными: Вы сами контролируете сервер, поэтому ваши данные не

проходят через сторонние VPN-сервисы.

Безопасность: При правильной настройке ваш собственный VPN-сервер может

обеспечить высокий уровень безопасности.

Недостатки:

Техническая сложность: Настройка собственного VPN требует технических знаний и

навыков администрирования серверов.

Поддержка и обслуживание: Вам нужно будет самостоятельно следить за

обновлениями и безопасностью сервера.

Создание собственного VPN-сервера — хороший вариант для тех, кто разбирается в

технологиях и хочет более гибкий и безопасный способ защищать свои данные.

81.

Как подбираютпароли хакеры

82.

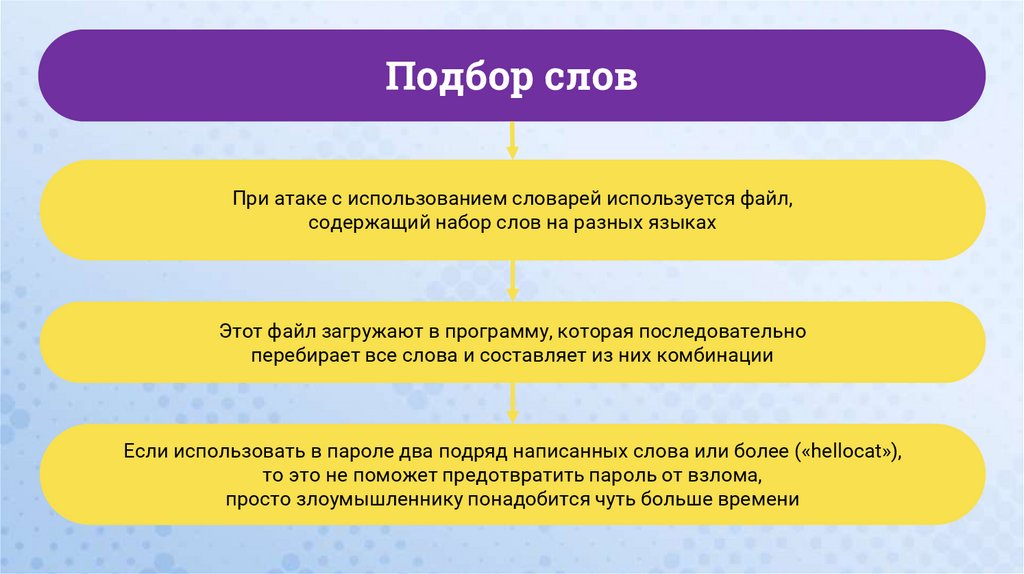

Подбор словПри атаке с использованием словарей используется файл,

содержащий набор слов на разных языках

Этот файл загружают в программу, которая последовательно

перебирает все слова и составляет из них комбинации

Если использовать в пароле два подряд написанных слова или более («hellocat»),

то это не поможет предотвратить пароль от взлома,

просто злоумышленнику понадобится чуть больше времени

83.

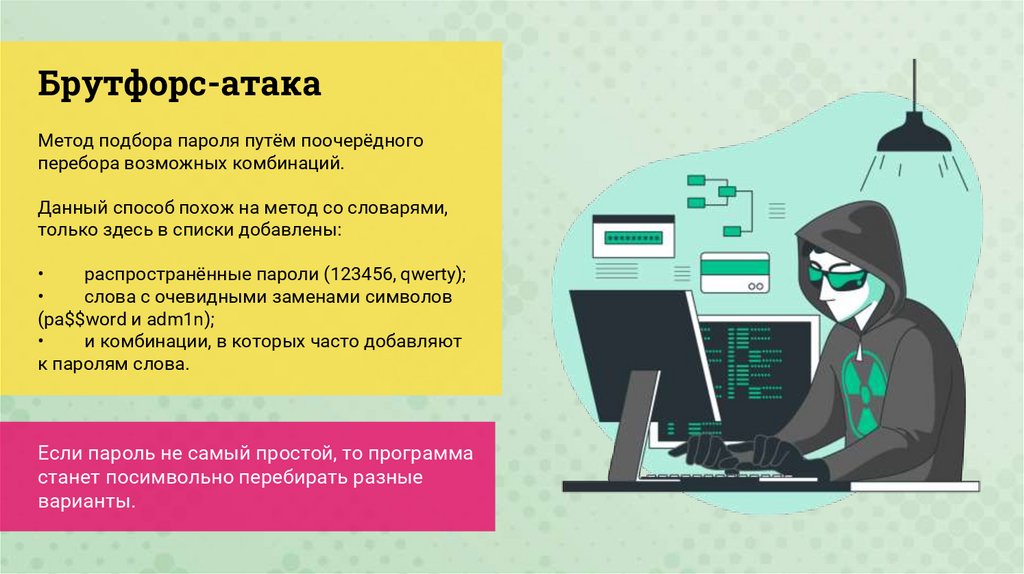

Брутфорс-атакаМетод подбора пароля путём поочерёдного

перебора возможных комбинаций.

Данный способ похож на метод со словарями,

только здесь в списки добавлены:

распространённые пароли (123456, qwerty);

слова с очевидными заменами символов

(pa$$word и adm1n);

и комбинации, в которых часто добавляют

к паролям слова.

Если пароль не самый простой, то программа

станет посимвольно перебирать разные

варианты.

84.

Скрипты и программы для взлома паролябрутфорс-атакой

Взломщик скачивает их, правильно

устанавливает и настраивает

После запуска программа подключается

к серверу и, перебирая пароли по списку,

ищет тот, который подойдёт

Сейчас такой способ не так

эффективен, как раньше

85.

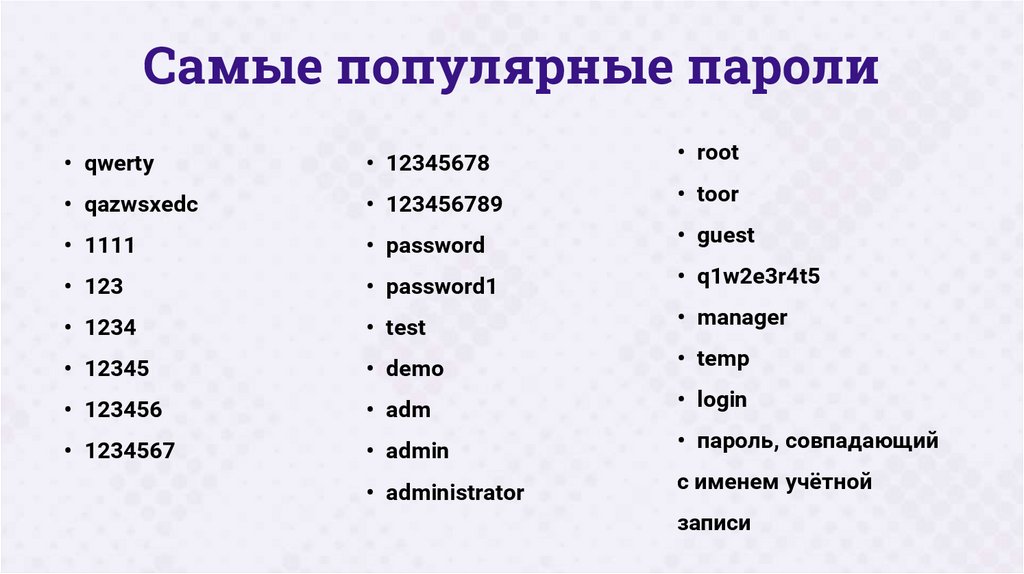

Самые популярные пароли• qwerty

• 12345678

• root

• qazwsxedc

• 123456789

• toor

• 1111

• password

• guest

• 123

• password1

• q1w2e3r4t5

• 1234

• test

• manager

• 12345

• demo

• temp

• 123456

• adm

• login

• 1234567

• admin

• пароль, совпадающий

• administrator

с именем учётной

записи

86.

Взлом через SMS1

2

Жертва получает смс от почтового

сервиса с просьбой подтвердить

изменение пароля и кодом для этого.

3

4

Зная номер телефона жертвы,

злоумышленник заходит на почтовый

сервис для сброса пароля, указав

телефон пользователя.

Злоумышленник отправляет со своего

телефона сообщение, в котором говорится, что

замечена подозрительная активность и кто-то

пытается взломать почту, и поэтому требуется

прислать код из предыдущего смс.

В этот момент жертва может заметить,

что телефоны, с которых пришли смс,

разные, и ничего не отправить, а если

нет, то код уйдёт хакеру.

5 Злоумышленник получает код, вводит его

в соответствующее поле, меняет пароль, и

всё – почта взломана.

87.

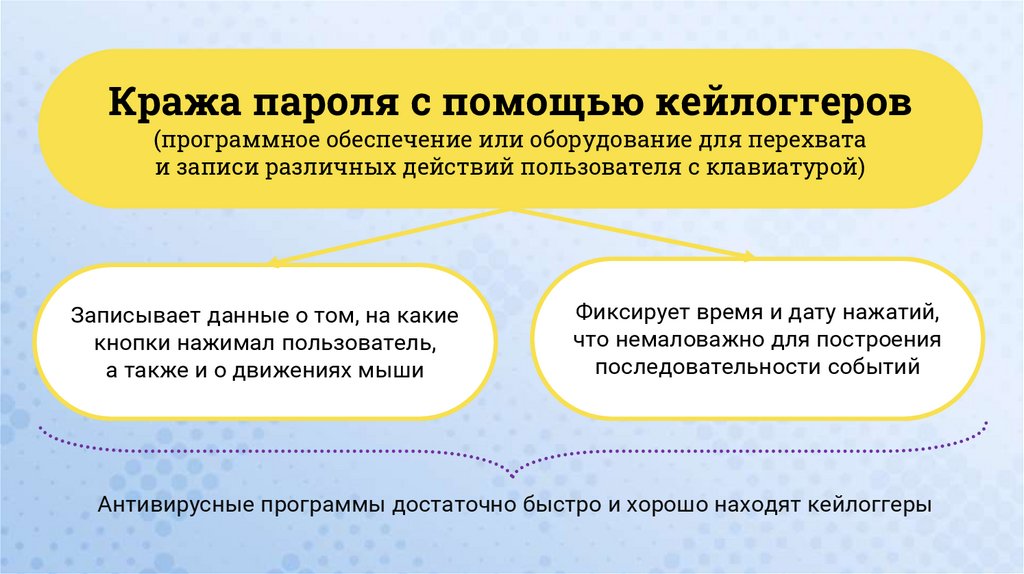

Кража пароля с помощью кейлоггеров(программное обеспечение или оборудование для перехвата

и записи различных действий пользователя с клавиатурой)

Записывает данные о том, на какие

кнопки нажимал пользователь,

а также и о движениях мыши

Фиксирует время и дату нажатий,

что немаловажно для построения

последовательности событий

Антивирусные программы достаточно быстро и хорошо находят кейлоггеры

88.

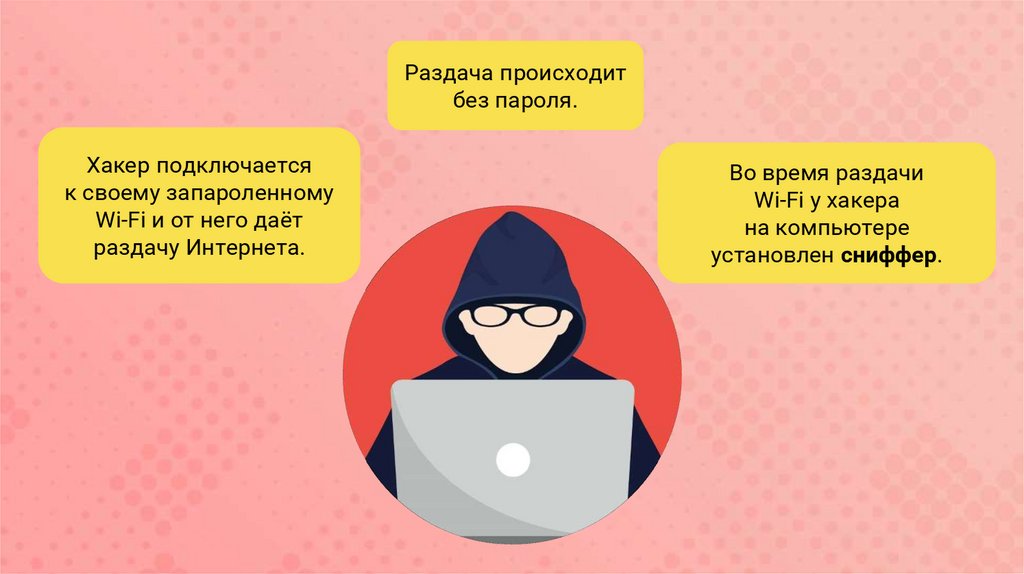

Взлом через Wi-FiМногие используют

бесплатные точки доступа

к Wi-Fi, заходя в соцсети,

работая с банковскими

счетами или личной

почтой.

89.

Раздача происходитбез пароля.

Хакер подключается

к своему запароленному

Wi-Fi и от него даёт

раздачу Интернета.

Во время раздачи

Wi-Fi у хакера

на компьютере

установлен сниффер.

90.

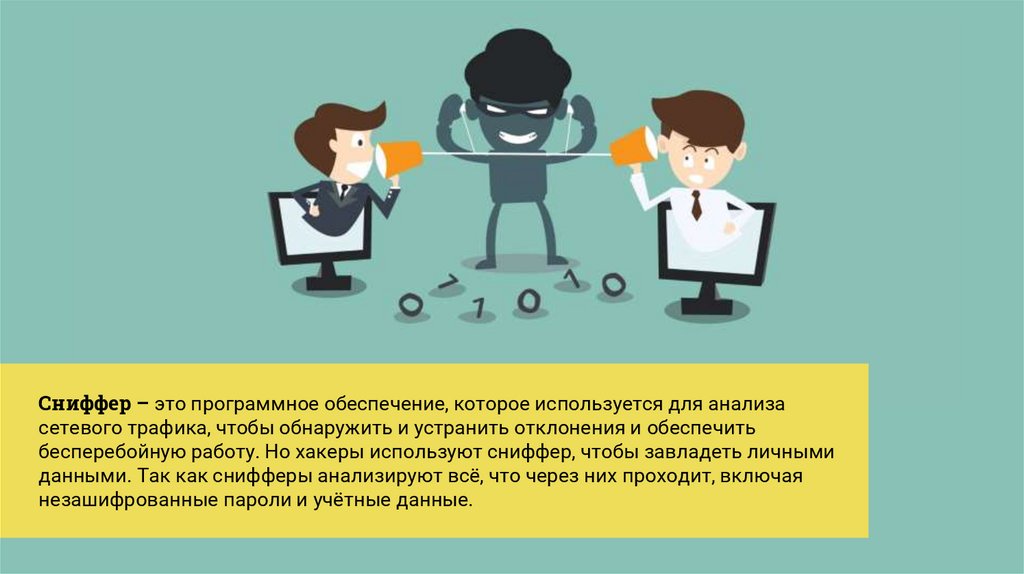

Сниффер – это программное обеспечение, которое используется для анализасетевого трафика, чтобы обнаружить и устранить отклонения и обеспечить

бесперебойную работу. Но хакеры используют сниффер, чтобы завладеть личными

данными. Так как снифферы анализируют всё, что через них проходит, включая

незашифрованные пароли и учётные данные.

91.

Социальная инженерия, или «атака на человека», –это способ получения доступа к конфиденциальной информации, при этом

используя психологические и социологические приёмы и технологии.

92.

Подходы к атаке присоциальной инженерии

Собрать информацию

о жертве

Использовать и скрыть

следы пребывания

Установить

доверительные отношения

93.

9394.

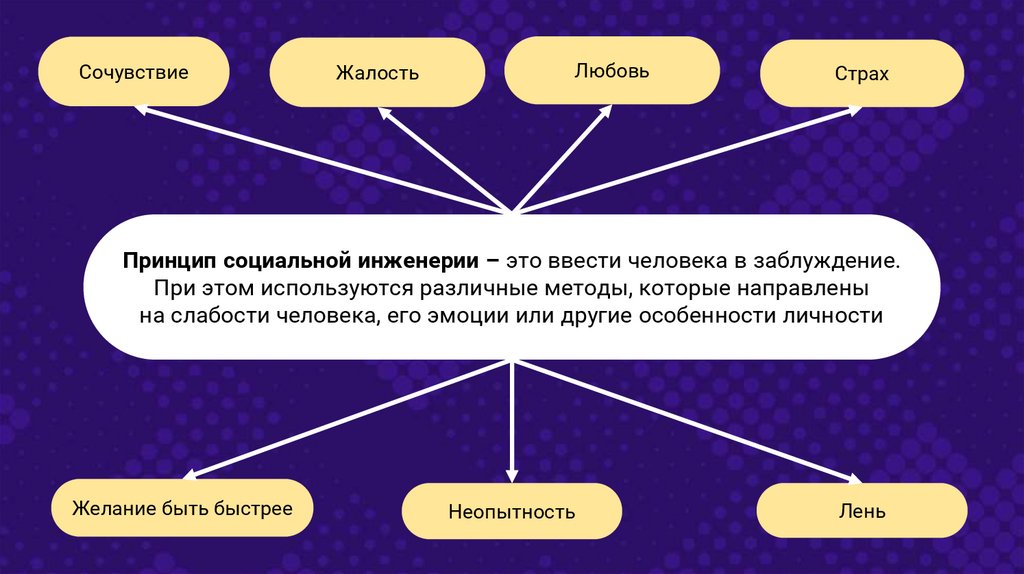

СочувствиеЖалость

Любовь

Страх

Принцип социальной инженерии – это ввести человека в заблуждение.

При этом используются различные методы, которые направлены

на слабости человека, его эмоции или другие особенности личности

Желание быть быстрее

Неопытность

Лень

95.

Популярные техники социальной инженерииФишинг

Претекстинг

«Троянский конь»

Квид про кво

«Дорожное яблоко»

Обратная социальная инженерия

Плечевой сёрфинг

Догадка

96.

Фишинг –это вид мошенничества в

Интернете, цель которого –

получить доступ к личным

данным пользователя:

логинам, паролям, данным

банковских карт и так далее.

97.

Фишинговая атака –это рассылка мошеннических

электронных писем, источник

которых кажется надёжным.

Но на самом деле пользователь,

когда переходит по ссылке, попадает

не на настоящий сайт, а на поддельный.

98.

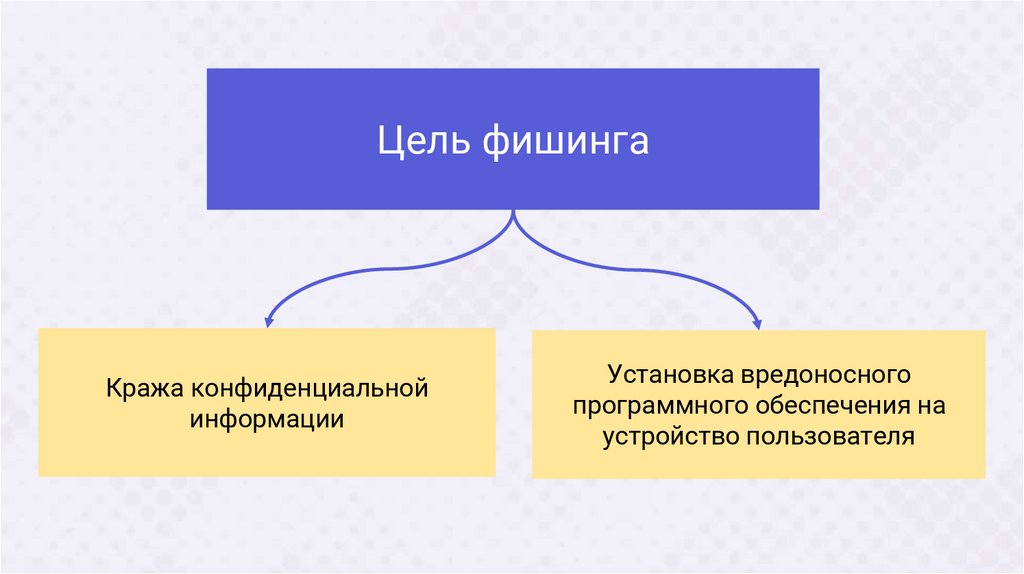

Цель фишингаКража конфиденциальной

информации

Установка вредоносного

программного обеспечения на

устройство пользователя

99.

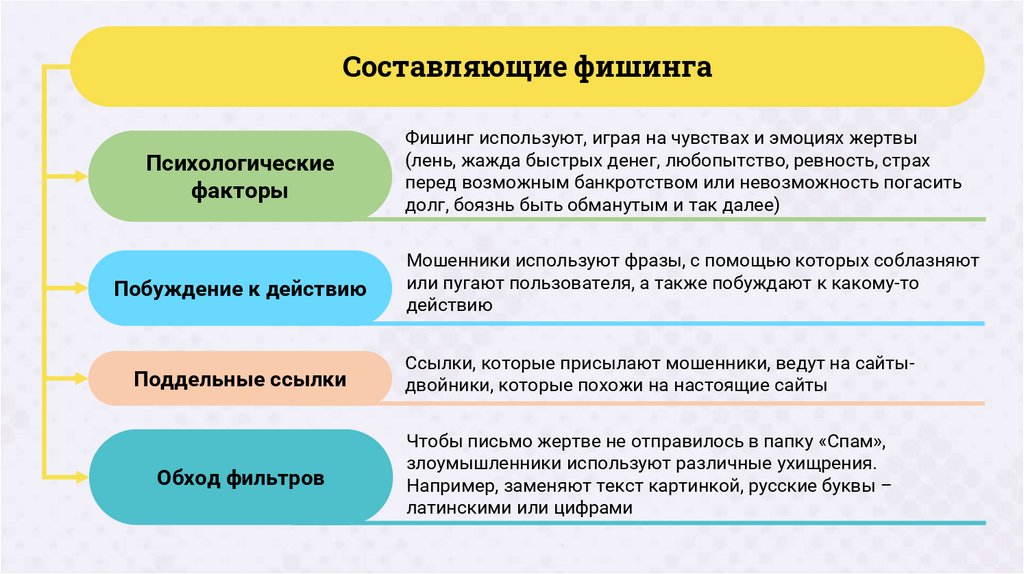

Составляющие фишингаПсихологические

факторы

Фишинг используют, играя на чувствах и эмоциях жертвы

(лень, жажда быстрых денег, любопытство, ревность, страх

перед возможным банкротством или невозможность погасить

долг, боязнь быть обманутым и так далее)

Побуждение к действию

Мошенники используют фразы, с помощью которых соблазняют

или пугают пользователя, а также побуждают к какому-то

действию

Поддельные ссылки

Ссылки, которые присылают мошенники, ведут на сайтыдвойники, которые похожи на настоящие сайты

Обход фильтров

Чтобы письмо жертве не отправилось в папку «Спам»,

злоумышленники используют различные ухищрения.

Например, заменяют текст картинкой, русские буквы –

латинскими или цифрами

100.

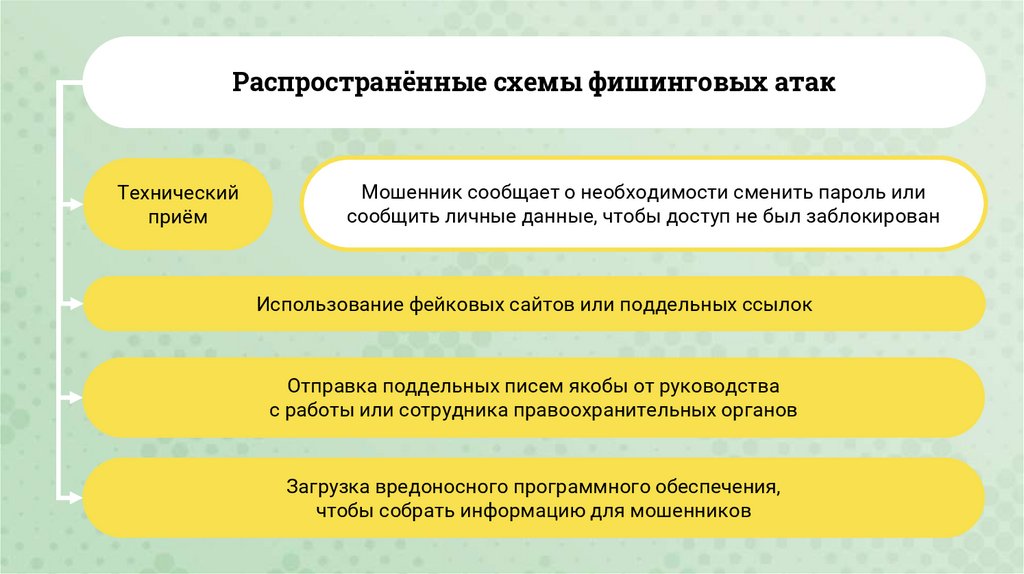

Распространённые схемы фишинговых атакТехнический

приём

Мошенник сообщает о необходимости сменить пароль или

сообщить личные данные, чтобы доступ не был заблокирован

Использование фейковых сайтов или поддельных ссылок

Отправка поддельных писем якобы от руководства

с работы или сотрудника правоохранительных органов

Загрузка вредоносного программного обеспечения,

чтобы собрать информацию для мошенников

101.

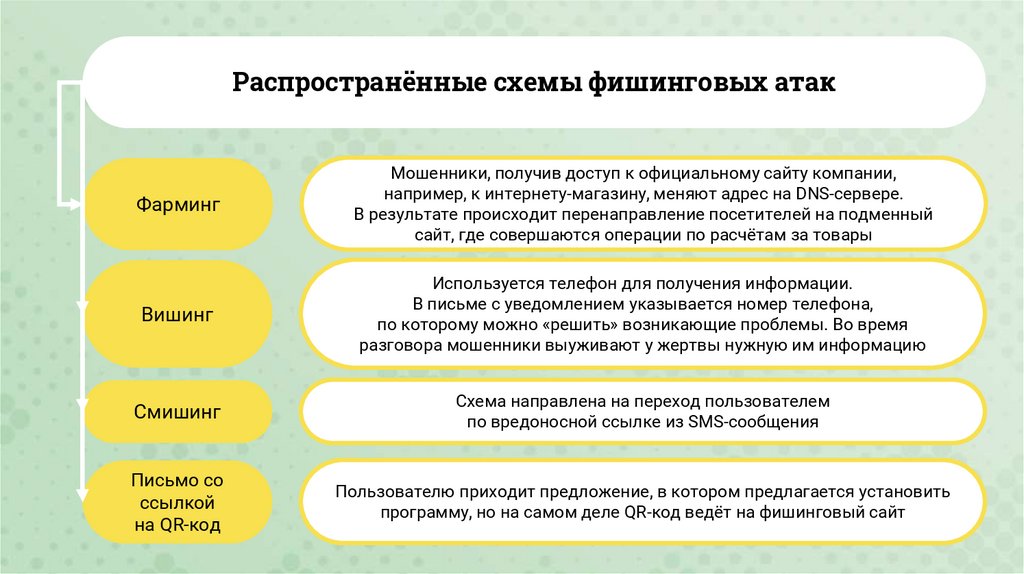

Распространённые схемы фишинговых атакФарминг

Мошенники, получив доступ к официальному сайту компании,

например, к интернету-магазину, меняют адрес на DNS-сервере.

В результате происходит перенаправление посетителей на подменный

сайт, где совершаются операции по расчётам за товары

Вишинг

Используется телефон для получения информации.

В письме с уведомлением указывается номер телефона,

по которому можно «решить» возникающие проблемы. Во время

разговора мошенники выуживают у жертвы нужную им информацию

Смишинг

Схема направлена на переход пользователем

по вредоносной ссылке из SMS-сообщения

Письмо со

ссылкой

на QR-код

Пользователю приходит предложение, в котором предлагается установить

программу, но на самом деле QR-код ведёт на фишинговый сайт

102.

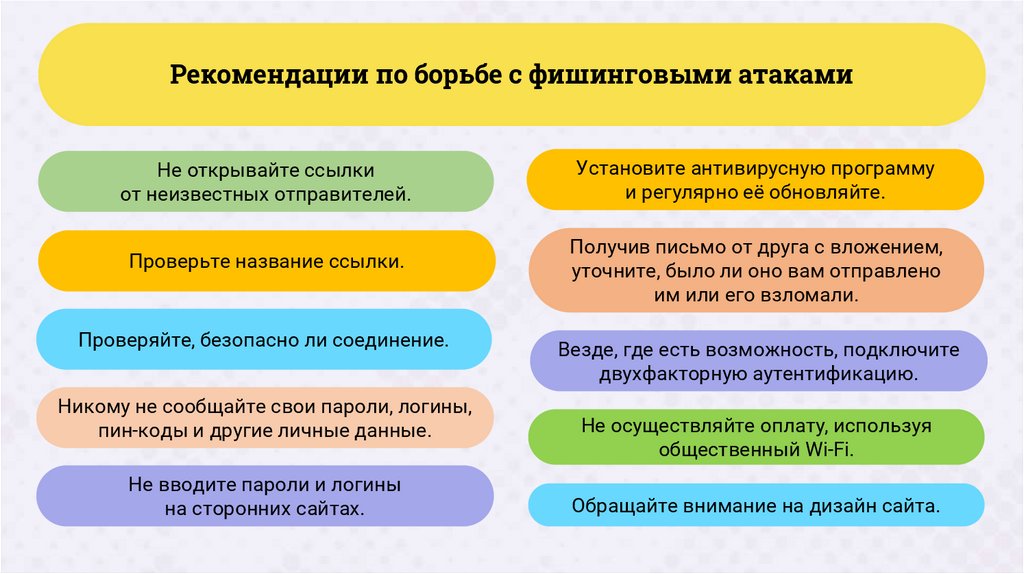

Рекомендации по борьбе с фишинговыми атакамиНе открывайте ссылки

от неизвестных отправителей.

Установите антивирусную программу

и регулярно её обновляйте.

Проверьте название ссылки.

Получив письмо от друга с вложением,

уточните, было ли оно вам отправлено

им или его взломали.

Проверяйте, безопасно ли соединение.

Никому не сообщайте свои пароли, логины,

пин-коды и другие личные данные.

Не вводите пароли и логины

на сторонних сайтах.

Везде, где есть возможность, подключите

двухфакторную аутентификацию.

Не осуществляйте оплату, используя

общественный Wi-Fi.

Обращайте внимание на дизайн сайта.

103.

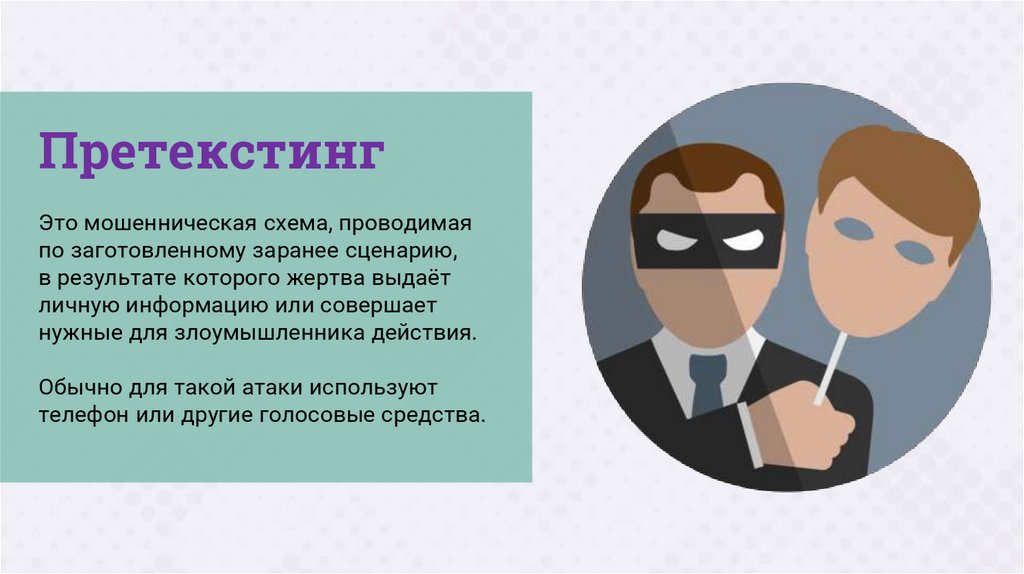

ПретекстингЭто мошенническая схема, проводимая

по заготовленному заранее сценарию,

в результате которого жертва выдаёт

личную информацию или совершает

нужные для злоумышленника действия.

Обычно для такой атаки используют

телефон или другие голосовые средства.

104.

Преступник представляется сотрудником банка, называя какие-тореальные ваши данные, тем самым вызывая доверие, и в результате

разговора вы выдаёте ему конфиденциальную информацию.

105.

106.

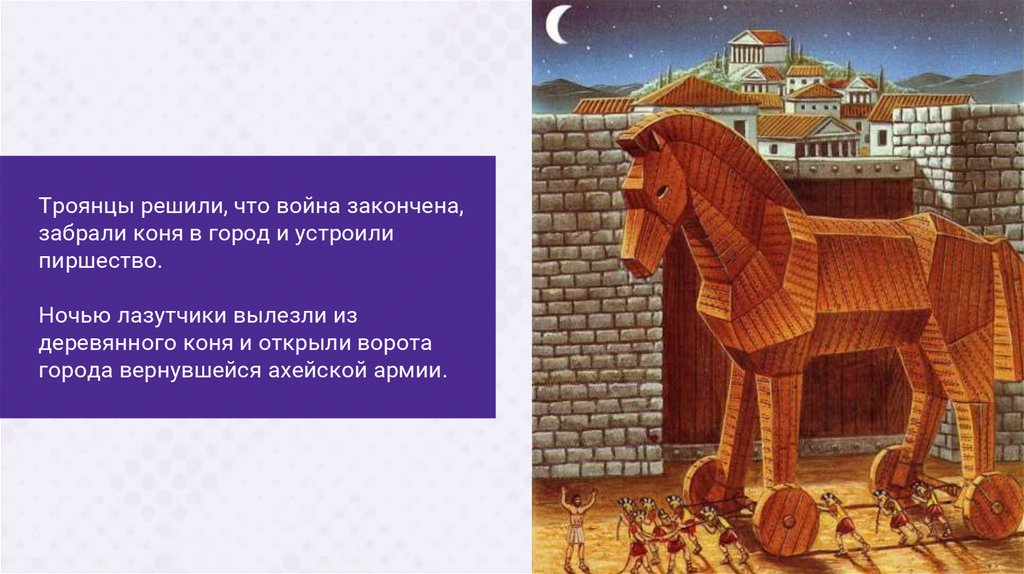

Ахейские воины, осаждая Троюмного лет, наконец придумали уловку:

изготовили из дерева коня, в котором

спрятали небольшой отряд лазутчиков.

Оставили подарок под стенами города,

а войска увели.

107.

Троянцы решили, что война закончена,забрали коня в город и устроили

пиршество.

Ночью лазутчики вылезли из

деревянного коня и открыли ворота

города вернувшейся ахейской армии.

108.

Падение Трои109.

Словосочетание «троянский конь» употребляютв значении «тайный, коварный замысел, который

замаскирован под подарок».

110.

У киберпреступников приманкой становитсясообщение с вложением, в котором может быть

обещан: выигрыш, бесплатное обновление

какой-либо программы, какие-то сведения на

знакомых людей и так далее.

При использовании техники «троянский конь»

злоумышленники «играют» на любопытстве

и жадности людей.

На самом деле вложение в письме будет

содержать вирус, программу-шпион или

другое вредоносное программное

обеспечение, с целью украсть

или испортить конфиденциальные данные.

111.

Квид про кво, или услуга за услугу(злоумышленник использует доверчивость жертвы, обещая выгоду в обмен

на факты или услуги).

112.

Преступник, представляясь по телефону сотрудником службыподдержки, предлагает исправить какие-то неполадки в работе

системы, жертва, выполняя указания хакера, сама того не зная,

передаёт личную информацию или даёт доступ к важным данным.

113.

«Дорожное яблоко»Злоумышленники подкидывают на видное

место какое-нибудь устройство с заражённым

программным обеспечением.

Человек, найдя, например, флешку, приносит

её на работу или домой и вставляет в компьютер,

что приводит к краже личных данных или вреду

работе устройства.

114.

Обратнаясоциальная

инженерия

направлена на то, чтобы

создать ситуацию,

в которой жертва сама

обратится за помощью

к преступнику.

115.

Злоумышленник заранее высылаетписьмо или сообщение с контактами

якобы службы поддержки, а через

некоторое время создаёт проблемы

в работе компьютера жертвы.

Так жертва, скорее всего, обратится по

присланным раннее контактам, тем

самым попав на злоумышленника

и дав доступ к данным.

116.

Плечевой сёрфингСтоя за спиной человека, можно увидеть, какой пароль или

пин-код он вводит, а также другую личную информацию.

Такой тип атаки популярен в общественных местах и в

общественном транспорте.

117.

118.

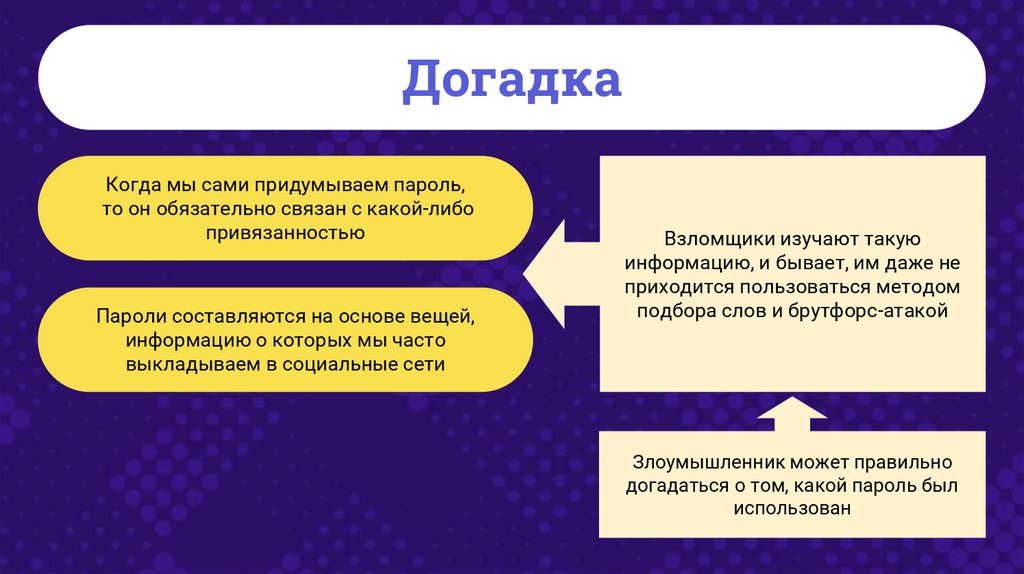

ДогадкаКогда мы сами придумываем пароль,

то он обязательно связан с какой-либо

привязанностью

Пароли составляются на основе вещей,

информацию о которых мы часто

выкладываем в социальные сети

Взломщики изучают такую

информацию, и бывает, им даже не

приходится пользоваться методом

подбора слов и брутфорс-атакой

Злоумышленник может правильно

догадаться о том, какой пароль был

использован

119.

120.

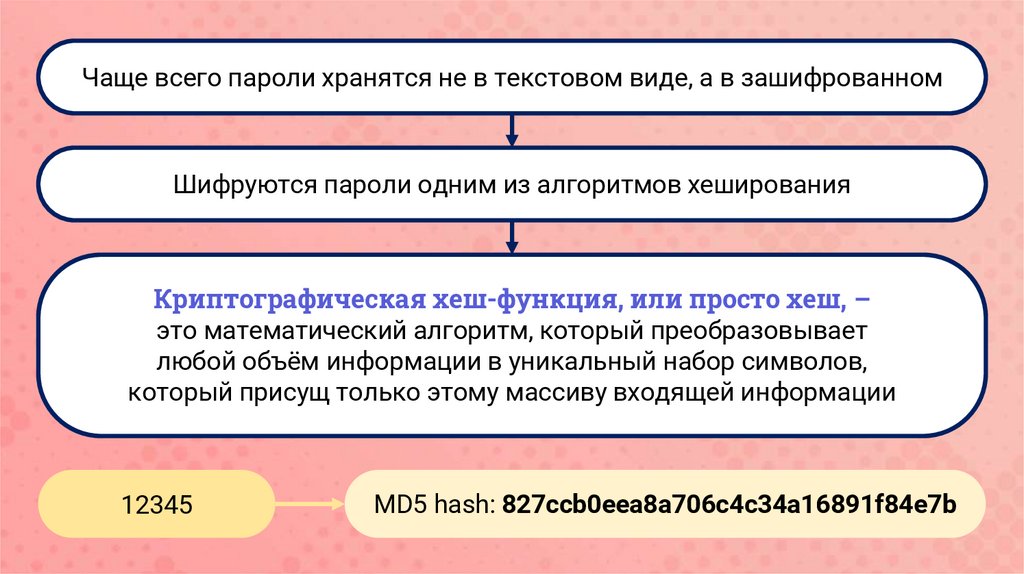

Чаще всего пароли хранятся не в текстовом виде, а в зашифрованномШифруются пароли одним из алгоритмов хеширования

Криптографическая хеш-функция, или просто хеш, –

это математический алгоритм, который преобразовывает

любой объём информации в уникальный набор символов,

который присущ только этому массиву входящей информации

12345

MD5 hash: 827ccb0eea8a706c4c34a16891f84e7b

121.

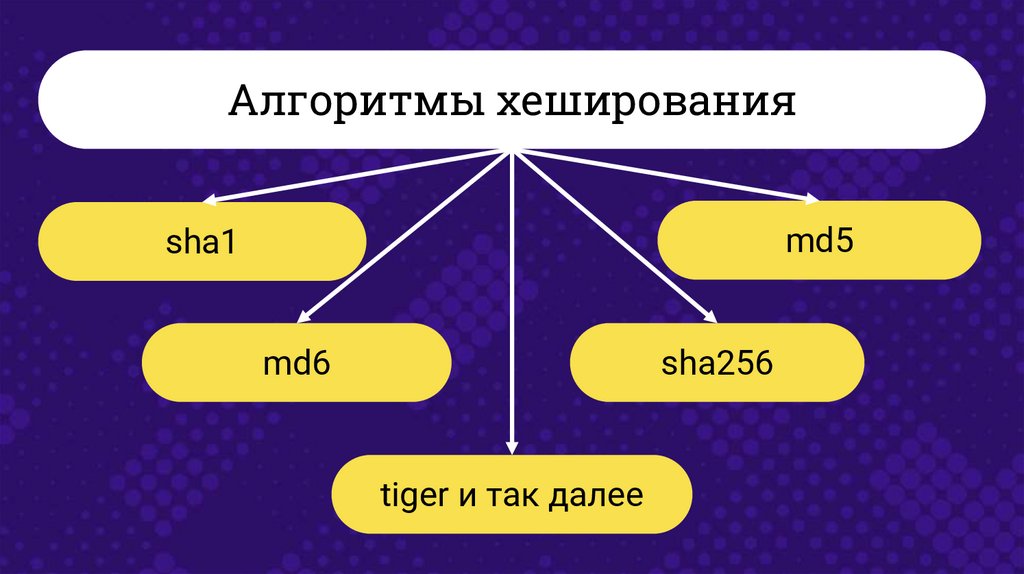

Алгоритмы хешированияmd5

sha1

md6

sha256

tiger и так далее

122.

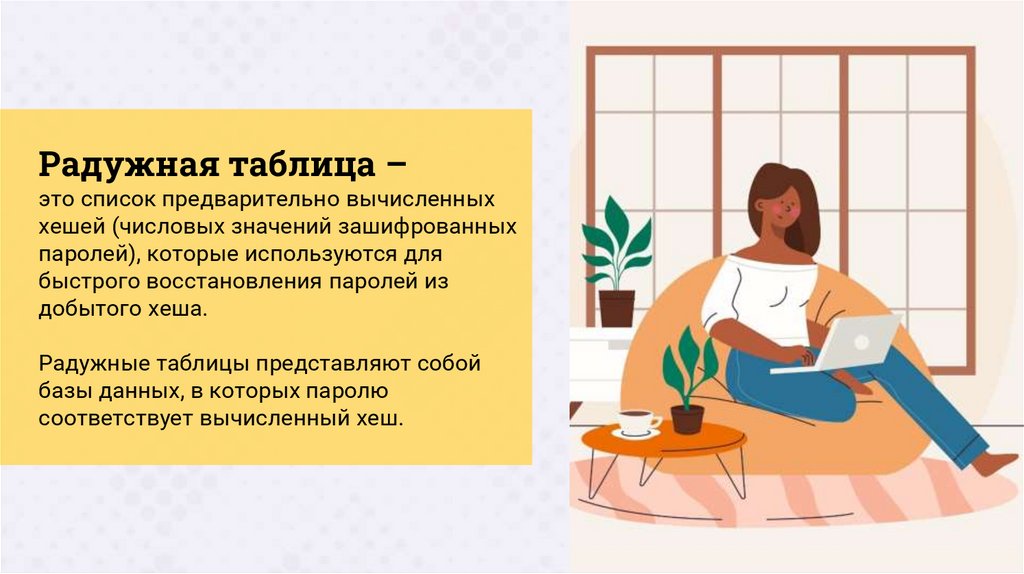

Радужная таблица –это список предварительно вычисленных

хешей (числовых значений зашифрованных

паролей), которые используются для

быстрого восстановления паролей из

добытого хеша.

Радужные таблицы представляют собой

базы данных, в которых паролю

соответствует вычисленный хеш.

123.

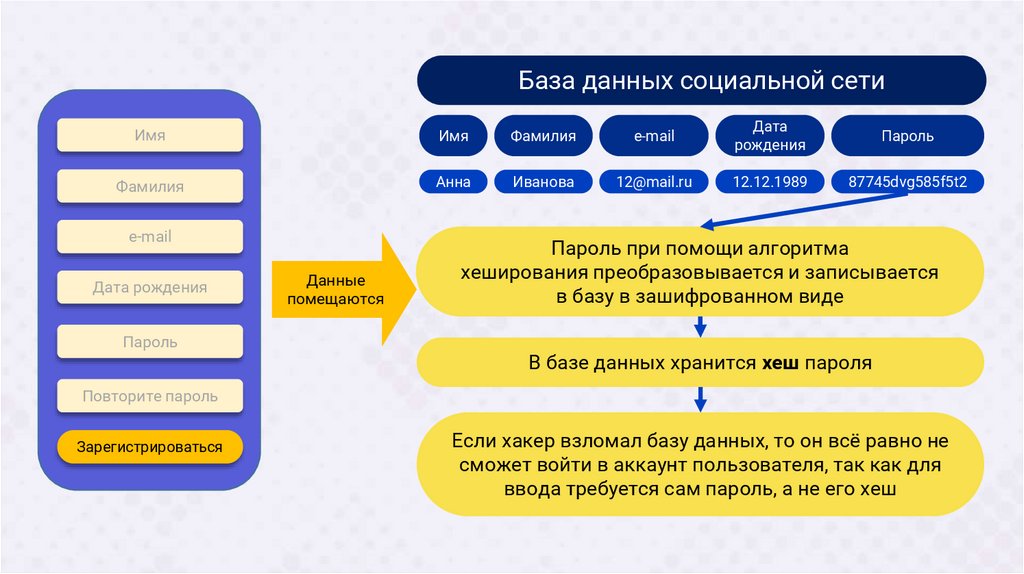

База данных социальной сетиИмя

Имя

Фамилия

Дата

рождения

Пароль

Фамилия

Анна

Иванова

12@mail.ru

12.12.1989

87745dvg585f5t2

Дата рождения

Пароль

Данные

помещаются

Пароль при помощи алгоритма

хеширования преобразовывается и записывается

в базу в зашифрованном виде

В базе данных хранится хеш пароля

Повторите пароль

Зарегистрироваться

Если хакер взломал базу данных, то он всё равно не

сможет войти в аккаунт пользователя, так как для

ввода требуется сам пароль, а не его хеш

124.

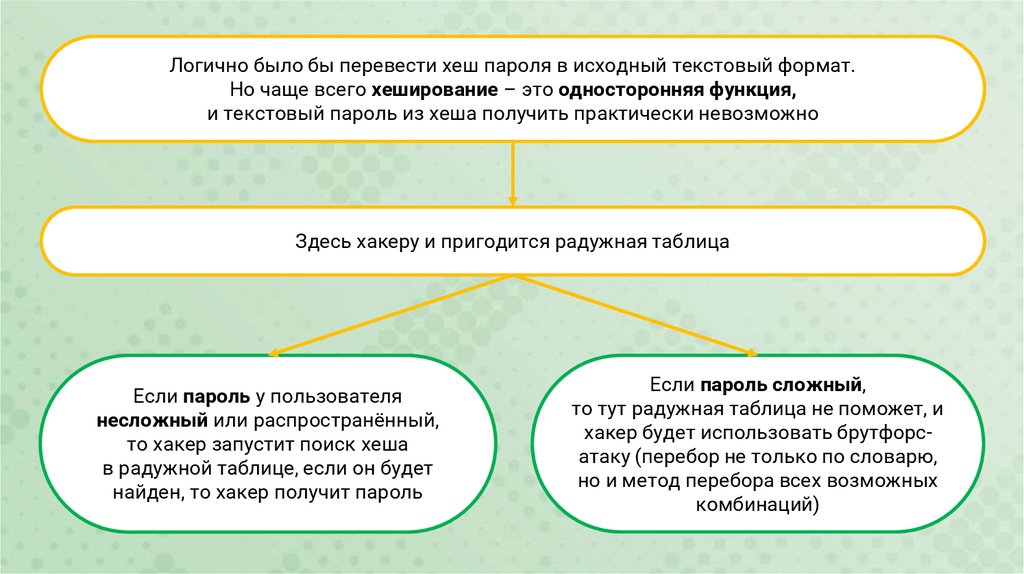

Логично было бы перевести хеш пароля в исходный текстовый формат.Но чаще всего хеширование – это односторонняя функция,

и текстовый пароль из хеша получить практически невозможно

Здесь хакеру и пригодится радужная таблица

Если пароль у пользователя

несложный или распространённый,

то хакер запустит поиск хеша

в радужной таблице, если он будет

найден, то хакер получит пароль

Если пароль сложный,

то тут радужная таблица не поможет, и

хакер будет использовать брутфорсатаку (перебор не только по словарю,

но и метод перебора всех возможных

комбинаций)

125.

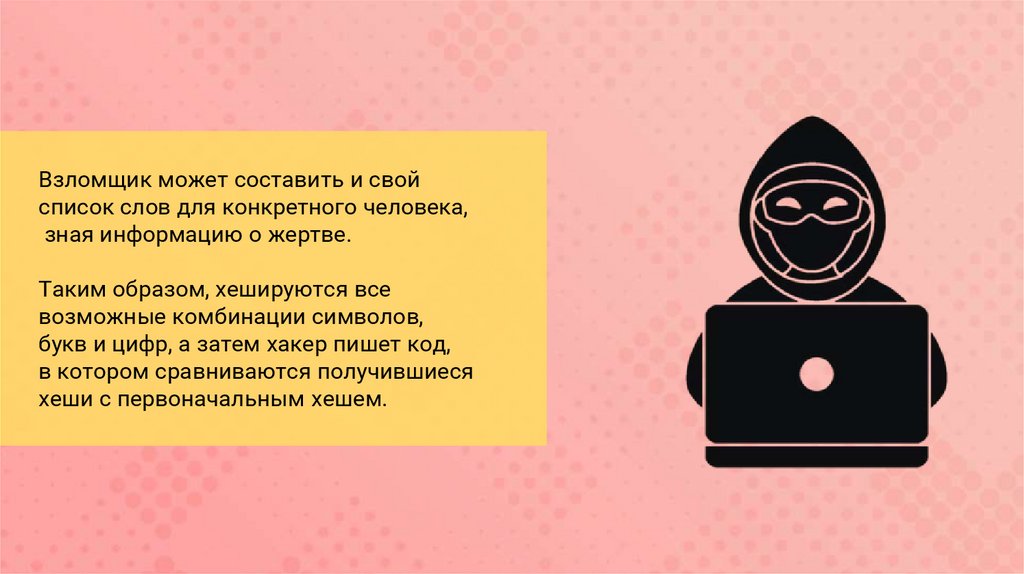

Взломщик может составить и свойсписок слов для конкретного человека,

зная информацию о жертве.

Таким образом, хешируются все

возможные комбинации символов,

букв и цифр, а затем хакер пишет код,

в котором сравниваются получившиеся

хеши с первоначальным хешем.

126.

127.

Что-тосложно…

128.

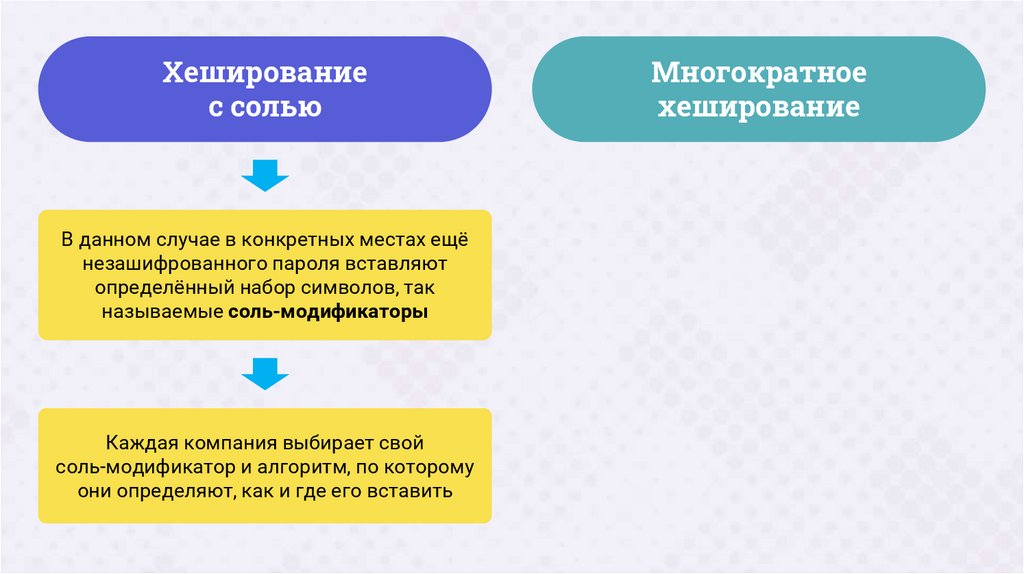

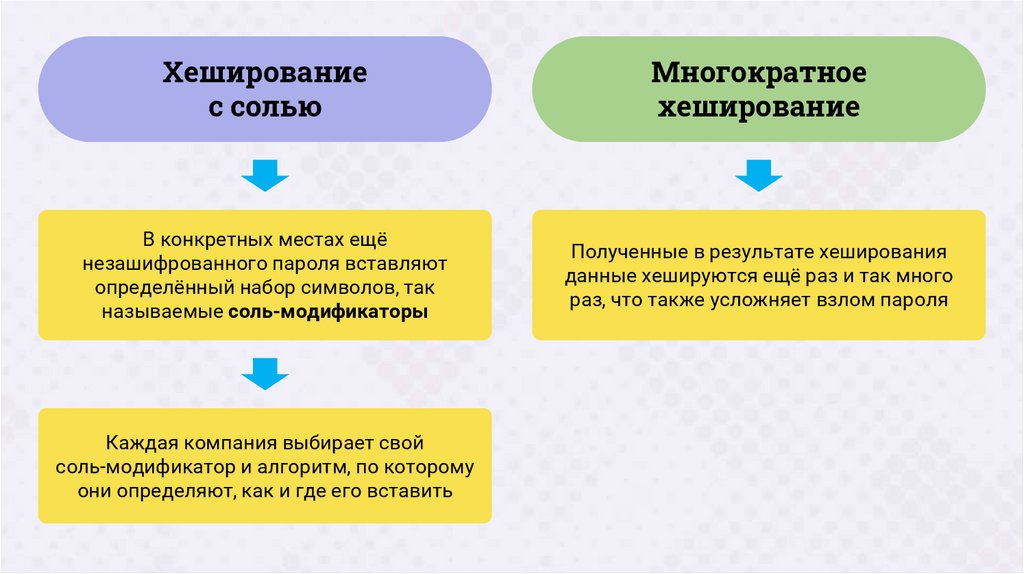

Хешированиес солью

В данном случае в конкретных местах ещё

незашифрованного пароля вставляют

определённый набор символов, так

называемые соль-модификаторы

Каждая компания выбирает свой

соль-модификатор и алгоритм, по которому

они определяют, как и где его вставить

Многократное

хеширование

129.

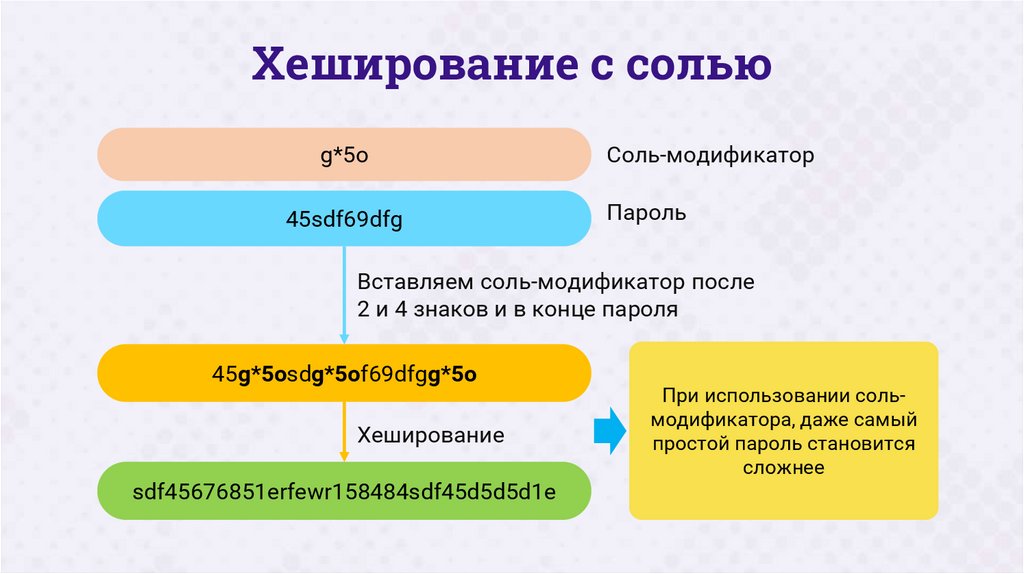

Хеширование с сольюg*5o

45sdf69dfg

Соль-модификатор

Пароль

Вставляем соль-модификатор после

2 и 4 знаков и в конце пароля

45g*5osdg*5of69dfgg*5o

Хеширование

sdf45676851erfewr158484sdf45d5d5d1e

При использовании сольмодификатора, даже самый

простой пароль становится

сложнее

130.

Хешированиес солью

Многократное

хеширование

В конкретных местах ещё

незашифрованного пароля вставляют

определённый набор символов, так

называемые соль-модификаторы

Полученные в результате хеширования

данные хешируются ещё раз и так много

раз, что также усложняет взлом пароля

Каждая компания выбирает свой

соль-модификатор и алгоритм, по которому

они определяют, как и где его вставить

131.

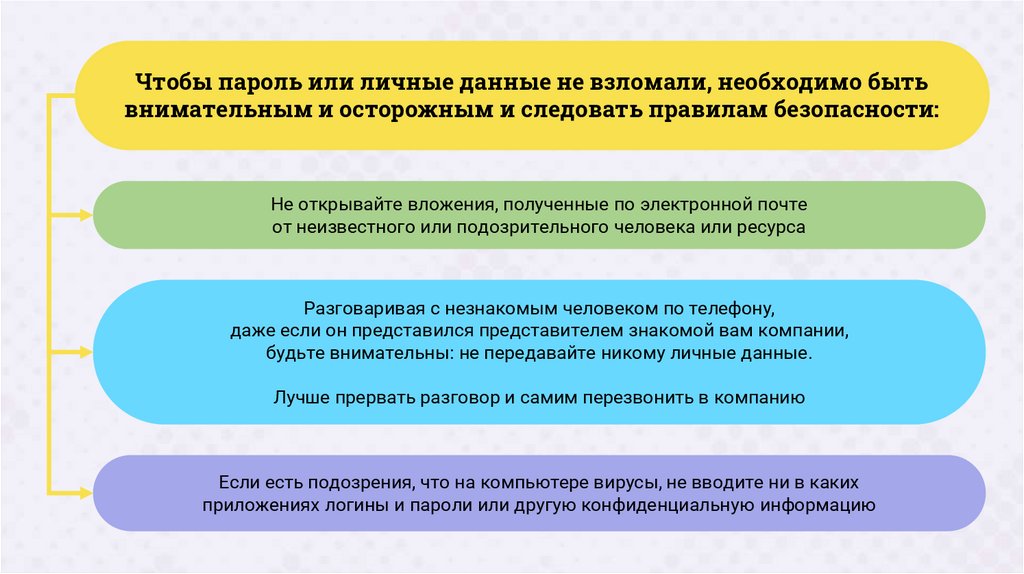

Чтобы пароль или личные данные не взломали, необходимо бытьвнимательным и осторожным и следовать правилам безопасности:

Не открывайте вложения, полученные по электронной почте

от неизвестного или подозрительного человека или ресурса

Разговаривая с незнакомым человеком по телефону,

даже если он представился представителем знакомой вам компании,

будьте внимательны: не передавайте никому личные данные.

Лучше прервать разговор и самим перезвонить в компанию

Если есть подозрения, что на компьютере вирусы, не вводите ни в каких

приложениях логины и пароли или другую конфиденциальную информацию

132.

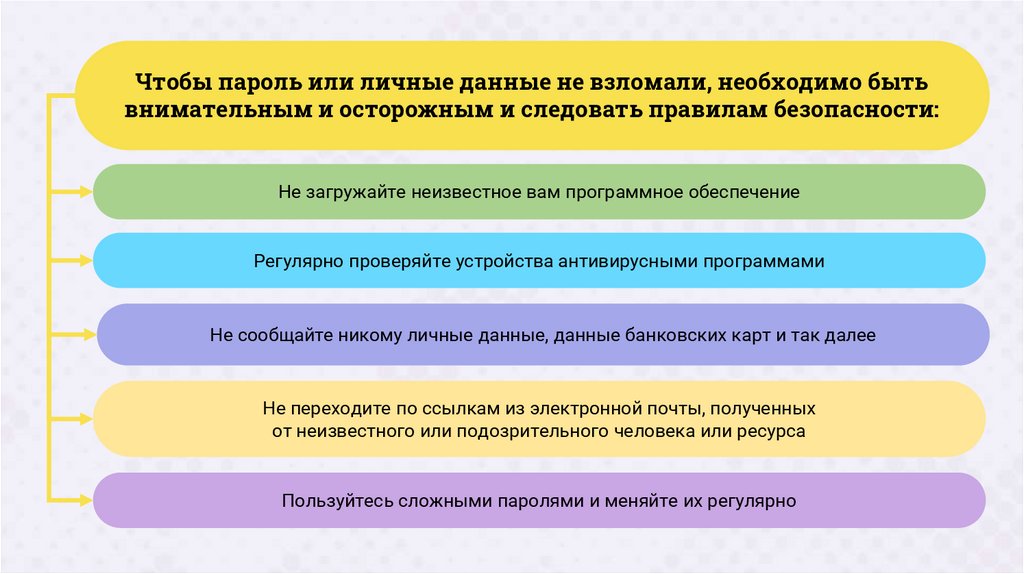

Чтобы пароль или личные данные не взломали, необходимо бытьвнимательным и осторожным и следовать правилам безопасности:

Не загружайте неизвестное вам программное обеспечение

Регулярно проверяйте устройства антивирусными программами

Не сообщайте никому личные данные, данные банковских карт и так далее

Не переходите по ссылкам из электронной почты, полученных

от неизвестного или подозрительного человека или ресурса

Пользуйтесь сложными паролями и меняйте их регулярно

133. ЛЕКЦИЯ

Криптографияи её применение

133

134.

Если компьютером пользуютсянесколько человек, то имеет смысл

сделать разграничение доступа,

чтобы другой пользователь не мог

получить ваши данные, а вы – его.

Для этого каждый пользователь

создаёт свою учётную запись

с паролем.

134

135.

Идентификация –это процедура, в результате выполнения

которой пользователь, объект или субъект

ресурсов получает уникальное имя, а также код

(идентификатор), однозначно идентифицирующий

этого пользователя в информационной системе.

Аутентификация –

это проверка подлинности сервером данных

пользователя, который представил

идентификатор.

Авторизация –

это проверка прав пользователя, его полномочий

на доступ к определённым данным и действий

с ними.

135

136.

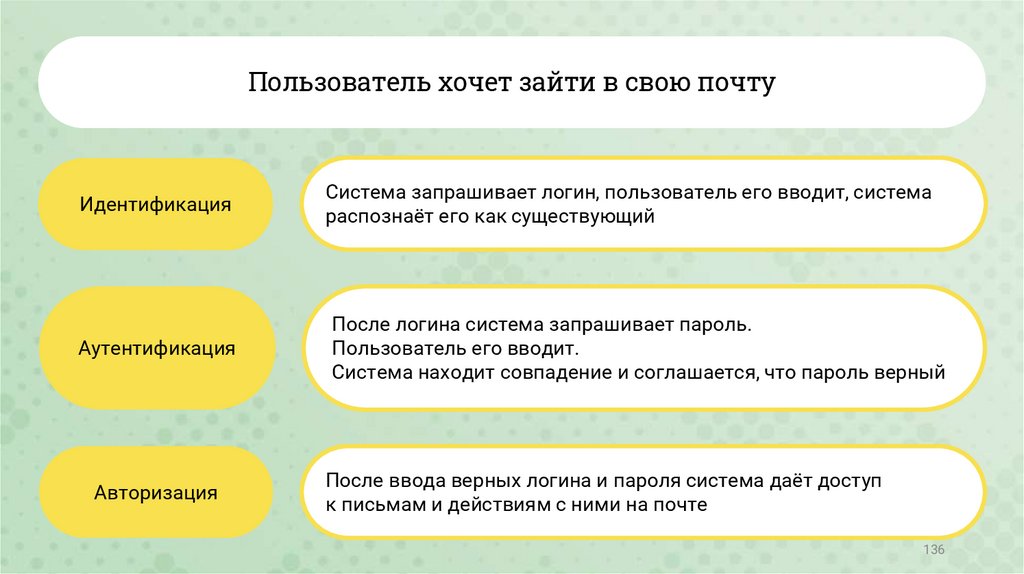

Пользователь хочет зайти в свою почтуИдентификация

Система запрашивает логин, пользователь его вводит, система

распознаёт его как существующий

Аутентификация

После логина система запрашивает пароль.

Пользователь его вводит.

Система находит совпадение и соглашается, что пароль верный

Авторизация

После ввода верных логина и пароля система даёт доступ

к письмам и действиям с ними на почте

136

137.

КриптологияКриптография –

наука о защите информации

от несанкционированного получения

доступа к ней посторонними лицами.

Предметом изучения криптографии

является разработка и исследование

методов шифрования информации

Криптоанализ –

наука об изучении

методов дешифрования

зашифрованной информации

без использования ключа

137

138.

Методы криптографическогопреобразования информации

Шифрование

Кодирование

Стеганография

Сжатие

138

139.

Шифрование –это преобразование открытого текста,

т. е. исходного сообщения, в шифртекст,

чтобы его не смог прочитать посторонний человек.

Обратный процесс шифрованию называется

дешифрованием.

Это процесс трансформации шифртекста

в текст открытый.

Информация, необходимая для шифрования

и дешифрования данных, называется ключом.

139

140.

Стеганографияскрывает не только смысл хранящейся

или передаваемой информации,

но и сам факт того, что закрытая

информация хранится или передаётся.

Например, если вы видите подозрительно

большой размер фотографии, а выглядит

она некачественно, то, возможно,

эта фотография хранит какие-то

закрытые данные.

140

141.

Кодирование –это замена смысловых конструкций исходной

информации (слов, предложений) кодами.

Код может содержать сочетание букв, цифр,

букв и цифр.

При кодировании и обратном преобразовании

используются специальные таблицы или

словари.

141

142.

Сжатиеподразумевает сокращение объёма

информации.

Сжатая информация не может быть прочитана

или использована, если не было обратного её

преобразования.

Но так как средства сжатия информации

обратного преобразования доступны,

то имеет смысл к сжатию добавить

шифрование.

142

143.

Криптография считается достаточно эффективнымметодом, благодаря которому достигается

информационная безопасность и защита информации.

143

144.

Электронно-цифровая подпись144

145.

Электронно-цифроваяподпись –

реквизит электронного документа, предназначенный

для защиты его от подделки.

Реквизит получается в результате криптографического

преобразования информации с использованием

закрытого ключа электронно-цифровой подписи

и позволяет идентифицировать владельца

сертификата ключа подписи, а также установить

отсутствие искажения информации в электронном

документе.

145

146.

Электронной цифровой подписью называют уникальнуюцифровую информацию в виде комбинации символов.

Из этой информации можно узнать, кто именно и когда

подписал документ.

146

147.

Криптоконтейнер –это один из методов защиты данных

от взлома и кражи.

Криптоконтейнер может представлять

собой логический диск, у которого

файловая структура в большинстве

случаев такая же, как у операционной

системы.

148.

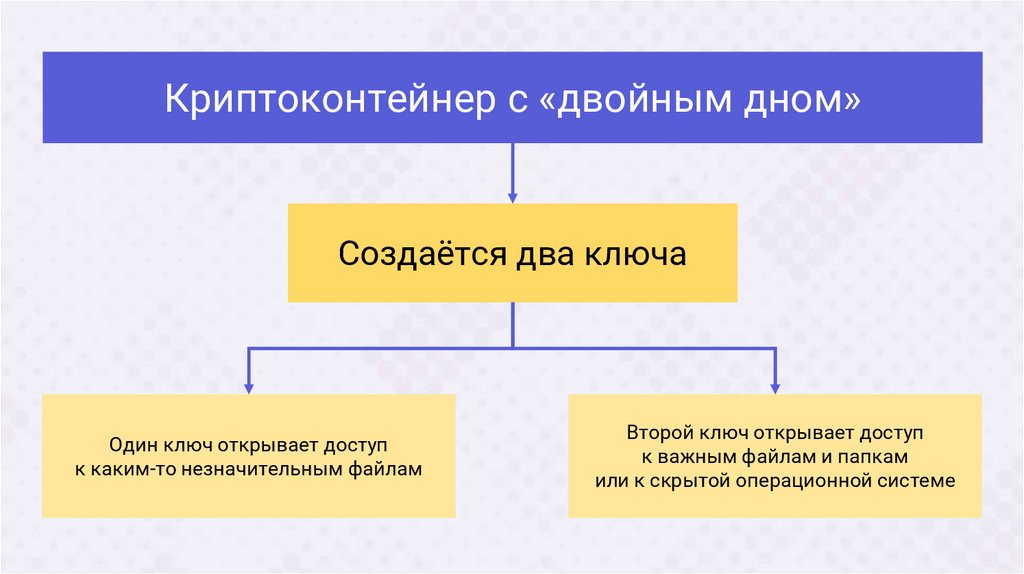

Криптоконтейнер с «двойным дном»Создаётся два ключа

Один ключ открывает доступ

к каким-то незначительным файлам

Второй ключ открывает доступ

к важным файлам и папкам

или к скрытой операционной системе

149.

Криптоконтейнер с «двойным дном»Злоумышленник, получив первый ключ

и размонтировав криптоконтейнер, не будет

даже подозревать, что есть ещё один ключ,

с помощью которого можно получить доступ

к другим, более важным данным.

150.

Криптоконтейнер с «двойным дном»Если пользователь забудет ключ, то доступ к данным он потеряет.

Если зашифрованный файл или система будут повреждены,

пользователь также не сможет добраться до данных.

Запись информации, в зависимости от размера

и количества данных, в криптоконтейнер может быть

значительно ниже, чем обычная запись на жёсткий диск.

151.

Алгоритм шифрования –криптографический алгоритм, который принимает открытый текст и ключ шифрования

в качестве входных данных и создаёт зашифрованный текст.

Алгоритм хеширования –

это преобразование, производимое хеш-функцией.

Криптографическая хеш-функция –

это математический алгоритм, который преобразовывает любой объём информации

в уникальный набор символов, который присущ только этому массиву входящей

информации.

152. ЛЕКЦИЯ 3

Криптографияи её применение

152

internet

internet