Similar presentations:

Принципы обеспечения кибербезопасности одиночных устройств и составляющих информационных систем. Лекция 6

1.

Основы информационных технологий икибербезопасности в профессиональной деятельности

органов внутренних дел Российской Федерации

2.

Лекция 6«Принципы обеспечения

кибербезопасности

одиночных устройств и

составляющих

информационных систем»

3.

Учебные вопросы1. Кибербезопасность в органах внутренних дел.

2. Виды и содержание угроз для оконечных

устройств в сети и информационных систем.

3. Подсистема

обеспечения

информационной

безопасности ИСОД МВД России.

4.

Документальная информация – форма информации, наиболеепредставленная в работе органов внутренних дел.

Документированием информации (процессом создания документа)

называют ее фиксацию на материальном носителе, выполненную по

установленным правилам.

Документы, созданные по установленным правилам, приобретают в

органах внутренних дел статус официальных или служебных

документов.

В связи с возрастающим количеством информации, которая хранится

и используется в электронно-цифровом виде, все чаще применяется

понятие «электронный документ», под которым понимается

документированная информация, представленная в электронной

форме, т.е. в виде, пригодном для восприятия человеком с

использованием электронных вычислительных машин, а также для

передачи по информационно-телекоммуникационным сетям или

обработки в информационных системах

(ст. 2 Федерального закона от 27.07.2006 № 149-ФЗ «Об информации,

информационных технологиях и о защите информации»).

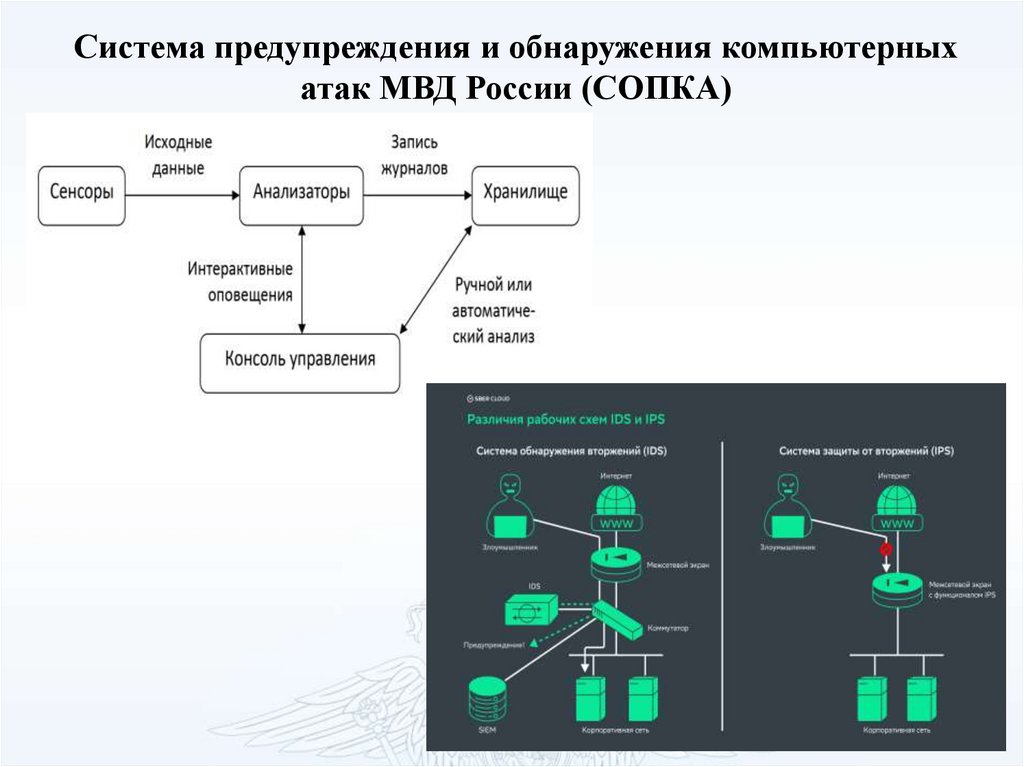

5.

Основные понятия безопасности и характер связей между нимиопределение ценности

Субъекты ИБ

стремление к минимизации

Концепция информационной

безопасности, в общем

случае, должна отвечать на

вопросы:

внедряют

Меры

защиты

чтобы снизить

которые

могут быть

ослаблены

могут осознать

Что защищать?

которые могут

содержать

От чего защищать?

Уязвимости

От кого (чего) защищать?

означают

Источники

угроз ИБ

Кому защищать?

Риск

Как защищать?

которые

используют

для

создают

которые повышают

Угрозы

для

намереваются неправомерно использовать или повредить

Объекты

ИБ

6.

Вопрос 1.Кибербезопасность

одиночных устройств и

составляющих

информационных систем

7.

Информационная безопасность ОВД – состояние защищенности(конфиденциальность, доступность, целостность) информации,

информационных ресурсов и информационных систем ОВД, при

котором обеспечивается защита информации от угроз

Политика безопасности

Объект ИБ

• все виды информационных ресурсов;

• средства информатизации вместе с

помещениями;

• технические средства, предназначенные

для обработки, хранения и передачи

защищаемой информации

• выделенные помещения.

Методы обеспечения ИБ:

• Правовые

• Административные

• Технические

Угрозы объекту ИБ

утечка, хищение, утрата,

несанкционированный доступ,

уничтожение, искажение,

модификация, подделка,

копирование, блокирование

Деятельность по

обеспечению ИБ

(по недопущению

вреда объекту ИБ)

Средства

осуществления

деятельности по

обеспечению ИБ:

• Инженернотехнические

• Программноаппаратные

Обеспечение ИБ

Субъекты

обеспечения ИБ:

• Руководство

• Подразделения

обеспечения ИБ

• Пользователи

8.

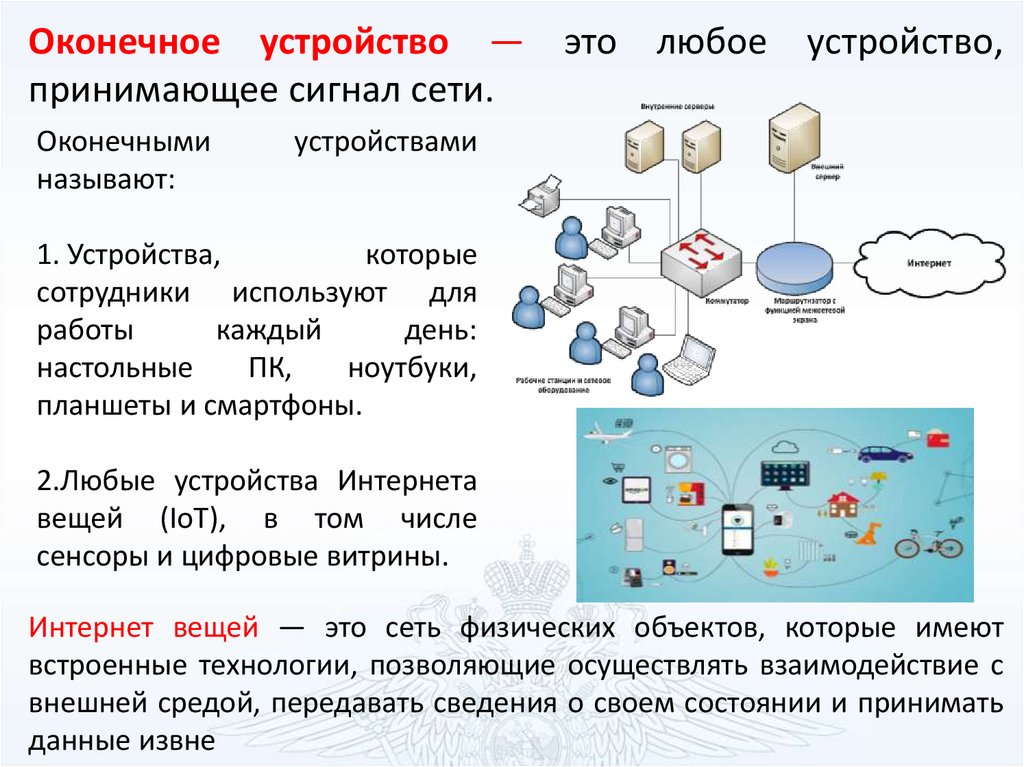

Оконечное устройство — это любое устройство,принимающее сигнал сети.

Оконечными

называют:

устройствами

1. Устройства,

которые

сотрудники используют для

работы

каждый

день:

настольные

ПК,

ноутбуки,

планшеты и смартфоны.

2.Любые устройства Интернета

вещей (IoT), в том числе

сенсоры и цифровые витрины.

Интернет вещей — это сеть физических объектов, которые имеют

встроенные технологии, позволяющие осуществлять взаимодействие с

внешней средой, передавать сведения о своем состоянии и принимать

данные извне

9.

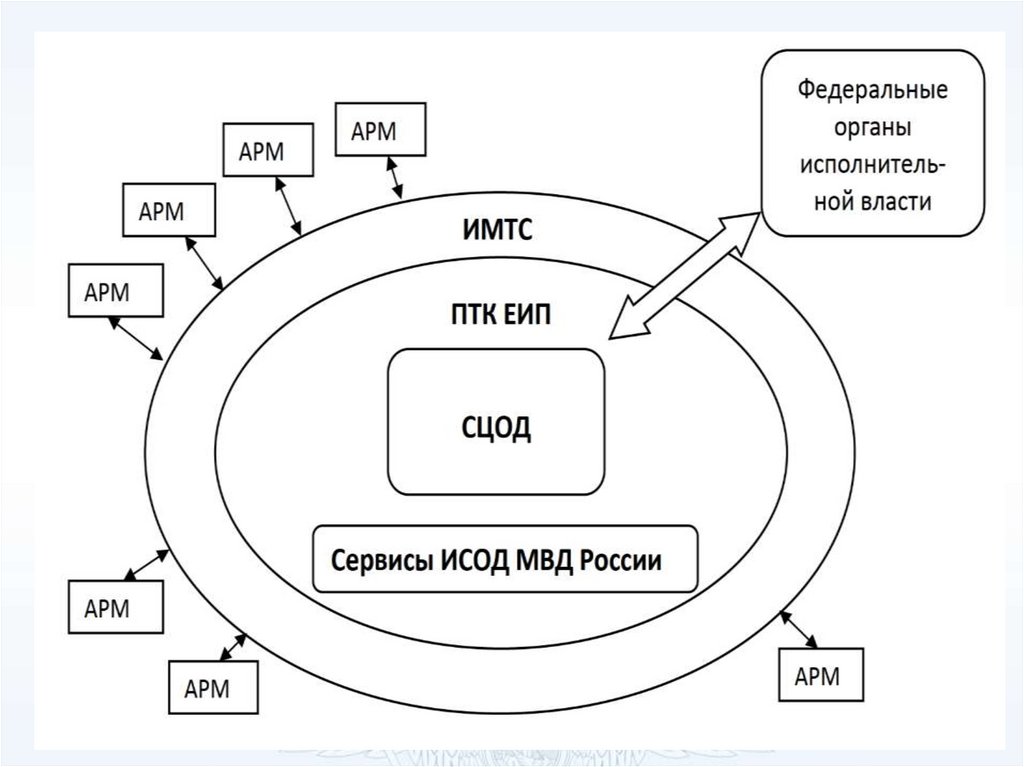

Информационная система — совокупность содержащейся вбазах данных информации и обеспечивающих ее обработку

информационных технологий и технических средств.

ИСОД МВД России – единой информационно-аналитической

системы обеспечения деятельности органов внутренних дел

МВД России, реализованной в формате сервисов.

В техническом отношении основой ИСОД МВД России являются

три технологии:

• централизованной обработки данных,

• виртуализации,

• облачных вычислений.

10.

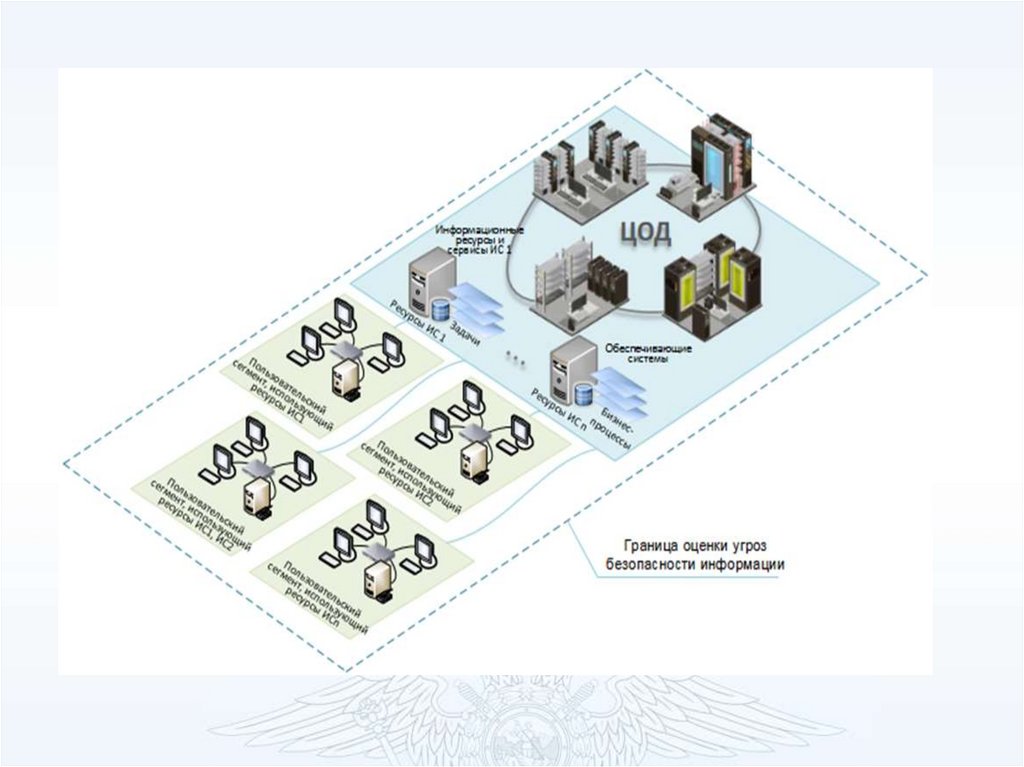

Централизованная обработка данных(ЦОД)

–

это

комплексное

организационно-техническое решение,

предназначенное

для

создания

высокопроизводительной

и

отказоустойчивой

информационной

инфраструктуры.

Технологии виртуализации позволяют

создавать на одном сервере несколько

логических систем – изолированных

виртуальных машин с полным набором

функций физических устройств

Облачный сервис является, таким

образом,

клиент-серверной

технологией, при которой клиент

пользуется группой серверов как

единым виртуальным сервером и может

гибко

регулировать

объемы

потребляемых ресурсов.

11.

1112.

Вопрос 2.Виды и содержание угроз и

уязвимостей для оконечных

устройств в сети и

информационных систем

13.

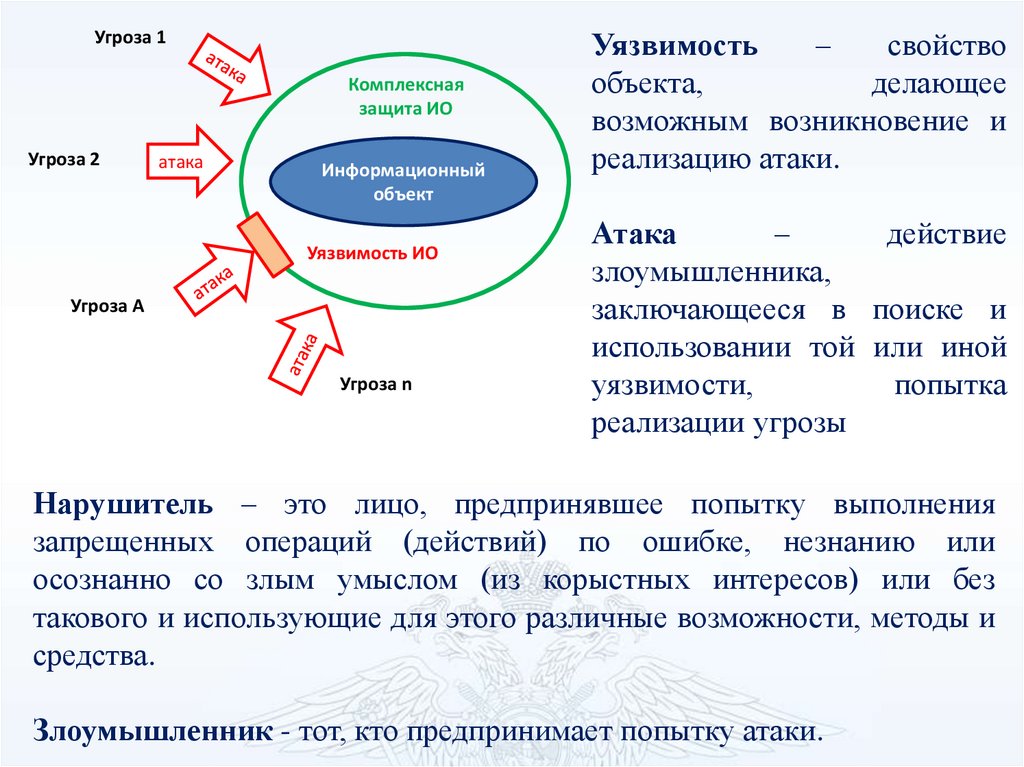

Угроза 1Комплексная

защита ИО

Угроза 2

атака

Информационный

объект

Уязвимость ИО

Угроза А

Угроза n

Уязвимость

–

свойство

объекта,

делающее

возможным возникновение и

реализацию атаки.

Атака

–

действие

злоумышленника,

заключающееся в поиске и

использовании той или иной

уязвимости,

попытка

реализации угрозы

Нарушитель – это лицо, предпринявшее попытку выполнения

запрещенных операций (действий) по ошибке, незнанию или

осознанно со злым умыслом (из корыстных интересов) или без

такового и использующие для этого различные возможности, методы и

средства.

Злоумышленник - тот, кто предпринимает попытку атаки.

14.

15.

Способы совершения кибератак на средства хранения,обработки и передачи данных

Внешними угрозами для объектов являются:

• разведывательная деятельность специальных служб иностранных

государств, международных преступных сообществ, организаций и

групп, связанная со сбором сведений, раскрывающих задачи, планы

деятельности, техническое оснащение, методы работы и места

дислокации специальных подразделений и органов внутренних дел

Российской Федерации;

• деятельность иностранных

государственных и частных

коммерческих

структур,

стремящихся

получить

несанкционированный

доступ к информационным

ресурсам

правоохранительных

и

судебных органов.

16.

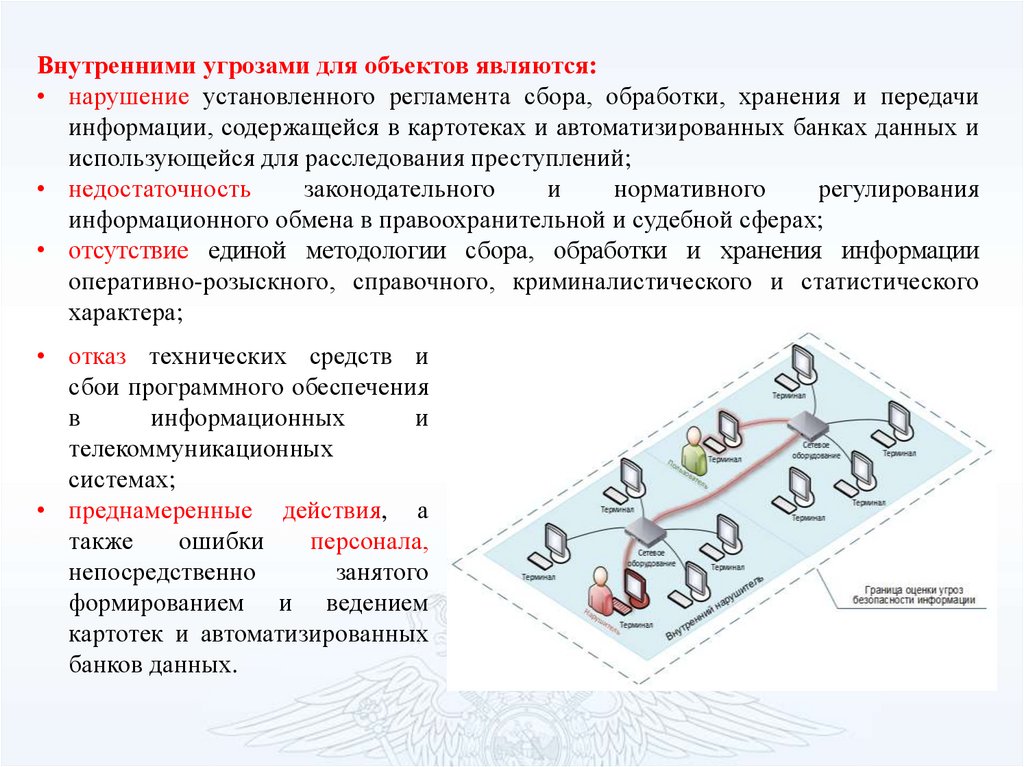

Внутренними угрозами для объектов являются:• нарушение установленного регламента сбора, обработки, хранения и передачи

информации, содержащейся в картотеках и автоматизированных банках данных и

использующейся для расследования преступлений;

• недостаточность

законодательного

и

нормативного

регулирования

информационного обмена в правоохранительной и судебной сферах;

• отсутствие единой методологии сбора, обработки и хранения информации

оперативно-розыскного, справочного, криминалистического и статистического

характера;

• отказ технических средств и

сбои программного обеспечения

в

информационных

и

телекоммуникационных

системах;

• преднамеренные действия, а

также

ошибки

персонала,

непосредственно

занятого

формированием и ведением

картотек и автоматизированных

банков данных.

17.

DoS- (Denial of Service) и DDoS- (Distributed Denial of Service)атаки представляют собой два типа кибератак, целью которых

является нарушение работы веб-сайтов или онлайн-сервисов,

делая их недоступными для легальных пользователей

DoS-атака (Denial of Service) – это тип атаки, при котором

злоумышленник пытается перегрузить или нарушить работу

сервера или сети, отправляя большое количество запросов со

своего компьютера. Атака исходит от одного источника, обычно с

помощью одного компьютера под управлением злоумышленника

DDoS-атака (Distributed Denial of Service) – это более сложный тип

атаки, при котором злоумышленник использует ботнет (сеть

компьютеров, зараженных вредоносным ПО и управляемых

удаленно злоумышленниками для выполнения команд в сети) для

одновременного отправления огромного количества запросов на

целевой сервер или сеть

17

18.

Вредоносное программное обеспечение (англ. malware, malicioussoftware) – это программы или код, разработанный

злоумышленниками для внедрения в компьютер или другие

устройства с целью нанесения вреда или получения

несанкционированного доступа к данным или системам.

Основные типы вредоносного программного обеспечения:

Компьютерные вирусы (Viruses) – это программы, которые

внедряются в другие исполняемые файлы или программы и могут

распространяться

через

инфицированные

файлы.

Они

разрабатываются для порчи, уничтожения или кражи данных на

компьютере или других устройствах, а скачать вирус онлайн

можно совершенно случайно, даже не заметив этого. При этом

напомним, что не стоит инсталлировать на один компьютер более

одного антивируса.

Черви (Worms) – это самораспространяющиеся программы,

которые могут копировать себя и распространяться через сеть,

18

часто используя уязвимости в операционной системе.

19.

Троянский конь, он же троян (Trojans) – это вредоносная

программа, которая проникает в систему под видом легального

приложения или программного обеспечения и выполняет

вредоносные действия. Особая опасность в том, что троян

может долго находиться в компьютере или смартфоне, никак

себя не выдавая.

Шпионские программы (Spyware) – это программы,

которые скрытно отслеживают активность пользователя,

собирают личные данные и передают их злоумышленнику.

Например, кейлоггер (Keylogger) – компонент программного

обеспечения или оборудования, который умеет перехватывать и

записывать все манипуляции с клавиатурой компьютера. Далее

он передает данные на удаленный компьютер в Интернете, где

злоумышленник просматривает логи (файлы с записями о

событиях в хронологическом порядке) на предмет

использования в мошеннических действиях.

19

20.

Рекламное ПО (Adware) – программы, которые

отображают навязчивую рекламу на компьютере пользователя

и часто собирают данные о его активности.

Руткиты (Rootkits) – это программы, которые скрывают

наличие другого вредоносного ПО на компьютере,

обеспечивая

долгосрочный

и

незаметный

доступ

злоумышленникам.

Рансомвар (Ransomware) – программы-вымогатели,

которые блокируют доступ к файлам или системе до тех пор,

пока пользователь не заплатит выкуп злоумышленникам.

Вредоносное

программное

обеспечение

представляет

серьезную угрозу для безопасности данных и компьютерных

систем, поэтому защита от него – крайне важная задача.

20

21.

Как защититься от вредоносного ПО и киберугроз?• Использование антивирусного и антишпионского ПО

• Регулярное обновление программного обеспечения

• Двухфакторная аутентификация (2FA)

• Использование менеджеров паролей

• Настройка антиспам-фильтров для защиты электронной почты

• Использование электронной подписи

• Резервное копирование данных (Backup Copy)

• Использование брандмауэра (Firewall)

• Использование шифрования

• Использование

программных

и

аппаратных

систем

обнаружения и предотвращения вторжений IDS/IPS

21

22.

Уязвимости оконечных устройств иинформационных систем

• уязвимости кода;

• уязвимости конфигурации;

• уязвимости архитектуры;

• организационные уязвимости;

• многофакторные уязвимости

• плохие криптоключи

• отсутствие контроля входных/выходных данных

• отсутствие проверки обрабатываемых данных

• отсутствует или мало тестирования ПО

• неконтроллируемая загрузка и использование ПО

• использование бесплатных ПО

23.

Уязвимости Интернета вещей• слабые, угадываемые или жестко заданные пароли;

• небезопасные сетевые сервисы;

• небезопасные экосистемные интерфейсы;

• отсутствие безопасных механизмов обновления;

• использование небезопасных или устаревших

компонентов;

• недостаточная защита конфиденциальности;

• небезопасная передача и хранение данных;

• ограниченное управление устройством;

• небезопасные настройки по умолчанию;

• отсутствие физического доступа.

24.

Вопрос 3.Подсистема обеспечения

информационной

безопасности ИСОД МВД

России

25.

Комплексная защита информации в СЦОД реализуется вследующих видах:

организационная защита, основывающаяся на

реализации

организационных

и

организационнотехнических мер, используемых для защиты информации;

техническая

защита,

основывающаяся

на

использовании технических устройств, узлов, блоков,

элементов, систем как в виде отдельных средств, так и

встроенных в процессе единого технологического цикла

создания средств обработки информации в СЦОД;

программно-аппаратная защита, предполагающая

использование

соответствующего

программного

обеспечения, а также аппаратных устройств, встроенных в

состав технических средств СЦОД.

25

26.

Назначение ПОИБПодсистема предназначена для защиты информационных

ресурсов ИСОД МВД России от актуальных угроз

безопасности в части:

• Неправомерного доступа, копирования, предоставления или

распространения

информации

конфиденциальности информации)

(обеспечение

• Неправомерного

уничтожения или модифицирования

информации (обеспечение целостности информации)

• Неправомерного

блокирования

(обеспечение доступности информации)

информации

27.

Функции подсистемы ОИБ• Управление доступом к информационным ресурсам ИСОД

МВД России

• Защита ресурсов ИСОД МВД России от вредоносного

программного обеспечения

• Оценка состояния защищенности узлов ИСОД МВД России

• Выявление фактов компьютерных атак (вторжений) на

информационные ресурсы ИСОД МВД России

• Защита информации, передаваемой по каналам связи ИСОД

МВД России

• Управление событиями информационной безопасности ИСОД

МВД России

• Обеспечение безопасного информационного взаимодействия

с сетями связи общего пользования (Интернет/RSNet)

28.

Составподсистемы

обеспечения

информационной

безопасности ИСОД МВД России включает в себя:

• средства межсетевого экранирования (МЭ);

• средства антивирусной защиты (АВЗ);

• сервис управления доступом к информационным ресурсам и

системам ИСОД (СУДИС);

• средства предупреждения и обнаружения компьютерных

атак (СОПКА);

• криптографическую защиту каналов связи, средства

электронной подписи (ЭП);

• программно-аппаратный комплекс аутентификации и

хранения ключевой информации;

• организационную защиту.

29.

Обеспечение информационной безопасности СУДИСИнформационная безопасность в СУДИС достигается путем:

• ограничения доступа посторонних лиц в помещения, где

размещены технические средства, осуществляющие

обработку персональных данных, а также хранятся

носители информации;

• разграничения прав доступа посредством системы

идентификации и аутентификации пользователей;

• резервного копирования информации;

• защиты технических средств и носителей информации,

применяемых при работе с СУДИС;

• использования защищенных каналов связи;

• применения

сертифицированных

программных

и

программно- аппаратных средств защиты информации.

30.

При работе с СУДИС не допускается:• покидать автоматизированное рабочее место до завершения

сеанса работы с СУДИС;

• использовать доступ к информационным ресурсам и

электронным базам СУДИС в целях, не связанных с

выполнением служебных обязанностей;

• распространять сведения, полученные с использованием

информационных ресурсов и электронных баз СУДИС, за

исключением случаев, предусмотренных законодательством

Российской Федерации;

• предоставлять иным лицам персональный логин и пароль

для доступа к информационным ресурсам СУДИС, а также

использовать их для организации сеанса работы с СУДИС

иного лица.

31.

Средства межсетевого экранированияМежсетевой экран (brandmauer, firewall) – узел сети,

служащий средством реализации политики информационной

безопасности при межсетевом взаимодействии

В общем случае брандмауэр

выполняет следующие

функции:

Защита системы от

внешних атак.

Блокировка утечек.

Контроль приложений.

Зональная защита.

Протоколирование и

предупреждение.

32.

Антивирусная защита ИСОД МВД России33.

Признаки заражения компьютера вирусомВключают в себя:

• вывод на экран непредусмотренных сообщений или

изображений;

• подача непредусмотренных звуковых сигналов;

• неожиданное открытие и закрытие лотка CD-ROMустройства;

• произвольный запуск на компьютере каких-либо программ

(без участия пользователя);

• появление предупреждений о попытке какой-либо из

программ на компьютере выйти в сеть Интернет (без участия

пользователя).

34.

Косвенные признаки заражения компьютера:

частые зависания и сбои в работе компьютера;

медленная работа компьютера при запуске программ;

невозможность загрузки ОС;

исчезновение файлов и каталогов или искажение их

содержимого;

изменение размера файлов;

неожиданное значительное увеличение количества файлов на

диске;

существенное уменьшение размера свободной оперативной

памяти;

частое обращение к жесткому диску (часто мигает лампочка

на системном блоке);

браузер зависает или ведет себя неожиданным образом

(например, окно программы невозможно закрыть).

35.

Действия при обнаружении заражения должны быть

следующими:

Отключить компьютер от Интернета (от локальной сети).

Установить (при необходимости) антивирусное ПО.

Обновить (в автономном режиме) базы антивирусного ПО.

Запустить полную проверку компьютера.

Если это возможно, для их получения рекомендуется выходить

в Интернет не со своего компьютера, а с незараженного

компьютера. Это обусловлено тем, что при подключении к

Интернету зараженного компьютера существует вероятность

отправки вирусом (либо шпионским ПО) с него важной

информации злоумышленникам или распространения вируса

по адресам в адресной книге пользователя.

36.

Структура СОПКА МВД России37.

Система предупреждения и обнаружения компьютерныхатак МВД России (СОПКА)

38.

Средства криптографической защиты ИСОД МВДРоссии

Виртуальная частная сеть (англ. Virtual Private

Network – виртуальная частная сеть) – это

виртуальная частная сеть, которая объединяет

несколько устройств, туннелируя их трафик поверх

другого сетевого соединения. Если говорить

простыми словами, то VPN – технология,

позволяющая анонимизировать и обезопасить свою

деятельность в Интернете или какой-либо другой

сети.

39.

Центральныйсегмент

Удаленный

ViPNet Client

ViPNet

Client

Туннелируемые

серверы

ViPNet

Administrator

Маршрутизатор

ViPNet

Coordinator

Незащищаемые ресурсы

ViPNet

Coordinator

Маршрутизатор

ViPNet Client

Сегмент

филиала

Туннелируемые

серверы

Незащищаемые ресурсы

Мобильный

ViPNet Client

40.

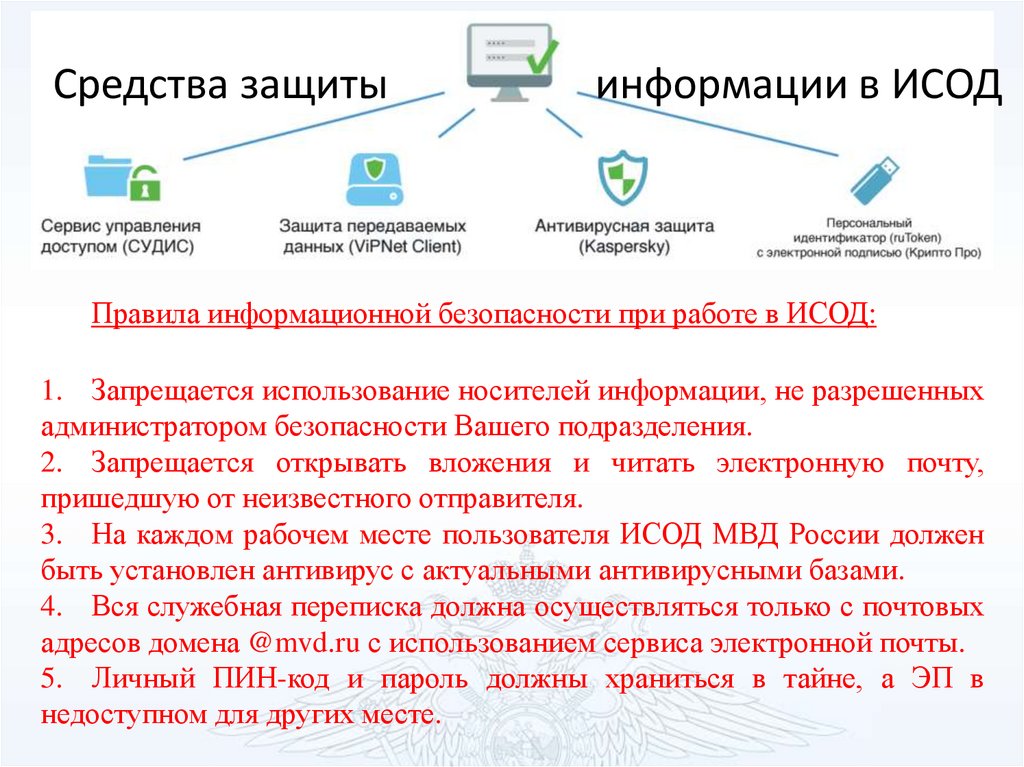

Средства защитыинформации в ИСОД

Правила информационной безопасности при работе в ИСОД:

1. Запрещается использование носителей информации, не разрешенных

администратором безопасности Вашего подразделения.

2. Запрещается открывать вложения и читать электронную почту,

пришедшую от неизвестного отправителя.

3. На каждом рабочем месте пользователя ИСОД МВД России должен

быть установлен антивирус с актуальными антивирусными базами.

4. Вся служебная переписка должна осуществляться только с почтовых

адресов домена @mvd.ru с использованием сервиса электронной почты.

5. Личный ПИН-код и пароль должны храниться в тайне, а ЭП в

недоступном для других месте.

law

law