Similar presentations:

Информационная безопасность

1.

ЗаключениеБрянский государственный

технический университет

Информационная безопасность

Лекция

Введение

2.

ЗаключениеЛекция № 1

Понятие

«Информационнокоммуникационные

технологии».

Основы компьютерной

криминалистики.

Лекция

Введение

3.

ЗаключениеЛекция

Введение

Понятие «Информационнокоммуникационные технологии»

В широком значении информационнокоммуникационные технологии (ИКТ) - это

использование вычислительной техники и

телекоммуникационных средств для

реализации информационных процессов с

целью оперативной и эффективной работы с

информацией на законных основаниях.

В производственном аспекте ИКТ - это

совокупность технологических процессов,

реализованных на базе программнотехнических средств, информационных и

кадровых ресурсов, интегрированных для

поиска, сбора, создания, обработки,

хранения, распространения информации и

предоставления продуктов и услуг для

удовлетворения информационных

потребностей" .

4.

ЗаключениеСуществует несколько основных групп инцидентов в ИКТ:

непосредственно компьютерные инциденты, которые заключаются,

например, во вмешательстве в работу вычислительных систем,

нарушении авторских прав на программное обеспечение, а также в

хищении данных;

инциденты, связанные с компьютерными системами, сопровождающих в

основном противоправные действия по финансовому мошенничеству;

сетевые инциденты, приводящие к заключению незаконных сделок.

Лекция

Введение

5.

ЗаключениеСредства современных ИКТ классифицируются следующим образом:

• программные;

• программно-аппаратные;

• технические.

К средствам ИКТ относятся:

• ЭВМ и ПЭВМ (персональная ЭВМ или персональный компьютер);

• оборудование для ВМ (монитор, клавиатура, мышь, кабели

подключения);

• средства считывания видео и аудиоинформации (микрофон, камера,

сканеры);

• средства вывода информации;

• устройства для преобразования данных из одного формата в другой;

• системы искусственного интеллекта;

• средства считывания видео и аудиоинформации (микрофон, камера,

сканеры);

• программные комплексы: языки программирования, компиляторы

(программы для перевода программ в машинные коды), трансляторы

(программы для перевода программ с одного языка программирования на

другой);

• ПО (прикладные программы, операционные системы);

• средства передачи информации между пользователями в рамках

локальных и всемирных сетей.

Лекция

Введение

6.

ЗаключениеЛекция

Примеры ИКТ

Услуги обмена мгновенными сообщениями. Еще один из наиболее востребованных

и популярных аспектов ИКТ связан с мгновенным общением либо посредством

сообщений электронной почты. текст по мобильному телефону или более

сложных услуг через Интернет. Одна из величайших ценностей, которым,

похоже, подчиняются эти новые технологии, - поддерживать постоянный и

быстрый контакт людей с другими.

Он-лайн банк. Компьютеризированные банковские услуги и платформы

виртуальных финансовых услуг стали настолько популярными за такое короткое

время, что сегодня банки без них - редкость. Зачем тратить время на

посещение отделения банка, если мы можем войти на веб-сайт или, еще лучше,

в приложение на нашем смартфоне и выполнять свои операции?

Информационный поиск. Поисковые системы, такие как Google, Yahoo или Bing,

возможно, являются одними из самых популярных

инструментов. требовать цифрового мира, поскольку они служат посредниками

между пользователем и вселенной доступной информации. Предел популярности

или контрактные услуги также будут зависеть от места, которое веб-страница

занимает по отношению к другим при поиске конкретного пользователя.

Кто занимается расследованиями при возникновении инцидентов с ИКТ?

Введение

7.

ЗаключениеЛекция

Введение

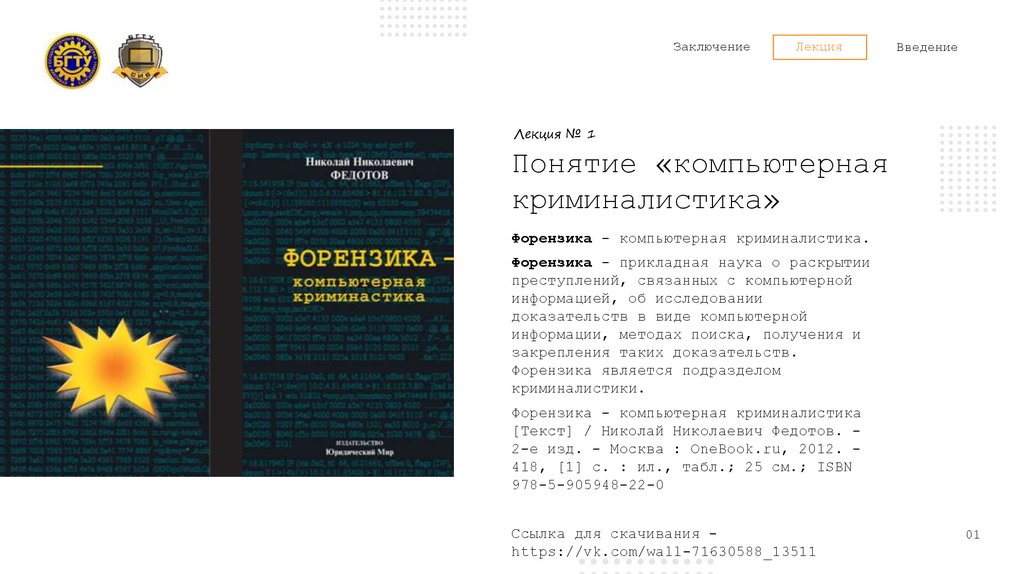

Лекция № 1

Понятие «компьютерная

криминалистика»

Форензика - компьютерная криминалистика.

Форензика - прикладная наука о раскрытии

преступлений, связанных с компьютерной

информацией, об исследовании

доказательств в виде компьютерной

информации, методах поиска, получения и

закрепления таких доказательств.

Форензика является подразделом

криминалистики.

Форензика - компьютерная криминалистика

[Текст] / Николай Николаевич Федотов. 2-е изд. - Москва : OneBook.ru, 2012. 418, [1] с. : ил., табл.; 25 см.; ISBN

978-5-905948-22-0

Ссылка для скачивания https://vk.com/wall-71630588_13511

01

8.

ЗаключениеСуществует несколько типов компьютерной криминалистики в

зависимости от области, в которой требуется цифровое расследование:

•Сетевая криминалистика

Это подразделение связано с мониторингом и анализом трафика

компьютерной сети для сбора важной информации и юридических

доказательств.

•Криминалистика электронной почты

Работает с восстановлением и анализом электронных писем, включая

удаленные электронные письма, календари и контакты.

•Криминалистика вредоносных программ

Эта ветка занимается идентификацией вредоносного кода, изучением

его полезной нагрузки, вирусов, червей и т. Д.

Лекция

Введение

9.

Заключение•Криминалистика памяти

Занимается сбором данных из системной памяти (системные регистры,

кэш, ОЗУ) в необработанном виде, а затем извлекает данные из

необработанного дампа.

•Мобильная криминалистика

В основном это касается экспертизы и анализа мобильных

устройств. Он помогает извлекать контакты телефона и SIM-карты,

журналы вызовов, входящие и исходящие SMS / MMS, аудио, видео и т.

Д.

•Криминалистика баз данных

Это подразделение цифровой криминалистики, занимающееся изучением и

экспертизой баз данных и связанных с ними метаданных.

•Криминалистика дисков

занимается извлечением данных с носителя с помощью поиска активных,

измененных или удаленных файлов.

Лекция

Введение

10.

ЗаключениеЛекция

Введение

Лекция № 1

Компьютерные

преступления

Компьютерные преступления (computer

crime) - это преступления, совершенные

с использованием компьютерной

информации. При этом, компьютерная

информация является предметом и (или)

средством совершения преступления.

Первое преступление с использованием

компьютера в бывшем СССР было

зарегистрировано в 1979 г. в Вильнюсе.

Ущерб государству от хищения составил

78,5 тыс. рублей.

02

11.

ЗаключениеЛекция

Введение

Лекция № 1

Компьютерные преступления

Преступления,

связанные с

вмешательством в

работу компьютеров

Преступления,

использующие

компьютеры как

необходимые

технические средства

преступлений

03

12.

ЗаключениеЛекция

Все чаще компьютерные и иные цифровые электронные устройства становятся

средством совершения преступлений.

Подобные преступления оставляют специфическую следовую картину. Кроме

непосредственно материальных или идеальных следов, следы действий остаются

также в памяти электронных устройств, так называемые виртуальные следы.

Виртуальные следы – это следы совершения действий в информационном

пространстве технических устройств, их сетей и систем, такие как:

создание, включение, удаление, внесение изменений, активация, открывание.

Виртуальные следы могут послужить доказательствами незаконного

проникновения в память компьютера или иного устройства (взлома),

доказательствами возможного совершения или планирования определенного

преступления конкретным лицом или группой лиц (например, при наличии

доступа к терминалу только у определенного лица или группы лиц).

При этом написание или тестирование вирусных программ будет оставлять

виртуальные следы в памяти компьютера злоумышленника. В зависимости от

сложности и распространенности программ они могут оставить в памяти

устройства различные виртуальные следы, позволяющие идентифицировать

программу, способ взлома и сокрытия.

Введение

13.

ЗаключениеЛекция

Цифровые следы, проблемные вопросы

при их отыскании и идентификации.

Цифровой след — это передаваемые во Всемирную сеть мегабайты или даже

гигабайты информации, которые человек передаёт самостоятельно. В качестве

примера можно привести электронное письмо с вложением или раздача любого

контента, которым мы хотим поделиться в Сети .

Цифровая тень — это та информация, которую создаёт человек сам того не

подозревая, то есть, не совершая никаких активных действий.

Цифровые следы характеризуются непостоянностью, поскольку легко могут быть

удалены пользователем либо скрыты путем использования программ,

подменяющих ip-адрес, а также сфальсифицированы, что затрудняет процесс их

собирания и изъятия. Другим не менее важным вопросом при сборе следов

цифровых преступлений в социальных сетях и мессенджерах является

отсутствие обязательных международно-правовых документов по

киберпреступности и кибербезопасности, регулирующих такие вопросы, как

сбор криминалистической информации у хостинг-провайдеров (иностранных

компаний, предоставляющих услуги по использованию определенных социальных

сетей и мессенджеров).

Введение

14.

ЗаключениеЛекция

Фиксация виртуальных следов представляется в следующем порядке:

1. Описание в протоколе следственного действия. В протоколе подлежат

отражению следующие сведения: в памяти какого устройства обнаружены

виртуальные следы; кому принадлежит устройство; имеет ли устройство

выход в сеть Интернет, иные телекоммуникационные или локальные сети;

какая оперативная система функционирует на устройстве (Windows, MacOS,

Linux - на компьютере, Windows mobile, Android, ios на мобильном

телефоне, коммуникаторе и т.д.); в каких файлах обнаружены следы

вмешательства, какие именно; когда файл был создан, изменен, открывался

последний раз. Во избежание изучения каждого файла компьютера

(количество файлов может измеряться сотнями тысяч) к проведению

следственного действия необходимо привлекать специалиста (программиста,

системного администратора и т.д.);

2. Фотографирование экрана с выведенной информацией о свойствах

исследуемых файлов, журналов администрирования, служб безопасности и

т.д. Подвидом этого варианта фиксации можно назвать "снимок экрана"

(клавиша "Print screen" клавиатуры) с его последующей распечаткой;

3. Изъятие для исследования всего объекта с виртуальными следами.

Введение

15.

ЗаключениеЛекция

Введение

Лекция № 1

УК РФ Глава 28.

Преступления в сфере

компьютерной информации

Статья 272.

Неправомерный доступ к компьютерной

информации

Статья 273.

Создание, использование и

распространение вредоносных

компьютерных программ

Статья 274.

Нарушение правил эксплуатации средств

хранения, обработки или передачи

компьютерной информации и

информационно-телекоммуникационных

сетей

04

16.

ЗаключениеЛекция

Введение

Лекция № 1

УК РФ Глава 28.

Преступления в сфере

компьютерной информации

Статья 274.1

Неправомерное воздействие на

критическую информационную

инфраструктуру Российской Федерации

05

17.

ЗаключениеЛекция

Введение

Лекция № 1

Федеральный закон "О связи"

от 07.07.2003 N 126-ФЗ

Федеральный закон «О связи» определяет

права и обязанности и права лиц,

участвующих в деятельности

предоставления услуг связи и лиц,

пользующихся этими услугами.

Настоящий закон устанавливает порядок

выдачи, аннулирования, приостановления,

изменения и восстановления лицензии на

предоставление услуг электросвязи,

почтовой связи, сети Интернет.

05

18.

ЗаключениеЛекция

Введение

Лекция № 1

Федеральный закон от 27 июля 2006 г. N

149-ФЗ "Об информации, информационных

технологиях и о защите информации"

Главный закон об информации в России. Он

определяет ключевые термины, в нем указано,

что информация — это любые данные,

сведения и сообщения, представляемые в любой

форме. Также там описано, что такое сайт,

электронное сообщение и поисковая система.

Именно на этот закон и эти определения

нужно ссылаться при составлении документов

по информационной безопасности.

05

19.

ЗаключениеЛекция

Введение

Лекция № 1

Угрозы информационной

безопасности

Количество инцидентов в 2020 и 2021 годах (по месяцам)

Количество инцидентов в I квартале 2021

года в сравнении с аналогичным периодом

2020 года увеличилось на 17%, а

относительно IV квартала 2020 прирост

составил 1,2%. На организации были

направлены 88% атак. Чаще всего

злоумышленники атаковали госучреждения,

промышленные компании и организации в

сфере науки и образования. Основным

мотивом в атаках как на организации, так

и на частных лиц остается получение

данных. Главными целями злоумышленников

являются персональные и учетные данные, а

при атаках на организации к ним

добавляется еще и коммерческая тайна.

Источник диаграммы, представленной на слайде :

https://www.ptsecurity.com/ru-ru/research/analytics/cybersecuritythreatscape-2021-q1/

06

20.

ЗаключениеЛекция

Введение

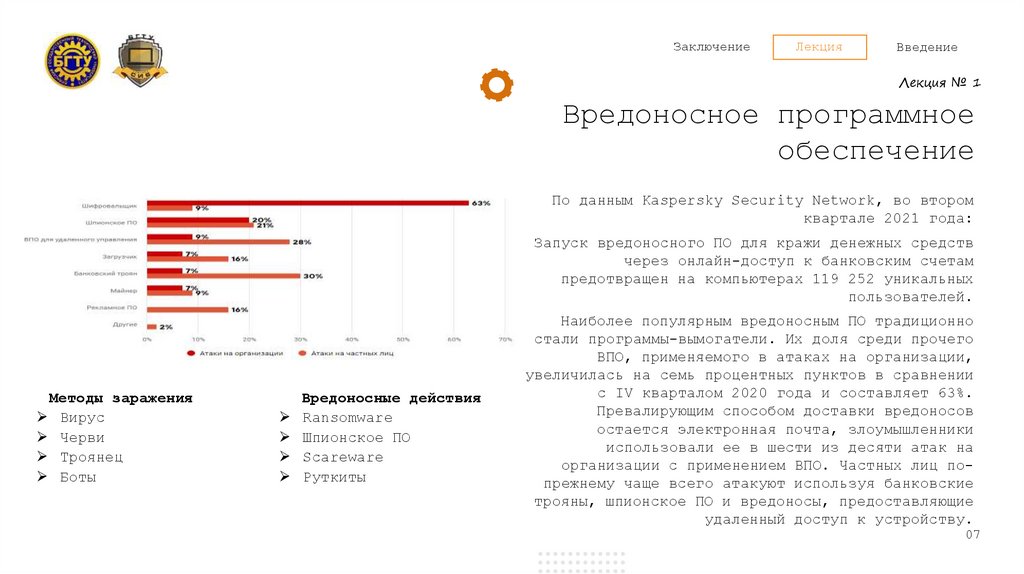

Лекция № 1

Вредоносное программное

обеспечение

По данным Kaspersky Security Network, во втором

квартале 2021 года:

Запуск вредоносного ПО для кражи денежных средств

через онлайн-доступ к банковским счетам

предотвращен на компьютерах 119 252 уникальных

пользователей.

Методы заражения

Вирус

Черви

Троянец

Боты

Вредоносные действия

Ransomware

Шпионское ПО

Scareware

Руткиты

Наиболее популярным вредоносным ПО традиционно

стали программы-вымогатели. Их доля среди прочего

ВПО, применяемого в атаках на организации,

увеличилась на семь процентных пунктов в сравнении

с IV кварталом 2020 года и составляет 63%.

Превалирующим способом доставки вредоносов

остается электронная почта, злоумышленники

использовали ее в шести из десяти атак на

организации с применением ВПО. Частных лиц попрежнему чаще всего атакуют используя банковские

трояны, шпионское ПО и вредоносы, предоставляющие

удаленный доступ к устройству.

07

21.

ЗаключениеЛекция

Введение

Лекция № 1

Вредоносное программное

обеспечение

Вредоносное влияние

Технологии со слабой

безопасностью;

Атаки в социальных сетях;

Информационная

безопасность в

компьютерной

криминалистике

Устаревшее ПО для

обеспечения безопасности;

Социальная инженерия.

Работа с инцидентами

информационной

безопасности

08

22.

ЗаключениеЛекция

Введение

Лекция № 1

Вредоносное программное

обеспечение

Вредоносное влияние

Информационная

безопасность в

компьютерной

криминалистике

Конфиденциальность

Целостность

Доступность

Подлинность

Работа с инцидентами

информационной

безопасности

09

23.

ЗаключениеЛекция

Введение

Лекция № 1

Вредоносное программное

обеспечение

Вредоносное влияние

Информационная

безопасность в

компьютерной

криминалистике

Работа с инцидентами

информационной

безопасности

Helpdesk

Сообщения непосредственно от

пользователей

Инциденты, обнаруженные

сотрудниками ИБ

Журналы и оповещения систем

10

24.

ЗаключениеЛекция

Введение

Лекция № 1

Категорирование инцидента

Разглашение конфиденциальной или внутренней

информации, либо угроза такого разглашения.

Несанкционированный доступ.

Превышение полномочий.

Вирусная атака.

Компрометация учетных записей.

11

25.

ЗаключениеЛекция

Введение

Лекция № 1

Практические особенности

отдельных следственных

действий

При расследовании компьютерных преступлений можно

выделить три типичные следственные ситуации:

1. Собственник информационной системы собственными

силами выявил нарушение целостности /

конфиденциальности информации в системе, обнаружил

виновное лицо и заявил об этом в

правоохранительные органы.

Сбор свидетельств

инцидента

Для бумажных документов

Для информации на

компьютерном носителе

2. Собственник информационной системы собственными

силами выявил нарушение целостности /

конфиденциальности информации в системе,

не смог обнаружить виновное лицо и заявил об этом

в правоохранительные органы.

3. Данные о нарушении

целостности/конфиденциальности информации

в информационной системе и виновном лице стали

общеизвестными или непосредственно обнаружены

органом дознания (например, в ходе проведения

оперативно-розыскных мероприятий по другому делу).

12

26.

ЗаключениеЛекция

Введение

Лекция № 1

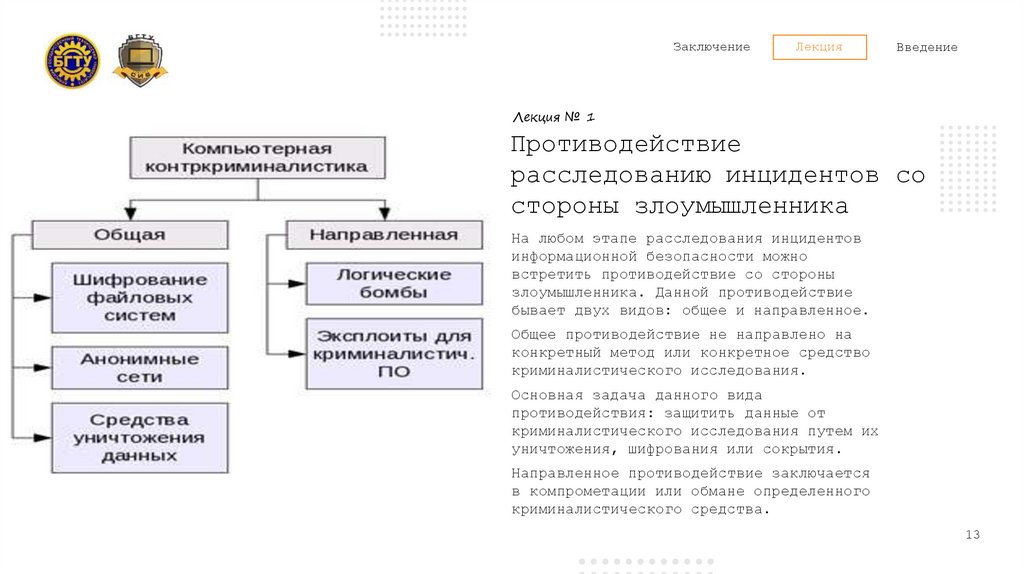

Противодействие

расследованию инцидентов со

стороны злоумышленника

На любом этапе расследования инцидентов

информационной безопасности можно

встретить противодействие со стороны

злоумышленника. Данной противодействие

бывает двух видов: общее и направленное.

Общее противодействие не направлено на

конкретный метод или конкретное средство

криминалистического исследования.

Основная задача данного вида

противодействия: защитить данные от

криминалистического исследования путем их

уничтожения, шифрования или сокрытия.

Направленное противодействие заключается

в компрометации или обмане определенного

криминалистического средства.

13

27.

ЗаключениеЛекция

Введение

Лекция № 1

Часто скрываемые методы

сокрытия цифровых утилит

Перемещение данных в другую папку

Использование «безопасных» методов

коммуникации

Переименование файлов

Удаление файлов

Шифрование

Стеганография

Методы размагничивания

Логическая бомба

14

28.

ЗаключениеЛекция

Введение

Лекция № 1

Часто скрываемые методы

сокрытия цифровых утилит

Общие правила изъятия компьютерной техники

Возьмите под контроль помещение, где установлена

техника, а также электрощит.

В тех редких случаях, когда есть основания полагать,

что о проведении обыска известно расторопным

сообщникам, находящимся вне вашего контроля, то как

можно скорее следует отключить сетевые соединения

компьютеров. Для этого вытащить из компьютеров кабели

локальной сети и отключить модемы. За те несколько

минут, пока фотографируют и подготавливают к

выключению технику, сообщник, в принципе, может

успеть соединиться по сети с компьютером и уничтожить

на нем существенную информацию.

Выключенные устройства не включайте.

Фотофиксация или видеосъемка компьютерной техники.

Если на момент обыска компьютер включен,

сфотографируйте или иным образом зафиксируйте

изображение на мониторе.

Пароли на рабочем столе.

15

29.

ЗаключениеЛекция

Введение

Лекция № 1

Статистика преступлений

85% нарушений кибербезопасности вызвано человеческим

фактором. (Verizon)

94%

всех

вредоносных

программ

доставляется

по

электронной почте. (CSO Online)

71% все кибератаки имеют финансовую мотивацию (за

ними следует кража интеллектуальной собственности,

а затем шпионаж). (Verizon)

Ежегодные

глобальные

издержки

киберпреступности

оцениваются в $ 10.5 трлн к 2025 г.

Количество онлайн-преступлений в России

за шесть месяцев 2021 года увеличилось на

20,3 процента, следует из статистики,

опубликованной на сайте МВД. Так,

в январе — июне 2021 года

зарегистрировано 271,1 тысячи

преступлений, совершённых с

использованием информационнотелекоммуникационных технологий или в

сфере компьютерной информации, говорится

в документе. Доля киберпреступлений в

общей структуре преступности достигла

26,5 процента.

Источник: https://www.pnp.ru/politics/mvd-dolya-it-prestupleniy-dostigla265.html

16

30.

ЗаключениеЛекция

Введение

Лекция № 1

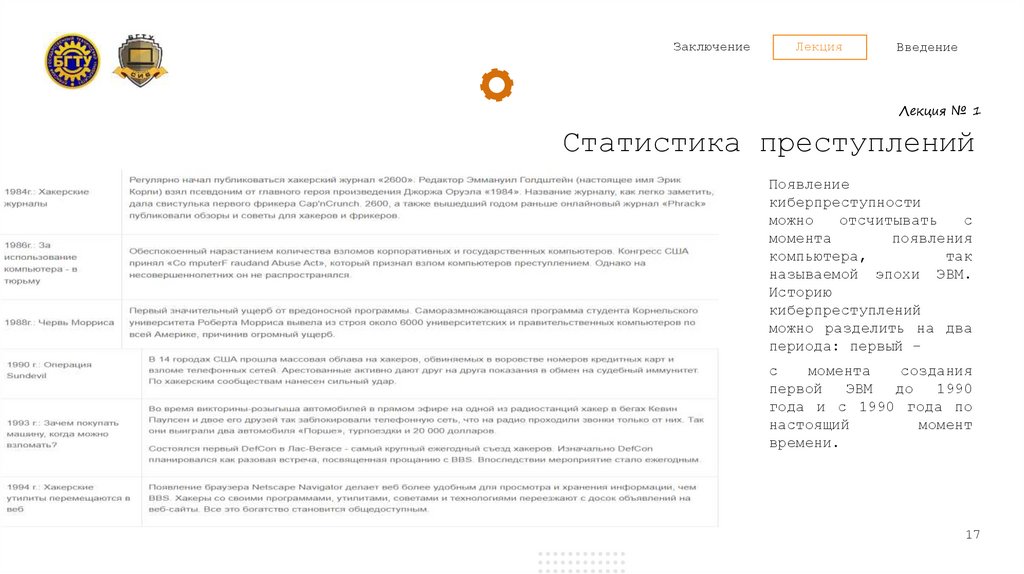

Статистика преступлений

Появление

киберпреступности

можно

отсчитывать

с

момента

появления

компьютера,

так

называемой эпохи ЭВМ.

Историю

киберпреступлений

можно разделить на два

периода: первый –

с

момента

создания

первой

ЭВМ

до

1990

года и с 1990 года по

настоящий

момент

времени.

17

31.

ЗаключениеЛекция

Введение

Лекция № 1

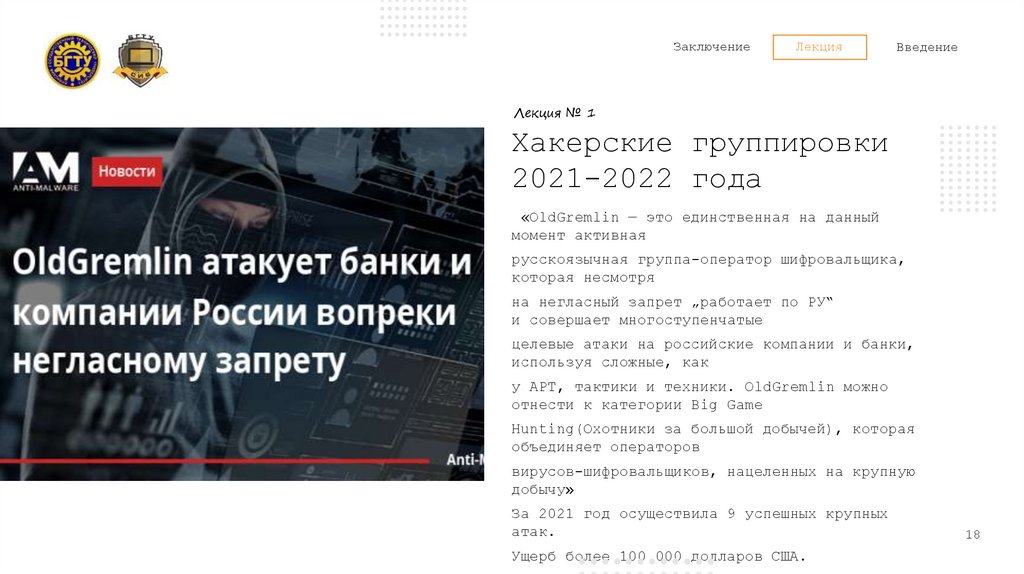

Хакерские группировки

2021-2022 года

«OldGremlin — это единственная на данный

момент активная

русскоязычная группа-оператор шифровальщика,

которая несмотря

на негласный запрет „работает по РУ“

и совершает многоступенчатые

целевые атаки на российские компании и банки,

используя сложные, как

у APT, тактики и техники. OldGremlin можно

отнести к категории Big Game

Hunting(Охотники за большой добычей), которая

объединяет операторов

вирусов-шифровальщиков, нацеленных на крупную

добычу»

За 2021 год осуществила 9 успешных крупных

атак.

Ущерб более 100 000 долларов США.

18

32.

ЗаключениеЛекция

Введение

Лекция № 1

Хакерские группировки

2021-2022 года

Хактивисты Anonymous продолжают свои атаки

на цели в России. На этот раз они заявили о

получении доступа к серверам РПЦ. Хакеры

слили 15 ГБ данных благотворительного крыла

Русской православной церкви и опубликовали

около 57 500 электронных писем через

DDoSecrets

Кроме того, Anonymous заявили о взломе базы

российского Липецкого механического завода,

на котором выпускают компоненты для зенитноракетных установок, и другой военной техники.

В Сеть выложено 25 ГБ данных.

19

33.

ЗаключениеСамые известные хакерские группировки на данный момент:

Locbkit - на их долю приходится 38% всех атак с использованием

вирусов-шифровальщиков в период с января по март 2022 года. RaaS

(Ransomware-as-a-Service, вымогательское ПО как услуга) – это новая

бизнес-модель, в рамках которой разработчики вымогательского ПО за

определенную плату предоставляют другим злоумышленникам свои

программы.

Lazarus — APT-группа, которую исследователи связывают с

правительством Северной Кореи. Наиболее известна по взлому Sony

Pictures и шифровальщику WannaCry, от которого пострадали более 150

стран.

Killnet - пророссийская хакерская группировка, известная

кибератаками на недружественные страны и компании из этих стран. 25

августа Killnet обрушила работу сайта Службы информационных

технологий Молдавии. Хакеры проводили кибератаки на госорганы,

сервисы и компании ряда других стран

включая США, Польшу, Литву, Латвию и Эстонию.

Лекция

Введение

34.

ЗаключениеЛекция

Введение

Лекция № 1

Организации, занимающиеся

расследованием компьютерных

инцидентов

GROUP IB, https://www.groupib.ru/investigation.html, г. Москва. Резидент

«Сколково» международная компания Group-IB в

аналитическом отчете «Fxmsp: невидимый бог

сети» раскрыла предположительную личность

одного из самых активных продавцов доступов в

корпоративные сети компаний, предоставлявшего

свои услуги в даркнете около трех лет. За это

время он скомпрометировал порядка 135

компаний в 44 странах.

По минимальным оценкам, прибыль Fxmsp за

период его активности могла составлять 1,5

млн долларов.

20

35.

ЗаключениеЛекция

Самая известная компания в сфере расследований киберпреступлений является

Group-IB

Компания Group-IB приняла участие в международной операции Европола

и полиции Великобритании Carding Action 2020, направленной на борьбу

с подпольным рынком продаж данных краденых банковских карт.Используя

собственные инновационные технологии для исследования киберугроз и охоты

за атакующими, Group-IB собрала, проанализировала и передала

в правоохранительные органы информацию о 90 000 скомпрометированных карт

клиентов европейских банков.

Компания Group-IB в сотрудничестве с Интерполом и нигерийской полицией

приняла участие в операции Falcon по пресечению деятельности TMT, группы

киберпреступников из Нигерии. Группа занималась BEC-атаками (от англ.

business email compromise — «компрометация деловой почты»). Преступники,

действующие как минимум с 2017 года, скомпрометировали не менее 500 тыс.

государственных и частных компаний более чем в 150 странах, в том числе

в России.

МВД совместно с Group-IB обезвредило группу телефонных мошенников. Они

обманом вымогали у пожилых людей крупные суммы — от 30 000

до 300 000 рублей, обещая компенсацию за совершенную ранее покупку

волшебных пилюль, медицинских приборов или БАДов.

Введение

36.

ЗаключениеЛекция

Введение

Лекция № 1

Организации, занимающиеся

расследованием компьютерных

инцидентов

Компания «РНТ» - российский системный

интегратор автоматизированных систем в

защищенном исполнении и разработчик

сертифицированных средств защиты информации.

Компания «Российские наукоемкие технологии»

(РНТ), занимающаяся информационной

безопасностью, приобрела контрольный пакет

«Лавины Пульс», специализирующейся на

интернет-разведке и контроле активности в

социальных сетях.

21

37.

Пример атак на ИКТЗаключение

Лекция

Атака на JBS Foods

В июне 2021 года крупнейший в мире поставщик мяса JBS Foods подвергся атаке

программы-вымогателя, которая затронула IT-системы в Северной Америке и

Австралии. Из-за атаки компании временно пришлось закрыть все мясное производство

в США. Несмотря на то, что JBS Foods смогла восстановить большинство систем из

резервных копий, руководство приняло решение заплатить злоумышленникам 11

миллионов долларов.

Киберпандемия Log4shell

Декабрь 2021 года войдет в историю как время обнаружения уязвимости нулевого дня

в популярной библиотеке журналирования Apache Log4j. Ее эксплуатация позволяет

удаленно выполнять код (RCE). Широкое распространение уязвимости привело к

киберпандемии Log4shell. Многие крупные компании уже сообщили, что их решения

оказались уязвимы, среди них Cisco, CloudFlare, FedEx, GitHub, IBM, Apple,

Amazon, Twitter, разработчик игры Minecraft и другие. Злоумышленники начали

эксплуатировать уязвимость сразу после ее публикации. Например, она уже

используется для распространения банковского трояна Dridex и ряда шифровальщиков.

Взлом Axie Infinity

Самым громким взломом 2022 года стала атака на кроссплатформенный мост

популярного крипто-проекта. В марте Axie Infinity потеряла $625 млн. По данным

правительства США, злоумышленники были связаны с северокорейской хакерской

группой Lazarus.

Введение

38.

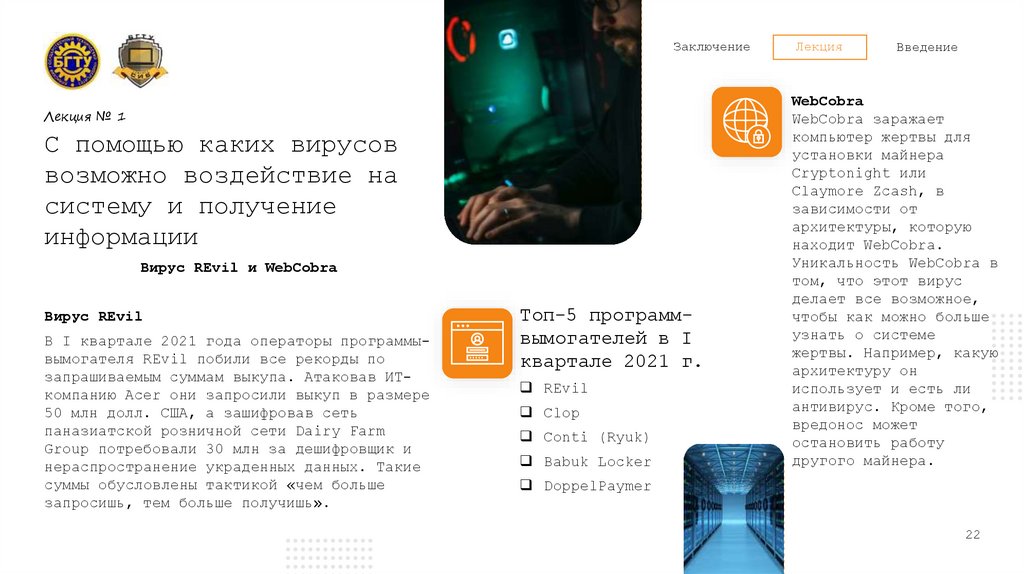

ЗаключениеЛекция № 1

С помощью каких вирусов

возможно воздействие на

систему и получение

информации

Вирус REvil и WebCobra

Вирус REvil

В I квартале 2021 года операторы программывымогателя REvil побили все рекорды по

запрашиваемым суммам выкупа. Атаковав ИТкомпанию Acer они запросили выкуп в размере

50 млн долл. США, а зашифровав сеть

паназиатской розничной сети Dairy Farm

Group потребовали 30 млн за дешифровщик и

нераспространение украденных данных. Такие

суммы обусловлены тактикой «чем больше

запросишь, тем больше получишь».

Топ-5 программвымогателей в I

квартале 2021 г.

REvil

Clop

Conti (Ryuk)

Babuk Locker

Лекция

Введение

WebCobra

WebCobra заражает

компьютер жертвы для

установки майнера

Cryptonight или

Claymore Zcash, в

зависимости от

архитектуры, которую

находит WebCobra.

Уникальность WebCobra в

том, что этот вирус

делает все возможное,

чтобы как можно больше

узнать о системе

жертвы. Например, какую

архитектуру он

использует и есть ли

антивирус. Кроме того,

вредонос может

остановить работу

другого майнера.

DoppelPaymer

22

39.

ЗаключениеЛекция

Введение

Вредоносное ПО, используемое в атаках на ИТ-компании

23

40.

ЗаключениеЛекция

Введение

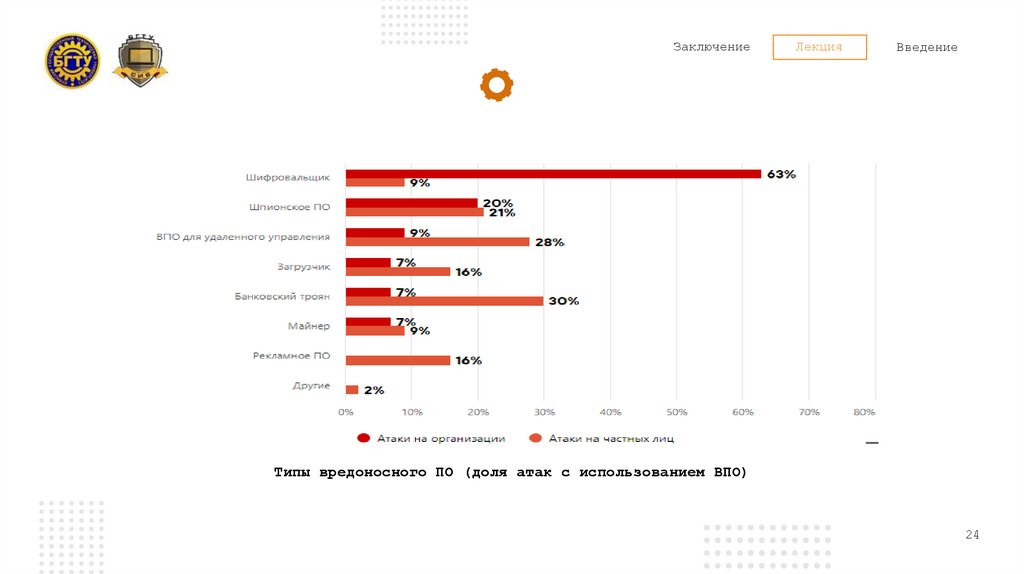

Типы вредоносного ПО (доля атак с использованием ВПО)

24

41.

ЗаключениеЛекция

Введение

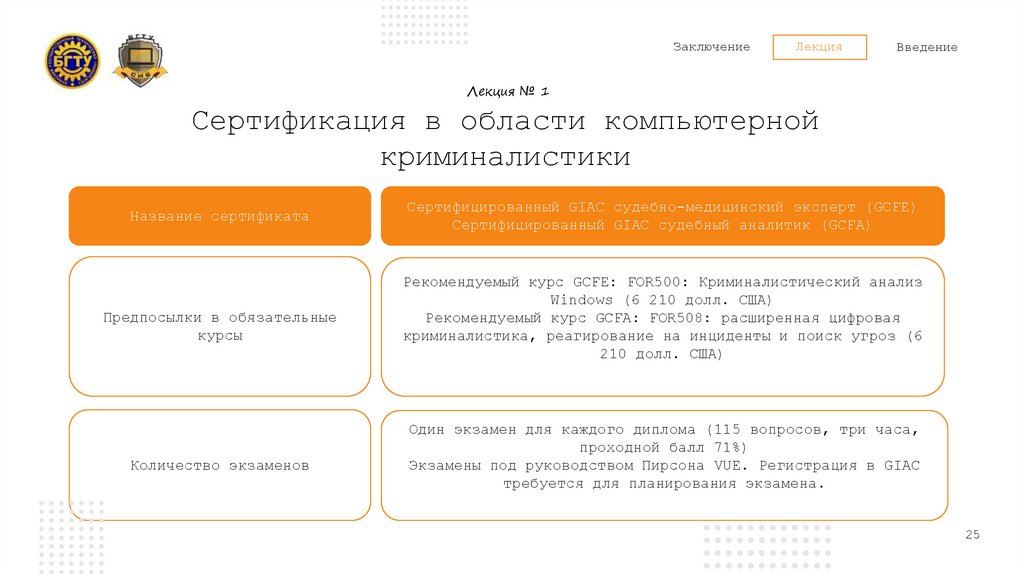

Лекция № 1

Сертификация в области компьютерной

криминалистики

Название сертификата

Предпосылки в обязательные

курсы

Количество экзаменов

Сертифицированный GIAC судебно-медицинский эксперт (GCFE)

Сертифицированный GIAC судебный аналитик (GCFA)

Рекомендуемый курс GCFE: FOR500: Криминалистический анализ

Windows (6 210 долл. США)

Рекомендуемый курс GCFA: FOR508: расширенная цифровая

криминалистика, реагирование на инциденты и поиск угроз (6

210 долл. США)

Один экзамен для каждого диплома (115 вопросов, три часа,

проходной балл 71%)

Экзамены под руководством Пирсона VUE. Регистрация в GIAC

требуется для планирования экзамена.

25

42.

ЗаключениеЛекция

Введение

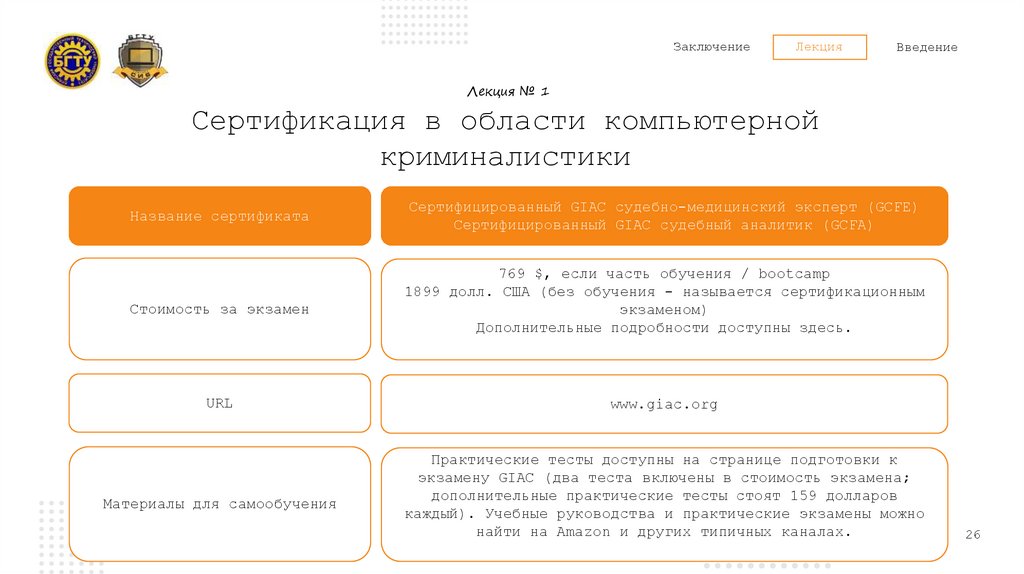

Лекция № 1

Сертификация в области компьютерной

криминалистики

Название сертификата

Стоимость за экзамен

URL

Материалы для самообучения

Сертифицированный GIAC судебно-медицинский эксперт (GCFE)

Сертифицированный GIAC судебный аналитик (GCFA)

769 $, если часть обучения / bootcamp

1899 долл. США (без обучения - называется сертификационным

экзаменом)

Дополнительные подробности доступны здесь.

www.giac.org

Практические тесты доступны на странице подготовки к

экзамену GIAC (два теста включены в стоимость экзамена;

дополнительные практические тесты стоят 159 долларов

каждый). Учебные руководства и практические экзамены можно

найти на Amazon и других типичных каналах.

26

43.

ЗаключениеЛекция

Введение

Лекция № 1

Типовые вопросы

компьютерной экспертизы

Позволяет ли представленное программное

обеспечение получать доступ?

в компьютерные сети (в определенную компьютерную

сеть, например Интернет)?

Позволяет ли представленное программное

обеспечение, подготовить представленную на

экспертизу компьютерную информацию?

Когда и каким образом осуществлялся доступ к

машинной информации или к компьютеру? Был ли

осуществлен доступ с определенного компьютера?

Имело ли конкретное лицо техническую возможность

производить определенные операции с данной

компьютерной информацией?

Имеются ли на представленных носителях

компьютерной информации какие-либо программные

средства для осуществления доступа к информации в

других компьютерах?

27

44.

ЗаключениеЛекция

Введение

Лекция № 1

Типовые вопросы

компьютерной экспертизы

Позволяют ли представленные на экспертизу

программные средства вносить изменения или заранее

обусловливать результат работы определенной

программы?

Какие системы защиты применялись в представленной

на экспертизу ЭВМ?

Каково время создания (последней модификации) представленных данных?

Какие файлы были уничтожены и/или изменены, каковы

их имена, размеры и даты создания?

Можно ли определить имена пользователей, их пароли

при работе с представленным на экспертизу

компьютером?

28

45.

ЗаключениеЛекция

Введение

Лекция № 1

Цели компьютернотехнической экспертизы

восстановление данных, которые, возможно, были

удалены;

восстановление событий, произошедших внутри и вне

цифровых систем, связанных с инцидентом;

идентификация пользователей цифровых систем;

обнаружение присутствия вирусов и другого

вредоносного ПО;

обнаружение присутствия незаконных материалов и

программ;

взлом паролей, ключей шифрования и кодов доступа

29

46.

ЗаключениеЛекция

Введение

Лекция № 1

Часто встречаемые методы

сокрытия цифровых улик

Перемещение данных в другую папку

Использование «безопасных»

методов коммуникации

Переименование файлов

Удаление файлов

Шифрование

Стеганография

Методы размагничивания

Логическая бомба

30

47.

Лекция № 1Средства сбора данных в

компьютерно-технической экспертизе

Аппаратные блокираторы

записи

Загрузочные диски для

компьютерной

криминалистики

Создание образа

48.

ЗаключениеЛекция

Введение

Лекция № 1

Методы и техники компьютерной криминалистики

Статический

Задачи

статического

анализа

—

создать

(скопировать) образ жесткого диска или дампа

оперативной

памяти,

выявить

и

восстановить

удаленные файлы, остатки аномальных файлов в

%TEMP% и системных директориях, собрать историю

серфинга веб-браузера, системные логи (события

авторизации, аудит доступа к файлам и директориям

и так далее), получить список запущенных в памяти

процессов и открытых коннектов сети.

32

49.

ЗаключениеЛекция

Введение

Лекция № 1

Методы и техники компьютерной криминалистики

Динамический анализ

Использует нарезку из снапшотов системы, запускаемой в

различных

условиях

для

получения

полной

картины

происходящего.

К примеру, малварь склонна удалять свой код и следы

инфицирования после определенных действий. И если

снапшот взломанной системы был снят до этого момента,

есть реальный шанс получить данные о том, что эта

малварь делала на компьютере жертвы. Соответственно, в

качестве подшивки электронных свидетельств здесь могут

выступать скриншоты, логи коннектов в сеть, передаваемый

трафик, сравнение состояния файловой системы ОС до и

после инцидента.

33

50.

ЗаключениеЛекция

Введение

Лекция № 1

Специальные технические средства

для работы компьютерного

криминалиста

устройства для клонирования жестких дисков и других носителей

(в том числе в полевых условиях);

устройства для подключения исследуемых дисков с аппаратной

блокировкой записи на них;

программные инструменты для криминалистического исследования

содержимого дисков и других носителей, а также их образов;

переносные компьютеры с комплексом программных и аппаратных

средств, ориентированных на исследование компьютерной

информации в полевых условиях;

наборы хэшей (hash sets) для фильтрации содержимого изучаемой

файловой системы;

аппаратные и программные средства для исследования мобильных

телефонов и SIM карт [W01, 60, 90];

программные средства для исследования локальных сетей;

другие.

34

51.

ЗаключениеЛекция

Введение

Лекция № 1

Экспертные программы

Данные программы предназначены в основном для исследования

содержимого компьютерных носителей информации (НЖМД) во время

проведения экспертизы. Они работают не только на уровне файловой

системы, но и ниже – на уровне контроллера НЖМД, что позволяет

восстанавливать информацию после удаления файлов:

Семейство программ ProDiscover

SMART

(Storage

Media

Analysis

Recovery

(http://computer-forensics-lab.org/lib/?cid=18)

Forensic Toolkit (FTK) фирмы

forensics- lab.org/lib/?rid=26)

Encase – экспертная система

ILook Investigator (http://www.ilook-forensics.org)

SATAN (System Administrator Tools for Analyzing Networks) –

средство для снятия полной информации с компьютеров для ОС Unix

DIBS Analyzer 2 (http://www.dibsusa.com/products/dan2.html)

Helix – экспертный комплект на загрузочном компакт-диске на

основе ОС Linux.

«AccessData»

Toolkit)

(http://computer-

35

52.

ЗаключениеЛекция

Введение

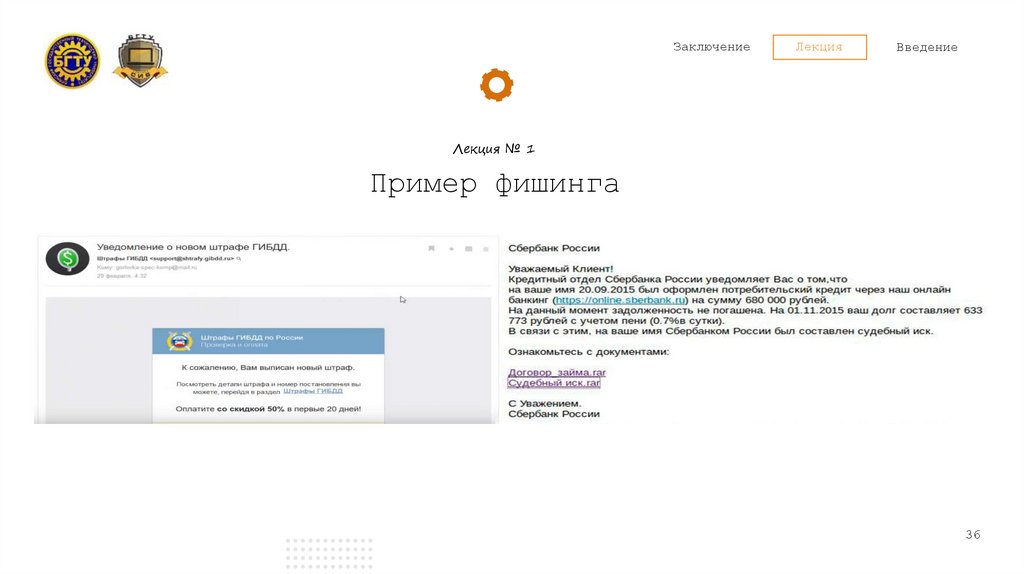

Лекция № 1

Пример фишинга

36

53.

ЗаключениеЛекция

Введение

Лекция № 1

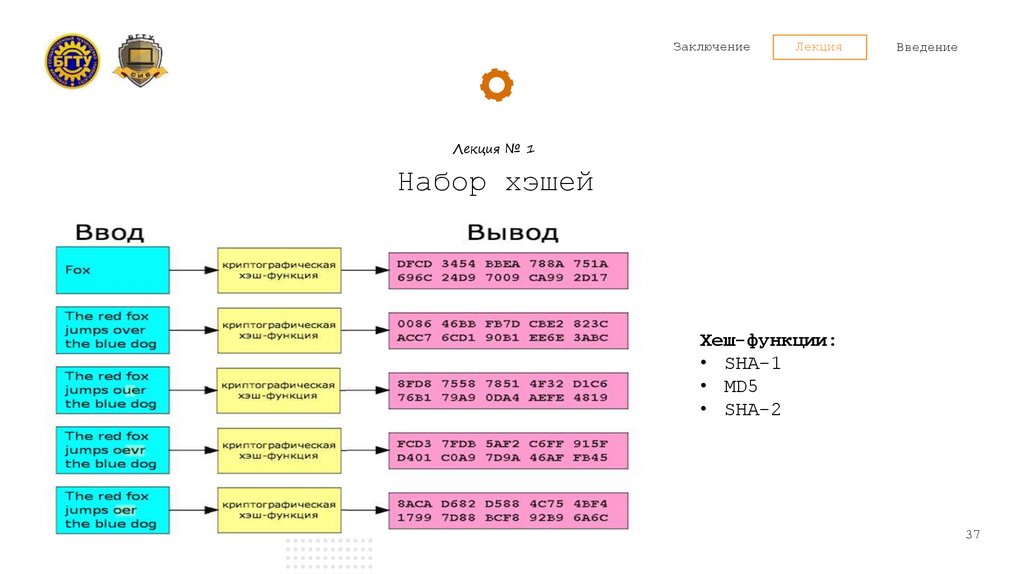

Набор хэшей

Хеш-функции:

• SHA-1

• MD5

• SHA-2

37

54.

ЗаключениеЛекция

Введение

Лекция № 1

Личность вероятного

преступника

Хакер-лицо,

совершающее

различного

рода

незаконные действия в сфере информатики:

несанкционированное проникновение в чужие

компьютерные

сети

и

получение

из

них

информации,

незаконное

снятие

защиты

с

программных

продуктов

и

их

копирование,

создание

и

распространение

компьютерных

"вирусов" и т.п.

Инсайдерчлен

какой-либо

группы

людей,

имеющей доступ к информации, недоступной

широкой

публике.

Термин

используется

в контексте, связанном с секретной, скрытой

или какой-либо другой закрытой информацией

или знаниями.

38

55.

ЗаключениеЛекция

Введение

Лекция № 1

Личность вероятного

преступника

Белый воротничок - обозначение, принятое в

западной социологии для наемного работника,

занимающегося

умственным

трудом,

предполагающим

хранение,

использование

и

обработку информации: служащего, чиновника,

администратора, менеджера.

Е-бизнесмен - этот тип вероятного преступника

не является квалифицированным ИТ-специалистом

и не имеет служебного положения, которым

можно злоупотребить. С самого начала он

планирует именно криминальное предприятие,

отлично осознаёт его противозаконность.

39

56.

ЗаключениеЛекция

Введение

Лекция № 1

Классификация

компьютерных

преступлений

Онлайн-мошенничество

Клевета, оскорбления и экстремистские

действия в Сети

DoS-атаки

Дефейс

Вредоносные программы

Нарушение авторских прав в Сети

Фишинг

40

57.

ЗаключениеЛекция

Введение

Лекция № 1

Этапы криминалистического процесса

1. Сбор

2. Исследование

3. Анализ

4. Представление

41

58.

ЗаключениеЛекция

Введение

Этап – «Сбор - 1»

ИСТОЧНИК:

Рекомендациями в области стандартизации Банка России

РС БР ИББС-2.5-2014 «Обеспечение информационной

безопасности организаций банковской системы Российской

Федерации. Менеджмент инцидентов

информационной безопасности»

42

59.

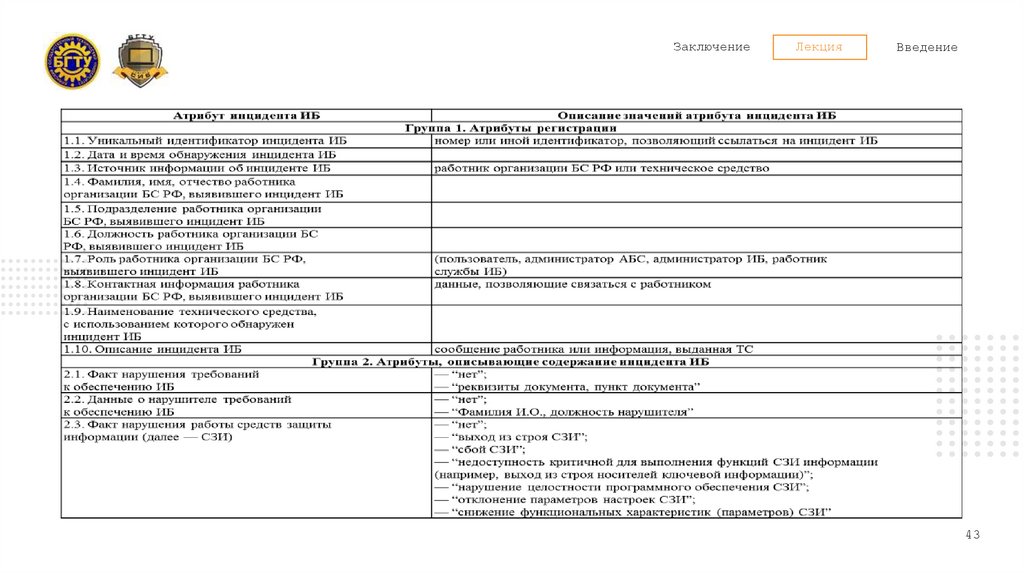

ЗаключениеЛекция

Введение

43

60.

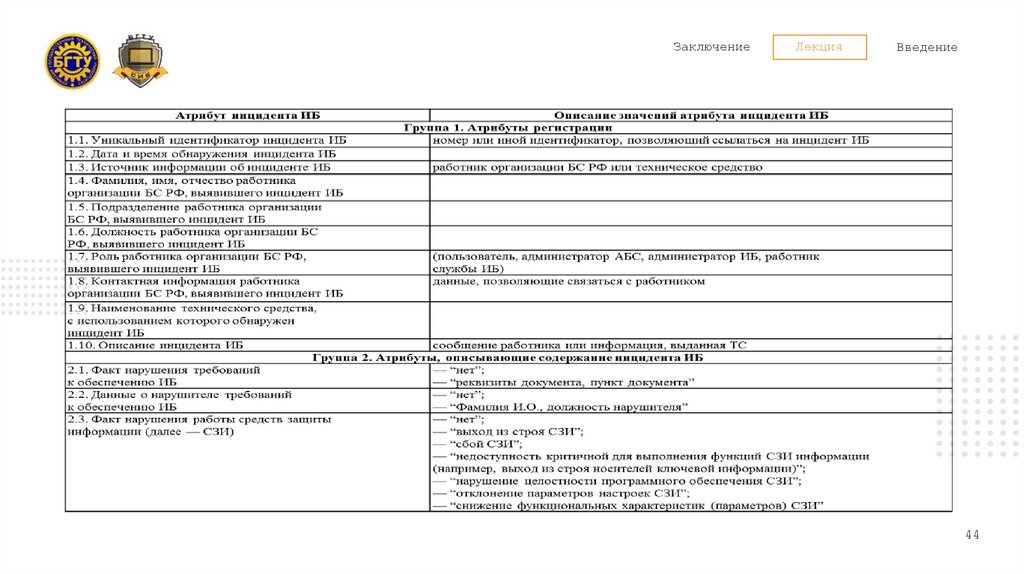

ЗаключениеЛекция

Введение

44

61.

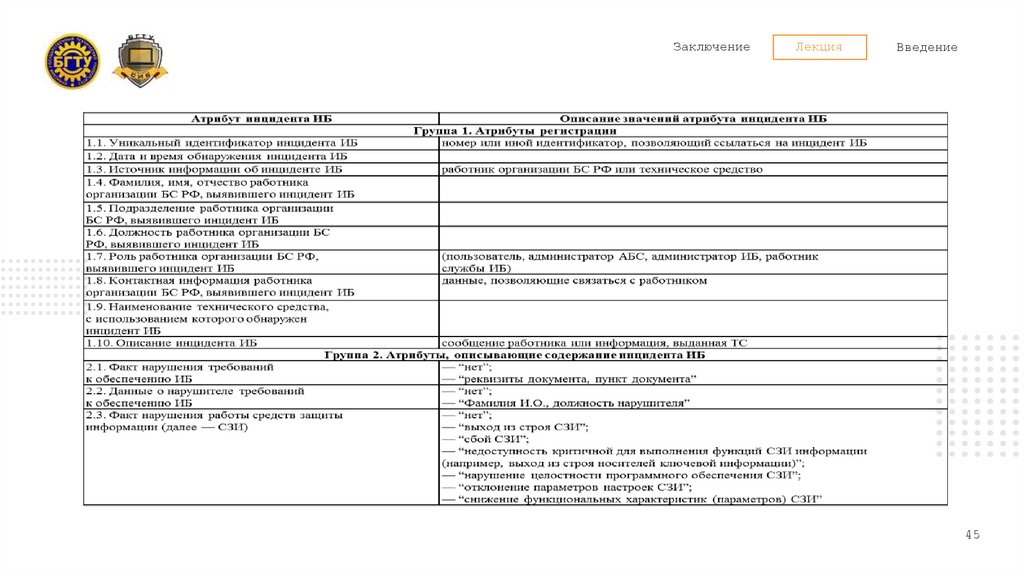

ЗаключениеЛекция

Введение

45

62.

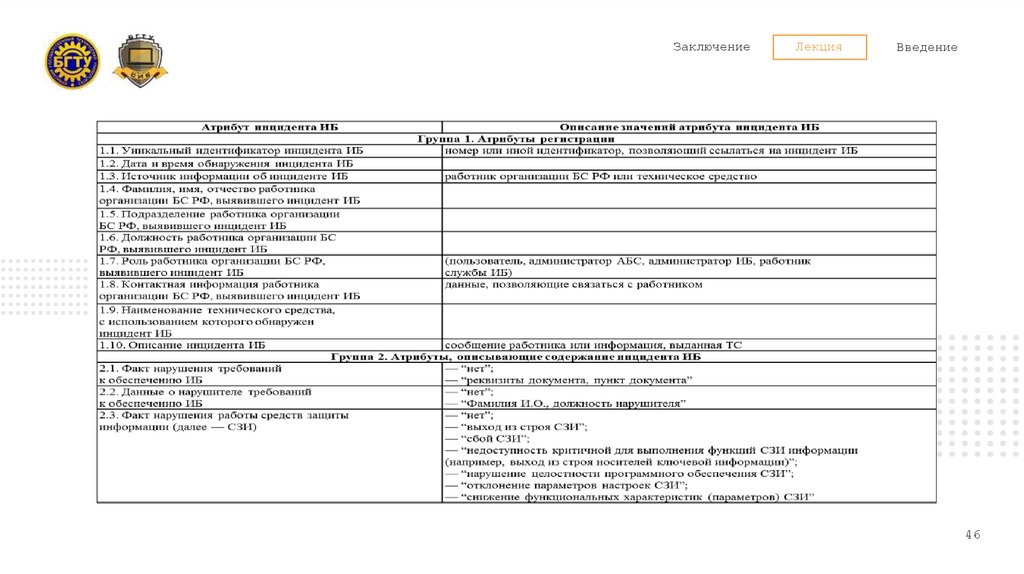

ЗаключениеЛекция

Введение

46

63.

ЗаключениеЛекция

Введение

47

64.

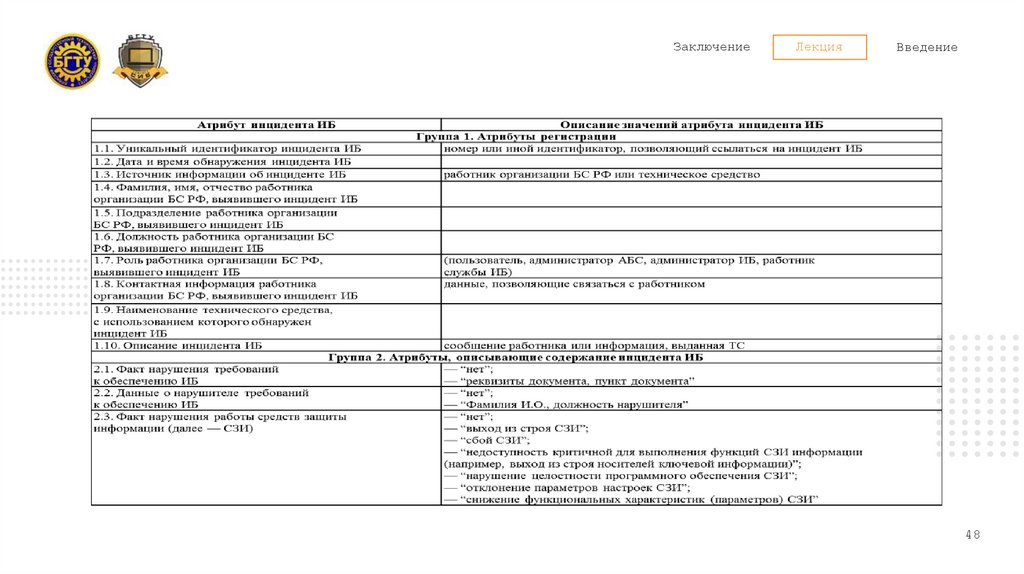

ЗаключениеЛекция

Введение

48

65.

ЗаключениеЛекция

Введение

Этап – «Сбор - 2»

Источник:

СТО БР ИББС-1.3-2016 ОБЕСПЕЧЕНИЕ

ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ОРГАНИЗАЦИЙ БАНКОВСКОЙ СИСТЕМЫ РОССИЙСКОЙ

ФЕДЕРАЦИИ

СБОР И АНАЛИЗ ТЕХНИЧЕСКИХ ДАННЫХ

ПРИ РЕАГИРОВАНИИ НА ИНЦИДЕНТЫ

ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

ПРИ ОСУЩЕСТВЛЕНИИ ПЕРЕВОДОВ

ДЕНЕЖНЫХ СРЕДСТВ

49

informatics

informatics law

law