Similar presentations:

Информационная безопасность в современных реалиях

1. ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ В СОВРЕМЕННЫХ РЕАЛИЯХ

Макарова ОльгаРуководитель направления ИБ

Тел: +7(343)3791870, +79126291858

makarova-os@ural.rt.ru

2. КИБЕРБЕЗОПАСНОСТЬ, are you sure?

Вероятности реализации угроз. Статистика DDoS-атакAntiDDoS от РТК

DDoS-атака

Средняя емкость атаки 100 Гб/с1

Частота атак в месяц возросла на 53% (2016 - 51

атака, в 2015 – 44 атаки) 1

Стоимость атаки от 7$ час до 1000$ за домен2

Пиковые значения: 2007 – 24 Гб/с, 2017

– 800 Гб/с1

Длительность атаки 4 часа – 12 дней

3

Ежедневная фильтрация более 50 инцидентов

емкостью более 10 Гбит/c

Было отражено 12 677 за год

Пиковое значение за 2016 год – 132 Гб/с

Месяцы с наибольшем кол-вом атак (более 1600):

сентябрь, ноябрь, декабрь, январь, февраль, март

кол-во атак за полгода 2017 = кол-во атак за

2016

Примечание:

1

- Ежегодный отчет Arbor за 2017 год

- habrahabr.ru

3

- https://www.anti-malware.ru

2

3

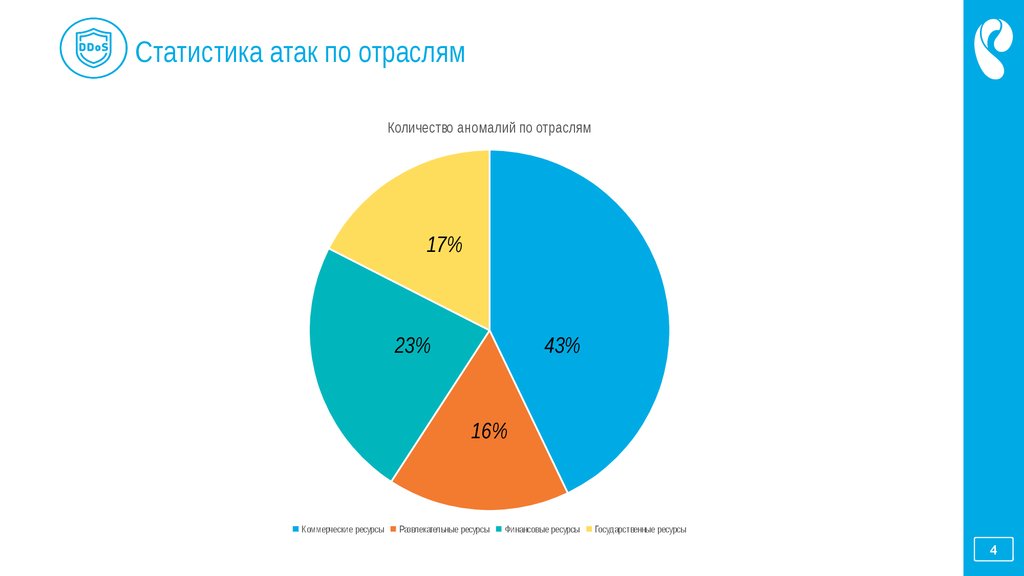

3. Вероятности реализации угроз. Статистика DDoS-атак

Статистика атак по отраслямКоличество аномалий по отраслям

17%

23%

43%

16%

Коммерческие ресурсы

Развлекательные ресурсы

Финансовые ресурсы

Государственные ресурсы

4

4. Статистика атак по отраслям

НЕМНОГО ЦИФР из нашего SOCВ ТЕЧЕНИЕ 1/2 года

ФИКСИРУЕТСЯ ИНЦИДЕНТОВ ИБ : ~ 22 000 шт.

ИЗ НИХ ~ 20% могли бы привести к значительным

потерям

СРЕДНИЙ ОБЪЕМ СОБЫТИЙ,

ПОСТУПАЮЩИХ В SIEM в секунду:

~ 12 000 eps

СРЕДНЕСУТОЧНЫЙ ОБЪЕМ СОБЫТИЙ ИБ,

ОБРАБАТЫВАЕМЫЙ В SIEM:

~ 2.5 млрд.

5

5. НЕМНОГО ЦИФР из нашего SOC

УРОВЕНЬ СЕРВИСАНазвание параметра

Период предоставления Услуг

Обнаружение инцидента ИБ,

Регистрация инцидента ИБ

Проверка ложного срабатывания,

Уведомление Заказчика об инциденте

ИБ

Время выдачи рекомендаций по

противодействию

Значение параметра

24x7

1 – Критический

2 – Высокий

до 15 минут

3 – Средний

1 – Критический

2 – Высокий

до 30 минут

до 120 минут

3 – Средний

до 120 минут

1 – Критический

2 – Высокий

3 – Средний

до 2 часов

до 6 часов

до 12 часов

6

6. УРОВЕНЬ СЕРВИСА

WannaCry, Bro!WannaCry

• Использует уязвимость во всех версиях Windows, кроме Windows 10

• Ищет уязвимые компьютеры, включая компьютеры доступные из интернета

• Пытается установить соединение с узлами DarkNet для передачи трафика

через нее и скрытия узлов управления. При этом адреса подключения к

командным центрам меняются, чтобы помешать блокированию по

известным адресам.

• Если какой-либо из пользователей или гостей принесет свой ноутбук,

содержащий WannaCry, и подключит его к внутренней локальной сети, то

червь автоматически попытается заразить корпоративные ресурсы

• Для заражения компьютеров недоступных по сети, злоумышленники

рассылают фишинговые письма. Если пользователь откроет вложение в

таком письме, то его ПК также будет заражен WannaCry

• После заражения компьютера WannaCry шифрует все важные файлы и

требует выкуп за расшифровку

Финансы

• Всего 42 000 долларов США составил «официальный» доход

киберпреступников

• Остановка Enterprise-бизнеса на 1 день – от 80 млн. рублей в

день и больше.

• Стоимость

атаки

дешевеет

и

не

требует

высококвалифицированной компетенции

• Атака может быть не только из-за финансовой выгоды

7

7. WannaCry, Bro!

Ростелеком. Противостояние. SOC/MSSPШаг 1

Благодаря действующей процедуре регулярного тестирования и установки обновлений безопасности, на

корпоративных компьютерах своевременно была устранена данная уязвимость.

Используемые сканеры безопасности позволили команде SOC обнаружить компьютеры, на которых по

каким-либо причинам не было установлено обновление и принять соответствующие меры.

Благодаря установленным и обновляемым антивирусам на рабочих ПК команда SOC получила

уведомление, в случае попытки заражения.

НОП

Новосибирск

Москва М9

Шаг 2

Порты Windows, используемые WannaCry, блокированы нашими межсетевыми экранами.

Команда SOС получила уведомление от сетевых средствах обнаружения вторжений IPS\IDS, имеющих

обновление для обнаружения в сети действий, характерных для WannaCry, включая сканирование,

подключение к командным центрам и т.д.

Процедура периодический анализ открытых портов на внешнего периметре Ростелеком позволяет

контролировать отсутствие открытых портов уязвимых или неавторизованных сервисов

Коммерческие

клиенты

Корпоративный центр

Шаг 3

Адлер

Москва М10

Культура кибербезопасности

В Ростелекоме запущен проект по управлению навыками пользователей, что

значительно повышает вероятность распознавания и удаления сотрудником

поддельного письма с вредоносным вложением или ссылкой.

Все важные для файлы сохраняются на сетевых серверах РТК и регулярно

создается резервная копия . Это позволяет восстановить практически все важны

файлы из архива даже в случае заражения.

Подключения неавторизованных компьютеров к внутренней сети блокируется настройками сетевых

устройств.

Компьютеры, подключаемые к гостевому WiFi полностью изолированы от корпоративной сети.

Используемое сегментирование сети позволяет быстро изолировать сегмент, в случае его заражения.

Шаг 4

Доступ к DarkNet блокируется сетевыми средствами защиты и не позволяет WannaCry подключатся к

командным центрам

Команда SOC непрерывно получает разведывательные данные (Treat Intelligent) о новых индикаторах

компрометации вредоносным ПО (IP-адреса, узлы Tor, DNS-имена, имена и хеши файлов). Это позволяет

своевременно обнаружить новые попытки заражения корпоративных ресурсов, в случае модификации

WannaCry

Подозрительные файлы запускаются и анализируются командой SOC изолированной среде («песочнице»),

что позволяет обнаруживать ещё неизвестное или модифицированное вредоносное ПО, включая

модификации WannaCry

8

8. Ростелеком. Противостояние. SOC/MSSP

Тренды кибербезопасности до 2025 годаЗащита от DDoS-атак.

Количество атак будет расти, т.к. падает стоимость самой атаки + широкое распространение IoT

Защита малого и среднего бизнеса от типовых атак

Существенное увеличение количества атак на малый и средний бизнес за счет низкого уровня защищенности таких компаний

Защита от таргетированных атак

Если раньше основной целью APT-атак был в основном саботаж или кибершпионаж, то теперь этот инструмент все чаще используется и

непосредственно для обогащения злоумышленников. Атаки дешевеют и не требуют высококвалифицированных компетенций

Безопасность BYOD

Повышение количества личных устройств сотрудников, используемых для работы

Повышение числа предприятий, предоставляющих сотрудникам смартфоны и планшеты для корпоративных нужд

Информационная безопасность как сервис

Экономический эффект и выгода. Компании начинают формировать стратегию и считать риски, отдавая функцию ИТ\ИБ в аутсорсинг.

Импортозамещение

Совершенствование законодательства и новая стратегия развития цифрового сообщества

Повышение культуры кибербезопасности

Воспитание гражданского общества, концепция дома – гражданин, на работе – сотрудник. Цифровая гигиена должна быть на всех слоях жизни

Безопасность АСУ ТП\IIoT\IoT

Повышение уровня автоматизации повышение производительности, снижение влияния человеческого фактора, оптимизация процессов, доступ к

данным для анализа трендов. Стандартные IT платформы Windows, SAP, и TCP/IP являются новыми стандартными платформами для контроля

процессов

Искусственный интеллект (Big Data, ML, UBA, AI)

Предсказание и предотвращение проблемы до того, как она произошла

В условиях кризиса выгоднее наращивать не количество ИТ- и ИБ-систем, а модернизировать функционал уже существующих, в том числе –

посредством ввода аналитических инструментов.

9

9. Тренды кибербезопасности до 2025 года

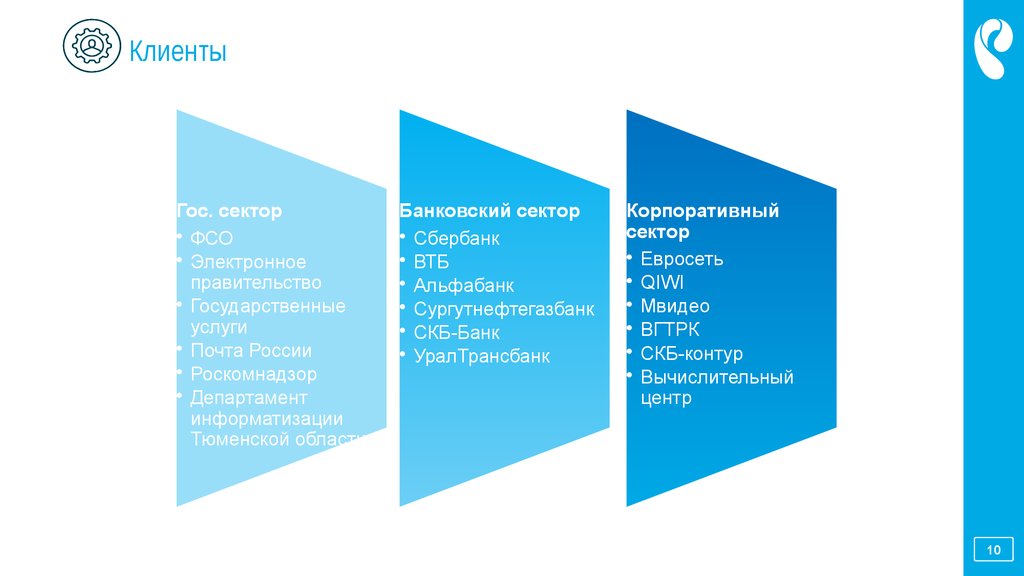

КлиентыГос. сектор

• ФСО

• Электронное

правительство

• Государственные

услуги

• Почта России

• Роскомнадзор

• Департамент

информатизации

Тюменской области

Банковский сектор

• Сбербанк

• ВТБ

• Альфабанк

• Сургутнефтегазбанк

• СКБ-Банк

• УралТрансбанк

Корпоративный

сектор

• Евросеть

• QIWI

• Мвидео

• ВГТРК

• СКБ-контур

• Вычислительный

центр

10

10. Клиенты

СПАСИБОЗА ВНИМАНИЕ

Макарова Ольга

Руководитель направления ИБ

Тел: +7(343)3791870, +79126291858

makarova-os@ural.rt.ru

11. СПАСИБО ЗА ВНИМАНИЕ

ВЫГОДЫОптимизация затрат

Быстрая масштабируемость

Решение кадрового вопроса

Сервис вместо коробки

12

12. ВЫГОДЫ

Традиционный подходВысокие сроки поставки

Необходимость в собственных специалистах

Зависимость от выбранного производителя

Зоопарк оборудования

Необходимость прогнозирования мощности на 3-5 лет

Форма затрат – CAPEX + OPEX

Режим работы – 8х5 или 12х5, редко – 8х7 (15х7)

13

13. Традиционный подход

Сервисная модель построения системы защиты информацииГибкость конфигурации и

Возможность быстрого наращивания

или сокращения мощностей

Единое окно управления всеми СЗИ

Эксплуатация системы защиты силами

квалифицированных специалистов

Мониторинг и реагирование на

инциденты ИБ в режиме 24х7

Отсутствует необходимость в большом

штате дорогостоящих инженеров ИБ

Форма затрат – OPEX

14

internet

internet law

law