Similar presentations:

Анализ защищенности объекта защиты информации

1. Анализ защищенности объекта защиты информации

Основы информационной безопасности2. Количественный анализ рисков

Рассмотрим методику на примере веб-сервера организации,который используется для продажи определенного товара.

Количественный разовый ущерб от выхода сервера из строя

можно оценить как произведение среднего чека покупки на

среднее число обращений за определенный временной интервал,

равное времени простоя сервера. Допустим, стоимость разового

ущерба от прямого выхода сервера из строя составит 100 тысяч

рублей.

Теперь следует оценить экспертным путем, как часто может

возникать такая ситуация (с учетом интенсивности эксплуатации,

качества электропитания и т д.). Например, с учетом мнения

экспертов и статистической информации, мы понимаем,

что сервер может выходить из строя до 2 раз в год.

Умножаем две эти величины, получаем,

что среднегодовой ущерб от реализации угрозы прямого выхода

сервера из строя составляет 200 тысяч рублей в год.

3. Количественный анализ рисков

Эти расчеты можно использовать при обосновании выборазащитных мер. Например, внедрение системы бесперебойного

питания и системы резервного копирования общей стоимостью

100 тысяч рублей в год позволит минимизировать риск выхода

сервера из строя и будет вполне эффективным решением.

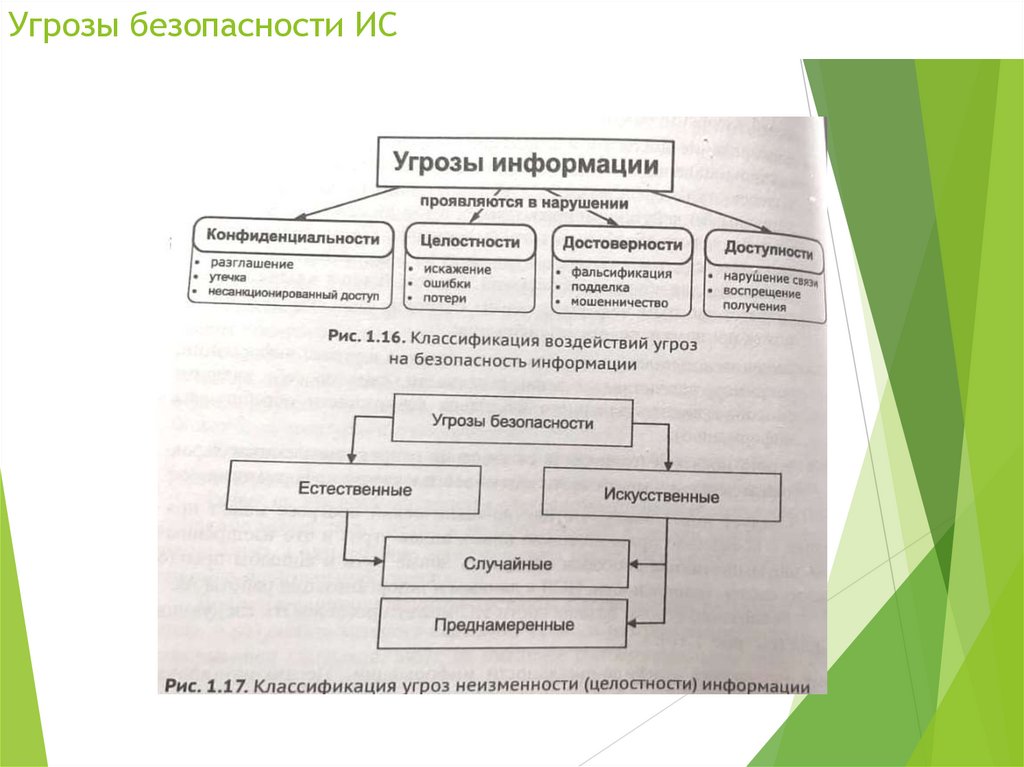

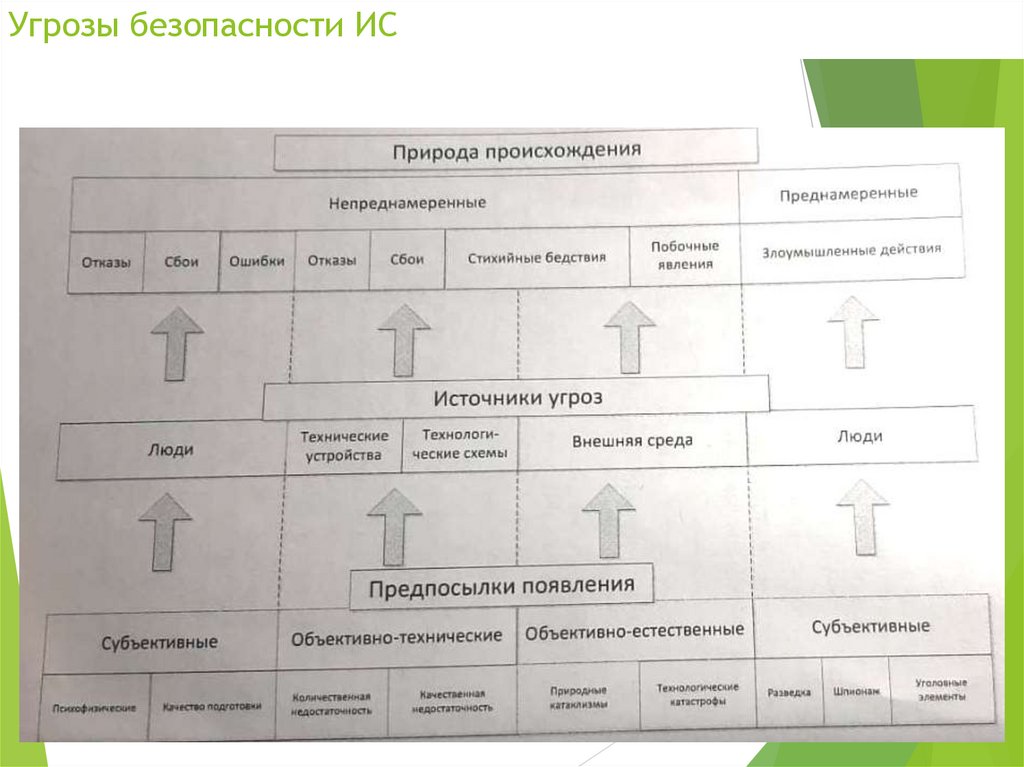

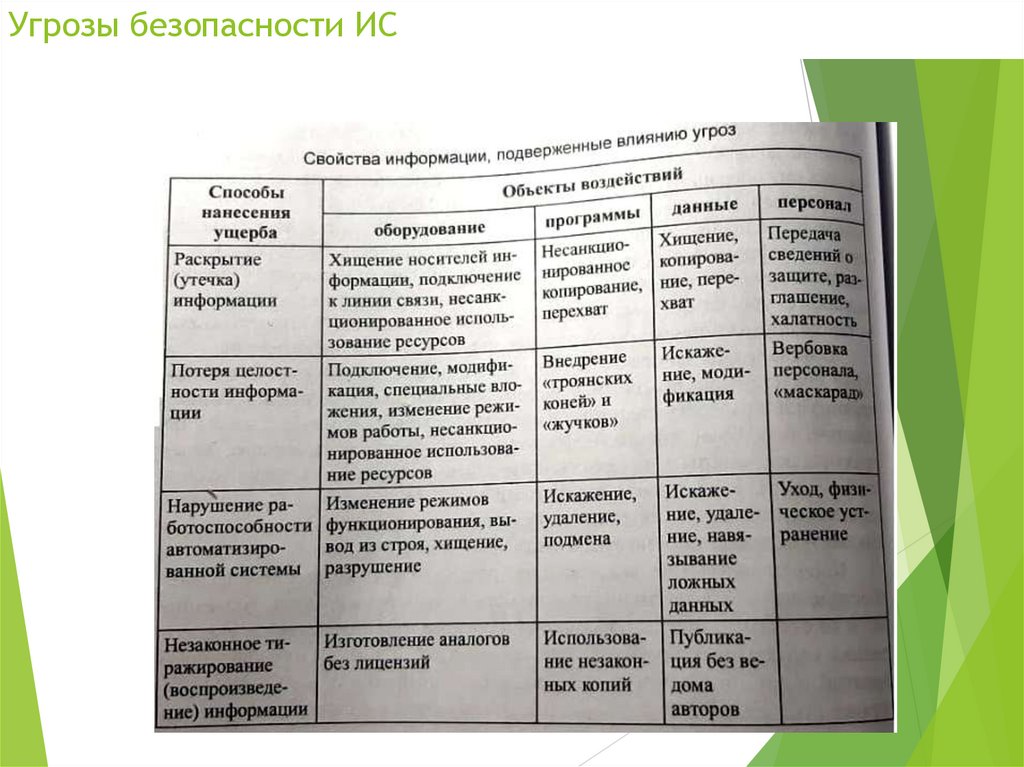

4. Угрозы безопасности ИС

5. Угрозы безопасности ИС

6. Угрозы безопасности ИС

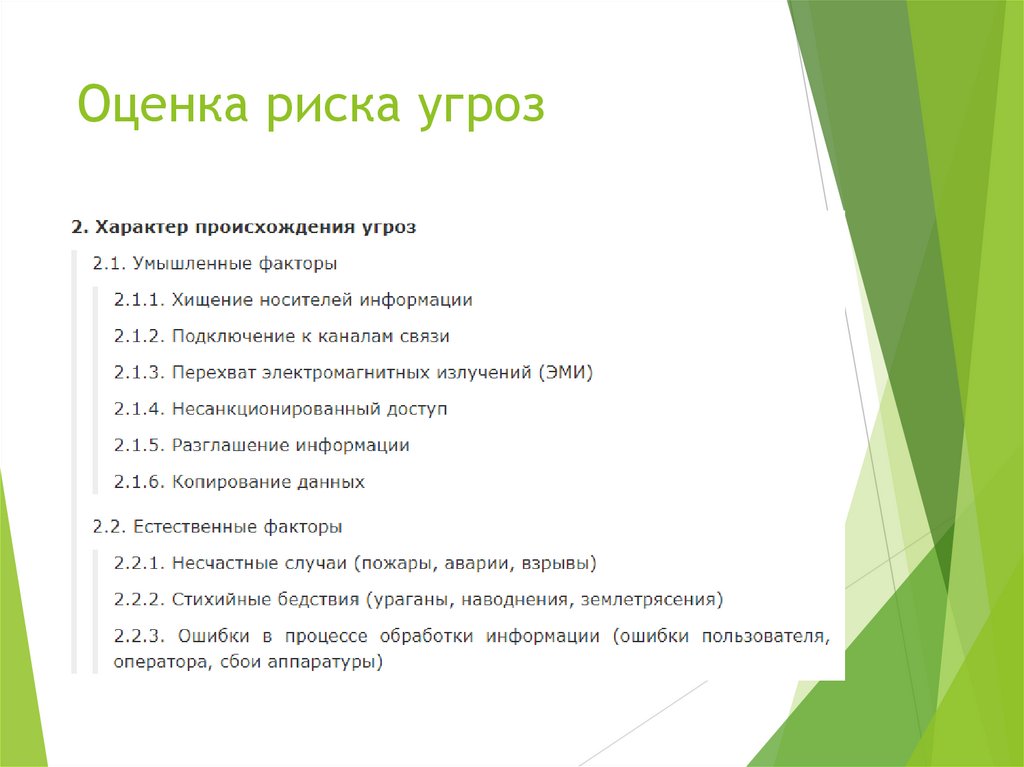

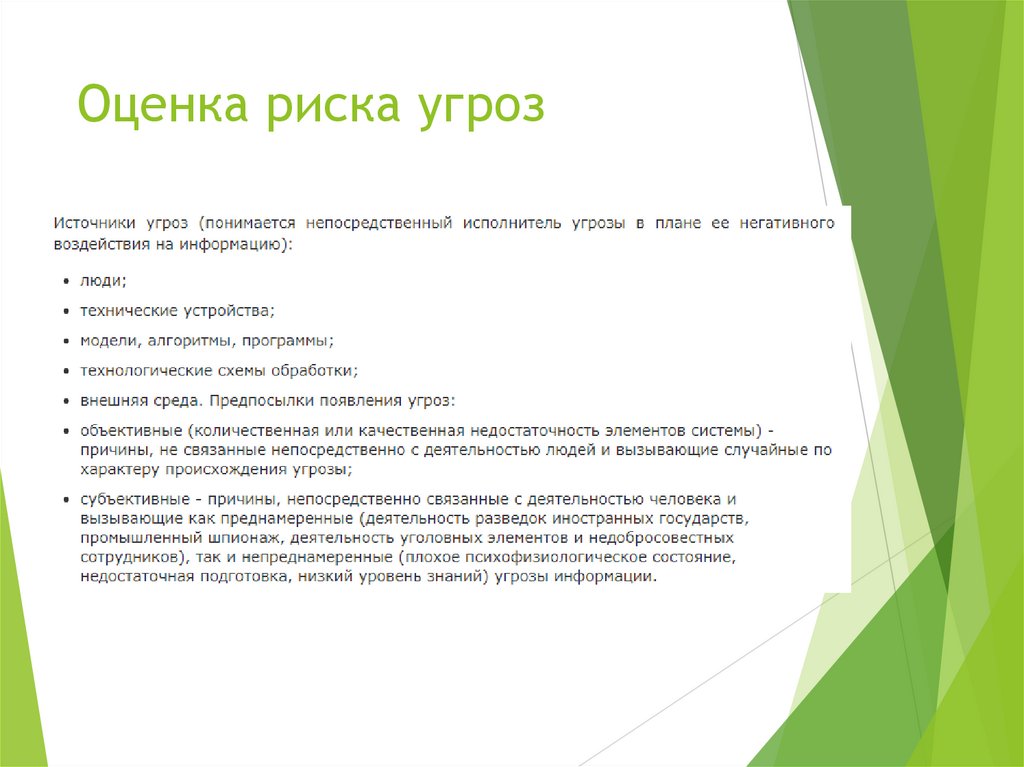

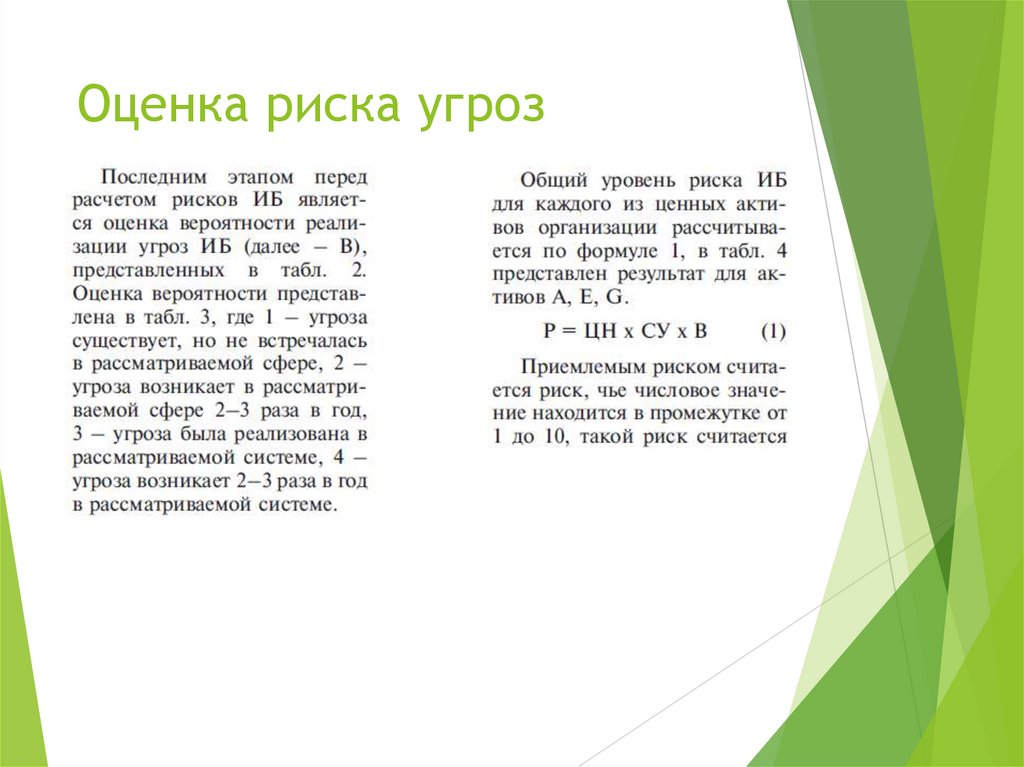

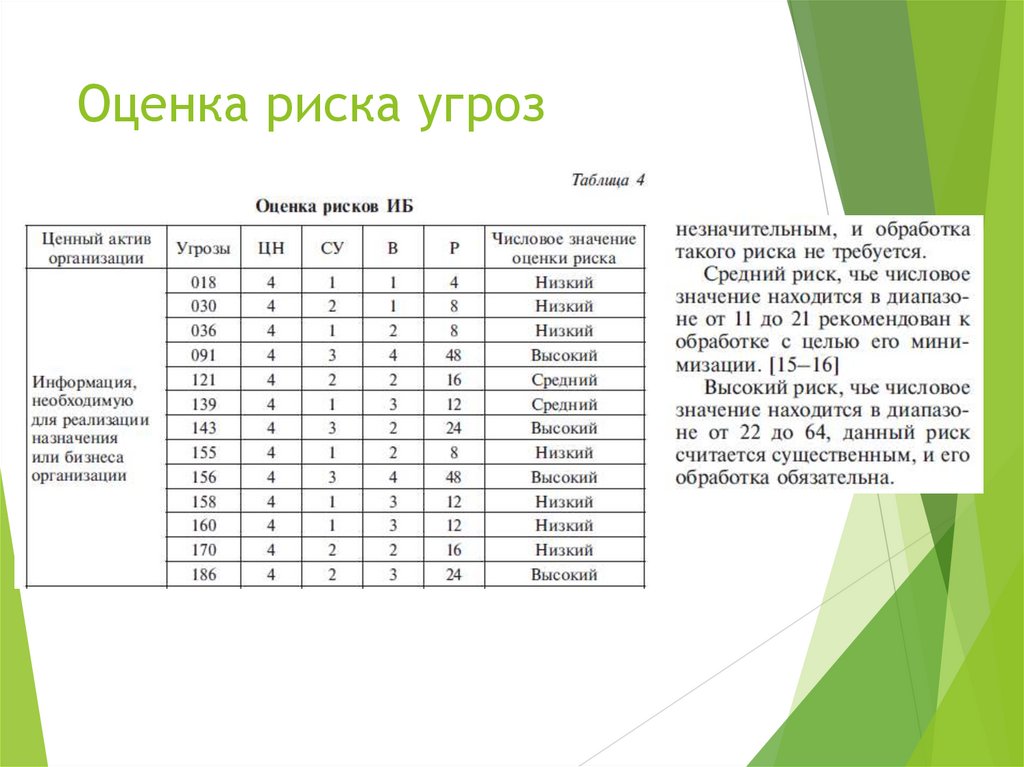

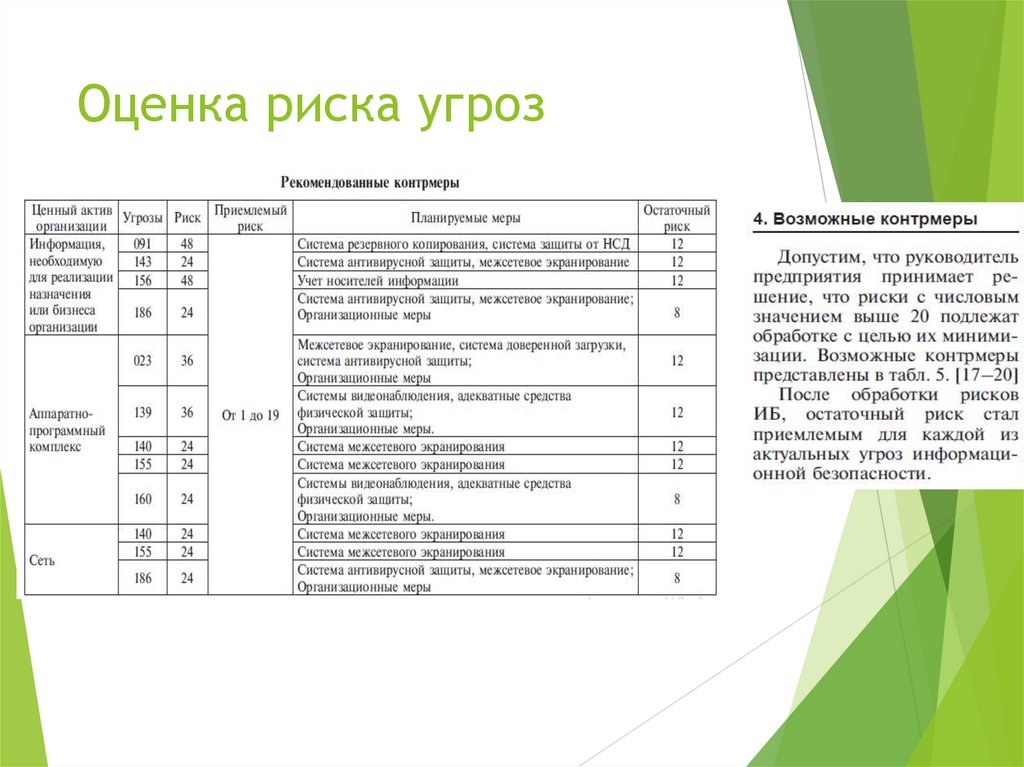

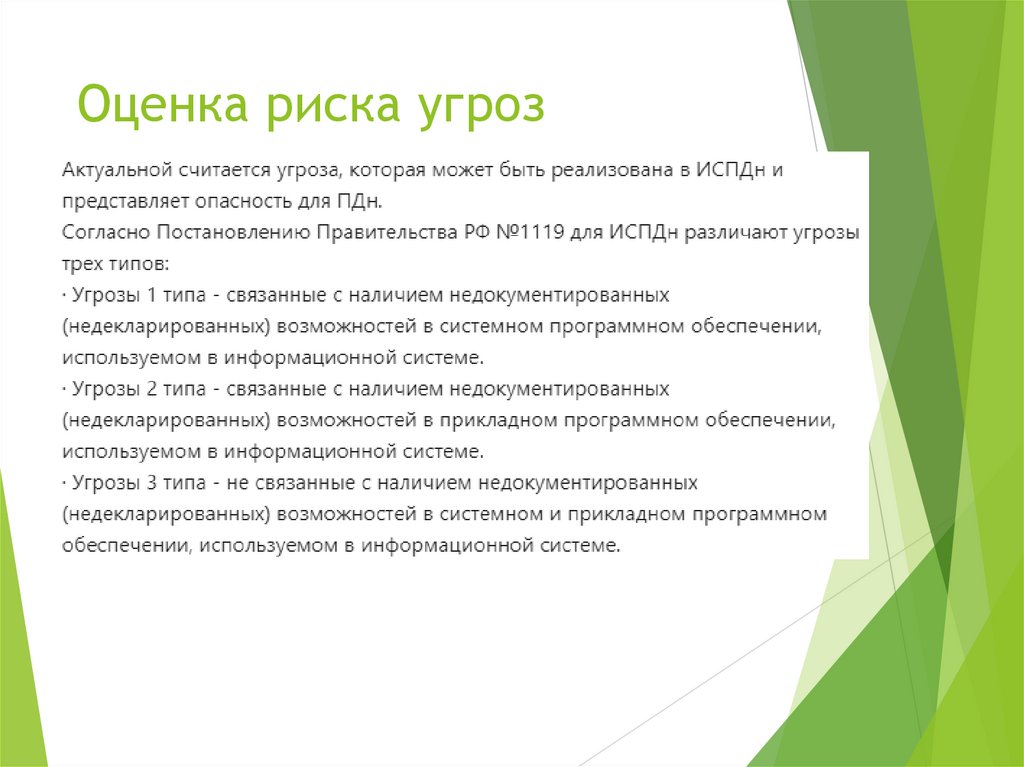

7. Оценка риска угроз

8. Оценка риска угроз

9. Оценка риска угроз

Классы каналов несанкционированного получения информацииРассмотрим относительно полное множество каналов

несанкционированного получения информации, сформированного на

основе такого показателя, как степень взаимодействия злоумышленника с

элементами объекта обработки информации и самой информацией.

К первому классу относятся каналы от источника информации при НСД к

нему.

Хищение носителей информации.

Копирование информации с носителей (материально-вещественных,

магнитных и т. д.).

Подслушивание разговоров (в том числе аудиозапись).

Установка закладных устройств в помещение и съем информации с их

помощью.

Выведывание информации обслуживающего персонала на объекте.

Фотографирование или видеосъемка носителей информации внутри

помещения.

10. Классы каналов несанкционированного получения информации

Ко второму классу относятся каналы со средств обработки информациипри НСД к ним.

Снятие информации с устройств электронной памяти.

Установка закладных устройств в СОИ.

Ввод программных продуктов, позволяющих злоумышленнику получать

информацию.

Копирование информации с технических устройств отображения

(фотографирование с мониторов и др.).

11. Классы каналов несанкционированного получения информации

К третьему классу относятся каналы от источника информации безПолучение информации по акустическим каналам (в системах вентиляции,

теплоснабжения, а также с помощью направленных микрофонов).

Получение информации по виброакустическим каналам (с использованием

акустических датчиков, лазерных устройств).

Использование технических средств оптической разведки (биноклей,

подзорных труб и т. д.).

Использование технических средств оптико-электронной разведки

(внешних телекамер, приборов ночного видения и т. д.).

Осмотр отходов и мусора.

Выведывание информации у обслуживающего персонала за пределами

объекта.

Изучение выходящей за пределы объекта открытой информации

(публикаций, рекламных проспектов и т. д.).

12. Классы каналов несанкционированного получения информации

К четвертому классу относятся каналы со средств обработки информациибез НСД к ним.

Электромагнитные излучения СОИ (паразитные электромагнитные

излучения (ПЭМИ), паразитная генерация усилительных каскадов,

паразитная модуляция высокочастотных генераторов низкочастотным

сигналом, содержащим конфиденциальную информацию).

Электромагнитные излучения линий связи.

Подключения к линиям связи.

Снятие наводок электрических сигналов с линий связи.

Снятие наводок с системы питания.

Снятие наводок с системы заземления.

Снятие наводок с системы теплоснабжения.

Использование высокочастотного навязывания.

Снятие с линий, выходящих за пределы объекта, сигналов, образованных

на технических средствах за счет акустоэлектрических преобразований.

Снятие излучений оптоволоконных линий связи.

Подключение к базам данных и ПЭВМ по компьютерным сетям.

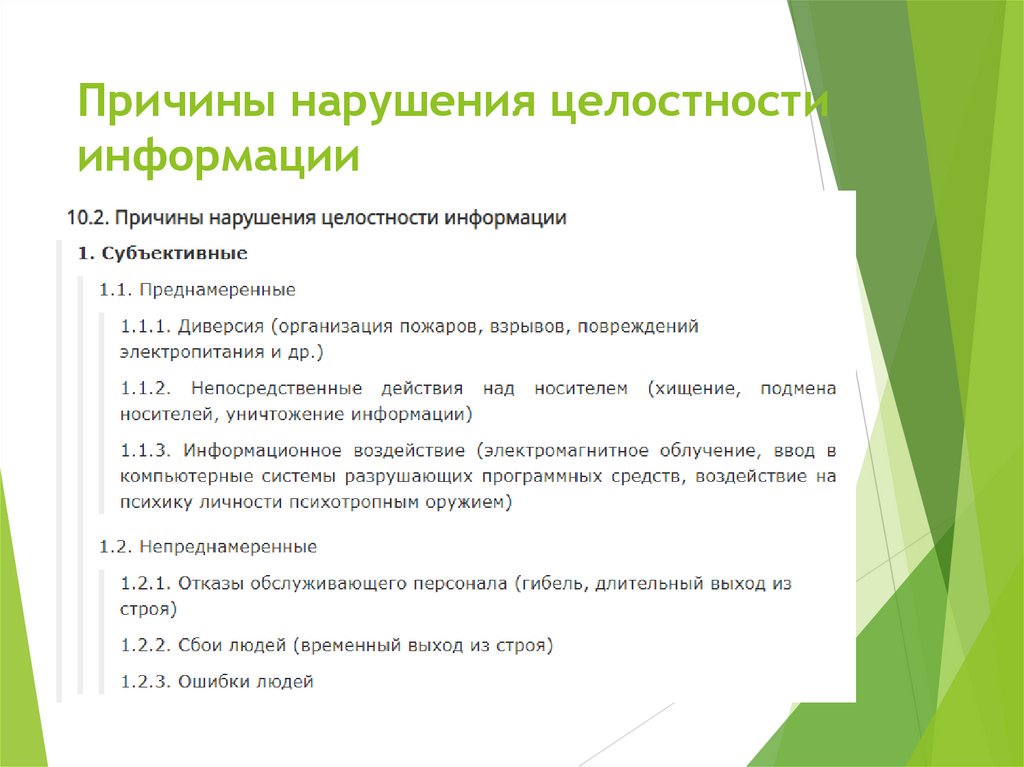

13. Причины нарушения целостности информации

14. Причины нарушения целостности информации

15. Оценка риска угроз

Цель: Формирование умений и навыков определения угроз изащищённости объектов информации

Для выбранного определенного объекта защиты информации (номер

варианта соответствует номеру студента по списку) необходимо

описать объект защиты, провести анализ защищенности объекта

защиты информации по следующим разделам:

1 виды угроз;

2 характер происхождения угроз;

3 классы каналов несанкционированного получения информации;

4 источники появления угроз;

5 причины нарушения целостности информации;

16. Оценка риска угроз

Наименование объекта защиты информации:1) Одиночно стоящий компьютер в бухгалтерии.

2) Сервер в бухгалтерии.

3) Почтовый сервер.

4) Веб-сервер.

5) Компьютерная сеть материальной группы.

6) Одноранговая локальная сеть без выхода в Интернет.

7) Одноранговая локальная сеть с выходом в Интернет.

8) Сеть с выделенным сервером без выхода в Интернет.

9) Сеть с выделенным сервером с выхода в Интернет.

10) Телефонная база данных (содержащая

ограниченного пользования) в твердой копии и

носителях.

и

на

информацию

электронных

17. Оценка риска угроз

Наименование объекта защиты информации:11) Телефонная сеть.

12) Средства телекоммуникации (радиотелефоны, мобильные телефоны).

13) Банковские операции (внесение денег на счет и снятие).

14) Операции с банковскими пластиковыми карточками.

15) Компьютер, хранящий конфиденциальную информацию о сотрудниках

предприятия.

16) Компьютер, хранящий конфиденциальную информацию о разработках

предприятия.

17) Материалы для служебного пользования на твердых носителях и на

электронных носителях в производстве.

18) Материалы для служебного пользования на твердых носителях и на

электронных носителях на закрытом предприятии.

18. Анализ защищенности объекта защиты информации

Наименование объекта защиты информации:19) Материалы для служебного пользования на твердых носителях в

архиве.

20) Материалы для служебного пользования на твердых носителях и на

электронных носителях в налоговой инспекции.

21) Комната для переговоров по сделкам на охраняемой территории.

22) Комната для переговоров по сделкам на неохраняемой территории.

23) Сведения для средств массовой информации, цензура на различных

носителях информации (твердая копия, фотографии, электронные

носители и др.).

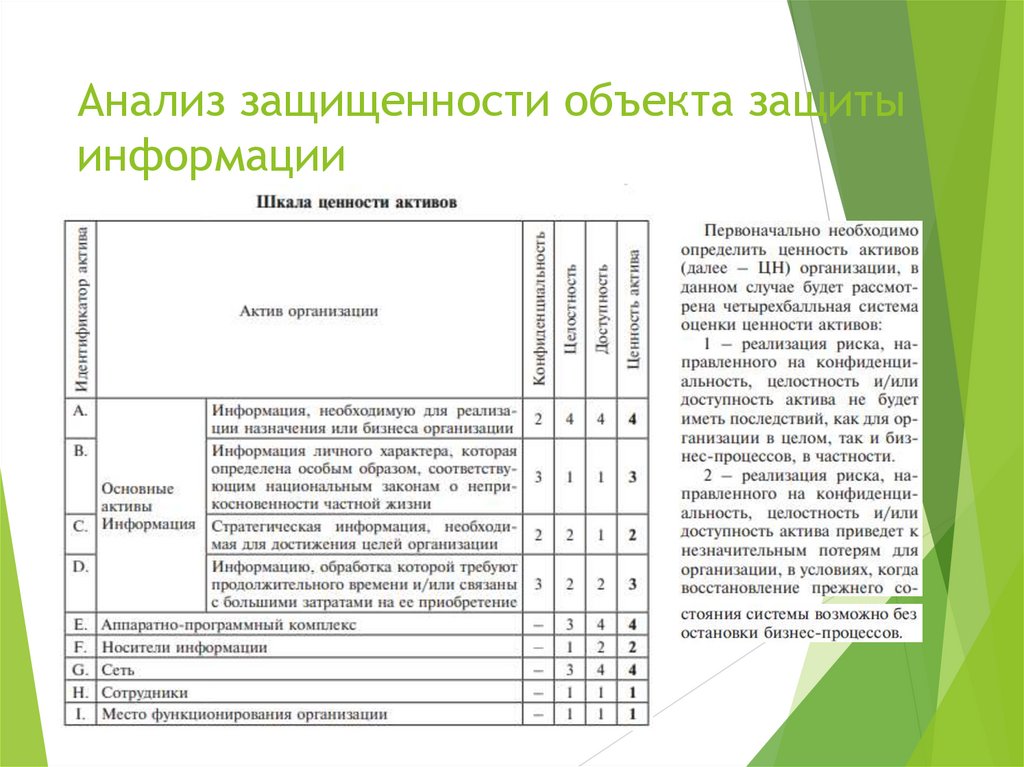

19. Анализ защищенности объекта защиты информации

20. Оценка риска угроз

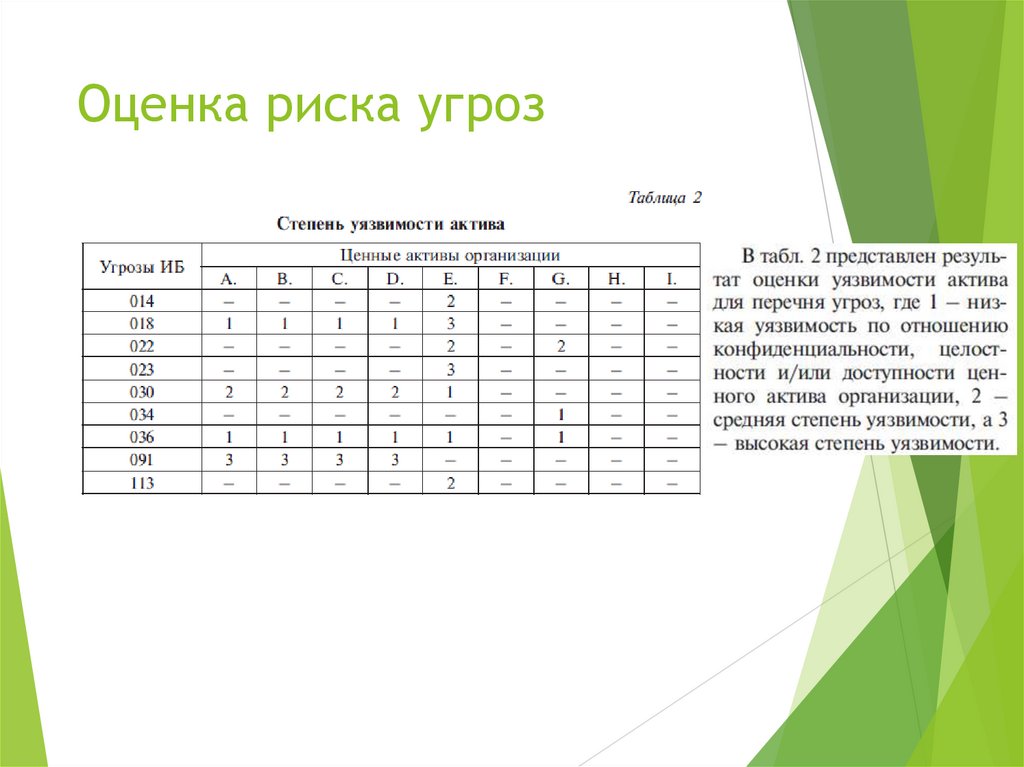

21. Оценка риска угроз

22. Анализ защищенности объекта защиты информации

23. Оценка риска угроз

24. Оценка риска угроз

25. Оценка риска угроз

26. Оценка риска угроз

27. Контроль чётности

Составить программу, реализующую код проверки начётность и прямоугольный код

https://bdu.fstec.ru/threat

https://fstec21.blogspot.com/2017/07/type-actual-securitythreats.html

informatics

informatics