Similar presentations:

Защита информации

1. З А Щ И Т А ИНФОРМАЦИИ

З АЩ И Т АИНФОРМАЦИИ

1

2. Ц е н н о с т ь и н ф о р м а ц и и

Ценностьинформации

Информация

может

представлять

большую

ценность, быть государственной или коммерческой

тайной.

Стоимость

интеллектуальной

собственности

(результатов научных исследований, программ,

фильмов и пр.) в мире составляет триллионы

долларов в год, несанкционированное копирование

которой снижает доходы компаний и авторов.

Поэтому необходима защита информации в

процессе сбора, хранения, обработки и передачи.

2

3. Почему информация уязвима?

Усложнение методов и средств машиннойобработки,

использование

Интернета

делает

информацию уязвимой, чему способствуют:

возрастающие объемы данных;

накопление и хранение данных в ограниченных

местах;

расширение

круга пользователей, имеющих

доступ к ресурсам, программам и данным;

недостаточный

уровень защиты аппаратных и

программных средств ПК и коммуникационных

систем и т. п.

3

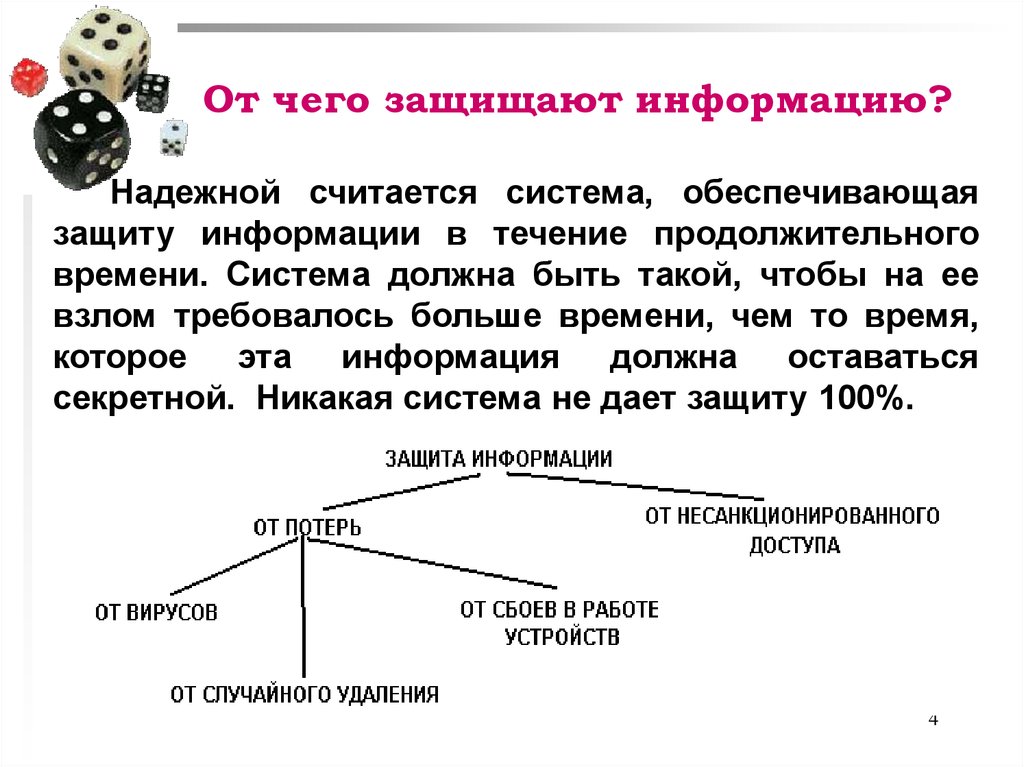

4. От чего защищают информацию?

Надежной считается система, обеспечивающаязащиту информации в течение продолжительного

времени. Система должна быть такой, чтобы на ее

взлом требовалось больше времени, чем то время,

которое эта информация должна оставаться

секретной. Никакая система не дает защиту 100%.

4

5. Резервное копирование …

… или дублирование (англ. backup), наиболеепростой

и

универсальный

способ

защиты

информации от потерь. Если имеется резервная

копия файла, (на магнитной ленте, диске и т. д.), то

при порче или потере основного файла его можно

будет восстановить.

Резервное копирование требует дополнительных

устройств

хранения

информации,

а

значит

материальных затрат. Применяется для наиболее

ценной информации, потеря которой приведет к

серьезным последствиям. Если вся информация на

компьютере особо ценная

устанавливают два

одинаковых винчестера.

5

6. Т р е б о в а н и я к с и с т е м е резервного копирования

Требования к системерезервного копирования

Надежность

хранения

—

необходимо

отказоустойчивое оборудование систем хранения,

дублирование информации и замена утерянной

копии другой в случае уничтожения одной из копий.

Простота

эксплуатации

—

автоматизация

(минимизировать участие человека).

Быстрое внедрение -- простая установка и

настройка

программ,

быстрое

обучение

пользователей.

6

7. П а р а м е т р ы резервного копирования

Параметрырезервного копирования

Ключевые параметры резервного копирования:

RPO

(Recovery Point Objective ) -- определяет

точку отката -- момент времени в прошлом на

который будут восстановлены данные;

RTO

(Recovery Time Objective) -- определяет

время, необходимое для восстановления.

7

8. У с т р о й с т в о резервного копирования

Устройстворезервного копирования

Стример -- ленточный накопитель, ЗУ на

принципе магнитной записи на ленточном

носителе с последовательным доступом к данным

(аналогичен бытовому магнитофону)

Основное

назначение:

запись

и

воспроизведение информации, архивация и

резервное копирование данных.

8

9. С т р и м е р

СтримерДостоинства: большая ёмкость; стабильность

работы; надёжность; низкое энергопотребление у

ленточной библиотеки большого объёма, низкой

стоимостью хранения данных в пересчете на

гигабайт информации и широкие условия хранения

информационного носителя;

Недостатки: низкая скорость произвольного

доступа к данным из-за последовательного доступа

(лента должна прокрутиться к нужному месту);

сравнительно высокая стоимость накопителя

(стримера).

9

10. К о м п ь ю т е р н ы й в и р у с ...

… программа, самостоятельно создающая своикопии и внедряющая их в другие программы, в

системные

области

дисковой

памяти,

распространяющаяся по каналам связи.

Цель вирусов - нарушение работы программ,

порчи

файловых

систем

и

компонентов

компьютера,

нарушение

нормальной

работы

пользователей.

Программа, внутри которой находится вирус,

называется зараженной (инфицированной).

10

11. В и д ы в и р у с о в

Видывирусов

Файловые – заражают выполняемые модули с

расширениями: .exe, .com, .bin, .ovl, .dll.

Вандалы – маскируются (по имени) под широко

используемые и выполняют несанкционированные

действия (стирание с диска).

Бутовые (загрузочные) – заражают диски.

Файлово-бутовые – заражает диски и файлы.

Макровирусы – заражают файлы документов,

содержащие макросы.

Сетевые (сетевые черви)

11

12. В и д ы в и р у с о в

Видывирусов

Резидентные способны оставлять свои копии в

ОЗУ, перехватывать некоторые события (обращение

к файлам, дискам) и инициировать процедуры

заражение.

Резидентные копии вирусов остаются активными

до очередной перезагрузки, даже если на диске

уничтожены зараженные файлы.

Часто от них нельзя избавиться восстановлением

копий файлов или переформатирование диска.

Нерезидентные вирусы активны только в момент

запуска зараженной программы и удаляются из

памяти вместе с ней.

12

13. В и д ы в и р у с о в

Видывирусов

Стелс

-вирусы-невидимки,

незаметны

антивирусам, скрывают свое присутствие в системе

одним из способов:

1. Вирус перехватывает команды чтения сектора,

который

заражен,

и

подставляет

вместо

незараженный оригинал.

2. Работает против антивирусов, которые напрямую

читают сектора через порты контроллера диска.

Такие вирусы при запуске любой программы

восстанавливают зараженные сектора, а после

окончания работы вновь заражают диск.

13

14. М е р о п р и я т и я п о з а щ и т е о т в и р у с о в

поМероприятия

защите от вирусов

Недопущение посторонних к компьютеру.

Использование надежного ПО.

Отслеживание любых изменений в работе ПК для

более быстрого обнаружения вируса.

Размещение наиболее ценной информации на

защищенных от записи дисках, тогда вирус не

может приписать себя к файлам, и заражение

защищенного диска невозможно.

Периодическая

проверка жесткого диска и

съемных носителей антивирусными программами.

Помнить - антивирусные программы быстро

устаревают, и требуют обновления.

14

15. Виды антивирусных программ

Фаги – (сканеры) проверяют файлы, системныеобласти, ищут известные и неизвестные вирусы.

Для поиска известных вирусов используют маски

(сигнатуры)

–

некоторый

постоянный

код,

специфический для конкретного вируса. Если вирус

не имеет постоянной маски, используют другие

методы, например, перебор всех возможных

вариантов кода вирусов.

Используются

алгоритмы

эвристического

сканирования: анализ последовательности команд

в

проверяемом

объекте,

набор

некоторой

статистики, выдача решения (заражен, не заражен).

15

16. Виды антивирусных программ

Ревизоры – подсчитывают контрольные суммы(КС) для файлов на диске и системных секторов.

Получается КС путем суммирования по модулю два

всех байтов файла. Любое изменение кода

программы приводит к изменению КС. Эта сумма

сохраняется в базе данных антивируса вместе с

информацией о файле (размер, дата последнего

изменения). При последующем запуске ревизоры

сверяют данные базы и текущие.

16

17. Виды антивирусных программ

Мониторы - резидентные, перехватывают исообщают о вирусоопасных ситуациях.

Вакцины -- подразделяются:

на сообщающие о заражении, записываются в

конец файлов и при запуске файла каждый раз

проверяют его на наличие изменений;

блокирующие заражение каким-либо типом вируса.

Обычно используются программные комплексы,

включают

мониторы,

сканеры,

ревизоры

и

планировщик,

который нужен для координации

работы разных компонентов

17

18. Мероприятия по защите от случайного удаления

Аккуратность и внимательность при работе.Размещение

наиболее ценной информации на

защищенных от записи дисках.

Своевременное

удаление ненужных файлов и

рациональное размещение файлов по каталогам.

Быстрое восстановление ошибочно удаленных

файлов при помощи специальных программ.

При удалении файл с диска не стирается, просто

помечается удаленным. Если ошибка быстро

обнаружена, есть шанс восстановить удаленную

информацию.

18

19. З а щ и т а от сбоев в работе устройств

Защитаот сбоев в работе устройств

проверка исправности оборудования (жесткого

диска) спец. программами, которые обнаруживают

и помечают, дефектные участки диска, и при

записи не используются.

дефрагментация

диска для рационального

размещения

файлов,

ускорения

работы

и

уменьшения его износа.

19

20. Ф р а г м е н т а ц и я ф а й л о в

Фрагментация файловПри записи на диск разные части файла могут

оказаться в разных, удаленных друг от друга

секторах, т.к. информация может быть записана

только в свободные сектора. Чтобы объединить

фрагменты файлов и, тем уменьшить износ диска

и затраты времени на считывание, следует

периодически

производить

оптимизацию

(дефрагментацию)

диска

при

помощи

соответствующих программ.

20

21. И н ф о р м а ц и о н н а я б е з о п а с н о с т ь …

Информационнаябезопасность…

.... процесс обеспечения конфиденциальности,

целостности и доступности информации.

Конфиденциальность -- обеспечение доступа к

информации

только

авторизованным

пользователям.

Целостность -- обеспечение достоверности и

полноты информации и методов ее обработки, т. е.

избежание

несанкционированной

модификации

информации;

Доступность -- обеспечение доступа к информации

и связанным с ней активам авторизованных

пользователей по мере необходимости.

21

22. Мероприятия от несанкционированного доступа:

Основные понятияинформационной безопасности

Компьютерная система (КС) — организационно-техническая

система, ее взаимосвязанные компоненты:

технические средства обработки и передачи данных;

методы и алгоритмы обработки в виде ПО;

данные — информация на носителях в процессе обработки;

конечные

пользователи — персонал и пользователи,

использующие КС;

объект доступа, или объект, — любой элемент КС, доступ к

которому можно произвольно ограничить (файлы, устройства,

каналы);

субъект

доступа, или субъект, — любая сущность,

способная инициировать выполнение операций над объектом

(пользователи, процессы).

23

23. Основные понятия информационной безопасности

Доступ к информации — возможность субъектаосуществлять определенные действия с информацией.

Санкционированный доступ к информации — доступ по

правилам разграничения доступа к информации.

Несанкционированный доступ (НСД) — доступ с

нарушением

правил разграничения доступа субъекта к

информации,

с

использованием

штатных

средств

(аппаратного и ПО), предоставляемых КС.

Правила разграничения доступа — регламентация прав

доступа субъекта к определенному компоненту системы.

Угроза информационной безопасности КС — возможность

воздействия на информацию, обрабатываемую КС, с целью

ее искажения, уничтожения, копирования или блокирования,

а также возможность воздействия на компоненты КС,

приводящие к сбою их функционирования.

25

24. Основные понятия информационной безопасности

Идентификация — получение от субъекта доступа ксведениям (имя, учетный номер и т.д.), позволяющим

выделить его из множества субъектов.

Аутентификация - получение от субъекта сведений (пароль,

биометрические параметры и т.д.), подтверждающих, что

идентифицируемый субъект является тем, за кого себя

выдает.

26

25. Основные понятия информационной безопасности

Модели разграничения доступаДискреционная — способ разграничения доступа

субъектов к объектам, при котором права доступа

задаются некоторым перечнем прав доступа субъекта

к объекту. При реализации представляет собой

матрицу, строками которой являются субъекты, а

столбцами

—

объекты;

элементы

матрицы

характеризуют набор прав доступа.

Полномочная (мандатная) — способ разграничения

доступа субъектов к объектам, при котором каждому

объекту ставится в соответствие уровень секретности,

а каждому субъекту уровень доверия к нему. Субъект

может получить доступ к объекту, если его уровень

доверия не меньше уровня секретности объекта.

28

26. Основные понятия информационной безопасности

Противодействия нарушениюконфиденциальности информации

При эксплуатации КС основная задача защиты информации

- предотвращение НСД к аппаратным и программным

средствам и контроль целостности этих средств с помощью

комплекса мероприятий:

• идентификация и аутентификация пользователей;

• мониторинг несанкционированных действий — аудит;

• разграничение доступа к КС;

• криптографические методы сокрытия информации;

• защита КС при работе в сети.

45

27. Основные понятия информационной безопасности

Противодействия нарушениюконфиденциальности информации

При создании защищенных КС используют:

фрагментарный подход - последовательное включение в КС

пакетов защиты от отдельных классов угроз.

Пример. КС снабжается антивирусным пакетом, системами

шифрования файлов и регистрации действий пользователей и

пр. Недостаток: внедряемые пакеты могут конфликтовать, т. к.

произведены

разными

фирмами.

При

отключении

компонентов защиты остальные продолжают работать, но

надежность снижается.

комплексный подход - введение функций защиты в КС при

проектировании архитектуры аппаратного и системного ПО.

Возможно появления новых классов угроз, поэтому нужно

предусмотреть замену модулей, отвечающие за безопасность.

46

28. Модели разграничения доступа

Противодействия нарушениюконфиденциальности информации

Надежная защита КС невозможна

без постоянного

административного контроля работы КС:

контроль

корректности функционирования КС и ее

защиты;

регулярный просмотр журналов регистрации событий;

организация

и поддержание адекватной политики

безопасности;

инструктирование пользователей ОС об изменениях в

системе защиты, правильного выбора паролей и т.д.;

регулярное создание и обновление резервных копий

программ и данных;

контроль

изменений конфигурационных данных и

политики безопасности отдельных пользователей, чтобы

вовремя выявить взлом защиты КС.

47

29. Классификация угроз

Методы разграничения доступаПри

организации

доступа

субъектов

к

объектам

выполняются действия:

идентификация и аутентификация субъекта доступа;

проверка прав доступа субъекта к объекту;

ведение журнала учета действий субъекта.

При входе в КС, субъект должен быть идентифицирован и

аутентифицирован. Эти операции обычно выполняются

вместе: пользователь сначала сообщает сведения, которые

выделяют его из множества субъектов (идентификация), а

затем сообщает секретные сведения, подтверждающие, что он

тот, за кого себя выдает.

48

30. Классификация угроз

Методы разграничения доступаДанные,

идентифицирующие

пользователя,

не

засекречены, но хранят их в файле, доступном только

администратору. Для аутентификации субъекта чаще

используются

атрибутивные идентификаторы, которые

делятся на категории:

пароли;

съемные носители информации;

электронные жетоны;

пластиковые карты;

механические ключи.

49

31. Классификация угроз

Методы разграничения доступаПароль - комбинация символов, известная только

владельцу пароля или, возможно, администратору системы

безопасности.

Пароль вводится со штатной клавиатуры после включения

питания, но возможен ввод с пульта управления или

специального устройства.

Для парольной защиты нужно выполнять рекомендации:

1. Пароль необходимо запоминать, а не записывать.

2. Длина пароля должна быть не менее девяти символов.

3. Пароли должны периодически меняться.

50

32. Юридические основы информационной безопасности

Методы разграничения доступа4. В КС фиксируется время успешного получения доступа.

Неверный

ввод

пароля

должен

статистически

обрабатываться и сообщаться администратору.

5. Пароли хранятся в КС и доступ к ним должен быть

затруднен, что достигается способами:

Пароли хранятся в специальном ЗУ, запись в которое

осуществляется в специальном режиме;

Пароли

шифруются

криптографическое

преобразование.

6. При вводе пароля не выдавать сведений на экран,

чтобы затруднить подсчет введенных символов.

51

33. Юридические основы информационной безопасности

Методы разграничения доступа7. Не использовать в качестве паролей имена, фамилии,

дни рождения и географические или иные названия.

Рекомендуется при вводе пароля менять регистры,

использовать специальные символы, набирать русский

текст

на

латинском

регистре,

использовать

парадоксальные сочетания слов.

Аппаратура КС поддерживает ввод пароля до начала

загрузки ОС. Пароль хранится в энергонезависимой

памяти и обеспечивает предотвращение НСД до загрузки

любых программных средств. Такой пароль эффективное

средство, если злоумышленник не имеет доступа к

аппаратуре КС, т.к. отключение внутреннего питания

сбрасывает этот пароль.

52

34. Методы реализации угроз

Методы разграничения доступаСъемный носитель, содержащий

идентификационную

информацию — имя пользователя и его пароль, находится у

пользователя КС, которая снабжена устройством для

считывания информации с носителя.

Для идентификации и аутентификации часто используется

стандартный гибкий диск или флэш-память. Достоинства - не

требуется дополнительных аппаратных средств, кроме

идентификационного кода на носителе может храниться и

другая информация, например, контроля целостности

информации, атрибуты шифрования и др.

53

35. Методы реализации угроз

Методы мониторинганесанкционированных действий

4. Только аудиторы очищают журнал. При этом обязательно

вносится запись о времени и имени пользователя, очистившего

журнал. Должна поддерживаться страховая копия журнала,

создаваемая перед очисткой. При переполнении журнала ОС

прекращает работу и дальнейшая работа до очистки журнала

выполняется только аудитором.

5. Для ограничения доступа применяются средства защиты,

предотвращающие доступ администратора и его привилегии по

изменению содержимого любого файла. Страховую копию

сохранять на CD, исключающих изменение данных.

Для надежной защиты ОС регистрируются события:

попытки входа/выхода пользователей из системы;

попытки изменения списка пользователей;

попытки изменения политики безопасности, в том числе и

политики аудита

61

36. Приемы атак на локальные и удаленные КС

Криптографические методыНаиболее эффективные средства защиты информации в

КС, а при передаче по протяженным линиям связи являются

единственным реальным средством предотвращения НСД.

Метод шифрования характеризуется показателями:

надежность криптографического закрытия информации,

его

определяет

стойкость

минимальный

объем

зашифрованного

текста,

который

можно

вскрыть

статистическим анализом. Т. е. стойкость шифра определяет

допустимый объем информации, зашифровываемый при

использовании одного ключа.

трудоемкость метода шифрования определяется числом

элементарных операций, необходимых для шифрования

одного символа исходного текста.

62

37. Приемы атак на локальные и удаленные КС

Требования ккриптографическому закрытию

информации

Требования к криптографическому закрытию информации:

1. Сложность и стойкость закрытия данных должны выбираться в

зависимости от объема и степени секретности.

2. Надежность закрытия должна быть такой, чтобы секретность не

нарушалась даже в случае, когда злоумышленнику

становится

известен метод шифрования.

3. Метод закрытия, набор используемых ключей и механизм их

распределения не должны быть слишком сложными.

4. Выполнение процедур прямого и обратного преобразований

должно быть формальным. Они не должны зависеть от длины

сообщений.

5. Ошибки, возникающие при преобразования, не должны

распространяться по всему тексту.

6. Вносимая процедурами защиты избыточность должна быть минимальной.

63

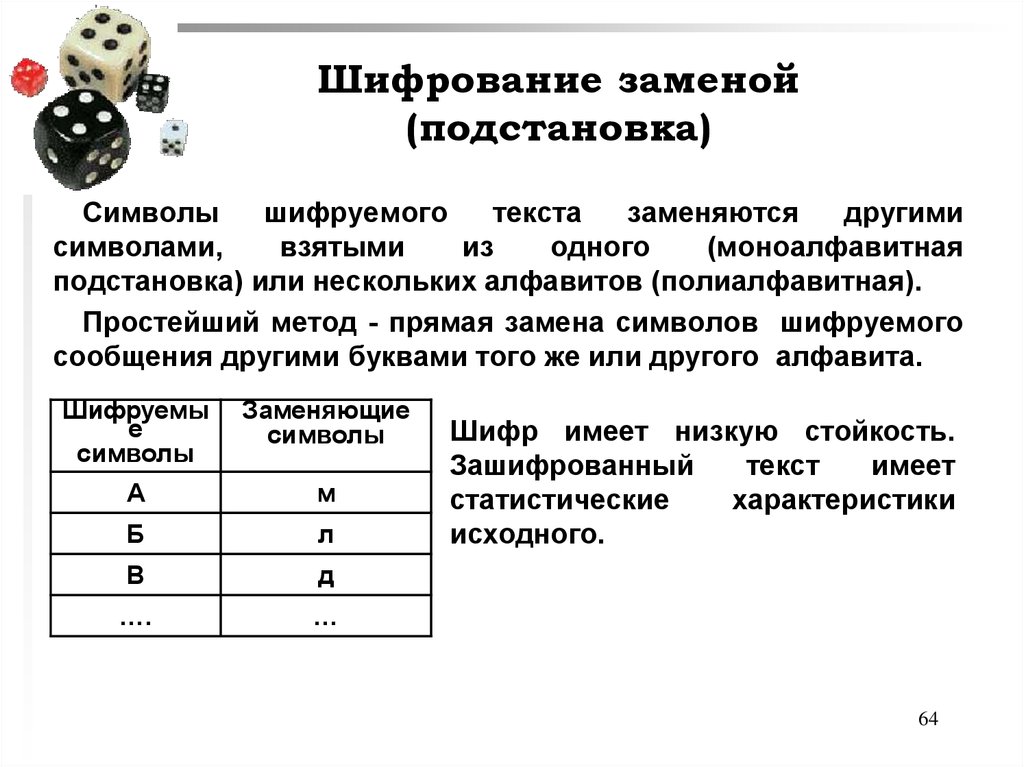

38. Приемы атак на локальные и удаленные КС

Шифрование заменой(подстановка)

Символы

шифруемого

текста

заменяются

другими

символами,

взятыми

из

одного

(моноалфавитная

подстановка) или нескольких алфавитов (полиалфавитная).

Простейший метод - прямая замена символов шифруемого

сообщения другими буквами того же или другого алфавита.

Шифруемы

е

символы

Заменяющие

символы

А

м

Б

л

В

д

….

…

Шифр имеет низкую стойкость.

Зашифрованный

текст

имеет

статистические

характеристики

исходного.

64

39. Приемы атак на локальные и удаленные КС

Шифрование заменой(подстановка)

Используя частотный словарь появления символов языка,

на котором написано сообщение, и подбирая по частотам

появления символы в зашифрованном сообщении, можно

восстановить таблицу замены. Требуется лишь достаточно

длинный

зашифрованный

текст,

чтобы

получить

достоверные оценки частот появления символов. Простую

замену используют, когда шифруемое сообщение достаточно

коротко.

Полиалфавитные подстановки повышает стойкость шифра.

Для замены символов используются несколько алфавитов,

смена алфавитов проводится последовательно и циклически:

1-ый символ заменяется соответствующим символом 1-го

алфавита, 2-ой - из 2-го алфавита и т.д., пока не будут

исчерпаны все алфавиты. Затем алфавиты повторяются.

65

40. Приемы атак на локальные и удаленные КС

Методы шифрования,использующие ключи

Предполагают знание ключа при шифровании и

дешифровании. Главное - безопасная передача ключа,

который обычно тоже шифруется. Учитывая короткую

длину фразы, содержащей ключ, стойкость шифра ключа

значительно выше, чем у основного текста.

Системы с открытым ключом. Наиболее перспективные.

Для шифрования нужен один ключ, а для дешифрования —

другой. 1-ый ключ НЕ секретный, можно опубликовать для

всех пользователей системы, которые шифруют данные.

Для дешифроки получатель использует 2-ой ключ,

СЕКРЕТНЫЙ. Ключ дешифрования не может определяться

из ключа шифрования.

66

41. Приемы атак на локальные и удаленные КС

Методы шифрования,использующие ключи

Наиболее развитый метод защиты с открытым ключом алгоритм RSA.

Методы,

использующие

для

шифрования

и

дешифрования один и тот же ключ, называются

симметричными.

Методы

с

открытым

ключом

называются

асимметричными методами.

67

42. Приемы атак на локальные и удаленные КС

Использование хэш-функцийФункции хэширования используются для шифрования

паролей пользователей КС и при создании электронной

подписи. Они отображают сообщение любой длины в строку

фиксированного размера. Особенность - не

существует

функции, которая по сжатому отображению восстановила бы

исходное сообщение, — это односторонняя хэш-функция.

Получив файл, с паролями, преобразованные хэшфункцией, злоумышленник не может получить по ним пароли,

а должен перебирать парольные комбинации символов,

применять к ним хэш-функцию и проверять на соответствие

полученной строки и строки из файла хэшированных

паролей. Неизвестна и длина пароля, по которому хэшфункцией получено отображение.

68

43. Приемы атак на локальные и удаленные КС

Электронная цифровая подписьПри обмене электронными документами важным является

установление авторства, подлинности и целостности

информации в полученном документе. Эти задачи решает

цифровая подпись, сопровождающая электронный документ.

Функционально она аналогична обычной рукописной подписи

и обладает ее основными достоинствами:

удостоверяет, что подписанный текст исходит от лица,

поставившего подпись;

не

дает лицу, подписавшему текст, отказаться от

обязательств, связанных с подписанным текстом;

гарантирует целостность подписанного текста.

69

44. Приемы атак на локальные и удаленные КС

Электронная цифровая подписьЭлектронная цифровая подпись - небольшое количество

дополнительной информации, передаваемой с документом.

Обычно цифровая подпись шифруется с применением

методов открытого ключа и связывает содержимое

документа, самой подписи и пары ключей. Изменение хотя

бы одного из этих элементов делает невозможным

подтверждение подлинности цифровой подписи.

На этапе формирования цифровой подписи генерируются

два ключа: секретный и открытый. Открытый ключ

рассылается всем абонентам, которым направляется

документ. Подпись, добавляемая к документу, содержит

параметры отправителя: дату подписи, информацию об

отправителе письма и имя открытого ключа.

70

45. Противодействия нарушению конфиденциальности информации

Электронная цифровая подписьС помощью хэш-функции, примененной ко всему документу,

вычисляется небольшое число, характеризующее весь текст в

целом. Это число шифруется закрытым ключом и является

электронной цифровой подписью. Получателю пересылается

сам документ в открытом виде и электронная подпись.

При проверке цифровая подпись расшифровывается

открытым ключом, известным получателю. К полученному

открытому документу применяется преобразование хэшфункцией. Результат ее работы сравнивается с присланной

электронной подписью. Если оба числа совпадают, то

полученный документ — подлинный.

71

46. Противодействия нарушению конфиденциальности информации

Электронная цифровая подписьОчевидно, что любое несанкционированное действие по

внесению изменений в документ приведет к изменению

значения, вычисляемого

хэш-функцией по открытому

документу, но подменить зашифрованную

секретным

ключом электронную подпись злоумышленнику будет

очень трудно.

72

informatics

informatics