Similar presentations:

Государственная система защиты информации. Отечественная нормативно-методическая база в области защиты информации

1. Государственная система защиты информации. Отечественная нормативно-методическая база в области защиты информации

2. Совет УМО

Президиум Совета УМОПредседатель Совета и президиума Совета УМО

Коваленко Андрей Петрович

Заместитель председателя Совета и президиума

Совета УМО

Белов Евгений Борисович

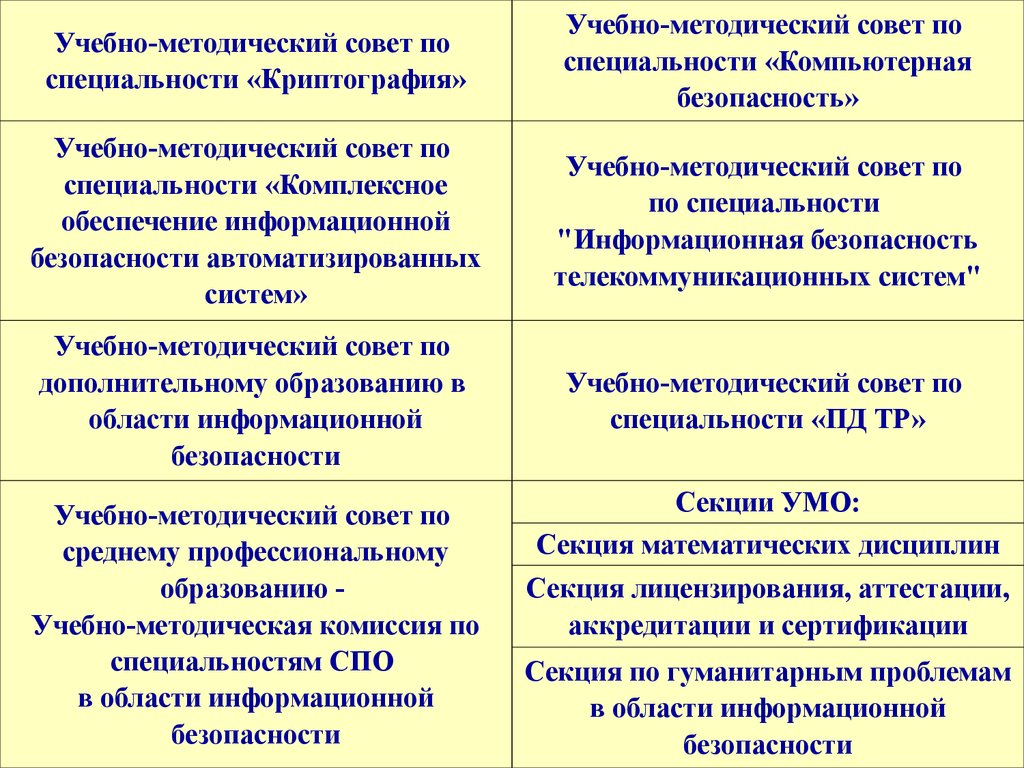

3.

Учебно-методический совет поспециальности «Криптография»

Учебно-методический совет по

специальности «Компьютерная

безопасность»

Учебно-методический совет по

специальности «Комплексное

обеспечение информационной

безопасности автоматизированных

систем»

Учебно-методический совет по

по специальности

"Информационная безопасность

телекоммуникационных систем"

Учебно-методический совет по

дополнительному образованию в

области информационной

безопасности

Учебно-методический совет по

специальности «ПД ТР»

Учебно-методический совет по

среднему профессиональному

образованию Учебно-методическая комиссия по

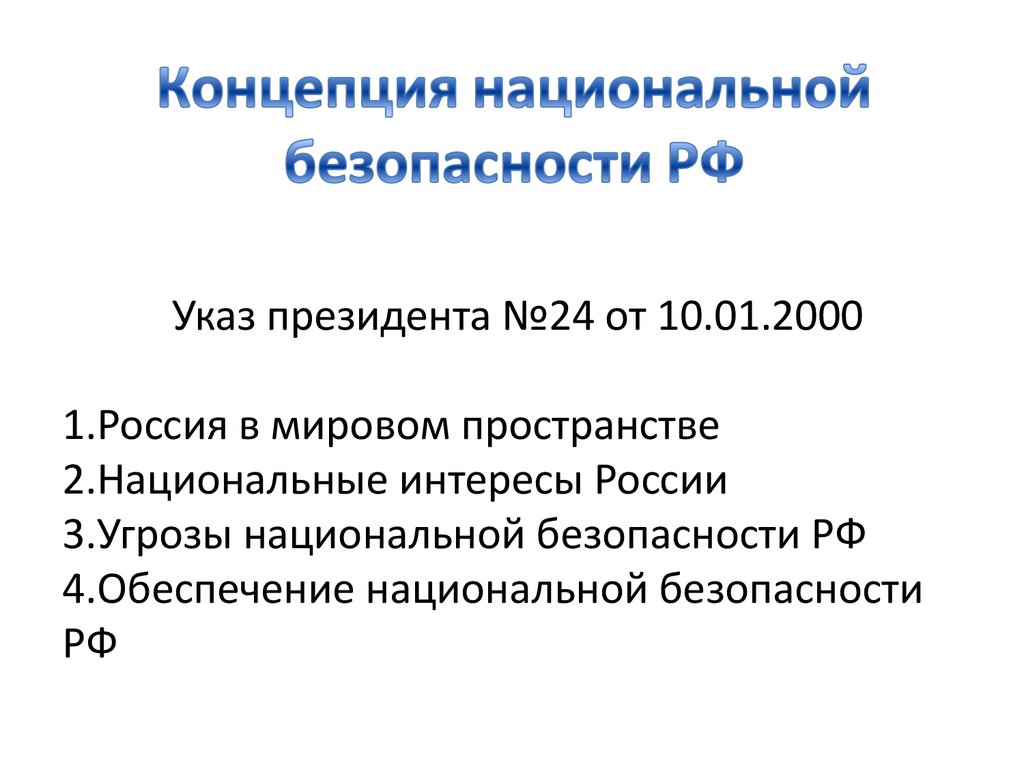

специальностям СПО

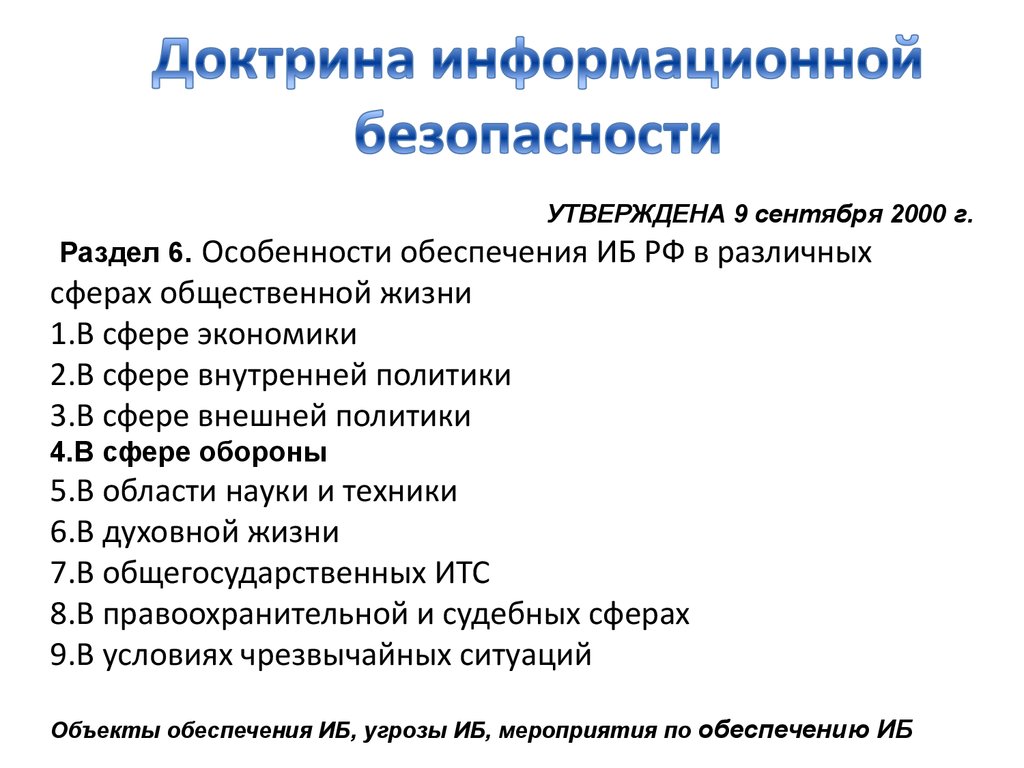

в области информационной

безопасности

Секции УМО:

Секция математических дисциплин

Секция лицензирования, аттестации,

аккредитации и сертификации

Секция по гуманитарным проблемам

в области информационной

безопасности

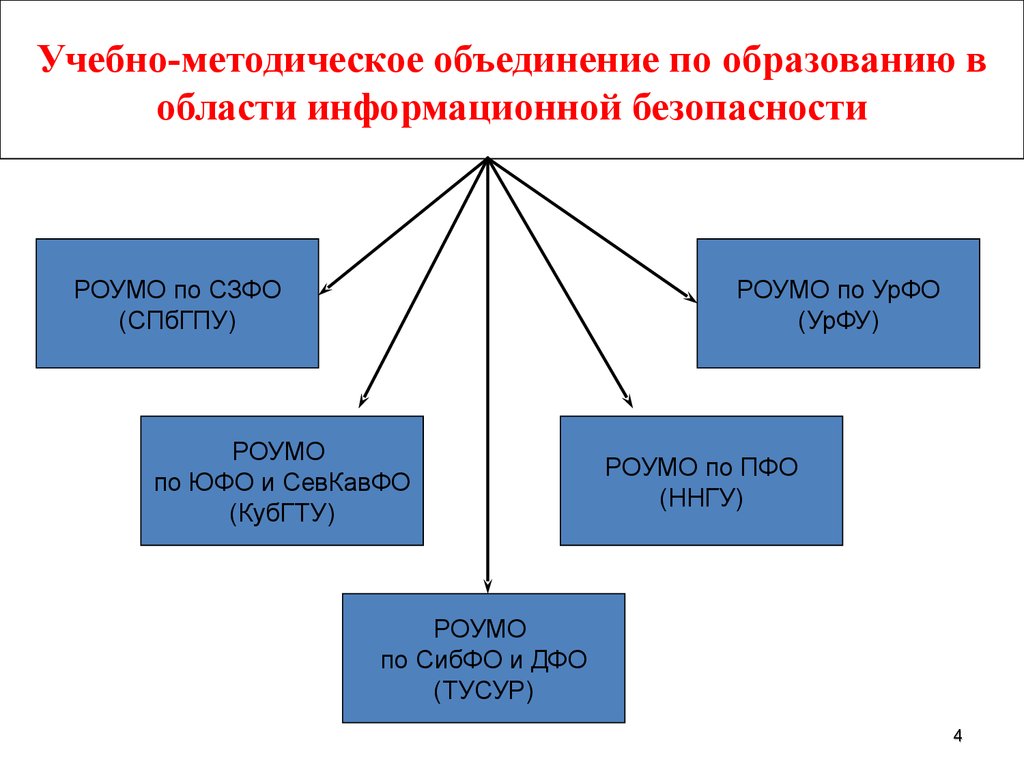

4. Учебно-методическое объединение по образованию в области информационной безопасности

РОУМО по СЗФО(СПбГПУ)

РОУМО по УрФО

(УрФУ)

РОУМО

по ЮФО и СевКавФО

(КубГТУ)

РОУМО по ПФО

(ННГУ)

РОУМО

по СибФО и ДФО

(ТУСУР)

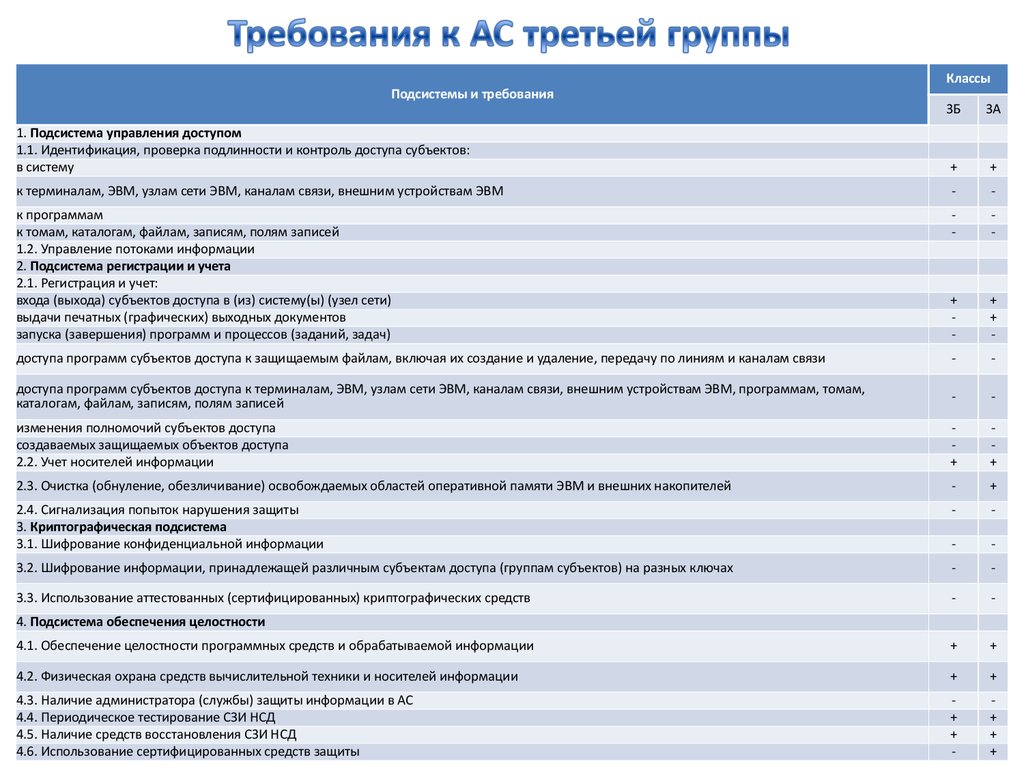

4

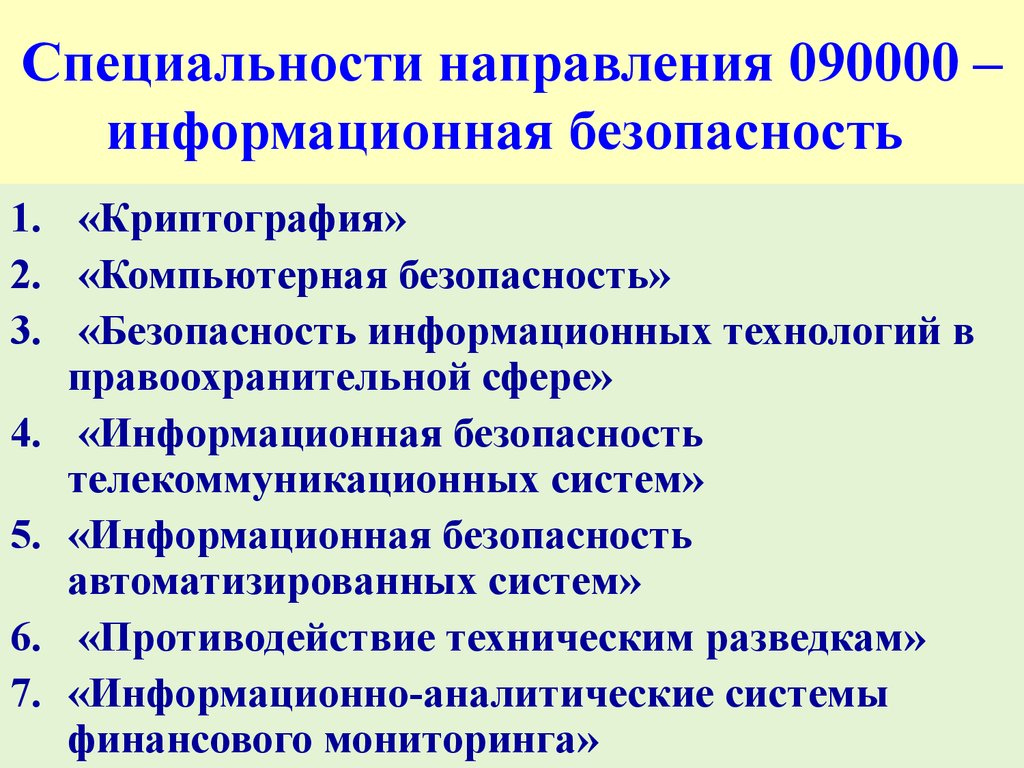

5. Специальности направления 090000 – информационная безопасность

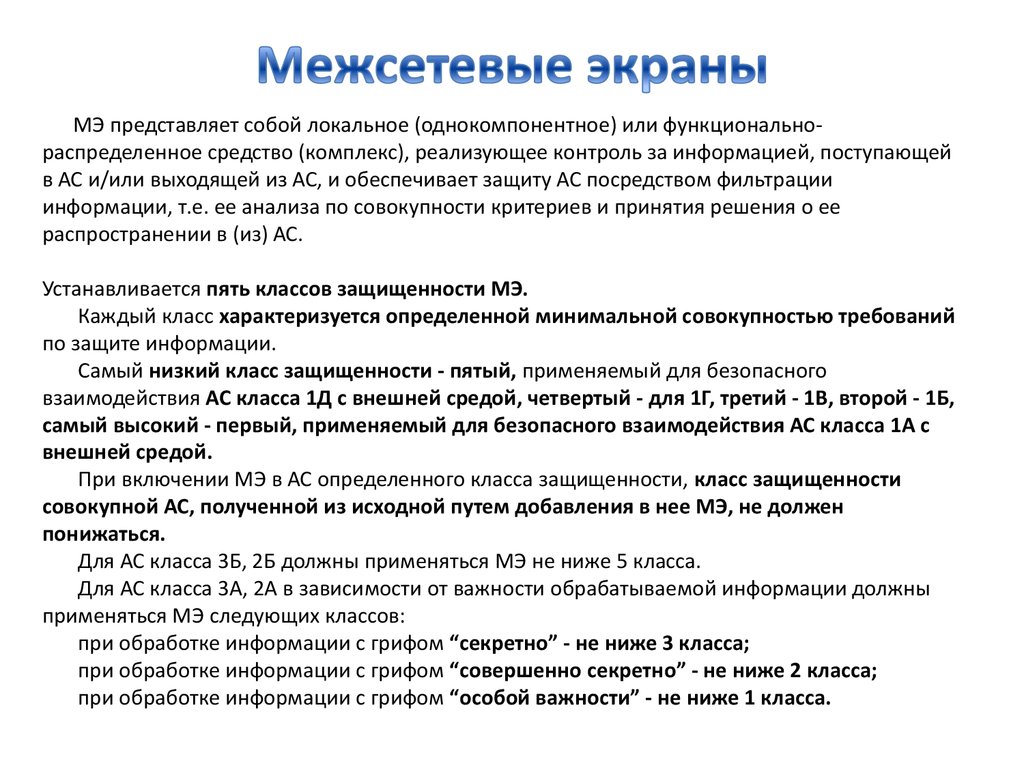

1. «Криптография»2. «Компьютерная безопасность»

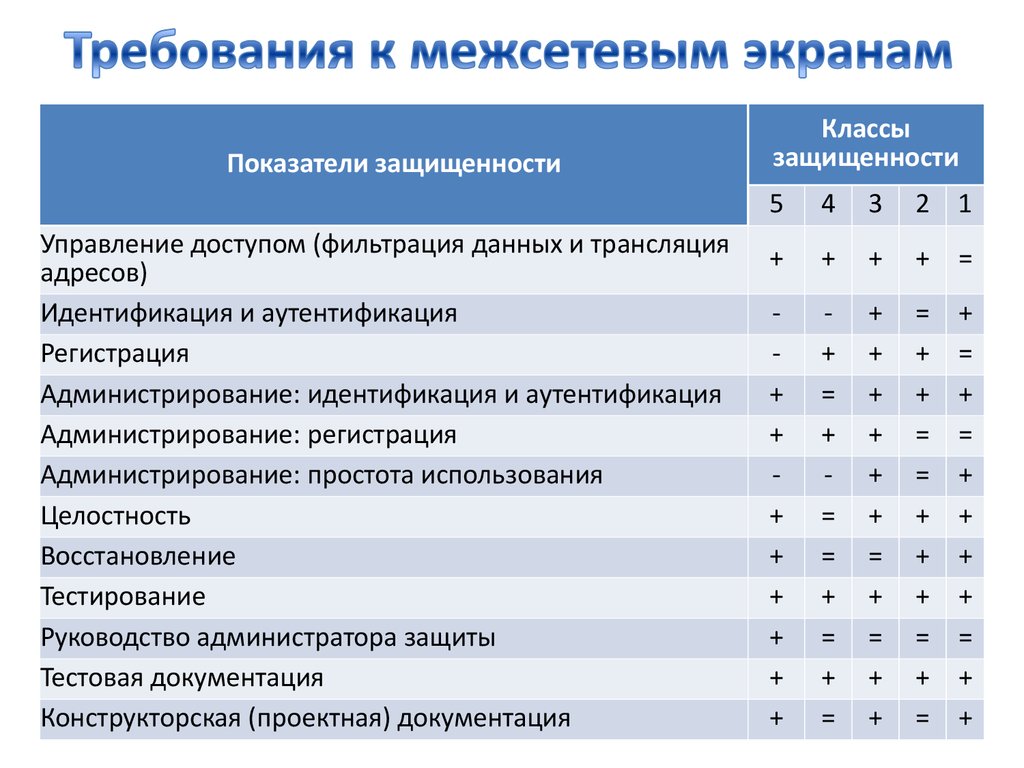

3. «Безопасность информационных технологий в

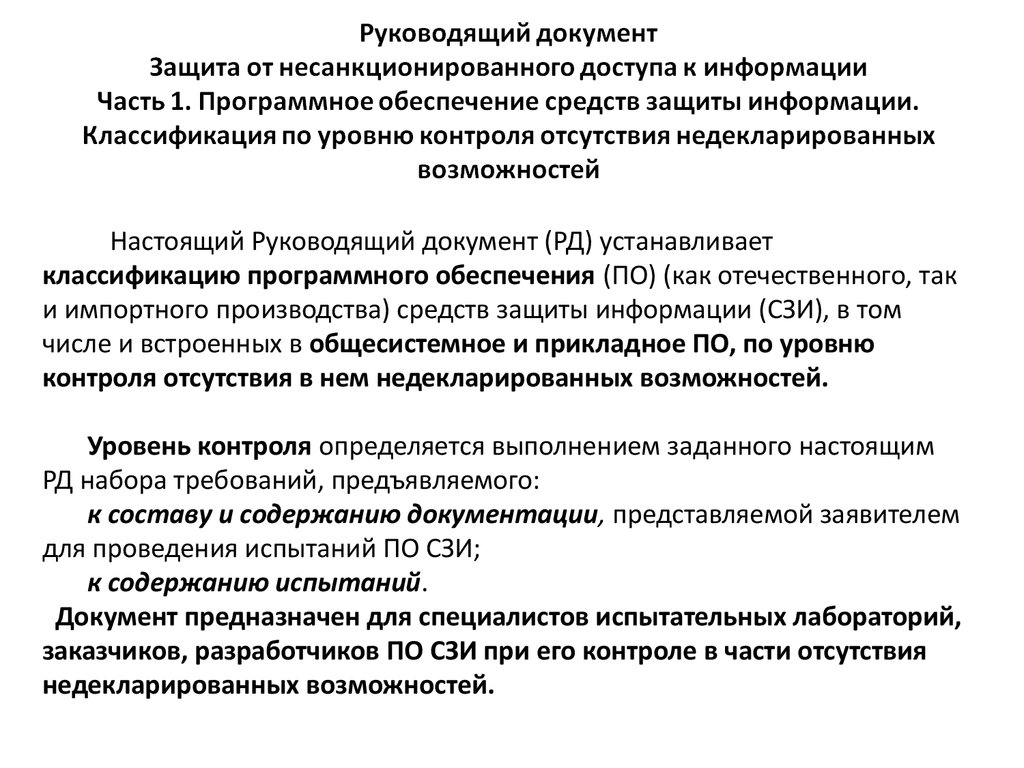

правоохранительной сфере»

4. «Информационная безопасность

телекоммуникационных систем»

5. «Информационная безопасность

автоматизированных систем»

6. «Противодействие техническим разведкам»

7. «Информационно-аналитические системы

финансового мониторинга»

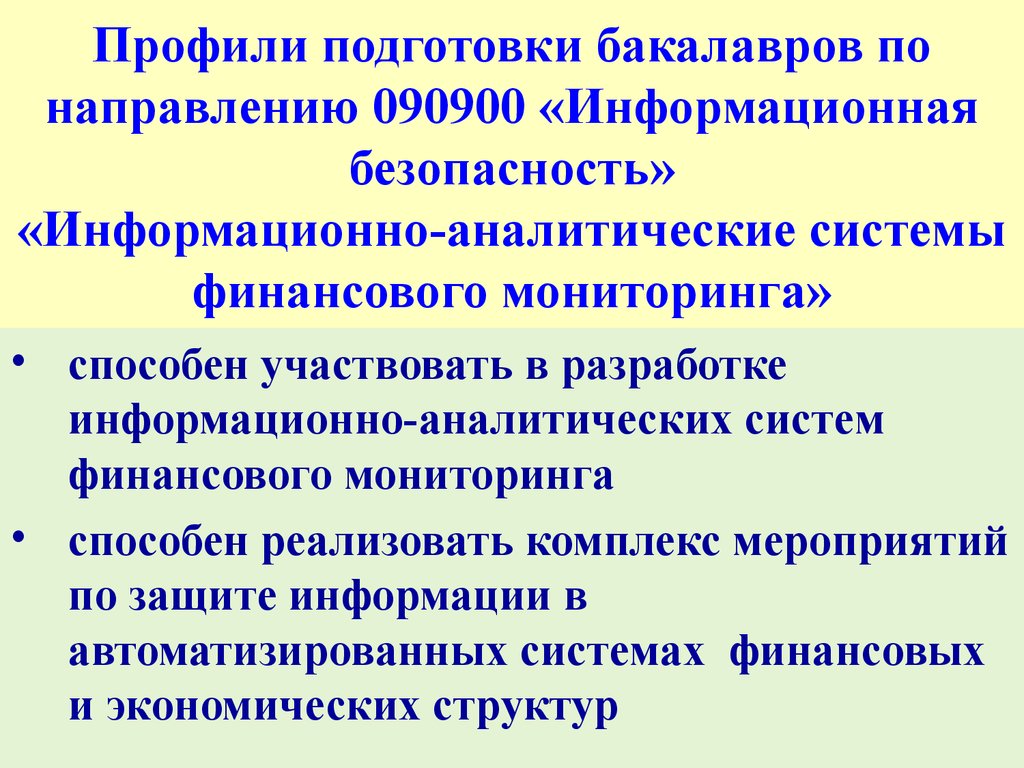

6. Профили подготовки бакалавров по направлению 090900 «Информационная безопасность» «Информационно-аналитические системы финансового монит

Профили подготовки бакалавров понаправлению 090900 «Информационная

безопасность»

«Информационно-аналитические системы

финансового мониторинга»

• способен участвовать в разработке

информационно-аналитических систем

финансового мониторинга

• способен реализовать комплекс мероприятий

по защите информации в

автоматизированных системах финансовых

и экономических структур

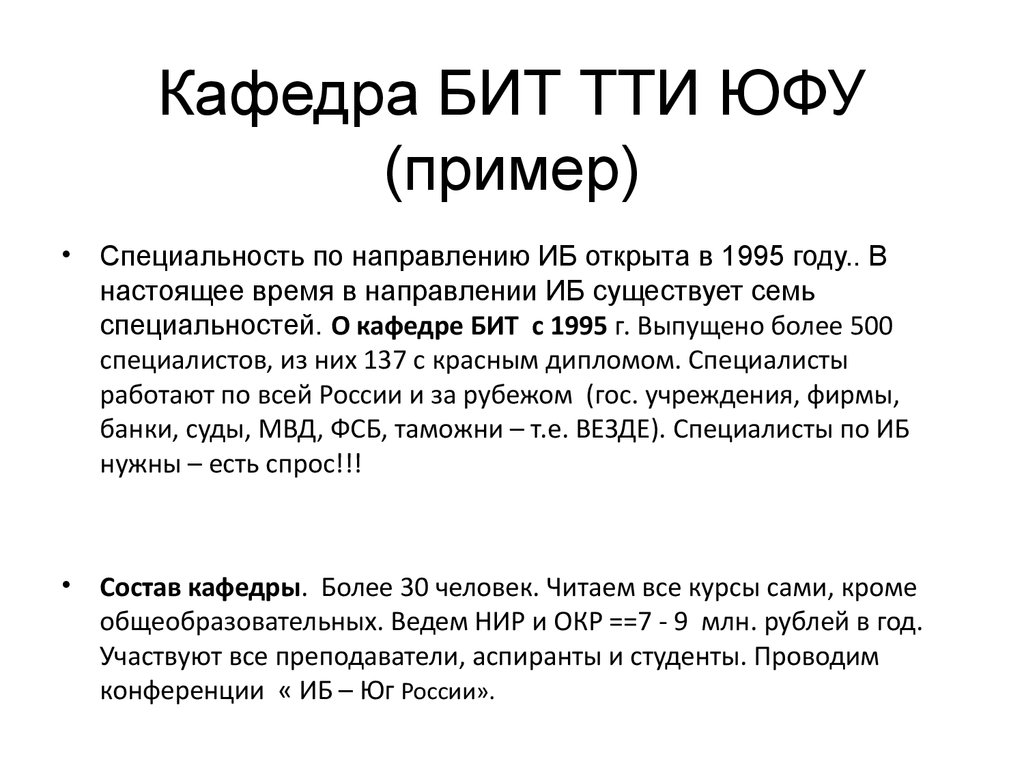

7. Кафедра БИТ ТТИ ЮФУ (пример)

Специальность по направлению ИБ открыта в 1995 году.. В

настоящее время в направлении ИБ существует семь

специальностей. О кафедре БИТ с 1995 г. Выпущено более 500

специалистов, из них 137 с красным дипломом. Специалисты

работают по всей России и за рубежом (гос. учреждения, фирмы,

банки, суды, МВД, ФСБ, таможни – т.е. ВЕЗДЕ). Специалисты по ИБ

нужны – есть спрос!!!

Состав кафедры. Более 30 человек. Читаем все курсы сами, кроме

общеобразовательных. Ведем НИР и ОКР ==7 - 9 млн. рублей в год.

Участвуют все преподаватели, аспиранты и студенты. Проводим

конференции « ИБ – Юг России».

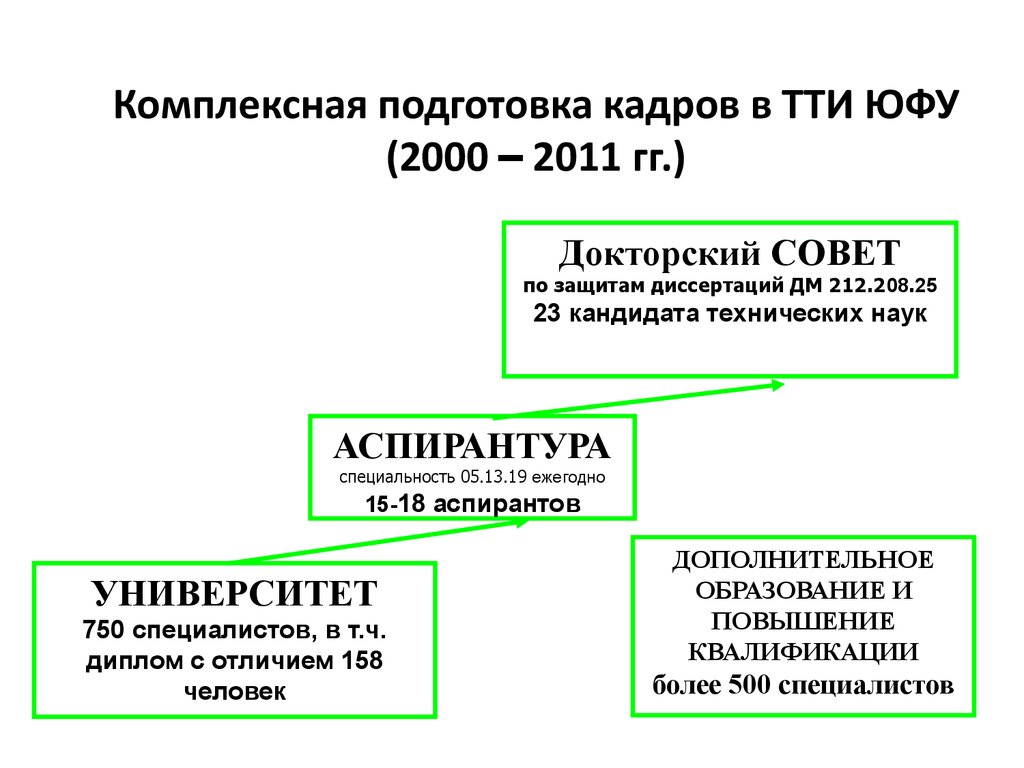

8. Комплексная подготовка кадров в ТТИ ЮФУ (2000 – 2011 гг.)

Докторский СОВЕТпо защитам диссертаций ДМ 212.208.25

23 кандидата технических наук

АСПИРАНТУРА

специальность 05.13.19 ежегодно

15-18 аспирантов

УНИВЕРСИТЕТ

750 специалистов, в т.ч.

диплом с отличием 158

человек

ДОПОЛНИТЕЛЬНОЕ

ОБРАЗОВАНИЕ И

ПОВЫШЕНИЕ

КВАЛИФИКАЦИИ

более 500 специалистов

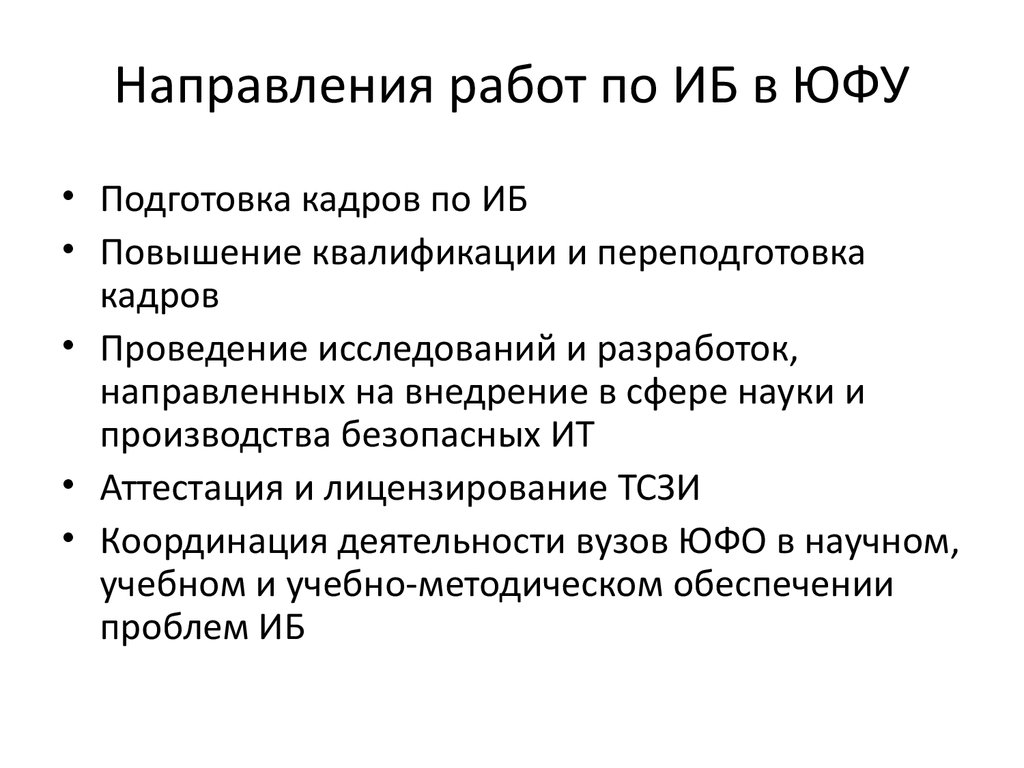

9. Направления работ по ИБ в ЮФУ

• Подготовка кадров по ИБ• Повышение квалификации и переподготовка

кадров

• Проведение исследований и разработок,

направленных на внедрение в сфере науки и

производства безопасных ИТ

• Аттестация и лицензирование ТСЗИ

• Координация деятельности вузов ЮФО в научном,

учебном и учебно-методическом обеспечении

проблем ИБ

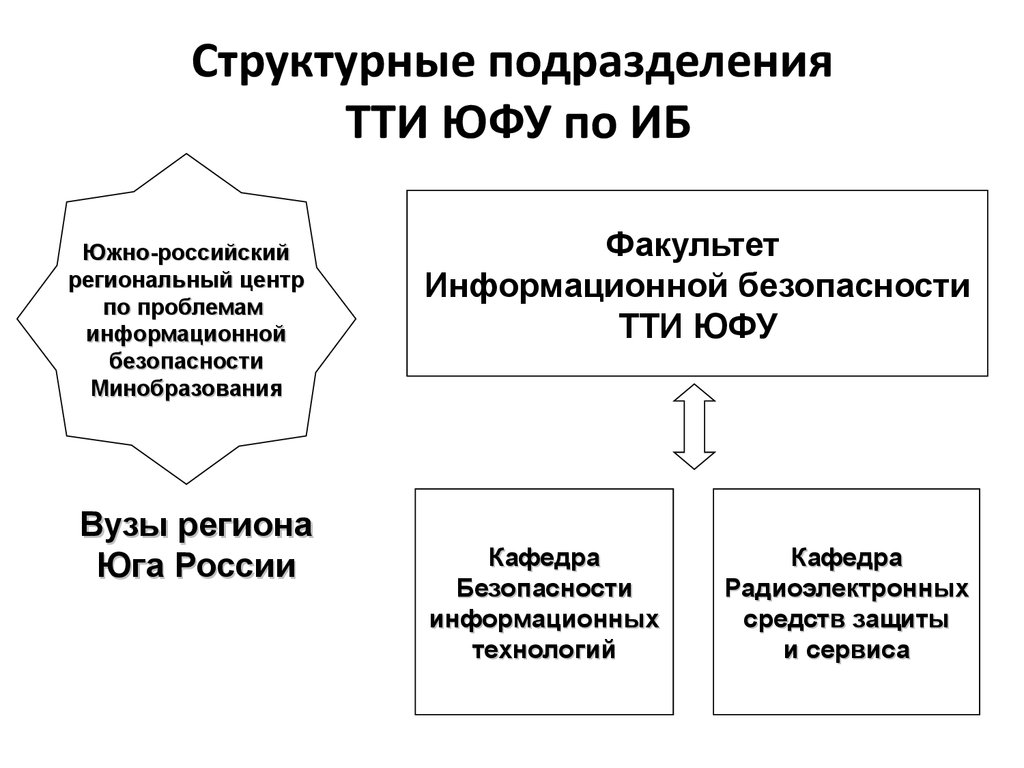

10. Структурные подразделения ТТИ ЮФУ по ИБ

Южно-российскийрегиональный центр

по проблемам

информационной

безопасности

Минобразования

Вузы региона

Юга России

Факультет

Информационной безопасности

ТТИ ЮФУ

Кафедра

Безопасности

информационных

технологий

Кафедра

Радиоэлектронных

средств защиты

и сервиса

11. Структура кафедры БИТ

ППСД.т.н., проф. – 4

К.т.н., доц. - 15

УВП

Программисты

Инженеры

Техники

10 чел.

Аспиранты,

Студенты

~20 чел

НОЦ систем информационной

безопасности

Выполнение

Дизайн-центр

х/д и г/б

биометрических

НИОКР,

технологий

грантов РФФИ,

РГНФ

Сотрудники

НИЧ

и лабор.

ИИПРУ

КБНЦ РАН

9 чел.

Лаборатория

фундаментальных

проблем

информационной

безопасности

ИИПРУ

КБНЦ РАН

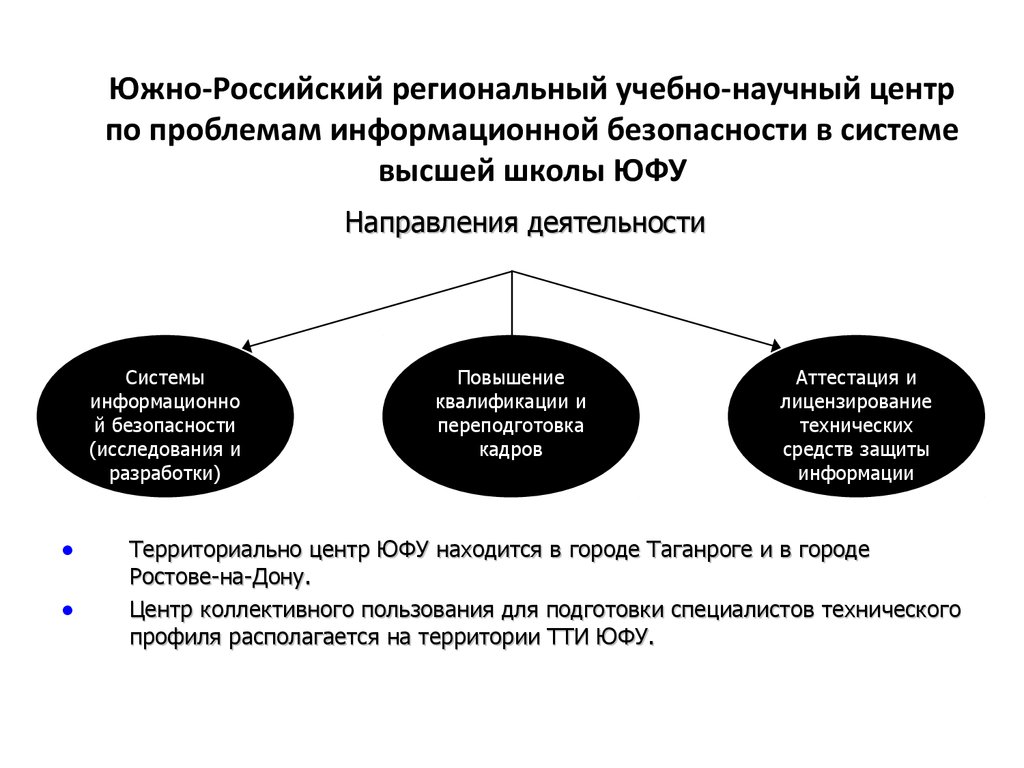

12. Южно-Российский региональный учебно-научный центр по проблемам информационной безопасности в системе высшей школы ЮФУ

Направления деятельностиСистемы

информационно

й безопасности

(исследования и

разработки)

Повышение

квалификации и

переподготовка

кадров

Аттестация и

лицензирование

технических

средств защиты

информации

Территориально центр ЮФУ находится в городе Таганроге и в городе

Ростове-на-Дону.

Центр коллективного пользования для подготовки специалистов технического

профиля располагается на территории ТТИ ЮФУ.

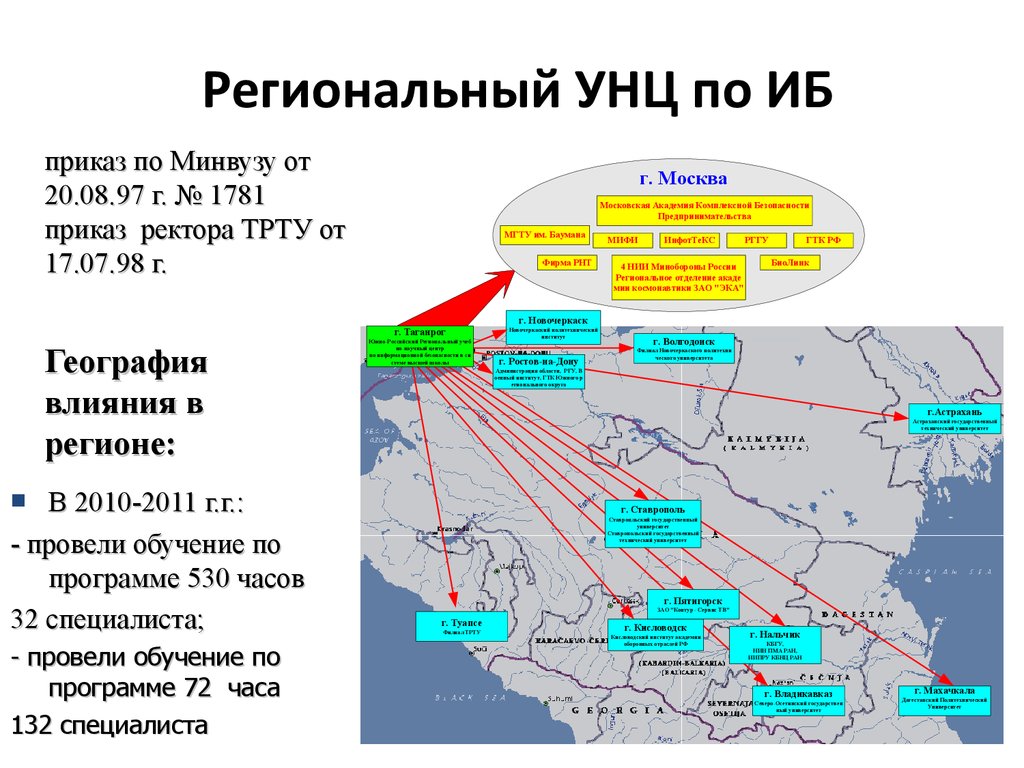

13. Региональный УНЦ по ИБ

приказ по Минвузу от20.08.97 г. № 1781

приказ ректора ТРТУ от

17.07.98 г.

г. Москва

Московская Академия Комплексной Безопасности

Предпринимательства

МГТУ им. Баумана

Фирма РНТ

МИФИ

ИнфотТеКС

4 НИИ Минобороны России

Региональное отделение акаде

мии космонавтики ЗАО "ЭКА"

РГГУ

ГТК РФ

БиоЛинк

г. Новочеркаск

г. Таганрог

География

влияния в

регионе:

В 2010-2011 г.г.:

- провели обучение по

программе 530 часов

32 специалиста;

Южно-Российский Региональный учеб

но-научный центр

по информационной безопасности в си

стеме высшей школы

г. Ростов-на-Дону

г. Волгодонск

Филиал Новочеркаского политехни

ческого университета

Администрация области, РГУ, В

оенный институт, ГТК Южного р

егионального округа

г.Астрахань

Астраханский государственный

технический университет

- провели обучение по

программе 72 часа

132 специалиста

Новочеркаский политехнический

институт

г. Ставрополь

Ставропльский государственный

университет

Ставропольский государственный

технический университет

г. Пятигорск

ЗАО "Контур - Сервис ТВ"

г. Туапсе

Филиал ТРТУ

г. Кисловодск

Кисловодский институт академии

оборонных отраслей РФ

г. Нальчик

КБГУ,

НИИ ПМА РАН,

ИИПРУ КБНЦ РАН

г. Владикавказ

Северо-Осетинский государствен

ный университет

г. Махачкала

Дагестанский Политехнический

Университет

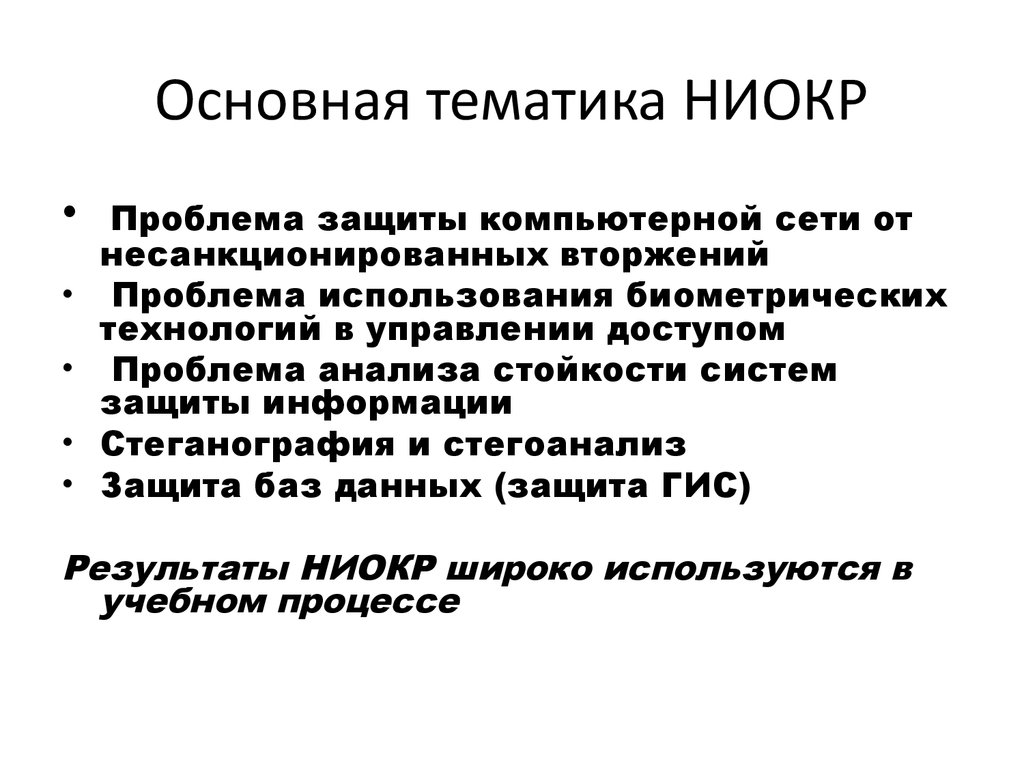

14. Основная тематика НИОКР

Проблема защиты компьютерной сети от

несанкционированных вторжений

Проблема использования биометрических

технологий в управлении доступом

Проблема анализа стойкости систем

защиты информации

Стеганография и стегоанализ

Защита баз данных (защита ГИС)

Результаты НИОКР широко используются в

учебном процессе

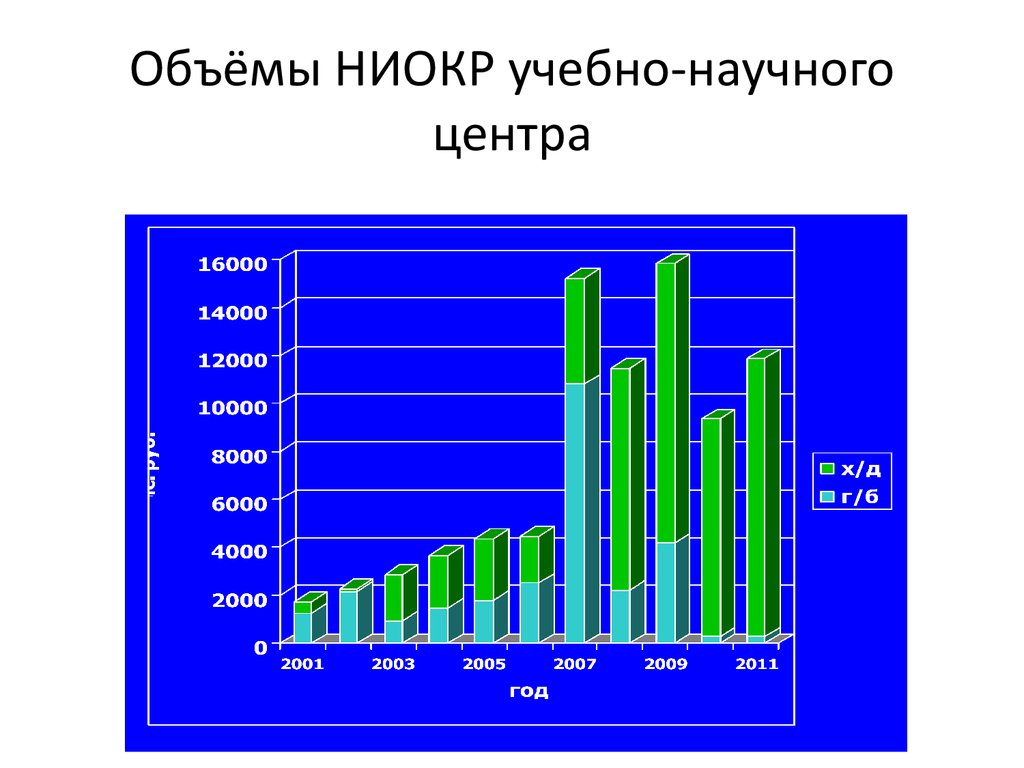

15. Объёмы НИОКР учебно-научного центра

16. Лицензии

17.

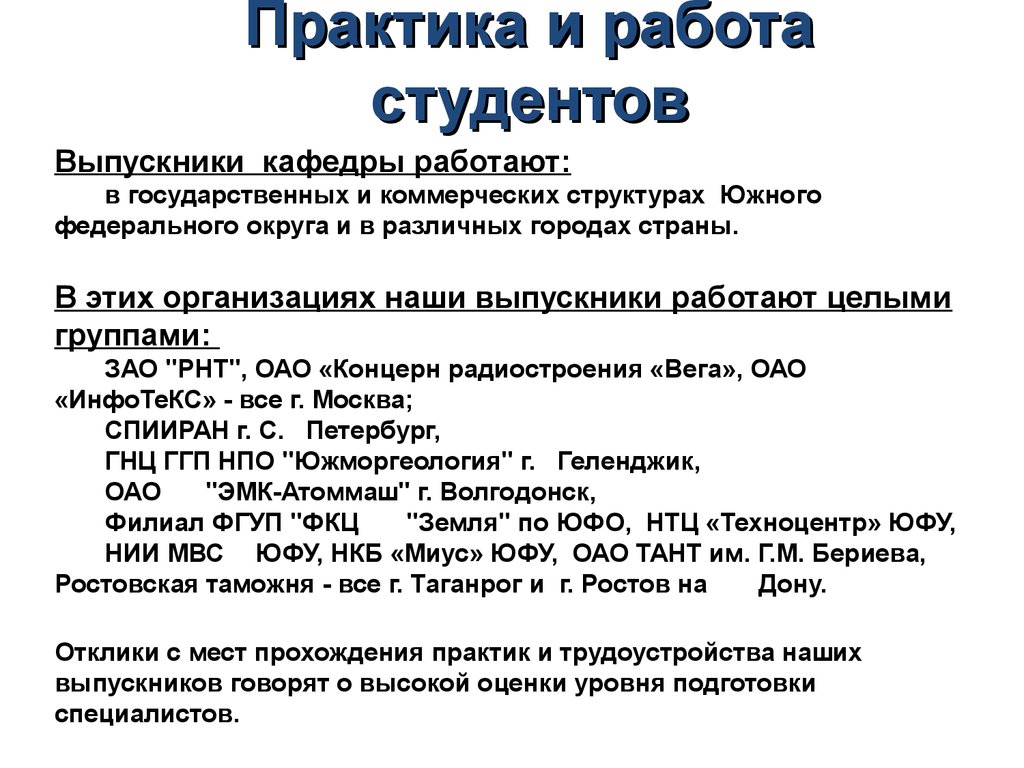

Практика и работастудентов

Выпускники кафедры работают:

в государственных и коммерческих структурах Южного

федерального округа и в различных городах страны.

В этих организациях наши выпускники работают целыми

группами:

ЗАО "РНТ", ОАО «Концерн радиостроения «Вега», ОАО

«ИнфоТеКС» - все г. Москва;

СПИИРАН г. С. Петербург,

ГНЦ ГГП НПО "Южморгеология" г. Геленджик,

ОАО

"ЭМК-Атоммаш" г. Волгодонск,

Филиал ФГУП "ФКЦ

"Земля" по ЮФО, НТЦ «Техноцентр» ЮФУ,

НИИ МВС ЮФУ, НКБ «Миус» ЮФУ, ОАО ТАНТ им. Г.М. Бериева,

Ростовская таможня - все г. Таганрог и г. Ростов на

Дону.

Отклики с мест прохождения практик и трудоустройства наших

выпускников говорят о высокой оценки уровня подготовки

специалистов.

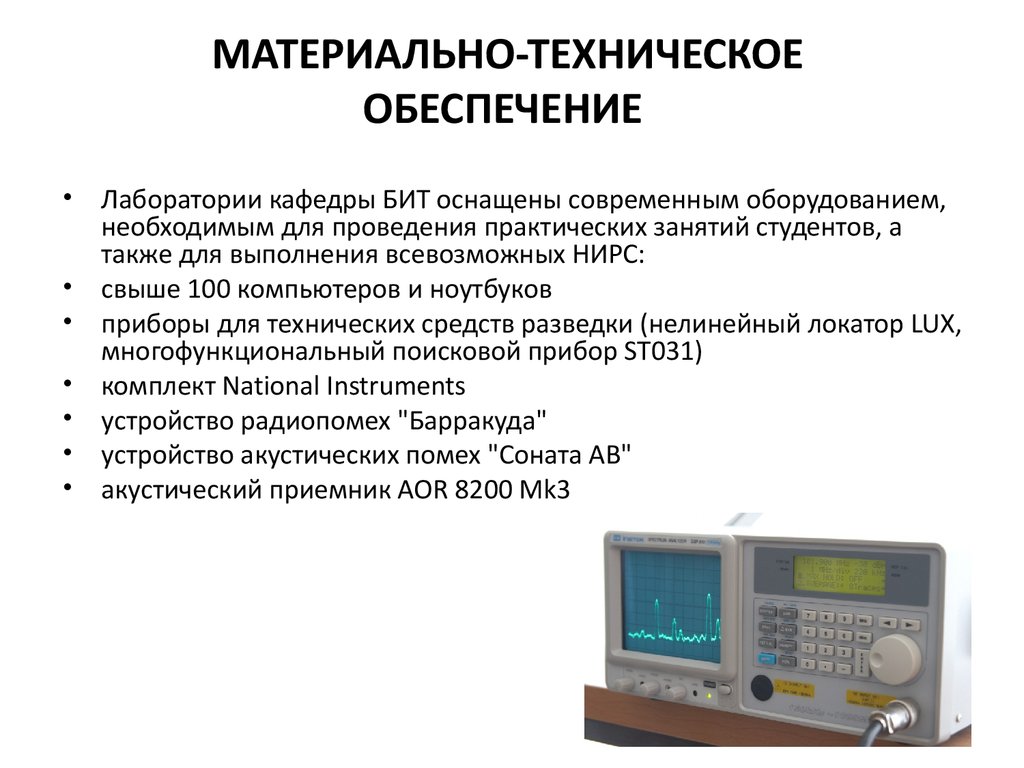

18. МАТЕРИАЛЬНО-ТЕХНИЧЕСКОЕ ОБЕСПЕЧЕНИЕ

Лаборатории кафедры БИТ оснащены современным оборудованием,

необходимым для проведения практических занятий студентов, а

также для выполнения всевозможных НИРС:

свыше 100 компьютеров и ноутбуков

приборы для технических средств разведки (нелинейный локатор LUX,

многофункциональный поисковой прибор ST031)

комплект National Instruments

устройство радиопомех "Барракуда"

устройство акустических помех "Соната АВ"

акустический приемник AOR 8200 Mk3

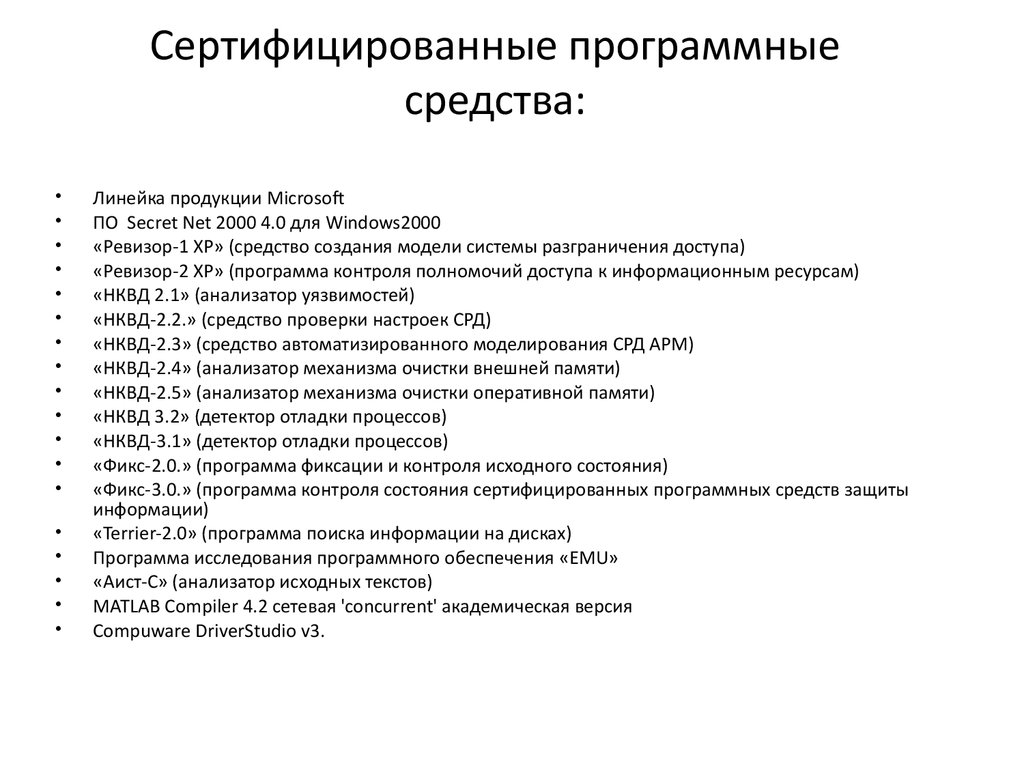

19. Сертифицированные программные средства:

Линейка продукции Microsof

ПО Secret Net 2000 4.0 для Windows2000

«Ревизор-1 XP» (средство создания модели системы разграничения доступа)

«Ревизор-2 XP» (программа контроля полномочий доступа к информационным ресурсам)

«НКВД 2.1» (анализатор уязвимостей)

«НКВД-2.2.» (средство проверки настроек СРД)

«НКВД-2.3» (средство автоматизированного моделирования СРД АРМ)

«НКВД-2.4» (анализатор механизма очистки внешней памяти)

«НКВД-2.5» (анализатор механизма очистки оперативной памяти)

«НКВД 3.2» (детектор отладки процессов)

«НКВД-3.1» (детектор отладки процессов)

«Фикс-2.0.» (программа фиксации и контроля исходного состояния)

«Фикс-3.0.» (программа контроля состояния сертифицированных программных средств защиты

информации)

«Terrier-2.0» (программа поиска информации на дисках)

Программа исследования программного обеспечения «EMU»

«Аист-С» (анализатор исходных текстов)

MATLAB Compiler 4.2 сетевая 'concurrent' академическая версия

Compuware DriverStudio v3.

20. МЕЖДУНАРОДНЫЕ СВЯЗИ КАФЕДРЫ БИТ

В прошлом году кафедре БИТ удалось также расширить спектрмеждународных контактов за счёт участия в организации

международной конференции «Security of Information and Networks

(SIN 2009)», проводимой в октябре 2009 года на Кипре. В сентябре

.2010 г. конференция SIN 2010 прошла в Таганроге

• В марте 2010 года в международную деятельность активно

включились студенты кафедры БИТ. DAAD поддержала заявку

кафедры на организацию двухнедельной ознакомительной поездки

четырнадцати студентов и аспирантов по четырём городам Германии

с посещением ведущих университетских кафедр, исследовательских

центров и фирм, занимающихся проблемами информационной

безопасности.

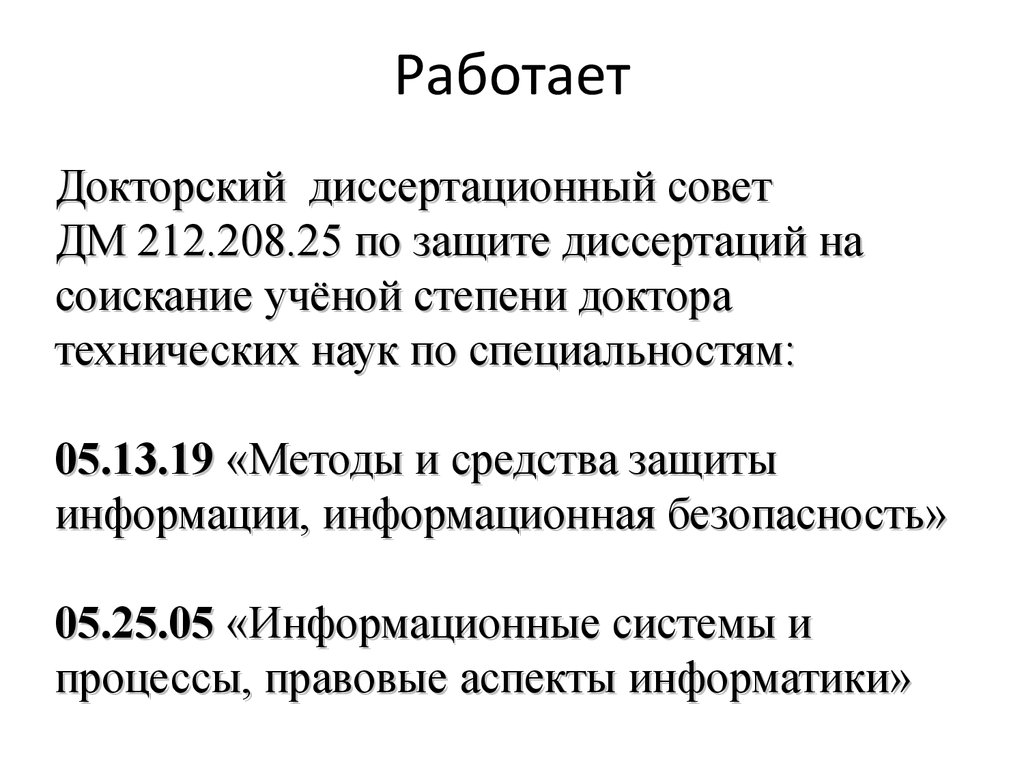

21. Работает

Докторский диссертационный советДМ 212.208.25 по защите диссертаций на

соискание учёной степени доктора

технических наук по специальностям:

05.13.19 «Методы и средства защиты

информации, информационная безопасность»

05.25.05 «Информационные системы и

процессы, правовые аспекты информатики»

22. Издательская деятельность

23. Девятая международная конференция «Информационная безопасность – 2007»

24. Кафедра БИТ ТТИ ЮФУ – дипломант национальной отраслевой премии по безопасности

25. Всё об информации

Понятие «информация» давно стало общенаучной категорией.Известно большое количество различных точек зрения на сущность этого

явления. Приведём наиболее распространённые определения:

любые сведения о каких-либо ранее неизвестных событиях;

содержательное описание объекта или явления;

мера разнообразия;

уменьшаемая неопределённость – энтропия;

бесконечный законопроцесс триединства энергии, движения и

массы с различными плотностями кодовых структур бесконечнобеспредельной Вселенной;

сведения о лицах, предметах, событиях, явлениях и процессах

(независимо от формы их представления), отраженные на

материальных носителях, используемые в целях получения знаний и

практических решений.

Само понятие «информация» обычно предполагает наличие по

крайней мере трёх объектов: источника, потребителя и передающей

среды.

26. Всё об информации

Наиболее важными в практическом плане свойствами информацииявляются:

ценность; достоверность; своевременность.

Ценность информации определяется обеспечением возможности

достижения цели, поставленной перед получателем, она меняется во

времени .

Достоверность – соответствие полученной информации действительной

обстановке.

Своевременность – соответствие ценности и достоверности

определённому временному периоду.

Информация может быть получена: проведением научных исследований,

покупкой или противоправным добыванием

Классификация информации по её доступности:

общедоступная информация;

информация, доступ к которой может быть ограничен;

информация с ограниченным доступом;

информация, не подлежащая распространению.

27. Информационная безопасность

ИБ – состояние защищённости информационной среды общества,обеспечивающее её формирование и развитие в интересах граждан,

организаций и государства.

«Безопасность есть предотвращение зла» (Платон).

1.Информация становится атрибутом, от которого зависит эффективность

жизнедеятельности.

2.Общество становится более открытым, что создаёт благоприятную

обстановку для злоумышленников в плане доступа к информации, в т.ч.

Конфиденциальной.

3.Всеобщая информатизация и компьютеризация привела к появлению

нетрадиционных каналов утечки информации и НСД.

Пять выводов:

1.Проблема ИБ будет носить перманентный характер.

2.Обеспечение ИБ должно носить комплексный характер.

3.Необходимы усилия профессионалов + руководителей и специалистов.

4.Проблемы ЗИ связаны с правовым регулированием информатизации.

5.Эффективное решение проблем ИБ требует подготовки и переподготовки

кадров.

28. Тезисы

1. Проблема ИБ сегодня стала затрагивать каждогогражданина( Швеция процесс-150 рускоязычных электронных мошеников,

в США потери в 2007 г. – $ 240 мил., слушания в парламенте Брюссель –

система«Эшалон» (США, Англия, Канада, Австралия – промышленный шпионаж,

слежка за госслужащими, в Англии – 30000 видиокамер, Ростов – безопасный

город, операторы хранят данные о перемещении абонентов, данные о Ваших

покупках в Интернет).

2. Проблема ИБ становится для человечества очень

дорогостоящей, съедающей сотни миллиардов $.

(Администрация США в 2009 г. выделяет $376 мил.на обеспечение

кибербезопасности. Вирусы «Мелисса» и «Чернодоль» заразили сотни тысяч

компьютеров – ущерб сотни миллионов долларов).

3. Преступность в информационной сфере растёт (1,4

млн. хакерских атак на информационные ресурсы федеральных органов власти

зафиксировала и отразила Федеральная служба безопасности в 2007 году.

Из них более 100 тысяч пришлось на сайт президента РФ. 140 уголовных дел/28.

4. Мир вступает в эпоху информационных войн

29. Информационно-справочная система по документам в области технической защиты информации

• Правовые документы по технической защите информации–

–

–

–

Конституция Российской Федерации

Федеральные законы (Законы Российской Федерации)

Указы и распоряжения Президента Российской Федерации

Постановления Правительства Российской Федерации

• Организационно-распорядительные документы по технической защите

информации

–

–

Концепции

Положения

• Специальные нормативные документы по технической защите

информации

–

–

Государственные стандарты

Специальные нормативные документы

• Документы по лицензированию, сертификации и аттестации в области

технической защиты информации

–

Документы

30. Правовые документы по технической защите информации

– Федеральные законы (Закон «О государственной тайне»)– Указы и распоряжения Президента Российской

Федерации (Указ «О перечне сведений отнесенных к

государственной тайне)

– Постановления Правительства Российской Федерации

(Постановление о подготовке к передаче сведений, составляющих

гостайну, другим государствам)

– Конституция Российской Федерации

31. Организационно-распорядительные документы по технической защите информации

ПоложенияКонцепции

32. Концепция национальной безопасности РФ

Указ президента №24 от 10.01.20001.Россия в мировом пространстве

2.Национальные интересы России

3.Угрозы национальной безопасности РФ

4.Обеспечение национальной безопасности

РФ

33. Доктрина информационной безопасности

УТВЕРЖДЕНА 9 сентября 2000 г.Особенности обеспечения ИБ РФ в различных

сферах общественной жизни

1.В сфере экономики

2.В сфере внутренней политики

3.В сфере внешней политики

Раздел 6.

4.В сфере обороны

5.В области науки и техники

6.В духовной жизни

7.В общегосударственных ИТС

8.В правоохранительной и судебных сферах

9.В условиях чрезвычайных ситуаций

Объекты обеспечения ИБ, угрозы ИБ, мероприятия по обеспечению ИБ

34. Доктрина ИБ в области науки и техники

Объекты: результаты фундаментальных, поисковых и

прикладных исследований важные для н-т, технологического,

утрата которых может нанести ущерб для РФ.

Угрозы: внешние – НСД иностранных государств к н-т

ресурсам, переориентация на Запад перспективные научные

коллективы, промышленный шпионаж; внутренние – сложная

экономическая ситуация, слабая микроэлектронная база,

проблемы в области патентной защиты результатов, сложности

в ЗИ.

Противодействие угрозам – совершенствование

законодательства, рекомендации по предотвращению

противоправного или неэффективного использования

интеллектуального потенциала России

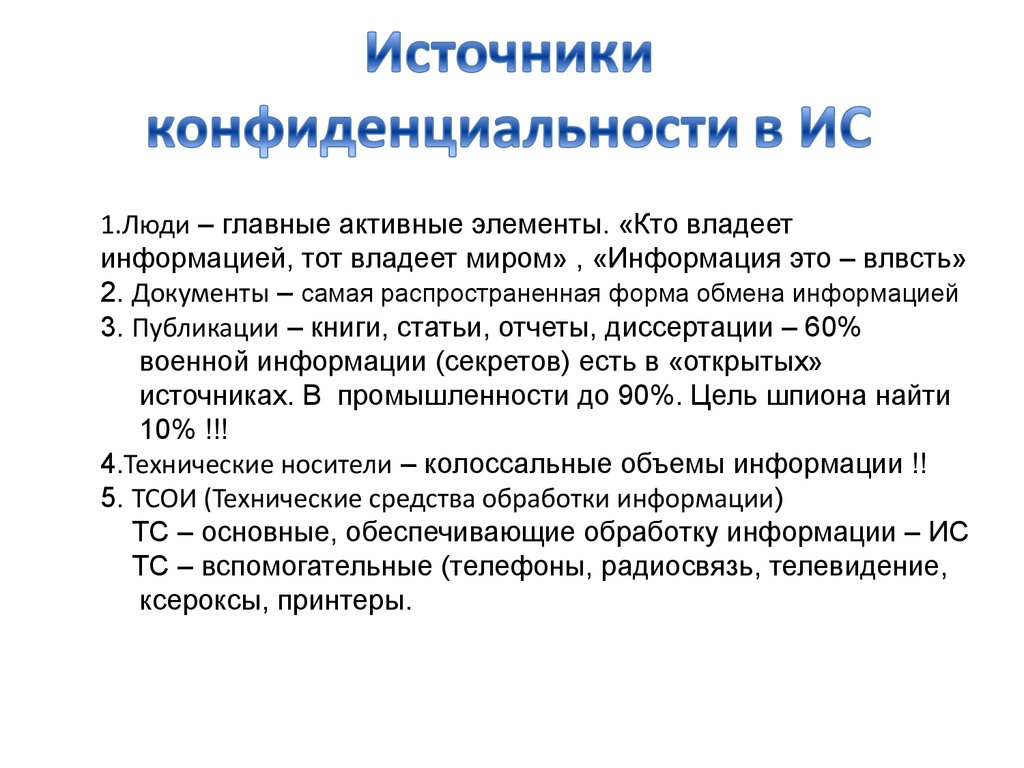

35. Источники конфиденциальности в ИС

1.Люди – главные активные элементы. «Кто владеетинформацией, тот владеет миром» , «Информация это – влвсть»

2. Документы – самая распространенная форма обмена информацией

3. Публикации – книги, статьи, отчеты, диссертации – 60%

военной информации (секретов) есть в «открытых»

источниках. В промышленности до 90%. Цель шпиона найти

10% !!!

4.Технические носители – колоссальные объемы информации !!

5. ТСОИ (Технические средства обработки информации)

ТС – основные, обеспечивающие обработку информации – ИС

ТС – вспомогательные (телефоны, радиосвязь, телевидение,

ксероксы, принтеры.

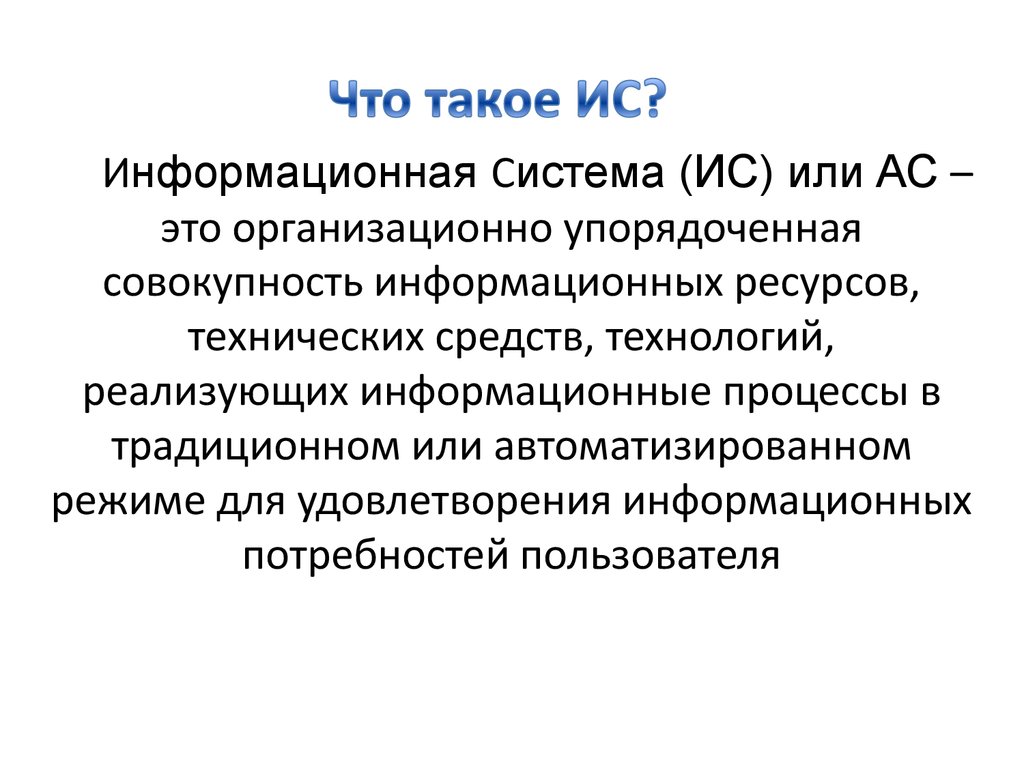

36. Что такое ИС?

Информационная Система (ИС) или АС –это организационно упорядоченная

совокупность информационных ресурсов,

технических средств, технологий,

реализующих информационные процессы в

традиционном или автоматизированном

режиме для удовлетворения информационных

потребностей пользователя

37.

Средствапередачи

информации

Пользователи

(потребители)

Средства сбора,

хранения и

обработки

информации

Информационные

ресурсы

Носители

информации

38.

39.

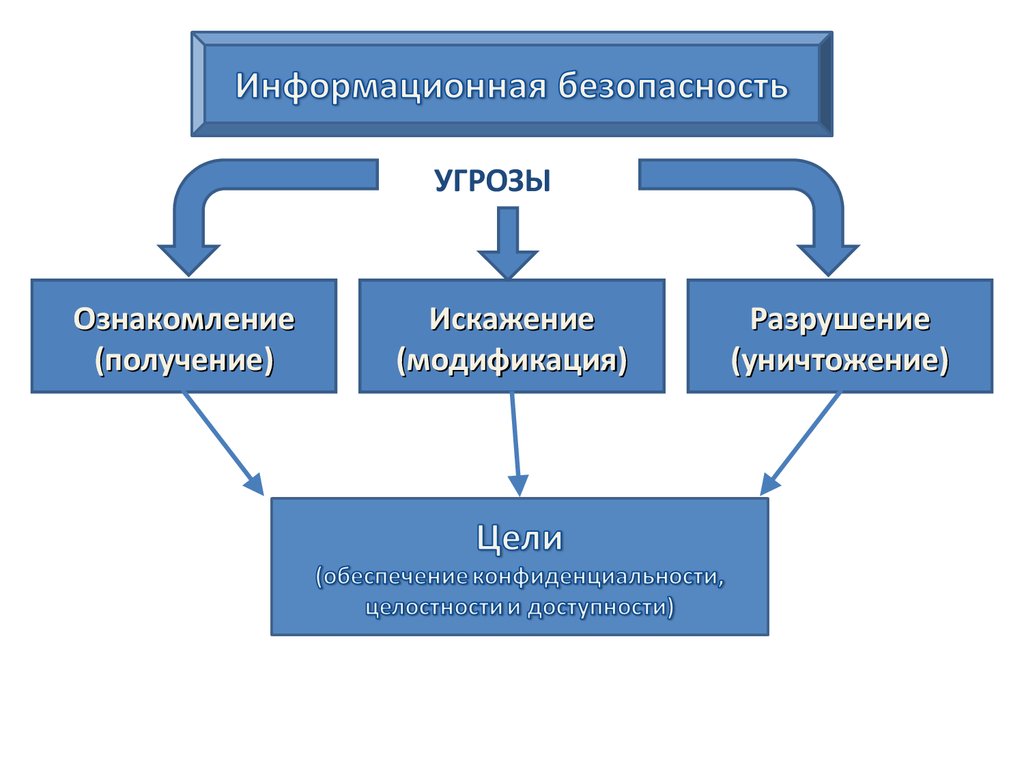

УГРОЗЫОзнакомление

(получение)

Искажение

(модификация)

Разрушение

(уничтожение)

40. Концептуальная модель безопасности информации

Объекты угрозСпособы

доступа

Направления

защиты

Угрозы

ИНФОРМАЦИЯ

Средства

защиты

Источники угроз

Способы

защиты

Цели

Источники

информации

41. Концептуальная модель безопасности информации

Объекты угрозСпособы

доступа

Направления

защиты

Угрозы

ИНФОРМАЦИЯ

Средства

защиты

Источники угроз

Способы

защиты

Цели

Источники

информации

42. Концептуальная модель безопасности личности

Объекты угрозМеста

пребывания

Методы защиты

Угрозы

ЛИЧНОСТЬ

Направления

защиты

Источники угроз

Средства

защиты

Посягательства

Время

43. Концептуальная модель безопасности продукции

Объектызащиты

Объекты угроз

Угрозы

Источники угроз

ПРОДУКЦИЯ

(материальные

ценности)

Направления

защиты

Меры защиты

44.

Проявляются в нарушенииКонфиденциальности

- Разглашение

- Утечка

- НСД

Достоверности

- Фальсификация

- Подделка

- Мошенничество

Целостности

- Искажение

- Ошибки

- Потери

Доступности

- Нарушение связи

Воспрещение

получения

45.

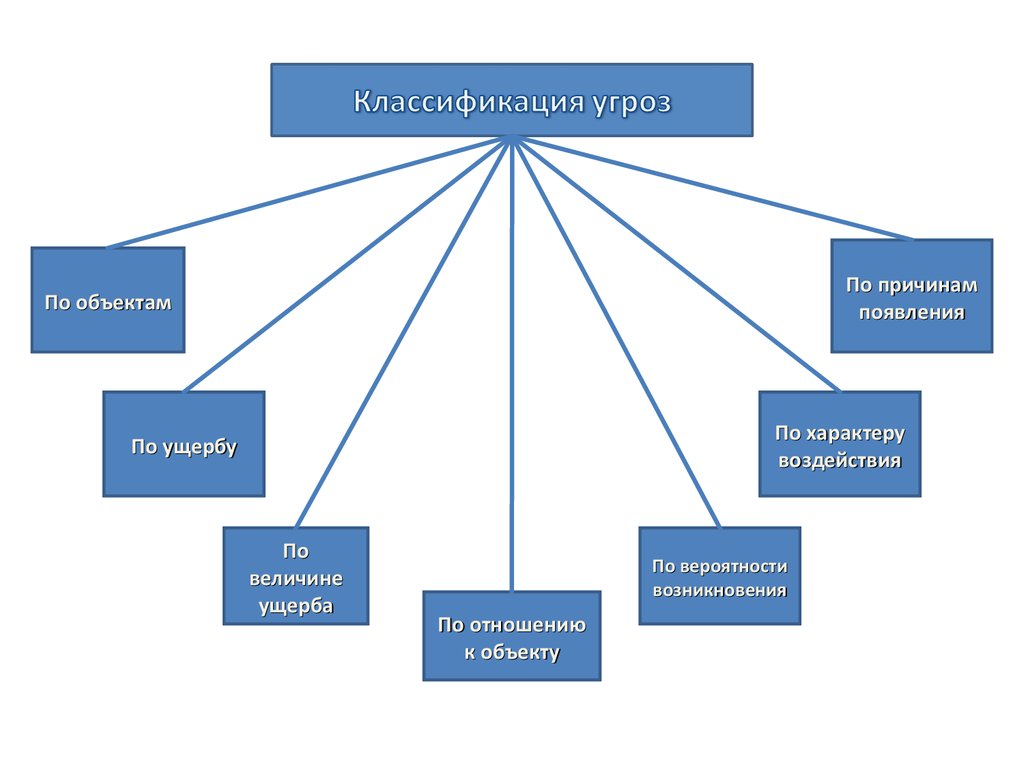

По причинампоявления

По объектам

По характеру

воздействия

По ущербу

По

величине

ущерба

По вероятности

возникновения

По отношению

к объекту

46.

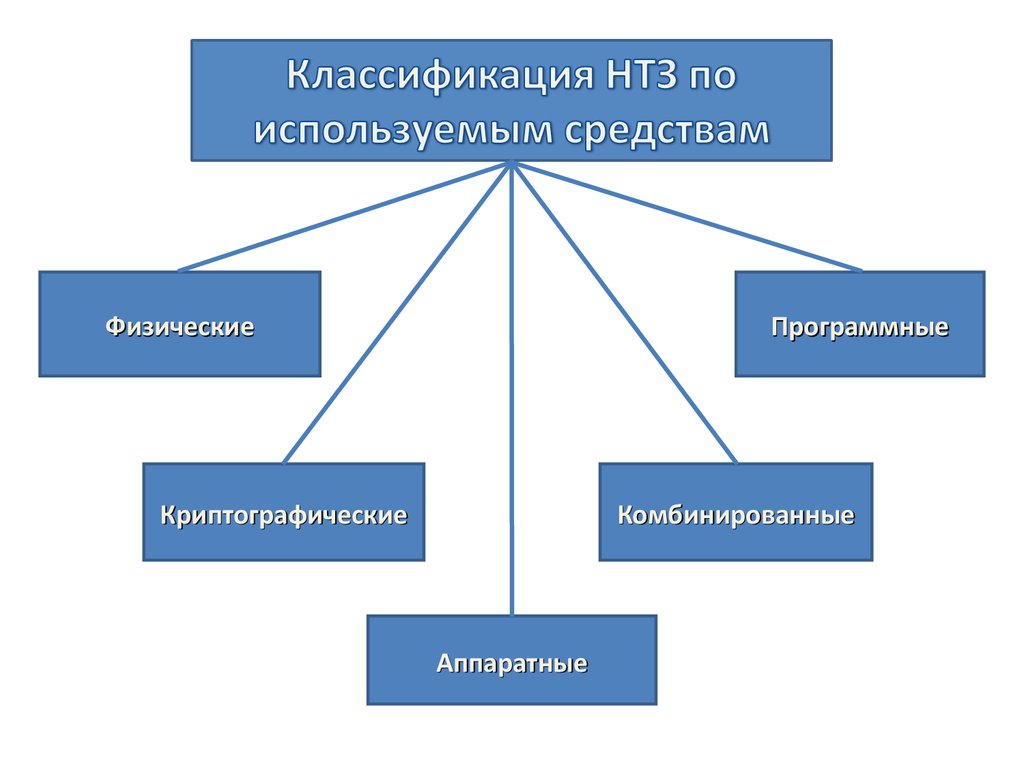

ФизическиеПрограммные

Криптографические

Комбинированные

Аппаратные

47.

48. Специальные нормативные документы по технической защите информации

Государственные стандартыСпециальные нормативные документы

49.

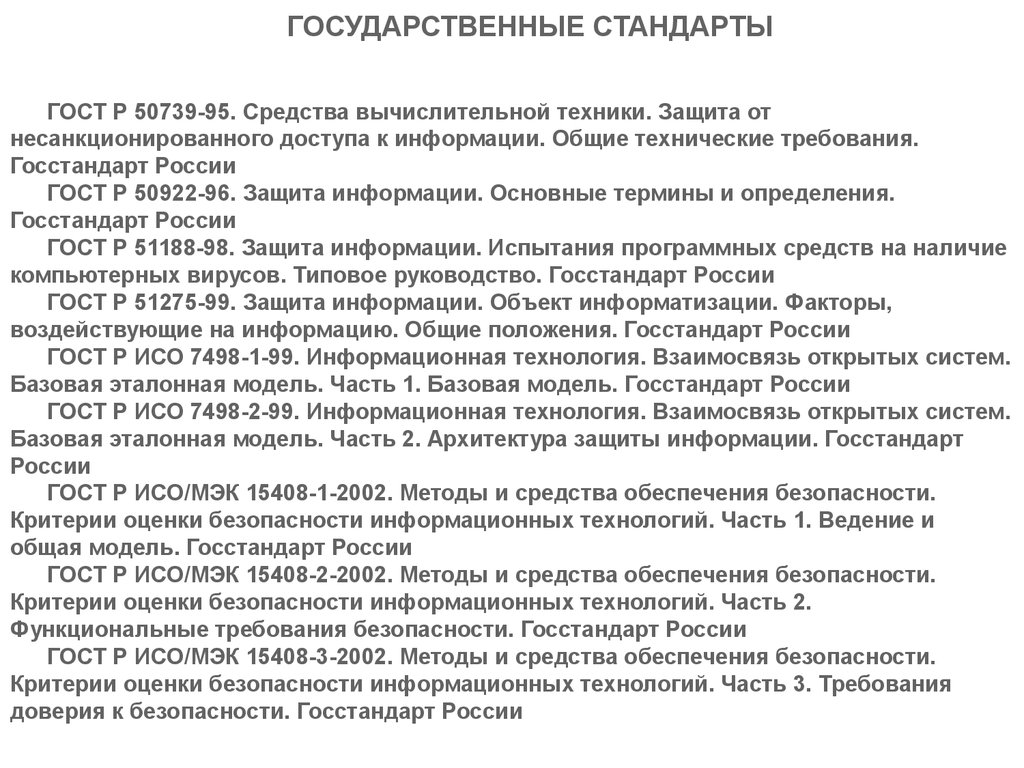

ГОСУДАРСТВЕННЫЕ СТАНДАРТЫГОСТ Р 50739-95. Средства вычислительной техники. Защита от

несанкционированного доступа к информации. Общие технические требования.

Госстандарт России

ГОСТ Р 50922-96. Защита информации. Основные термины и определения.

Госстандарт России

ГОСТ Р 51188-98. Защита информации. Испытания программных средств на наличие

компьютерных вирусов. Типовое руководство. Госстандарт России

ГОСТ Р 51275-99. Защита информации. Объект информатизации. Факторы,

воздействующие на информацию. Общие положения. Госстандарт России

ГОСТ Р ИСО 7498-1-99. Информационная технология. Взаимосвязь открытых систем.

Базовая эталонная модель. Часть 1. Базовая модель. Госстандарт России

ГОСТ Р ИСО 7498-2-99. Информационная технология. Взаимосвязь открытых систем.

Базовая эталонная модель. Часть 2. Архитектура защиты информации. Госстандарт

России

ГОСТ Р ИСО/МЭК 15408-1-2002. Методы и средства обеспечения безопасности.

Критерии оценки безопасности информационных технологий. Часть 1. Ведение и

общая модель. Госстандарт России

ГОСТ Р ИСО/МЭК 15408-2-2002. Методы и средства обеспечения безопасности.

Критерии оценки безопасности информационных технологий. Часть 2.

Функциональные требования безопасности. Госстандарт России

ГОСТ Р ИСО/МЭК 15408-3-2002. Методы и средства обеспечения безопасности.

Критерии оценки безопасности информационных технологий. Часть 3. Требования

доверия к безопасности. Госстандарт России

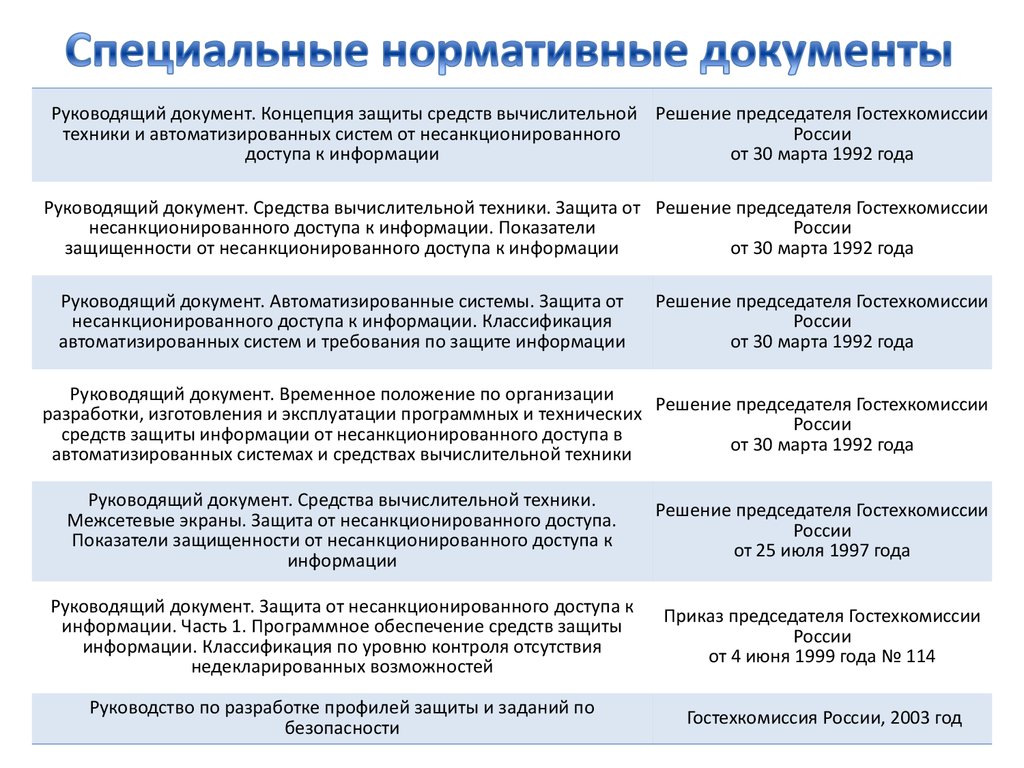

50. Специальные нормативные документы

Руководящий документ. Концепция защиты средств вычислительной Решение председателя Гостехкомиссиитехники и автоматизированных систем от несанкционированного

России

доступа к информации

от 30 марта 1992 года

Руководящий документ. Средства вычислительной техники. Защита от Решение председателя Гостехкомиссии

несанкционированного доступа к информации. Показатели

России

защищенности от несанкционированного доступа к информации

от 30 марта 1992 года

Руководящий документ. Автоматизированные системы. Защита от

несанкционированного доступа к информации. Классификация

автоматизированных систем и требования по защите информации

Решение председателя Гостехкомиссии

России

от 30 марта 1992 года

Руководящий документ. Временное положение по организации

Решение председателя Гостехкомиссии

разработки, изготовления и эксплуатации программных и технических

России

средств защиты информации от несанкционированного доступа в

от 30 марта 1992 года

автоматизированных системах и средствах вычислительной техники

Руководящий документ. Средства вычислительной техники.

Межсетевые экраны. Защита от несанкционированного доступа.

Показатели защищенности от несанкционированного доступа к

информации

Решение председателя Гостехкомиссии

России

от 25 июля 1997 года

Руководящий документ. Защита от несанкционированного доступа к

информации. Часть 1. Программное обеспечение средств защиты

информации. Классификация по уровню контроля отсутствия

недекларированных возможностей

Приказ председателя Гостехкомиссии

России

от 4 июня 1999 года № 114

Руководство по разработке профилей защиты и заданий по

безопасности

Гостехкомиссия России, 2003 год

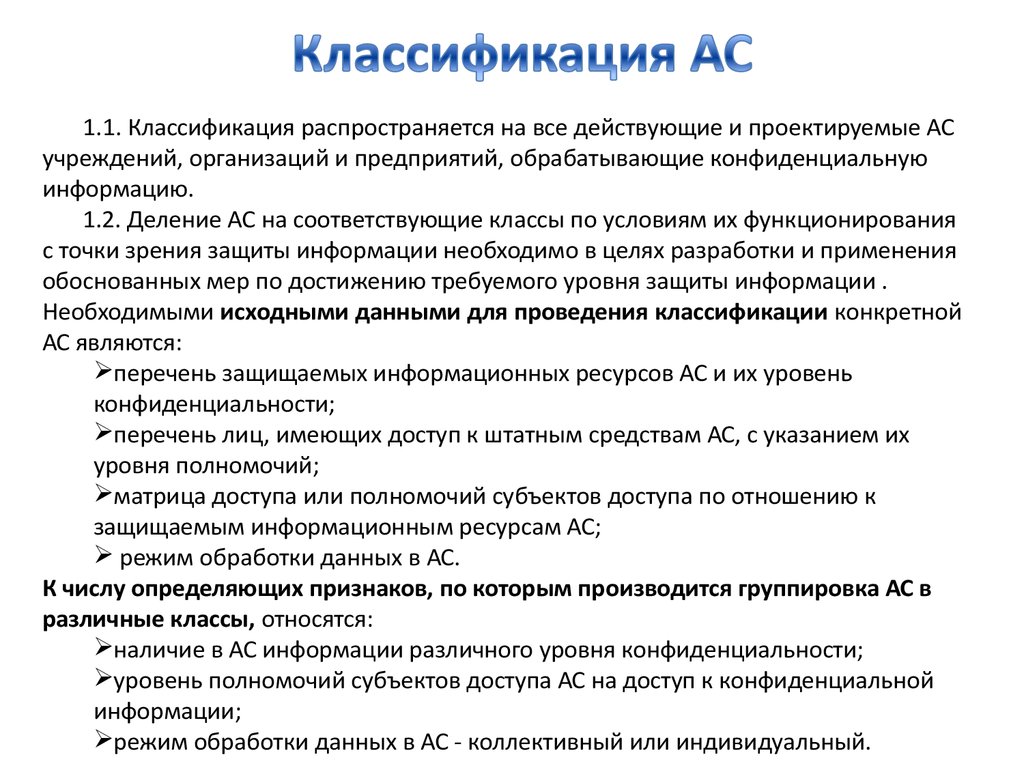

51. Классификация АС

1.1. Классификация распространяется на все действующие и проектируемые АСучреждений, организаций и предприятий, обрабатывающие конфиденциальную

информацию.

1.2. Деление АС на соответствующие классы по условиям их функционирования

с точки зрения защиты информации необходимо в целях разработки и применения

обоснованных мер по достижению требуемого уровня защиты информации .

Необходимыми исходными данными для проведения классификации конкретной

АС являются:

перечень защищаемых информационных ресурсов АС и их уровень

конфиденциальности;

перечень лиц, имеющих доступ к штатным средствам АС, с указанием их

уровня полномочий;

матрица доступа или полномочий субъектов доступа по отношению к

защищаемым информационным ресурсам АС;

режим обработки данных в АС.

К числу определяющих признаков, по которым производится группировка АС в

различные классы, относятся:

наличие в АС информации различного уровня конфиденциальности;

уровень полномочий субъектов доступа АС на доступ к конфиденциальной

информации;

режим обработки данных в АС - коллективный или индивидуальный.

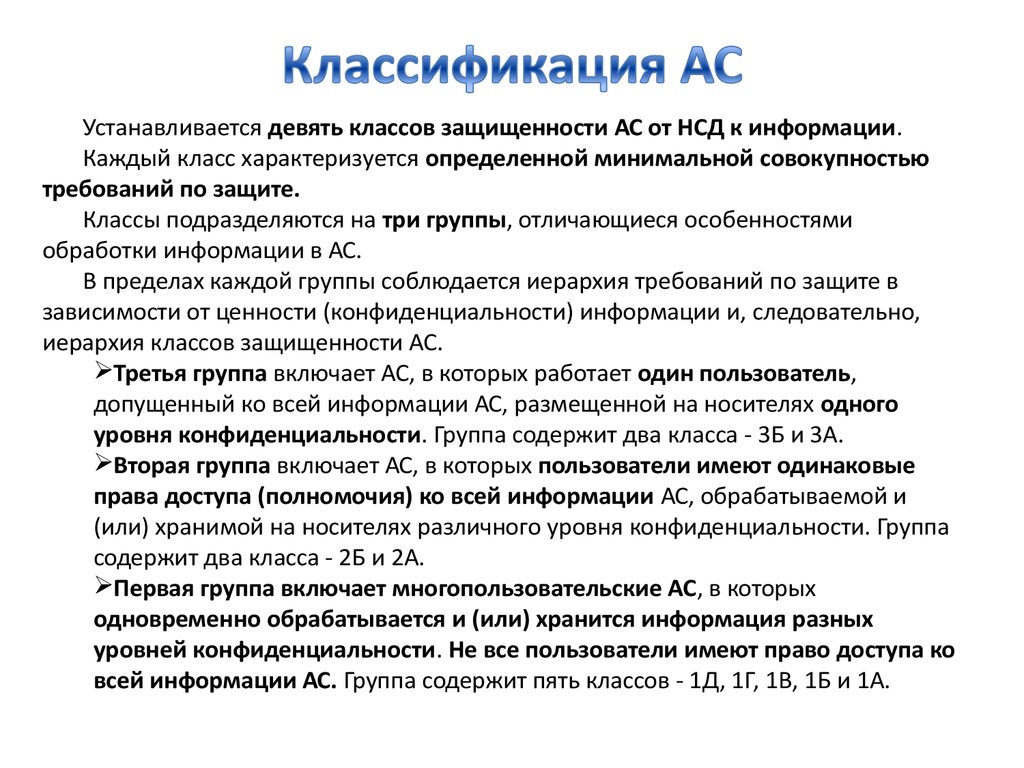

52. Классификация АС

Устанавливается девять классов защищенности АС от НСД к информации.Каждый класс характеризуется определенной минимальной совокупностью

требований по защите.

Классы подразделяются на три группы, отличающиеся особенностями

обработки информации в АС.

В пределах каждой группы соблюдается иерархия требований по защите в

зависимости от ценности (конфиденциальности) информации и, следовательно,

иерархия классов защищенности АС.

Третья группа включает АС, в которых работает один пользователь,

допущенный ко всей информации АС, размещенной на носителях одного

уровня конфиденциальности. Группа содержит два класса - 3Б и 3А.

Вторая группа включает АС, в которых пользователи имеют одинаковые

права доступа (полномочия) ко всей информации АС, обрабатываемой и

(или) хранимой на носителях различного уровня конфиденциальности. Группа

содержит два класса - 2Б и 2А.

Первая группа включает многопользовательские АС, в которых

одновременно обрабатывается и (или) хранится информация разных

уровней конфиденциальности. Не все пользователи имеют право доступа ко

всей информации АС. Группа содержит пять классов - 1Д, 1Г, 1В, 1Б и 1А.

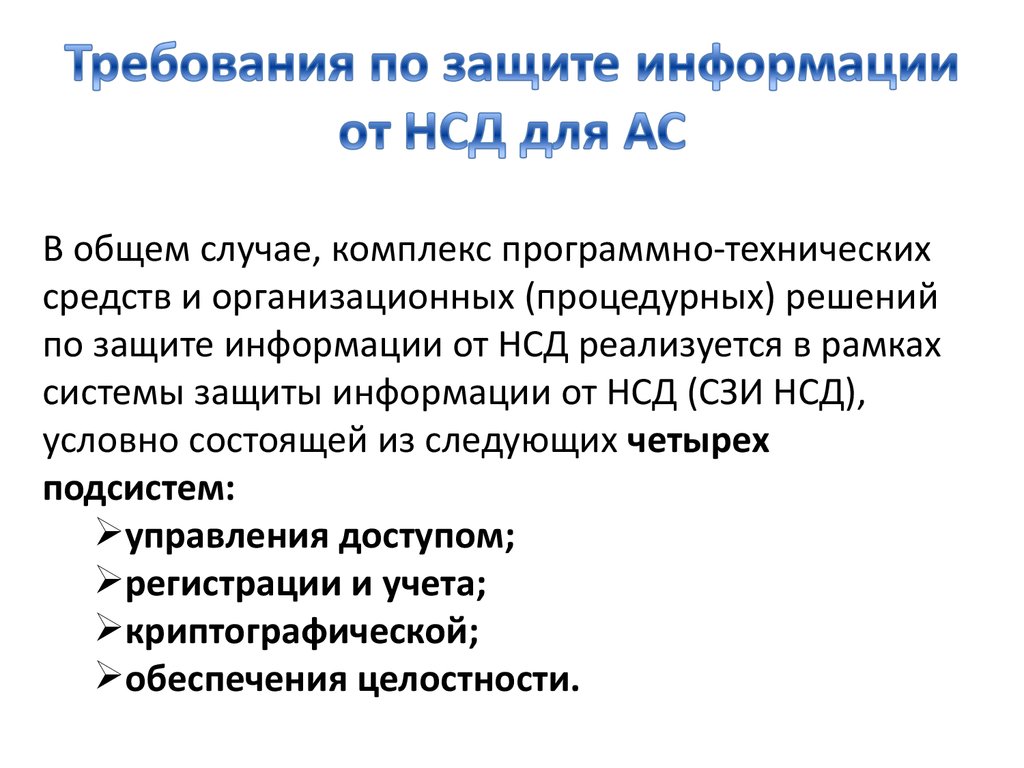

53. Требования по защите информации от НСД для АС

В общем случае, комплекс программно-техническихсредств и организационных (процедурных) решений

по защите информации от НСД реализуется в рамках

системы защиты информации от НСД (СЗИ НСД),

условно состоящей из следующих четырех

подсистем:

управления доступом;

регистрации и учета;

криптографической;

обеспечения целостности.

54. Требования к АС третьей группы

Подсистемы и требованияКлассы

3Б

3А

1. Подсистема управления доступом

1.1. Идентификация, проверка подлинности и контроль доступа субъектов:

в систему

+

+

к терминалам, ЭВМ, узлам сети ЭВМ, каналам связи, внешним устройствам ЭВМ

-

-

к программам

к томам, каталогам, файлам, записям, полям записей

1.2. Управление потоками информации

2. Подсистема регистрации и учета

2.1. Регистрация и учет:

входа (выхода) субъектов доступа в (из) систему(ы) (узел сети)

выдачи печатных (графических) выходных документов

запуска (завершения) программ и процессов (заданий, задач)

-

-

+

-

+

+

-

доступа программ субъектов доступа к защищаемым файлам, включая их создание и удаление, передачу по линиям и каналам связи

-

-

доступа программ субъектов доступа к терминалам, ЭВМ, узлам сети ЭВМ, каналам связи, внешним устройствам ЭВМ, программам, томам,

каталогам, файлам, записям, полям записей

-

-

изменения полномочий субъектов доступа

создаваемых защищаемых объектов доступа

2.2. Учет носителей информации

+

+

2.3. Очистка (обнуление, обезличивание) освобождаемых областей оперативной памяти ЭВМ и внешних накопителей

-

+

2.4. Сигнализация попыток нарушения защиты

3. Криптографическая подсистема

3.1. Шифрование конфиденциальной информации

-

-

-

-

3.2. Шифрование информации, принадлежащей различным субъектам доступа (группам субъектов) на разных ключах

-

-

3.3. Использование аттестованных (сертифицированных) криптографических средств

-

-

4.1. Обеспечение целостности программных средств и обрабатываемой информации

+

+

4.2. Физическая охрана средств вычислительной техники и носителей информации

+

+

4.3. Наличие администратора (службы) защиты информации в АС

4.4. Периодическое тестирование СЗИ НСД

4.5. Наличие средств восстановления СЗИ НСД

4.6. Использование сертифицированных средств защиты

+

+

-

+

+

+

4. Подсистема обеспечения целостности

55. Требования к показателям защищённости

Наименование показателяКласс защищенности

5

4

3

2

+

+

=

+

+

=

=

+

+

+

=

+

=

+

+

=

=

Дискреционный принцип контроля доступа

Мандатный принцип контроля доступа

Очистка памяти

Изоляция модулей

Маркировка документов

6

+

-

1

=

=

=

=

=

Защита ввода и вывода на отчуждаемый физический носитель информации

-

-

+

=

=

=

Сопоставление пользователя с устройством

Идентификация и аутентификация

Гарантии проектирования

Регистрация

Взаимодействие пользователя с КСЗ

Надежное восстановление

Целостность КСЗ

Контроль модификации

Контроль дистрибуции

Гарантии архитектуры

Тестирование

Руководство для пользователя

Руководство по КСЗ

Тестовая документация

Конструкторская (проектная) документация

+

+

+

+

+

+

=

+

+

+

+

=

+

+

+

+

+

+

+

+

+

=

=

+

+

=

=

+

+

+

+

+

+

=

+

+

+

=

=

+

=

=

=

=

+

+

+

=

+

+

+

=

=

+

=

=

=

=

=

=

+

=

=

=

=

+

56. Межсетевые экраны

МЭ представляет собой локальное (однокомпонентное) или функциональнораспределенное средство (комплекс), реализующее контроль за информацией, поступающейв АС и/или выходящей из АС, и обеспечивает защиту АС посредством фильтрации

информации, т.е. ее анализа по совокупности критериев и принятия решения о ее

распространении в (из) АС.

Устанавливается пять классов защищенности МЭ.

Каждый класс характеризуется определенной минимальной совокупностью требований

по защите информации.

Самый низкий класс защищенности - пятый, применяемый для безопасного

взаимодействия АС класса 1Д с внешней средой, четвертый - для 1Г, третий - 1В, второй - 1Б,

самый высокий - первый, применяемый для безопасного взаимодействия АС класса 1А с

внешней средой.

При включении МЭ в АС определенного класса защищенности, класс защищенности

совокупной АС, полученной из исходной путем добавления в нее МЭ, не должен

понижаться.

Для АС класса 3Б, 2Б должны применяться МЭ не ниже 5 класса.

Для АС класса 3А, 2А в зависимости от важности обрабатываемой информации должны

применяться МЭ следующих классов:

при обработке информации с грифом “секретно” - не ниже 3 класса;

при обработке информации с грифом “совершенно секретно” - не ниже 2 класса;

при обработке информации с грифом “особой важности” - не ниже 1 класса.

57. Требования к межсетевым экранам

Показатели защищенностиУправление доступом (фильтрация данных и трансляция

адресов)

Идентификация и аутентификация

Регистрация

Администрирование: идентификация и аутентификация

Администрирование: регистрация

Администрирование: простота использования

Целостность

Восстановление

Тестирование

Руководство администратора защиты

Тестовая документация

Конструкторская (проектная) документация

Классы

защищенности

5

4

3

2 1

+

+

+

+ =

+

+

+

+

+

+

+

+

+

=

+

=

=

+

=

+

=

+

+

+

+

+

+

=

+

=

+

+

=

+

+

=

=

+

+

+

=

+

=

+

=

+

=

+

+

+

+

=

+

+

58. Руководящий документ Защита от несанкционированного доступа к информации Часть 1. Программное обеспечение средств защиты информации. Кла

Настоящий Руководящий документ (РД) устанавливаетклассификацию программного обеспечения (ПО) (как отечественного, так

и импортного производства) средств защиты информации (СЗИ), в том

числе и встроенных в общесистемное и прикладное ПО, по уровню

контроля отсутствия в нем недекларированных возможностей.

Уровень контроля определяется выполнением заданного настоящим

РД набора требований, предъявляемого:

к составу и содержанию документации, представляемой заявителем

для проведения испытаний ПО СЗИ;

к содержанию испытаний.

Документ предназначен для специалистов испытательных лабораторий,

заказчиков, разработчиков ПО СЗИ при его контроле в части отсутствия

недекларированных возможностей.

59. Общие положения

1.1. Классификация распространяется на ПО, предназначенное длязащиты информации ограниченного доступа.

1.2. Устанавливается четыре уровня контроля отсутствия

недекларированных возможностей. Каждый уровень характеризуется

определенной минимальной совокупностью требований.

1.3. Для ПО, используемого при защите информации, отнесенной к

государственной тайне, должен быть обеспечен уровень контроля не

ниже третьего.

1.4. Самый высокий уровень контроля - первый, достаточен для ПО,

используемого при защите информации с грифом «ОВ».

Второй уровень контроля достаточен для ПО, используемого при

защите информации с грифом «CC».

Третий уровень контроля достаточен для ПО, используемого при

защите информации с грифом «C».

1.5 Самый низкий уровень контроля - четвертый, достаточен для ПО,

используемого при защите конфиденциальной информации .

60. Лицензирование и сертификация в области защиты информации

Положение о государственном лицензировании деятельности в области

ЗИ устанавливает принципы, организационную структуру системы

государственного лицензирования деятельности юридических лиц –

предприятий, а также порядок лицензирования и контроля.

Система государственного лицензирования предприятий в области ЗИ

является составной частью государственной системы защиты

информации. Она реализуется через ФСТЭК и ФСБ.

Лицензия выдается на конкретные виды деятельности на срок три года.

Лицензия выдается за плату.

Положение о сертификации СЗИ по требованиям БИ устанавливает

основные принципы, организационную структуру и порядок сертификации

СЗИ, а также госконтроль. Под СЗИ понимаются технические,

криптографические, программные и др. средства. Под сертификацией

СЗИ понимается деятельность по подтверждением их требованиям

стандартам и др. нормативным документам по ЗИ.

61. СПЕЦИАЛЬНЫЕ ТРЕБОВАНИЯ И РЕКОМЕНДАЦИИ ПО ТЕХНИЧЕСКОЙ ЗАЩИТЕ КОНФИДЕНЦИАЛЬНОЙ ИНФОРМАЦИИ (СТР-К)

Настоящий документ устанавливает порядокорганизации работ, требования и рекомендации

по обеспечению технической защиты

конфиденциальной информации на территории

Российской Федерации и является основным

руководящим документом в этой области для

федеральных органов государственной власти,

органов государственной власти субъектов

Российской Федерации и органов местного

самоуправления, предприятий, учреждений и

организаций независимо от их организационноправовой формы и формы собственности.

62. Требования и рекомендации настоящего документа распространяются на защиту

конфиденциальной информации - информации с

ограниченным доступом (за исключением сведений,

отнесенных к государственной тайне);

информации о фактах, событиях и обстоятельствах

частной жизни гражданина, позволяющей

идентифицировать его личность (персональные

данные).

Для защиты конфиденциальной информации,

содержащейся в негосударственных

информационных ресурсах, режим защиты

которой определяет собственник этих ресурсов,

данный документ носит рекомендательный

характер.

63. Основные вопросы защиты информации

организацию работ по защите информации, в том числе при

разработке и модернизации объектов информатизации и их систем

защиты информации;

требования и рекомендации по защите речевой информации при

осуществлении переговоров, в том числе с использованием

технических средств;

требования и рекомендации по защите информации при ее

автоматизированной обработке и передаче с использованием

технических средств;

порядок обеспечения защиты информации при эксплуатации

объектов информатизации;

особенности защиты информации при разработке и эксплуатации

автоматизированных систем, использующих различные типы

средств вычислительной техники и информационные

технологии;

порядок обеспечения защиты информации при взаимодействии

абонентов с информационными сетями общего пользования.

64. Защищаемыми объектами информатизации являются

средства и системы информатизации (средства

вычислительной техники, автоматизированные системы

различного уровня и назначения, в том числе

информационно-вычислительные комплексы, сети и системы,

средства и системы связи и передачи данных, технические

средства приема, передачи и обработки информации

(телефонии, звукозаписи, звукоусиления,

звуковоспроизведения, переговорные и телевизионные

устройства, средства изготовления, тиражирования

документов и другие технические средства обработки

речевой, графической, видео и буквенно-цифровой

информации), программные средства (операционные

системы, системы управления базами данных, другое

общесистемное и прикладное программное обеспечение);

другие технические средства и системы, размещенные в

помещениях, где она обрабатывается (циркулирует);

защищаемые помещения.

65. Требования по ЗИ

Разработка мер и обеспечение защиты информации

осуществляются подразделениями по защите информации

(службами безопасности) или отдельными специалистами,

назначаемыми руководством предприятия

Для защиты информации рекомендуется использовать

сертифицированные по требованиям безопасности

технические и программные средства защиты информации

При обработке документированной конфиденциальной

информации на объектах информатизации средства

защиты информационных систем подлежат

обязательной сертификации

Объекты информатизации должны быть аттестованы

на соответствие требованиям по защите информации

Ответственность за обеспечение требований по

технической защите конфиденциальной информации

возлагается на руководителей учреждений и

предприятий, эксплуатирующих объекты информатизации

66. ОРГАНИЗАЦИЯ РАБОТ ПО ЗАЩИТЕ ИНФОРМАЦИИ

• Организация работ по защите информациивозлагается на руководителей учреждений и

предприятий, а методическое руководство и

контроль за эффективностью предусмотренных мер

защиты информации на руководителей

подразделений по защите информации

учреждения.

• В учреждении должен быть документально

оформлен перечень сведений

конфиденциального характера, подлежащих

защите в соответствии с нормативными правовыми

актами, а также разработана соответствующая

разрешительная система доступа персонала к

такого рода сведениям.

67. ОРГАНИЗАЦИЯ РАБОТ ПО ЗАЩИТЕ ИНФОРМАЦИИ

При обследованию объекта информатизации:

устанавливается необходимость обработки конфиденциальной

информации;

определяется перечень сведений конфиденциального характера,

подлежащих защите от утечки по техническим каналам;

определяются угрозы безопасности информации и модель

вероятного нарушителя применительно к конкретным условиям

функционирования;

определяются условия расположения объектов информатизации

относительно границ КЗ;

определяются конфигурация и топология автоматизированных

систем и систем связи в целом и их отдельных компонент,

физические, функциональные и технологические связи;

определяются технические средства и системы, предполагаемые к

использованию в разрабатываемой АС;

определяются режимы обработки информации в АС;

определяется класс защищенности АС;

68. Защита речевой информации

• При проведении мероприятий с использованиемконфиденциальной речевой информации и

технических средств ее обработки возможна утечка

информации за счет:

• акустического излучения информативного речевого

сигнала;

• прослушивания разговоров по информационным

каналам общего пользования (горо

informatics

informatics law

law