Similar presentations:

Основные понятия защиты информации

1. Учебные вопросы:

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

Учебные вопросы:

Вопрос 1. Использование риск ориентированного

подхода при обеспечении информационной

безопасности.

Вопрос 2. Способы защиты информации.

Вопрос 3. Субъекты, заинтересованные в

незаконном получении информации.

Вопрос 4. Замысел и объекты защиты информации

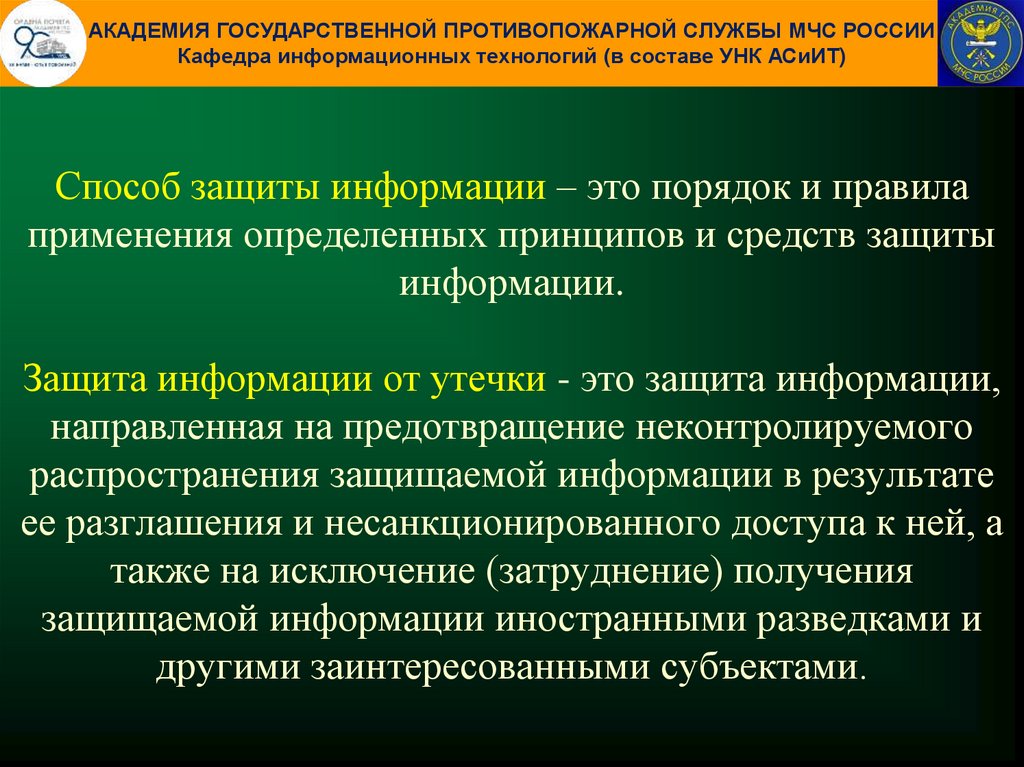

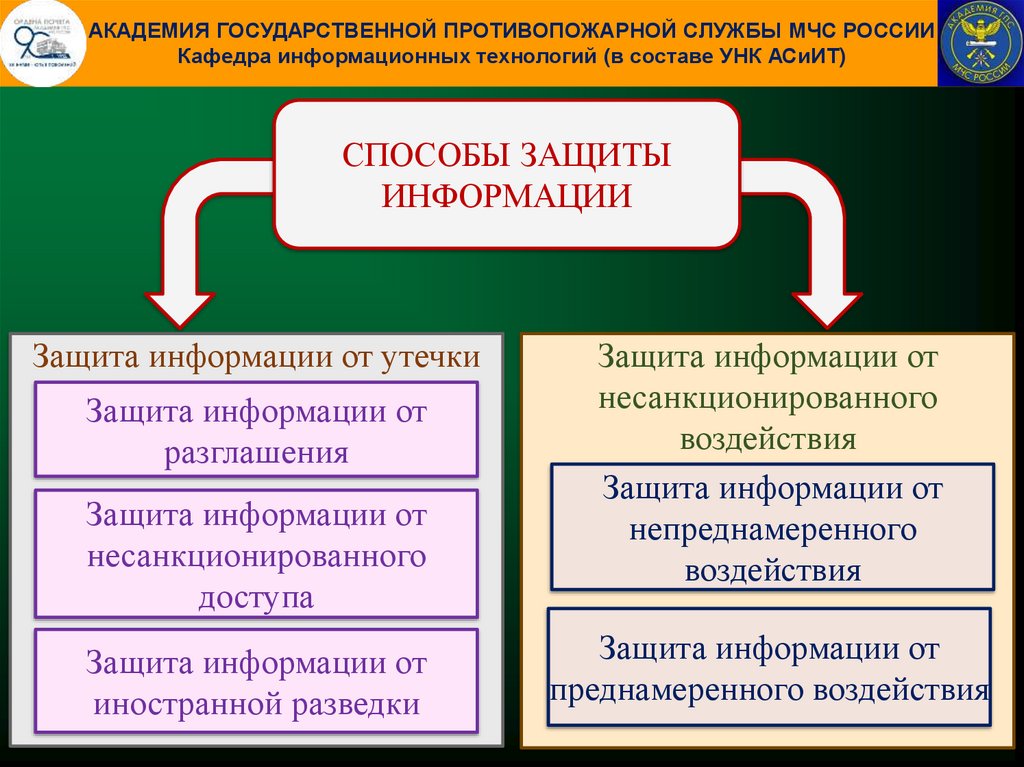

2. Используемая литература:

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

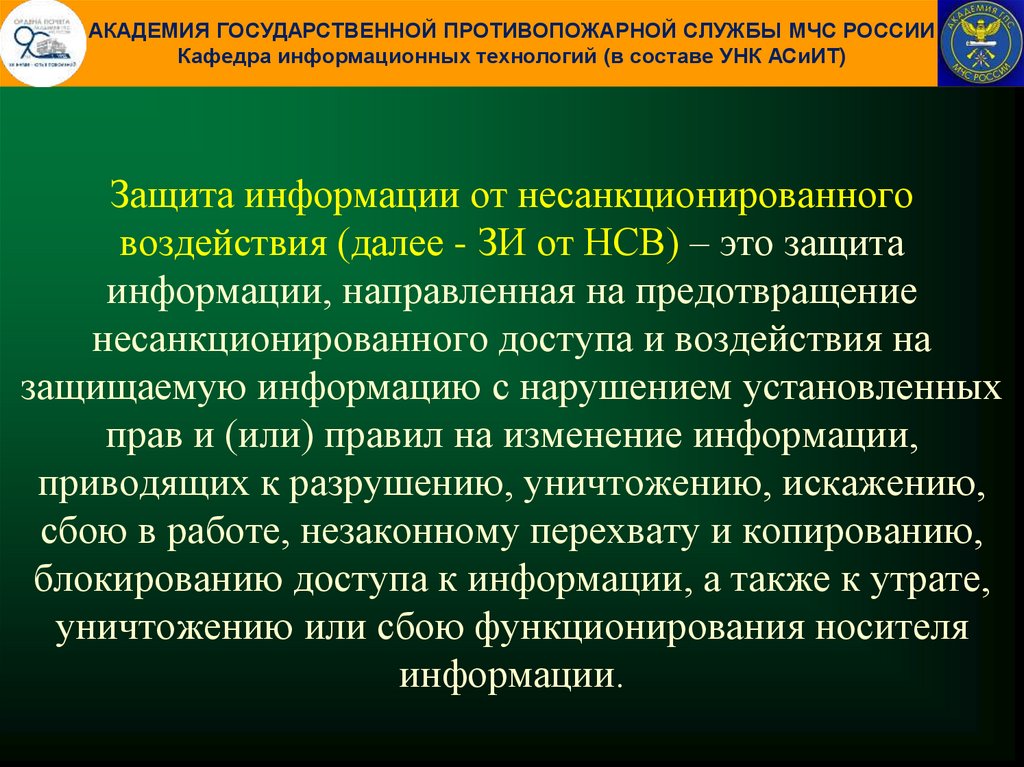

СЛУЖБЫ

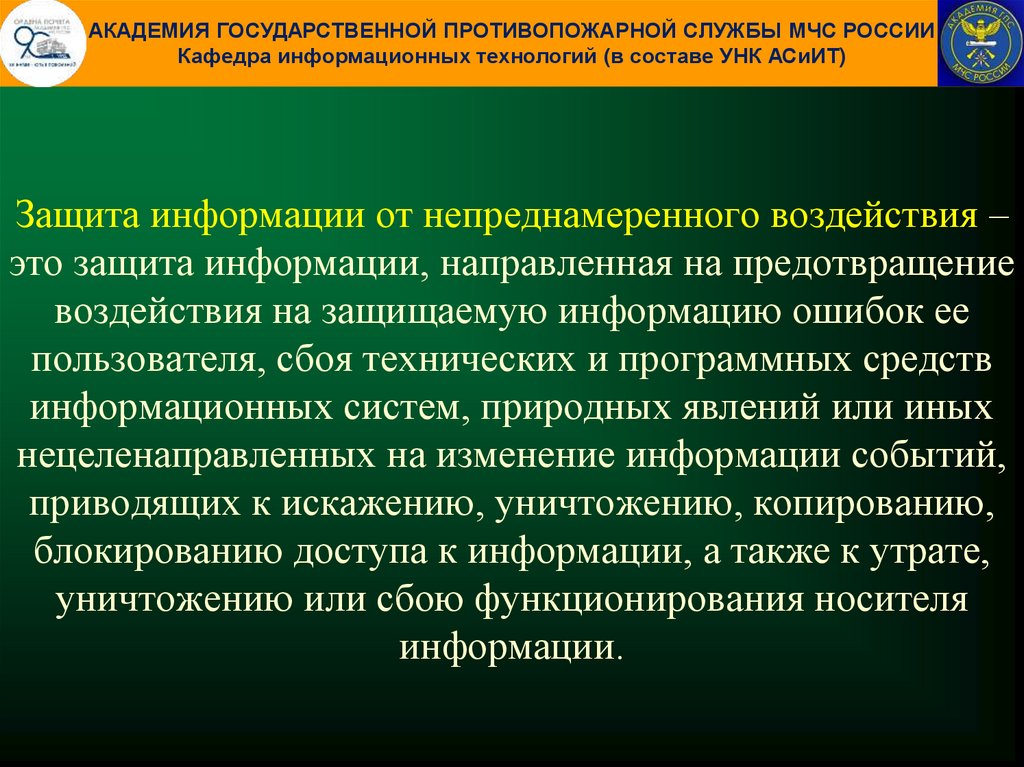

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

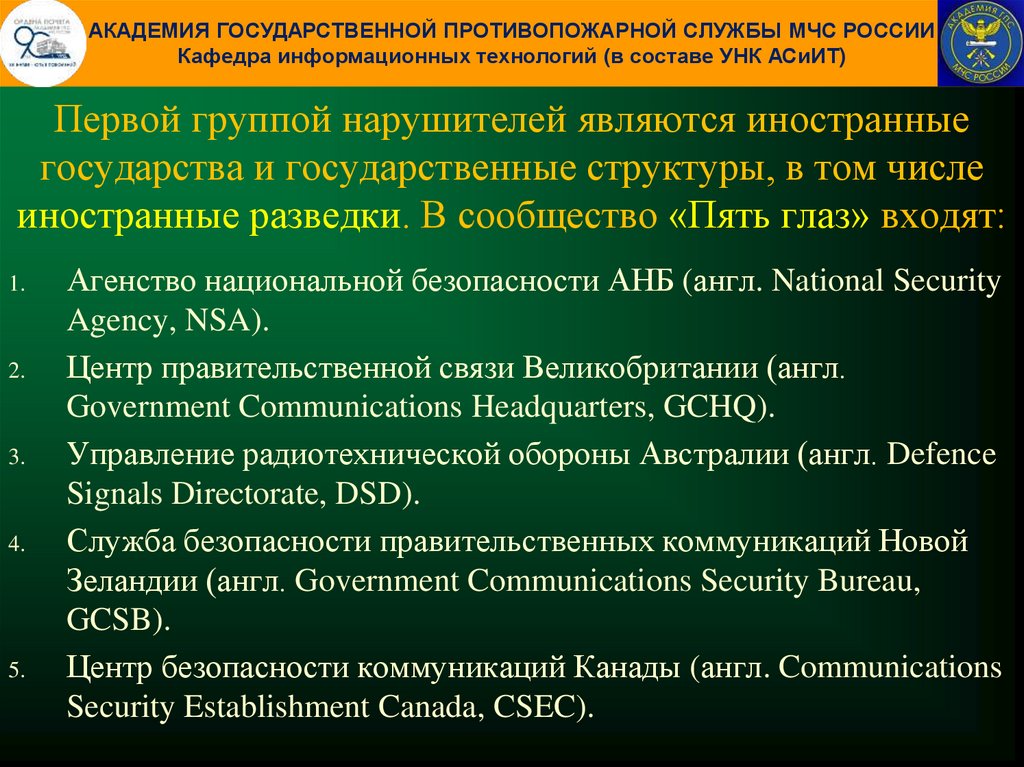

Используемая литература:

1.

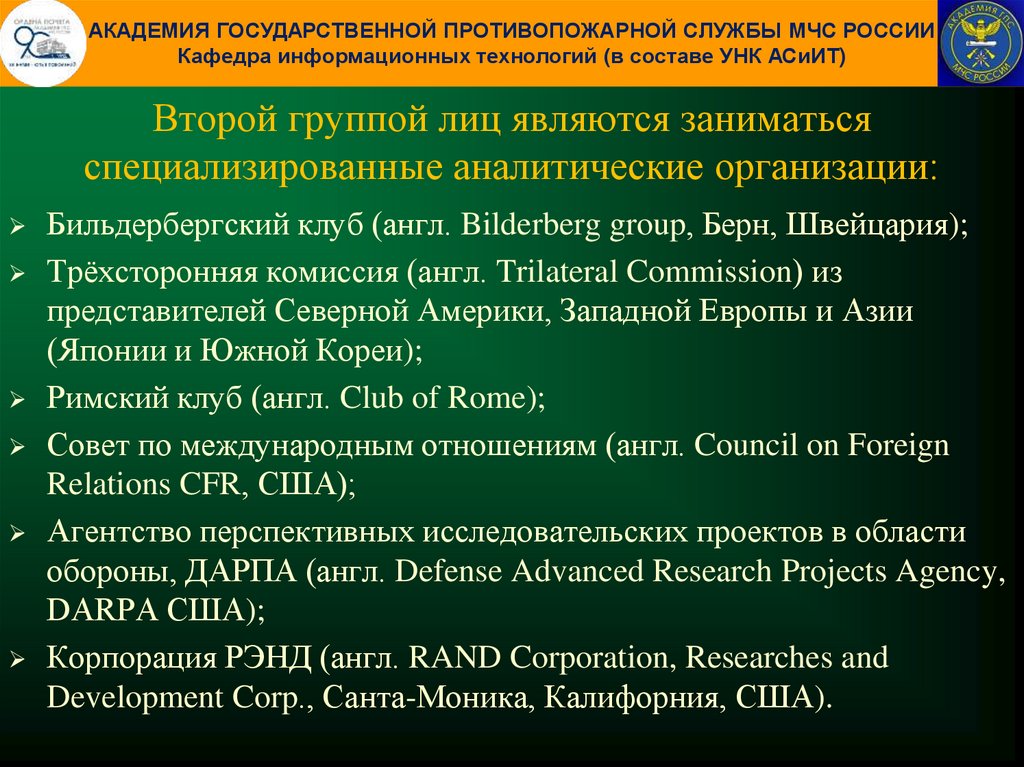

2.

3.

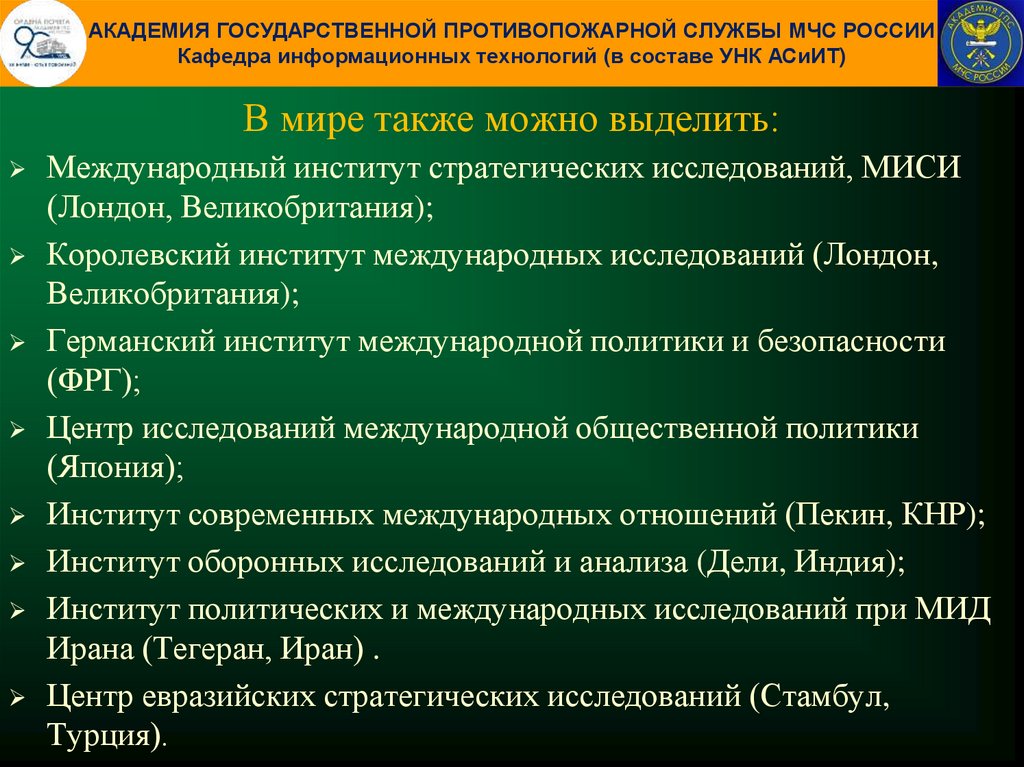

4.

Федеральный закон от 27.07.2006 № 149-ФЗ «Об

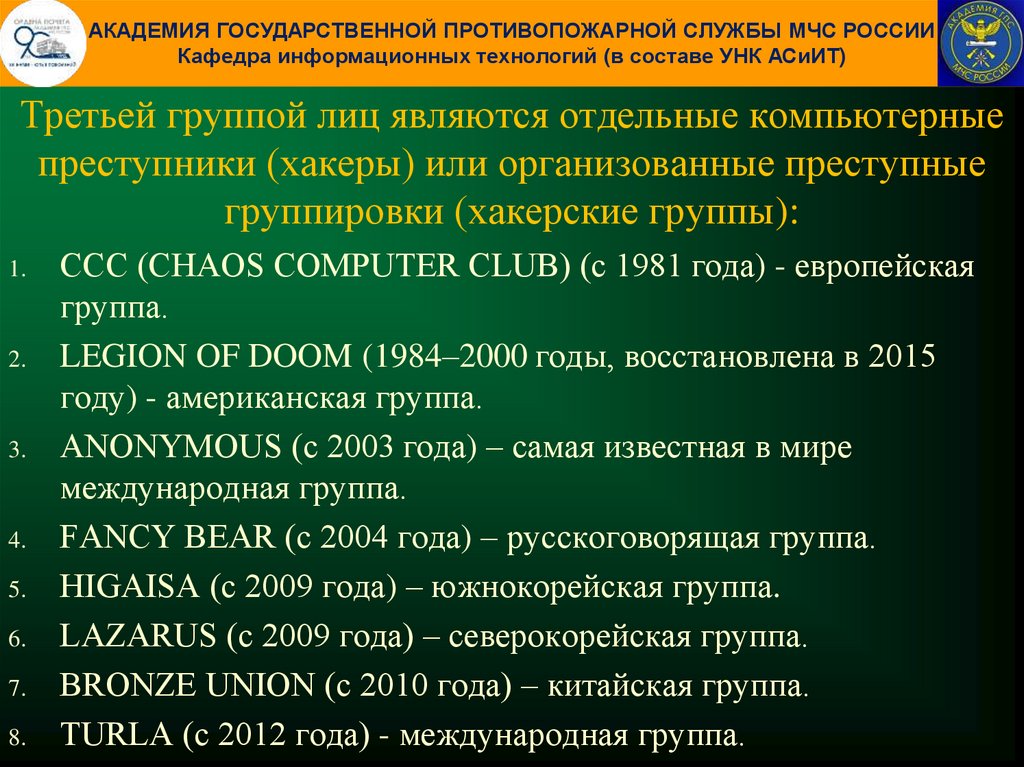

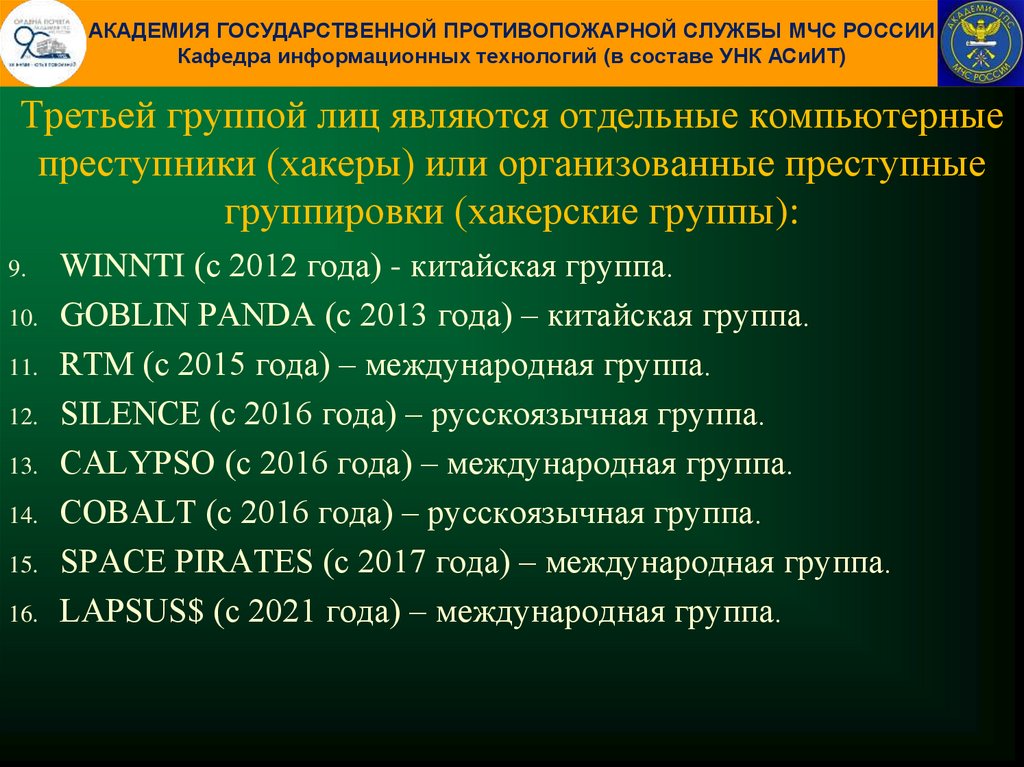

информации, информационных технологиях и о защите

информации».

ГОСТ Р 53114-2008. «Национальный стандарт Российской

Федерации. Защита информации. Обеспечение

информационной безопасности в организации. Основные

термины и определения».

ГОСТ Р 50922-06. «Защита информации. Основные

термины и определения».

Специальные требования и рекомендации по технической

защите конфиденциальной информации (СТР-К).

3. Вопрос 1. Использование риск ориентированного подхода при обеспечении информационной безопасности

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

Вопрос 1. Использование риск

ориентированного подхода при

обеспечении информационной

безопасности

4. Подход к обеспечению защиты информации существенно отличается в зависимости от вида субъектов. Для крупных государственных и

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

Подход к обеспечению защиты информации существенно

отличается в зависимости от вида субъектов.

Для крупных государственных и коммерческих организаций

важным при организации защиты является создание

комплексной системы информационной безопасности, которая

в состоянии защитить от основных угроз.

Для физических лиц, средних и малых коммерческих

организаций более важным критерием защиты является ее

цена. Для данной группы субъектов стоимость защиты должна

быть невысокой, а технические средства защиты не должны

существенно замедлять работу компьютерной техники.

5. Выстраивание системы защиты информации с учетом предпочтений и потребностей субъектов, действующих в информационной сфере,

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

Выстраивание системы защиты информации с учетом

предпочтений и потребностей субъектов, действующих в

информационной сфере, должно осуществляться на

основании использования риск ориентированного

подхода.

Угрозой интересам субъектов, действующих в

информационной сфере, называется потенциально

возможное событие, вызванное некоторым действием,

процессом или явлением, которое посредством

воздействия на информацию, её носители и процессы

обработки может прямо или косвенно привести к

нанесению ущерба интересам данных субъектов.

6. Риск – это влияние неопределенностей на процесс достижения поставленных целей. Оценка риска - это процесс, объединяющий

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

Риск – это влияние неопределенностей на процесс

достижения поставленных целей.

Оценка риска - это процесс, объединяющий

идентификацию риска, анализ риска и их количественную

оценку.

Оценка риска информационной безопасности организации

– это общий процесс идентификации, анализа и

определения приемлемости уровня риска

информационной безопасности организации.

7. Идентификация риска - это процесс обнаружения, распознавания и описания рисков. Анализ риска - это систематическое

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

Идентификация риска - это процесс обнаружения,

распознавания и описания рисков.

Анализ риска - это систематическое использование

информации для определения источников риска и

количественной оценки риска.

Анализ риска может заключаться в количественной

оценке, то есть определении вероятности положительной

реализации угрозы, то есть совершения инцидента. Также

анализ риска может заключаться в качественной оценке,

то есть определении суммы ущерба, который может

наступить в результате инцидента.

8. Риск ориентированный подход означает, что поскольку предотвратить все виды ущерба невозможно, необходимо при организации

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

Риск ориентированный подход означает, что поскольку

предотвратить все виды ущерба невозможно, необходимо

при организации системы защиты информации опираться

на такое понятие, как «неприемлемый ущерб».

Для обеспечения экономической целесообразности

стоимость средств защиты не должна превышать

возможный ущерб, который может быть нанесен лицу в

результате инцидента.

В результате система обеспечения информационной

безопасности должна защищать «только от того с чем

невозможно смириться».

9. В государственных организациях, в том числе в МЧС России, неприемлемость ущерба определяется требованиями законодательства и в

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

В государственных организациях, в том числе в МЧС

России, неприемлемость ущерба определяется

требованиями законодательства и в основном направлены

на обеспечение работы информационных систем и защиту

информации ограниченного доступа.

Управление рисками – это координированные действия по

направлению и контролю над деятельностью организации

в связи с рисками.

10. Определение приемлемости уровня риска - это процесс сравнения результатов анализа риска с критериями риска с целью определения

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

Определение приемлемости уровня риска - это процесс

сравнения результатов анализа риска с критериями риска

с целью определения приемлемости или допустимости

уровня риска.

Обработка риска информационной безопасности

организации - это процесс разработки и/или отбора и

внедрения мер управления рисками информационной

безопасности организации.

11. Обработка риска может включать в себя:

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

Обработка риска может включать в себя:

избежание риска путем принятия решения не начинать или не

продолжать действия, создающие условия риска;

поиск благоприятной возможности путем принятия решения

начать или продолжать действия, могущие создать или увеличить

риск;

устранение источника риска;

изменение характера и величины риска;

изменение последствий;

разделение риска с другой стороной или сторонами;

сохранение риска как в результате сознательного решения, так и

«по умолчанию».

12. Варианты действий с выявленными угрозами риск которых уже оценен:

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

Варианты действий с выявленными угрозами риск

которых уже оценен:

1.

2.

3.

4.

Игнорирование риска, то есть признание его

незначительным.

Страхование организации в страховой компании от

нанесения возможного ущерба.

Организация или физическое лицо передает задачу защиты

информации сторонней организации (на аутсорсинг).

Организация самостоятельно выстраивает систему

обеспечения информационной безопасности.

13. На практике информационная безопасность информационной системы рассматривается как совокупность трех базовых свойств защищаемой

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

На практике информационная безопасность информационной

системы рассматривается как совокупность трех базовых свойств

защищаемой информации.

14. Конфиденциальность (confidentiality) – обязательное для выполнения лицом, получившим доступ к определенной информации,

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

Конфиденциальность (confidentiality) – обязательное для

выполнения лицом, получившим доступ к определенной

информации, требование не передавать такую информацию

третьим лицам без согласия ее обладателя.

Конфиденциальная информация - документированная

информация, доступ к которой ограничивается в соответствии

с законодательством РФ.

Техническая защита конфиденциальной информации (ТЗКИ) –

защита информации некриптографическими методами,

направленными на предотвращение утечки защищаемой

информации по техническим каналам, от

несанкционированного доступа к ней и от специальных

воздействий на информацию в целях ее уничтожения,

искажения или блокирования.

15. Целостность (integrity) – состояние информации, при котором отсутствует любое ее изменение либо изменение осуществляется только

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

Целостность (integrity) – состояние информации, при

котором отсутствует любое ее изменение либо изменение

осуществляется только преднамеренно субъектами,

имеющими на него право.

Целостность информации - устойчивость информации к

несанкционированному или случайному воздействию на

нее в процессе обработки техническими средствами,

результатом которого может быть уничтожение и

искажение информации.

16. Доступность (availability) – состояние информации (информационных ресурсов), при котором субъекты, имеющие права доступа, могут

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

Доступность (availability) – состояние информации

(информационных ресурсов), при котором субъекты,

имеющие права доступа, могут реализовать их

беспрепятственно.

Доступность (санкционированная доступность)

информации - состояние информации, характеризуемое

способностью технических средств и информационных

технологий обеспечивать беспрепятственный доступ к

информации субъектов, имеющих на это полномочия.

17. Вопрос 2. Способы защиты информации

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

Вопрос 2. Способы защиты

информации

18. Способ защиты информации – это порядок и правила применения определенных принципов и средств защиты информации. Защита

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

Способ защиты информации – это порядок и правила

применения определенных принципов и средств защиты

информации.

Защита информации от утечки - это защита информации,

направленная на предотвращение неконтролируемого

распространения защищаемой информации в результате

ее разглашения и несанкционированного доступа к ней, а

также на исключение (затруднение) получения

защищаемой информации иностранными разведками и

другими заинтересованными субъектами.

19.

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

СПОСОБЫ ЗАЩИТЫ

ИНФОРМАЦИИ

Защита информации от утечки

Защита информации от

разглашения

Защита информации от

несанкционированного

доступа

Защита информации от

иностранной разведки

Защита информации от

несанкционированного

воздействия

Защита информации от

непреднамеренного

воздействия

Защита информации от

преднамеренного воздействия

20. Защита информации от несанкционированного воздействия (далее - ЗИ от НСВ) – это защита информации, направленная на

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

Защита информации от несанкционированного

воздействия (далее - ЗИ от НСВ) – это защита

информации, направленная на предотвращение

несанкционированного доступа и воздействия на

защищаемую информацию с нарушением установленных

прав и (или) правил на изменение информации,

приводящих к разрушению, уничтожению, искажению,

сбою в работе, незаконному перехвату и копированию,

блокированию доступа к информации, а также к утрате,

уничтожению или сбою функционирования носителя

информации.

21. Защита информации от непреднамеренного воздействия – это защита информации, направленная на предотвращение воздействия на

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

Защита информации от непреднамеренного воздействия –

это защита информации, направленная на предотвращение

воздействия на защищаемую информацию ошибок ее

пользователя, сбоя технических и программных средств

информационных систем, природных явлений или иных

нецеленаправленных на изменение информации событий,

приводящих к искажению, уничтожению, копированию,

блокированию доступа к информации, а также к утрате,

уничтожению или сбою функционирования носителя

информации.

22. Защита информации от разглашения - это защита информации, направленная на предотвращение несанкционированного доведения

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

Защита информации от разглашения - это защита информации,

направленная на предотвращение несанкционированного

доведения защищаемой информации до заинтересованных

субъектов (потребителей), не имеющих права доступа к этой

информации.

Защита информации от несанкционированного доступа (далее

- ЗИ от НСД) – это защита информации, направленная на

предотвращение получения защищаемой информации

заинтересованными субъекта-ми с нарушением установленных

нормативными и правовыми документами (актами) или

обладателями информации прав или правил разграничения

доступа к защищаемой информации.

23. Защита информации от преднамеренного воздействия (далее - ЗИ от ПДВ) – это защита информации, направленная на предотвращение

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

Защита информации от преднамеренного воздействия (далее ЗИ от ПДВ) – это защита информации, направленная на

предотвращение преднамеренного воздействия, в том числе

электромагнитного и (или) воздействия другой физической

природы, осуществляемого в террористических или

криминальных целях.

Защита информации от иностранной разведки – это защита

информации, направленная на предотвращение получения

защищаемой информации иностранной разведкой.

24. В ГОСТ Р 50922-2006 в примечании указано, что заинтересованными субъектами, осуществляющими несанкционированный доступ к

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

В ГОСТ Р 50922-2006 в примечании указано, что

заинтересованными субъектами, осуществляющими

несанкционированный доступ к защищаемой

информации, могут быть государство, юридическое лицо,

группа физических лиц, в том числе общественная

организация, отдельное физическое лицо.

25. Вопрос 3. Субъекты, заинтересованные в незаконном получении информации

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

Вопрос 3. Субъекты,

заинтересованные в незаконном

получении информации

26. Первой группой нарушителей являются иностранные государства и государственные структуры, в том числе иностранные разведки. В

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

Первой группой нарушителей являются иностранные

государства и государственные структуры, в том числе

иностранные разведки. В сообщество «Пять глаз» входят:

1.

2.

3.

4.

5.

Агенство национальной безопасности АНБ (англ. National Security

Agency, NSA).

Центр правительственной связи Великобритании (англ.

Government Communications Headquarters, GCHQ).

Управление радиотехнической обороны Австралии (англ. Defence

Signals Directorate, DSD).

Служба безопасности правительственных коммуникаций Новой

Зеландии (англ. Government Communications Security Bureau,

GCSB).

Центр безопасности коммуникаций Канады (англ. Communications

Security Establishment Canada, CSEC).

27. Блок подслушивания АНБ и ЦРУ США консульстве США во Франкфурте на Майне

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

Блок подслушивания АНБ и ЦРУ США консульстве

США во Франкфурте на Майне

28. Второй группой лиц являются заниматься специализированные аналитические организации:

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

Второй группой лиц являются заниматься

специализированные аналитические организации:

Бильдербергский клуб (англ. Bilderberg group, Берн, Швейцария);

Трёхсторонняя комиссия (англ. Trilateral Commission) из

представителей Северной Америки, Западной Европы и Азии

(Японии и Южной Кореи);

Римский клуб (англ. Club of Rome);

Совет по международным отношениям (англ. Council on Foreign

Relations CFR, США);

Агентство перспективных исследовательских проектов в области

обороны, ДАРПА (англ. Defense Advanced Research Projects Agency,

DARPA США);

Корпорация РЭНД (англ. RAND Corporation, Researches and

Development Corp., Санта-Моника, Калифорния, США).

29. Главный офис РЭНД Корпорэйшн у пляжа и пирса Санта-Моники

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

Главный офис РЭНД Корпорэйшн у пляжа и пирса

Санта-Моники

30. В мире также можно выделить:

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

В мире также можно выделить:

Международный институт стратегических исследований, МИСИ

(Лондон, Великобритания);

Королевский институт международных исследований (Лондон,

Великобритания);

Германский институт международной политики и безопасности

(ФРГ);

Центр исследований международной общественной политики

(Япония);

Институт современных международных отношений (Пекин, КНР);

Институт оборонных исследований и анализа (Дели, Индия);

Институт политических и международных исследований при МИД

Ирана (Тегеран, Иран) .

Центр евразийских стратегических исследований (Стамбул,

Турция).

31. Международный институт стратегических исследований в Лондоне

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

Международный институт стратегических

исследований в Лондоне

32. Третьей группой лиц являются отдельные компьютерные преступники (хакеры) или организованные преступные группировки (хакерские

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

Третьей группой лиц являются отдельные компьютерные

преступники (хакеры) или организованные преступные

группировки (хакерские группы):

1.

2.

3.

4.

5.

6.

7.

8.

CCC (CHAOS COMPUTER CLUB) (с 1981 года) - европейская

группа.

LEGION OF DOOM (1984–2000 годы, восстановлена в 2015

году) - американская группа.

ANONYMOUS (с 2003 года) – самая известная в мире

международная группа.

FANCY BEAR (с 2004 года) – русскоговорящая группа.

HIGAISA (с 2009 года) – южнокорейская группа.

LAZARUS (с 2009 года) – северокорейская группа.

BRONZE UNION (с 2010 года) – китайская группа.

TURLA (с 2012 года) - международная группа.

33. Марш миллиона масок в Лондоне в 2021 году

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

Марш миллиона масок в Лондоне в 2021 году

34. Третьей группой лиц являются отдельные компьютерные преступники (хакеры) или организованные преступные группировки (хакерские

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

Третьей группой лиц являются отдельные компьютерные

преступники (хакеры) или организованные преступные

группировки (хакерские группы):

WINNTI (с 2012 года) - китайская группа.

10. GOBLIN PANDA (с 2013 года) – китайская группа.

11. RTM (с 2015 года) – международная группа.

12. SILENCE (с 2016 года) – русскоязычная группа.

13. CALYPSO (с 2016 года) – международная группа.

14. COBALT (с 2016 года) – русскоязычная группа.

15. SPACE PIRATES (с 2017 года) – международная группа.

16. LAPSUS$ (с 2021 года) – международная группа.

9.

35. Вопрос 4. Замысел и объекты защиты информации

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

Вопрос 4. Замысел и объекты защиты

информации

36. Замысел защиты информации - это основная идея, раскрывающая состав, содержание, взаимосвязь и последовательность осуществления

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

Замысел защиты информации - это основная идея,

раскрывающая состав, содержание, взаимосвязь и

последовательность осуществления технических и

организационных мероприятий, необходимых для

достижения цели защиты информации.

Цель защиты информации - заранее намеченный результат

защиты информации.

37. Цель информационной безопасности в организации – это заранее намеченный результат обеспечения информационной безопасности

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

Цель информационной безопасности в организации – это

заранее намеченный результат обеспечения

информационной безопасности организации в

соответствии с установленными требованиями в политике

ИБ организации.

Система защиты информации – совокупность органов и

(или) исполнителей, используемой ими техники защиты

информации, а также объектов защиты информации,

организованная и функционирующая по правилам и

нормам, установленным соответствующими документами

в области защиты информации.

38. Политика безопасности информации в организации - это совокупность документированных правил, процедур, практических приемов или

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

Политика безопасности информации в организации - это

совокупность документированных правил, процедур,

практических приемов или руководящих принципов в

области безопасности информации, которыми

руководствуется организация в своей деятельности.

Объект защиты информации - это информация или

носитель информации, или информационный процесс,

которые необходимо защищать в соответствии с целью

защиты информации.

39. Носитель защищаемой информации - это физическое лицо или материальный объект, в том числе физическое поле, в котором информация

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

Носитель защищаемой информации - это физическое лицо

или материальный объект, в том числе физическое поле, в

котором информация находит свое отражение в виде

символов, образов, сигналов, технических решений и

процессов, количественных характеристик физических

величин.

Защищаемый процесс (информационной технологии) - это

процесс, используемый в информационной технологии

для обработки защищаемой информации с требуемым

уровнем ее защищенности.

40. Защищаемый объект информатизации – это объект информатизации, предназначенный для обработки защищаемой информации с требуемым

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

Защищаемый объект информатизации – это объект

информатизации, предназначенный для обработки

защищаемой информации с требуемым уровнем ее

защищенности.

Объект информатизации – совокупность информационных

ресурсов, средств и систем обработки информации,

используемых в соответствии с заданной информационной

технологией, а также средств их обеспечения, помещений или

объектов (зданий, сооружений, технических средств), в

которых эти средства и системы установлены, или помещений

и объектов, предназначенных для ведения конфиденциальных

переговоров.

41. Объект вычислительной техники (далее - ОВТ) – совокупность информационных ресурсов, средств вычислительной техники,

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

Объект вычислительной техники (далее - ОВТ) – совокупность

информационных ресурсов, средств вычислительной техники,

используемых в соответствии с заданной информационной

технологией, а также средств обеспечения их

функционирования и помещений, в которых они размещены.

Защищаемое помещение – помещение (служебный кабинет,

актовый зал, конференц-зал, и т.д.), предназначенное для

проведения закрытых мероприятий (совещаний, обсуждений,

переговоров и т.п.) по конфиденциальным вопросам.

Защищаемая информационная система - информационная

система, предназначенная для обработки защищаемой

информации с требуемым уровнем ее защищенности.

42. Основные технические средства и системы (ОТСС) – технические средства и системы, а также их коммуникации, (непосредственно)

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

Основные технические средства и системы (ОТСС) –

технические средства и системы, а также их коммуникации,

(непосредственно) используемые для обработки, хранения и

передачи защищаемой информации (АС различного уровня и

назначения), средства и системы связи и передачи данных,

включая коммуникационное оборудование, используемые для

обработки и передачи защищаемой информации.

Вспомогательные технические средства и системы (ВТСС) технические средства и системы, (непосредственно) не

предназначенные для передачи, обработки и хранения

конфиденциальной информации, размещаемые совместно с

основными техническими средствами и системами или в

защищаемых помещениях.

43. Контролируемая зона – пространство (территория, здание, часть здания), в котором исключено неконтролируемое пребывание

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

Контролируемая зона – пространство (территория, здание,

часть здания), в котором исключено неконтролируемое

пребывание сотрудников и посетителей организации, а

так же транспортных, технических и иных материальных

средств.

Контролируемая зона должна быть выделена

дополнительными охранными мерами – железными

дверями, решетками на окнах, системами контроля и

управления доступом, физической охраной и т.д.

44. Возможные границы контролируемой зоны на примере здания НЦУКС МЧС России: желтый контур – вся организация, оранжевый контур –

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

Возможные границы контролируемой зоны на примере здания

НЦУКС МЧС России: желтый контур – вся организация,

оранжевый контур – отдельное здание в центре, красный контур –

несколько этажей в здании в центре

45. Локальная вычислительная сеть - вычислительная сеть, поддерживающая в пределах ограниченной территории один или несколько

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

Локальная вычислительная сеть - вычислительная сеть,

поддерживающая в пределах ограниченной территории

один или несколько высокоскоростных каналов передачи

цифровой информации, предоставляемых подключаемым

устройствам для кратковременного монопольного

использования.

Информационные сети общего пользования (далее – Сеть)

- вычислительные (информационнотелекоммуникационные сети) открытые для пользования

всем физическим и юридическим лицам, в услугах

которых этим лицам не может быть отказано.

46. Провайдер Сети - уполномоченная организация, выполняющая функции поставщика услуг Сети для абонентского пункта и

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

Провайдер Сети - уполномоченная организация,

выполняющая функции поставщика услуг Сети для

абонентского пункта и непосредственно для абонентов

Сети.

Услуги Сети - комплекс функциональных возможностей,

предоставляемых абонентам сети с помощью прикладных

протоколов (протоколы электронной почты, FTP - File

Transfer Protocol - прием/передача файлов, HTTP - Hiper

Text Transfer Protocol - доступ к Web-серверам, IRC Internet Relay Chat -диалог в реальном времени, Telnet терминальный доступ в сети, WAIS - Wide Area

Information Servers - система хранения и поиска

документов в сети и т.д.).

informatics

informatics