Similar presentations:

Презентация_для_онлайн_курса_1

1.

Введение вбезопасность

информационных

технологий и систем

В современном мире, где инф ормационные технологии играют

ключевую роль, безопасность становится неотъемлемой частью

повседневной жизни. Инф ормационные системы и данные

нуждаются в защите от угроз и рисков.

АБ

2.

Основные угрозы и риски в сфере ИТбезопасности1

Хакерские атаки

Несанкционированный доступ к инф ормационным системам с целью кражи данных,

вымогательства или нанесения ущерба.

2

Вредоносные программы

Вирусы, черви, троянские кони, которые могут повредить данные, украсть

инф ормацию или контролировать устройство.

3

Фишинг

Мошеннические действия, направленные на получение конф иденциальной

инф ормации путем обмана пользователей.

4

Социальная инженерия

Использование психологических манипуляций для обмана людей и получения

доступа к их инф ормации или системам.

3.

Правовые и нормативные аспекты ИТбезопасностиЗаконодательство

Стандарты

Регулирующие органы

Законы о защите

ISO 27001, NIST Cybersecurity

Федеральная служба по

персональных данных,

Framework, PCI DSS -

техническому и экспортному

киберпреступности,

устанавливают требования к

контролю (ФСТЭК) и

инф ормационной

системе безопасности.

Федеральная служба

безопасности.

безопасности (ФСБ).

4.

Технические средства обеспеченияИТ-безопасности

Антивирусные программы

Защита от вредоносных программ, сканирование ф айлов и систем.

Брандмауэры

Контроль сетевого траф ика, блокировка несанкционированного доступа к сети.

Системы обнаружения вторжений (IDS)

Мониторинг сети, выявление подозрительных действий и атак.

Системы предотвращения вторжений (IPS)

Блокировка атак в реальном времени, предотвращение проникновения вредоносного кода.

5.

Управление идентиф икацией и доступом1

2

3

Аутентиф икация

Авторизация

Учет и контроль

Проверка подлинности

Определение доступа

Отслеживание действий

пользователя,

пользователя к ресурсам,

пользователей, ведение

подтверждение личности.

разрешение или запрет

журнала событий.

действий.

6.

Защита от вредоносныхпрограмм и кибератак

Предотвращение

Установка антивирусных программ, брандмауэров,

системы IPS.

Обнаружение

Использование IDS, мониторинг сети, анализ журналов

событий.

Реагирование

Блокировка доступа к системе, удаление вредоносного

кода, восстановление данных.

7.

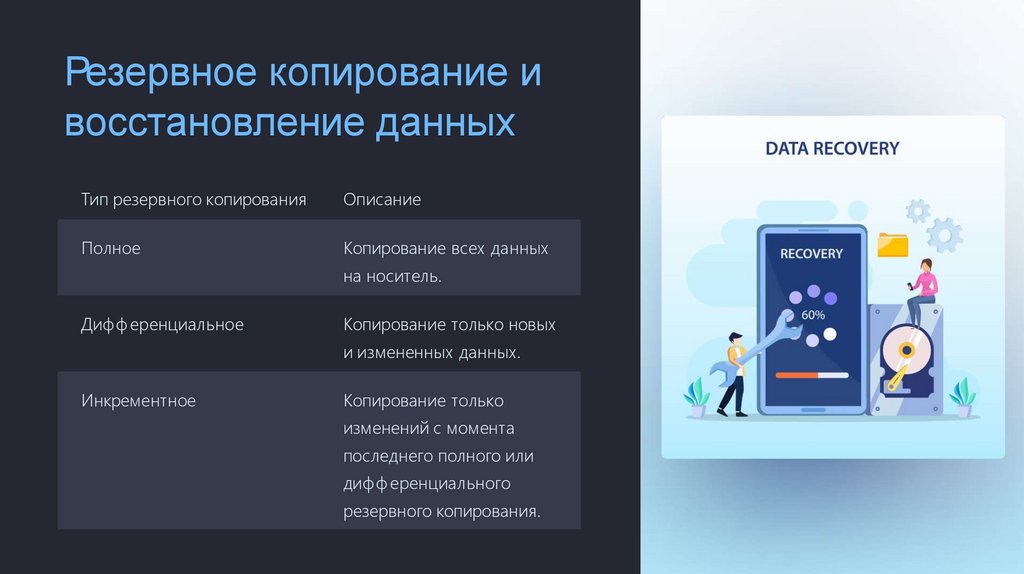

Резервное копирование ивосстановление данных

Тип резервного копирования

Описание

Полное

Копирование всех данных

на носитель.

Дифф еренциальное

Копирование только новых

и измененных данных.

Инкрементное

Копирование только

изменений с момента

последнего полного или

диф ф еренциального

резервного копирования.

8.

Заключение и рекомендации поповышению ИТ-безопасности

Повышение осведомленности

Обучение сотрудников основам ИТ-безопасности, правилам работы в сети.

Регулярные обновления

Обновление программного обеспечения, операционных систем, антивирусов.

Сегментация сети

Разделение сети на зоны с различными уровнями доступа.

Мониторинг и анализ

informatics

informatics