Similar presentations:

Способы защиты информации

1.

СПОСОБЫЗАЩИТЫ

ИНФОРМАЦИИ

2.

СПОСОБЫЗАЩИТЫ

ИНФОРМАЦИИ

3.

4.

Информационныетехнологии пронизывают

все сферы жизни, и с

ростом объемов данных

защита информации

становится особенно

важной. Угрозы утечек и

кибератак могут

привести к серьезным

последствиям.

5.

ЦЕЛЬЦель —

проанализировать

угрозы информационной

безопасности и

изучить основные

способы защиты

информации в условиях

современных угроз.

6.

ИНФОРМАЦИОННАЯБЕЗОПАСНОСТЬ

ЭТО

Защита информации от

воздействий, наносящих

ущерб. Её целью является

обеспечение

конфиденциальности,

целостности и доступности

данных, а также защита от

случайных и преднамеренных

7.

ОСНОВНЫЕ ТЕРМИНЫ ИОПРЕДЕЛЕНИЯ:

КОНФИДЕНЦИАЛЬНОСТЬ

доступ к информации только

для доверенных пользователей.

Например, личные данные в

банковской системе доступны

только авторизованным

сотрудникам.

8.

ОСНОВНЫЕ ТЕРМИНЫ ИОПРЕДЕЛЕНИЯ:

ЦЕЛОСТНОСТЬ

сохранение корректности

информации и защита от

несанкционированных

изменений. Например,

предотвращение искажения

финансовых данных.

9.

ОСНОВНЫЕ ТЕРМИНЫ ИОПРЕДЕЛЕНИЯ:

ДОСТУПНОСТЬ

бесперебойный доступ к

информации для авторизованных

пользователей. Например,

стабильная работа серверов

для доступа к данным в любое

время.

10.

11.

КЛАССИФИКАЦИЯ УГРОЗ12.

КЛАССИФИКАЦИЯ УГРОЗВРЕДОНОСНОЕ ПО

ФИШИНГ

ВЗЛОМ

13.

КЛАССИФИКАЦИЯ УГРОЗВРЕДОНОСНОЕ ПО

ФИШИНГ

14.

15.

ВРЕДОНОСНОЕ ПОВиды вредоносного ПО:

Вирусы – Самокопирующиеся

программы, которые

внедряются

в файлы или системные

области и активируются при

их запуске.

Трояны – Маскируются под

полезное ПО, но выполняют

скрытые вредоносные

действия.

Шпионское ПО (spyware) –

Незаметно собирает

информацию о действиях

пользователя, паролях и

других данных.

Рекламное ПО (adware) –

Показывает нежелательную

рекламу и часто вызывает

перенаправление на

вредоносные сайты.

16.

КЛАССИФИКАЦИЯ УГРОЗВРЕДОНОСНОЕ ПО

ФИШИНГ

17.

КЛАССИФИКАЦИЯ УГРОЗВРЕДОНОСНОЕ ПО

ФИШИНГ

ВЗЛОМ

18.

19.

ФИШИНГВиды фишинга:

Email-фишинг: Мошенники

отправляют письма,

маскируясь под банки или

сервисы, с просьбой

перейти по ссылке и

ввести данные.

Фишинг-сайты:

Поддельные сайты,

копирующие страницы

банков или соцсетей,

собирают данные

пользователей.

Смс-фишинг: Обман через

SMS с ссылками или

номерами, якобы от

официальных

организаций.

Вишинг: Мошенники

звонят, представляясь

банком или

техподдержкой, чтобы

узнать личные данные.

20.

КЛАССИФИКАЦИЯ УГРОЗВРЕДОНОСНОЕ ПО

ФИШИНГ

ВЗЛОМ

21.

Е ПОКЛАССИФИКАЦИЯ УГРОЗ

ФИШИНГ

ВЗЛОМ

22.

23.

ВЗЛОМ И НЕСАНКЦИОНИРОВАННЫЙ ДОСТУПВзлом: Незаконное вмешательство в

систему для кражи, изменения или

уничтожения данных.

Несанкционированный доступ: Получение

доступа к данным без разрешения

владельца для их кражи, изменения или

удаления.

24.

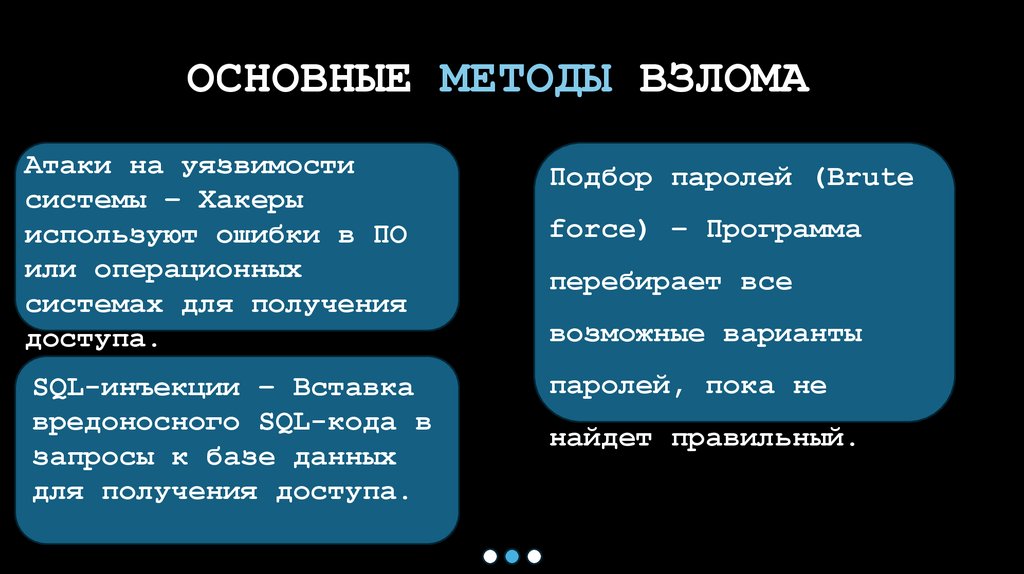

ОСНОВНЫЕ МЕТОДЫ ВЗЛОМААтаки на уязвимости

системы – Хакеры

используют ошибки в ПО

или операционных

системах для получения

доступа.

Подбор паролей (Brute

SQL-инъекции – Вставка

вредоносного SQL-кода в

запросы к базе данных

для получения доступа.

паролей, пока не

force) – Программа

перебирает все

возможные варианты

найдет правильный.

25.

26.

ОСНОВНЫЕ СПОСОБЫ ЗАЩИТЫ ИНФОРМАЦИИТЕХНИЧЕСКИЕ

ПРОГРАММНЫЕ

ОРГАНИЗАЦИОННЫЕ

ФИЗИЧЕСКИЕ

27.

ОСНОВНЫЕ СПОСОБЫ ЗАЩИТЫ ИНФОРМАЦИИТЕХНИЧЕСКИЕ

ПРОГРАММНЫЕ

ОРГАНИЗА

28.

29.

ТЕХНИЧЕСКИЕ СПОСОБЫ ЗАЩИТЫАнтивирусы: Программы для обнаружения и удаления

вредоносного ПО, защищают устройства от вирусов и

троянов.

Фаерволы: Контролируют сетевой трафик, блокируют

подозрительные соединения, предотвращая взлом.

Шифрование: Преобразует данные в нечитабельный вид,

защищая их при передаче и хранении.

Аутентификация: Проверка пользователя через пароль,

биометрию или другие методы.

Двухфакторная аутентификация: Это способ защиты,

который требует два шага для входа – пароль и затем

30.

ОСНОВНЫЕ СПОСОБЫ ЗАЩИТЫ ИНФОРМАЦИИТЕХНИЧЕСКИЕ

ПРОГРАММНЫЕ

ОРГАНИЗА

31.

ОСНОВНЫЕ СПОСОБЫ ЗАЩИТЫ ИНФОРМАЦИИТЕХНИЧЕСКИЕ

ПРОГРАММНЫЕ

ОРГАНИЗАЦИОННЫЕ

ФИЗИ

32.

33.

ПРОГРАММНЫЕ СПОСОБЫ ЗАЩИТЫСистемы контроля доступа: Регулируют, кто и какой

доступ имеет к данным, ограничивая действия

неавторизованных пользователей.

Средства обнаружения и предотвращения вторжений

(IDS/IPS): Системы для обнаружения и предотвращения

атак. IDS уведомляет о подозрительных действиях, IPS

блокирует угрозы в реальном времени.

VPN: Создаёт зашифрованный туннель для защиты

данных при использовании интернета, особенно

полезно в общественных сетях.

34.

ОСНОВНЫЕ СПОСОБЫ ЗАЩИТЫ ИНФОРМАЦИИТЕХНИЧЕСКИЕ

ПРОГРАММНЫЕ

ОРГАНИЗАЦИОННЫЕ

ФИЗИ

35.

ИЧЕСКИЕОСНОВНЫЕ СПОСОБЫ ЗАЩИТЫ ИНФОРМАЦИИ

ПРОГРАММНЫЕ

ОРГАНИЗАЦИОННЫЕ

ФИЗИЧЕСКИЕ

36.

37.

ОРГАНИЗАЦИОННЫЕ СПОСОБЫ ЗАЩИТЫНормы информационной безопасности: Регулируют

защиту данных в организации для предотвращения

утечек и несанкционированного доступа.

Обучение сотрудников:

Понимание угроз (фишинг, вирусы и т.д.).

Безопасное использование данных (пароли, защита устро

Регулярные тренировки и курсы по кибербезопасности.

Обучение формирует культуру безопасности в компании.

38.

ИЧЕСКИЕОСНОВНЫЕ СПОСОБЫ ЗАЩИТЫ ИНФОРМАЦИИ

ПРОГРАММНЫЕ

ОРГАНИЗАЦИОННЫЕ

ФИЗИЧЕСКИЕ

39.

НЫЕОСНОВНЫЕ СПОСОБЫ ЗАЩИТЫ ИНФОРМАЦИИ

ОРГАНИЗАЦИОННЫЕ

ФИЗИЧЕСКИЕ

40.

41.

Физические способы защитыКонтроль доступа: Используются ключ-карты, биометрия

или PIN-коды для предотвращения несанкционированного

доступа.

Резервное питание: ИБП и генераторы обеспечивают

работу при перебоях электричества.

Климат-контроль: Поддержание температуры и влажности

предотвращает перегрев оборудования.

Видеонаблюдение: Камеры фиксируют события для

анализа и предотвращения краж или повреждений.

42.

ЗАКЛЮЧЕНИЕВ ходе исследования рассмотрены различные методы

защиты информации: технические, программные,

организационные и физические. К эффективным

способам относятся антивирусы, фаерволы, системы

контроля доступа и резервное копирование. Однако

для обеспечения полной безопасности необходим

комплексный подход, сочетающий несколько уровней

защиты.

43.

ЗАКЛЮЧЕНИЕВ ходе исследования рассмотрены различные методы

защиты информации: технические, программные,

организационные и физические. К эффективным

способам относятся антивирусы, фаерволы, системы

контроля доступа и резервное копирование. Однако

для обеспечения полной безопасности необходим

комплексный подход, сочетающий несколько уровней

защиты.

44.

ЗАКЛЮЧЕНИЕВ ходе исследования рассмотрены различные методы

защиты информации: технические, программные,

организационные и физические. К эффективным

способам относятся антивирусы, фаерволы, системы

контроля доступа и резервное копирование. Однако

для обеспечения полной безопасности необходим

комплексный подход, сочетающий несколько уровней

защиты.

45.

ЗАКЛЮЧЕНИЕВ ходе исследования рассмотрены различные методы

защиты информации: технические, программные,

организационные и физические. К эффективным

способам относятся антивирусы, фаерволы, системы

контроля доступа и резервное копирование. Однако

для обеспечения полной безопасности необходим

комплексный подход, сочетающий несколько уровней

защиты.

46.

ЗАКЛЮЧЕНИЕВ ходе исследования рассмотрены различные методы

защиты информации: технические, программные,

организационные и физические. К эффективным

способам относятся антивирусы, фаерволы, системы

контроля доступа и резервное копирование. Однако

для обеспечения полной безопасности необходим

комплексный подход, сочетающий несколько уровней

защиты.

СПАСИБО ЗА ВНИМАНИЕ

informatics

informatics