Similar presentations:

Протоколы аутентификации. Лекция 14

1. ЛЕКЦИЯ 14. Протоколы аутентификации

14.1. Взаимная аутентификация14.2. Односторонняя аутентификация

2.

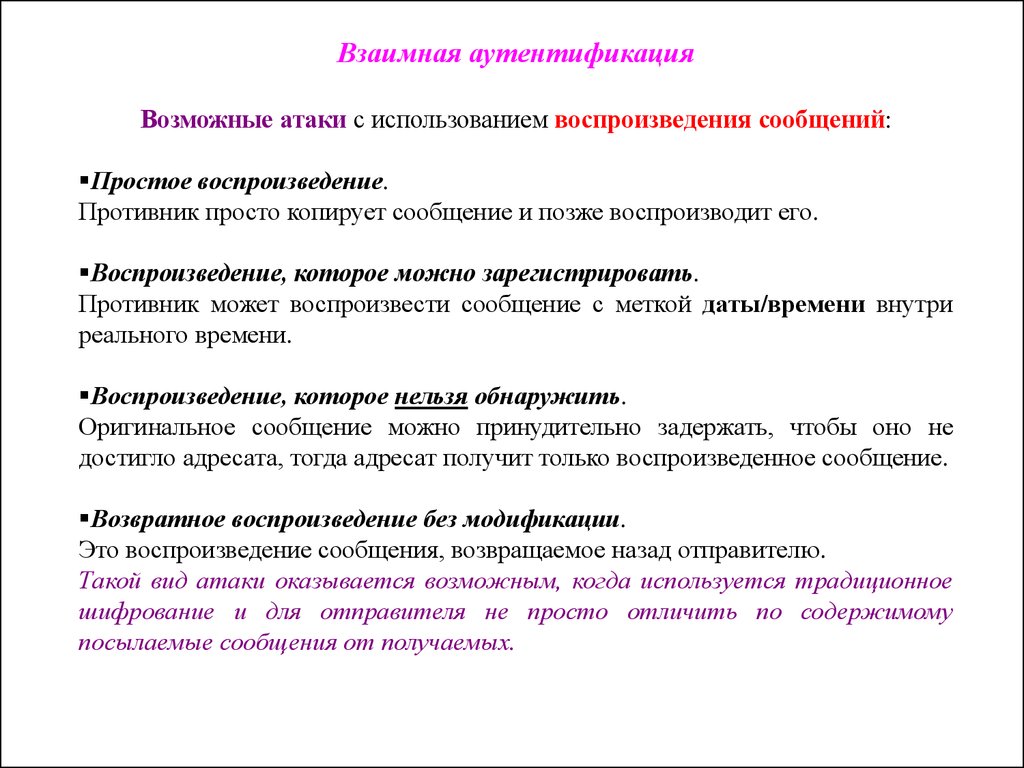

Взаимная аутентификацияВозможные атаки с использованием воспроизведения сообщений:

Простое воспроизведение.

Противник просто копирует сообщение и позже воспроизводит его.

Воспроизведение, которое можно зарегистрировать.

Противник может воспроизвести сообщение с меткой даты/времени внутри

реального времени.

Воспроизведение, которое нельзя обнаружить.

Оригинальное сообщение можно принудительно задержать, чтобы оно не

достигло адресата, тогда адресат получит только воспроизведенное сообщение.

Возвратное воспроизведение без модификации.

Это воспроизведение сообщения, возвращаемое назад отправителю.

Такой вид атаки оказывается возможным, когда используется традиционное

шифрование и для отправителя не просто отличить по содержимому

посылаемые сообщения от получаемых.

3.

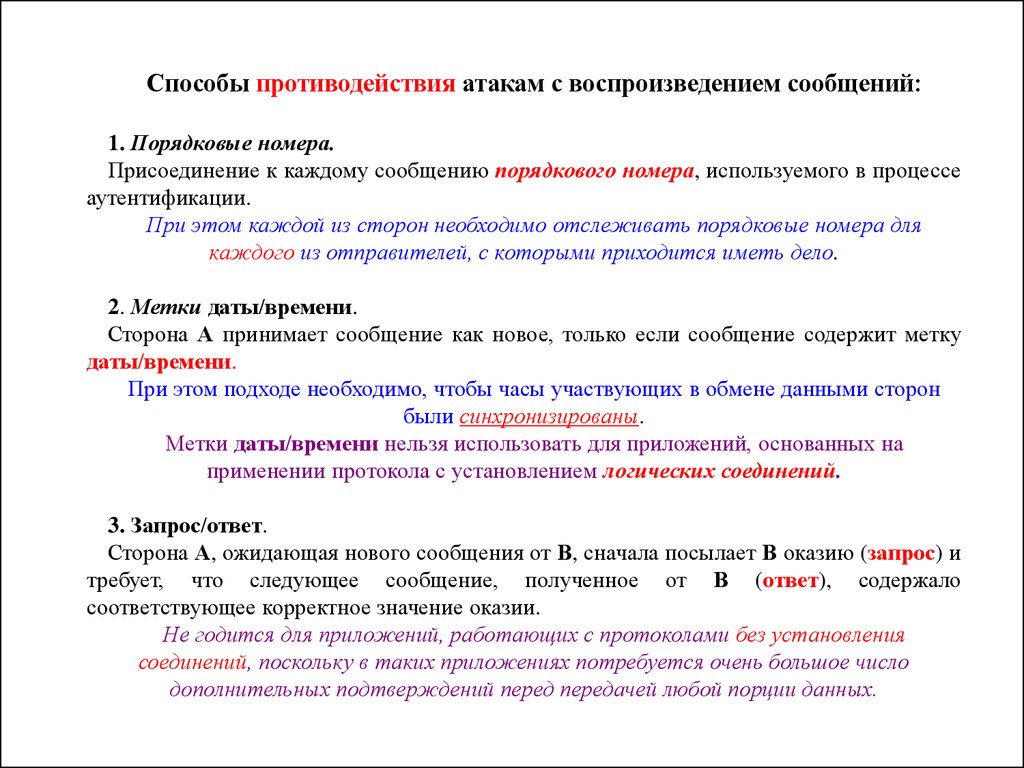

Способы противодействия атакам с воспроизведением сообщений:1. Порядковые номера.

Присоединение к каждому сообщению порядкового номера, используемого в процессе

аутентификации.

При этом каждой из сторон необходимо отслеживать порядковые номера для

каждого из отправителей, с которыми приходится иметь дело.

2. Метки даты/времени.

Сторона А принимает сообщение как новое, только если сообщение содержит метку

даты/времени.

При этом подходе необходимо, чтобы часы участвующих в обмене данными сторон

были синхронизированы.

Метки даты/времени нельзя использовать для приложений, основанных на

применении протокола с установлением логических соединений.

3. Запрос/ответ.

Сторона А, ожидающая нового сообщения от В, сначала посылает В оказию (запрос) и

требует, что следующее сообщение, полученное от В (ответ), содержало

соответствующее корректное значение оказии.

Не годится для приложений, работающих с протоколами без установления

соединений, поскольку в таких приложениях потребуется очень большое число

дополнительных подтверждений перед передачей любой порции данных.

4.

Подходы на основе традиционного шифрования.Шаги процесса аутентификации

Сценарий распределения ключей, включающий элементы аутентификации

Протокол Нидхэма-Шредера :

1.А →ЦРК:

2.ЦРК →А:

3.A→B:

4.B →A:

5.A→B:

IDA || IDB || N1

EKa [KS || IDB || N1 || EKb [KS || IDA]]

EKb[KS || IDA]

EKs[N2]

EKs[f(N2)]

5.

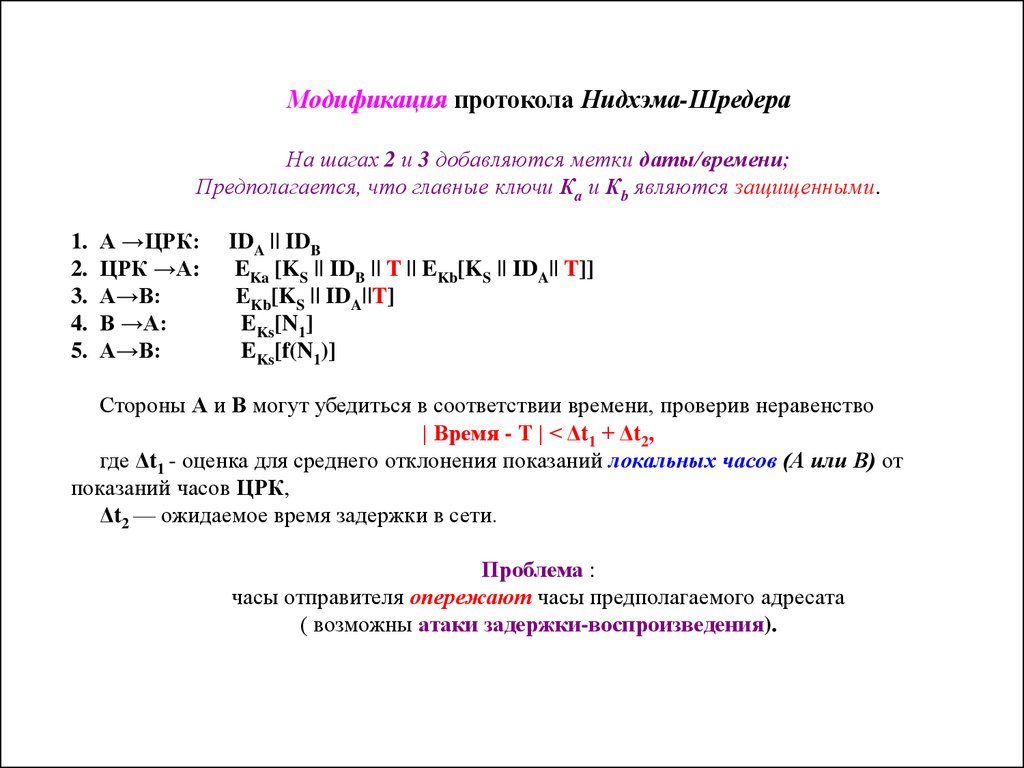

Модификация протокола Нидхэма-ШредераНа шагах 2 и 3 добавляются метки даты/времени;

Предполагается, что главные ключи Кa и Кb являются защищенными.

1.

2.

3.

4.

5.

А →ЦРК:

ЦРК →А:

A→B:

B →A:

A→B:

IDA || IDB

EKa [KS || IDB || T || EKb[KS || IDA|| T]]

EKb[KS || IDA||T]

EKs[N1]

EKs[f(N1)]

Стороны А и В могут убедиться в соответствии времени, проверив неравенство

| Время - Т | < Δt1 + Δt2,

где Δt1 - оценка для среднего отклонения показаний локальных часов (А или В) от

показаний часов ЦРК,

Δt2 — ожидаемое время задержки в сети.

Проблема :

часы отправителя опережают часы предполагаемого адресата

( возможны атаки задержки-воспроизведения).

6.

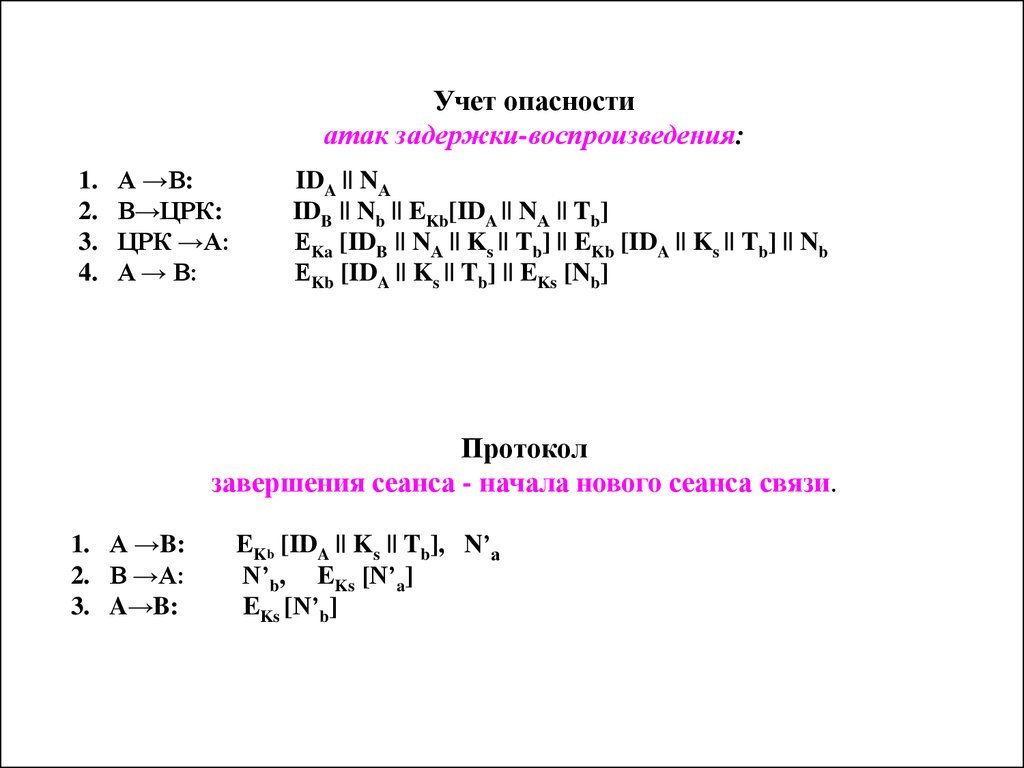

Учет опасностиатак задержки-воспроизведения:

1.

2.

3.

4.

А →B:

B→ЦРК:

ЦРК →A:

A → B:

IDA || NА

IDB || Nb || EKb[IDA || NА || Tb]

EKa [IDB || NА || Ks || Tb] || EKb [IDA || Ks || Tb] || Nb

EKb [IDA || Ks || Tb] || EKs [Nb]

Протокол

завершения сеанса - начала нового сеанса связи.

1. А →B:

2. B →А:

3. A→B:

EKb [IDA || Ks || Tb], N’а

N’b, EKs [N’a]

EKs [N’b]

7.

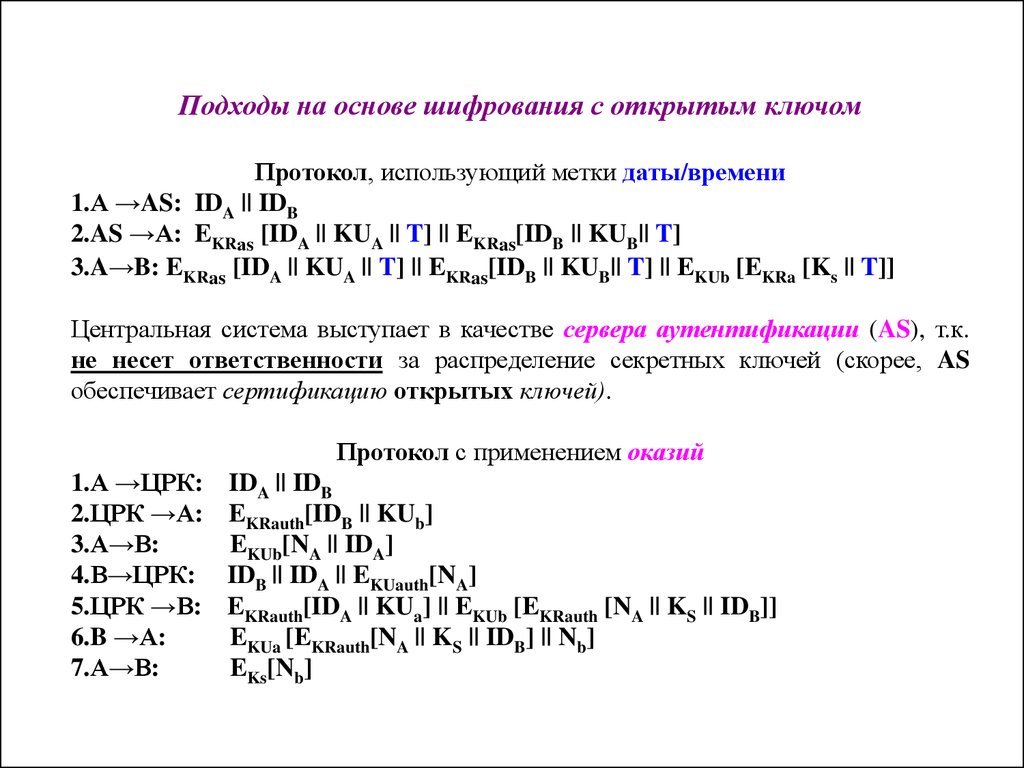

Подходы на основе шифрования с открытым ключомПротокол, использующий метки даты/времени

1.А →AS: IDA || IDB

2.AS →А: EKRаs [IDA || KUA || T] || EKRas[IDB || KUB|| T]

3.A→B: EKRas [IDA || KUA || T] || EKRas[IDB || KUB|| T] || EKUb [EKRa [Ks || T]]

Центральная система выступает в качестве сервера аутентификации (AS), т.к.

не несет ответственности за распределение секретных ключей (скорее, AS

обеспечивает сертификацию открытых ключей).

Протокол с применением оказий

1.А →ЦРК:

2.ЦРК →А:

3.A→B:

4.B→ЦРК:

5.ЦРК →B:

6.B →A:

7.A→B:

IDA || IDB

EKRauth[IDB || KUb]

EKUb[NA || IDA]

IDB || IDA || EKUauth[NA]

EKRauth[IDA || KUa] || EKUb [EKRauth [NA || KS || IDB]]

EKUa [EKRauth[NA || KS || IDB] || Nb]

EKs[Nb]

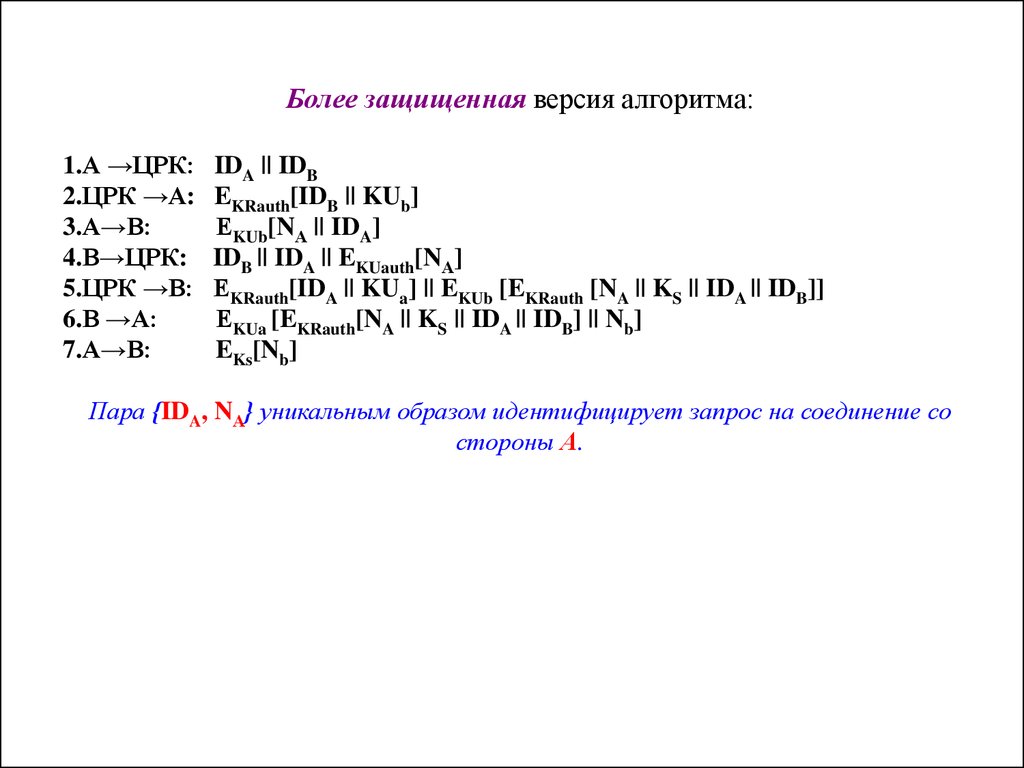

8.

Более защищенная версия алгоритма:1.А →ЦРК:

2.ЦРК →А:

3.A→B:

4.B→ЦРК:

5.ЦРК →B:

6.B →A:

7.A→B:

IDA || IDB

EKRauth[IDB || KUb]

EKUb[NА || IDA]

IDB || IDA || EKUauth[NА]

EKRauth[IDA || KUa] || EKUb [EKRauth [NA || KS || IDA || IDB]]

EKUa [EKRauth[NA || KS || IDA || IDB] || Nb]

EKs[Nb]

Пара {IDA, NА} уникальным образом идентифицирует запрос на соединение со

стороны А.

9.

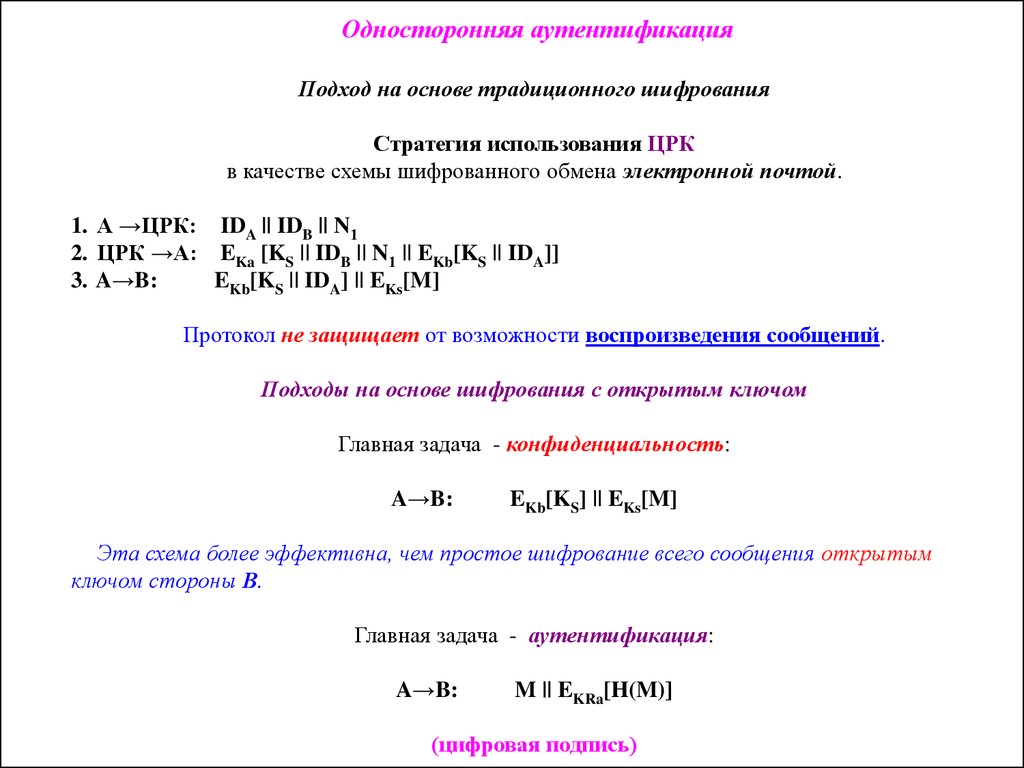

Односторонняя аутентификацияПодход на основе традиционного шифрования

Стратегия использования ЦРК

в качестве схемы шифрованного обмена электронной почтой.

1. А →ЦРК: IDA || IDB || N1

2. ЦРК →А: EKa [KS || IDB || N1 || EKb[KS || IDA]]

3. A→B:

EKb[KS || IDA] || EKs[M]

Протокол не защищает от возможности воспроизведения сообщений.

Подходы на основе шифрования с открытым ключом

Главная задача - конфиденциальность:

A→B:

EKb[KS] || EKs[M]

Эта схема более эффективна, чем простое шифрование всего сообщения открытым

ключом стороны В.

Главная задача - аутентификация:

A→B:

M || EKRa[H(M)]

(цифровая подпись)

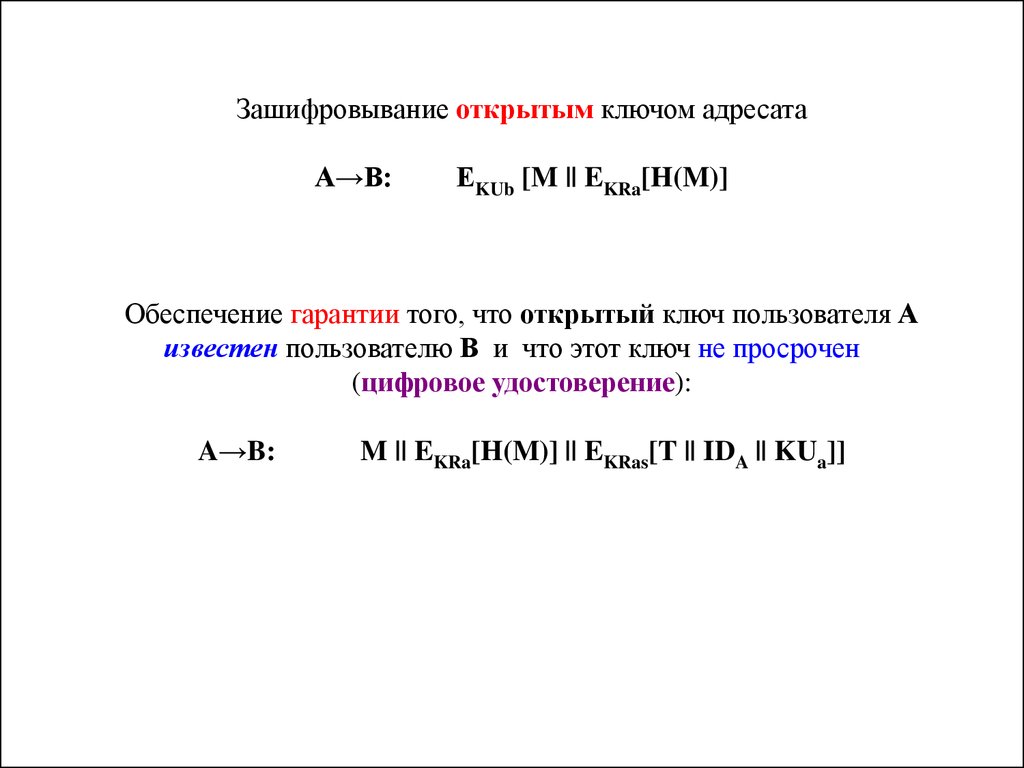

10.

Зашифровывание открытым ключом адресатаA→B:

EKUb [M || EKRa[H(M)]

Обеспечение гарантии того, что открытый ключ пользователя А

известен пользователю В и что этот ключ не просрочен

(цифровое удостоверение):

A→B:

M || EKRa[H(M)] || EKRas[T || IDA || KUa]]

informatics

informatics