Similar presentations:

Аутентификация по рекомендации CCITT

1. Аутентификация по рекомендации CCITT (Consultative Committee International Telefony and Telegraphy) X.509. Другие протоколы аутентификации

LOGOАутентификация по

рекомендации CCITT (Consultative

Committee International Telefony and

Telegraphy) X.509. Другие

протоколы аутентификации

Лекция 11

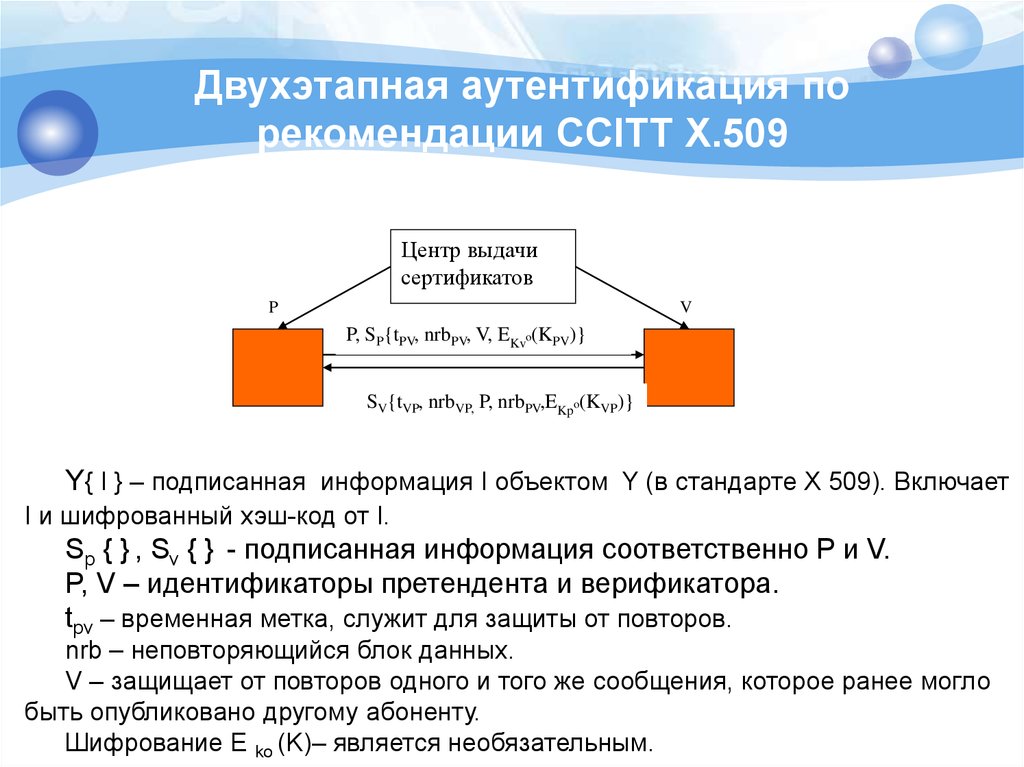

2. Двухэтапная аутентификация по рекомендации CCITT X.509

Центр выдачисертификатов

P

V

P, SP{tPV, nrbPV, V, EKvo(KPV)}

SV{tVP, nrbVP, P, nrbPV,EKpo(KVP)}

Y{ I } – подписанная информация I объектом Y (в стандарте Х 509). Включает

I и шифрованный хэш-код от I.

Sp { } , Sv { } - подписанная информация соответственно P и V.

P, V – идентификаторы претендента и верификатора.

tpv – временная метка, служит для защиты от повторов.

nrb – неповторяющийся блок данных.

V – защищает от повторов одного и того же сообщения, которое ранее могло

быть опубликовано другому абоненту.

Шифрование E ko (K)– является необязательным.

3. Трехэтапная аутентификация по рекомендации CCITT X.509

PP, SP{tPV, nrbPV,V, EKvo(KPV)}

I

V

S {tVP,nrbVP,P, nrbPV, EKpo(K

II )}

V

VP

Sp {nrbVP}

III

Оба nrb возвращаются назад другой стороной и может быть обнаружена атака

воспроизведения.

Трехэтапная синхронизация используется, когда синхронизация часов не

возможна.

Sp { } , Sv { } - подписанная информация соответственно P и V.

P, V – идентификаторы претендента и верификатора.

tpv,tvp – временные метки, служат для защиты от повторов.

nrb – неповторяющийся блок данных.

P – защищает от повторов одного и того же сообщения, которое ранее могло

быть опубликовано другому абоненту.

Шифрование E ko (K) – является необязательным.

4. Протоколы идентификации с нулевым разглашением знаний.

Схема Гиллоу-КуискуотераПусть А – интеллектуальная карточка, которая

должна доказать свою подлинность проверяющей

стороне В.

I – идентификационная информация А (аналог

открытого ключа). Это битовая строка, которая

включает имя владельца карты, срок действия,

номер банковского счета и т.д. V и n – также

открытая информация.

G – секретный ключ стороны А. Выбирается таким

образом, что I*GV = 1modn

5. Протоколы идентификации с нулевым разглашением знаний.

Схема Гиллоу-Куискуотера1. А В: I. А должна доказать В, что I

принадлежит А, т.е. должна убедить В, что

ей известно значение G.

2. А выбирает случ.целое r, такое, что 1<r<n-1.

Вычисляет T=rVmodn и отправляет В.

3. В выбирает случ. целое d, такое, что 1<d<n-1

и высылает d стороне А.

6. Протоколы идентификации с нулевым разглашением знаний.

Схема Гиллоу-Куискуотера4. А вычисляет D = r*Gd mod n и отправляет В.

5. В вычисляет значение T‘ = DVId mod n.

Если

T=T‘ mod n,

То проверка подлинности прошла успешно.

Обоснование:T‘=DVId =rVGdvId =r V(IGV)d=rV=Tmodn,

Так как G вычислялось таким образом, чтобы

I*GV = 1modn

informatics

informatics