Similar presentations:

Подпись и аутентификация. Целостность данных. Неотказуемость. Криптографические протоколы

1. 10лекция. Тема: Подпись и аутентификация. Целостность данных. Неотказуемость. Криптографические протоколы. Блокчейн.

11 лекция.Тема: Безопасность сетевых протоколов.

Защищенный IP протокол. ПротоколIPv6.

Протокол

IPSec.Протокол

–

слой

безопасных

соединений

(SSL)

и

защищенный

протокол

передачи

гипертекста

(HTTP)

(S-HTTP).

Электронная почта и безопасность

сервера имен.

2. Протоколы аутентификации

План лекции № 10-111 Протоколы аутентификации на основе симметричных схем шифрования

2 Протокол аутентификации Kerberos

3 Протоколы аутентификации на основе асимметричных схем

4 Протоколы односторонне аутентификации

3. Протоколы аутентификации

Задачи протоколов аутентификации:обеспечение конфиденциального распределения

ключа сессии , для обеспечения

конфиденциальности ключи сессии должны

передаваться в зашифрованном виде;

обеспечение своевременности ключа сессии, так как

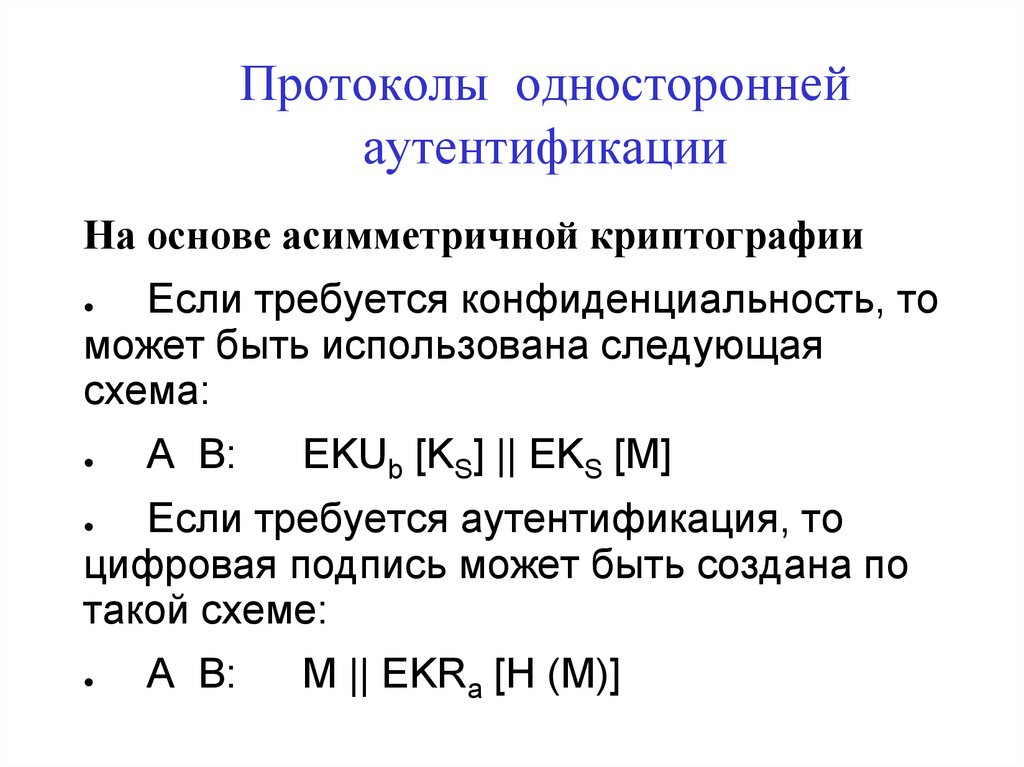

существует угроза перехвата передаваемого

сообщения и повторной его пересылки. Успешное

повторение может, как минимум, разорвать

операцию аутентификации участников.

Такие повторы называются replay-атаками

4. Протоколы аутентификации

Возможные подходы для предотвращения replay-атак:присоединении последовательного номера (sequence number)

к каждому сообщению, используемому в аутентификационном

обмене;

отметки времени: участник А принимает сообщение как не

устаревшее только в том случае, если оно содержит отметку

времени, которая, по мнению А, соответствует текущему

времени. Этот подход требует, чтобы часы всех участников были

синхронизированы.

запрос/ответ: участник А посылает в запросе к В случайное

число (nonce - number only once) и проверяет, чтобы ответ от В

содержал корректное значение этого nonce.

5. Протоколы аутентификации

Использование симметричного шифрованияСтратегия включает использование доверенного

центра распределения ключей (KDC).

Каждый участник разделяет секретный ключ,

называемый также мастер-ключом, с KDC.

KDC отвечает за создание ключей, называемых

ключами сессии, и за распределение этих ключей с

использованием мастер-ключей.

Ключи сессии применяются в течение короткого

времени для шифрования только данной сессии между

двумя участниками.

6. Протоколы аутентификации

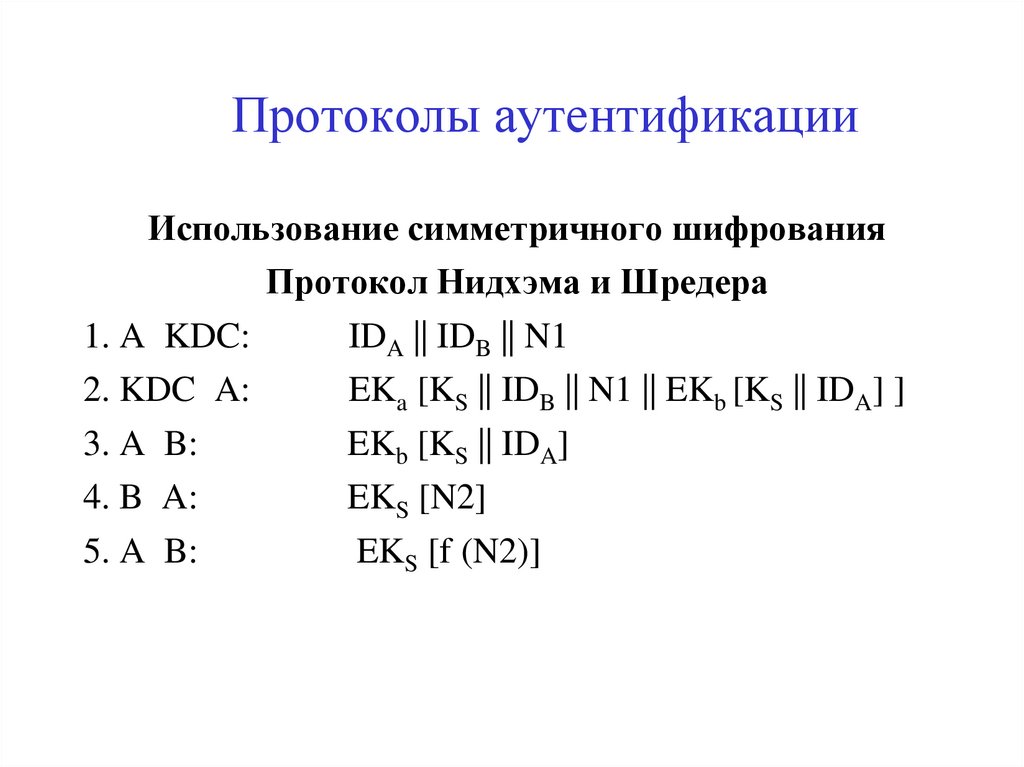

Использование симметричного шифрованияПротокол Нидхэма и Шредера

1. A KDC:

IDA || IDB || N1

2. KDC A:

EKa [KS || IDB || N1 || EKb [KS || IDA] ]

3. A B:

EKb [KS || IDA]

4. B A:

EKS [N2]

5. A B:

EKS [f (N2)]

7. Протоколы аутентификации

Недостаток протокола Нидхэма и ШредераПусть противник Х имеет возможность

скомпрометировать старый ключ сессии.

Х повторяет сообщение шага 3, которое было

перехвачено ранее и содержит скомпрометированный

ключ сессии.

Если В не запоминает идентификацию всех

предыдущих ключей сессий с А, он не сможет

определить, что это повтор.

Далее Х должен перехватить сообщение рукопожатия

на шаге 4 и представиться А в ответе на шаге 5.

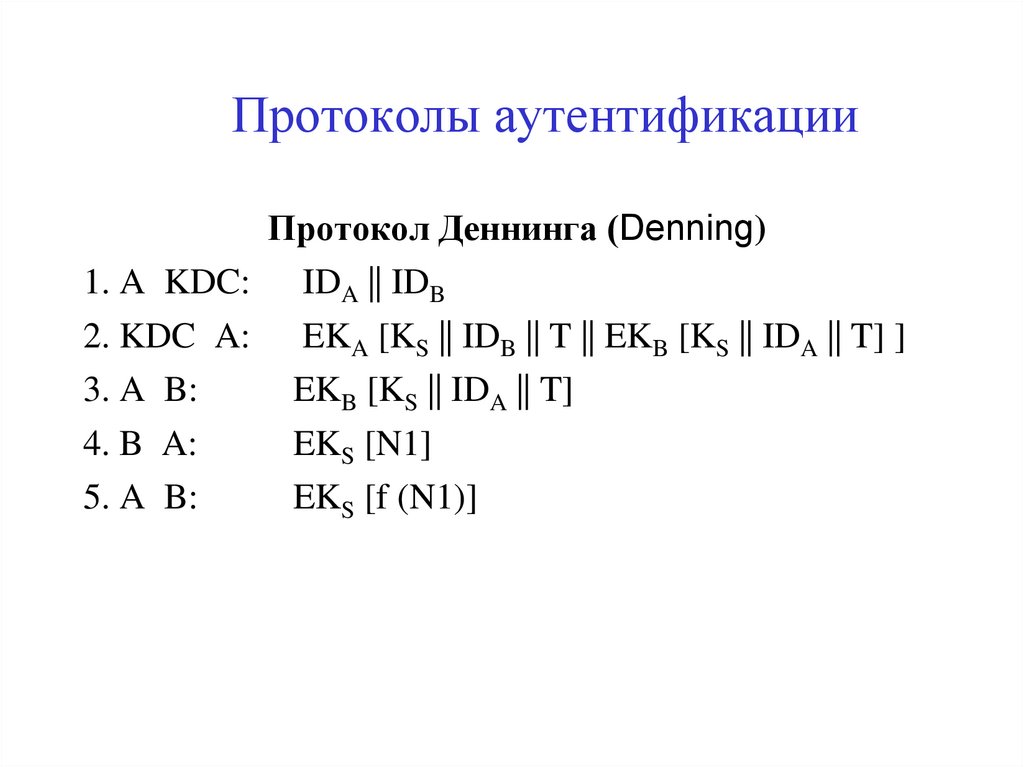

8. Протоколы аутентификации

Протокол Деннинга (Denning)1. A KDC: IDA || IDB

2. KDC A: EKA [KS || IDB || T || EKB [KS || IDA || T] ]

3. A B:

EKB [KS || IDA || T]

4. B A:

EKS [N1]

5. A B:

EKS [f (N1)]

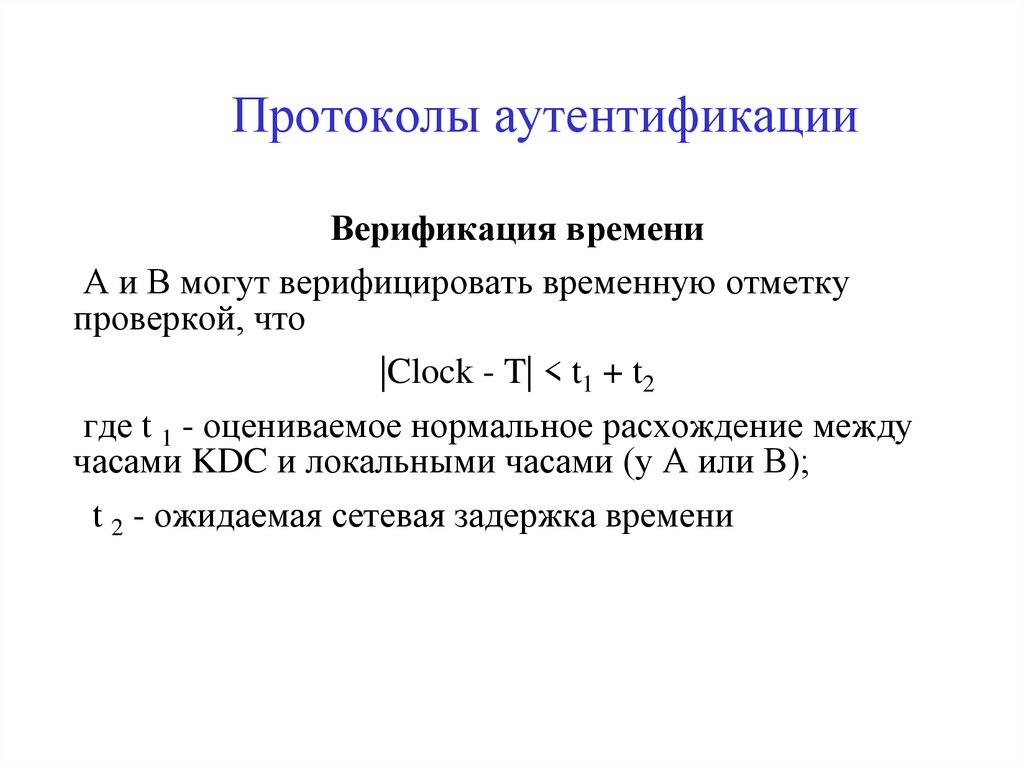

9. Протоколы аутентификации

Верификация времениА и В могут верифицировать временную отметку

проверкой, что

|Clock - T| < t1 + t2

где t 1 - оцениваемое нормальное расхождение между

часами KDC и локальными часами (у А или В);

t 2 - ожидаемая сетевая задержка времени

10. Протоколы аутентификации

Уязвимость протоколаЕсли часы отправителя спешат по отношению к

часам получателя.

В этом случае противник может перехватить

сообщение от отправителя и повторить его позднее,

когда отметка времени в сообщении станет равной

времени на узле получателя.

Это повторение может иметь непредсказуемые

последствия.

11. Протоколы аутентификации

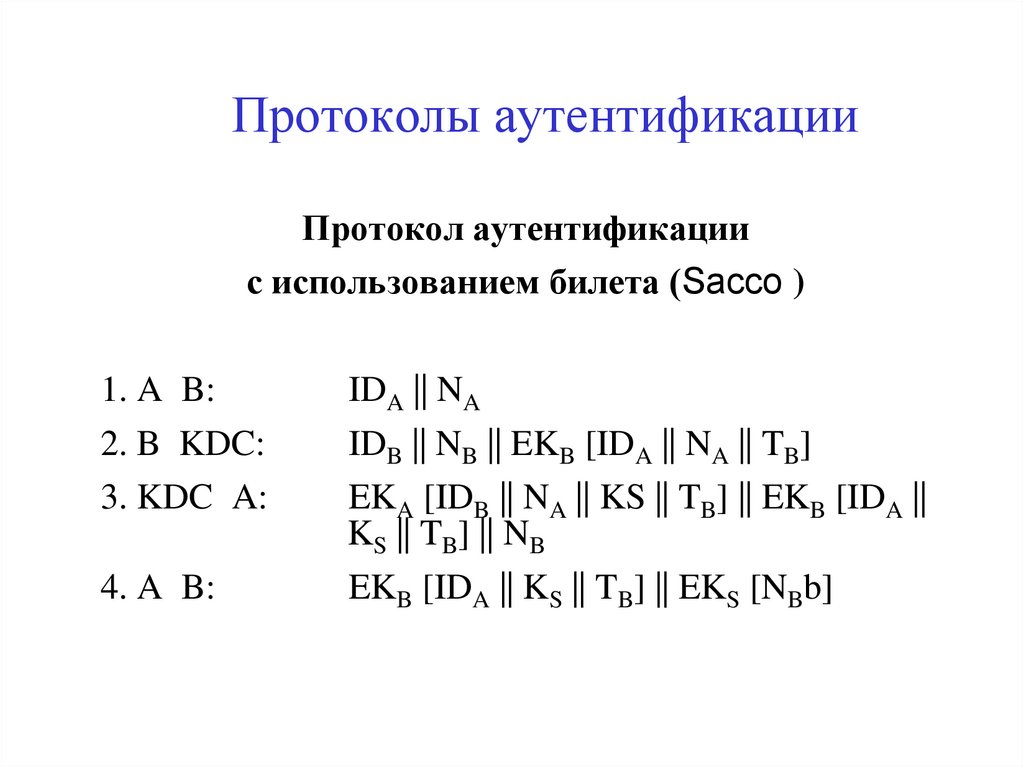

Протокол аутентификациис использованием билета (Sacco )

1. A B:

2. B KDC:

3. KDC A:

4. A B:

IDA || NA

IDB || NB || EKB [IDA || NA || TB]

EKA [IDB || NA || KS || TB] || EKB [IDA ||

KS || TB] || NB

EKB [IDA || KS || TB] || EKS [NBb]

12. Протоколы аутентификации

Данный протокол аутентифицирует А и В ираспределяет ключ сессии.

Более того, протокол предоставляет в

распоряжение А билет, который может

использоваться для его последующей

аутентификации, исключая необходимость

повторных контактов с сервером.

13. Протоколы аутентификации

Впоследствии, но до истечения лимитавремени, установленного протоколом, А может

создать новую сессию с В. Используется

следующий протокол:

1. A B:

EKb [IDA || KS || Tb], NA'

2. B A:

Nb', E KS [NA']

3. A B:

E KS [Nb']

14. Протокол аутентификации Kerberos

Kerberos /kɛərbərəs/ - сетевой протоколаутентификации, позволяющий передавать

данные через незащищённые сети для

безопасной идентификации.

Он ориентирован в первую очередь на

клиент-серверную модель и обеспечивает

взаимную аутентификацию — оба пользователя

через сервер подтверждают личности друг

друга.

15. Протокол аутентификации Kerberos

Данная модель является одним из вариантовНидхем-Шрёдер-протокола аутентификации на основе

доверенной третьей стороны и его модификациях,

предложенных Denning и Sacco.

В 1983 году при поддержке консорциума

производителей компьютеров был создан проект

«Афина». Его основной целью являлась разработка

плана по внедрению компьютеров в учебный процесс

MIT и сопутствующего этому ПО. Конечный результат

используется в ОС Window

16. Протокол аутентификации Kerberos

Этап аутентификации клиентаKerberos 4 в значительной степени основан на

протоколе Нидхема-Шредера, но с двумя

существенными изменениями:

уменьшено количество сообщений пересылаемых

между клиентом и сервером аутентификации.

введение TGT (Ticket Granting Ticket — билет для

получения билета) концепции, позволяющей

пользователям аутентифицироваться на несколько

сервисов используя свои верительные данные только

один раз.

17. Протокол аутентификации Kerberos

Этап аутентификации клиентаПротокол Kerberos 4 содержит два логических

компонента:

сервер аутентификации (СА)

сервер выдачи билетов (TGS — Ticket Granting

Server).

Обычно эти компоненты поставляются как единая

программа, которая запускается на центре

распределения ключей (ЦРК — содержит базу данных

логинов /паролей для пользователей и сервисов

использующих Kerberos).

18. Протокол аутентификации Kerberos

Этап аутентификации клиентаСА выполняет одну функцию: получает запрос

содержащий имя клиента запрашивающего

аутентификацию и возвращает ему зашифрованный

TGT.

Затем пользователь может использовать этот TGT,

для запроса дальнейших билетов на другие сервисы.

В большинстве реализаций Kerberos время жизни

TGT 8-10 часов. После этого клиент снова должен

запросить его у СА.

19. Протокол аутентификации Kerberos

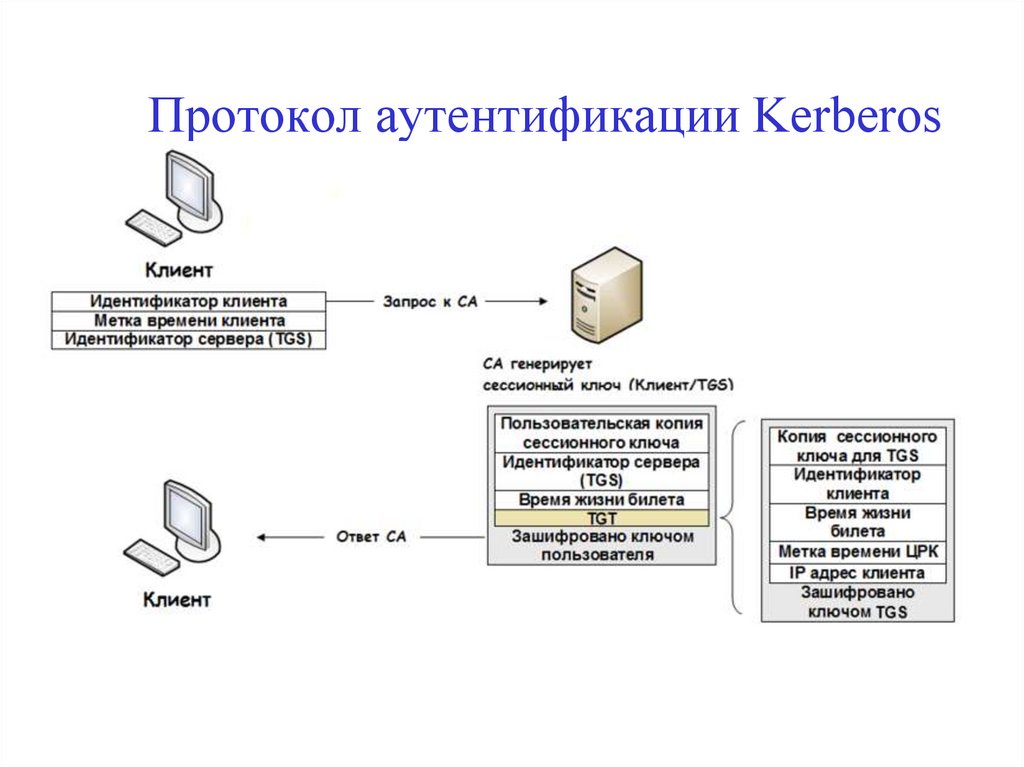

Этап аутентификации клиентаПервое сообщение, отправляемое центру

распределения ключей — запрос к СА, так же известен

как AS_REQ.

Это сообщение отправляется открытым текстом и

содержит идентификационные данные клиента, метку

времени клиента и идентификатор сервера

предоставляющего билет (TGS).

20. Протокол аутентификации Kerberos

Когда ЦРК получает AS_REQ сообщение, онпроверяет, что клиент, от которого пришел запрос,

существует, и его метка времени близка к локальному

времени ЦРК (обычно ± 5 минут).

Данная проверка производится не для защиты от

повторов (сообщение посылается открытым текстом),

а для проверки соответствия времени. Если хотя бы

одна из проверок не проходит, то клиенту

отправляется сообщение об ошибке, и он не

аутентифицируется

21. Протокол аутентификации Kerberos

В случае удачной проверки СА генерируетслучайный сеансовый ключ, который будет

совместно использоваться клиентом и TGS

(данный ключ защищает дальнейшие запросы

билетов у TGS на другие сервисы).

ЦРК создает 2 копии сессионного ключа:

одну для клиента и одну для TGS.

22. Протокол аутентификации Kerberos

Затем ЦРК отвечает клиенту сообщением сервера аутентификации(AS_REP) зашифрованным долгосрочным ключом клиента.

Оно включает TGT, зашифрованный TGS ключом :

копию сессионного ключа для TGS,

идентификатор клиента,

время жизни билета,

метку времени ЦРК,

IP адрес клиента

, копию сессионного ключа для клиента,

время жизни билета и

идентификатор TGS.

23. Протокол аутентификации Kerberos

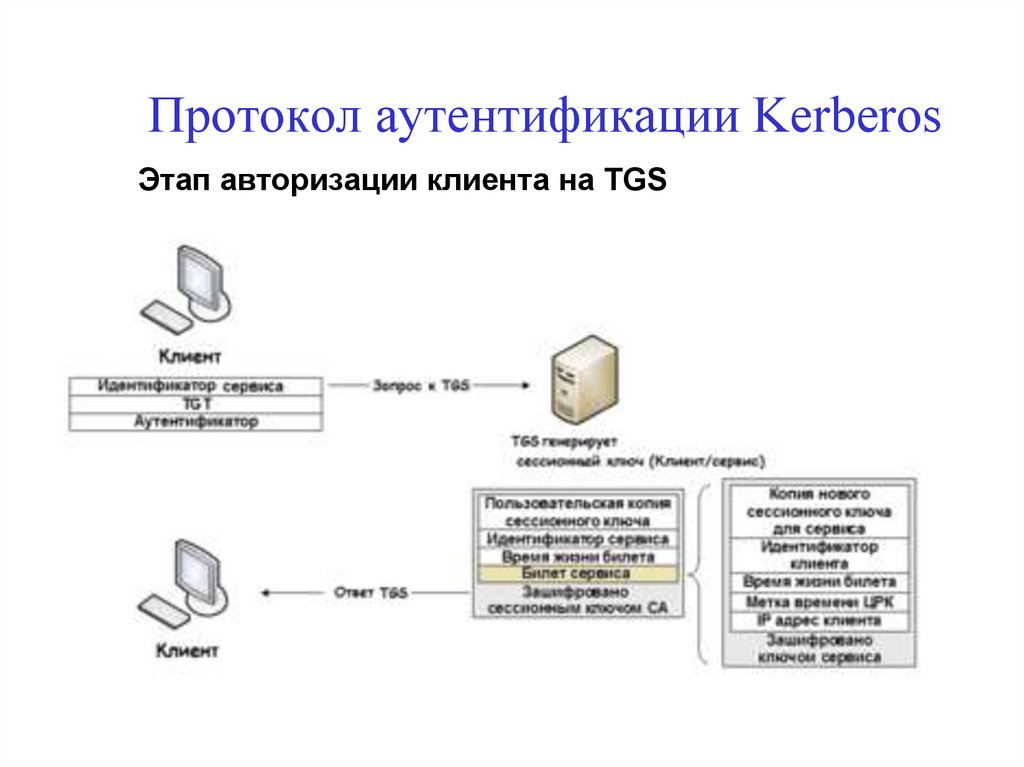

24. Протокол аутентификации Kerberos

Этап авторизации клиента на TGSКогда пользователь захочет получить доступ к

сервису, он подготовит сообщение для TGS

(TGS_REQ) содержащее 3 части:

идентификатор сервиса,

копию TGT полученную ранее

аутентификатор

Аутентификатор состоит из метки времени

зашифрованной сессионным ключом полученным от

СА и служит для защиты от повторов).

25. Протокол аутентификации Kerberos

Этап авторизации клиента на TGSПри получении запроса билета от клиента, ЦРК

формирует новый сессионный ключ для

взаимодействия клиент/сервис.

Затем отправляет ответное сообщение (TGS_REP)

зашифрованное сессионным ключом полученным от

СА.

Это сообщение содержит новый сеансовый ключ,

билет сервиса (Service ticket содержит: копию нового

сессионного ключа, идентификатор клиента, время

жизни билета, локальное время ЦРК, IP клиента)

зашифрованный долговременным ключом сервиса,

идентификатор сервиса и время жизни билета.

26. Протокол аутентификации Kerberos

Этап авторизации клиента на TGS27. Протоколы аутентификации на основе асимметричной криптографии

Протокол, использующий отметки времени иаутентификационный сервер:

1. A AS:

IDA || IDB

2. AS A:

EKRas [IDA || KUA || T] || EKRas

[IDB || KUB || T]

3. A B:

EKRas [IDA || KUA || T] || EKRas

[IDB || KUB || T] || EKUB [EKRA [KS

|| T]]

28. Протоколы аутентификации на основе асимметричной криптографии

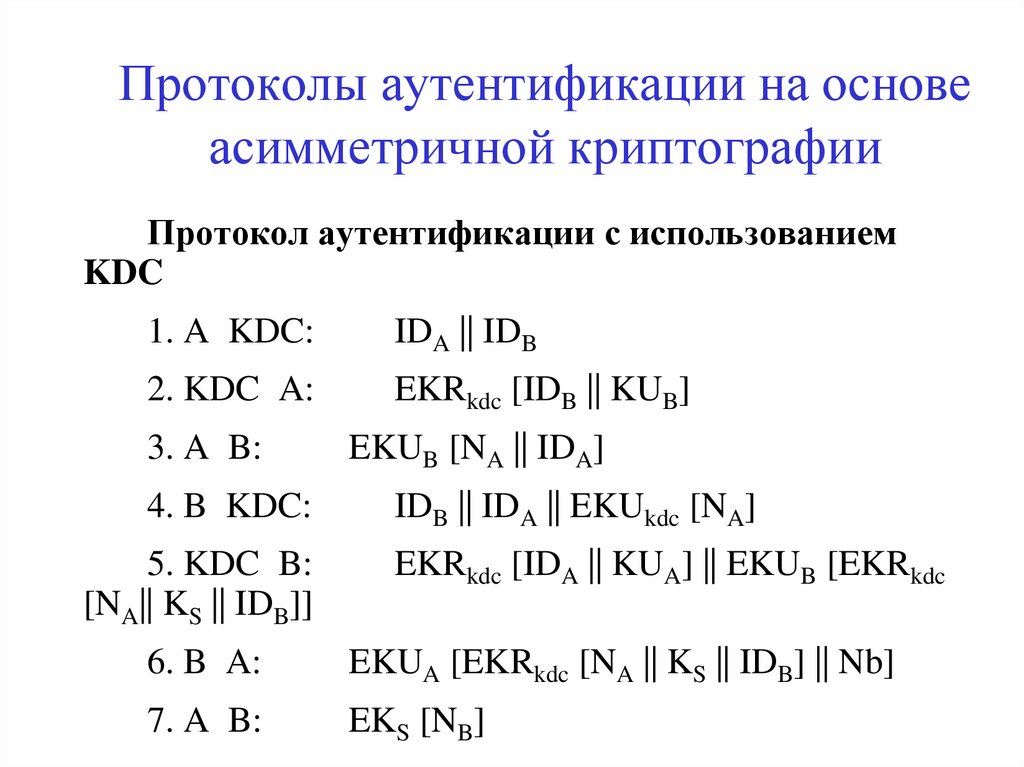

Протокол аутентификации с использованиемKDC

1. A KDC:

IDA || IDB

2. KDC A:

EKRkdc [IDB || KUB]

3. A B:

4. B KDC:

5. KDC B:

[NA|| KS || IDB]]

EKUB [NA || IDA]

IDB || IDA || EKUkdc [NA]

EKRkdc [IDA || KUA] || EKUB [EKRkdc

6. B A:

EKUA [EKRkdc [NA || KS || IDB] || Nb]

7. A B:

EKS [NB]

29. Протоколы односторонней аутентификации

Существует специфическое приложение электронная почта, для которого шифрование такжеимеет большое значение.

Особенность e-mail состоит в том, что отправителю

и получателю нет необходимости быть на связи в одно

и то же время.

Вместо этого сообщения направляются в почтовый

ящик получателя, где они хранятся до тех пор, пока у

того не появится возможность получить их.

30. Протоколы односторонней аутентификации

Заголовок сообщения должен бытьнезашифрованным, чтобы сообщение могло

пересылаться протоколами e-mail, такими как Х.400

или SMTP.

Однако желательно, чтобы протоколы управления

почтой не имели бы доступа к самому сообщению.

Соответственно, e-mail сообщение должно быть

зашифровано так, чтобы система управления почтой

могла бы не знать ключ шифрования.

Вторым требованием является аутентификация

сообщения.

31. Протоколы односторонней аутентификации

Использование симметричногошифрования

1. A KDC:

2. KDC A:

[KS || IDA]]

3. A B:

IDA || IDB || N1

EKA [KS || IDB || N1 || EKB

EKB [KS , IDA ] || EKS [M]

32. Протоколы односторонней аутентификации

На основе асимметричной криптографииЕсли требуется конфиденциальность, то

может быть использована следующая

схема:

A B:

EKUb [KS] || EKS [M]

Если требуется аутентификация, то

цифровая подпись может быть создана по

такой схеме:

A B:

M || EKRa [H (M)]

informatics

informatics