Similar presentations:

Подсистема управления доступом в сетях под управлением Windows

1. Подсистема управления доступом в сетях под управлением Windows. Active Directory.

ПОДСИСТЕМАУПРАВЛЕНИЯ ДОСТУПОМ

WINDOWS.

ACTIVE DIRECTORY.

В СЕТЯХ ПОД УПРАВЛЕНИЕМ

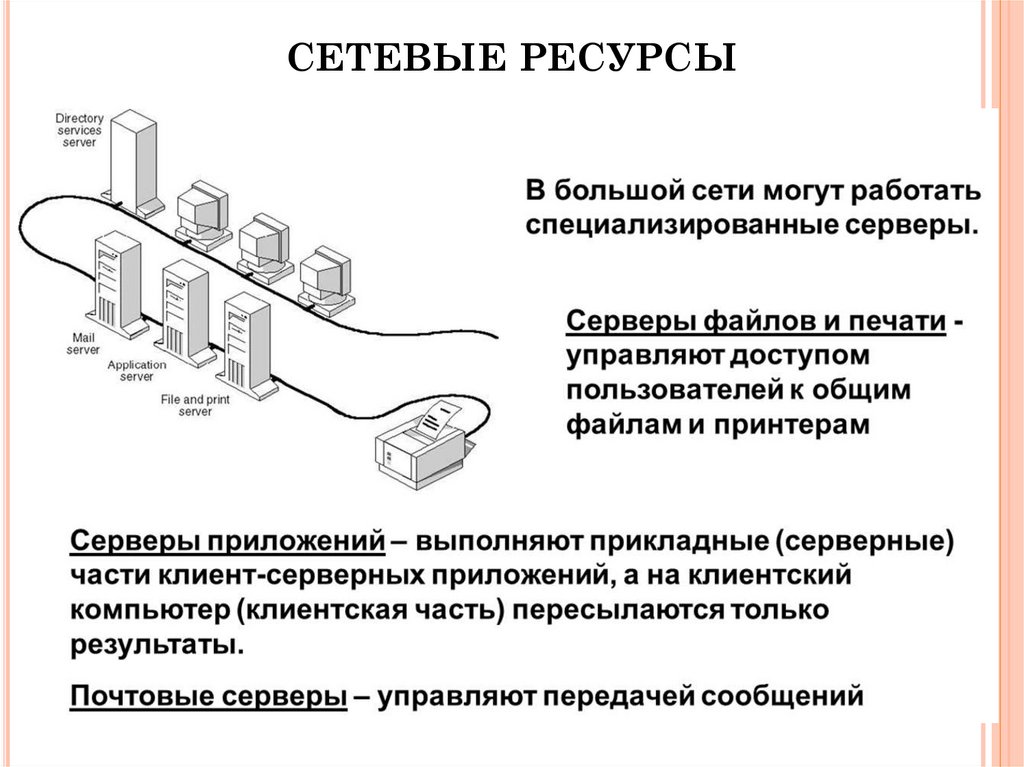

2. СЕТЕВЫЕ РЕСУРСЫ

3. основные встроенные функции сервера приложений в Windows Server

ОСНОВНЫЕ ВСТРОЕННЫЕ ФУНКЦИИ СЕРВЕРАПРИЛОЖЕНИЙ В WINDOWS SERVER

Кластерный сервер (Cluster Server). В Windows Server

имеется возможность связывать системы вместе так, чтобы

в случае выхода из строя одной системы ее обязанности

переходили к другой.

Сервер сетевых политик (Network Policy Server — NPS).

- представляет собой реализацию сервера и прокси-сервера

RADIUS (Remote Authentication Dial-in User Service —

служба удаленной аутентификации пользователей по

коммутируемым линиям). Он умеет выполнять с помощью

централизованного

подключения

аутентификацию,

авторизацию и учет для многих типов сетевого доступа,

беспроводных соединений и соединений виртуальной

частной

сети

(VPN)

включительно,

а

также

маршрутизировать сообщения об аутентификации и

ведении учета других серверов RADIUS и выступать в

роли сервера оценки работоспособности для точек доступа

в сеть (Network Access Points - NAP).

4. основные встроенные функции сервера приложений в Windows Server

ОСНОВНЫЕ ВСТРОЕННЫЕ ФУНКЦИИ СЕРВЕРАПРИЛОЖЕНИЙ В WINDOWS SERVER

Веб-сервер (Web Server) - технология, позволяющая

обслуживать приложения так, чтобы к ним можно

было получать доступ с помощью браузера.

Сервер DNS (DNS Server). Система доменных имен

(Domain Name System — DNS) создает список

имеющихся в сети серверов и систем и их IP-адресов,

так что сервер DNS, соответственно, предоставляет

информацию о подключенных к сети устройствах.

Сервер DHCP (DHCP Server). Протокол DHCP

(Dynamic Host Configuration Protocol -протокол

динамического конфигурирования хостов) назначает

подключаемым к сети устройствам сетевые адреса в

стандарте IPv4 и/или IPv6.

5. Автоматизация процесса назначения IP-адресов узлам сети - протокол DHCP

АВТОМАТИЗАЦИЯ ПРОЦЕССА НАЗНАЧЕНИЯIP-АДРЕСОВ УЗЛАМ СЕТИ - ПРОТОКОЛ DHCP

IP-адреса могут назначаться администратором сети

вручную.

Это

представляет

для

администратора

утомительную процедуру.

Протокол Dynamic Host Configuration Protocol (DHCP)

разработан для динамического назначения IP-адресов.

Кроме динамического, DHCP может поддерживать и более

простые способы ручного и автоматического статического

назначения адресов.

При динамическом распределении адресов DHCP-сервер

выдает адрес клиенту на ограниченное время, что дает

возможность впоследствии повторно использовать IPадреса другими компьютерами.

Динамическое разделение адресов позволяет строить IPсеть, количество узлов в которой намного превышает

количество имеющихся в распоряжении администратора

IP-адресов.

6. основные встроенные функции сервера приложений в Windows Server

ОСНОВНЫЕ ВСТРОЕННЫЕ ФУНКЦИИ СЕРВЕРАПРИЛОЖЕНИЙ В WINDOWS SERVER

Сервер удаленных рабочих столов (Remote Desktop

Server — RDS). В организациях для пользователей

могут быть установлены недорогие терминальные

устройства, позволяющие получать доступ к сетевым

ресурсам. С помощью Remote Desktop Services можно

заставить единственный сервер предоставлять сетевой

доступ в систему десяткам рядовых пользователей.

Сервер удаленного доступа (Remote Access Server RAS). Службы удаленного доступа Windows Server®

2008

R2

позволяют

удаленным

системам

устанавливать безопасное удаленное соединение.

7. основные встроенные функции сервера приложений в Windows Server

ОСНОВНЫЕ ВСТРОЕННЫЕ ФУНКЦИИ СЕРВЕРАПРИЛОЖЕНИЙ В WINDOWS SERVER

Сервер медиасредств (Media Server) источник

для обслуживания и публикации видео- и

аудиосодержимого.

Сервер виртуализации (Visualization Server). В

Windows Server предлагаются основные возможности

для виртуализации серверов, которые позволяют

организациям сокращать количество физических

серверов до нескольких серверных систем и,

следовательно, снижать общую стоимость операций.

Сервер

распределенной файловой системы

(Distributed File System (DFS) Server). Для

организаций, в которых файлы данных постоянно

хранятся на разбросанных повсюду файловых

серверах, сервер распределенных файловых систем,

позволяет объединять распределенные файлы в одно

общее пространство имен.

8. основные встроенные функции сервера приложений в Windows Server

ОСНОВНЫЕ ВСТРОЕННЫЕ ФУНКЦИИ СЕРВЕРАПРИЛОЖЕНИЙ В WINDOWS SERVER

Контроллер домена (Domain Controller) – управляет

службой каталогов и позволяет пользователям

посредством аутентификации подключаться к домену

для получения доступа к сетевым ресурсам.

Сервер

глобального каталога (Global Catalog

Server). - это контроллер домена, на котором также

хранится набор объектов AD DS из других доменов в

лесе. Когда какой-то внутренний или внешний

пользователь с соответствующими правами доступа

хочет просмотреть список имеющихся в лесе

пользователей Active Directory, сервер глобального

каталога предоставляет ему такой список.

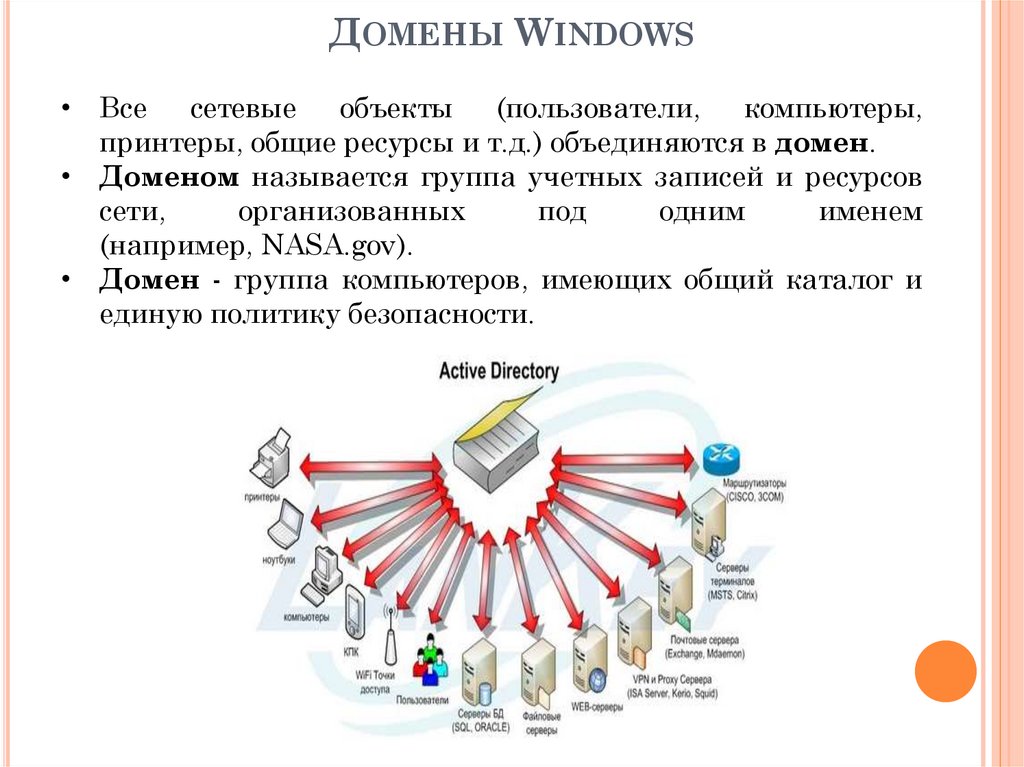

9. Домены Windows

ДОМЕНЫ WINDOWS• Все

сетевые

объекты

(пользователи,

компьютеры,

принтеры, общие ресурсы и т.д.) объединяются в домен.

• Доменом называется группа учетных записей и ресурсов

сети,

организованных

под

одним

именем

(например, NASA.gov).

• Домен - группа компьютеров, имеющих общий каталог и

единую политику безопасности.

10. Домены Windows

ДОМЕНЫ WINDOWS• Компонент Active Directory Domain Services (AD DS)

и связанные с ним службы – основа корпоративных

сетей. C организации домена и развёртывания

Active Directory

начинается построение ИТинфраструктуры предприятия.

• Windows Server основан на архитектуре ролей.

11. Определение типа и роли сервера

ОПРЕДЕЛЕНИЕ ТИПА И РОЛИ СЕРВЕРАФункциональный

статус

серверов

можно

повышать и понижать в соответствии с

имеющимися потребностями.

Например, статус автономных серверов можно

повысить до уровня серверов членов домена,

присоединив их к домену.

В свою очередь, статус серверов членов домена

можно повысить до уровня контроллеров домена с

помощью утилиты dcpromo.

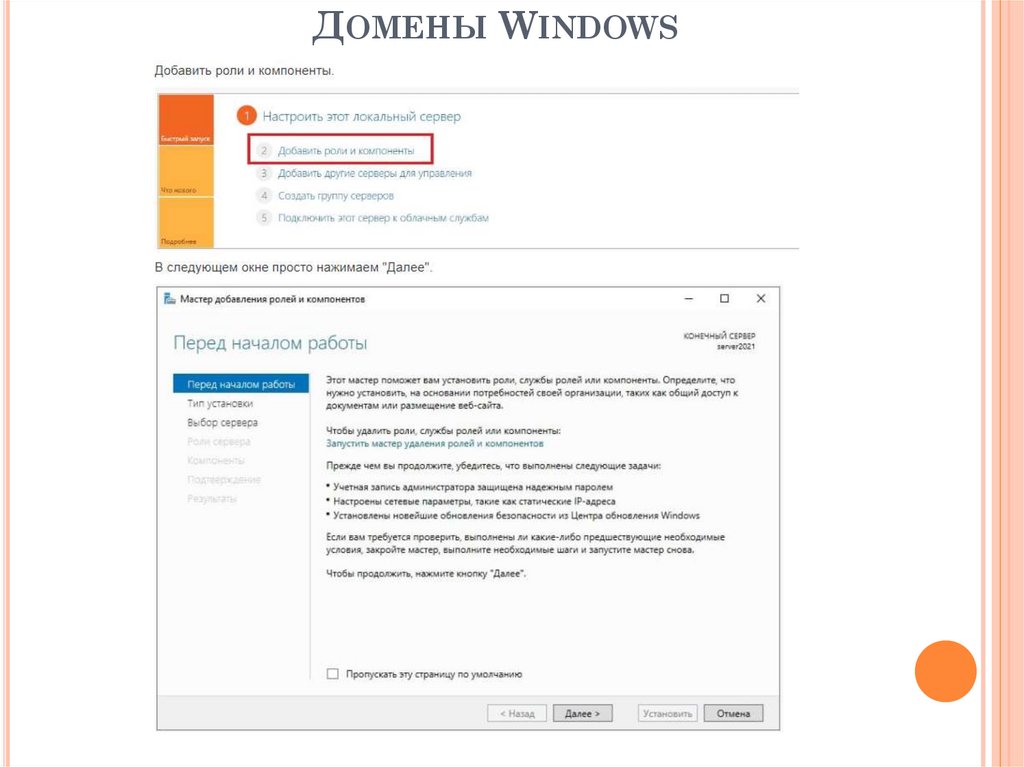

12. Домены Windows

ДОМЕНЫ WINDOWS13. Домены Windows

ДОМЕНЫ WINDOWS14. Active Directory Domain Services

ACTIVE DIRECTORY DOMAIN SERVICESВ Active Directory используется доменная система имен

(Domain Name System, DNS) — стандартная служба

Интернета, организующая группы компьютеров в

домены.

DNS-сервер создается в каждом домене. DNS-сервер

хранит доменные имена и соответствующие им IPадреса. Для работы Active Directory необходимо

настроить DNS роль сервера, сторонний DNS сервер не

подойдёт

Домены DNS имеют иерархическую структуру, которая

составляет основу Интернета. Разные уровни этой

иерархии

идентифицируют

компьютеры,

домены

организаций и домены верхнего уровня.

DNS — неотъемлемая часть технологии Active

Directory, перед установкой Active Directory надо

настроить DNS в сети, является средством поиска

компонент

домена

—

в

первую

очередь

контроллеров домена.

15. Компоненты Active Directory

КОМПОНЕНТЫ ACTIVE DIRECTORYКаждый

домен имеет один или несколько

контроллеров домена (domain controller),

на которых хранятся копии каталога.

Рекомендуется

в

каждом

домене

устанавливать не менее двух контроллеров

домена —для защиты от потери БД Active

Directory в случае выхода из строя какоголибо контроллера и для распределения

нагрузки между контроллерами.

Основные функции контроллеров домена:

хранение БД Active. База данных домена

содержит учетные записи пользователей,

групп и компьютеров;

синхронизация изменений в AD;

аутентификация пользователей.

16. Компоненты Active Directory

КОМПОНЕНТЫ ACTIVE DIRECTORYКаталог

Active

Directory

содержит

следующие основные типы объектов:

Пользователь (user);

Группы пользователей (group);

Контакты (contact);

Компьютеры (computer);

Принтеры (printer);

Общедоступные папки (shared folder).

17. Active Directory

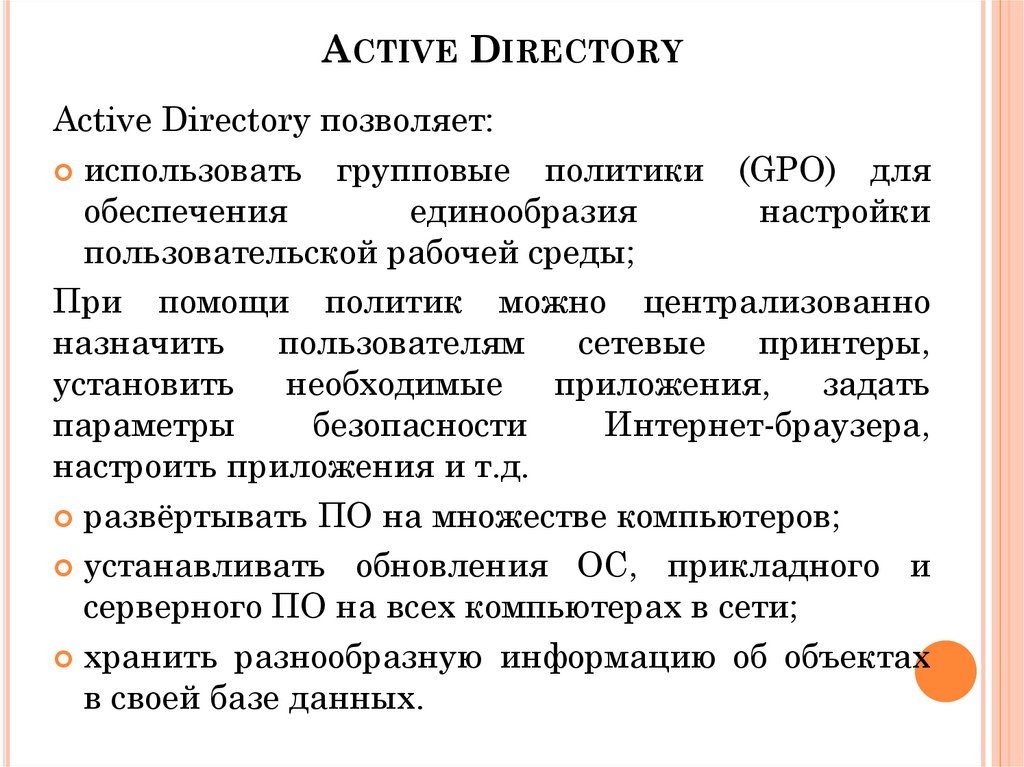

ACTIVE DIRECTORYActive Directory позволяет:

использовать групповые политики (GPO) для

обеспечения

единообразия

настройки

пользовательской рабочей среды;

При помощи политик можно централизованно

назначить

пользователям

сетевые

принтеры,

установить необходимые приложения, задать

параметры

безопасности

Интернет-браузера,

настроить приложения и т.д.

развёртывать ПО на множестве компьютеров;

устанавливать обновления ОС, прикладного и

серверного ПО на всех компьютерах в сети;

хранить разнообразную информацию об объектах

в своей базе данных.

18. Основные преимущества Active Directory

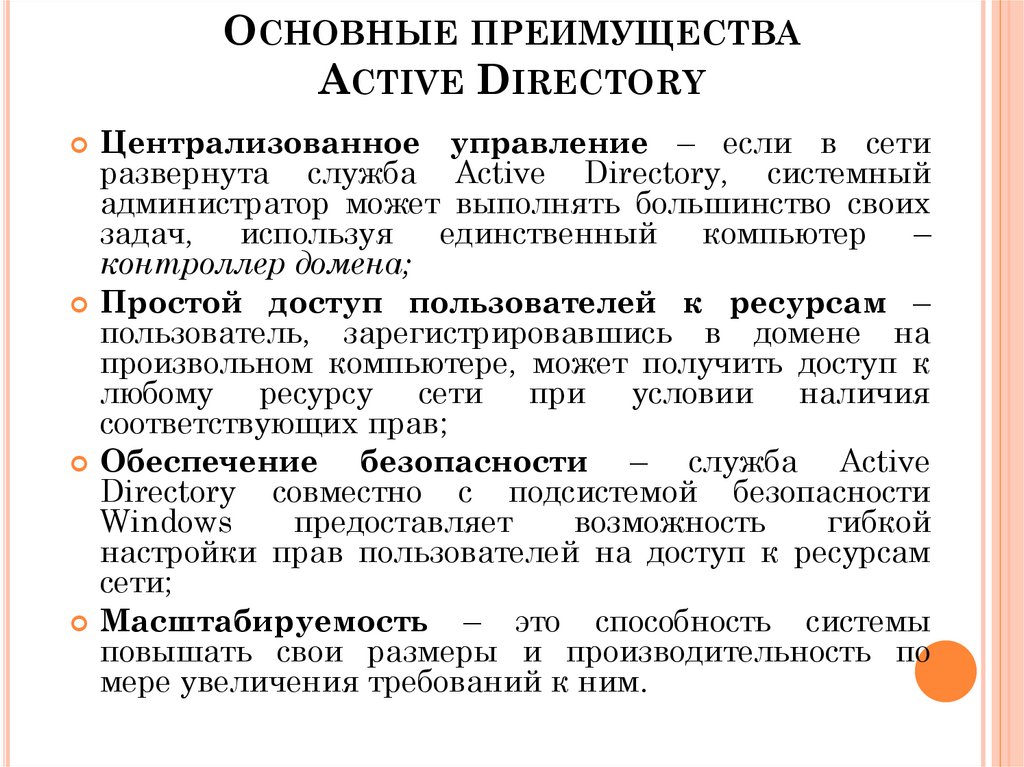

ОСНОВНЫЕ ПРЕИМУЩЕСТВАACTIVE DIRECTORY

Централизованное управление – если в сети

развернута служба Active Directory, системный

администратор может выполнять большинство своих

задач, используя единственный компьютер –

контроллер домена;

Простой доступ пользователей к ресурсам –

пользователь, зарегистрировавшись в домене на

произвольном компьютере, может получить доступ к

любому ресурсу сети при условии наличия

соответствующих прав;

Обеспечение безопасности – служба Active

Directory совместно с подсистемой безопасности

Windows

предоставляет

возможность

гибкой

настройки прав пользователей на доступ к ресурсам

сети;

Масштабируемость – это способность системы

повышать свои размеры и производительность по

мере увеличения требований к ним.

19. Сравнение доменной структуры с рабочей группой (Workgroup)

СРАВНЕНИЕДОМЕННОЙ СТРУКТУРЫ С

РАБОЧЕЙ ГРУППОЙ

(WORKGROUP)

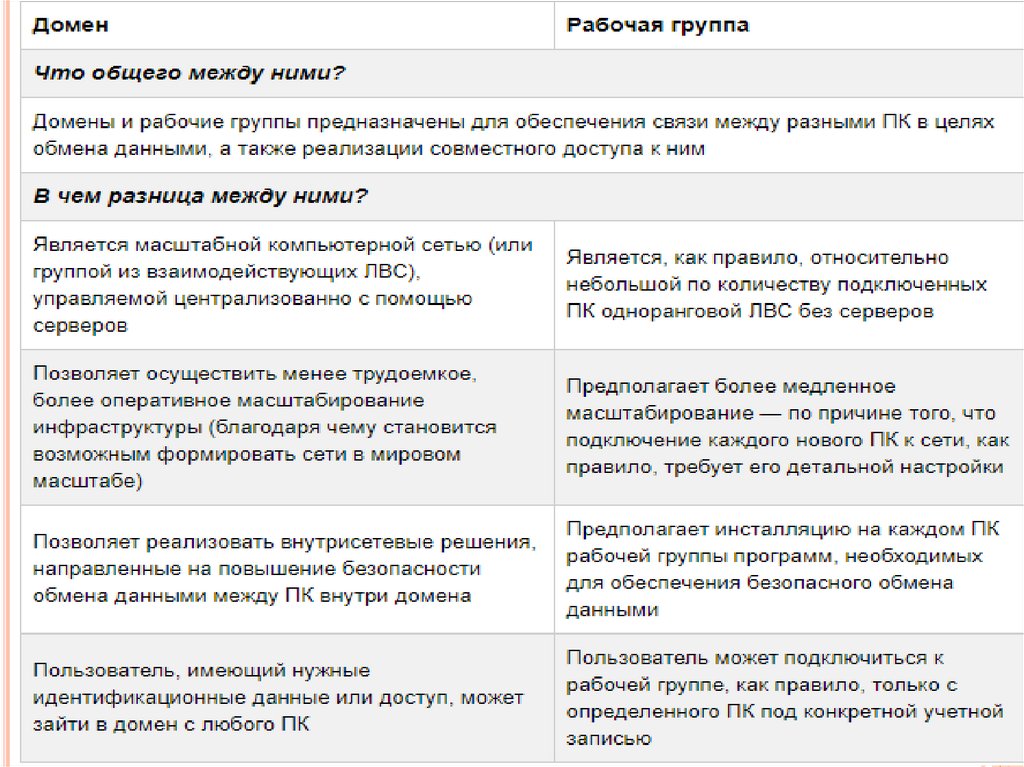

Главное отличие домена от рабочей группы заключается в том,

как реализуется управление ресурсами.

Для рабочих групп характерны следующие признаки:

все ПК, включенные в рабочую группу, объединены в рамках

чаще всего одноранговой сети (в ней нет выделенных серверов,

а также, как правило, отсутствует возможность с помощью

одного ПК управлять ключевыми ресурсами других

компьютеров или сети в целом);

доступ в соответствующую сеть возможен обычно только при

условии, что операционная система ПК будет загружена с

определенного логина (учетной записи пользователя), для

которого данный доступ открыт и настроен.

размер рабочей группы обычно не превышает нескольких

десятков ПК. Важно, чтобы все они были объединены в рамках

общей ЛВС или же подсети

Для домашних сетей, где не предполагается интенсивного

обмена данными, характерно использование рабочих групп. В

корпоративных (для которых подобные задачи свойственны)

задействуются домены.

20.

21. преимущества службы каталогов Active Directory по сравнению с Workgroup

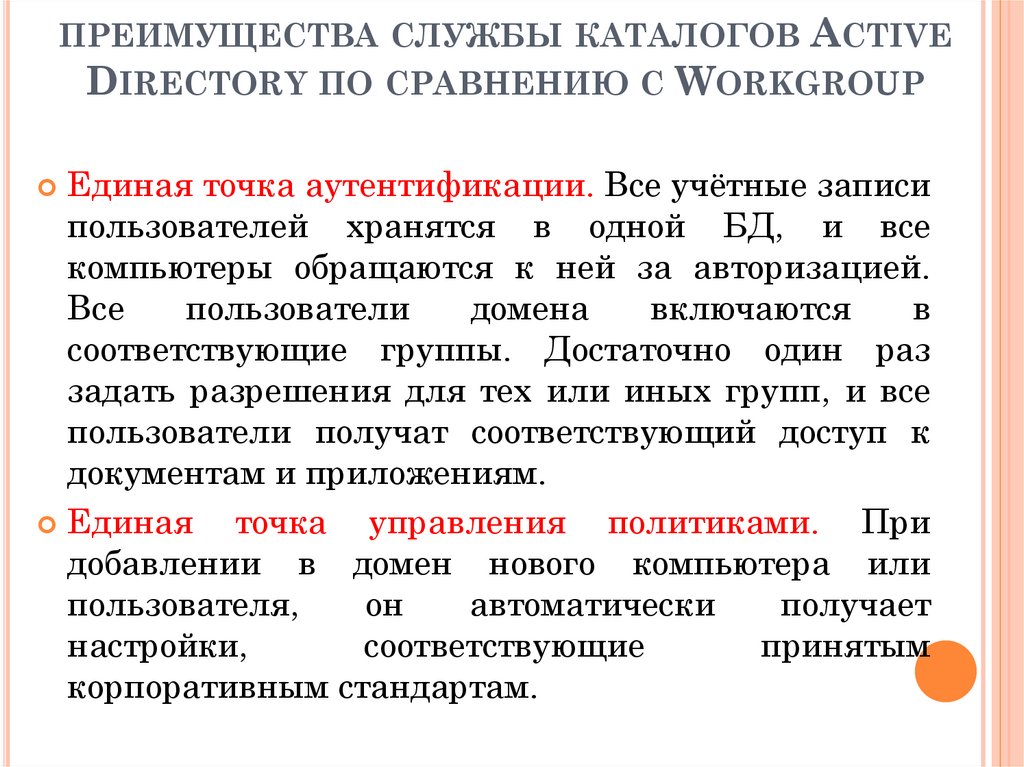

ПРЕИМУЩЕСТВА СЛУЖБЫ КАТАЛОГОВ ACTIVEDIRECTORY ПО СРАВНЕНИЮ С WORKGROUP

Единая точка аутентификации. Все учётные записи

пользователей хранятся в одной БД, и все

компьютеры обращаются к ней за авторизацией.

Все

пользователи

домена

включаются

в

соответствующие группы. Достаточно один раз

задать разрешения для тех или иных групп, и все

пользователи получат соответствующий доступ к

документам и приложениям.

Единая

точка управления политиками. При

добавлении в домен нового компьютера или

пользователя,

он

автоматически

получает

настройки,

соответствующие

принятым

корпоративным стандартам.

22. преимущества службы каталогов Active Directory по сравнению с Workgroup

ПРЕИМУЩЕСТВА СЛУЖБЫ КАТАЛОГОВ ACTIVEDIRECTORY ПО СРАВНЕНИЮ С WORKGROUP

Интеграции

с

корпоративными

приложениями

и

оборудованием. Преимуществом Active Directory является

соответствие стандарту LDAP, который поддерживается

сотнями приложений (почтовые сервера (Exchange, Lotus,

Mdaemon), ERP-системы (Dynamics, CRM), прокси-серверы

(ISA Server, Squid) и др). И это не только приложения под

Microsoft Windows, но и серверы на базе Linux.

Пользователю не требуется помнить большое количество

логинов и паролей для доступа к тому или иному

приложению, во всех приложениях пользователь имеет

одни и те же учётные данные, т.к. его аутентификация

происходит в едином каталоге Active Directory.

Windows Server для интеграции с Active Directory

предоставляет

протокол

RADIUS,

который

поддерживается

большим

количеством

сетевого

оборудования.

Можно

обеспечить

аутентификацию

доменных

пользователей

при

подключении

к

маршрутизатору CISCO по VPN.

23. преимущества службы каталогов Active Directory по сравнению с Workgroup

ПРЕИМУЩЕСТВА СЛУЖБЫ КАТАЛОГОВDIRECTORY ПО СРАВНЕНИЮ

С

ACTIVE

WORKGROUP

Единое хранилище конфигурации приложений. В

случае полного отказа (например, сервера Exchange),

вся конфигурация останется нетронутой, т.к. хранится

в

Active

Directory.

И

для

восстановления

работоспособности корпоративной почты, достаточно

будет переустановить Exchange сервер в режиме

восстановления.

Повышенный уровень информационной безопасности.

В доменной среде все пароли доменных пользователях

хранятся на выделенных серверах - контроллерах

домена, которые, как правило, защищены от внешнего

доступа. При использовании доменной среды для

аутентификации используется безопасный протокол

Kerberos. Для входа пользователей в систему можно

использовать двухфакторную аутентификацию

при помощи смарт-карт.

24. Логическая структура Active Directory

ЛОГИЧЕСКАЯ СТРУКТУРА ACTIVEDIRECTORY

Для удобства управления объекты могут быть

сгруппированы при помощи организационных

подразделений (ОП).

Несколько

иерархически связанных доменов,

которые

используют

единое

связанное

пространство имен, образуют дерево доменов.

«Дочерний"

домен наследует свое имя от

"родительского" домена.

Дочерний домен автоматически устанавливает

двухсторонние

транзитивные

доверительные

отношения с родительским доменом.

Доверительные отношения означают, что ресурсы

одного

из

доменов

могут

быть

доступны пользователям других доменов.

25. Дерево

ДЕРЕВО26. Дерево

ДЕРЕВОПостроение дерева необходимо:

для децентрализации администрирования

служб каталогов;

для повышения производительности;

для

более

эффективного

управления

репликацией;

для

применения различных политик

безопасности

для

различных

подразделений компании;

при большом количестве объектов в БД

Active Directory.

27. Лес

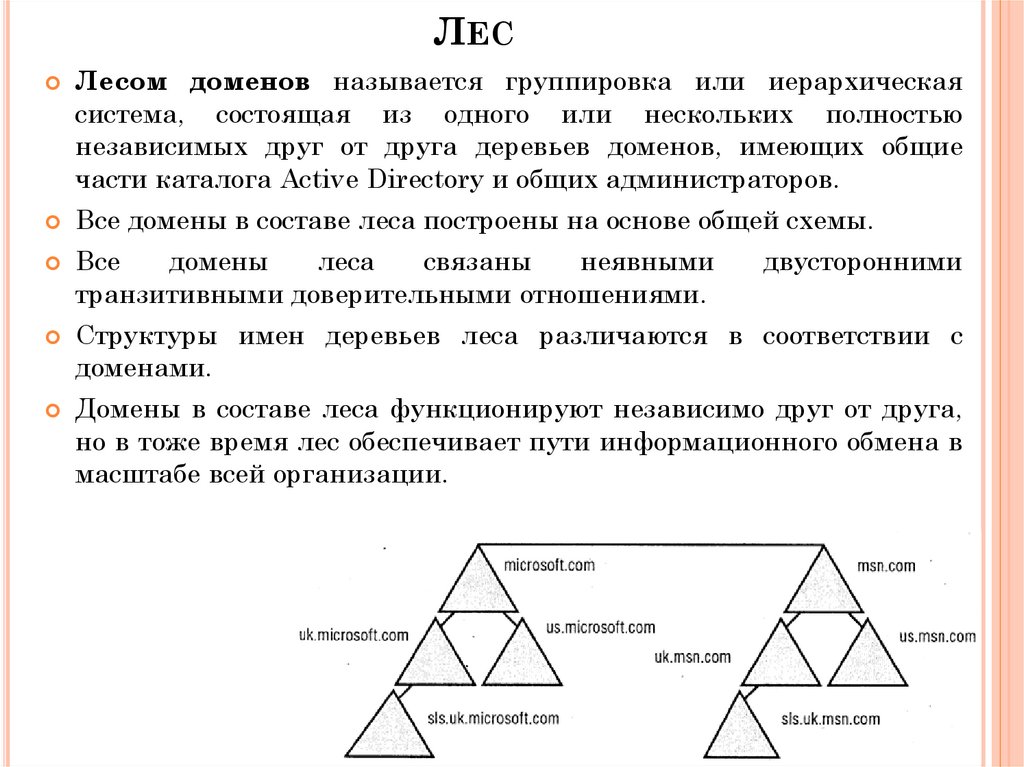

ЛЕСЛесом доменов называется группировка или иерархическая

система, состоящая из одного или нескольких полностью

независимых друг от друга деревьев доменов, имеющих общие

части каталога Active Directory и общих администраторов.

Все домены в составе леса построены на основе общей схемы.

Все

домены

леса

связаны

неявными

транзитивными доверительными отношениями.

двусторонними

Структуры имен деревьев леса различаются в соответствии с

доменами.

Домены в составе леса функционируют независимо друг от друга,

но в тоже время лес обеспечивает пути информационного обмена в

масштабе всей организации.

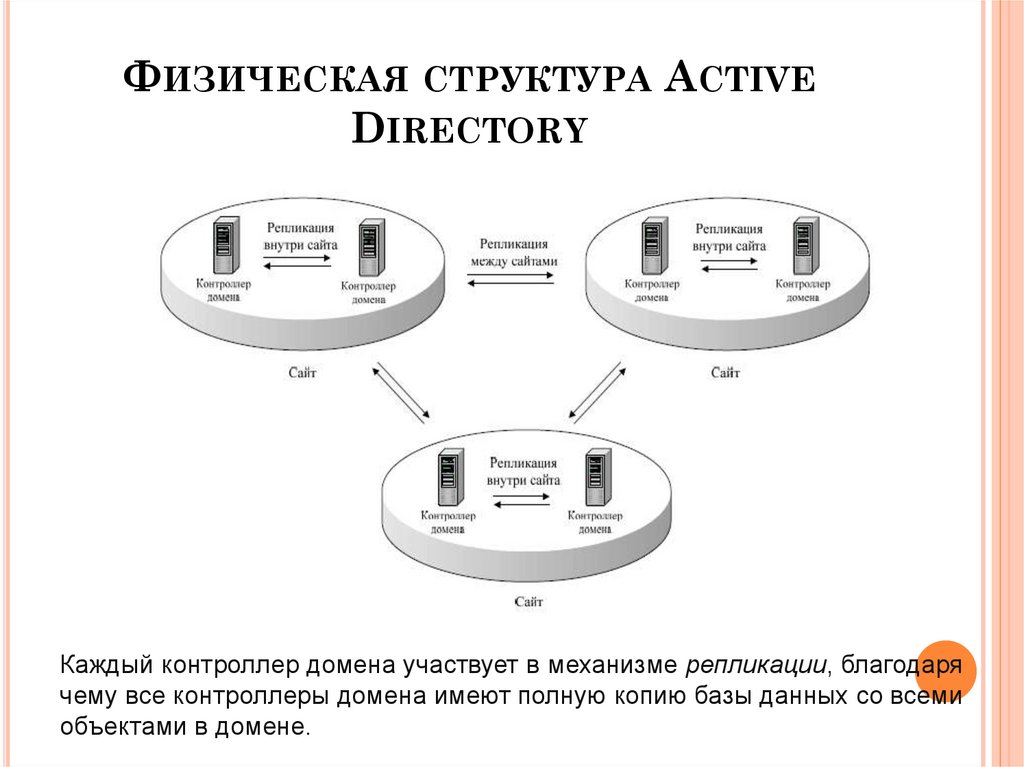

28. Физическая структура Active Directory

ФИЗИЧЕСКАЯ СТРУКТУРА ACTIVEDIRECTORY

Основой физической структуры является сайт – это

часть сети (набор подсетей), все контроллеры домена

которой связаны высокоскоростным соединением.

Между сайтами установлены более медленные

линии связи.

Сайты

представляют

физические структуры сети, а домены —

логические структуры организации.

Основной целью физической структуризации

каталога Active Directory является оптимизация

процесса копирования изменений, произведенных на

одном из контроллеров домена, на все остальные

контроллеры.

29. Физическая структура Active Directory

ФИЗИЧЕСКАЯ СТРУКТУРА ACTIVEDIRECTORY

Каждый контроллер домена участвует в механизме репликации, благодаря

чему все контроллеры домена имеют полную копию базы данных со всеми

объектами в домене.

30. Признаки для выбора варианта с одним доменом

ПРИЗНАКИ ДЛЯ ВЫБОРА ВАРИАНТА СОДНИМ ДОМЕНОМ

1)в организации менее миллиона пользователей;

2)отсутствие удаленных филиалов;

3)относительная

стабильность

структуры

организации;

4)отсутствие потребности в разных доменных

именах;

5)централизованный способ администрирования;

6)единая политика безопасности.

31. Выбор доменной структуры

ВЫБОР ДОМЕННОЙ СТРУКТУРЫПри выборе модели с несколькими доменами в

большинстве ситуаций нужно использовать дерево

доменов.

Лес доменов приемлем в том случае, когда две

независимые организации хотят иметь общие

сетевые ресурсы.

32. Active Directory Domain Services. Kerberos.

ACTIVE DIRECTORY DOMAIN SERVICES. KERBEROS.1.

2.

3.

4.

Доменные службы Active Directory Domain Services (AD

DS) обеспечивают идентификацию и доступ (Identity and

Access IDA) для корпоративных сетей.

Решение IDA используется для обеспечения безопасности

корпоративных ресурсов – файлов, электронной

почты, приложений и баз данных.

IDA участвует в задачах:

Хранения информации о пользователях, группах,

компьютерах и др. объектах идентификации. AD DS на

контроллере домена в хранилище (каталоге)

данных хранит объекты идентификации.

Проверки подлинности объекта идентификации на

основе протокола Kerberos.

Управлением

доступом.

Доступ

должен

контролироваться в соответствии с политиками

предприятия.

Обеспечение данных аудита.

33. Active Directory Domain Services. Kerberos

ACTIVE DIRECTORY DOMAIN SERVICES. KERBEROSKerberos — стандартный Интернет-протокол для

аутентификации пользователей и систем. Kerberos

работает с последовательностью билетов (Ticket Granting

Ticket).

Ticket (билет) - зашифрованный пакетом данных,

который выдается доверенным центром аутентификации

(Key Distribution Center (KDC) центр распределения

ключей).

TGT шифруется при помощи ключа, общего для служб

KDC, то есть клиент не может прочитать информацию из

своего билета. Этот билет используется клиентом для

получения других билетов.

В Kerberos любой объект, к которому требуется получить

доступ, называется службой. К службам относятся

серверы файлов и печати, серверы базы данных и

внутренние веб-приложения.

34. Active Directory Domain Services. Kerberos

ACTIVE DIRECTORY DOMAIN SERVICES. KERBEROSКогда у пользователя или компьютера есть билет TGT, он

может его предоставлять любому сервису или ресурсу.

При

обращении

к

отдельным

ресурсам

сети,

пользователь, предъявляя TGT, получает от KDC

удостоверение для доступа к конкретному сетевому

ресурсу — Service Ticket (TGS).

Service

Ticket

(TGS).

будет

идентифицировать прошедшего проверку подлинности

пользователя на сервере.

Ticket-Granting Service состоит из копии сессионного

ключа

и

информации

о

клиенте.

Все

эти

данные зашифрованы ключом, общим между сервисом, к

которому идет обращение, и KDC.

Пользователь предоставит TGS билет для доступа к

серверу, он его примет и подтвердит прохождение

проверки подлинности.

35. Протокол Kerberos. Ключи

ПРОТОКОЛ KERBEROS. КЛЮЧИПользовательский ключ - системный администратор

заводит новую учетную запись пользователя, значение его

пароля используется при создании ключа. Этот ключ

знают контроллер домена и пользователь.

Системный ключ - в момент ввода компьютера в домен

AD он получает уникальный пароль, на его основании

создается ключ. Пароль автоматически обновляется

регулярно, поэтому старые компьютеры, которые долго не

были включены, не смогут пройти аутентификацию в

домене, так как потеряны доверительные отношения.

Ключ службы (service key) - часто системные

администраторы для запуска службы создают отдельного

доменного пользователя, в следствии чего служба получит

его ключ, но, если она запускается под учетной записью

системы (LocalSystem), то получит ключ компьютера.

Междоменный ключ (inter-realm key). Этот ключ

обеспечивает

междоменную

аутентификацию

и

используется для обеспечения доверительных отношений

в среде Aсtive Directory.

36. Active Directory Domain Services. Kerberos

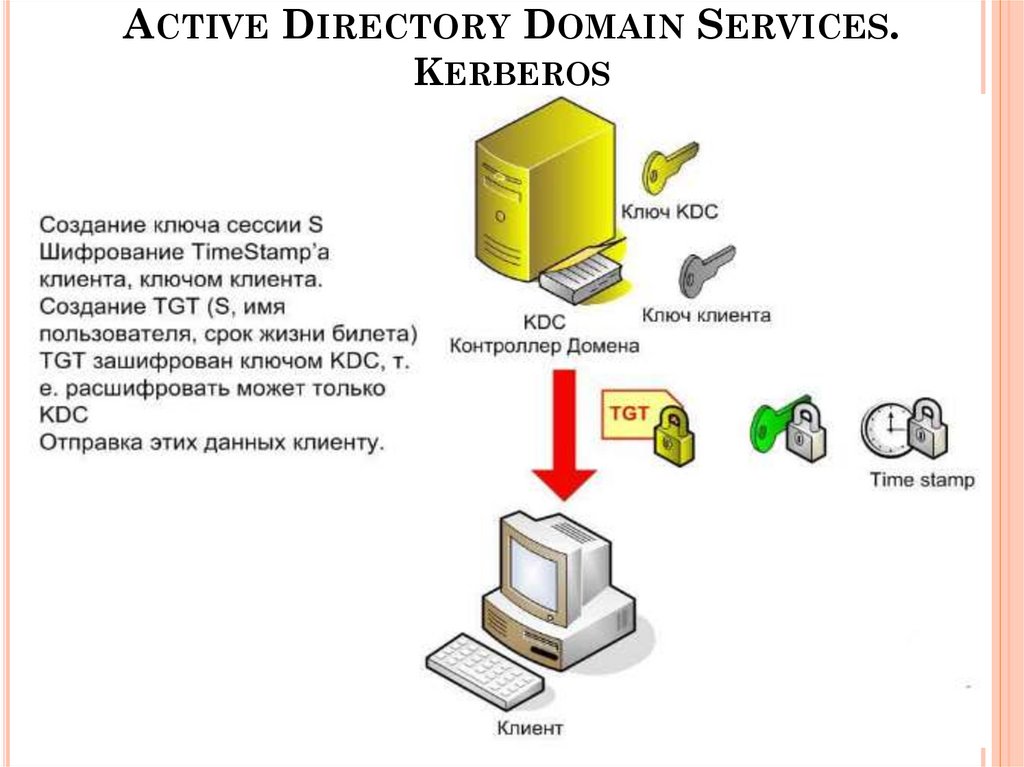

ACTIVE DIRECTORY DOMAIN SERVICES. KERBEROSКомпьютер, получив от пользователя первичные

данные, делает запрос к контроллеру домена, а

точнее к службе Key Distribution Center,

передает KDC имя пользователя в открытом виде, имя

домена и текущее время на рабочей станции (оно не

должно отличаться от времени на контроллере домена

более чем на 5 минут).

Значение

текущего

времени

передается

в

зашифрованном

виде,

и

будет

выступать аутентификатором.

Ключ

шифрования

(пользовательский

ключ)

формируется

из

пароля

пользователя,

как

результат хеширования.

37. Active Directory Domain Services. Kerberos

ACTIVE DIRECTORY DOMAIN SERVICES.KERBEROS

Служба KDC видит обращение с компьютера и

начинает поиск пользователя в Active Directory,

проверяет

его

пользовательский

ключ

и

расшифровывает аутентификатор, т.е. получает время

отправления запроса.

После чего Key Distribution Center создает два тикета:

сессионный ключ для шифрования данных между

клиентом и KDC; билет на получение билета

(Ticket-Granting Ticket (TGT)), как только он появился

у пользователя, тот сможет запрашивать тикеты для

сервисов и серверов.

Как только эти билеты сформированы Key Distribution

Center шифрует аутентификатор пользователя (time

stamp)

и

сессионный

ключ,

с

помощью

пользовательского ключа и спокойно передает их

пользователю.

38. Active Directory Domain Services. Kerberos

ACTIVE DIRECTORY DOMAIN SERVICES.KERBEROS

Пользователь имеет пользовательский ключ и

расшифровывает им билеты от Key Distribution Center,

проверяет аутентификатор.

В итоге он обладает и ключом сессии и TGT ключом,

пользователю больше не нужно в этой сессии

заказывать билеты.

Для

доступа к сервису он предоставляет KDC

свой Ticket-Granting Ticket и штамп времени, которые

шифрует сессионным ключом.

KDC получает этот запрос и билеты, расшифровывает

их, используя свой ключ. Контроллер домена

подтверждает, что запрос поступил именно от нужного

пользователя.

39. Active Directory Domain Services. Kerberos

ACTIVE DIRECTORY DOMAIN SERVICES.KERBEROS

Key Distribution Center генерирует два тикета (Service

Ticket (TGS)): один для обратившегося клиента, а

второй для сервиса, к которому клиент обращается.

Каждый

из

тикетов,

будет

содержать

имя

пользователя, кто просит доступ, кто должен получить

запрос, штамп времени, рассказывающий, когда создан

тикет, и срок его жизни, а так же новый ключ Kcs.

Kcs - это ключ для сервиса и клиента, в задачи

которого

входит

обеспечение

безопасного

взаимодействия между ними.

KDC шифрует билет сервиса, используя для этого

системный ключ сервера и вкладывает этот билет

внутрь билета клиента, у которого так же есть свой Kcs

ключ.

Потом он шифруется сессионным ключом и передается

клиенту.

40. Active Directory Domain Services. Kerberos

ACTIVE DIRECTORY DOMAIN SERVICES.KERBEROS

Клиент получает билет, расшифровывает его с

помощью сессионного ключа и видит свой TGS тикет, и

Kcs сервиса, клиент не может прочитать Kcs,

предназначенный для сервиса.

41. Active Directory Domain Services. Kerberos

ACTIVE DIRECTORY DOMAINSERVICES. KERBEROS

Теперь клиент формирует штамп времени и шифрует

его Kcs ключом, отправляет его вместе с билетом, TGS

предназначенным для него.

42. Active Directory Domain Services. Kerberos

ACTIVE DIRECTORY DOMAINSERVICES. KERBEROS

Когда сервер с сервисом, получает эту информацию,

он сразу видит пакет от KDC предназначенный для

него с ключом TGS (Kcs). Он расшифровывает им

штамп времени от клиента.

Так как у обоих участников есть TGS ключ, они могут

быть

обо

уверены,

что

клиент

правильно

идентифицирован, т. к. для шифрования маркера

времени был использован Kcs .

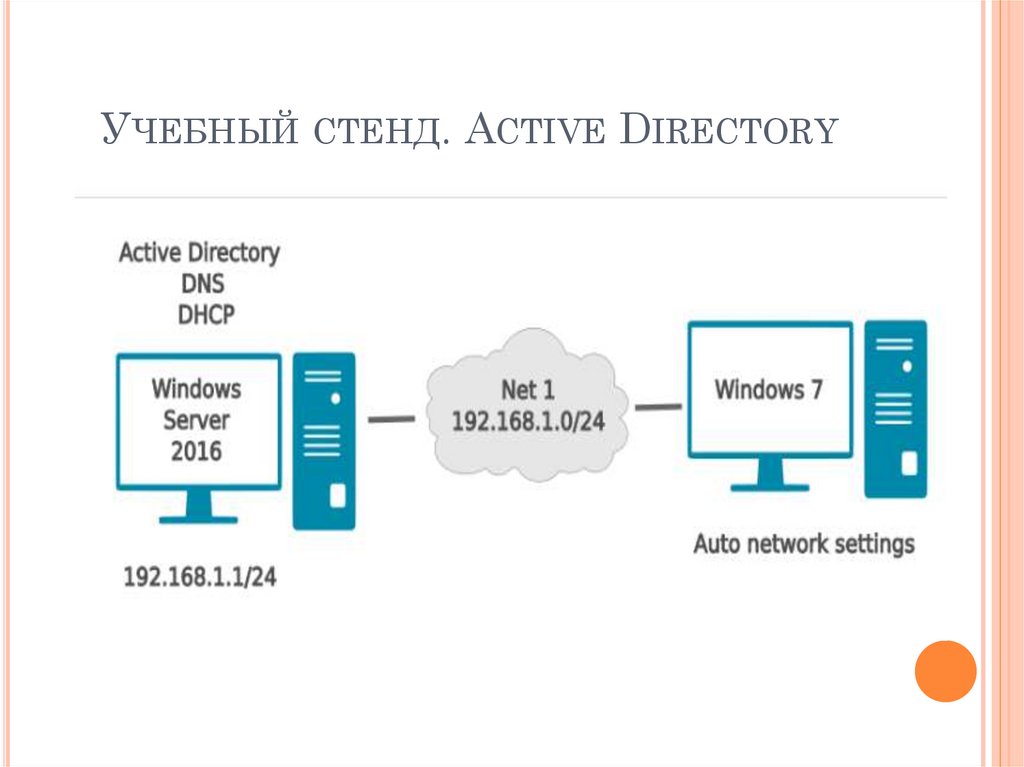

43. Учебный стенд. Active Directory

УЧЕБНЫЙ СТЕНД. ACTIVE DIRECTORY44. основное (графическое) средство администрирования Windows Server

ОСНОВНОЕ (ГРАФИЧЕСКОЕ) СРЕДСТВОАДМИНИСТРИРОВАНИЯ

WINDOWS SERVER

45. средство администрирования Windows Server

СРЕДСТВО АДМИНИСТРИРОВАНИЯWINDOWS SERVER

Сетевое

имя

(hostname)

—

удобный

способ

идентификации узла

в сети.

Сетевое

имя

используется

как

альтернатива

IPадресу и позволяет

не запоминать IPадрес

компьютера

(при том, что этот

адрес

может

меняться время от

времени),

а

связываться с этим

компьютером по его

логическому

названию.

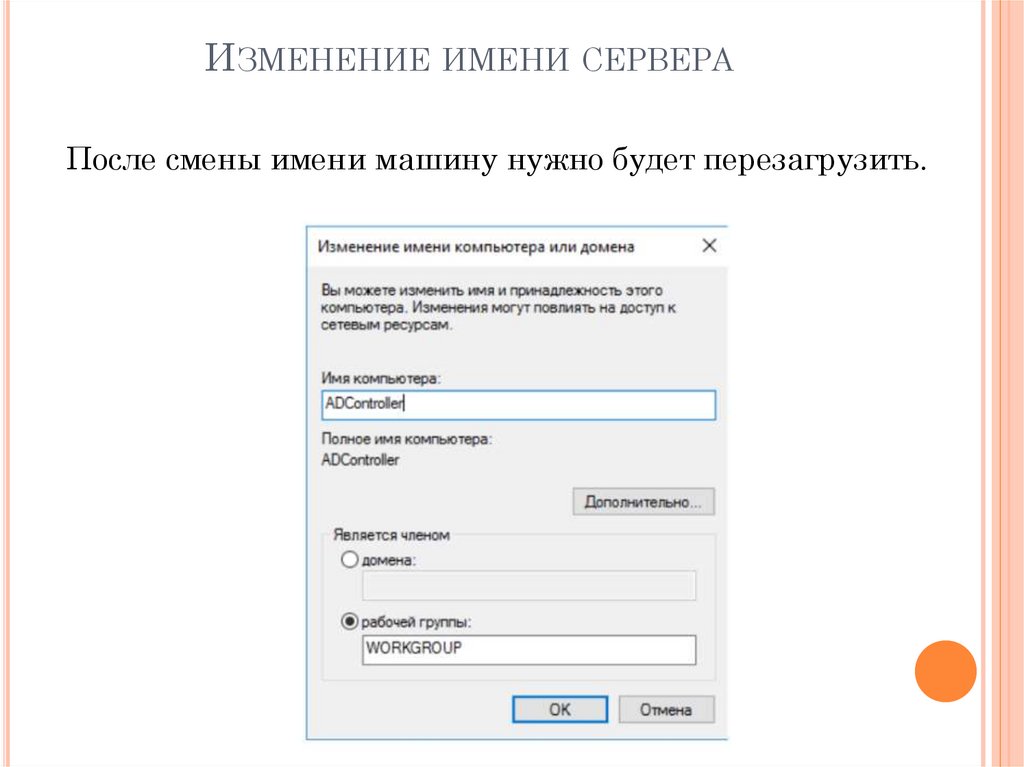

46. Изменение имени сервера

ИЗМЕНЕНИЕ ИМЕНИ СЕРВЕРАПосле смены имени машину нужно будет перезагрузить.

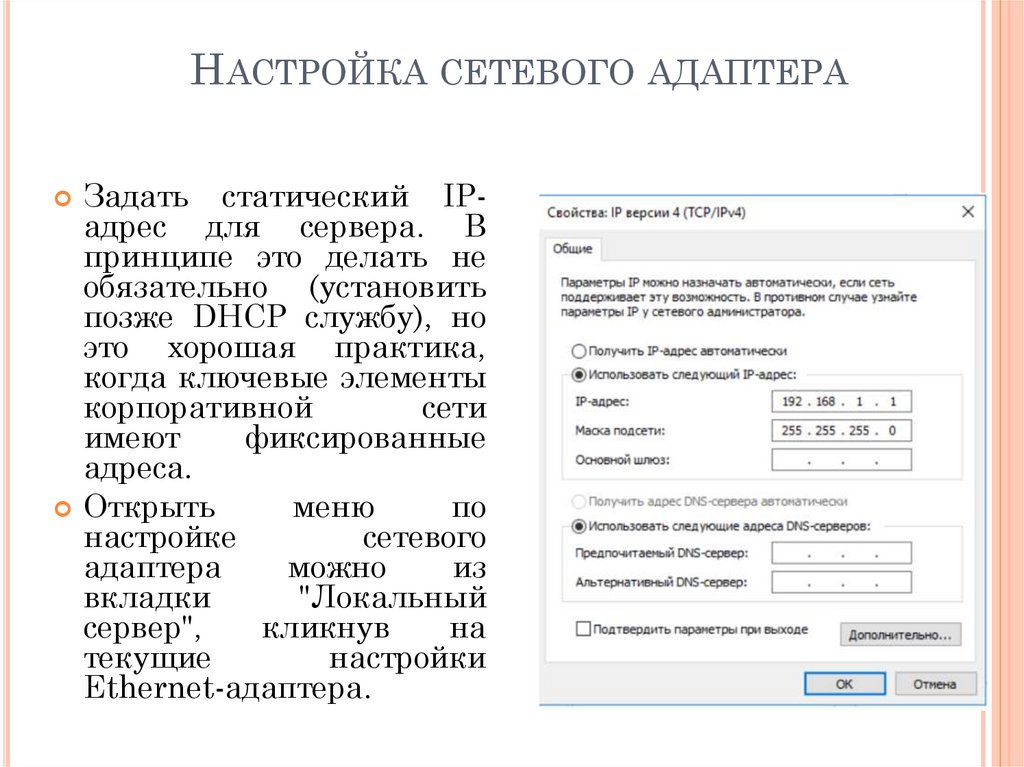

47. Настройка сетевого адаптера

НАСТРОЙКА СЕТЕВОГО АДАПТЕРАЗадать статический IPадрес для сервера. В

принципе это делать не

обязательно (установить

позже DHCP службу), но

это хорошая практика,

когда ключевые элементы

корпоративной

сети

имеют

фиксированные

адреса.

Открыть

меню

по

настройке

сетевого

адаптера

можно

из

вкладки

"Локальный

сервер",

кликнув

на

текущие

настройки

Ethernet-адаптера.

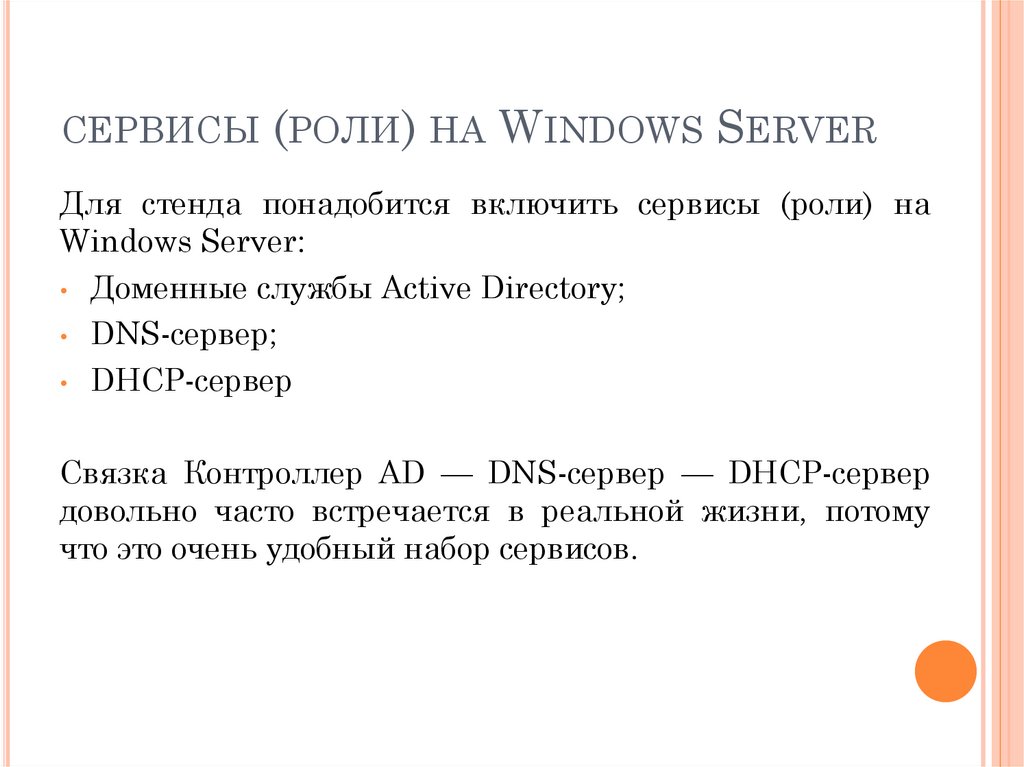

48. сервисы (роли) на Windows Server

СЕРВИСЫ (РОЛИ) НАWINDOWS SERVER

Для стенда понадобится включить сервисы (роли) на

Windows Server:

• Доменные службы Active Directory;

• DNS-сервер;

• DHCP-сервер

Связка Контроллер AD — DNS-сервер — DHCP-сервер

довольно часто встречается в реальной жизни, потому

что это очень удобный набор сервисов.

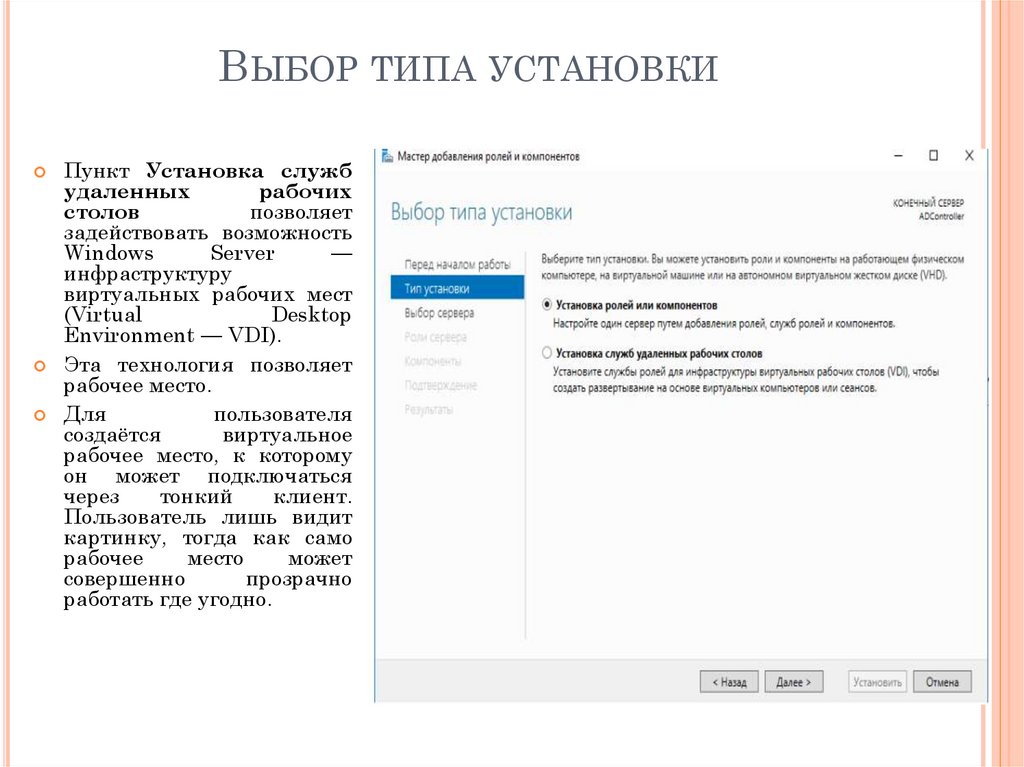

49. Выбор типа установки

ВЫБОР ТИПА УСТАНОВКИПункт Установка служб

удаленных

рабочих

столов

позволяет

задействовать возможность

Windows

Server

—

инфраструктуру

виртуальных рабочих мест

(Virtual

Desktop

Environment — VDI).

Эта технология позволяет

рабочее место.

Для

пользователя

создаётся

виртуальное

рабочее место, к которому

он может подключаться

через

тонкий

клиент.

Пользователь лишь видит

картинку, тогда как само

рабочее

место

может

совершенно

прозрачно

работать где угодно.

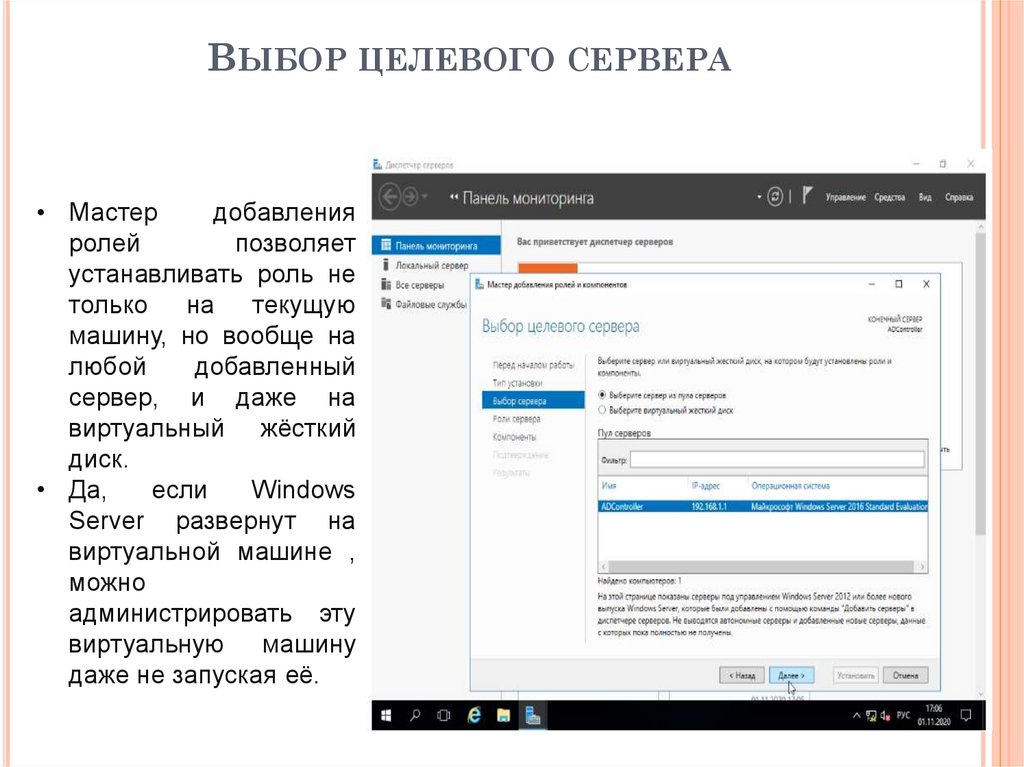

50. Выбор целевого сервера

ВЫБОР ЦЕЛЕВОГО СЕРВЕРА• Мастер

добавления

ролей

позволяет

устанавливать роль не

только на текущую

машину, но вообще на

любой

добавленный

сервер, и даже на

виртуальный жёсткий

диск.

• Да,

если

Windows

Server развернут на

виртуальной машине ,

можно

администрировать эту

виртуальную машину

даже не запуская её.

51. Выбор добавляемых ролей

ВЫБОР ДОБАВЛЯЕМЫХ РОЛЕЙ52. Выбор компонентов

ВЫБОР КОМПОНЕНТОВСогласно идеологи

и Microsoft, роль —

это

набор

программ, которые

позволяют

компьютеру

предоставлять

некоторые функции

для пользователей

в сети. Например,

DNS,

DHCP,

контроллер домена

AD — это всё роли.

А компоненты —

это

набор

программ, которые

улучшают

либо

возможности ролей

сервера,

либо

самого

сервера.

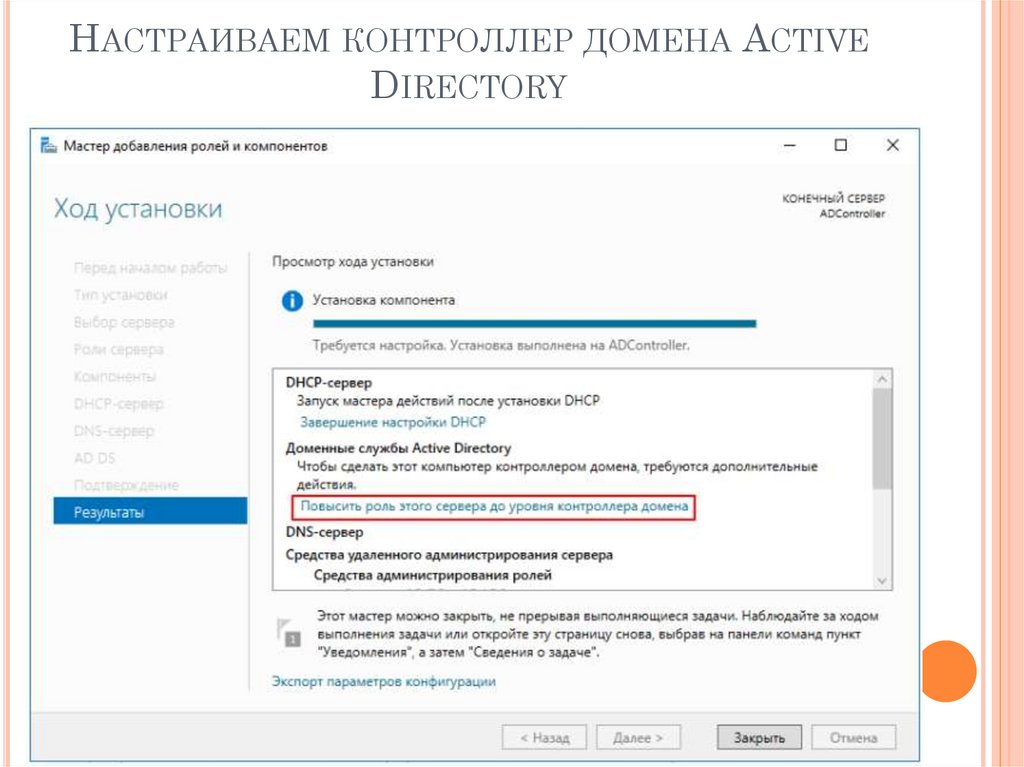

53. Настраиваем контроллер домена Active Directory

НАСТРАИВАЕМ КОНТРОЛЛЕР ДОМЕНА ACTIVEDIRECTORY

54. Конфигурация развертывания

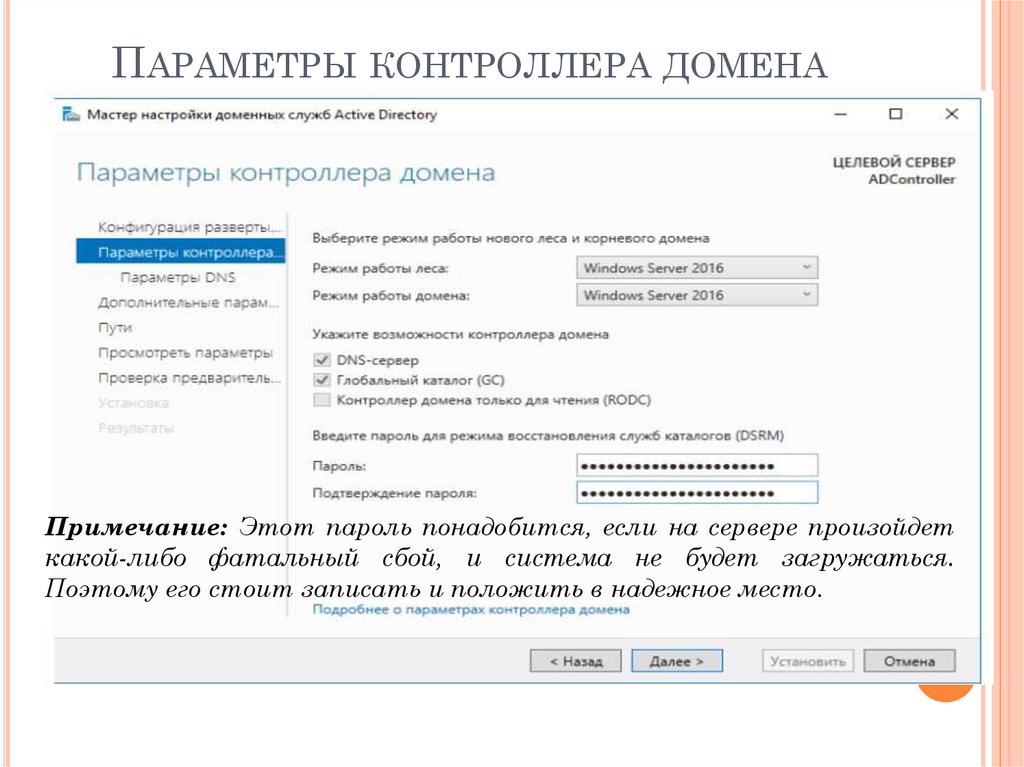

КОНФИГУРАЦИЯ РАЗВЕРТЫВАНИЯ55. Параметры контроллера домена

ПАРАМЕТРЫ КОНТРОЛЛЕРА ДОМЕНАПримечание: Этот пароль понадобится, если на сервере произойдет

какой-либо фатальный сбой, и система не будет загружаться.

Поэтому его стоит записать и положить в надежное место.

56. Мастер настройки доменных служб

МАСТЕР НАСТРОЙКИ ДОМЕННЫХ СЛУЖБДелегирование

DNS

большей

части,

это

передача ответственности

за некоторую DNS-зону

отдельному DNS-серверу.

Это

распространенная

практика в больших сетях,

в

которых

требуется

разграничить

зоны

ответственности

за

доменные зоны между

различными серверами.

При делегировании DNS в

"главный"

DNS-сервер

вносится запись о том, что

"вот за эту DNS-зону несёт

ответственность

другой

DNS-сервер,

обращайся

туда".

Т.к. на стенде всего одна

зона DNS и DNS-сервер

тоже один, то этот шаг

необходимо пропустить

57. Мастер настройки доменных служб

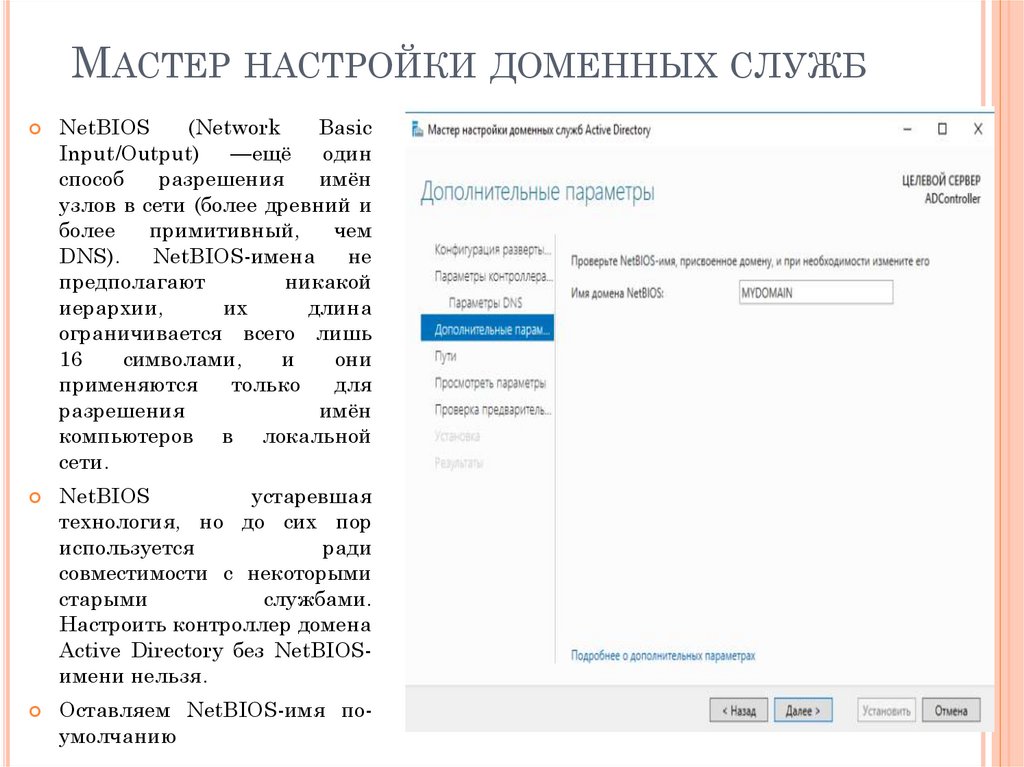

МАСТЕР НАСТРОЙКИ ДОМЕННЫХ СЛУЖБNetBIOS

(Network

Basic

Input/Output) —ещё один

способ

разрешения

имён

узлов в сети (более древний и

более

примитивный,

чем

DNS).

NetBIOS-имена

не

предполагают

никакой

иерархии,

их

длина

ограничивается всего лишь

16

символами,

и

они

применяются

только

для

разрешения

имён

компьютеров в локальной

сети.

NetBIOS

устаревшая

технология, но до сих пор

используется

ради

совместимости с некоторыми

старыми

службами.

Настроить контроллер домена

Active Directory без NetBIOSимени нельзя.

Оставляем NetBIOS-имя поумолчанию

58. Расположение базы данных

РАСПОЛОЖЕНИЕ БАЗЫ ДАННЫХ59. Проверка предварительных требований

ПРОВЕРКА ПРЕДВАРИТЕЛЬНЫХТРЕБОВАНИЙ

После установки автоматически начнётся долгая перезагрузка.

60. Настройка DHCP-сервера

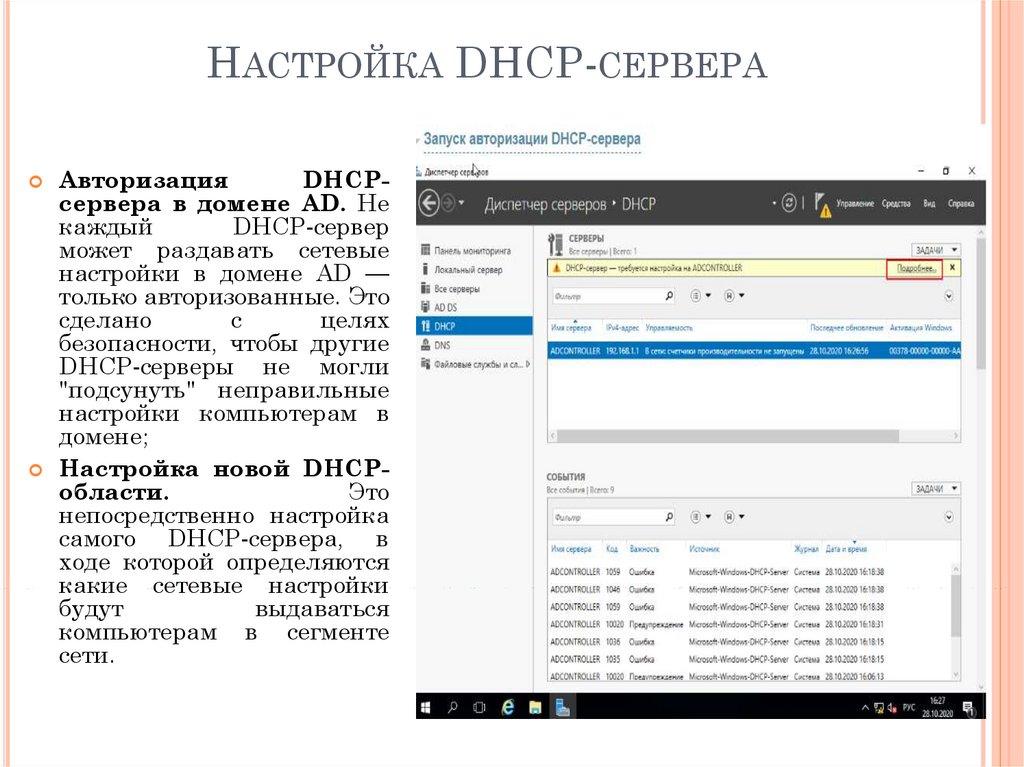

НАСТРОЙКА DHCP-СЕРВЕРААвторизация

DHCPсервера в домене AD. Не

каждый

DHCP-сервер

может раздавать сетевые

настройки в домене AD —

только авторизованные. Это

сделано

с

целях

безопасности, чтобы другие

DHCP-серверы не могли

"подсунуть" неправильные

настройки компьютерам в

домене;

Настройка новой DHCPобласти.

Это

непосредственно настройка

самого DHCP-сервера, в

ходе которой определяются

какие сетевые настройки

будут

выдаваться

компьютерам в сегменте

сети.

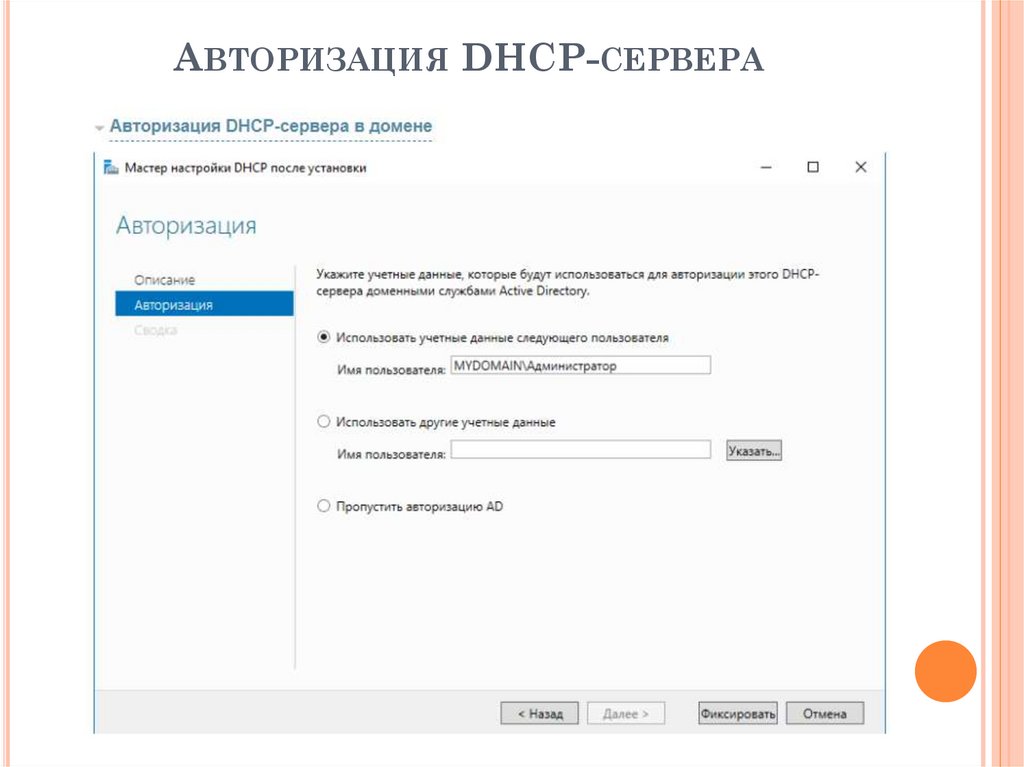

61. Авторизация DHCP-сервера

АВТОРИЗАЦИЯ DHCP-СЕРВЕРА62. Установка Active Directory на Windows

УСТАНОВКА ACTIVE DIRECTORY НА WINDOWSПеред созданием пользователей нужно определиться

с тем, какие в компании будут подразделения, то есть

как логически будут разделены пользователи.

Подразделения нужны во-первых для порядка, кроме

того к каждому подразделению можно применять

отдельную групповую политику .

Управление

пользователями,

подразделениями,

группами и компьютерами осуществляется через

оснастку «Active Directory - пользователи и

компьютеры» (Пуск – Администрирование Active Directory - пользователи и компьютеры).

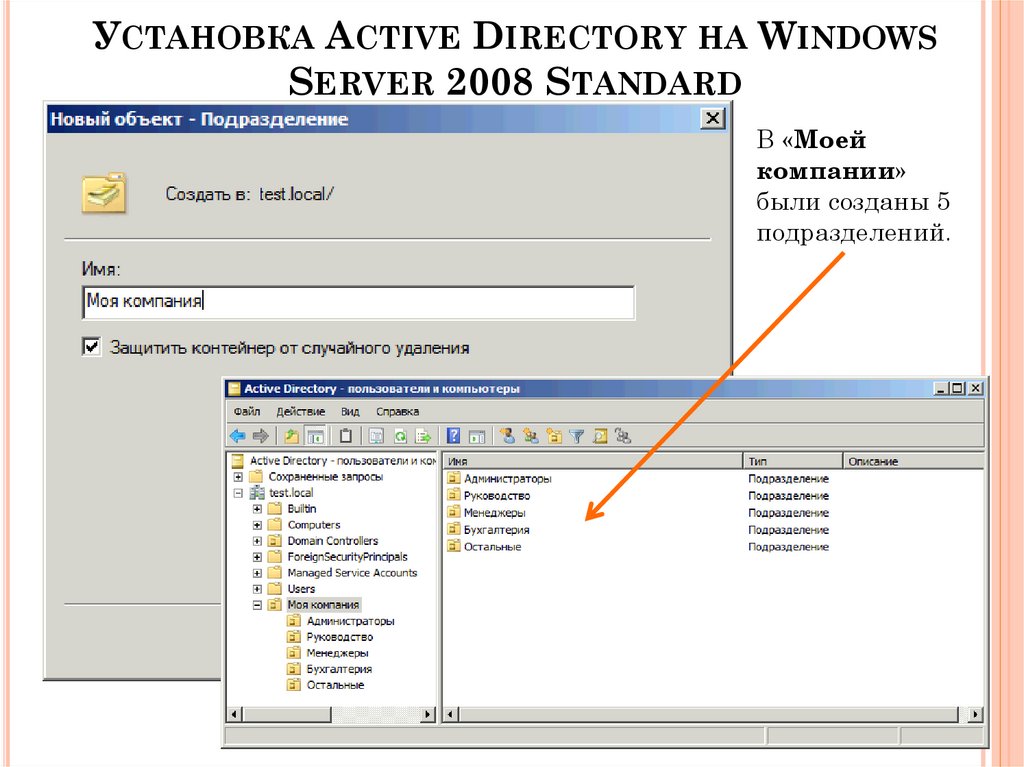

63. Установка Active Directory на Windows Server 2008 Standard

УСТАНОВКА ACTIVE DIRECTORY НА WINDOWSSERVER 2008 STANDARD

64. Установка Active Directory на Windows Server 2008 Standard

УСТАНОВКА ACTIVE DIRECTORY НА WINDOWSSERVER 2008 STANDARD

В «Моей

компании»

были созданы 5

подразделений.

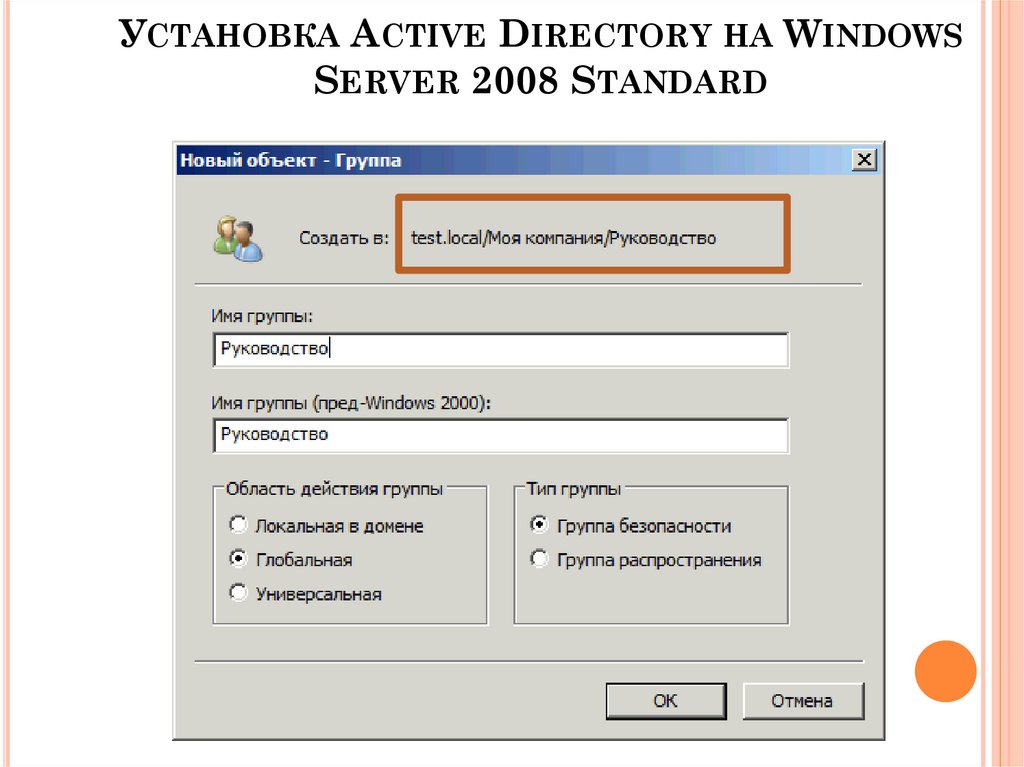

65. Установка Active Directory на Windows Server 2008 Standard

УСТАНОВКА ACTIVE DIRECTORY НА WINDOWSSERVER 2008 STANDARD

Если вы планируете создать общие папки, с

распределенными правами доступа, к примеру для

бухгалтеров, общую папку бухгалтерия, к которой

будет иметь доступ только бухгалтерия и руководство,

вам будет удобнее создать Группы для каждого

подразделения.

Для того чтобы создать группу нажимаем правой

кнопкой по подразделению – «Создать» – «Группа».

Вводим имя группы и нажимаем «ОК» .

66. Установка Active Directory на Windows Server 2008 Standard

УСТАНОВКА ACTIVE DIRECTORY НА WINDOWSSERVER 2008 STANDARD

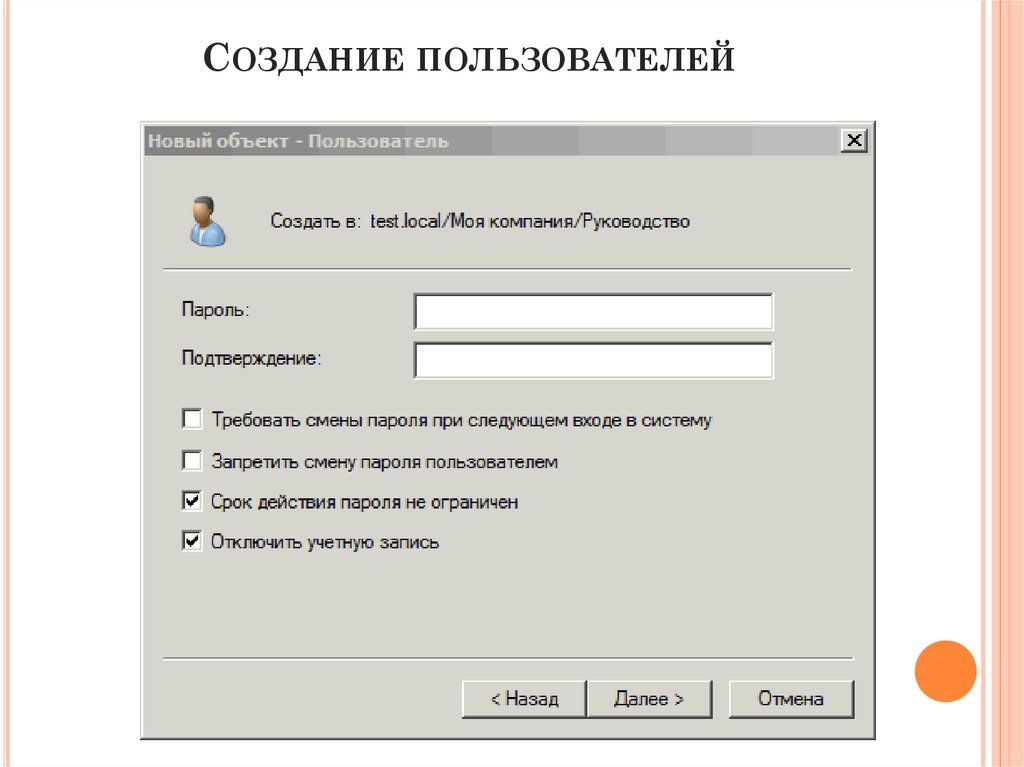

67. Создание пользователей

СОЗДАНИЕ ПОЛЬЗОВАТЕЛЕЙЕсть 2 варианта создания пользователей.

1 вариант - это создание каждого пользователя по

отдельности с добавление пользователя в группы, это

имеет смысл, если количество пользователей не очень

большое или большинство пользователей имеют

разные атрибуты.

2 вариант - это создание шаблона пользователя,

который

применяется

для

создания

нового

пользователя, то есть вам будет необходимо задать

только имя, фамилию и логин, это будет удобно, если

необходимо

создать

большое

количество

пользователей с одинаковыми параметрами.

68.

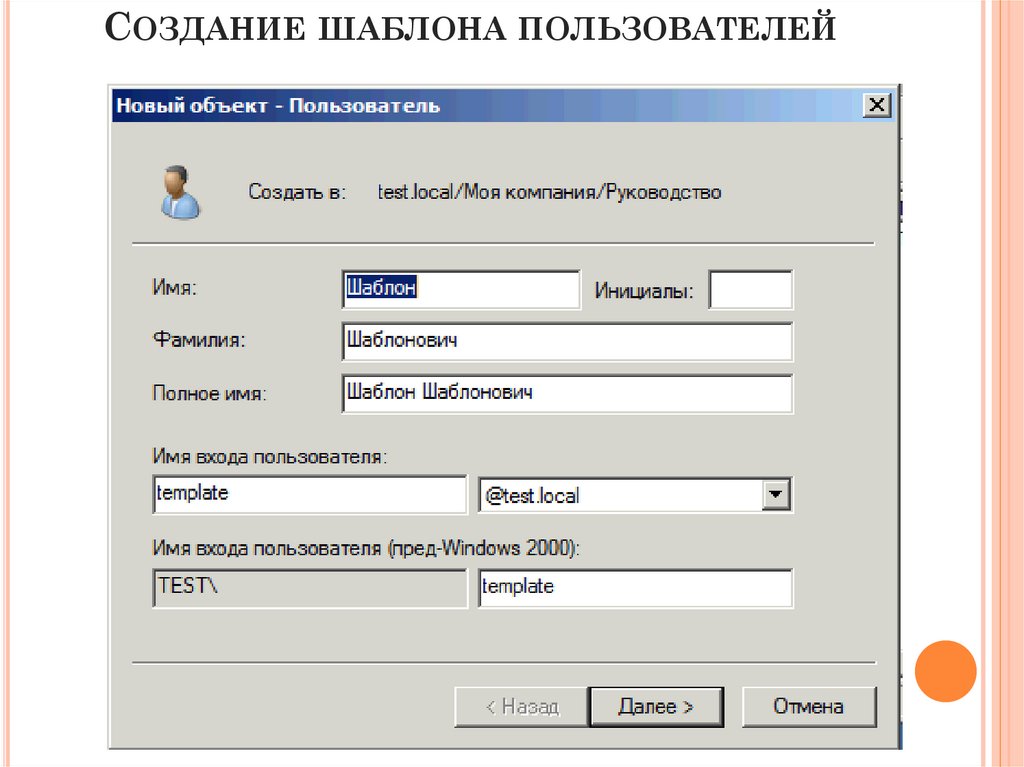

СОЗДАНИЕ ПОЛЬЗОВАТЕЛЕЙДля

имени

входа

пользователе

й

не

рекомендуетс

я

использовать

только одно

имя

или

только одну

фамилию,

так как они

часто могут

совпадать.

69. Создание пользователей

СОЗДАНИЕ ПОЛЬЗОВАТЕЛЕЙ70. Создание пользователей

СОЗДАНИЕ ПОЛЬЗОВАТЕЛЕЙПосле того как

создали

пользователя,

нажать по нему

правой кнопкой и

выбрать

«Свойства».

Перейти

на

вкладку «Член

групп» и нажать

«Добавить»

71. Создание шаблона пользователей

СОЗДАНИЕ ШАБЛОНА ПОЛЬЗОВАТЕЛЕЙ72. Добавление компьютеров в домен

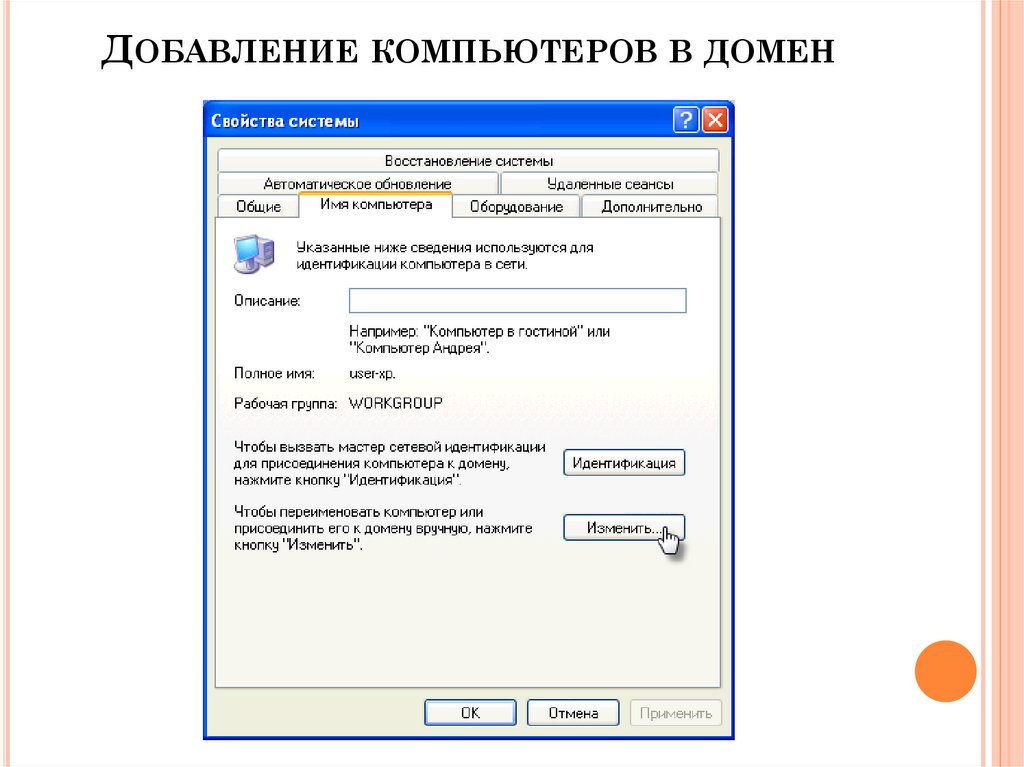

ДОБАВЛЕНИЕ КОМПЬЮТЕРОВ В ДОМЕНДобавление рабочих станций под управлением

Windows XP

Перейдите на вкладку «Имя компьютера» и нажимаем

«Изменить»

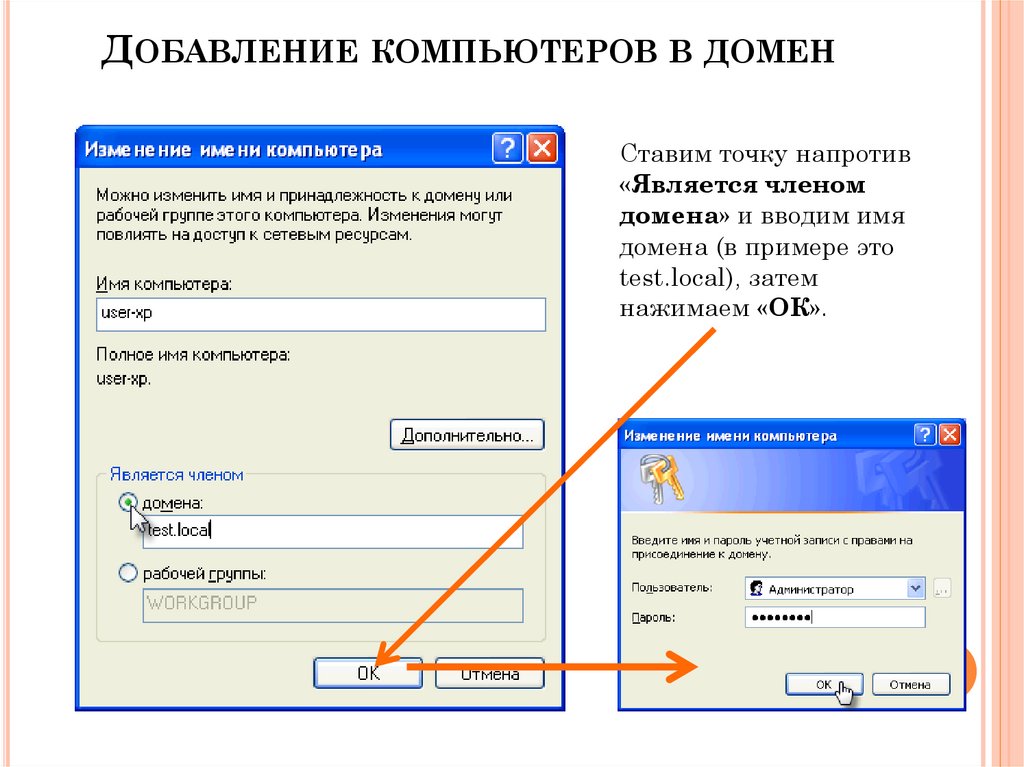

73. Добавление компьютеров в домен

ДОБАВЛЕНИЕ КОМПЬЮТЕРОВ В ДОМЕН74. Добавление компьютеров в домен

ДОБАВЛЕНИЕ КОМПЬЮТЕРОВ В ДОМЕНСтавим точку напротив

«Является членом

домена» и вводим имя

домена (в примере это

test.local), затем

нажимаем «ОК».

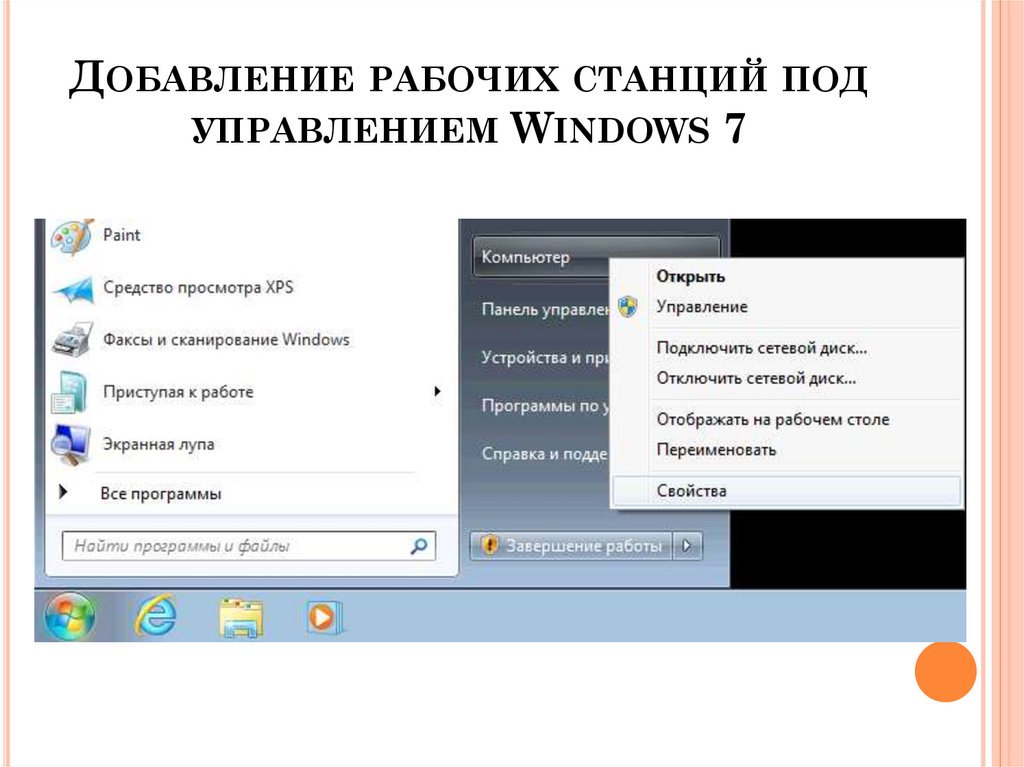

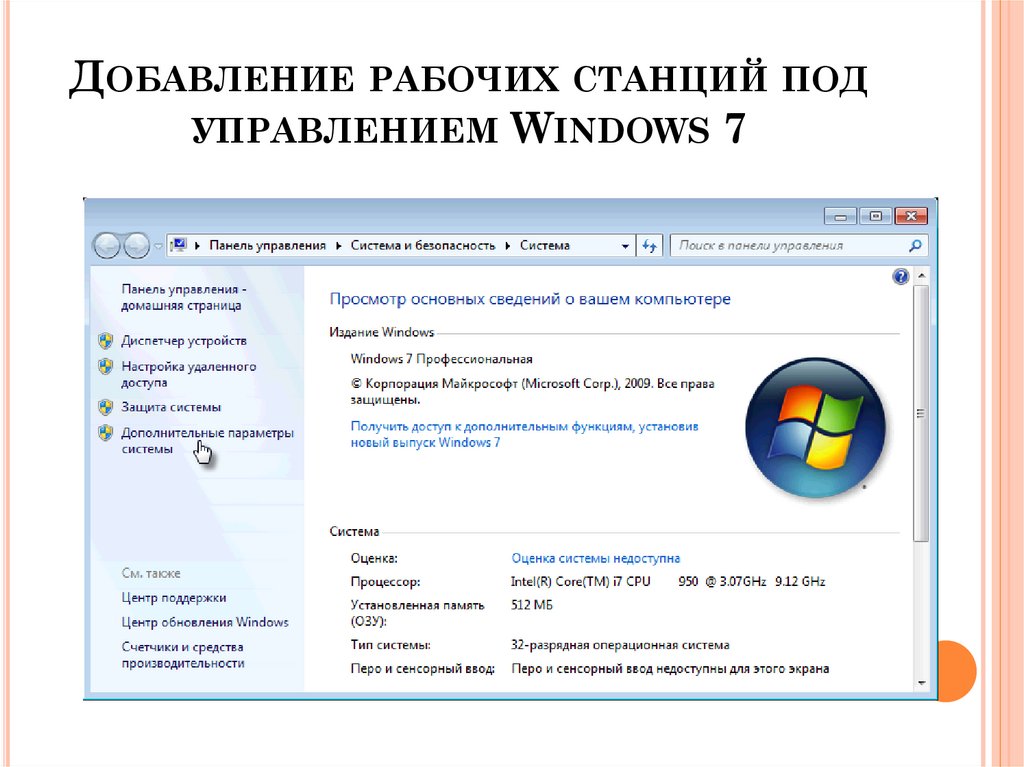

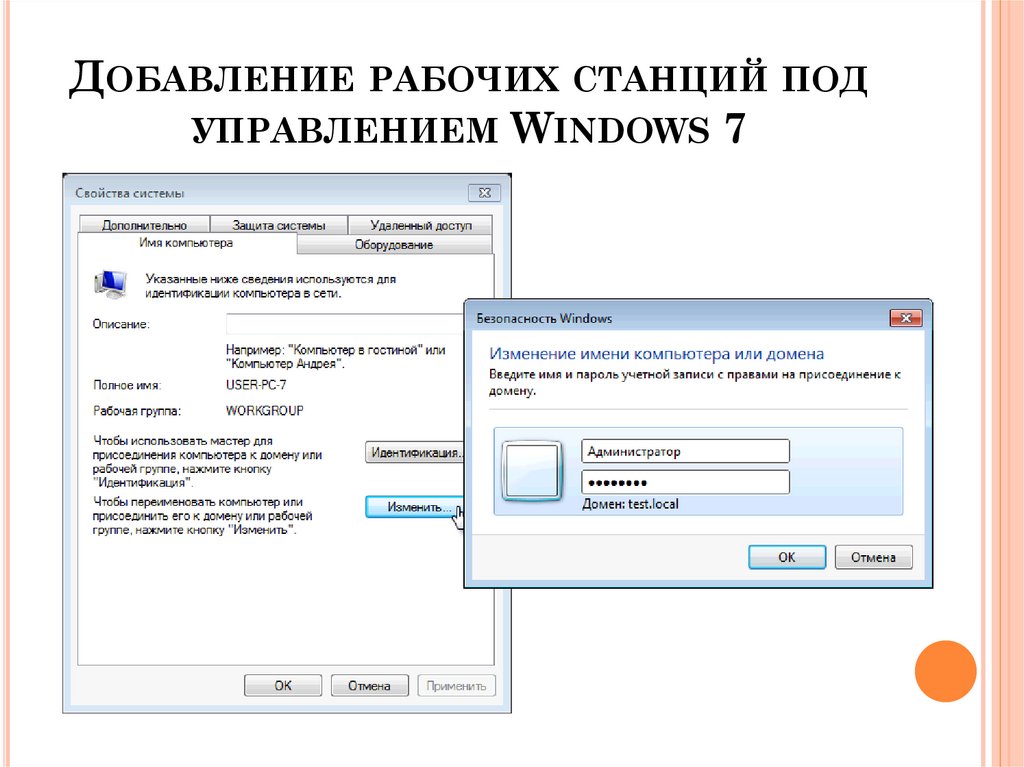

75. Добавление рабочих станций под управлением Windows 7

ДОБАВЛЕНИЕ РАБОЧИХ СТАНЦИЙ ПОДУПРАВЛЕНИЕМ WINDOWS 7

76. Добавление рабочих станций под управлением Windows 7

ДОБАВЛЕНИЕ РАБОЧИХ СТАНЦИЙ ПОДУПРАВЛЕНИЕМ WINDOWS 7

77. Добавление рабочих станций под управлением Windows 7

ДОБАВЛЕНИЕ РАБОЧИХ СТАНЦИЙ ПОДУПРАВЛЕНИЕМ WINDOWS 7

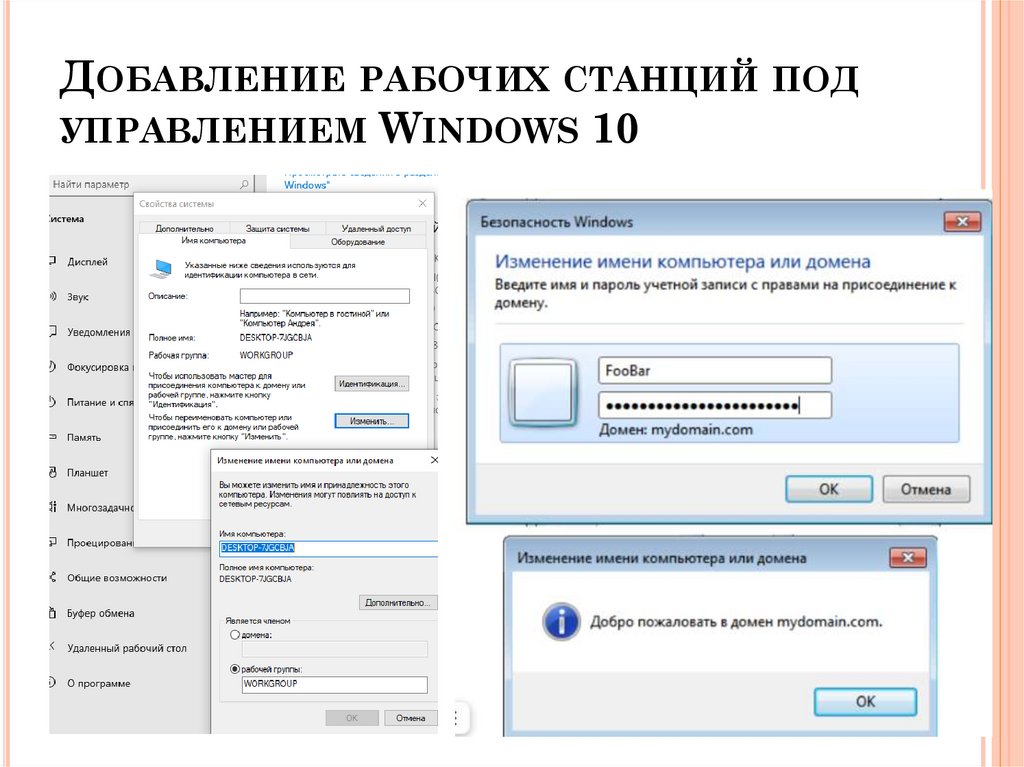

78. Добавление рабочих станций под управлением Windows 10

ДОБАВЛЕНИЕ РАБОЧИХ СТАНЦИЙ ПОДУПРАВЛЕНИЕМ WINDOWS 10

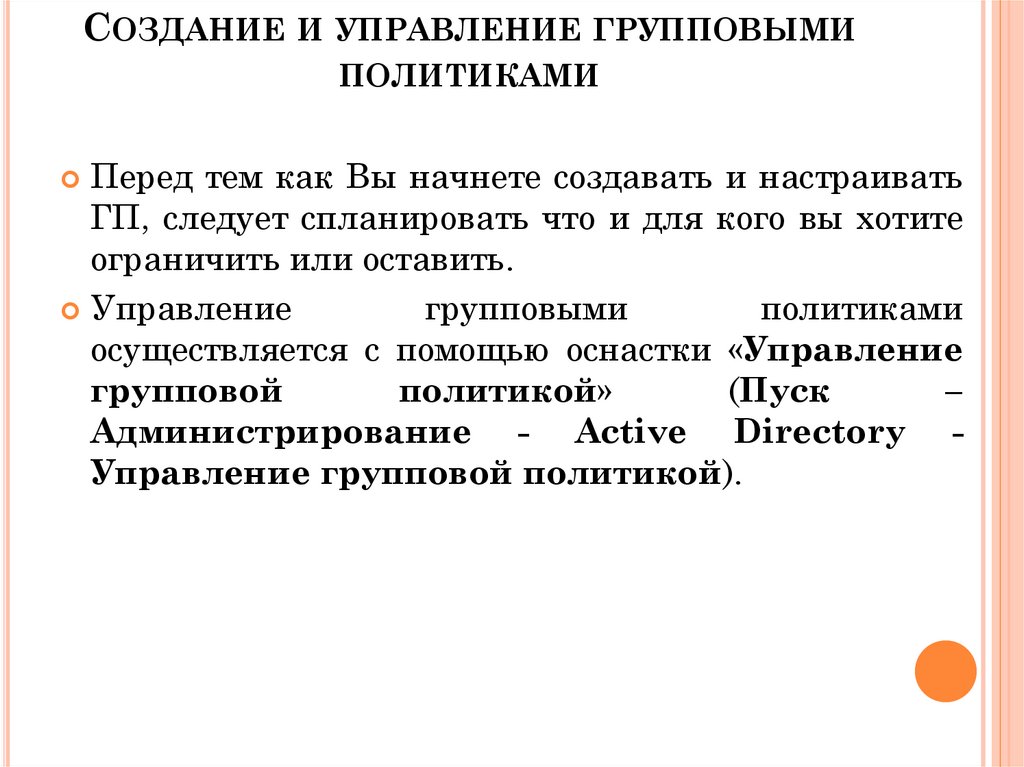

79. Создание и управление групповыми политиками

СОЗДАНИЕ И УПРАВЛЕНИЕ ГРУППОВЫМИПОЛИТИКАМИ

Перед тем как Вы начнете создавать и настраивать

ГП, следует спланировать что и для кого вы хотите

ограничить или оставить.

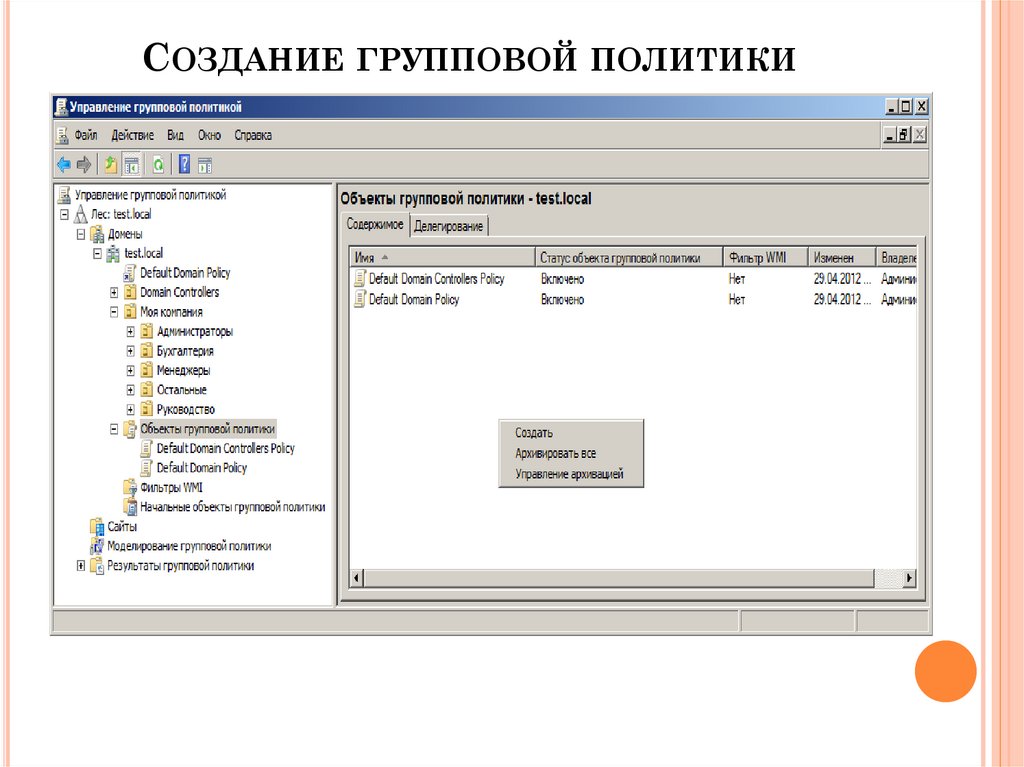

Управление

групповыми

политиками

осуществляется с помощью оснастки «Управление

групповой

политикой»

(Пуск

–

Администрирование - Active Directory Управление групповой политикой).

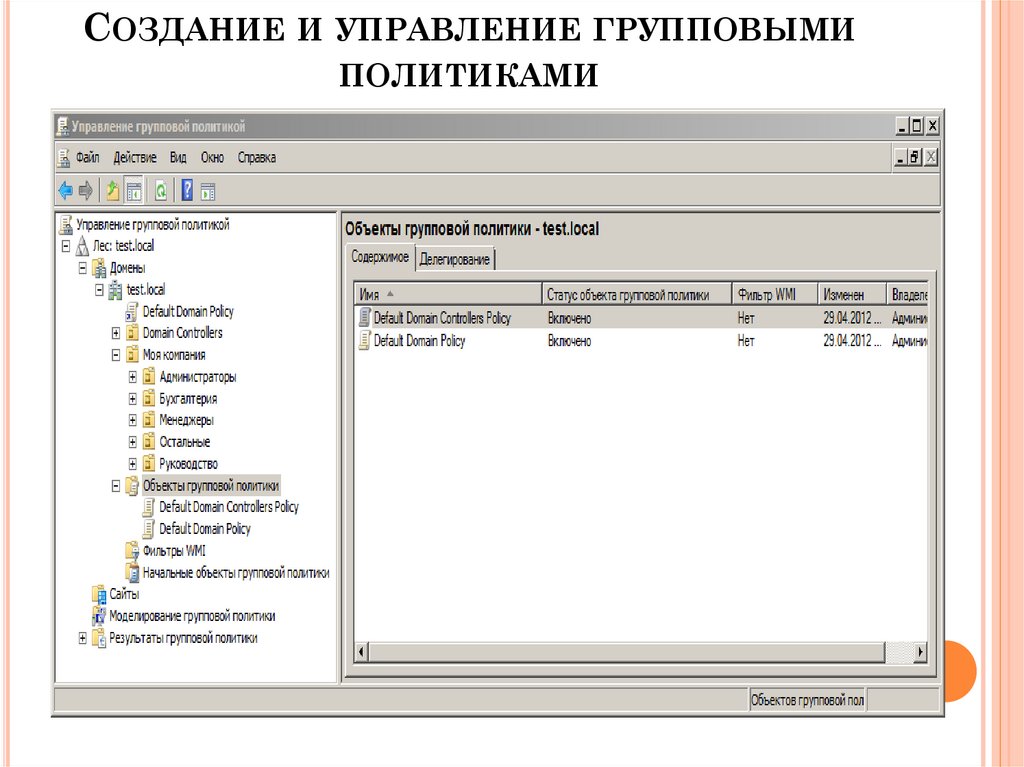

80. Создание и управление групповыми политиками

СОЗДАНИЕ И УПРАВЛЕНИЕ ГРУППОВЫМИПОЛИТИКАМИ

81. Создание групповой политики

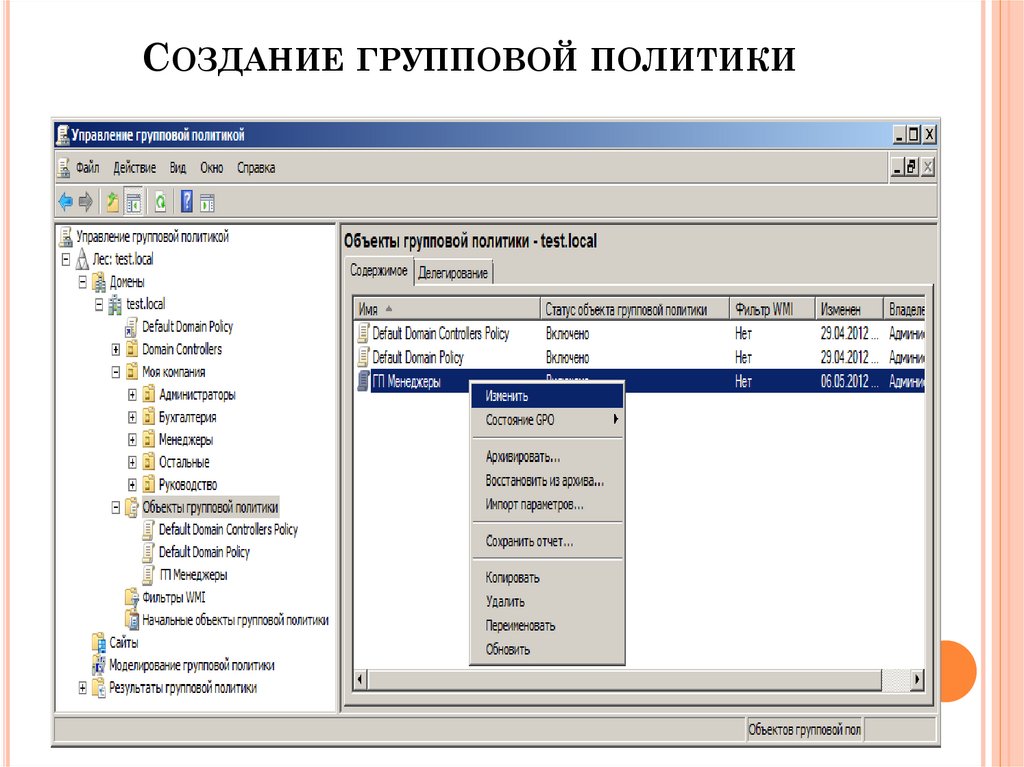

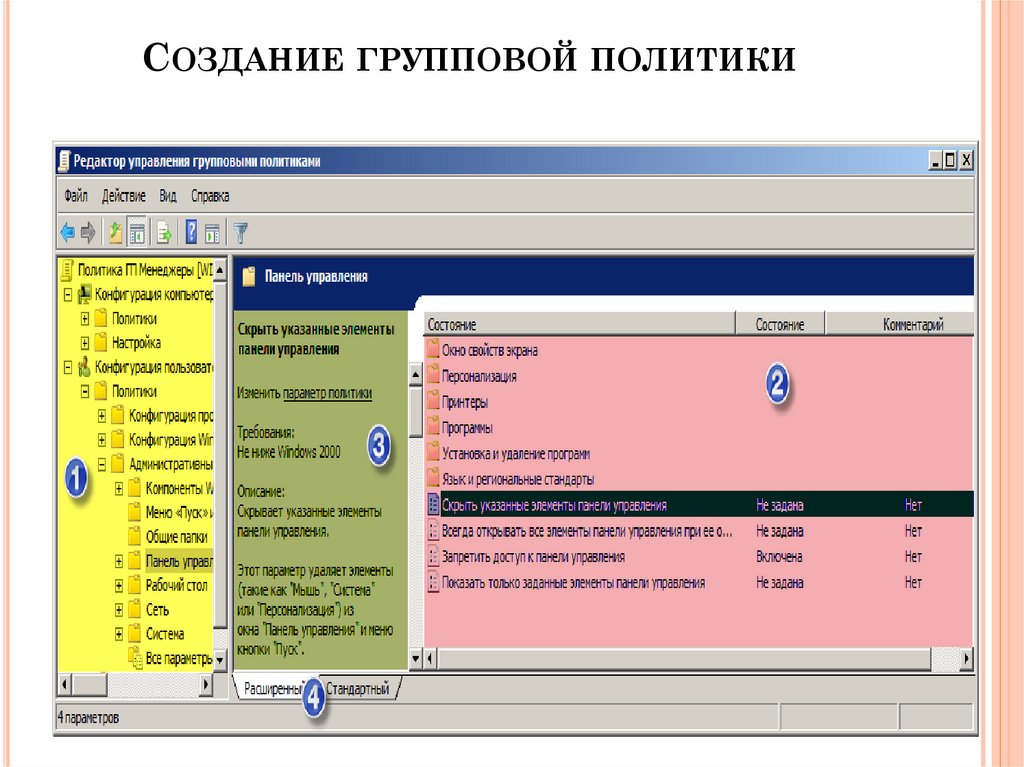

СОЗДАНИЕ ГРУППОВОЙ ПОЛИТИКИ82. Создание групповой политики

СОЗДАНИЕ ГРУППОВОЙ ПОЛИТИКИ83. Создание групповой политики

СОЗДАНИЕ ГРУППОВОЙ ПОЛИТИКИ84. Создание групповой политики

СОЗДАНИЕ ГРУППОВОЙ ПОЛИТИКИ85. Наследование групповых политик

НАСЛЕДОВАНИЕ ГРУППОВЫХ ПОЛИТИКГрупповые политики имеют иерархическую структуру.

Например, политика которая применяется в подразделении

«Моя компания» будет дополнять политики, которые

применятся для подразделений ниже (Администраторы,

Бухгалтерия и т.д.).

Наследование политики удобно в том случае если у вас есть

общие политики для всех подразделений, например, политики

паролей которые применяются для всех подразделений.

В случае если политики противоречат друг другу, будет

применятся низшая политика, например, если в политике

паролей, для подразделения «Моя компания», задано

минимальное кол-во символов 7 а в групповой политике для

подразделения

«Администраторы»

минимальное

кол-во

символов 10, для подразделения «Администраторы» будет

применятся политика с ограничением в 10 символов.

Для того чтобы отключить наследование политики дочернего

элемента, в оснастке «Управление групповой политикой»,

нажать правой кнопкой мышки, и для того подразделения, для

которого Вы хотите отключить наследование, и выбрать пункт

«Блокировать наследование».

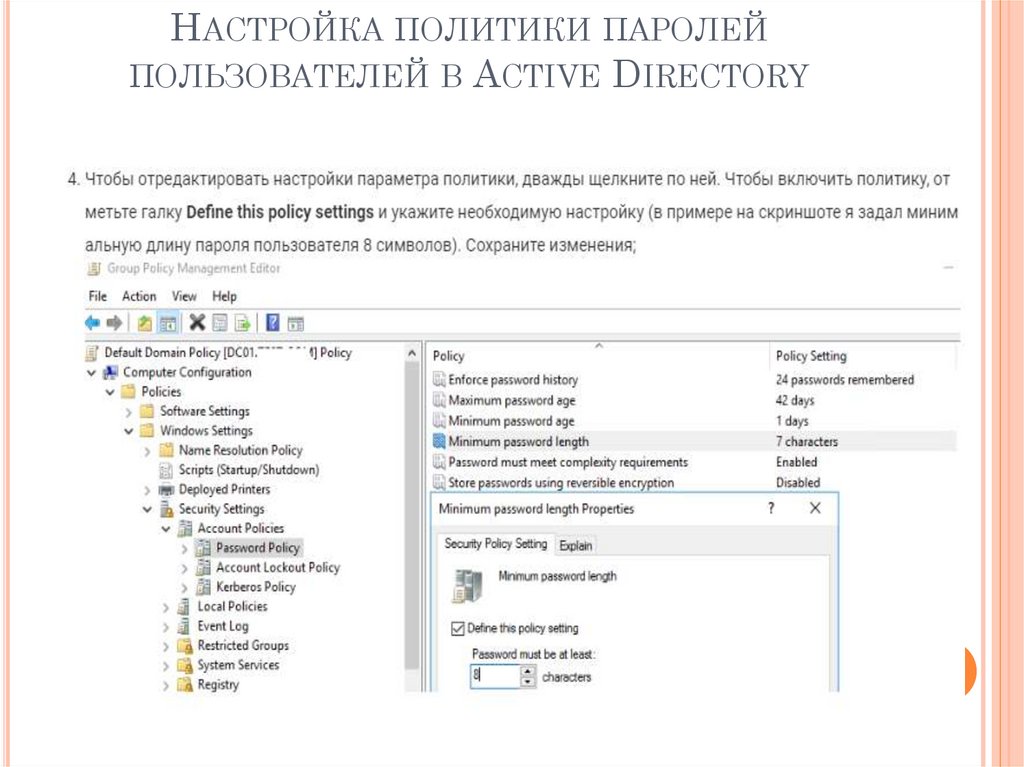

86. Настройка политики паролей пользователей в Active Directory

НАСТРОЙКА ПОЛИТИКИ ПАРОЛЕЙПОЛЬЗОВАТЕЛЕЙ В ACTIVE DIRECTORY

87. Настройка политики паролей пользователей в Active Directory

НАСТРОЙКА ПОЛИТИКИ ПАРОЛЕЙПОЛЬЗОВАТЕЛЕЙ В ACTIVE DIRECTORY

88. параметры политики паролей

ПАРАМЕТРЫ ПОЛИТИКИ ПАРОЛЕЙВести журнал паролей (Enforce password history) –

определяет количество старых паролей, которые

хранятся в AD, запрещая пользователю повторно

использовать старый пароль (однако администратор

домена или пользователь, которому делегированы

права на сброс пароля в AD, может вручную задать для

аккаунта старый пароль);

Максимальный срок действия пароля (Maximum

password age) – определяет срок действия пароля в

днях, по истечении срока

Windows потребует у

пользователя сменить пароль.

Минимальный срок жизни пароля (Minimum

password age) – как часто пользователи могут менять

пароль. Этот параметр не позволит пользователю

несколько раз подряд сменить пароль, чтобы вернуться к

любимому старому паролю, перезатерев пароли в

журнале Password History.

89. параметры политики паролей

ПАРАМЕТРЫ ПОЛИТИКИ ПАРОЛЕЙМинимальная длина пароля (Minimum password length) – не рекомендуется

делать пароль короче, чем 8 символов (если указать 0 – значит пароль не требуется);

Пароль должен отвечать требование сложности (Password must meet

complexity requirements) – при включении этой политики пользователю

запрещено использовать имя своей учетной записи в пароле (не более чем два

символа подряд из username или Firstname ), также в пароле должны

использоваться 3 типа символов из следующего списка: цифры (0 – 9), символы в

верхнем регистре, символы в нижнем регистре, спец символы ($, #, % и т.д.). Кроме

того, для исключения использования простых паролей (из словаря популярных

паролей) рекомендуется периодически выполнять аудит паролей учетных записей

домена.

Хранить пароли, использую обратимое шифрование (Store passwords using

reversible encryption) – пароли пользователей в базе AD хранятся в зашифрованном

виде, но иногда нужно предоставить доступ некоторым приложениям к паролю

пользователя в домене. При включении этой политики пароли хранятся в менее

защищенной виде (по сути открытом виде), что небезопасно (можно получить доступ

к базе паролей при компрометации, в качестве одной из мер защиты можно

использовать RODC). RODC — read-only domain controller.

Основная цель RODC контроллера домена — возможность безопасной установки

собственного контролера домена в удаленных филиалах и офисах с плохими WAN

каналами и в которых сложно обеспечить физическую защиту сервера с ролью ADDS.

Контроллер домена RODC содержит копию базы Active Directory, доступную только на

чтение. Это означает, что никто, даже при получении физического доступа к такому

контроллеру домена, не сможет изменить данные в AD (в том числе сбросить пароль

администратора домена).

90. параметры политики паролей

ПАРАМЕТРЫ ПОЛИТИКИ ПАРОЛЕЙКроме того, можно отдельно выделить настройки в разделе

GPO: Политика блокировки учетной записи (Account

Lockout Password):

Пороговое значение блокировки (Account Lockout

Threshold) – как много попыток набрать неверный

пароль может сделать пользователь перед тем, как его

учетная запись будет заблокирована;

Продолжительность блокировки учетной записи

(Account Lockout Duration) – на какое время нужно

заблокировать учетную запись (запретить вход), если

пользователь ввел несколько раз неверный пароль;

Время до сброса счетчика блокировки (Reset

account lockout counter after) – через сколько минут

после последнего ввода неверного пароля счетчик

неверных паролей (Account Lockout Threshold) будет

сброшен.

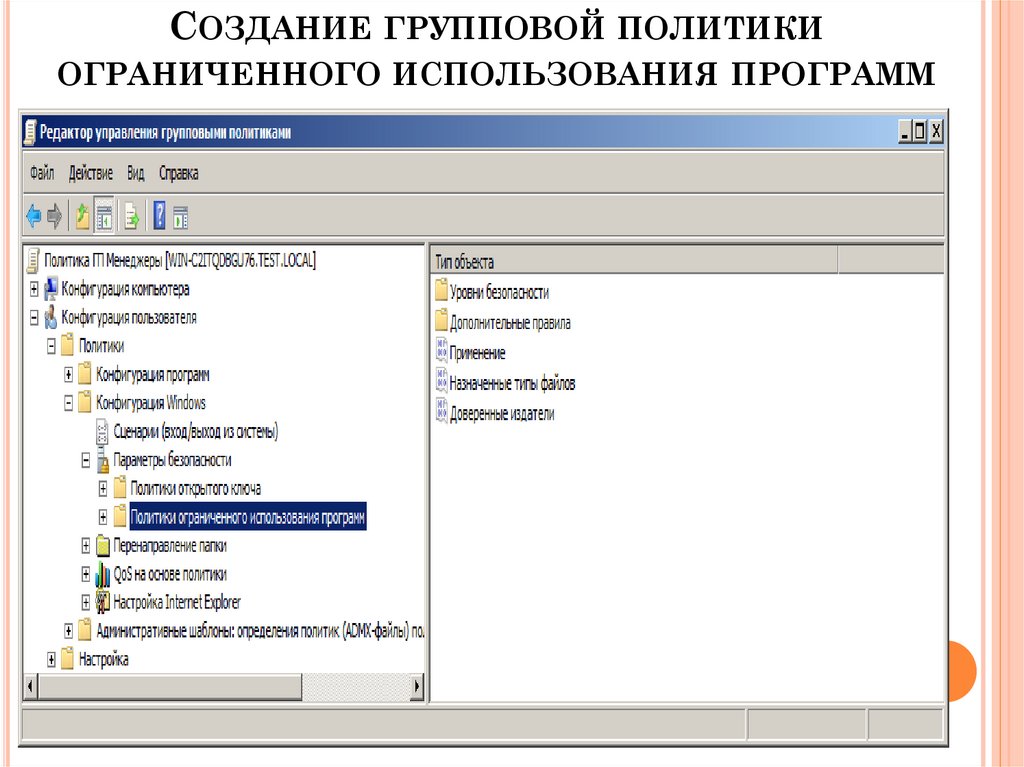

91. Создание групповой политики ограниченного использования программ

СОЗДАНИЕ ГРУППОВОЙ ПОЛИТИКИОГРАНИЧЕННОГО ИСПОЛЬЗОВАНИЯ ПРОГРАММ

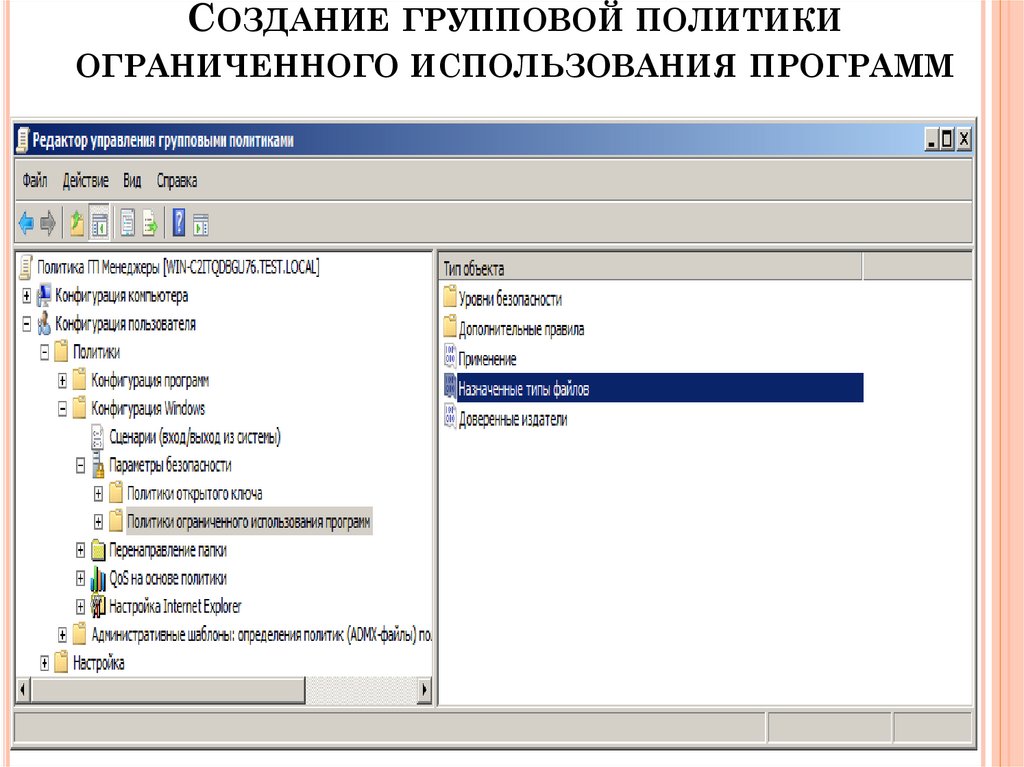

92. Создание групповой политики ограниченного использования программ

СОЗДАНИЕ ГРУППОВОЙ ПОЛИТИКИОГРАНИЧЕННОГО ИСПОЛЬЗОВАНИЯ ПРОГРАММ

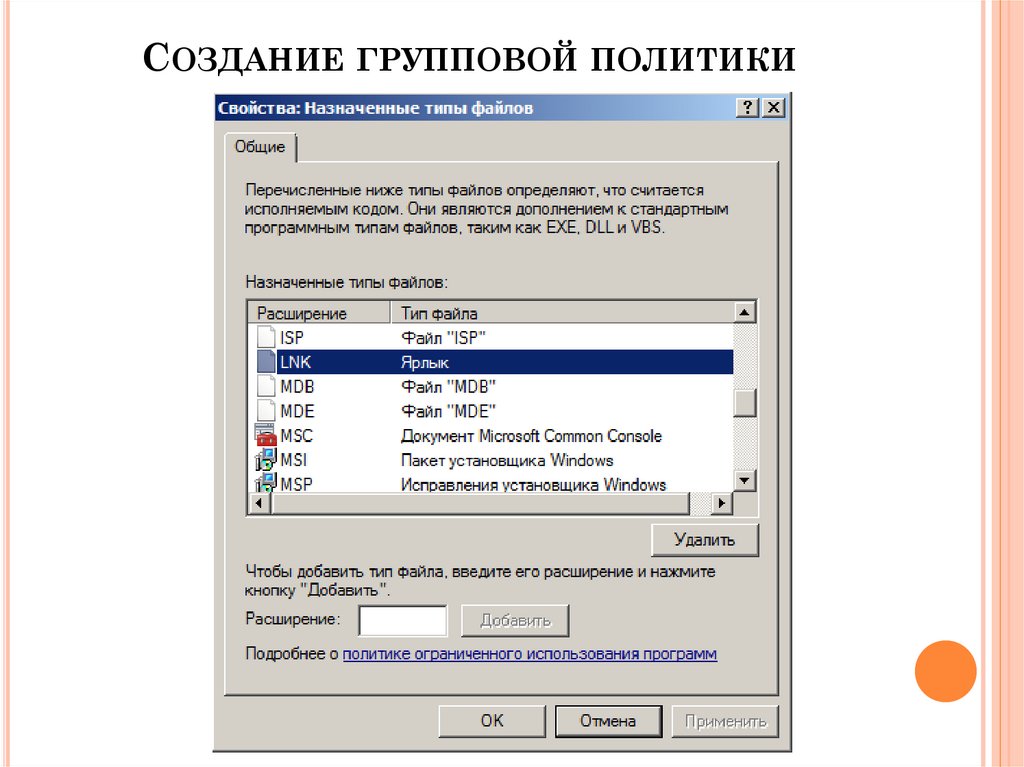

93. Создание групповой политики

СОЗДАНИЕ ГРУППОВОЙ ПОЛИТИКИ94. Отключаем Консоль управления (MMC)

ОТКЛЮЧАЕМ КОНСОЛЬ УПРАВЛЕНИЯ(MMC)

95. Отключаем автозапуск со съемных носителей

ОТКЛЮЧАЕМ АВТОЗАПУСК СОСЪЕМНЫХ НОСИТЕЛЕЙ

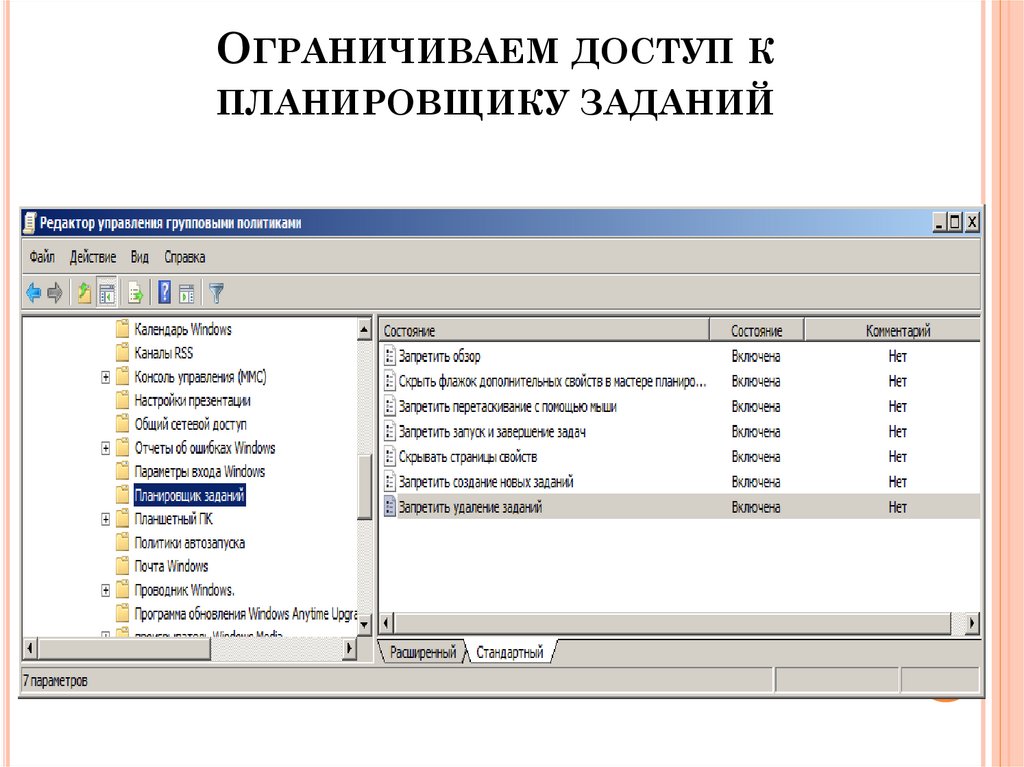

96. Ограничиваем доступ к планировщику заданий

ОГРАНИЧИВАЕМ ДОСТУП КПЛАНИРОВЩИКУ ЗАДАНИЙ

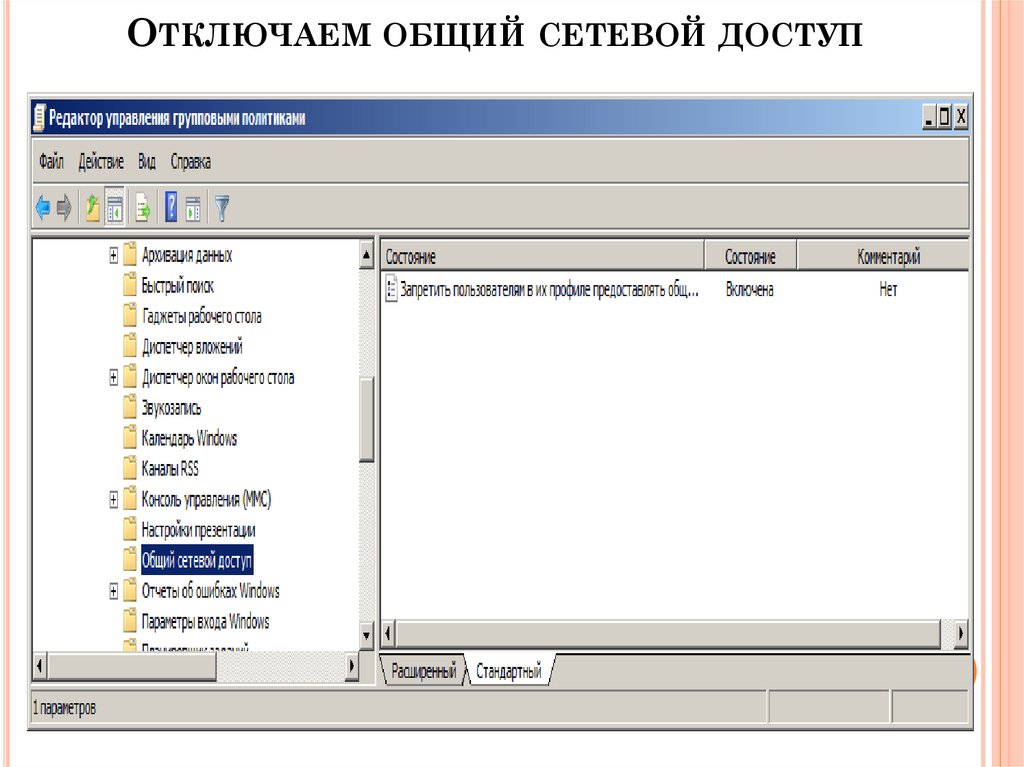

97. Отключаем общий сетевой доступ

ОТКЛЮЧАЕМ ОБЩИЙ СЕТЕВОЙ ДОСТУП98. Настройка меню Пуск и панели задач

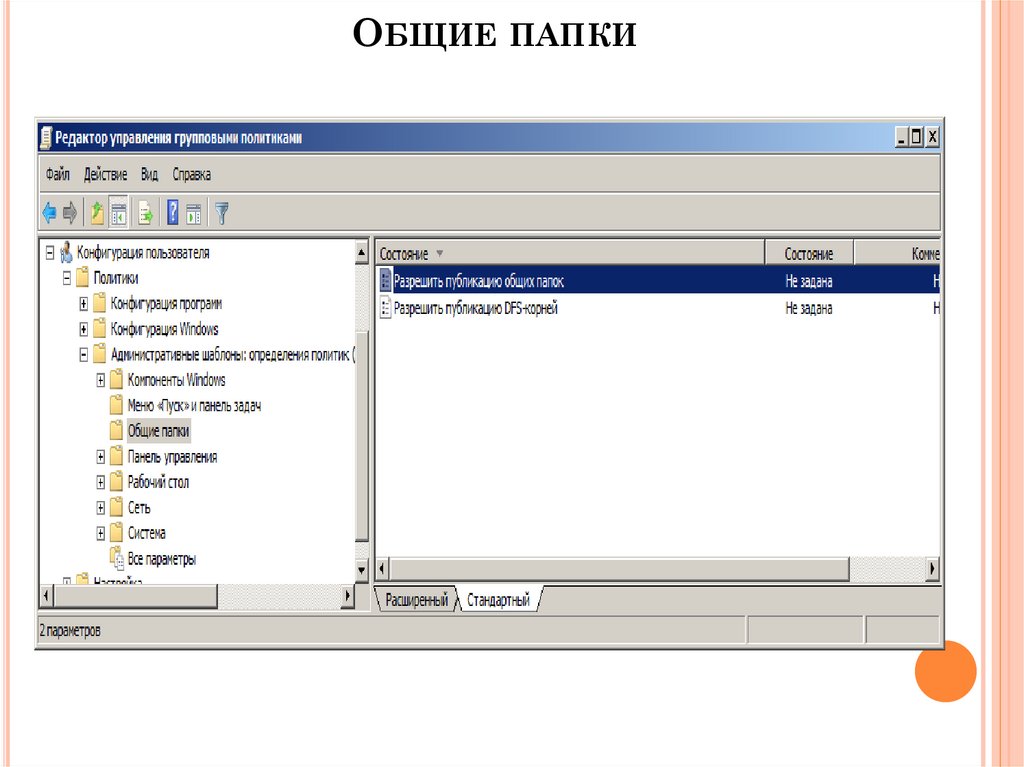

НАСТРОЙКА МЕНЮ ПУСК И ПАНЕЛИ ЗАДАЧ99. Общие папки

ОБЩИЕ ПАПКИ100. Отключаем панель управления

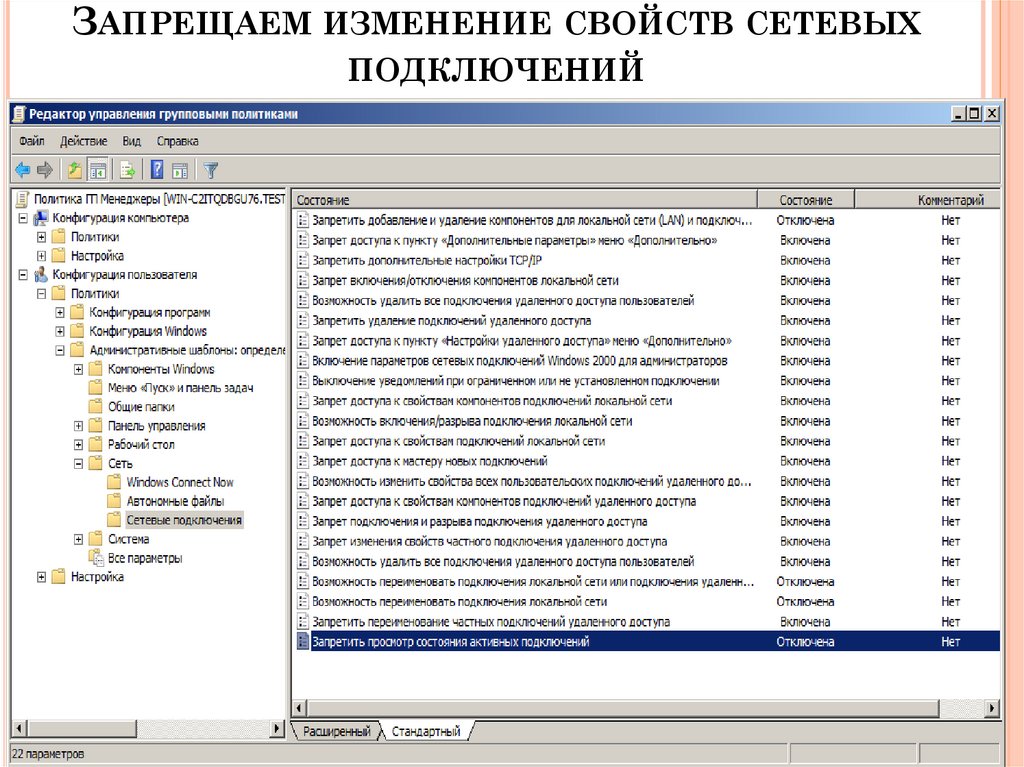

ОТКЛЮЧАЕМ ПАНЕЛЬ УПРАВЛЕНИЯ101. Запрещаем изменение свойств сетевых подключений

ЗАПРЕЩАЕМ ИЗМЕНЕНИЕ СВОЙСТВ СЕТЕВЫХПОДКЛЮЧЕНИЙ

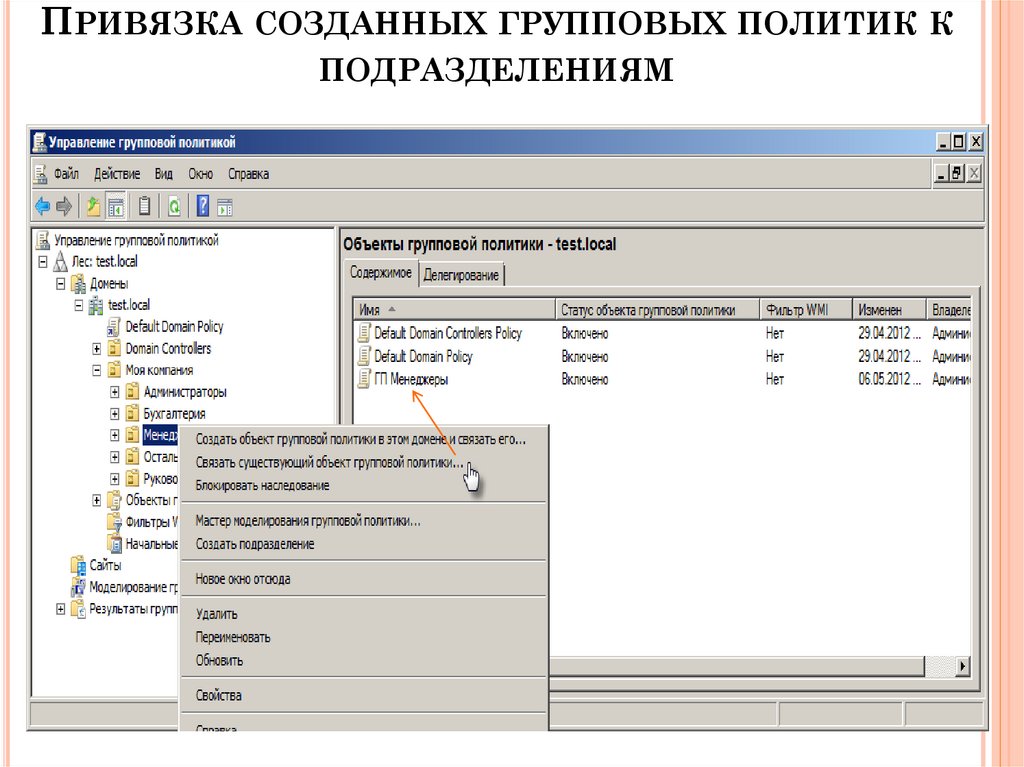

102. Привязка созданных групповых политик к подразделениям

ПРИВЯЗКА СОЗДАННЫХ ГРУППОВЫХ ПОЛИТИК КПОДРАЗДЕЛЕНИЯМ

software

software