Similar presentations:

Основы формальной теории защиты информации. Распознавание и контроль поведения пользователя

1. Распознавание и контроль поведения пользователя

Определения:Объект – элемент системы, обладающий

свойством хранения информации;

Субъект (пользователь) – элемент системы,

обладающий свойством управления процессами

хранения и обработки информации

2. Два основных доступа к объекту

1. Доступ на чтениеО

R

Информационный

поток

S

Если субъект S получает доступ к объекту O на

чтение, то это означает, что производится перенос

информации от O к S;

3.

2. Доступ на записьО

W

Информационный

поток

S

Если субъект S получает доступ к объекту O

на запись, то это означает, что производится

перенос информации от S к O;

4.

3. Также существует и модификациядоступа в виде доступа на

активизацию процесса в О

Положение: Все вопросы безопасности

информации описываются доступами

субъектов к объектам (правами на

управление чтением или записью)

5. Монитор безопасности обращений (МБО) - это фильтр, который разрешает или запрещает доступ, основываясь на установленных в

системеправилах разграничения доступа

Доступ

разрешен

Запрос на

доступ

О

МБО

S

Доступ запрещен

База правил

6.

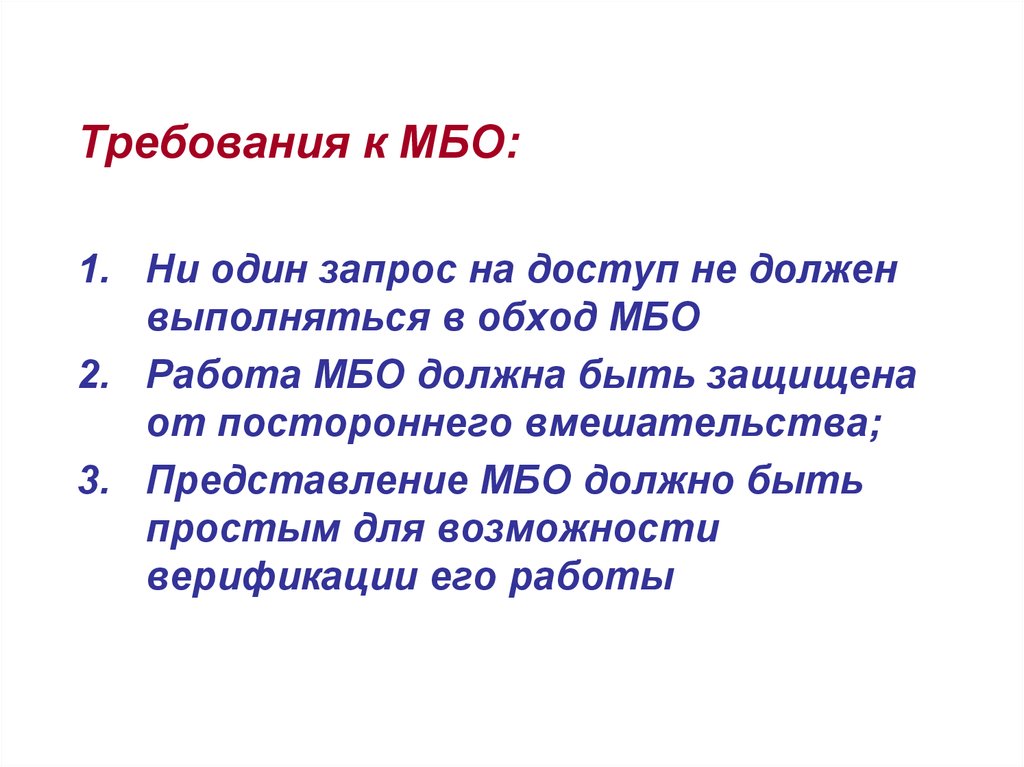

Требования к МБО:1. Ни один запрос на доступ не должен

выполняться в обход МБО

2. Работа МБО должна быть защищена

от постороннего вмешательства;

3. Представление МБО должно быть

простым для возможности

верификации его работы

7. Формальные модели управления доступом Классификация моделей

1.По назначению

Модели контроля

доступа

Контроль секретности

- Модель Харрисона-Руззо-Ульмана

(1971 г.)

- Модель Белла-ЛаПадуллы

(1975 г.)

Контроль поведения

субъекта

- Модель Гогена-Мезигера

(1982 г.)

Контроль целостности

- Модель Биба (1977 г.)

- Модель Кларка-Вилсона (1987 г.)

Совмещенный контроль

8. Матрица доступа

объектыо1

о2

...

...

...

оn

субъекты

s1

s2

...

sm

r

r,w

r

r,w

w

w

informatics

informatics