Similar presentations:

Общие принципы защиты информации. Понятие политики безопасности

1.

Тема 2. Общие принципы защитыинформации

Лекция 7. Понятие политики

безопасности

Дисциплина:

Основы

информационной

безопасности

2.

Учебные вопросы:1. Методы разграничения доступа

2. Основные типы стратегий и

политик безопасности

3. Понятие доступа и монитора

безопасности.

2

3.

Литература:1. Теоретические основы обеспечения информационной безопасности : учебное пособие /

[А.Н. Цибуля, Э.В. Беляков, А.И. Козачок, и др.] ; под общей редакцией А.Н. Цибули. – Орел:

Академия ФСО России, 2021. – 461 с.

2. Математические основы информационной безопасности : пособие. В 2 ч. Ч 2 / А.А.

Полков [и др.]; под общ. ред. А.А. Полкова. – Орел : Академия ФСО России, 2014. – 237 с.

3. Основы информационной безопасности: учебное пособие [Козачок А.И., Юркин А.А.,

Борисенко Н.П. и др.]; под общ. ред. В.И. Козачка. – Орел: Академия ФСО России, 2009. –

302 с.

4. Девянин П.Н. Модели безопасности компьютерных систем. Управление доступом и

информационными потоками. Учебн. пособие для вузов – М.: Горячая линия –Телеком,

2011. – 320 с.

5. ГОСТ Р 59453.1-2021. ЗАЩИТА ИНФОРМАЦИИ. ФОРМАЛЬНАЯ МОДЕЛЬ УПРАВЛЕНИЯ

ДОСТУПОМ. ЧАСТЬ 1. ОБЩИЕ ПОЛОЖЕНИЯ

6. Девянин П.Н. Модели безопасности компьютерных систем: Уч. пос. М.: Издательский

центр "Академия", 2005

3

4.

План изучения модуля темы 2Тема 2

Вид

занятия

12

ОБЩИЕ ПРИНЦИПЫ ЗАЩИТЫ ИНФОРМАЦИИ

Зан. 2.7

Лекция

2

Понятие политики безопасности

Зан. 2.8

Лекция

2

Модель дискреционного разграничения доступа

Зан. 2.9

Лекция

2

Модель распространения прав доступа

Зан. 2.10

Лекция

2

Модели обеспечения конфиденциальности и

целостности информации

Зан. 2.11

Пр. зан.

2

Разработка политики безопасности

Зан. 2.12

Семинар

2

Политика безопасности

4

5.

Вопрос № 1.Методы разграничения

доступа

5

6.

Виды доступа к информацииСанкционированный

Санкционированный доступ к

информации - доступ к

информации, не нарушающий

правил разграничения доступа

Доступ к сведениям,

составляющим государственную

тайну – санкционированное

полномочным должностным

лицом ознакомление

конкретного лица со сведениями,

составляющим государственную

тайну

Несанкционированный

Несанкционированный доступ к

информации (НСД) - доступ к

информации, ресурсам

информационной системы,

осуществляемый с нарушением

установленных прав и/или правил

доступа

Преднамеренный

Непреднамеренный

6

7.

Права и правила доступаПраво доступа к защищаемой информации – совокупность прав

доступа к защищаемой информации, установленных правовыми

документами или собственником (владельцем) информации

Правила доступа к информации – совокупность правил,

регламентирующих порядок и условия доступа субъекта к

защищаемой информации и ее носителям

Правила разграничения доступа – совокупность правил,

регламентирующих порядок и условия доступа субъектов доступа

к объектам доступа.

7

8.

Элементы моделей доступаСреда функционирования средства защиты информации (СЗИ)

Объект доступа

- Объект

- Контейнер

Субъект доступа

- Привилегированный

- Непривилегированный

Действует от имени

Доступы

- Виды доступа

- Виды прав доступа

Учетная запись пользователя

- Привилегированного

- Непривилегированного

Информационные потоки

- По памяти

- По времени

8

9.

Объект доступаОбъект доступа - компонент среды функционирования средства

защиты информации (СЗИ), доступ к которому регламентируется

политиками управления доступом.

Объект:

пассивный атомарный компонент

доступ к которому регламентируется

политиками управления доступом, к

частям которого по отдельности

управление доступом не

осуществляется

O - множество объектов

Контейнер:

пассивный составной компонент, доступ к

которому регламентируется политиками

управления доступом, состоящий из

объектов или контейнеров, к которым по

отдельности возможно осуществление

управления доступом

C - множество контейнеров

Сущность: пассивный компонент среды функционирования СЗИ, являющийся

объектом или контейнером E O; C ,где O C

9

10.

Субъект доступаСубъект доступа - активный компонент среды функционирования СЗИ,

доступы которого регламентируются политиками управления доступом.

S - множество субъектов доступа

Субъект доступа непривилегированный:

Субъект доступа, функционирующий от

имени учетной записи

непривилегированного пользователя

Субъект доступа привилегированный:

Субъект доступа, функционирующий

от имени учетной записи

привилегированного пользователя

user: S U - функция, задающая для каждого субъекта доступа учетную

запись пользователя, от имени которой он функционирует

Учетная запись пользователя: хранящаяся в среде функционирования СЗИ

информация о пользователе этой среды, включающая информацию о его

полномочиях [привилегиях, ролях, правах доступа и (или) иных] в соответствии с

политиками управления доступом. U - множество учетных записей пользователей

Привилегированный пользователь - имеющий полномочия по управлению СЗИ

11.

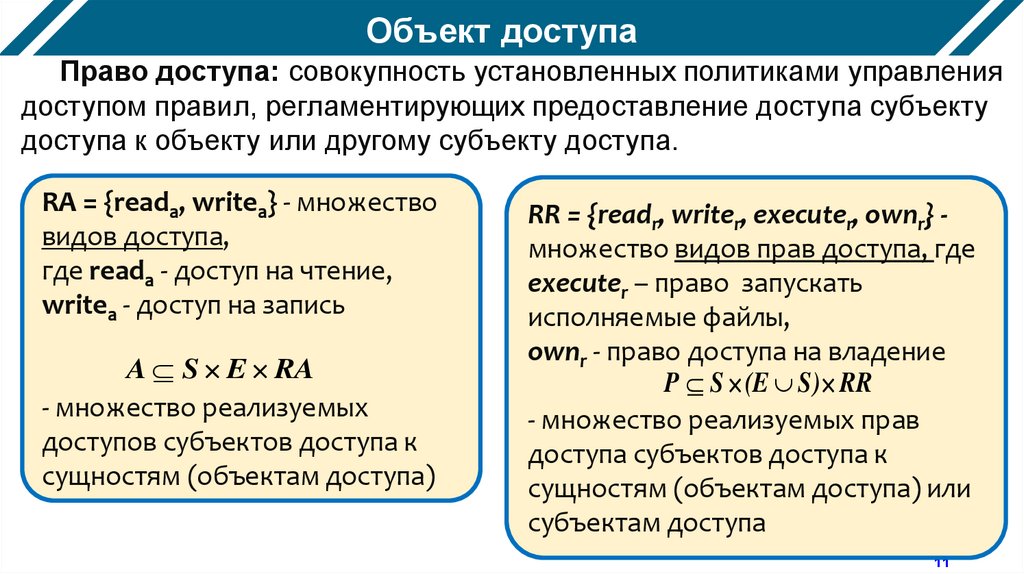

Объект доступаПраво доступа: совокупность установленных политиками управления

доступом правил, регламентирующих предоставление доступа субъекту

доступа к объекту или другому субъекту доступа.

RA = {reada, writea} - множество

видов доступа,

где reada - доступ на чтение,

writea - доступ на запись

A S E RA

- множество реализуемых

доступов субъектов доступа к

сущностям (объектам доступа)

RR = {readr, writer, executer, ownr} множество видов прав доступа, где

executer – право запускать

исполняемые файлы,

ownr - право доступа на владение

P S (E S) RR

- множество реализуемых прав

доступа субъектов доступа к

сущностям (объектам доступа) или

субъектам доступа

11

12.

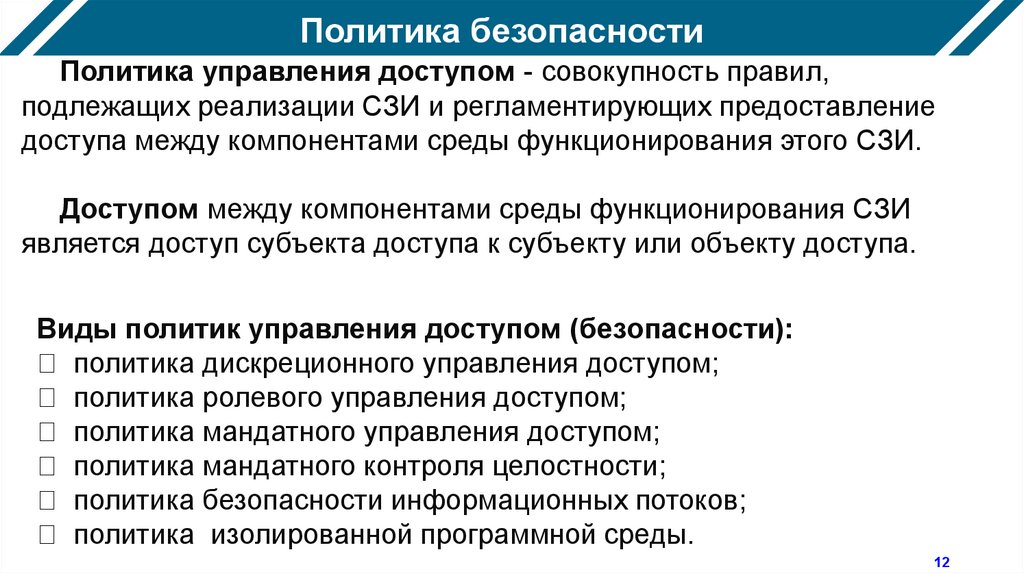

Политика безопасностиПолитика управления доступом - совокупность правил,

подлежащих реализации СЗИ и регламентирующих предоставление

доступа между компонентами среды функционирования этого СЗИ.

Доступом между компонентами среды функционирования СЗИ

является доступ субъекта доступа к субъекту или объекту доступа.

Виды политик управления доступом (безопасности):

политика дискреционного управления доступом;

политика ролевого управления доступом;

политика мандатного управления доступом;

политика мандатного контроля целостности;

политика безопасности информационных потоков;

политика изолированной программной среды.

12

13.

Вопрос № 2.Понятие и основные типы

стратегий

и политик безопасности

13

14.

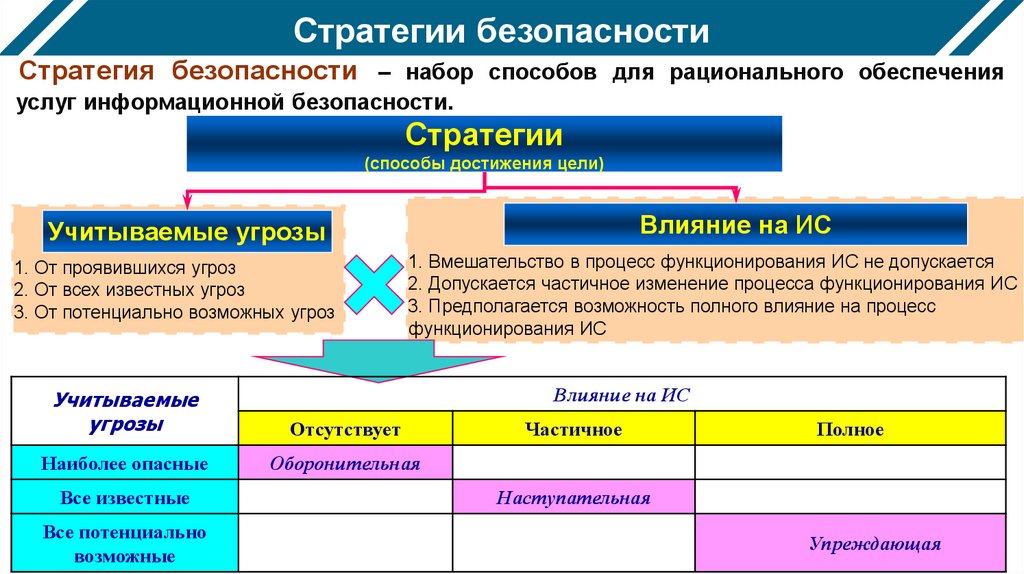

Стратегии безопасностиСтратегия безопасности – набор способов для рационального обеспечения

услуг информационной безопасности.

Стратегии

(способы достижения цели)

Влияние на ИС

Учитываемые угрозы

1. От проявившихся угроз

2. От всех известных угроз

3. От потенциально возможных угроз

1. Вмешательство в процесс функционирования ИС не допускается

2. Допускается частичное изменение процесса функционирования ИС

3. Предполагается возможность полного влияние на процесс

функционирования ИС

Влияние на ИС

Учитываемые

угрозы

Отсутствует

Наиболее опасные

Оборонительная

Все известные

Все потенциально

возможные

Частичное

Полное

Наступательная

Упреждающая

15.

Политика дискреционного управления доступомПолитика управления доступом, при реализации которой задается матрица доступов,

строки которой соответствуют субъектам доступа (учетным записям пользователей),

столбцы - объектам или субъектам доступа, ячейки - множеству прав доступа

соответствующего строке субъекта доступа к соответствующему столбцу объекту или

другому субъекту доступа

Объекты и субъекты

Субъект

О1

О2

О3

…

Sj

S1

r

rwx

r

-

r

S2

-

rw

-

rw

…

Si

r

r

r

rwx

-

r

Субъект доступа может получить доступ к объекту или другому субъекту

доступа только в случае, когда выполняется следующее правило: в ячейке матрицы

доступов, соответствующей субъекту доступа и объекту или другому субъекту доступа,

содержится соответствующее право доступа.

Достоинство – простота реализации.

Недостатки: статичность; неоднозначность последствий передачи прав доступа.

15

16.

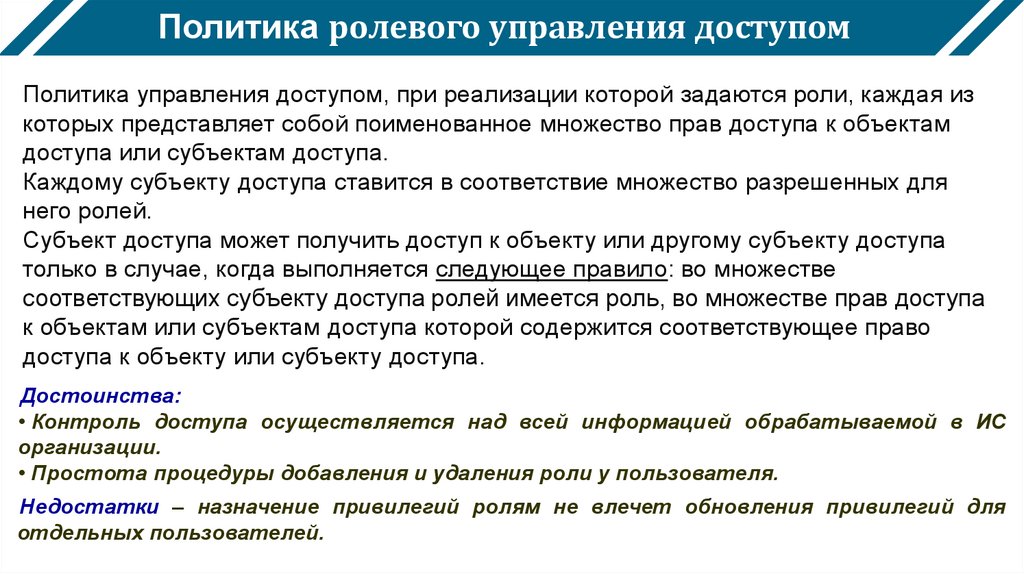

Политика ролевого управления доступомПолитика управления доступом, при реализации которой задаются роли, каждая из

которых представляет собой поименованное множество прав доступа к объектам

доступа или субъектам доступа.

Каждому субъекту доступа ставится в соответствие множество разрешенных для

него ролей.

Субъект доступа может получить доступ к объекту или другому субъекту доступа

только в случае, когда выполняется следующее правило: во множестве

соответствующих субъекту доступа ролей имеется роль, во множестве прав доступа

к объектам или субъектам доступа которой содержится соответствующее право

доступа к объекту или субъекту доступа.

Достоинства:

• Контроль доступа осуществляется над всей информацией обрабатываемой в ИС

организации.

• Простота процедуры добавления и удаления роли у пользователя.

Недостатки – назначение привилегий ролям не влечет обновления привилегий для

отдельных пользователей.

17.

Политика мандатного управления доступомПолитика управления доступом, при реализации которой задаются классификационные метки

(уровни конфиденциальности, уровни доступа): каждому объекту доступа присваивается

уровень конфиденциальности, каждому субъекту доступа присваивается уровень доступа

(являющийся элементом множества уровней конфиденциальности).

Субъект доступа может получить доступ к объекту или другому субъекту доступа только в

случае, когда выполняются следующие правила:

- при получении доступа на чтение к объекту доступа уровень доступа субъекта доступа должен

быть не ниже уровня конфиденциальности объекта доступа;

- при получении доступа на запись к объекту доступа уровень доступа субъекта доступа должен

быть не выше уровня конфиденциальности объекта доступа;

- доступ субъекта доступа к объекту доступа или другому субъекту доступа не приводит к

возникновению скрытого канала от объекта доступа к другому объекту доступа, первый из

которых обладает не сравнимым или более высоким уровнем конфиденциальности, чем у

второго объекта доступа.

Уровень конфиденциальности объекта доступа,

как правило, отражает степень

конфиденциальности содержащейся в нем

информации

Уровень доступа субъекта доступа, как правило,

соответствует степени его полномочий по доступу к

объектам доступа в зависимости от их уровней

конфиденциальности

17

18.

Политика мандатного контроля целостностиПолитика управления доступом, при реализации которой задаются классификационные

метки (уровни целостности): каждому объекту и субъекту доступа присваивается уровень

целостности.

Субъект доступа может получить доступ к объекту доступа или другому субъекту доступа

только в случае, когда выполняются следующие правила:

- при получении доступа на запись к объекту доступа уровень целостности субъекта

доступа должен быть не ниже уровня целостности объекта доступа;

- доступ субъекта доступа к объекту или другому субъекту доступа не приводит к

получению субъектом доступа управления некоторым субъектом доступа, уровень

целостности которого не сравним или выше уровня целостности первого субъекта доступа.

Уровень целостности объекта доступа, как

правило, отражает степень уверенности в

целостности содержащейся в нем информации

Уровень целостности субъекта доступа, как

правило, соответствует его полномочиям по

доступу к объектам доступа в зависимости от их

уровней целостности

Достоинства – высокая степень надежности и правила более

разработчиков и пользователей.

Недостатки – реализация сложна и требует значительных ресурсов

просты

18

для

19.

Политика безопасности информационных потоковИнформационный поток - преобразование информации в объекте или субъекте

доступа, зависящее от информации в объекте или субъекте доступа, реализуемое

субъектом(ами) доступа

Информационный поток по памяти:

информационный поток, основанный на

использовании памяти, в которую

реализующий его субъект(ы) доступа

записывает или откуда считывает

информацию.

RF = {writem, writet} - множество видов

информационных потоков, где

writem - информационный поток по памяти,

writet - информационный поток по времени

F (E S) (E S) RF

Информационный поток по времени:

предполагает, что передающий информацию

субъект модулирует с помощью

передаваемой информации некоторый

изменяющийся во времени процесс, а

субъект, принимающий информацию, в

состоянии демодулировать передаваемый

сигнал, наблюдая несущий информацию

процесс во времени

- множество информационных потоков

19

20.

Политика изолированной программной средыПОЛИТИКА

ИЗОЛИРОВАННОЙ

ПРОГРАММНОЙ

СРЕДЫ

– определяет порядок

безопасного взаимодействия субъектов системы, обеспечивающего невозможность

воздействия на систему защиты и модификации ее параметров.

Реализуется:

1. Путем изоляции субъектов системы друг от друга.

2. Путем контроля порождения новых субъектов.

Отличие политики безопасности от предотвращения НСД:

1. ПБ определяет как разрешенные так и запрещенные доступы.

2. ПБ конструктивна и является основой некоторого аппарата для своей

реализации.

Политика безопасности включает:

1. Множество возможных операций над объектами.

2. Для каждой пары «субъект-объект» определено подмножество допустимых

операций из всего множества возможных операций.

21.

Вопрос № 3.Понятие доступа и монитора

безопасности

21

22.

Аксиомы защищенных АСАксиома 1. В защищенной АС всегда присутствует активный

компонент (субъект), выполняющий контроль операций субъектов над

объектами (фактически отвечает за реализацию некоторой политики

безопасности).

Аксиома 2. Для выполнения в защищенной АС операций над объектами

необходима дополнительная информация (и наличие содержащего ее

объекта) о разрешенных и запрещенных операциях субъектов с

объектами.

Аксиома 3. Все вопросы безопасности информации в АС описываются

доступами субъектов к объектам.

Аксиома 4. Субъекты в компьютерной системе могут быть порождены

только активной компонентой (субъектами) из объектов.

23.

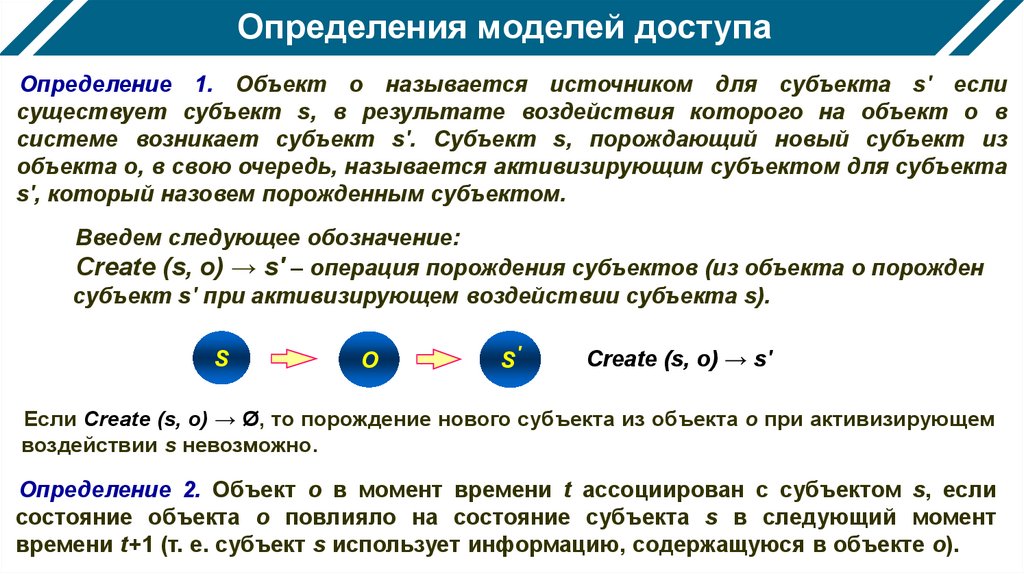

Определения моделей доступаОпределение 1. Объект о называется источником для субъекта s' если

существует субъект s, в результате воздействия которого на объект о в

системе возникает субъект s'. Субъект s, порождающий новый субъект из

объекта о, в свою очередь, называется активизирующим субъектом для субъекта

s', который назовем порожденным субъектом.

Введем следующее обозначение:

Create (s, о) → s' – операция порождения субъектов (из объекта о порожден

субъект s' при активизирующем воздействии субъекта s).

S

О

S'

Create (s, о) → s'

Если Create (s, о) → Ø, то порождение нового субъекта из объекта о при активизирующем

воздействии s невозможно.

Определение 2. Объект о в момент времени t ассоциирован с субъектом s, если

состояние объекта о повлияло на состояние субъекта s в следующий момент

времени t+1 (т. е. субъект s использует информацию, содержащуюся в объекте о).

24.

Определения моделей доступаОпределение 3. Потоком информации от объекта о (источника) к объекту о'

(приемнику) называется преобразование информации в объекте о', реализуемое

субъектом s и зависящее от о.

Используем следующее обозначение:

Stream (s, o) →o' – поток информации от объекта о к объекту о'.

o

s

o'

Stream (s, o) →o'

Отношение "между объектами существует информационный поток" является

транзитивным (относительно пары субъектов), т. е. если существует

Stream (s, о) → о' и существует Stream (s', о') → о", то и Stream ((s, s'), о) → о".

Определение 4. Доступом субъекта s к объекту о будем называть порождение

потока

информации

между

некоторым

объектом

(например,

между

ассоциированными с субъектом объектами s({o'})) и объектом о.

25.

Скрытые потокиP

N

N – подмножество потоков, характеризующее НСД (скрытые);

L – подмножество потоков, характеризующих легальный доступ

L

N ∩ L=Ø

P=N U L;

Скрытый канал

по памяти

по времени

r

r

w

o1

u1

o2

w

r

w

r

u2

o3

u1 – нарушитель;

u2 – пользователь, обрабатывающий ценную

информацию;

о1 – объект, доступный нарушителю на запись;

о2 – общедоступный объект;

о3 – ценный объект.

o1

u1

r

w

r

o3

u2

o2

u1 – нарушитель;

u2 – пользователь, обрабатывающий ценную информацию;

о1 – объект, доступный нарушителю на запись;

о2 – ценный объект

о3 – процесс, на который отражается по времени информация

о работе пользователя u2

26.

Мониторы безопасностиОпределение 5. Правила разграничения доступа субъектов к объектам есть

формально описанные потоки, принадлежащие подмножеству L.

Для разделения всего множества потоков в компьютерной системе на подмножества L и N

необходимо существование субъекта, который:

- активизировался бы при возникновении любого потока;

- производил бы фильтрацию потоков в соответствии с принадлежностью множествам L

или N.

Определение 6. Монитор обращений (МО) – субъект, активизирующийся при

возникновении потока от любого субъекта к любому объекту.

Определение 7. Монитор безопасности объектов (МБО) – монитор обращений,

который разрешает прохождение потока, принадлежащего только множеству

легального доступа L.

27.

Мониторы безопасностиВозможные пути обхода политики

безопасности нарушителем s':

а – изменение функциональности

субъекта;

б – изменение функциональности МБО;

в – реализация информационного

потока в обход МБО.

Определение 8. Монитор порождения субъектов (МПС) – субъект, активизирующийся при

любом порождении субъектов.

Определение 9. Монитор безопасности субъектов (МБС) – субъект, который разрешает

порождение субъектов только для фиксированного подмножества пар

активизирующих субъектов и объектов-источников.

Воздействие МБС выделяет во всем множестве субъектов S подмножество разрешенных

субъектов Е.

28.

Задание на самоподготовку1.Изучить материал лекции.

2.Дополнить конспект

3.Подготовиться к опросу по изученному

материалу

4.Завершить работу над 3 разделом ДКЗ

28

informatics

informatics