Similar presentations:

Защита информации. Классификация каналов утечки информации

1. ЗАЩИТА ИНФОРМАЦИИ

Классификация каналов утечки информации.Методы и средства обеспечения информационной

безопасности.

Методологические, организационные и

технические способы защиты информации.

2.

Закон Российской Федерации «Об информации,информатизации

и

защите

информации»,

принятый Государственной Думой 25 января 1995

года, формулирует как цели защиты информации

(ст. 20), так и объекты (ст. 21).

Закон направлен на регулирование отношений,

возникающих при формировании и использовании

информационных технологий и ресурсов на

основе создания, сбора, обработки, накопления,

хранения,

поиска,

распространения

и

предоставления потребителю документированной

информации, а также защите информации, прав

субъектов, участвующих в информационных

процессах и информатизации.

2

3.

Цели защиты (ст. 20)предотвращение утечки, хищения, утраты, искажения, подделки

информации;

предотвращение угроз безопасности личности, общества, государства;

предотвращение несанкционированных действий по уничтожению,

модификации, искажению, копированию, блокированию информации;

предотвращение других форм незаконного вмешательства в

информационные ресурсы и информационные системы, обеспечение

правового режима документированной информации как объекта

собственности;

защита конституционных прав граждан на сохранение личной тайны и

конфиденциальности персональных данных, имеющихся в

информационных системах;

сохранение государственной тайны, конфиденциальности

документированной информации в соответствии с законодательством;

обеспечение прав субъектов в информационных процессах и при

разработке, производстве и применении информационных систем,

технологий и средств их обеспечения.

3

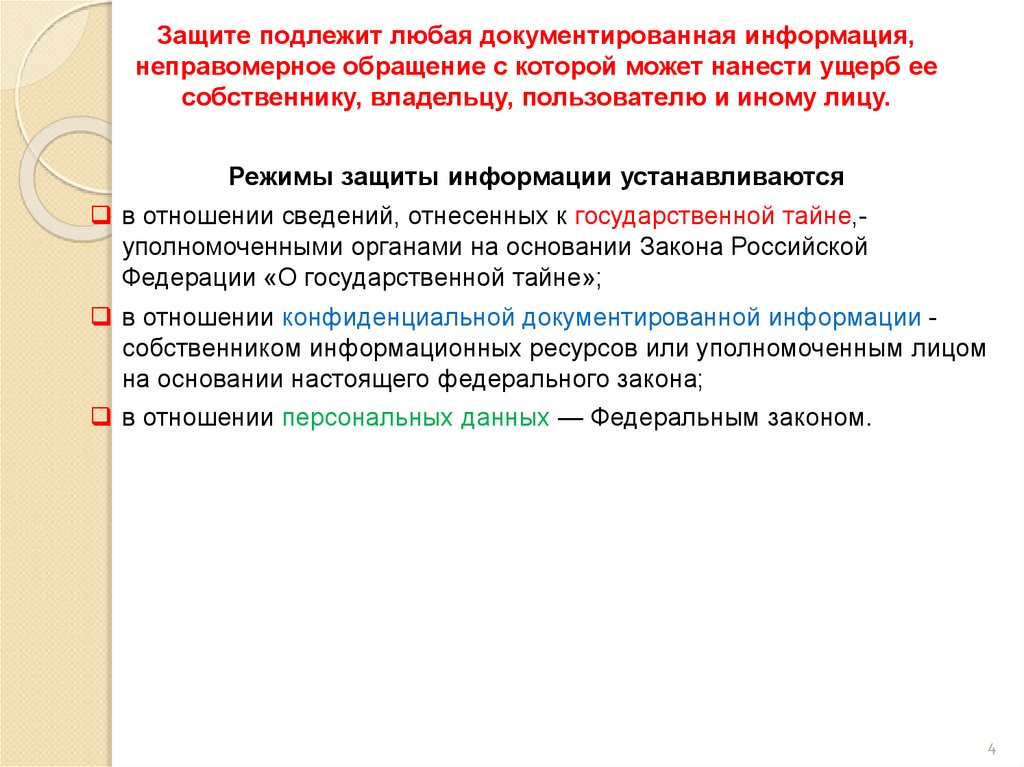

4.

Защите подлежит любая документированная информация,неправомерное обращение с которой может нанести ущерб ее

собственнику, владельцу, пользователю и иному лицу.

Режимы защиты информации устанавливаются

в отношении сведений, отнесенных к государственной тайне,уполномоченными органами на основании Закона Российской

Федерации «О государственной тайне»;

в отношении конфиденциальной документированной информации собственником информационных ресурсов или уполномоченным лицом

на основании настоящего федерального закона;

в отношении персональных данных — Федеральным законом.

4

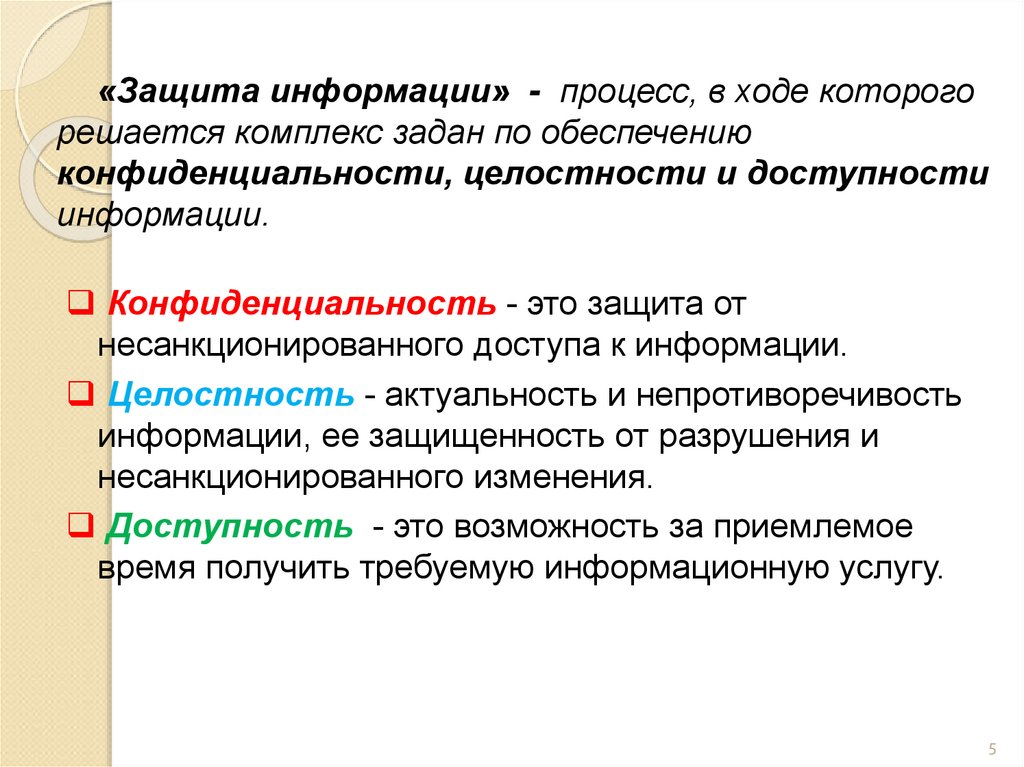

5.

«Защита информации» - процесс, в ходе которогорешается комплекс задан по обеспечению

конфиденциальности, целостности и доступности

информации.

Конфиденциальность - это защита от

несанкционированного доступа к информации.

Целостность - актуальность и непротиворечивость

информации, ее защищенность от разрушения и

несанкционированного изменения.

Доступность - это возможность за приемлемое

время получить требуемую информационную услугу.

5

6.

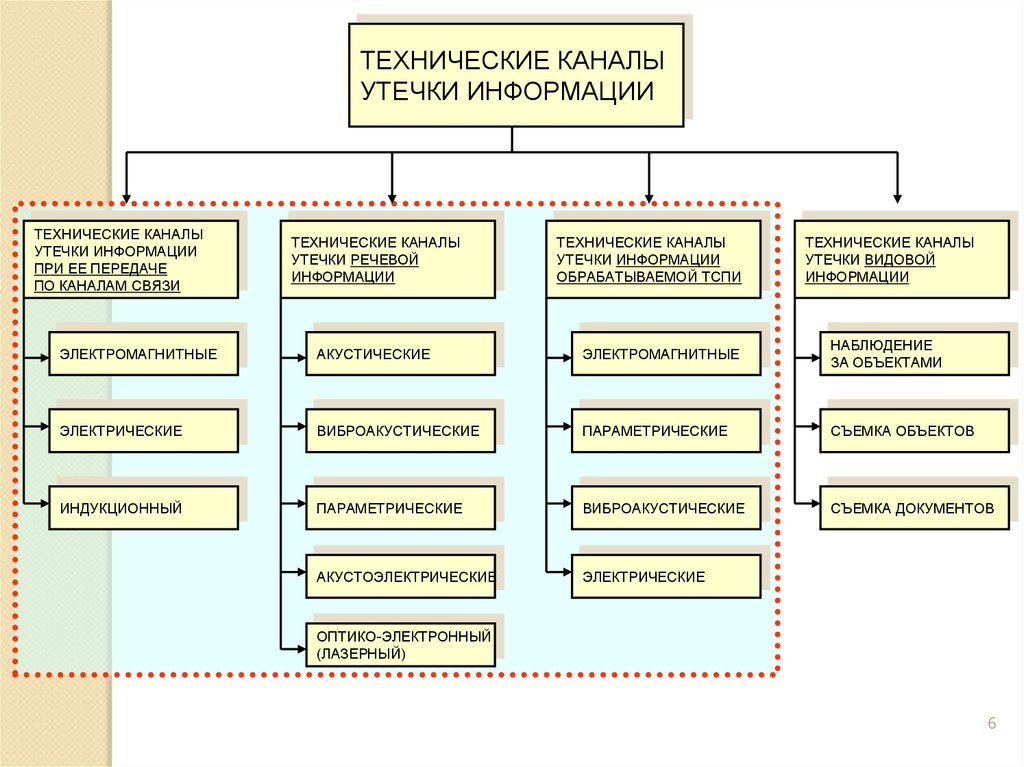

ТЕХНИЧЕСКИЕ КАНАЛЫУТЕЧКИ ИНФОРМАЦИИ

ТЕХНИЧЕСКИЕ КАНАЛЫ

УТЕЧКИ ИНФОРМАЦИИ

ПРИ ЕЕ ПЕРЕДАЧЕ

ПО КАНАЛАМ СВЯЗИ

ТЕХНИЧЕСКИЕ КАНАЛЫ

УТЕЧКИ РЕЧЕВОЙ

ИНФОРМАЦИИ

ТЕХНИЧЕСКИЕ КАНАЛЫ

УТЕЧКИ ИНФОРМАЦИИ

ОБРАБАТЫВАЕМОЙ ТСПИ

ТЕХНИЧЕСКИЕ КАНАЛЫ

УТЕЧКИ ВИДОВОЙ

ИНФОРМАЦИИ

ЭЛЕКТРОМАГНИТНЫЕ

АКУСТИЧЕСКИЕ

ЭЛЕКТРОМАГНИТНЫЕ

НАБЛЮДЕНИЕ

ЗА ОБЪЕКТАМИ

ЭЛЕКТРИЧЕСКИЕ

ВИБРОАКУСТИЧЕСКИЕ

ПАРАМЕТРИЧЕСКИЕ

СЪЕМКА ОБЪЕКТОВ

ИНДУКЦИОННЫЙ

ПАРАМЕТРИЧЕСКИЕ

ВИБРОАКУСТИЧЕСКИЕ

СЪЕМКА ДОКУМЕНТОВ

АКУСТОЭЛЕКТРИЧЕСКИЕ

ЭЛЕКТРИЧЕСКИЕ

ОПТИКО-ЭЛЕКТРОННЫЙ

(ЛАЗЕРНЫЙ)

6

7.

КАНАЛЫ УТЕЧКИ ИНФОРМАЦИИ ПРИ ЕЁ ПЕРЕДАЧЕ ПО КАНАЛАМ СВЯЗИЭлектрический

Электромагнитный

Индукционный

7

8.

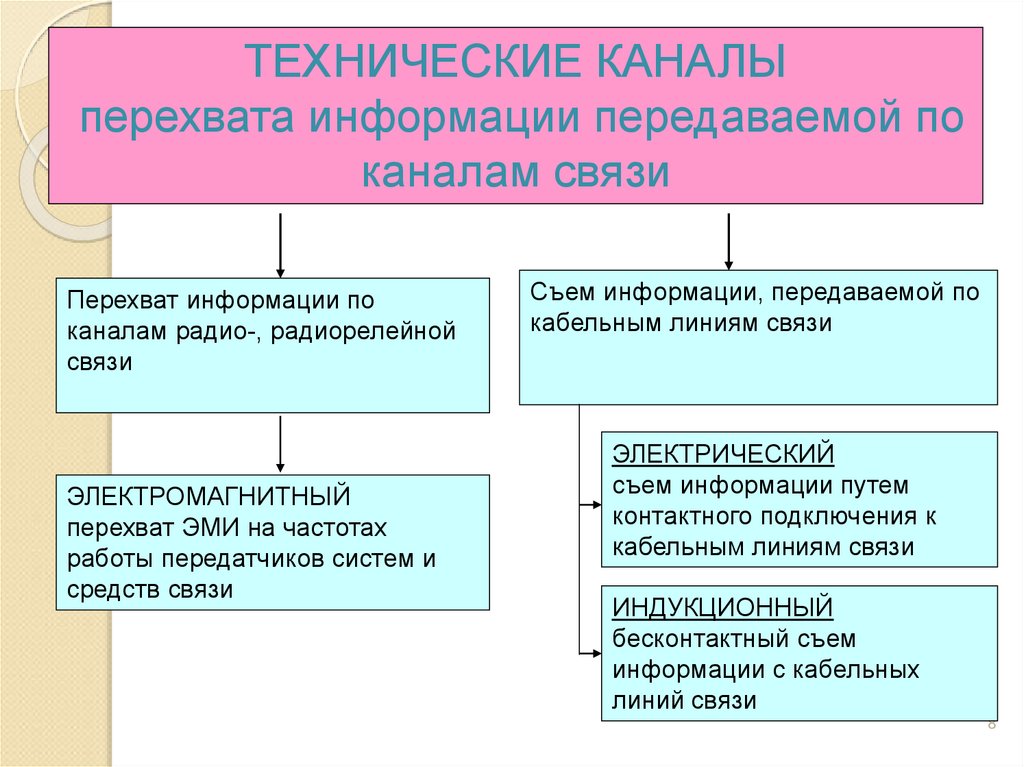

ТЕХНИЧЕСКИЕ КАНАЛЫперехвата информации передаваемой по

каналам связи

Перехват информации по

каналам радио-, радиорелейной

связи

ЭЛЕКТРОМАГНИТНЫЙ

перехват ЭМИ на частотах

работы передатчиков систем и

средств связи

Съем информации, передаваемой по

кабельным линиям связи

ЭЛЕКТРИЧЕСКИЙ

съем информации путем

контактного подключения к

кабельным линиям связи

ИНДУКЦИОННЫЙ

бесконтактный съем

информации с кабельных

линий связи

8

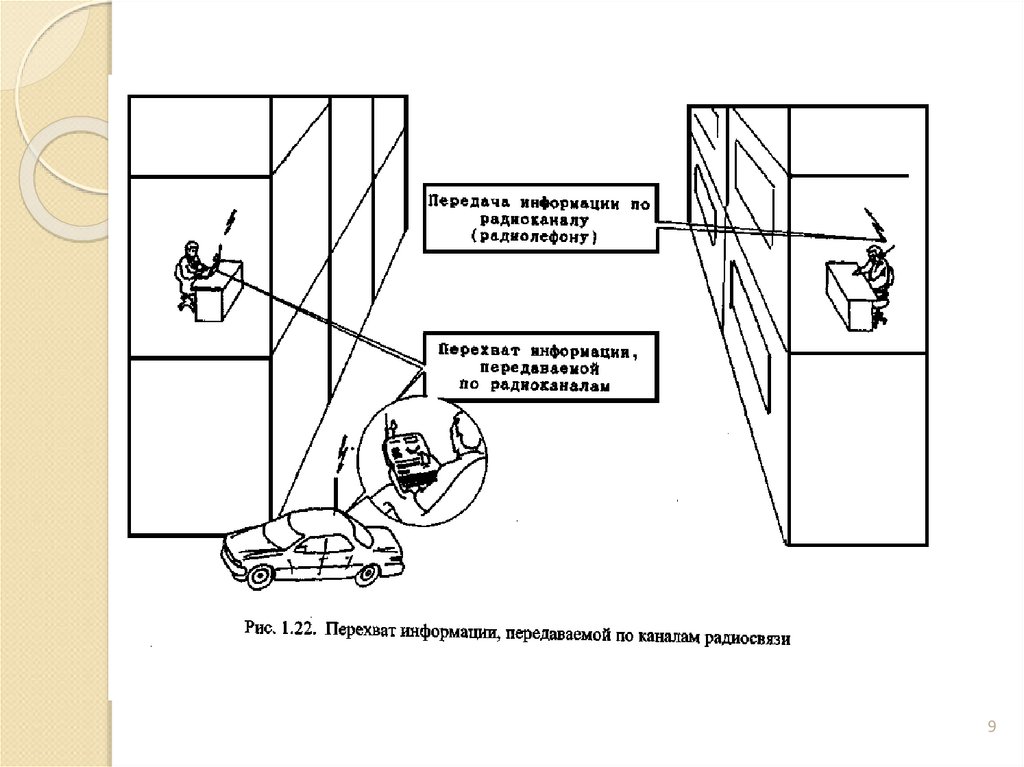

9.

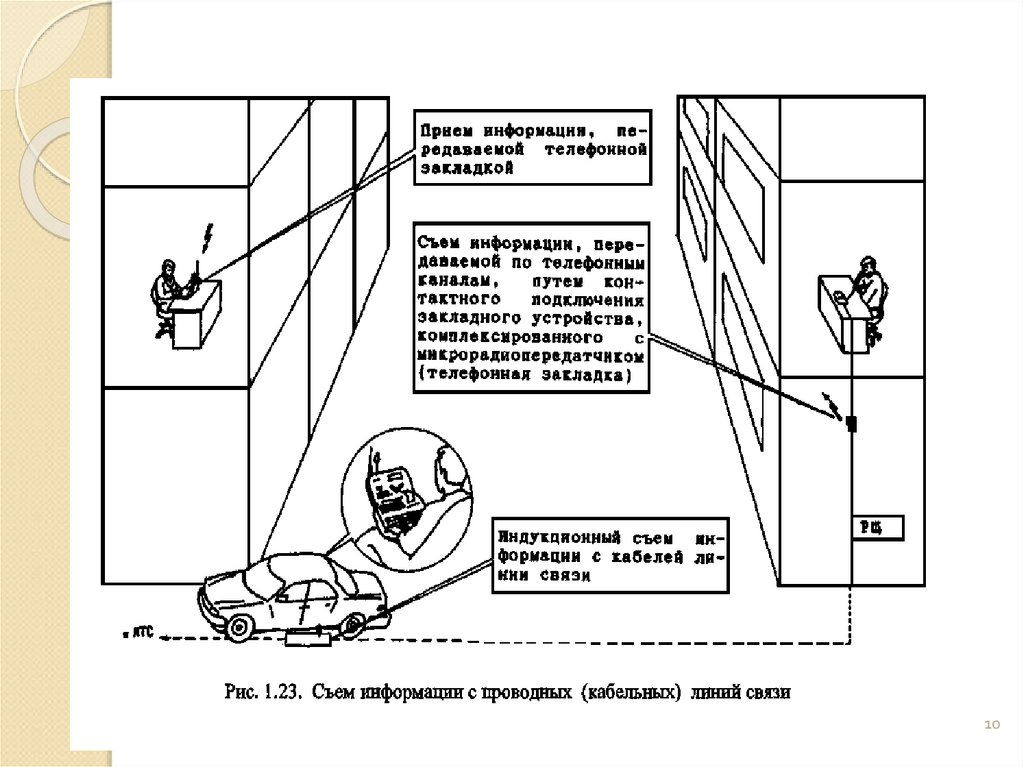

910.

1011.

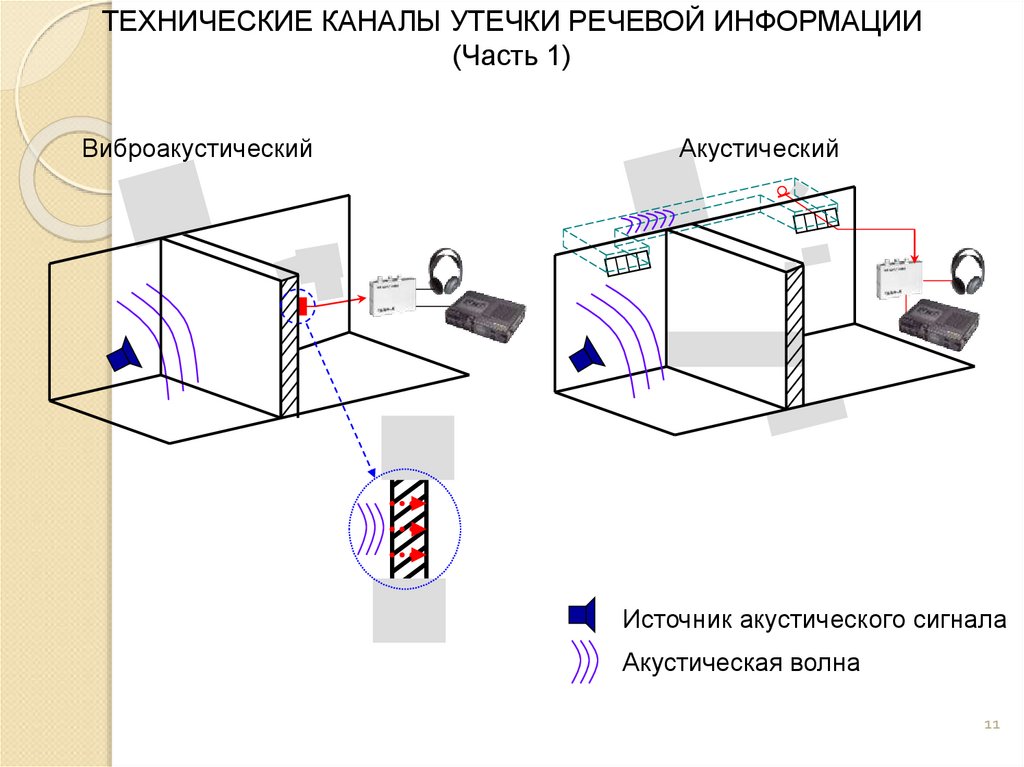

ТЕХНИЧЕСКИЕ КАНАЛЫ УТЕЧКИ РЕЧЕВОЙ ИНФОРМАЦИИ(Часть 1)

Виброакустический

Акустический

Источник акустического сигнала

Акустическая волна

11

12.

ТЕХНИЧЕСКИЕ КАНАЛЫ УТЕЧКИ РЕЧЕВОЙ ИНФОРМАЦИИ(Часть 2)

Акустоэлектрический

Оптико-электронный

(лазерный)

Параметрический

Источник акустического сигнала

Акустическая волна

12

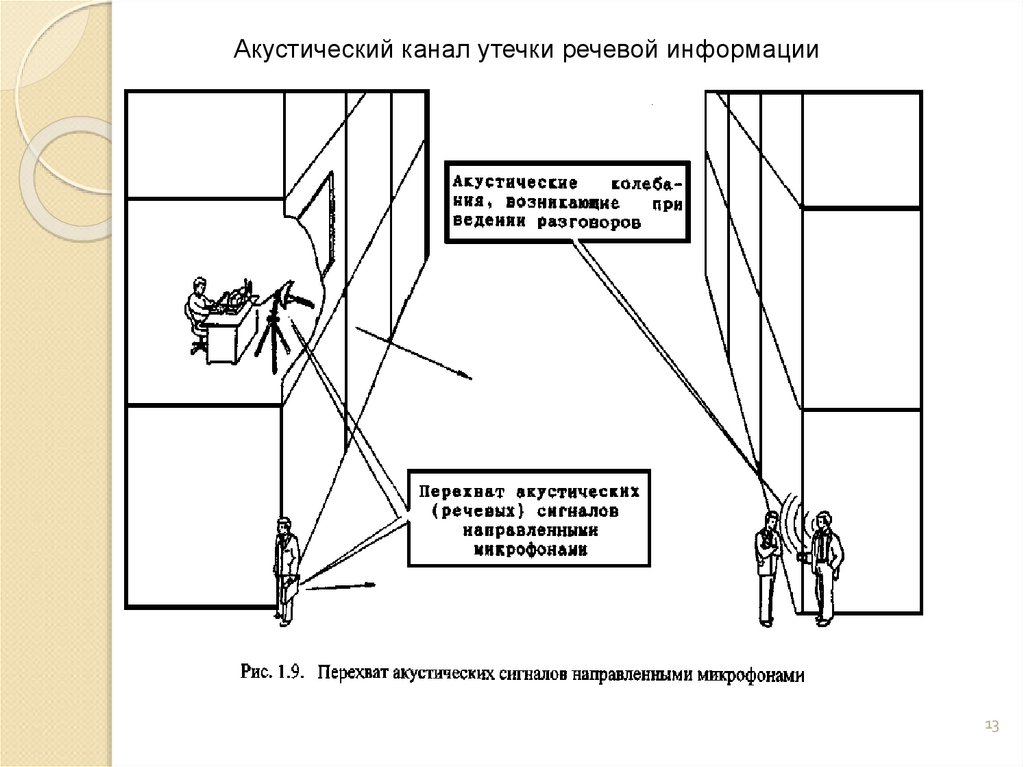

13.

Акустический канал утечки речевой информации13

14.

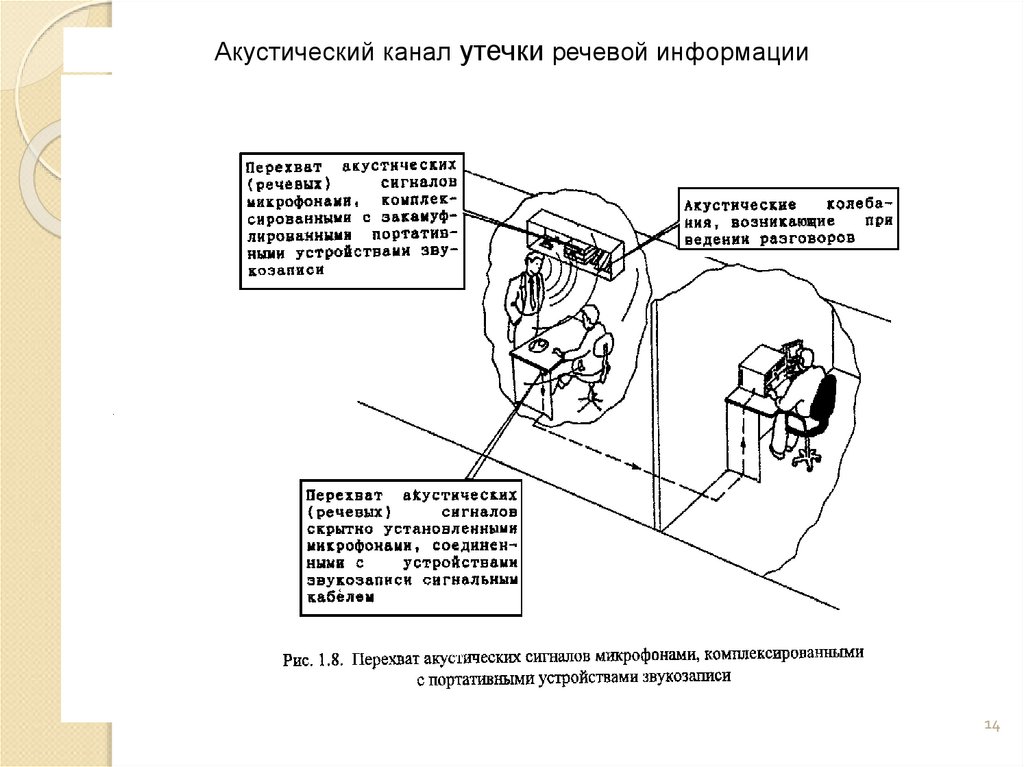

Акустический канал утечки речевой информации14

15.

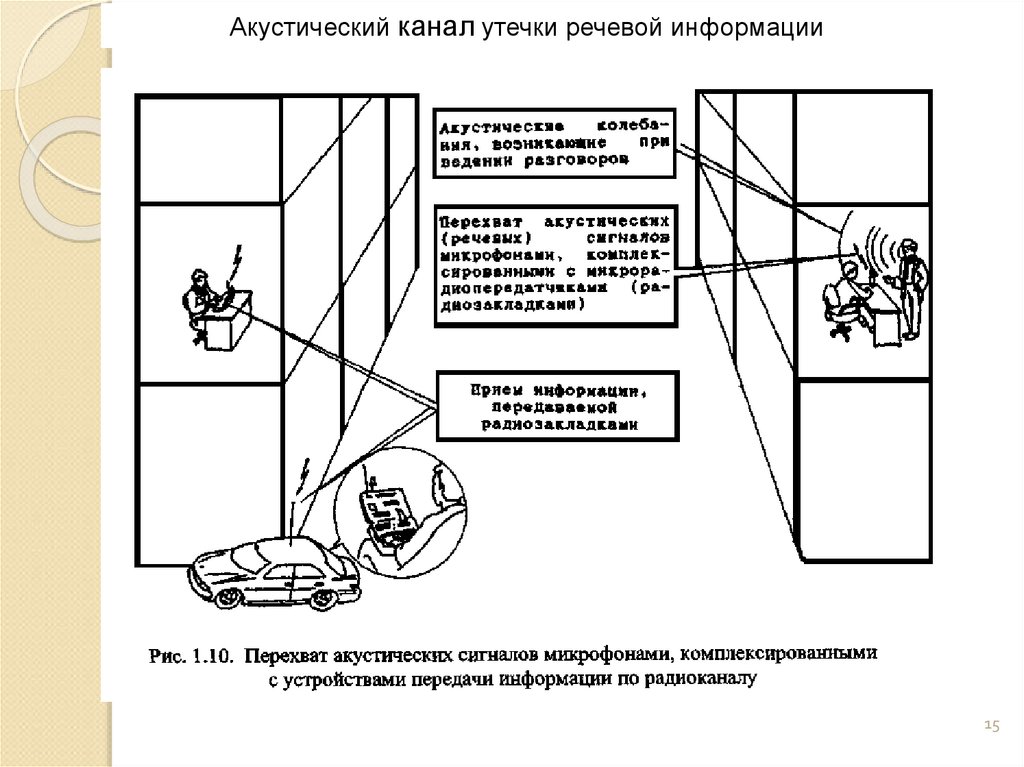

Акустический канал утечки речевой информации15

16.

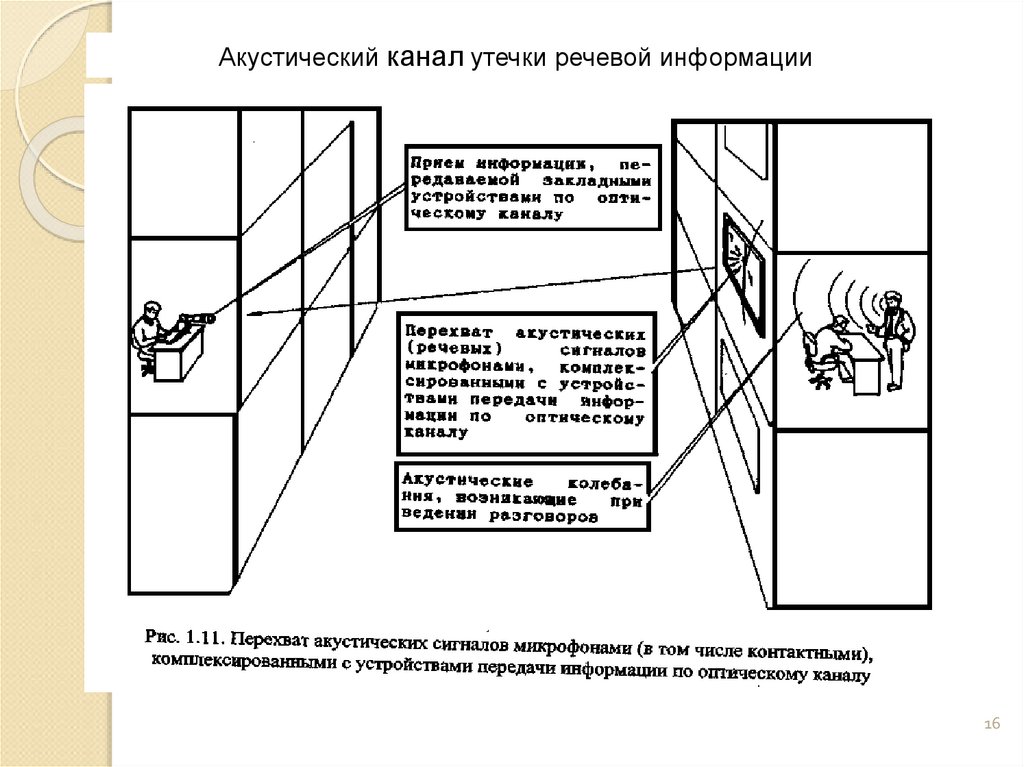

Акустический канал утечки речевой информации16

17.

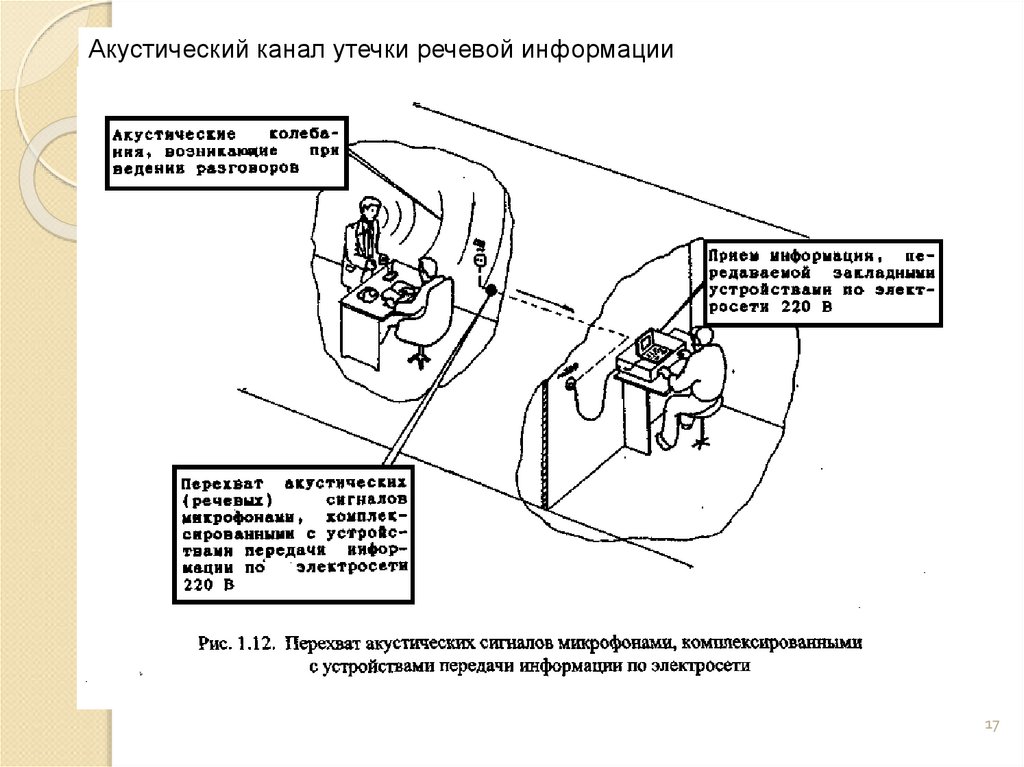

Акустический канал утечки речевой информации17

18.

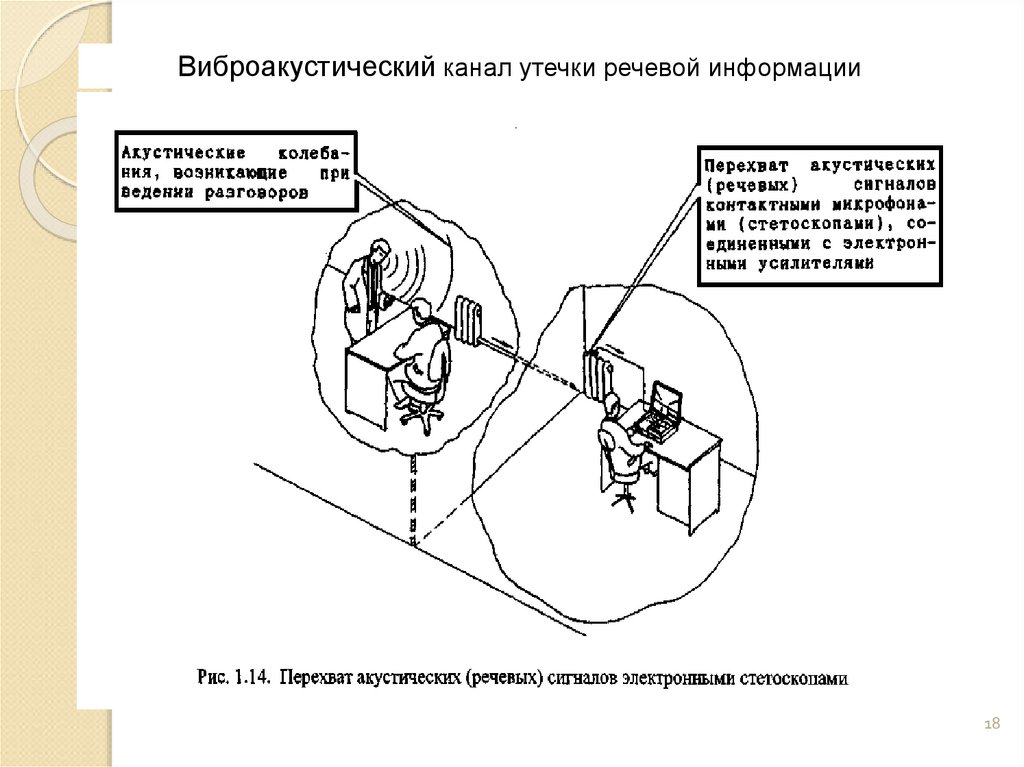

Виброакустический канал утечки речевой информации18

19.

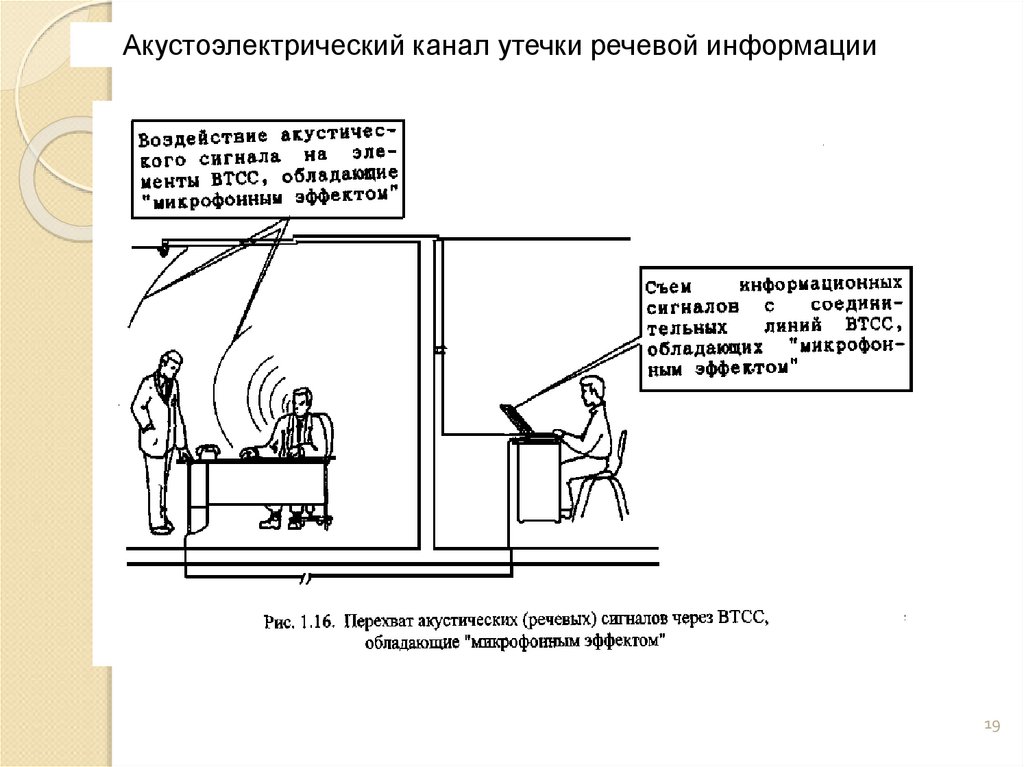

Акустоэлектрический канал утечки речевой информации19

20.

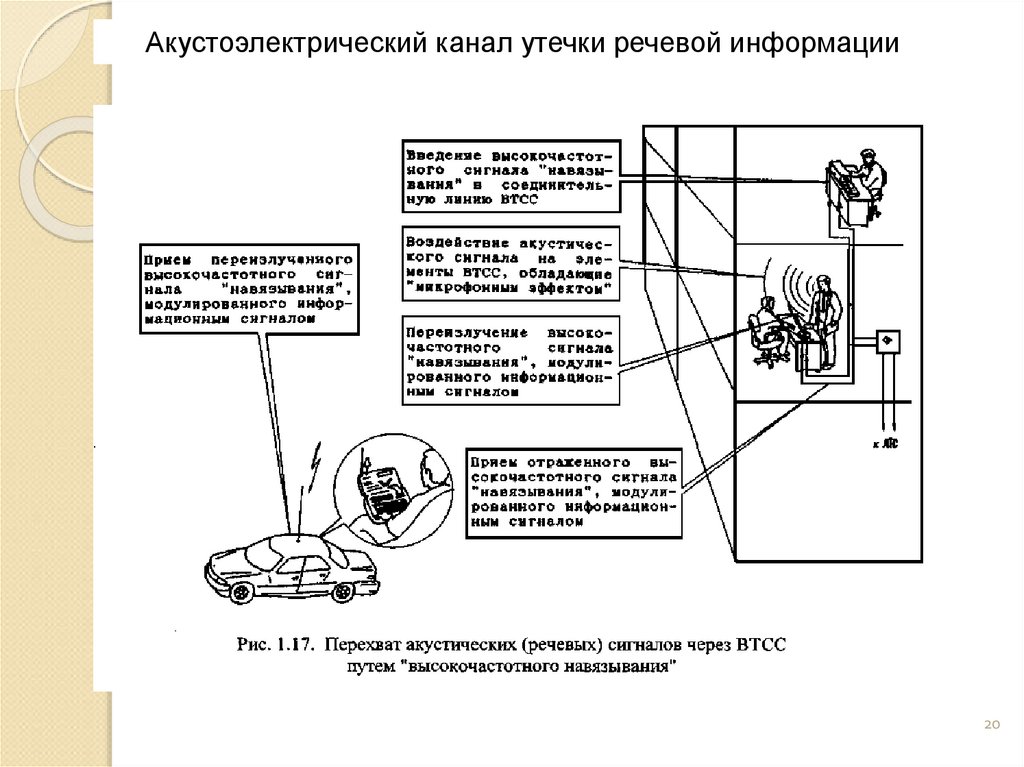

Акустоэлектрический канал утечки речевой информации20

21.

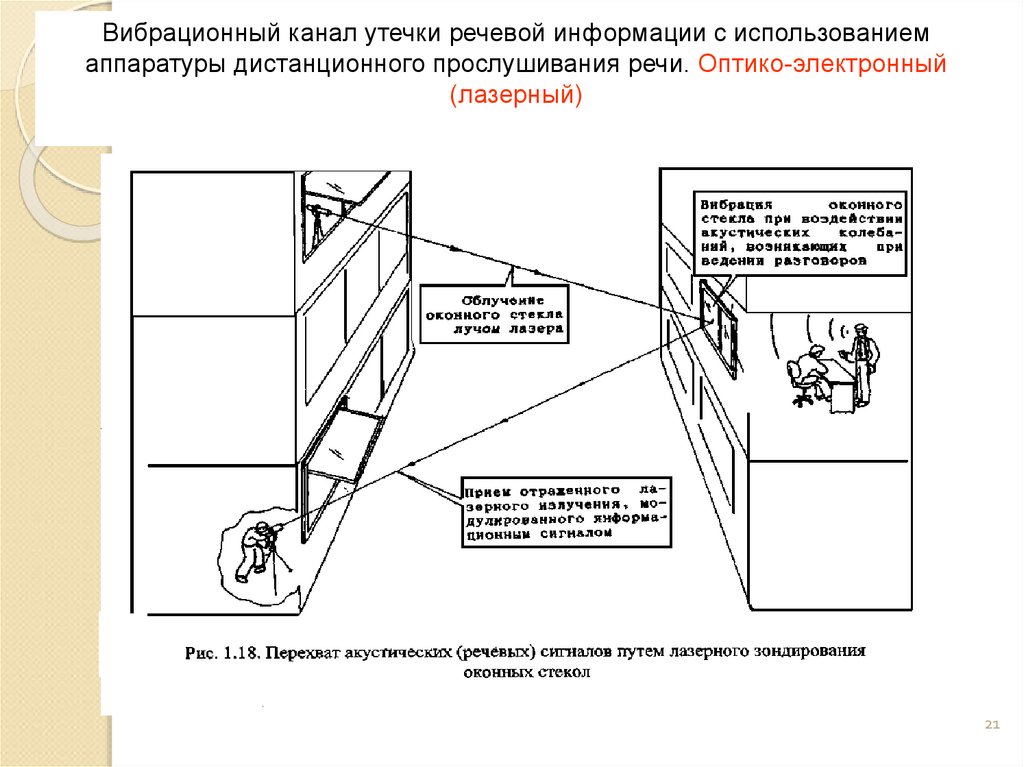

Вибрационный канал утечки речевой информации с использованиемаппаратуры дистанционного прослушивания речи. Оптико-электронный

(лазерный)

21

22.

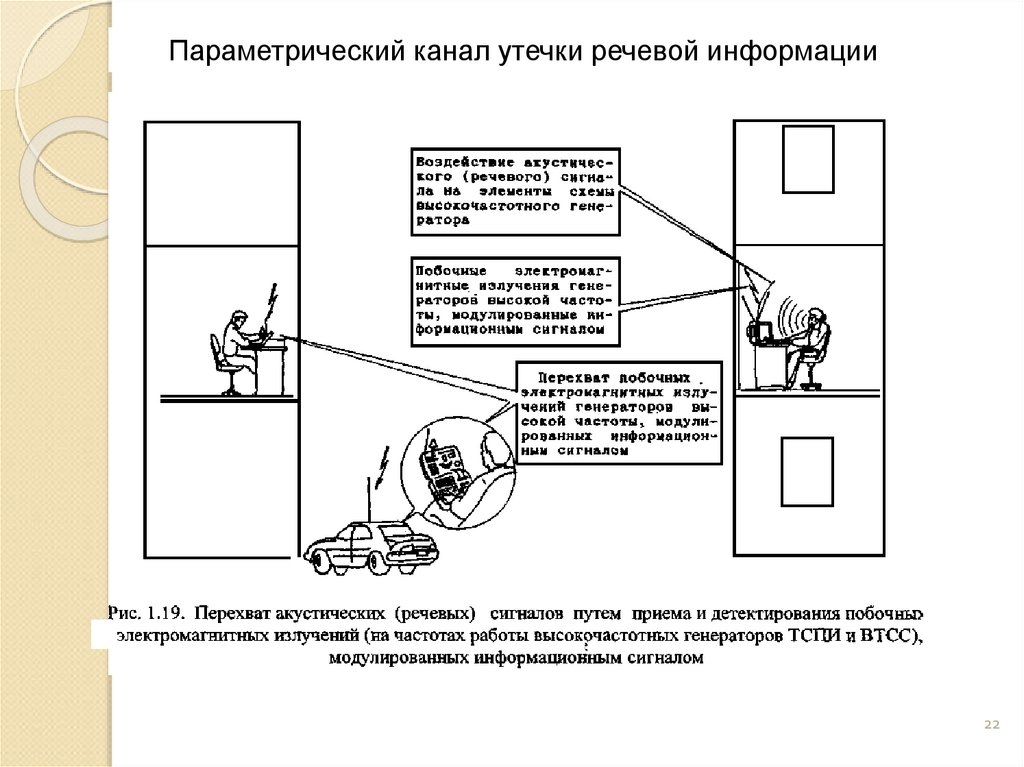

Параметрический канал утечки речевой информации22

23.

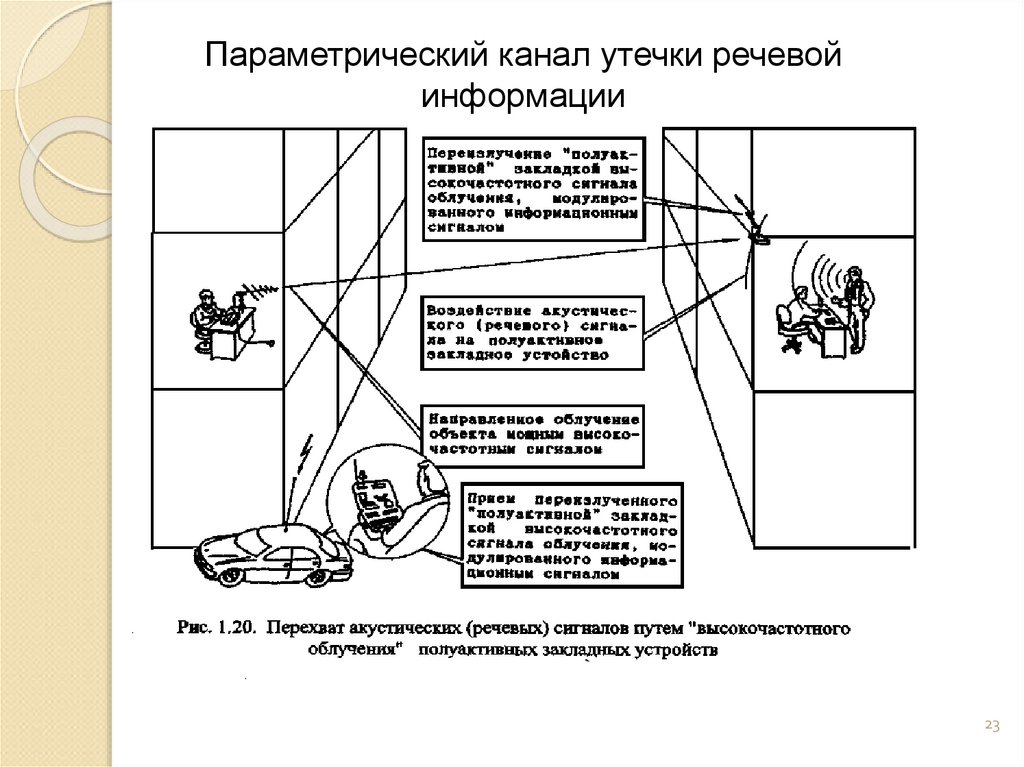

Параметрический канал утечки речевойинформации

23

24.

ТЕХНИЧЕСКИЕ КАНАЛЫ УТЕЧКИ ИНФОРМАЦИИ, ОБРАБАТЫВАЕМОЙ ТСПИЭлектромагнитный

Параметрический

220 В

789

789

Электрический

Виброакустический

456

123

456

123

Красящая лента

456

220 В

456

Бумага

24

25.

Электромагнитные каналы утечки информации25

26.

Электромагнитные каналы утечки информации26

27.

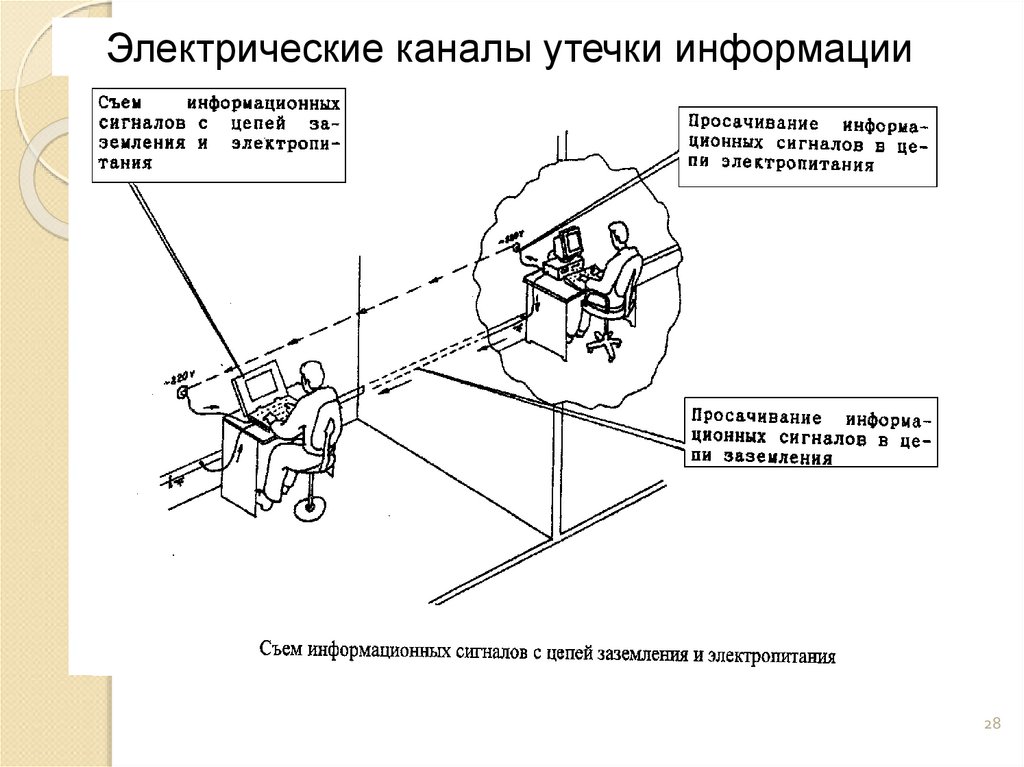

Электрические каналы утечки информации27

28.

Электрические каналы утечки информации28

29.

Параметрический каналы утечки информации29

30.

ТЕХНИЧЕСКИЕ КАНАЛЫ УТЕЧКИ ИНФОРМАЦИИВИЗУАЛЬНОЕ НАБЛЮДЕНИЕ,

В ТОМ ЧИСЛЕ ПРИБОРАМИ

НОЧНОГО ВИДЕНИЯ

ОБЛУЧЕНИЕ

ТЕХНИЧЕСКИХ

СРЕДСТВ

ПОБОЧНЫЕ

ИЗЛУЧЕНИЯ

КОМПЬЮТЕРА

ПЕРЕДАЧА ИНФОРМАЦИИ

ПО ПРОВОДАМ СИСТЕМЫ

ОХРАННОЙ И ПОЖАРНОЙ

СИГНАЛИЗАЦИИ

СЪЕМ ИНФОРМАЦИИ

ПО ВИБРОКАНАЛУ

ПЕРЕДАЧА

ИНФОРМАЦИИ

ПО РАДИОКАНАЛУ

ТЕЛЕФОННАЯ

СЕТЬ

ПЕРЕДАЧА

ИНФОРМАЦИИ

ПО ПРОВОДАМ

СЪЕМ ИНФОРМАЦИИ

ПО ВИБРОКАНАЛУ

ПЕРЕДАЧА

ИНФОРМАЦИИ

ПО РАДИОКАНАЛУ

ПОДПИТКА

ТОКАМИ ВЫСОКОЙ

ЧАСТОТЫ

30

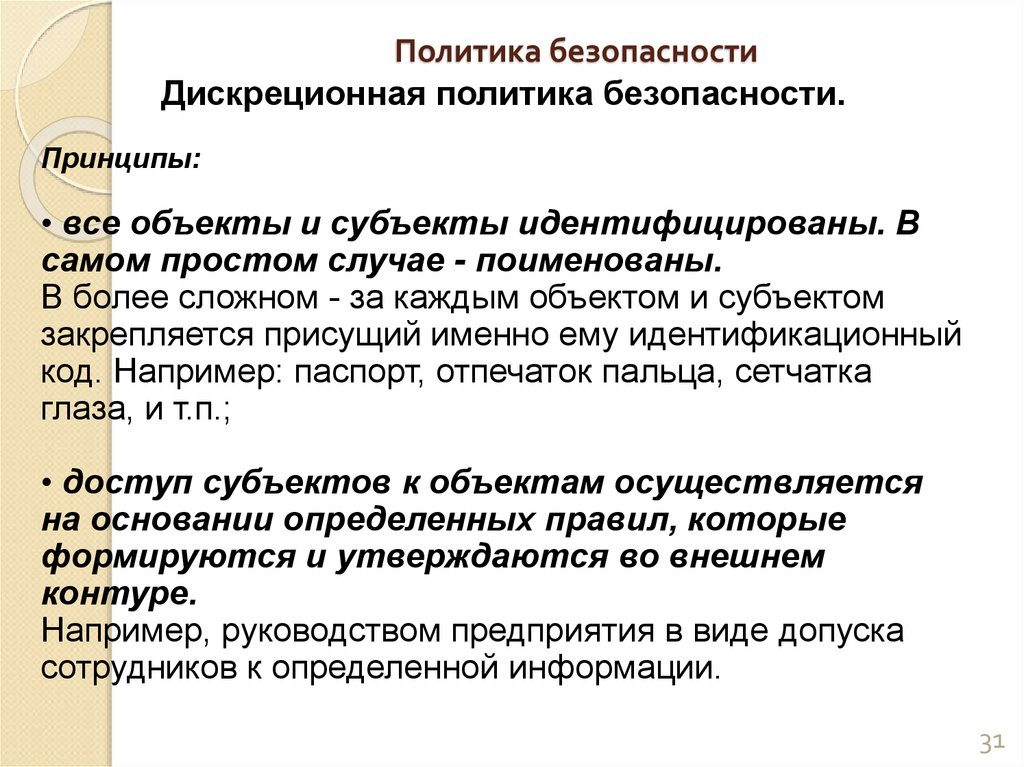

31. Политика безопасности

Дискреционная политика безопасности.Принципы:

• все объекты и субъекты идентифицированы. В

самом простом случае - поименованы.

В более сложном - за каждым объектом и субъектом

закрепляется присущий именно ему идентификационный

код. Например: паспорт, отпечаток пальца, сетчатка

глаза, и т.п.;

• доступ субъектов к объектам осуществляется

на основании определенных правил, которые

формируются и утверждаются во внешнем

контуре.

Например, руководством предприятия в виде допуска

сотрудников к определенной информации.

31

32. Политика безопасности

Мандатная политика безопасности.Принципы:

все объекты и субъекты идентифицированы;

вся возможная информация классифицирована по

уровням значимости, секретности.

каждому объекту присвоен уровень,

определяющий максимальный уровень значимости

информации, которая присуща данному объекту.

каждому субъекту присвоен уровень доступа,

определяющий его возможности по доступу к

объектам, содержащим информацию

соответствующего уровня значимости.

32

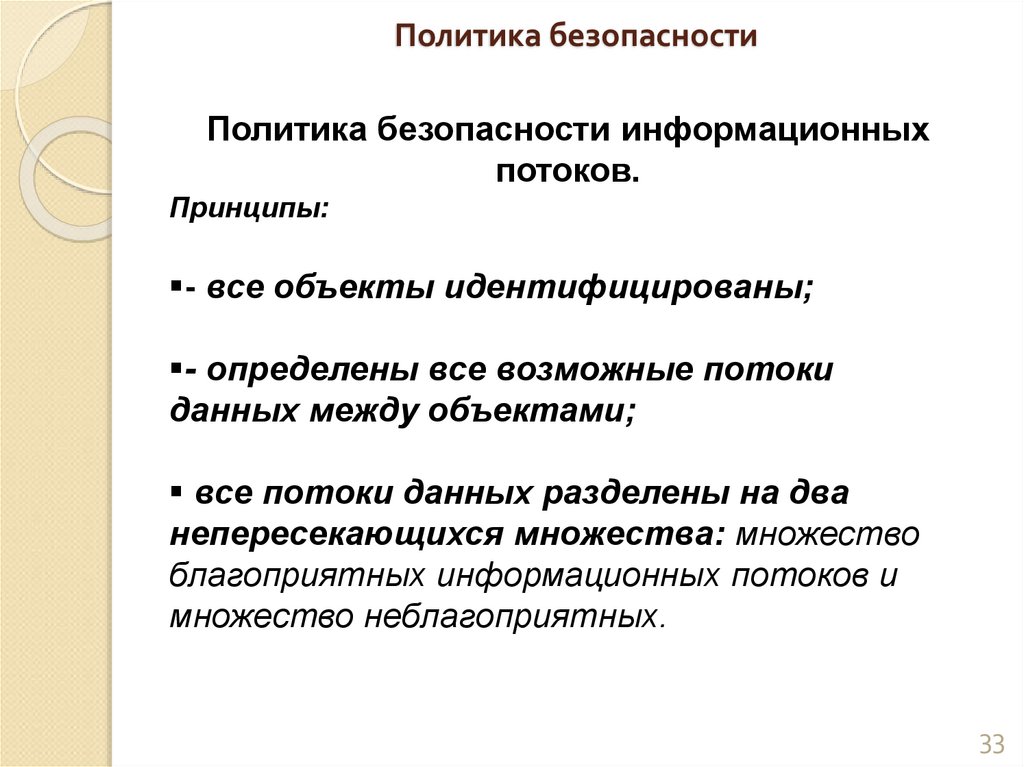

33. Политика безопасности

Политика безопасности информационныхпотоков.

Принципы:

- все объекты идентифицированы;

- определены все возможные потоки

данных между объектами;

все потоки данных разделены на два

непересекающихся множества: множество

благоприятных информационных потоков и

множество неблагоприятных.

33

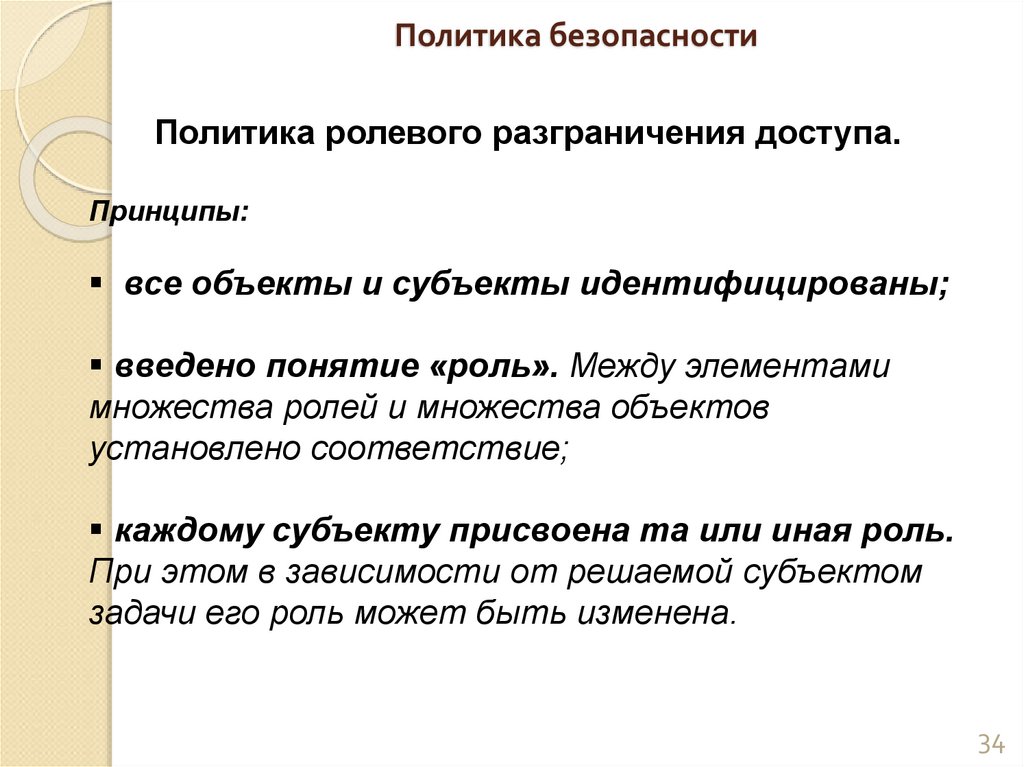

34. Политика безопасности

Политика ролевого разграничения доступа.Принципы:

все объекты и субъекты идентифицированы;

введено понятие «роль». Между элементами

множества ролей и множества объектов

установлено соответствие;

каждому субъекту присвоена та или иная роль.

При этом в зависимости от решаемой субъектом

задачи его роль может быть изменена.

34

35. Политика безопасности

Политика изолированной среды.Принципы:

все объекты и субъекты идентифицированы;

сформулирован список функций, которые могут исполнять

субъекты, в том числе функции по доступу к объектам. При

этом функции списка не позволяют модифицировать

существующую систему обеспечения безопасности;

сформулирован список субъектов;

за каждым субъектом из списка субъектов закреплены

конкретные функции из списка функций;

осуществляется жесткий контроль, чтобы в системе

могли функционировать только субъекты из списка и

выполнять только закрепленные за ними функции

35

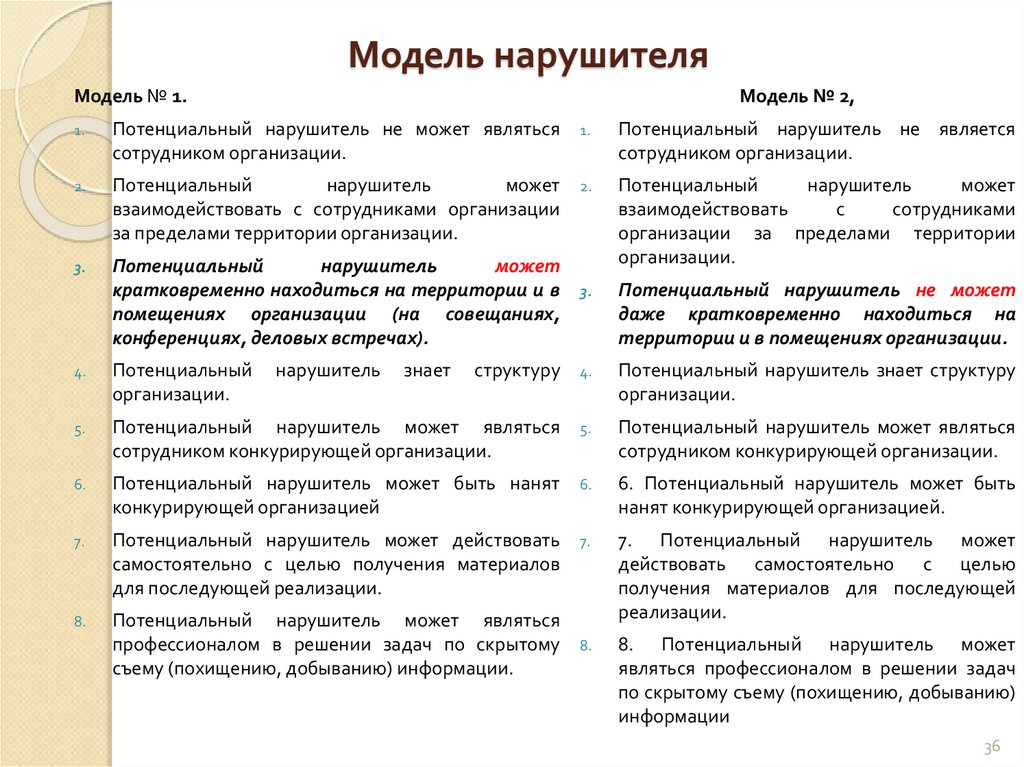

36. Модель нарушителя

Модель № 1.Модель № 2,

1.

Потенциальный нарушитель не может являться

сотрудником организации.

1.

Потенциальный нарушитель не является

сотрудником организации.

2.

Потенциальный

нарушитель

может

взаимодействовать с сотрудниками организации

за пределами территории организации.

2.

3.

Потенциальный

нарушитель

может

кратковременно находиться на территории и в

помещениях организации (на совещаниях,

конференциях, деловых встречах).

Потенциальный

нарушитель

может

взаимодействовать

с

сотрудниками

организации за пределами территории

организации.

3.

Потенциальный нарушитель не может

даже кратковременно находиться на

территории и в помещениях организации.

4.

Потенциальный

организации.

нарушитель

знает

структуру

4.

Потенциальный нарушитель знает структуру

организации.

5.

Потенциальный нарушитель может являться

сотрудником конкурирующей организации.

5.

Потенциальный нарушитель может являться

сотрудником конкурирующей организации.

6.

Потенциальный нарушитель может быть нанят

конкурирующей организацией

6.

6. Потенциальный нарушитель может быть

нанят конкурирующей организацией.

7.

Потенциальный нарушитель может действовать

самостоятельно с целью получения материалов

для последующей реализации.

7.

8.

Потенциальный нарушитель может являться

профессионалом в решении задач по скрытому

съему (похищению, добыванию) информации.

7. Потенциальный нарушитель может

действовать самостоятельно с целью

получения материалов для последующей

реализации.

8.

8. Потенциальный нарушитель может

являться профессионалом в решении задач

по скрытому съему (похищению, добыванию)

информации

36

37. Организационные меры

организация режимных зон в зависимости от решаемых задач и потенциальныхвозможностей утечки информации по аудио-, видео и радиоканалам;

постоянная работа с персоналом: тестирование, обучение методам и средствам

защиты информации;

кадровые проверки персонала;

контроль посетителей;

поиск закладных устройств в помещениях; проверка и организация проведения

специальных исследований техники, которая используется для работы с наиболее

ценной информацией;

корректирование политики безопасности в зависимости от решаемых в

организации задач; управление правилами разграничения доступа как в

помещениях, так и в вычислительных средствах коллективною пользования;

формирование и ведение таблиц имен, паролей, правил доступа, ролей, ключей

криптографического преобразования данных;

соблюдение режима хранения и выдачи ключей от помещений, а так же правил

посещения режимных зон сотрудниками и гостями;

защита сведений в ходе естественного документооборота в организации;

регулярные проверки состояния защищенности информации в организации,

включающие проверку выполнения требований политики безопасности.

37

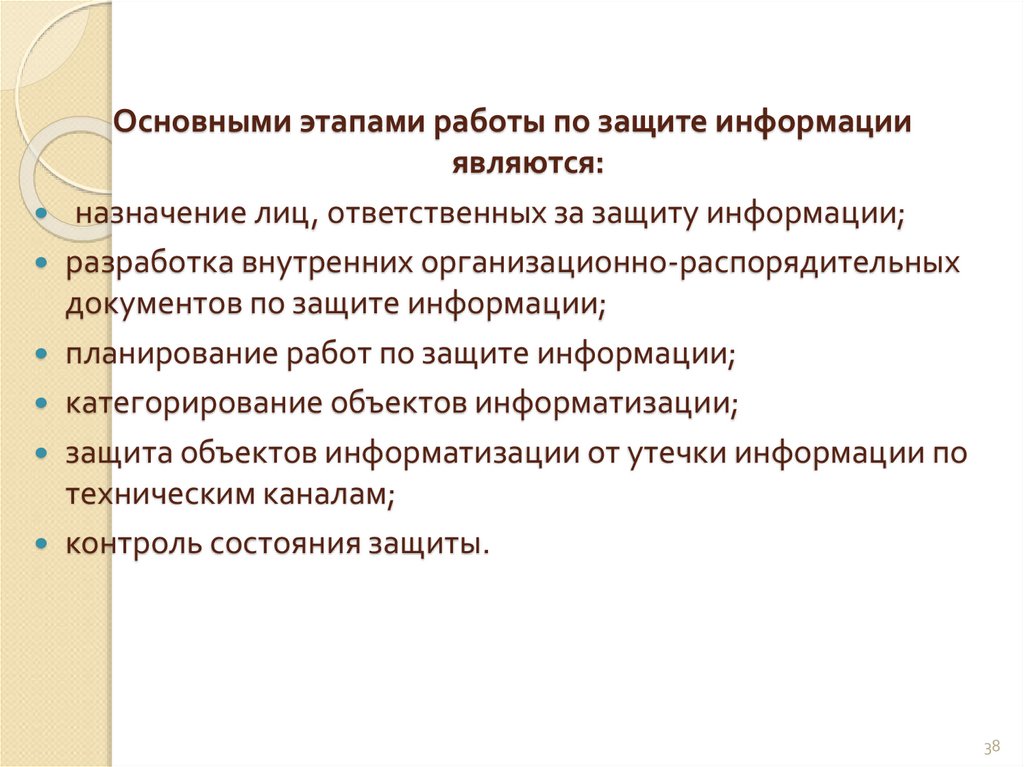

38.

Основными этапами работы по защите информацииявляются:

назначение лиц, ответственных за защиту информации;

разработка внутренних организационно-распорядительных

документов по защите информации;

планирование работ по защите информации;

категорирование объектов информатизации;

защита объектов информатизации от утечки информации по

техническим каналам;

контроль состояния защиты.

38

39.

Режим защиты конфиденциальной информацииустанавливается собственником информационных

ресурсов

или

уполномоченным

лицом

в

соответствии с законодательством Российской

Федерации.

Уровень технической защиты конфиденциальной

информации, а так же перечень необходимых мер

защиты определяется дифференцированно по

результатам обследования объекта информатизации

с учётом соотношения затрат на организацию

защиты информации и величины ущерба, который

может быть нанесён собственнику информационных

ресурсов.

СТР-К

40.

Объект информатизациисовокупность информационных ресурсов, средств и систем

обработки информации, используемых в соответствии с

заданной информационной технологией, средств обеспечения

объектов информатизации, помещений или объектов (зданий,

сооружений, технических средств), в которых они установлены,

или помещения или объекты, предназначенные для ведения

конфиденциальных переговоров.

ВП

ОВТ

ЗП

АС

Защищаемые помещения (ЗП) - помещения (служебные

кабинеты, актовые, конференц-залы и т.д.), специально

предназначенные

для

проведения

конфиденциальных

мероприятий

(совещаний,

обсуждений,

конференций,

переговоров и т.п.).

СТР-К

41.

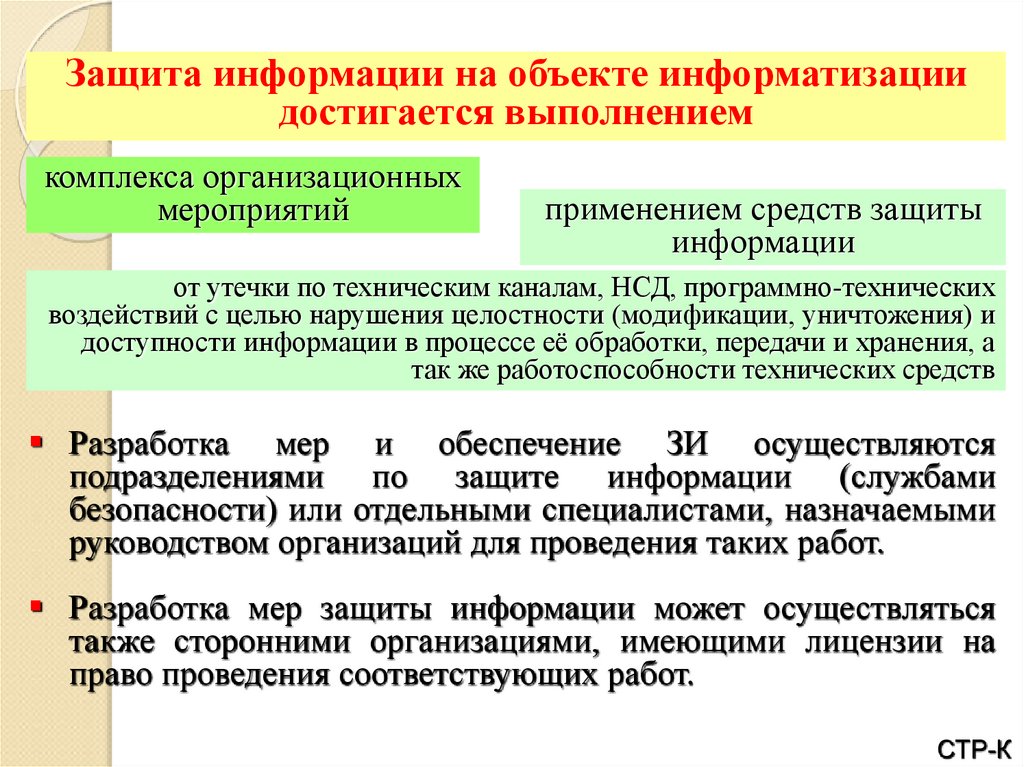

Защита информации на объекте информатизациидостигается выполнением

комплекса организационных

мероприятий

применением средств защиты

информации

от утечки по техническим каналам, НСД, программно-технических

воздействий с целью нарушения целостности (модификации, уничтожения) и

доступности информации в процессе её обработки, передачи и хранения, а

так же работоспособности технических средств

Разработка мер и обеспечение ЗИ осуществляются

подразделениями по защите информации (службами

безопасности) или отдельными специалистами, назначаемыми

руководством организаций для проведения таких работ.

Разработка мер защиты информации может осуществляться

также сторонними организациями, имеющими лицензии на

право проведения соответствующих работ.

СТР-К

42.

Для защиты конфиденциальной информациииспользуются

сертифицированные

по

требованиям

безопасности

информации

технические средства защиты информации.

Объекты информатизации должны быть аттестованы по

требованиям безопасности информации в соответствии с

нормативными документами Гостехкомиссии России и

требованиями СТР-К.

Ответственность за обеспечение требований по технической

защите конфиденциальной информации возлагается на

руководителей организаций, эксплуатирующих объекты

информатизации.

СТР-К

43.

Организация работ по защите информации возлагается наруководителей организаций, руководителей подразделений,

осуществляющих

разработку

проектов

объектов

информатизации и их эксплуатацию.

Методическое

руководство

и

контроль

за

эффективностью

предусмотренных

мер

защиты

информации возлагается на руководителей подразделений

по защите информации (служб безопасности) организации.

Научно-техническое руководство и непосредственную

организацию работ по созданию (модернизации) СЗИ

объекта информатизации осуществляет его главный

конструктор или другое должностное лицо, обеспечивающее

научно-техническое

руководство

созданием

объекта

информатизации.

СТР-К

44. Разработка СЗИ

Подразделениямиорганизации

Специализированными организациями,

имеющими лицензии ФСТЭК или ФСБ

на соответствующий вид деятельности

Осуществляет методическое руководство и участвует в разработке конкретных

требований по защите информации, аналитическом обосновании

необходимости создания СЗИ, согласовании выбора средств вычислительной

техники и связи, технических и программных средств защиты, организации

работ по выявлению возможных каналов утечки информации или воздействий

на неё и предупреждению утечки и нарушения целостности защищаемой

информации, в аттестации объектов информатизации.

Служба

Разработчик

безопасности

СЗИ

Организация Определяются подразделения (отдельные

заказчик

специалисты), ответственные за организацию и

проведение мероприятий по ЗИ

СТР-К

45.

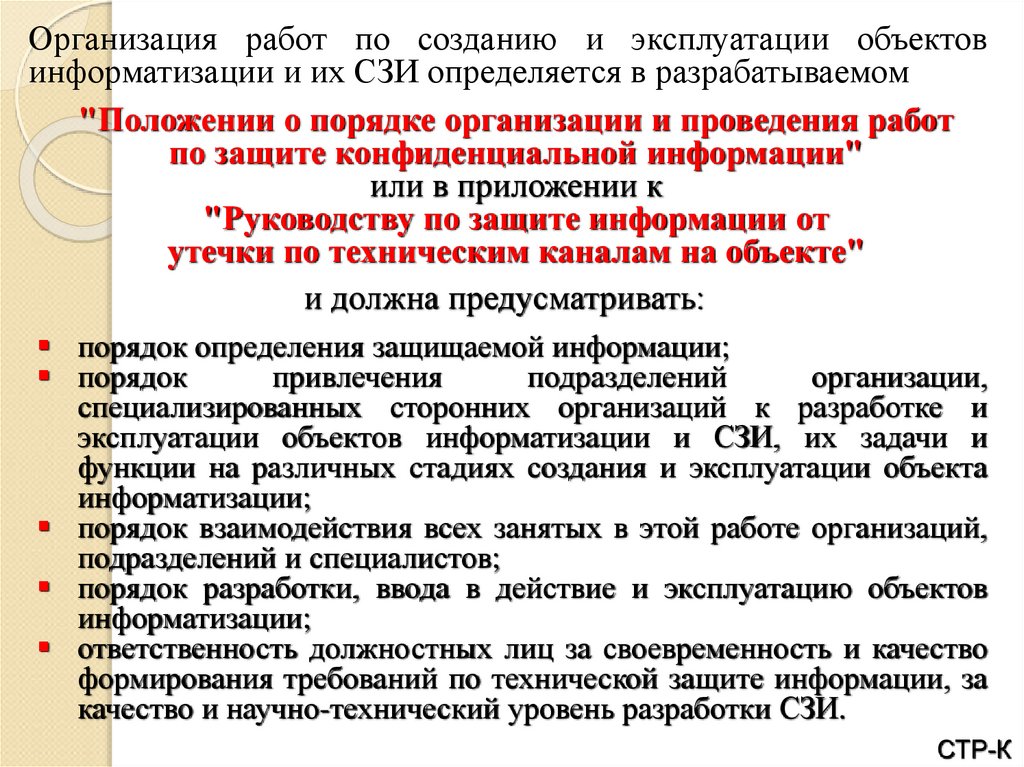

Организация работ по созданию и эксплуатации объектовинформатизации и их СЗИ определяется в разрабатываемом

"Положении о порядке организации и проведения работ

по защите конфиденциальной информации"

или в приложении к

"Руководству по защите информации от

утечки по техническим каналам на объекте"

и должна предусматривать:

порядок определения защищаемой информации;

порядок

привлечения

подразделений

организации,

специализированных сторонних организаций к разработке и

эксплуатации объектов информатизации и СЗИ, их задачи и

функции на различных стадиях создания и эксплуатации объекта

информатизации;

порядок взаимодействия всех занятых в этой работе организаций,

подразделений и специалистов;

порядок разработки, ввода в действие и эксплуатацию объектов

информатизации;

ответственность должностных лиц за своевременность и качество

формирования требований по технической защите информации, за

качество и научно-технический уровень разработки СЗИ.

СТР-К

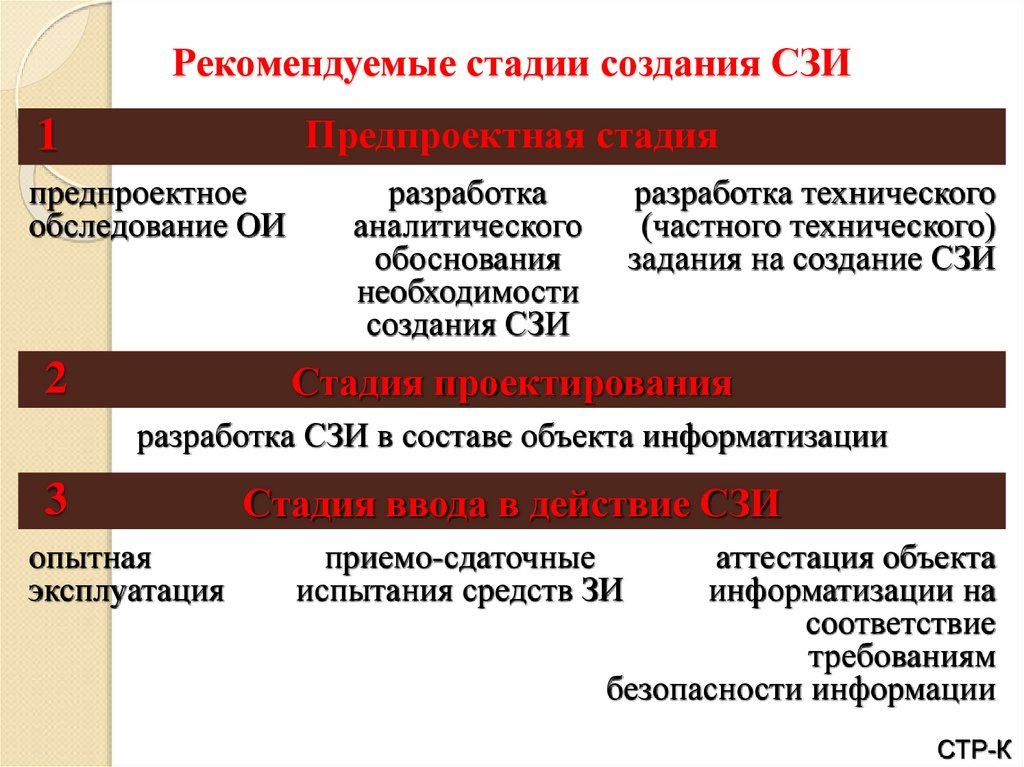

46. Рекомендуемые стадии создания СЗИ

Предпроектная стадия1

предпроектное

обследование ОИ

разработка

аналитического

обоснования

необходимости

создания СЗИ

разработка технического

(частного технического)

задания на создание СЗИ

Стадия проектирования

2

разработка СЗИ в составе объекта информатизации

3

опытная

эксплуатация

Стадия ввода в действие СЗИ

приемо-сдаточные

испытания средств ЗИ

аттестация объекта

информатизации на

соответствие

требованиям

безопасности информации

СТР-К

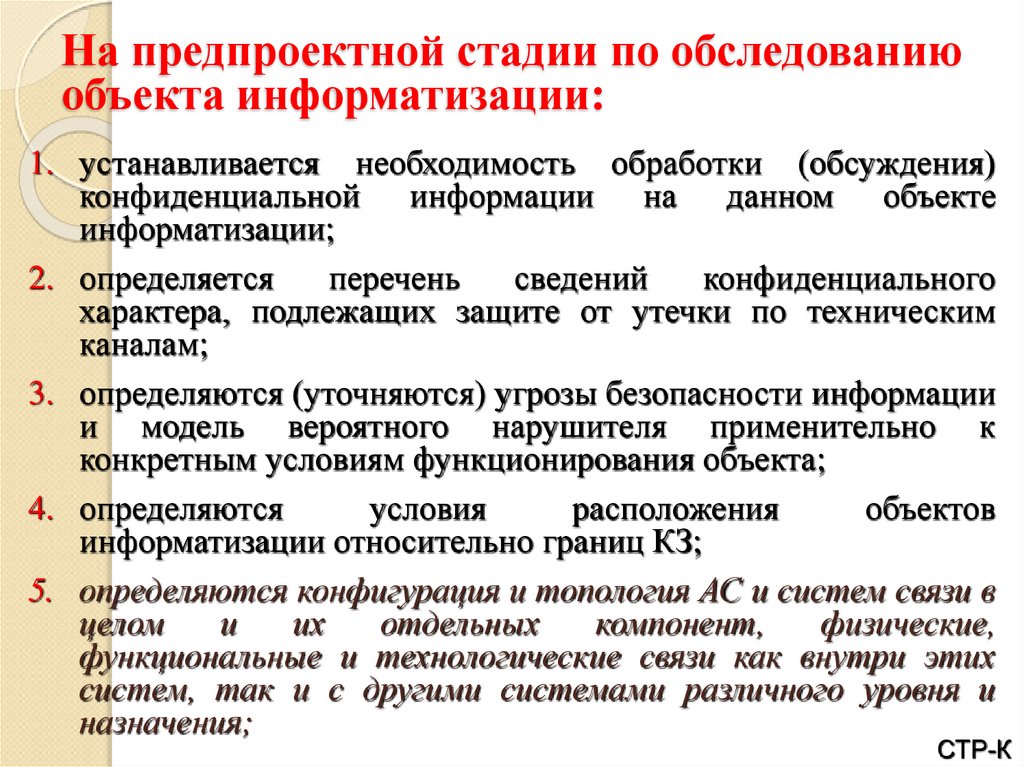

47. На предпроектной стадии по обследованию объекта информатизации:

1. устанавливается необходимость обработки (обсуждения)конфиденциальной информации на данном объекте

информатизации;

2. определяется

перечень

сведений

конфиденциального

характера, подлежащих защите от утечки по техническим

каналам;

3. определяются (уточняются) угрозы безопасности информации

и модель вероятного нарушителя применительно к

конкретным условиям функционирования объекта;

4. определяются

условия

расположения

объектов

информатизации относительно границ КЗ;

5. определяются конфигурация и топология АС и систем связи в

целом

и

их

отдельных

компонент,

физические,

функциональные и технологические связи как внутри этих

систем, так и с другими системами различного уровня и

назначения;

СТР-К

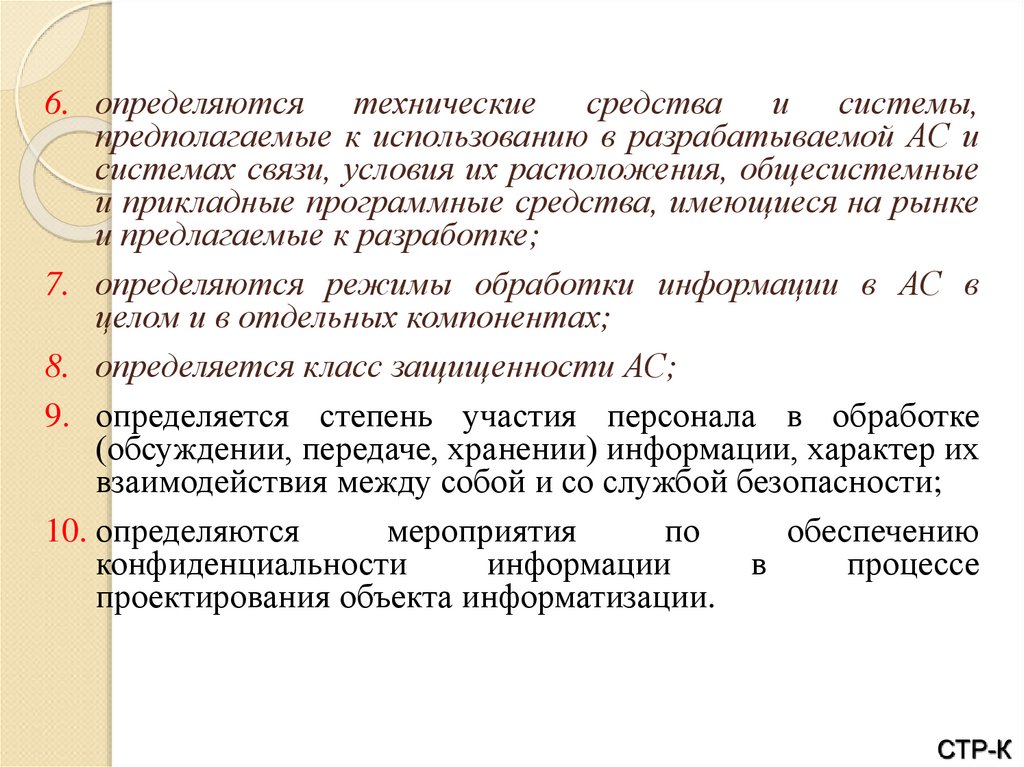

48.

6. определяются технические средства и системы,предполагаемые к использованию в разрабатываемой АС и

системах связи, условия их расположения, общесистемные

и прикладные программные средства, имеющиеся на рынке

и предлагаемые к разработке;

7. определяются режимы обработки информации в АС в

целом и в отдельных компонентах;

8. определяется класс защищенности АС;

9. определяется степень участия персонала в обработке

(обсуждении, передаче, хранении) информации, характер их

взаимодействия между собой и со службой безопасности;

10. определяются

мероприятия

по

обеспечению

конфиденциальности

информации

в

процессе

проектирования объекта информатизации.

СТР-К

49.

По результатам предпроектного обследования разрабатываетсяаналитическое обоснование необходимости создания СЗИ.

На основе действующих нормативных правовых актов и

методических документов по защите конфиденциальной

информации,

с

учетом

установленного

класса

защищенности АС задаются конкретные требования по

защите информации, включаемые в техническое (частное

техническое) задание на разработку СЗИ.

Предпроектное

обследование

в

части

определения

защищаемой

информации

должно

базироваться

на

документально

оформленных

перечнях

сведений

конфиденциального характера.

Перечень

сведений

конфиденциального

характера

составляется заказчиком объекта информатизации и

оформляется за подписью соответствующего руководителя.

СТР-К

50.

Предпроектноеобследование может быть поручено

специализированному

предприятию,

имеющему

соответствующую лицензию, но и в этом случае анализ

информационного обеспечения в части защищаемой

информации целесообразно выполнять представителям

предприятия-заказчика

при

методической

помощи

специализированной организации.

Ознакомление

специалистов

этой

организации

с

защищаемыми сведениями осуществляется в установленном

на предприятии-заказчике порядке.

СТР-К

51. Аналитическое обоснование необходимости создания СЗИ должно содержать:

1.2.

3.

4.

5.

информационную характеристику и организационную

структуру объекта информатизации;

характеристику комплекса основных и вспомогательных

технических средств, программного обеспечения, режимов

работы, технологического процесса обработки информации;

возможные каналы утечки информации и перечень

мероприятий по их устранению и ограничению;

перечень

предлагаемых

к

использованию

сертифицированных средств защиты информации;

обоснование

необходимости

привлечения

специализированных организаций, имеющих необходимые

лицензии на право проведения работ по защите

информации;

СТР-К

52.

6. оценку материальных, трудовых и финансовых затрат наразработку и внедрение СЗИ;

7. ориентировочные сроки разработки и внедрения СЗИ;

8. перечень

мероприятий

по

обеспечению

конфиденциальности

информации

на

стадии

проектирования объекта информатизации.

Аналитическое обоснование

подписывается

руководителем

предпроектного

обследования,

согласовывается с главным конструктором (должностным

лицом, обеспечивающим научно-техническое руководство

создания объекта информатизации), руководителем службы

безопасности

утверждается руководителем предприятия-заказчика.

СТР-К

53. Техническое (частное техническое) задание на разработку СЗИ должно содержать:

1. обоснование разработки;2. исходные данные создаваемого (модернизируемого) объекта

информатизации

в

техническом,

программном,

информационном и организационном аспектах;

3. класс защищенности АС;

4. ссылку на нормативно-методические документы, с учетом

которых будет разрабатываться СЗИ и приниматься в

эксплуатацию объект информатизации;

5. требования к СЗИ на основе нормативно-методических

документов и установленного класса защищенности АС;

6. перечень

предполагаемых

к

использованию

сертифицированных средств защиты информации;

СТР-К

54.

7. обоснование проведения разработок собственных средствзащиты

информации,

невозможности

или

нецелесообразности использования имеющихся на рынке

сертифицированных средств защиты информации;

8. состав, содержание и сроки проведения работ по этапам

разработки и внедрения;

9. перечень подрядных организаций-исполнителей видов

работ;

10. перечень предъявляемой заказчику научно-технической

продукции и документации.

Техническое (частное техническое) задание на

разработку СЗИ

подписывается разработчиком,

согласовывается со службой безопасности предприятиязаказчика, подрядными организациями

утверждается заказчиком.

СТР-К

55. На стадии проектирования и создания объекта информатизации и СЗИ в его составе на основе предъявляемых требований и заданных

заказчикомограничений на финансовые, материальные, трудовые и

временные ресурсы осуществляются:

1. разработка задания и проекта на строительные, строительномонтажные

работы

(или

реконструкцию)

объекта

информатизации в соответствии с требованиями технического

(частного технического) задания на разработку СЗИ;

2. разработка раздела технического проекта на объект

информатизации в части защиты информации;

3. строительно-монтажные работы в соответствии с проектной

документацией, утвержденной заказчиком, размещением и

монтажом технических средств и систем;

4. разработка организационно-технических мероприятий по

защите информации в соответствии с предъявляемыми

требованиями;

СТР-К

56.

5. закупкасертифицированных

образцов

и

серийно

выпускаемых в защищенном исполнении технических

средств обработки, передачи и хранения информации, либо

их сертификация;

6. закупка сертифицированных технических, программных и

программно-технических (в т.ч. криптографических) средств

защиты информации и их установка;

7. разработка (доработка) или закупка и последующая

сертификация по требованиям безопасности информации

программных средств защиты информации в случае, когда на

рынке

отсутствуют

требуемые

сертифицированные

программные средства;

8. организация охраны и физической защиты помещений

объекта

информатизации,

исключающих

несанкционированный доступ к техническим средствам

обработки, хранения и передачи информации, их хищение и

нарушение

работоспособности,

хищение

носителей

информации;

СТР-К

57.

9. разработка и реализация разрешительной системы доступапользователей

и

эксплуатационного

персонала

к

обрабатываемой (обсуждаемой) на объекте информатизации

информации;

10. определение

заказчиком

подразделений

и

лиц,

ответственных за эксплуатацию средств и мер защиты

информации, обучение назначенных лиц специфике работ по

защите информации на стадии эксплуатации объекта

информатизации;

11. выполнение генерации пакета прикладных программ в

комплексе

с

программными

средствами

защиты

информации;

12. разработка эксплуатационной документации на объект

информатизации и средства защиты информации, а также

организационно-распорядительной документации по защите

информации (приказов, инструкций и других документов);

13. выполнение других мероприятий, специфичных для

конкретных объектов информатизации и направлений

защиты информации.

СТР-К

58.

Техническое задание (ТЗ) на проектирование ОИоформляется отдельным документом,

согласовывается с проектной организацией, службой

(специалистом) безопасности предприятия-заказчика в части

достаточности мер по технической защите информации и

утверждается заказчиком.

Мероприятия по защите информации от утечки по

техническим каналам являются основным элементом

проектных решений, закладываемых в соответствующие

разделы проекта, и разрабатываются одновременно с ними.

СТР-К

59.

На стадии проектирования и создания объектаинформатизации оформляются также технический (технорабочий) проект и эксплуатационная документация СЗИ,

состоящие из следующих документов:

пояснительной записки с изложением решений по комплексу

организационных мер и программно-техническим (в том числе

криптографическим) средствам обеспечения безопасности

информации, состава средств защиты информации с указанием

их соответствия требованиям ТЗ;

описания технического, программного, информационного

обеспечения и технологии обработки (передачи) информации;

плана организационно-технических мероприятий по подготовке

объекта информатизации к внедрению средств и мер защиты

информации;

технического паспорта объекта информатизации (форма

технического паспорта на АС приведена в приложении № 5);

инструкций и руководств по эксплуатации технических и

программных

средств

защиты

для

пользователей,

администраторов системы, а также для работников службы

безопасности.

СТР-К

60.

Техно - рабочий проектЕсли к пояснительной записке технического проекта

прилагается комплект рабочей документации со

схемами и чертежами

Рабочий проект

Если для системы защиты информации в защищаемом

помещении разработан только комплект рабочей

документации по монтажу и настройке систем

защиты

61. На стадии ввода в действие объекта информатизации и СЗИ осуществляются:

1. опытная эксплуатация средств защиты информации вкомплексе с другими техническими и программными

средствами в целях проверки их работоспособности в

составе

объекта

информатизации

и

отработки

технологического

процесса

обработки

(передачи)

информации;

2. приемо-сдаточные испытания средств защиты информации

по результатам опытной эксплуатации с оформлением

приемо-сдаточного акта, подписываемого разработчиком

(поставщиком) и заказчиком;

3. аттестация объекта информатизации по требованиям

безопасности информации.

СТР-К

62. На стадии ввода в действие объекта информатизации и СЗИ оформляются:

Акты внедрения средств защиты информации по результатамих приемо-сдаточных испытаний;

Протоколы аттестационных испытаний и заключение по их

результатам;

Аттестат соответствия объекта информатизации по

требованиям безопасности информации

Кроме вышеуказанной документации в организации

оформляются приказы, указания и решения:

на проектировании объекта информатизации и назначение

ответственных исполнителей;

на проведение работ по защите информации;

о назначении лиц, ответственных за эксплуатацию объекта

информатизации;

на обработку в АС (обсуждения в защищаемом помещении)

конфиденциальной информации.

СТР-К

63. Контроль состояния защиты информации

Цель своевременное выявление и предотвращение утечкиинформации по техническим каналам, исключение или

существенного затруднения НСД и предотвращения

специальных

программно-технических

воздействий,

вызывающих нарушение целостности информации или

работоспособность технических средств в организации.

Периодичность:

службой безопасности организации - периодический (не реже

одного раза в год)

отраслевыми и федеральными органами контроля не реже

одного раза в 2 года

Контроль заключается в оценке:

соблюдения требований НМД по ЗИ;

работоспособности применяемых СЗИ в соответствии с их

эксплутационной документацией;

знаний и выполнения персоналом своих функциональных

обязанностей в части защиты информации.

СТР-К

informatics

informatics