Similar presentations:

Поиск информации

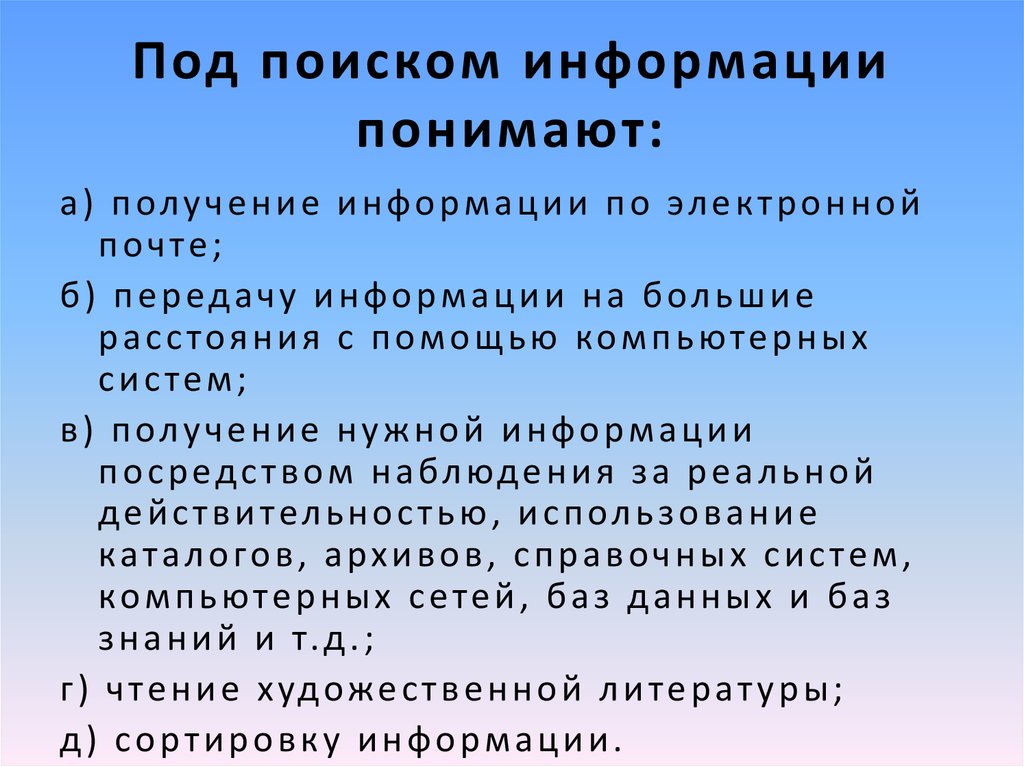

1. Под поиском информации понимают:

а ) п ол у ч е н и е и н ф о р м а ц и и п о эл е к т р о н н о йпочте;

б ) п е р ед а ч у и н ф о р м а ц и и н а б ол ь ш и е

р а с с то я н и я с п о м о щ ь ю ко м п ь ют е р н ы х

систем;

в ) п ол у ч е н и е н у ж н о й и н ф о р м а ц и и

п о с р ед с т в о м н а бл юд е н и я з а р е а л ь н о й

д е й с т в и т ел ь н о с т ь ю , и с п ол ь з о в а н и е

ка т а л о го в , а р х и в о в , с п р а в о ч н ы х с и с т е м ,

ко м п ь ют е р н ы х с е т е й , б а з д а н н ы х и б а з

з н а н и й и т. д . ;

г ) ч т е н и е х уд о же с т в е н н о й л и т е р а т у р ы ;

д) сортировку информации.

2. Канал обратной связи в замкнутой информационной системе предназначен:

а ) д л я о с у щ е с т в л е н и я о б ъ е к то м у п р а в л е н и яуправляющих воздействий;

б ) д л я код и р о в а н и я и н ф о р м а ц и и ,

поступающей в аппаратно -программную

часть;

в ) д л я п ол у ч е н и я и н ф о р м а ц и и о б

о к р у жа ю щ е й с р ед е ;

г ) д л я п е р ед а ч и в а п п а р а т н о - п р о г р а м м н у ю

ч а с т ь р е а к ц и и п о т р е б и т ел я н а

п ол у ч е н н у ю и м и н ф о р м а ц и ю ;

д ) д л я о р г а н и з а ц и и в з а и м од е й с т в и я

п о т р е б и т ел я и н ф о р м а ц и и с о к р у жа ю щ е й

3. В журнале успеваемости учащихся со сведениями о годовых оценках требуется осуществить поиск всех отличников по информатике. Что

в этой ситуации являетсянабором данных, что- ключом

поиска, что- критерием поиска?

Набор данных - годовые оценки по

информатике , ключ поиска - оценка

по информатике, критерий поиска пятёрка

4.

• Какие методы поиска вы знаете?• Что относится к атрибутам поиска?

• В журнале успеваемости учащихся со

сведениями о годовых оценках требуется

осуществить поиск всех отличников по

информатике. Что в этой ситуации является

набором данных, что- ключом поиска, чтокритерием поиска?

5. Защита информации

14.10.2017

Защита информации

6.

В 1997 году Госстандартом Россииразработан ГОСТ основных терми нов и определений в области

защиты информации. В этом

документе дано следующее понятие

защищаемой информации.

7. Какая информация называется защищаемой?

Защищаемая информация информация, являющаяся предметомсобственности и подлежащая защите

в соответствии с требованиями

правовых документов или

требованиями, устанавливаемыми

собственником информации.

8. Какая информация цифровой?

Цифровая информация - информация,хранение, передача и обработка

которой осуществляются средствами

ИКТ.

9. Какие основные виды угроз существует для цифровой информации?

1) кража или утечка информации;2) разрушение, уничтожение

информации

10. Какое определение защиты информации даётся в ГОСТе?

Защита информации- деятельностьпо предотвращению утечки

защищаемой информации,

несанкционированных и

непреднамеренных воздействий на

защищаемую информацию.

11. Какое воздействие называется несанкционированным?

Несанкционированное воздействие это преднамеренная порча илиуничтожение информации, а также

информационного оборудования со

стороны лиц , не имеющих на это

права (санкции).

12. Какое воздействие называется непреднамеренным?

Непреднамеренное воздействиепроисходит вследствие ошибок

пользователя, а также из -за сбоев в

работе оборудования или

программного обеспечения.

13. Что надо делать, чтобы быть спокойным за информацию в своём личном ПК?

• периодически осуществлятьрезервное копирование: файлы с

наиболее важными данными

дублировать и сохранять на

внешних носителях;

• регулярно осуществлять

антивирусную проверку

компьютера;

• использовать блок бесперебойного

питания.

14. Какие меры компьютерной безопасности следует использовать в школьном компьютерном классе?

Разграничение доступа для разныхпользователей ПК.

15. Какие меры компьютерной безопасности следует использовать для защиты компьютеров, подключенных к сети?

• брандмауэрами- защитные программы.К р и т е р и и п од о з р и т е л ь н о с т и м о ж е т

определять сам брандмауэр или задавать

пользователь. Например, пользователь

может запретить прием посланий по

эл е к т р о н н о й п о ч т е с о п р е д е л е н н ы х а д р е с о в

и л и о п р е д е л е н н о г о с од е р ж а н и я . Б р а н д мауэры могут предотвращать атаки,

ф и л ьт р о в а т ь н е н у ж н ы е р е к л а м н ы е р а с с ы л к и

и прочее. Брандмауэры, защищающие сети,

п од к л ю ч е н н ы е к д р у г и м с е т я м , н а з ы в а ю т с я

межсетевыми экранами.

16. Какие меры компьютерной безопасности следует использовать для защиты компьютеров, подключенных к сети?

• системы шифрования . Утечкаинформации может происходить

путем перехвата в процессе

передачи по каналам связи. Если от

этого не удается защититься

техническими средствами, то

применяют. Методами шифрования

занимается криптография.

17. Криптография и защита информации

• Самые ранние упоминания оби с п ол ь з о в а н и и к р и п то г р а ф и и ( в

п е р е в од е - т а й н о п и с и ) о т н о с я т с я ко

в р е м е н а м Д р е в н е го Е г и п т а ( 1 9 0 0 г. д о н .

э . ) , М е с о п о т а м и и ( 1 5 0 0 г. д о н . э . ) .

• В V в е ке д о н . э . в ф о р м е т а й н о п и с и

р а с п р о с т р а н я л а с ь Б и бл и я .

Д р е в н е р и м с к и й и м п е р а то р Юл и й Ц е з а р ь

придумал шифр, носящий название

шифра Цезаря.

• В о в р е м я г р а ж д а н с ко й в о й н ы в С Ш А

т а й н о п и с ь и с п ол ь з о в а л а с ь д л я п е р ед а ч и

с е к р е т н ы х д о н е с е н и й ка к с е в е р я н а м и , т а к

18. Криптография и защита информации

• В о в р е м я В то р о й м и р о в о й в о й н ып ол ь с к и е и б р и т а н с к и е д е ш и ф р о в а л ь щ и к и

р а с к р ы л и с е к р е т н е м е ц ко й ш и ф р о в а л ь н о й

м а ш и н ы Э н и г м а . В р е з ул ьт а т е б ы л о

у н и ч то же н о м н о же с т в о н е м е ц к и х

п од в од н ы х л од о к , п о то п л е н л и н ко р

« Б и с м а р к » , и в о о р у же н н ы е с и л ы

Ге р м а н и и п о н е с л и т я жел ы е п о т е р и в р я д е

операций.

• С р а з в и т и е м ко м п ь ют е р н ы х

ко м м у н и ка ц и й , « с т а р а я » к р и п то г р а ф и я

снова стала актуальной. Существующие

м е тод ы ш и ф р о в а н и я д ел я т с я н а м е тод ы с

з а к р ы т ы м к л ю ч о м и м е тод ы с о т к р ы т ы м

к л ю ч о м . К л ю ч о п р ед ел я е т а л го р и т м

19. Чем отличается шифрование с закрытым ключом от шифрования с открытым ключом?

• Закрытый ключ - это ключ, которым заранееобмениваются два абонента, ведущие

с е к р е т н у ю п е р е п и с к у. Э т о е д и н ы й к л ю ч , с

п о м о щ ь ю к о т о р о г о п р о и с х од и т к а к

шифрование, так и дешифрование. Основная

задача секретной переписки - сохранить

ключ в тайне от третьих лиц.

• Алгоритмы с открытым ключом, или

асимметричные алгоритмы, базируются на

и с п о л ь з о в а н и и о тд е л ь н ы х ш и ф р о в а л ь н о г о

(открытого) и дешифровального (закрытого)

ключей. В алгоритмах с открытым ключом

требуется, чтобы закрытый ключ было

н е в о з м о ж н о в ы ч и с л и т ь п о о т к р ы т о м у к л ю ч у.

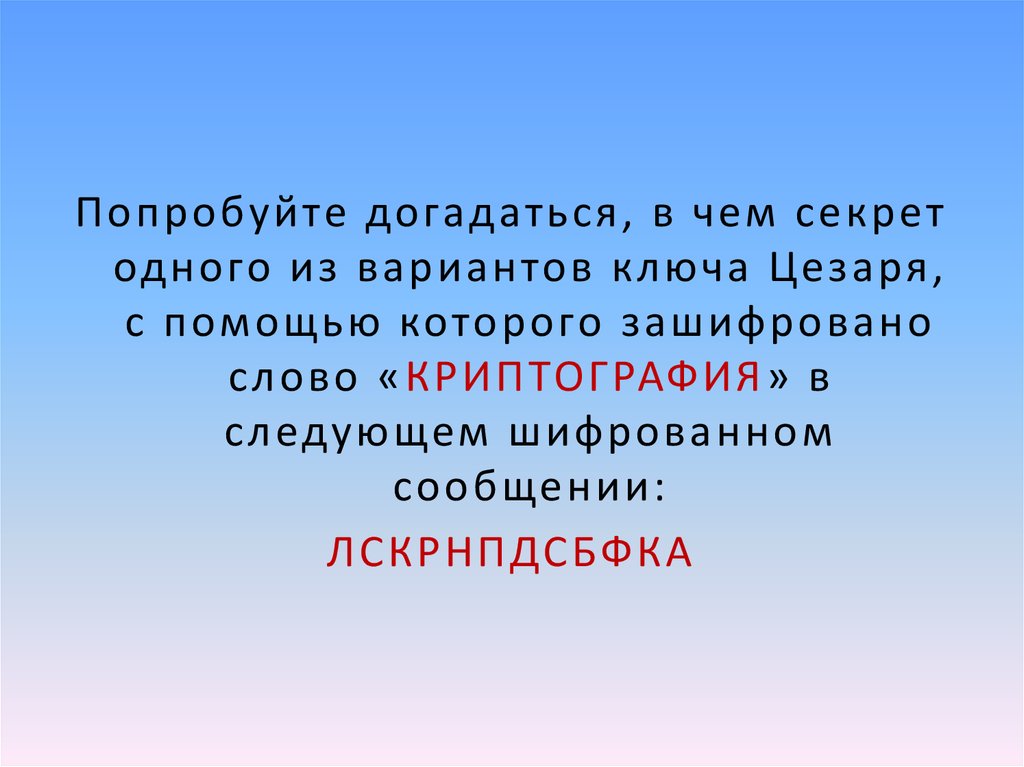

20.

Попробуйте догадаться, в чем секретодного из вариантов ключа Цезаря,

с помощью которого зашифровано

слово « КРИПТОГРАФИЯ » в

следующем шифрованном

сообщении:

ЛСКРНПДСБФКА

21. Какая подпись называется цифровой?

Цифровая подпись - этоиндивидуальный секретный шифр,

ключ которого известен только

владельцу. В методах цифровой

подписи часто используются

алгоритмы шифрования с открытым

ключом, но несколько иначе, чем

обычно, а именно: закрытый ключ

применяется для шифрования, а

открытый - для дешифрования.

22. Что такое цифровой сертификат?

Цифровой сертификат - этосообщение, подписанное

полномочным органом сертификации,

который подтверждает, что открытый

ключ действительно относится к

владельцу подписи и может быть

использован для дешифрования.

23. В левой части таблицы приведены возможные естественные или случайные некомпьютерные угрозы сохранности информации. Установите

соответствие междуэтими угрозами и их

«виновниками». К каждой

позиции, данной в первом

столбце, подберите

соответствующую позицию из

24.

Факторы, у грожающиесохранности информации

1. Ошибки

в

процессе

сбора

информации

2. Пожары

и

последствия

их

тушения

3. Ошибки подготовки данных

4. Водопроводные протечки

5. Плесень

6. Небрежность при хранении и учет

7. Аппаратные

сбои

в

процессе

обработки

8. Ошибки

в

программах

пользователя

9. Ошибки ввода данных

10.Ошибки

программного

обе спечения

11.Неграмотное

обращение

с

в ы ч и с л и т е л ь н о й т е х н и ко й и ( и л и )

п р о гБА

р а мГА

м н ыА

м БоВ

б еГс Г

п еВ

ч еГнГ

ием

12.Ошибки операторов

Виновники

А.Стихийные

бедствия

или

случайные

факторы

Б.Человече ский

фактор

В.Случайные

ком п ь ю т е р н ы е

ошибки

Г. Уг р о з ы

со

стороны

н е ко м п е т е н т н ы х

пользователей

ЭВМ

25.

• Учебник. §11. № 9, 10 письменно26. Практическая работа «Архивирование файлов»

ПРАКТИЧЕСКАЯ РАБОТА«АРХИВИРОВАНИЕ ФАЙЛОВ»

27. Ход выполнения

1. Открытие архивовМеню KDE → Служебные →Архиватор

(Ark).

28. Извлечение из архива

Действие → Распаковать... илищёлкнуть правой кнопкой мыши на

файле.

29. Создание архивов и добавление файлов

• Действие → Добавить файл....Удерживая нажатой клавишу Ctrl вы

можете выбирать несколько файлов

или Действие → Добавить папку... .

• Другой способ добавления файлов в

архив состоит в перенос е файлов

мышью из Konqueror в главное

окно Ark

informatics

informatics