Similar presentations:

Раздел 1 Модуль 1 (4)

1. Безопасность информационных технологий Модуль 1 Темы 1-3

Брюхомицкий Юрий АнатольевичНекрасов Алексей Валентинович

2. Цели и задачи освоения дисциплины

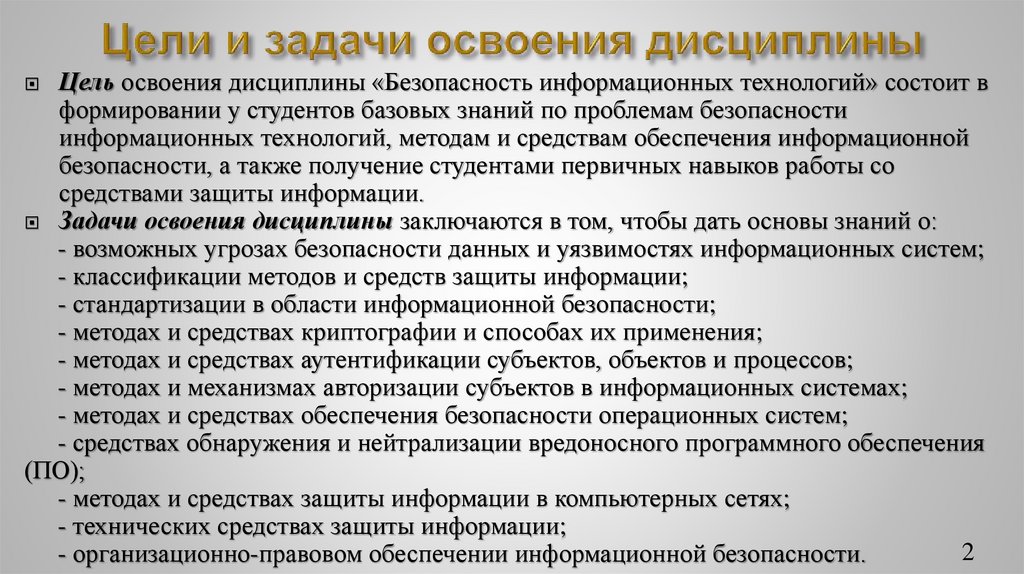

Цель освоения дисциплины «Безопасность информационных технологий» состоит вформировании у студентов базовых знаний по проблемам безопасности

информационных технологий, методам и средствам обеспечения информационной

безопасности, а также получение студентами первичных навыков работы со

средствами защиты информации.

Задачи освоения дисциплины заключаются в том, чтобы дать основы знаний о:

- возможных угрозах безопасности данных и уязвимостях информационных систем;

- классификации методов и средств защиты информации;

- стандартизации в области информационной безопасности;

- методах и средствах криптографии и способах их применения;

- методах и средствах аутентификации субъектов, объектов и процессов;

- методах и механизмах авторизации субъектов в информационных системах;

- методах и средствах обеспечения безопасности операционных систем;

- средствах обнаружения и нейтрализации вредоносного программного обеспечения

(ПО);

- методах и средствах защиты информации в компьютерных сетях;

- технических средствах защиты информации;

2

- организационно-правовом обеспечении информационной безопасности.

3.

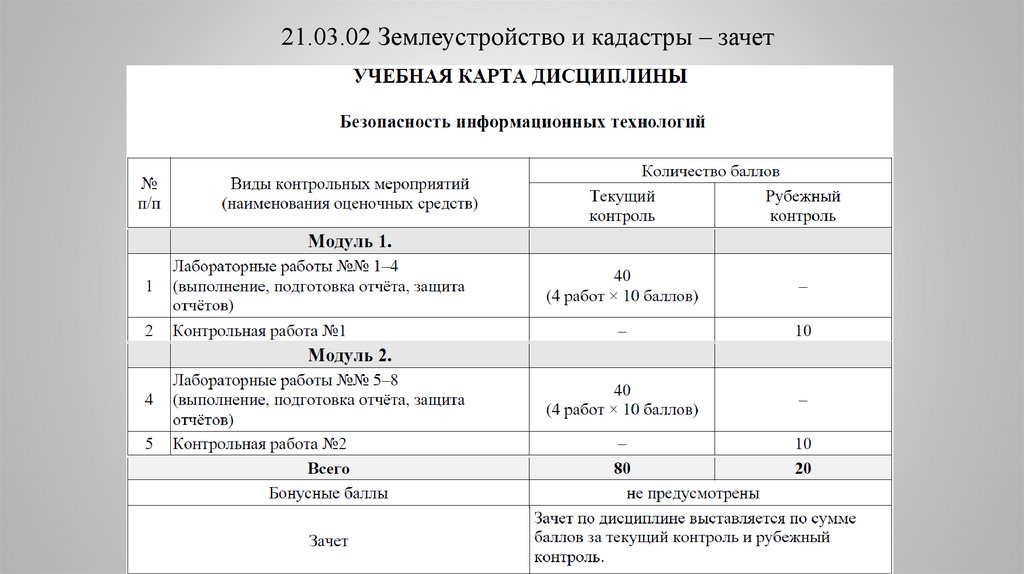

21.03.02 Землеустройство и кадастры – зачет4.

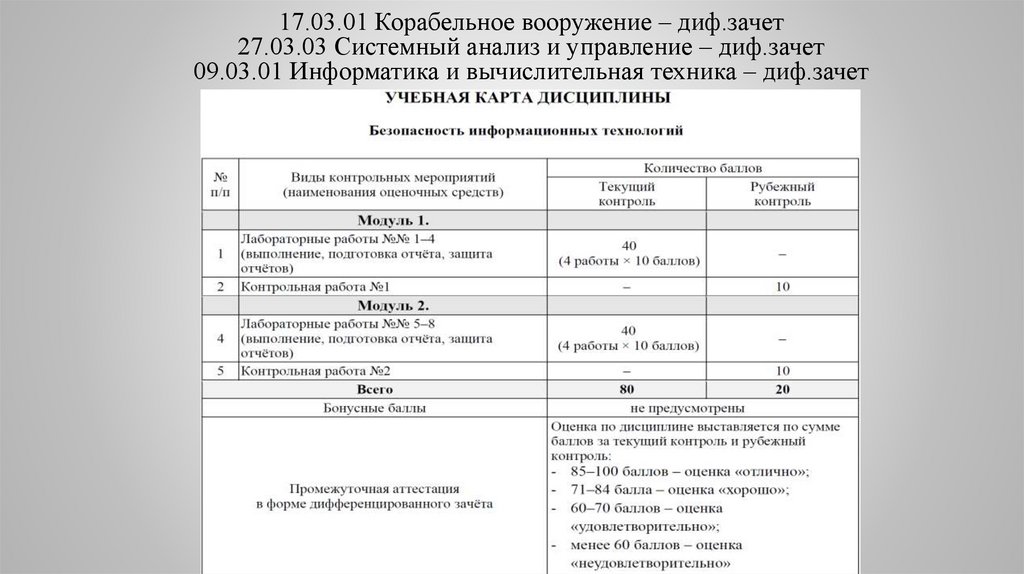

17.03.01 Корабельное вооружение – диф.зачет27.03.03 Системный анализ и управление – диф.зачет

09.03.01 Информатика и вычислительная техника – диф.зачет

5.

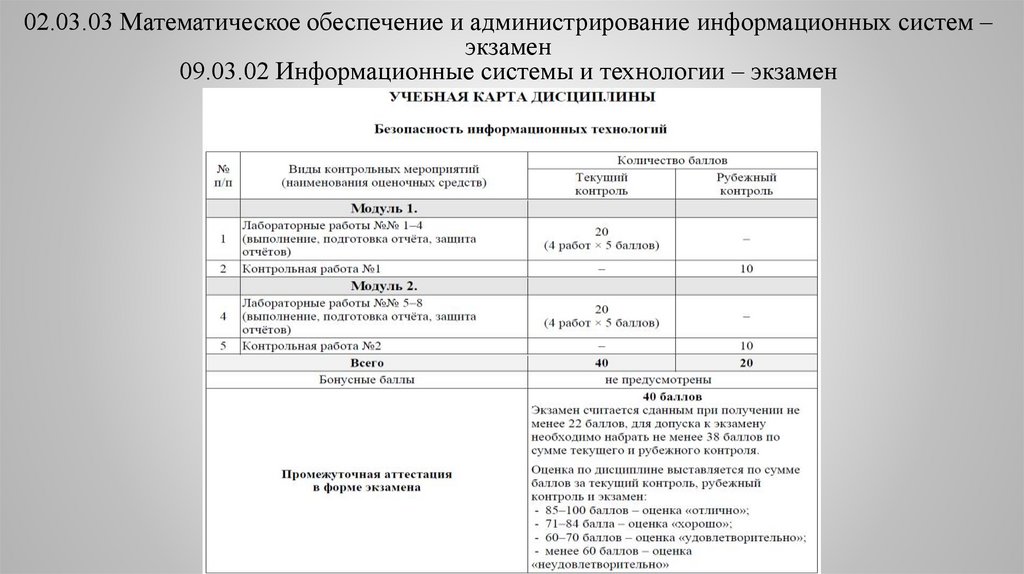

02.03.03 Математическое обеспечение и администрирование информационных систем –экзамен

09.03.02 Информационные системы и технологии – экзамен

6. Основное учебное пособие по Модулю 1

Брюхомицкий, Ю.А. Безопасность информационных технологий. Часть 1: Учебноепособие. – Южный федеральный университет. – Ростов-на-Дону – Таганрог:

Издательство Южного федерального университета, 2020. – 207 с.

6

7. Ссылка на курс «Безопасность информационных технологий» в LMS ЮФУ и обязательная регистрация посещаемости на занятиях в LMS

Ссылка на курс «Безопасность информационных технологий» в LMS ЮФУ:https://lms.sfedu.ru/course/view.php?id=224

За 5 минут до начала каждого занятия студенты обязаны для электронной

регистрации посещаемости зайти в LMS ЮФУ на страницу соответствующего

курса по своему логину и паролю ЮФУ, кликнуть на

и там

зарегистрироваться самостоятельно.

7

8. Итоговый тест (контрольная работа 1) по Модулю 1

Помимо посещения лекционных занятий и выполнения лабораторных работ студенты вконце каждого модуля должны выполнить итоговый тест (контрольную работу).

Итоговый тест (контрольная работа 1) по Модулю 1 выполняется в последние 2 недели

Модуля 1 (на 8-й и 9-й неделе) в LMS ЮФУ на странице курса «Безопасность

информационных технологий». За тест можно набрать максимум 10 баллов (100%

правильных ответов). Дается 3 попытки. Время прохождения одной попытки теста

ограничено 45-ю минутами. Прохождение теста обязательно для всех студентов.

Непрохождение теста приведет к получению неудовлетворительной оценки за модуль и

весь курс.

8

9. 1. Основные понятия и определения

10. Информация и безопасность

Ключевыми терминами в понятии информационнаябезопасность (ИБ) являются информация и безопасность.

Термин информация разные науки определяют по

разному. В этом курсе под информацией будем понимать

все то, что может быть представлено в символах

конечного алфавита.

Понятие безопасность определено в федеральном законе

«О безопасности»: Безопасность – это состояние

защищенности жизненно важных интересов личности,

общества, государства от внутренних и внешних угроз.

10

11. Информационная безопасность

Понятие информационная безопасность в разных контекстах может иметьразличный смысл. В Доктрине информационной безопасности РФ этот

термин имеет широкий смысл: Состояние защищенности национальных

интересов в информационной сфере, определяемых совокупностью

сбалансированных интересов личности, общества и государства.

Под защищенностью здесь понимается совокупность правовых, научнотехнических, организационных мер, направленных на своевременное

выявление, предупреждение и пресечение неправомерного получения и

распространения защищаемой информации.

11

12. Информационная безопасность

В более узком плане под ИБ следует понимать защиту интересов субъектовинформационных отношений.

Субъект – это активный компонент информационной системы (ИС).

Объект – это пассивный компонент ИС.

В этом контексте под ИБ понимается защищенность информации и

поддерживающей инфраструктуры от случайных или преднамеренных

воздействий естественного или искусственного характера, которые могут

нанести неприемлемый ущерб субъектам информационных отношений, в том

числе владельцам и пользователям информации и поддерживающей

инфраструктуры.

12

13. Информационные ресурсы

Деятельность, направленную на обеспечение ИБ,принято называть защитой информации.

Информационные ресурсы определяются как отдельные

документы и массивы документов, представленные

самостоятельно или в различных информационных

системах (библиотеках, архивах, фондах, баз данных

(БД), и др.).

Носителями информации могут также являться

отдельные знающие люди, которые бесспорно владеют

важной информацией (эксперты), а также специально

завербованные, внедренные или даже случайные информаторы – осведомители.

13

14. Угрозы безопасности

В глобальном смысле угрозы безопасности – это совокупность условий ифакторов, создающих опасность жизненно важным интересам личности,

общества и государства.

В сфере ИБ угрозы – это потенциальные или реально существующие

возможности негативного влияния на процесс использования

информационных технологий.

В контексте угроз ИБ под информационной безопасностью понимается

состояние защищенности всей информационной сферы (предприятия,

организации, общества, государства) от внутренних и внешних угроз.

14

15. Информационная и компьютерная безопасность

Понятия ИБ и компьютерная безопасность (КБ) неэквивалентны. Понятие КБ уже чем ИБ.

КБ обозначает состояние безопасности самих

компьютеров, т. е. технической базы, предназначенной для

приема, обработки, хранения и передачи информации.

Согласно определению ИБ, она зависит не только от

компьютеров, но и от поддерживающей

инфраструктуры, к которой относятся средства

коммуникации, системы электро-, водо- и теплоснабжения,

вентиляции, кондиционирования, охранной и пожарной

сигнализации, радиофикации, и др. и, что очень важно, –

обслуживающий персонал.

15

16. Основные составляющие ИБ

Нормативные документы по ИБ определяют в качествесоставных элементов понятия безопасности информации

три компонента:

конфиденциальность (confidentiality защита от

несанкционированного доступа к информации (НСД));

целостность (integrity защита от

несанкционированного изменения информации);

доступность (availability защита от

несанкционированного удержания информации и

ресурсов, защита от разрушения, защита

работоспособности).

16

17. Принципы обеспечения ИБ

С правовой точки зрения при обеспечении ИБ можно выделить три основныхпринципа.

1. Принцип обоснованности заключается в установлении необходимости

ограничения доступа к какой-либо информации с учетом вероятных

последствий такого ограничения, исходя из баланса жизненно важных

интересов личности, общества и государства.

2. Принцип своевременности защиты информации заключается в правильной

временной раскладке процедур ограничения доступа к защищаемой

информации с момента ее разработки, получения или заблаговременно.

17

18. Принципы обеспечения ИБ

3. Принцип прогноза ИБ заключается в анализе угрозохраняемой информации, объективной оценке степени ее

необходимой защиты, оценке всей инфраструктуры,

участвующей в обработке охраняемой информации,

моделировании возможной противоправной деятельности

по отношению к охраняемой информации.

18

19. Защита информации

представляет собой принятие правовых,организационных и технических мер, направленных на:

‒ соблюдение конфиденциальности информации ограниченного доступа;

‒ обеспечение защиты информации от НСД, ее уничтожения,

модифицирования, блокирования, несанкционированного копирования,

предоставления и распространения и прочих неправомерных действий в

отношении защищаемой информации;

‒ реализацию права на правомерный доступ к информации.

19

20. Политика ИБ

Обеспечение безопасности приема, обработки, хранения и передачиинформации в ИС достигается проведением определенной политики ИБ.

Под политикой информационной безопасности понимают совокупность

требований, норм, правил, рекомендаций, регламентирующих работу средств

защиты ИС от заданного множества угроз безопасности.

Система защиты информации – это совокупность применяемых

требований, норм, мер, мероприятий, обеспечивающих реальную

защищенность информации в ИС согласно принятой политики безопасности.

20

21. 2. Угрозы и уязвимости информационных систем

22. Методология обеспечения ИБ ИС

1. Анализвозможных

источников

угроз

3. Анализ

последствий

реализации

угроз

2. Анализ

уязвимостей

ИС

4. Выделение

актуального

перечень угроз

5. Формулирование

политики

безопасности ИС

22

23. Угрозы и уязвимости ИС

Основными понятиями, фигурирующими в процессеобеспечения безопасности ИС, являются: угрозы,

уязвимости, последствия и политика безопасности.

Под угрозой понимают потенциально возможное

событие, процесс или явление, которое посредством

воздействия на информацию или другие компоненты ИС

может прямо или косвенно привести к нанесению

ущерба интересам владельца ИС.

23

24. Угрозы и уязвимости ИС

Уязвимость – это наличие в ИС потенциально возможных способовнарушения безопасности информации, обусловленные недостатками

архитектуры, программного обеспечения, аппаратных средств, интерфейса,

протоколов обмена, условий эксплуатации, ошибками обслуживающего

персонала.

Последствия – это возможный негативный результат реализации угроз через

имеющиеся в ИС уязвимости, приводящий к нарушению ИБ.

Источники угроз – это потенциальные объективные явления или действия

субъектов-злоумышленников, приводящие к нарушению ИБ.

24

25. Классификация источников угроз

Источники угроз ИБ по происхождению делятся на три основные группы:антропогенные, техногенные и стихийные.

Антропогенные источники угроз обусловлены человеческим фактором. Это

действия субъектов, которые могут привести к нарушению ИБ. Эти действия

могут быть как умышленными, так и случайными, могут исходить как извне

(из сетевой среды), так и из внутренней среды организации. Действия этой

категории источников поддаются прогнозированию, что позволяет в

большинстве случаев своевременно принять адекватные меры защиты.

25

26. Антропогенные источники

ВнешниеКриминальные структуры

Хакеры

Недобросовестные партнеры

Технический персонал

поставщиков

телекоммуникационных услуг

Представители надзорных

организаций и аварийных служб

Внутренние

Основной персонал

Представители служб

защиты информации

Вспомогательный

персонал

Технический персонал

Представители силовых структур

26

27. Классификация источников угроз

Техногенные источники угроз обусловлены некачественнымфункционированием основных технических средств, имеющих

непосредственное отношение к обработке информации, а также различных

вспомогательных технических средств, обеспечивающих необходимые

условия для нормального функционирования основных средств, персонала и

пользователей. Эти источники угроз лишь частично прогнозируемы в рамках

сертификации основных и вспомогательных средств и уровня квалификации

основного и вспомогательного персонала. Техногенные источники угроз ИБ

также могут быть как внутренними, так и внешними.

27

28. Техногенные источники

ВнешниеВнутренние

Средства связи

Некачественные

технические средства

обработки информации

Сети инженерных коммуникаций

(тепло- и водоснабжение,

канализация и др.)

Транспорт

Некачественные

программные средства

обработки информации

Вспомогательные средства

(охрана, сигнализация,

телефония)

Другие технические

средства

28

29. Классификация источников угроз

Стихийные источники угроз. Данную группу обычносоставляют различные природные катаклизмы и форсмажорные обстоятельства. Эти источники носят

объективный и абсолютный характер, составляющий

непреодолимую силу. Стихийные источники невозможно

предусмотреть и предотвратить или возможно

предусмотреть, но невозможно предотвратить. В

большинстве случаев такие источники угроз не

поддаются прогнозированию. Это приводит к тому, что

меры против их возможного проявления должны

предусматриваться всегда. Стихийные источники, как

правило, являются внешними по отношению к

защищаемому объекту.

29

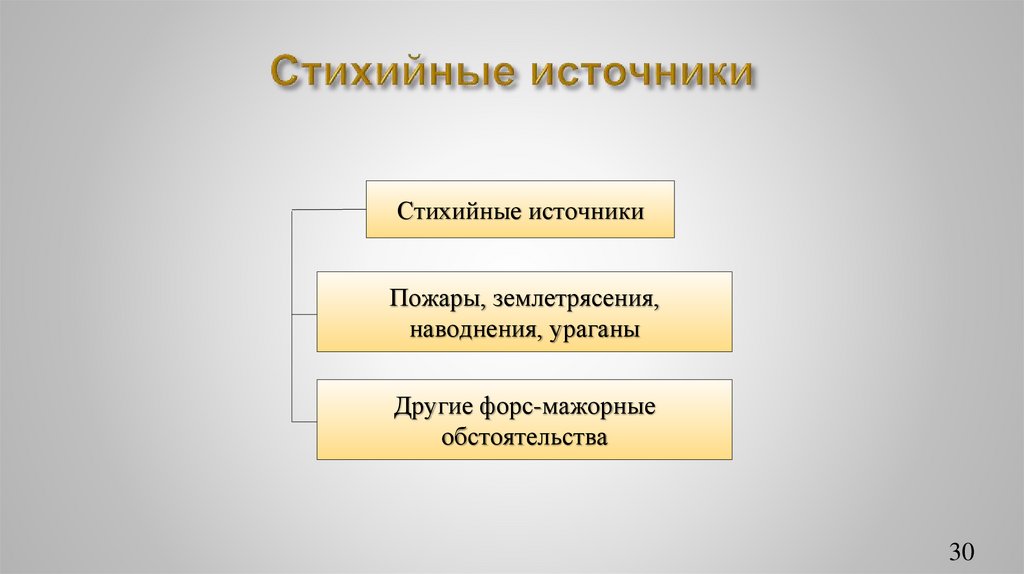

30. Стихийные источники

Пожары, землетрясения,наводнения, ураганы

Другие форс-мажорные

обстоятельства

30

31. Угрозы безопасности информации

Под угрозами ИБ понимаются потенциальные илиреально возможные действия по отношению к

информационной сфере, приводящие к

несанкционированным нарушению основных свойств

информации: конфиденциальности, целостности и

доступности.

По механизму реализации и конечному проявлению

можно выделить следующие угрозы безопасности

информации: ознакомление; модификация;

уничтожение; блокирование.

Конкретные реализации угроз безопасности информации

называют сценариями угроз информации.

31

32. Соответствие свойств информации и угроз ее безопасности

ИнформацияСвойства информации

Конфиденциальность

Ознакомление

Целостность

Модификация

Доступность

Уничтожение

Блокирование

32

33. Угроза нарушения конфиденциальности

В соответствии с тремя аспектами (компонентами) защиты информацииможно рассматривать и три основных разновидности угроз.

1. Угроза нарушения конфиденциальности заключается в том, что

информация становится известной тому, кто не располагает полномочиями

доступа к ней. Она имеет место всякий раз, когда получен доступ к некоторой

секретной информации, хранящейся в ИС или передаваемой от одной

системы к другой. Иногда, в связи с угрозой нарушения конфиденциальности,

используется термин «утечка».

33

34. Угроза нарушения целостности

2. Угроза нарушения целостности включает в себя любое умышленноеизменение информации, хранящейся в ИС или передаваемой из одной

системы в другую.

Когда злоумышленники преднамеренно изменяют информацию, говорится,

что целостность информации нарушена. Целостность также будет нарушена,

если к несанкционированному изменению приводит случайная ошибка

программного или аппаратного обеспечения.

Санкционированными изменениями являются те, которые сделаны

уполномоченными лицами с обоснованной целью.

34

35. Угроза нарушения доступности

3. Угроза нарушения доступности возникает всякий раз, когда в результатепреднамеренных действий, предпринимаемых другим пользователем или

злоумышленником, блокируется доступ к некоторому ресурсу ИС.

Реально блокирование может быть постоянным – запрашиваемый ресурс

никогда не будет получен, или оно может вызывать только задержку

запрашиваемого ресурса, достаточно долгую для того чтобы он стал

бесполезным. В этих случаях говорят, что ресурс исчерпан.

35

36. Классификация угроз

1. По природе происхожденияЕстественные угрозы – это угрозы, вызванные воздействиями на ИС и ее

элементы объективных физических процессов или стихийных природных

явлений, независящих от человека. По своей природе эти угрозы всегда носят

случайный характер.

Искусственные угрозы – это угрозы ИС, вызванные деятельностью человека.

Среди них, исходя из мотивации действий человека, можно выделить:

• непреднамеренные (неумышленные, случайные);

• преднамеренные (умышленные) угрозы.

36

37. Классификация угроз

Случайные или непреднамеренные угрозы возникают, в основном, из-заошибок или халатности персонала. Они не связаны с преднамеренными

действиями злоумышленников и реализуются в случайные моменты времени.

Реализация угроз этого класса приводит к наибольшим потерям информации

(до 80% ущерба). При этом может происходить уничтожение, нарушение

целостности, доступности и конфиденциальности информации.

Преднамеренные угрозы связаны с преднамеренными действиями

злоумышленников могут быть направлены на любые три составляющие

безопасности информации: конфиденциальность, целостность и доступность.

37

38. Классификация угроз

2. По направлению осуществленияВнешние угрозы, источник которых расположен вне контролируемой зоны

территории (помещения), на которой находится ИС.

Внутренние угрозы, источник которых расположен в пределах

контролируемой зоны территории (помещения), на которой находится ИС.

Внутренние угрозы, источник которых имеет доступ к периферийным

устройства ИС (терминалам).

Внутренние угрозы, источник которых расположен в ИС.

38

39. Классификация угроз

3. По объекту воздействияУгрозы различаются по направленности на определенные аппаратнопрограммные средства ИС:

АРМ пользователей;

АРМ администраторов;

системное ПО;

загрузочное ПО;

средства отображения и документирования;

каналы связи и др.

39

40. Классификация угроз

4. По способу осуществленияУгрозы различаются по тому как (или посредством чего) они реализуются:

• информационные;

• программно-аппаратные;

• физические;

• радиоэлектронные;

• организационно-правовые.

40

41. Классификация угроз

5. По жизненному циклу ИСУгрозы классифицируются по тому, на каком этапе жизненного цикла ИС они

используются. Различают следующие основные этапы:

• разработка аппаратно-программных средств;

• проектирование и ввод ИС в эксплуатацию;

• эксплуатация ИС;

• вывод ИС из эксплуатации.

41

42. Обеспечение безопасности инфраструктуры ИС

Такое обеспечение должно строиться по принципуминимизации рассмотренных выше угроз.

Мероприятия по минимизации угроз безопасности

инфраструктуры ИС можно рассматривать на двух

уровнях:

на уровне физического доступа к данным;

на уровне логического доступа к данным.

42

43. Методы оценивания угроз безопасности ИС

Важное значение имеет оценка угроз с точки зрения возможности ихреализации и наносимого ущерба в случае реализации. Поэтому для оценки

угроз используются два соответствующих параметра:

возможность реализации угрозы;

возможный ущерб от реализации угрозы.

Важным также является выбор способов и шкал оценки. На практике

используются три подхода к оценке угроз:

априорный;

апостериорный;

экспертный.

43

44. Методы оценивания угроз безопасности КС

Априорный подход заключается в получениианалитической оценки вероятности реализации угроз.

Однако для большинства приложений информационных

технологий (ИТ) априорный подход оказывается

неприменимым.

Апостериорный подход заключается в получении

статистических оценок вероятностей реализации угроз

на основе ранее накопленной статистики их проявления

в соответствующих приложениях ИТ.

Экспертный подход основан на использовании

экспертных оценок вероятностей реализации угроз,

путем привлечения к оценкам специалистов обладающих

необходимым опытом и знаниями.

44

45. Классификация злоумышленников

Угрозы информационной безопасности реализуют илипытаются реализовать нарушители (злоумышленники).

Возможности осуществления вредительских

воздействий в большой степени зависят от статуса

злоумышленника по отношению к ИС.

Злоумышленником может быть:

разработчик ИС;

работник из числа обслуживающего персонала ИС;

пользователь ИС;

постороннее по отношению к ИС лицо.

45

46. Модель нарушителя

Это абстрактное (формализованное илинеформализованное) описание нарушителя ИБ.

Модель нарушителя может строиться на основе

классификации угроз, а также другими способами.

Модель нарушителя определяет:

категории потенциальных нарушителей;

цели, которые могут преследовать нарушители каждой

категории, возможный количественный состав,

используемые инструменты, оснащение и проч.;

типовые сценарии возможных действий,

описывающие сетевое расположение нарушителей,

последовательность их действий на каждом этапе.

46

47. Представление моделей нарушителя

Содержательная модель – отражает систему взглядов руководства на составвозможных нарушителей, преследуемые ими цели, мотивацию действий,

общий принцип подготовки и совершения нарушений.

Сценарии воздействия – определяют типы возможных нарушений, способы и

последовательность их реализации.

Математическая модель – представляет собой формализованное описание

сценариев, количественные характеристики результатов действий,

последовательности протекающих процессов взаимодействия нарушителей с

системой защиты.

47

48. Действия нарушителей

По отношению к ИС нарушители ИБ могут совершатьатаки и злоупотребления.

Атака (attack) (вторжение) – это действие, которым

нарушитель ставит под угрозу нарушения основных

составляющих безопасности информации в ИС –

конфиденциальность, целостность, доступность.

Атака приводит к реализации угрозы, путем

использования уязвимостей в системе защиты ИС.

Злоупотребление – это действие, нарушающее

установленные правила и порядок использования ИС.

48

49. Способы реализации угроз ИБ

Непосредственное обращение к информационнымобъектам в обход системы защиты ИС;

Создание программных и аппаратных технических

средств, выполняющих обращение к информационным

объектам в обход системы защиты ИС;

Модификация средств защиты ИС, позволяющая

реализовать угрозы информационной безопасности ИС;

Внедрение программных и аппаратных средств и

механизмов, нарушающих предполагаемую структуру и

функции ИС.

49

50. Каналы проникновения в ИС и каналы утечки информации

Каналы проникновения в ИС и утечки информации:прямые, предполагающие проникновение в

контролируемую зону (помещения, где расположены ИС);

косвенные, использование которых не требует

проникновения в контролируемую зону (помещения, где

расположены ИС).

Основными причинами утечки информации являются:

ошибки в проектировании ИС и систем защиты ИС;

несоблюдение персоналом норм и требований безопасной

работы с ИС;

использование противостоящей стороной средств

технической и агентурной разведок.

50

51. Виды утечки информации

Причины утечки информации тесно связаны с видамиутечки информации. В соответствии с ГОСТ Р 50922–

2006 «Защита информации. Основные термины и

определения» возможны следующие виды утечки

информации:

разглашение информации;

несанкционированный доступ к информации

(НСД);

получение защищаемой информации средствами

технической или агентурной разведок.

51

52. 3. Критерии и стандарты защиты данных

53. Критерии и стандарты защиты данных

При обеспечении ИБ ИС возможны два подхода:формальный – определение критериев, по которым

должна строиться защита ИС;

практический – определение конкретного

комплекса мер и средств защиты ИС.

Исторически первым был реализован формальный

подход.

53

54. История стандартизации

В 1983 г. национальный центр компьютерной безопасности(NCSC – National Computer Security Center) Министерства

обороны США выпустил в свет первый стандарт по защите

ИС «Критерии оценки безопасности компьютерных

систем» (TCSEC), впоследствии по цвету обложки

получившего название «Оранжевой книги» (Orange Book).

Представленные в оранжевой книге критерии оценки

защищенных ИС, стали методологической базой для

дальнейшего развития сферы стандартизации защищенных

ИС. В последующие годы до 1995 г. NCSC выпустил 37 книг

по различным аспектам стандартизации в области

информационной безопасности ИС с различными цветами

обложек, названных «Радужной серией».

54

55. История стандартизации

В России Государственной технической комиссией (ГТК) приПрезиденте Российской Федерации (РФ) (ныне ФСТЭК России) был

разработан и опубликован в 1992 г. первый стандарт по защите ИС –

Руководящий документ «Концепция защиты средств вычислительной

техники и автоматизированных систем от несанкционированного

доступа к информации».

В нем определялись требования, методики и стандарты построения

защищенных средств вычислительной техники (СВТ) и

автоматизированных систем (АС).

В 1995 г. «Руководящий документ» был преобразован в государственный

стандарт ГОСТ Р 50739-95 «Средства вычислительной техники.

Защита от несанкционированного доступа к информации. Общие

технические требования».

55

56. История стандартизации

Международная организация по стандартизации (ИСО,ISO), состоящая из специалистов Канады, США,

Великобритании, Германии, Нидерландов и Франции, в

1990 г. начала разработку международного стандарта

«Критерии оценки безопасности информационных

технологий» (англ. Evaluation Criteria for IT Security,

ECITS).

В июне 1993 г. в рамках ИСО была начата разработка

нового проекта, который получил название «Общие

критерии оценки безопасности информационных

технологий», (англ. Common Criteria for Information

Technology Security Evaluation, Common Criteria, CC).

56

57. Общие критерии

В январе 1996 г. была выпущена версия 1.0 «Общихкритериев». В декабре 1999 г. осуществлен выпуск

версии 2.0 «Общих критериев», ставшей уже первым

международным стандартом ISO/IEC 15408-1999.

Развитие стандарта непрерывно продолжается. В 2005 г.

начала действовать версия 2.3 этого стандарта,

состоящая из трех частей ISO/IEC 15408-1-2005, 154082-2005, 15408-3-2005. Исторически за стандартом закрепилось краткое разговорное название «Common

Criteria, CC» – «Общие критерии (OK)».

57

58. Общие критерии

На версии 2.3 международного стандарта «Общихкритериев» был основан отечественный стандарт

выпуска 2008 г.

Впоследствии были выпущены версии 2012 и 2013 гг.

Отечественные стандарты

ГОСТ Р ИСО/МЭК 15408-1-2008, 2012. Часть 1

ГОСТ Р ИСО/МЭК 15408-2-2008, 2013. Часть 2

ГОСТ Р ИСО/МЭК 15408-3-2008, 2013. Часть 3

58

59. Общие критерии

Для международного и отечественного стандартов действует общее название:Информационные технологии. Методы и средства обеспечения

информационной безопасности. Критерии оценки безопасности

информационных технологий.

Часть 1. Введение и общая модель.

Часть 2. Функциональные требования безопасности.

Часть 3. Требования доверия к безопасности.

Если имеют ввиду все три части обоих стандартов, то используют

обозначения: ISO/IEC 15408 и ГОСТ Р ИСО/МЭК 15408 соответственно.

59

60. ОК 1. Введение и общая модель

Основными понятиями в ОК являются:• Объект оценки (ОО) – это конкретная разработка, имеющая определенное

назначение и условия эксплуатации.

• Продукт рассматривается как совокупность программных, программноаппаратных или аппаратных средств ИТ с определенными

функциональными возможностями, предназначенная для самостоятельного

использования или в составе различных систем.

• Система – это специфическое воплощение продукта ИТ, имеющее

конкретное назначение и конкретные условия эксплуатации.

60

61. ОК 1. Введение и общая модель

ОК ориентированы на использование следующимикатегориями пользователей:

Потребители. Для этой категории пользователей ОК

позволяют определить, вполне ли оцениваемый продукт

или система удовлетворяют их потребностям в ИБ.

Разработчики. Этой категорией пользователей ОК могут

быть использованы для подтверждения соответствия

объекта оценки установленным требованиям ИБ.

Оценщики. Этой категорией пользователей стандарт

может быть использован при формировании заключения о

соответствии ОО предъявляемым к ним требованиям ИБ.

61

62. ОК 1. Введение и общая модель

ОО рассматривается в среде безопасности, в которую включается:• законодательная среда;

• административная среда;

• процедурная среда;

• программно-техническая среда;

• угрозы безопасности ОО;

• предположения безопасности;

• цели безопасности;

• требования безопасности.

62

63. ОК 1. Введение и общая модель

ОК содержат два основных вида требований безопасности:функциональные, предъявляемые к функциям (сервисам) безопасности и

реализующим их механизмам (идентификация, аутентификация,

управление доступом, аудит и т.д.);

требования доверия, предъявляемые к технологии разработки,

тестированию, анализу уязвимостей, поставке, сопровождению,

эксплуатационной документации, ко всем этапам жизненного цикла

изделий информационных технологий.

63

64. Основные достоинства ОК

1. Достаточно полная совокупность требований безопасности ИТ;2. Разделение требований безопасности на функциональные и требования доверия к

безопасности;

3. Систематизация и классификация требований;

4. Ранжирование компонентов требований в семействах и классах, а также

группирование в пакеты функциональных требований и оценочные уровни

доверия;

5. Метастандартность – ОК помогают формировать наборы требований в виде

определенных в ОК структур;

6. Открытость для последующего наращивания совокупности требований.

64

65. ОК 1. Введение и общая модель

ОК включают в себя обширную библиотеку требованийбезопасности, которая помогает в разработке конкретных

требований, необходимых для достижения целей

безопасности объекта оценки (ОО). Структура библиотеки:

Классы – группируют требования в отношении

применяемых средств обеспечения безопасности;

Семейства в пределах класса различают требования по

строгости и другим характеристикам;

Компоненты – минимальные наборы требований,

фигурирующие как единое целое при разработке и

эксплуатации;

Элементы – неделимые требования.

65

66. ОК 2. Функциональные требования безопасности

Политика безопасности ОО (ПБО) определяет правила, по которым ООуправляет доступом к своим ресурсам.

ПБО, в свою очередь, состоит из различных политик функций безопасности

(ПФБ), каждая из которых ориентирована на свои субъекты, объекты и

операции.

ПФБ содержит набор функций безопасности (ФБ), реализующих ПБО.

Функции безопасности ОО (ФБО) объединяют функциональные возможности

всех средств ОО, на которые возложено обеспечение безопасности.

Совокупность интерфейсов, через которые могут быть получены доступы к

ресурсам называется интерфейсом ФБО (ИФБО).

66

67. ОК 2. Функциональные требования безопасности

В ОК активные сущности названы субъектами. В пределах ОО могутсуществовать несколько типов субъектов:

действующих от имени уполномоченного пользователя и подчиненные

всем правилам ПБО;

действующих как особый функциональный процесс, представленных

многими пользователями;

действующих как часть собственно ОО.

Пассивные сущности в ОО представлены объектами. Объекты являются

предметом операций, выполняемых субъектами. Субъект сам может

являться предметом операции, как и операции над объектом.

(Активные сущности – это объекты или элементы в системе, которые обладают внутренней

независимостью, самостоятельно выполняют свои функции и способны инициировать действия или

потоки управления. В отличие от пассивных объектов, активные сущности имеют собственный

независимый фокус управления и могут существовать и работать одновременно с другими активными

объектами в системе.).

67

68. ОК 2. Функциональные требования безопасности

FAU – аудит/протоколирование;FIA – идентификация/аутентификация;

FRU – использование ресурсов.

FCO – связь (неотказуемость отправителя/получателя);

FPR – приватность;

FDP – защита данных пользователя;

FPT – защита функций безопасности объекта оценки;

FCS – криптографическая поддержка;

FMT – управление безопасностью;

FTA – управление сеансами работы пользователей;

FTP – доверенный маршрут/канал.

68

69. ОК 3. Требования доверия безопасности

Доверие в ОК трактуется как уверенность в том, чтоизделие отвечает целям безопасности.

Требования доверия безопасности охватывают весь

жизненный цикл изделия. Они разделены на 7 классов, 26

семейств и 135 компонентов. Основные классы:

ACM – управление конфигурацией;

ADO – поставка и эксплуатация;

ADV – разработка;

AGD – руководства;

ALC – поддержка жизненного цикла;

ATE – тестирование;

AVA – оценка уязвимостей.

69

70. ОК 3. Требования доверия безопасности

Требования доверия в стандарте ISO/IEC 15408 разделены на 7 классов, 26семейств и 135 компонентов. Основные классы:

ACM – управление конфигурацией;

ADO – поставка и эксплуатация;

ADV – разработка;

AGD – руководства;

ALC – поддержка жизненного цикла;

ATE – тестирование;

AVA – оценка уязвимостей.

Введено семь оценочных уровней доверия (ОУД) по степени усиления.

70

71. Стандарты по защите ГИС

1. «Требования о защите информации, не составляющейгосударственную тайну, содержащейся в

государственных информационных системах»,

утверждены приказом ФСТЭК России от 11 февраля

2013 г. №17;

2. «Методический документ. Меры защиты информации

в государственных информационных системах»,

утвержден ФСТЭК России от 11 февраля 2014 г.

ГИС – государственная информационная система

71

72. Стандарты по защите ГИС

В этих стандартах установлены четыре классазащищенности ГИС – К1, К2, К3, К4, определяющие

уровни защищенности содержащейся в них информации

в порядке возрастания. Класс защищенности ГИС

определяется в зависимости от уровня значимости

обрабатываемой в ГИС информации и масштаба ГИС

(федеральный, региональный, объектовый).

Уровень значимости информации определяется

степенью возможного ущерба для обладателя

информации в случае нарушения конфиденциальности,

целостности или доступности информации.

72

73. Стандарты по защите ГИС

Уровень значимости информации определяется ее обладателем и (или)оператором самостоятельно экспертным или иными методами и может быть:

ВЫСОКИМ, если в результате нарушения одного из свойств

безопасности информации возможны существенные негативные

последствия;

СРЕДНИМ, если в результате нарушения одного из свойств безопасности

информации возможны умеренные негативные последствия;

НИЗКИМ, если в результате нарушения одного из свойств безопасности

информации возможны незначительные негативные последствия.

73

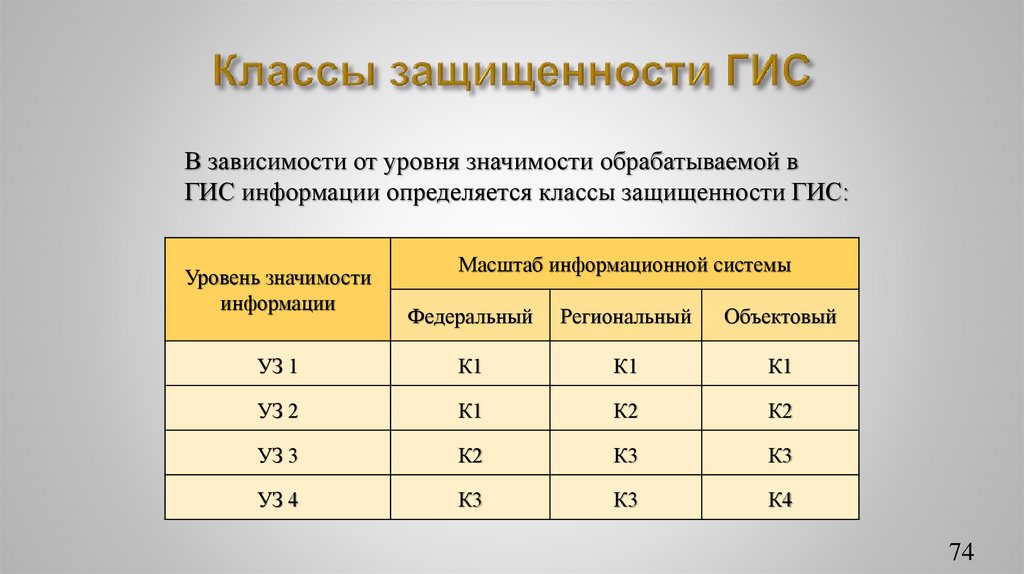

74. Классы защищенности ГИС

В зависимости от уровня значимости обрабатываемой вГИС информации определяется классы защищенности ГИС:

Уровень значимости

информации

Масштаб информационной системы

Федеральный

Региональный

Объектовый

УЗ 1

К1

К1

К1

УЗ 2

К1

К2

К2

УЗ 3

К2

К3

К3

УЗ 4

К3

К3

К4

74

informatics

informatics