Similar presentations:

Информационная безопасность предприятия

1. ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ ПРЕДПРИЯТИЯ

© Баранова Елена Константиновна2.

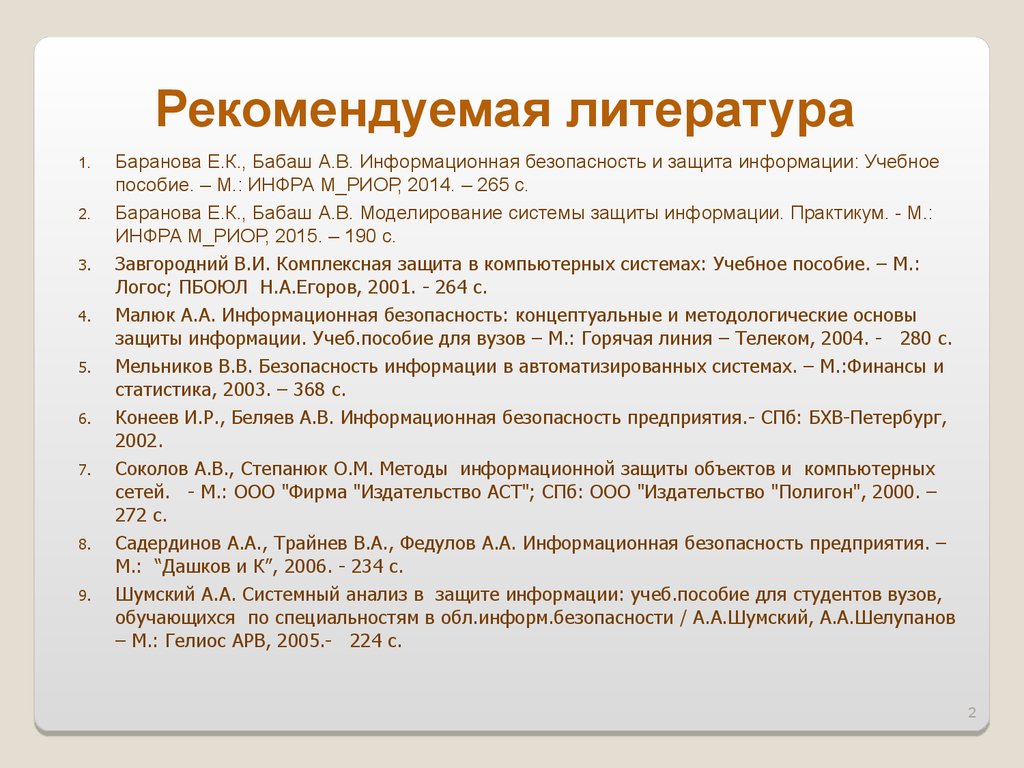

Рекомендуемая литература1.

2.

3.

4.

5.

6.

7.

8.

9.

Баранова Е.К., Бабаш А.В. Информационная безопасность и защита информации: Учебное

пособие. – М.: ИНФРА М_РИОР, 2014. – 265 с.

Баранова Е.К., Бабаш А.В. Моделирование системы защиты информации. Практикум. - М.:

ИНФРА М_РИОР, 2015. – 190 с.

Завгородний В.И. Комплексная защита в компьютерных системах: Учебное пособие. – М.:

Логос; ПБОЮЛ Н.А.Егоров, 2001. - 264 с.

Малюк А.А. Информационная безопасность: концептуальные и методологические основы

защиты информации. Учеб.пособие для вузов – М.: Горячая линия – Телеком, 2004. - 280 с.

Мельников В.В. Безопасность информации в автоматизированных системах. – М.:Финансы и

статистика, 2003. – 368 с.

Конеев И.Р., Беляев А.В. Информационная безопасность предприятия.- СПб: БХВ-Петербург,

2002.

Соколов А.В., Степанюк О.М. Методы информационной защиты объектов и компьютерных

сетей. - М.: ООО "Фирма "Издательство АСТ"; СПб: ООО "Издательство "Полигон", 2000. –

272 с.

Садердинов А.А., Трайнев В.А., Федулов А.А. Информационная безопасность предприятия. –

М.: “Дашков и К”, 2006. - 234 с.

Шумский А.А. Системный анализ в защите информации: учеб.пособие для студентов вузов,

обучающихся по специальностям в обл.информ.безопасности / А.А.Шумский, А.А.Шелупанов

– М.: Гелиос АРВ, 2005.- 224 с.

2

3.

Организация системы защиты информациисовокупность организационных и инженерных мероприятий,

программно-аппаратных средств, которые обеспечивают

защиту информации от разглашения, утечки и

несанкционированного доступа.

Составные части

3

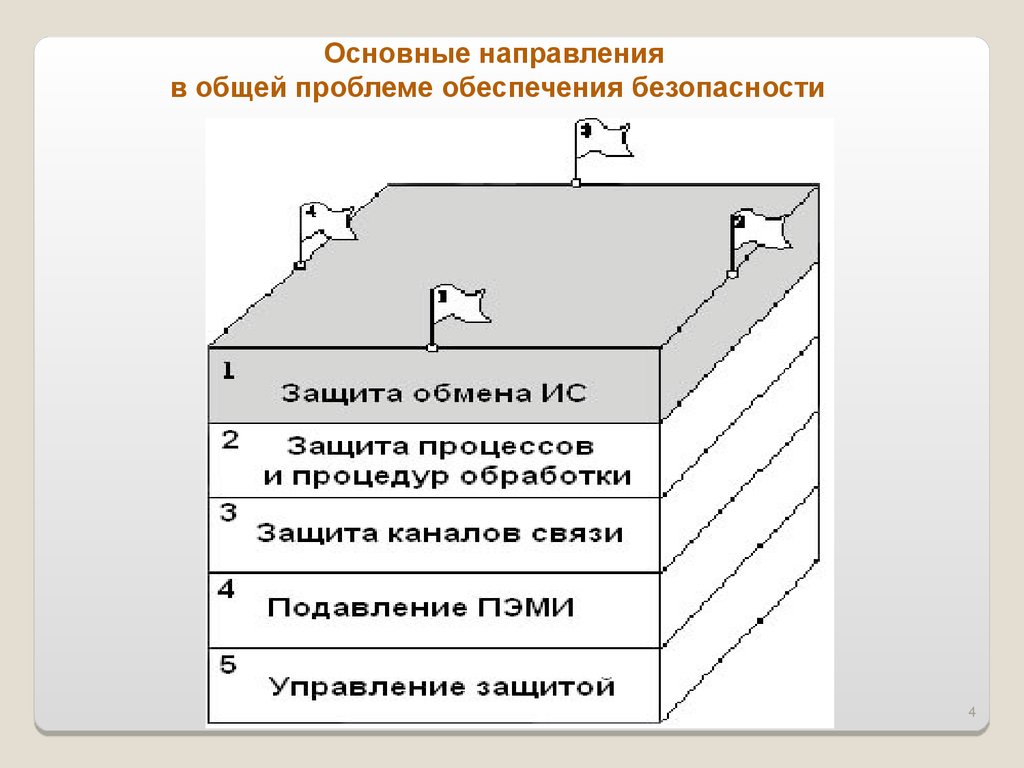

4.

Основные направленияв общей проблеме обеспечения безопасности

4

5.

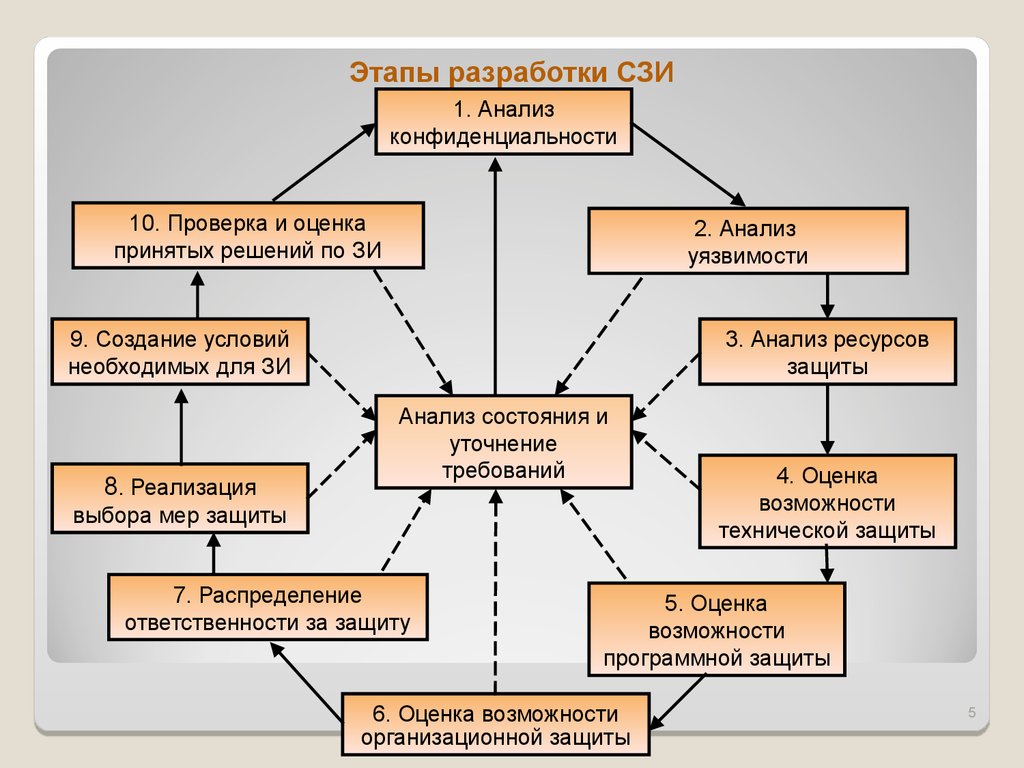

Этапы разработки СЗИ1. Анализ

конфиденциальности

10. Проверка и оценка

принятых решений по ЗИ

2. Анализ

уязвимости

9. Создание условий

необходимых для ЗИ

8. Реализация

3. Анализ ресурсов

защиты

Анализ состояния и

уточнение

требований

выбора мер защиты

7. Распределение

ответственности за защиту

4. Оценка

возможности

технической защиты

5. Оценка

возможности

программной защиты

6. Оценка возможности

организационной защиты

5

6. Концепция создания защищенных ИС

67.

Многоуровневая структура СЗИДля отдельного объекта можно выделить

6-7 уровней (рубежей) защиты:

1. охрана по периметру территории объекта;

2. охрана по периметру здания;

3. охрана помещения;

4. защита аппаратных средств;

5. защита программных средств;

6. защита информации.

7

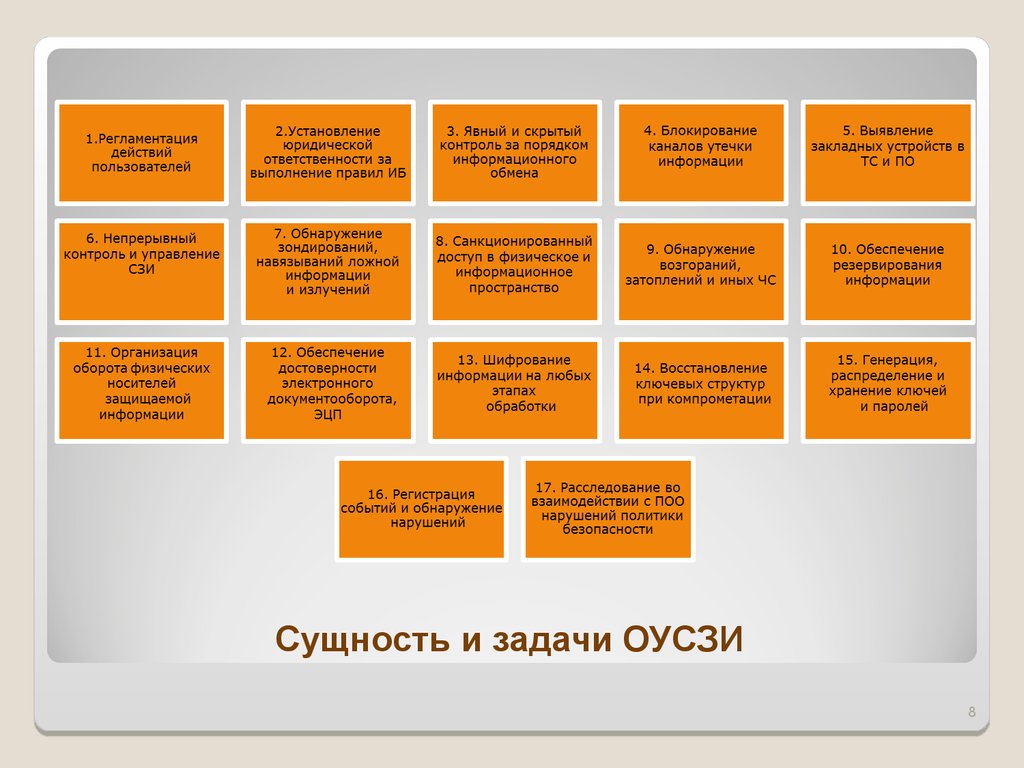

8. Сущность и задачи ОУСЗИ

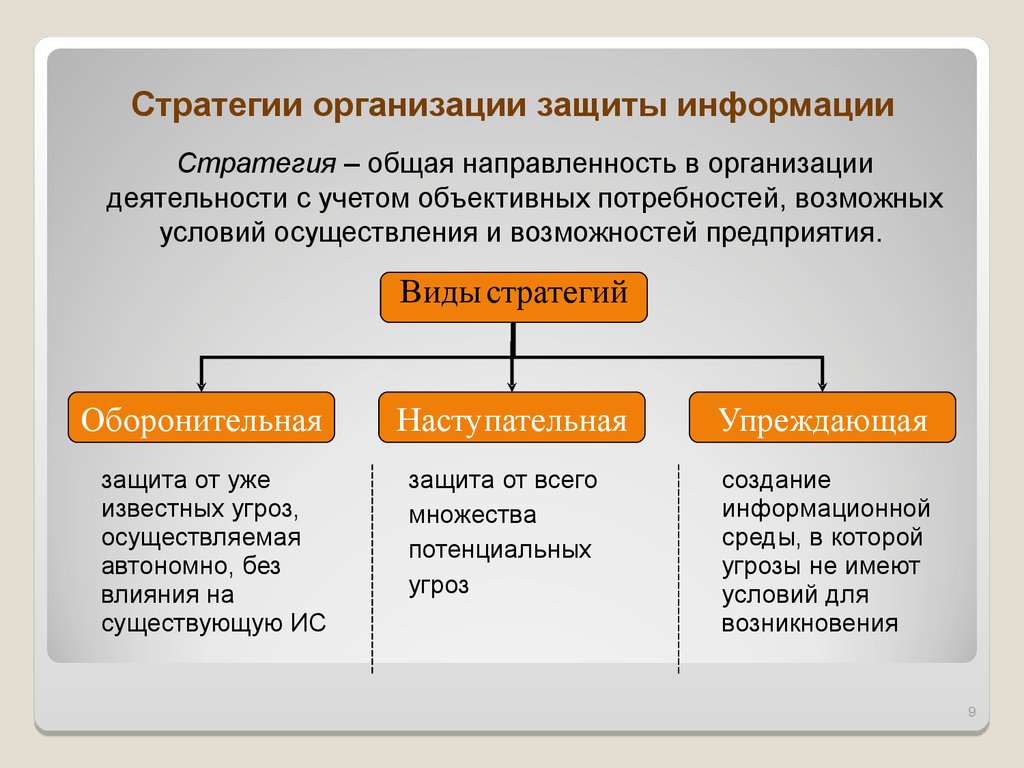

89. Стратегии организации защиты информации

Стратегия – общая направленность в организациидеятельности с учетом объективных потребностей, возможных

условий осуществления и возможностей предприятия.

Виды стратегий

Оборонительная

защита от уже

известных угроз,

осуществляемая

автономно, без

влияния на

существующую ИС

Наступательная

защита от всего

множества

потенциальных

угроз

Упреждающая

создание

информационной

среды, в которой

угрозы не имеют

условий для

возникновения

9

10.

Основные характеристики стратегий организации защиты информацииНаименование

характеристики

Стратегии комплексной защиты информации

Оборонительная

Наступательная

Упреждающая

Возможный

Достаточно высок, но

уровень защиты

только в

отношении

известных угроз

Очень высок, но только в пределах

Уровень защиты

существующих представлений о

гарантированно очень

природе угроз и возможностях их

высок

проявления

Необходимые

условия

реализации

Наличие методов и

1. Наличие перечня и характеристик

средств реализации

полного множества

потенциально возможных угроз

2. Развитый арсенал методов и

средств защиты

3. Возможность влиять на

архитектуру ИС и технологию

обработки информации

Ресурсоемкость

Незначительная по

сравнению с

другими

стратегиями

Рекомендации по

применению

Невысокая степень

Достаточно высокая степень

секретности

секретности защищаемой

защищаемой

информации и возможность

информации и не

значительных потерь при

очень большие

нарушении защиты

ожидаемые потери

Наличие защищенных

информационных

технологий

Значительная (с ростом требований 1. Высокая в плане

по защите растет по экспоненте)

капитальных затрат

2. Незначительная в

каждом конкретном

случае

при наличии

унифицированной

защищенной ИТ

Перспективная

10

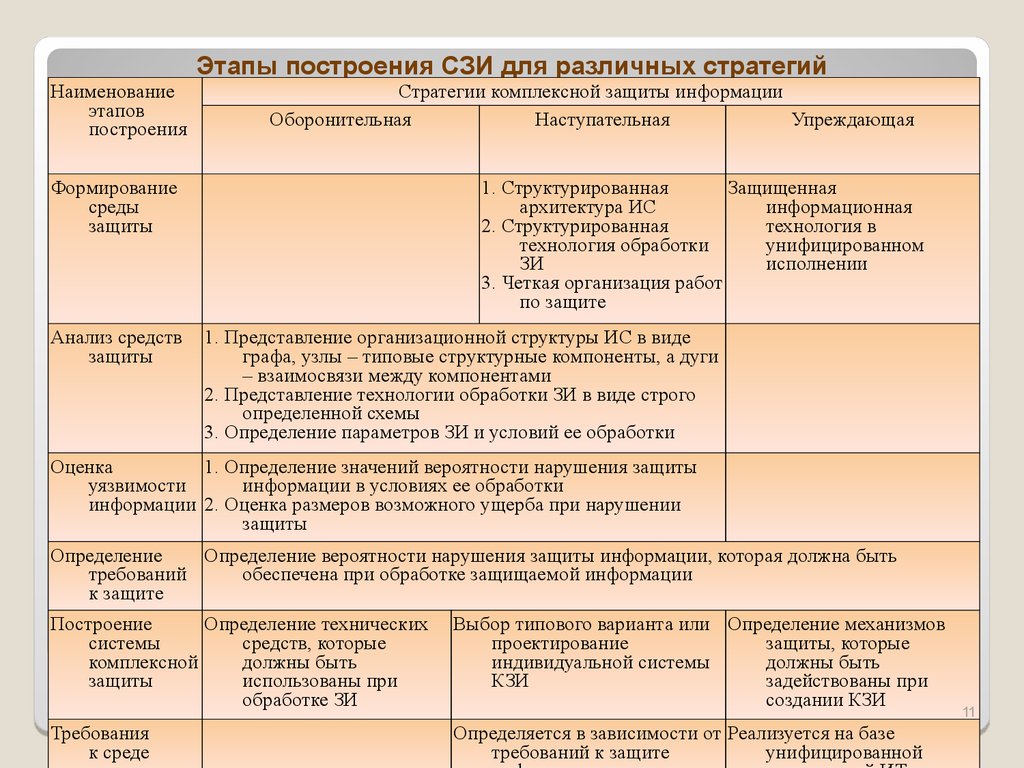

11.

Этапы построения СЗИ для различных стратегийНаименование

этапов

построения

Стратегии комплексной защиты информации

Оборонительная

Наступательная

Упреждающая

Формирование

среды

защиты

Анализ средств

защиты

1. Структурированная

Защищенная

архитектура ИС

информационная

2. Структурированная

технология в

технология обработки

унифицированном

ЗИ

исполнении

3. Четкая организация работ

по защите

1. Представление организационной структуры ИС в виде

графа, узлы – типовые структурные компоненты, а дуги

– взаимосвязи между компонентами

2. Представление технологии обработки ЗИ в виде строго

определенной схемы

3. Определение параметров ЗИ и условий ее обработки

Оценка

1. Определение значений вероятности нарушения защиты

уязвимости

информации в условиях ее обработки

информации 2. Оценка размеров возможного ущерба при нарушении

защиты

Определение

Определение вероятности нарушения защиты информации, которая должна быть

требований

обеспечена при обработке защищаемой информации

к защите

Построение

Определение технических

системы

средств, которые

комплексной

должны быть

защиты

использованы при

обработке ЗИ

Выбор типового варианта или Определение механизмов

проектирование

защиты, которые

индивидуальной системы

должны быть

КЗИ

задействованы при

создании КЗИ

Требования

к среде

Определяется в зависимости от Реализуется на базе

требований к защите

унифицированной

11

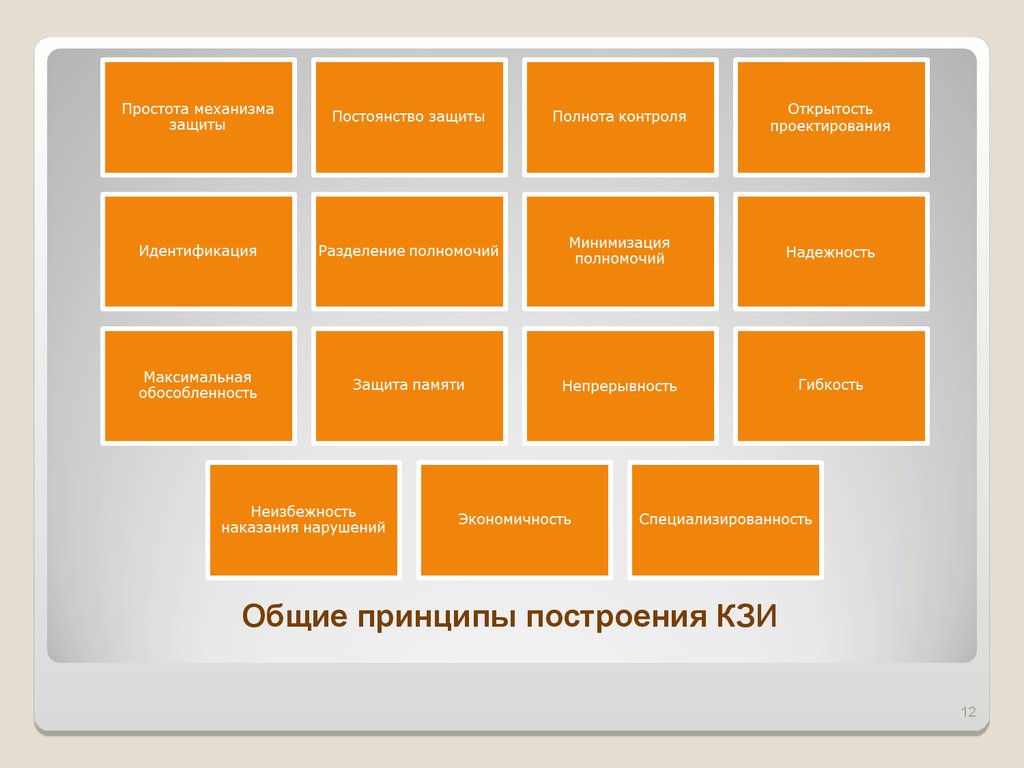

12. Общие принципы построения КЗИ

1213.

Структура КЗИИнформация

Документ

Режим

Программа

Аппарат

Охрана

Техника

Инженерные

сооружения

13

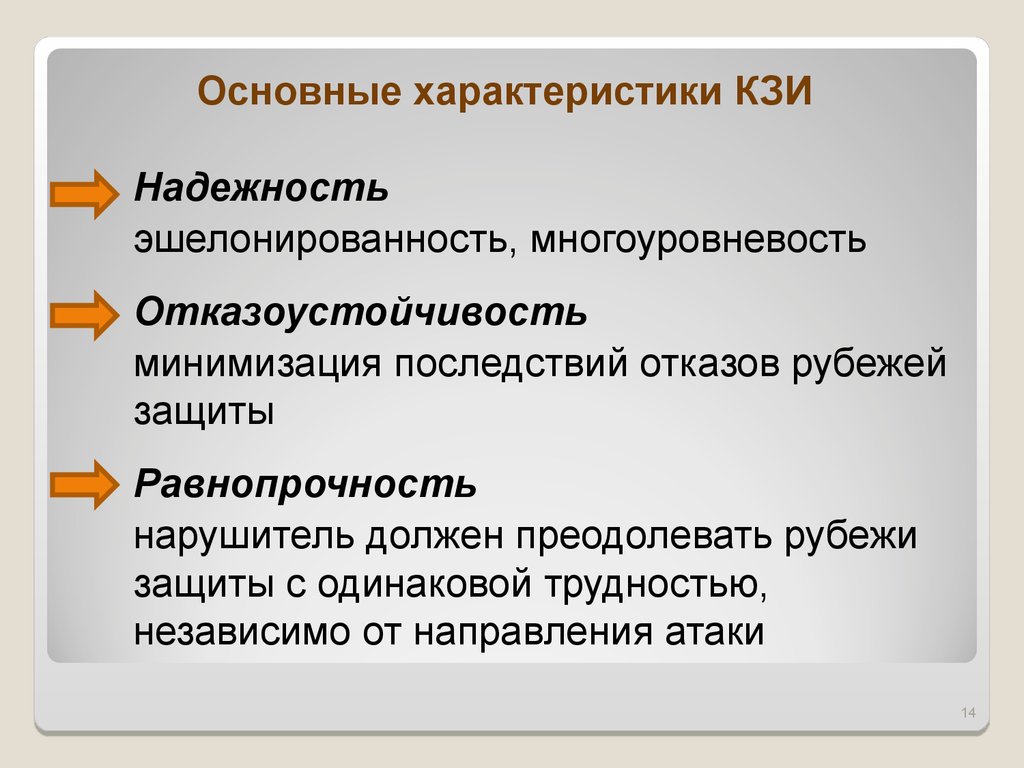

14. Основные характеристики КЗИ

Надежностьэшелонированность, многоуровневость

Отказоустойчивость

минимизация последствий отказов рубежей

защиты

Равнопрочность

нарушитель должен преодолевать рубежи

защиты с одинаковой трудностью,

независимо от направления атаки

14

15.

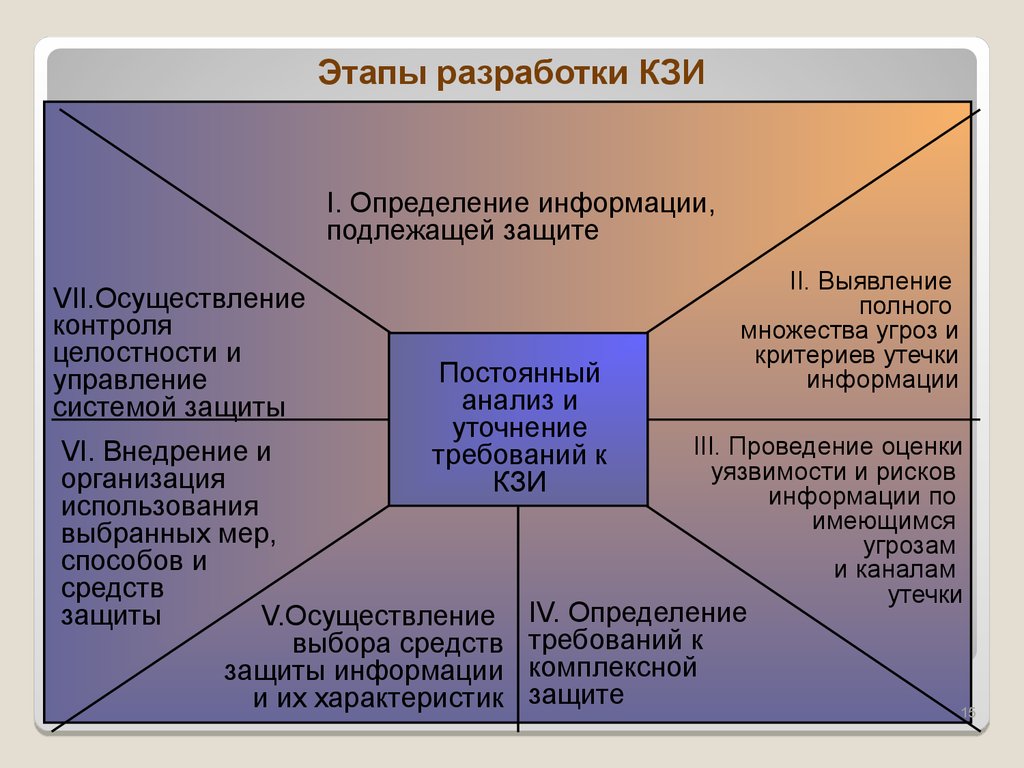

Этапы разработки КЗИI. Определение информации,

подлежащей защите

VII.Осуществление

контроля

целостности и

управление

системой защиты

Постоянный

анализ и

уточнение

требований к

КЗИ

VI. Внедрение и

организация

использования

выбранных мер,

способов и

средств

защиты

V.Осуществление

выбора средств

защиты информации

и их характеристик

II. Выявление

полного

множества угроз и

критериев утечки

информации

III. Проведение оценки

уязвимости и рисков

информации по

имеющимся

угрозам

и каналам

утечки

IV. Определение

требований к

комплексной

защите

15

16. Обязательные элементы КЗИ

1617.

Контрольные вопросы1. Основные направления обеспечения информационной безопасности на предприятии

2. Этапы и общие принципы разработки СЗИ на предприятии.

3. Многоуровневая структура СЗИ на предприятии.

4. Сущность и задачи ОУСЗИ

5. Стратегии организации защиты информации на предприятии.

6. Этапы разработки комплексной системы защиты информации на предприятии.

17

18. Организация защиты конфиденциальных документов

1819.

Безопасностьценных информационных ресурсов

Цель ИБ – безопасность информационных ресурсов

в любой момент времени

в любой обстановке.

Первоначально всегда необходимо решить

следующие вопросы:

Что защищать?

Почему защищать?

От кого защищать?

Как защищать?

19

20.

Главные опасности:– утрата конфиденциального документа;

– разглашение конфиденциальных сведений;

– утечка по техническим каналам.

В настоящее время главные опасности:

– незаконные тайные операции с электронными

документами без кражи из БД;

незаконное использование информационных

ресурсов для извлечения материальной

выгоды.

20

21. Архитектура СЗИ

2122. Основные направления формирования ценной информации

2223.

Выявлениеконфиденциальных сведений

Основополагающая часть организации системы

защиты информации – процесс выявления и

регламентации состава

конфиденциальной информации.

Критерии анализа информационных ресурсов:

степень заинтересованности конкурентов;

степень ценности (стоимостной, правовой аспект).

23

24.

Переченьконфиденциальных сведений

Перечень – классифицированный список типовой и конкретно

ценной информации о выполняемых работах, производимой

продукции, научных и деловых идеях,

технологических новшествах.

Перечень конфиденциальных сведений:

закрепляет факт отнесения сведений

к защищаемой информации;

определяет срок, период недоступности

этих сведений,

уровень конфиденциальности (гриф);

список должностей, которым дано право

использовать эти сведения в работе.

24

25.

Документированиеконфиденциальных сведений

Основные отличия документированных

конфиденциальных сведений

1.

Обязательность получения разрешения на документирование

конфиденциальной информации от полномочного руководителя

2.

Установление грифа (уровня) конфиденциальности сведений,

подлежащих включению в документ

3.

Оформление и учет носителя для документирования, выделенного

комплекса конфиденциальных сведений.

4.

Учет подготовленного черновика документа

5.

Составление черновика и вариантов текста документа

6.

Получение разрешения на изготовление документа от полномочного

руководителя

7.

Изготовление проекта конфиденциального документа

8.

Издание конфиденциального документа.

25

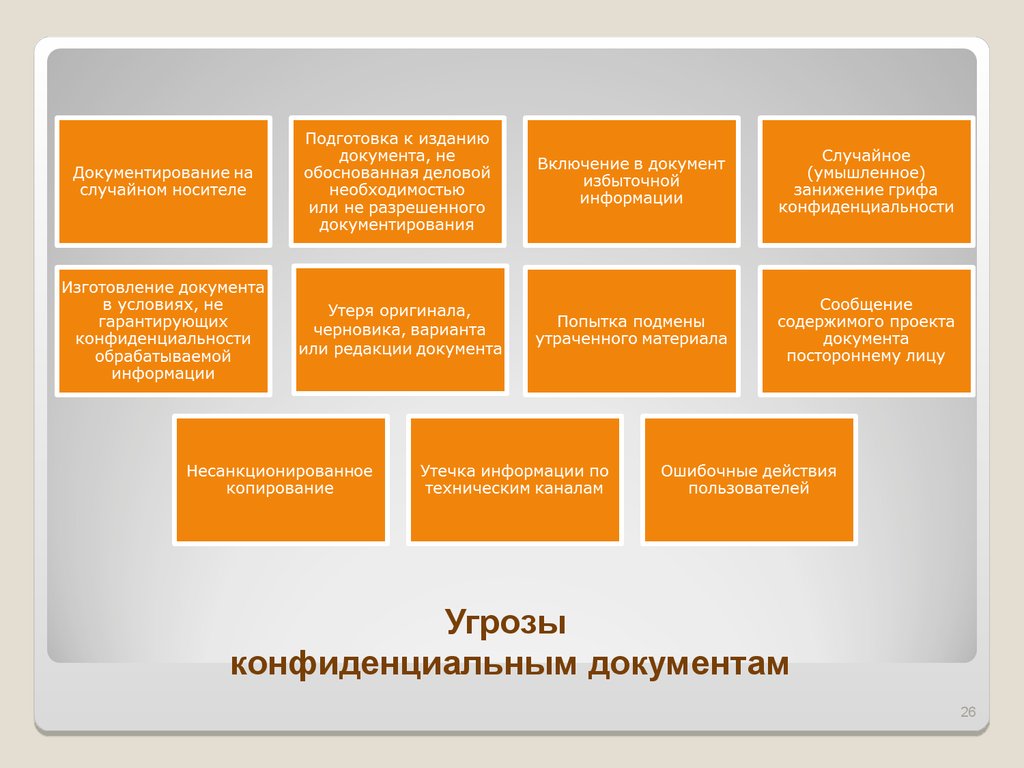

26. Угрозы конфиденциальным документам

2627.

Носителиконфиденциальных

сведений

Традиционные текстовые

Чертежно-графические

Машиночитаемые документы

Аудио и видео документы

Фотодокументы

27

28.

Конфиденциальный документ– необходимым образом

оформленный носитель

документированной

информации, содержащий

сведения ограниченного

доступа или использования,

которые составляют

интеллектуальную

собственность юридического

(физического) лица.

Задачи учета

конфиденциальных документов

28

29.

Письменноераспоряжение

руководства

замысел

размножение

размножение

Спец.урна

уничтожение

архив

Дела

срок хранения

?????????

?????????

Дата. об испол.

Д. №, резол.

рук.

Перечень

Д. №

пакет

Д.

под., №

№

беловик

беловик

беловик

№

???????

????????

уничтожение

архив

Дела

срок хранения

Д. отм. об

испол.

Д. резол.

рук.

Дата №

пакет

Дата

под., №

беловик

беловик

беловик

черновик

замысел

черновик

№

Жизненный цикл конфиденциального документа

сжигание

размножение.

сжигание

уничтожение

уничтожение

сжигание

Письменное

разрешение

Сопроводительное письмо

29

30.

Документированная система защитыГражданский кодекс

Положение о

службе физ.

защиты

Должностные

инструкции

План

работы СФЗ

Инструкция по

пропускному и

внутри

объектовому

режиму

ФЗ «Об информации, информационных

технологиях и о защите информации»

ФЗ «О государственной тайне»

«О коммерческой тайне»

Концепция ИБ

Положение об

организации ЗИ

Должностные

инструкции

План

работы ОЗИ

Инструкция по

вскрытию ОЗИ

Инструкция по

пожару и ЧС

Регламент ИБ

Инструкция по

пользованию

междугор. тл.св.

Уголовный кодекс

Профиль защиты

Инструкция по

обработке и

хранению КИ

Инструкция по

оформлению

допуска к КТ

Инструкция по

пользованию

сотовой связью

Номенклатура

должностей на

допуск к КТ

Номенклатура

должностей на

допуск к ГТ

Справка о

допуске

Инструкция по

приему

иноделегаций

Инструкция по

выезду за

границу

Инструкция по

работе в сети

Интернет

Инструкция по

использованию

ПВЭМ

Положение о пост.

действ. эксперт.

комиссии

Номенклатура

дел и

документов КТ

Номенклатура

дел и

документов ГТ

Договор

Анкета

Список

Предписание

Регистр.

анкета

Карточка

Перечень

должностных

лиц,

наделяемых

полномочиями

Перечень

конфиденциаль

ных сведений

Порядок

определения

размеров

ущерба

Порядок

определения

сроков хранения

30

Журналы и книги учета и контроля

31.

Контрольные вопросы1.

2.

3.

4.

5.

6.

7.

Архитектура системы защиты конфиденциального документооборота на предприятии.

Основные направления формирования конфиденциальных документов на предприятии.

Предпосылки отнесения информации к категории конфиденциальной и выявление

конфиденциальных сведений на предприятии.

Порядок документирования конфиденциальных сведений.

Основные носители конфиденциальных сведений и угрозы конфиденциальному

документообороту.

Жизненный цикл конфиденциального документа.

Структура документированной системы защиты в РФ.

31

32. Организация режима обеспечения комплексной защиты информации

3233.

РазработкаПолитики безопасности

Политика безопасности информации

совокупность нормативных документов,

определяющих (или устанавливающих) порядок

обеспечения безопасности информации на

конкретном предприятии, а также выдвигающих

требования по поддержанию подобного

порядка.

33

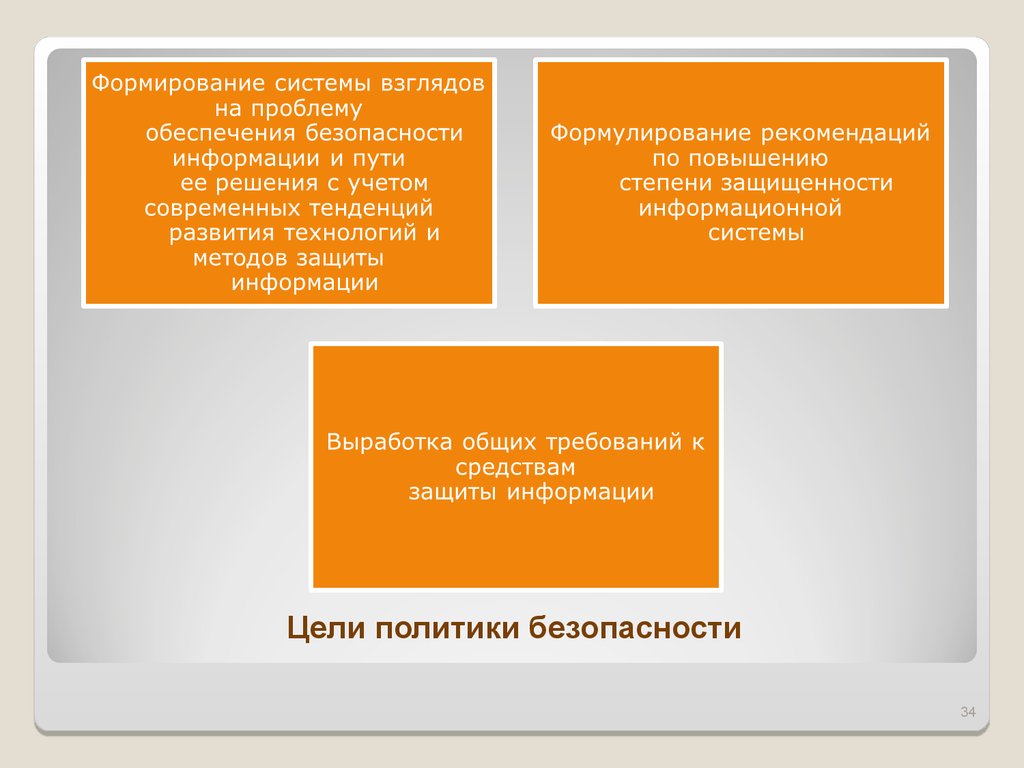

34. Цели политики безопасности

3435.

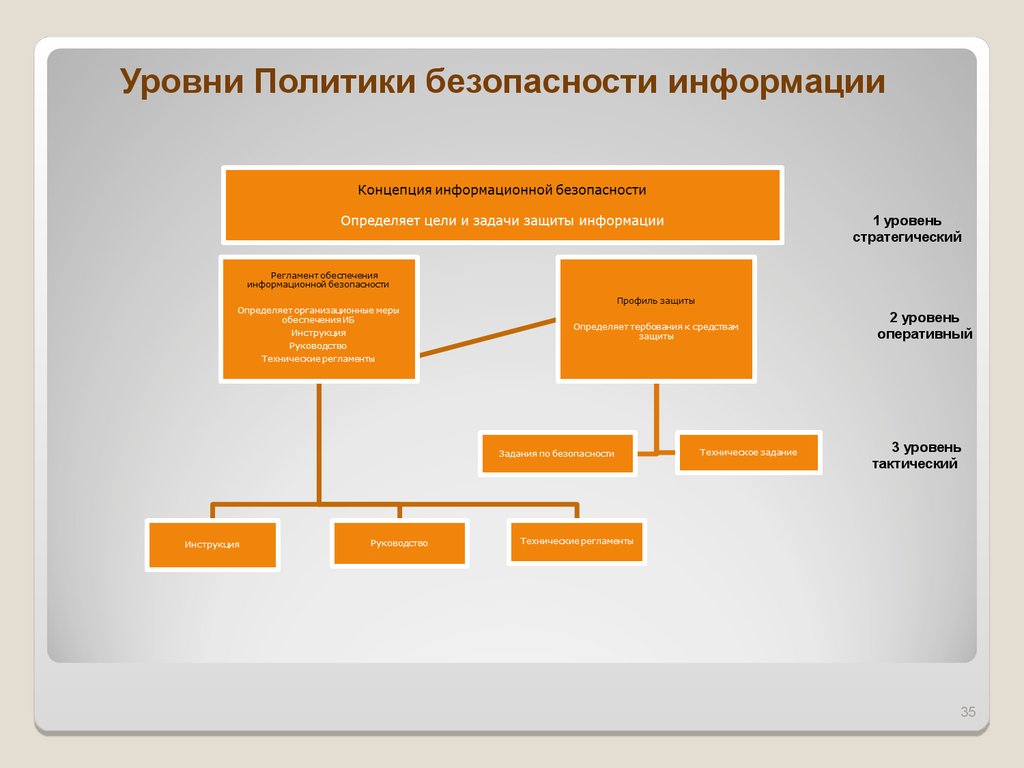

Уровни Политики безопасности информации1 уровень

стратегический

2 уровень

оперативный

3 уровень

тактический

35

36. Разработка Концепции безопасности информации

3637. Разработка Регламента обеспечения безопасности информации

3738.

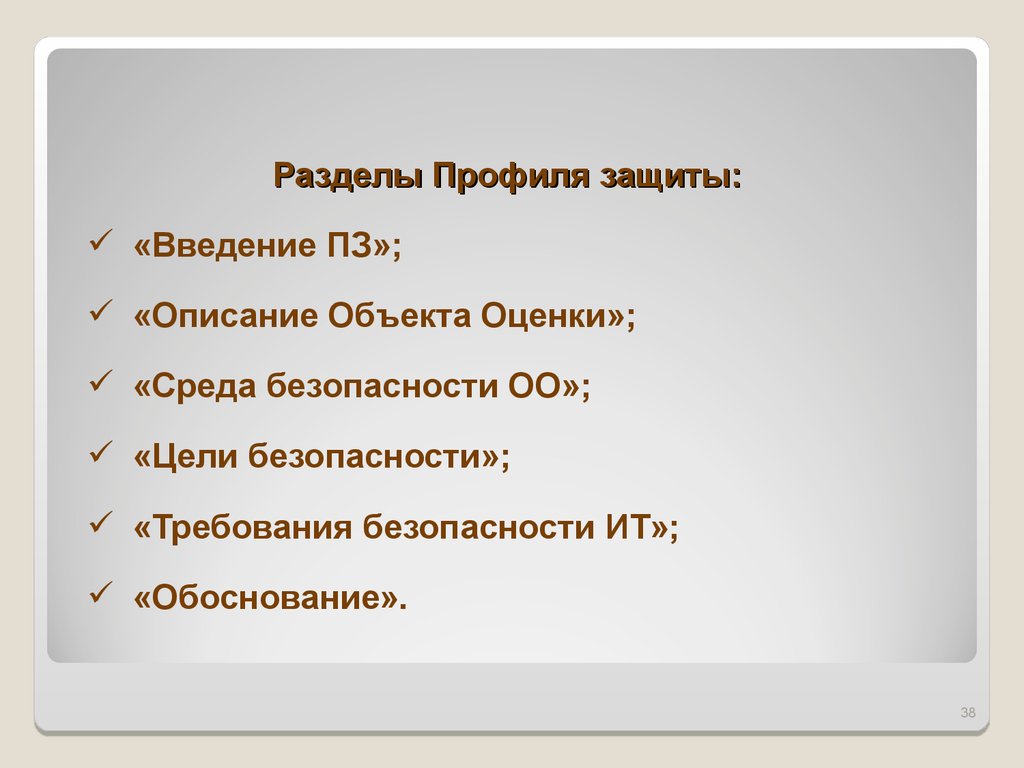

Разделы Профиля защиты:«Введение ПЗ»;

«Описание Объекта Оценки»;

«Среда безопасности ОО»;

«Цели безопасности»;

«Требования безопасности ИТ»;

«Обоснование».

38

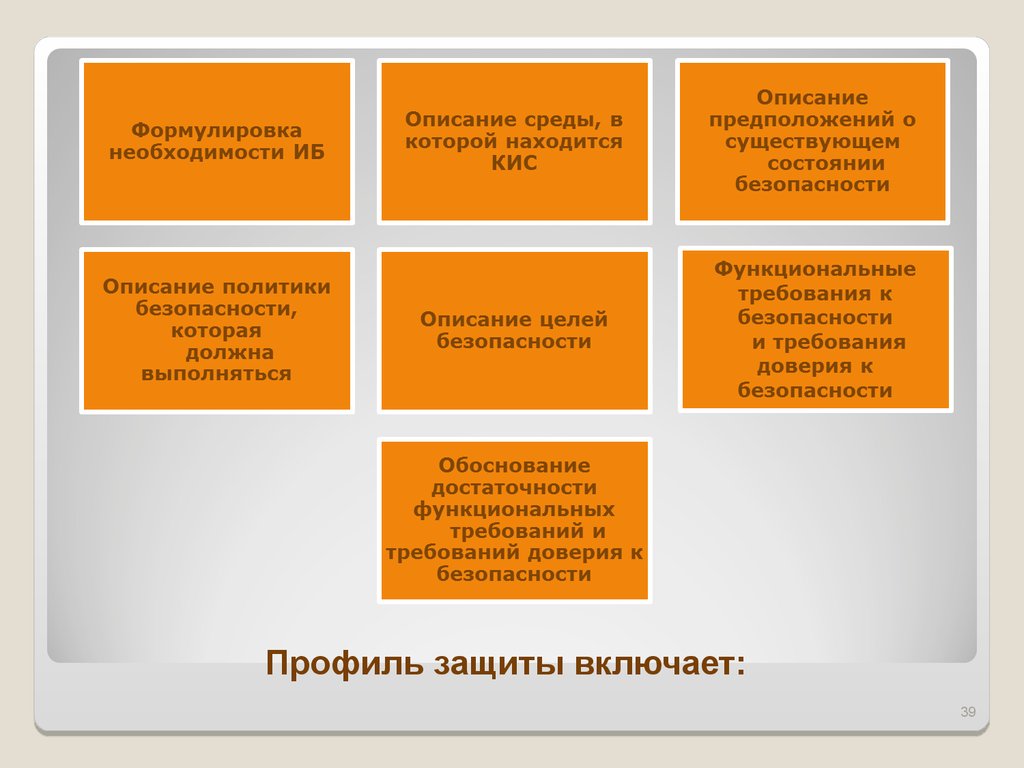

39. Профиль защиты включает:

3940.

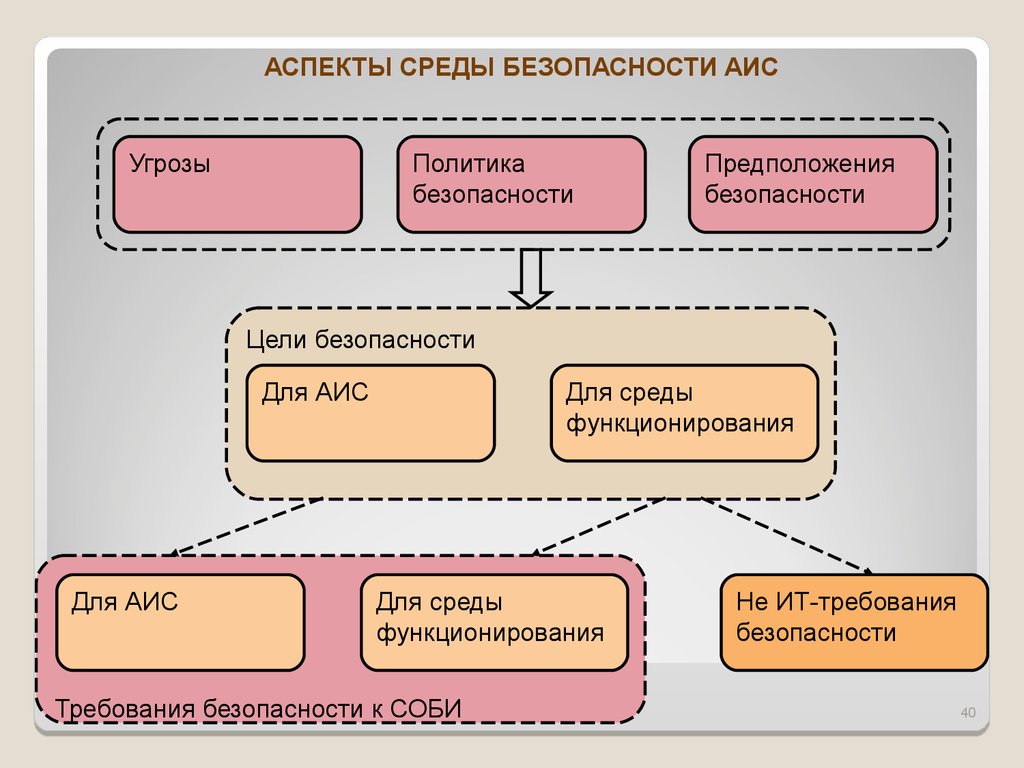

АСПЕКТЫ СРЕДЫ БЕЗОПАСНОСТИ АИСУгрозы

Политика

безопасности

Предположения

безопасности

Цели безопасности

Для АИС

Для АИС

Для среды

функционирования

Для среды

функционирования

Требования безопасности к СОБИ

Не ИТ-требования

безопасности

40

41.

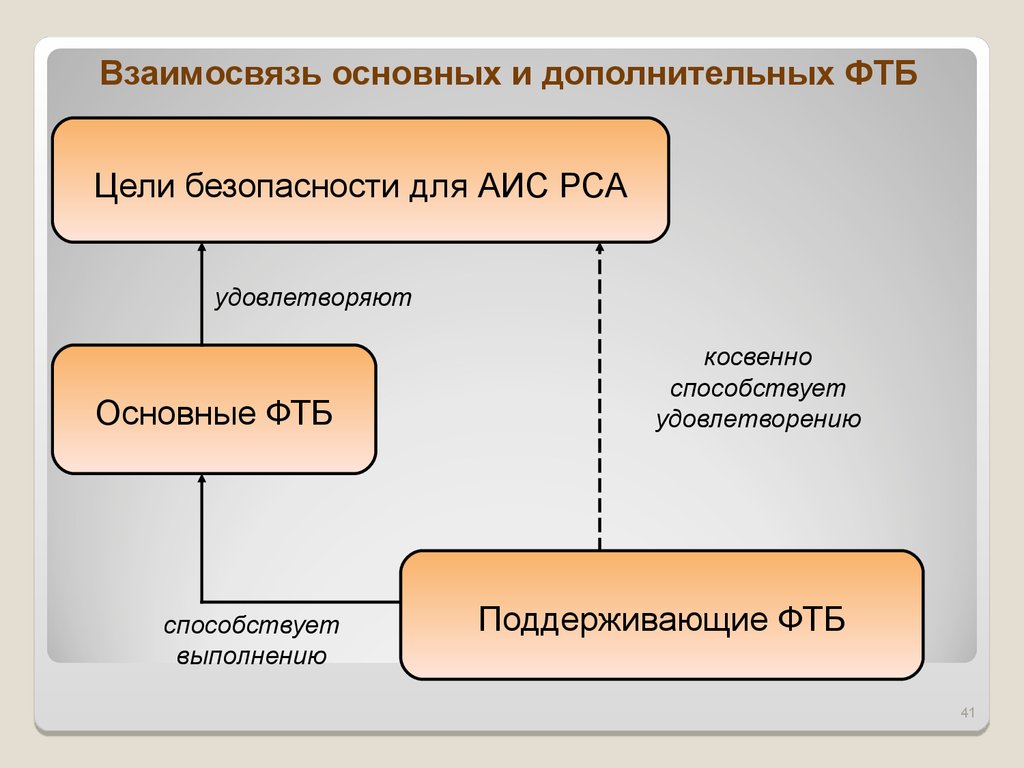

Взаимосвязь основных и дополнительных ФТБЦели безопасности для АИС РСА

удовлетворяют

Основные ФТБ

способствует

выполнению

косвенно

способствует

удовлетворению

Поддерживающие ФТБ

41

42.

Контрольные вопросы1. Цели и задачи Политики информационной безопасности на предприятии

2. Уровни Политики информационной безопасности на предприятии.

3. Разработка Концепции безопасности информации и

Регламента обеспечения безопасности информации на предприятии.

4. Понятие Профиль защиты и его составляющие.

42

43. Организация системы физической защиты информации

4344.

Система физической защиты типовые задачи испособы ее реализации

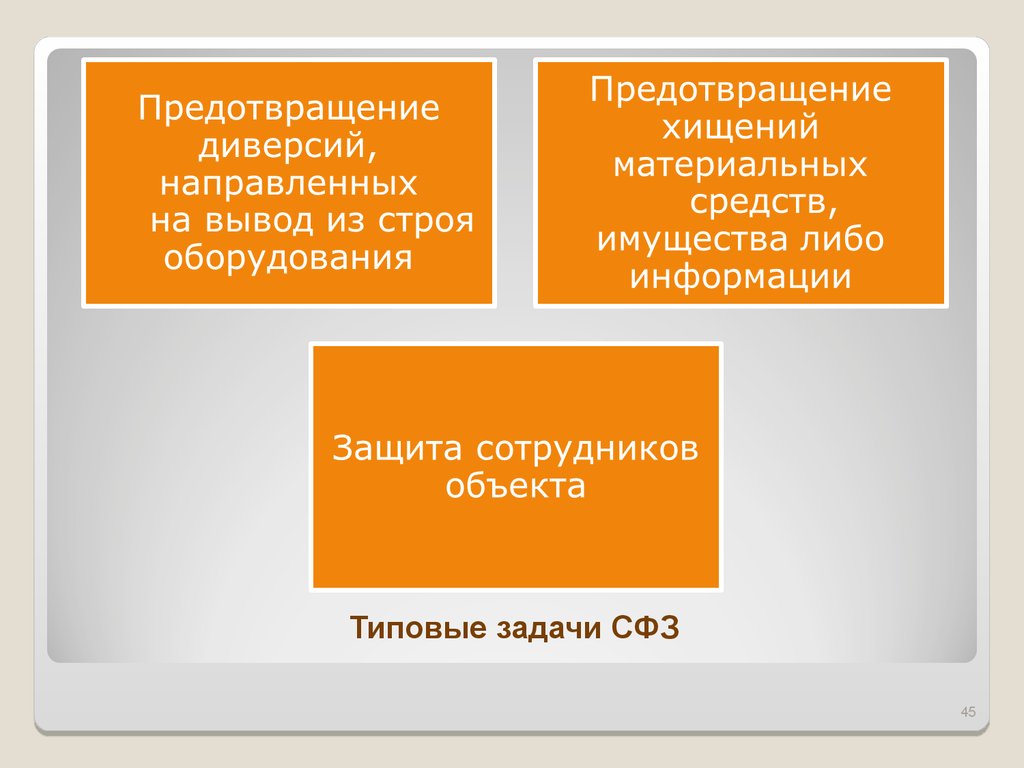

Система физической защиты (СФЗ) –

совокупность людей, процедур и

оборудования защищающих имущество

(объекты) от хищений, диверсий и иных

неправомерных действий.

44

45. Типовые задачи СФЗ

4546. Способы организации СФЗ

4647. Функции и подсистемы СФЗ

СФЗФункции

Подсистемы

Обнаружение

Задержание

Восприятие

признаков

вторжения

Получение

сигнала

тревоги

Реагирование

Прерывание

Препятствия

Оценка

сигнала

тревоги

Развертывание

сил

реагирования

Связь

с силами

реагирования

Силы охраны

47

48. Связь между функциями СФЗ

Выполнение задачи нарушителемСвязь между функциями СФЗ

Обнаружение

Задержка

То

То

ТА

Тпрер

Тс

Реагирование

ТА

– время срабатывания датчика

– время принятия решения об отражении акции

– время прерывания вторжения

– время совершения акции нарушителем

Прерывание

действий

нарушителя

Время выполнения ОР

Сигнал тревоги

оценка

Начало акции

Время решения задачи нарушителем

Тпрер

Тс

Время

48

49. Сдерживание Обнаружение

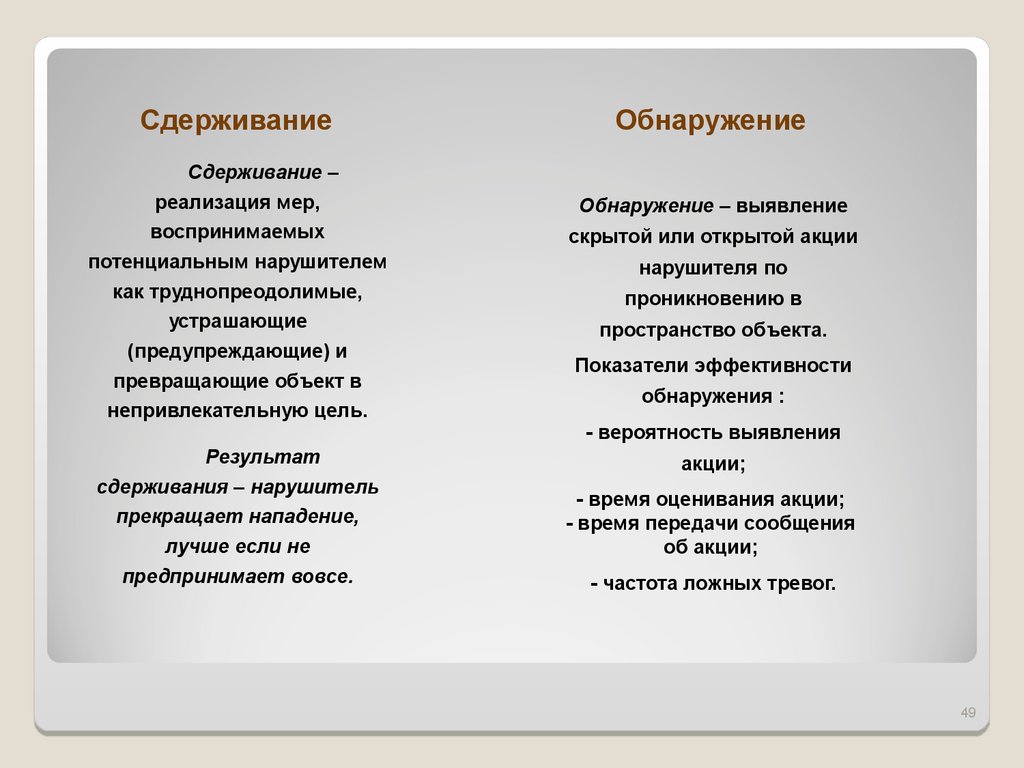

СдерживаниеСдерживание –

реализация мер,

воспринимаемых

потенциальным нарушителем

как труднопреодолимые,

устрашающие

(предупреждающие) и

превращающие объект в

непривлекательную цель.

Результат

сдерживания – нарушитель

прекращает нападение,

лучше если не

предпринимает вовсе.

Обнаружение

Обнаружение – выявление

скрытой или открытой акции

нарушителя по

проникновению в

пространство объекта.

Показатели эффективности

обнаружения :

- вероятность выявления

акции;

- время оценивания акции;

- время передачи сообщения

об акции;

- частота ложных тревог.

49

50. Организация подсистемы обнаружения

Срабатываниедатчика

Оценка сигнала

тревоги

Получение

сигнала от

датчика

Инициализация

сигнала тревоги

Связь времени оценки и вероятности обнаружения:

Ро

Вероятность обнаружения

1

Рсрабат. ≠ 1

to

t1

t2

t3

Время оценки

50

51. Задержка Реагирование

ЗадержкаЗадержка – замедление продвижения

нарушителя к цели.

Путями (способами) являются:

физические барьеры, препятствия;

замки;

персонал охраны (постоянной

готовности, ждущий режим)

Показатель

эффективности задержки

– общее время преодоления

каждого элемента

задержки после

обнаружения.

Реагирование

Реагирование – действия сил защиты по

воспрепятствованию успеху нарушителя,

прерывание действий нарушителя.

Показатели эффективности

реагирования:

время между получением

информации об обнаружении и

прерывание акции нарушителя;

вероятность своевременного

развертывания сил

реагирования.

51

52. Подсистемы реагирования

Передачасообщения о

нападении

Развертывание

сил

реагирования

Прерывание

попытки

нападения

Вероятность успешной

передачи сообщения

1

Уточнение

Вторая передача

Первая передача

52

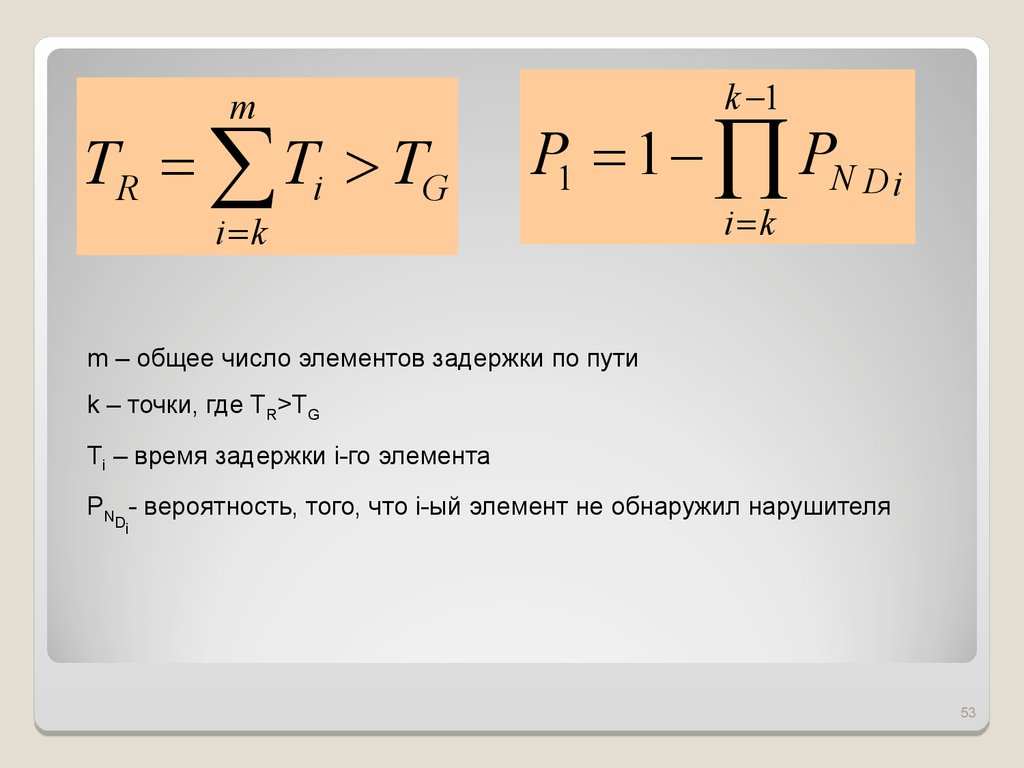

53.

mTR Ti TG

i k

k 1

P1 1 PN D i

i k

m – общее число элементов задержки по пути

k – точки, где TR>TG

Ti – время задержки i-го элемента

PN - вероятность, того, что i-ый элемент не обнаружил нарушителя

Di

53

54.

Диаграмма последовательности действий нарушителяВнешняя

зона

Зона ограниченного допуска

Защищенная зона

Контролируемое здание

Контролируемая комната

Ограничение цели

Цель

Внешняя зона

побег

вторжение

Зона ограниченного доступа

Защищенная зона

Физические

зоны

Уровень

защиты

Контролируемое здание

Контролируемая комната

Контролируемое помещение

Цель

Сегмент

пути

54

Элемент защиты

55. Силы реагирования

Комплектование охраныОрганизационная структура и численность

подразделений ведомственной охраны,

осуществляющих защиту объектов, определяются в

зависимости от:

особенностей охраняемого объекта,

степени оборудования их инженернотехническими средствами защиты,

а также иных условий, связанных с

обеспечением надежной защиты объектов.

55

56. Инженерно-технические средства охраны

К техническим средствам охраныотносятся:

системы охранной

сигнализации (СОС)

периметра;

системы охранной

сигнализации зданий

и сооружений;

системы контроля и

управления доступом

(СКУД);

системы телевизионного

наблюдения (СТН);

системы охранного

освещения (СОО);

системы связи и

оповещения (ССО).

К инженерным средствам охраны

относятся:

ограждение периметра объекта

охраны и внутренних зон

ограниченного доступа;

контрольно-пропускные пункты

(КПП) с соответствующим

досмотровым оборудованием;

въездные ворота, калитки,

шлагбаумы.

Инженерно-технические

средства охраны

56

57.

Контрольные вопросы1.

2.

3.

4.

5.

6.

Система физической защиты: основные задачи и способы их решения на предприятии.

Функции и подсистемы СФЗ.

Организация подсистемы сдерживания и обнаружения СФЗ.

Организация подсистемы задержки и реагирования СФЗ.

Сценарии последовательности действий нарушителя СФЗ.

Организация инженерно-технических средств охраны.

57

58.

МЕЖДУНАРОДНЫЕСТАНДАРТЫ

ИНФОРМАЦИОННОЙ

БЕЗОПАСНОСТИ

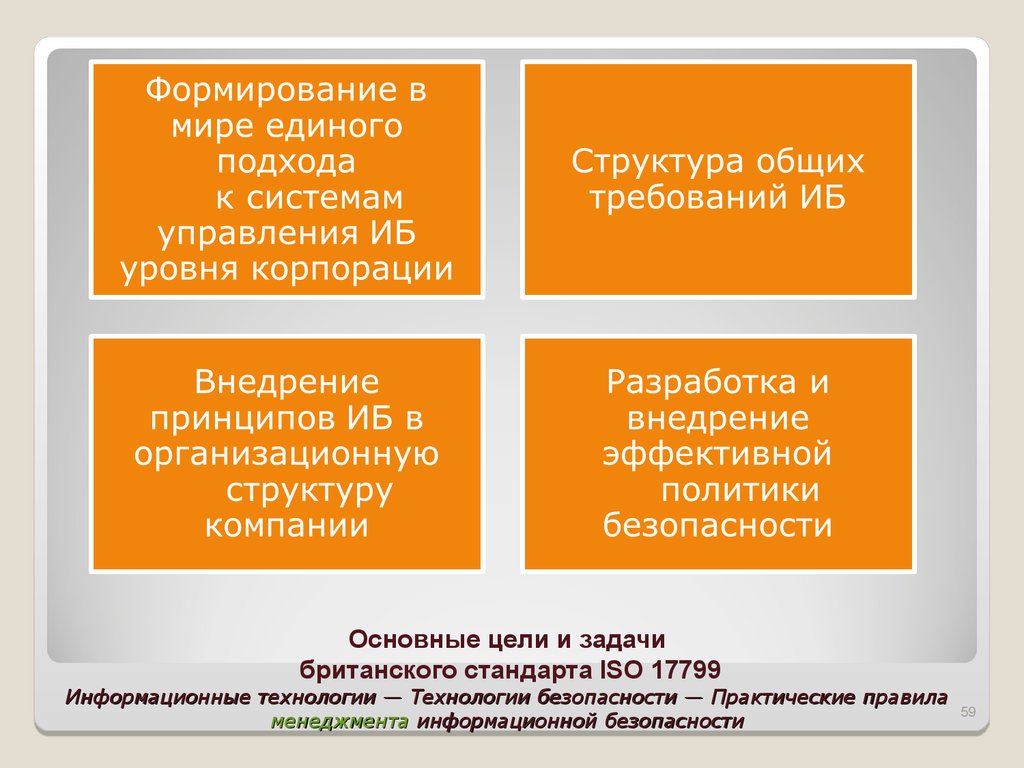

59. Основные цели и задачи британского стандарта ISO 17799 Информационные технологии — Технологии безопасности — Практические правила менеджм

Основные цели и задачибританского стандарта ISO 17799

Информационные технологии — Технологии безопасности — Практические правила

менеджмента информационной безопасности

59

60. Преимущества ISO 17799

6061. Содержание стандарта ISO 17799

6162. Содержание германского стандарта BSI Руководство по защите информационных технологий для базового уровня защищенности

6263. Содержание международного стандарта ISO 27001 Информационные технологии - Методы обеспечения безопасности - Системы управления информационн

Содержание международного стандарта ISO 27001Информационные технологии - Методы обеспечения безопасности - Системы

управления информационной безопасностью – Требования

Системы менеджмента защиты информации

63

64. Особенности стандарта ЦБ РФ обеспечение ИБ организаций банковской системы РФ

Особенности стандарта ЦБ РФ обеспечение ИБ организацийбанковской системы РФ

64

65.

ПРОВЕДЕНИЕКОМПЛЕКСНОГО

ОБСЛЕДОВАНИЯ

ЗАЩИЩЕННОСТИ ИС

66. Цель проведения обследования (аудита)

Методологическое обследованиепроцессов, методов и средств

обеспечения безопасности

информации при выполнении

информационной системой своего

главного предназначения

информационное обеспечение

бизнеса.

Цель проведения обследования (аудита)

66

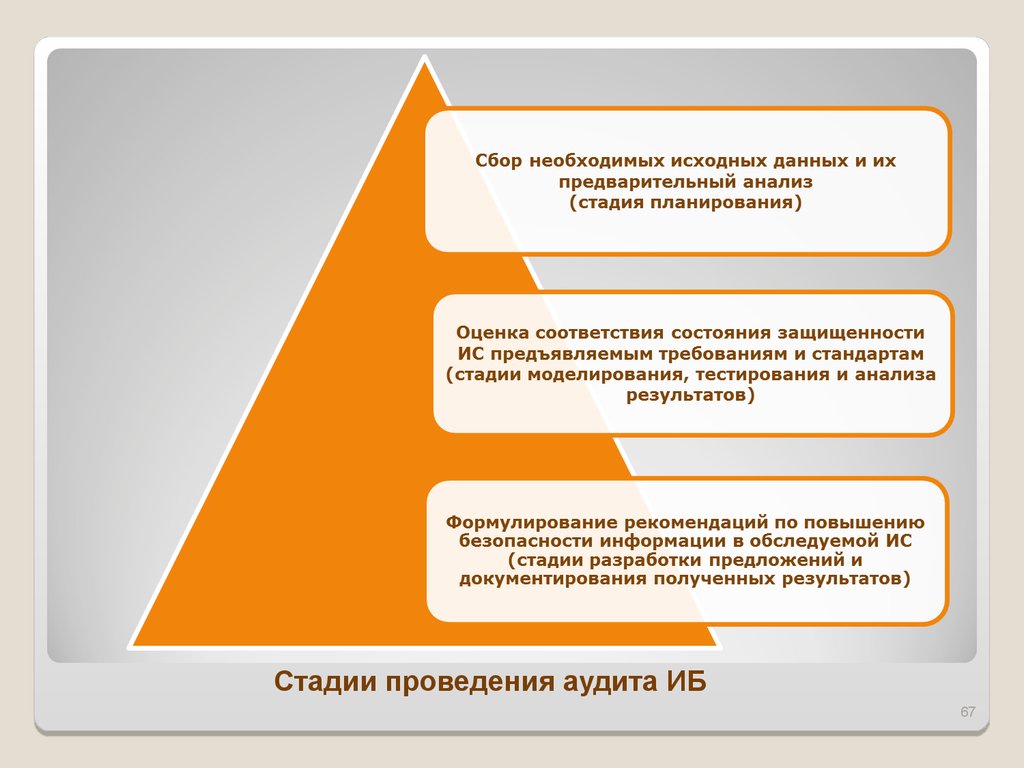

67. Стадии проведения аудита ИБ

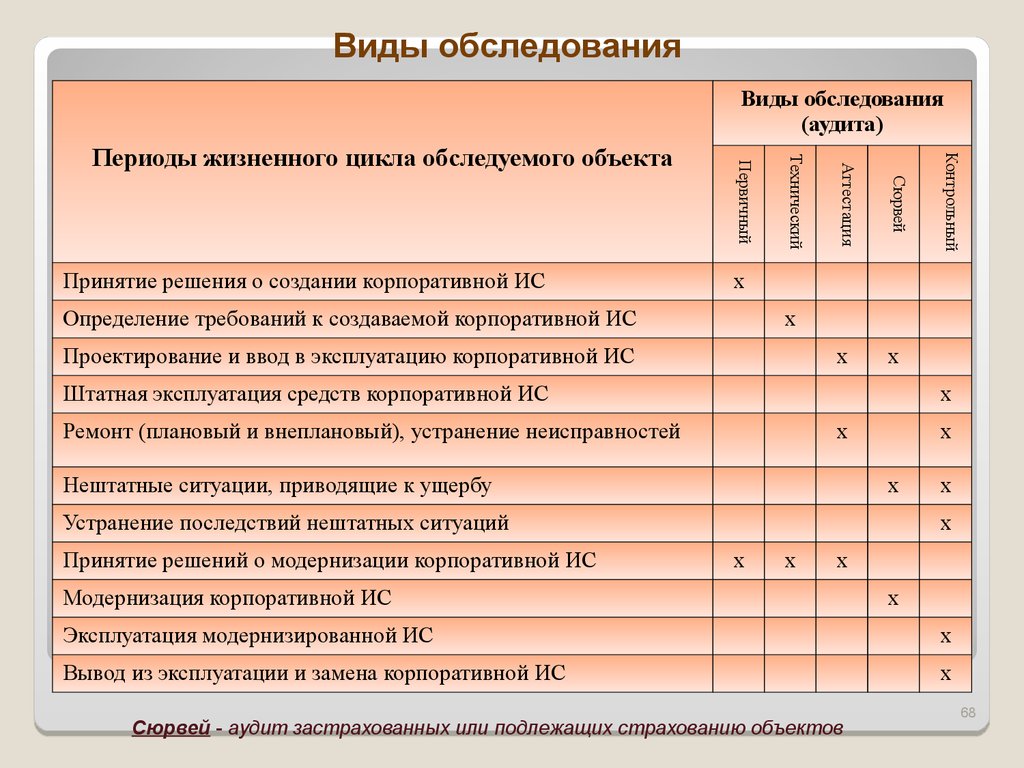

6768. Виды обследования

Виды обследования(аудита)

Сюрвей

x

x

x

Определение требований к создаваемой корпоративной ИС

x

Проектирование и ввод в эксплуатацию корпоративной ИС

Штатная эксплуатация средств корпоративной ИС

x

Ремонт (плановый и внеплановый), устранение неисправностей

x

Нештатные ситуации, приводящие к ущербу

x

x

Устранение последствий нештатных ситуаций

Принятие решений о модернизации корпоративной ИС

Контрольный

Аттестация

Технический

Принятие решения о создании корпоративной ИС

Первичный

Периоды жизненного цикла обследуемого объекта

x

x

x

x

x

Модернизация корпоративной ИС

x

Эксплуатация модернизированной ИС

x

Вывод из эксплуатации и замена корпоративной ИС

x

Сюрвей - аудит застрахованных или подлежащих страхованию объектов

68

69.

Анализ угроз безопасности информацииОБЪЕКТ ЗАЩИТЫ

информационные ресурсы, содержащие сведения ограниченного доступа

ЦЕЛЬ ИБ

исключение нанесения материального, морального и иного ущерба

собственникам информации в результате нарушения:

конфиденциальности

доступности

Хищение

Блокирование

Модификация

Утрата

Уничтожение

Отрицание подлинности

Угрозы информационной безопасности

целостности

Навязывание ложной

69

70. Состав работ по проведению аудита

7071.

Контрольные вопросы1.

2.

3.

4.

Международные стандарты в области информационной безопасности.

Цели, задачи и стадии проведения аудита информационной безопасности.

Виды аудита информационной безопасности, применяемые на различных стадиях

жизненного цикла обследуемого объекта.

Состав работ по проведения аудита информационной безопасности.

71

informatics

informatics software

software