Similar presentations:

Объекты защиты и угрозы безопасности в автоматизированных системах

1.

Учебный курс "Безопасность АИУС"Тема 1. Защищенные автоматизированные системы и

требования к ним

Объекты

защиты и угрозы

безопасности в

автоматизированных

системах

Лекция 1.4.2.

ã Гайдамакин Н.А., 2022 г.

Получение презентаций, тестов:

baiusurfu@mail.ru Пароль: urfu_baius

Отправка выполненных тестов:

baiustest@bk.ru

2.

Учебные вопросы:1. Объекты защиты в АС и их

идентификация

2. Угрозы безопасности в АС, их

идентификация, спецификация и

оценивание

Литература:

1. ГОСТ Р 51275-2006 Защита информации. Объект

информатизации. Факторы, воздействующие на информацию

2. ГОСТ Р ИСО/МЭК ТО 15446-2008 Информационная технология.

Методы и средства обеспечения безопасности. Руководство по

разработке профилей защиты и заданий по безопасности

3. ГОСТ Р 56546-2015 Защита информации. Уязвимости

информационных систем. Классификация уязвимостей

информационных систем

4. ФСТЭК России. Базовая модель угроз безопасности ПД при их

обработке в ИСПДн. 2008г.

5. ФСТЭК России. Методика оценки угроз безопасности информации.

Методический документ, от 05.02.2021г.

2

3.

O. Введение3

Процесс создания АС в аспекте обеспечения безопасности:

1.Идентификация и оценка защищаемой информации

(активов) (в контексте свойств требований к

конфиденциальности, целостности, доступности информации) и

критичности (безопасности) функций АС

2.Идентификация и спецификация угроз безопасности

(выявление и описание - источники/природа; методы/ способы/

особенности реализации; используемые уязвимости;

активы/функции, подвергаемые воздействию) и их оценка

актуальности

3.Выбор и обоснование функциональных требований

безопасности к АС (требования к архитектуре и лежащим в ее

основе моделям обеспечения конфиденциальности/целостности/

доступности; к функциям и механизмам обеспечения безопасности)

4.Реализация функциональных требований в процессе

проектирования/создания АС

5.Оценка степени реализации функциональных требований

(сертификация/аттестация по требованиям безопасности)

4.

1. Объекты защиты в АС и их идентификация2. Угрозы безопасности, их идентификация…

4

Объект защиты информации (ГОСТ Р 50922−2006)

- информация или носитель информации, или информационный процесс,

которые необходимо защищать в соответствии с целью защиты

информации

Цель защиты информации

– заранее намеченный результат защиты информации (результатом ЗИ м.б.

предотвращение ущерба обладателю информации из-за возможной утечки информации и

(или) несанкционированного и непреднамеренного воздействия на информацию)

Защищаемая информация (ГОСТ Р 50922−2006)

- информация, являющаяся предметом собственности и подлежащая

защите в соответствии с требованиями правовых документов или

требованиями, устанавливаемыми собственником информации

(собственником информации м.б.: государство, юридическое лицо, группа физических

лиц, физическое лицо)

Защищаемый носитель информации (ГОСТ Р 50922−2006)

- физическое лицо или материальный объект, в т.ч. физическое поле, в

котором информация находит свое отражение в виде символов, образов,

сигналов, технических решений и процессов, количественных

характеристик физических величин

Защищаемый процесс (информационные технологии)

(ГОСТ Р 53114−2008)

- процесс, используемый в информационной технологии для обработки

защищаемой информации с требуемым уровнем ее защищенности

5.

1. Объекты защиты в АС и их идентификация2. Угрозы безопасности, их идентификация…

Организационно-технологически

объекты защиты являются элементами

объектов информатизации и АС (АИС, АСУ)

5

Объект информатизации (ГОСТ Р 51275-2006) –

-совокупность информационных ресурсов, средств и систем обработки информации, используемых в соответствии с заданной информационной технологией, а также средств их обеспечения, помещений или объектов (зданий, сооружений, технических средств), в которых эти средства и системы установлены, или помещений и

объектов, предназначенных для ведения конфиденциальных переговоров

Защищаемый объект информатизации (ГОСТ Р 50922−2006)

- объект информатизации, предназначенный для обработки защищаемой

информации с требованием уровня ее защищенности

Автоматизированная система (ГОСТ Р 51275-2006) –

- система, состоящая из персонала и комплекса средств автоматизации его

деятельности, реализующая информационную технологию выполнения функций

Защищаемая информационная система (ГОСТ Р 50922−2006)

информационная система, предназначенная для сбора, хранения, обработки,

передачи и использования защищаемой информации с требуемым уровнем ее

защищенности

Автоматизированная система в защищенном исполнении

(ГОСТ Р 51624) – АС, реализующая информационную технологию выполнения

установленных функций в соответствии с требованиями стандартов и/или

нормативных документов по защите информации

6.

1. Объекты защиты в АС и их идентификация2. Угрозы безопасности, их идентификация…

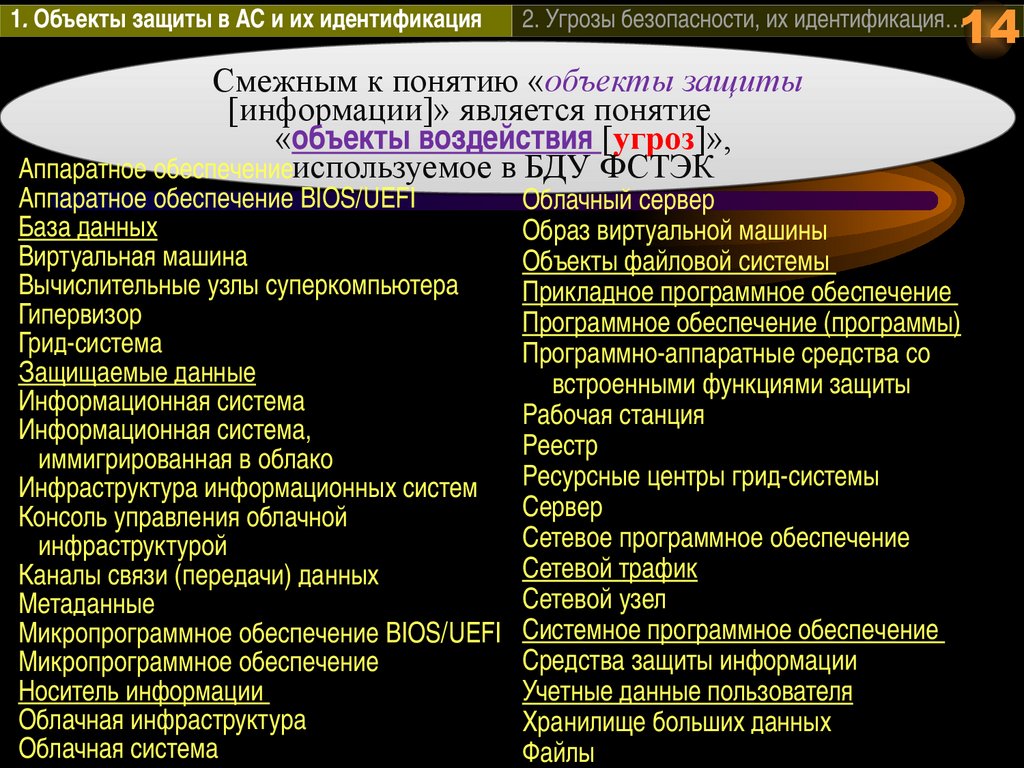

Смежным к понятию «объекты защиты

[информации]» является понятие

«[защищаемые] активы»

6

Активы [организации] (ГОСТ Р 53114-2008) –

- все, что имеет ценность для организации в интересах достижения целей

деятельности и находится в ее распоряжении

Виды (ГОСТ Р 53114-2008)

- информационные активы, в том числе различные виды

информации, циркулирующие в информационной системе

(служебная, управляющая, аналитическая, деловая и т.д.)

на всех этапах жизненного цикла (генерация, хранение,

обработка, передача, уничтожение);

- ресурсы (финансовые, людские, вычислительные,

информационные, телекоммуникационные и пр.);

- процессы (технологические, информационные и пр.);

- выпускаемая

и/или оказываемые услуги

Типы активов

(ГОСТ Рпродукция

ИСО/МЭК 27000-2012)

- информация;

- программное обеспечение;

- материальные активы, например компьютер;

- услуги;

- люди и их квалификация, навыки и опыт;

- нематериальные активы, такие как репутация и имидж

7.

1. Объекты защиты в КС и их идентификацияГОСТ

ГОСТРРИСО/МЭК

ИСО/МЭК15408,ч.1

15408,ч.1

7

8.

1. Объекты защиты в АС и их идентификация2. Угрозы безопасности, их идентификация…

8

Защищаемые

Защищаемыеактивы

активыпродуктов

продуктовиисистем

системИТ

ИТ(в(видеологии

идеологии«ОК»,15408)

«ОК»,15408)

Активы – информация или ресурсы, подлежащие защите контрмерами

продукта (изделия, системы) ИТ (ГОСТ Р ИСО/МЭК 15408,ч.1)

Разделяются на:

- первичные активы (некомпьютерной природы – деньги, материальные

ценности, персонал, репутация)

- прямые активы (компьютерной природы – непосредственные

информационные и физические объекты, содержащие информацию о

первичных активах - файлы, каталоги, БД, носители, хосты, средства

отображения, печати, передачи данных. Подлежит защите или

конфиденциальность и/или целостность и/или правомерная доступность

прямых активов)

- косвенные активы (компьютерной природы – защищаемые в связи с

реализацией процедур обработки и защиты прямых активов) – данные и

параметры идентификации, аутентификации, данные аудита, прикладные

программы, системные службы и данные и т.д.)

9.

1. Объекты защиты в АС и их идентификация2. Угрозы безопасности, их идентификация…

9

Безопасность

Безопасностьавтоматизированной

автоматизированнойсистемы

системы(АС,

(АС,ИС)

ИС)

Безопасность

информации в

АС

Безопасность функций

АС и автоматизируемых

процессов

Безопасность

вычислительных

ресурсов АС

10.

1. Объекты защиты в АС и их идентификация10

2. Угрозы безопасности, их идентификация…

Идентификация объектов защиты (определение того, что еподлежит защите)

кт

е

- инвентаризация состава элементов АС в аспекте

и

сп :безопасности

т

а

с

информации, функций и вычислительных ресурсов

в сти но (критичных по

ь

свойствам безопасности информационных, технических,

элементов,

т нпрограммных

о ас

с

процессов АС)

но пас зоп

ч

ти езо а бе

- присвоение уникального идентификатора

и

Кр б ств

- установление владельца/ответственного

й (закрепление, в т.ч. нормативноо

документальное) (владельцы актива – субъекты,

св ответственные за сохранность активов

в пределах системы ИТ)

- локализация местонахождения (установление или предписание, в т.ч.

документально зафиксированное)

- оценка ценности, классификация/категорирование (важности, значимости

и/или относительной стоимости), документально зафиксированная

А

Т

О

Н

Л

О

П

Основой инвентаризации объектов,

подлежащих защите, служат

классификационные схемы или

типовые перечни [видов] объектов

защиты (воздействия),

устанавливаемые стандартами или

11.

1. Объекты защиты в АС и их идентификация11

2. Угрозы безопасности, их идентификация…

Перечни видов объектов защиты

Защищаемые

Защищаемыеактивы

активыпродуктов

продуктовиисистем

системИТ

ИТ((РД

РДГосТехКомиссии

ГосТехКомиссии

«Руководство

по

разработке

ПЗ

и

ЗБ»,

2003г.,

пример

)

«Руководство по разработке ПЗ и ЗБ», 2003г., пример)

- данные на носителях

- данные в телекоммуникационных линиях

- прикладные программы (приложения)

- прикладные процессы и данные

Разделы ОПИСИ

- отображаемые данные

(РЕЕСТРА)

- вводимые данные

- данные, выводимые на печать

защищаемых активов АС

- данные пользователей

- системные службы и данные

- информационное оборудование

е

т

к

е

п

ть в ас

с ости:

о

н

ч

и

т

Кри безопасн пасности

езо

б

а

в

т

свойс

12.

1. Объекты защиты в АС и их идентификация12

2. Угрозы безопасности, их идентификация…

Перечни видов объектов защиты

Объекты

Объекты(активы)

(активы)защиты

защитыввинформационной

информационнойинфраструктуре

инфраструктуре

организации,

организации,предприятия

предприятия--ГОСТ

ГОСТРРИСО/МЭК

ИСО/МЭК27002-2012

27002-2012

- информация: базы данных и файлы данных, системная документация, руководства

пользователя, обучающий материал, рабочие процедуры и процедуры поддержки, планы

рабочих циклов, мероприятия по устранению неисправностей, архивированная

информация

- программные активы: приложения, системное ПО, средства разработки и утилиты

- физические средства: оборудование компьютеров (процессоры, мониторы,

портативные компьютеры, модемы),

оборудование

для (РЕЕСТРА)

связи (маршрутизаторы,

Разделы

ОПИСИ

учрежденческие АТС, факсы, устройства-ответчики),

магнитные носители

(ленты и диски),

защищаемых

активов

другое техническое оборудование

организации, предприятия

- услуги: вычислительные услуги

и услуги связи, основные коммунальные услуги,

е

т

к

е

п

ас

например,

освещение, электроэнергия, кондиционирование

ть вотопление,

с ости:

о

н

ч

и

т

Кри безопасн пасности- персонал, его квалификация, навыки и опыт

езо

б

а

в

т

- нематериальные

ценности, например, репутация и имидж организации

свойс

13.

1. Объекты защиты в АС и их идентификация13

2. Угрозы безопасности, их идентификация…

Перечни видов объектов защиты

Объекты

Объектызащиты

защитыввГосИС

ГосИС(приказ

(приказФСТЭК

ФСТЭКРоссии

России№17-2013)

№17-2013)

- информация, содержащаяся в ИС

- технические средства (в т.ч. СВТ, МНИ, средства и системы связи и передачи

данных, ТСО буквенно-цифровой, графической, видео- и речевой информации)

- общесистемное, прикладное и специальное программное

обеспечение

е

т

к

пе

с

а

в

ь

ст ости:

о

- информационные технологии

н

ч

и

т

Кри безопасн пасности

езо

б

- средства защиты информации

а

в

т

с

й

о

св

Объекты

Объектызащиты

защитыввАСЗИ

АСЗИ(ГОСТ

(ГОСТРР51624-20ХХ,

51624-20ХХ,проект)

проект)

-

защищаемая информация, содержащаяся в АСЗИ (буквенно-цифровая,

графическая, видео- и речевая информация);

технические средства (в том числе СВТ, машинные носители информации,

средства

е

т

к

е

п

с

аинформации);

и системы передачи информации, технические средства обработки

в

ь

т

с

чно асности: сти

и

т

и

общее и специальное (прикладное) ПО;

р

К безоп

о

н

с

а

п

о

ез

информационные технологии;

б

а

в

т

свойс

средства защиты информации

14.

1. Объекты защиты в АС и их идентификация14

2. Угрозы безопасности, их идентификация…

Смежным к понятию «объекты защиты

[информации]» является понятие

«объекты воздействия [угроз]»,

Аппаратное обеспечениеиспользуемое в БДУ ФСТЭК

Аппаратное обеспечение BIOS/UEFI

База данных

Виртуальная машина

Вычислительные узлы суперкомпьютера

Гипервизор

Грид-система

Защищаемые данные

Информационная система

Информационная система,

иммигрированная в облако

Инфраструктура информационных систем

Консоль управления облачной

инфраструктурой

Каналы связи (передачи) данных

Метаданные

Микропрограммное обеспечение BIOS/UEFI

Микропрограммное обеспечение

Носитель информации

Облачная инфраструктура

Облачная система

Облачный сервер

Образ виртуальной машины

Объекты файловой системы

Прикладное программное обеспечение

Программное обеспечение (программы)

Программно-аппаратные средства со

встроенными функциями защиты

Рабочая станция

Реестр

Ресурсные центры грид-системы

Сервер

Сетевое программное обеспечение

Сетевой трафик

Сетевой узел

Системное программное обеспечение

Средства защиты информации

Учетные данные пользователя

Хранилище больших данных

Файлы

15.

1. Объекты защиты в АС и их идентификация15

2. Угрозы безопасности, их идентификация…

Объекты воздействия [угроз] в

Методике оценки угроз_2021

а) информация (данные), содержащаяся в системах и сетях

(в т.ч. защищаемая информация, персональные данные,

информация о конфигурации систем и сетей, данные

телеметрии, сведения о событиях безопасности и др.);

б) программно-аппаратные средства обработки и хранения

информации (в т.ч. автоматизированные рабочие места,

серверы, включая промышленные, средства отображения

информации, программируемые логические контроллеры,

производственное, технологическое оборудование

(исполнительные устройства));

в) программные средства (в том числе системное и

прикладное программное обеспечение, включая серверы

приложений, веб-приложений, системы управления базами

данных, системы виртуализации);

г) машинные носители информации, содержащие как

защищаемую информацию, так и аутентификационную

информацию;

д) телекоммуникационное оборудование (в том числе

программное обеспечение для управления

телекоммуникационным оборудованием);

16.

1. Объекты защиты в АС и их идентификация16

2. Угрозы безопасности, их идентификация…

Объекты воздействия [угроз] в

Методике оценки угроз_2021 по уровням

архитектуры ИС

17.

1. Объекты защиты в АС и их идентификация17

2. Угрозы безопасности, их идентификация…

Оценка объектов защиты

- процесс определения ценности (значимости, категорий) объектов

защиты с целью установления требуемого уровня (степени) их

защиты и (или) групп (категорий, наборов, типов) требований и

механизмов по их защите

Может осуществляться

- формально-аналитическими способами путем соотнесения объектов

защиты с пунктами содержательно-тематических Перечней,

устанавливающих категории объектов защиты (Перечни сведений,

составляющих государственную, коммерческую тайну)

- экспертно-аналитическими способами путем экспертных оценок (по

анализу степени, масштаба, специфики и т.д. ущерба (негативных

последствий) от нарушения безопасности объектов защиты, в т.ч. на

основе квалиметрических характеристик и градаций

18.

1. Объекты защиты в АС и их идентификация18

2. Угрозы безопасности, их идентификация…

Категорирования информационных объектов [защиты]

Содержательно-тематические Перечни сведений, подлежащих защите

(пример формально-аналитического способа категорирования информации)

19.

1. Объекты защиты в АС и их идентификация19

2. Угрозы безопасности, их идентификация…

Оценка информационных объектов [защиты]

Опросный лист для экспертной оценки значимости защищаемой информации

(пример экспертного способа оценки защищаемой информации)

20.

1. Объекты защиты в АС и их идентификация20

2. Угрозы безопасности, их идентификация…

Оценка информационных объектов [защиты]

Опросный лист для экспертной оценки свойств безопасности

обрабатываемой информации (пример)

21.

1. Объекты защиты в АС и их идентификация21

2. Угрозы безопасности, их идентификация…

Виды и способы оценивания ценности объектов защиты в задачах

технико-экономического анализа эффективности систем защиты

- по натуральной стоимости (стоимость приобретения, затрат на создание и т.д.),

как правило с переводом в относительную порядковую шкалу (уровень)

- по величине потерь (убытков, издержек от потери конфиденциальности/разглашения/неправомерной передачи и/ли целостности и/или доступности/разрушения)

- посредством экспертных оценок ценности в бальной или

ранговой шкале или путем попарных сравнений относительной

ценности, важности/значимости/стоимости

22.

1. Объекты защиты в АС и их идентификация22

2. Угрозы безопасности, их идентификация…

ГОСТ

ГОСТРРИСО/МЭК

ИСО/МЭК15408,ч.1

15408,ч.1

Вторым этапом при создании подсистем обеспечения безопасности

в АС, при создании АС в защищенном исполнении, при построении

комплексных систем обеспечения информационной безопасности

предприятий после идентификации объектов защиты является

идентификация угроз, их спецификация и оценивание

23.

23– возможность, способность (угроза)

1. Объекты защиты в АС и их идентификация

2. Угрозы безопасности, их идентификация…

Опасность

вызвать, причинить какой-либо вред, несчастье

Безопасность – состояние, при котором не

угрожает опасность, есть защита от опасности

ГОСТ

ГОСТРР51624-2000

51624-2000

Угроза безопасности информации – совокупность

условий и факторов, создающих потенциальную или

реально существующую опасность, связанную с

утечкой информации, и/или несанкционированными и/

или непреднамеренными воздействиями на нее

ГОСТ

ГОСТРР50922-2006

50922-2006

Угроза (безопасности информации) – совокупность

условий и факторов, создающих потенциальную или

реально существующую опасность, нарушения

безопасности информации

ГОСТ

Р

ИСО/МЭК

15408

ГОСТ Р ИСО/МЭК 15408 Угроза – совокупность условий и

факторов, определяющих потенциальную или

реально существующую опасность возникновения

инцидента, который может привести к нанесению

ущерба изделию ИТ или его владельцу

ГОСТ

Р

51275-2006

ГОСТ Р 51275-2006

Фактор, воздействующий на информацию - явление,

действие или процесс, результатом которых м.б.

утечка, искажение, уничтожение защищаемой

информации, блокирование доступа к ней

24.

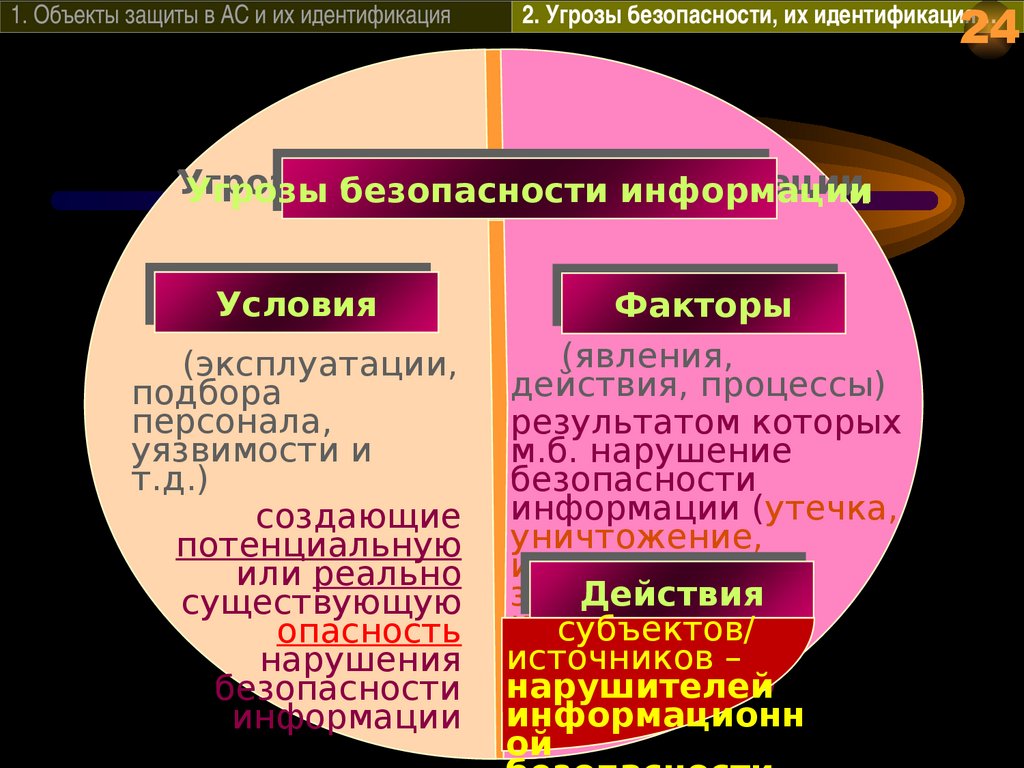

1. Объекты защиты в АС и их идентификация24

2. Угрозы безопасности, их идентификация…

Угрозы

Угрозы безопасности

безопасности информации

информации

Условия

Условия

(эксплуатации,

подбора

персонала,

уязвимости и

т.д.)

создающие

потенциальную

или реально

существующую

опасность

нарушения

безопасности

информации

Факторы

Факторы

(явления,

действия, процессы)

результатом которых

м.б. нарушение

безопасности

информации (утечка,

уничтожение,

искажение

Действия

Действия

защищаемой

информации,

субъектов/

блокирование

источников

–

доступа к ней)

нарушителей

информационн

ой

25.

25Факторы, воздействующие на информацию (ГОСТ Р 51275-99)

1. Объекты защиты в АС и их идентификация

Объективные

Внутренние

Субъективные

Внешние

1 2 3 4 5 6 7 8 9

1 2

1 2

1 2

2. Угрозы безопасности, их идентификация…

1 2

1 2

1 2 3

1 2 3 4 5

Внутренние

Внешние

1 2 3 4 5

1 2

1 2 3

Класс

Подкласс

Группа

1 2 3 4

1 2

1

Под

1 2 3 4 5 группа

1 2 3 4 5 6 7

1 2 3 4 5 1 2 3

1 2

1 2

1 2

1 2 3

1 2 3

я я)

ва ка

до ес ия

ви ич ац

до ом ик

Ро сон сиф

к с

(та кла

1 2

1 2 3

1 2 3 4

1 2

1 2 3 4

1 2 3 4 5 6 7

Вид

Подвид

26.

26Факторы, воздействующие на информацию (ГОСТ Р 51275-06)

1. Объекты защиты в АС и их идентификация

2. Угрозы безопасности, их идентификация…

Объективные

Внутренние

Субъективные

Внешние

Внутренние

Внешние

Класс

Подкласс

Группа

Под

группа

я я)

ва ка

до ес ия

ви ич ац

до ом ик

Ро сон сиф

к с

(та кла

Вид

Подвид

27.

1. Объекты защиты в АС и их идентификация27

2. Угрозы безопасности, их идентификация…

Угрозы

Угрозызащищаемым

защищаемымактивам

активамввпродуктах

продуктахиисистемах

системахИТ

ИТ

((ГОСТ

Р

ИСО/МЭК

ТО

15446-2008,

пример

)

ГОСТ Р ИСО/МЭК ТО 15446-2008, пример)

28.

1. Объекты защиты в АС и их идентификация28

2. Угрозы безопасности, их идентификация…

сификация

сификация ии определение

определение актуальных

актуальных угроз

угроз (идентифи

(идентиф

икация

и

оценивание)

в

идеологии

документов

ФСТЭК

России

икация и оценивание) в идеологии документов ФСТЭК России

Базовая модель угроз безопасности ПД при их обработке в ИСПДн (2008г.)

Методика определения актуальных угроз безопасности ПД при их

обработке в ИСПДн (2008г., отменена в феврале 2021г.)

Методика определения угроз безопасности информации в

информационных системах (проект) (2015)

Банк данных угроз безопасности (ГНИИПЗИ ФСТЭК России)

Методика оценки угроз безопасности информации (февраль 2021г.)

Элементы

Элементы спецификации

спецификации угроз

угроз ввБДУ

БДУФСТЭК

ФСТЭКРоссии

России

- Описание

угрозы

-- характеристика (суть) угрозы

-- [используемые] уязвимости

-- способ (условия, сценарий) реализации

- источник угрозы

- объект воздействия

- последствия (результат)

29.

1. Объекты защиты в АС и их идентификация29

2. Угрозы безопасности, их идентификация…

Классификация

Классификацияугроз

угрозбезопасности

безопасностиПД

ПД(БМУ

(БМУПД

ПДФСТЭК

ФСТЭКРоссии)

России)

(2008г.)

Р

(таксодовидо

класономичевая

сифи ская

каци )

я

30.

1. Объекты защиты в АС и их идентификация30

2. Угрозы безопасности, их идентификация…

Классификация

Классификацияугроз

угрозНСД

НСДввИСПДн

ИСПДн(БМУ

(БМУПД

ПДФСТЭК

ФСТЭКРоссии)

России)(2008г.)

Фас

етн

клао-такс

сси оно

фи ми

кац чес

ия кая

31.

31ФСТЭК

России

Банк

данных

угроз

безопасности

информации

ФСТЭК России Банк данных угроз безопасности информации

1. Объекты защиты в АС и их идентификация

2. Угрозы безопасности, их идентификация…

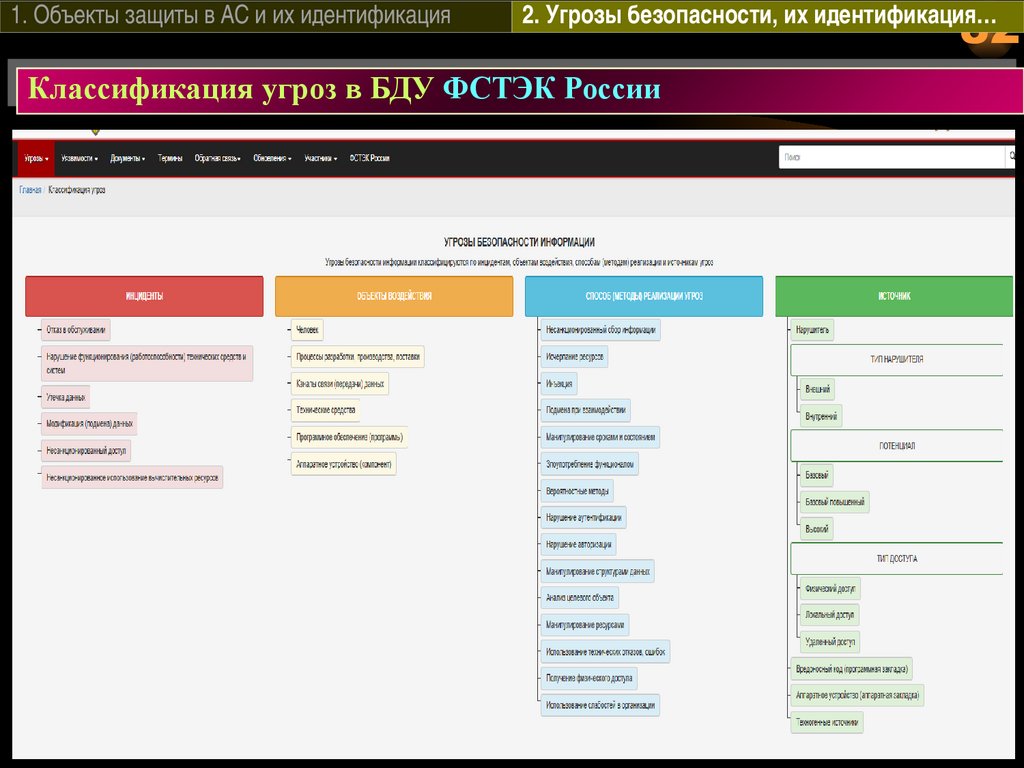

1. Целью создания и ведения Банка данных угроз безопасности информации

является повышение информированности заинтересованных лиц о

существующих угрозах безопасности информации в информационных

(автоматизированных) системах.

2. Банк данных угроз безопасности информации предназначен для заказчиков,

операторов, разработчиков информационных (автоматизированных) систем и их

систем защиты, разработчиков и производителей средств защиты информации,

испытательных лабораторий и органов по сертификации средств защиты

информации, а также иных заинтересованных организаций и лиц.

3. Банк данных угроз безопасности информации содержит сведения об основных

угрозах безопасности информации и уязвимостях, в первую очередь,

характерных для государственных информационных систем и

автоматизированных систем управления производственными и технологическими

процессами критически важных объектов.

4. Сведения об угрозах безопасности информации и уязвимостях программного

обеспечения, содержащиеся в Банке данных угроз безопасности информации,

не являются исчерпывающими и могут быть дополнены по результатам анализа

угроз безопасности информации и уязвимостей в конкретной информационной

(автоматизированной) системе с учетом особенностей ее эксплуатации.

5. Угрозы безопасности информации, включенные в состав банка данных угроз, не

являются элементами иерархической классификационной системы угроз, а

представляют собой обобщенный перечень основных угроз безопасности

информации, потенциально опасных для информационных систем.

32.

1. Объекты защиты в АС и их идентификация32

2. Угрозы безопасности, их идентификация…

ФСТЭК

ФСТЭКРоссии

РоссииБанк

Банкданных

данныхугроз

угрозбезопасности

безопасностиинформации

информации

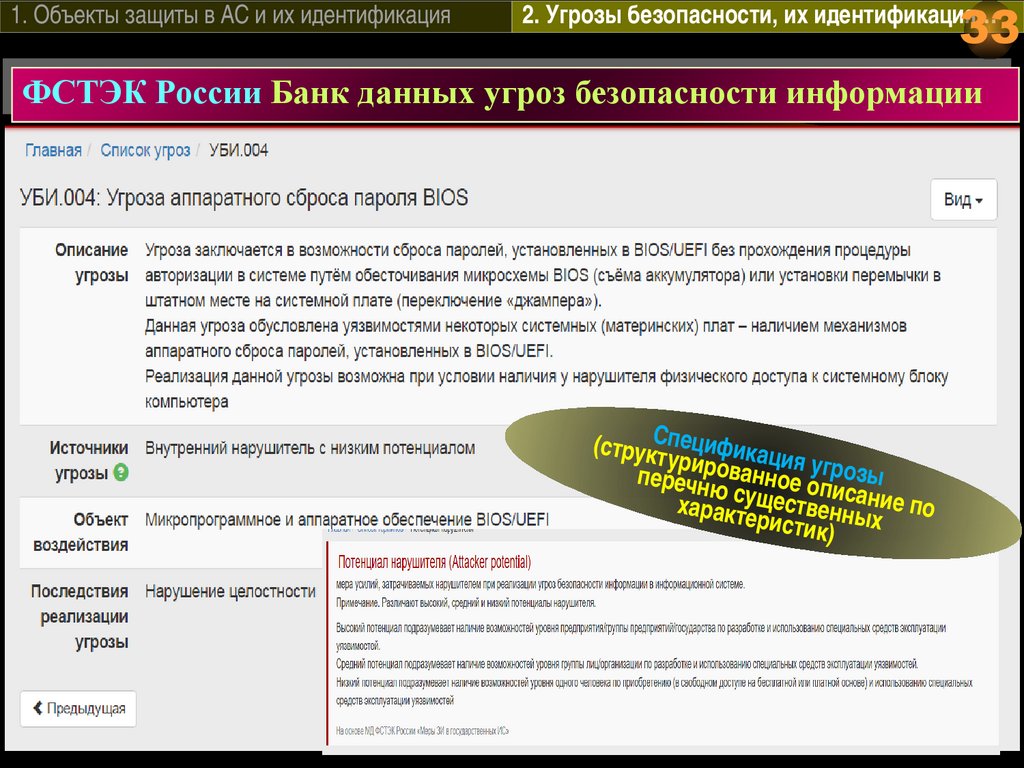

33.

1. Объекты защиты в АС и их идентификация33

2. Угрозы безопасности, их идентификация…

ФСТЭК

ФСТЭКРоссии

РоссииБанк

Банкданных

данныхугроз

угрозбезопасности

безопасностиинформации

информации

(струкСт пецификац

ур

ия

перечинрованное оупгрозы

ю

и ание

харакстуещественнсы

по

х

ристик

)

34.

1. Объекты защиты в АС и их идентификация34

2. Угрозы безопасности, их идентификация…

ФСТЭК

ФСТЭКРоссии

РоссииБанк

Банкданных

данныхугроз

угрозбезопасности

безопасностиинформации

информации

(струкСт пецификац

ур

ия

перечинрованное оупгрозы

ю

и ание

харакстущественнсы

по

еристи

х

к)

35.

1. Объекты защиты в АС и их идентификация35

2. Угрозы безопасности, их идентификация…

Смежные понятия

Угроза

Инцидент

Атака

Угроза

Инцидент

Атака

Источник

Источникугрозы,

угрозы,Нарушитель

НарушительИБ

ИБ Уязвимость

Уязвимость

Источник

Источникугрозы

угрозыбезопасности

безопасностиинформации

информации(Р(Р50.1.053—

50.1.053—2005)

2005)

- субъект, материальный объект или физическое явление, являющиеся причиной

возникновения угрозы безопасности информации

Нарушитель

Нарушительбезопасности

безопасностиинформации

информации

-

физическое лицо (лица), случайно или преднамеренно совершающее действия,

следствием которых является нарушение безопасности ПДн при их обработке

техническими средствами в информационных системах (Методика _2008)

- лица (группа лиц), осуществляющие реализацию угроз безопасности

информации путем несанкционированного доступа и (или) воздействия на

информационные ресурсы и (или) компоненты систем и сетей (Методика _2021)

в зависимости от имеющихся прав и условий по

доступу к системам и сетям, обусловленных

архитектурой и условиями функционирования этих

систем и сетей, а также от установленных

возможностей нарушителей

- две категории Внутренние

Внешние

(имеют права

(не имеют права или

(возможности) постоянного

возможностей доступа)

или разового доступа к ИС,

36.

1. Объекты защиты в АС и их идентификация36

2. Угрозы безопасности, их идентификация…

Источники

Источникиугроз

угрозиивиды

видынарушителя

нарушителябезопасности

безопасностиПДн

ПДн

(Базовая_модель_2008)

(Базовая_модель_2008)

Нарушитель

Внешний

Разведслужбы (иностранных государств)

Криминальные структуры

Конкуренты

Недобросовестные партнеры

Внешние субъекты (физические лица)

Внутренний

Лица, имеющие доступ к ИСПДн, но не имеющие к ПДн (т.е. не зарегистрированные в ИСПДн)

Зарегистрированные польз-ли, имеющие ограниченный доступ с рабочего места

Зарегистрированные польз-ли, осуществляющие удаленный доступ по локальной сети

Зарегистрированные польз-ли с полномочиями администратора безопасности сегмента ИС

Зарегистрированные польз-ли с полномочиями системного администратора ИС

Зарегистрированные польз-ли с полномочиями администратора безопасности ИС

Программисты-разработчики (поставщики) прикладного ПО, обеспечивающие его

сопровождение на объекте

Разработчики и лица, обеспечивающие поставку, сопровождение и ремонт ТС ИС

Вредоносная программа

Аппаратная закладка

37.

1. Объекты защиты в АС и их идентификация37

2. Угрозы безопасности, их идентификация…

Источники

Источникиугроз

угрозиивиды

видынарушителя

нарушителябезопасности

безопасности(Методика_2021)

(Методика_2021)

Нарушитель

Виды

1. - специальные службы иностранных государств;

2. - террористические, экстремистские группировки;

3. - преступные группы (криминальные структуры);

4. - отдельные физические лица (хакеры);

5. - конкурирующие организации;

6. - разработчики программных, программно-аппаратных средств;

7. - лица, обеспечивающие поставку программных, программно-аппаратных средств,

обеспечивающих систем;

8. - поставщики услуг связи, вычислительных услуг;

9. - лица, привлекаемые для установки, настройки, испытаний, пусконаладочных и

иных видов работ;

10. - лица, обеспечивающие функционирование систем и сетей или обеспечивающих

систем оператора (администрация, охрана, уборщики и др.);

11. - авторизованные пользователи систем и сетей;

12. - системные администраторы и администраторы безопасности;

13. - бывшие (уволенные) работники (пользователи)

38.

1. Объекты защиты в АС и их идентификация38

2. Угрозы безопасности, их идентификация…

Источники

Источникиугроз

угрозиивиды

видынарушителя

нарушителябезопасности

безопасности(Методика_2021)

(Методика_2021)

Нарушитель

Категории

Внешние нарушители –

нарушители, не имеющие прав доступа в контролируемую (охраняемую)

зону (территорию) и (или) полномочий по доступу к информационным

ресурсам и компонентам систем и сетей, требующим авторизации

Внутренние нарушители – нарушители, имеющие права доступа в контролируемую (охраняемую)

зону (территорию) и (или) полномочия по автоматизированному доступу к

информационным ресурсам и компонентам систем и сетей

Контролируемая зона – пространство, территория, здание, часть здания, в пределах которой посредством технических средств

охраны и контроля физического доступа, организационно-техническими мерами исключено неконтролируемое пребывание

работников (сотрудников) и других (посторонних) лиц, в т.ч. внос/вынос технических средств, оборудования, неразрешенных

средств связи, мобильных устройств

39.

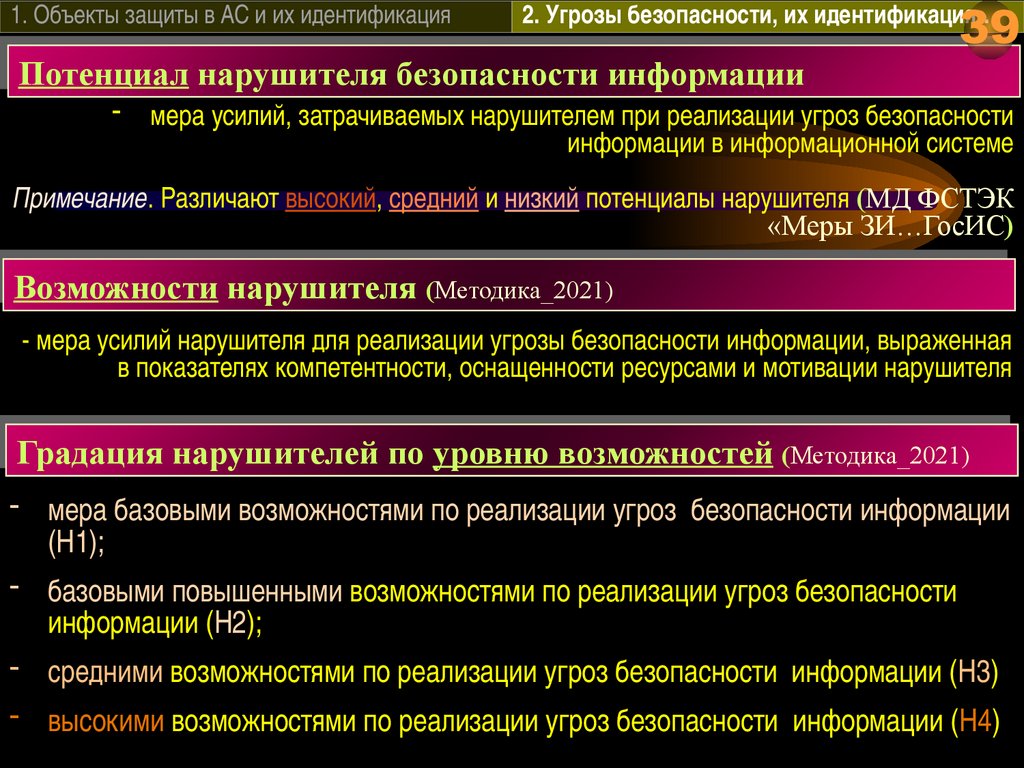

1. Объекты защиты в АС и их идентификацияПотенциал

Потенциалнарушителя

нарушителябезопасности

безопасностиинформации

информации

-

39

2. Угрозы безопасности, их идентификация…

мера усилий, затрачиваемых нарушителем при реализации угроз безопасности

информации в информационной системе

Примечание. Различают высокий, средний и низкий потенциалы нарушителя (МД ФСТЭК

«Меры ЗИ…ГосИС)

Возможности

Возможностинарушителя

нарушителя(Методика_2021)

(Методика_2021)

- мера усилий нарушителя для реализации угрозы безопасности информации, выраженная

в показателях компетентности, оснащенности ресурсами и мотивации нарушителя

Градация

Градациянарушителей

нарушителейпо

поуровню

уровнювозможностей

возможностей(Методика_2021)

(Методика_2021)

- мера базовыми возможностями по реализации угроз безопасности информации

(Н1);

- базовыми повышенными возможностями по реализации угроз безопасности

информации (Н2);

- средними возможностями по реализации угроз безопасности информации (Н3)

- высокими возможностями по реализации угроз безопасности информации (Н4)

40.

1. Объекты защиты в АС и их идентификация40

2. Угрозы безопасности, их идентификация…

Виды,

Виды,категории

категориииицели

целинарушителя

нарушителя(Методика_2021)

(Методика_2021)

41.

1. Объекты защиты в АС и их идентификация41

2. Угрозы безопасности, их идентификация…

ГОСТ Р 56546-2015

Уязвимость: - недостаток (слабость) программного

(программно-технического) средства или

информационной системы в целом, который

(которая) может быть использована для реализации

Классы уязвимостей по области

угроз безопасности информации

происхождения :

- уязвимости кода; Классы уязвимостей по типам

- уязвимости

конфигурации;

недостатков

ИС:

- уязвимости архитектуры;

- с неправильной настройкой

- организационные

параметров ПО.;уязвимости;

- многофакторные уязвимости.

- с неполнотой проверки

вводимых (входных) данных;

- с возможностью прослеживания пути доступа к каталогам;

- с возможностью перехода по ссылкам;

- с возможностью внедрения команд ОС

- ...

Классы по месту возникновения (проявления)

- в общесистемном (общем) программном обеспечении;

- в прикладном программном обеспечении;

- в специальном программном обеспечении

- в технических средствах...

42.

1. Объекты защиты в АС и их идентификация42

2. Угрозы безопасности, их идентификация…

ФСТЭК

ФСТЭКРоссии

РоссииБанк

Банкданных

данныхугроз

угрозбезопасности

безопасностиинформации

информации

43.

1. Объекты защиты в АС и их идентификация43

2. Угрозы безопасности, их идентификация…

ФСТЭК

ФСТЭКРоссии

РоссииБанк

Банкданных

данныхугроз

угрозбезопасности

безопасностиинформации

информации

С

(струпктецификация

ур

уя

перечинрованное озпвимости

ю

и ание

харакстуещественнсы

по

х

ристик

)

44.

1. Объекты защиты в АС и их идентификация44

2. Угрозы безопасности, их идентификация…

Компьютерная

Компьютерная атака

атака (ГОСТ

(ГОСТРР51275-2006)

51275-2006)

- целенаправленное несанкционированное воздействие на

информацию, на ресурс автоматизированной информационной

системы или получение несанкционированного доступа к ним с

применением программных или программно-аппаратных средств

мпьютерная

мпьютерная атака

атака на

на объект

объект КИИ

КИИ (ФЗ

(ФЗ«О

«Обезопасности

безопасностиКИИ

КИИРФ»)

РФ»)

- целенаправленное воздействие программных и (или)

программно-аппаратных средств на объекты критической

информационной инфраструктуры, сети электросвязи,

используемые для организации взаимодействия таких объектов, в

целях нарушения и (или) прекращения их функционирования и

(или) создания угрозы

безопасности обрабатываемой

такими

Классификация

компьютерных

атак

Классификация

компьютерных

атак

объектами информации

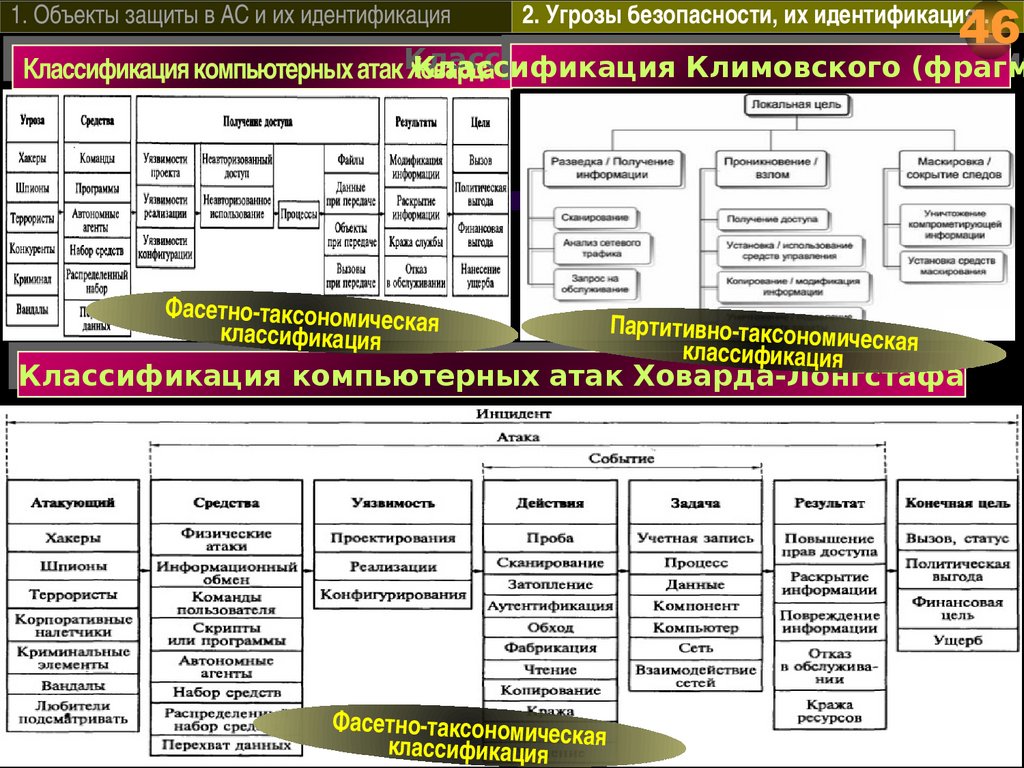

- таксономические классификации по различным основаниям (например, по

цели/результату воздействия – получение НСД к информации,

приводящее к нарушению конфиденциальности и/или целостности; блокирование доступности объектов; - прекращение/неправильное

функционирования объекта; по направлению – внешние; внутренние);

- фасетно-таксономические классификации по характеристикам, составляющим неотъемлемые

стороны атак (например, по «Атакующему» «Средствам» «Способу

получения доступа» «Результату» «Цели/Мотиву»)

45.

1. Объекты защиты в АС и их идентификация45

2. Угрозы безопасности, их идентификация…

Типы

Типыатак

атакна

наИСПДн

ИСПДн(БМУ-2008)

(БМУ-2008)

Линейн

ый пер

ечень в

и

дов

46.

1. Объекты защиты в АС и их идентификация46

2. Угрозы безопасности, их идентификация…

Классификация

Классификация

Классификация Климовского

Климовского (фрагме

(фрагм

Классификациякомпьютерных

компьютерныхатак

атакХоварда

Ховарда

Фасетно-таксономиче

классификация ская

Партитивно-таксоном

и

классификация ческая

Классификация

Классификация компьютерных

компьютерных атак

атак Ховарда-Лонгстафа

Ховарда-Лонгстафа

Фасетно-таксономиче

классификация ская

47.

1. Объекты защиты в АС и их идентификацияМатрица MITRE ATT&CK

47

2. Угрозы безопасности, их идентификация…

Партитивно-таксоно

мическое

деление

Пример сценария угрозы безопасности информации

из Методики_21 ФСТЭК России

Партитивно-таксоно

мическое

деление

48.

1. Объекты защиты в АС и их идентификация48

2. Угрозы безопасности, их идентификация…

Угрозы

Угрозы безопасности

безопасности информации

информации

Условия

Условия

(эксплуатации,

подбора персонала,

уязвимости, наличие

публичных зон, и

т.д.)

создающие

потенциальную или

реально

существующую

опасность

нарушения

безопасности

информации

Факторы

Факторы

(явления, действия,

процессы)

результатом которых м.б.

нарушение безопасности

информации (утечка,

уничтожение, искажение

защищаемой

информации,

Действия

Действия

блокирование доступа к

субъектов/

ней)

источников –

нарушителей ИБ

Атаки

Атаки

целенаправленные

воздействия с

использованием

49.

1. Объекты защиты в АС и их идентификация49

2. Угрозы безопасности, их идентификация…

Инцидент

Инцидентинформационной

информационнойбезопасности

безопасности(ГОСТ

(ГОСТРР53114—2008)

53114—2008)

-любое непредвиденное или нежелательное событие, которое может нарушить

деятельность или информационную безопасность

Инцидент

Инцидентинформационной

информационнойбезопасности

безопасности((ГОСТ

ГОСТРРИСО/МЭК

ИСО/МЭКТО

ТО18044-2007

18044-2007))

- появление одного или нескольких нежелательных или неожиданных событий ИБ, с

которыми связана значительная вероятность компрометации бизнес-операций и

создания угрозы ИБ

Событие

Событиеинформационной

информационнойбезопасности

безопасности

- идентифицированное появление определенного состояния системы, сервиса или сети,

указывающего на возможное нарушение политики ИБ или отказ защитных мер, или

возникновение неизвестной ранее ситуации, которая может иметь отношение к

безопасности

Компьютерный

Компьютерныйинцидент

инцидент(ФЗ

(ФЗ«О

«Обезопасности

безопасностиКИИ

КИИРФ»)

РФ»)

- факт нарушения и (или) прекращения функционирования объекта критической

информационной инфраструктуры, сети электросвязи, используемой для организации

взаимодействия таких объектов, и (или) нарушения безопасности обрабатываемой таким

объектом информации, в том числе произошедший в результате компьютерной атаки

50.

501. Объекты защиты в АС и их идентификация

2. Угрозы безопасности, их идентификация…

Соотношение понятий

Направ

ленные

ся

ие

вш

к ши ,

Ка е р ы и я я

св актыт тс

ф б ю

со вля

я

Ущербу,

Ущербу,

и

Негативным

Нарушения

иллНарушения

но

ь

Негативным

Времѐ нной

о

Приводящее

к

н

а

безопасности

ь

и

(динамический) t еал енц щиебезопасности

последствия

последстви

Р от аю тинформации,

ьинформации,

аспект

(собственнику

п озд нос функций КС

(собственник

государству,

с

с

функций

КС

Действия

а

государству

Действия опЦ

Гражданам)

Гражданам

е

н

Процессы

л

Процессыис ые ен

а

п

Угроза

Явления

Угроза

ап рогпольс пра

Явления

с п р

щи

аю

ж

ра

Вы

Исполь

зующие

ре ар амзов вле

дс ат м ан

н

тв Компьютерные

При

н

и

нКомпьютерные

ыхо- ем

успешной Инциденты

реализацииИнциденты

атаки

Условия

Источник

атаки

Условия

Источник

вызывают

Потенциал,

Статический

возможности,

аспект

мотив,

подготовленность,

оснащенность,

осведомленность

Уязвимости

КС

Уязвимости

КС

(в ПО,

я

ес

(в ПО,

архитектуре,

архитектуре,

условиях

условиях

эксплуатации

эксплуатации

в

51.

1. Объекты защиты в АС и их идентификация51

2. Угрозы безопасности, их идентификация…

Оценивание

Оценивание(оценки)

(оценки)угроз

угрозбезопасности

безопасностиинформации

информации

Предмет оценки:

- чаще всего т.н. актуальность, т.е. реальность в

отношении конкретной КС с

конкретными

архитектурными, программно-техническими

характеристиками и условиями

эксплуатации, на

основе, оценивания :

-- вероятностных характеристик (вероятность

возникновения

P_возн; вероятность преодоления

системы защиты Р_реализ);

-- риска

от угрозы (как величины ущерба от

Методы

оценки:

реализации

угрозы);

- априорные

-- «опасности» (величины) угрозы (некая абстрактная

- апостериорные

величина)

- процедурно-алгоритмические на основе т.н. эвристических

нормативно закреплённых Методик оценки угроз, в т.ч. с

использованием экспертных оценок

Модели оценки:

- параметрические

--риск-ориентированные

--аддитивно-эвристические

- непараметрические

- фильтрационные

52.

1. Объекты защиты в АС и их идентификация52

2. Угрозы безопасности, их идентификация…

Оценивание

Оценивание(оценки)

(оценки)угроз

угрозбезопасности

безопасностиинформации

информации

Априорные методы оценки вероятностных

характеристик угроз:

- (аналитические) - по формальным моделям

соответствующих

процессов, например, угроза

подбора пароля):

Пример оценки угрозы: - вероятность неуспешного прохождения пользователем

парольной аутентификации при длине пароля в n символов, еслиn ему

K

дается К попыток. Вероятность P(A)

ошибочного

нажатия

неправильной

=

клавиши равна p

1 (1 (1 p ) )

53.

1. Объекты защиты в АС и их идентификация53

2. Угрозы безопасности, их идентификация…

Оценивание

Оценивание(оценки)

(оценки)угроз

угрозбезопасности

безопасностиинформации

информации

Апостериорные методы оценки вероятностных

характеристик угроз:

- по статистике осуществления угрозы,

например, угроза «слабых» паролей:

54.

1. Объекты защиты в АС и их идентификация54

2. Угрозы безопасности, их идентификация…

Оценивание

Оценивание(оценки)

(оценки)угроз

угрозбезопасности

безопасностиинформации

информации

Модели оценки угроз:

- параметрические риск-ориентированные

угроза оценивается в контексте риска R от ее реализации,

который рассчитывается как

математическое ожидание ущерба от возможной

реализации i–й угрозы

угрозы

рассчитывается как

взвешенная сумма

оценок по

эвристически

сформированной

системе показателей

(параметров),

влияющих на

вероятность

возникновения

угрозы, возможность

ха

ра Кв

кт ал

е

ба рис име

л л т и тр

ьн ки ич

ой ур еск

шк ов ие

ал ней

ы 5

-ти

Ri= P_возмi C_объi

P_возм

- параметрические

аддитивно-эвристические

реализации i–й угрозы; C_объi –

i – вероятность возможной

стоимость

воздействия i–й угрозы

Лукацкий

величина объектов

[опасности]

55.

1. Объекты защиты в АС и их идентификация55

2. Угрозы безопасности, их идентификация…

Оценивание

Оценивание(оценки)

(оценки)угроз

угрозбезопасности

безопасностиинформации

информации

Модели оценки угроз:

- непараметрические:

-- прямым (непосредственным) экспертным оцениванием

величины [опасности] угрозы в количественной ([0,1], %) шкале,

порядковой шкале (высокая опасность, средняя опасность, низкая

опасность) или ранговой шкале (шкале рейтинга – 1-е место по

опасности, 2-е место,…)

-- на основе попарного экспертного сравнения угроз по

интегрированной величине [опасности] угроз или по совокупности

показателей (вероятность возникновения, вероятность преодоления,

величина ущерба) с агрегированием в итоговые оценки на основе

риск-ориентированного или аддитивно-взвешенного суммирования

56.

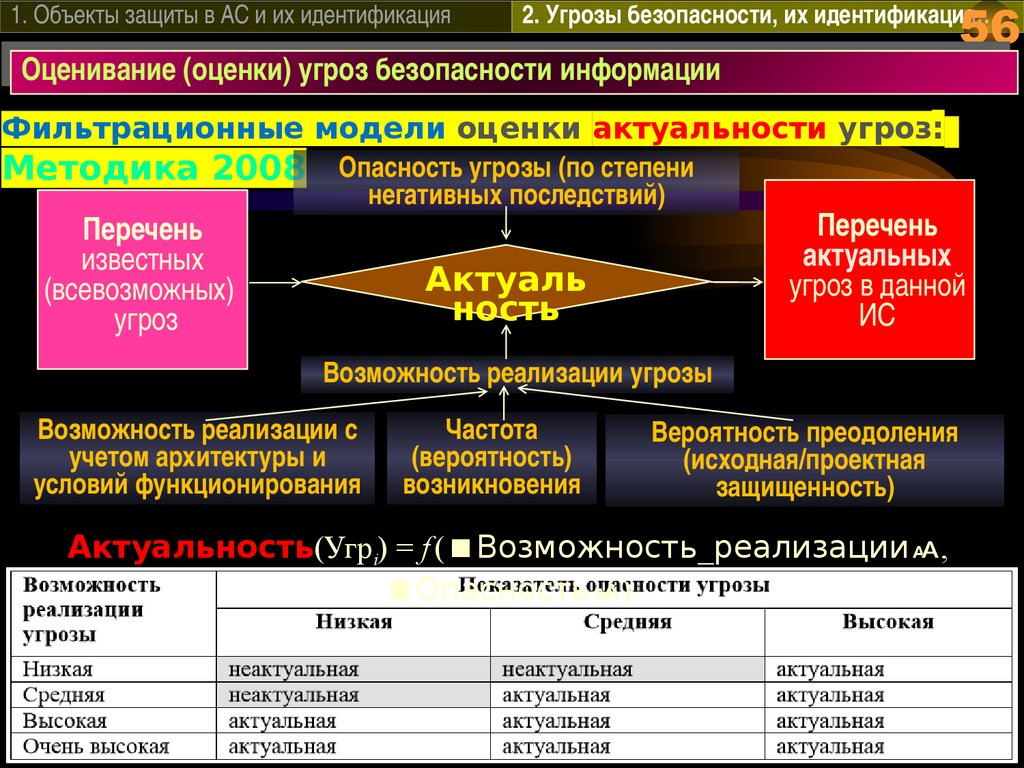

1. Объекты защиты в АС и их идентификация56

2. Угрозы безопасности, их идентификация…

Оценивание

Оценивание(оценки)

(оценки)угроз

угрозбезопасности

безопасностиинформации

информации

Фильтрационные модели оценки актуальности угроз:

Методика 2008 Опасность угрозы (по степени

негативных последствий)

Перечень

Перечень

актуальных

известных

Актуаль

угроз в данной

(всевозможных)

ность

ИС

угроз

Возможность реализации угрозы

Возможность реализации с

учетом архитектуры и

условий функционирования

Частота

(вероятность)

возникновения

Вероятность преодоления

(исходная/проектная

защищенность)

Актуальность(Угрi) = f ( Возможность_реализации ,

Опасность )

57.

1. Объекты защиты в АС и их идентификация57

2. Угрозы безопасности, их идентификация…

Оценивание

Оценивание(оценки)

(оценки)угроз

угрозбезопасности

безопасностиинформации

информации

Фильтрационные модели оценки актуальности угроз:

Методика 2021

Негативные

последствия

Перечень

известных

(всевозможных)

угроз

Объекты

воздействия

Нарушитель

(источник угрозы)

Перечень

актуальных

угроз в данной

ИС

Актуаль

ность

Сценарий реализации угрозы

Возможность реализации с учетом

архитектуры и условий функционирования

Способ реализации

угрозы

Актуальность(Угрi) – существуют:

<нарушитель (источник угрозы)>Последовательность тактик

(этапов) реализации угрозы

<объекты воздействия>

<способы реализации угроз>

<негативные последствия> Набор техник (способов

<сценарий реализации>] осуществления тактик-этапов)

58.

1. Объекты защиты в АС и их идентификация58

2. Угрозы безопасности, их идентификация…

Методика

Методикаоценки

оценкиугроз

угрозбезопасности

безопасностиинформации

информации(Методика_2021)

(Методика_2021)

0

[полн

ый]

Перечень

извес

тных

(всев

озмо

жных)

угроз

безоп

аснос

ти

инфо

рмац

ии

(БДУ)

1

Определение

негативных

последствий от

реализации

угроз в данной

ИС

2

Определение

объектов

воздействия

угроз в данной ИС

и их интерфейсов

3

Определение

актуальных

источников угроз

в данной ИС и их

возможностей

4

Определение

актуальных

способов

реализации угроз

в данной ИС

Перечень

негативных

последствий

Перечень

объектов

воздействия

Перечень

актуальных

источников

Перечень

актуальных

способов

5

Определение

возможных угроз

в данной ИС

0 Информация ИС,

ее критичность и значимость

по отношению к обеспечению

конфиденциальности,

целостности и доступности

Перечень

возможных

в данной

ИС угроз

безопасности

информации

6

Определение

возможных

сценариев

реализации угроз

в данной ИС

7

Перечень

актуальных

в данной ИС

угроз

безопасности

информации,

сценарии их

реализации

0

Функции ИС,

Программно-техническая архитектура

их критичность по

ИС,

отношению к негативных внешние и внутренние интерфейсы,

последствиям

условия функционирования

0

59.

1. Объекты защиты в АС и их идентификация59

2. Угрозы безопасности, их идентификация…

Методика

Методикаоценки

оценкиугроз

угрозбезопасности

безопасностиинформации

информации(Методика_2021)

(Методика_2021)

1 Определение

Определениенегативных

негативныхпоследствий

последствийот

отреализации

реализацииУБИ

УБИввданной

даннойИС

ИС

0

Информация ИС,

ее критичность и значимость по отношению к обеспечению

конфиденциальности, целостности и доступности

0

Перечень

[полн

Может ли

типовых негативных последствий,

наступить от

ый]

нарушения

Пере- приводящих к нарушению прав граждан i-е НП

Да 1 Перечень

безопасности

чень

информации в

возможных

Перечень

извест

данной ИС?

негативных

типовых негативных последствий,

ных

Экспертные

последствий

приводящих к финанс-му, производ-му,

(всево

Нет

след.оценки/опрос

от

репутационному и иному ущербу

зможн

НП

Нет

реализации

обладателю информации, оператору

ых)

угроз

Может ли

угроз

Перечень

наступить от Да безопасности

безопа

типовых негативных последствий,

в данной ИС

нарушения

сности

приводящих к ущербу в обл. обороны

функций в

i-е НП

инфор

данной ИС?

страны, безопасности гос-ва, в соц.,

мации экон., полит, эколог. сферы государства

Экспертные

(БДУ)

оценки/опрос

0

Функции ИС,

их критичность по отношению к негативных последствиям

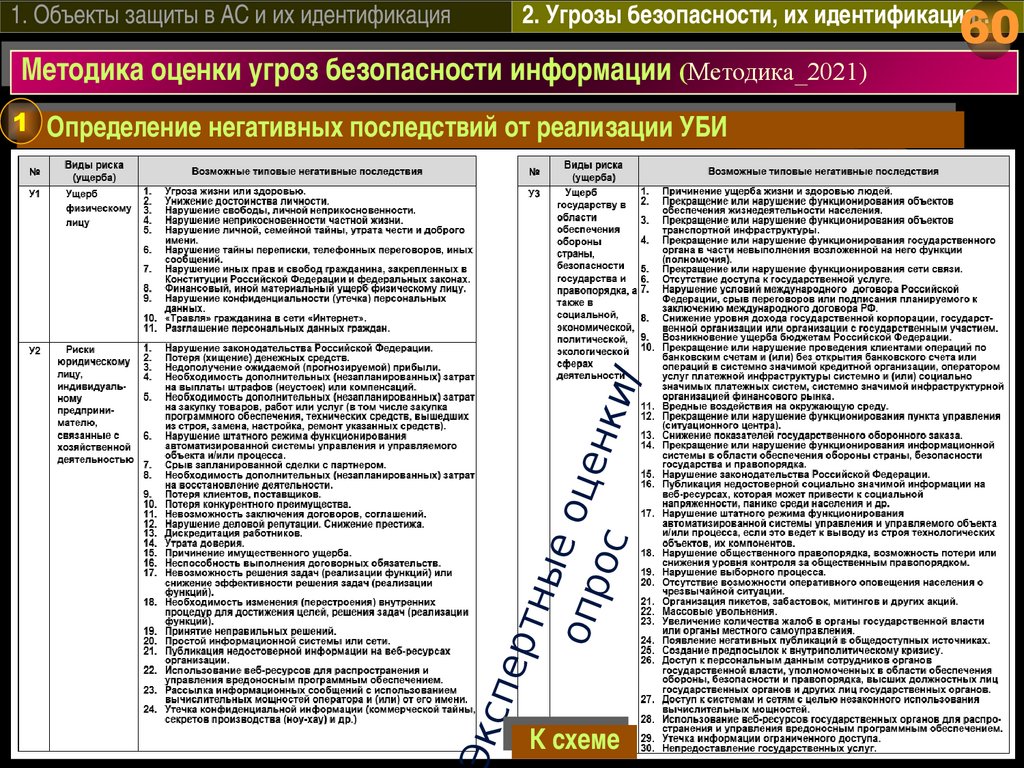

60.

1. Объекты защиты в АС и их идентификация60

2. Угрозы безопасности, их идентификация…

Методика

Методикаоценки

оценкиугроз

угрозбезопасности

безопасностиинформации

информации(Методика_2021)

(Методика_2021)

ксп

ерт

ны

опр е оце

нки

ос

/

1 Определение

Определениенегативных

негативныхпоследствий

последствийот

отреализации

реализацииУБИ

УБИ

ККсхеме

схеме

61.

1. Объекты защиты в АС и их идентификация61

2. Угрозы безопасности, их идентификация…

Методика

Методикаоценки

оценкиугроз

угрозбезопасности

безопасностиинформации

информации(Методика_2021)

(Методика_2021)

2 Определение

Определениеобъектов

объектоввоздействия

воздействияииих

ихинтерфейсов

интерфейсовввданной

даннойИС

ИС

На уровне:

пользователей 0

;

- прикладном;

-системном;

0 -сетевом

[полн

ый]

Перечень

извест

ных

(всево

зможн

ых)

угроз

безопа

сности

инфор

мации

(БДУ)

Программно-техническая

архитектура ИС,

внешние и внутренние

интерфейсы

Перечень

всевозможных

объектов

i-й

воздей- объект

ствия

k-е

Перечень

всевоз- воздействие

след.

можных

объект,

видов

воздействие

воздействия

1

Перечень

возможных негативных последствий

от реализации угроз безопасности в

данной ИС

2

Есть ли

в данной

ИС?

Нет

На уровне:

- пользователей; прикладном;

i-й

Может ли

объект

воздействие на

Да

объект привести Да

к негативным

последствиям?

Экспертные

оценки/опрос

Нет

Перечень

объектов

воздействия

и их

интерфейсы

при

реализации

угроз

безопасности

в данной ИС

62.

1. Объекты защиты в АС и их идентификация62

2. Угрозы безопасности, их идентификация…

Методика

Методикаоценки

оценкиугроз

угрозбезопасности

безопасностиинформации

информации(Методика_2021)

(Методика_2021)

2 Определение

Определениеобъектов

объектоввоздействия

воздействияииих

ихинтерфейсов

интерфейсовввданной

даннойИС

ИС

Виды объектов воздействия угроз в Методики_21

а) информация (данные), содержащаяся в системах и сетях (в т.ч. защищаемая информация,

персональные данные, информация о конфигурации систем и сетей, данные телеметрии,

сведения о событиях безопасности и др.);

б) программно-аппаратные средства обработки и хранения информации (в т.ч.

автоматизированные рабочие места, серверы, включая промышленные, средства

отображения информации, программируемые логические контроллеры,

производственное, технологическое оборудование (исполнительные устройства));

в) программные средства (в том числе системное и прикладное программное обеспечение,

включая серверы приложений, веб-приложений, системы управления базами данных,

системы виртуализации);

г) машинные носители информации, содержащие как защищаемую информацию, так и

аутентификационную информацию;

д) телекоммуникационное оборудование (в том числе программное обеспечение для

управления телекоммуникационным оборудованием);

е) средства защиты информации (в том числе программное обеспечение для

централизованного администрирования средств защиты информации);

ж) привилегированные и непривилегированные пользователи систем и сетей, а также

интерфейсы взаимодействия с ними;

з) обеспечивающие системы

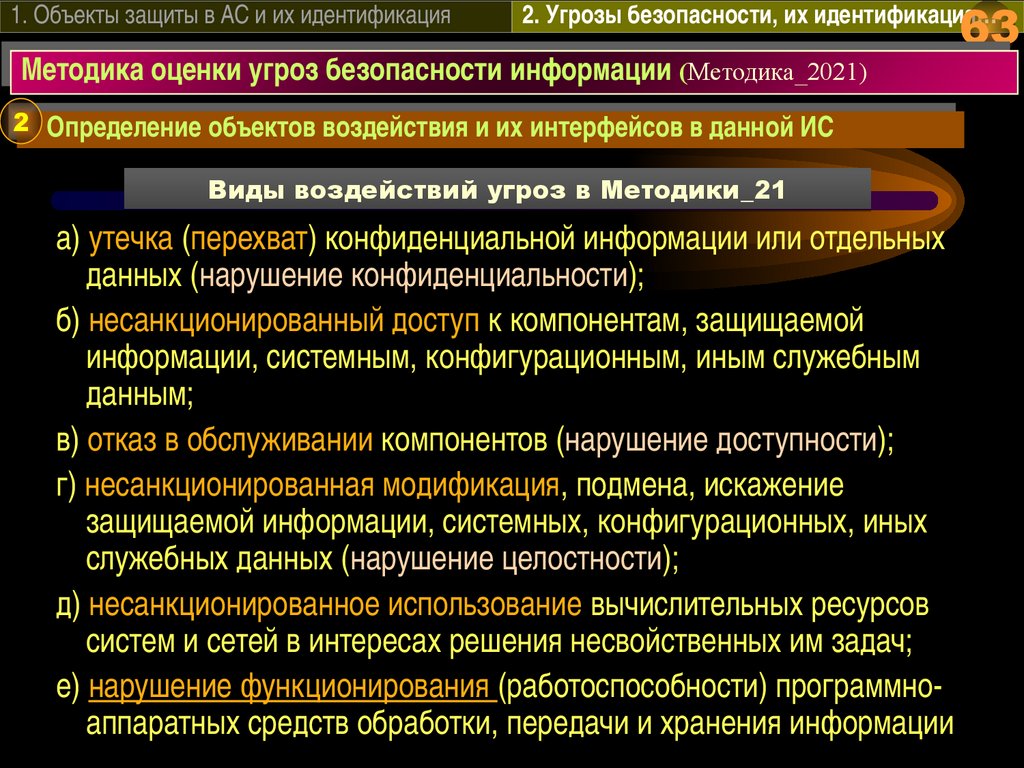

63.

1. Объекты защиты в АС и их идентификация63

2. Угрозы безопасности, их идентификация…

Методика

Методикаоценки

оценкиугроз

угрозбезопасности

безопасностиинформации

информации(Методика_2021)

(Методика_2021)

2 Определение

Определениеобъектов

объектоввоздействия

воздействияииих

ихинтерфейсов

интерфейсовввданной

даннойИС

ИС

Виды воздействий угроз в Методики_21

а) утечка (перехват) конфиденциальной информации или отдельных

данных (нарушение конфиденциальности);

б) несанкционированный доступ к компонентам, защищаемой

информации, системным, конфигурационным, иным служебным

данным;

в) отказ в обслуживании компонентов (нарушение доступности);

г) несанкционированная модификация, подмена, искажение

защищаемой информации, системных, конфигурационных, иных

служебных данных (нарушение целостности);

д) несанкционированное использование вычислительных ресурсов

систем и сетей в интересах решения несвойственных им задач;

е) нарушение функционирования (работоспособности) программноаппаратных средств обработки, передачи и хранения информации

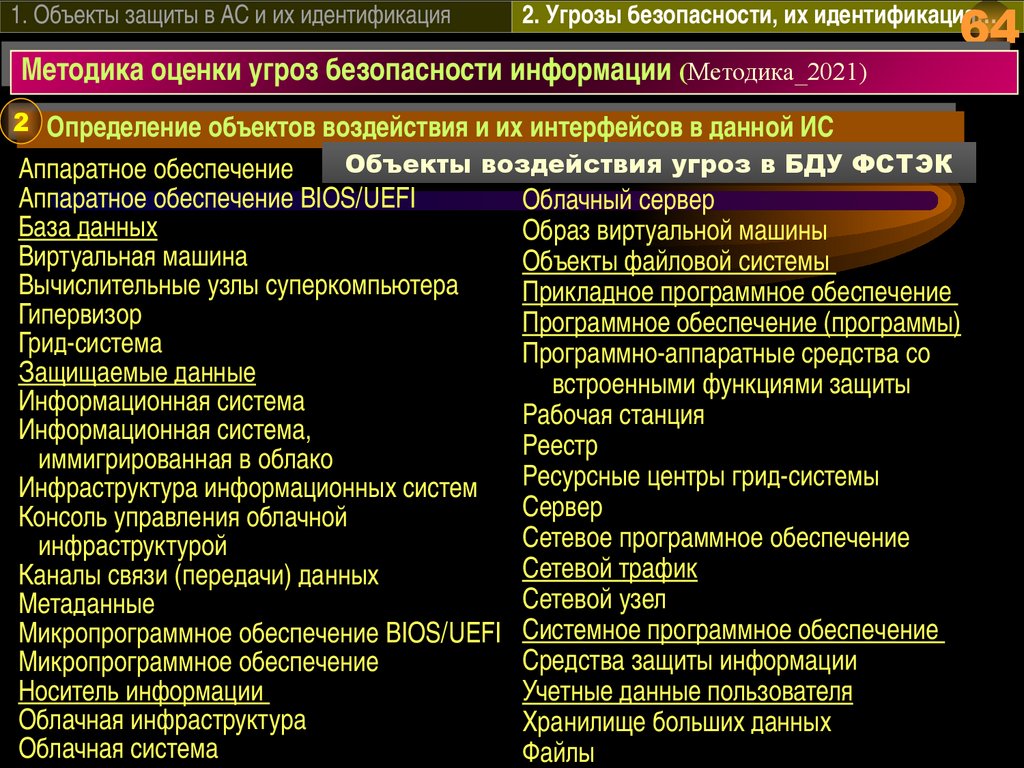

64.

1. Объекты защиты в АС и их идентификация64

2. Угрозы безопасности, их идентификация…

Методика

Методикаоценки

оценкиугроз

угрозбезопасности

безопасностиинформации

информации(Методика_2021)

(Методика_2021)

2 Определение

Определениеобъектов

объектоввоздействия

воздействияииих

ихинтерфейсов

интерфейсовввданной

даннойИС

ИС

Объекты воздействия угроз в БДУ ФСТЭК

Аппаратное обеспечение

Аппаратное обеспечение BIOS/UEFI

База данных

Виртуальная машина

Вычислительные узлы суперкомпьютера

Гипервизор

Грид-система

Защищаемые данные

Информационная система

Информационная система,

иммигрированная в облако

Инфраструктура информационных систем

Консоль управления облачной

инфраструктурой

Каналы связи (передачи) данных

Метаданные

Микропрограммное обеспечение BIOS/UEFI

Микропрограммное обеспечение

Носитель информации

Облачная инфраструктура

Облачная система

Облачный сервер

Образ виртуальной машины

Объекты файловой системы

Прикладное программное обеспечение

Программное обеспечение (программы)

Программно-аппаратные средства со

встроенными функциями защиты

Рабочая станция

Реестр

Ресурсные центры грид-системы

Сервер

Сетевое программное обеспечение

Сетевой трафик

Сетевой узел

Системное программное обеспечение

Средства защиты информации

Учетные данные пользователя

Хранилище больших данных

Файлы

65.

1. Объекты защиты в АС и их идентификация65

2. Угрозы безопасности, их идентификация…

Методика

Методикаоценки

оценкиугроз

угрозбезопасности

безопасностиинформации

информации(Методика_2021)

(Методика_2021)

2 Определение

Определениеобъектов

объектоввоздействия

воздействияииих

ихинтерфейсов

интерфейсовввданной

даннойИС

ИС

Типы интерфейсов объектов воздействия в ИС

- внешние сетевые интерфейсы, обеспечивающие взаимодействие с сетью

Интернет», смежными (взаимодействующими) системами или сетями (проводные,

беспроводные, веб-интерфейсы, интерфейсы удаленного доступа и др.);

- внутренние сетевые интерфейсы, обеспечивающие взаимодействие (в том числе

через промежуточные компоненты) с компонентами систем и сетей, имеющими

внешние сетевые интерфейсы (проводные, беспроводные);

- интерфейсы для пользователей (проводные, беспроводные, веб-интерфейсы,

интерфейсы удаленного доступа и др.);

- интерфейсы для использования съемных машинных носителей информации и

периферийного оборудования;

- интерфейсы для установки, настройки, испытаний, пусконаладочных работ (в том

числе администрирования, управления, обслуживания) обеспечения

функционирования компонентов систем и сетей;

- возможность доступа к поставляемым или находящимся на обслуживании, ремонте

в сторонних организациях компонентам систем и сетей

66.

1. Объекты защиты в АС и их идентификация66

2. Угрозы безопасности, их идентификация…

Методика

Методикаоценки

оценкиугроз

угрозбезопасности

безопасностиинформации

информации(Методика_2021)

(Методика_2021)

2 Определение

Определениеобъектов

объектоввоздействия

воздействияииих

ихинтерфейсов

интерфейсовввданной

даннойИС

ИС

Анализ объектов воздействия по уровням архитектуры ИС

67.

1. Объекты защиты в АС и их идентификация67

2. Угрозы безопасности, их идентификация…

Методика

Методикаоценки

оценкиугроз

угрозбезопасности

безопасностиинформации

информации(Методика_2021)

(Методика_2021)

2 Определение

Определениеобъектов

объектоввоздействия

воздействияииих

ихинтерфейсов

интерфейсовввданной

даннойИС

ИС

Пример негативных последствий по объектам и видам воздействий

ККсхеме

схеме

68.

1. Объекты защиты в АС и их идентификация68

2. Угрозы безопасности, их идентификация…

Методика

Методикаоценки

оценкиугроз

угрозбезопасности

безопасностиинформации

информации(Методика_2021)

(Методика_2021)

3 Определение

Определениеактуальных

актуальныхнарушителей

нарушителейииих

ихвозможностей

возможностейввданной

даннойИС

ИС

Категория

внутренних

нарушителей

Перечень

всевозможных

видов

нарушите

лей

(антропог

енных

источник

ов угроз)

Категория

внешних

нарушителей

1

Перечень

Перечень

негативных последствий возможных целей при

при реализации

реализации

нарушителями угроз

нарушителями угроз

безопасности в данной ИС

безопасности

Перечень

возможностей

нарушителей угроз

безопасности по их

уровням

3

i-й

Перечень

Какие имеет

актуаль. возможности

и

актуальных

НИБ

уровень

нарушителей

в данной ИС ?

их уровни и

Экспертны

возможности

след. актуаль.

еНе имеет данной ИС

НИБ

Есть ли цели в

Перечень

данной ИС и

Да актуаль

приводят ли они к

ных

негативным

нарушитепоследствиям ?

лей в

Экспертные

данной ИС

след.

Нет

оценки/опрос

оценки/

НИБ

опрос

0

Информация, функции, программно-техническая архитектура ИС,

внешние и внутренние интерфейсы, условия расположения и эксплуатации ИС

i-й

НИБ

3 Перечень

Предъявл-ся ли в ИС повышенные Да

Характерен ли Да актуальных

требования к устойчивости и

в данной ИС ?

i-й

фактор,

надежности функционирования ?

след. источников

за прошлые фактор техногенных

Перечень статистика

годы

угроз в

факторов возникновения угроз, связанных с техногенными

источниками

данной ИС

69.

1. Объекты защиты в АС и их идентификация69

2. Угрозы безопасности, их идентификация…

Методика

Методикаоценки

оценкиугроз

угрозбезопасности

безопасностиинформации

информации(Методика_2021)

(Методика_2021)

3 Определение

Определениеактуальных

актуальныхнарушителей

нарушителей ииих

ихвозможностей

возможностейввданной

даннойИС

ИС

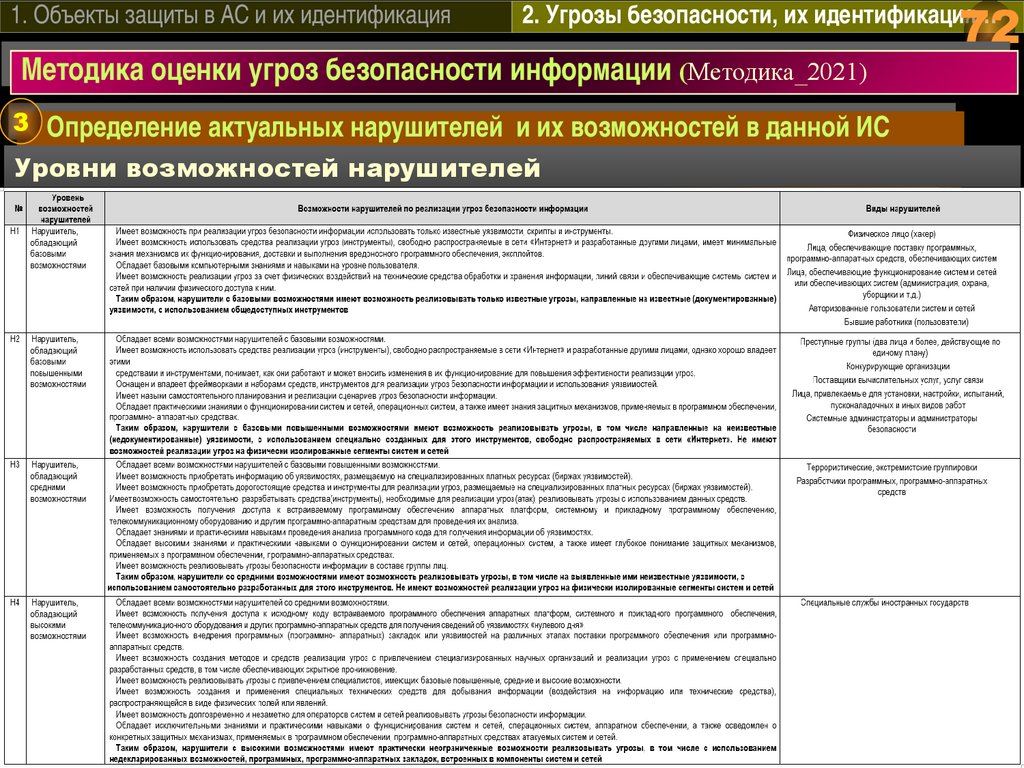

Категории нарушителей

Внешние нарушители – нарушители, не имеющие прав доступа в

контролируемую (охраняемую) зону (территорию) и (или) полномочий по доступу к

информационным ресурсам и компонентам систем и сетей, требующим авторизации

Внутренние нарушители – нарушители, имеющие права доступа в

контролируемую (охраняемую) зону (территорию) и (или) полномочия по авторизорованному доступу к информационным ресурсам и компонентам систем и сетей.

Уровень возможностей нарушителей по реализации угроз безопасности информации

- совокупность характеристик по уровню компетентности, оснащенности ресурсами и

мотивации для реализации угроз безопасности информации

Н1 – обладающие базовыми возможностями по реализации угроз безопасности информации;

Н2 – обладающие базовыми повышенными возможностями по реализации угроз

безопасности информации;

Н3 – обладающие средними возможностями по реализации угроз безопасности информации;

Н4 – обладающие высокими возможностями по реализации угроз безопасности информации

70.

1. Объекты защиты в АС и их идентификация70

2. Угрозы безопасности, их идентификация…

Методика

Методикаоценки

оценкиугроз

угрозбезопасности

безопасностиинформации

информации(Методика_2021)

(Методика_2021)

3 Определение

Определениеактуальных

актуальныхнарушителей

нарушителей ииих

ихвозможностей

возможностейввданной

даннойИС

ИС

71.

1. Объекты защиты в АС и их идентификация71

2. Угрозы безопасности, их идентификация…

Методика

Методикаоценки

оценкиугроз

угрозбезопасности

безопасностиинформации

информации(Методика_2021)

(Методика_2021)

3 Определение

Определениеактуальных

актуальныхнарушителей

нарушителей ииих

ихвозможностей

возможностейввданной

даннойИС

ИС

Пример видов нарушителей, их целей и негативных последствий

72.

1. Объекты защиты в АС и их идентификация72

2. Угрозы безопасности, их идентификация…

Методика

Методикаоценки

оценкиугроз

угрозбезопасности

безопасностиинформации

информации(Методика_2021)

(Методика_2021)

3 Определение

Определениеактуальных

актуальныхнарушителей

нарушителей ииих

ихвозможностей

возможностейввданной

даннойИС

ИС

Уровни возможностей нарушителей

73.

1. Объекты защиты в АС и их идентификация73

2. Угрозы безопасности, их идентификация…

Методика

Методикаоценки

оценкиугроз

угрозбезопасности

безопасностиинформации

информации(Методика_2021)

(Методика_2021)

4 Определение

Определениеактуальных

актуальныхспособов

способовреализации

реализацииугроз

угрозввданной

даннойИС

ИС

2

3

Перечень

Перечень

объектов воздействия и их

актуальных нарушителей их уровни и

интерфейсы при реализации угроз

возможности в данной ИС

безопасности

0

4

Пере-чень

известных

(всевозмо

жных)

угроз

безопасно

сти

информац

ии

(БДУ)

0

Перечень

основных

способов

Позволяют ли

реализации

i-й

(возникновения) способ возможности

Да

актуальных

угроз

нарушителей

безопасности

использовать способ

в данной ИС?

Дополнительные

след.

Нет

способы

способ

реализации

(возникновения)

угроз в данной

ИС

Перечень

актуальных способов

реализации

(возникновения) угроз

безопасности в данной

ИС, типы интерфейсов,

за счет которых они

м.б. реализованы,

виды и категории

нарушителей, которые

имеют возможности

использования

актуальных способов

Программно-техническая архитектура ИС,

внешние и внутренние интерфейсы, условия расположения и эксплуатации ИС

74.

1. Объекты защиты в АС и их идентификация74

2. Угрозы безопасности, их идентификация…

Методика

Методикаоценки

оценкиугроз

угрозбезопасности

безопасностиинформации

информации(Методика_2021)

(Методика_2021)

4 Определение

Определениеактуальных

актуальныхспособов

способовреализации

реализацииугроз

угрозввданной

даннойИС

ИС

Основные способы реализации (возникновения) угроз безопасности информации

- использование уязвимостей (уязвимостей кода, программного обеспечения), уязвимостей

архитектуры и конфигурации систем и сетей, а также организационных и многофакторных

уязвимостей);

- внедрение вредоносного программного обеспечения;

- использование недекларированных возможностей программного обеспечения и (или) программноаппаратных средств;

- установка программных и (или) программно-аппаратных закладок в программное обеспечение и

(или) программно-аппаратные средства;

- формирование и использование скрытых каналов (по времени, по памяти) для передачи

конфиденциальных данных;

- перехват (измерение) побочных электромагнитных излучений и наводок (других физических полей)

для доступа к конфиденциальной информации, содержащейся в аппаратных средствах

аутентификации;

- инвазивные способы доступа к конфиденциальной информации, содержащейся в аппаратных

средствах аутентификации;

- нарушение безопасности при поставках программных, программно- аппаратных средств и (или)

услуг по установке, настройке, испытаниям, пусконаладочным работам (в том числе

администрированию, обслуживанию);

- ошибочные действия в ходе создания и эксплуатации систем и сетей, в том числе при установке,

настройке программных и программно-аппаратных средств

75.

1. Объекты защиты в АС и их идентификация75

2. Угрозы безопасности, их идентификация…

Методика

Методикаоценки

оценкиугроз

угрозбезопасности

безопасностиинформации

информации(Методика_2021)

(Методика_2021)

5 Определение

Определениевозможных

возможныхугроз

угрозбезопасности

безопасностиинформации

информацииввданной

даннойИС

ИС

3 Перечень

актуальных

нарушителей

их уровни и

возможности и

иных источников угроз в

данной ИС

4

2 Перечень

1 Перечень

Перечень

объектов

негативных

актуальных

воздействия и

последствий

способов

их интерфейсы

при реализации

реализации

при реализации (возникновения) нарушителями

угроз

угроз

угроз

безопасности в безопасности в безопасности в

данной ИС

данной ИС

данной ИС

0

[полны

й]

Пере5

чень

известн

Есть ли

Есть ли

i-я

Перечень

Приводит ли

ых

Есть

ли

актуальный

угро

актуальный

реализация

(всевоз

объект

нарушитель Да

Да

Да

Да возможных

за

способ

угрозы

к

угроз в

можвоздействия

или иной

реализации

негативным

данной ИС

в данной

ных)

источник в

угрозы в

последствиям

в

ИС?

данной ИС?

угроз

данной ИС?

данной ИС?

безопа

Нет

Нет

Нет

Нет

след.

сности

информ угроза

ации

(БДУ)

0

Информация, функции, программно-техническая архитектура ИС,

внешние и внутренние интерфейсы, условия расположения и эксплуатации ИС

76.

1. Объекты защиты в АС и их идентификация76

2. Угрозы безопасности, их идентификация…

Методика

Методикаоценки

оценкиугроз

угрозбезопасности

безопасностиинформации

информации(Методика_2021)

(Методика_2021)

6 Определение

Определениеактуальности

актуальностивозможных

возможныхввданной

даннойИС

ИСугроз

угроз

4

3 Перечень

2 Перечень

Перечень

Известные

объектов

актуальных

актуальных

сценарии реализации угроз,

воздействия и

нарушителей

способов

сценарии компьютерных атак,

их интерфейсы

их уровни и

реализации

составляющие их

возможности и при реализации (возникновения)

последовательности тактик

угроз

иных источугроз

(этапов, тактических задач) и

безопасности в безопасности в

ников угроз в

техник (способов, процедур

данной ИС

данной ИС

данной ИС

решения тактических задач)

5

Перечень

возможных угроз

в данной

ИС

i-я

6 7

n-й

Есть ли

Поиск

угроза

актуальный спосо (установление)

актуальна Переб

i

-й

способ

последовательн

чень

Есть Возможен ли

угроз

реализации i-й

ых или

сценарий в

ы параллельных

Да актуаль

i-я

угрозы k-м

Да

данной

ИС?

ных

угроза

нарушителем в k-м совокупностейугроз в

след. данной ИС? НИБ цепочек тактик

данной

угроза,

Нет

(этапов)

Нет и

Нет

ИС

след.

реализующих их

НИБ

техник

(механизмов) в

данной ИС?

Программно-техническая архитектура ИС,

0

внешние и внутренние интерфейсы, условия расположения и эксплуатации ИС,

известные уязвимости программных и программно-аппаратных средств

k-й

НИБ

77.

1. Объекты защиты в АС и их идентификация77

2. Угрозы безопасности, их идентификация…

Методика

Методикаоценки

оценкиугроз

угрозбезопасности

безопасностиинформации

информации(Методика_2021)

(Методика_2021)

Пример

Примервизуально-текстового

визуально-текстовогоспособа

способапредставления

представлениясценария

сценарияреализации

реализацииугроз/атак

угроз/атак

78.

1. Объекты защиты в АС и их идентификация78

2. Угрозы безопасности, их идентификация…

Методика

Методикаоценки

оценкиугроз

угрозбезопасности

безопасностиинформации

информации(Методика_2021)

(Методика_2021)

Пример

Примерграфического

графическогоспособа

способапредставления

представлениясценария

сценарияреализации

реализацииугроз/атак

угроз/атак

79.

1. Объекты защиты в АС и их идентификация79

2. Угрозы безопасности, их идентификация…

80.

Вопросы для закрепления материала80

1. Заполните недостающие этапы в логике создания защищенных АС –

«____________» «Идентификация, спецификация угроз безопасности и оценка их

опасности» «Реализация функциональных требований по устранению/нейтрализации

угроз в процессе проектирования/создания АС» «___________________».

2. Поясните отличия и взаимосвязь понятий «идентификации» и «аутентификации».

3. Что такое таксоны и как они соотносятся между собой при таксономической

классификации?

4. Поясните понятие «полноты» классификации (таксономической или мереологической).

5. Определите вид приведенных фрагментов классификаций. Есть ли ошибки и в чем они

заключаются в следующих примерах классификации – «ПО разделяется на системное,

прикладное и СУБД»; «Составными этапами компьютерных атак являются разведка,

выбор атакующего воздействия, устранение последствий атаки»; «Внешние

субъективные факторы, воздействующие на информацию», разделяются на «Доступ к

защищаемой информации с применением технических средств», на

«Несанкционированный доступ к защищаемой информации (внешний)», на