Similar presentations:

Модель угроз безопасности информации

1.

Модель угроз безопасностиинформации

(Модель угроз ИБ)

2.

Содержание лекцииНазначение модели угроз ИБ

Идентификация угроз безопасности информации и

их источников

Модель нарушителя

Принцип оценки актуальности угроз

Оценка возможности реализации угрозы

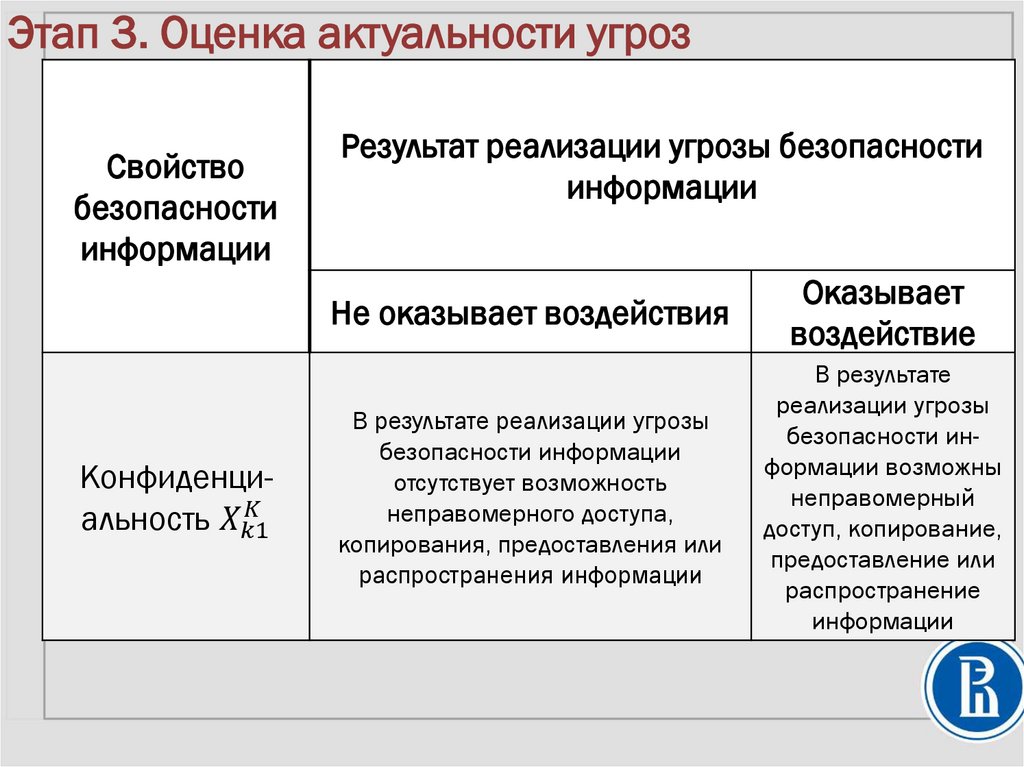

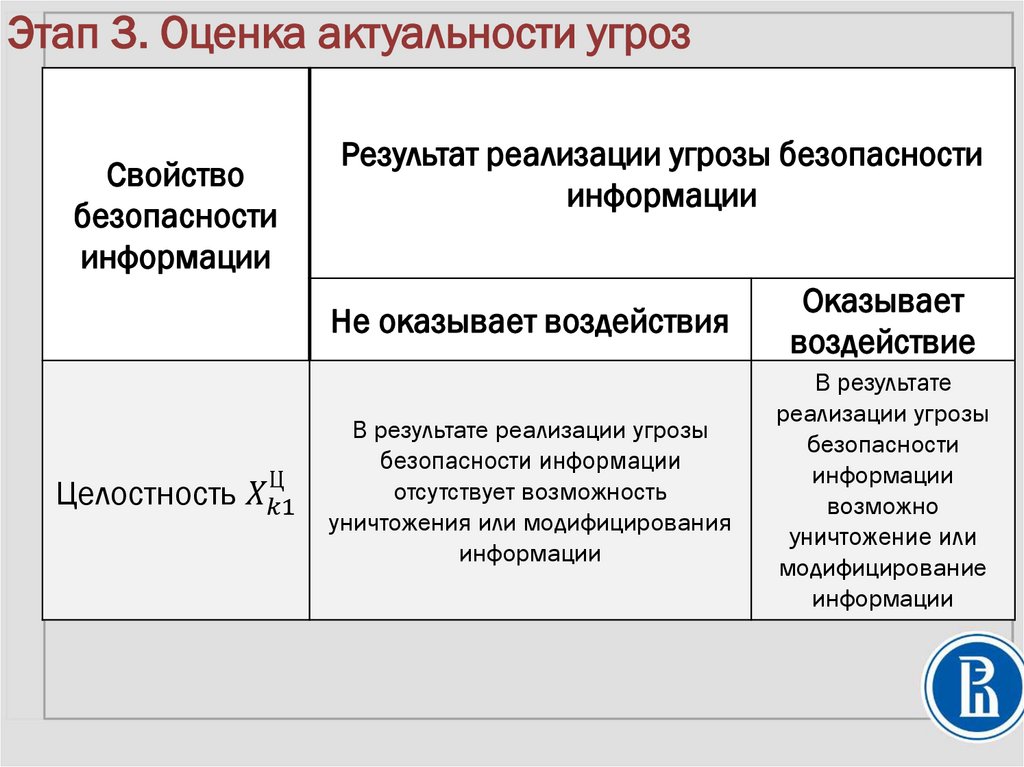

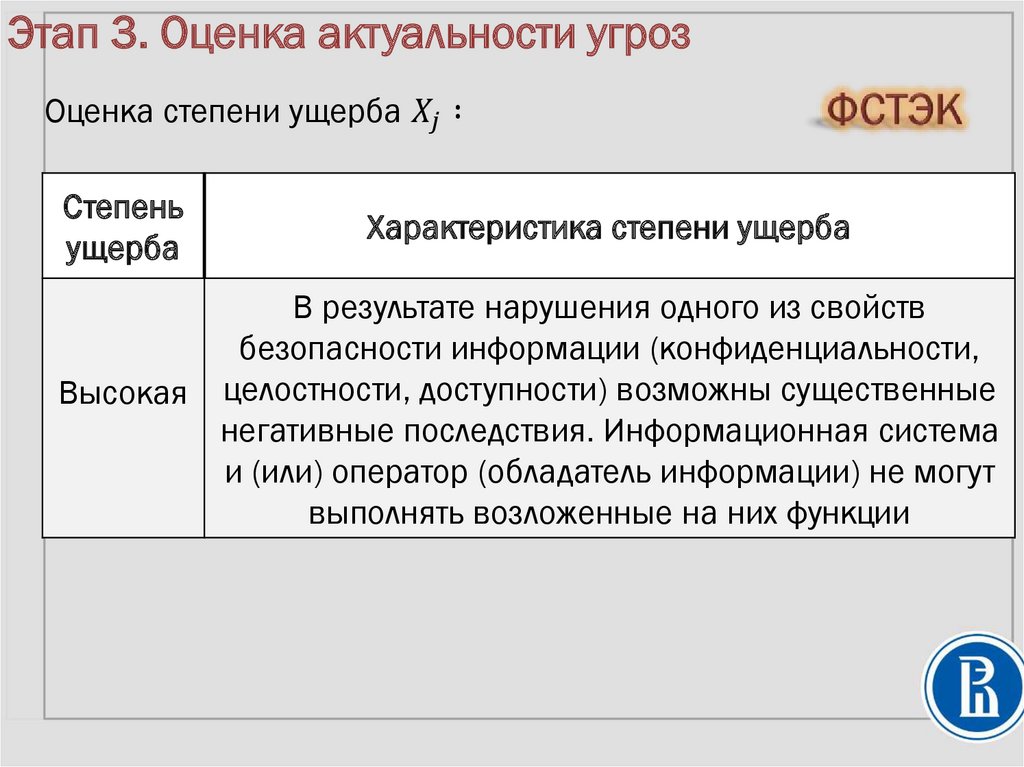

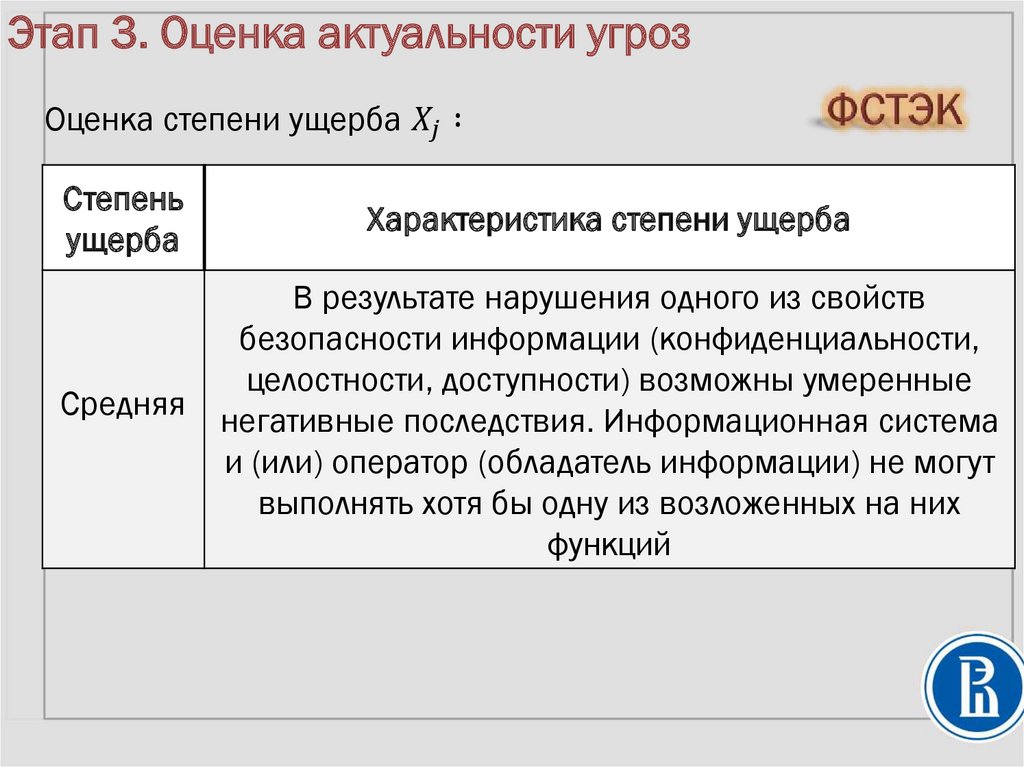

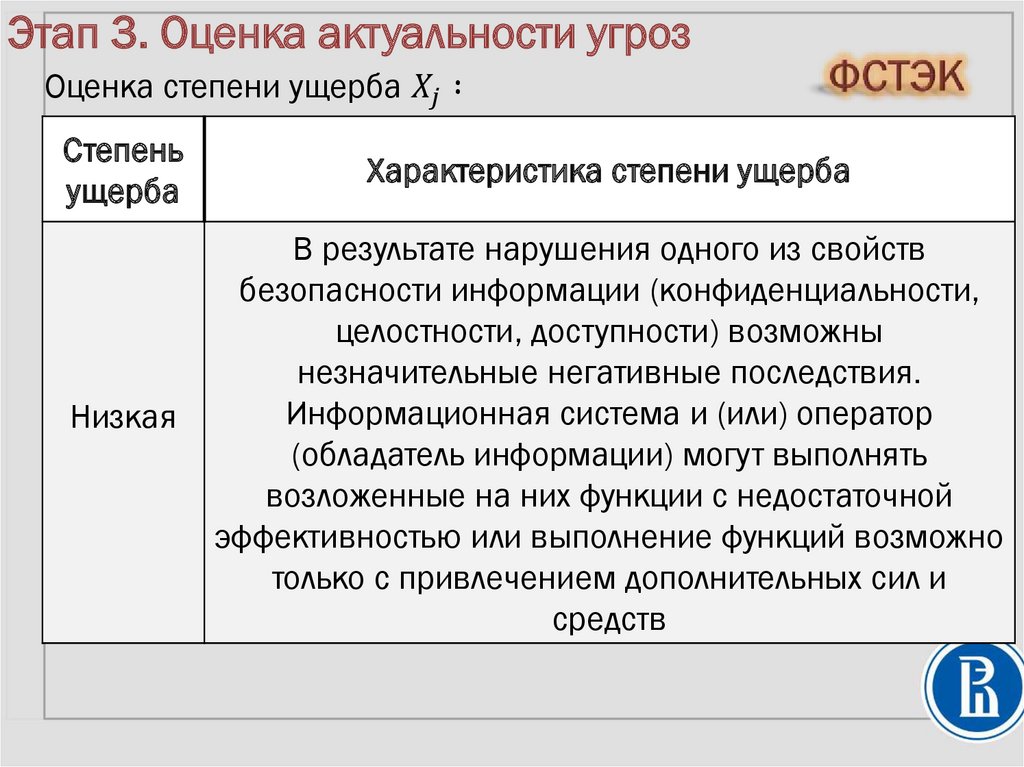

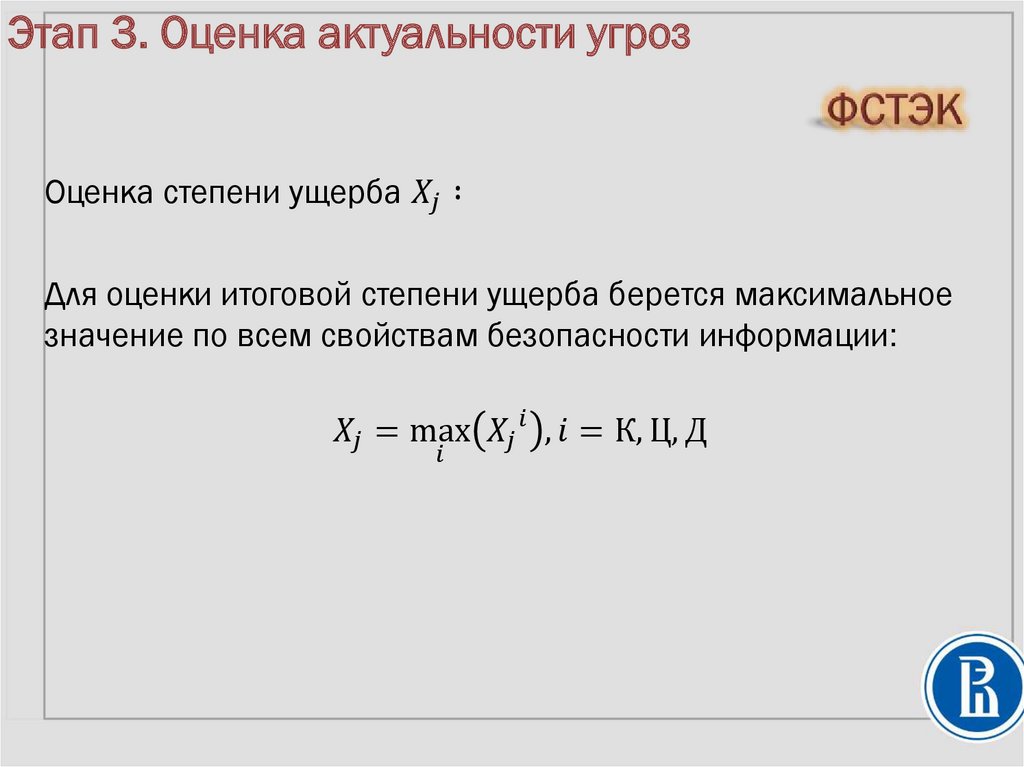

Оценка степени ущерба

Оценка актуальности угрозы

3.

Методика определения угроз безопасностиинформации в информационных системах

fstec.ru

4.

Назначение модели угроз ИБ5.

Назначение модели угроз ИБЦелью определения угроз безопасности информации является

установление того:

• существует ли возможность нарушения безопасности

информации, содержащейся в ИС,

• приведет ли нарушение ИБ к нанесению ущерба для

– обладателя информации,

– оператора информации или персональных данных,

– субъектов персональных данных.

6.

Принципы моделирования угроз ИБ• Носит систематический характер;

• Осуществляется:

– на этапе проектирования ИС,

– в ходе эксплуатации ИС;

• Оценка угроз безопасности информации проводится

экспертным методом.

7.

Структура модели угроз ИБ1. Общие положения

2. Описание информационной системы и особенностей ее

функционирования

a. Цель и задачи, решаемые информационной системой

b. Описание структурно-функциональных характеристик

информационной системы

c. Описание технологии обработки информации

8.

Структура модели угроз ИБ3. Возможности нарушителей (модель нарушителя)

a. Типы и виды нарушителей

b. Возможные цели и потенциал нарушителей

c. Возможные способы реализации угроз безопасности

информации

4. Актуальные угрозы безопасности информации

5. Приложения (при необходимости)

9.

Этап 1. Определение области действия моделиугроз ИБ

До начала моделирования угроз определяются:

• физические и логические границы ИС,

• объекты защиты и сегменты ИС.

Модель угроз ИБ должна охватывать все объекты защиты и

сегменты в логических и физических границах ИС, в которых

оператором принимаются и контролируются меры защиты

информации.

10.

Этап 1. Определение области действия моделиугроз ИБ

В модель угроз безопасности информации включаются:

• область применения процесса определения угроз

безопасности информации,

• область действия модели угроз ИБ,

• структурно-функциональные характеристики ИС,

• особенности функционирования ИС.

11.

Идентификация угроз безопасностиинформации и их источников

12.

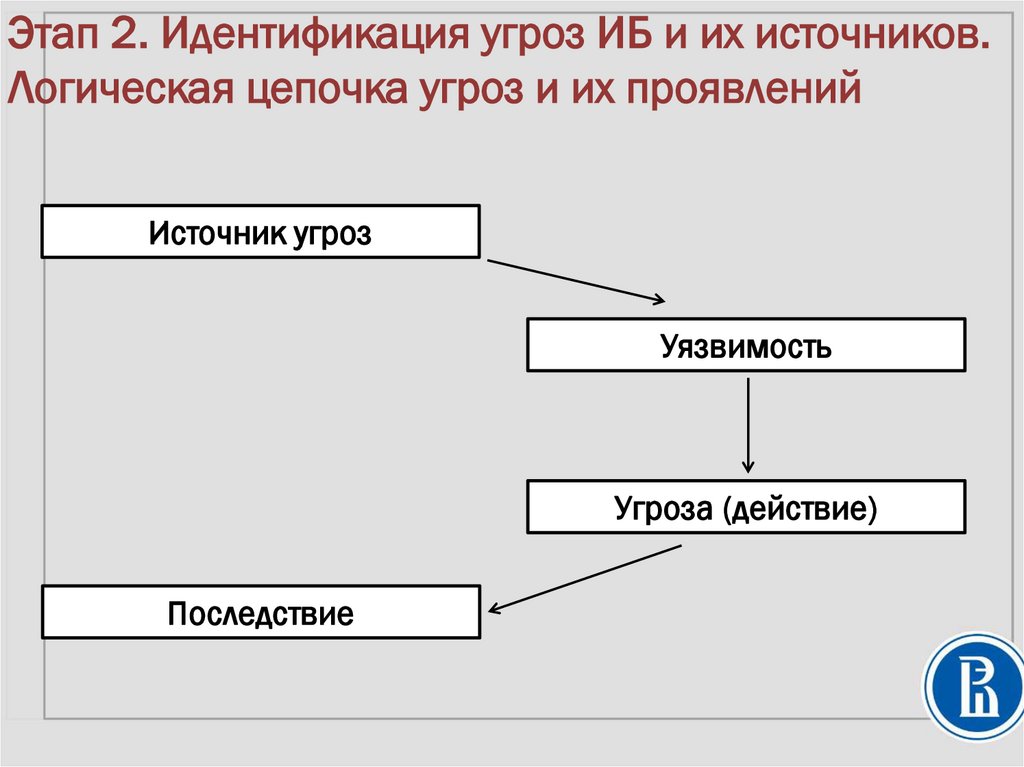

Этап 2. Идентификация угроз ИБ и их источниковУгроза ИБ рассматривается как совокупность:

• источника угрозы,

• факторов, обуславливающих возможность реализации угрозы

(уязвимостей),

• методов реализации угрозы,

• последствий от реализации угрозы.

13.

Этап 2. Идентификация угроз ИБ и их источников.Логическая цепочка угроз и их проявлений

Источник угроз

Уязвимость

Угроза (действие)

Последствие

14.

Этап 2. Идентификация угроз ИБ и их источниковИсточники угроз ИБ:

• Субъекты

• Явления

Типы источников угроз ИБ:

• Антропогенные

• Техногенные

• Стихийные

15.

Этап 2. Идентификация угроз ИБ и их источниковАнтропогенные источники угроз:

• Лица, осуществляющие преднамеренные действия с целью

– доступа к информации,

– воздействия на информацию,

– нарушения функционирования ИС или обслуживающей ее

инфраструктуры.

• Лица, имеющие доступ к информационной системе, не

преднамеренные действия которых могут привести к

нарушению безопасности информации.

16.

Этап 2. Идентификация угроз ИБ и их источниковТехногенные угрозы связаны с отказами или сбоями в работе

технических средств или программного обеспечения.

17.

Этап 2. Идентификация угроз ИБ и их источниковПричины техногенных угроз:

• низкое качество (надежность) технических, программных или

программно-технических средств;

• низкое качество (надежность) сетей связи и (или) услуг связи;

• отсутствие или низкая эффективность систем резервирования

или дублирования программно-технических и технических

средств;

18.

Этап 2. Идентификация угроз ИБ и их источниковПричины техногенных угроз:

• низкое качество (надежность) инженерных систем

(кондиционирования, электроснабжения, охранных систем и

т.д.);

• низкое качество обслуживания со стороны обслуживающих

организаций и лиц.

19.

Этап 2. Идентификация угроз ИБ и их источниковДля идентификации угроз в ИС определяются:

• возможности (тип, вид, потенциал) нарушителей,

необходимые им для реализации угроз безопасности

информации;

• уязвимости, которые могут использоваться при реализации

угроз безопасности информации (включая специально

внедренные программные закладки);

20.

Этап 2. Идентификация угроз ИБ и их источниковДля идентификации угроз в ИС определяются:

• способы (методы) реализации угроз безопасности

информации;

• объекты информационной системы, на которые направлена

угроза безопасности информации (объекты воздействия);

• результат и последствия от реализации угроз безопасности

информации.

21.

Этап 2. Идентификация угроз ИБ и их источниковКаждая угроза безопасности информации описывается

следующим образом:

УБИj = [нарушитель (источник угрозы); уязвимости; способы

реализации угрозы; объекты воздействия; последствия от

реализации угрозы].

22.

Модель нарушителя23.

Этап 2. Идентификация угроз ИБ и их источников.Оценка возможностей нарушителя (разработка

модели нарушителя)

Целью оценки возможностей нарушителей по реализации угроз

безопасности информации является формирование

предположения о:

• Типах нарушителей

• Видах нарушителей

• Потенциале нарушителей

• Целях нарушителей

• Возможных способах реализации угроз безопасности

информации

24.

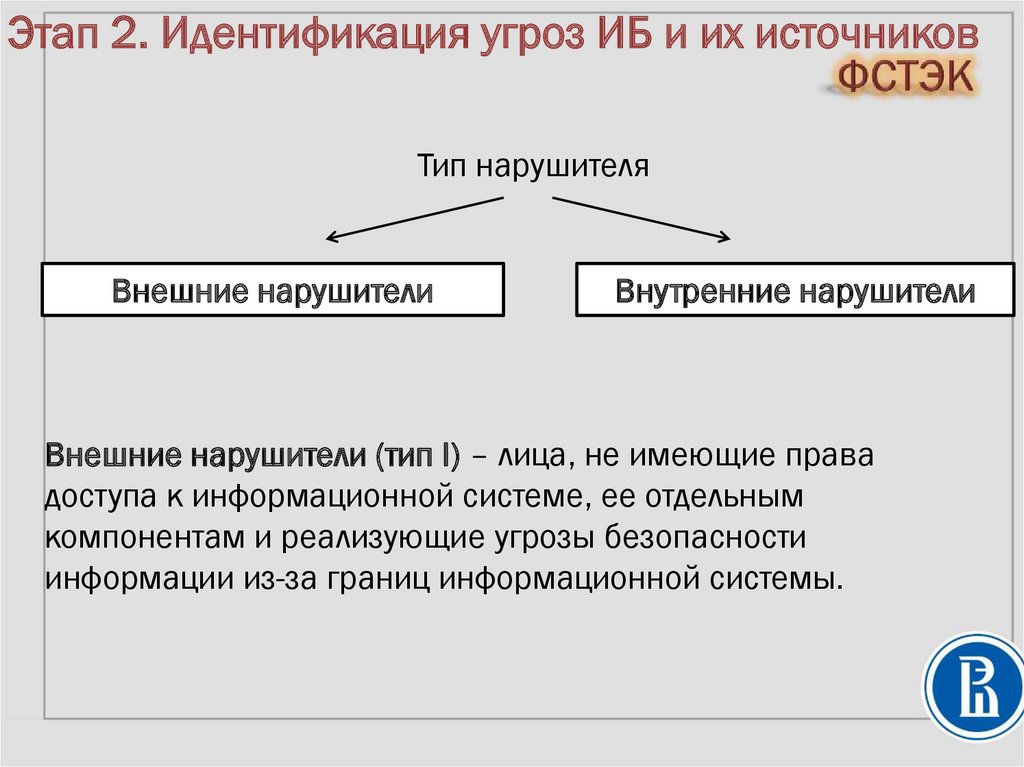

Этап 2. Идентификация угроз ИБ и их источниковТип нарушителя

Внешние нарушители

Внутренние нарушители

Внешние нарушители (тип I) – лица, не имеющие права

доступа к информационной системе, ее отдельным

компонентам и реализующие угрозы безопасности

информации из-за границ информационной системы.

25.

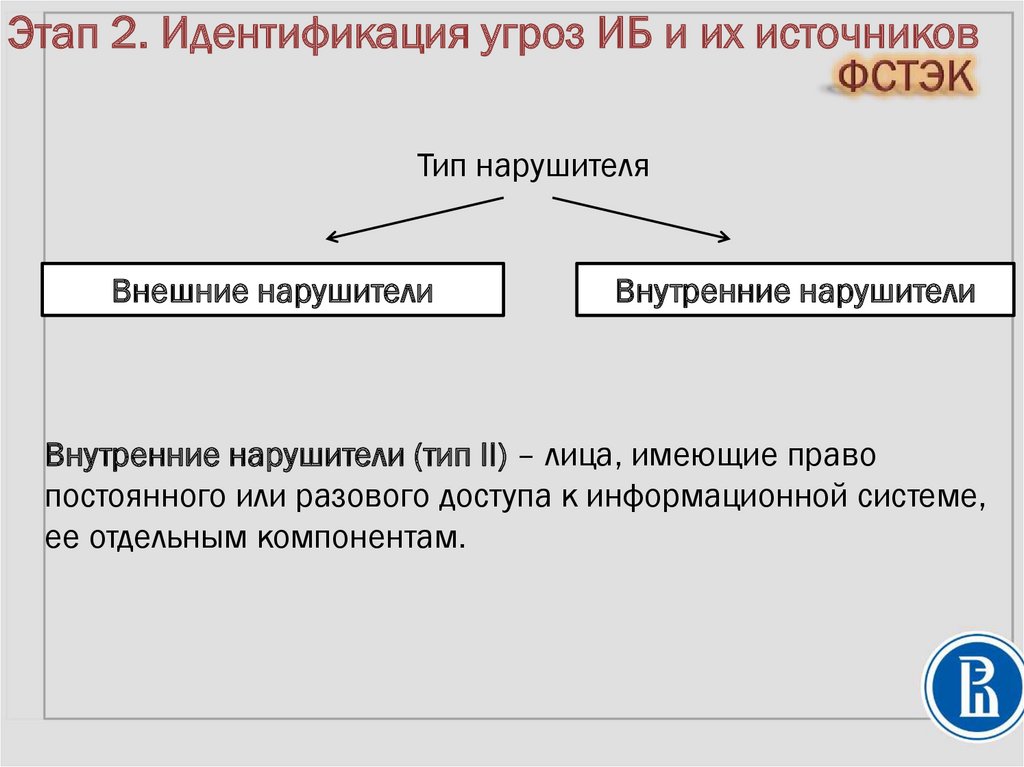

Этап 2. Идентификация угроз ИБ и их источниковТип нарушителя

Внешние нарушители

Внутренние нарушители

Внутренние нарушители (тип II) – лица, имеющие право

постоянного или разового доступа к информационной системе,

ее отдельным компонентам.

26.

Этап 2. Идентификация угроз ИБ и их источников.Виды нарушителей

1. специальные службы иностранных государств;

2. террористические, экстремистские группировки;

3. преступные группы;

4. внешние субъекты;

5. конкурирующие организации;

6. разработчики, производители, поставщики программнотехнических средств;

27.

Этап 2. Идентификация угроз ИБ и их источников.Виды нарушителей

7. лица, привлекаемые для установки, наладки, монтажа,

пусконаладочных и иных видов работ;

8. лица, обеспечивающие функционирование информационных

систем или обслуживающие инфраструктуру оператора;

9. пользователи информационной системы;

10.администраторы информационной системы и

администраторы безопасности;

11.бывшие работники.

28.

Этап 2. Идентификация угроз ИБ и их источников.Потенциал нарушителей

В зависимости от потенциала, требуемого для реализации угроз

безопасности информации, нарушители подразделяются на:

• нарушителей, обладающих базовым (низким) потенциалом

нападения;

• нарушителей, обладающих базовым повышенным (средним)

потенциалом нападения;

• нарушителей, обладающих высоким потенциалом нападения.

29.

Этап 2. Идентификация угроз ИБ и их источников.Цели (мотивация)

нарушителя

В качестве возможных целей (мотивации) реализации

нарушителями угроз безопасности информации в

информационной системе могут быть:

• Нанесение ущерба государству, отдельным его сферам

деятельности или секторам экономики;

• Реализация угроз безопасности информации по

идеологическим или политическим мотивам;

• Организация террористического акта;

30.

Этап 2. Идентификация угроз ИБ и их источников.Цели (мотивация)

нарушителя

В качестве возможных целей (мотивации) реализации

нарушителями угроз безопасности информации в

информационной системе могут быть:

• Причинение имущественного ущерба путем мошенничества

или иным преступным путем;

• Дискредитация или дестабилизация деятельности органов

государственной власти, организаций;

• Получение конкурентных преимуществ;

31.

Этап 2. Идентификация угроз ИБ и их источников.Цели (мотивация)

нарушителя

В качестве возможных целей (мотивации) реализации

нарушителями угроз безопасности информации в

информационной системе могут быть:

• Внедрение дополнительных функциональных возможностей в

программное обеспечение или программно-технические

средства на этапе разработки;

• Любопытство или желание самореализации;

• Выявление уязвимостей с целью их дальнейшей продажи и

получения финансовой выгоды;

32.

Этап 2. Идентификация угроз ИБ и их источников.Цели (мотивация)

нарушителя

В качестве возможных целей (мотивации) реализации

нарушителями угроз безопасности информации в

информационной системе могут быть:

• Реализация угроз безопасности информации из мести;

• Реализация угроз безопасности информации

непреднамеренно из-за неосторожности или

неквалифицированных действий.

33.

Этап 2. Идентификация угроз ИБ и их источников.Возможные способы

реализации угроз ИБ нарушителем

Угрозы безопасности информации могут быть реализованы

нарушителями за счет:

• НСД и (или) воздействия на объекты на аппаратном уровне;

• НСД и (или) воздействия на объекты на общесистемном

уровне;

• НСД и (или) воздействия на объекты на прикладном уровне;

• НСД и (или) воздействия на объекты на сетевом

уровне.

34.

Этап 2. Идентификация угроз ИБ и их источников.Возможные способы

реализации угроз ИБ нарушителем

Угрозы безопасности информации могут быть реализованы

нарушителями за счет:

• несанкционированного физического доступа и (или)

воздействия на линии, (каналы) связи, технические средства,

машинные носители информации;

• воздействия на пользователей, администраторов

безопасности, администраторов информационной системы

или обслуживающий персонал (социальная инженерия).

35.

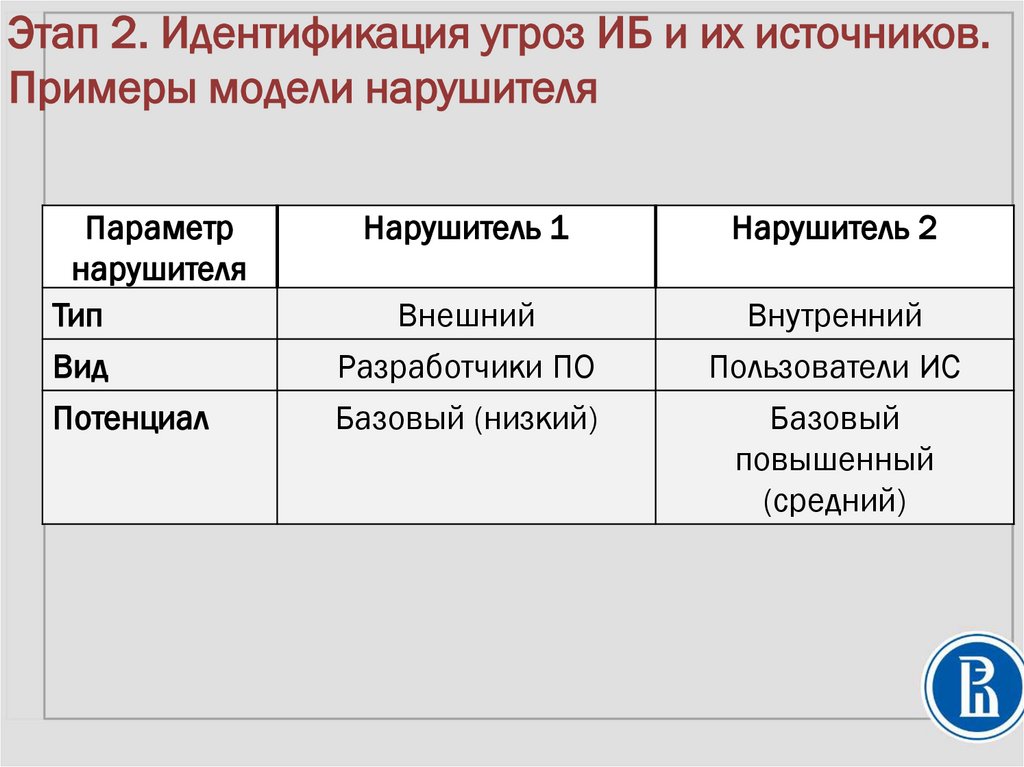

Этап 2. Идентификация угроз ИБ и их источников.Примеры модели нарушителя

Параметр

нарушителя

Тип

Вид

Потенциал

Нарушитель 1

Нарушитель 2

Внешний

Разработчики ПО

Базовый (низкий)

Внутренний

Пользователи ИС

Базовый

повышенный

(средний)

36.

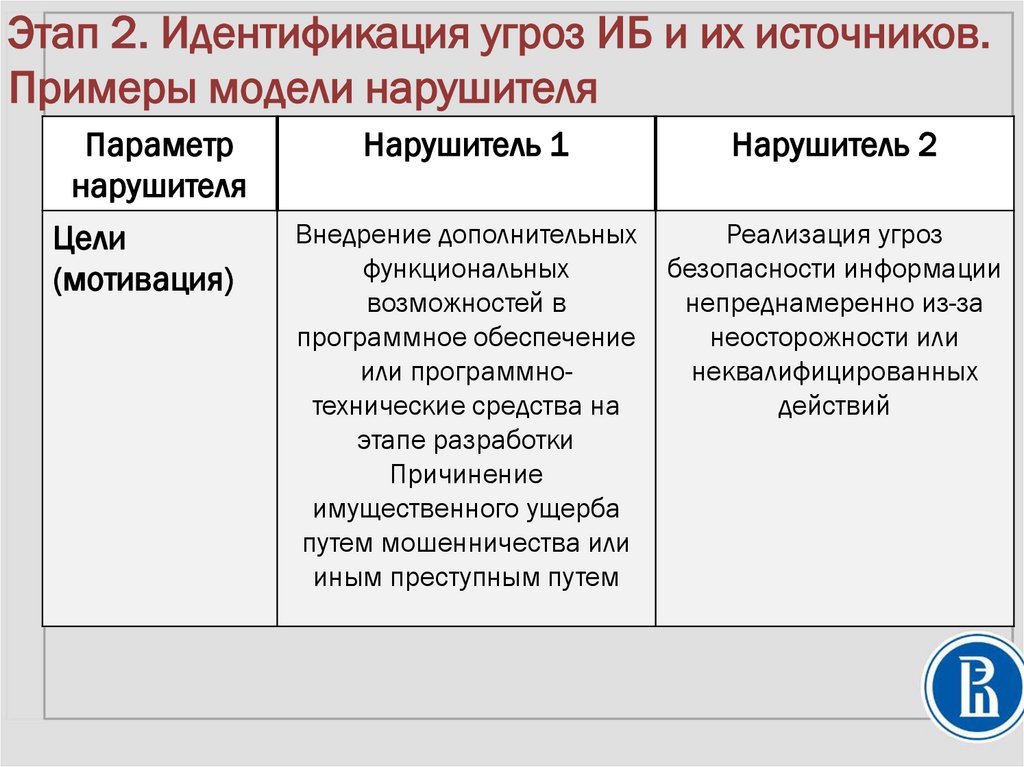

Этап 2. Идентификация угроз ИБ и их источников.Примеры модели нарушителя

Параметр

нарушителя

Цели

(мотивация)

Нарушитель 1

Нарушитель 2

Внедрение дополнительных

функциональных

возможностей в

программное обеспечение

или программнотехнические средства на

этапе разработки

Причинение

имущественного ущерба

путем мошенничества или

иным преступным путем

Реализация угроз

безопасности информации

непреднамеренно из-за

неосторожности или

неквалифицированных

действий

37.

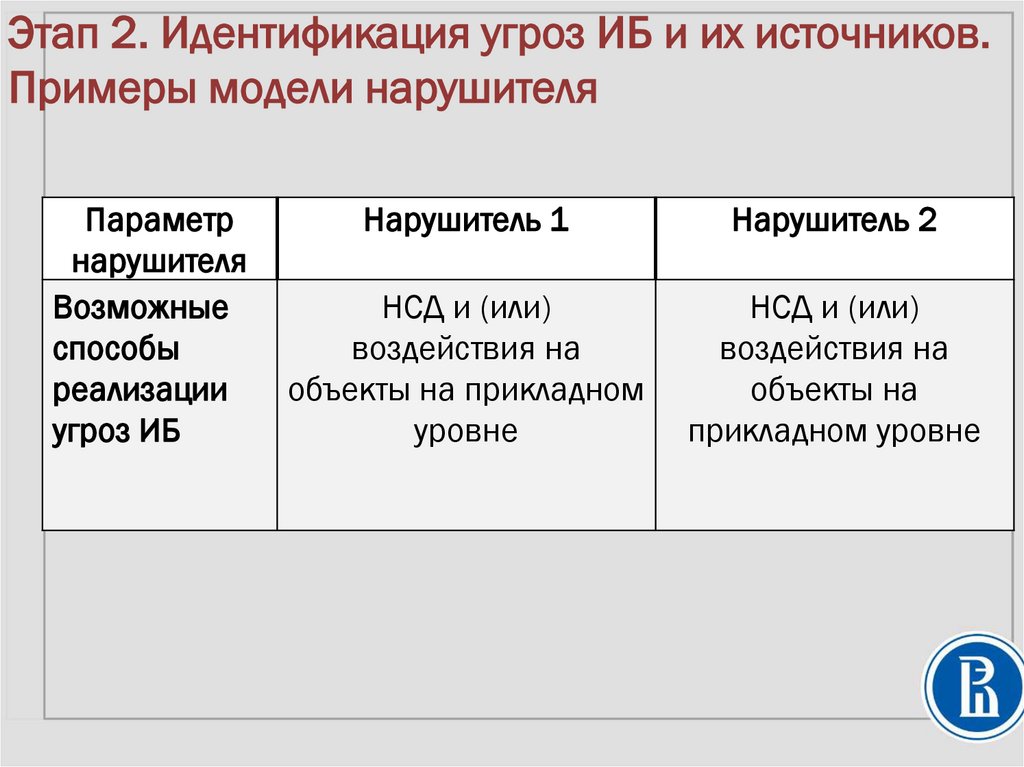

Этап 2. Идентификация угроз ИБ и их источников.Примеры модели нарушителя

Параметр

нарушителя

Возможные

способы

реализации

угроз ИБ

Нарушитель 1

Нарушитель 2

НСД и (или)

воздействия на

объекты на прикладном

уровне

НСД и (или)

воздействия на

объекты на

прикладном уровне

38.

Принцип оценки актуальностиугроз

39.

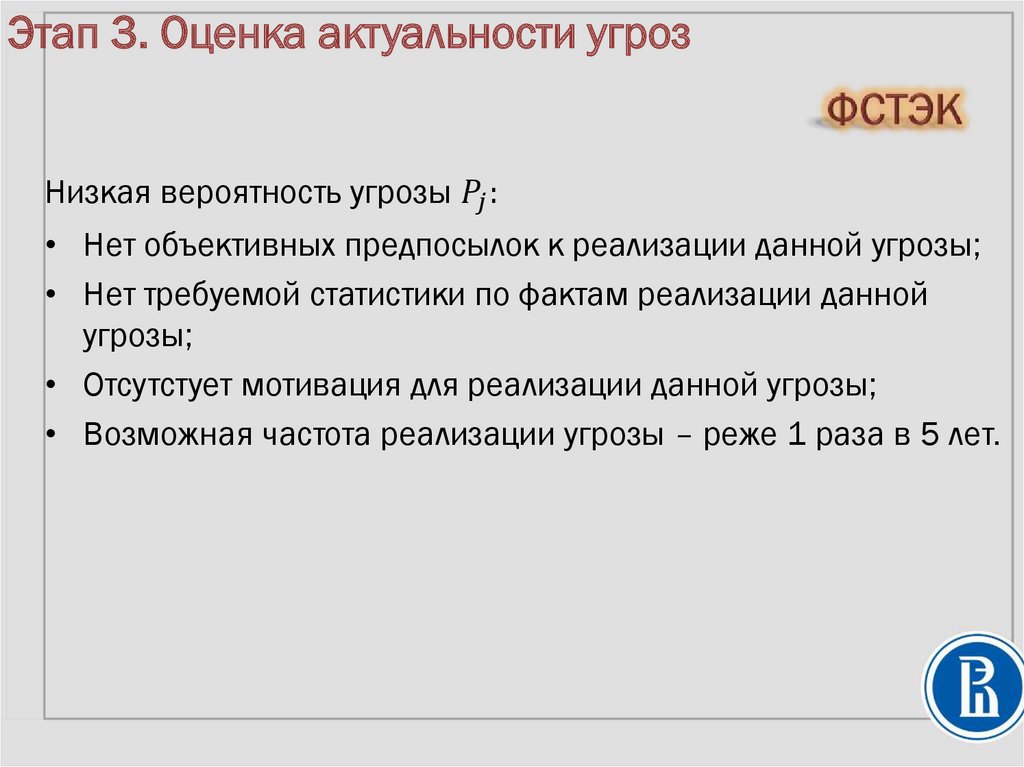

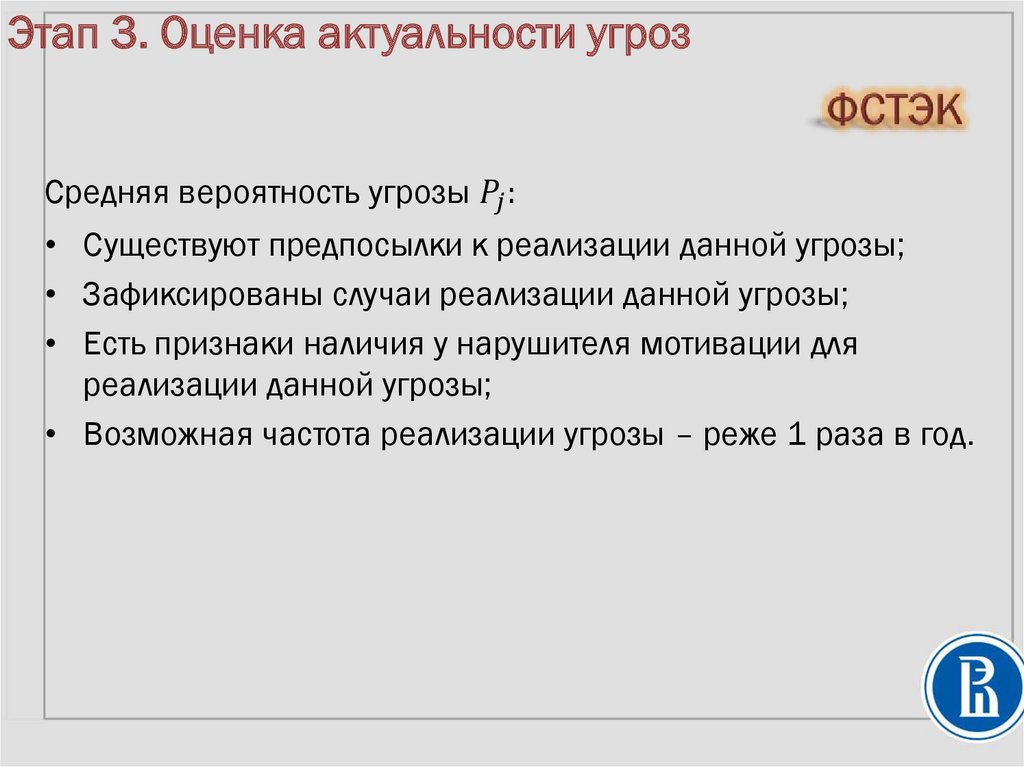

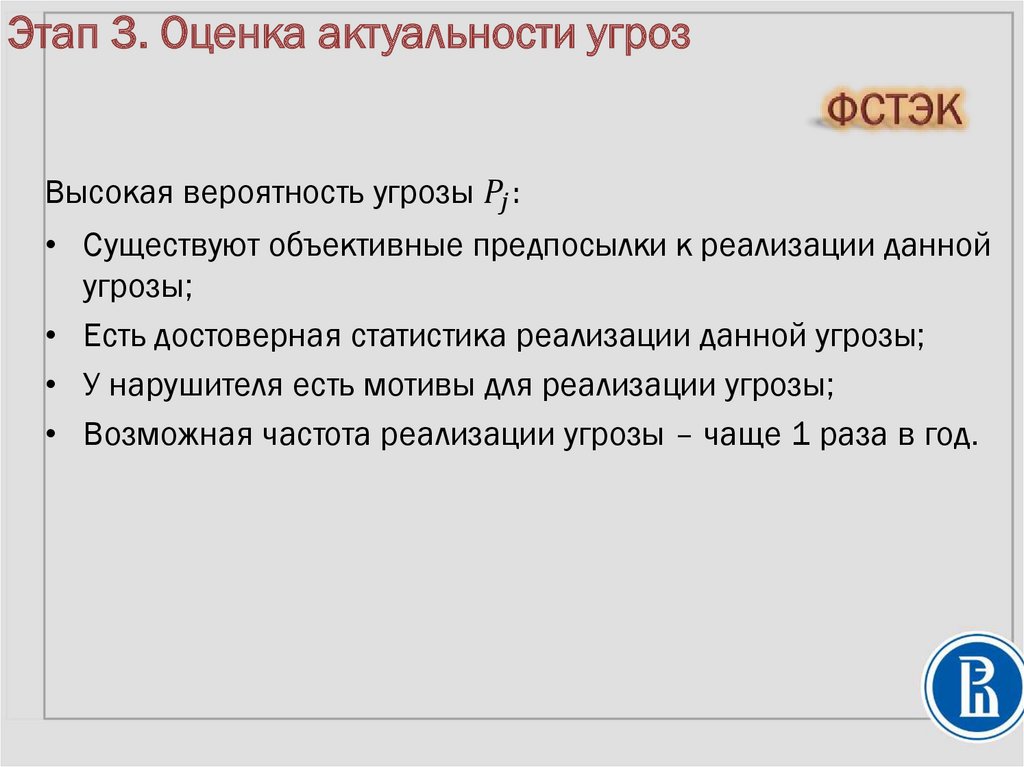

Этап 3. Оценка актуальности угрозИдентифицированная угроза безопасности информации

подлежит нейтрализации (блокированию), если она является

актуальной.

Актуальность угрозы означает, что в ИС существует возможность

реализации угрозы нарушителем с соответствующим

потенциалом и ее реализация приведет к нанесению ущерба.

40.

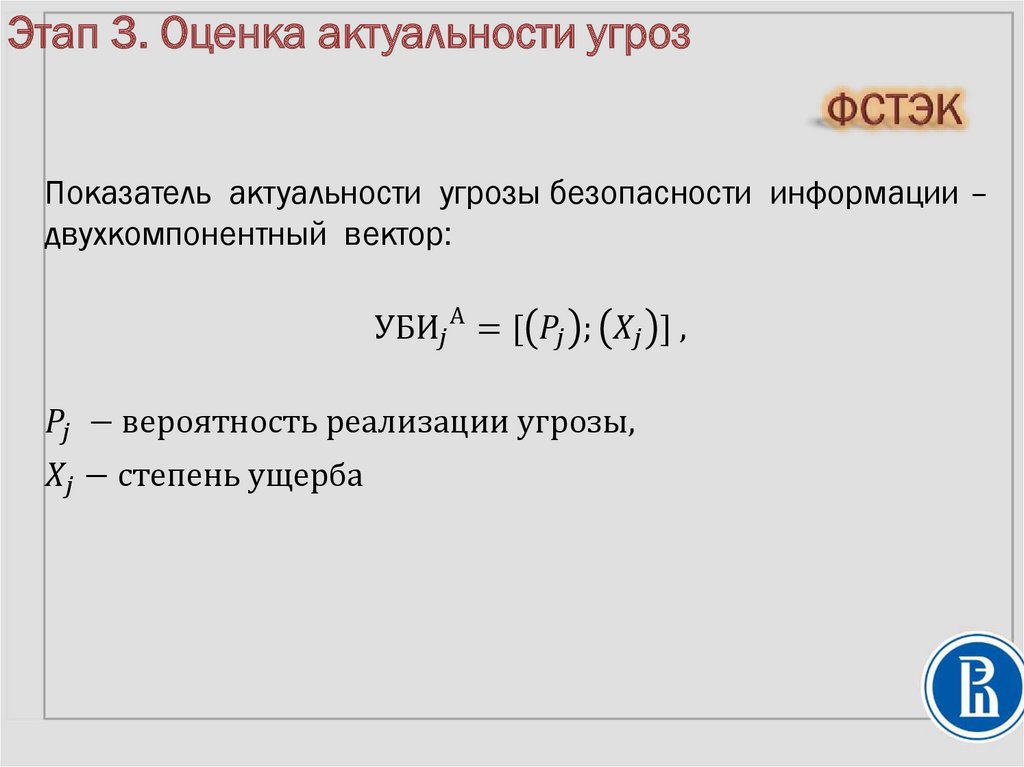

Этап 3. Оценка актуальности угрозПоказатель актуальности угрозы безопасности информации –

двухкомпонентный вектор:

УБИ

informatics

informatics