Similar presentations:

Iskusstvennyj-Intellekt-v-Kiberbezopasnosti

1.

Искусственный Интеллект вКибербезопасности

Применение искусственного интеллекта (ИИ) в антивирусных системах

вызывает все больший интерес. Мы рассмотрим, насколько оправдано

использование ИИ в информационной безопасности сегодня, учитывая

его потенциал как для защиты, так и для атак.

2.

Что такое Искусственный Интеллект?Самообучение

Принятие Решений

Человеческий Разум

Способность системы обучаться на

Возможность принимать решения,

Выполнение функций, традиционно

основе ранее полученного опыта.

основываясь на изученных данных.

связанных с человеческим

интеллектом.

ИИ — это возможность системы выполнять функции, традиционно связанные с человеческим разумом, включая самообучение

и принятие решений на основе опыта.

3.

Технологии Искусственного Интеллекта1

2

3

Экспертные Системы

Эволюционные Вычисления

Байесовские Сети

Основаны на правилах, извлеченных

Моделируют автономное поведение,

Моделируют ситуации с

от экспертов, для решения

самоорганизацию и

неопределенностью, где случайные

узконаправленных задач.

самовосстановление систем.

события связаны причинноследственными связями.

4

5

Нейронные Сети

Нечеткая Логика

Моделируют работу человеческого мозга, обеспечивая

Обрабатывает лингвистические переменные с

обучение и самообучение.

использованием алгебры и правил логического вывода.

4.

Актуальность ИИ в Информационной БезопасностиПостоянно возрастающее количество угроз

информационной безопасности и связанные с этим

потери делают проблему обеспечения

информационной безопасности все более актуальной.

По данным НАФИ, потери российских компаний от

кибератак в 2017 году составили около 116 млрд

рублей.

Использование методов ИИ может значительно

повысить уровень безопасности информационных

систем, обеспечивая быстрое обнаружение угроз и

самообучение для адаптации к новым вызовам.

5.

Сферы Применения ИИ в ИББыстрое распознавание угроз

Оптимизация поиска вредоносных источников

Анализ поведения системы и выявление скрытых угроз

Приобретение новых знаний и построение мощной защиты

Борьба с самообучающимся вредоносным ПО

Обслуживание средств управления идентификацией и доступом

Совершенствование антивирусного ПО

6.

Недостатки Традиционных АнтивирусовЧастое Обновление Баз

Необходимость постоянного обновления

сигнатурных баз, часто требующая подключения к

интернету.

Низкое Быстродействие

Относительно низкая скорость работы, особенно

при проверке большого объема данных.

Задержка в Реагировании

Не всегда оперативное реагирование на новые

угрозы, что позволяет вирусам нанести ущерб.

7.

Сигнатурный Анализ и Его ПроблемыТрадиционные антивирусы ищут вирусы по сигнатурам — уникальным фрагментам кода. Это упрощенная схема, так как

вредоносный код может быть сжат, зашифрован или обфусцирован, что затрудняет его обнаружение.

Обфускация

Производительность

Эвристические Методы

Программа, изменяющая код без

Проблемы с производительностью

Используются для повышения

изменения функциональности,

из-за роста баз сигнатур и

оперативности, но требуют ресурсов

снижая его читаемость и затрудняя

необходимости проверки множества

и не всегда точны.

поиск сигнатур.

файлов.

8.

Cylance Protect: Антивирус на Основе ИИАмериканская компания Cylance разработала антивирус

Cylance Protect, который не использует сигнатуры или

эвристические методы. Вместо этого он опирается на

математическую модель для описания работы ПО.

• Обнаруживает угрозы до нанесения вреда.

• Блокирует программы с небезопасными функциями.

• Самообучается и адаптируется к новым угрозам.

• Снижает нагрузку на системные ресурсы.

9.

ИИ в АнтивируснойИндустрии: Мнения

Сотрудники ТУСУР также разрабатывают антивирус на основе ИИ,

подобный Cylance Protect, без использования сигнатур и с

возможностью самообучения.

Разработчики «Доктор Веб» скептически относятся к идее

самообучающихся антивирусов без сигнатурных баз, указывая на

ошибки в публикациях об ИИ.

10.

Анализ эффективностиThreat Intelligence

Технология Threat Intelligence (ТИ) — исследование угроз — за

последние пять лет значительно выросла в популярности. Это связано с

увеличением объема данных об угрозах и уязвимостях, которые

аналитики ИБ уже не могут обрабатывать вручную.

11.

Рост интереса к Threat IntelligenceДинамика роста интереса к ТИ в России показывает

резкие скачки, особенно в конце 2017 и начале 2018

года.

В мире тренд более плавный, но стабильно растущий

с 2017 по 2023 год.

12.

Почему растет интерес?Объем данных

Рост объема данных по угрозам и уязвимостям, которые

невозможно обрабатывать вручную.

Нехватка специалистов

Отсутствие необходимого количества специалистов для анализа

угроз в компаниях.

По данным SANS на 2018 год, число компаний, создавших свои системы

ТИ, увеличилось на 8%, а использующих сторонние данные — на 2%.

13.

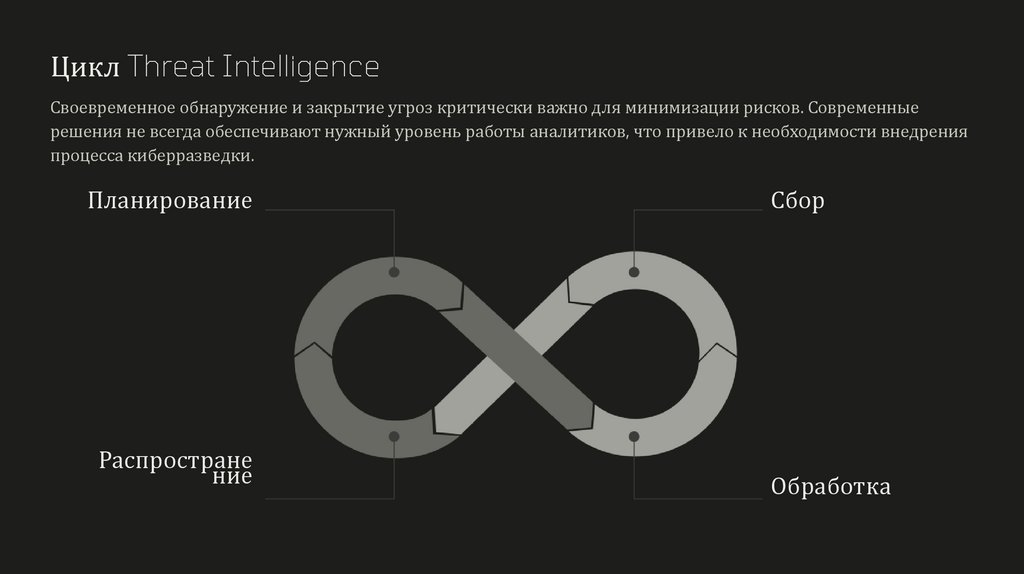

Цикл Threat IntelligenceСвоевременное обнаружение и закрытие угроз критически важно для минимизации рисков. Современные

решения не всегда обеспечивают нужный уровень работы аналитиков, что привело к необходимости внедрения

процесса киберразведки.

Планирование

Сбор

Распростране

ние

Обработка

14.

Этап 1: ПланированиеНа этом этапе определяются цели и требования к информации. Важно

получать только необходимую и достаточную информацию, а также

выбрать правильные источники.

Цели

Требования

Установление конкретных целей

Определение требований к

для сбора информации.

качеству и объему получаемых

данных.

Источники

Выбор надежных и релевантных источников информации.

15.

Этап 2: Сбор данныхВключает сбор информации для достижения поставленных целей. Используются как собственные, так и

сторонние источники данных об угрозах.

Провайдеры ТИ

Источники

Group-IB, Cisco, Palo Alto, ESET, Kaspersky Lab, Check Point. Распределенные сети мониторинга, спам-ловушки, VPN,

блоги, СМИ, даркнет.

16.

Этап 3: Обработка данныхСобранные данные интерпретируются, транслируются и унифицируются.

Многие компании начинают с использования открытых фидов Threat

Intelligence.

Фиды

Проблема

Потоки данных с

Отсутствие контекста: фиды

индикаторами

не дают ответа о связи

компрометации (хэши, IP,

индикаторов с конкретными

домены, URL, CVE).

атаками.

Решение

Ручной анализ, выстраивание взаимосвязей или платные

платформы для анализа.

17.

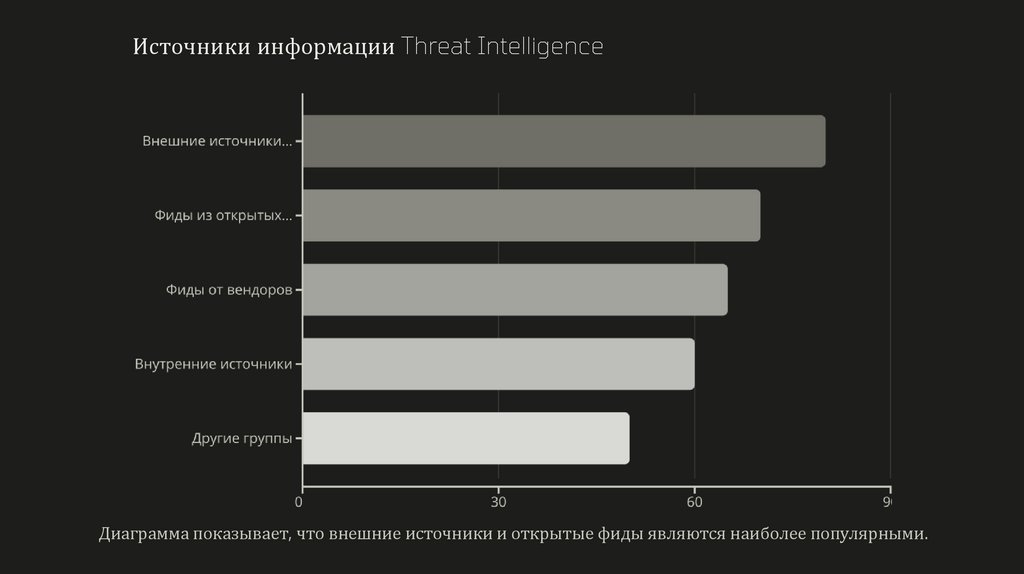

Источники информации Threat IntelligenceДиаграмма показывает, что внешние источники и открытые фиды являются наиболее популярными.

18.

Эффективность ThreatIntelligence

Внедрение технологии Threat Intelligence (TI) значительно повышает

уровень информационной безопасности, создавая систему обработки

угроз в реальном времени и снижая нагрузку на аналитиков ИБ.

19.

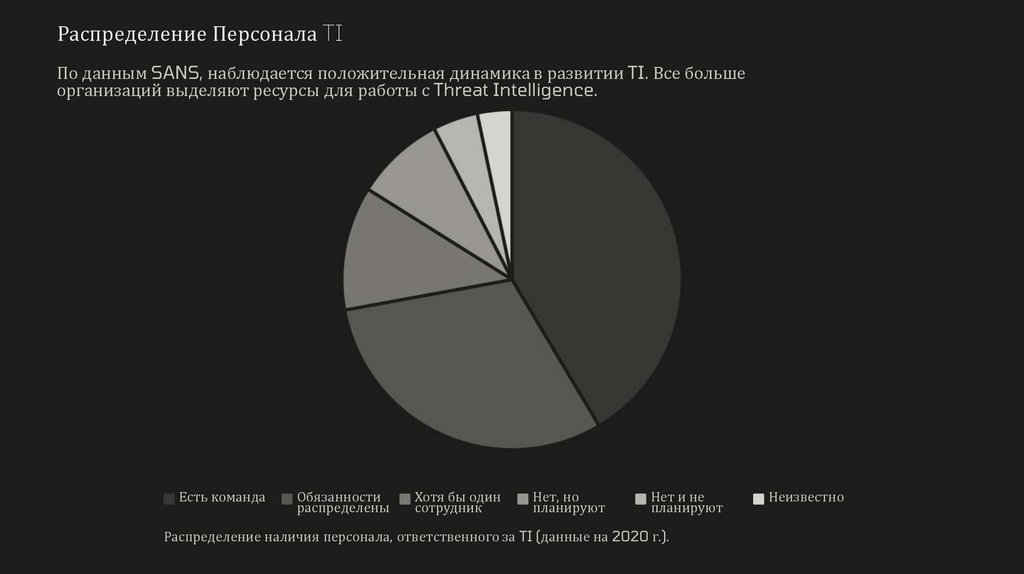

Распределение Персонала TIПо данным SANS, наблюдается положительная динамика в развитии TI. Все больше

организаций выделяют ресурсы для работы с Threat Intelligence.

Есть команда

Обязанности

распределены

Хотя бы один

сотрудник

Нет, но

планируют

Нет и не

планируют

Распределение наличия персонала, ответственного за TI (данные на 2020 г.).

Неизвестно

20.

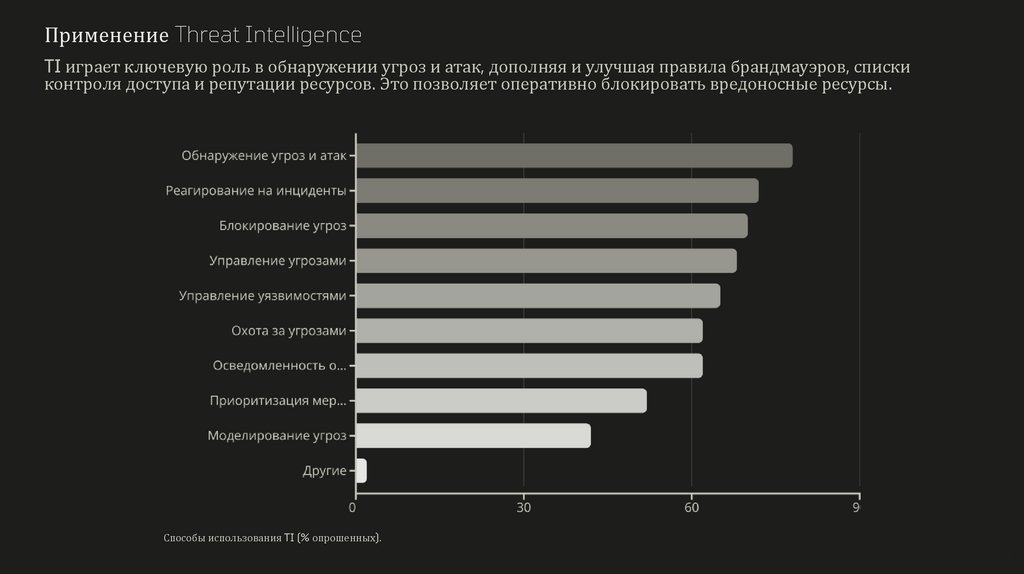

Применение Threat IntelligenceTI играет ключевую роль в обнаружении угроз и атак, дополняя и улучшая правила брандмауэров, списки

контроля доступа и репутации ресурсов. Это позволяет оперативно блокировать вредоносные ресурсы.

Способы использования TI (% опрошенных).

21.

Фокус на КонкретикеОрганизации все больше нуждаются в конкретной информации о

злоумышленниках, инструментах и вредоносном ПО. Технические

специалисты и аналитики требуют данных, применимых к сценариям

обнаружения и реагирования на инциденты.

22.

Детализация ДанныхНовости об уязвимостях

Данные из новостей по уязвимостям и ПО.

Данные для межсетевых экранов

Информация для настройки правил безопасности.

Черные списки

Данные по вредоносным ресурсам для блокировки.

API от вендоров TI

Получение данных о вредоносном ПО через SIEM.

23.

Интеграция TI в Системы ИБПлатформы SIEM

Анализ сетевого трафика

Сервера электронной почты

Платформы мониторинга

24.

Расширенные ИнтеграцииУправление угрозами

Сторонние отчеты

Платформы форензики

Интеграция через API

Интеграция часто происходит через API, а также с использованием форматов XML, STIX, CSV.