Similar presentations:

Системы обнаружения атак на основе нейронных сетей. Лекция 6

1.

Лекция 6СИСТЕМЫ ОБНАРУЖЕНИЯ АТАК НА ОСНОВЕ

НЕЙРОННЫХ СЕТЕЙ

2.

СИСТЕМА ОБНАРУЖЕНИЯ АТАК (Intrusion Detection System, IDS) –программный или программно-аппаратный комплекс, предназначенный для

выявления и по возможности предупреждения действий, угрожающих

безопасности информационной системы.

Способы обнаружения атак

Сигнатурный анализ

(обнаружение злоупотреблений,

misuse detection)

Обнаружение аномалий

(поведенческий анализ,

anomaly detection)

2

3.

34. АРХИТЕКТУРА IDS

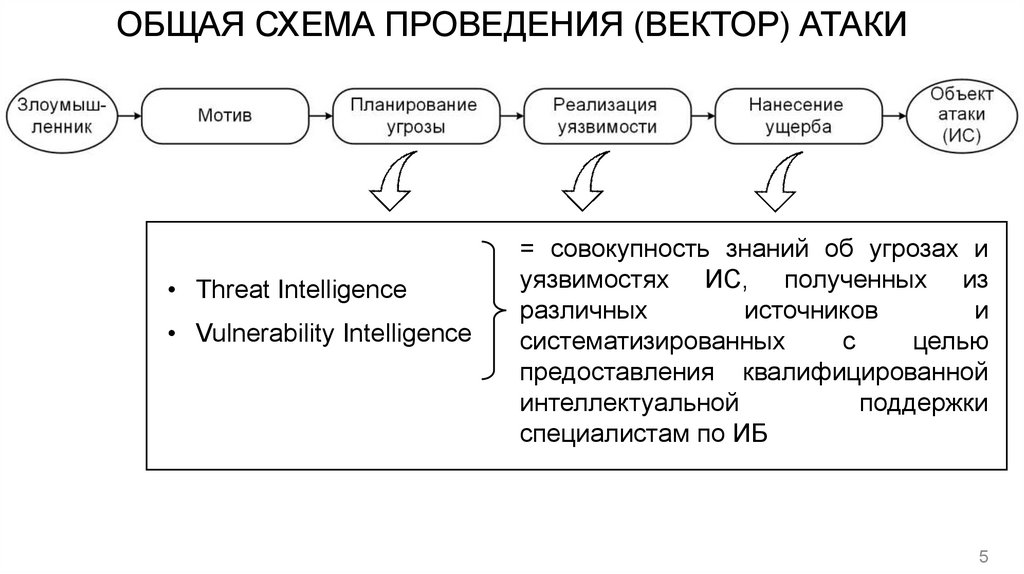

45. ОБЩАЯ СХЕМА ПРОВЕДЕНИЯ (ВЕКТОР) АТАКИ

• Threat Intelligence• Vulnerability Intelligence

= совокупность знаний об угрозах и

уязвимостях ИС, полученных из

различных

источников

и

систематизированных

с

целью

предоставления квалифицированной

интеллектуальной

поддержки

специалистам по ИБ

5

6. БАЗЫ ДАННЫХ ТИПОВЫХ АТАК, УГРОЗ И УЯЗВИМОСТЕЙ ИС

№п/п

Сокращенное

название

Полное наименование

Содержание

1

KDD’99

Knowledge Discovery in

Databases

БД сигнатур сетевых атак (5 млн. записей)

2

NSL-KDD 2009

(Network Security Lab)-KDD

Модифицированная версия БД KDD’99

3

AWID 2015

Aegean Wi-Fi Intrusion Dataset

БД сигнатур сетевых атак в беспроводных Wi-Fi

сетях (1,8 млн. записей)

4

CAPEC

Common Attack Pattern

Enumeration and Classification

БД шаблонов компьютерных атак в ИС (более

500 записей)

5

CICIDS 2017

Canadian Institute of

Cybersecurity Intrusion Detection

Systems dataset

БД сигнатур сетевых атак (3 млн. записей)

6

NVD

National Vulnerability Database

БД типовых уязвимостей ПО ИС (более 150

тыс. записей)

7

CVSS

Common Vulnerability Scoring

System

БД типовых уязвимостей ПО ИС с экспертной

оценкой уровня их критичности

8

БДУ ФСТЭК

России

Банк данных угроз безопасности БД типовых угроз (более 200) и уязвимостей

информации ФСТЭК России

(около 30 тыс.) ПО ИС

6

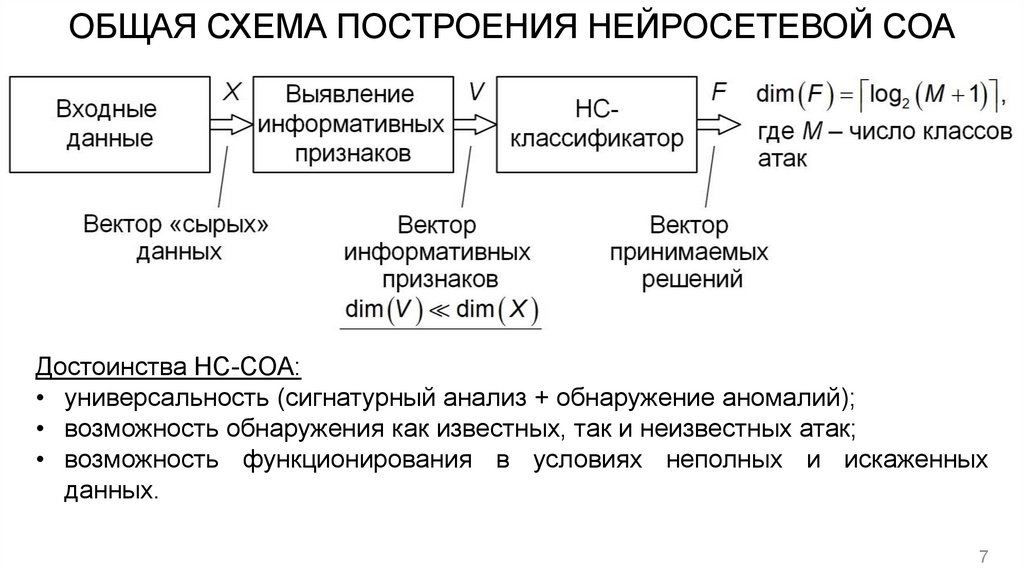

7. ОБЩАЯ СХЕМА ПОСТРОЕНИЯ НЕЙРОСЕТЕВОЙ СОА

Достоинства НС-СОА:• универсальность (сигнатурный анализ + обнаружение аномалий);

• возможность обнаружения как известных, так и неизвестных атак;

• возможность функционирования в условиях неполных и искаженных

данных.

7

8. КРИТЕРИИ ЭФФЕКТИВНОСТИ НЕЙРОСЕТЕВЫХ СОА

1. Общийпроцент

корректно

классифицированных атак:

TP TN

Accuracy A

N

2. Точность классификации:

TP

Precision P

TP FP

3. Полнота классификации:

TP

Recall R

TP FN

4. Метрика

F1

–

среднее

гармоническое значение P и R:

PR

F1 score F1 2

P R

Обозначения:

TP = True Positive – количество

правильно классифицированных атак;

TN = True Negative – количество

правильно

классифицированных

случаев отсутствия атаки;

FP = False Positive – количество

случаев «ложная тревога»;

FN = False Negative – количество

случаев «пропуск атаки»;

N

–

общее

количество

классифицированных записей.

8

9. СОА НА ОСНОВЕ МАШИНЫ ОПОРНЫХ ВЕКТОРОВ

Support Vector Machine (SVM) = линейный классификатор (В. Вапник, 1995)Дано: X x1, x2 ,..., xm

T

Обучающая выборка:

x ( r ) , y ( r ) , r 1,2,..., R ,

(r )

1,

если

X

Q1;

где: y ( r )

(r )

1,

если

X

Q2

Постановка задачи:

Найти такие w i i 1,2,..., m и b,

при которых: W , X ( r ) b y ( r ) 1

и W

2

min,

где W

2

m

Wi 2

i 1

Уравнения разделяющих линий

(гиперплоскостей):

m

L1 :

w x

i 1

n

i

i

b 1

L2 : w i xi b 1

i 1

9

10. НЕЙРОСЕТЕВАЯ СИСТЕМА ОБНАРУЖЕНИЯ АНОМАЛИЙ

Интерактивная модель действийпользователя:

Сеансовая модель действий

пользователя:

1, если «норма»;

=

Выходы НС:

Yt f Ct 1,Ct 2 ,...,Ct m ,

где Ct – условный номер команды

(действий пользователя) в момент

времени t;

Yt –

прогнозируемое

значение

номера выполняемой команды.

Нормальное поведение: Yt Ct

0, если «аномалия»

Входы НС:

ni – количество команд за i-й сеанс;

oi – результат работы интерактивной

модели

(%

правильно

спрогнозированных команд);

hi – номер компьютера;

di – продолжительность i-го сеанса;

10

si – время начала i-го сеанса.

11. СИСТЕМА ОБНАРУЖЕНИЯ АНОМАЛИЙ СЕТЕВОГО ТРАФИКА С ИСПОЛЬЗОВАНИЕМ LSTM-СЕТИ*

*Частикова В.А., Жерлицын С.А., Воля Я.И., Сотников В.В. Нейросетевая технология обнаружения аномального11

сетевого трафика // Прикаспийский журнал: управление и высокие технологии, № 1(49), 2020. С. 20-32.

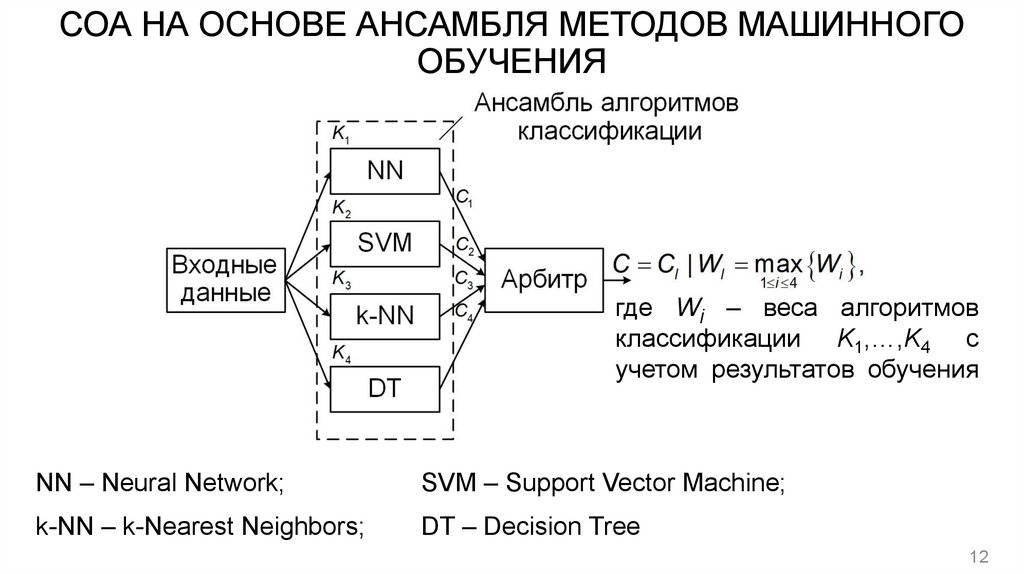

12. СОА НА ОСНОВЕ АНСАМБЛЯ МЕТОДОВ МАШИННОГО ОБУЧЕНИЯ

где Wi – веса алгоритмовклассификации K1,…,K4 с

учетом результатов обучения

NN – Neural Network;

SVM – Support Vector Machine;

k-NN – k-Nearest Neighbors;

DT – Decision Tree

12

13. Дополнительная литература:

1. Dilek S., Caku H., Aydin M. Applications of Artificial Intelligence Techniques toCombating Cyber Crimes: A Review // International Journal of Artificial

Intelligence & Applications (IJAIS), Vol. 6, No. 1, January 2015. P. 21-39.

2. Гайфуллина Д.А., Котенко И.В. Применение методов глубокого обучения в

задачах кибербезопасности // Вопросы кибербезопасности / Часть 1. – № 3

(37), 2020. С. 76-86; Часть 2. - № 4 (38), 2020. С. 11-21.

3. Куц С. Технологии обнаружения компьютерных атак. [Электронный ресурс].

URL: https://www.safe-surf.ru/specialists/article/5274/656701

13

informatics

informatics