Similar presentations:

Основы администрирования информационных систем. Тема 1

1. Администрирование информационных систем Программа подготовки бакалавров по направлению «Информационные системы и технологии»

КАФЕДРА ИНФОРМАЦИОННЫХ СИСТЕМАдминистрирование

информационных систем

Программа подготовки бакалавров по направлению

«Информационные системы и технологии»

Гавриленко Андрей Васильевич

Денисов Денис Владимирович

2.

Основная литература:Беленькая М. Н., Малиновский С. Т., Яковенко Н. В.

Администрирование в информационных системах. 2-е

изд., испр. и доп., 408 c. - М.: Горячая линия - Телеком,

2014.

2

3. Тема 1. Основы администрирования информационных систем.

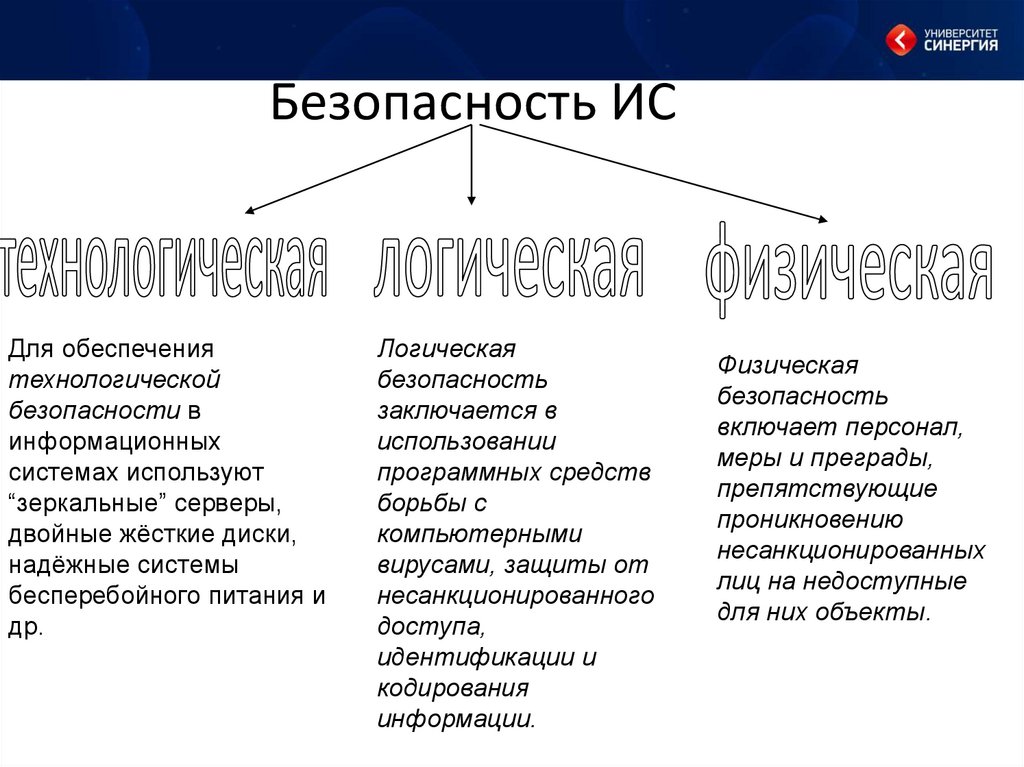

• Управление конфигурацией информационнойсистемы.

• Управление

системой

безопасности.

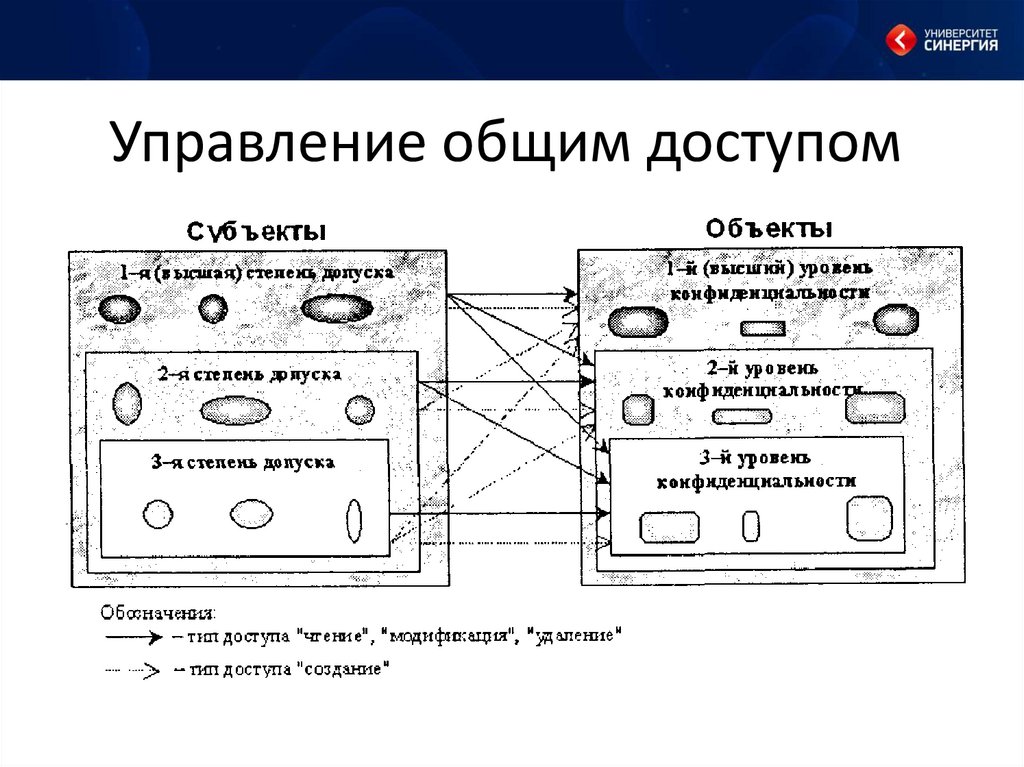

Управление общим доступом.

• Выявление и контроль сбойных и ошибочных

ситуаций.

• Необходимость процедур администрирования

в ИС.

4. Функции и процедуры администрирования.

• Администрирование (административные механизмы) –это процедуры управления, регламентирующие

некоторые процессы или их часть.

• К таковым процессам относят планирование работ,

построение, эксплуатацию и поддержку эффективной ИТинфраструктуры, интегрированной в общую архитектуру

информационной системы – один из критических

факторов успешной реализации стратегических бизнесцелей организации.

5. Функции и процедуры администрирования.

• Инфраструктура включает решения попрограммному обеспечению, аппаратному

комплексу и организационному

обеспечению ИС, что соответствует

пониманию системы в современных

стандартах типа ISO/IEC 15288.

6. Функции и процедуры администрирования.

В инфраструктуру ИТ входят:• вычислительное и телекоммуникационное оборудование;

• каналы связи;

• инженерно-техническое оборудование, обеспечивающее работу

вычислительных и телекоммуникационных средств;

• программные приложения, реализующие функциональность ИТсистем (прикладное программное обеспечение) и обеспечивающие

функционирование оборудования (системное программное

обеспечение);

• администрация и персонал, осуществляющие эксплуатацию ИС;

• внутренние положения и инструкции, регламентирующие работу

персонала с ИТ-системами;

• исходные тексты программных приложений, входящих в ИТ-систему

(прикладное и системное ПО);

• системная и пользовательская документация программных

приложений и аппаратных комплексов и др.

7. Функции и процедуры администрирования.

• ИС и инфраструктура ИТ требуюторганизационной, программной и технической

поддержки. Это реализуется через работу

системного администратора.

• Действия, выполняемые администратором, могут

изменяться в зависимости от рабочей среды и

приложений, с которыми приходится работать. Но

независимо от среды необходимо иметь

системную политику и строго следовать ей, а

также ознакомить с данной политикой всех

пользователей.

8. Функции и процедуры администрирования.

• основной задачей системного администратораявляется поддержка работы компьютеров. При

работе с системой необходимо ее запускать и

останавливать работу. При этом необходимо

проверять, работает ли система, есть ли на дисках

свободное место и корректно ли работают

необходимые сервисы.

• Т.е. необходимы упреждающие действия

9. Функции и процедуры администрирования.

• Упреждающие действия (процедуры)• центральный процессор (ЦП) — здесь фиксируется

использование ЦП, обычно по средней нагрузке, и

определяется производительность системы;

• память — сбор данных для ее мониторинга

осуществляется перемещением на жесткий диск блоков

памяти (страниц памяти), в том числе и блоков с

оперативной памятью, и, наоборот, восстановлением в

оперативной памяти страниц, хранящихся на диске. При

интенсивном обмене информацией между памятью и

диском происходит «пробуксовывание» системы;

10. Функции и процедуры администрирования.

• файлы журналов — они служат документальнымподтверждением ошибок и отказов сервисов, работающих

в системе;

• диски — на них хранятся файлы операционных систем

(ОС) и БД. Команды ОС прежде всего задействуются с

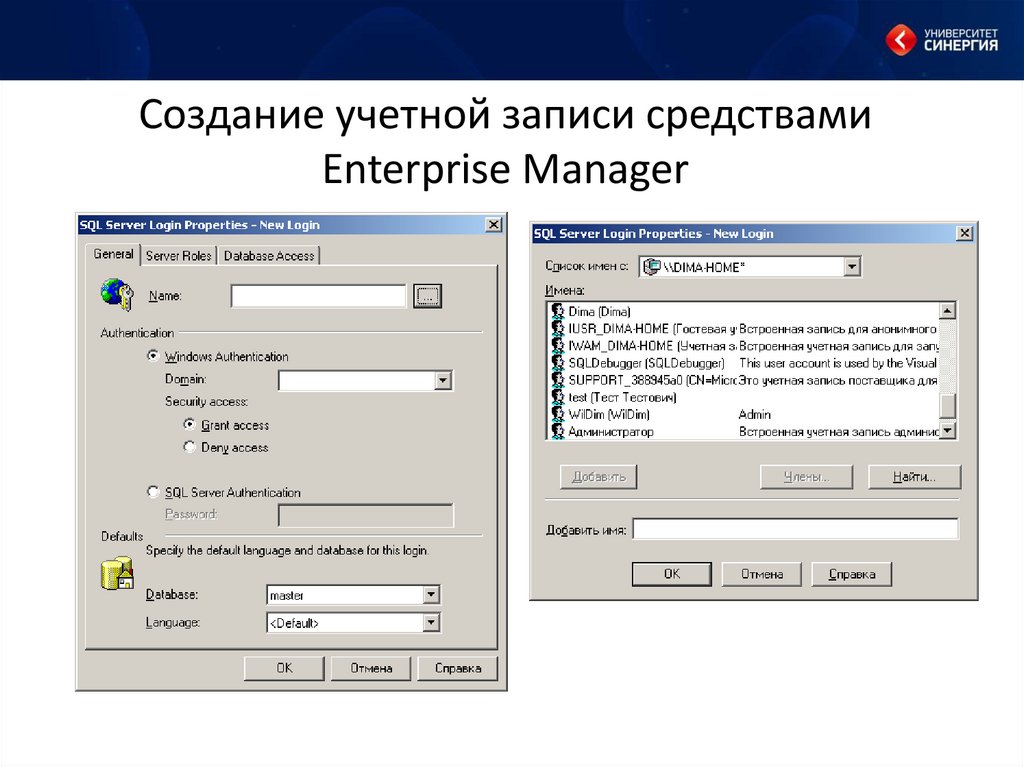

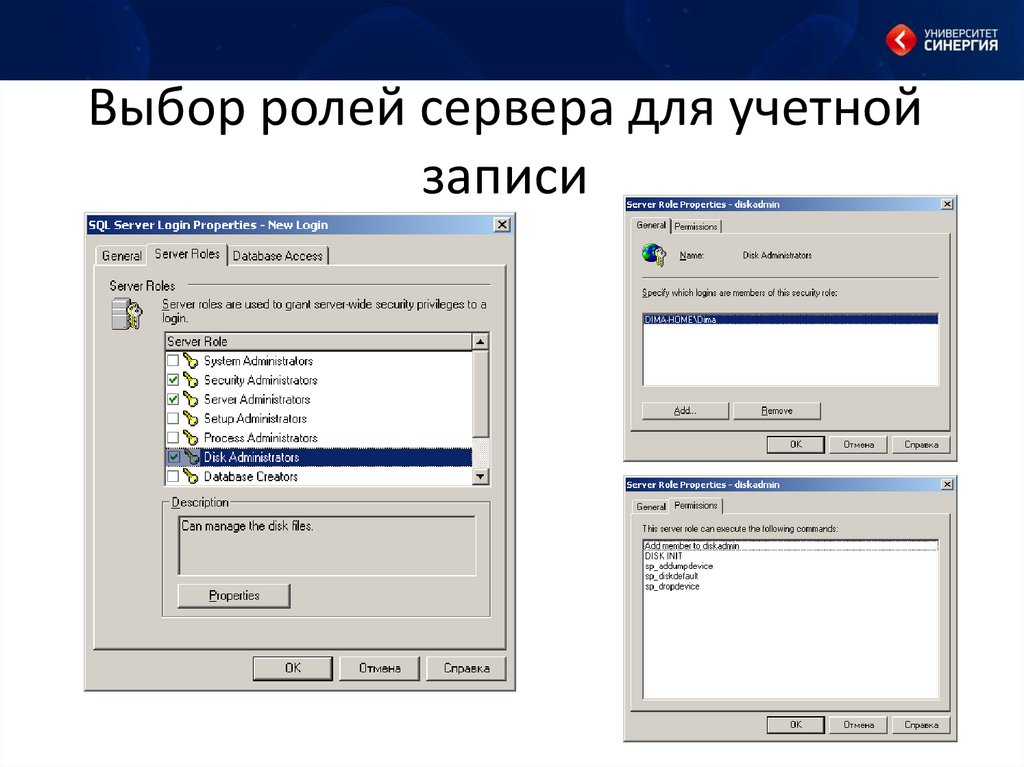

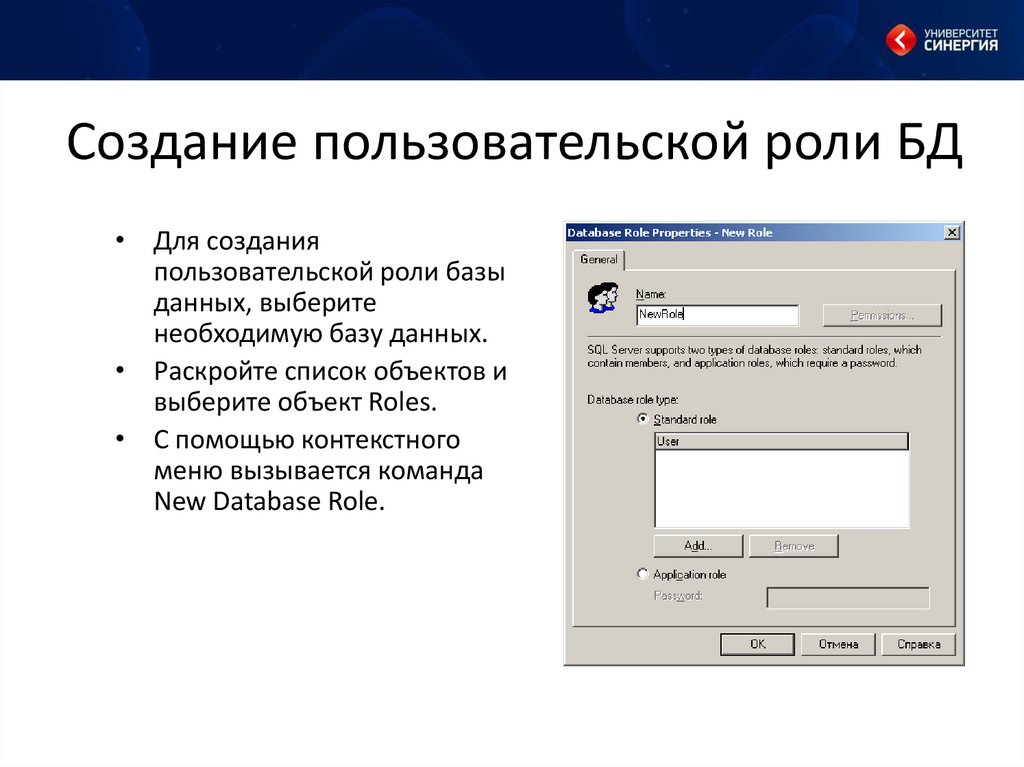

дисков;

• пользователи — их мониторинг распространяется как на

авторизованных регистрацией пользователей, так и на

законных. Обе эти группы могут быть источниками

проблем, возникающих при функционировании системы.

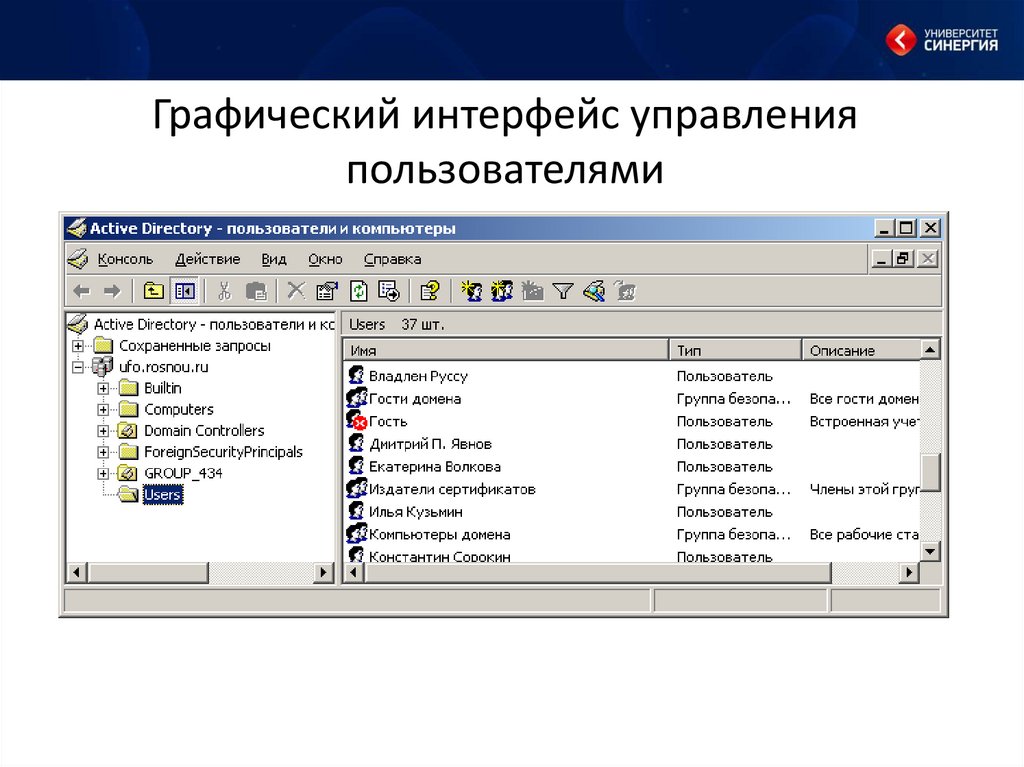

11. Управление конфигурацией

• При создании проектов сложных ИС, состоящих из многихкомпонентов, каждый из которых может иметь разновидности или

версии, возникает проблема учёта их связей и функций, создания

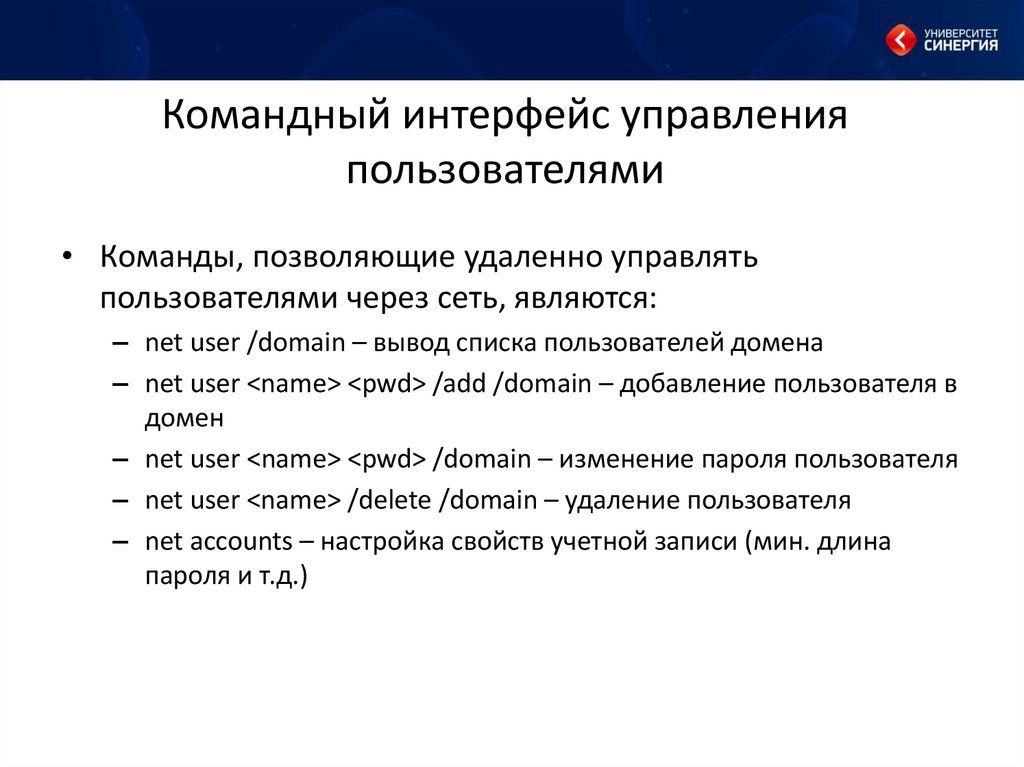

унифицированной структуры и обеспечения развития всей

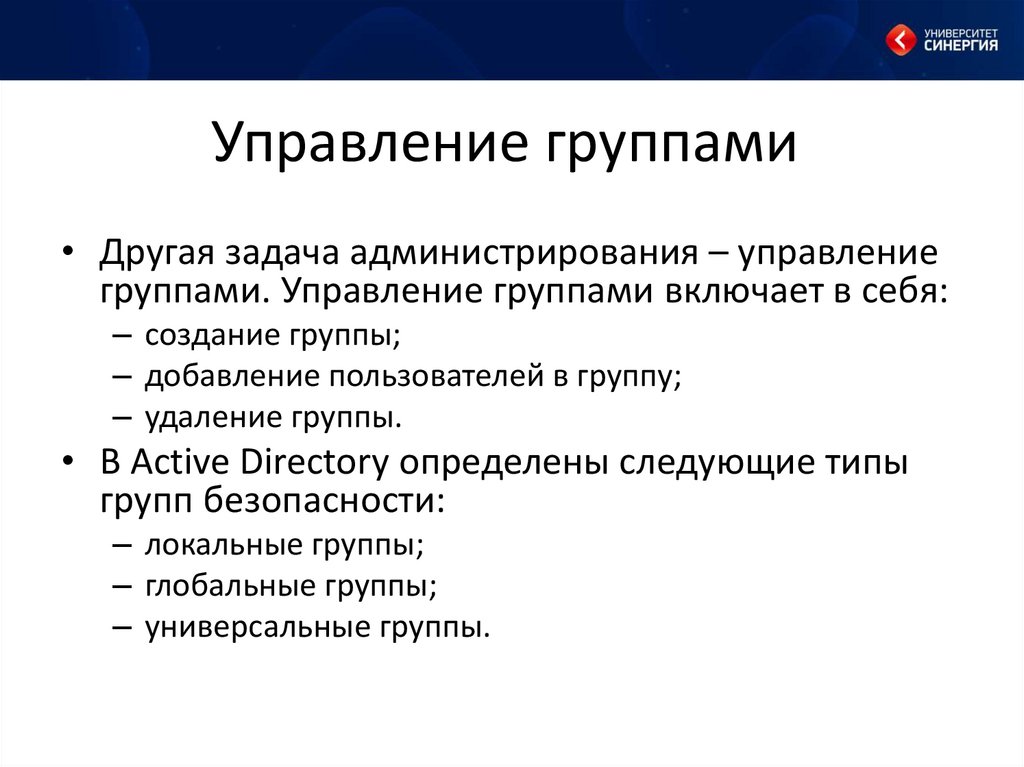

системы.

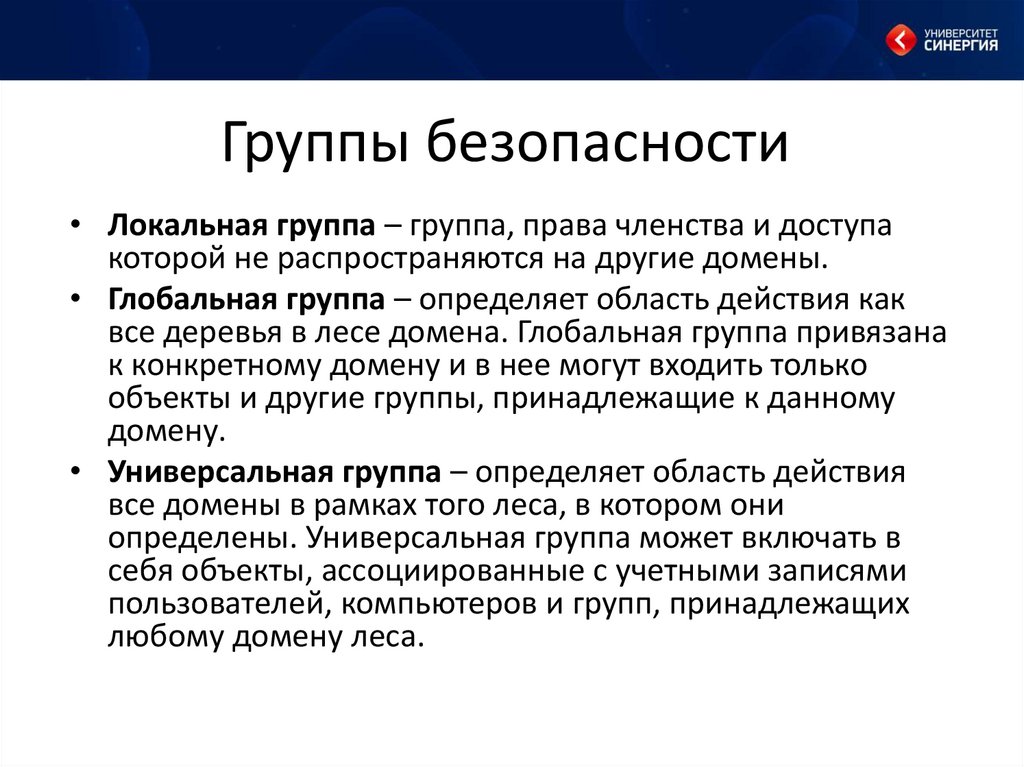

• Управление конфигурацией позволяет организовать,

систематически учитывать и контролировать внесение изменений

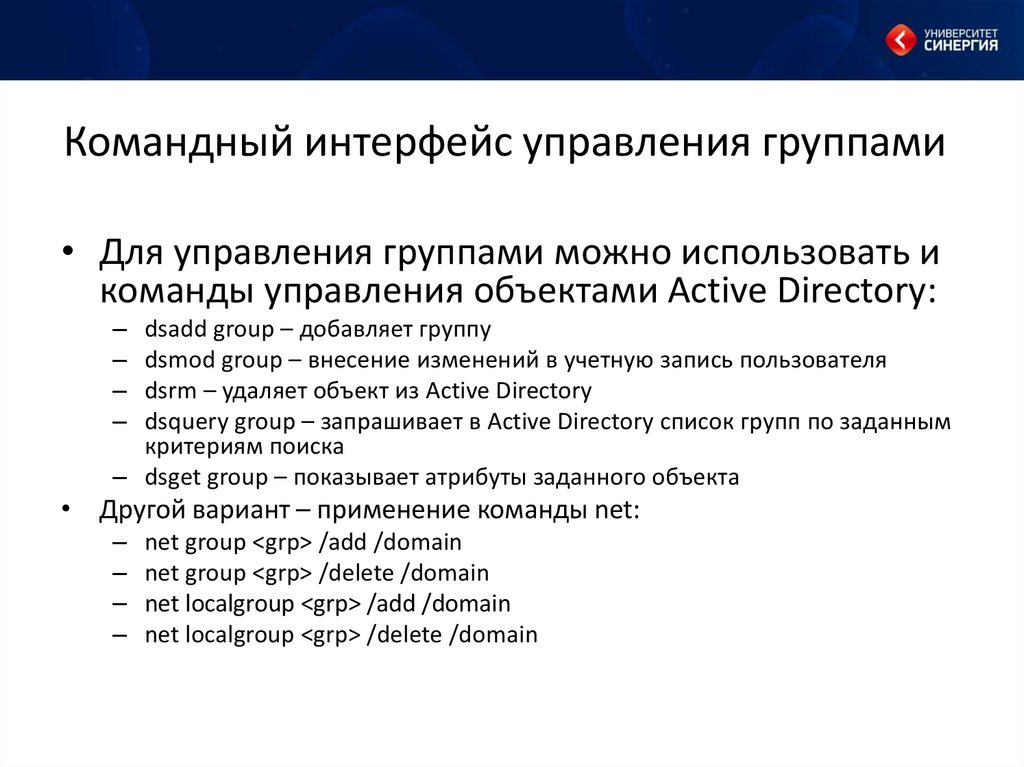

в ПО на всех стадиях ЖЦ.

• Общие принципы и рекомендации конфигурационного учёта,

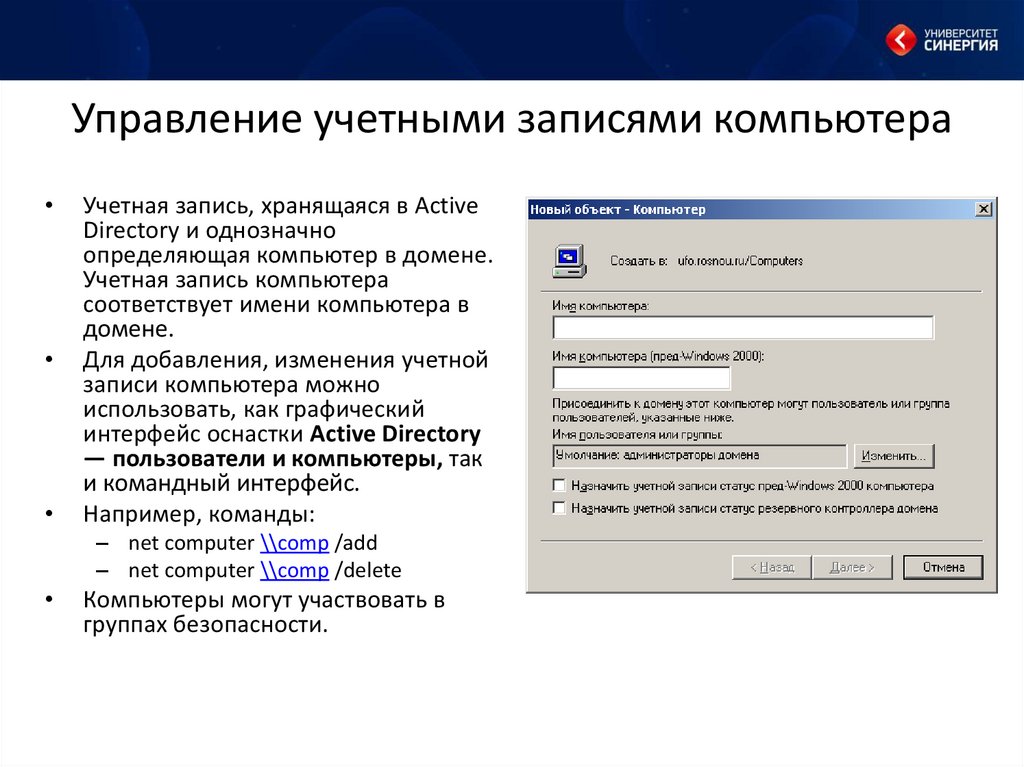

планирования и управления конфигурациями ПО отражены в

проекте стандарта ISO/IEC 12207.

К управлению конфигурацией следует отнести функции анализа

производительности и оптимизации системы.

12. Управление конфигурацией

• Управление конфигурацией – один извспомогательных процессов,

поддерживающих основные процессы

жизненного цикла ПО, прежде всего

процессы разработки и сопровождения ПО

ИС.

13. Управление конфигурацией

Процесс управления конфигурациейвключает следующие действия:

• подготовительную работу;

• идентификацию конфигурации;

• контроль конфигурации;

• учет состояния конфигурации;

• оценку конфигурации;

• управление выпуском и поставку.

14. Управление конфигурацией

• Подготовительная работа заключается в планированииуправления конфигурацией.

• Идентификация конфигурации устанавливает правила, с

помощью которых можно однозначно идентифицировать

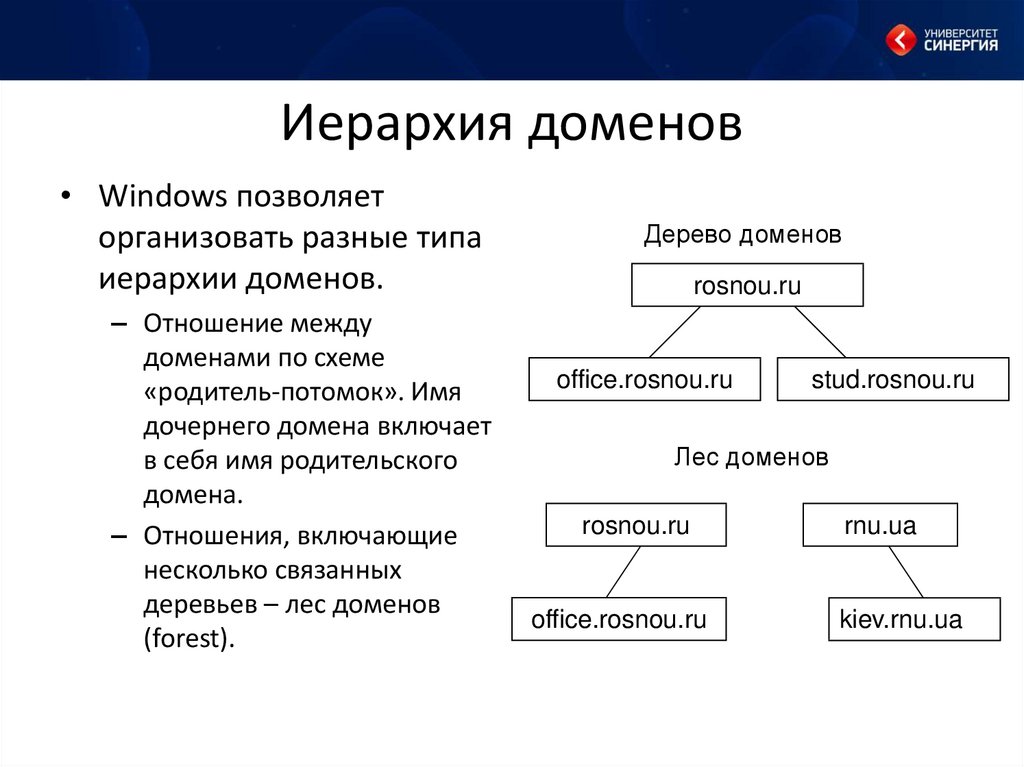

и различать компоненты ПО и их версии. Кроме того,

каждому компоненту и его версиям соответствует

однозначно обозначаемый комплект документации. В

результате создается база для однозначного выбора и

манипулирования версиями компонентов ПО,

использующая ограниченную и упорядоченную систему

символов, идентифицирующих различные версии ПО.

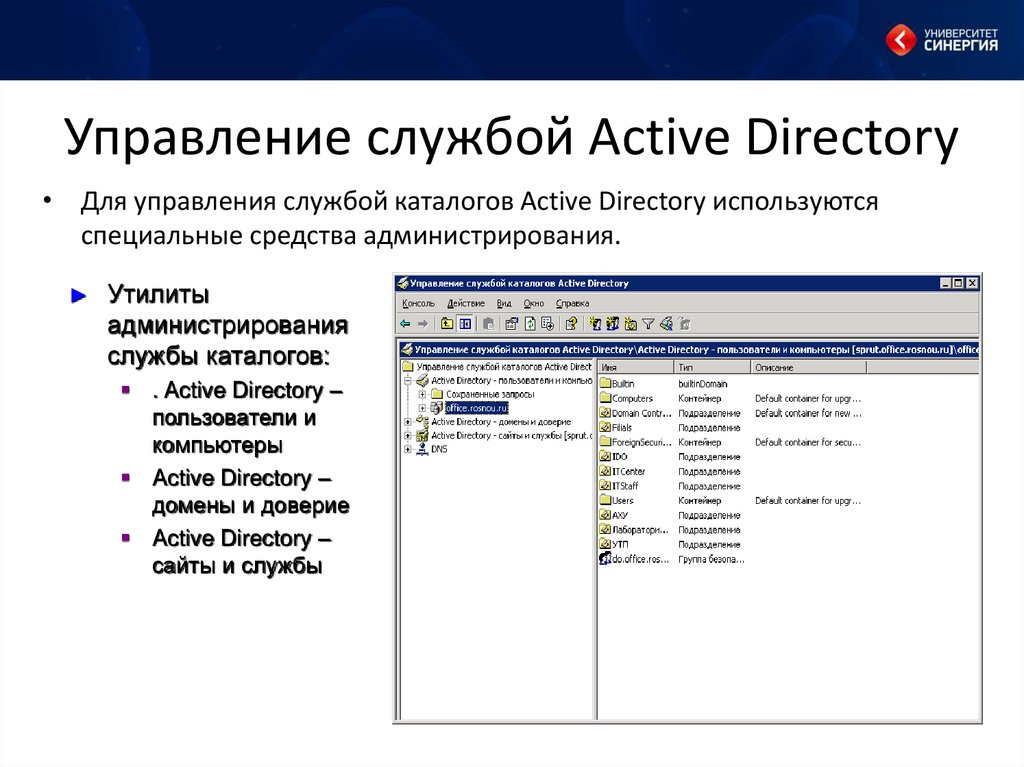

15. Управление конфигурацией

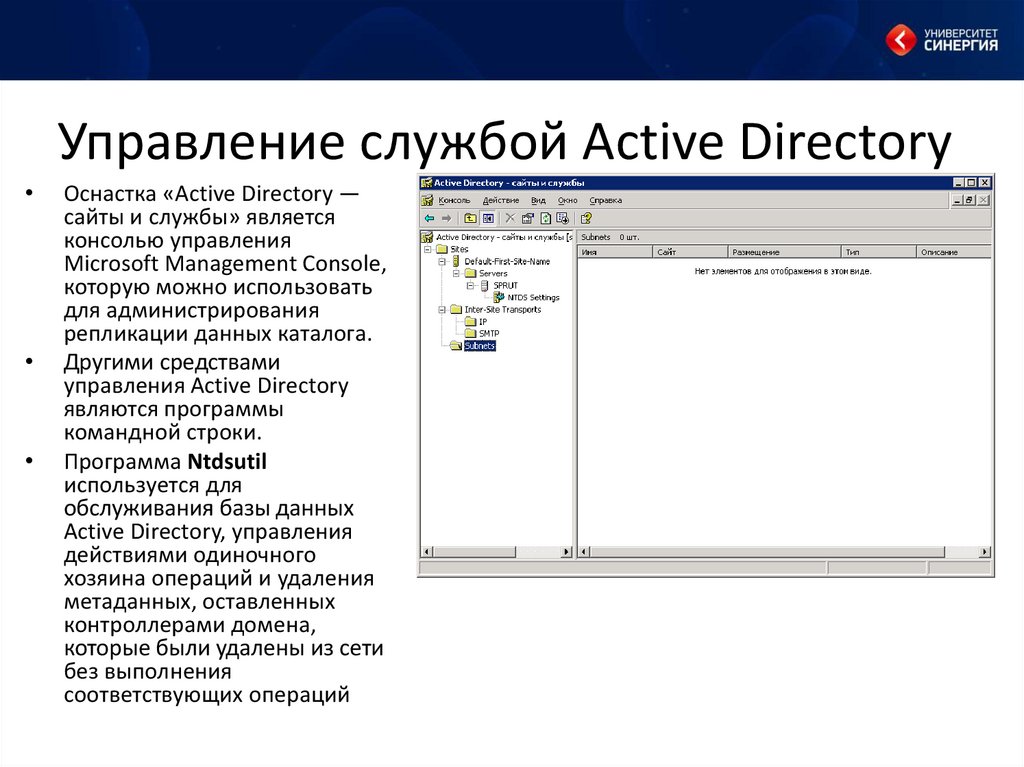

• Контроль конфигурации предназначен длясистематической оценки предполагаемых модификаций

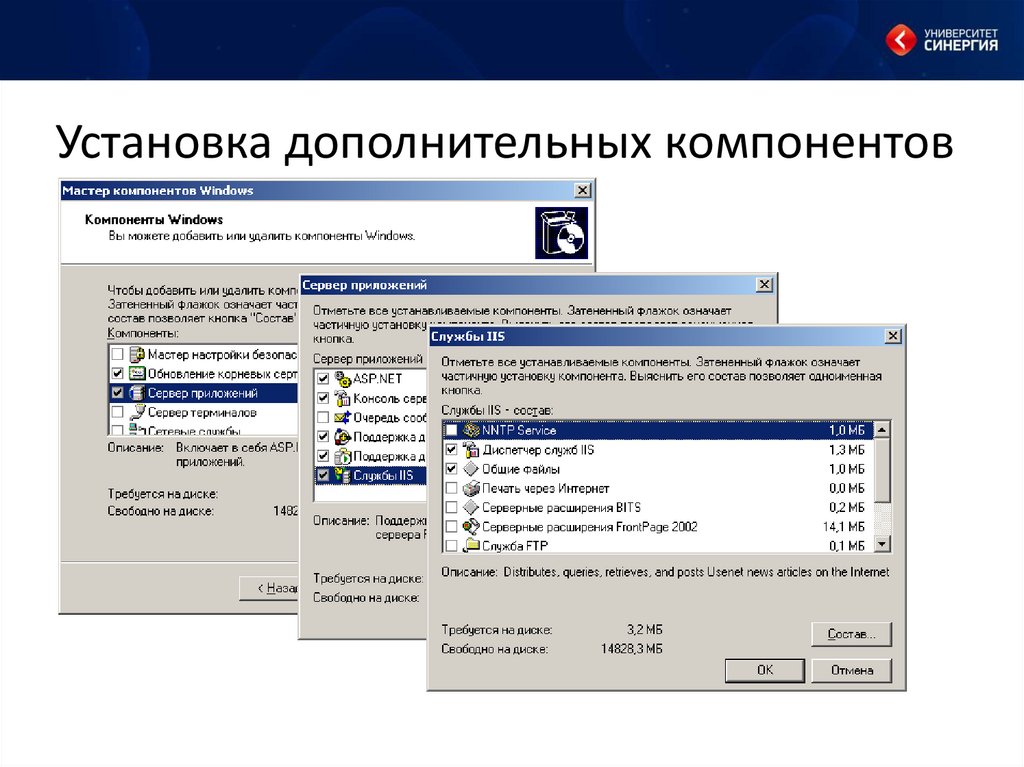

ПО и координированной их реализации с учетом

эффективности каждой модификации и затрат на ее

выполнение. Он обеспечивает контроль состояния и

развития компонентов ПО и их версий, а также

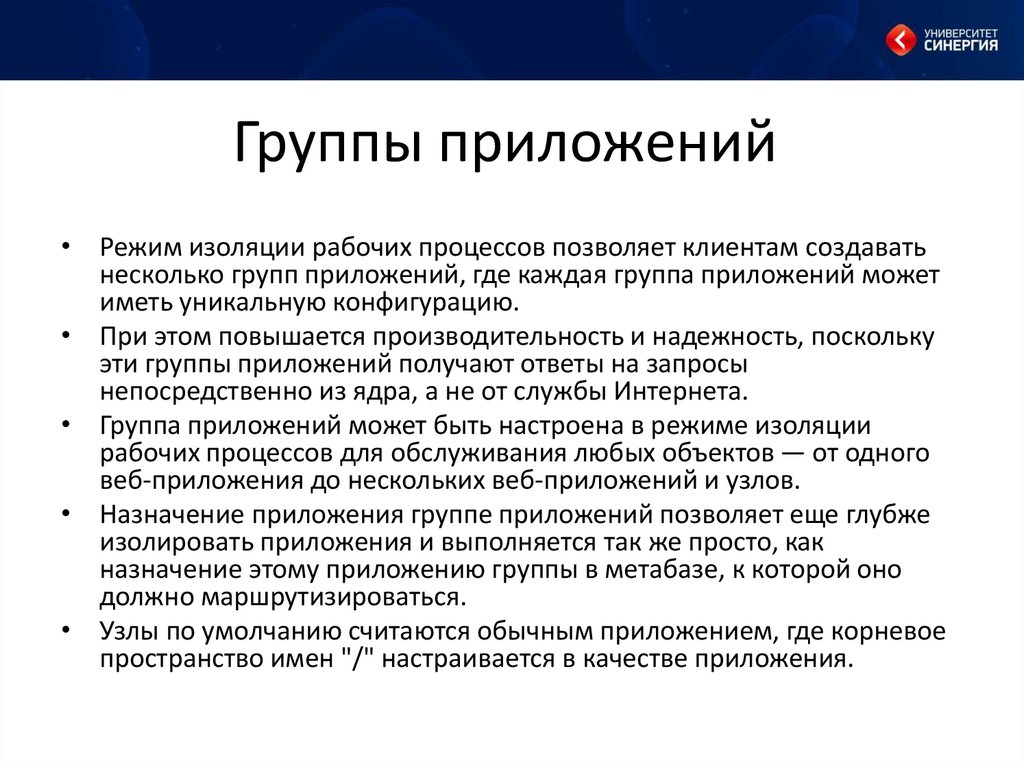

адекватность реально изменяющихся компонентов и их

комплектной документации.

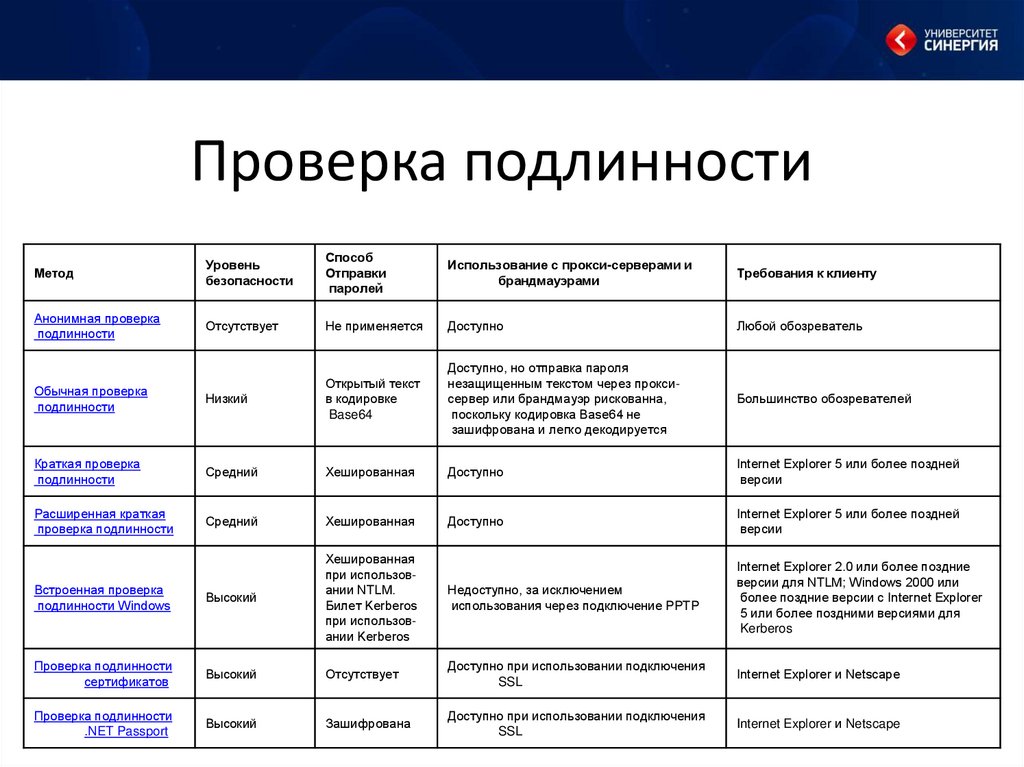

• Учет состояния конфигурации представляет собой

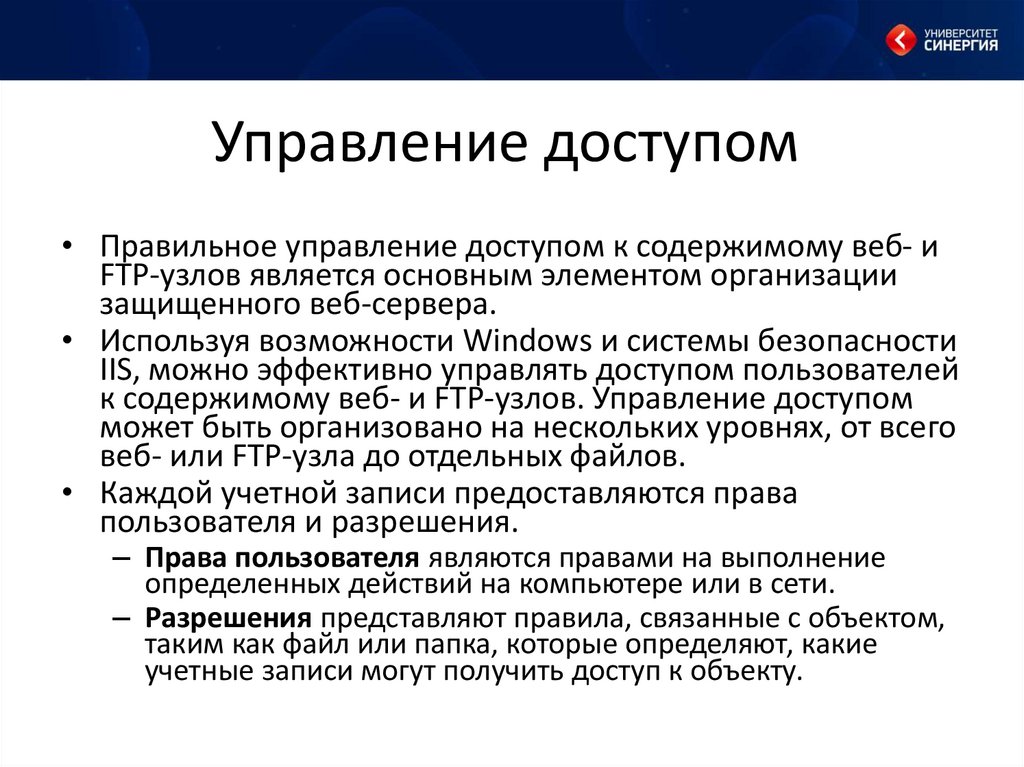

регистрацию состояния компонентов ПО, подготовку

отчетов обо всех реализованных и отвергнутых

модификациях версий компонентов ПО. Совокупность

отчетов обеспечивает однозначное отражение текущего

состояния системы и ее компонентов, а также ведение

истории модификаций.

16. Управление конфигурацией

• Оценка конфигурации заключается в оценкефункциональной полноты компонентов ПО, а

также соответствия их физического состояния

текущему техническому описанию.

• Управление выпуском и поставка охватывают

изготовление эталонных копий программ и

документации, их хранение и поставку пользователям в соответствии с порядком, принятым в

организации.

17. Инсталляция информационных систем.

• Планирование инсталляционных работ.Выбор аппаратно-программных средств.

Инсталляция информационной системы на

примере Windows 2008 Server. Настройка

информационной системы.

18. Планирование инсталляционных работ

• Планирование инсталляционных работявляется одним из составляющих

Управления конфигурации.

• Планирование инсталляционных работ

сводиться к выбору программноаппаратных средств.

19. Выбор аппаратно-программных средств

20. Выбор аппаратно-программных средств

21. Выбор аппаратно-программных средств

22. Выбор аппаратно-программных средств

23. Выбор аппаратно-программных средств

24.

Тема 2. Администрирование серверовWindows.

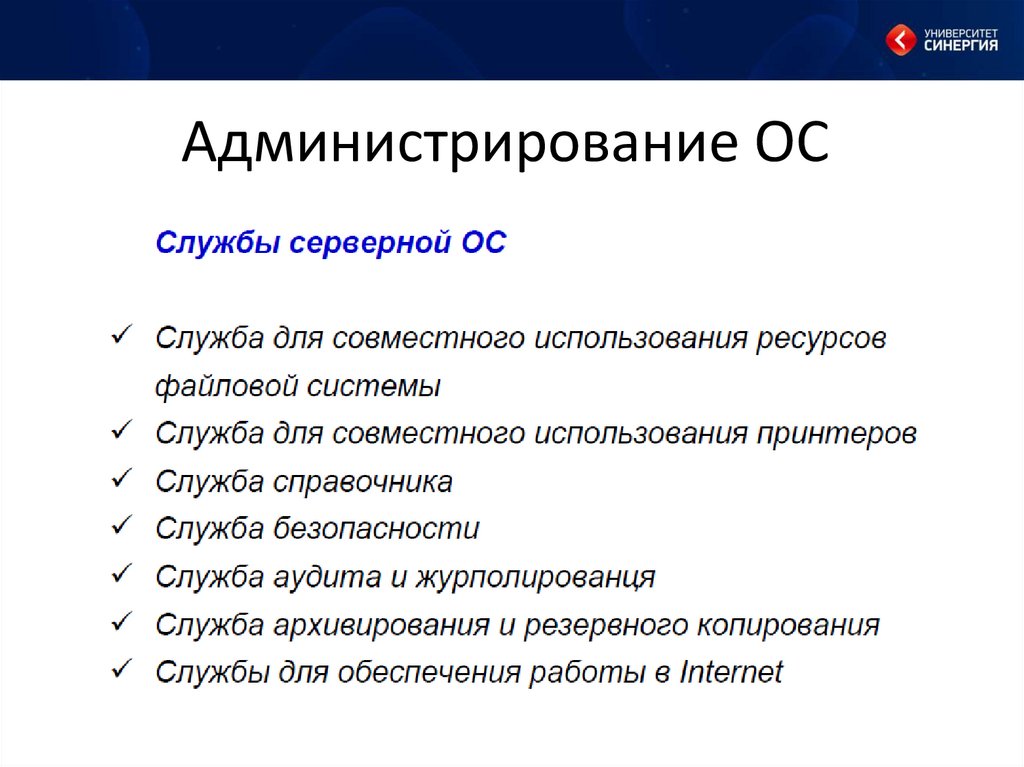

25. Администрирование ОС

26. Администрирование ОС

27. Администрирование ОС

28. Администрирование ОС

29. Администрирование ОС

30. Администрирование ОС

31. Администрирование ОС

32. Администрирование ОС

33. Администрирование ОС

34. Администрирование ОС

35. Администрирование ОС

36. Администрирование ОС

37. Администрирование ОС

38. Администрирование ОС

39. Администрирование ОС

40. Тема 3. Базовые средства администрирования Windows 2003 Server. Администрирование сетей передачи данных. Сетевые службы и

протоколы.• Службы управления конфигурацией.

• Службы управления безопасностью.

• Службы управления общего пользования.

Службы регистрации, сбора и обработки

информации.

• Службы контроля характеристик, ошибочных

ситуаций.

• Информационные службы.

• Интеллектуальные службы.

• Службы планирования и развития.

41. Сетевые службы

• В основе серверных функций операционной системыWindows лежат специальные службы. Служба –

программа, выполняющая некоторую базовую задачу в

фоновом режиме.

• Примеры служб Windows

–

–

–

–

–

–

–

–

–

Alerter (оповещатель)

Browser (обозреватель)

Clipbook (сервер папки обмена)

Dhcp client

Messenger

Netlogon

Server

Workstation

Spooler

42. Сетевые службы

• Оповещатель (Alerter) – отображает длявыбранных пользователей и компьютеров

административные сообщения. При отключении

этой службы программы, использующие функции

API NetAlertRaise или NetAlertRaiseEx, не смогут

уведомить пользователя или компьютер

(посредством окна Службы сообщений

(Messenger service)) о поступлении

административного сообщения.

43. Сетевые службы

• Сервер папки обмена (ClipBook) – позволяет программепросмотра страниц папок обмена создавать страницы

данных и предоставлять к ним общий доступ для

просмотра с удаленных компьютеров. Эта служба зависит

от Службы сетевого DDE (Network Dynamic Data Exchange,

NetDDE) – динамического обмена данными по сети, с

помощью которой создаются общие файлы, к которым

могут подключиться другие компьютеры, в то время как

служба и приложение сервера папки обмена позволяют

пользователям предоставлять страницы данных для

общего доступа.

44. Сетевые службы

• Обозреватель компьютеров (Computer Browser) –отвечает за актуальность списка компьютеров Вашей сети

и поставляет этот список программам, которые его

запрашивают. Эта служба используется Windowsсистемами для просмотра доменов и ресурсов сети.

Компьютеры, определенные как обозреватели, создают

списки обзора, в которых отображаются все общие

ресурсы сети. Ранние версии Windows-приложений, таких

как Мое сетевое окружение (My Network Places), команда

NET VIEW и Проводник Windows NT®, требуют

возможности обзора сети. Например, при запуске

компонента Мое сетевое окружение на компьютере под

управлением Windows 95 отображается полный список

доменов и компьютеров, который является копией списка

обзора компьютера, выступающего в роли обозревателя.

45. Сетевые службы

• DHCP-клиент (DHCP Client) – управляетконфигурацией сети, регистрируя и выдавая IPадреса и имена DNS. Вам не придется вручную

менять настройки IP в тех случаях, когда клиент –

например, перемещаемый пользователь, - входит

в сеть с разных компьютеров. Клиент

автоматически получит новый IP-адрес

независимо от того, к какой подсети он

подключается, пока DHCP-сервер доступен для

каждой из этих подсетей.

46. Сетевые службы

• DHCP-сервер (DHCP Server) – используяпротокол DHCP, эта служба распределяет IPадреса и позволяет DHCP-клиентам

автоматически получать параметры сетевых

настроек, такие как DNS- и WINS-серверы и

т.д. Если эта служба отключена, DHCPклиенты не смогут автоматически получить

IP-адреса или сетевые параметры

47. Сетевые службы

• Служба IIS Admin (IIS Admin) – позволяет администрировать службыInternet Information Services (IIS). Если эта служба не запущена, Вы не

сможете запустить службы Web, FTP, NNTP и SMTP или настроить IIS.

• Служба индексирования (Indexing Service) – индексирует

содержимое и свойства файлов на локальном и удаленном

компьютерах и обеспечивает быстрый доступ к файлам посредством

гибкого языка запросов. Также включает в себя быстрый поиск

документов на локальном или удаленных компьютерах и поиск

индексируемого содержимого интернета. Служба индексирования

создает индексы всей текстовой информации в файлах и документах.

После того как первоначальное построение индекса завершено,

служба поддерживает индексы в актуальном состоянии, отслеживая

создание, изменение или удаление файлов.

48. Сетевые службы

• Служба проверки подлинности в Интернете (Internet AuthenticationService, IAS) – выполняет централизованную проверку подлинности,

авторизацию, аудит и учет пользователей, подключающихся к сети с

использованием виртуальных частных сетей (Virtual Private Network,

VPN), службы удаленного доступа (Remote Access Service, RAS) или

беспроводных (802.1x Wireless) и Ethernet/Switch точек доступа. IAS

включает поддержку протокола удаленной проверки подлинности

пользователей RADIUS (Remote Authentication Dial-In User Service)

стандарта IETF, который позволяет использовать разнородное

оборудование сетевого доступа. Если эта служба остановлена или

отключена, запросы проверки подлинности будут переданы

дополнительному IAS-серверу. Если ни один из дополнительных IASсерверов недоступен, пользователи не смогут подключиться.

49. Сетевые службы

• Служба сообщений (Messenger) – отправляет ипринимает сообщения для пользователей и

компьютеров, а также сообщения, переданные

администратором или службой Оповещатель

(Alerter). При отключении Службы сообщений

уведомления не могут быть отправлены или

получены компьютером или пользователем,

работающим в данный момент в системе;

команды NET SEND и NET NAME перестают

функционировать.

50. Сетевые службы

• Сетевой вход в систему (Net Logon) – поддерживает сквознуюидентификацию событий входа учетной записи для

компьютеров в домене. Эта служба запускается автоматически,

если компьютер является членом домена. Она используется

для поддержки безопасного канала к контроллеру домена,

необходимого компьютеру для идентификации пользователей

и запускаемых на компьютере служб. На контроллере домена

эта служба производит регистрацию DNS-имен компьютеров,

определенных локатором обнаружения контроллера домена, а

также разрешает сквозную идентификацию с другого

контроллера домена с запущенной службой Сетевого входа в

систему, которая перенаправляет идентификацию на

контроллер домена, предназначенный для проверки учетных

данных. Если эта служба отключена, компьютер не будет

правильно работать в домене. Прежде всего он может

отвергать запросы проверки подлинности NTLM, а в случае

контроллера домена – он не будет обнаруживаться

клиентскими компьютерами.

51. Сетевые службы

• Сервер (Server) – обеспечивает поддержку RPC (Удаленный вызовпроцедур (Remote Procedure Call, RPC) и общий доступ к файлам,

принтерам и именованным каналам. Служба сервера разрешает

общий доступ к Вашим локальным ресурсам (таким как диски и

принтеры), для других пользователей в сети. Она также разрешает

связь по именованным каналам между приложениями, запущенными

на других компьютерах, и Вашим компьютером (используется для

RPC).

• Результатами отключения данной службы являются:

• •Невозможность предоставлять общий доступ к файлам и принтерам

на Вашем компьютере для других компьютеров в

сети••Невозможность обслуживания Вашим компьютером запросов

RPC••Невозможность связи по именованным каналам между

компьютерами

52. Сетевые службы

• Служба workstation позволяеторганизовать доступ компьютеров к

информации и данным, расположенным на

других компьютерах сети

53. Сетевые службы

• Диспетчер очереди печати (Print Spooler) – ставитв очередь задания на печать и управляет ими

локально и удаленно. Диспетчер очереди печати

– основа подсистемы печати Windows, он

контролирует все задания на печать. Данная

служба управляет очередью печати в системе и

взаимодействует с драйверами печатных

устройств и компонентами ввода-вывода –

такими как USB-порты, TCP/IP и т.д. При ее

отключении Вы не сможете отправить задания на

печать.

54. Запуск и остановка служб

• Для запуск и остановки служб в Windowsиспользуются команды:

– net start <служба>

– net stop <служба>

– net pause <служба>

– net continue <служба>

55. Сетевые службы

• Служба Workstation позволяет организовать доступкомпьютеров к информации и данным, расположенным

на других компьютерах сети.

• Возможности службы workstation могут быть настроены с

помощью команды net config workstation

• net config workstation /charwait:<sec> - задает время,

которое должно пройти прежде, чем будет превышен

лимит времени для устройства и оно не будет больше

признаваться сетью.

56. Сетевые службы

• Служба Server другим системам, подключенным к сети, получатьдоступ к данным компьютера. Серверные платформы запускают

данную службу автоматически, для операционных систем Windows

2000/XP Professional служба запускается, если установлена служба File

and Printer Sharing.

• Конфигурирование службы выполняется с помощью команды net

config server:

– Net config server /autodisconnect:<min> - задает количество времени, в

течение которого соединение может не использоваться, прежде чем

прекратить текущий сеанс (по умолчанию 15 мин)

– Net config server /hidden:yes|no – удаляет имя системы из списка сервера

– Net config server /srvcomment:”text” – выводит текстовое сообщение или

описание с именем компьютера

57. Мониторинг служб

• Для мониторинга служб Workstation и Serverиспользуются команды:

– Net statistics workstation – выводит статистику соединений, работы в сети и

сеансов для службы со времени ее последнего запуска

– Net statistics server – выводит статистику сеансов, нарушения безопасности

и информацию о доступе к устройствам сервера со времени ее последнего

запуска

– Net session – используется для определения соединений с текущим

сервером, а также управления соединениями

• Net session – отображает все текущие подключения к серверу

• Net session \\<компьютер> /delete – завершает подключения между

сервером и указанным компьютером

– Net file – показывает список открытых файлов на сервере. Для

принудительного закрытия файла используется команда

• Net file <code file>\close

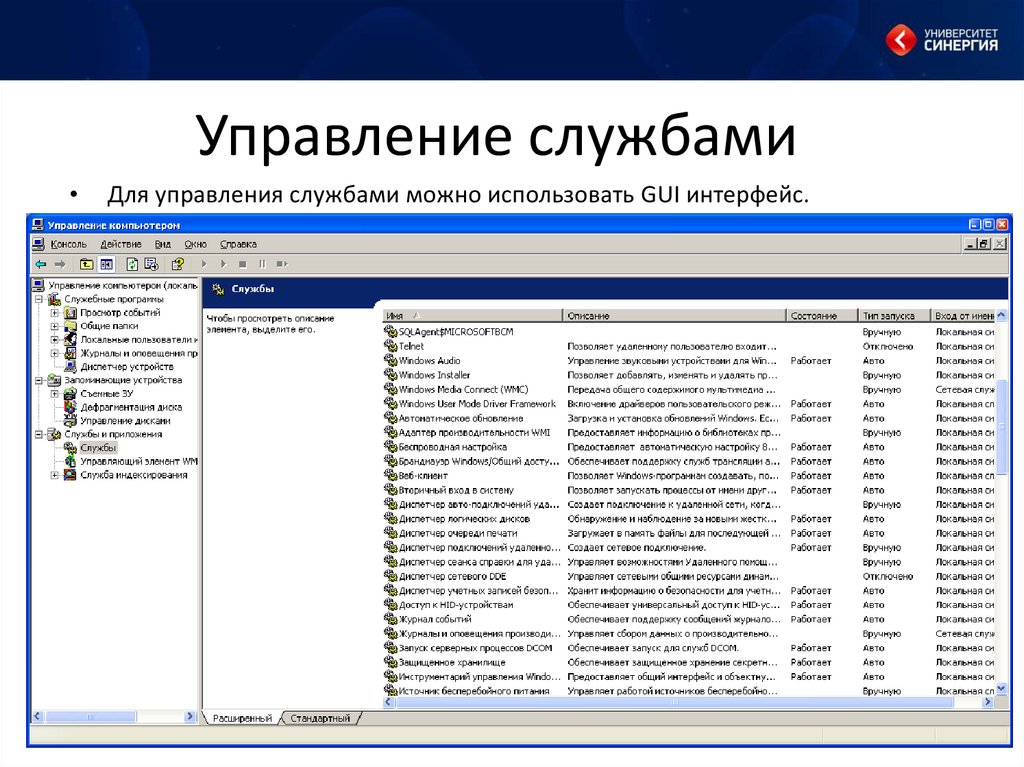

58. Управление службами

Для управления службами можно использовать GUI интерфейс.

59. Администрирование ЛВС

• Управление сетями — это прежде всегомониторинг, контроль и их оптимизация по

функционированию. Это формирует

следующие задачи:

60. Администрирование ЛВС

• • поиск неисправностей в сетях, шлюзах и важныхсерверах;

• • разработка схем уведомления администратора о

наличии проблем;

• • общий мониторинг сети в целях распределения нагрузки

в ней и планирования ее дальнейшего расширения;

• • документирование и визуализация работы сети;

• • управление сетевыми устройствами с центральной

станции

61. Администрирование ЛВС

• По мере роста сети процедуры управления должны становиться болеесистематизированными.

• В сети, где несколько подсетей объединяются посредством мостов

или маршрутизаторов, решение управленческих задач можно

автоматизировать с помощью командных сценариев и простейших

программ.

• Если в организации задействованы протоколы глобальных сетей или

сложные ЛВС, то рассмотрите вопрос приобретения выделенных

станций управления сетью со специальным программным

обеспечением.

62. Понятие сети

• Сеть (network) – группа компьютеров, принтеров,маршрутизаторов, сетевых устройств, которые обмениваются

информацией через некоторую среду передачи данных.

– Локальные сети (Local Area Networks) – позволяют

объединить информационные ресурсы предприятия (файлы,

принтеры, БД) для повышения эффективности применения

вычислительной техники.

– Городские сети (Metropolitan Area Networks) – позволяют

организовать обмен данными между отдельными

компьютерами и сетями отдельного региона, города.

– Глобальные сети (Wide Area Networks) – позволяют

обмениваться данными между отдельными сетями

предприятий, удаленными на значительные расстояния.

63. Организация сети

• Организациейсети

называется

обеспечение

взаимодействия между рабочими станциями,

периферийным

оборудованием

и

другими

устройствами.

• Важной задачей является согласование различных

типов компьютеров (Macintosh, IBM-совместимые,

мэйнфреймы).

• Для обеспечения совместимости обмена данными

используются сетевые протоколы – формальное

описание набора правил о том, как устройства

выполняют обмен информацией.

64. Преимущества сетевых технологий

• Первые вычислительные системы представлялисобой автономные системы.

• Для повышения эффективности использования

компьютерных систем используется их

объединение в вычислительную сеть.

• Такой подход позволяет:

– Устранить дублирование оборудование и ресурсов;

– Обеспечить эффективный обмен данными между

устройствами;

– Обеспечить разделение процессов хранения и обработки

информации.

65. Локальные сети

• Локальные сети служат для объединениярабочих станций, периферийных устройств,

терминалов и других устройств.

• Характерные особенности локальной сети:

– Ограниченные географические пределы;

– Обеспечение пользователям доступа к среде с

высокой пропускной способностью;

– Постоянное подключение к локальным сервисам;

– Физическое соединение рядом стоящих устройств.

66. Глобальные сети

• Глобальные сети служат для объединениялокальных сетей и обеспечивают связь

между компьютерами, находящимися в

локальных сетях.

• Глобальные сети охватывают значительные

географические пространства и

обеспечивают возможность связать

устройства на большом удалении друг от

друга.

67. Сетевые стандарты

• Для решения проблемы совместимостиразличных систем Международная организация

по стандартизации (International Organization for

Standardization, ISO) в 1984 году выпустила

эталонную модель взаимодействия открытых

систем (OSI).

• Эталонная модель OSI является основной

архитектурной моделью взаимодействия между

компьютерами.

68. Модель взаимодействия открытых систем (OSI)

• Эталонная модель OSI – концептуальнаясхема сети, определяющая сетевые

функции, реализуемые на каждом уровне.

• Эталонная модель OSI делит задачу

перемещения информации между

компьютерами через сетевую среду на

семь подзадач.

– Разделение на уровни называется

иерархическим представлением.

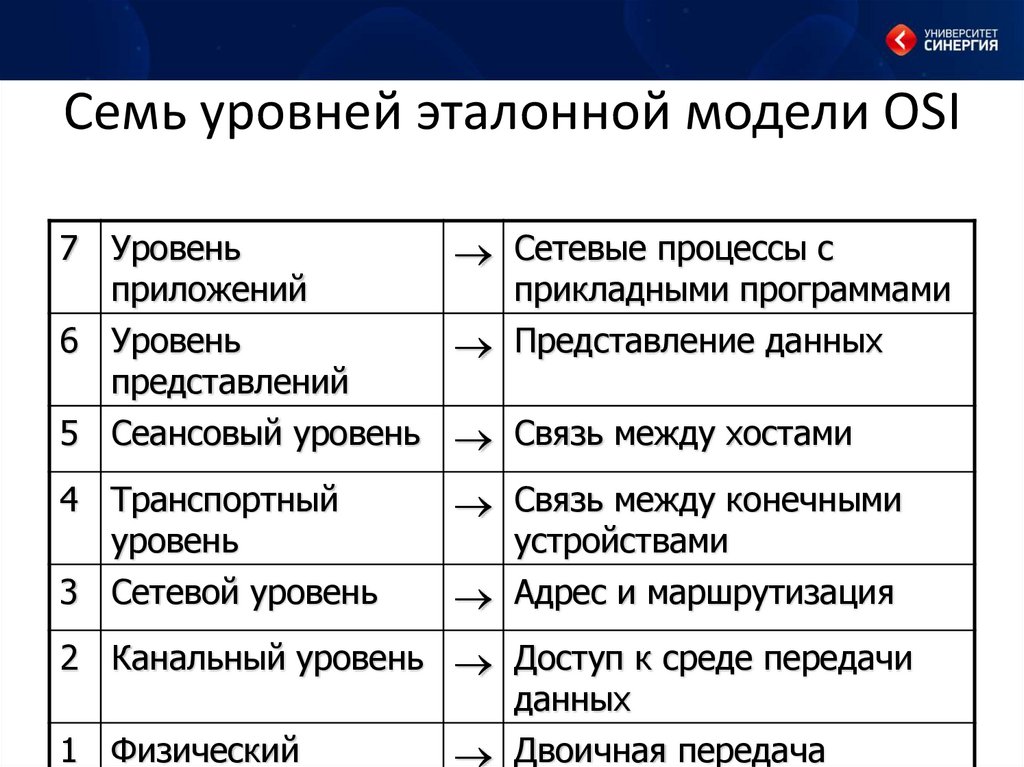

69. Семь уровней эталонной модели OSI

7 УровеньСетевые процессы с

приложений

прикладными программами

6 Уровень

Представление данных

представлений

5 Сеансовый уровень Связь между хостами

4 Транспортный

уровень

3 Сетевой уровень

Связь между конечными

устройствами

Адрес и маршрутизация

2 Канальный уровень Доступ к среде передачи

данных

1 Физический

Двоичная передача

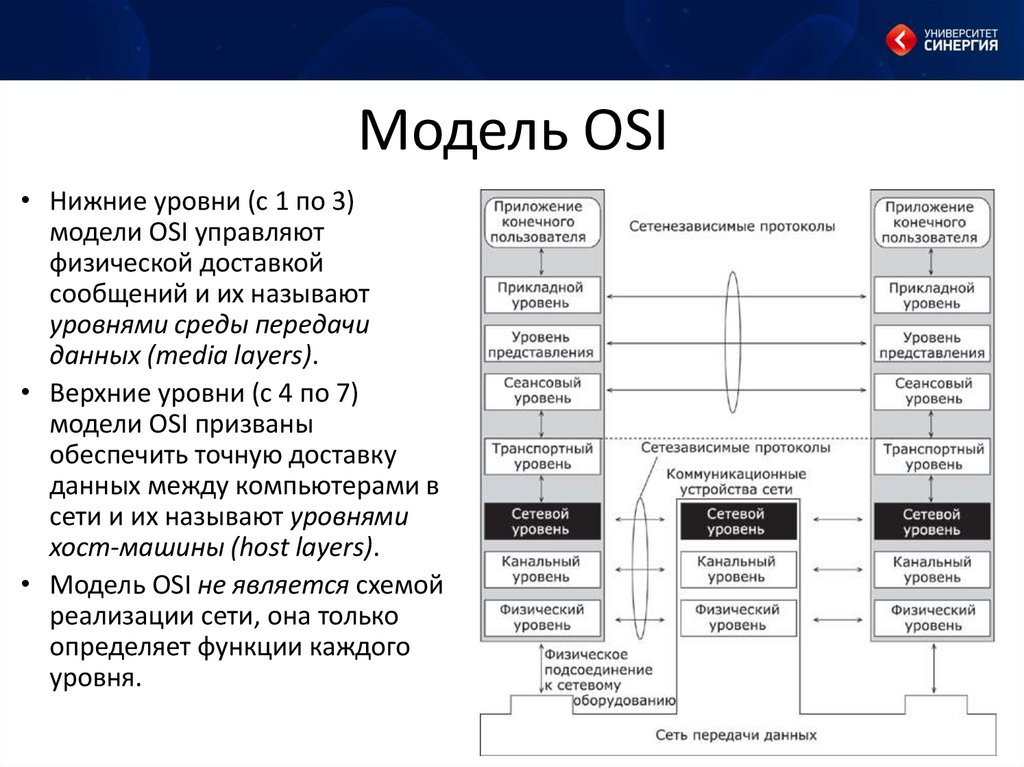

70. Модель OSI

• Нижние уровни (с 1 по 3)модели OSI управляют

физической доставкой

сообщений и их называют

уровнями среды передачи

данных (media layers).

• Верхние уровни (с 4 по 7)

модели OSI призваны

обеспечить точную доставку

данных между компьютерами в

сети и их называют уровнями

хост-машины (host layers).

• Модель OSI не является схемой

реализации сети, она только

определяет функции каждого

уровня.

71. Цель разработки эталонной модели

• Деление функциональных задач сети на семьуровней в рамках модели OSI обеспечивает

следующие преимущества:

– Делит аспекты межсетевого взаимодействия на ряд менее

сложных элементов;

– Определяет стандартные интерфейсы для автоматического

интегрирования в систему новых устройств и обеспечения

совместимости сетевых продуктов разных поставщиков;

– Позволяет закладывать в различные модульные функции

межсетевого взаимодействия симметрию;

– Изменения в одной области не требует изменений в других

областях;

– Делит сложную межсетевую структуру на дискретные, более

простые для изучения подмножества операций.

72. Семь уровней эталонной модели OSI

• Уровень 7 (уровень приложений)– Уровень приложений – самый близкий к

пользователю уровень модели OSI. Данный

уровень не предоставляет услуги другим уровням, а

только обслуживает прикладные процессы вне

пределов модели OSI.

– Уровень приложений идентифицирует и

устанавливает доступность синхронизирует

совместно работающие прикладные программы, а

также устанавливает договоренности о процедурах

восстановления после ошибок и контроля

целостности данных.

73. Семь уровней эталонной модели OSI

• Уровень 6 (уровень представлений)– Уровень представлений отвечает за то, чтобы

информация, посылаемая из уровня приложений

одной системы, была читаемой для уровня

приложений другой системы.

– При необходимости уровень представлений

преобразовывает форматы данных путем

использования общего формата представления

информации.

74. Семь уровней эталонной модели OSI

• Уровень 5 (сеансовый)– Сеансовый уровень устанавливает, управляет и

завершает сеансы взаимодействия приложений.

– Сеансы включают диалог между двумя или более

объектами представления. Сеансовый уровень

синхронизирует диалог между объектами уровня

представлений и управляет обменом информации

между ними.

– Сеансовый уровень обеспечивает класс услуг и

средства формирования отчетов для формирования

отчетов об особых ситуациях.

75. Семь уровней эталонной модели OSI

• Уровень 4 (транспортный)– Транспортный уровень сегментирует и повторно

собирает данные в один поток.

– Транспортный уровень обеспечивает

транспортировку данных, изолируя верхние уровни

от деталей ее реализации.

– Транспортный уровень обеспечивает механизмы

для установки, поддержания и упорядоченного

завершения действий виртуальных каналов,

обнаружения и устранения неисправностей

транспортировки, а также управления

информационным потоком.

76. Семь уровней эталонной модели OSI

• Уровень 3 (сетевой)– Сетевой уровень – комплексный уровень,

обеспечивающий соединение и выбор маршрута

между конечными системами, которые могут

располагаться географически в разных сетях.

• Уровень 2 (канальный)

– Канальный уровень обеспечивает надежный

транзит данных через физический канал.

– Канальный уровень решает вопросы физической

адресации, топологии сети, уведомления об

ошибках, упорядоченной доставки кадров, а также

управления потоком данных.

77. Семь уровней эталонной модели OSI

• Уровень 1 (физический)– Физический уровень определяет

электротехнические, механические, процедурные и

функциональные характеристики активизации,

поддержания и деактивизации физического канала

между конечными системами.

– Спецификации физического уровня определяют

такие характеристики, как уровни напряжений,

временные параметры изменения напряжений,

скорости физической передачи данных и т.п.

78. Одноранговая модель взаимодействия

• Многоуровневая модель OSI исключает прямуюсвязь между равными по положению уровнями в

разных компьютерных системах.

• Каждый уровень решает свои задачи. Для

выполнения своих задач, он должен общаться с

соответствующим уровнем в другой системе.

• Обмен сообщениями (блоками данных

протокола – protocol data units, PDU)

осуществляется с помощью протокола

соответствующего уровня.

• Обмен данными достигается за счет

использования услуг уровней, лежащих на более

низких уровнях.

79. Тема 4. Администрирование дисковых ресурсов. Файловые системы Windows 2003 Server.

• Администрирование баз данных.• Администрирование операционных систем.

• Администрирование локальных

вычислительных сетей.

• Администрирование почтовых и Internet

серверов.

80. Администрирование баз данных.

• Администрирование базой данных – это еёинсталляция (установка), управление

доступом к ней, обеспечение целостности

базы данных и др.

• Выделяют три основные категории

пользователей баз данных (пользователей

ИС): разработчики, администраторы баз

данных и собственно пользователи.

81. Администрирование данных

1.Организация администрирования БД. Администраторы ипользователи БД, их задачи, права и обязанности.

2. Методы администрирования. Конфигурирование БД. Методы

планирования работ. Создание групп пользователей БД и

распределение пользователей по группам в соответствии с их

категориями.

3. Управление конфигурацией. Идентификация и контроль

конфигураций. Аудит и тестирование БД.

4. Сетевое и системное администрирование.

5. Аппаратно-программные платформы администрирования. Выбор

технической платформы и ОС. Распределение дискового

пространства. Инсталяция БД. Совсместимость, расширяемость и

масштабируемость.

6. Управление и обслуживание технических средств. Эксплуатация и

сопровождение БД.

7. Резервное копирование и восстановление данных. Журнализация.

Регистрация событий и сбоев, контроль условий функционирования

оборудования.

8. Управление безопасностью.

82. Администрирование данных

В обязанности разработчика входит:• проектирование и разработка базы данных;

• проектирование структуры базы данных в соответствии с

установленными требованиями;

• оценка требований необходимой памяти;

• формулирование модификаций структуры базы данных;

• передача этой информации администратору базы данных

(инструкция администратору), а также создание иных

инструктивных документов (инструкции оператору,

пользователю и т.п.);

• установка мер по защите базы данных в процессе её

разработки и эксплуатации и др.

83. Администрирование данных

В обязанности администратора могут входить:• инсталляция БД и обновление версий СУБД;

• распределение дисковой памяти и планирование требований

системы к памяти;

• создание структур памяти в базе данных (табличных пространств);

• создание первичных объектов (таблиц, индексов);

• модификация структуры базы данных;

• отслеживание и оптимизация производительности базы данных;

• соблюдение лицензионных соглашений;

• зачисление пользователей и поддержание защиты системы;

• управление и отслеживание доступа пользователей к базе данных;

• планирование резервного копирования и восстановления;

• поддержание архивных данных на устройствах хранения

информации;

• осуществление резервного копирования и восстановления.

84. Администрирование данных

• Очень велик объем служебной информации:описание схем баз данных, индексы, временные

таблицы, пространство для сортировки, файлы

журнала, архивы и др.

• Для такой информации требуется объем,

превосходящий объем собственно данных.

• Файлы журналов транзакций, архивов

целесообразно размещать на других физических

дисках.

85. Администрирование данных

• Рациональный способ – обеспечениеосновных задач обработки данных одним

или несколькими дисками.

• Один диск – ОС, второй диск – данные,

третий – журнал транзакций, четвертый –

индексы.

86. Администрирование данных

• С целью обеспечения достоверности и постояннойработоспособности БД периодически вручную или

автоматически осуществляется копирование базы данных.

Основными причинами, побуждающими выполнение

процедур копирования, являются различные структурные

изменения базы данных:

• создание или удаление табличного пространства;

• добавление или переименование (перемещение) файла

данных в существующем табличном пространстве;

• добавление, переименование (перемещение) или

удаление журнала повторения и др.

87.

• 1. Непротиворечивое (холодное) резервное копирование,когда копии создаются, в случае закрытой для

пользователей БД (close). Копия базы данных, созданной в

автономном режиме, содержит: все файлы данных,

журналы повторов и управляющие файлы. После

остановки БД, все файлы базы копируются на один из

backup дисков. По окончании копирования

осуществляется перезагрузка базы данных.

• 2. Резервное (горячее) копирование в оперативном

режиме, к примеру, когда БД всё время находиться в

оперативном режиме и доступна пользователям.

88. Администрирование данных

• Добавление нового пользователя,предоставление ему прав доступа;

• Создание групп пользователей, ролей

• Защита баз данных

• Безопасность Microsoft SQL Server

89. Тема 5. Служба каталогов ActiveDirectory. Механизм групповой политики.

• Для управления пользователями в MS Windows используется понятиеучетной записи.

• Учетная запись в Active Directory — объект, содержащий все сведения,

позволяющие определить пользователя домена.

• К таким сведениям относятся:

– имя пользователя,

– пароль

– группы, членом которых является его учетная запись.

• Учетные записи пользователей хранятся либо в Active Directory, либо на

локальном компьютере.

– На компьютерах с Windows XP Professional и рядовых серверах с

Windows Server 2003 управление локальными учетными записями

пользователей осуществляется с помощью компонента «Локальные

пользователи и группы».

– На контроллерах домена под управлением Windows Server 2003 для

этого используется компонент «Active Directory — пользователи и

компьютеры».

90. Код безопасности

• Учетные записи пользователей и компьютеров (атакже группы) называются участниками

безопасности. Участники безопасности являются

объектами каталогов, которые автоматически

назначают коды безопасности (SID) для доступа к

ресурсам домена.

• Код безопасности – структура данных

переменной длины, определяющая учетные

записи пользователей, групп и компьютеров. Код

безопасности присваивается учетной записи при

ее создании. Внутренние процессы Windows

обращаются к учетным записям по их кодам

безопасности, а не по именам пользователей или

групп.

91. Использование учетных записей

Учетная запись пользователя или компьютера используется для следующих

целей:

– Проверка подлинности пользователя или компьютера. Учетная запись

пользователя дает право войти в компьютеры и в домен с подлинностью,

проверяемой доменом. Каждый входящий в сеть пользователь должен иметь

собственную учетную запись и пароль. Для обеспечения максимальной

безопасности следует запретить пользователям использовать одну и ту же учетную

запись.

– Разрешение или запрещение доступа к ресурсам домена. Как только проверка

подлинности пользователя завершена, он получает или не получает доступ к

ресурсам домена в соответствии с явными разрешениями, назначенными данному

пользователю на ресурсе.

– Администрирование других участников безопасности. Active Directory создает

объект «Участник внешней безопасности» в локальном домене для представления

каждого участника безопасности из внешнего доверенного домена.

– Аудит действий, выполняемых с использованием учетной записи пользователя или

компьютера.

92. Управление пользователями

• Управление пользователями включает такиефункции:

–

–

–

–

Создание учетной записи для пользователя;

Изменение пароля;

Отключение/включение учетной записи;

Удаление учетной записи пользователя.

• Для управления учетными записями в домене

Windows 2003 можно использовать оснастку

Active Directory — пользователи и компьютеры

или команду dsadd user.

93. Графический интерфейс управления пользователями

94. Командный интерфейс управления пользователями

• Добавление пользователя в домен Windowsосуществляется командой

– dsadd user

– dsadd user "CN=Иван Петров, CN=Users, DC=UFO, DC=ROSNOU, DC=RU"

– Опциями команды являются:

• - pwd – устанавливает новый пароль пользователя;

• - mail – устанавливает адрес электронной почты

• - mustchpwd yes|no – определяет должен ли пользователь поменять пароль

при следующем входе

• - canchpwd yes|no – определяет может ли пользователь изменить пароль

• - disabled yes|no – определяет может ли пользователь войти в домен

95. Командный интерфейс управления пользователями

• Другие команды управленияпользователями через командную

строку:

– dsmod user – внесение изменений в учетную запись

пользователя

– dsrm user – удаляет пользователя из Active Directory

– dsmove user – перемещает учетную запись

– dsquery user – запрашивает в Active Directory список

пользователей по заданным критериям поиска

– dsget user – показывает атрибуты заданного объекта

96. Командный интерфейс управления пользователями

• Команды, позволяющие удаленно управлятьпользователями через сеть, являются:

– net user /domain – вывод списка пользователей домена

– net user <name> <pwd> /add /domain – добавление пользователя в

домен

– net user <name> <pwd> /domain – изменение пароля пользователя

– net user <name> /delete /domain – удаление пользователя

– net accounts – настройка свойств учетной записи (мин. длина

пароля и т.д.)

97. Управление группами

• Другая задача администрирования – управлениегруппами. Управление группами включает в себя:

– создание группы;

– добавление пользователей в группу;

– удаление группы.

• В Active Directory определены следующие типы

групп безопасности:

– локальные группы;

– глобальные группы;

– универсальные группы.

98. Группы безопасности

• Локальная группа – группа, права членства и доступакоторой не распространяются на другие домены.

• Глобальная группа – определяет область действия как

все деревья в лесе домена. Глобальная группа привязана

к конкретному домену и в нее могут входить только

объекты и другие группы, принадлежащие к данному

домену.

• Универсальная группа – определяет область действия

все домены в рамках того леса, в котором они

определены. Универсальная группа может включать в

себя объекты, ассоциированные с учетными записями

пользователей, компьютеров и групп, принадлежащих

любому домену леса.

99. Создание группа в Active Directory

Для создания группы с помощью

графического интерфейса

используется оснастка Active

Directory — пользователи и

компьютеры. Необходимо открыть

контейнер Users и создать новую

группу.

В нижнем левом углу определяется

область действия группы.

Группы распространения

применяются только в электронной

почте.

Группы безопасности используются

как для управления доступом, так и

в качестве списков рассылки.

100. Командный интерфейс управления группами

• Для управления группами можно использовать икоманды управления объектами Active Directory:

–

–

–

–

dsadd group – добавляет группу

dsmod group – внесение изменений в учетную запись пользователя

dsrm – удаляет объект из Active Directory

dsquery group – запрашивает в Active Directory список групп по заданным

критериям поиска

– dsget group – показывает атрибуты заданного объекта

• Другой вариант – применение команды net:

–

–

–

–

net group <grp> /add /domain

net group <grp> /delete /domain

net localgroup <grp> /add /domain

net localgroup <grp> /delete /domain

101. Управление подразделениями

Использование подразделений

(организационных единиц – OU)

представляет способ упрощения задач

управления пользователями и

компьютерами предприятия.

Управление подразделениями включает

в себя задачи создания и удаления

организационных единиц.

Для создания нового подразделения

необходимо воспользоваться командой

контекстного меню оснастка Active

Directory — пользователи и

компьютеры.

Для управления подразделением, как

объектом службы каталогов Active

Directory применяется условное

обозначение OU, например:

– dsadd ou ou=434,dc=ufo,dc=rosnou, dc=ru

102. Управление учетными записями компьютера

Учетная запись, хранящаяся в Active

Directory и однозначно

определяющая компьютер в домене.

Учетная запись компьютера

соответствует имени компьютера в

домене.

Для добавления, изменения учетной

записи компьютера можно

использовать, как графический

интерфейс оснастки Active Directory

— пользователи и компьютеры, так

и командный интерфейс.

Например, команды:

– net computer \\comp /add

– net computer \\comp /delete

Компьютеры могут участвовать в

группах безопасности.

103. Внесение пактеных изменений

• Команды службы каталогов полезны при работе с несколькимипользователями, компьютерами или подразделениями.

• Для повышения эффективности работы с сотнями объектов Active

Directory можно использовать команды пакетных изменений:

– csvde – Импорт и экспорт данных из Active Directory с помощью файлов,

хранящих данные в формате CSV (comma-separated value). Кроме того,

возможна поддержка пакетных операций на основе файлового стандарта

CSV.

– ldifde – Служебный инструмент, позволяющий производить пакетные

изменения. Создает, изменяет и удаляет объекты папок на компьютерах с

операционной системой Windows Server 2003 или Windows XP

Professional. Пользователь может также использовать Ldifde для

расширения схемы, экспорта сведений Active Directory о пользователе и

группе в другие приложения или службы и для заполнения Active

Directory данными из других служб каталогов.

104. Безопасность в Active Directory

• Спецификации каталогов X.500 были определены в оделиOSI в 1988 г. Протокол службы каталогов является

основным коммуникационным протоколом,

использующимся для организации запросов к каталогу

X.500.

• Lightweight Directory Access Protocol (LDAP) – основной

протокол, используемый для доступа к Active Directory.

• Для того, чтобы X.500-клиент мог организовать запрос к

каталогу, необходимо установить сеанс связи с сервером

каталога. Для установления связи необходимо пройти

операцию связывания, требующую аутентификации.

105. Защита Active Directory

• Для обеспечения безопасности хранимойинформации в Active Directory необходимо

решить вопросы:

– Каким образом разрешается доступ для

зарегистрированных пользователей?

– Каким образом запрещается доступ к

конфиденциальным данным для

незарегистрированных пользователей?

– Каким образом разделяется доступ к

информационным объектам для различных

пользователей?

106. Методы обеспечения безопасности

• Аутентификация – проверка подлинностипользователя, входящего в сеть Windows,

• Доступ к объектам – для управления доступом к

объектам каталога используются списки контроля

доступа (ACL).

• Групповые политики – Active Directory позволяет

использовать политики, которые разрешают и

запрещают доступ к ресурсам и участкам сети.

107. Списки контроля доступа

• Список средств защиты, которые применяются для всегообъекта, набора его свойств или для его отдельного

свойства. Существует два типа таблиц управления

доступом:

– избирательные (DACL) – часть дескриптора безопасности

объекта, предоставляющая или запрещающая доступ к объекту

для конкретных пользователей или групп. Изменять разрешения

управления в избирательной таблице доступом может только

владелец объекта;

– системные (SACL) – часть дескриптора безопасности объекта,

определяющая перечень проверяемых событий для пользователя

или группы. Примерами таких событий являются: доступ к

файлам, вход в систему, выключение системы .

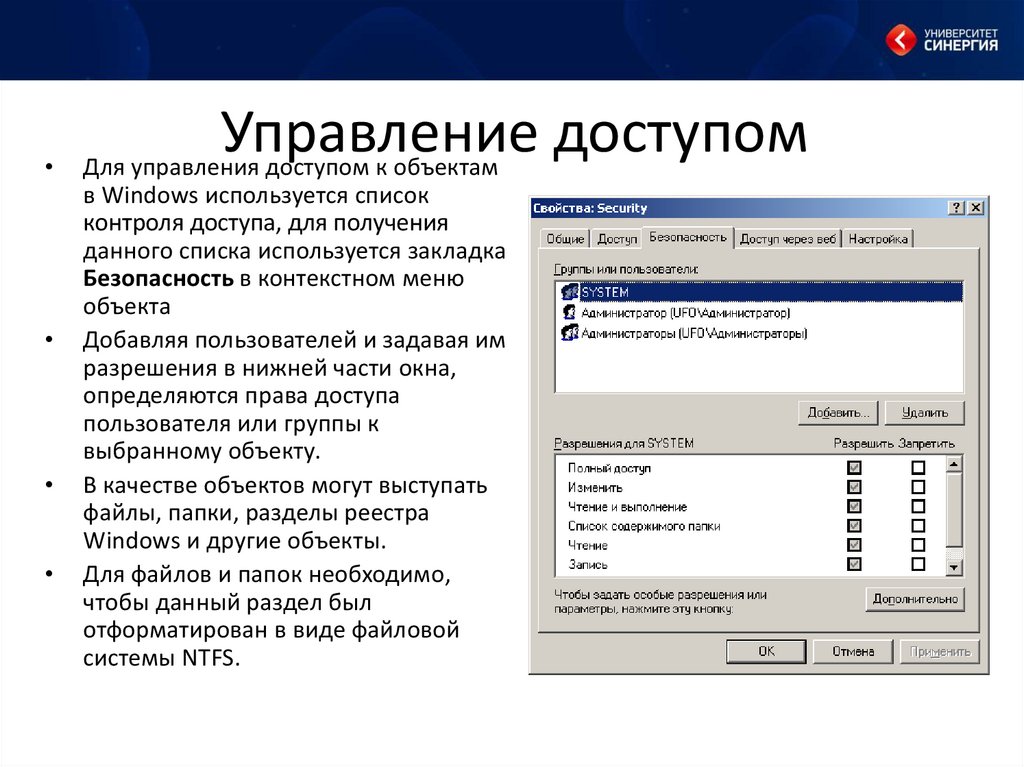

108. Управление доступом

Управление

доступом

Для управления доступом к объектам

в Windows используется список

контроля доступа, для получения

данного списка используется закладка

Безопасность в контекстном меню

объекта

Добавляя пользователей и задавая им

разрешения в нижней части окна,

определяются права доступа

пользователя или группы к

выбранному объекту.

В качестве объектов могут выступать

файлы, папки, разделы реестра

Windows и другие объекты.

Для файлов и папок необходимо,

чтобы данный раздел был

отформатирован в виде файловой

системы NTFS.

109. Групповые политики

Инфраструктура в рамках службы каталогов Active Directory, обеспечивающая

изменение и настройку параметров пользователей и компьютеров, включая

безопасность и данные пользователя, на основе каталогов.

Групповая политика используется для определения конфигураций для групп

пользователей и компьютеров. С помощью групповой политики можно

задавать параметры политик на основе реестра, безопасности, установки

программного обеспечения, сценариев, перенаправления папки, служб

удаленного доступа и Internet Explorer.

Параметры созданной пользователем групповой политики содержатся в

объекте групповой политики (GPO). Связав GPO с выбранными контейнерами

Active Directory; сайтами, доменами и подразделениями; можно применить

параметры политики этого GPO к пользователям и компьютерам в

соответствующих контейнерах Active Directory.

Для создания GPO используется редактор объектов групповой политики. Для

управления объектами групповой политики на предприятии можно

использовать консоль управления групповой политикой (GPMC).

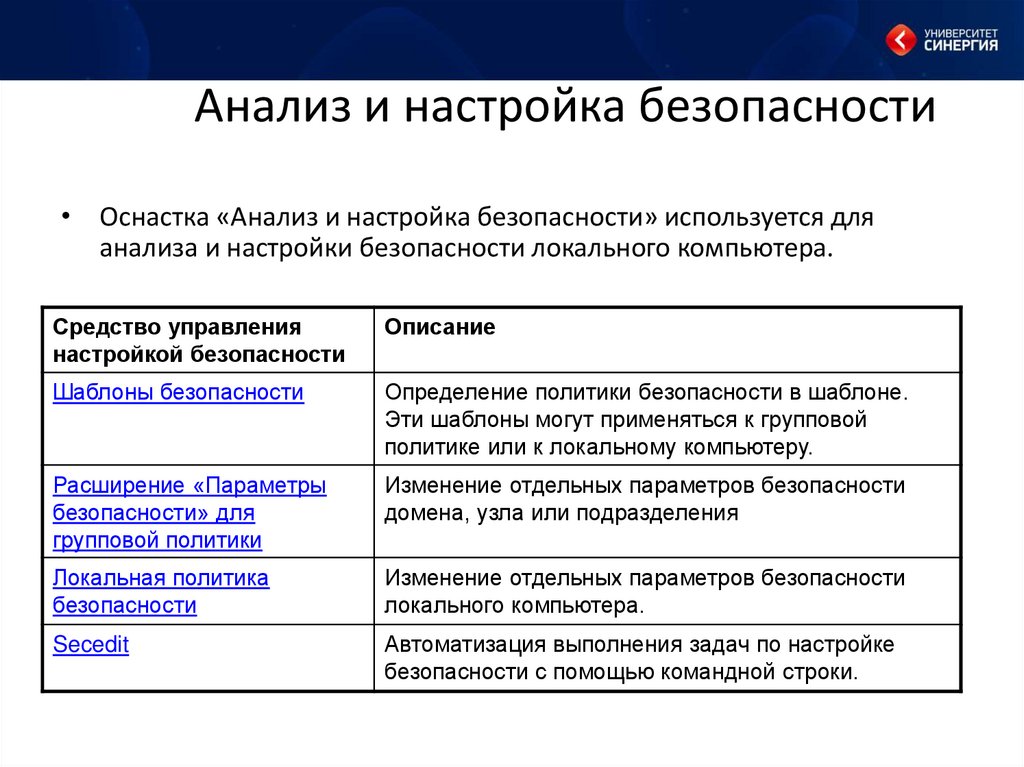

110. Анализ и настройка безопасности

• Оснастка «Анализ и настройка безопасности» используется дляанализа и настройки безопасности локального компьютера.

Средство управления

настройкой безопасности

Описание

Шаблоны безопасности

Определение политики безопасности в шаблоне.

Эти шаблоны могут применяться к групповой

политике или к локальному компьютеру.

Расширение «Параметры

безопасности» для

групповой политики

Изменение отдельных параметров безопасности

домена, узла или подразделения

Локальная политика

безопасности

Изменение отдельных параметров безопасности

локального компьютера.

Secedit

Автоматизация выполнения задач по настройке

безопасности с помощью командной строки.

111. Шаблоны безопасности

• Шаблоны безопасности (Security Templates) – файл, содержащийпараметры безопасности. Шаблоны безопасности могут быть

применены на локальном компьютере, импортированы в объект

групповой политики или использованы для анализа безопасности.

• Для управления шаблонами используется изолированная оснастка

mmc, позволяющая создавать текстовые файла шаблонов, которые

содержат параметры настройки безопасности.

• Конфигурации безопасности может быть применена к локальному

компьютеру или импортирована в объект групповой политики (GPO)

Active Directory.

• При импорте шаблона безопасности в GPO групповая политика

обрабатывает шаблон и соответствующим образом изменяет члены

GPO, которыми могут являться пользователи или компьютеры.

112. Примеры шаблонов безопасности

• В Windows 2003 существует несколько готовых шаблонов безопасности:– Setup security и DC security – шаблоны по умолчанию для рядового

сервера и контроллера домена

– Compatws – используется, чтобы устранить необходимость вхождения

пользователей в группу «Опытные пользователи»

– Securews повышает безопасность путем удаления всех членов группы

«Опытные пользователи» на компьютерах работающих под

управлением Windows 2000 и XP.

– Hisecws и HisecDC используется для работы в однородном домене

Windows 2000, 2003.

• Готовые шаблоны безопасности представляют собой отправную точку в

создании политик безопасности, которые настраиваются, чтобы

удовлетворять организационным требованиям.

• По умолчанию готовые шаблоны безопасности сохранены в расположении:

– системный_корневой_каталог\Security\Templates

113. Стандартные шаблоны безопасности

• Безопасность по умолчанию (Setup security.inf)• Шаблон Setup security.inf создается во время установки для каждого

компьютера. Шаблон может различаться на разных компьютерах, в

зависимости от того, производилась ли новая установка или

обновление.

• Шаблон Setup security.inf содержит параметры безопасности,

используемые по умолчанию, которые применяются во время

установки операционной системы, включая разрешения для файлов

корневого каталога системного диска. Он может быть использован на

компьютерах-серверах и компьютерах-клиентах, но не на

контроллерах домена. Части этого шаблона могут быть использованы

для восстановления системы после сбоя.

• Шаблон Setup security.inf нельзя применять при помощи оснастки

«Групповая политика». Данный шаблон имеет большой объем, при

его применении с помощью оснастки «Групповая политика»

возможно серьезное снижение производительности в связи с

периодическим

обновлением

политики

и

перемещением

значительного объема данных в домене.

• Шаблон рекомендуется применять по частям. Рекомендуется

использование средства командной строки Secedit, дающего такую

возможность.

114. Стандартные шаблоны безопасности

Безопасность по умолчанию для контроллеров домена (DCsecurity.inf)

Данный шаблон создается при назначении сервера

контроллером домена. Он отражает настройки безопасности,

используемые по умолчанию для файлов, реестра и

системных служб.

Применение этого шаблона приводит к установке значений

по умолчанию в данных областях, но может перезаписать

разрешения для новых файлов, ключей реестра и системных

служб, созданных другими приложениями.

Шаблон может быть применен с помощью оснастки «Анализ

и настройка безопасности» или средства командной строки

Secedit.

115. Стандартные шаблоны безопасности

Совместимый (Compatws.inf)

Разрешения по умолчанию для рабочих станций и серверов сначала создаются для

их локальных групп: «Администраторы», «Опытные пользователи» и

«Пользователи». Члены группы «Администраторы» обладают наибольшими

правами, тогда как члены группы «Пользователи» — наименьшими, можно

значительно повысить безопасность, надежность и снизить общую стоимость

владения системой, если придерживаться следующих правил:

– убедиться, что конечные пользователи являются членами группы

«Пользователи»;

– внедрить приложения, которые могут успешно запускаться и выполняться

членами группы «Пользователи».

Лица, обладающие правами группы «Пользователи» могут работать с

сертифицированными приложениями

Члены группы «Опытные пользователи» обладают наследуемыми возможностями,

такими как создание пользователей, групп, принтеров и общих ресурсов, некоторые

администраторы предпочитают предоставить дополнительные разрешения группе

«Пользователи», вместо зачисления конечных пользователей в группу «Опытные

пользователи». Для этих целей служит «Совместимый» шаблон.

При помощи шаблона «Совместимый» можно изменить разрешения для файлов и

реестра, используемые по умолчанию для группы «Пользователи», и

соответствующие требованиям большинства приложений, не входящих в число

сертифицированных.

116. Стандартные шаблоны безопасности

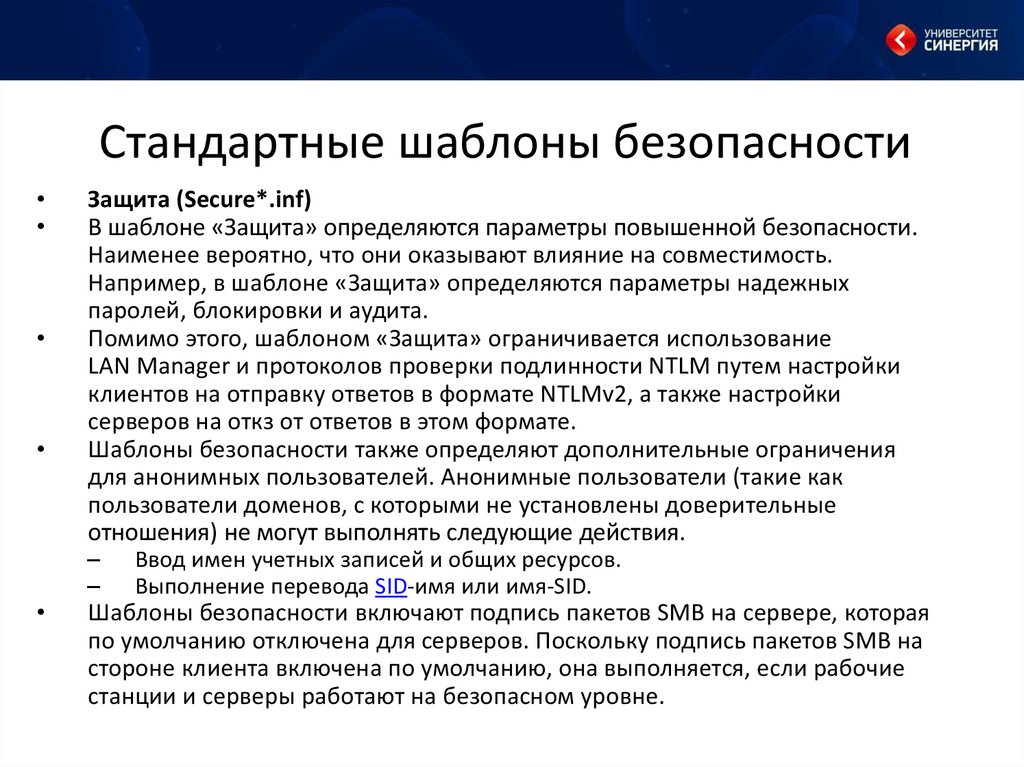

Защита (Secure*.inf)

В шаблоне «Защита» определяются параметры повышенной безопасности.

Наименее вероятно, что они оказывают влияние на совместимость.

Например, в шаблоне «Защита» определяются параметры надежных

паролей, блокировки и аудита.

Помимо этого, шаблоном «Защита» ограничивается использование

LAN Manager и протоколов проверки подлинности NTLM путем настройки

клиентов на отправку ответов в формате NTLMv2, а также настройки

серверов на откз от ответов в этом формате.

Шаблоны безопасности также определяют дополнительные ограничения

для анонимных пользователей. Анонимные пользователи (такие как

пользователи доменов, с которыми не установлены доверительные

отношения) не могут выполнять следующие действия.

–

–

Ввод имен учетных записей и общих ресурсов.

Выполнение перевода SID-имя или имя-SID.

Шаблоны безопасности включают подпись пакетов SMB на сервере, которая

по умолчанию отключена для серверов. Поскольку подпись пакетов SMB на

стороне клиента включена по умолчанию, она выполняется, если рабочие

станции и серверы работают на безопасном уровне.

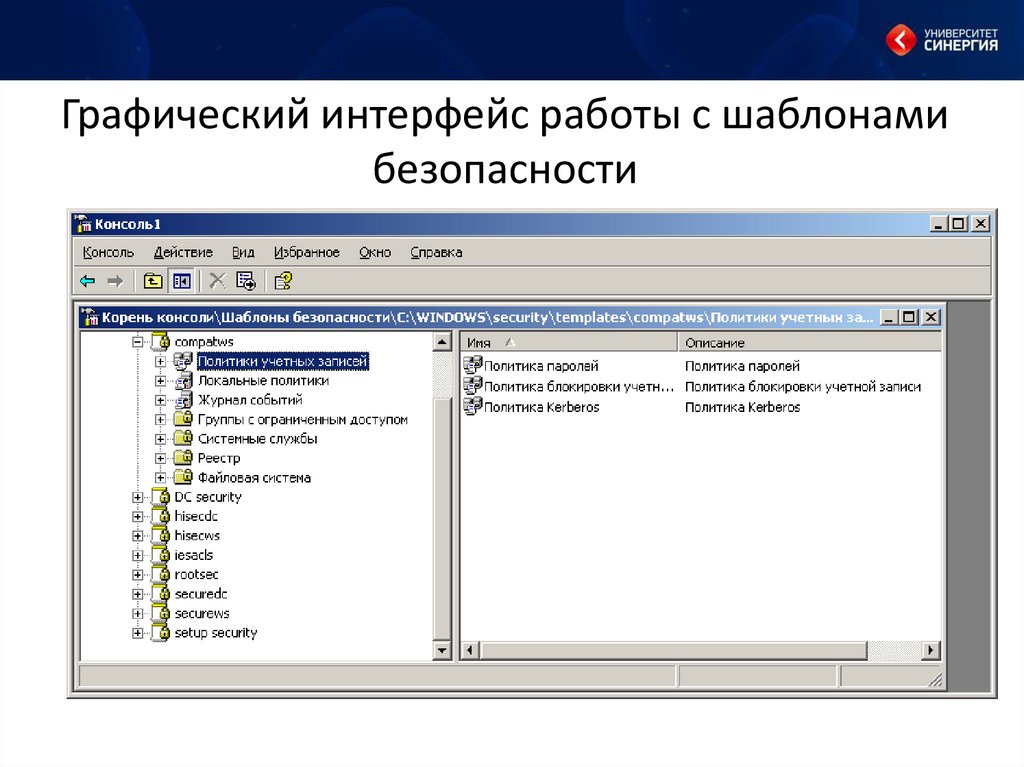

117. Графический интерфейс работы с шаблонами безопасности

118. Анализ и настройка безопасности

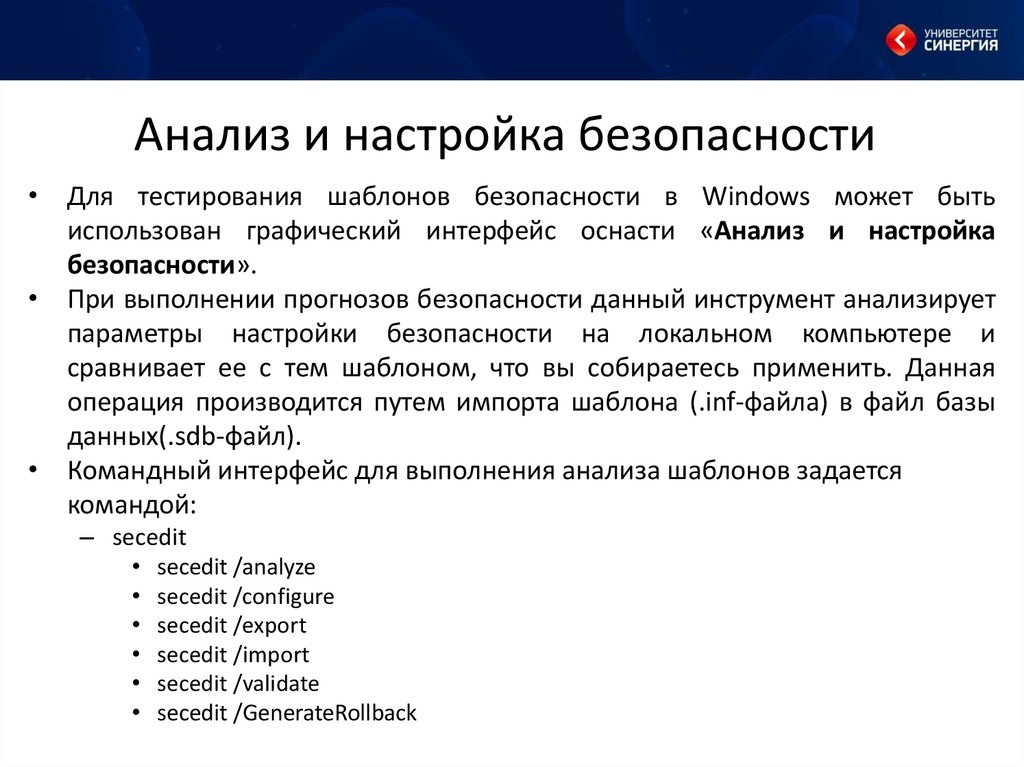

• Для тестирования шаблонов безопасности в Windows может бытьиспользован графический интерфейс оснасти «Анализ и настройка

безопасности».

• При выполнении прогнозов безопасности данный инструмент анализирует

параметры настройки безопасности на локальном компьютере и

сравнивает ее с тем шаблоном, что вы собираетесь применить. Данная

операция производится путем импорта шаблона (.inf-файла) в файл базы

данных(.sdb-файл).

• Командный интерфейс для выполнения анализа шаблонов задается

командой:

– secedit

secedit /analyze

secedit /configure

secedit /export

secedit /import

secedit /validate

secedit /GenerateRollback

119. Службы каталогов

• Основная цель объединения компьютеров в вычислительную сеть –обеспечение совместного использования ресурсов.

• Одна из основных решаемых задач – реализация оптимального метода

организации общих ресурсов.

• В крупной организации речь идет о множестве ресурсов и множестве

потребителей данных ресурсов. Для эффективного управления такими

списками применяются разные методы. Один из методов – развертывание

службы каталогов.

• Служба каталогов – сетевая служба позволяющая пользователям получить

доступ к ресурсу без знания точного месторасположения ресурса.

• При использовании службы каталогов вся информация об объектах сети

объединяется в каталог (directory).

• Внутри каталога объекты организуются в соответствии с физической или

логической структурой сети.

120. Службы каталогов

• Службы каталогов решают следующие задачи:– Управление сетевыми ресурсами. Служба каталогов облегчает

пользователям поиск необходимых ресурсов, скрывая подробности

реализации механизма поиска.

– Управление пользователями. Каждый пользователь в сети

идентифицируется набором реквизитов. Это позволяет осуществлять

управление доступом к сетевым ресурсам.

– Управление приложениями. В крупных вычислительных сетях

возникает задача централизованного управления программным

обеспечением, включая развертывание новых приложений и

обновление существующих.

– Обеспечение функционирования сети. Использование службы

каталогов позволяет решить вопросы выделения IP-адресов, других

параметров сети.

• Сети Microsoft организуются с использованием службы

каталогов Active Directory.

121. Пространство имен X.500 и протокол LDAP

• Пространство имен (в соответствии со стандартом X.500)представляет собой иерархическую структуру имен,

которая идентифицирует уникальный путь к контейнеру

службы каталога.

• Это пространство имен определяется в числовой

(точечной) нотации или в строковой.

• В строковой нотации пользовательский объект

представляемый как:

– cn=Dmitry, cn=Users, dc=Rosnou, dc=ru

– Для удовлетворения требованию уникальности в пространстве

имен X.500 в домене Rosnou.ru в контейнере Users может быть

единственное имя Dmitry.

122. Протокол LDAP

• Протокол LDAP (облегченный протокол службы каталогов) являетсяпротоколом доступа. В данном протоколе для именования объектов

используется система характерных имен (Distinguish Name),

предоставляющая информацию обо всех узлах дерева каталогов.

• Представление иерархии имен LDAP имеет вид:

– LDAP: // cn=Dmitry, cn=Users, ou=faculty, dc=Rosnou, dc=ru

– При записи характерного имени используются специальные ключевые

слова:

• DC – составная часть доменного имени;

• OU – организационная единица;

• CN – общее имя.

– Имя, идентифицирующее сам объект, согласно терминологии LDAP,

выступает в качестве относительного характерного имени. Относительное

имя может быть не уникальным в рамках всего дерево, но должно быть

уникальным в пределах контейнера.

– Каноническое имя подобно характерному имени, за исключением того,

что опускаются сокращения, обозначающие тип контейнера:

• Rosnou.ru/faculty/Users/Dmitry

123. Доменная модель службы каталогов

• В рамках каталога Active Directory одним из основных понятийявляется понятие домена – совокупность компьютеров,

характеризующихся наличием общей базы учетных записей

пользователей и единой политики безопасности.

• Использование доменов позволяет разделить пространство имен на

несколько фрагментов. Каждый объект может принадлежать только

одному домену.

• Цели создания доменов:

– Разграничение административных полномочий.

– Создание единой политики безопасности.

– Разделение доменного контекста имен.

• Центральным компонентом домена выступают серверы, хранящие

фрагменты каталогов. Такие серверы называются контроллерами

домена.

124. Иерархия доменов

• Windows позволяеторганизовать разные типа

иерархии доменов.

– Отношение между

доменами по схеме

«родитель-потомок». Имя

дочернего домена включает

в себя имя родительского

домена.

– Отношения, включающие

несколько связанных

деревьев – лес доменов

(forest).

Дерево доменов

rosnou.ru

office.rosnou.ru

stud.rosnou.ru

Лес доменов

rosnou.ru

office.rosnou.ru

rnu.ua

kiev.rnu.ua

125. Доверительные отношения

• Для объединения объектов, хранящихся в разныхдоменов должны существовать определенные

связи – доверительные отношения.

• Механизм установленных доверительных

отношений позволяет организовать процесс

аутентификации объектов и субъектов системы.

• Выделяют два типа доверительных отношений:

– Односторонние доверительные отношения

– Двусторонние доверительные отношения

126. Контроллеры домена

• Контроллеры домена в доменах Windows отвечают зааутентификацию пользователей и содержат фрагмент каталога.

• Некоторые операции могут выполняться только одним контроллером.

Эти операции называются операции с одним исполнителем (flexible

single-master operations – FSMO).

• Контроллеры доменов могут выполнять специализированные роли:

– Роли, требующие уникальности в пределах всего леса доменов:

• Исполнитель роли владельца доменных имен

• Исполнитель роли владельца схемы

– Роли, требующие уникальности в пределах домена:

• Исполнитель роли владельца идентификаторов

• Исполнитель роли эмулятора основного контроллера домена

• Исполнитель роли владельца инфраструктуры каталога.

• По умолчанию все данные роли возлагаются на первый контроллер

домена, установленный в лесе.

• Процесс принудительной передачи функций специализированной

роли другому контроллеру называется захватом роли.

127. Разделы каталога

• В рамках каталога Active Directory выделяетсянесколько крупных фрагментов каталога –

разделов каталога, представляющих

законченные непрерывные поддеревья

(контексты имен):

–

–

–

–

–

Доменный раздел каталога

Раздел схемы каталога

Раздел конфигурации

Разделы приложений

Раздел глобального каталога

128. Раздел глобального каталога

• Глобальный каталог – специализированная база данных,содержащая фрагменты всех доменных контекстов имен.

• Для исключения чрезмерного разрастания базы данных в нее

включены значения только наиболее часто используемых атрибутов.

• Контроллер домена, выступающий в качестве носителя такой базы

данных, называется сервером глобального каталога. Он выполняется

следующие функции:

– Предоставление пользователям возможности поиска объектов в лесу

доменов по атрибутам

– Разрешение основного имени пользователя

– Предоставление информации о членстве пользователя в различных

группах с универсальной областью действия.

• В лесу доменов присутствует по крайней мере один сервер

глобального каталога. По умолчанию это первый контроллер

созданный в домене.

129. Другие разделы

• Раздел конфигурации – используется для размещениясведений о структуре системы: список всех доменов и деревьев

леса, перечень существующих контроллеров домена и

серверов глобального каталога.

• Доменный раздел – используется для размещения объектов,

являющихся непосредственно частью домена. Здесь хранятся

объекты, ассоциированные с пользователями, компьютерами,

общими ресурсами. Данный раздел передается в рамках

домена.

• Разделы приложений – могут быть созданы для различных

сетевых приложений. Разделы могут быть созданы

администратором вручную или самими приложениями при

помощи интерфейса программирования ADSI (Active Directory

Service Interfaces). Создание таких разделов позволяет

обращаться к приложениям используя общий подход доменных

имен.

130. Организационные единицы

• В структуре службы каталога можно использоватьспециальные объекты контейнерного типа, позволяющие

группировать объекты. Такими объектами являются

организационные единицы, позволяющие объединять

объекты в логическую структуру. Используются для

упрощения управления входящими в них объектами.

• Иерархия организационных единиц образуется только в

пределах домена. Организационные единицы

принадлежащие разным доменам леса не связаны друг

сдругом.

131. Управление службой Active Directory

• Для управления службой каталогов Active Directory используютсяспециальные средства администрирования.

Утилиты

администрирования

службы каталогов:

. Active Directory –

пользователи и

компьютеры

Active Directory –

домены и доверие

Active Directory –

сайты и службы

132. Управление службой Active Directory

Оснастка «Active Directory —

сайты и службы» является

консолью управления

Microsoft Management Console,

которую можно использовать

для администрирования

репликации данных каталога.

Другими средствами

управления Active Directory

являются программы

командной строки.

Программа Ntdsutil

используется для

обслуживания базы данных

Active Directory, управления

действиями одиночного

хозяина операций и удаления

метаданных, оставленных

контроллерами домена,

которые были удалены из сети

без выполнения

соответствующих операций

133. Службы ИНТЕРНЕТ в Windows Server 2003

Тема 6. Администрирование информационныхсистем. Администрирование интранетсервера IIS, корпоративный сайт и

виртуальный каталог.

Службы ИНТЕРНЕТ в Windows Server 2003

• Информационные службы Интернета (IIS) вместе с продуктами

семейства Microsoft Windows Server 2003 обеспечивают

комплексные, надежные, масштабируемые, безопасные и

регулируемые возможности веб-сервера при работе с

внутренними и внешними сетями, а также с Интернетом.

• IIS

является

инструментом

для

создания

мощных

коммуникационных

платформ

динамических

сетевых

приложений.

• Различные организации используют IIS для поддержки и

управления веб-страниц в Интернете или во внутренней сети, для

поддержки и управления FTP-узлами, для маршрутизации

новостей и почты, которые используют протоколы NNTP и SMTP.

134. Возможности служб IIS

• IIS 6.0 поддерживает последние веб-стандарты, такие какMicrosoft ASP.NET, XML и протокол SOAP, для разработки,

реализации и управления веб-приложениями.

• IIS 6.0 включает новые возможности для достижения

высокой производительности, надежности,

масштабируемости и безопасности большого числа вебузлов на одном или нескольких серверах IIS.

135. Повышенная надежность служб IIS 6.0

• IIS 6.0 обладает повышенной надежностью посравнению с предыдущими версиями благодаря

новой архитектуре обработки запросов, которая

обеспечивает изолированную среду для

выполнения приложений.

• Это позволяет отдельным веб-приложениям

работать независимо друг от друга в виде

независимых рабочих процессов.

136. Режимы работы

• IIS 6.0 можно настроить либо для работы в режиме изоляции рабочихпроцессов, в котором любой процесс запускается в изолированной

среде, либо в режиме изоляции IIS 5.0, в котором можно запускать

веб-приложения, несовместимые с режимом изоляции рабочих

процессов.

• В режиме изоляции рабочих процессов можно изолировать любой

объект или процесс — от отдельного веб-приложения до нескольких

узлов, обеспечив их работу в виде самостоятельного независимого

рабочего процесса службы веб-публикации.

• Это позволит исключить возможность сбоя в работе одного

приложения или узла из-за сбоя другого. Изоляция приложений или

узлов в отдельные процессы упрощает ряд задач по управлению.

137. Группы приложений

• Режим изоляции рабочих процессов позволяет клиентам создаватьнесколько групп приложений, где каждая группа приложений может

иметь уникальную конфигурацию.

• При этом повышается производительность и надежность, поскольку

эти группы приложений получают ответы на запросы

непосредственно из ядра, а не от службы Интернета.

• Группа приложений может быть настроена в режиме изоляции

рабочих процессов для обслуживания любых объектов — от одного

веб-приложения до нескольких веб-приложений и узлов.

• Назначение приложения группе приложений позволяет еще глубже

изолировать приложения и выполняется так же просто, как

назначение этому приложению группы в метабазе, к которой оно

должно маршрутизироваться.

• Узлы по умолчанию считаются обычным приложением, где корневое

пространство имен "/" настраивается в качестве приложения.

138. Обеспечение безопасности

• IIS 6.0 предоставляет набор средств и технологийобеспечения безопасности, гарантирующих

согласованность содержимого веб- и FTP-узлов, а также

передаваемых через эти узлы данных.

• Функции обеспечения безопасности IIS решают следующие

связанные с безопасностью задачи:

–

–

–

–

–

проверка подлинности клиента и сервера,

управление доступом,

шифрование потока данных,

использование цифровых сертификатов,

аудит.

139. Проверка подлинности

МетодУровень

безопасности

Способ

Отправки

паролей

Использование с прокси-серверами и

брандмауэрами

Требования к клиенту

Анонимная проверка

подлинности

Отсутствует

Не применяется

Доступно

Любой обозреватель

Обычная проверка

подлинности

Низкий

Открытый текст

в кодировке

Base64

Доступно, но отправка пароля

незащищенным текстом через проксисервер или брандмауэр рискованна,

поскольку кодировка Base64 не

зашифрована и легко декодируется

Большинство обозревателей

Краткая проверка

подлинности

Средний

Хешированная

Доступно

Internet Explorer 5 или более поздней

версии

Расширенная краткая

проверка подлинности

Средний

Хешированная

Доступно

Internet Explorer 5 или более поздней

версии

Встроенная проверка

подлинности Windows

Высокий

Хешированная

при использовании NTLM.

Билет Kerberos

при использовании Kerberos

Недоступно, за исключением

использования через подключение PPTP

Internet Explorer 2.0 или более поздние

версии для NTLM; Windows 2000 или

более поздние версии с Internet Explorer

5 или более поздними версиями для

Kerberos

Проверка подлинности

сертификатов

Высокий

Отсутствует

Доступно при использовании подключения

SSL

Internet Explorer и Netscape

Проверка подлинности

.NET Passport

Высокий

Зашифрована

Доступно при использовании подключения

SSL

Internet Explorer и Netscape

140. Управление доступом

• Правильное управление доступом к содержимому веб- иFTP-узлов является основным элементом организации

защищенного веб-сервера.

• Используя возможности Windows и системы безопасности

IIS, можно эффективно управлять доступом пользователей

к содержимому веб- и FTP-узлов. Управление доступом

может быть организовано на нескольких уровнях, от всего

веб- или FTP-узла до отдельных файлов.

• Каждой учетной записи предоставляются права

пользователя и разрешения.

– Права пользователя являются правами на выполнение

определенных действий на компьютере или в сети.

– Разрешения представляют правила, связанные с объектом,

таким как файл или папка, которые определяют, какие

учетные записи могут получить доступ к объекту.

141. Схема управление доступом

– Клиент запрашивает ресурс на сервере.– IP-адрес клиента проверяется на ограничения IP-адресов, заложенные в IIS. Если IPадресу отказано в доступе, запрос отклоняется и пользователю возвращается

сообщение «403 Доступ запрещен».

– Сервер, если это задано в настройке, запрашивает у клиента информацию для

проверки подлинности. Обозреватель либо приглашает пользователя указать имя и

пароль, либо предоставляет эту информацию автоматически.

– IIS проверяет допустимость учетной записи пользователя. Если учетная запись

пользователя не является допустимой, запрос отклоняется и пользователю

возвращается сообщение «401 Отказано в доступе».

– IIS проверяет наличие у пользователя веб-разрешений для запрашиваемого

ресурса. Если таких разрешений нет, запрос отклоняется и пользователю

возвращается сообщение «403 Доступ запрещен».

– Добавляются любые модули безопасности, такие как олицетворение Microsoft

ASP.NET.

– IIS проверяет для ресурса разрешения NTFS на статические файлы, ASP-страницы и

CGI-файлы. Если у пользователя нет разрешений NTFS, запрос отклоняется и

пользователю возвращается сообщение «401 Отказано в доступе».

– Если у пользователя имеются разрешения NTFS, запрос выполняется.

142. Шифрование

Шифрованием называют преобразование элементов информации с помощью

математической функции, после которого восстановление исходной информации

становится исключительно трудным для всех, кроме лица, которому адресована

информация. Основой этого процесса является математическое значение, которое

называют ключом, используемое функцией для однозначного сложного

преобразования информации.

Веб-сервер использует для защиты связи с пользователями в значительной степени

один и тот же процесс шифрования. После установления защищенной связи

специальный ключ сеанса используется и веб-сервером, и веб-обозревателем

пользователя как для шифрования, так и для расшифровки информации. Например,

когда правомочный пользователь пытается загрузить файл с веб-узла, для которого

требуется безопасный канал связи, веб-сервер использует ключ сеанса для шифрования

файла и относящихся к нему заголовков HTTP. После получения зашифрованного файла

веб-обозреватель использует копию того же ключа сеанса для восстановления файла.

Этот метод шифрования, несмотря на защиту, имеет существенный недостаток: при

создании защищенного канала по незащищенной сети может передаваться копия

ключа сеанса. Это означает, что компьютерному взломщику, желающему нарушить

систему безопасности подключения, достаточно перехватить ключ сеанса. Для

предотвращения таких ситуаций на веб-сервере применяется дополнительный способ

шифрования.

143. Шифрование с открытым ключом

Средство безопасности веб-сервера, работающее по протоколу SSL,

использует метод шифрования, известный под именем шифрования с

открытым ключом для защиты ключа сеанса от перехвата при передаче.

Шифрование с открытым ключом, в котором используются два

дополнительных ключа, закрытый и общий, выполняется следующим

образом:

– Веб-обозреватель пользователя устанавливает защищенную связь (https://) с вебсервером.

– Веб-обозреватель пользователя и сервер вступают в диалог, чтобы определить

уровень шифрования, который должен использоваться для защиты подключений.

– Веб-сервер отправляет обозревателю его открытый ключ.

– Веб-обозреватель шифрует сведения, используемые при создании ключа сеанса, с

помощью открытого ключа и отправляет их на сервер.

– С помощью закрытого ключа сервер расшифровывает сообщение, создает ключ

сеанса, шифрует его с помощью открытого ключа и отправляет обозревателю.

– Ключ сеанса используется как сервером, так и веб-обозревателем для шифрования

и расшифровывания передаваемых данных.

144. Сертификаты

Сертификаты содержат сведения, используемые для проверки подлинности

пользователей сети. Как и обычные формы установления подлинности,

сертификаты позволяют веб-серверам и пользователям проверить

подлинность друг друга перед установлением соединения.

Сертификаты содержат также значения для шифрования, или ключи, которые

используются для установления соединения по протоколу SSL между

клиентом и сервером. При использовании соединения SSL такие данные, как

номера банковских карт, передаются по сети в зашифрованном виде, поэтому

не могут быть перехвачены и использованы неавторизованными лицами.

Существуют два типа сертификатов, используемых протоколом SLL, —

серверные и клиентские сертификаты. Каждый из них имеет свой формат и

назначение.

– Серверные сертификаты содержат сведения о сервере, что позволяет клиенту

однозначно идентифицировать сервер до передачи важной информации.

– Клиентские сертификаты содержат личные данные клиентов, запрашивающих

доступ к узлу, и позволяют идентифицировать пользователей перед

предоставлением доступа к ресурсам узла.

145. Аудит

• Для отслеживания действий пользователей иобнаружения попыток несанкционированного

доступа к каталогам и файлам в системе NTFS

можно использовать средства аудита.

• В журнал аудита могут быть записаны следующие

события:

– успешные и неуспешные попытки входа пользователей

в систему;

– попытки доступа пользователей к запрещенным

учетным записям;

– попытки выполнения пользователями запрещенных

команд.

146. Администрирование IIS

• Для удовлетворения потребностей различных групппользователей IIS предоставляет широкий спектр средств

управления и администрирования.

• Администраторы могут настроить сервер, на котором

работает IIS 6.0, с помощью:

– Диспетчера IIS

– Административных сценариев

– Редактируя неформатированный файл конфигураций

IIS

– Удаленного доступа.