Similar presentations:

Обеспечение безопасности учетных записей и служб

1.

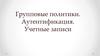

1Рис.1.Классификация и взаимосвязь положениймоделей безопасности КС

2.

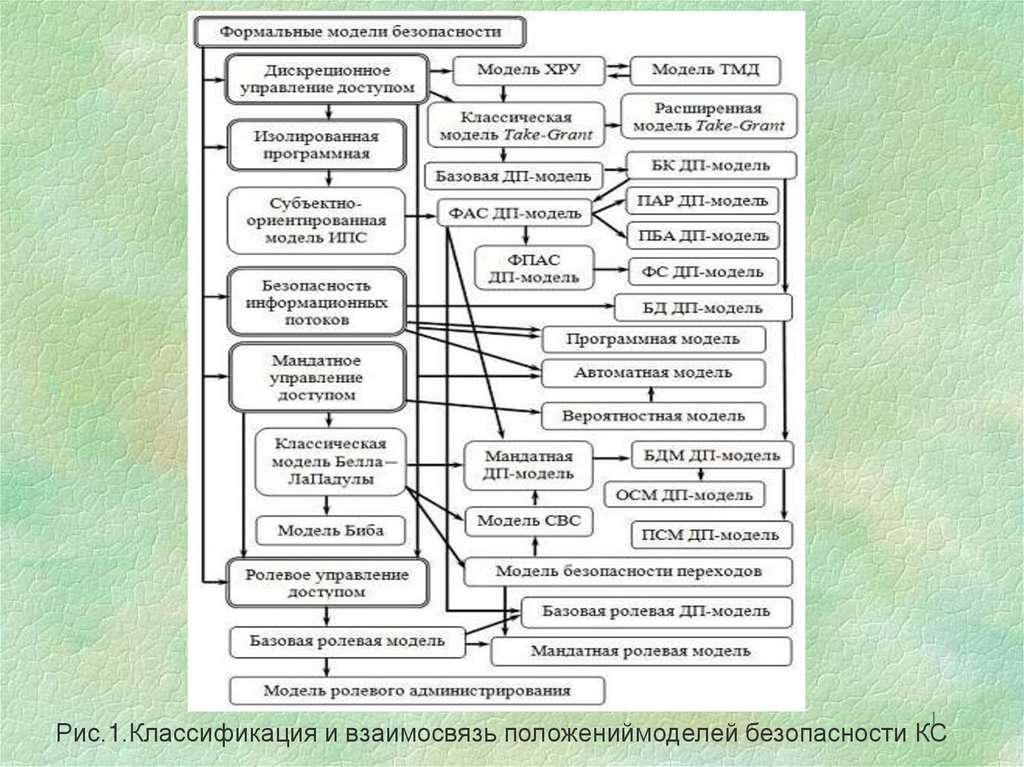

ОСТАЛЬНЫЕ ПОЛИТИКИПравила журнала регистрации определяют максимальные

объемы журналов и способы отслеживания их переполнения. Тут (и

далее) нам придется действовать двумя методами, так как оснастка

Локальная политика безопасности не позволяет

изменять данные параметры. Можно задать эти свойства в оснастке

Просмотр событий, а можно воспользоваться оснастками Анализ и

настройка безопасности и Шаблоны безопасности (о них мы поговорим

чуть позже, а пока загрузите в консоль MMC данные оснастки).

Правила групп с ограниченным членством — мощное средство

контроля за членством в группах, которые могут повлиять на

работоспособность и безопасность системы.

Например, один администратор добавил нового временного

администратора, а потом об этом забыл. Данные же правила запретят

ему выполнить подобную операцию. Применяются они, в основном, в

рамках домена, так как на локальном компьютере администратор

чаще всего один, значит, новых пользователей создает только он,

следовательно, за все только он и отвечает.

2

3.

Правилами системных служб устанавливаются тип запускаслужбы (его и некоторые другие свойства можно также задать в

оснастке Службы) и права доступа к ней. Это критичные параметры,

изменяйте их с умом.

Правила реестра задают права доступа к ветвям реестра,

владельца и ведение аудита.

Данные параметры можно менять с помощью редактора реестра

(Regedit.exe для XP, Regedt32.exe — для остальных NT).

Не рекомендуется изменять значения данных свойств для

корневой

ветви

HKEY_LOCAL_MACHINE во избежание

неработоспособности системы.

Правила файловой системы, как и правила реестра,

разграничивают доступ к ее объектам, назначают владельца и аудит.

Изменение этих параметров доступно из закладки свойств

Безопасность.

Не следует изменять параметры по умолчанию для папок и

файлов, используемых системой, таких, как %SystemRoot%, Documents

and Settings etc.

3

4. Обеспечение безопасности учетных записей и служб

45. Содержание

1.2.

3.

4.

Защита административных учетных

записей

Вопросы безопасности служб

Планирование безопасности служб

Обеспечение безопасности служб

5

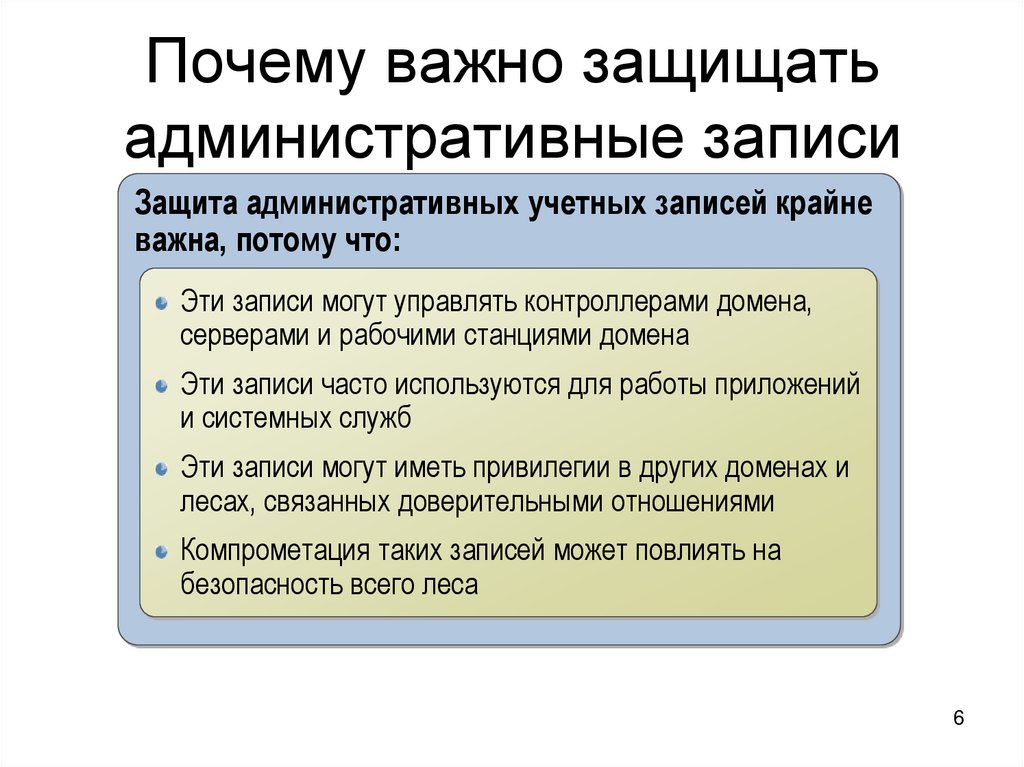

6. Почему важно защищать административные записи

Защита административных учетных записей крайневажна, потому что:

Эти записи могут управлять контроллерами домена,

серверами и рабочими станциями домена

Эти записи часто используются для работы приложений

и системных служб

Эти записи могут иметь привилегии в других доменах и

лесах, связанных доверительными отношениями

Компрометация таких записей может повлиять на

безопасность всего леса

6

7. Переименование учетной записи Administrator

Переименование записи Administrator снимает явныеуказания на то, что эта запись обладает особыми

привилегиями, однако при этом SID остается прежним:

S-1-5-domain-500

Создайте новую административную учетную запись и

отключите встроенную запись Administrator

7

8. Методы защиты административных записей

Методы защиты административных учетныхзаписей включают в себя:

Разделение пользовательских и административных

записей

Использование службы secondary logon

Отключение встроенной записи Administrator

Применение сложных паролей

Запрет функции делегирования для учетной записи

Повышение безопасности процесса регистрации в сети

8

9. Разделение пользовательских и административных записей

Рекомендации по разделению пользовательских иадминистративных ролей:

Используйте единственную надежно защищенную

учетную запись с правами Enterprise Admin

Для каждого администратора создайте две записи: одну

с правами пользователя для выполнения обычных

повседневных задач, вторую с административными

правами для выполнения административных задач

Не ассоциируйте почтовый ящик с административной

учетной записью

Не запускайте стандартные приложения и браузер под

административной учетной записью

9

10. Использование службы Secondary Logon

Используйте службу Secondary Logon (Runas.exe) длязапуска приложений, консолей и элементов в Панели

Управления в контексте администратора

10

11. Отключение встроенной учетной записи Administrator

Создайте дополнительного пользователя садминистративными правами и отключите встроенную

запись Administrator

11

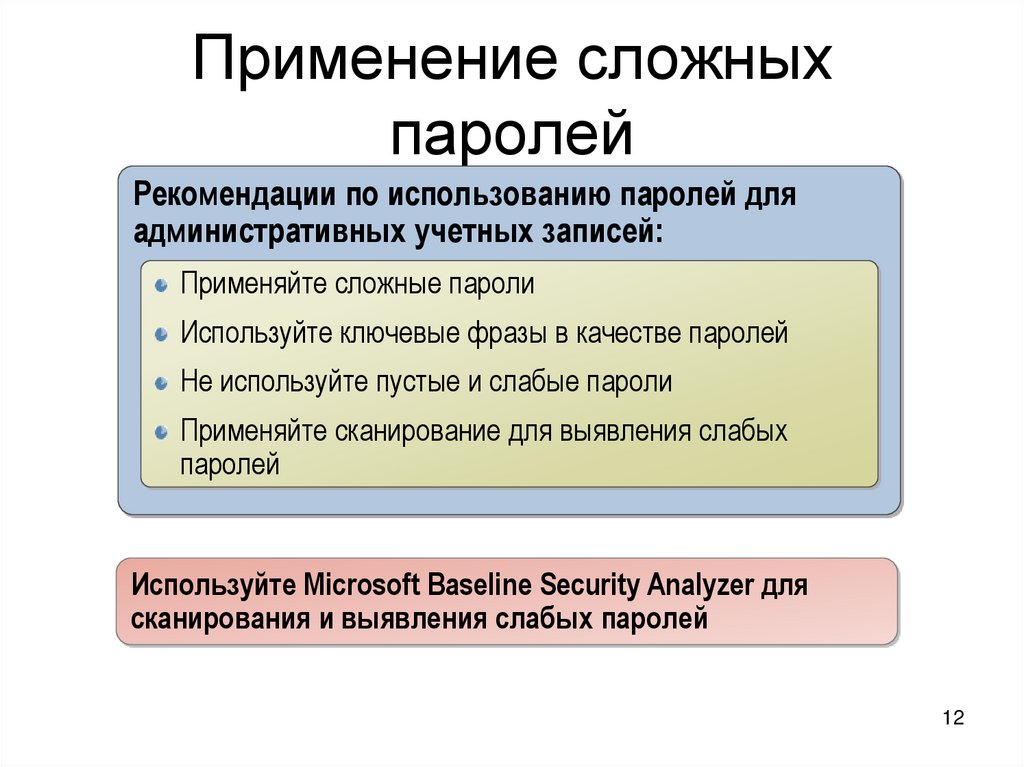

12. Применение сложных паролей

Рекомендации по использованию паролей дляадминистративных учетных записей:

Применяйте сложные пароли

Используйте ключевые фразы в качестве паролей

Не используйте пустые и слабые пароли

Применяйте сканирование для выявления слабых

паролей

Используйте Microsoft Baseline Security Analyzer для

сканирования и выявления слабых паролей

12

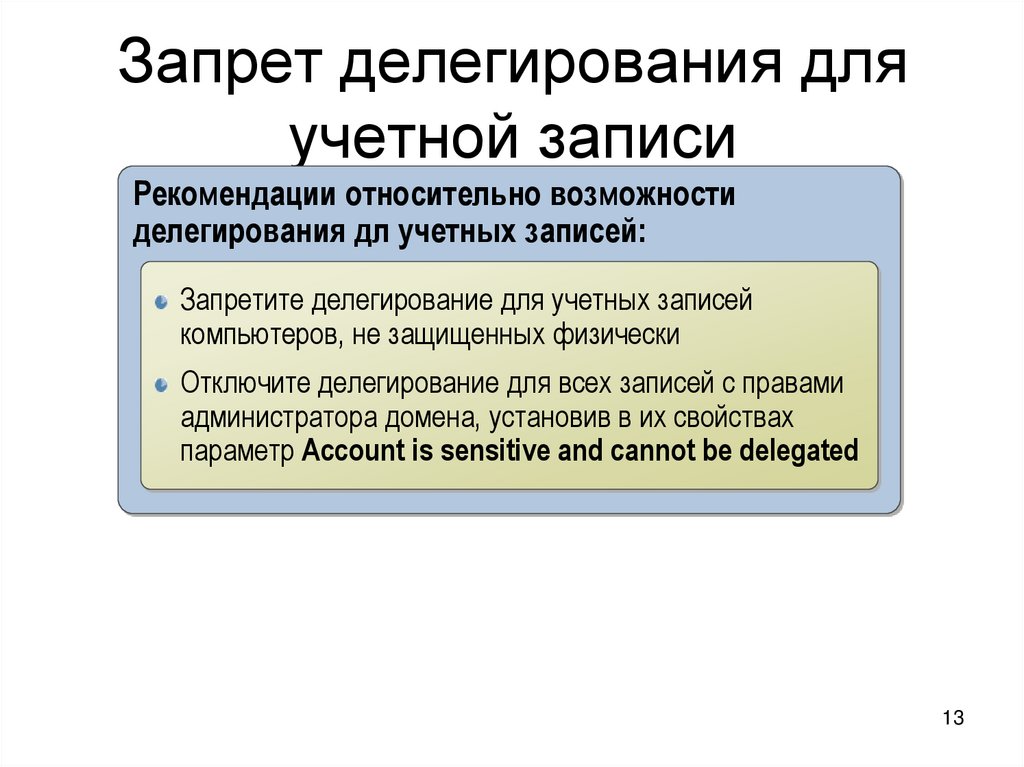

13. Запрет делегирования для учетной записи

Рекомендации относительно возможностиделегирования дл учетных записей:

Запретите делегирование для учетных записей

компьютеров, не защищенных физически

Отключите делегирование для всех записей с правами

администратора домена, установив в их свойствах

параметр Account is sensitive and cannot be delegated

13

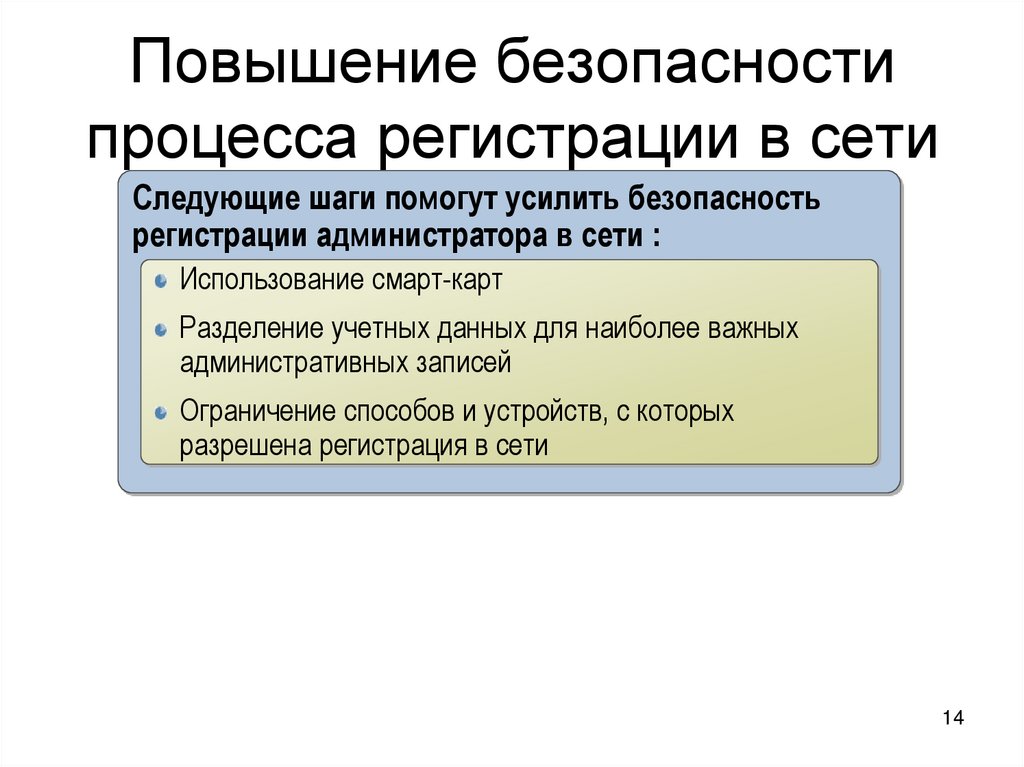

14. Повышение безопасности процесса регистрации в сети

Следующие шаги помогут усилить безопасностьрегистрации администратора в сети :

Использование смарт-карт

Разделение учетных данных для наиболее важных

административных записей

Ограничение способов и устройств, с которых

разрешена регистрация в сети

14

15. Содержание

Защита административных учетныхзаписей

• Вопросы безопасности служб

• Планирование безопасности служб

• Обеспечение безопасности служб

15

16. Понятие службы и учетной записи службы

Служба – это приложение, запускаемое независимоот сеанса текущего пользователя

Системная

служба

Обеспечивает запуск различных процессов

и функций ОС Windows

Прикладная

служба

Обеспечивает функциональность и

контекст безопасности приложения

Учетная запись

службы

Локальная или доменная учетная запись

для создания контекста безопасности

системной или прикладной службы

16

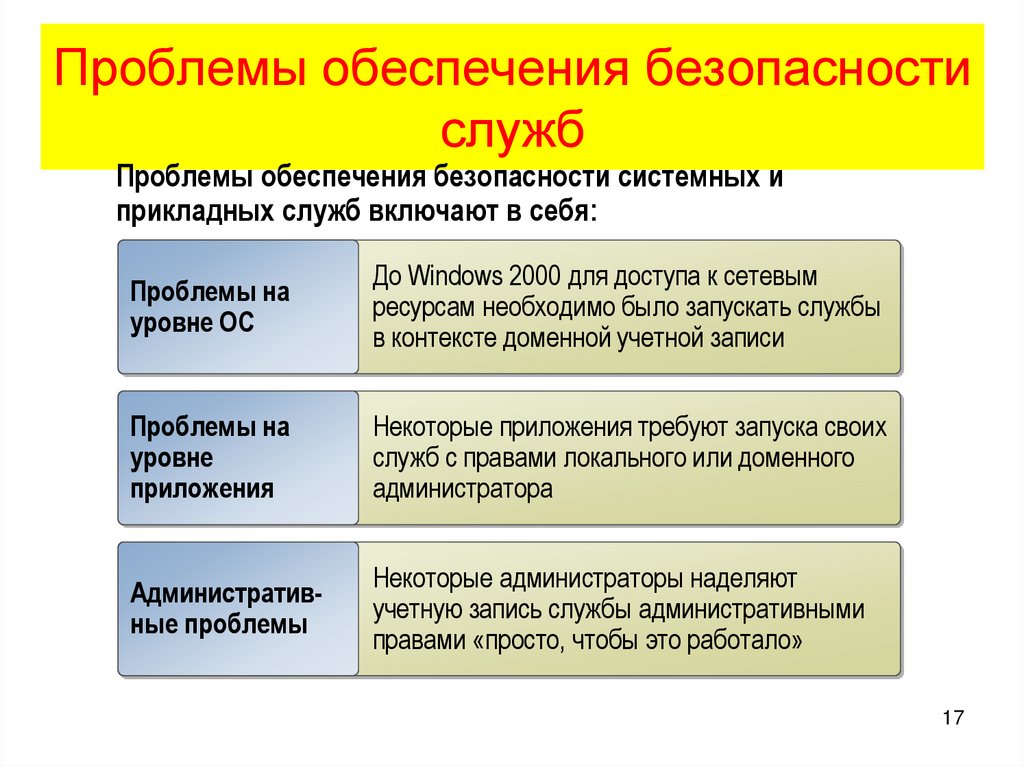

17. Проблемы обеспечения безопасности служб

Проблемы обеспечения безопасности системных иприкладных служб включают в себя:

Проблемы на

уровне ОС

До Windows 2000 для доступа к сетевым

ресурсам необходимо было запускать службы

в контексте доменной учетной записи

Проблемы на

уровне

приложения

Некоторые приложения требуют запуска своих

служб с правами локального или доменного

администратора

Административные проблемы

Некоторые администраторы наделяют

учетную запись службы административными

правами «просто, чтобы это работало»

17

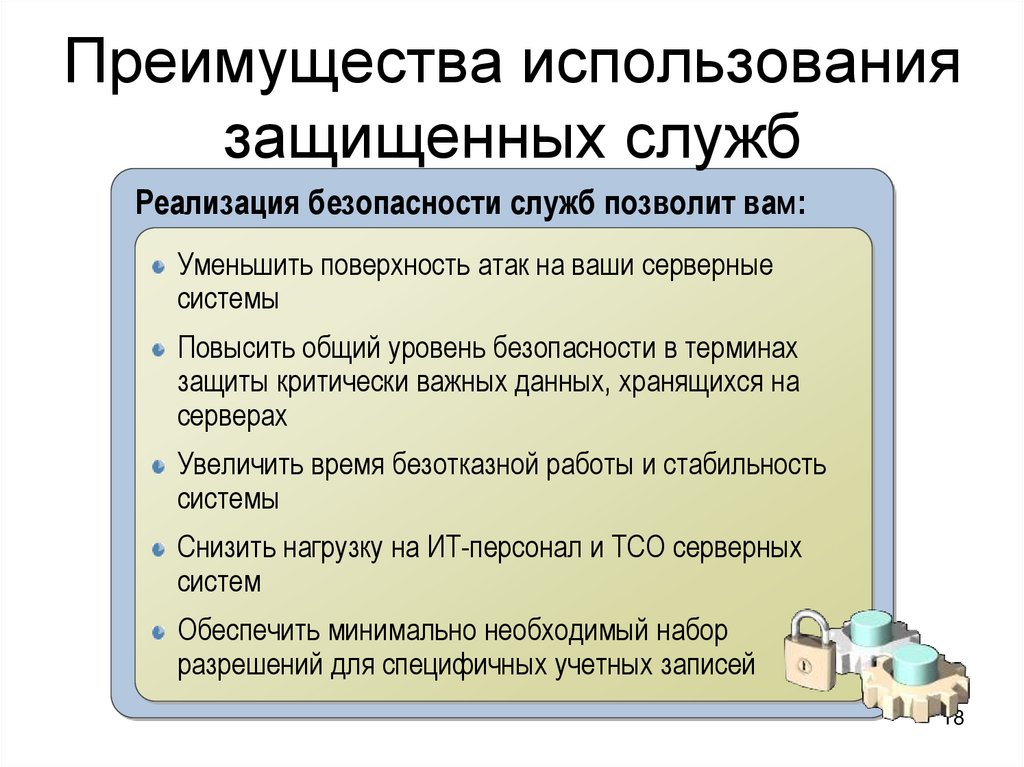

18. Преимущества использования защищенных служб

Реализация безопасности служб позволит вам:Уменьшить поверхность атак на ваши серверные

системы

Повысить общий уровень безопасности в терминах

защиты критически важных данных, хранящихся на

серверах

Увеличить время безотказной работы и стабильность

системы

Снизить нагрузку на ИТ-персонал и ТСО серверных

систем

Обеспечить минимально необходимый набор

разрешений для специфичных учетных записей

18

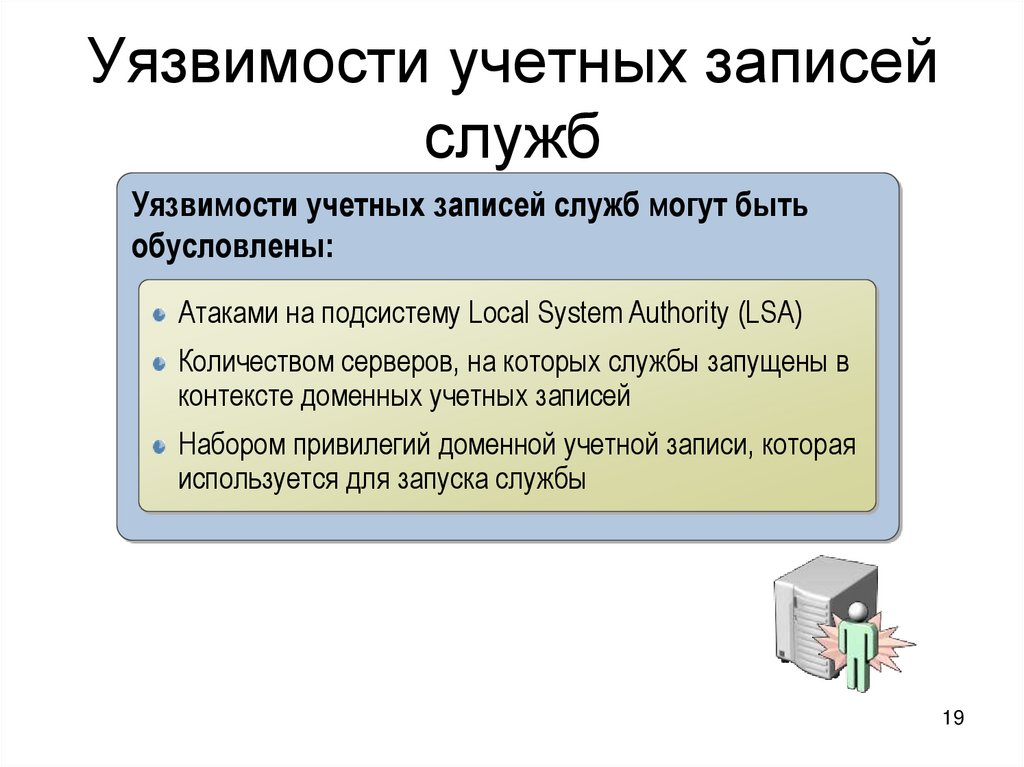

19. Уязвимости учетных записей служб

Уязвимости учетных записей служб могут бытьобусловлены:

Атаками на подсистему Local System Authority (LSA)

Количеством серверов, на которых службы запущены в

контексте доменных учетных записей

Набором привилегий доменной учетной записи, которая

используется для запуска службы

19

20. Сценарии компрометации учетных записей служб

Сценарии компрометации учетных записей служб сразличным уровнем риска:

Служба использует учетную запись доменного

администратора на DC и других серверах домена

Учетная запись службы имеет административные права

на ряде серверов домена, включая сервер, на котором

одна из служб использует запись администратора

домена. Транзитивная уязвимость

Учетная запись службы имеет административные права

на ограниченном наборе серверов домена

Учетная запись службы имеет административные права

только на один сервер

20

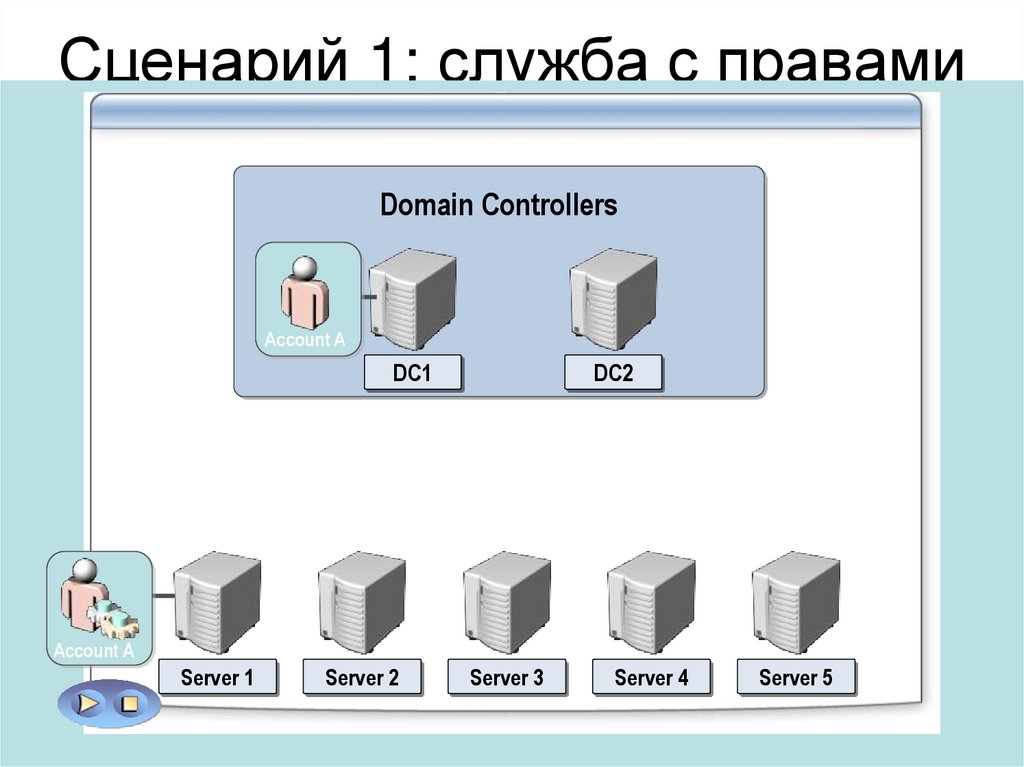

21. Сценарий 1: служба с правами администратора домена

Domain ControllersAccount A

DC1

DC2

Account A

Server 1

Server 2

Server 3

Server 4

Server 5

21

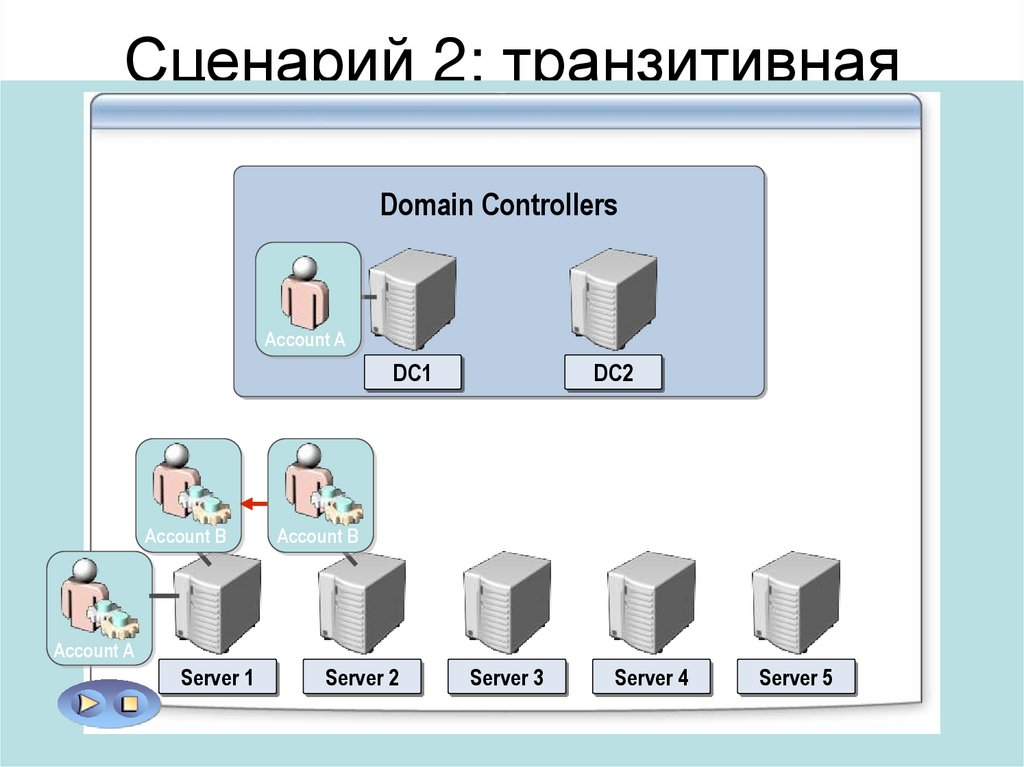

22. Сценарий 2: транзитивная уязвимость

Domain ControllersAccount A

DC1

Account B

Account B

DC2

Account C

Account C

Account A

Server 1

Server 2

Server 3

Server 4

Server 5

22

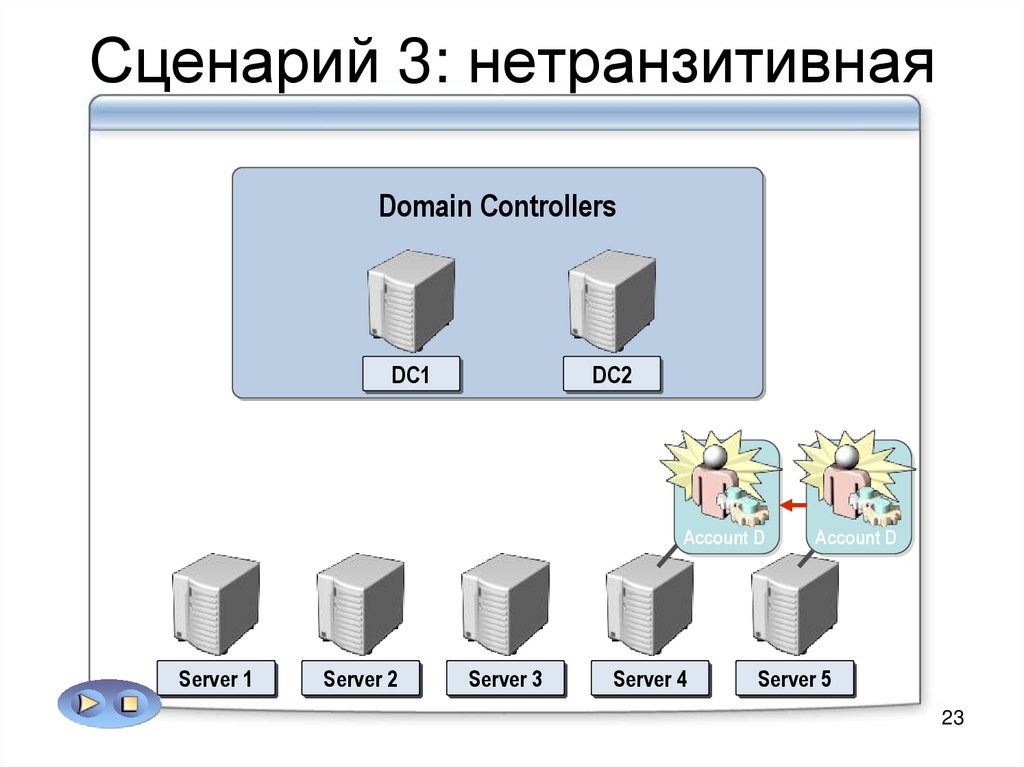

23. Сценарий 3: нетранзитивная уязвимость

Domain ControllersDC1

DC2

Account D

Server 1

Server 2

Server 3

Server 4

Account D

Server 5

23

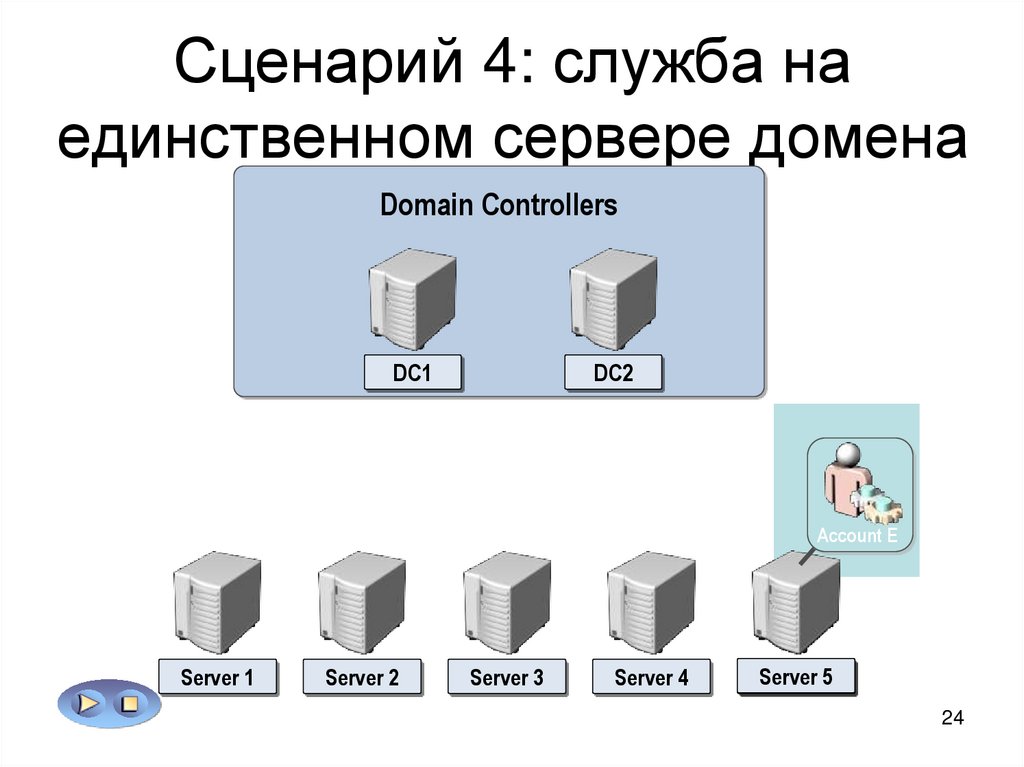

24. Сценарий 4: служба на единственном сервере домена

Domain ControllersDC1

DC2

Account E

Server 1

Server 2

Server 3

Server 4

Server 5

24

25. Содержание

Защита административных учетныхзаписей

• Вопросы безопасности служб

• Планирование безопасности служб

• Обеспечение безопасности служб

25

26. Принципы обеспечения безопасности служб

Базовые принципы обеспечения безопасностиучетных записей служб:

Принцип прозрачности вашей системы

Принцип минимальности служб

Принцип минимальности привилегий

26

27. Конфигурация служб

Инструменты для настройки и аудита служб:Sclist.exe

Service Controller Tool (sc.exe)

Windows Management Instrumentation (WMI)

WMIC

System Information

Административная консоль Services

Административные скрипты

Специализированные серверные продукты

27

28. Аудит настроек службы

2829. Принцип минимальности служб

В ОС должны быть запущены только те протоколыи службы, которые необходимы для выполнения

бизнес-задач

Отключите все ненужные службы в процессе первичной

конфигурации нового сервера

Учитывайте вопросы безопасности при настройке сервера

на выполнение нескольких ролей

Избегайте запуска дополнительных служб на контроллерах

домена

Используйте групповые политики для настроек и контроля

служб

29

30. Конфигурация службы с помощью групповой политики

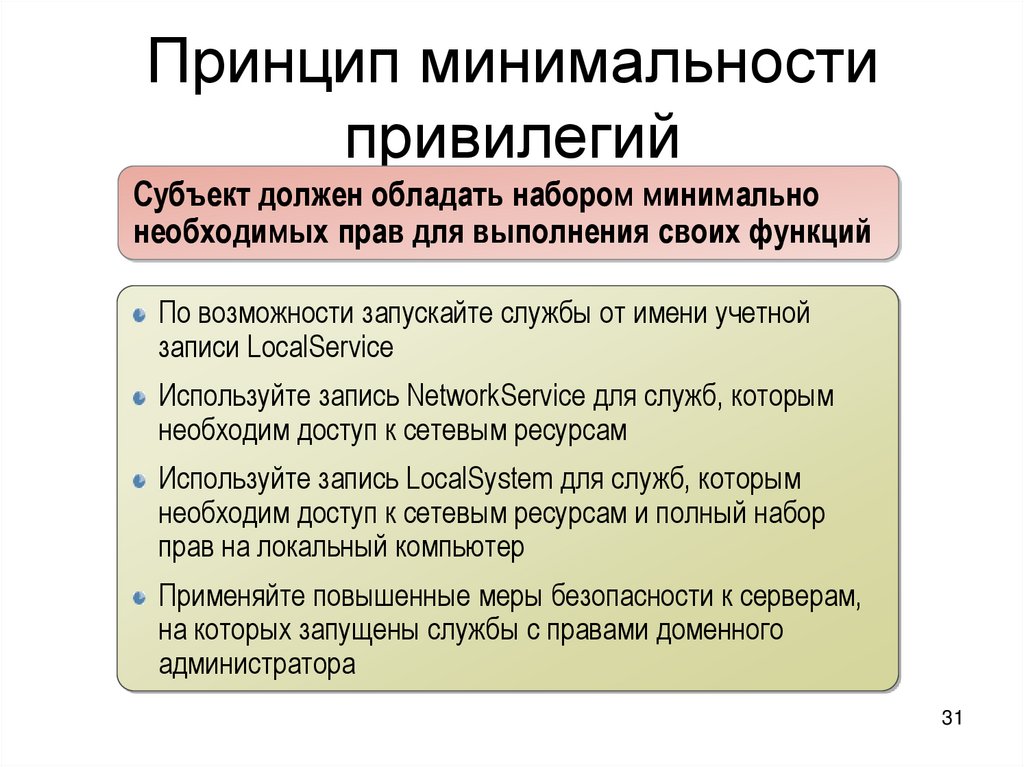

3031. Принцип минимальности привилегий

Субъект должен обладать набором минимальнонеобходимых прав для выполнения своих функций

По возможности запускайте службы от имени учетной

записи LocalService

Используйте запись NetworkService для служб, которым

необходим доступ к сетевым ресурсам

Используйте запись LocalSystem для служб, которым

необходим доступ к сетевым ресурсам и полный набор

прав на локальный компьютер

Применяйте повышенные меры безопасности к серверам,

на которых запущены службы с правами доменного

администратора

31

32. Иерархия привилегий при внедрении службы

Networkservice

Пользов.

запись

Local

system

Local

service

Сервер с повышенными

требованиями безопасности

Local

admin

Domain

admin

32

33. Встроенные учетные записи

Службы могут использовать следующиевстроенные учетные записи:

Local Service

Минимальные права на локальный компьютер,

анонимный доступ к сетевым ресурсам

Network

Service

Ограниченные права на локальный компьютер, доступ к

сети от имени учетной записи компьютера

Local System

Расширенные права на локальный компьютер, права на

службу каталога в случае контроллера, доступ к сети от

имени учетной записи компьютера

33

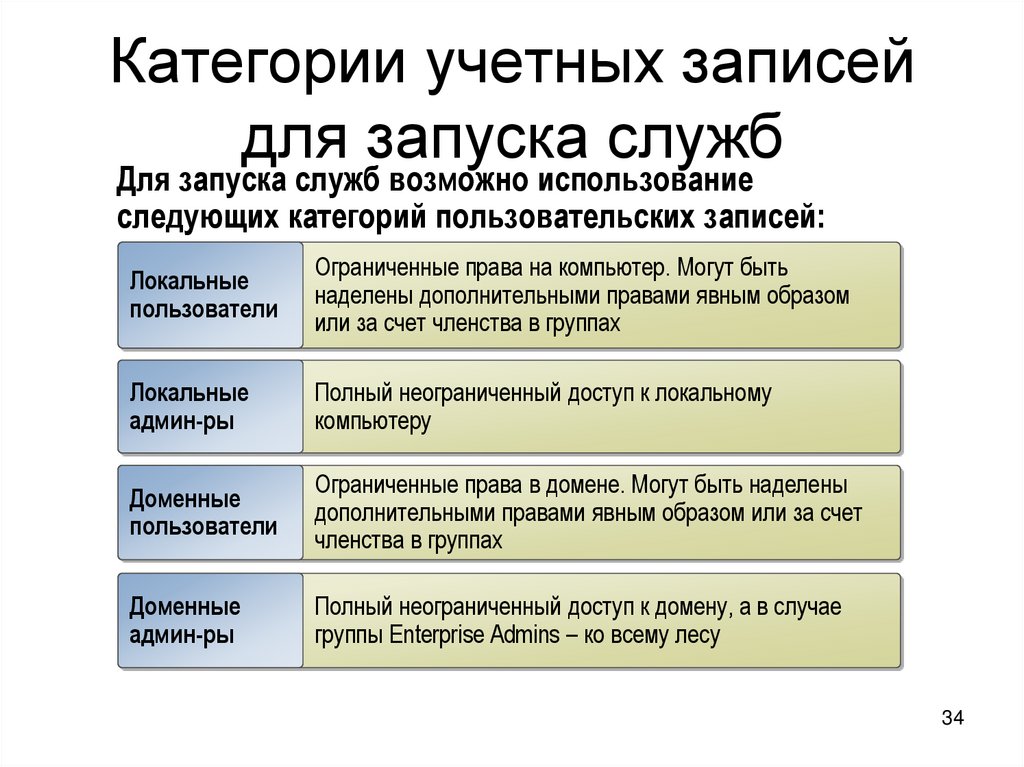

34. Категории учетных записей для запуска служб

Для запуска служб возможно использованиеследующих категорий пользовательских записей:

Локальные

пользователи

Ограниченные права на компьютер. Могут быть

наделены дополнительными правами явным образом

или за счет членства в группах

Локальные

админ-ры

Полный неограниченный доступ к локальному

компьютеру

Доменные

пользователи

Ограниченные права в домене. Могут быть наделены

дополнительными правами явным образом или за счет

членства в группах

Доменные

админ-ры

Полный неограниченный доступ к домену, а в случае

группы Enterprise Admins – ко всему лесу

34

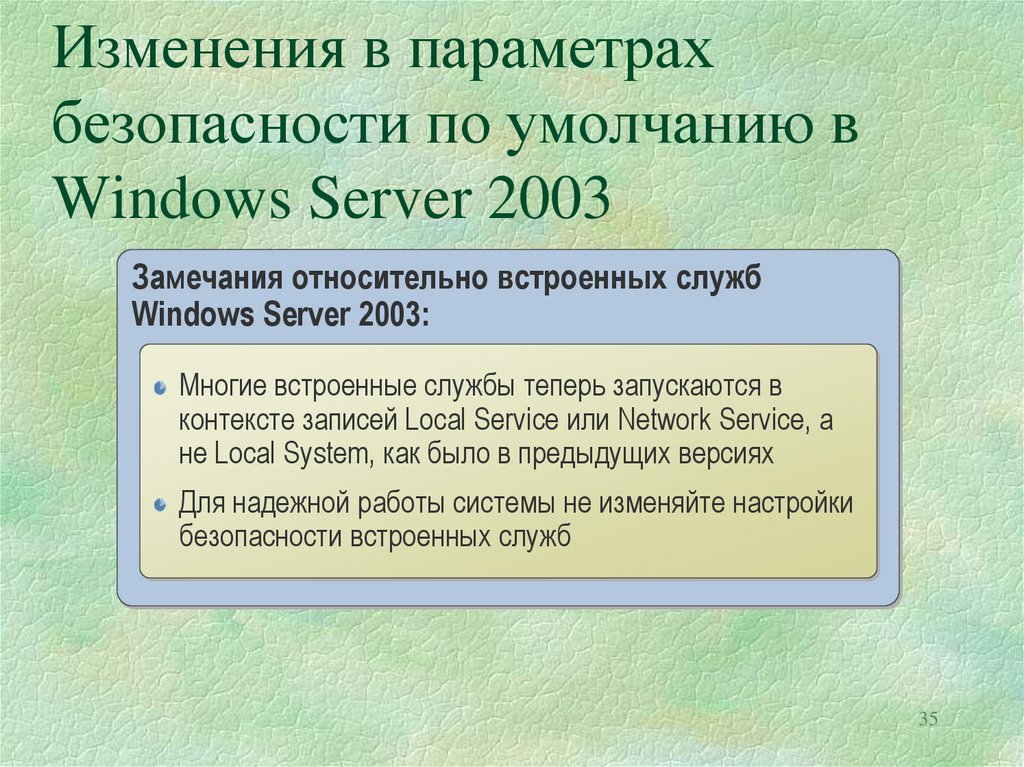

35. Изменения в параметрах безопасности по умолчанию в Windows Server 2003

Замечания относительно встроенных службWindows Server 2003:

Многие встроенные службы теперь запускаются в

контексте записей Local Service или Network Service, а

не Local System, как было в предыдущих версиях

Для надежной работы системы не изменяйте настройки

безопасности встроенных служб

35

36. Содержание

Защита административных учетныхзаписей

• Вопросы безопасности служб

• Планирование безопасности служб

• Обеспечение безопасности служб

36

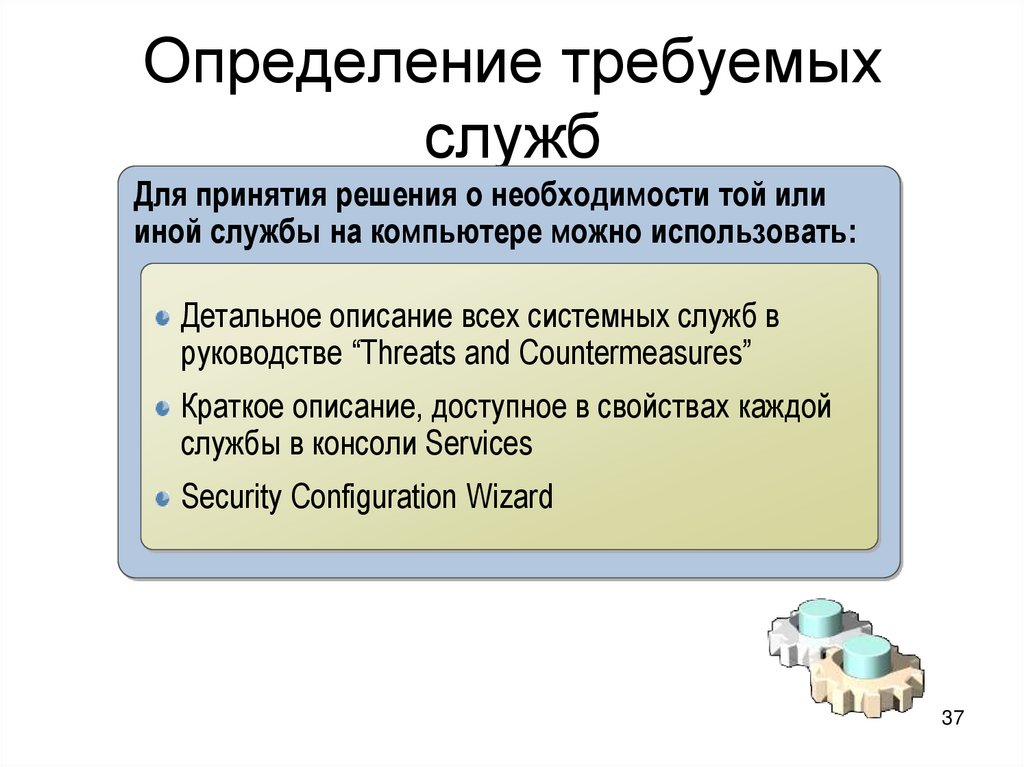

37. Определение требуемых служб

Для принятия решения о необходимости той илииной службы на компьютере можно использовать:

Детальное описание всех системных служб в

руководстве “Threats and Countermeasures”

Краткое описание, доступное в свойствах каждой

службы в консоли Services

Security Configuration Wizard

37

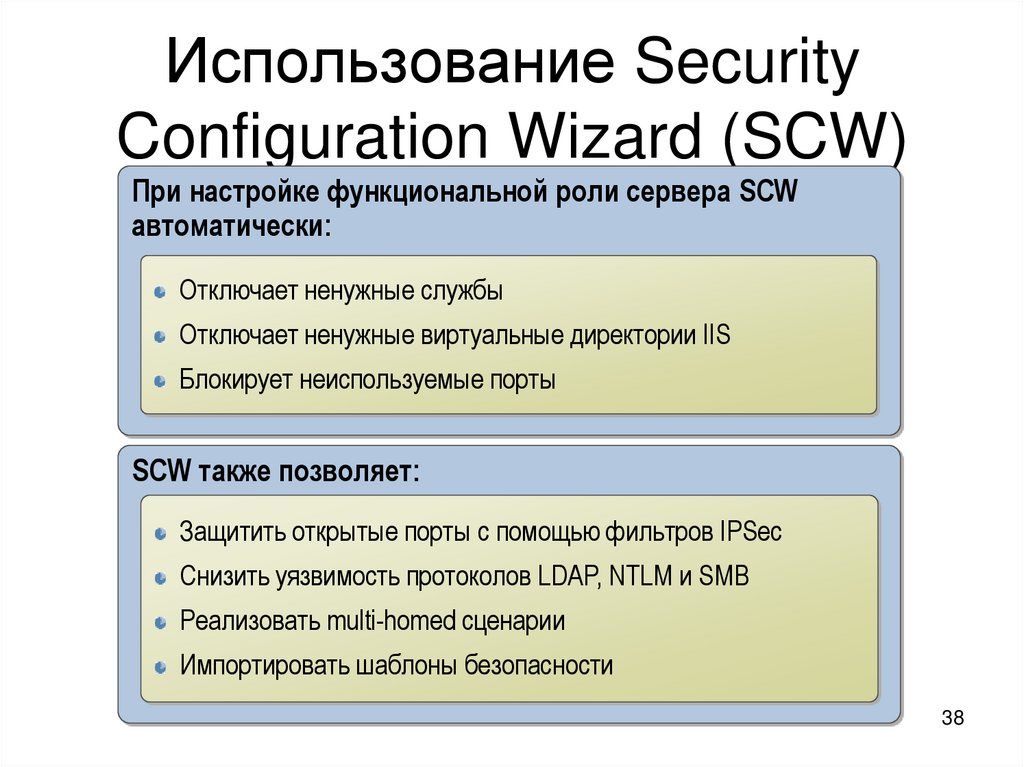

38. Использование Security Configuration Wizard (SCW)

При настройке функциональной роли сервера SCWавтоматически:

Отключает ненужные службы

Отключает ненужные виртуальные директории IIS

Блокирует неиспользуемые порты

SCW также позволяет:

Защитить открытые порты с помощью фильтров IPSec

Снизить уязвимость протоколов LDAP, NTLM и SMB

Реализовать multi-homed сценарии

Импортировать шаблоны безопасности

38

39. Защита служб с помощью Security Configuration Wizard

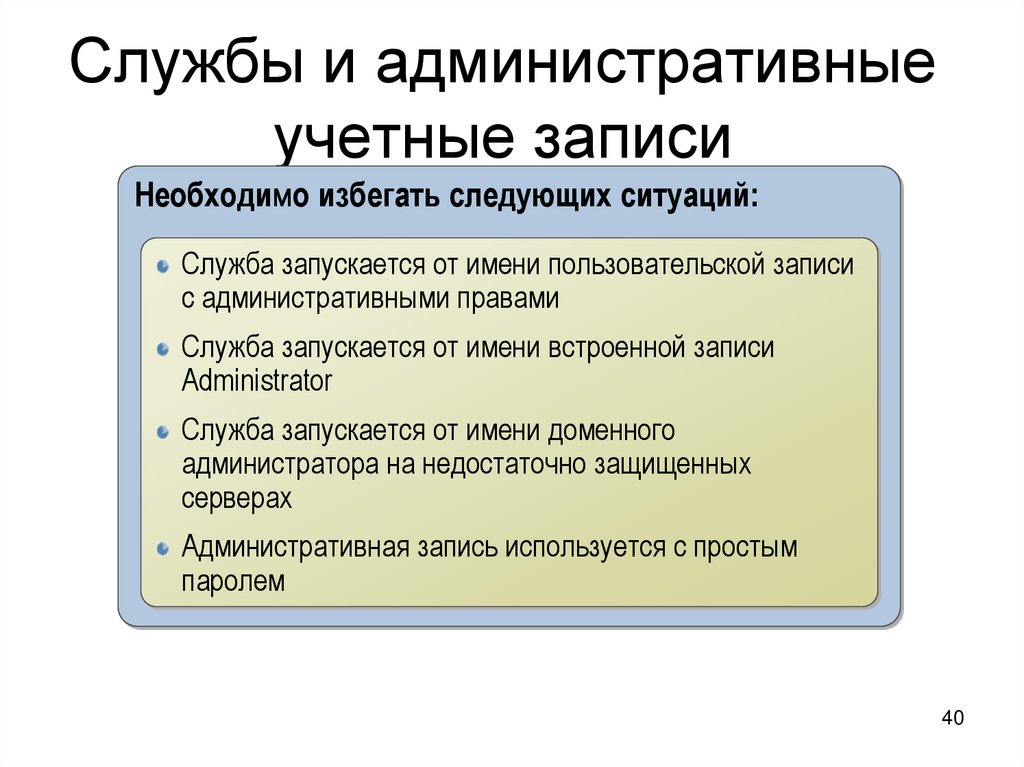

3940. Службы и административные учетные записи

Необходимо избегать следующих ситуаций:Служба запускается от имени пользовательской записи

с административными правами

Служба запускается от имени встроенной записи

Administrator

Служба запускается от имени доменного

администратора на недостаточно защищенных

серверах

Административная запись используется с простым

паролем

40

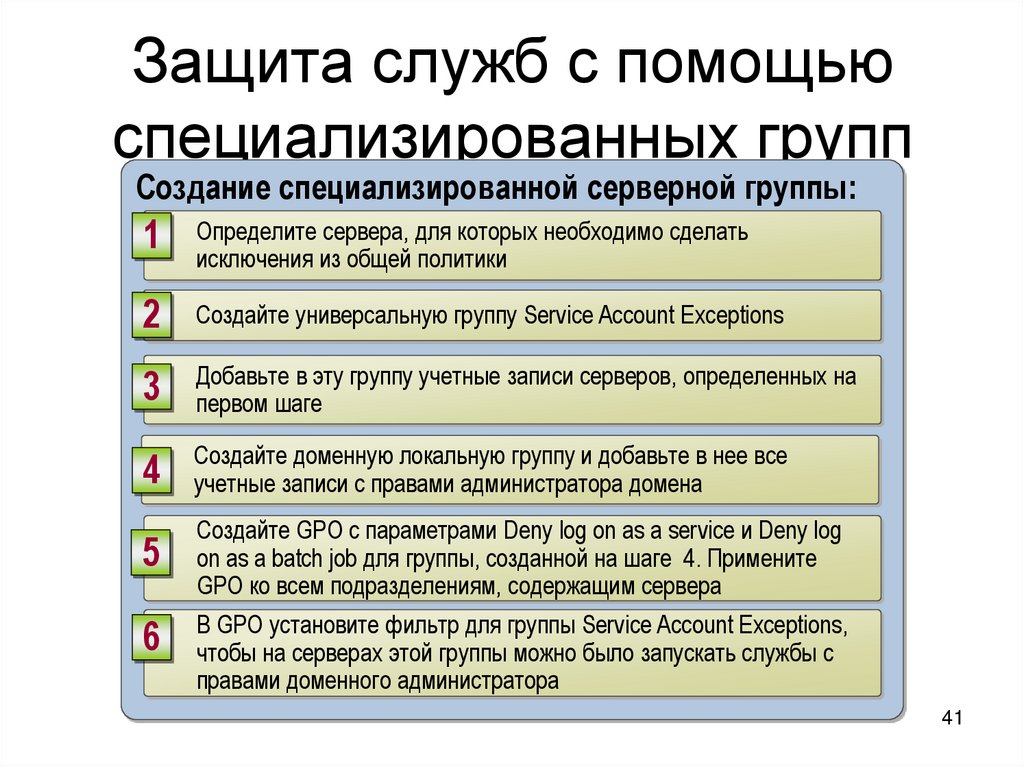

41. Защита служб с помощью специализированных групп

Создание специализированной серверной группы:1

Определите сервера, для которых необходимо сделать

исключения из общей политики

2

Создайте универсальную группу Service Account Exceptions

3

Добавьте в эту группу учетные записи серверов, определенных на

первом шаге

4

Создайте доменную локальную группу и добавьте в нее все

учетные записи с правами администратора домена

5

Создайте GPO с параметрами Deny log on as a service и Deny log

on as a batch job для группы, созданной на шаге 4. Примените

GPO ко всем подразделениям, содержащим сервера

6

В GPO установите фильтр для группы Service Account Exceptions,

чтобы на серверах этой группы можно было запускать службы с

правами доменного администратора

41

42. Применение специализированных серверных групп

4243. Проблемы управления паролями для служб

При использовании паролей для учетных записейслужб необходимо помнить следующее:

При установке пароля для службы SCM* сохраняет

пароль в сервисной базе данных и в дальнейшем не

проверяет его соответствие паролю в AD или SAM

Необходимо обновлять настройки службы, запущенной

от имени доменной или локальной пользовательской

записи, когда пароль этой записи изменяется

Используйте встроенные учетные записи для упрощения

процедур управления паролями служб

* SCM – Service Control Manager

43

44. Итоги

Не используйте записи с правами администраторадомена для запуска служб на серверах

Применяйте принцип минимальности служб и

привилегий для повышения безопасности служб

Четко разделяйте стандартные и административные

учетные записи. Используйте последние только для

выполнения административных задач

Применяйте аутентификацию на основе смарт-карт для

всех администраторов домена

44

45. Дополнительная информация

• Семинары, проводимые Microsoft и партнерамиhttp://www.microsoft.com/rus/events

• Подписка на рассылку бюллетеней безопасности

http://www.microsoft.com/technet/security/signup/default.mspx

• Он-лайн обучение по безопасности

https://www.microsoftelearning.com/security

• Интерактивные веб-трансляции

http://www.microsoft.com/events/security/default.mspx

• Информация по безопасности Windows Server 2003

http://www.microsoft.com/technet/security/prodtech/

windowsserver2003/w2003hg/sgch00.mspx

45

informatics

informatics software

software