Similar presentations:

Основы безопасности информационных технологий

1. Основы безопасности информационных технологий

Борботько Тимофей Валентиновичзаведующий кафедрой защиты

информации БГУИР,

доктор технических наук, профессор

2.

Содержание1. Курс на compliance или эволюционный путь развития систем

защиты информации

2. К чему приводит повышение компетентности нарушителя и что

с этим делать?

3. Какими компетенциями должны обладать специалисты по

защите информации или сколько «собак» можно «повесить» на

одного специалиста по защите информации?

4. Threat Hunting or not Threat Hunting?

3.

ИнформацияИнформация - сведения о лицах, предметах, фактах, событиях,

явлениях и процессах не зависимо от формы их представления

Закон Республики Беларусь № 455-З от 10.10.2008

«Об информации, информатизации и защите

информации»

4.

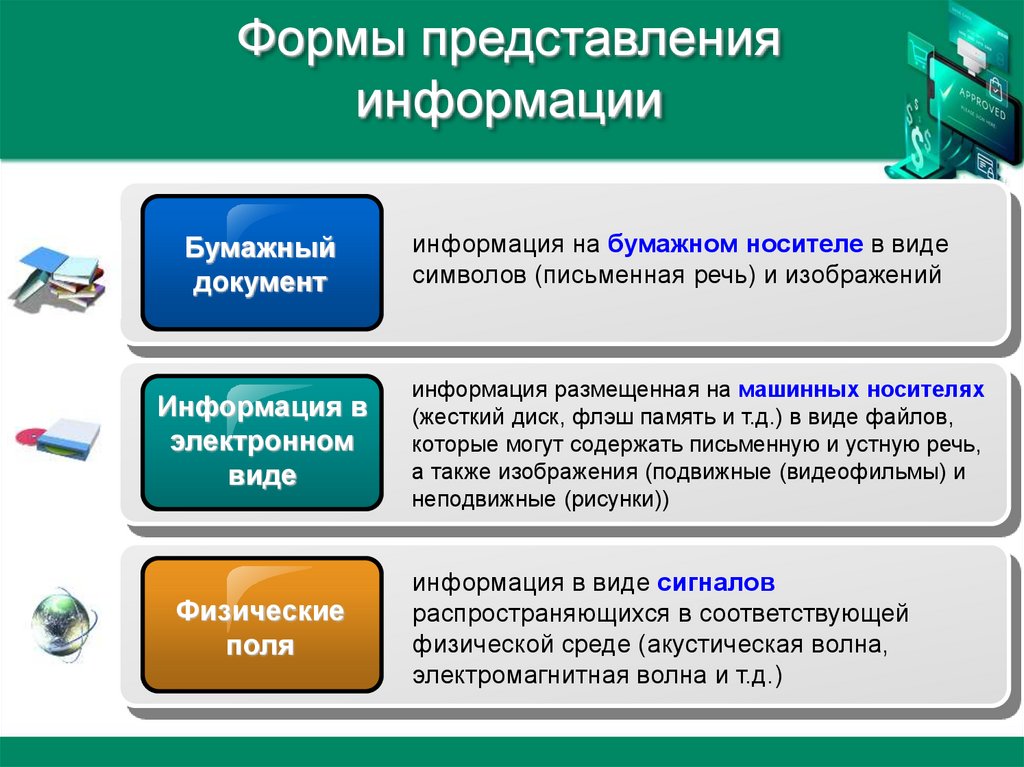

Формы представленияинформации

Бумажный

документ

Информация в

электронном

виде

Физические

поля

информация на бумажном носителе в виде

символов (письменная речь) и изображений

информация размещенная на машинных носителях

(жесткий диск, флэш память и т.д.) в виде файлов,

которые могут содержать письменную и устную речь,

а также изображения (подвижные (видеофильмы) и

неподвижные (рисунки))

информация в виде сигналов

распространяющихся в соответствующей

физической среде (акустическая волна,

электромагнитная волна и т.д.)

5.

Информационная технологияИнформационная

технология

совокупность процессов, методов осуществления

поиска, получения, передачи, сбора, обработки,

накопления, хранения, распространения и (или)

предоставления информации, а также

пользования информацией и защиты

информации

Закон Республики Беларусь № 455-З от 10.10.2008

6.

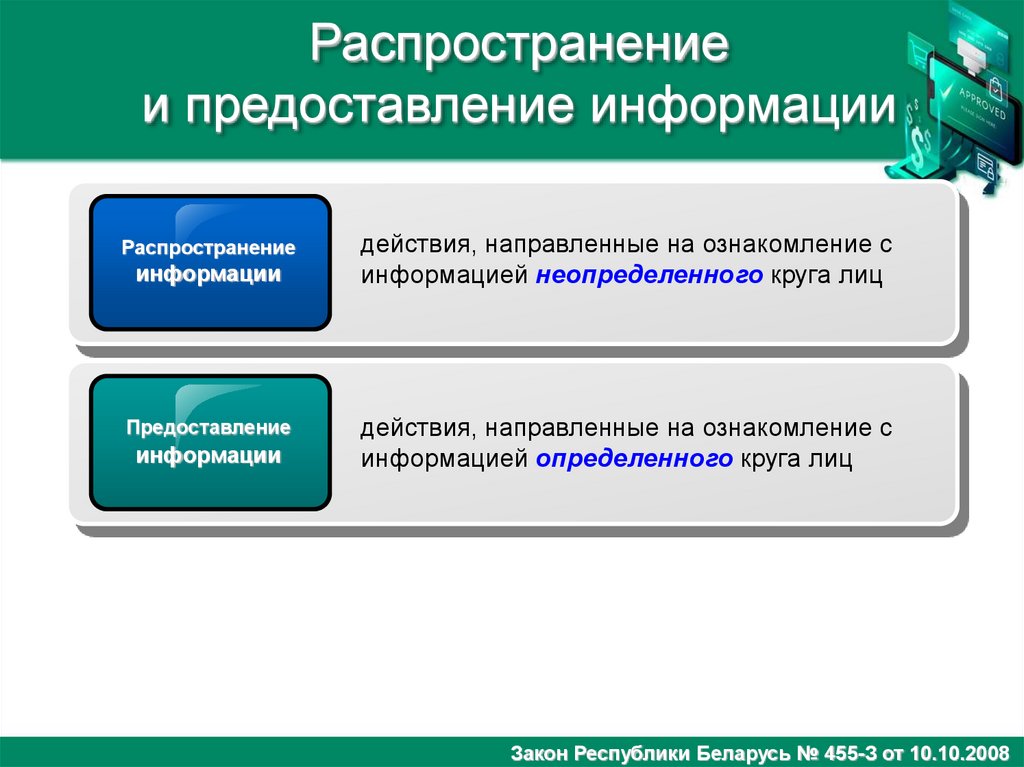

Распространениеи предоставление информации

Распространение

информации

Предоставление

информации

действия, направленные на ознакомление с

информацией неопределенного круга лиц

действия, направленные на ознакомление с

информацией определенного круга лиц

Закон Республики Беларусь № 455-З от 10.10.2008

7.

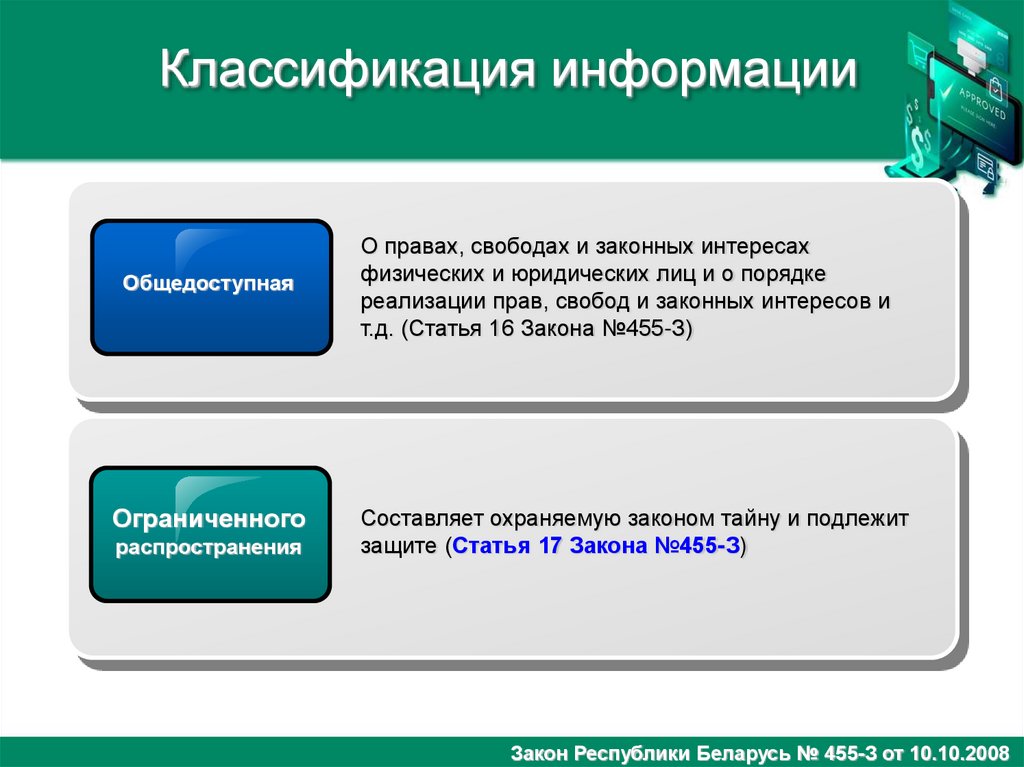

Классификация информацииОбщедоступная

Ограниченного

распространения

О правах, свободах и законных интересах

физических и юридических лиц и о порядке

реализации прав, свобод и законных интересов и

т.д. (Статья 16 Закона №455-З)

Составляет охраняемую законом тайну и подлежит

защите (Статья 17 Закона №455-З)

Закон Республики Беларусь № 455-З от 10.10.2008

8.

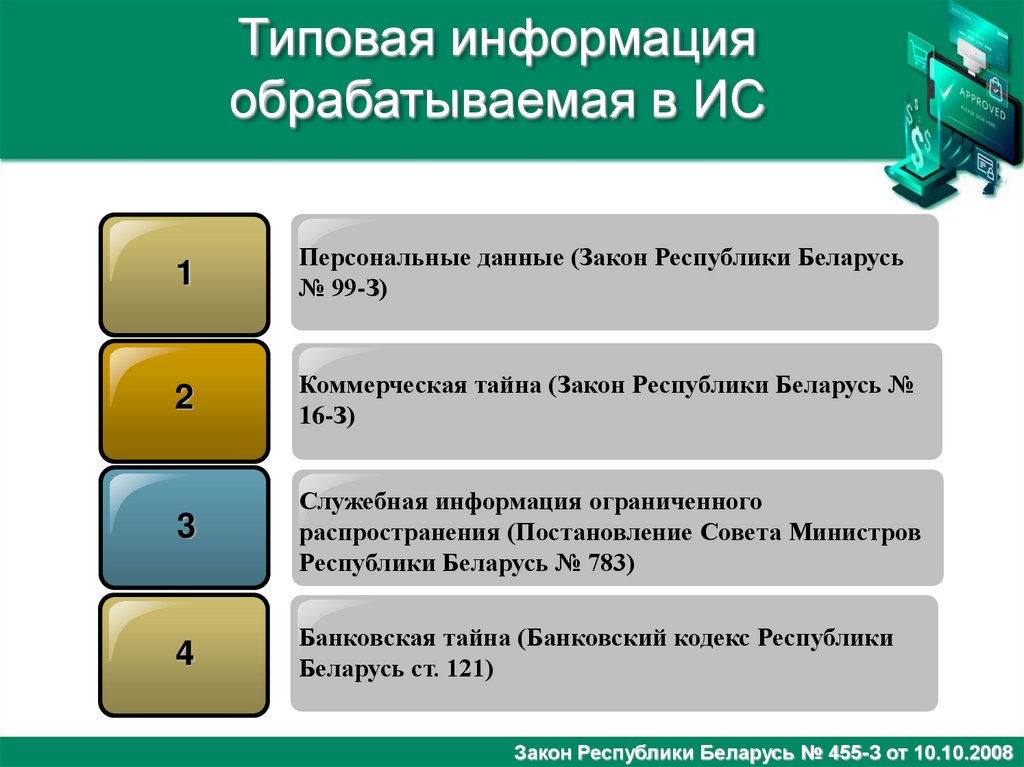

Типовая информацияобрабатываемая в ИС

1

Персональные данные (Закон Республики Беларусь

№ 99-З)

2

Коммерческая тайна (Закон Республики Беларусь №

16-З)

3

Служебная информация ограниченного

распространения (Постановление Совета Министров

Республики Беларусь № 783)

4

Банковская тайна (Банковский кодекс Республики

Беларусь ст. 121)

Закон Республики Беларусь № 455-З от 10.10.2008

9.

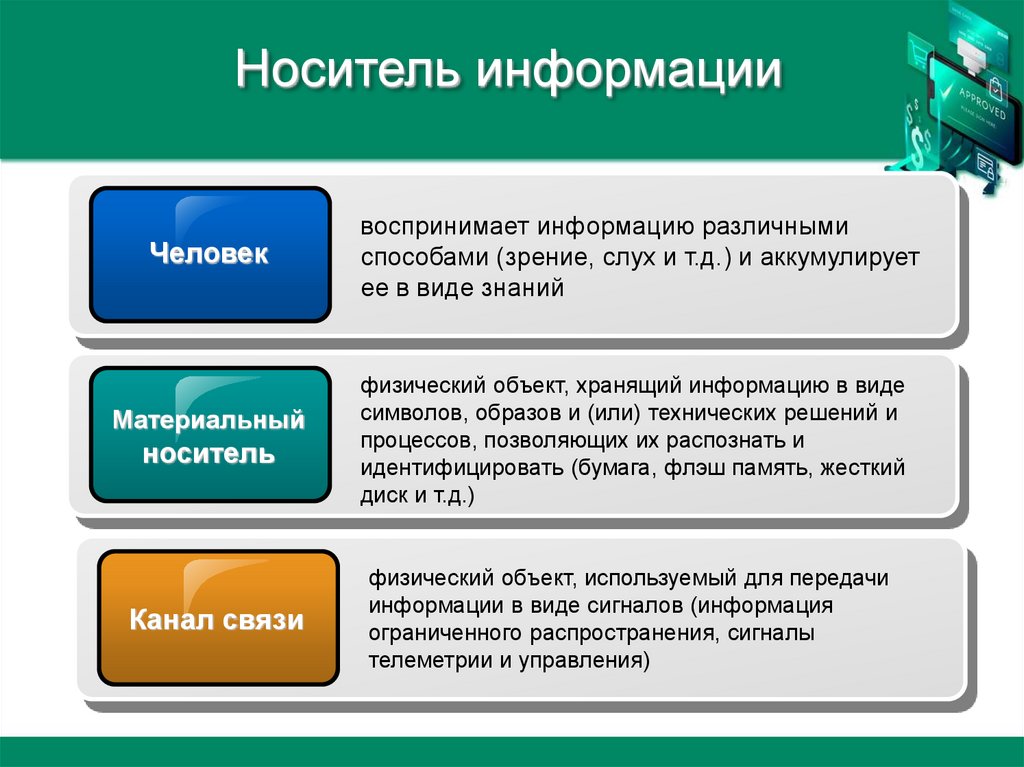

Носитель информацииЧеловек

Материальный

носитель

Канал связи

воспринимает информацию различными

способами (зрение, слух и т.д.) и аккумулирует

ее в виде знаний

физический объект, хранящий информацию в виде

символов, образов и (или) технических решений и

процессов, позволяющих их распознать и

идентифицировать (бумага, флэш память, жесткий

диск и т.д.)

физический объект, используемый для передачи

информации в виде сигналов (информация

ограниченного распространения, сигналы

телеметрии и управления)

10.

Нарушитель11.

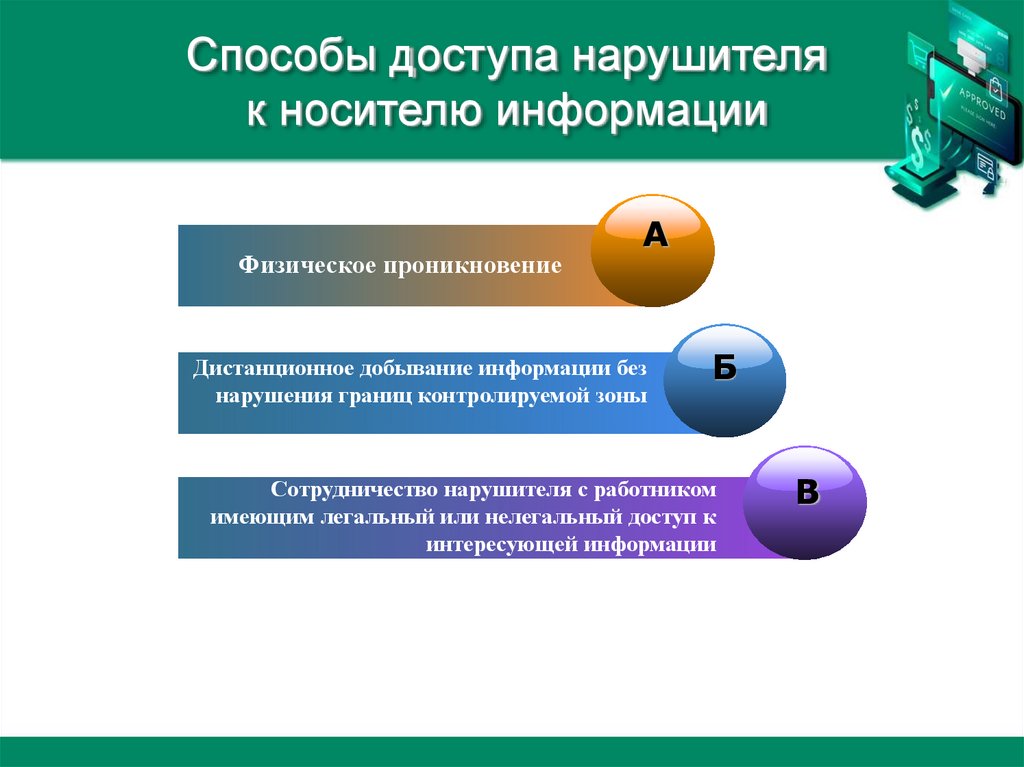

Способы доступа нарушителяк носителю информации

Физическое проникновение

A

Дистанционное добывание информации без

нарушения границ контролируемой зоны

Б

Сотрудничество нарушителя с работником

имеющим легальный или нелегальный доступ к

интересующей информации

В

12.

Воздействие нарушителяВоздействие

Преднамеренное

Носитель

информации

Случайное

Угроза безопасности информации - возможные воздействия

на носитель информации приводящие к ущербу

13.

КибератакаКибератака - целенаправленное воздействие программных и (или) программноаппаратных средств на объекты информационной инфраструктуры, сети

электросвязи, используемые для организации взаимодействия таких объектов, в

целях нарушения и (или) прекращения их функционирования и (или) создания

угрозы безопасности обрабатываемой такими объектами информации

Концепция информационной безопасности Республики Беларусь

(Постановление Совета безопасности Республики Беларусь №1 от

18.03.2019)

14.

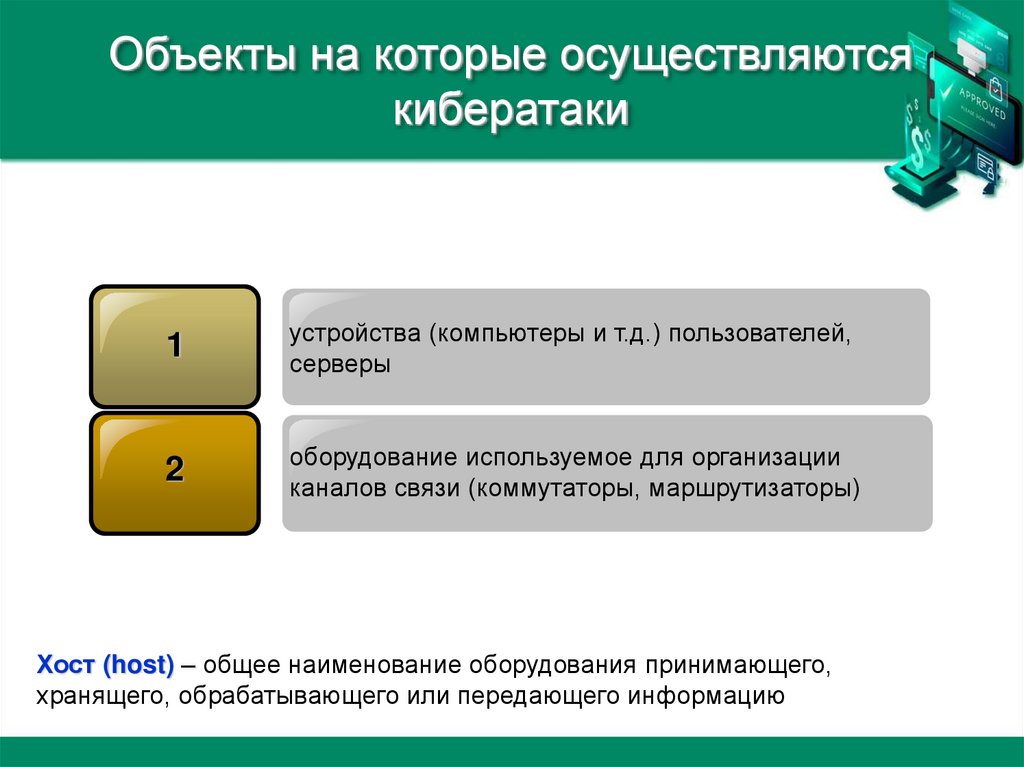

Объекты на которые осуществляютсякибератаки

1

устройства (компьютеры и т.д.) пользователей,

серверы

2

оборудование используемое для организации

каналов связи (коммутаторы, маршрутизаторы)

Хост (host) – общее наименование оборудования принимающего,

хранящего, обрабатывающего или передающего информацию

15.

Последствия кибератаки1

нарушение или прекращение функционирования

объектов информационной инфраструктуры

2

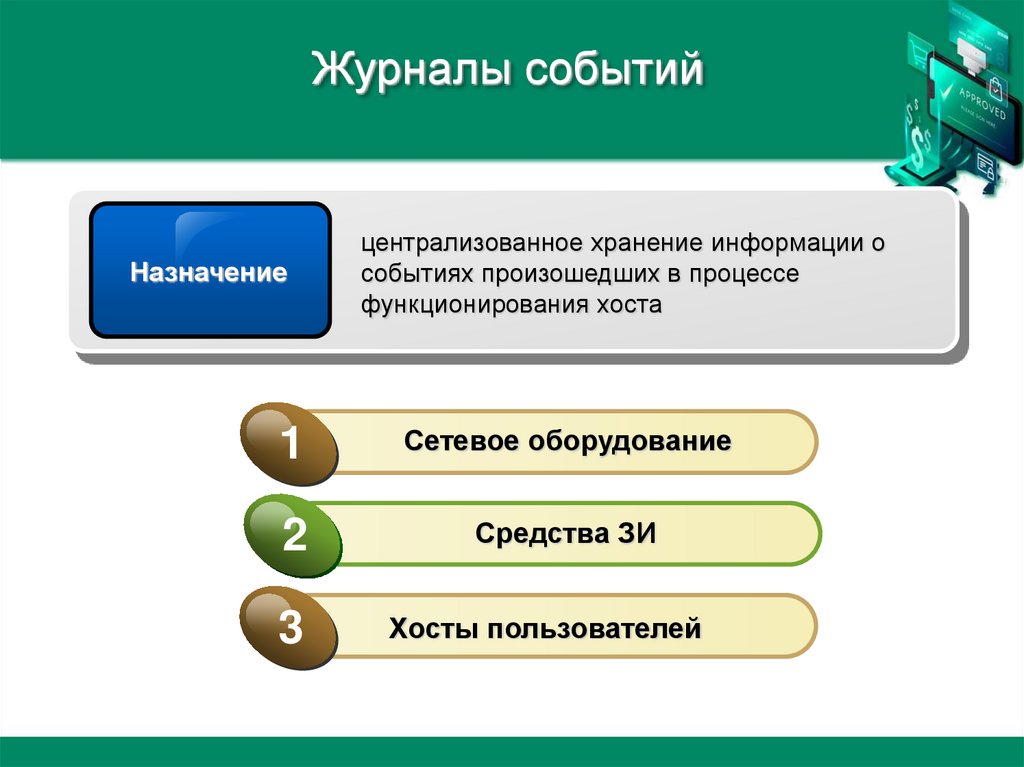

создание угрозы безопасности информации

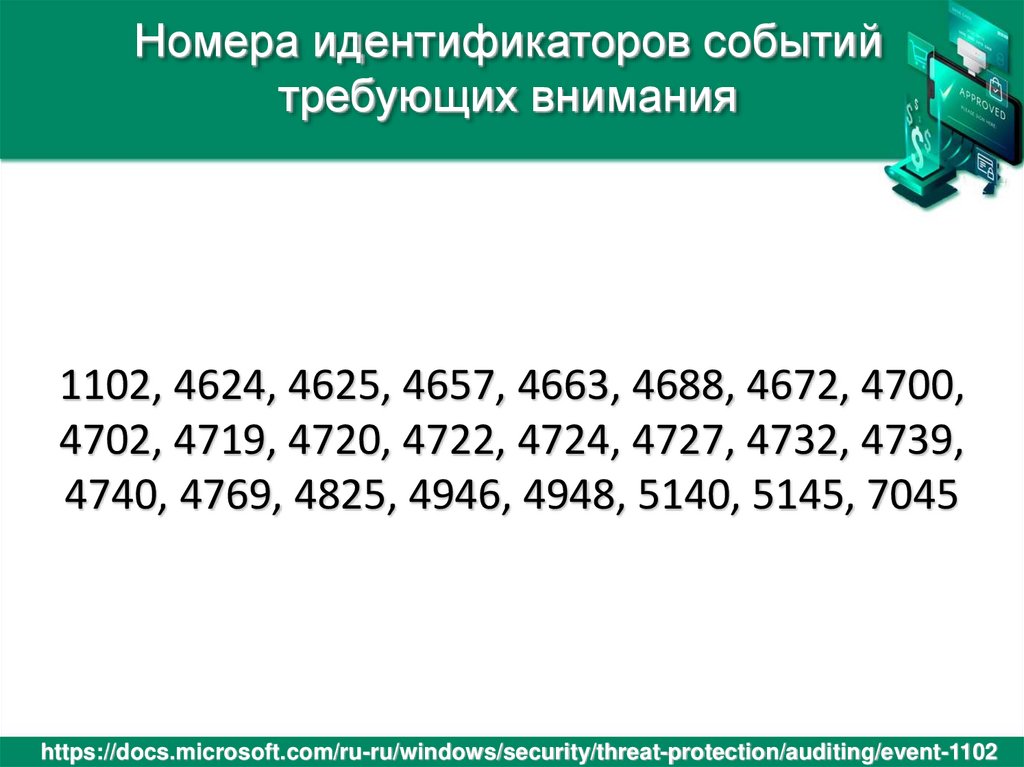

16.

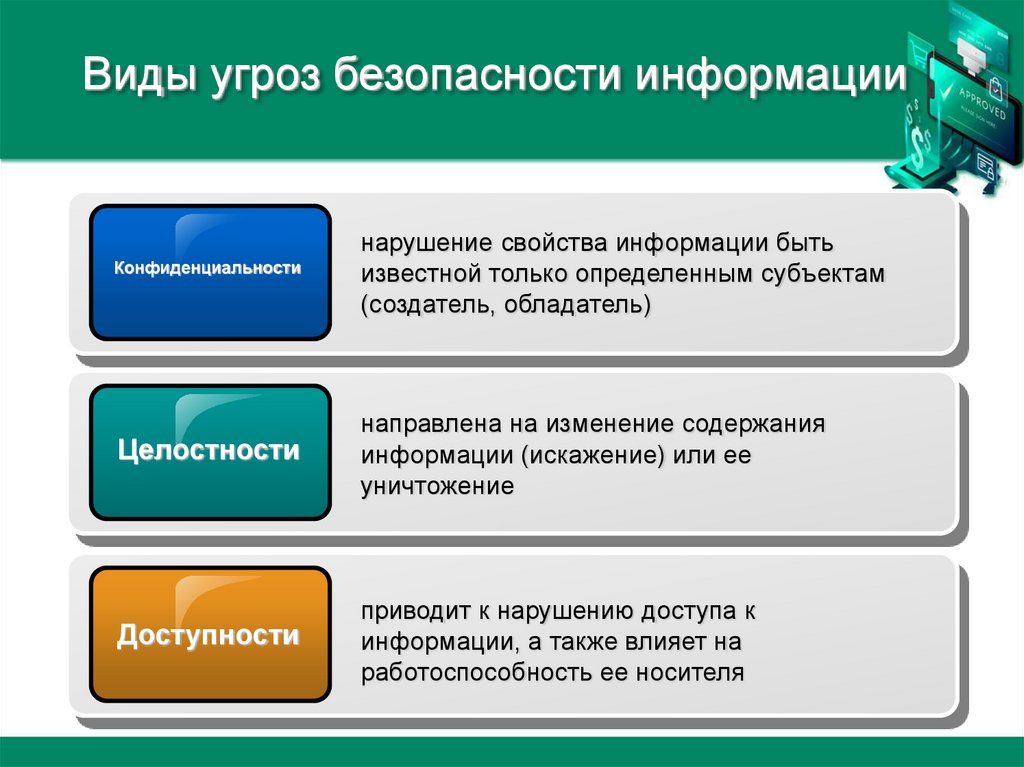

Виды угроз безопасности информацииКонфиденциальности

нарушение свойства информации быть

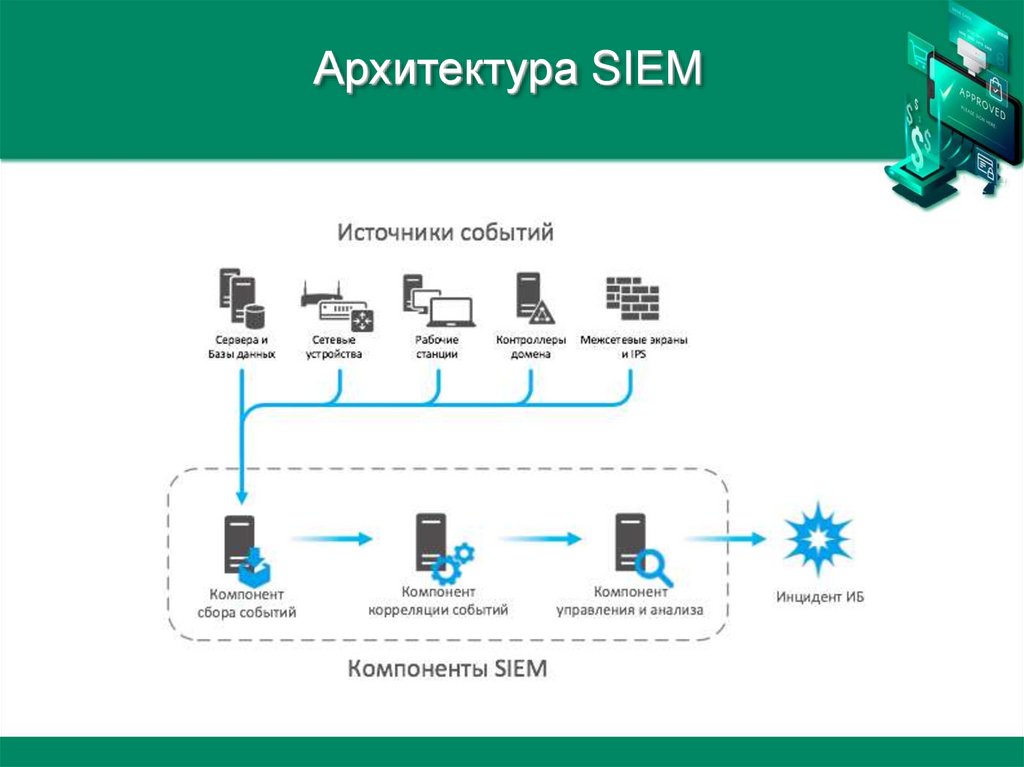

известной только определенным субъектам

(создатель, обладатель)

Целостности

направлена на изменение содержания

информации (искажение) или ее

уничтожение

Доступности

приводит к нарушению доступа к

информации, а также влияет на

работоспособность ее носителя

17.

Контролируемая зонаКонтролируемая

зона

территория на которой исключено не

контролируемое пребывание человека или

автотранспортных средств

18.

Внешний нарушитель19.

Внутренний нарушитель20.

Модель управлениябезопасностью ИС

Указ Президента Республики Беларусь от 16.04.2013 г. № 196

21.

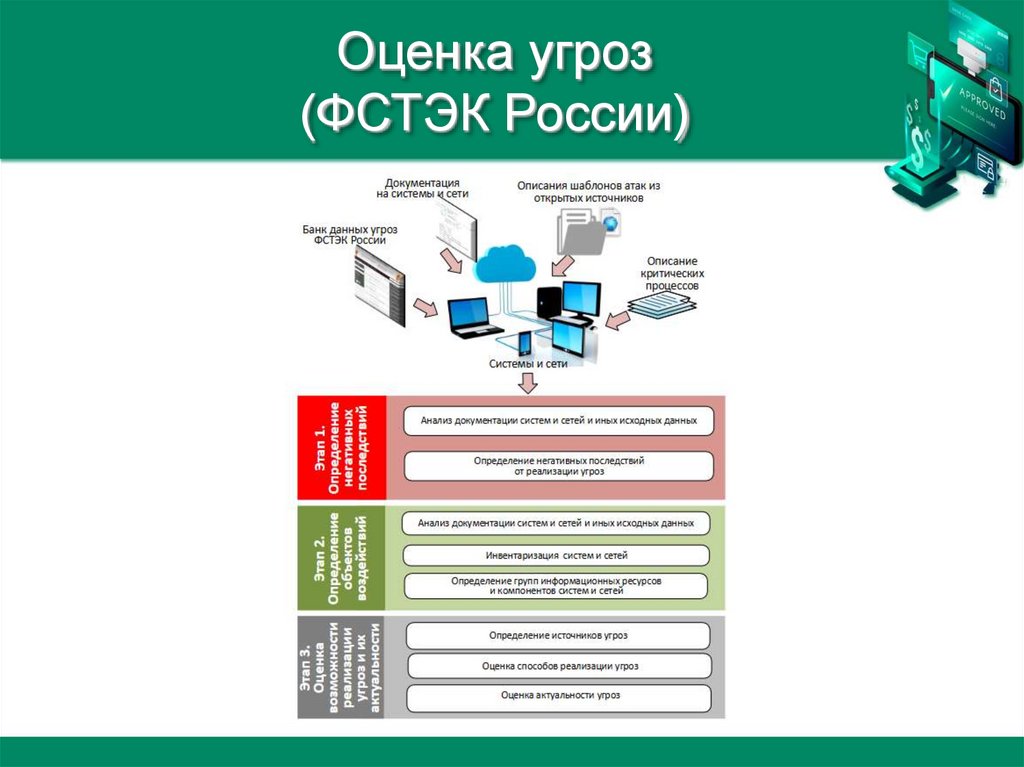

Оценка угроз(ФСТЭК России)

22.

Оценка и управление рисками(R-Vision SGRC)

23.

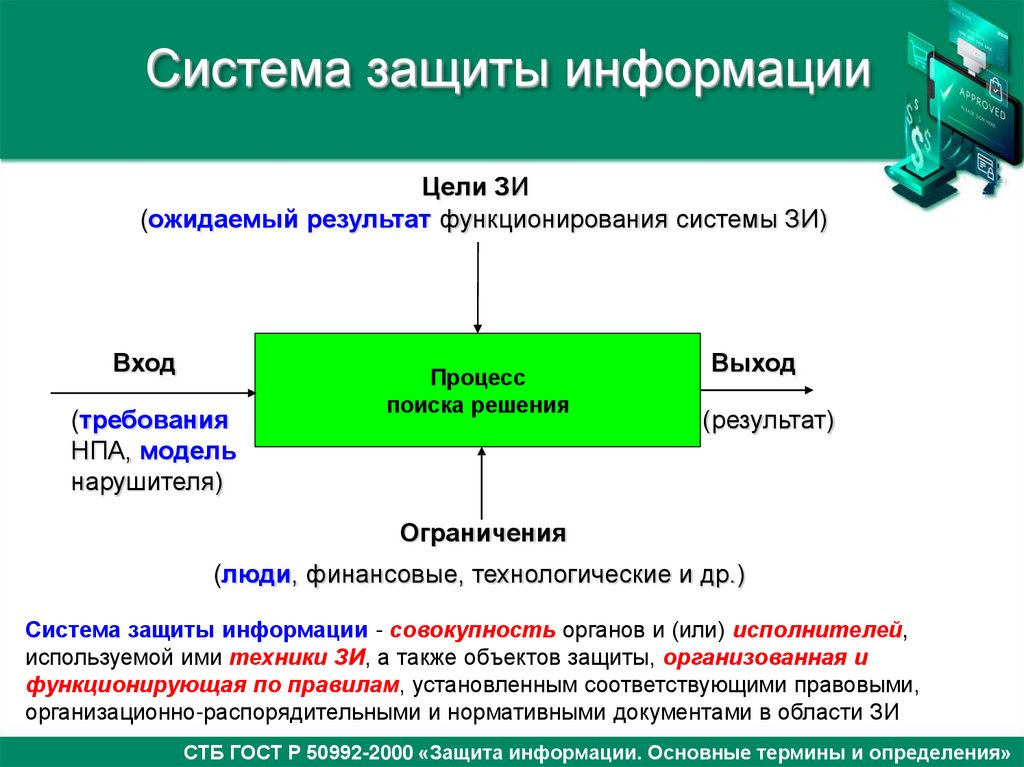

Система защиты информацииЦели ЗИ

(ожидаемый результат функционирования системы ЗИ)

Вход

(требования

НПА, модель

нарушителя)

Процесс

поиска решения

Выход

(результат)

Ограничения

(люди, финансовые, технологические и др.)

Система защиты информации - совокупность органов и (или) исполнителей,

используемой ими техники ЗИ, а также объектов защиты, организованная и

функционирующая по правилам, установленным соответствующими правовыми,

организационно-распорядительными и нормативными документами в области ЗИ

СТБ ГОСТ Р 50992-2000 «Защита информации. Основные термины и определения»

24.

Подготовительная стадияЭтап 1

Мероприятие: инвентаризация активов;

Цель: определить информацию, которая

подлежит защите, составить и утвердить перечень

сведений подлежащих защите

Этап 2

Мероприятие: составление схемы ИС;

Цель: знать все устройства подключенные к ИС, а так же

системное и прикладное ПО, которое используется для

обработки информации ограниченного распространения.

Определить границы ИС

25.

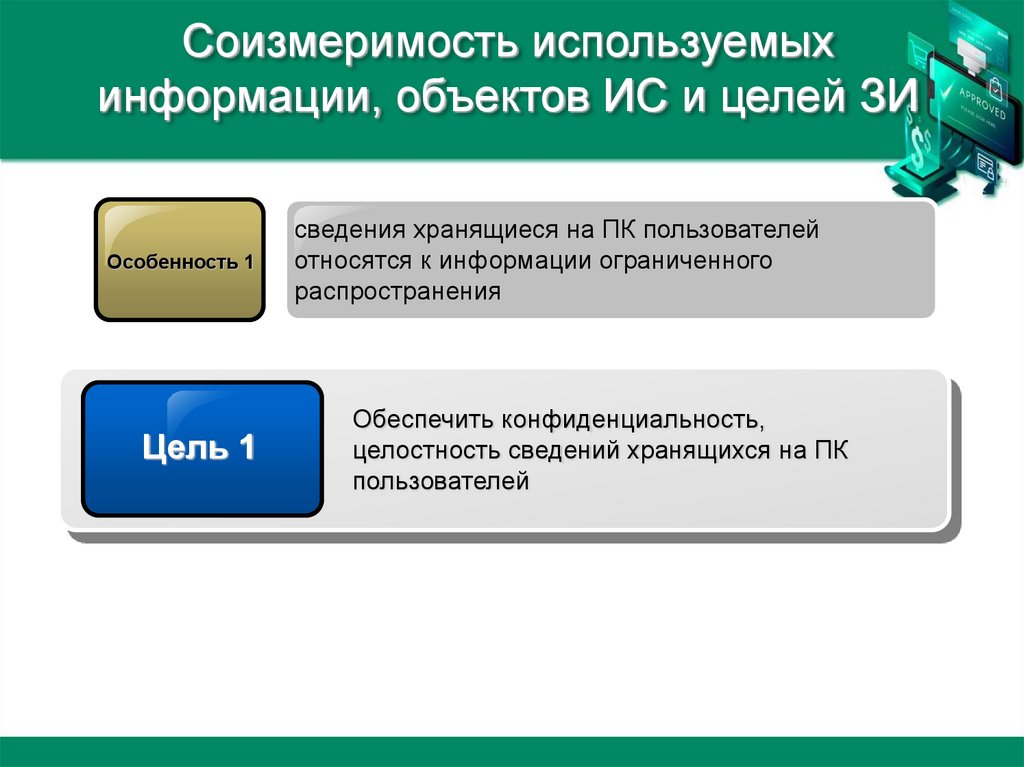

Соизмеримость используемыхинформации, объектов ИС и целей ЗИ

Особенность 1

Цель 1

сведения хранящиеся на ПК пользователей

относятся к информации ограниченного

распространения

Обеспечить конфиденциальность,

целостность сведений хранящихся на ПК

пользователей

26.

Соизмеримость используемыхинформации, объектов ИС и целей ЗИ

Особенность 2

сведения передаются с ПК пользователей по

электронной почте

Цель 2

Обеспечить конфиденциальность и

целостность сведений передаваемых по

каналам связи

27.

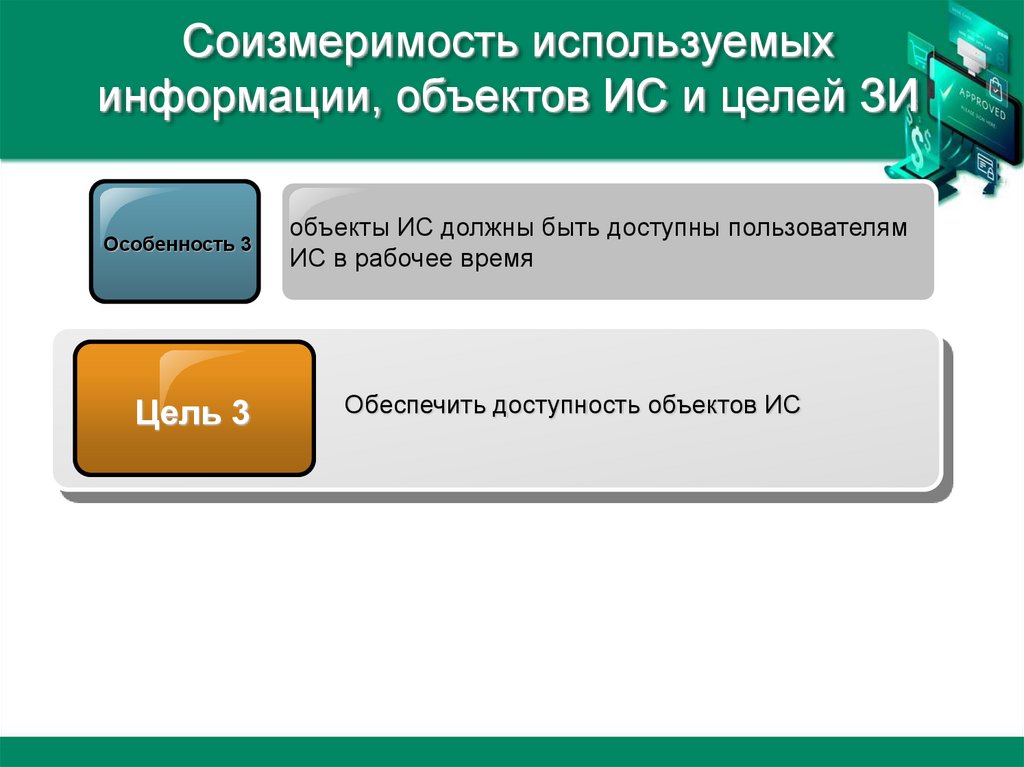

Соизмеримость используемыхинформации, объектов ИС и целей ЗИ

Особенность 3

Цель 3

объекты ИС должны быть доступны пользователям

ИС в рабочее время

Обеспечить доступность объектов ИС

28.

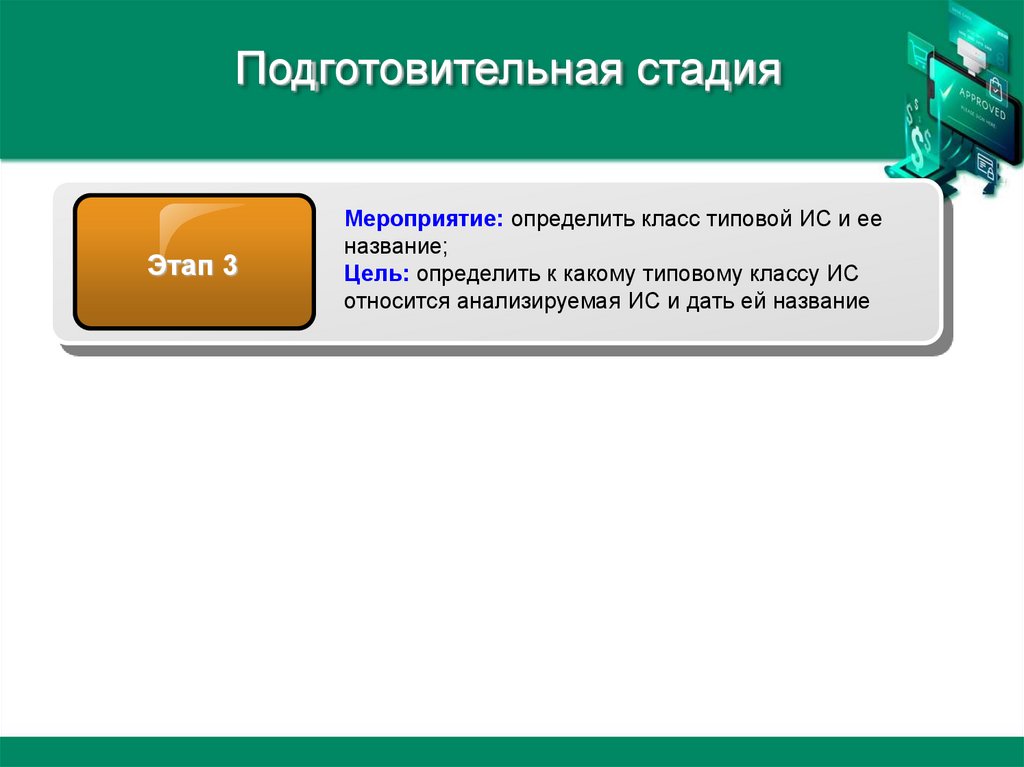

Подготовительная стадияЭтап 3

Мероприятие: определить класс типовой ИС и ее

название;

Цель: определить к какому типовому классу ИС

относится анализируемая ИС и дать ей название

29.

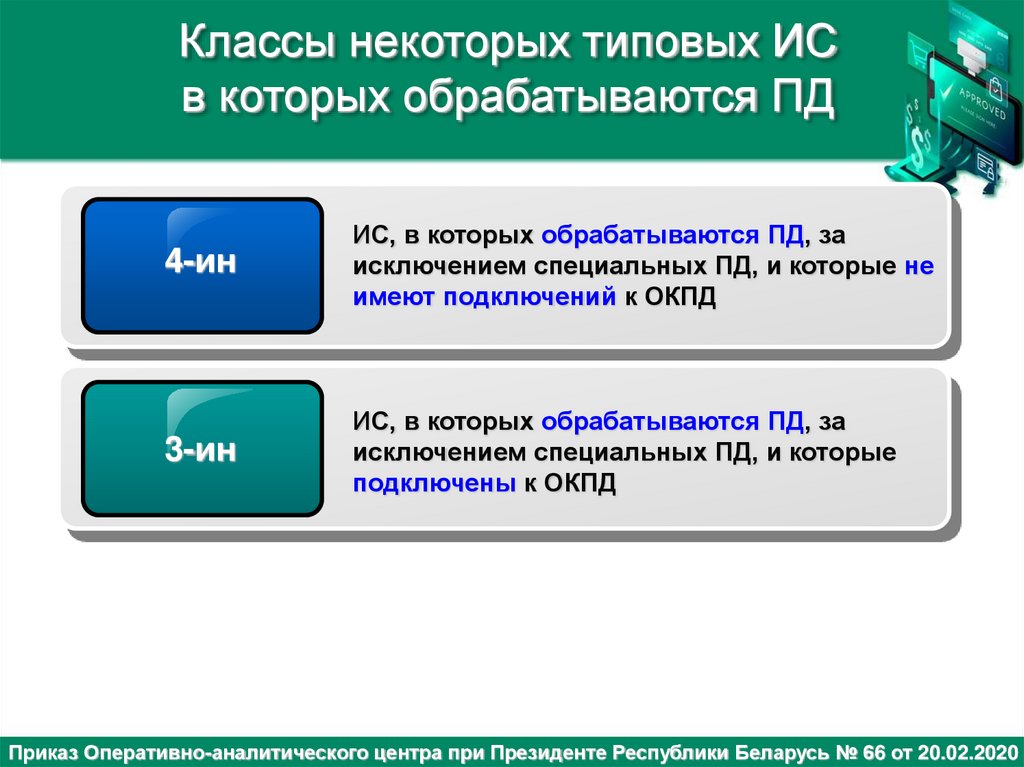

Классы некоторых типовых ИСв которых обрабатываются ПД

4-ин

ИС, в которых обрабатываются ПД, за

исключением специальных ПД, и которые не

имеют подключений к ОКПД

3-ин

ИС, в которых обрабатываются ПД, за

исключением специальных ПД, и которые

подключены к ОКПД

Приказ Оперативно-аналитического центра при Президенте Республики Беларусь № 66 от 20.02.2020

30.

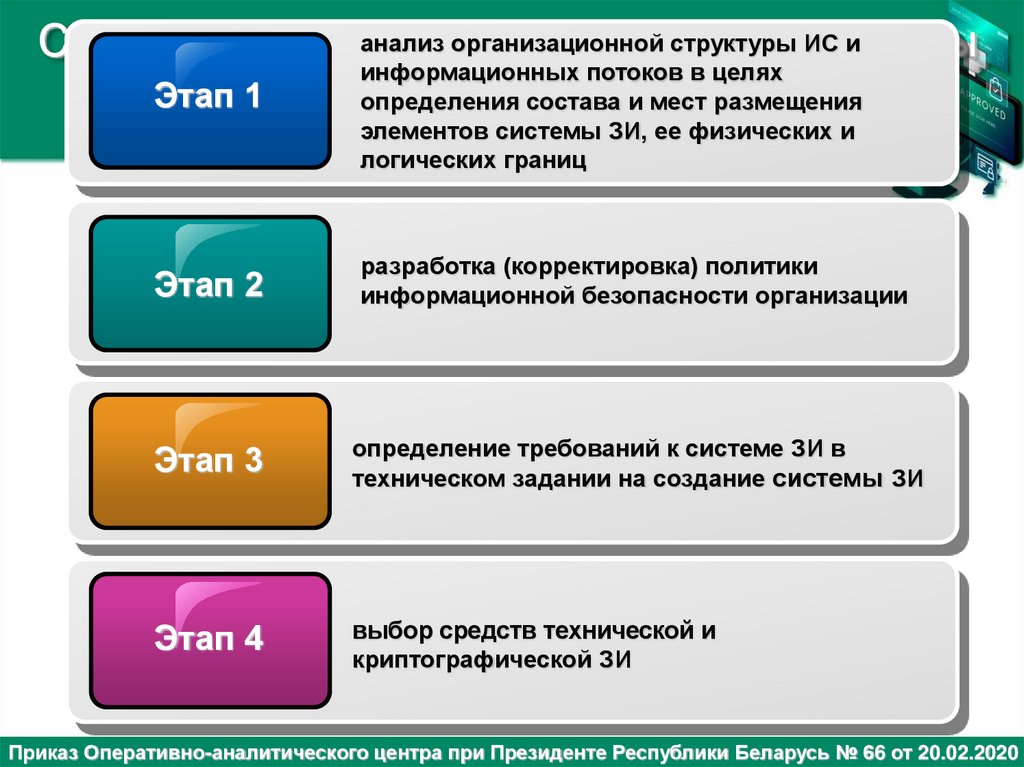

анализ организационнойструктуры ИС

и

Стадия 1. Проектирование

системы

защиты

информационных потоков в целях

Этап 1

определения

состава и мест размещения

информации

элементов системы ЗИ, ее физических и

логических границ

Этап 2

разработка (корректировка) политики

информационной безопасности организации

Этап 3

определение требований к системе ЗИ в

техническом задании на создание системы ЗИ

Этап 4

выбор средств технической и

криптографической ЗИ

Приказ Оперативно-аналитического центра при Президенте Республики Беларусь № 66 от 20.02.2020

31.

Политика информационнойбезопасности

Политика

ИБ

1

общие намерения по обеспечению

конфиденциальности, целостности, подлинности,

доступности и сохранности информации,

документально закрепленные собственником

(владельцем) ИС

цели и принципы ЗИ в организации

2

перечень ИС, отнесенных к соответствующим классам

типовых ИС

3

обязанности пользователей ИС

Приказ Оперативно-аналитического центра при Президенте Республики Беларусь № 66 от 20.02.2020

32.

Обязанности пользователейРазрешено

Необходимо учесть все что нужно для работы

1. Ввод информации … с использованием

приложений …

2. Вывод информации … на печать …

Запрещено

Составить перечень того, что обеспечит либо утечку

информации либо установку на ПК вредоносной

программы

1. Использование отчуждаемых носителей (карты флеш

памяти, смартфоны, внешние HDD);

2. Установка программного обеспечения

33.

Политика информационнойбезопасности

4

порядок взаимодействия с иными ИС (в случае

предполагаемого взаимодействия)

Приказ Оперативно-аналитического центра при Президенте Республики Беларусь № 66 от 20.02.2020

34.

Требования к организациивзаимодействия ИС

Под символом «х» понимается физически выделенный канал передачи данных

Под символом «о» понимается наличие подключения к ОКПД (в том числе к

сети Интернет)

35.

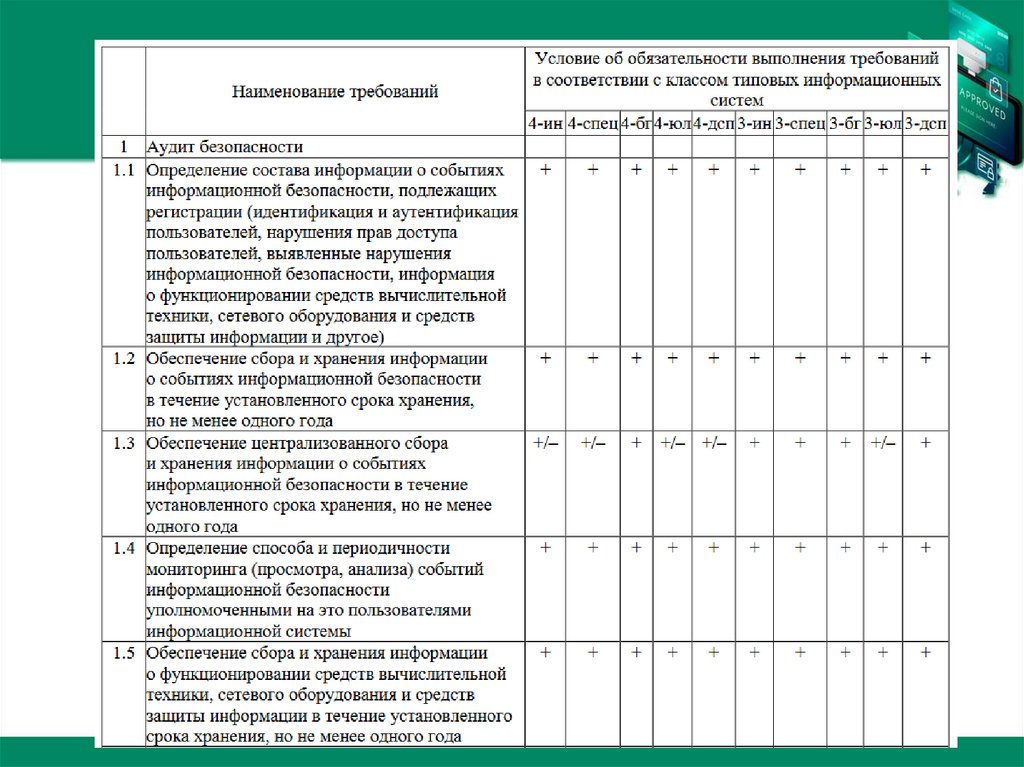

Состав технического задания1

наименование ИС с указанием присвоенного ей класса

типовых ИС

2

требования к системе ЗИ в зависимости от

используемых технологий и класса типовых ИС

основе перечня (приказ ОАЦ №66 )

3

сведения об организации взаимодействия с иными ИС

(в случае предполагаемого взаимодействия)

4

требования к средствам криптографической ЗИ, а

также к функциональным возможностям безопасности

и форматам данных

36.

Состав технического задания5

перечень документации на систему ЗИ

37.

Стратегия обеспечения безопасностиинформации

38.

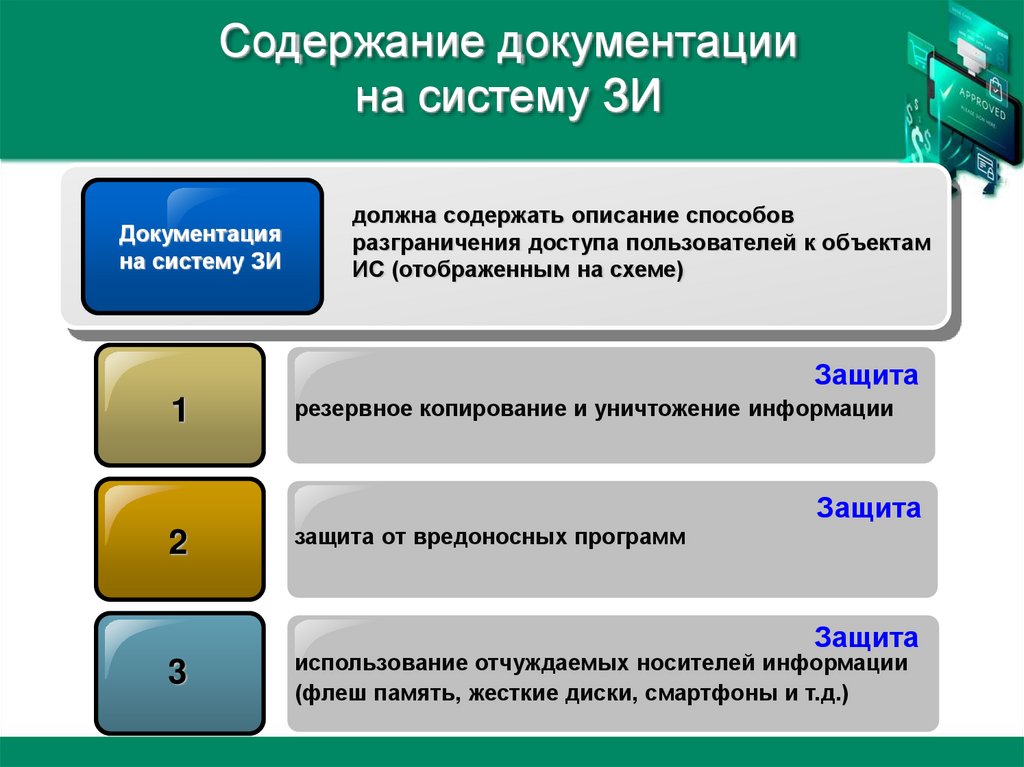

Содержание документациина систему ЗИ

Документация

на систему ЗИ

должна содержать описание способов

разграничения доступа пользователей к объектам

ИС (отображенным на схеме)

Защита

1

резервное копирование и уничтожение информации

Защита

2

защита от вредоносных программ

Защита

3

использование отчуждаемых носителей информации

(флеш память, жесткие диски, смартфоны и т.д.)

39.

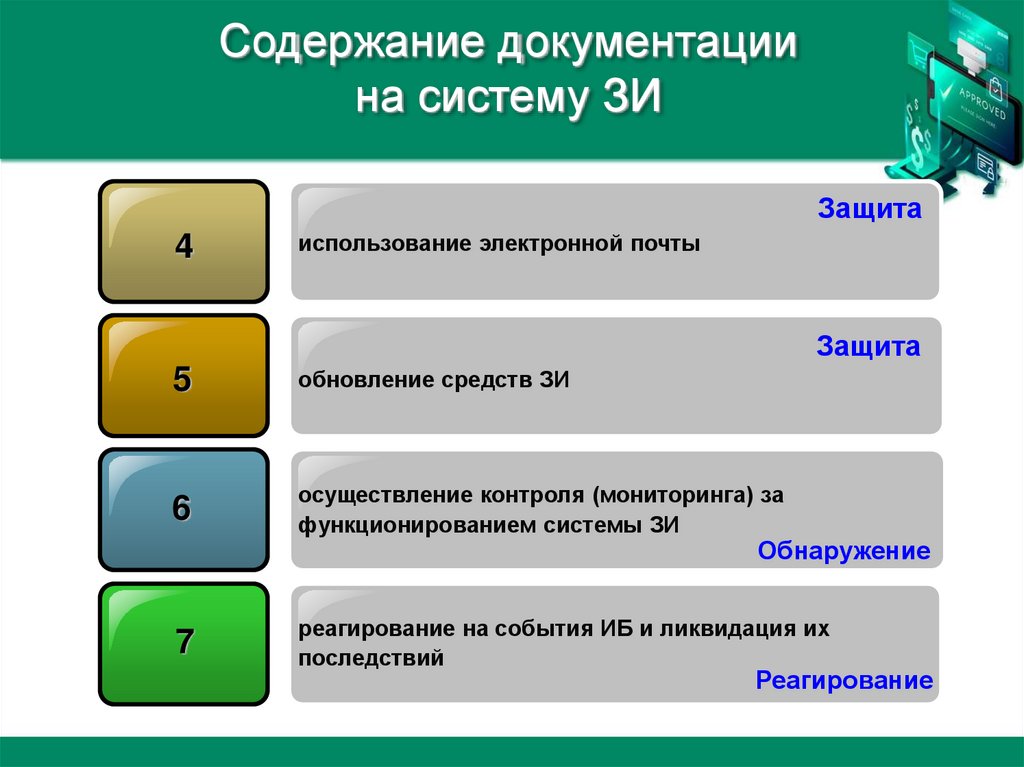

Содержание документациина систему ЗИ

Защита

4

использование электронной почты

Защита

5

обновление средств ЗИ

6

осуществление контроля (мониторинга) за

функционированием системы ЗИ

Обнаружение

7

реагирование на события ИБ и ликвидация их

последствий

Реагирование

40.

Содержание документациина систему ЗИ

8

управление криптографическими ключами, в том

числе требования по их генерации, распределению,

хранению, доступу к ним и их уничтожению Защита

41.

Стадия 1. Проектирование системы ЗИЭтап 5

разработка (корректировка) общей схемы

системы ЗИ

Приказ Оперативно-аналитического центра при Президенте Республики Беларусь № 66 от 20.02.2020

42.

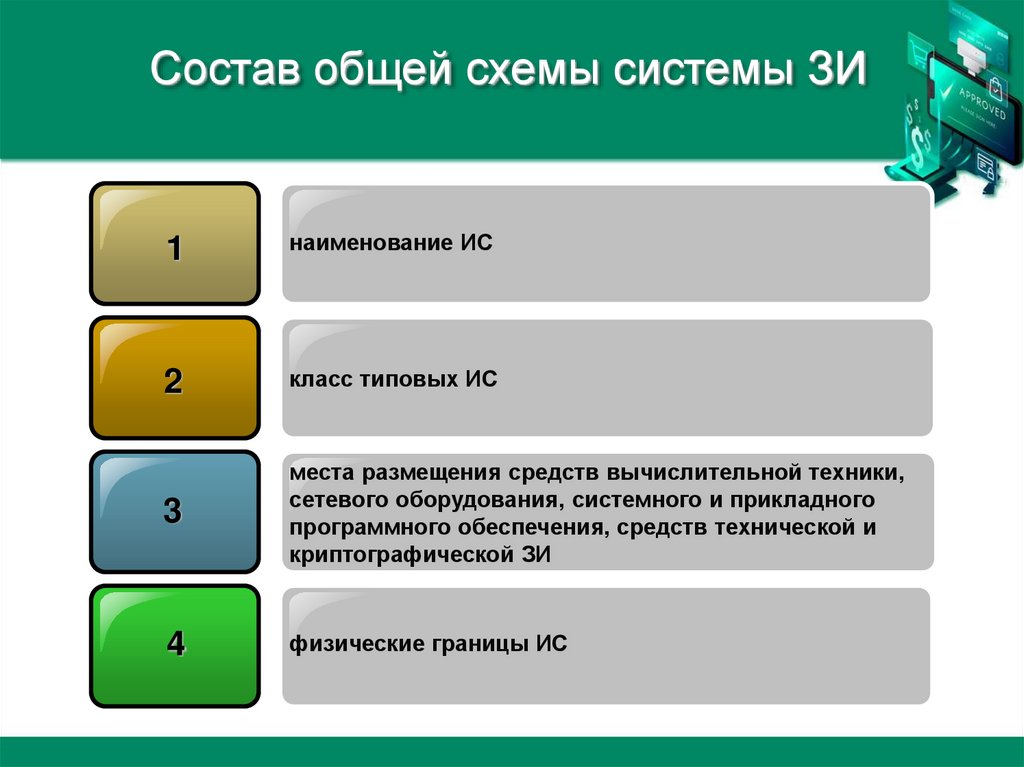

Состав общей схемы системы ЗИ1

наименование ИС

2

класс типовых ИС

3

места размещения средств вычислительной техники,

сетевого оборудования, системного и прикладного

программного обеспечения, средств технической и

криптографической ЗИ

4

физические границы ИС

43.

Состав общей схемы системы ЗИ5

внешние и внутренние информационные потоки и

протоколы обмена защищаемой информацией

44.

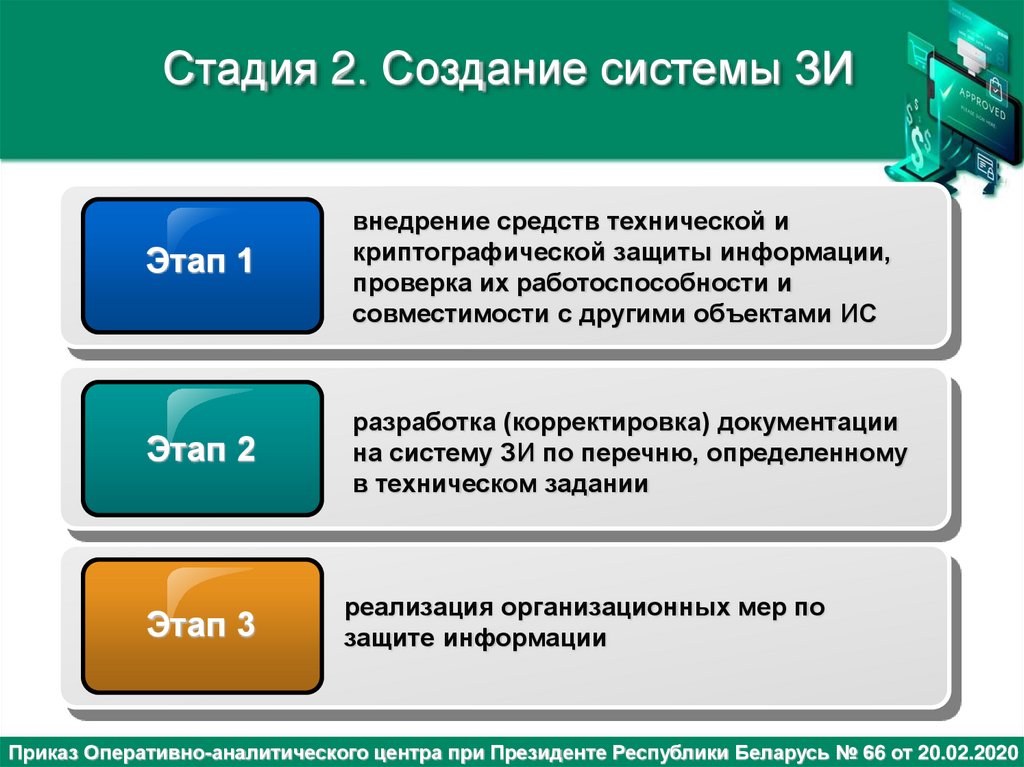

Стадия 2. Создание системы ЗИЭтап 1

внедрение средств технической и

криптографической защиты информации,

проверка их работоспособности и

совместимости с другими объектами ИС

Этап 2

разработка (корректировка) документации

на систему ЗИ по перечню, определенному

в техническом задании

Этап 3

реализация организационных мер по

защите информации

Приказ Оперативно-аналитического центра при Президенте Республики Беларусь № 66 от 20.02.2020

45.

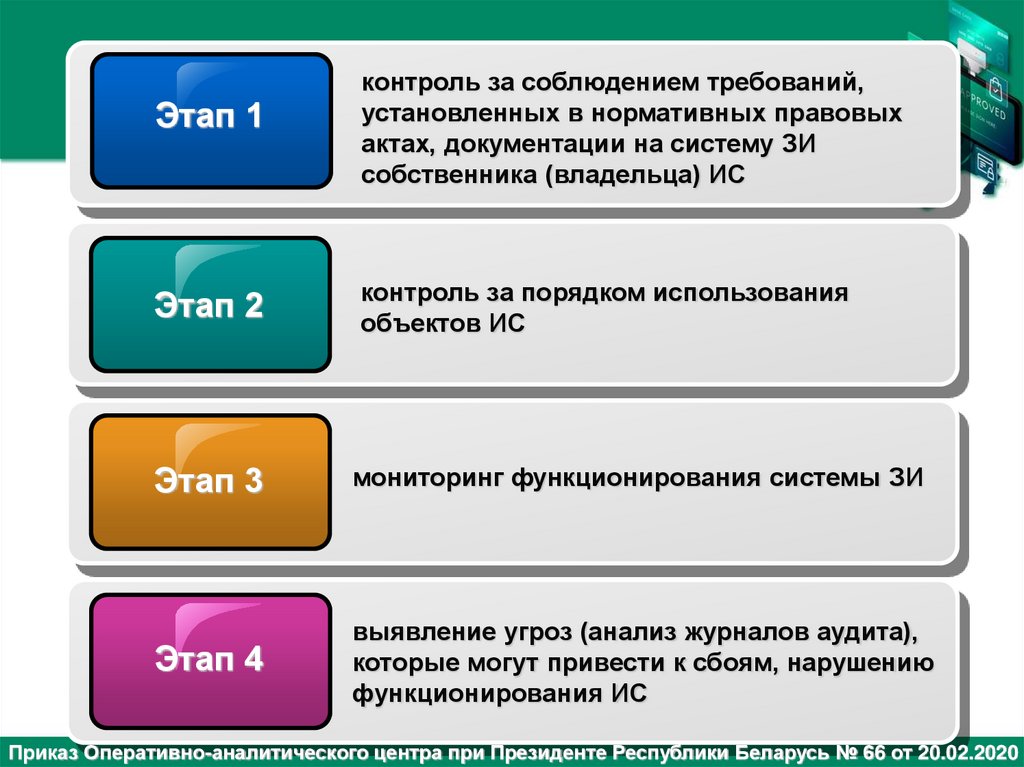

Стадия 3. Эксплуатациясистемы

ЗИ

контроль за соблюдением

требований,

Этап 1

установленных в нормативных правовых

актах, документации на систему ЗИ

собственника (владельца) ИС

Этап 2

контроль за порядком использования

объектов ИС

Этап 3

мониторинг функционирования системы ЗИ

Этап 4

выявление угроз (анализ журналов аудита),

которые могут привести к сбоям, нарушению

функционирования ИС

Приказ Оперативно-аналитического центра при Президенте Республики Беларусь № 66 от 20.02.2020

46.

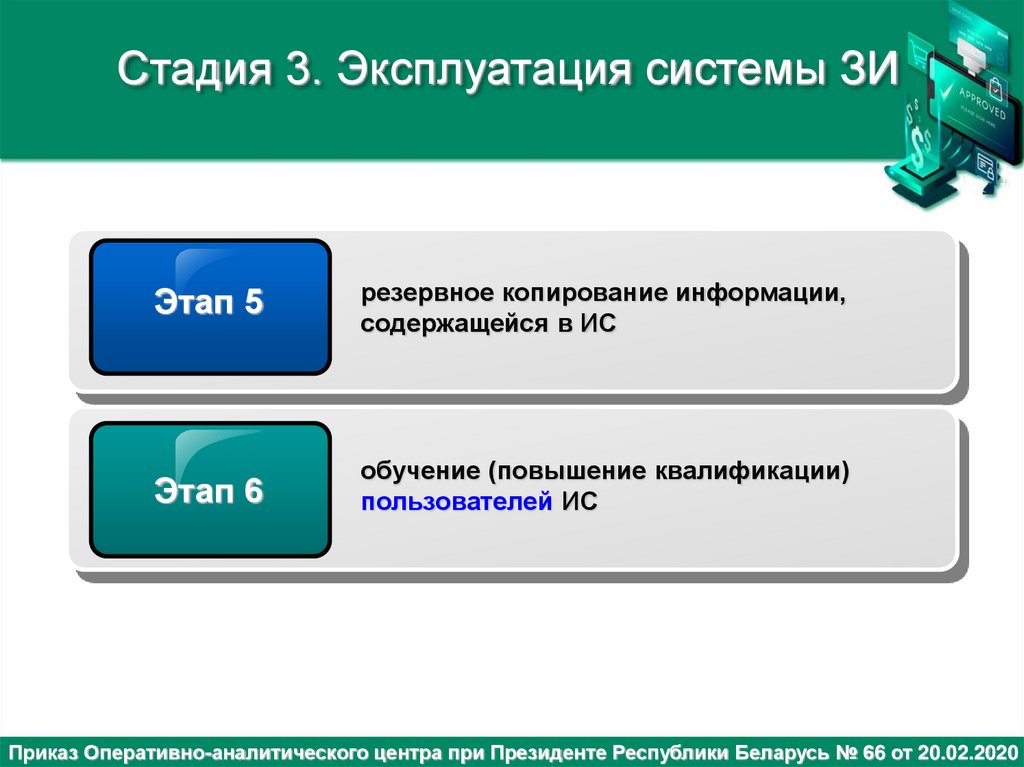

Стадия 3. Эксплуатация системы ЗИЭтап 5

резервное копирование информации,

содержащейся в ИС

Этап 6

обучение (повышение квалификации)

пользователей ИС

Приказ Оперативно-аналитического центра при Президенте Республики Беларусь № 66 от 20.02.2020

47.

Целенаправленная атака(Advanced Persistent Threat - APT)

Особенности

1

при реализации используются специальные

«инструменты», устойчивые к обнаружению

средствами защиты информации

2

В атакуемой информационной системе (ИС):

1. Пользователи ИС имеют УЗ с ограниченными правами;

2. В ИС реализуется процесс устранения уязвимостей;

3. В ИС используются СЗИ фильтрующие трафик по

правилам

48.

Модель нарушителя Cyber Kill Chain49.

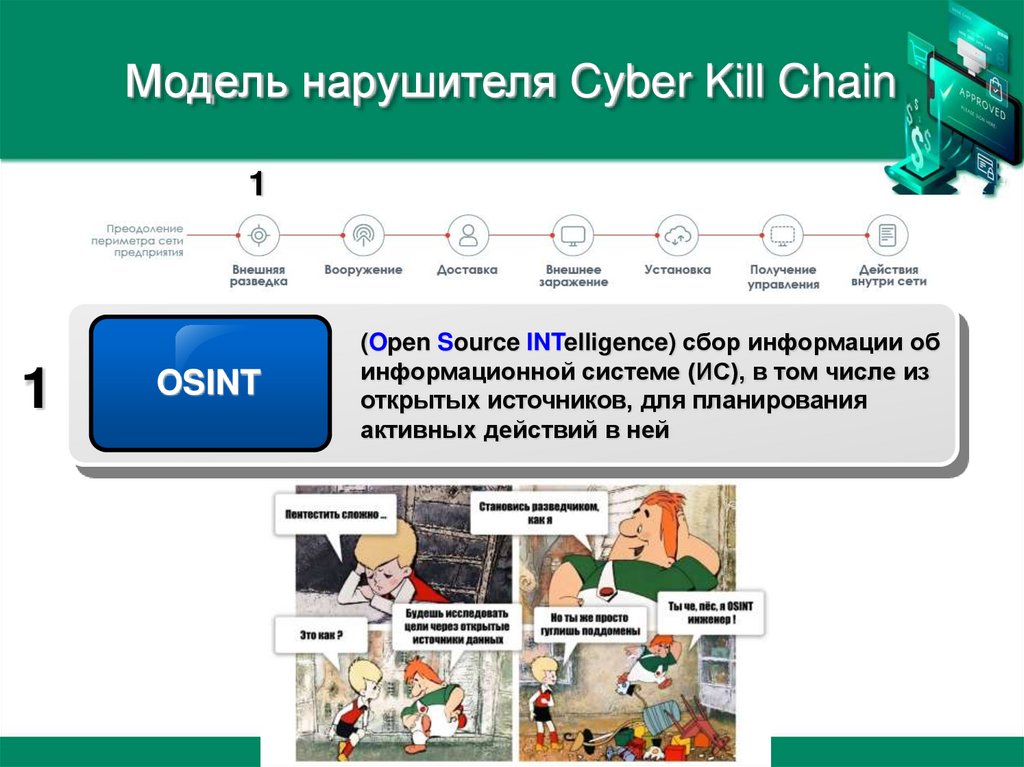

Модель нарушителя Cyber Kill Chain1

1

OSINT

(Open Source INTelligence) сбор информации об

информационной системе (ИС), в том числе из

открытых источников, для планирования

активных действий в ней

50.

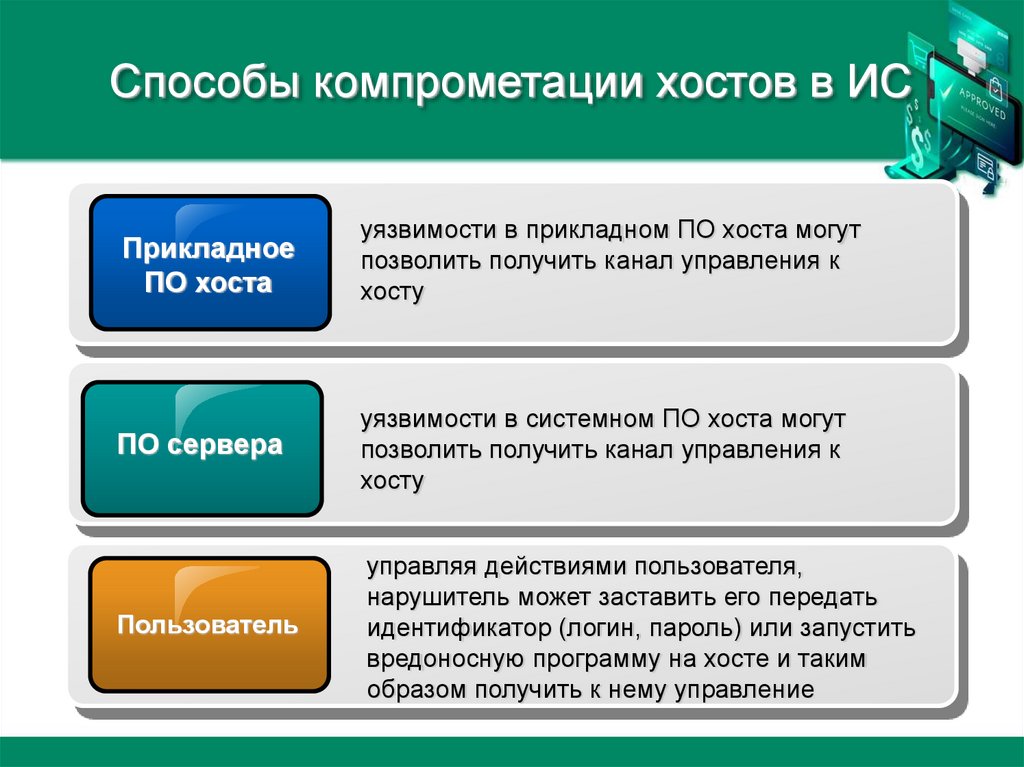

Способы компрометации хостов в ИСПрикладное

ПО хоста

уязвимости в прикладном ПО хоста могут

позволить получить канал управления к

хосту

ПО сервера

уязвимости в системном ПО хоста могут

позволить получить канал управления к

хосту

Пользователь

управляя действиями пользователя,

нарушитель может заставить его передать

идентификатор (логин, пароль) или запустить

вредоносную программу на хосте и таким

образом получить к нему управление

51.

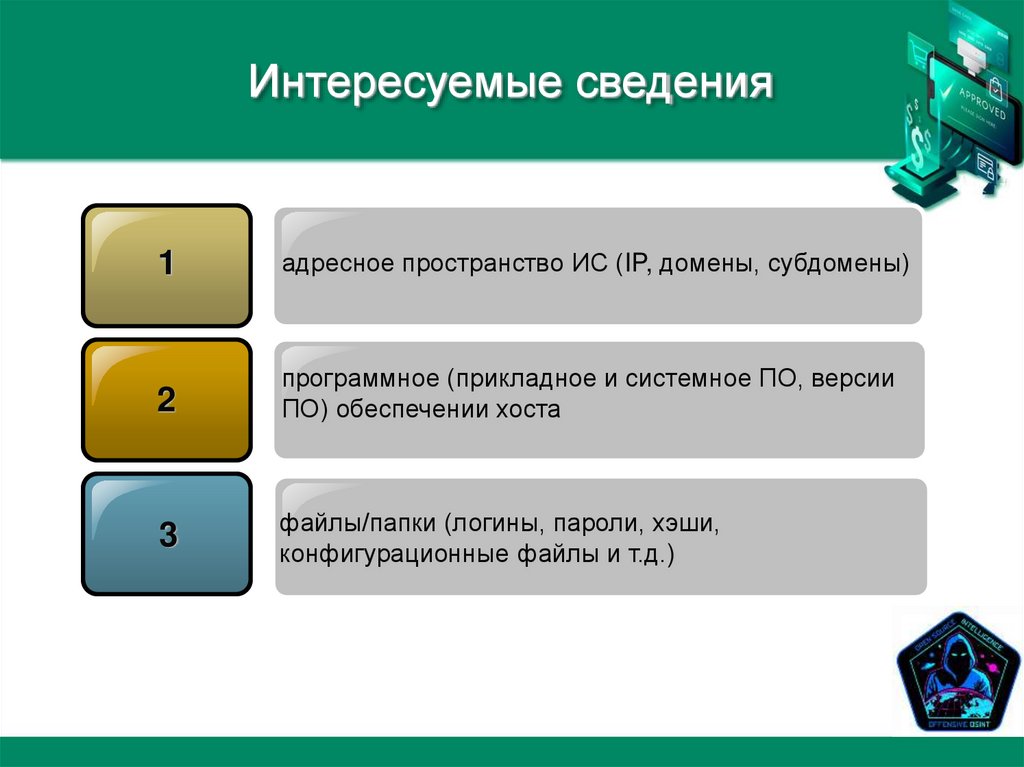

Интересуемые сведения1

адресное пространство ИС (IP, домены, субдомены)

2

программное (прикладное и системное ПО, версии

ПО) обеспечении хоста

3

файлы/папки (логины, пароли, хэши,

конфигурационные файлы и т.д.)

52.

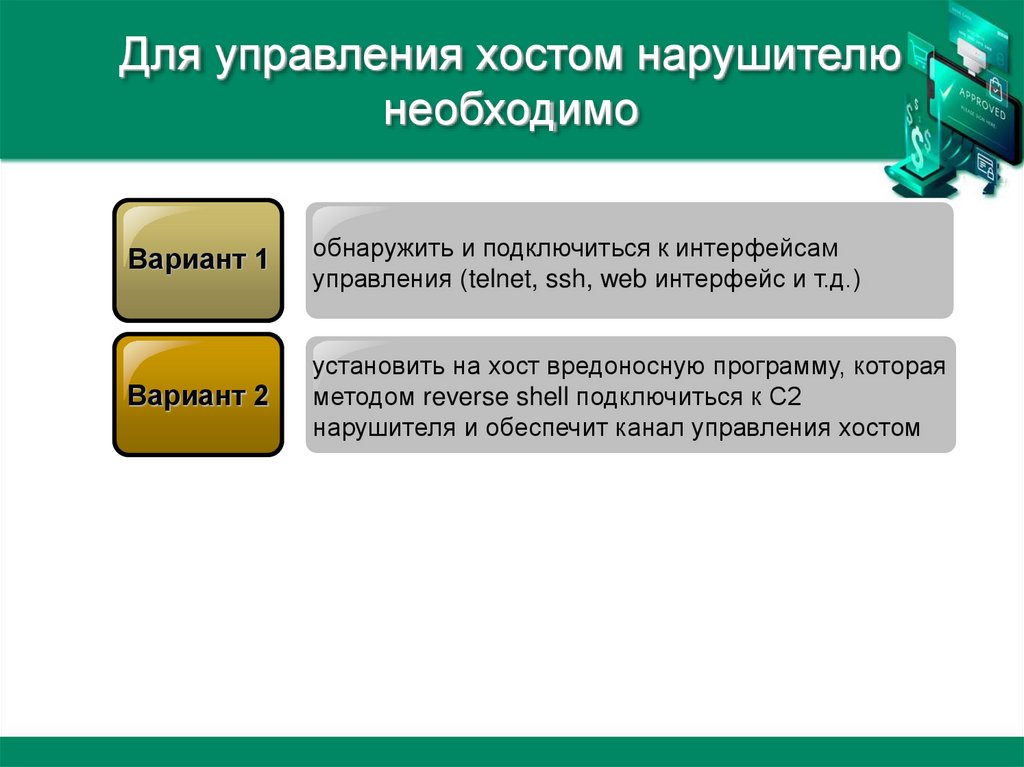

Для управления хостом нарушителюнеобходимо

Вариант 1

обнаружить и подключиться к интерфейсам

управления (telnet, ssh, web интерфейс и т.д.)

Вариант 2

установить на хост вредоносную программу, которая

методом reverse shell подключиться к С2

нарушителя и обеспечит канал управления хостом

53.

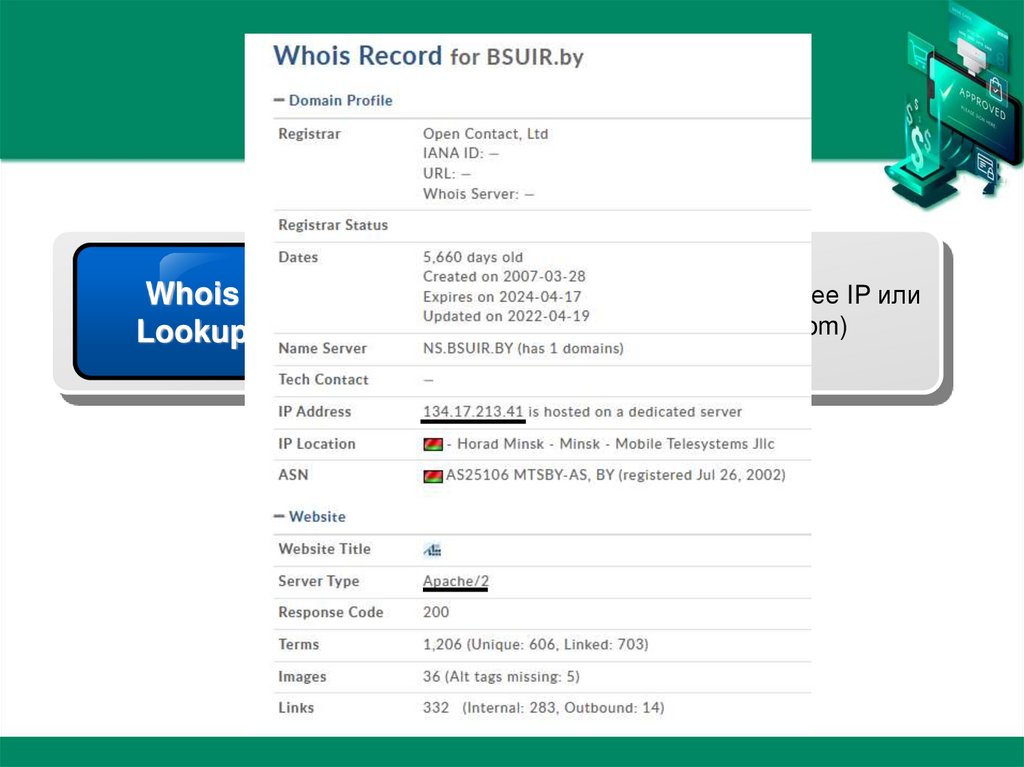

Получение информацииWhois

Lookup

поиск информации о владельце ИС по ее IP или

доменному имени (whois.domaintools.com)

54.

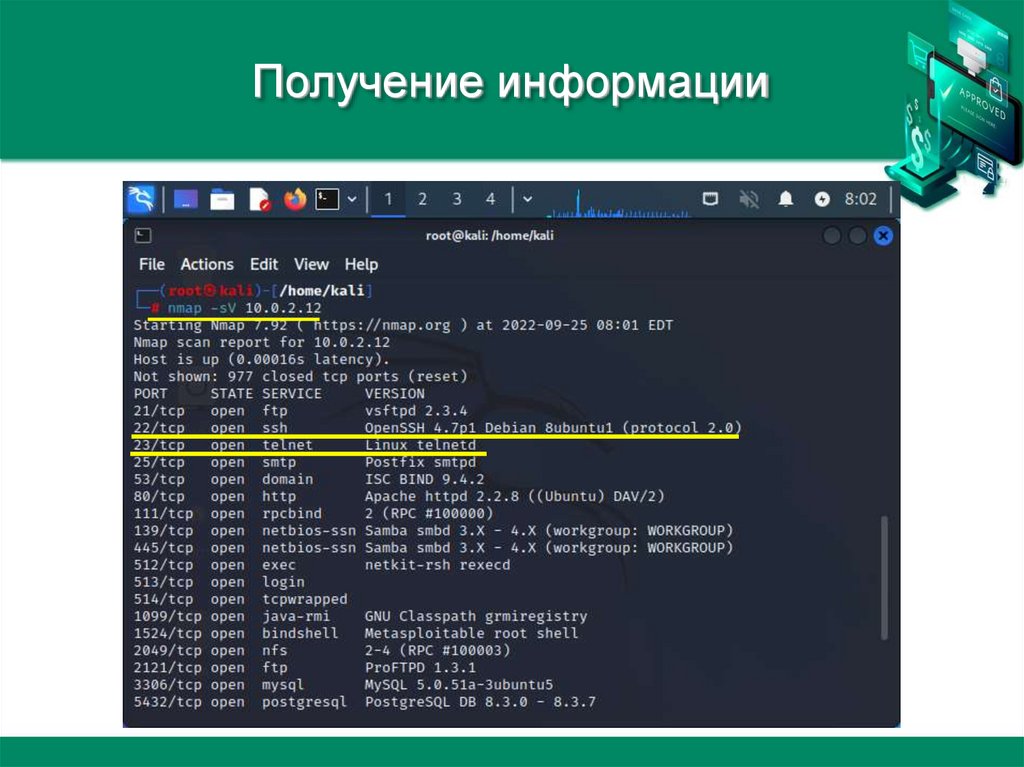

Получение информации55.

Подбор пароляhttps://losst.ru/kak-polzovatsya-nmap-dlya-skanirovaniya-seti?ysclid=l76mb3zmeq63487301

56.

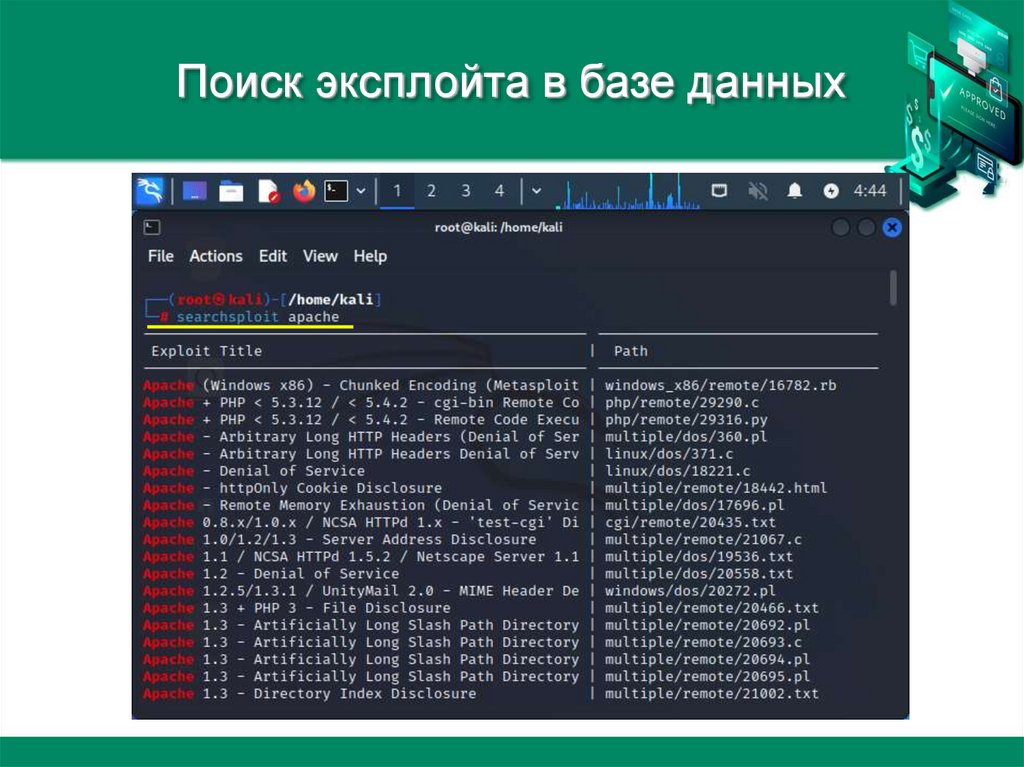

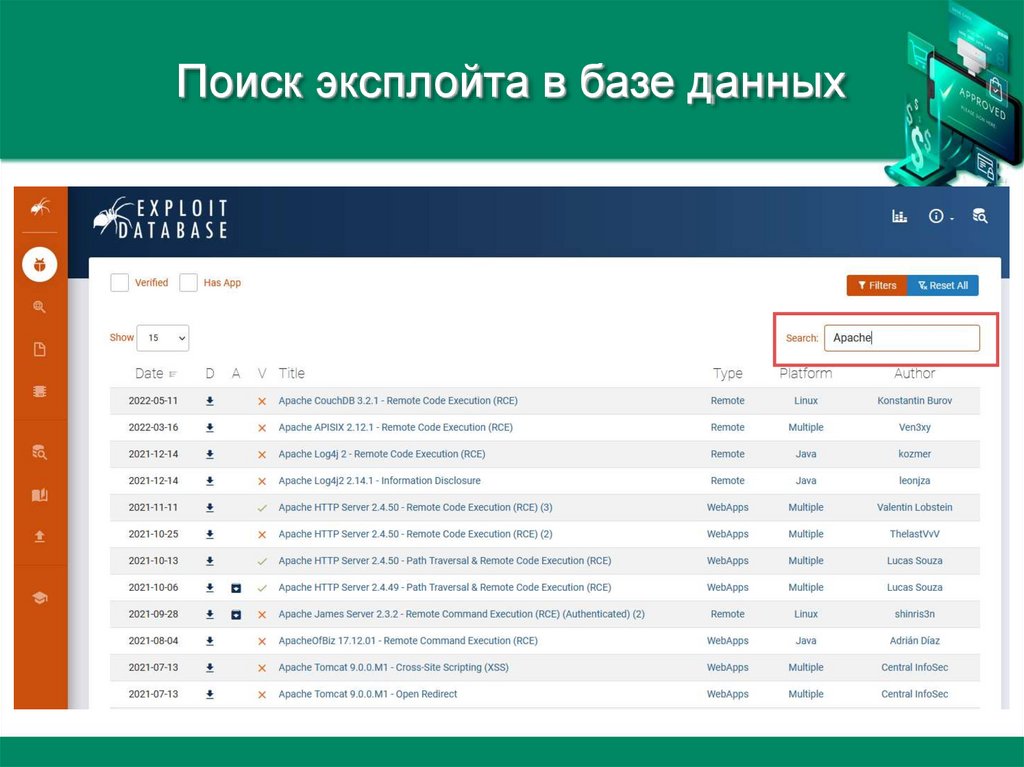

Поиск эксплойта в базе данных57.

Поиск эксплойта в базе данных58.

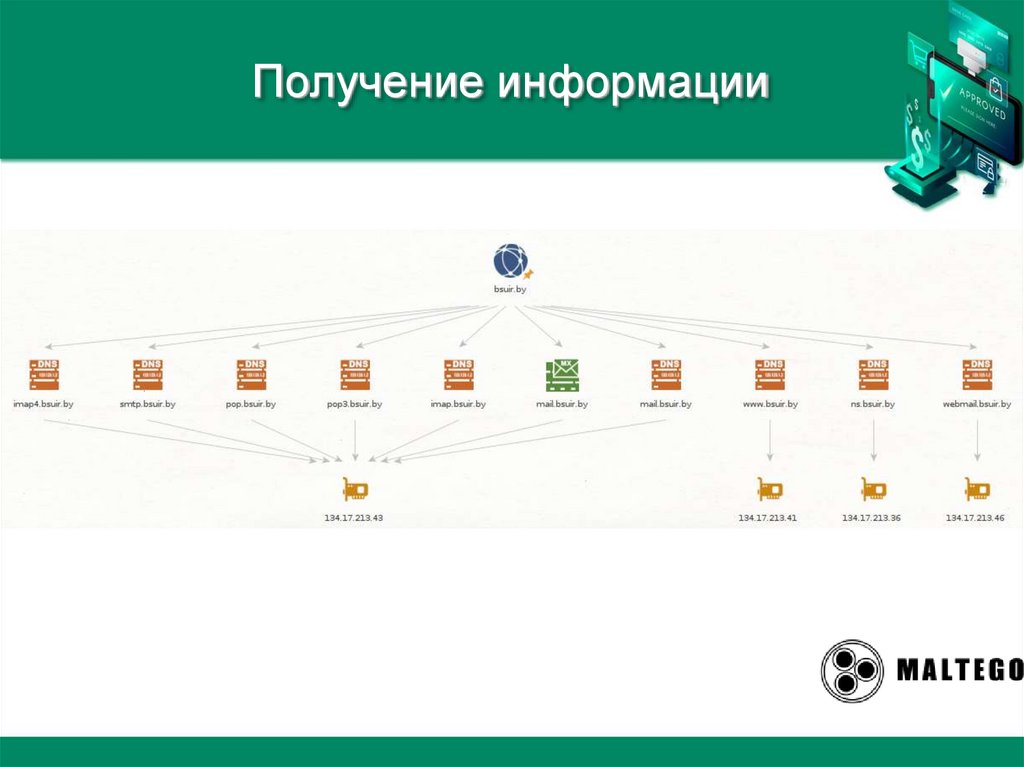

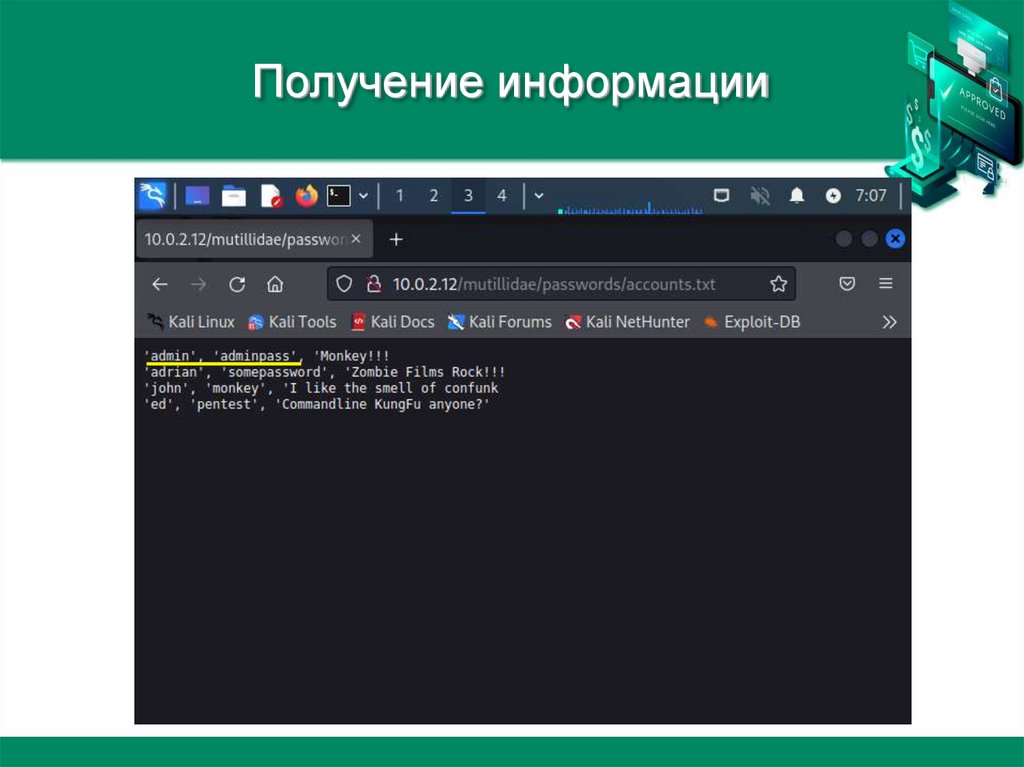

Получение информации59.

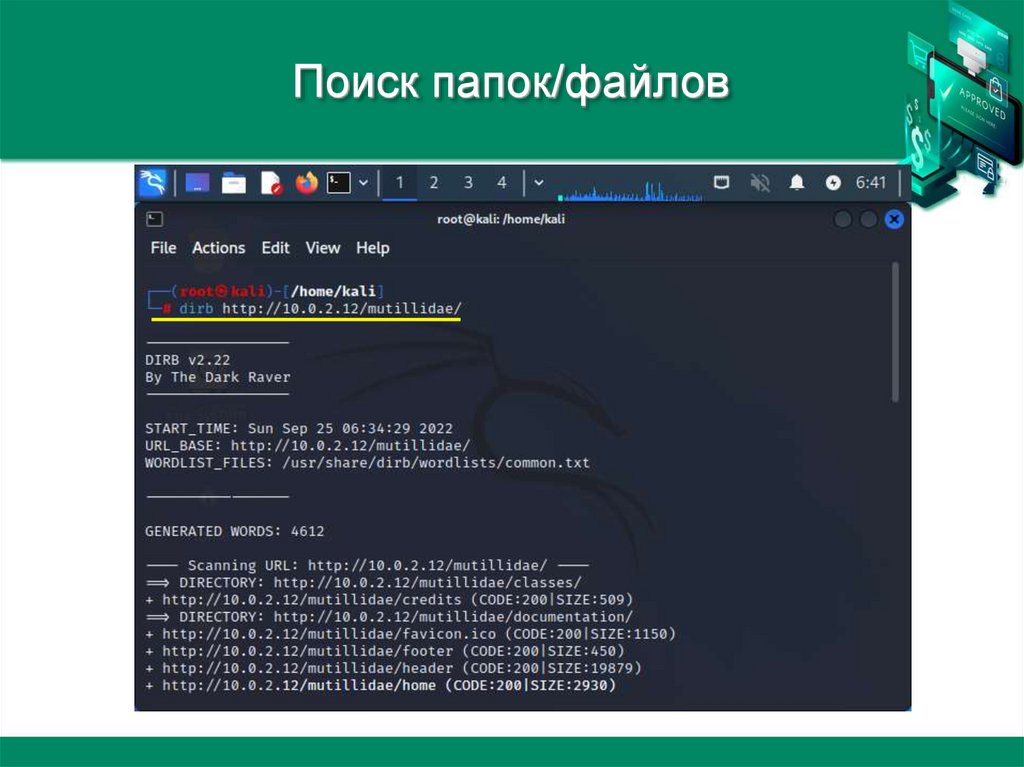

Поиск папок/файлов60.

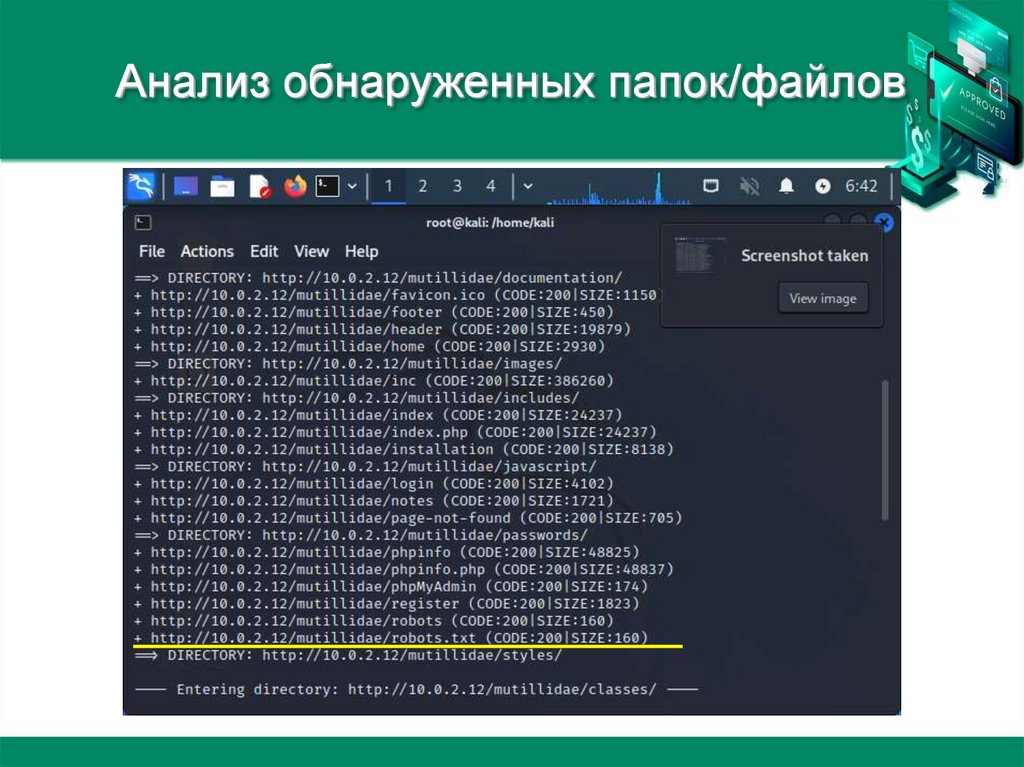

Анализ обнаруженных папок/файлов61.

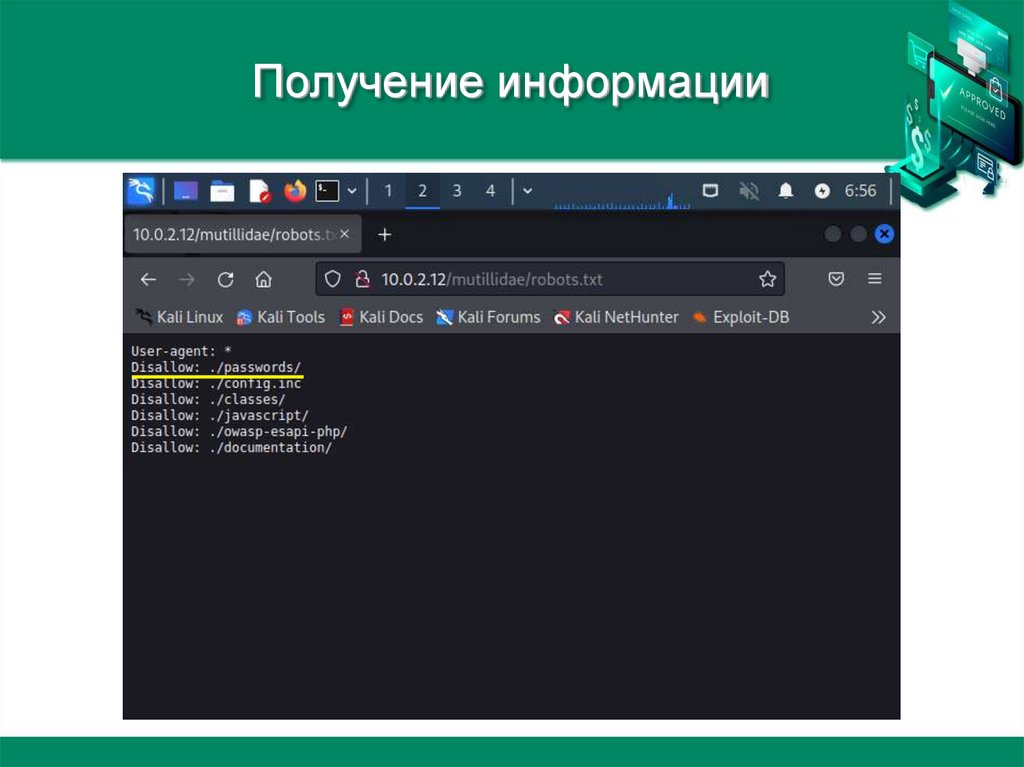

Получение информации62.

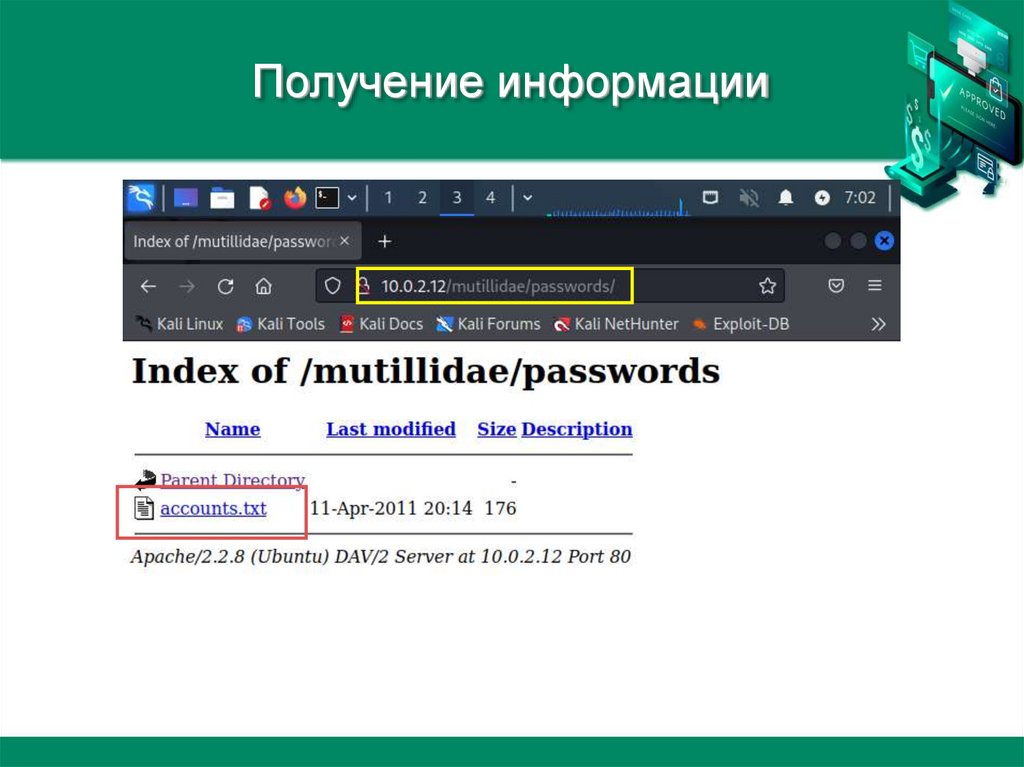

Получение информации63.

Получение информации64.

Анализ обнаруженных папок/файлов65.

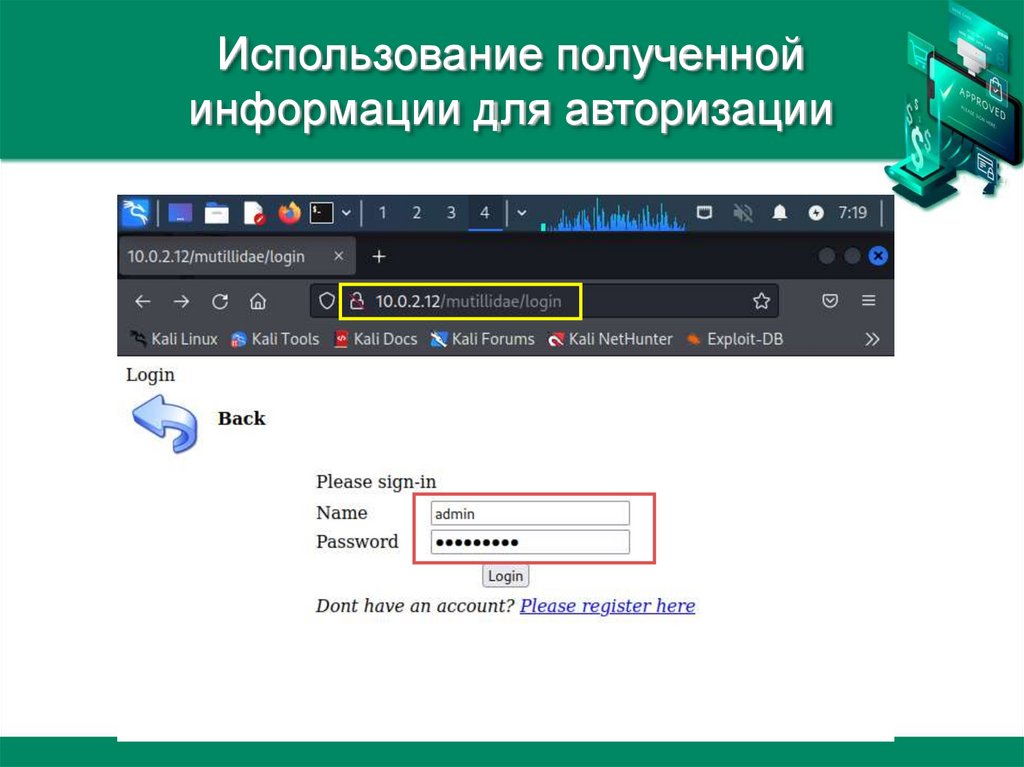

Использование полученнойинформации для авторизации

66.

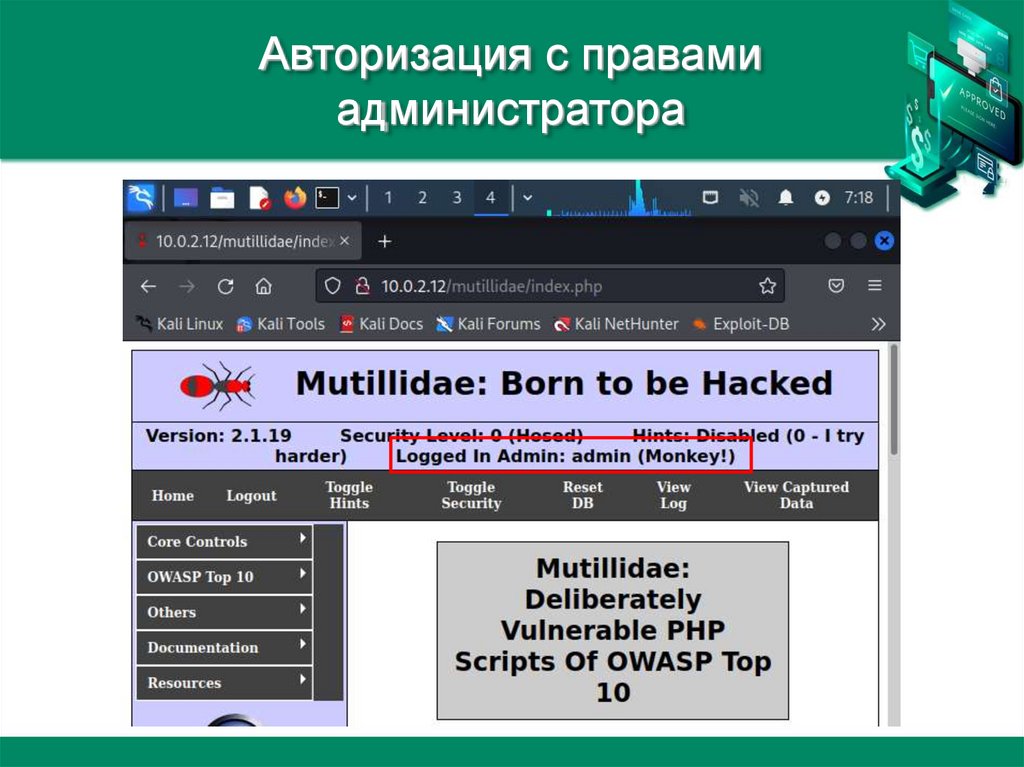

Авторизация с правамиадминистратора

67.

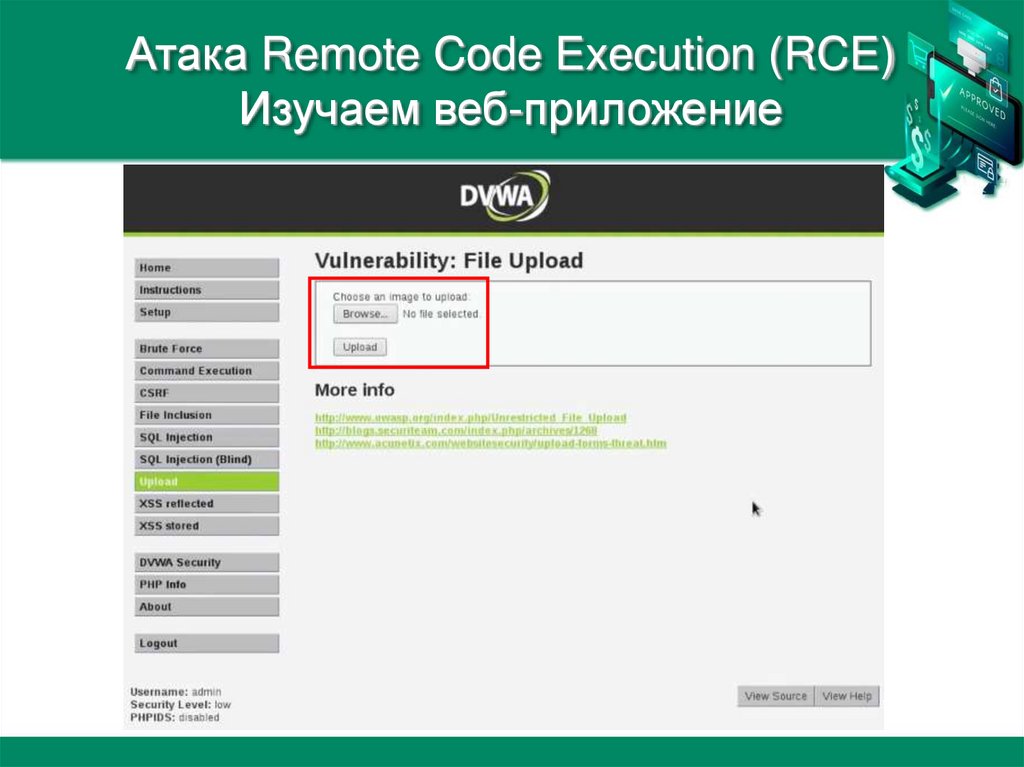

Атака Remote Code Execution (RCE)Изучаем веб-приложение

68.

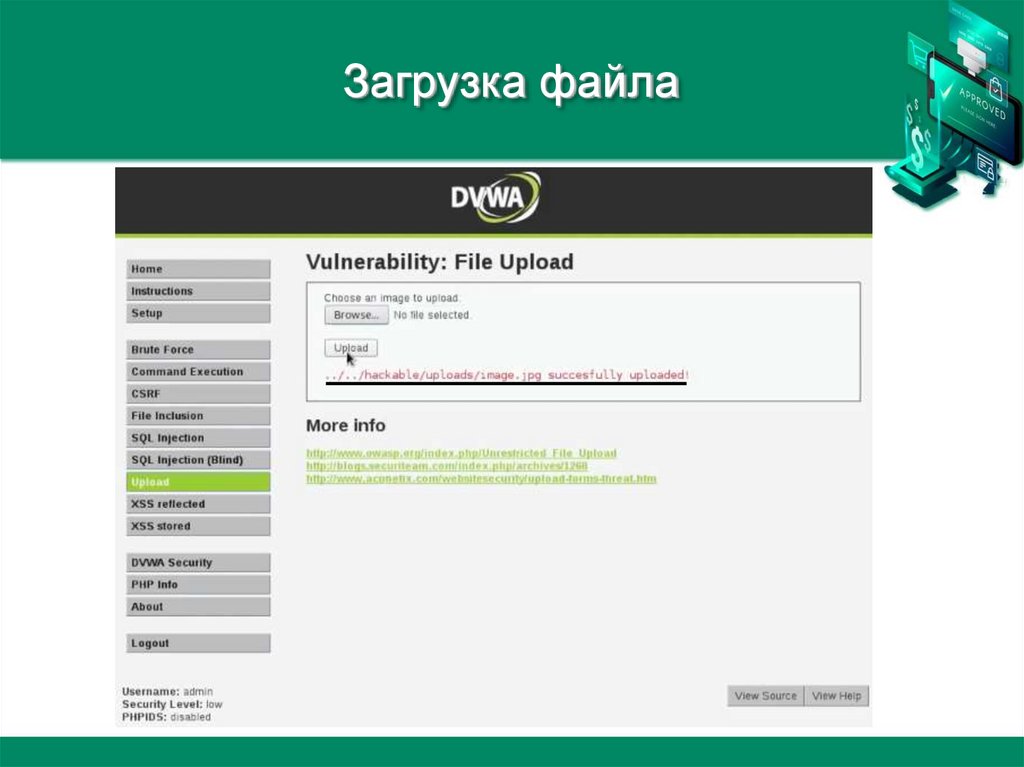

Загрузка файла69.

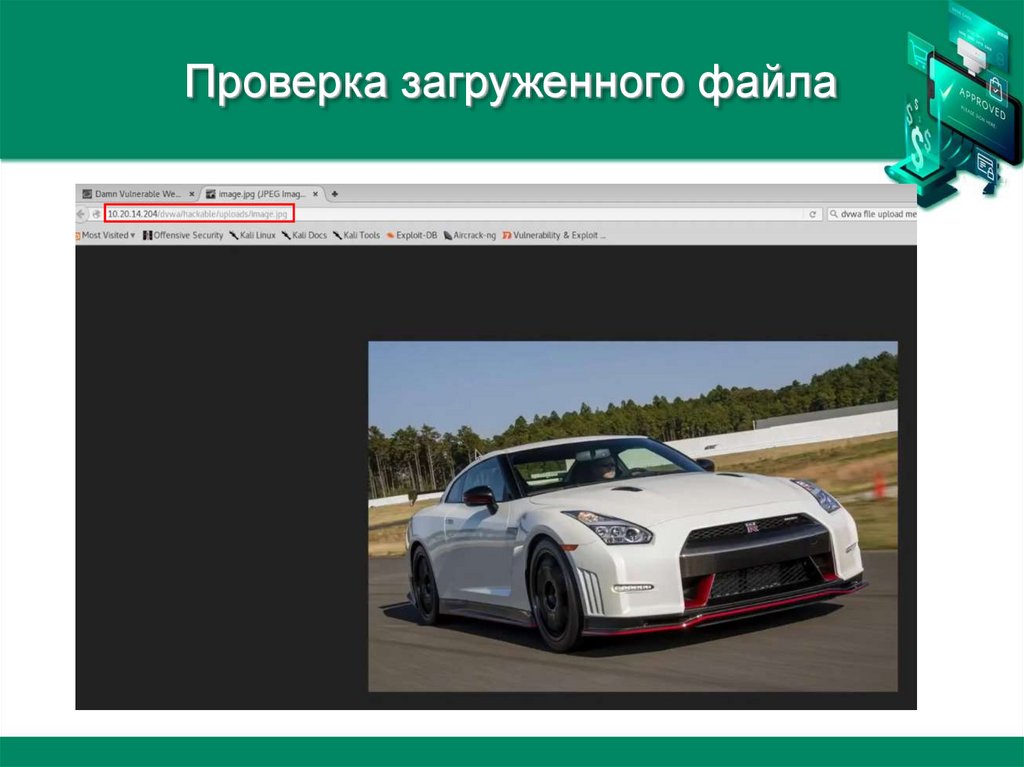

Проверка загруженного файла70.

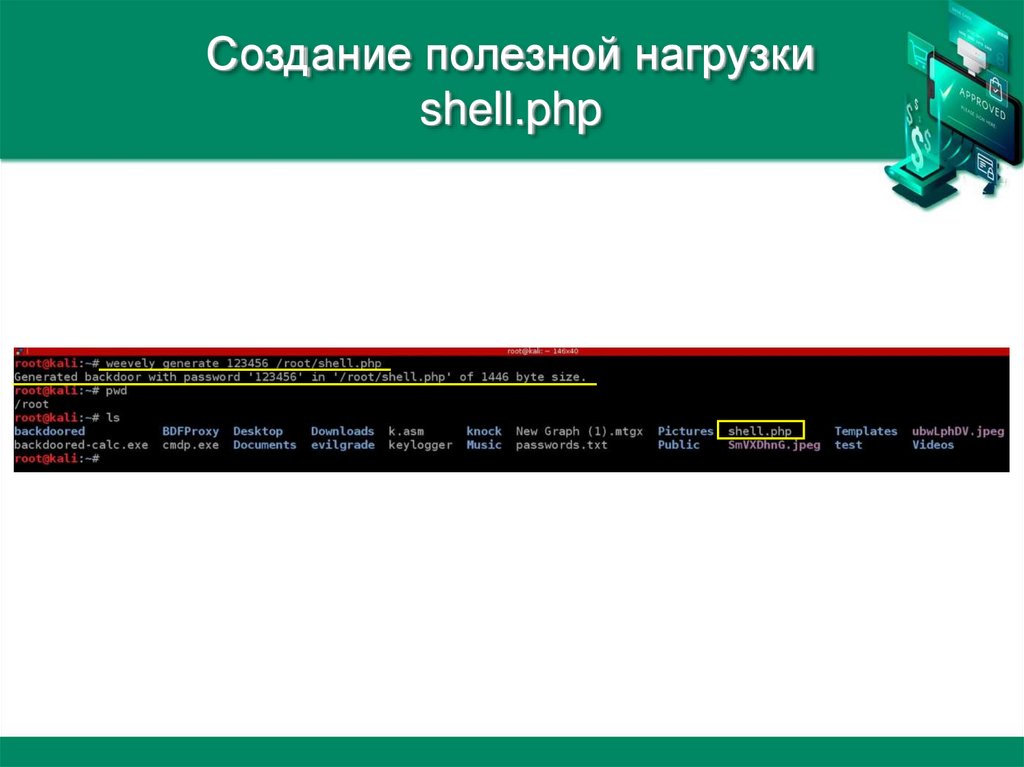

Создание полезной нагрузкиshell.php

71.

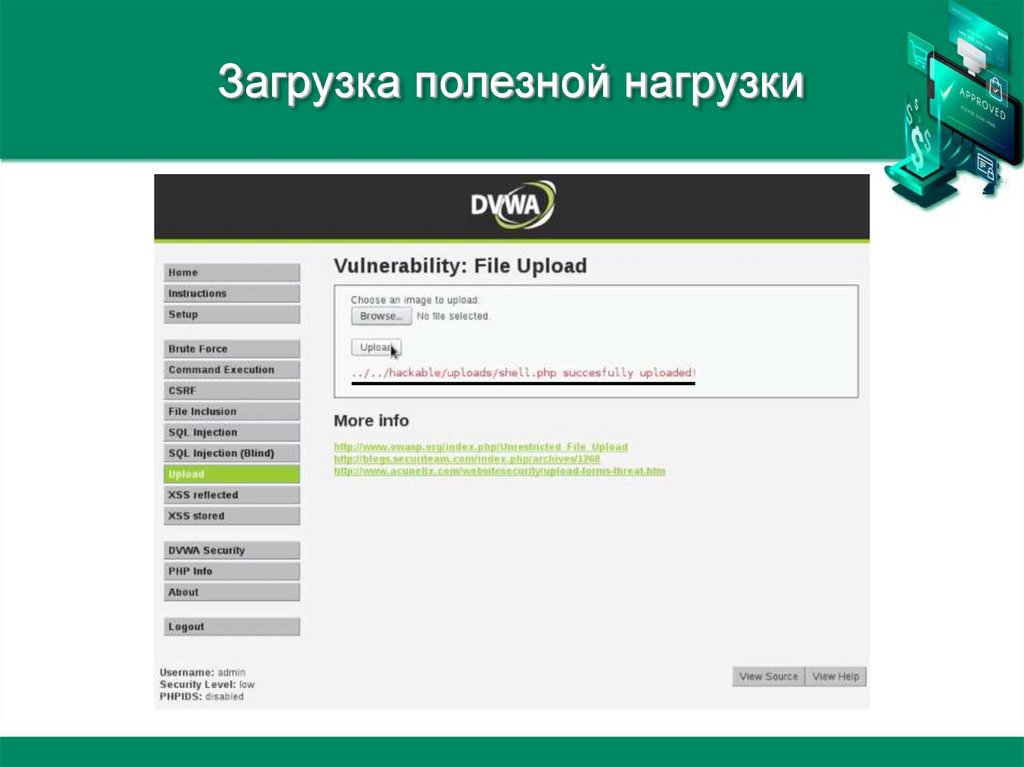

Загрузка полезной нагрузки72.

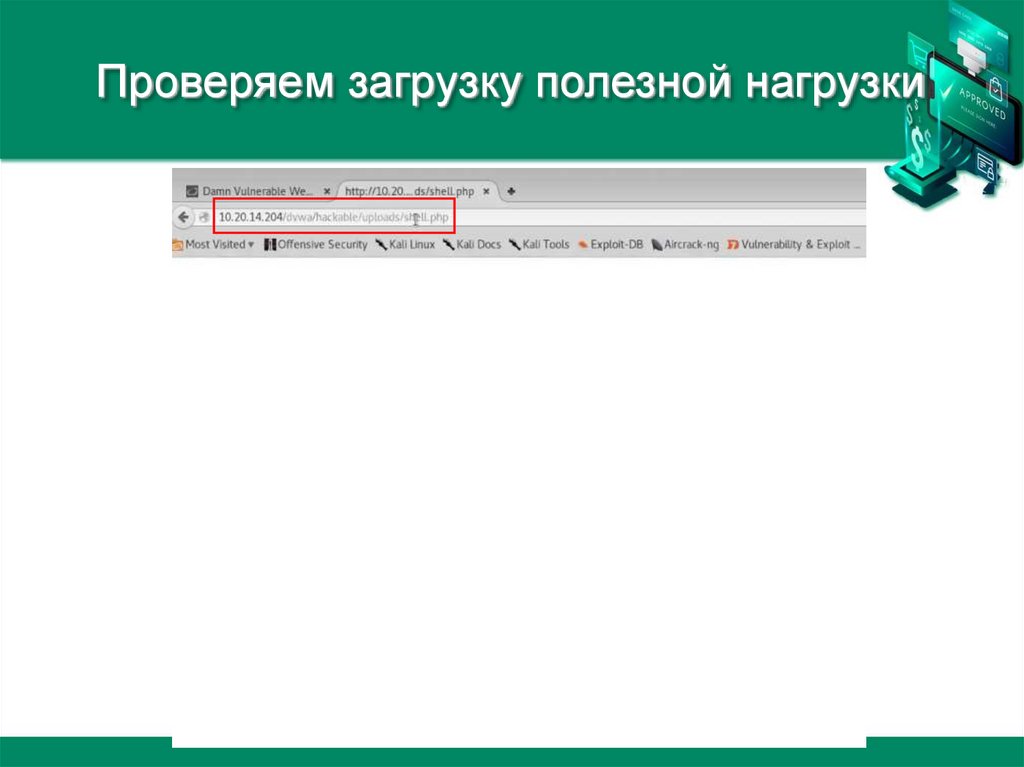

Проверяем загрузку полезной нагрузки73.

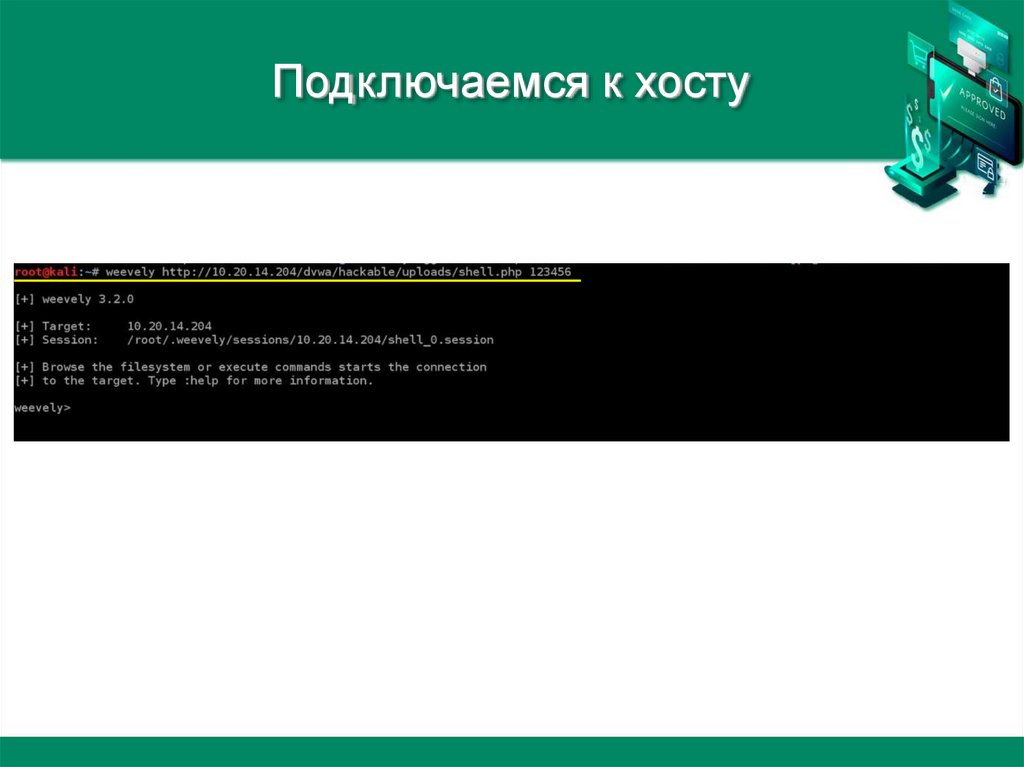

Подключаемся к хосту74.

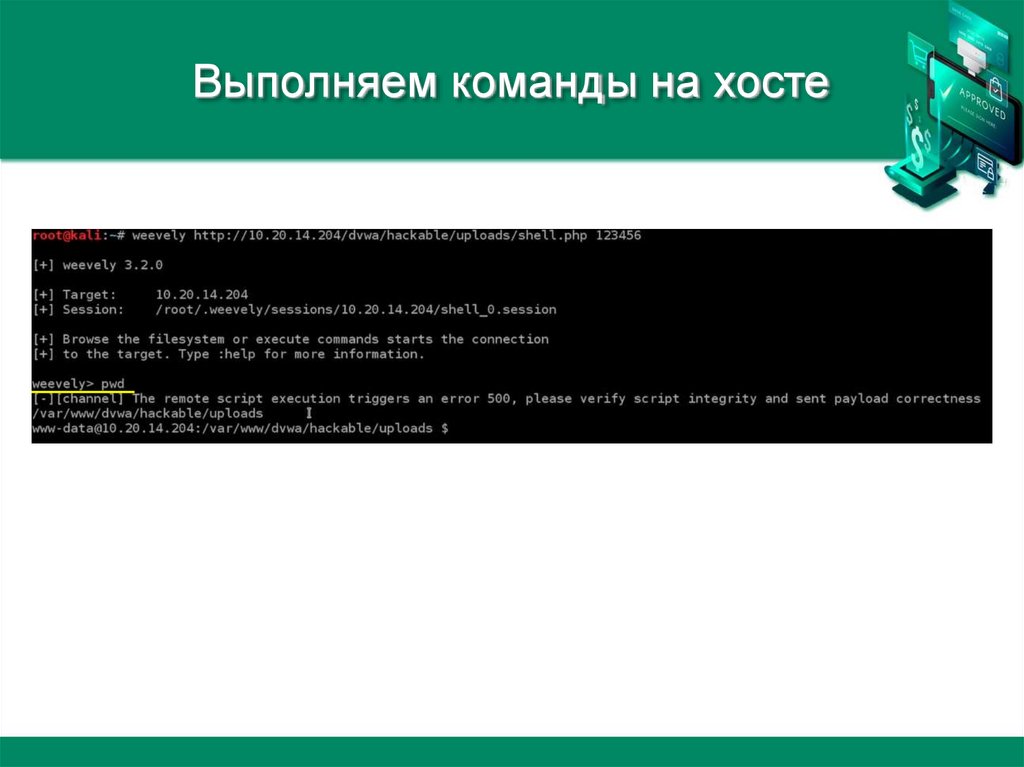

Выполняем команды на хосте75.

Open Web Application Security Project76.

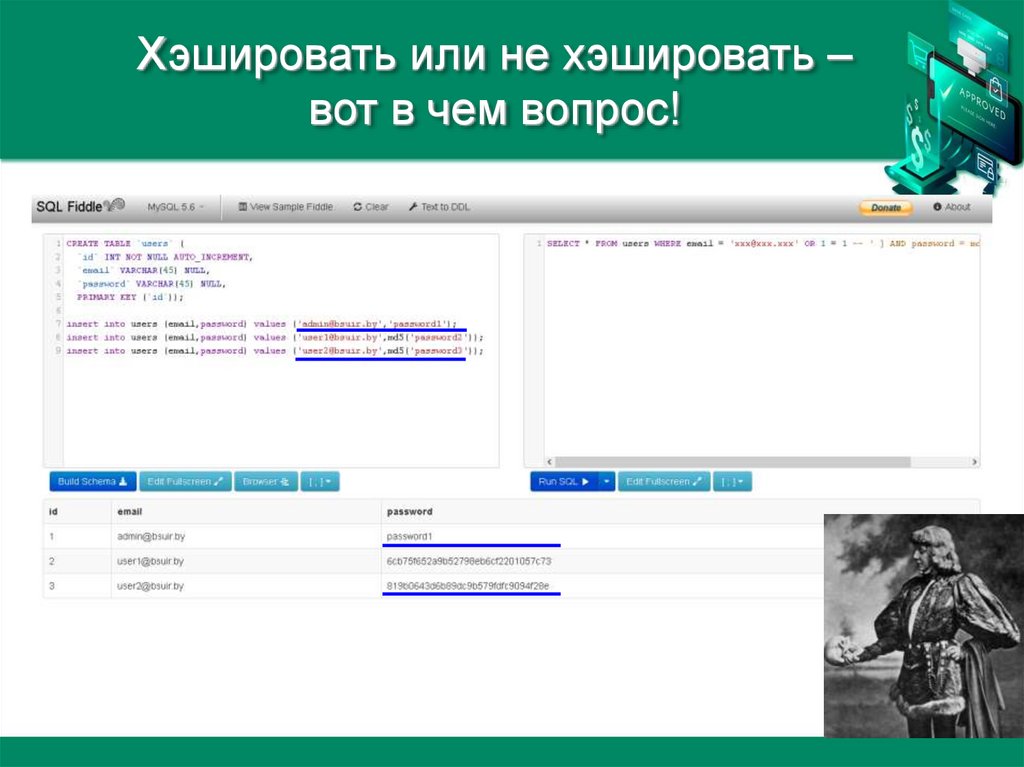

Хэшировать или не хэшировать –вот в чем вопрос!

77.

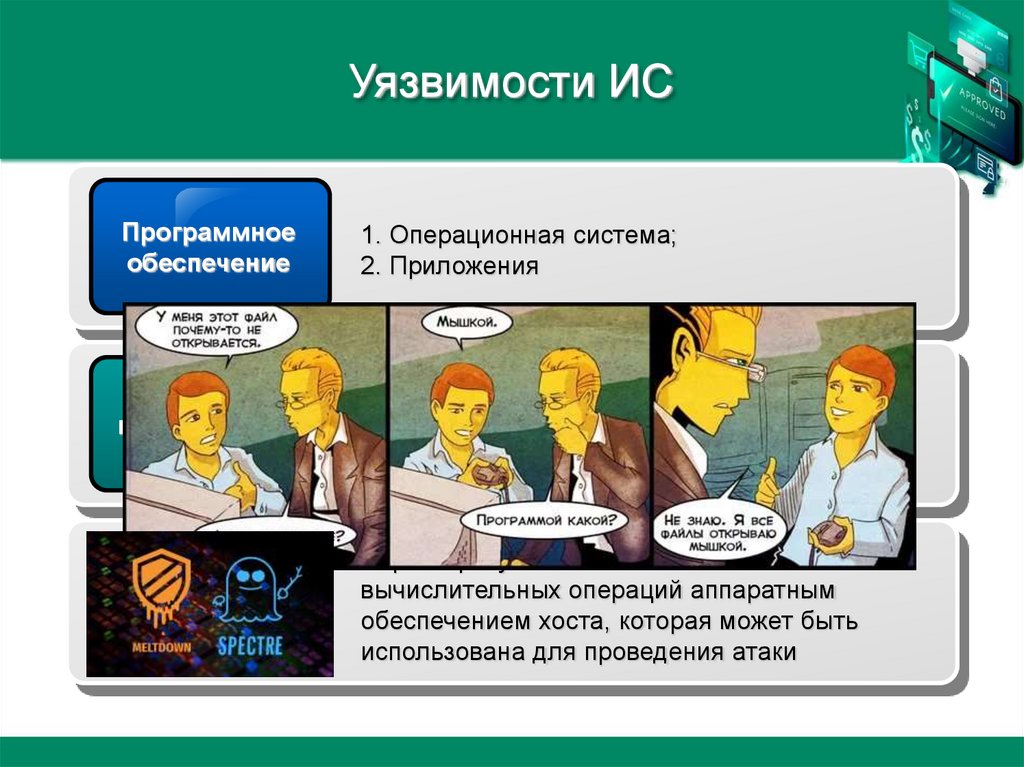

Уязвимости ИСПрограммное

обеспечение

1. Операционная система;

2. Приложения

Настройка

программного

обеспечения

Обусловлены действиями администратора

системы или службы технической поддержки

Аппаратное

обеспечение

Характеризуются такой логикой выполнения

вычислительных операций аппаратным

обеспечением хоста, которая может быть

использована для проведения атаки

78.

База уязвимостейhttps://www.cvedetails.com/

79.

Наиболее часто эксплуатируемыеуязвимости в 2021 году

80.

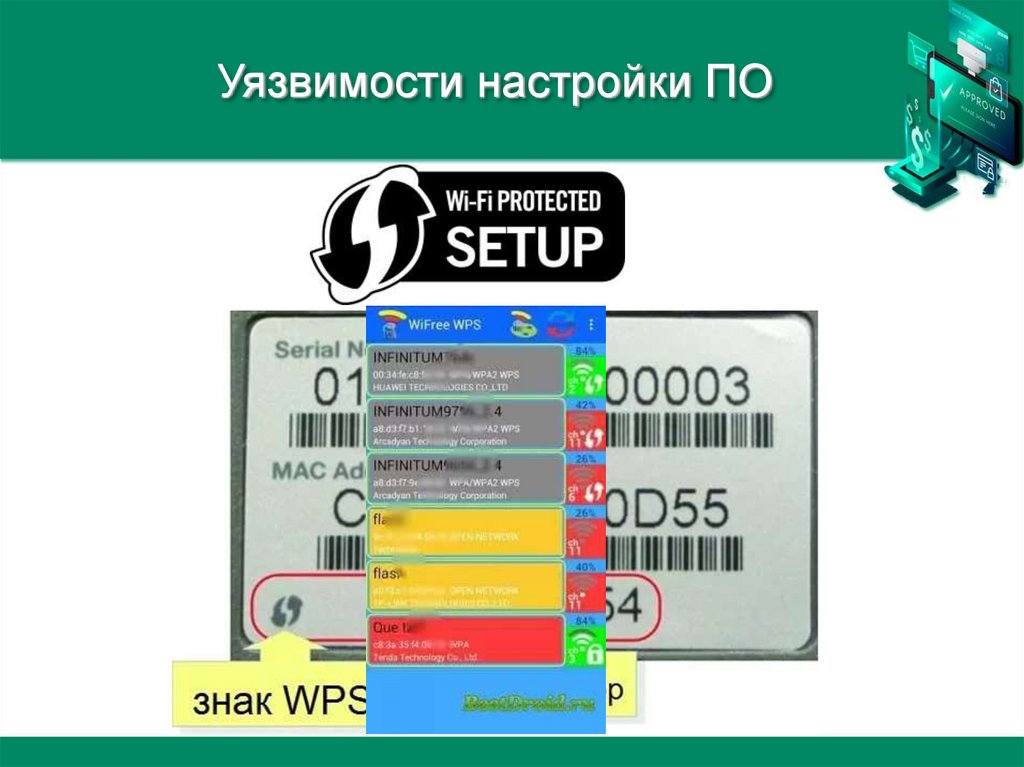

Уязвимости настройки ПО81.

Уязвимость нулевого дня (0-day)1

В любом ПО есть уязвимости и обнаружение их дело

времени

2

Средний «срок жизни» уязвимости до обнаружения ее

вендором – 5 лет (Cisco) – время в течение которого

атака будет не заметна

2019

82.

Устранение уязвимостей1

Сканирование

2

Обновление ПО

3

Настройка оборудования и ПО

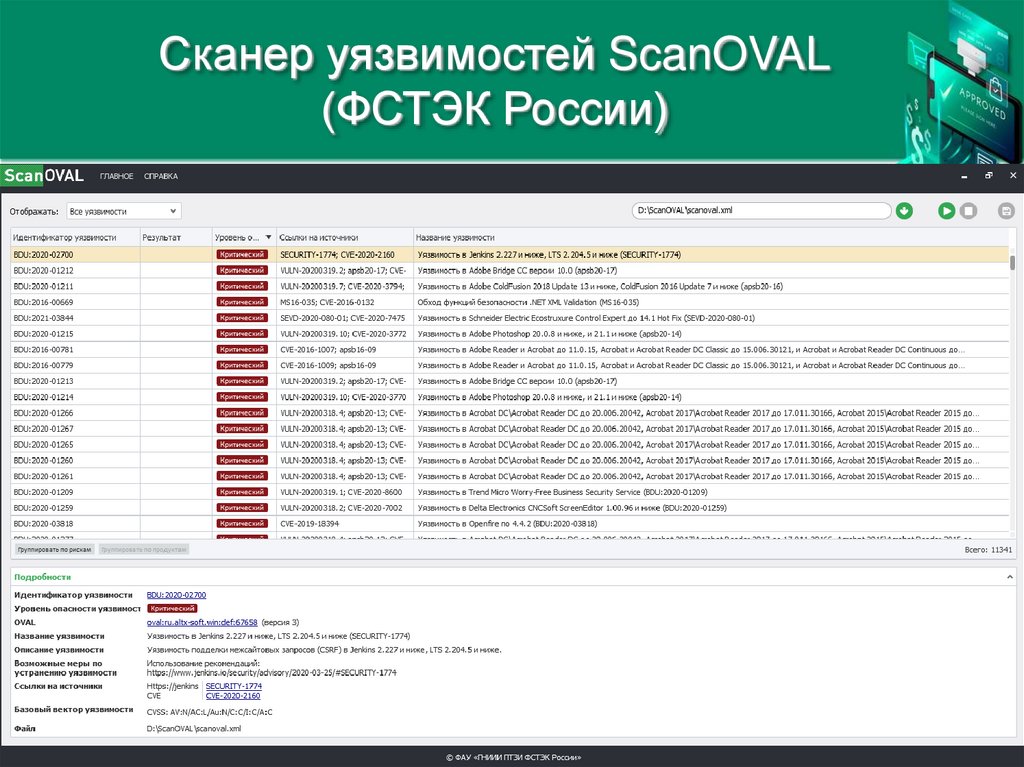

83.

Сканер уязвимостей ScanOVAL(ФСТЭК России)

84.

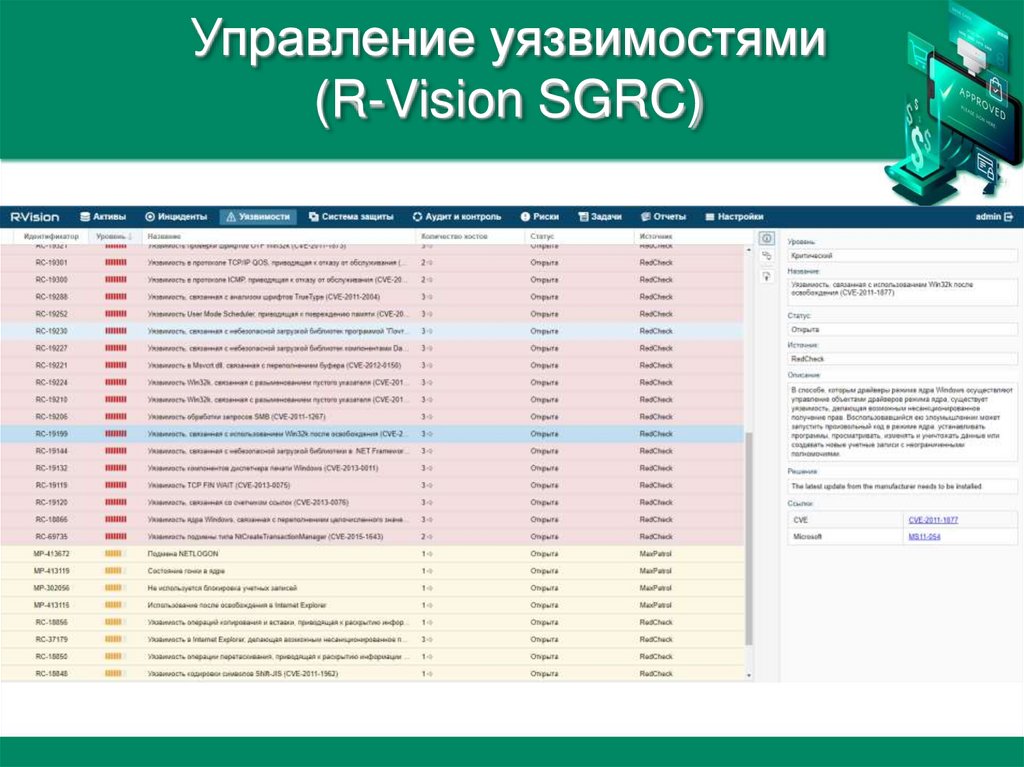

Управление уязвимостями(R-Vision SGRC)

85.

Управление уязвимостями(R-Vision SGRC)

86.

Статистика уязвимостей(R-Vision SGRC)

87.

Управление уязвимостямиПервая компетенция

88.

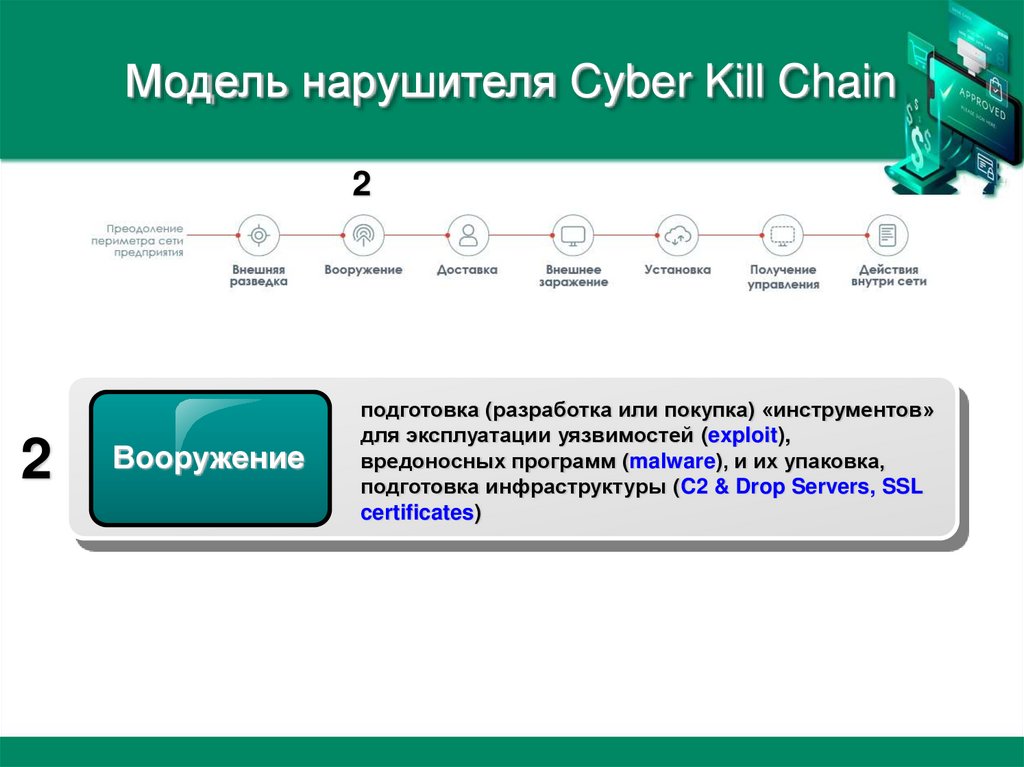

Модель нарушителя Cyber Kill Chain2

2

Вооружение

подготовка (разработка или покупка) «инструментов»

для эксплуатации уязвимостей (exploit),

вредоносных программ (malware), и их упаковка,

подготовка инфраструктуры (C2 & Drop Servers, SSL

certificates)

89.

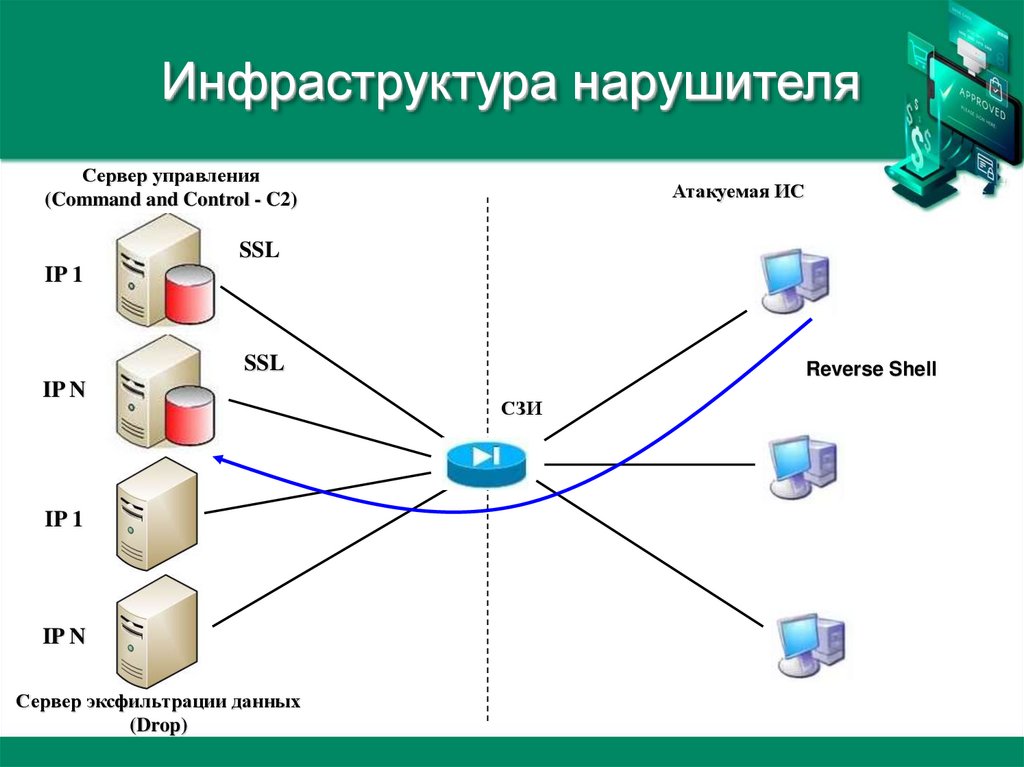

Инфраструктура нарушителяСервер управления

(Command and Control - C2)

Атакуемая ИС

SSL

IP 1

SSL

IP N

IP 1

IP N

Сервер эксфильтрации данных

(Drop)

Reverse Shell

СЗИ

90.

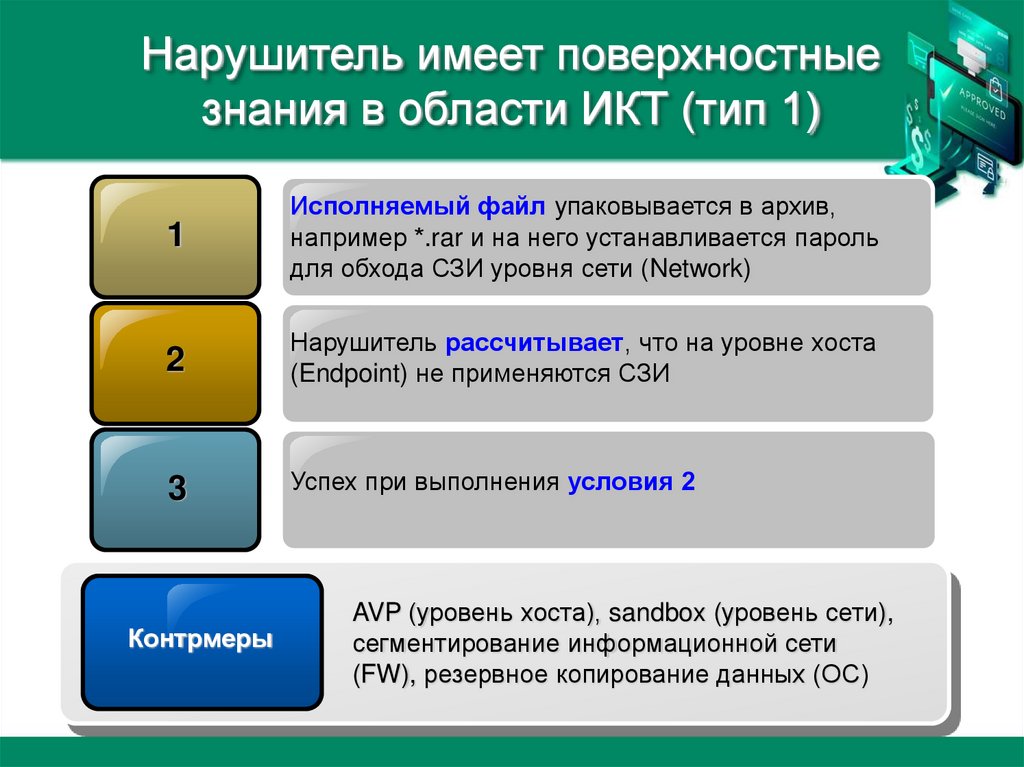

Нарушитель имеет поверхностныезнания в области ИКТ (тип 1)

1

Исполняемый файл упаковывается в архив,

например *.rar и на него устанавливается пароль

для обхода СЗИ уровня сети (Network)

2

Нарушитель рассчитывает, что на уровне хоста

(Endpoint) не применяются СЗИ

3

Успех при выполнения условия 2

Контрмеры

AVP (уровень хоста), sandbox (уровень сети),

сегментирование информационной сети

(FW), резервное копирование данных (ОС)

91.

Стратегия обеспечения безопасности92.

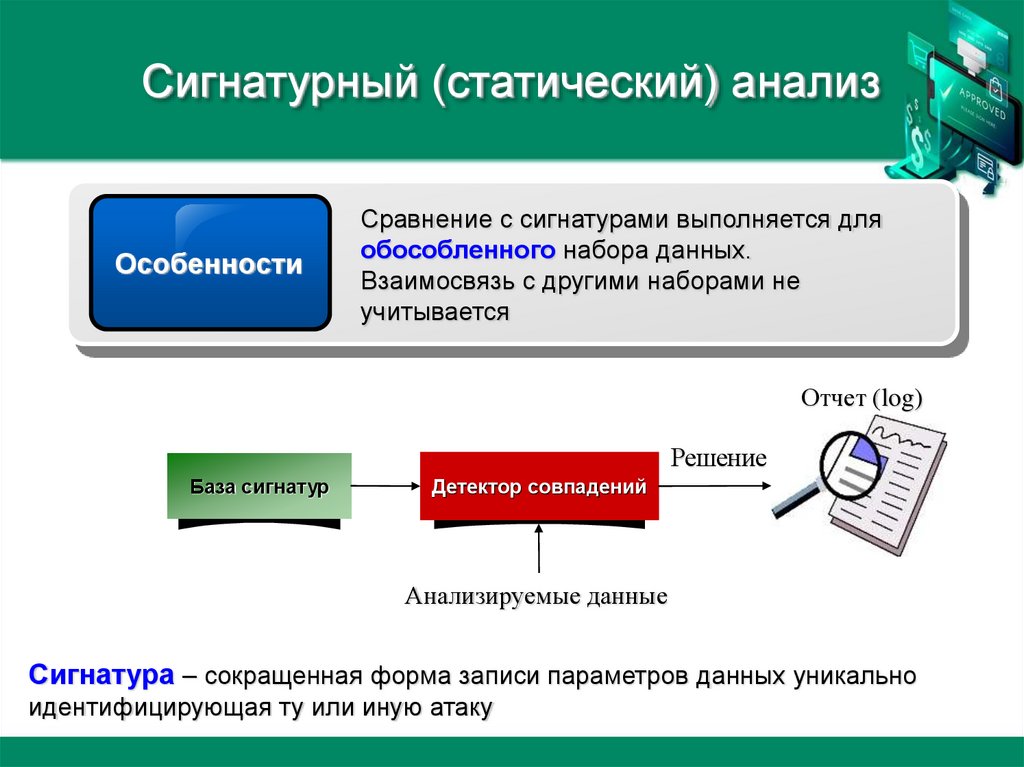

Сигнатурный (статический) анализОсобенности

Сравнение с сигнатурами выполняется для

обособленного набора данных.

Взаимосвязь с другими наборами не

учитывается

Отчет (log)

Решение

База сигнатур

Детектор совпадений

Анализируемые данные

Сигнатура – сокращенная форма записи параметров данных уникально

идентифицирующая ту или иную атаку

93.

Эвристический (динамический)анализ

Особенности

анализируются выполняемые некоторым

набором данных функции и их

последовательность – анализ

взаимосвязанных событий

Решение

База признаков

Детектор совпадений

Анализируемые данные

Отчет (log)

94.

ПесочницаSandbox

изолированная среда (виртуальная)

эмулирующая множество сервисов хоста для

динамического анализа файлов

95.

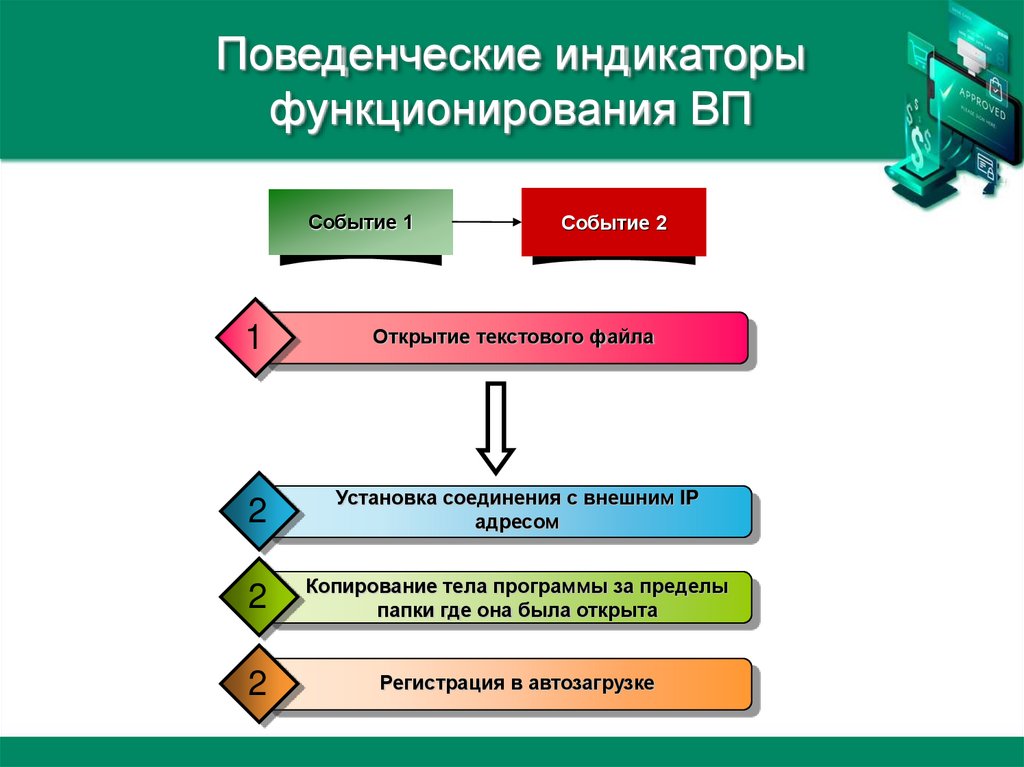

Поведенческие индикаторыфункционирования ВП

Событие 1

Событие 2

1

Открытие текстового файла

2

Установка соединения с внешним IP

адресом

2

Копирование тела программы за пределы

папки где она была открыта

2

Регистрация в автозагрузке

96.

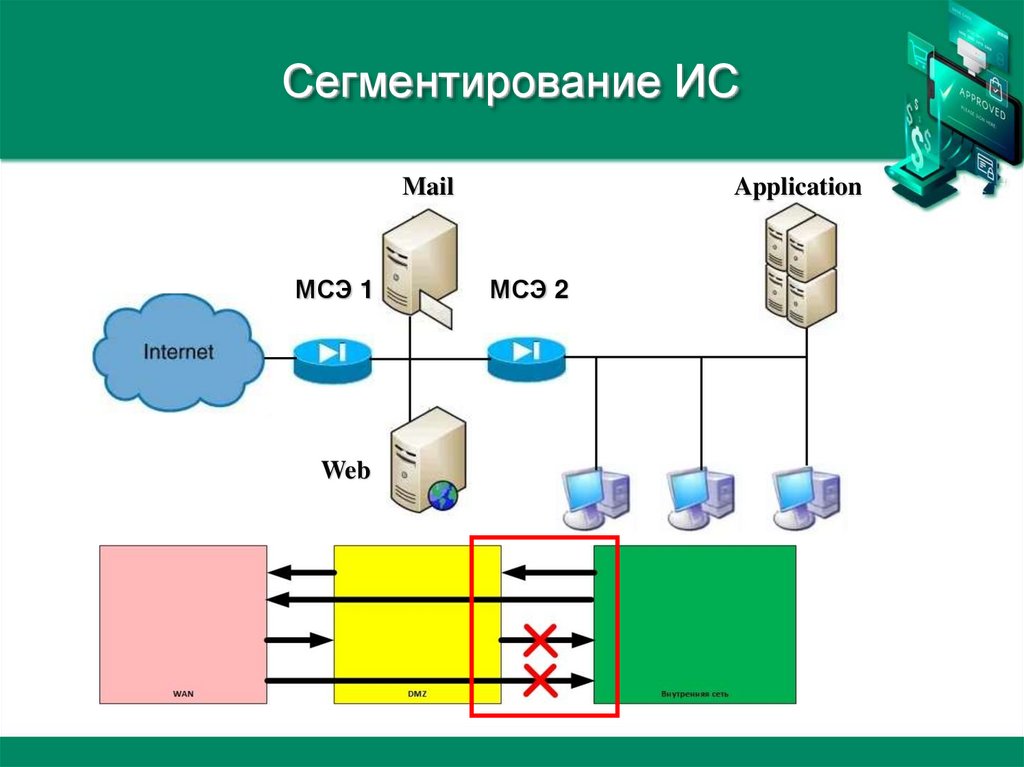

Сегментирование ИСМСЭ 1

Web

Application

МСЭ 2

97.

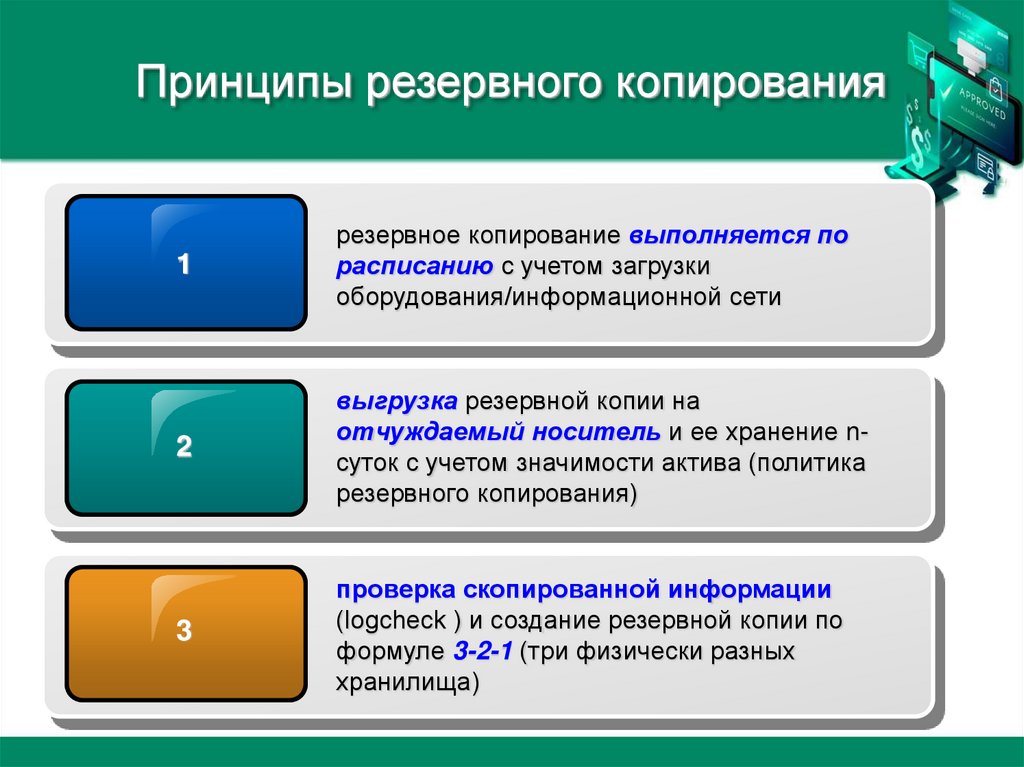

Принципы резервного копирования1

резервное копирование выполняется по

расписанию с учетом загрузки

оборудования/информационной сети

2

выгрузка резервной копии на

отчуждаемый носитель и ее хранение nсуток с учетом значимости актива (политика

резервного копирования)

3

проверка скопированной информации

(logcheck ) и создание резервной копии по

формуле 3-2-1 (три физически разных

хранилища)

98.

Управление резервным копированиеминформации

Вторая компетенция

99.

Нарушитель имеет углубленныезнания в области ИКТ (тип 2)

1

Исполняемый код встраивается в «полезную»

программу. Могут применяться средства шифрования

и обфускации для преодоления периметра и обхода

Endpoint AVP

2

В случае доставки «полезной» программы и

использования обфускации или шифрования успех

Контрмеры

AVP (уровень хоста) – детектирование не

возможно если нет сигнатуры, sandbox

(уровень сети), сегментирование

информационной сети (FW), резервное

копирование данных (ОС)

100.

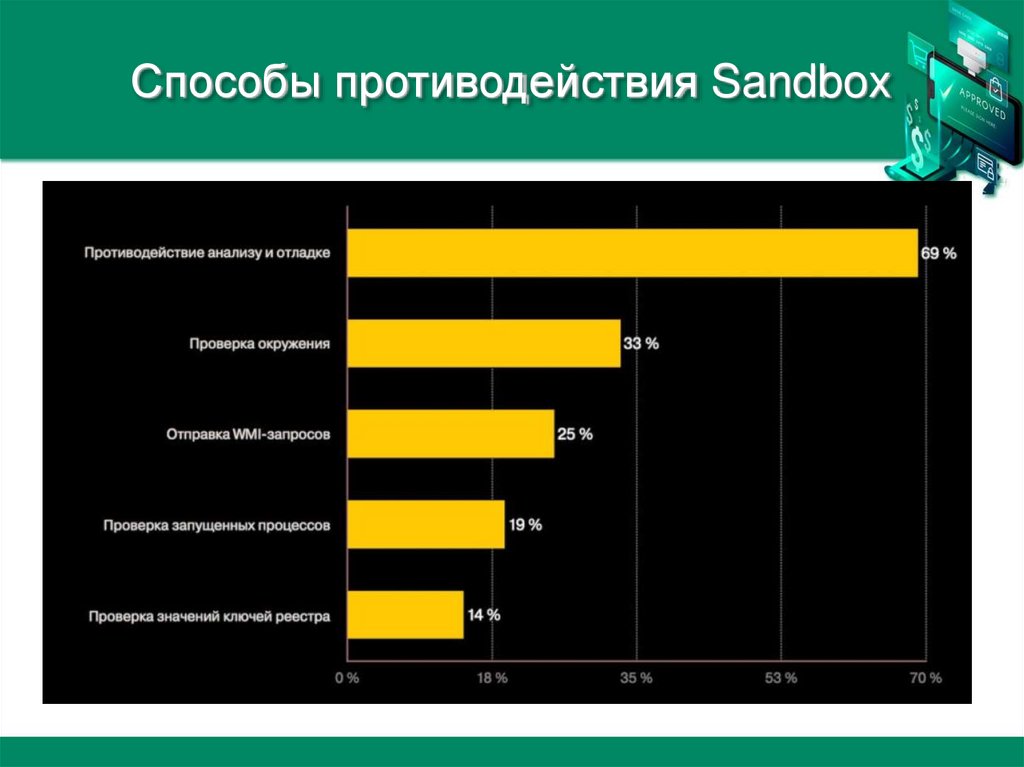

Способы противодействия Sandbox101.

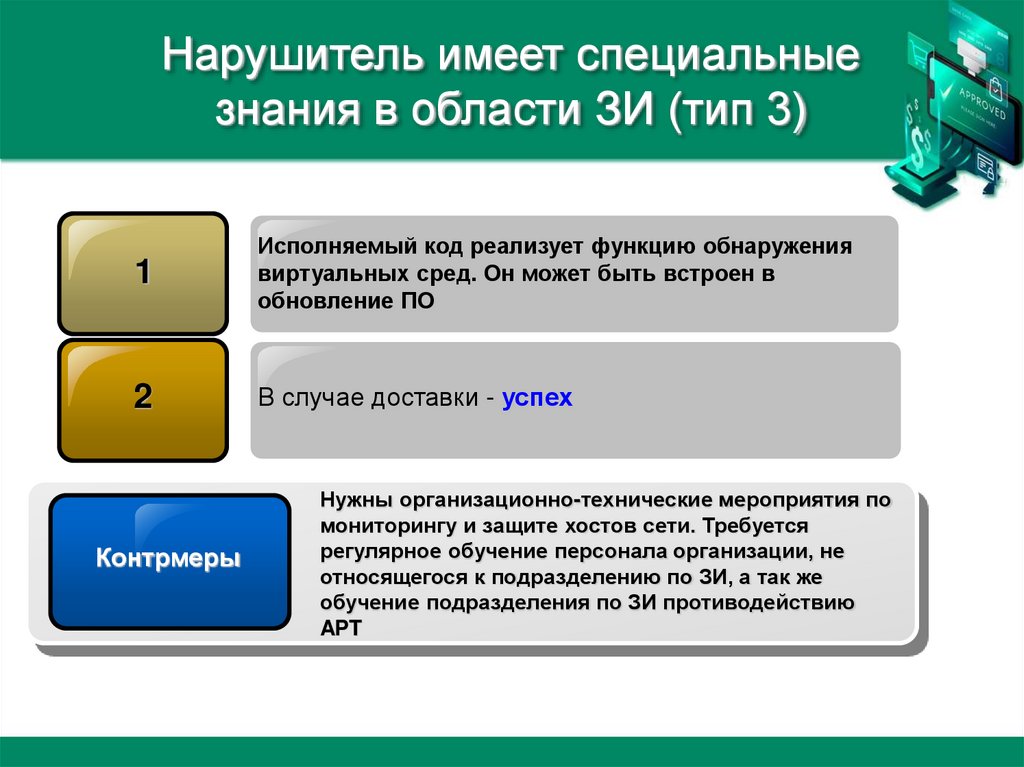

Нарушитель имеет специальныезнания в области ЗИ (тип 3)

1

Исполняемый код реализует функцию обнаружения

виртуальных сред. Он может быть встроен в

обновление ПО

2

В случае доставки - успех

Контрмеры

Нужны организационно-технические мероприятия по

мониторингу и защите хостов сети. Требуется

регулярное обучение персонала организации, не

относящегося к подразделению по ЗИ, а так же

обучение подразделения по ЗИ противодействию

APT

102.

Модель нарушителя Cyber Kill Chain3

3

Доставка

нарушитель реализует загрузку вредоносной

программы в ИС доступными для него

способами

103.

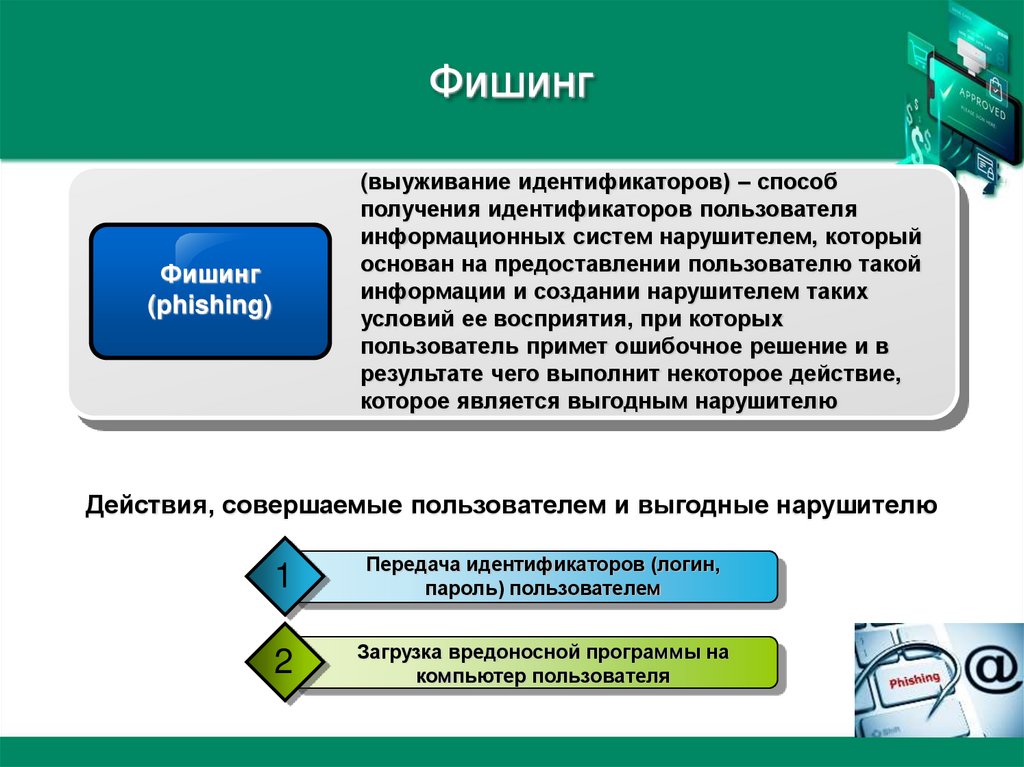

Фишинг(выуживание идентификаторов) – способ

получения идентификаторов пользователя

информационных систем нарушителем, который

основан на предоставлении пользователю такой

информации и создании нарушителем таких

условий ее восприятия, при которых

пользователь примет ошибочное решение и в

результате чего выполнит некоторое действие,

которое является выгодным нарушителю

Фишинг

(phishing)

Действия, совершаемые пользователем и выгодные нарушителю

1

Передача идентификаторов (логин,

пароль) пользователем

2

Загрузка вредоносной программы на

компьютер пользователя

104.

Условия, при которых измененияэмоционального состояния человека

1

Страх

105.

Страх – побуждение к действию106.

Условия, при которых измененияэмоционального состояния человека

2

Любопытство

107.

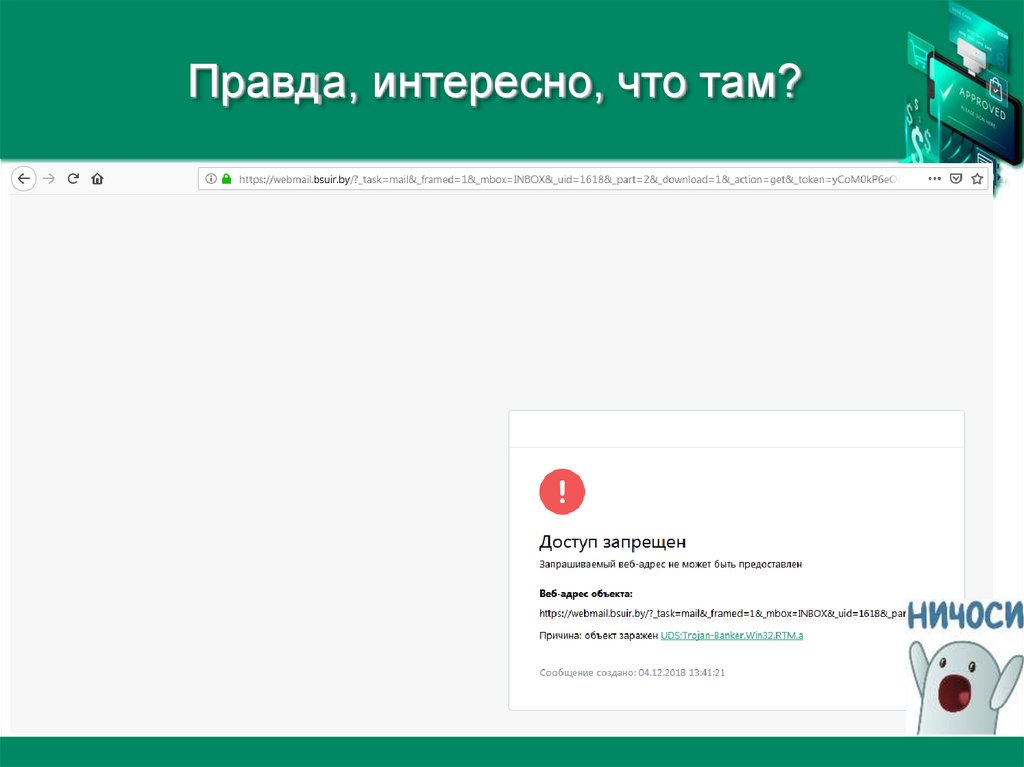

Правда, интересно, что там?108.

Способы доставки ВП (организации)1 квартал 2022 года

109.

Почтовый фишингПочтовый

фишинг

реализуется путем рассылки сообщений

по электронной почте

Цель

1

Прислать гипертекстовую ссылку и

заставить ее открыть

2

Прислать во вложении файл и заставить его

запустить

110.

Социотехническая атакаЦель

получение нарушителем конфиденциальной

информации в виде различных

идентификаторов, в том числе паролей, для

извлечения из этого определенной выгоды

111.

Эффективность различных способовполучения информации

https://habr.com/ru/company/group-ib/blog/535092/

112.

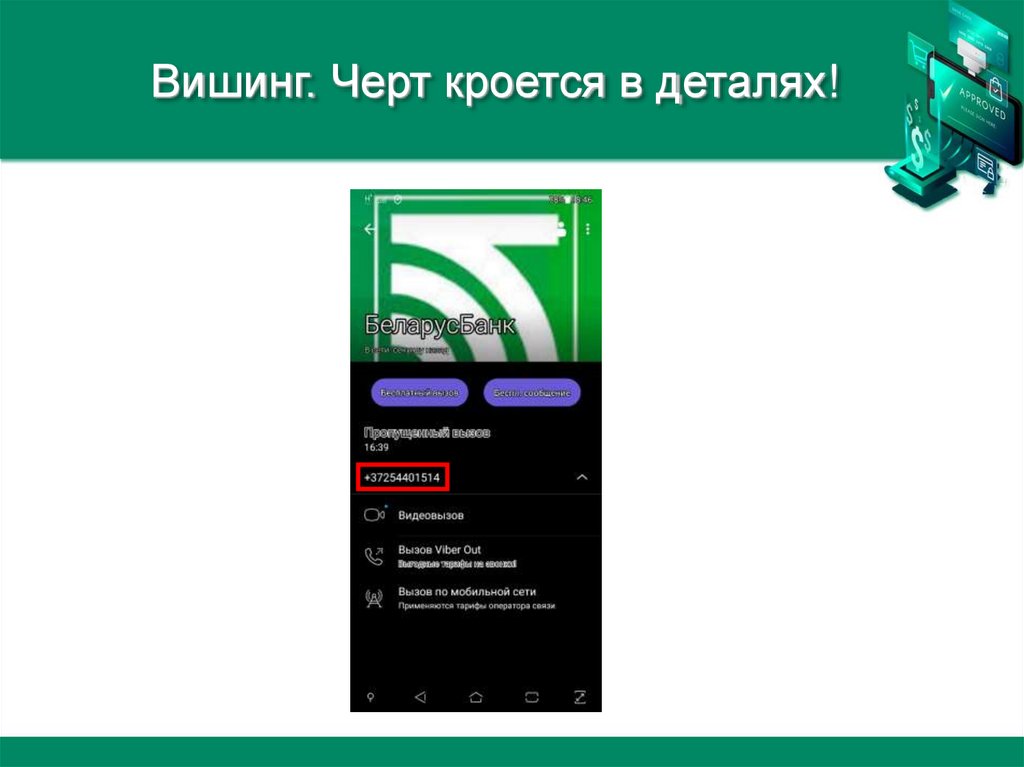

Вишинг. Черт кроется в деталях!113.

Интересный заголовок – залог успеха114.

Уменьшение «поверхности» атаки115.

Почтовый фишинг.На что обратить внимание?

Отправитель,

время

Отправитель – известный / не известный

(известных отправителей сложнее

игнорировать). Время рабочее / не рабочее

(деловая переписка в не рабочее время –

может быть аномалией)

Почтовый

адрес

отправителя

Домен и наименование почтового ящика.

Возможные аномалии: деловая переписка

– бесплатный домен. Наименование ящика

не содержит фамилии или имени

отправителя

116.

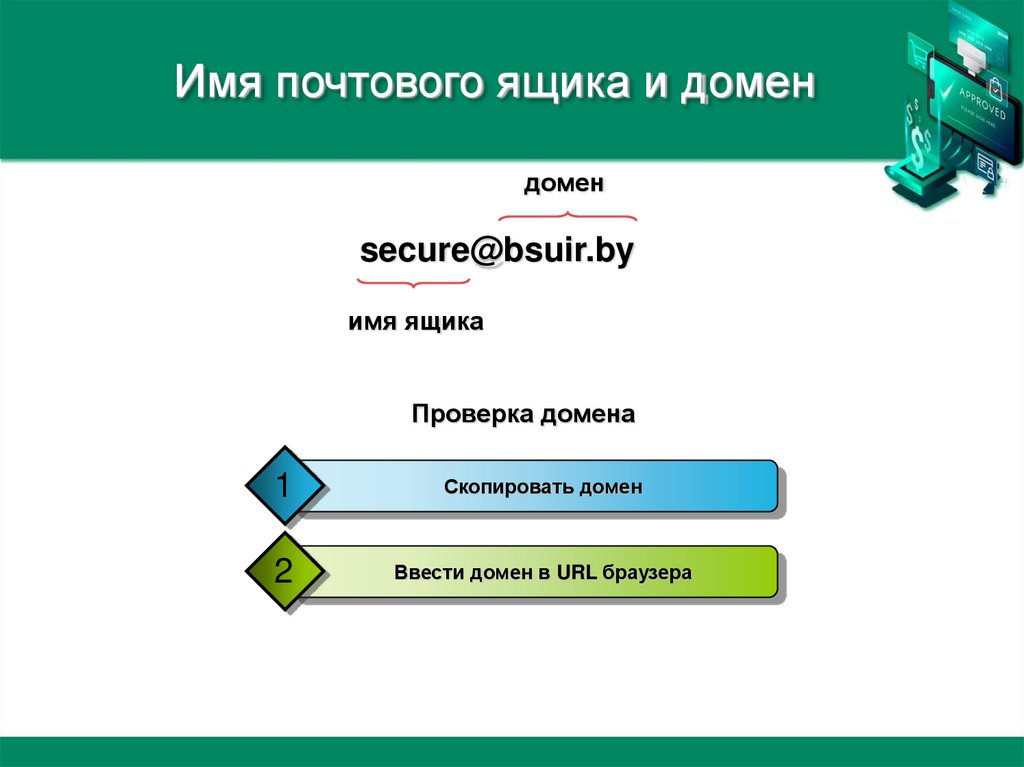

Имя почтового ящика и домендомен

secure@bsuir.by

имя ящика

Проверка домена

1

Скопировать домен

2

Ввести домен в URL браузера

117.

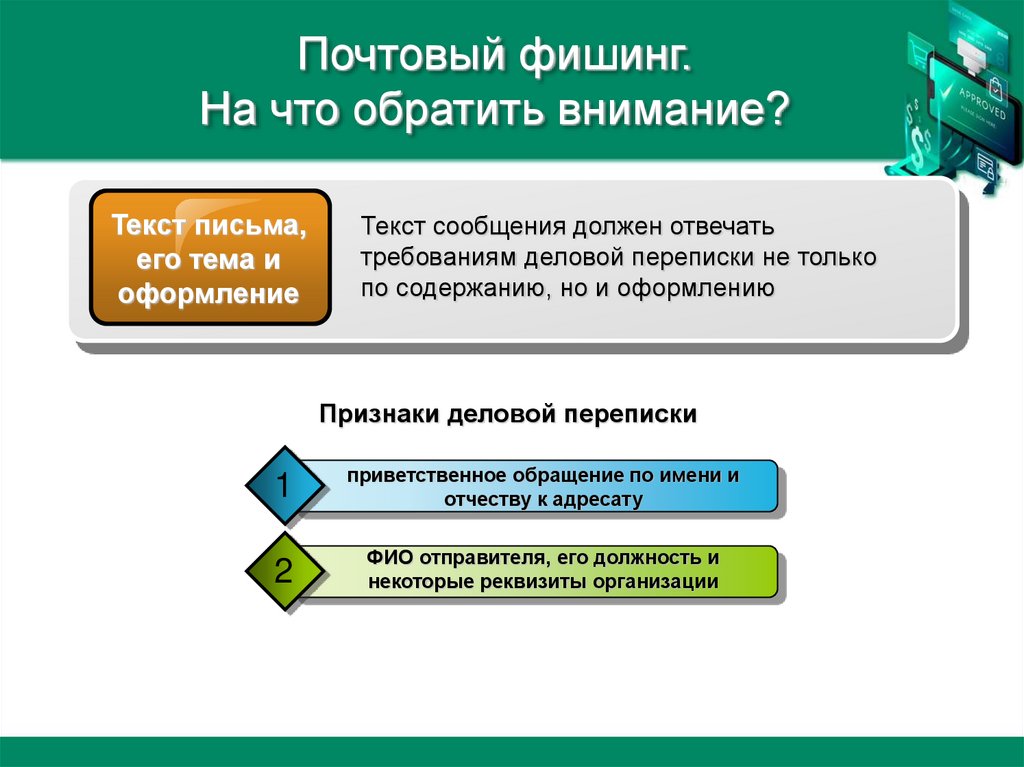

Почтовый фишинг.На что обратить внимание?

Текст письма,

его тема и

оформление

Текст сообщения должен отвечать

требованиям деловой переписки не только

по содержанию, но и оформлению

Признаки деловой переписки

1

приветственное обращение по имени и

отчеству к адресату

2

ФИО отправителя, его должность и

некоторые реквизиты организации

118.

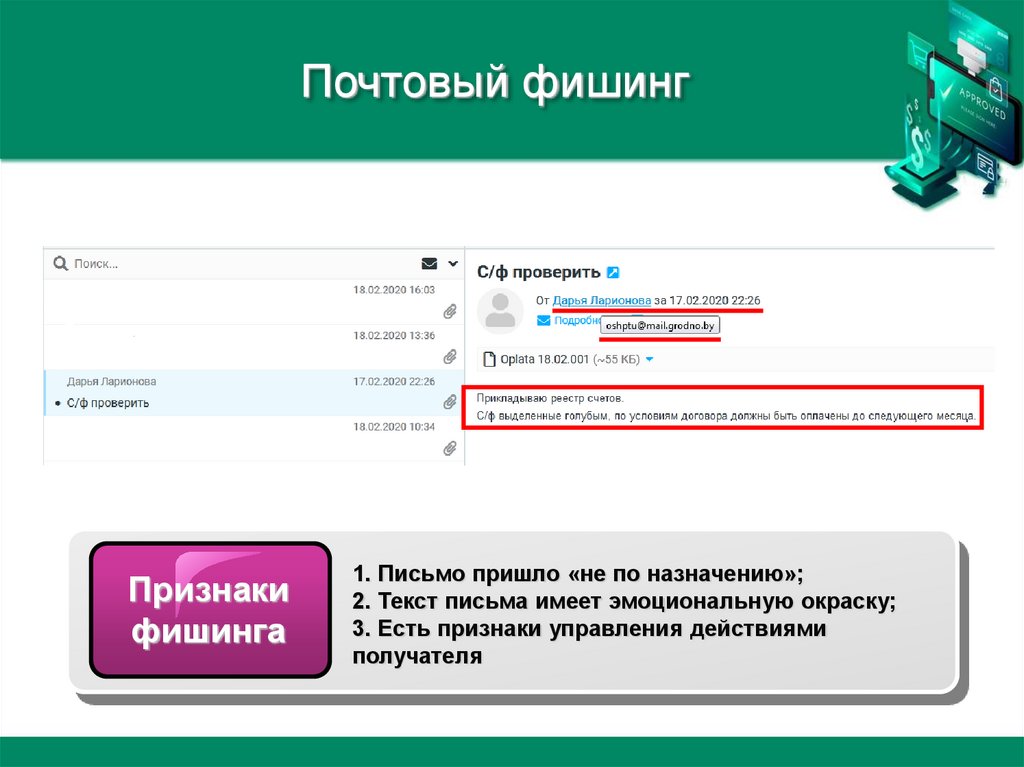

Почтовый фишингПризнаки

фишинга

1. Письмо пришло «не по назначению»;

2. Текст письма имеет эмоциональную окраску;

3. Есть признаки управления действиями

получателя

119.

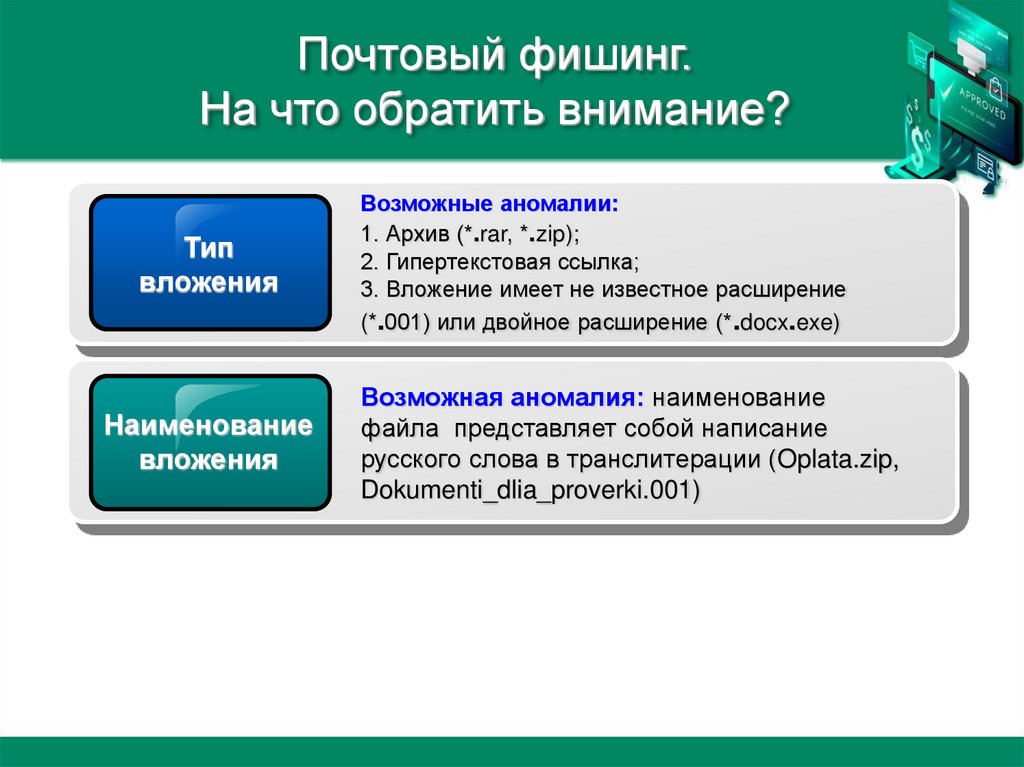

Почтовый фишинг.На что обратить внимание?

Тип

вложения

Наименование

вложения

Возможные аномалии:

1. Архив (*.rar, *.zip);

2. Гипертекстовая ссылка;

3. Вложение имеет не известное расширение

(*.001) или двойное расширение (*.docx.exe)

Возможная аномалия: наименование

файла представляет собой написание

русского слова в транслитерации (Oplata.zip,

Dokumenti_dlia_proverki.001)

120.

Почтовый фишинг121.

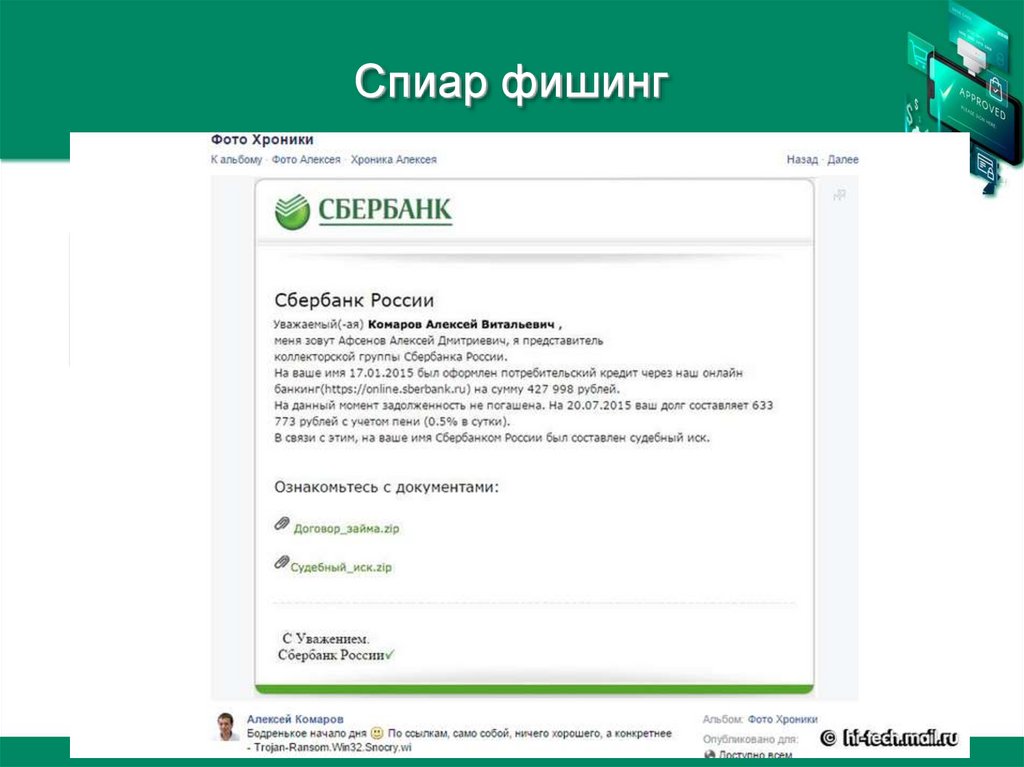

Спиар фишингЦеленаправленный

фишинг

(Spear – гарпун) разновидность почтового

фишинга, отличием которого является его

целенаправленность (на конкретного

человека)

122.

Атака на цепочку поставок(supply chain attack)

НСД к инфраструктуре

вендора ПО

Внедрение

вредоносного кода в ПО

некоторого вендора

Загрузка обновления

ПО с ресурса вендора

Обновление ПО

в организации

123.

Supply chain attackОборудование выведенное из строя:*

- сервера – 4.000 единиц

- персональные компьютеры – 45.000 единиц

Ущерб – 300 млн. долларов США

* Зличин Н. Эхо кибервойны. Как NotPetya чуть не потопил самую большую

компанию морских грузоперевозок / Н. Зличин // Хакер. – 2018. – № 234. – С. 16

124.

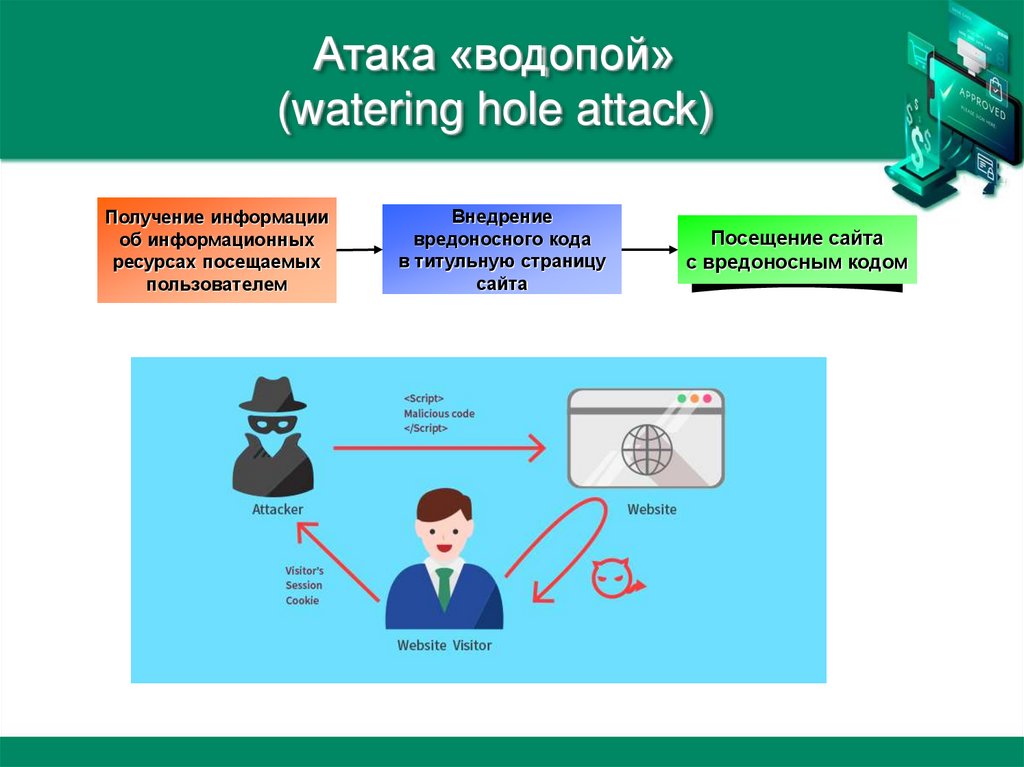

Атака «водопой»(watering hole attack)

Получение информации

об информационных

ресурсах посещаемых

пользователем

Внедрение

вредоносного кода

в титульную страницу

сайта

Посещение сайта

с вредоносным кодом

125.

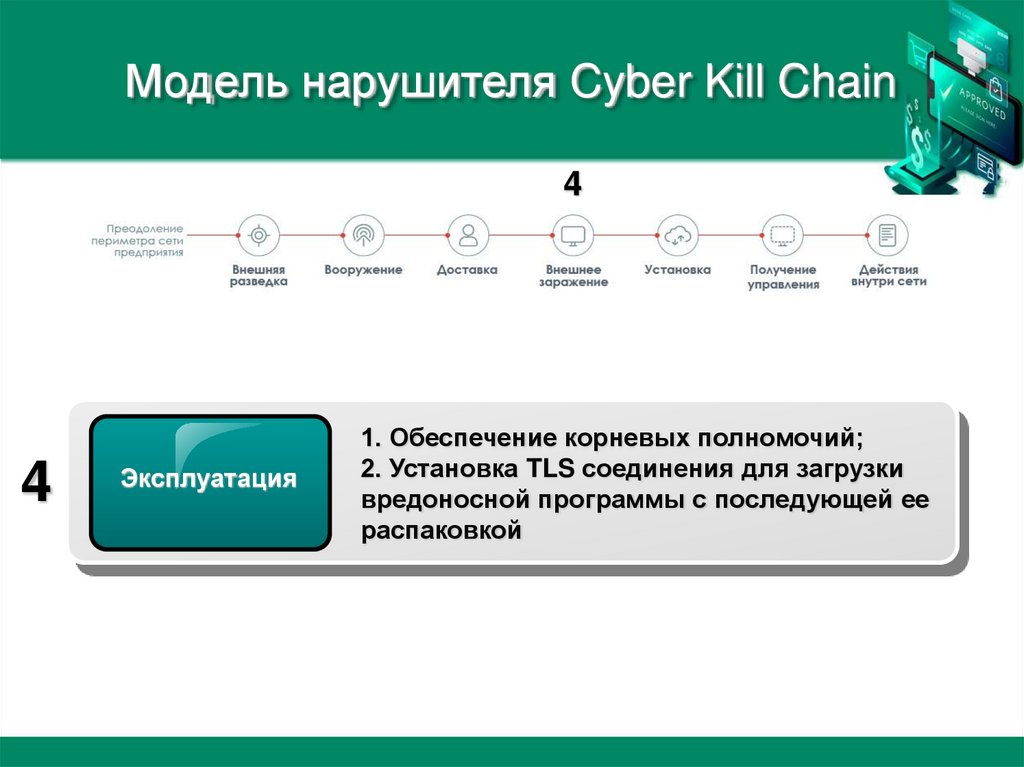

Модель нарушителя Cyber Kill Chain4

4

Эксплуатация

1. Обеспечение корневых полномочий;

2. Установка TLS соединения для загрузки

вредоносной программы с последующей ее

распаковкой

126.

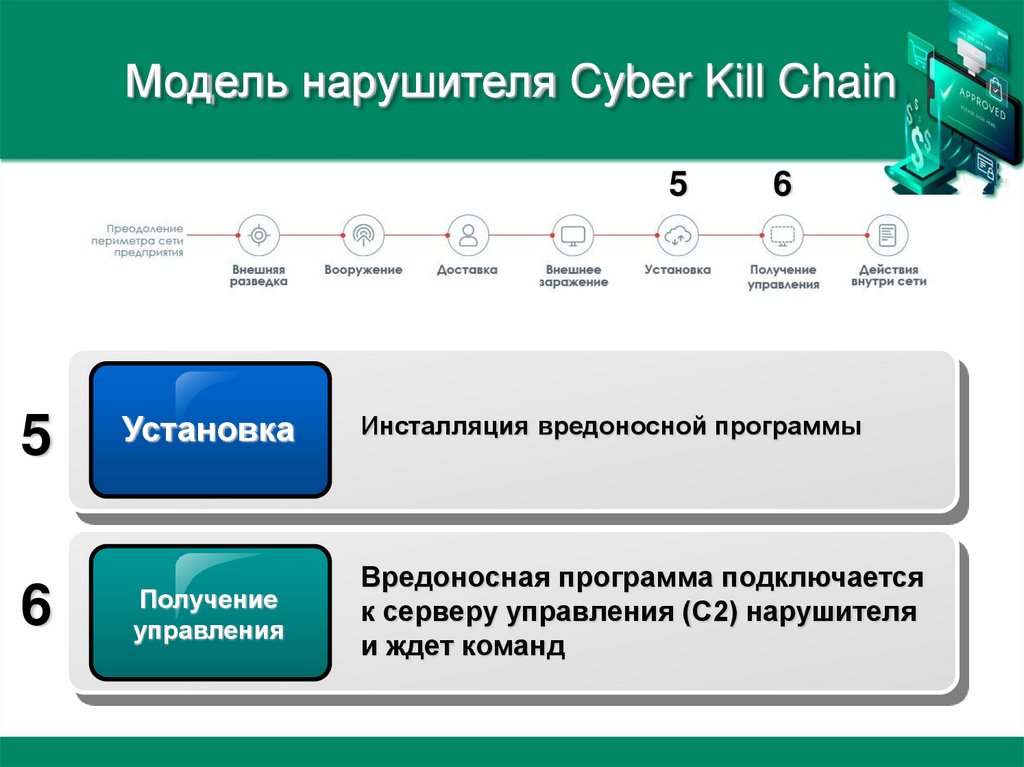

Модель нарушителя Cyber Kill Chain5

6

5

Установка

Инсталляция вредоносной программы

6

Получение

управления

Вредоносная программа подключается

к серверу управления (С2) нарушителя

и ждет команд

127.

Действия нарушителя внутри ИС128.

Действия нарушителя внутри ИСQ1 2020

129.

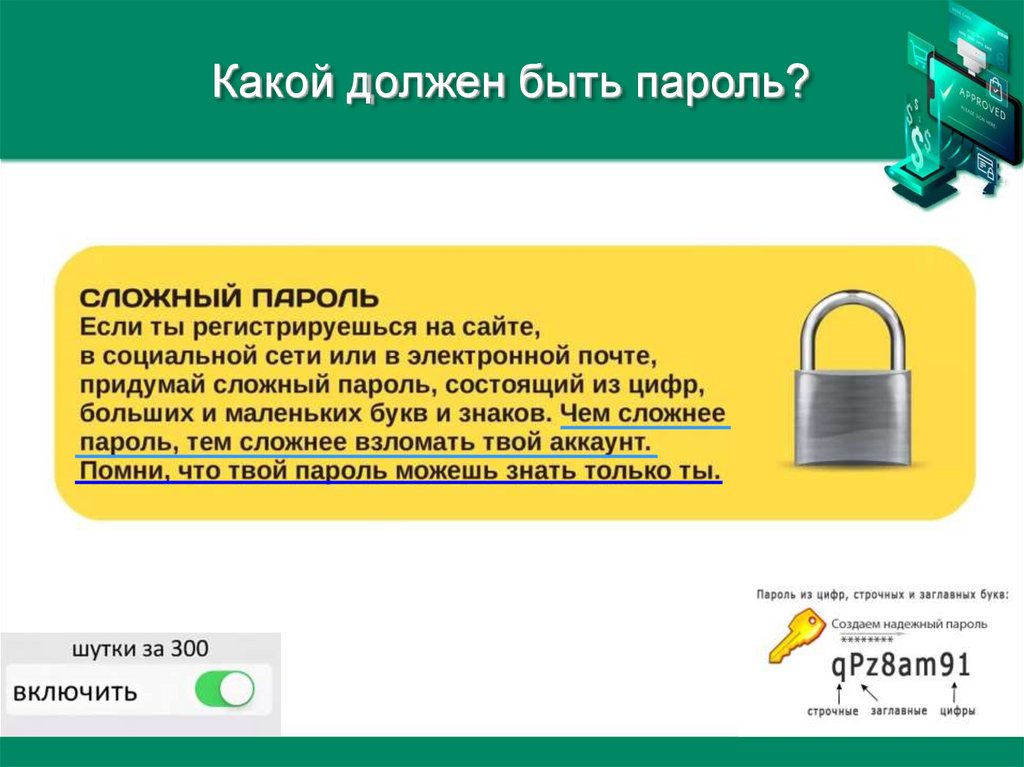

Какой должен быть пароль?130.

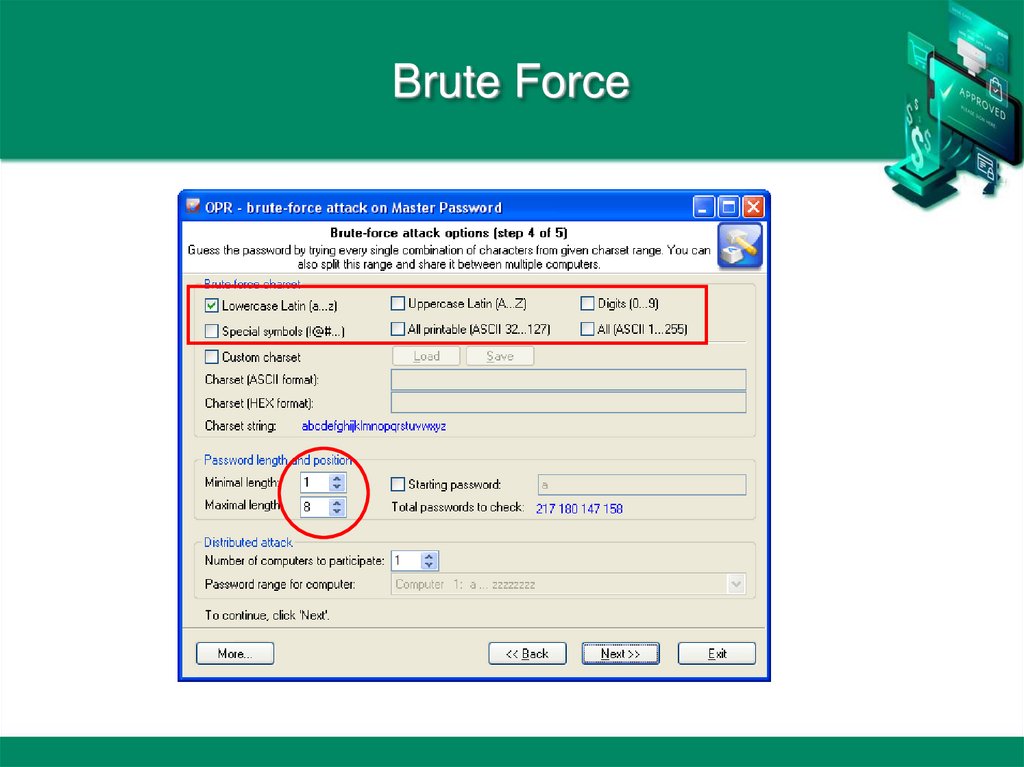

Brute Force131.

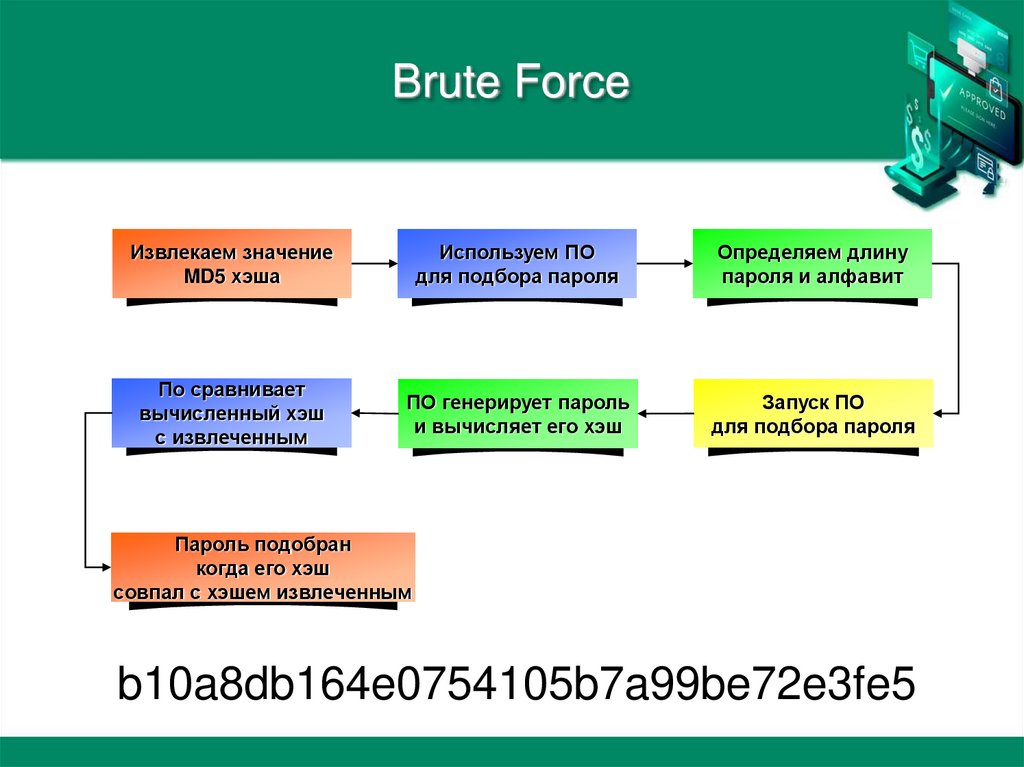

Brute ForceИзвлекаем значение

MD5 хэша

Используем ПО

для подбора пароля

Определяем длину

пароля и алфавит

По сравнивает

вычисленный хэш

с извлеченным

ПО генерирует пароль

и вычисляет его хэш

Запуск ПО

для подбора пароля

Пароль подобран

когда его хэш

совпал с хэшем извлеченным

b10a8db164e0754105b7a99be72e3fe5

132.

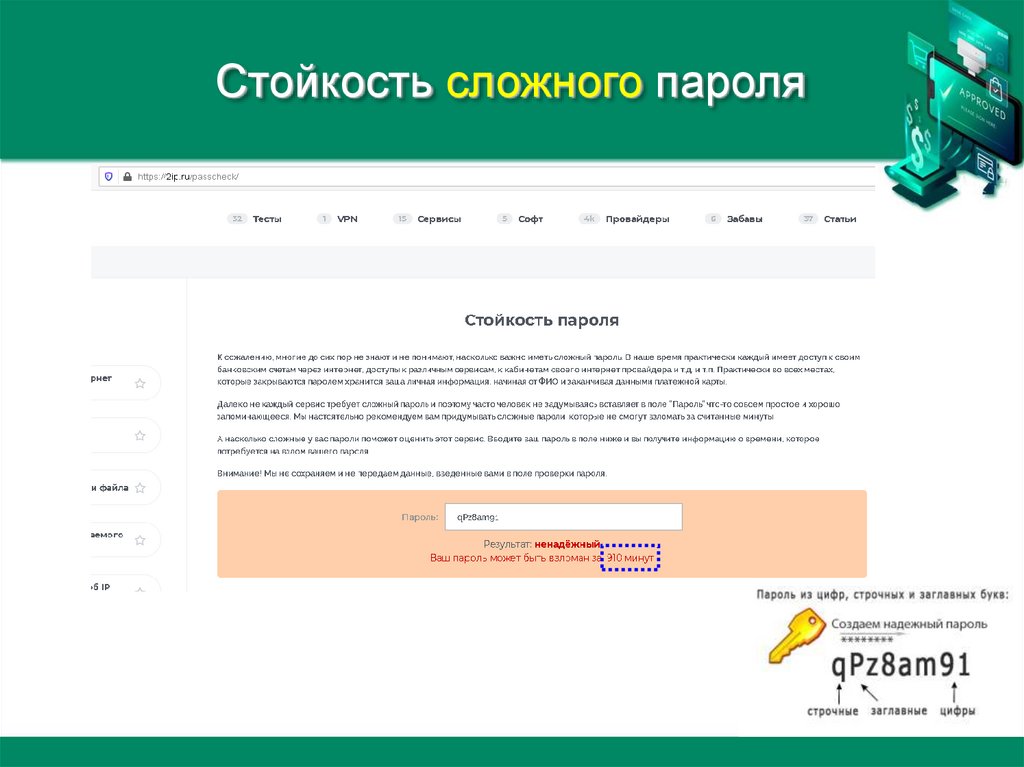

Стойкость сложного пароля133.

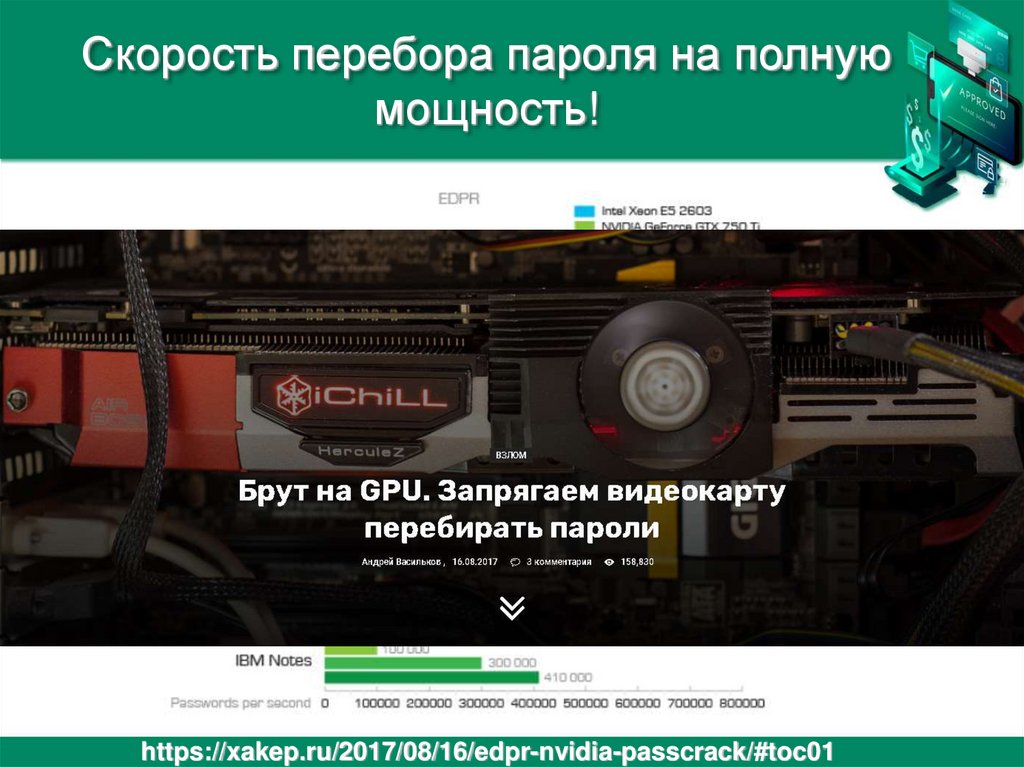

Скорость перебора пароля на полнуюмощность!

https://xakep.ru/2017/08/16/edpr-nvidia-passcrack/#toc01

134.

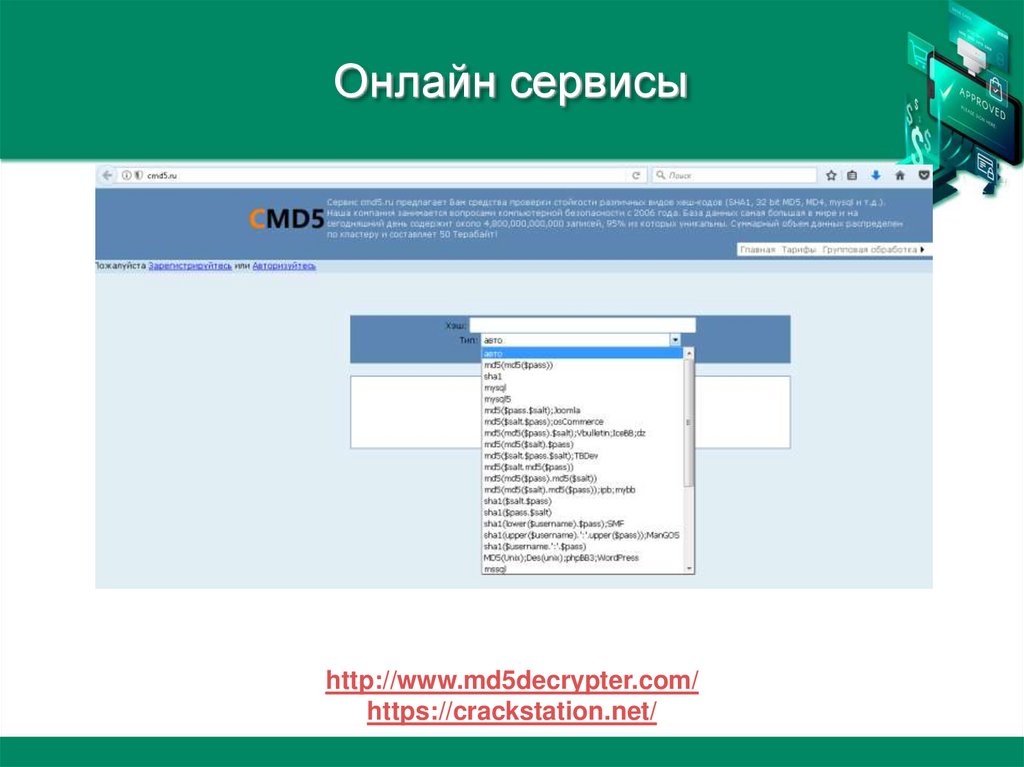

Онлайн сервисыhttp://www.md5decrypter.com/

https://crackstation.net/

135.

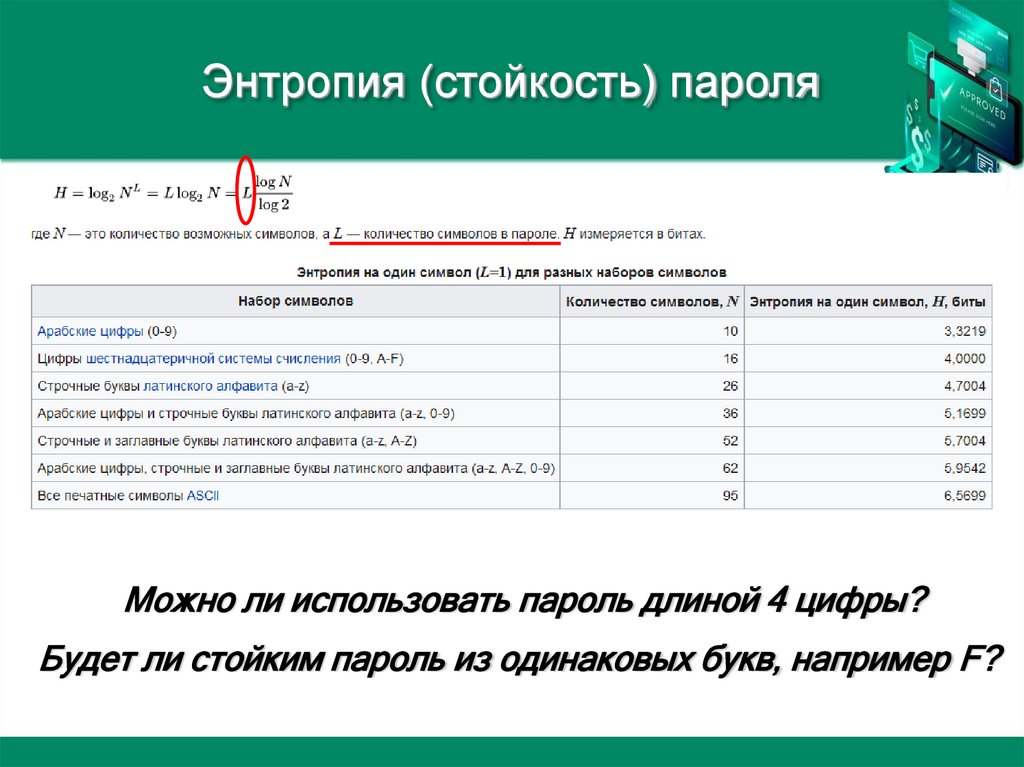

Энтропия (стойкость) пароляМожно ли использовать пароль длиной 4 цифры?

Будет ли стойким пароль из одинаковых букв, например F?

136.

Пароль и требования к нему1

Пароль должен храниться в секрете – это

означает, что его должен знать только его

пользователь

2

Пароль должен легко запоминаться, а

соответственно это позволит выполнить

условие 1

3

Периодичность смены пароля определяется

его стойкостью

137.

Источник угроз – сотрудникорганизации

Их действия могли быть не умышленные, но …

138.

Уменьшение «поверхности» атакиhttps://habr.com/ru/company/group-ib/blog/535092/

139.

Выявление группы рискаhttps://xakep.ru/2016/12/07/gophish-phishing-framework-howto/

140.

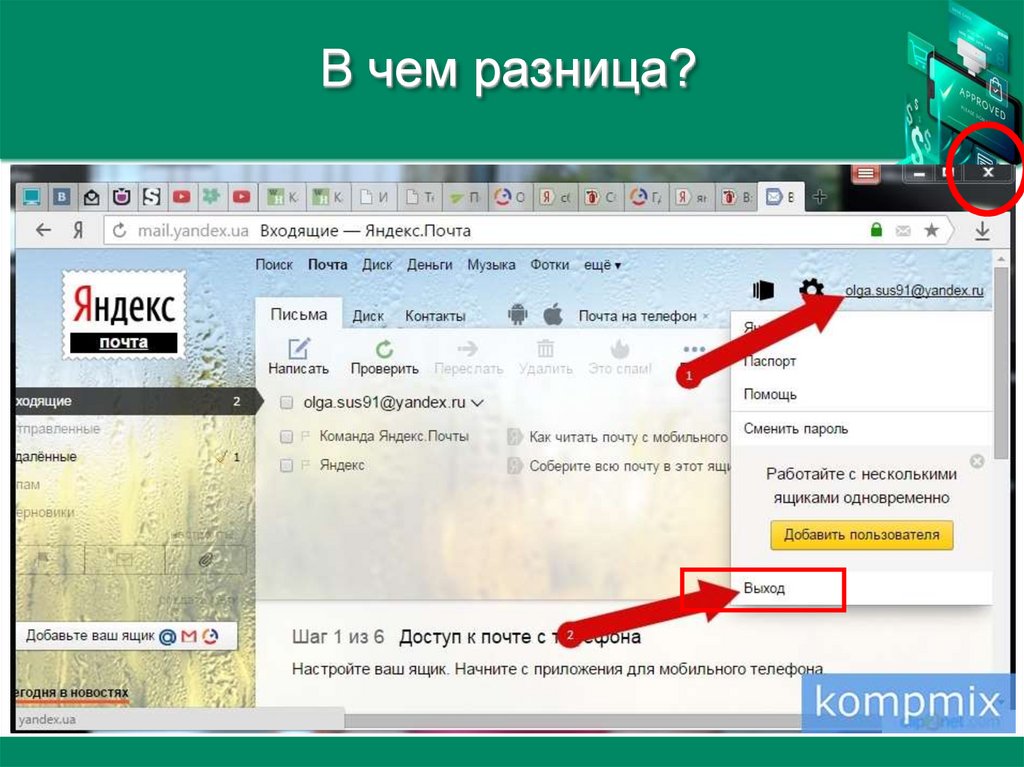

В чем разница?141.

Стратегия обеспечения безопасности142.

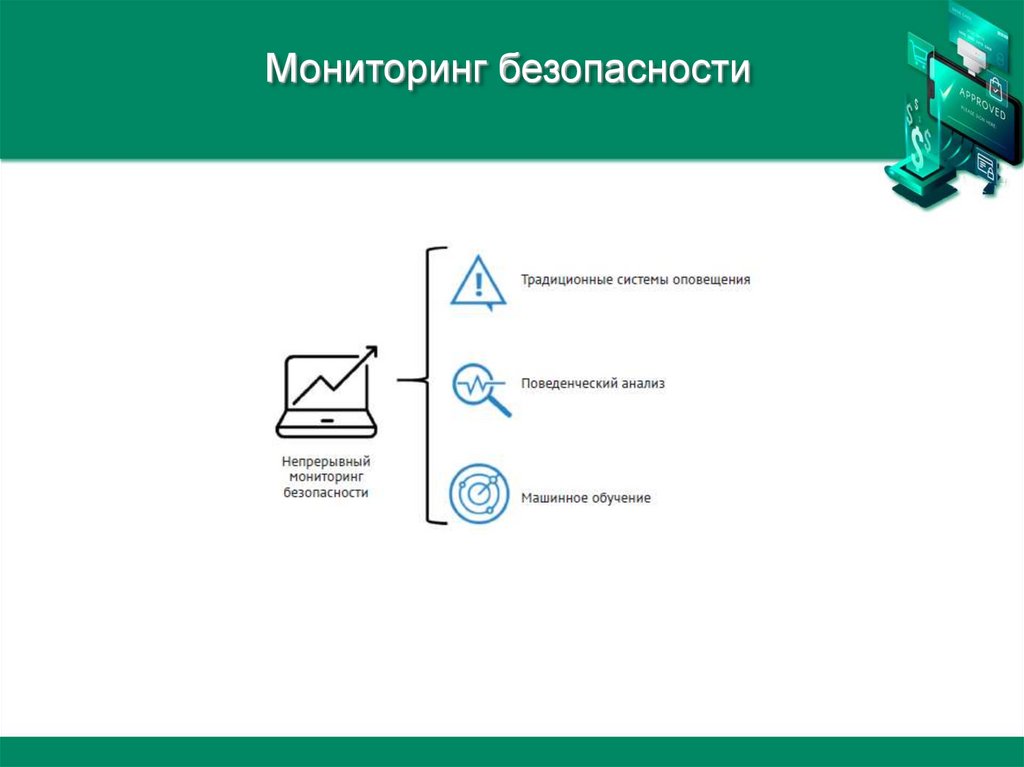

Мониторинг безопасности143.

Место установки средств мониторинга144.

Средства мониторинга и модель OSI145.

Эволюция Honeypot146.

Обнаружение нарушителя внутри ИС(R-Vision TDP)

147.

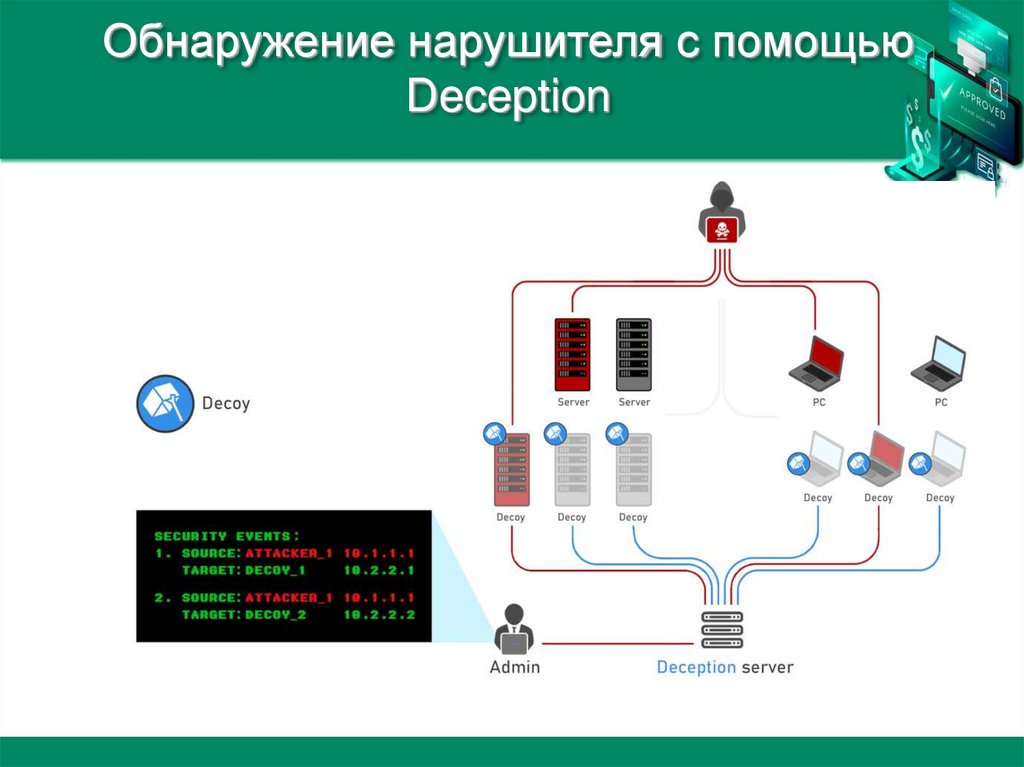

Обнаружение нарушителя с помощьюDeception

148.

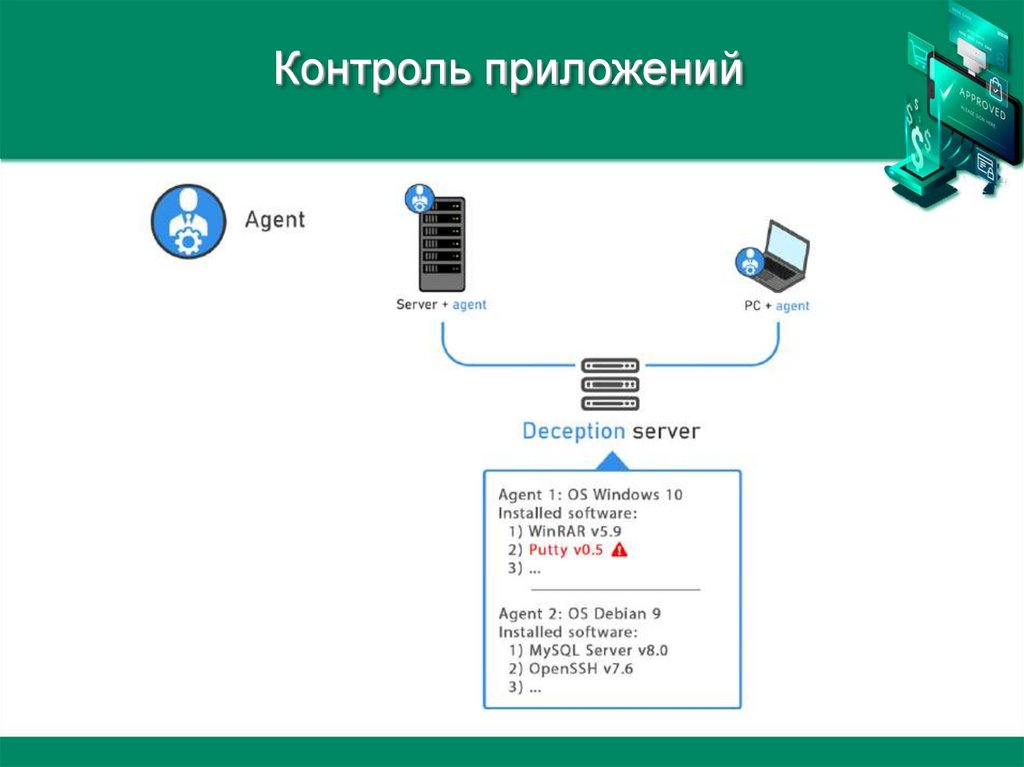

Контроль приложений149.

Журналы событийНазначение

централизованное хранение информации о

событиях произошедших в процессе

функционирования хоста

1

Сетевое оборудование

2

Средства ЗИ

3

Хосты пользователей

150.

Номера идентификаторов событийтребующих внимания

1102, 4624, 4625, 4657, 4663, 4688, 4672, 4700,

4702, 4719, 4720, 4722, 4724, 4727, 4732, 4739,

4740, 4769, 4825, 4946, 4948, 5140, 5145, 7045

https://docs.microsoft.com/ru-ru/windows/security/threat-protection/auditing/event-1102

151.

Много источников информации152.

Интегратор информацииSecurity Information and Event Management - управление

информационной безопасностью и управление событиями безопасности

153.

Архитектура SIEM154.

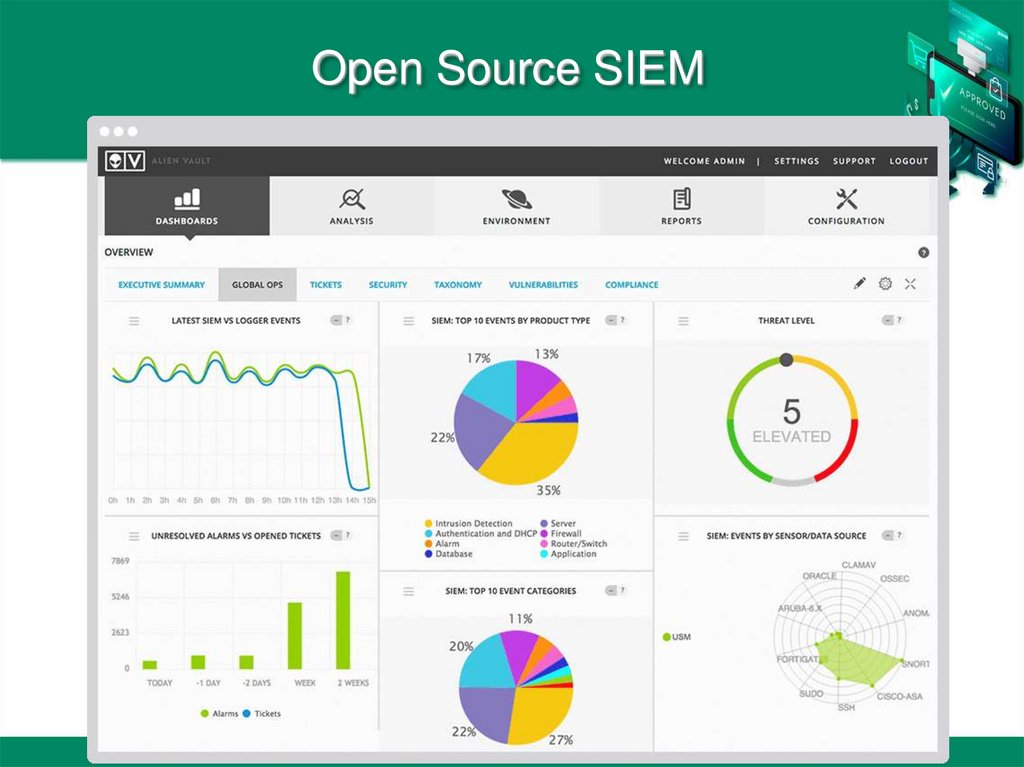

Open Source SIEM155.

Использование SIEMдля обеспечения работы SOC

156.

Стратегия обеспечения безопасности157.

Threat HuntingСущность

процесс обнаружения угроз безопасности

информации на основании модели нарушителя и

формирования гипотез о его определенном

присутствии в ИС с последующей их проверкой на

основании корреляции данных получаемых из

различных источников

MDR - Managed Detection and Response

MSS – Managed Security Services

158.

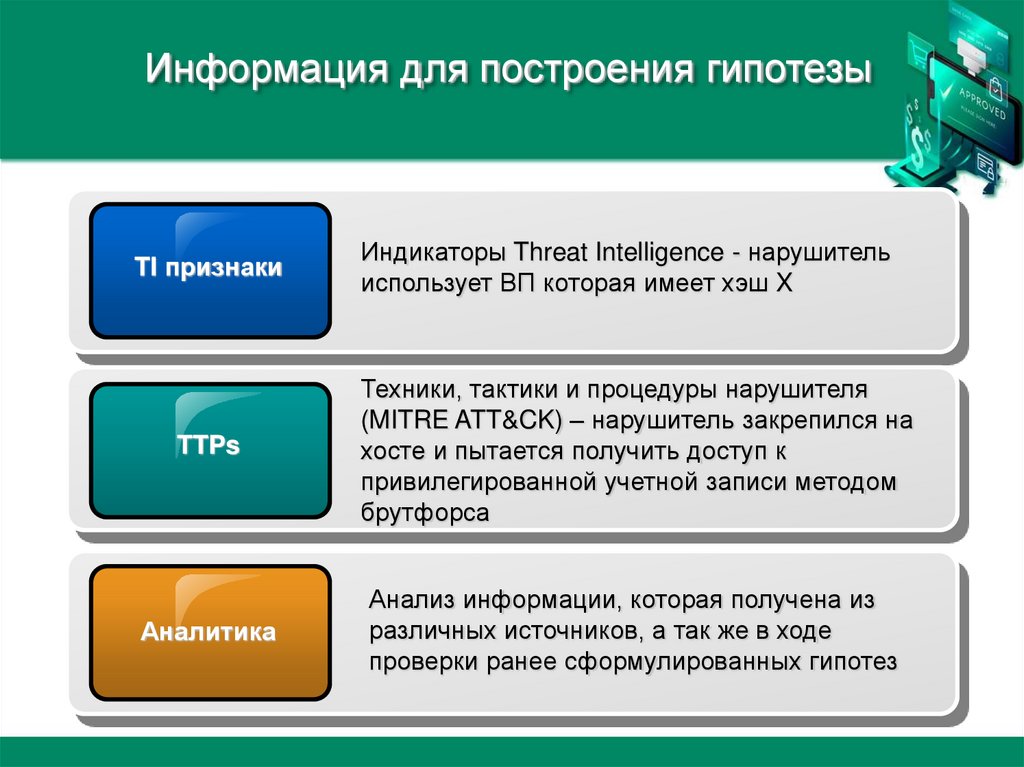

Информация для построения гипотезыTI признаки

Индикаторы Threat Intelligence - нарушитель

использует ВП которая имеет хэш X

TTPs

Техники, тактики и процедуры нарушителя

(MITRE ATT&CK) – нарушитель закрепился на

хосте и пытается получить доступ к

привилегированной учетной записи методом

брутфорса

Аналитика

Анализ информации, которая получена из

различных источников, а так же в ходе

проверки ранее сформулированных гипотез

159.

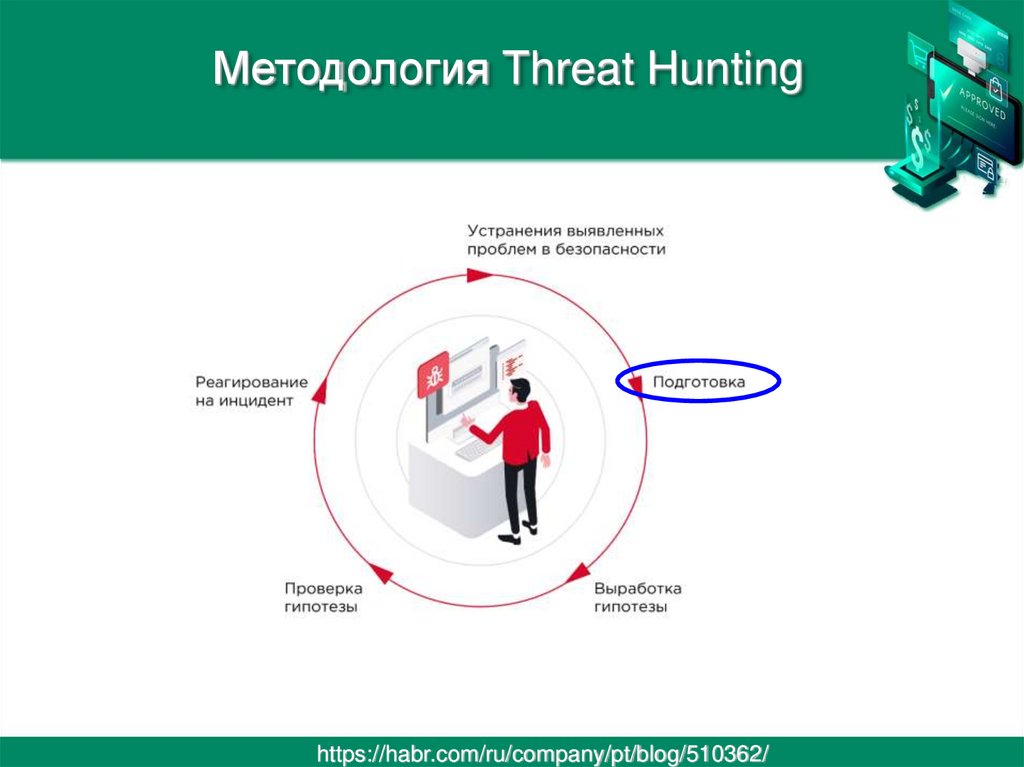

Методология Threat Huntinghttps://habr.com/ru/company/pt/blog/510362/

160.

Пример реализации АРТ атаки161.

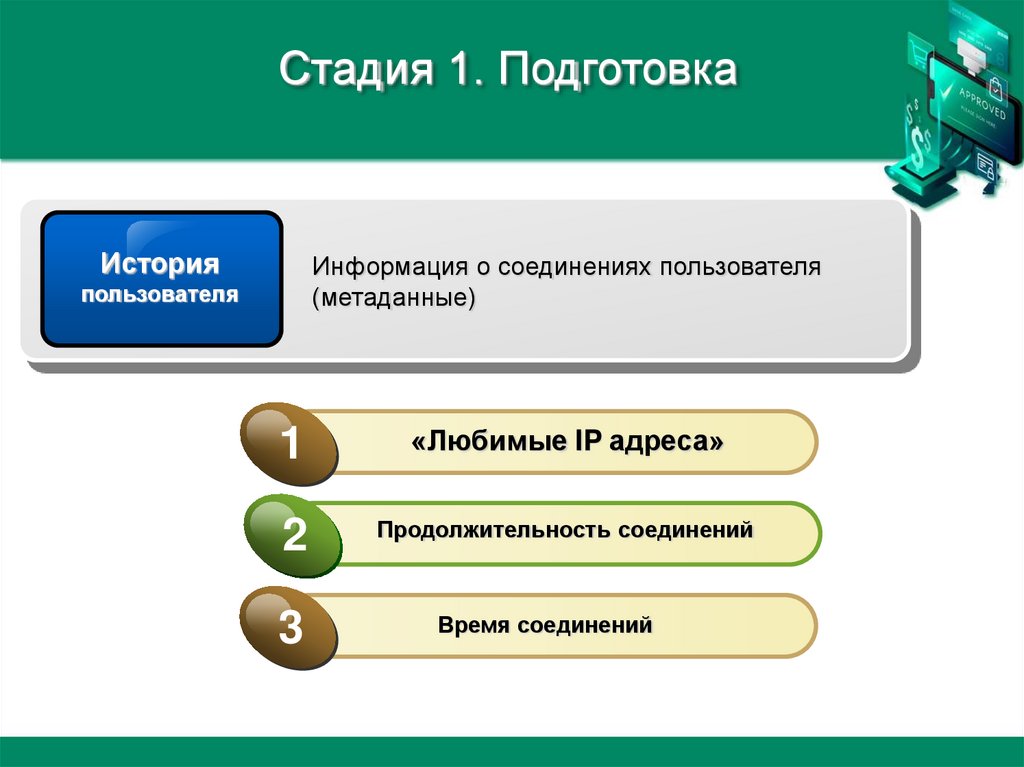

Стадия 1. ПодготовкаИстория

Информация о соединениях пользователя

(метаданные)

пользователя

1

«Любимые IP адреса»

2

Продолжительность соединений

3

Время соединений

162.

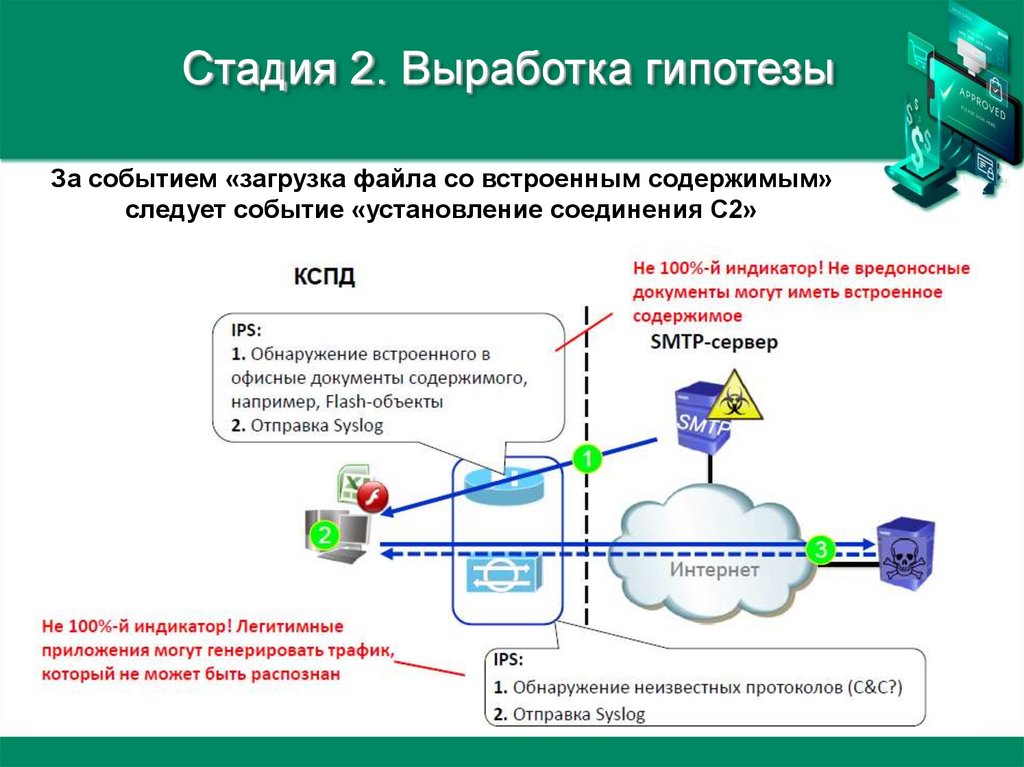

Стадия 2. Выработка гипотезыЗа событием «загрузка файла со встроенным содержимым»

следует событие «установление соединения C2»

163.

Индикаторы компрометации (IoC)164.

Стадия 3. Проверка гипотезыЧто ранее никогда не

происходило?

Что отличается от предыдущего

поведения?

A

B

Что отличается от того, что обычно

наблюдается для группы, организации в

целом?

C

165.

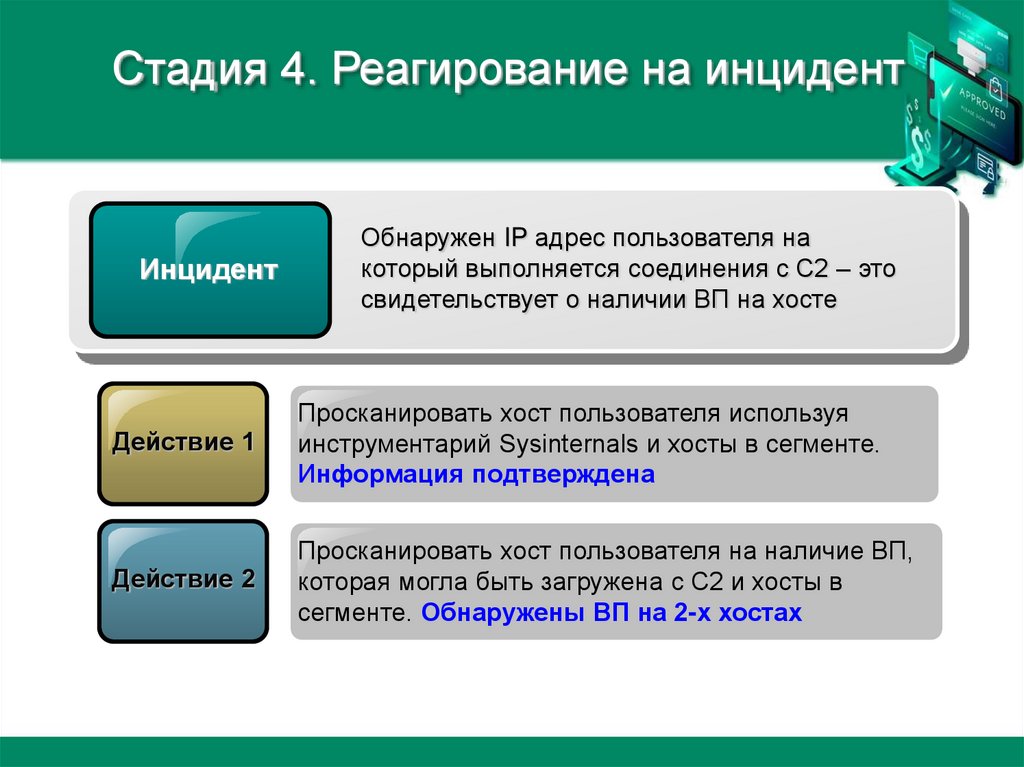

Стадия 4. Реагирование на инцидентИнцидент

Обнаружен IP адрес пользователя на

который выполняется соединения с С2 – это

свидетельствует о наличии ВП на хосте

Действие 1

Просканировать хост пользователя используя

инструментарий Sysinternals и хосты в сегменте.

Информация подтверждена

Действие 2

Просканировать хост пользователя на наличие ВП,

которая могла быть загружена с С2 и хосты в

сегменте. Обнаружены ВП на 2-х хостах

166.

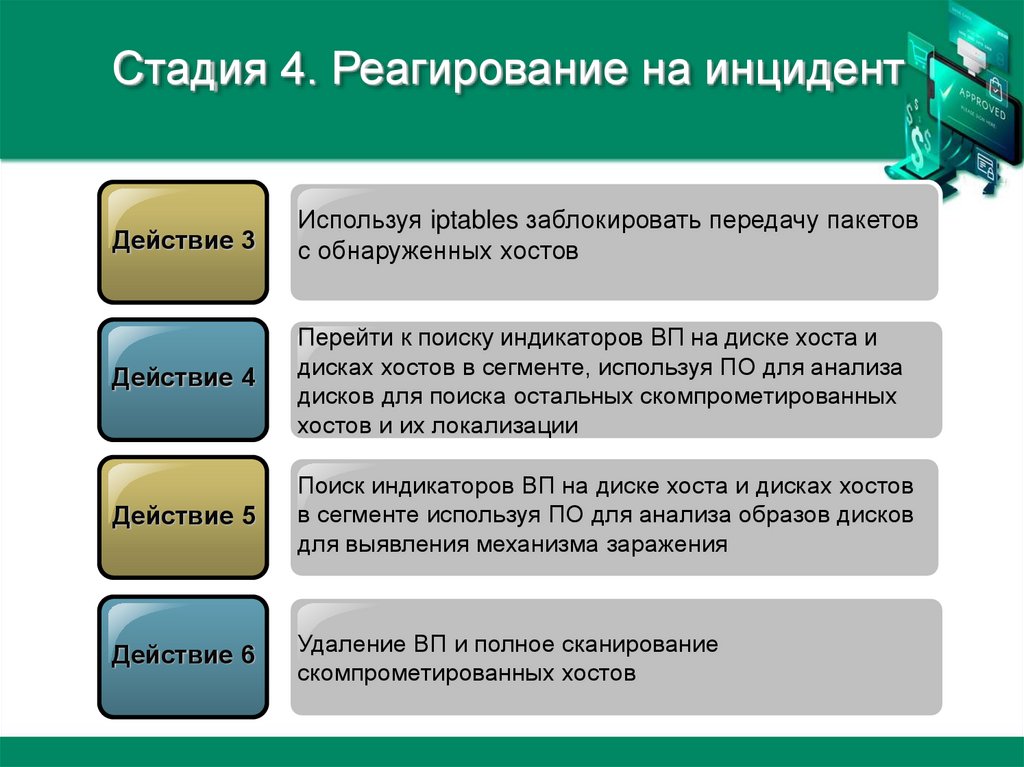

Стадия 4. Реагирование на инцидентДействие 3

Используя iptables заблокировать передачу пакетов

с обнаруженных хостов

Действие 4

Перейти к поиску индикаторов ВП на диске хоста и

дисках хостов в сегменте, используя ПО для анализа

дисков для поиска остальных скомпрометированных

хостов и их локализации

Действие 5

Поиск индикаторов ВП на диске хоста и дисках хостов

в сегменте используя ПО для анализа образов дисков

для выявления механизма заражения

Действие 6

Удаление ВП и полное сканирование

скомпрометированных хостов

167.

Стадия 5. Устранение выявленныхпроблем в безопасности

Мероприятие 1

Устранение уязвимостей, которые привели к

инциденту

Мероприятие 2

Пересмотр в необходимом объеме ведомственных

НПА

Мероприятие 3

Обучение пользователей

168.

АналитикТретья компетенция

169.

Система оркестрации и автоматизацииреагирования на инциденты ИБ

(R-Vision SOAR)

170.

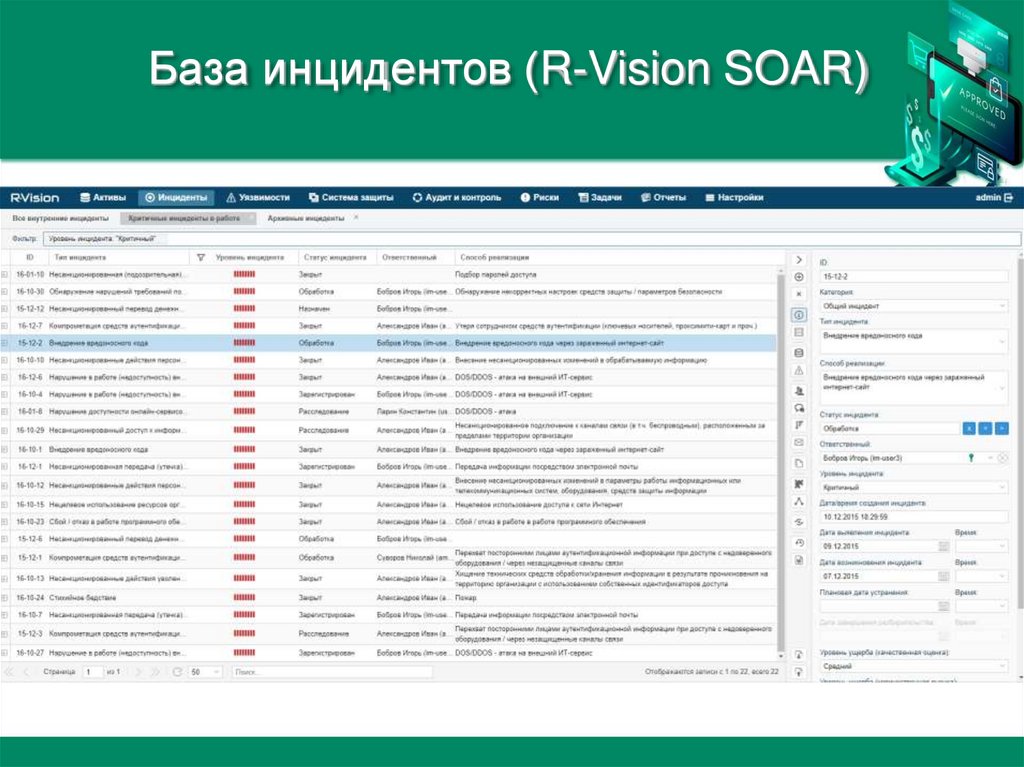

База инцидентов (R-Vision SOAR)171.

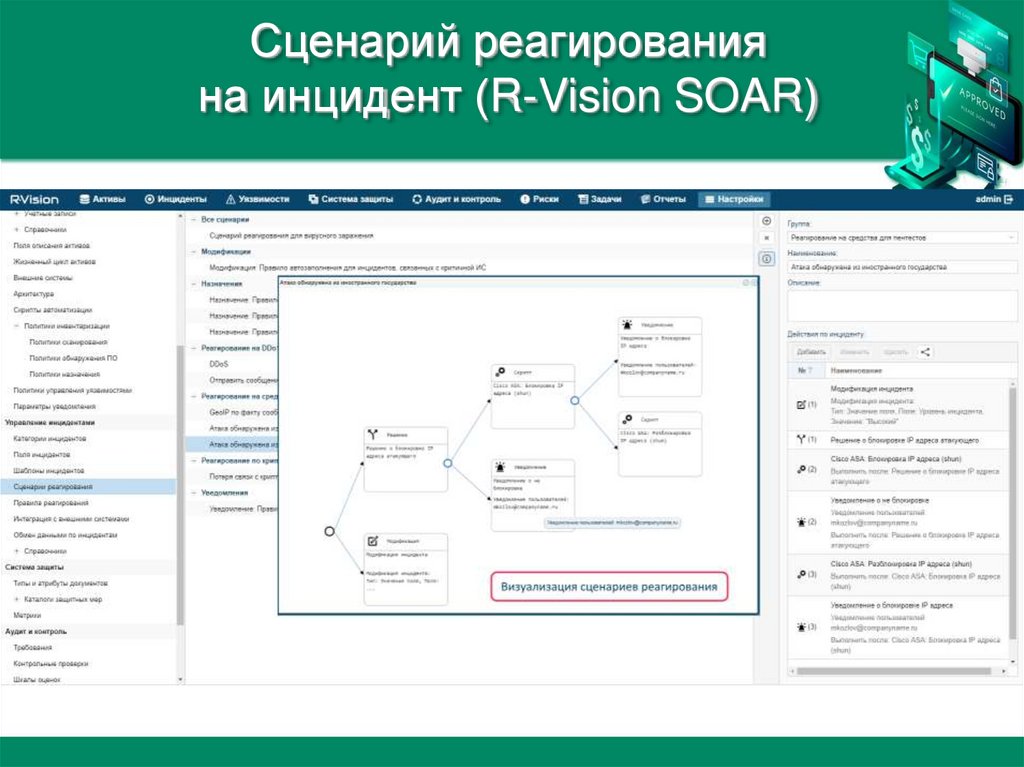

Сценарий реагированияна инцидент (R-Vision SOAR)

172.

Статистика по инцидентам(R-Vision SOAR)

173.

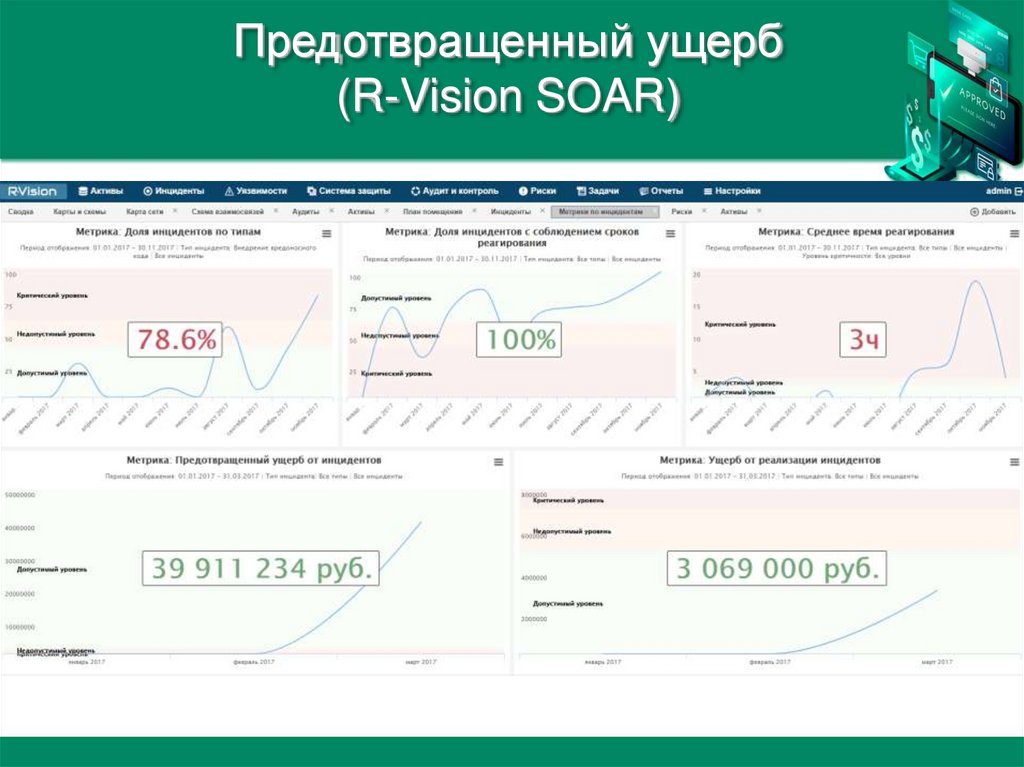

Предотвращенный ущерб(R-Vision SOAR)

174.

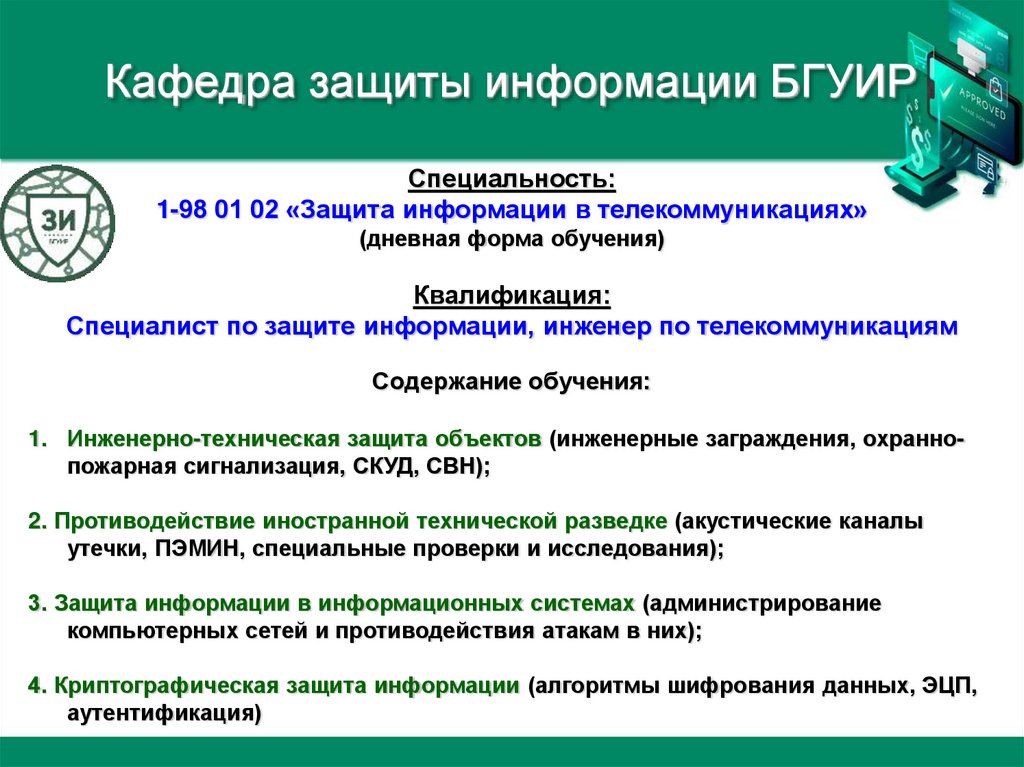

Кафедра защиты информации БГУИРСпециальность:

1-98 01 02 «Защита информации в телекоммуникациях»

(дневная форма обучения)

Квалификация:

Специалист по защите информации, инженер по телекоммуникациям

Содержание обучения:

1. Инженерно-техническая защита объектов (инженерные заграждения, охраннопожарная сигнализация, СКУД, СВН);

2. Противодействие иностранной технической разведке (акустические каналы

утечки, ПЭМИН, специальные проверки и исследования);

3. Защита информации в информационных системах (администрирование

компьютерных сетей и противодействия атакам в них);

4. Криптографическая защита информации (алгоритмы шифрования данных, ЭЦП,

аутентификация)

175.

Кафедра защиты информации БГУИРСпециальность:

1-98 80 01 «Информационная безопасность»

специализация «Защита информации в информационных системах»

(дневная и заочная формы обучения)

Квалификация:

магистр

Содержание обучения:

1. Защита информации в информационных системах (базы данных,

виртуализация, операционные системы, DLP системы, фильтрация трафика,

защита веб-ресурсов);

2. Организационные методы защиты информации (менеджмент ИБ, стандартизация

и сертификация средств ЗИ, проектирование систем защиты объектов

информатизации);

3. Специальные проверки и исследования технических средств обработки

информации (обнаружение не декларированных возможностей СОИ)

176.

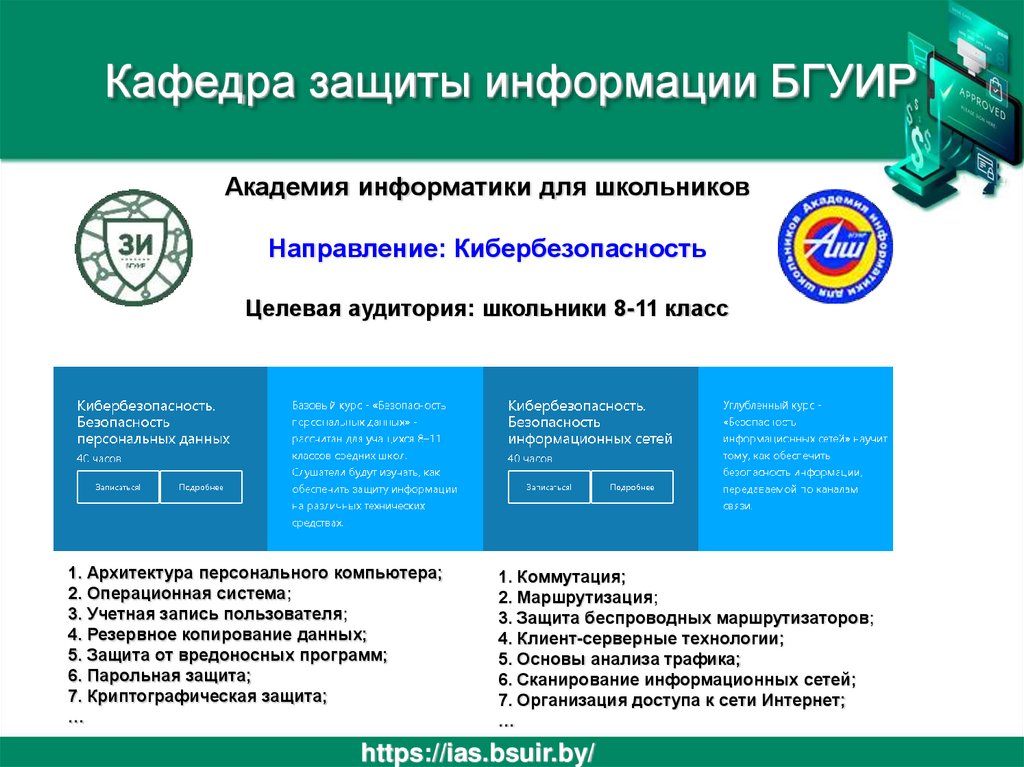

Кафедра защиты информации БГУИРАкадемия информатики для школьников

Направление: Кибербезопасность

Целевая аудитория: школьники 8-11 класс

1. Архитектура персонального компьютера;

2. Операционная система;

3. Учетная запись пользователя;

4. Резервное копирование данных;

5. Защита от вредоносных программ;

6. Парольная защита;

7. Криптографическая защита;

…

1. Коммутация;

2. Маршрутизация;

3. Защита беспроводных маршрутизаторов;

4. Клиент-серверные технологии;

5. Основы анализа трафика;

6. Сканирование информационных сетей;

7. Организация доступа к сети Интернет;

…

https://ias.bsuir.by/

177.

Кафедра защиты информации БГУИРОбразовательное направление: Информационная безопасность

https://ndtp.by/educational_directions/

informatics

informatics