Similar presentations:

КВН

1.

Системы противодействияинтернет-цензуре

(часть 1 - клиентская)

Новогодняя презентация!

2.

Вводные данные- я не спец по сетевым технологиям, да и смотрящие материал тоже,

поэтому "лекция для колхозников" с упором на практику

- материал не даёт 100% вероятности работоспособности чего бы то

ни было. что-то может не работать у других, потому что входные

данные различны. нужно миксовать подходы

- это не обход блокировок, а попытка продлить удалёнку и доступ к

информационным ресурсам (Ютуб, Гитхаб, Чатгпт...)

- материал приватный, собран по крупицам. просьба не просрать по

глупости

- материал содержит описание софта (по возможности с указанием

ссылок, но это часто невозможно - это проблема) для того, чтоб

показать технологии на практике! Это сильно снижает магическое

мышление «поставлю X — заработает всё»

3.

Системы противодействия интернетцензуреЭтот документ представляет собой объединённую версию исходного

материала, который я собирал для себя с целью не забыть.

Дополнения основаны на актуальных данных по состоянию на

декабрь 2025 года, включая эволюцию технологий, новые риски и

обновлённые рекомендации. Обновления учитывают отчёты OONI,

Tor Project, Freedom House и другие источники.

Всё указанное в этом документе потрогано моими руками. Что не

прошло отбор (не запустилось, вызвало опасение при скачивании из

источника и прочее) – выкинуто из обзора. Таким образом, есть ещё

варианты. Пробуйте на свой страх и риск.

4.

1. Интернет-цензура в России(техническая модель)

Российская модель интернет-цензуры представляет собой гибрид централизованного и распределённого

контроля, реализуемый через обязательства операторов связи и централизованные системы

Роскомнадзора.

Основные технические компоненты:

- Реестр запрещённых ресурсов — централизованный список доменов, IP и URL

- ТСПУ (технические средства противодействия угрозам) — DPI-оборудование, устанавливаемое у

операторов связи

- СОРМ / lawful interception — системы мониторинга и перехвата

- Централизованное управление фильтрацией ("суверенный Рунет")

Уровни блокировок:

- DNS poisoning / NXDOMAIN

- IP blacklisting (включая подсети)

- SNI filtering (TLS ClientHello)

- HTTP Host / URL filtering

- TLS fingerprinting

5.

1.1 Особенности российского DPI- Анализ TLS ClientHello (SNI, ALPN, JA3)

- Детектирование VPN по статистическим признакам

- Блокировка по поведенческим паттернам (WireGuard, OpenVPN)

- Частичное вмешательство в TCP-сессии (RST injection)

Интернет-цензура — это ограничение доступа к информации на уровне:

- DNS (подмена или блокировка доменов)

- IP (блокировка адресов и подсетей)

- URL (HTTP-фильтрация)

- Контента (DPI — Deep Packet Inspection)

- Протоколов (блокировка VPN, Tor, QUIC и т.д.)

Цели цензуры:

- Контроль информации

6.

2. Классификация методов обхода (вконтексте РФ)

В условиях российской цензуры ключевым фактором является устойчивость к DPI и сигнатурному анализу,

а не только шифрование.

1. Наивное туннелирование (OpenVPN, WireGuard)

2. Шифрованные прокси без маскировки (базовый Shadowsocks)

3. Прокси с транспортной маскировкой (SS + obfs, Trojan, VLESS)

4. TLS-камуфляж и mimicry (REALITY, uTLS, XTLS)

5. Анонимные overlay-сети (Tor + bridges)

Все методы можно условно разделить на:

1. Туннелирование (VPN, SSH, WireGuard)

2. Прокси и обфускация (Shadowsocks, V2Ray)

3. Анонимные сети (Tor, I2P)

4. DNS-обходы (DoH, DoT)

5. Транспортная маскировка (obfsproxy, meek, TLS camouflage)

7.

3. VPN и туннелирование8.

3.1 Классические VPN (практика в РФ)OpenVPN

- Статус в РФ: массово блокируется

- Методы детекта:

- TLS fingerprint

- Статический сертификат

- UDP-поведение

Практически непригоден без дополнительной обфускации.

WireGuard

- Статус в РФ: блокируется сигнатурно

- Причина:

- Фиксированный handshake

- Предсказуемый размер пакетов

WireGuard эффективен только при инкапсуляции (WG-over-TLS, WG-over-WebSocket).

9.

3.2 SSH-туннели (ограниченнаяприменимость)

- Детект:

- SSH banner

- Поведенческий анализ TCP

В РФ часто блокируется на массовых сегментах, но может работать:

- на нестандартных портах

- при низкой нагрузке

Принцип: проброс TCP-трафика через SSH

- Порты: обычно 22 (можно 443)

Плюсы:

- Простой

- Почти везде доступен

Минусы:

- Не масштабируется

10.

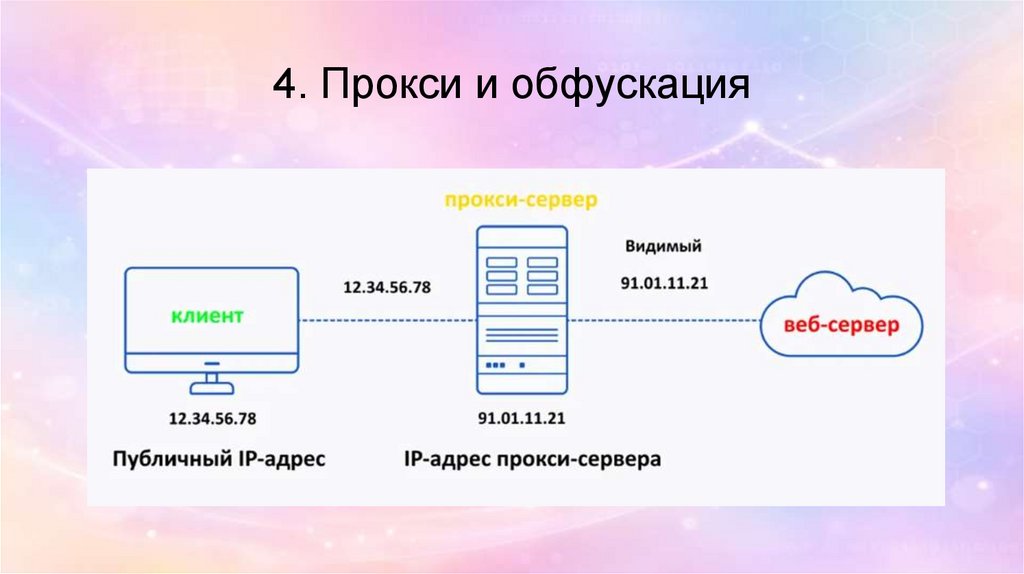

4. Прокси и обфускация11.

4.1 Shadowsocks (базовый)- Статус в РФ: нестабилен без обфускации

- Детект:

- Статистический анализ

- Replay attacks

Сам по себе недостаточен против современного DPI.

- Тип: зашифрованный SOCKS5-прокси

- Модель: клиент–сервер

- Шифрование: AEAD (AES-GCM, ChaCha20)

Почему работает:

- Не выглядит как VPN

- Нет фиксированных сигнатур

Плюсы:

- Простота

12.

4.2 Shadowsocks + obfs / v2ray-plugin- WebSocket + TLS — наиболее распространённая схема

- Маскировка: HTTPS-трафик

В РФ:

- устойчив при правильном TLS fingerprint

- требует реального домена и валидного сертификата

- obfs / v2ray-plugin / simple-obfs

- Маскировка под HTTPS / WebSocket

Зачем:

- Прятать сам факт использования прокси

(Дополнение 2025): Устаревает vs AI-DPI; + v2ray-plugin для обфускации.

13.

4.3 V2Ray / Xray (де-факто стандартобхода в РФ)

Ключевые технологии:

- VLESS — минималистичный протокол без идентификаторов

- XTLS / REALITY — TLS mimicry без сертификата

- uTLS — подмена ClientHello под Chrome/Firefox

Причины эффективности:

- Нет фиксированных сигнатур

- Имитирует поведение обычного HTTPS

- Совместим с CDN и reverse proxy

Недостаток — высокая сложность и риск ошибок конфигурации.

- Тип: платформа сетевых протоколов

- Протоколы: VMess, VLESS, Trojan

- Транспорты: TCP, WebSocket, HTTP/2, QUIC

Плюсы:

- Максимальная гибкость

14.

4.4 Trojan (HTTPS camouflage)В РФ Trojan эффективен при:

- реальном HTTPS-сайте

- корректном TLS fingerprint

Проблема:

- уязвим к активному probing при неправильной настройке.

- Идея: выглядит как обычный HTTPS

- Порт: 443

- Маскировка: реальный TLS-сертификат

Почему эффективен:

- DPI видит «нормальный HTTPS»

15.

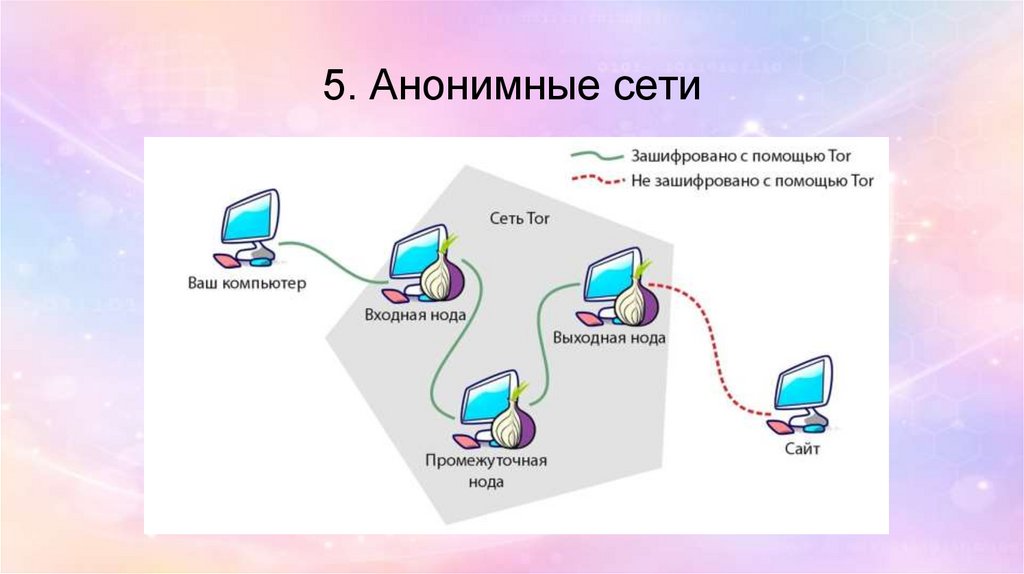

5. Анонимные сети16.

5.1 Tor (жёстко ограничен в РФ)- Директория Tor часто недоступна

- Известные entry-узлы блокируются

Работает только через bridges.

- Тип: луковая маршрутизация

- Узлы: Guard → Middle → Exit

Плюсы:

- Высокая анонимность

- Децентрализация

Минусы:

- Низкая скорость

17.

5.2 Tor Bridges (критически важно)- obfs4 — базовый стандарт

- meek — domain fronting (ограниченно)

- snowflake — WebRTC, наиболее устойчивый вариант

- Bridge: скрытый входной узел

- obfs4, meek, snowflake

Зачем:

- Обход блокировки Tor

(Дополнение 2025): + Conjure (WebRTC + reflection).

18.

5.3 I2P- Тип: анонимная overlay-сеть

- Особенность: ресурсы только внутри сети (существуют шлюзы?)

Использование:

- Скрытые сервисы

- P2P

(Дополнение 2025): I2P 2.5 с mobile support; альтернатива — Lokinet.

19.

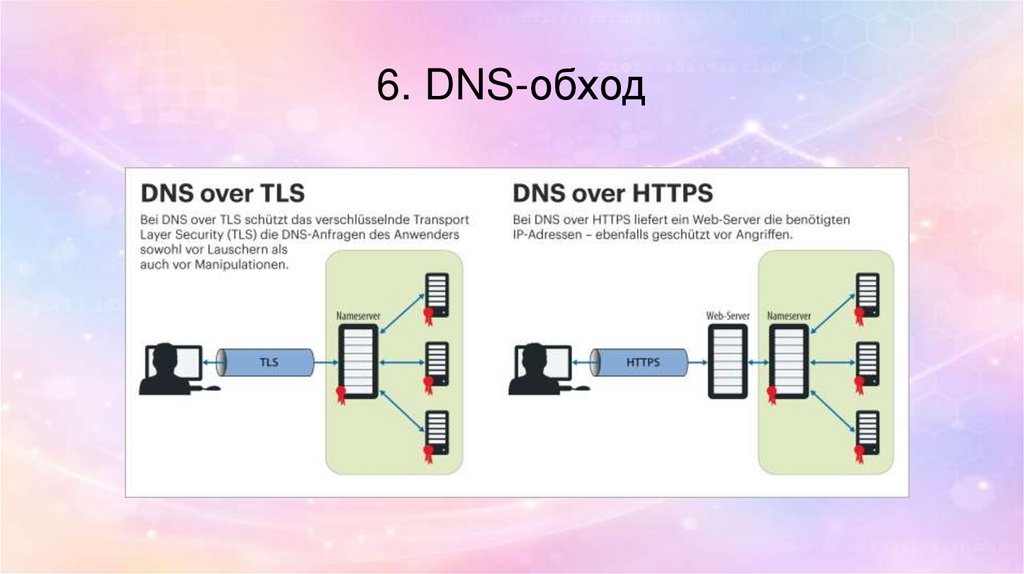

6. DNS-обход20.

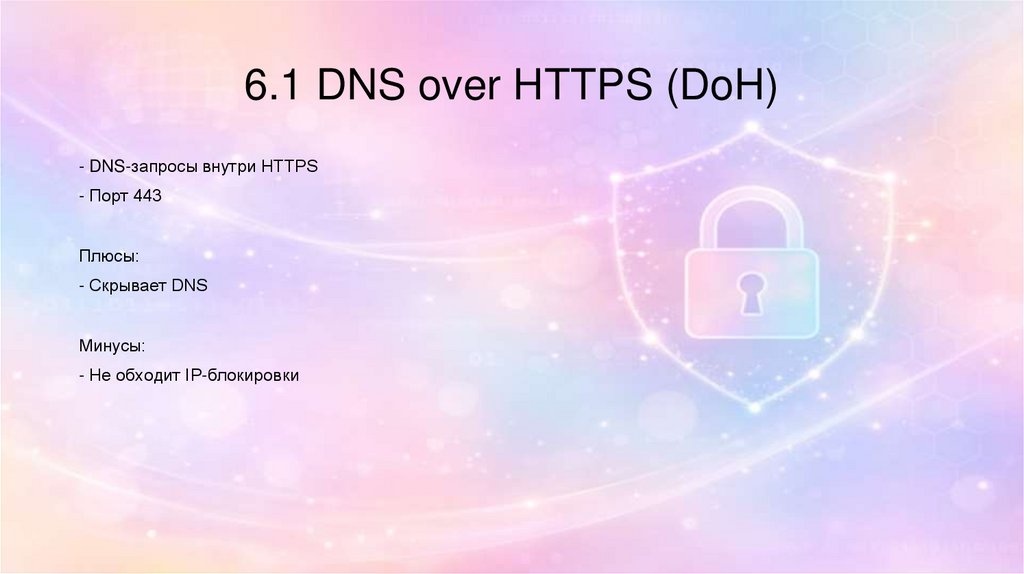

6.1 DNS over HTTPS (DoH)- DNS-запросы внутри HTTPS

- Порт 443

Плюсы:

- Скрывает DNS

Минусы:

- Не обходит IP-блокировки

21.

6.2 DNS over TLS (DoT)- Порт 853

- Шифрование DNS

(Дополнение 2025): + DoQ (DNS over QUIC) для UDP-block; providers: AdGuard, Quad9.

22.

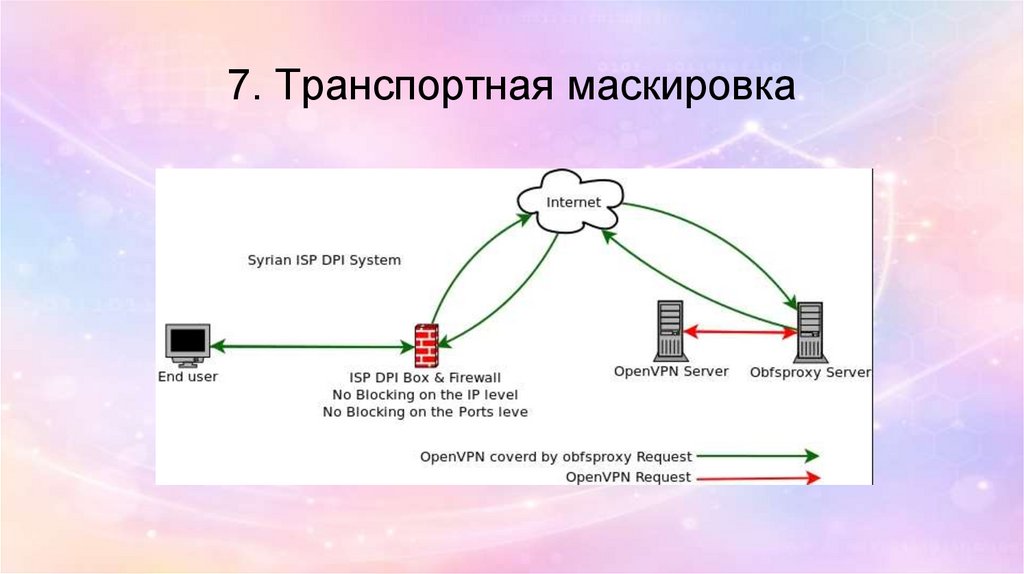

7. Транспортная маскировка23.

7. Транспортная маскировка7.1 obfsproxy

- Маскирует трафик под случайный шум

7.2 meek

- Domain Fronting

- Трафик через крупные CDN

7.3 TLS camouflage

- Подмена сигнатур TLS

- Используется в Xray, Trojan

24.

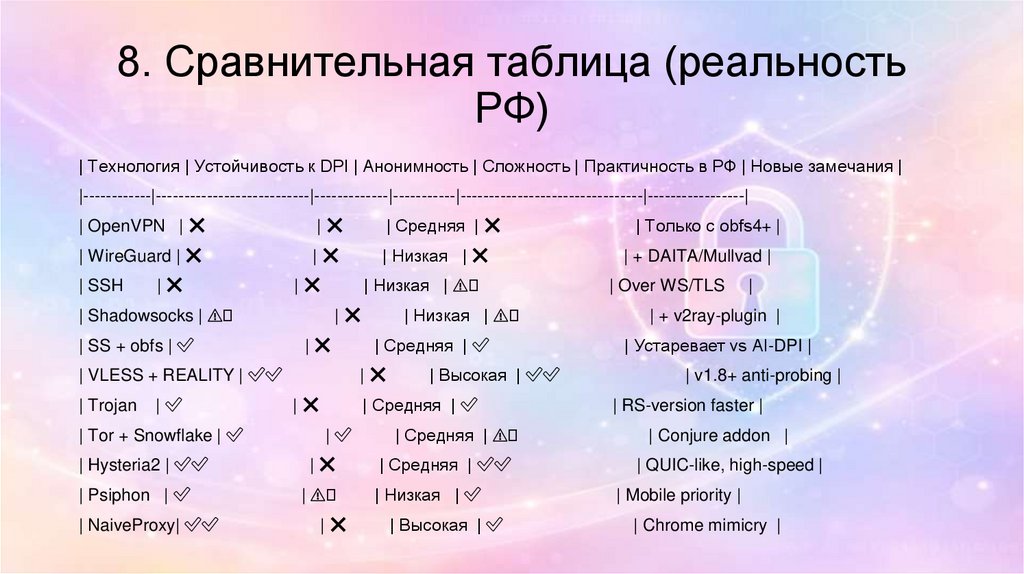

8. Сравнительная таблица (реальностьРФ)

| Технология | Устойчивость к DPI | Анонимность | Сложность | Практичность в РФ | Новые замечания |

|------------|---------------------------|-------------|-----------|--------------------------------|-----------------|

| OpenVPN | ❌

|❌

| Средняя | ❌

| Только с obfs4+ |

| WireGuard | ❌

|❌

| Низкая | ❌

| + DAITA/Mullvad |

| SSH

|❌

|❌

| Низкая | ⚠

| Shadowsocks | ⚠

| SS + obfs | ✅

|❌

|❌

| VLESS + REALITY | ✅✅

| Trojan

|✅

| Tor + Snowflake | ✅

| Низкая | ⚠

| Средняя | ✅

|❌

|❌

| Высокая | ✅✅

| Средняя | ✅

|✅

| + v2ray-plugin |

| Устаревает vs AI-DPI |

| v1.8+ anti-probing |

| RS-version faster |

| Conjure addon |

| QUIC-like, high-speed |

|❌

| Средняя | ✅✅

| Psiphon | ✅

| ⚠

| Низкая | ✅

|❌

|

| Средняя | ⚠

| Hysteria2 | ✅✅

| NaiveProxy| ✅✅

| Over WS/TLS

| Высокая | ✅

| Mobile priority |

| Chrome mimicry |

25.

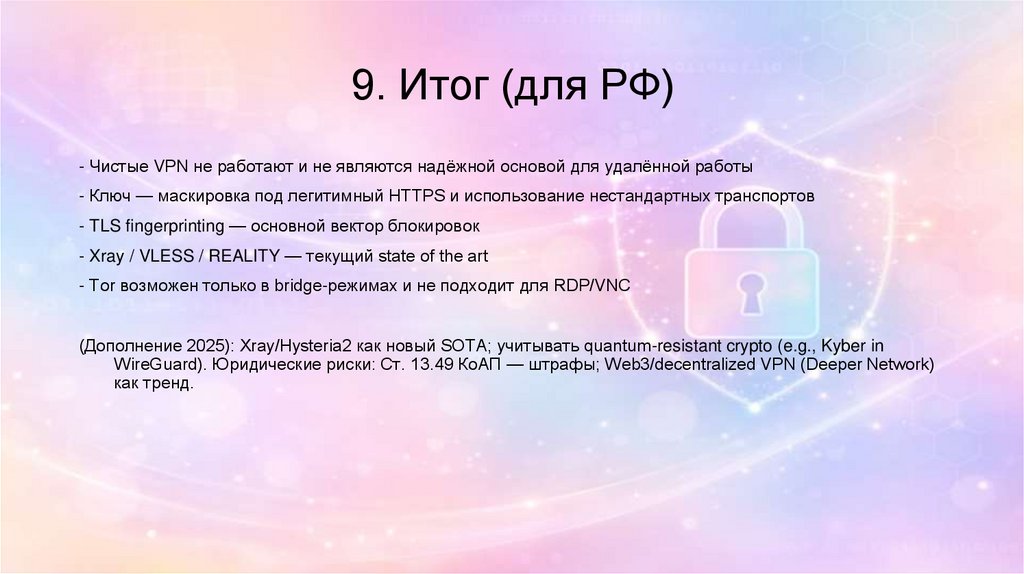

9. Итог (для РФ)- Чистые VPN не работают и не являются надёжной основой для удалённой работы

- Ключ — маскировка под легитимный HTTPS и использование нестандартных транспортов

- TLS fingerprinting — основной вектор блокировок

- Xray / VLESS / REALITY — текущий state of the art

- Tor возможен только в bridge-режимах и не подходит для RDP/VNC

(Дополнение 2025): Xray/Hysteria2 как новый SOTA; учитывать quantum-resistant crypto (e.g., Kyber in

WireGuard). Юридические риски: Ст. 13.49 КоАП — штрафы; Web3/decentralized VPN (Deeper Network)

как тренд.

26.

10. Практический фокус: удалённыепрограммисты

Данный раздел ориентирован на удалённых разработчиков, для которых потеря доступа к рабочей

инфраструктуре (Git, CI, RDP, bastion-хосты, SaaS) означает прямую потерю дохода.

Основные риски

1. Блокировка VPN-подключений

2. Геоблокировки со стороны зарубежных сервисов

3. Потеря доступа к:

- RDP / SSH

- GitHub / GitLab

- CI/CD

- AI-инструментам (ChatGPT и аналоги)

- Документации (YouTube, Medium, StackOverflow)

27.

11. Ключевая идея: думать не «VPNклиентом», а архитектурой доступаУдалёнщику важно рассматривать доступ как многоуровневую систему, а не один VPN-клиент.

Уровни:

1. Транспорт (как пакеты проходят DPI)

2. Точка входа (bastion / jump host)

3. Протокол доступа (SSH, RDP, HTTPS)

4. Рабочая среда (IDE, браузер, terminal)

(Дополнение 2025): + Zero-Trust (Cloudflare Access); multi-bastion (EU/US/Asia VPS).

28.

12. Bastion / Jump Host как основаКонцепция

- Единственная публичная точка входа

- Маскируется под обычный HTTPS-сервис

- Дальнейший доступ — только изнутри

Реализация

- VPS вне РФ

- Xray (VLESS + REALITY)

- Порт 443

С bastion:

- RDP, SSH, Git — без выхода наружу напрямую

29.

13. Доступ к RDP без классического VPN13.1 RDP over SSH

- SSH-сервер на bastion

- Локальный порт-форвардинг

- RDP ходит внутри SSH

Минус: SSH легко детектируется без маскировки.

13.2 RDP over HTTPS (reverse tunnel)

- Guacamole (Apache Guacamole)

- noVNC

- xRDP + Web

Почему работает:

- Снаружи выглядит как обычный HTTPS-сайт

- DPI не видит RDP

30.

14. Альтернатива VPN для SSH и GitSSH over WebSocket

- SSH сервер

- WebSocket прокси

- TLS поверх 443

Используется:

- в корпоративных zero-trust схемах

- в условиях жёсткой цензуры

Git через HTTPS + proxy

- Использовать HTTPS вместо SSH

- Подключение через прокси (SS / VLESS)

31.

15. Доступ к зарубежным ресурсам(YouTube, ChatGPT)

Проблема двойной блокировки

- РФ: DPI, IP, SNI

- Зарубежные сервисы: IP-геофильтрация

Решения

1. Разделение трафика:

- рабочий трафик → стабильный bastion

- браузер / медиа → отдельный прокси

2. Browser-only прокси:

- FoxyProxy

- PAC-файлы

3. Remote browser:

- Запуск браузера на VPS

- Доступ по RDP / noVNC

32.

16. IDE и удалённая разработкаПодходы

- VS Code Remote (SSH)

- JetBrains Gateway

- Code-server (VS Code в браузере)

- Poe

- Replit

Плюс:

- IDE работает на сервере

- Локальный доступ — только HTTPS

(Дополнение 2025): GitHub Codespaces (browser-based); VS Code Remote + Tailscale.

33.

17. Рекомендованная минимальнаяархитектура

Минимум:

- VPS вне РФ (Иногда не помогает! См. случаи с Нидерладами)

- Xray (VLESS + REALITY)

- Bastion host

- RDP / SSH только через bastion

Опционально:

- Browser on server

- Split tunneling

- Резервный bastion

(Дополнение 2025): + auto-failover; quantum-resistant crypto.

34.

18. Операционные рекомендации- Никогда не полагаться на один протокол

- Иметь минимум 2 независимых способа доступа

- Хранить оффлайн инструкции

- Автоматизировать развёртывание (Ansible, cloud-init)

(Дополнение 2025): Тестировать в OONI Probe; учитывать квантовые угрозы.

35.

19. Telegram как инфраструктурныйэлемент обхода

Telegram в российских условиях выполняет роль критически важного мета-инструмента, а не просто

мессенджера.

Он одновременно является:

- каналом коммуникации

- транспортом, устойчивым к блокировкам

- механизмом распространения конфигураций и экстренных доступов

36.

20. Почему именно TelegramТехнические причины

- Собственный протокол MTProto

- Поддержка прокси на уровне клиента

- Работа поверх TCP (443) и нестандартных портов

- Отсутствие жёсткой привязки к конкретным доменам

Практические причины

- Telegram часто блокируется выборочно и нестабильно

- Полная блокировка социально и политически затруднена

- Клиенты существуют под все платформы

В результате Telegram часто остаётся доступным даже тогда, когда VPN и Tor уже недоступны.

37.

21. Telegram как канал распространениядоступа

Для удалённых специалистов Telegram выполняет роль:

- «последней мили»

- out-of-band канала

- emergency access

Что обычно распространяют через Telegram:

- Бесплатные (freemium) сервера:

- Shadowsocks

- WireGuard

- VLESS / Trojan

- Готовые client-конфиги

- Инструкции по развёртыванию

- Обновления при блокировках

38.

22. Риски публичных «фришных»серверов

Технические риски

- Низкая пропускная способность

- Перегруженность

- Нестабильность

- Быстрое попадание в сигнатуры DPI

Безопасностные риски

- Возможный MITM

- Логирование трафика

- Подмена конфигураций

Вывод

39.

23. MTProto ProxyЧто это такое

MTProto Proxy — это специализированный прокси-сервер для Telegram, работающий на нативном

протоколе MTProto.

- Не VPN

- Не SOCKS

- Используется только для Telegram

Технические характеристики

- Протокол: MTProto

- Шифрование: встроено в протокол

- Порты: любые (часто 443)

- Сигнатуры: отсутствуют классические VPN-паттерны

Почему MTProto proxy работает

40.

24. Роль MTProto proxy в архитектуреудалёнщика

MTProto proxy не заменяет VPN или VLESS, но выполняет критическую функцию:

- обеспечивает доступ к Telegram

- через Telegram — доступ к:

- новым прокси

- инструкциям

- коммьюнити

Практическая рекомендация

- Иметь собственный MTProto proxy

- Держать его на отдельном VPS

- Не совмещать с основным bastion

41.

25. Связка Telegram → доступ к работеТиповой сценарий:

1. Основной доступ (VLESS) заблокирован

2. VPN не подключается

3. Telegram через MTProto proxy работает

4. В Telegram получаем:

- новый сервер

- новый домен

- инструкции

5. Восстанавливаем доступ к bastion

42.

26. Ключевая мысль (Telegram)> Telegram в условиях цензуры — это не мессенджер,

> а канал управления доступом.

43.

27. Обходы без «полноценного доступа»:асимметричные и прикладные техники

Важно понимать: не всегда требуется полный доступ к ресурсу через браузер. Во многих рабочих

сценариях достаточно:

- получить файл

- загрузить данные

- обратиться к API

Это позволяет использовать более простые и устойчивые обходы.

ШЛЮЗЫ НА УРОВНЕ СЕРВИСОВ!!! – как пример – доступ к почте.

44.

28. YouTube без YouTube!!! Возможность получать доступ к материалам без доступа к хостующим их серверам

45.

28.1 yt-dlp и аналоги- `yt-dlp`, `youtube-dl`, `aria2`

- Работают через HTTPS-запросы

- Могут использовать прокси

Практика:

- yt-dlp + SOCKS/HTTP proxy (SS, VLESS)

- yt-dlp с запуском на VPS

Плюс:

- Нет интерактивного браузерного трафика

- DPI видит обычные HTTPS-запросы

Пресловутый SS в URL! Работает!

46.

28.2 Подстановка прокси только дляyoutube.com

- PAC-файлы

- FoxyProxy

- selective routing

Схема:

- youtube.com → прокси

- остальной трафик → напрямую

Это снижает:

- объём подозрительного трафика

- вероятность блокировки прокси

47.

28.3 Зеркала и альтернативныефронтенды

- Invidious

- Piped

- CloudTube

Особенности:

- Часто блокируются быстрее

- Подходят как временное решение

(Дополнение 2025): + Streamlink для видео.

48.

29. ChatGPT и AI-инструменты безпрямого доступа

29.1 API вместо веб-интерфейса

- OpenAI API

- Совместимые прокси

Часто:

- API доступен дольше, чем web UI

- Проще проксировать

29.2 Remote access

- Браузер на VPS

- Доступ по RDP / noVNC

Плюс:

- Сервис видит «правильную» географию

- Локально — только HTTPS

49.

30. GitHub, GitLab, документация30.1 Git как протокол

- Git over HTTPS

- Git через прокси

Git-клиенты менее чувствительны к блокировкам, чем браузеры.

30.2 Документация без браузера

- `wget` / `curl` / `httpie`

- Offline mirrors

- DevDocs, Zeal

(Дополнение 2025): DevDocs.io с offline mode.

50.

31. Асинхронная стратегия вместопостоянного доступа

Удалённому специалисту выгодно:

- заранее скачивать курсы, доклады, документацию

- хранить локальные копии

- не зависеть от live-доступа

Это снижает:

- требования к каналу

- риски внезапных блокировок

51.

32. Ключевая идея (прикладные обходы)> В условиях цензуры выигрывает не тот,

> у кого самый «крутой VPN»,

> а тот, кто умеет менять способ доступа к задаче.

52.

33. Клиентский софт и инструменты(практика Windows)

Ниже приведён обзор реального прикладного софта, который массово используется удалёнщиками в РФ.

Важно: эти инструменты решают разные уровни задачи — от обхода DPI до маршрутизации

отдельных приложений.

53.

34. Shadowsocks-4.4.1.0Что это

- Классика! Работает под любой версией Windows. И работает до сих пор!

Почему важен

- Есть бесплатные носки!

- Работает в 2025!

Роль

- Основной инструмент первого уровня

54.

35. GoodbyeDPI (goodbyedpi-0.2.3rc3-2)Что это

- User-space утилита для обмана DPI

- Не VPN, не прокси

- Работает на уровне TCP/IP стека Windows

Как работает (упрощённо)

- Fragmentation TCP пакетов

- Манипуляции с TTL

- Подмена SNI / Host

Плюсы

- Не требует сервера

- Мгновенный запуск

- Эффективен против SNI-блокировок

Минусы

- Не шифрует трафик

55.

36. TunSafeЧто это

- Клиент WireGuard для Windows (tun-драйвер)

Особенности

- Высокая производительность

- Минимальный overhead

Ограничения в РФ

- WireGuard легко детектируется

- Требует обфускации или инкапсуляции

Практика.

Используется:

56.

37. WireGuard (официальный клиент)Роль

- L3 VPN

- Основа многих корпоративных сетей

В контексте цензуры

- Сам по себе неустойчив

- Работает только:

- поверх TLS

- через relay

Почему важен

57.

38. v2rayN (windows-64-SelfContained)Что это

- GUI-агрегатор для:

- V2Ray

- Xray

- Shadowsocks

Почему важен

- Управляет сложными конфигурациями

- Поддерживает:

- VLESS

- Trojan

- REALITY

58.

39. NekorayЧто это

- Современный GUI-клиент (Qt)

- Аналог v2rayN

Отличия

- Более удобный интерфейс

- Хорошая поддержка Clash / Mihomo

(Дополнение 2025): Nekobox для Android с auto-bridges.

59.

40. Mihomo / Clash (mihomo_clash)Что это

- Rule-based proxy client

- Поддержка:

- SS

- VLESS

- Trojan

Ключевая особенность

- Policy routing:

- по доменам

- по IP

- по приложениям

Почему критично для удалёнщика

- Можно проксировать:

- YouTube

60.

41. InvisibleManXRayЧто это

- Xray-клиент с упором на stealth

Особенности

- Минимум UI

- Часто используется с REALITY

61.

42. Furious (Furious-0.6.1-windows)Что это

- Универсальный прокси-лаунчер

- Ориентирован на простоту

Использование

- Быстрый старт

- Временные конфиги

62.

43. SocksCap (SocksCap64 4.7 / 3.6)Что это

- Перехват сетевых вызовов приложений

- Проксирование отдельных программ

Почему важно

- Не все приложения поддерживают прокси

- Можно направить:

- IDE

- yt-dlp

- проприетарный софт

Ограничения

63.

44. Как комбинируют на практикеТиповой стек:

- GoodbyeDPI — базовый обход SNI

- Mihomo / v2rayN — основной прокси

- SocksCap — для отдельных приложений

- Telegram + MTProto — emergency access

(Дополнение 2025): + AmneziaVPN, Sing-Box, Nekobox.

64.

45. Ключевая мысль (софт)> Один инструмент никогда не решает всё.

> Работает только комбинация.