Similar presentations:

Служба каталога Active Directory (AD)

1.

Служба каталога ActiveDirectory (AD)

Горячев Александр Вадимович

Доцент кафедры Информационной

безопасности

avgoriachev@etu.ru

2.

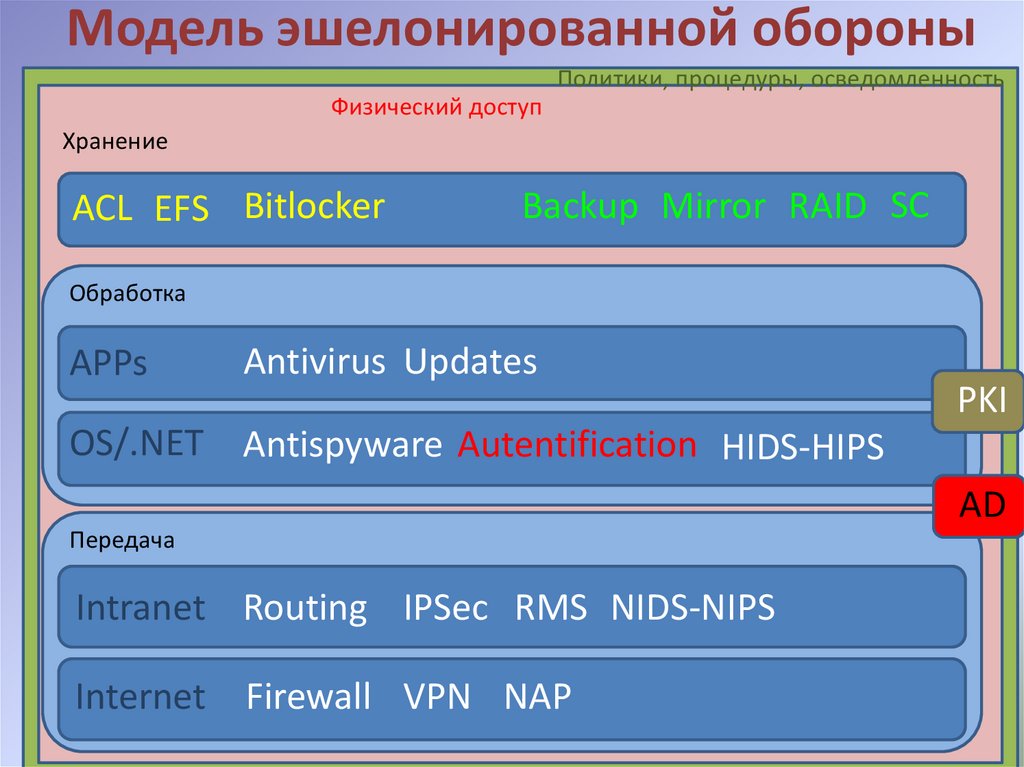

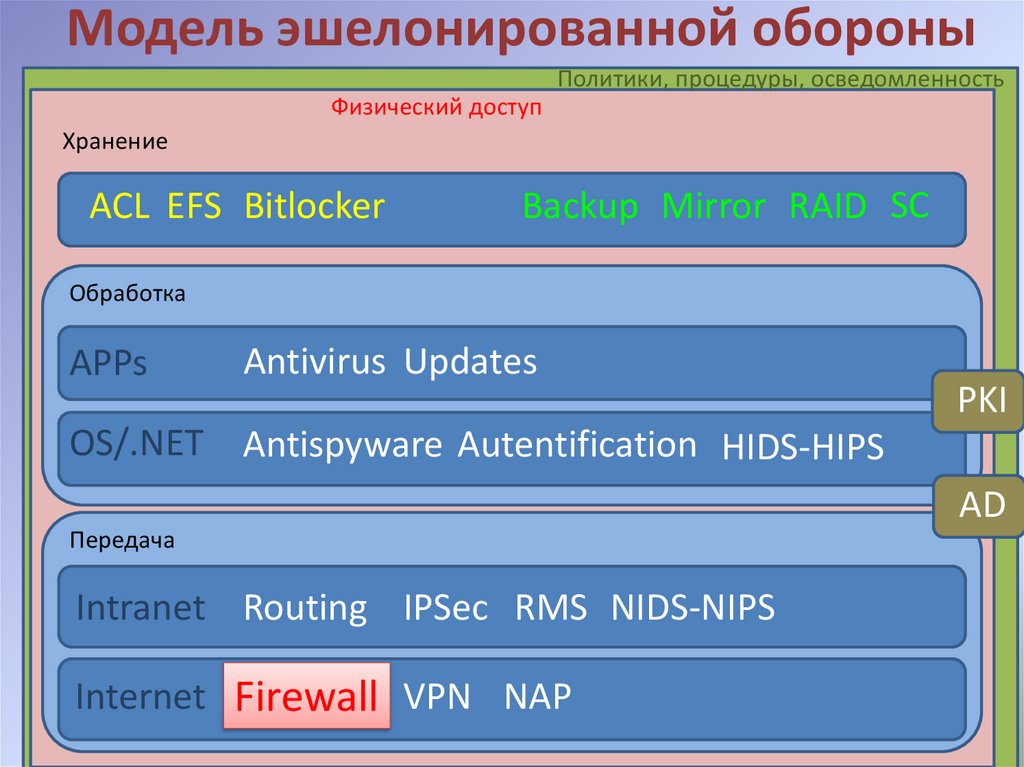

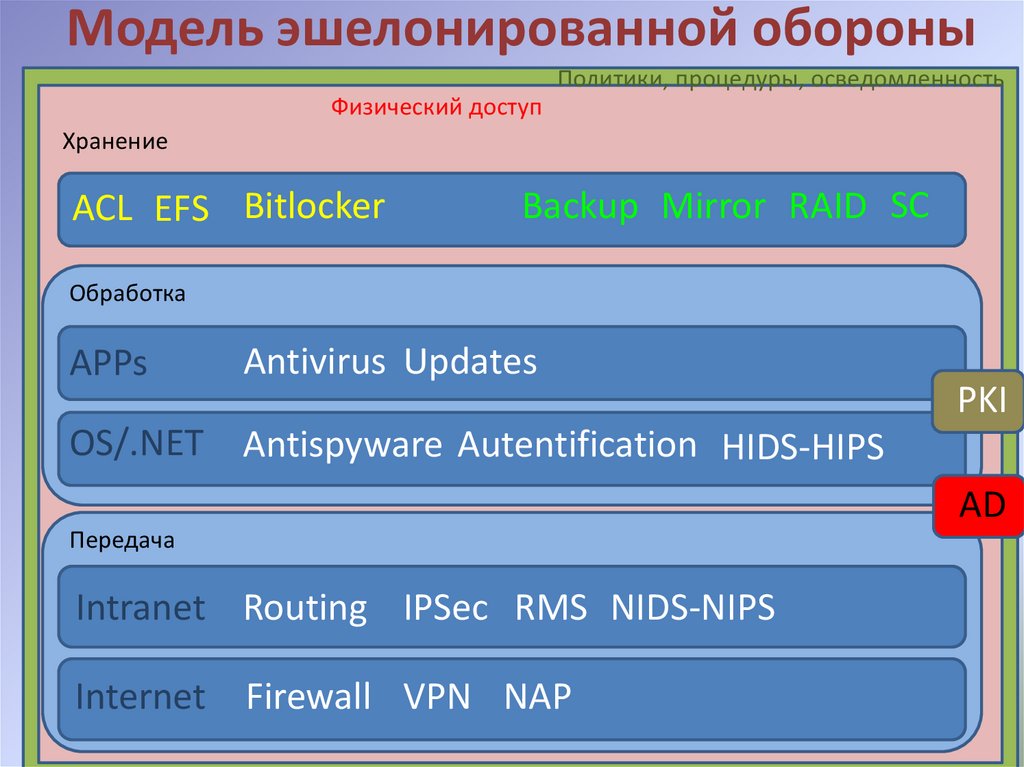

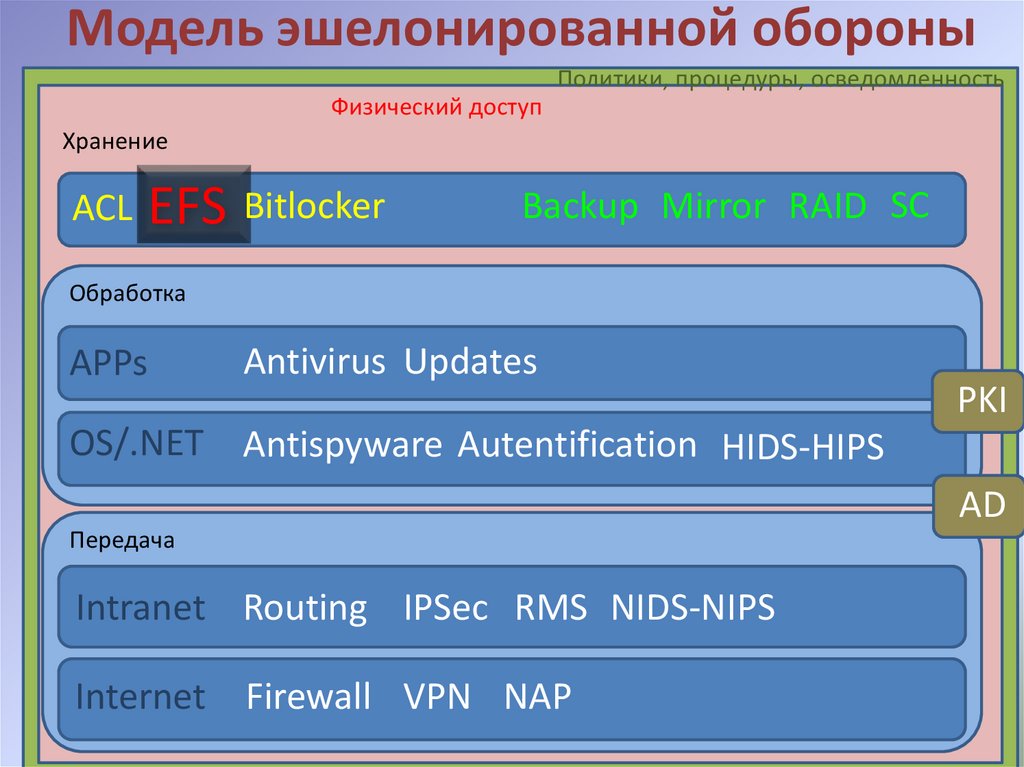

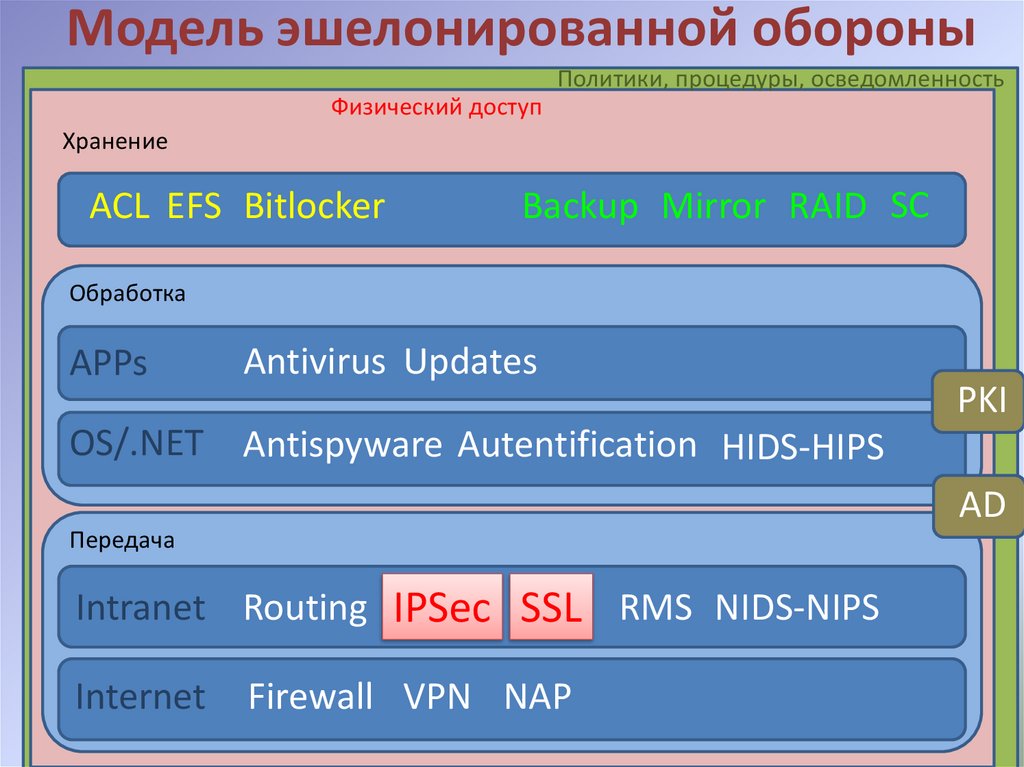

Модель эшелонированной обороныПолитики, процедуры, осведомленность

Физический доступ

Хранение

ACL EFS Bitlocker

Backup Mirror RAID SC

Обработка

APPs

Хранение

Antivirus Updates

PKI

OS/.NET Antispyware Autentification HIDS-HIPS

AD

Передача

Intranet Routing IPSec RMS NIDS-NIPS

редача

Internet Firewall VPN NAP

3.

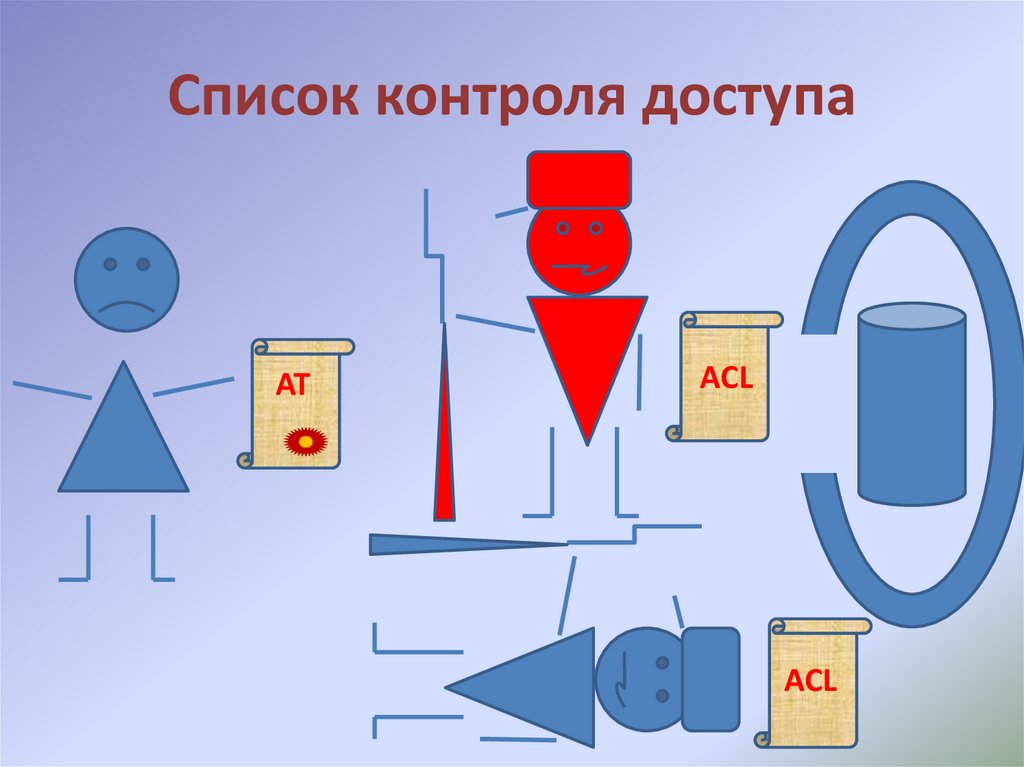

Список контроля доступаAT

ACL

4.

Получение доступа• Идентификация

• Аутентификация

• Авторизация

5.

Три кита аутентификации• «Что ты знаешь» - пароль

• «Что ты имеешь» - единственный ключ

• «Что ты есть» - биометрия

Но всю эту информацию надо где-то хранить

и как-то проверять…

6.

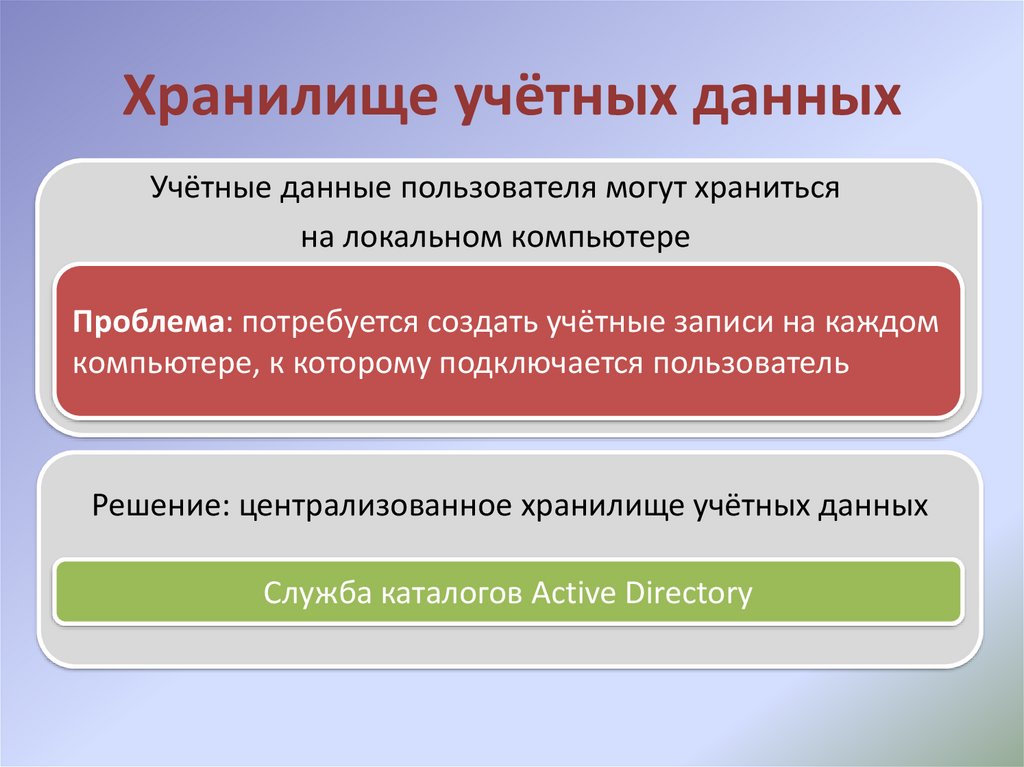

Хранилище учётных данныхУчётные данные пользователя могут храниться

на локальном компьютере

Проблема: потребуется создать учётные записи на каждом

компьютере, к которому подключается пользователь

Решение: централизованное хранилище учётных данных

Служба каталогов Active Directory

7.

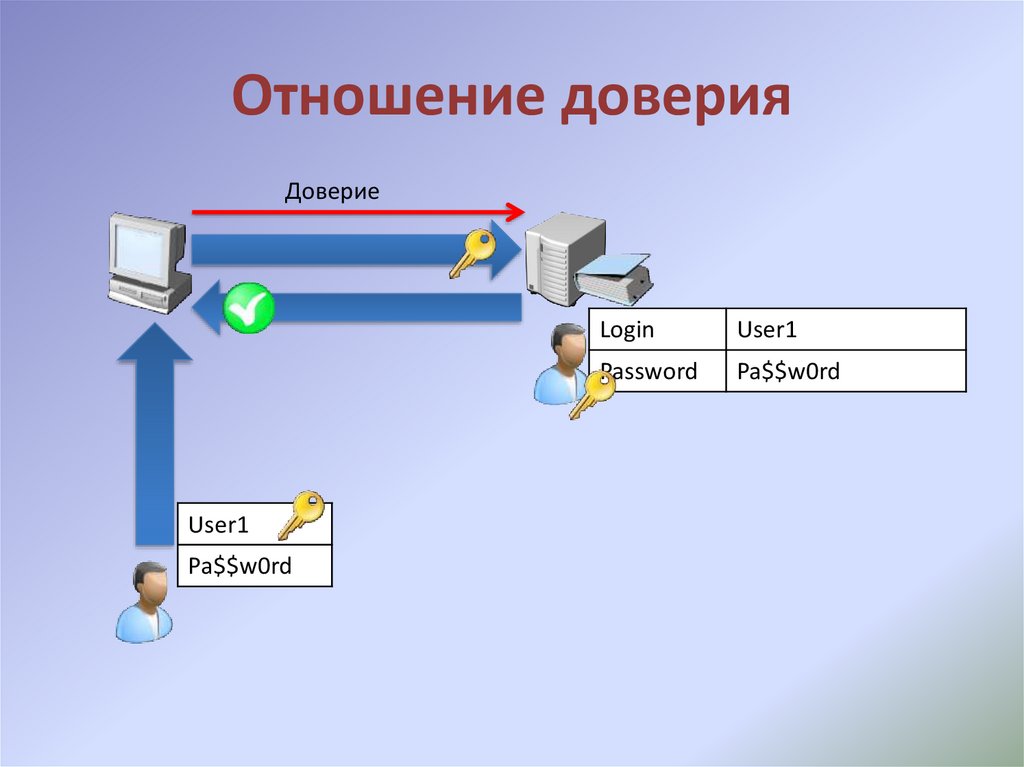

Отношение доверияДоверие

User1

Pa$$w0rd

Login

User1

Password

Pa$$w0rd

8.

Домен Windows NT• Требует наличия как

минимум одного

контроллера домена (PDC)

• Граница репликации домена

• Доверенный источник

учётных данных: любой

доменный контроллер (PDC

и BDC) может провести

аутентификацию в домене

User1

user1

user1

user1

9.

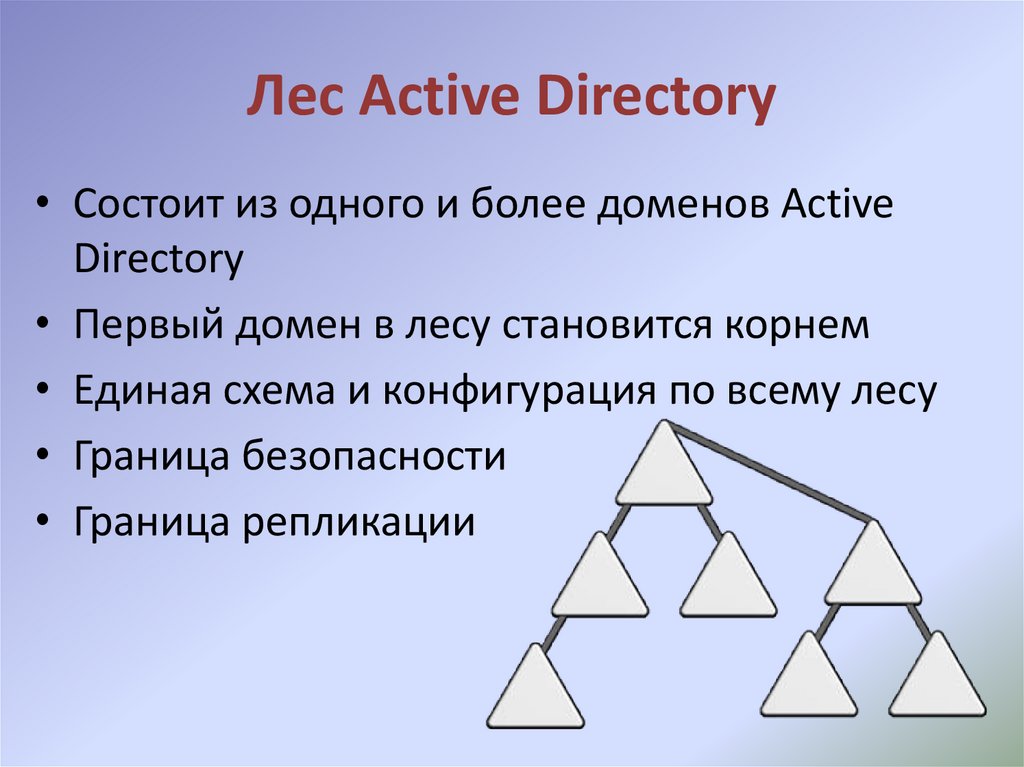

Лес Active Directory• Состоит из одного и более доменов Active

Directory

• Первый домен в лесу становится корнем

• Единая схема и конфигурация по всему лесу

• Граница безопасности

• Граница репликации

10.

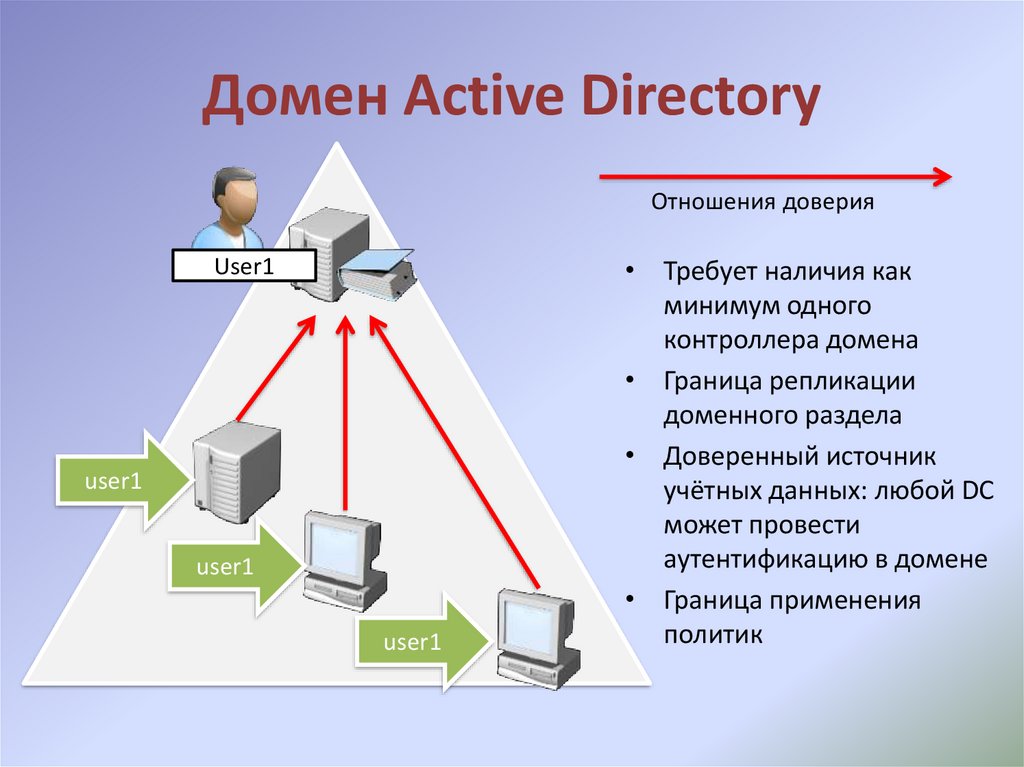

Домен Active DirectoryОтношения доверия

User1

user1

user1

user1

• Требует наличия как

минимум одного

контроллера домена

• Граница репликации

доменного раздела

• Доверенный источник

учётных данных: любой DC

может провести

аутентификацию в домене

• Граница применения

политик

11.

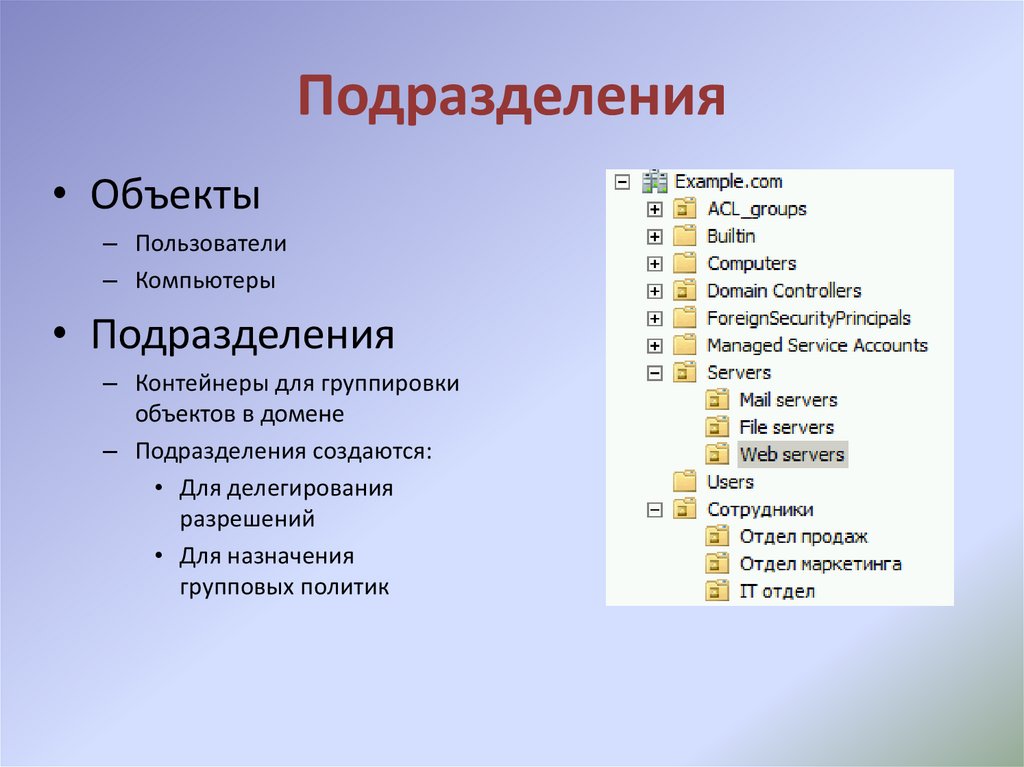

Подразделения• Объекты

– Пользователи

– Компьютеры

• Подразделения

– Контейнеры для группировки

объектов в домене

– Подразделения создаются:

• Для делегирования

разрешений

• Для назначения

групповых политик

12.

Доверительные отношения в лесуActive Directory

Корневой домен леса

Корневой

домен

дерева

example.com

production.com

Study.example.com

nov.production.com

msk.production.com

13.

Роль контроллера домена приаутентификации

Хранилище учётных данных

Login

User1

User2

Password

Pa$$w0rd

Pa$$word2

Проверка учётных данных

14.

Хранилище данных Active Directory• %systemroot%\NTDS\ntds.dit

• Логические разделы

–

–

–

–

–

Домен

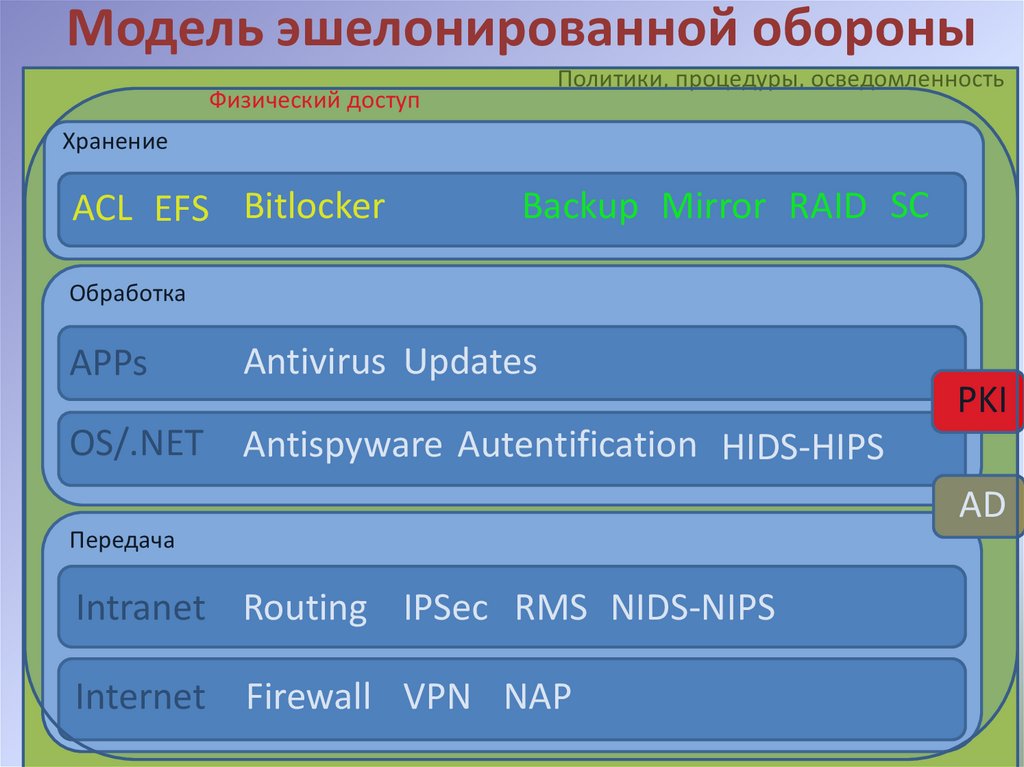

Схема

Конфигурация

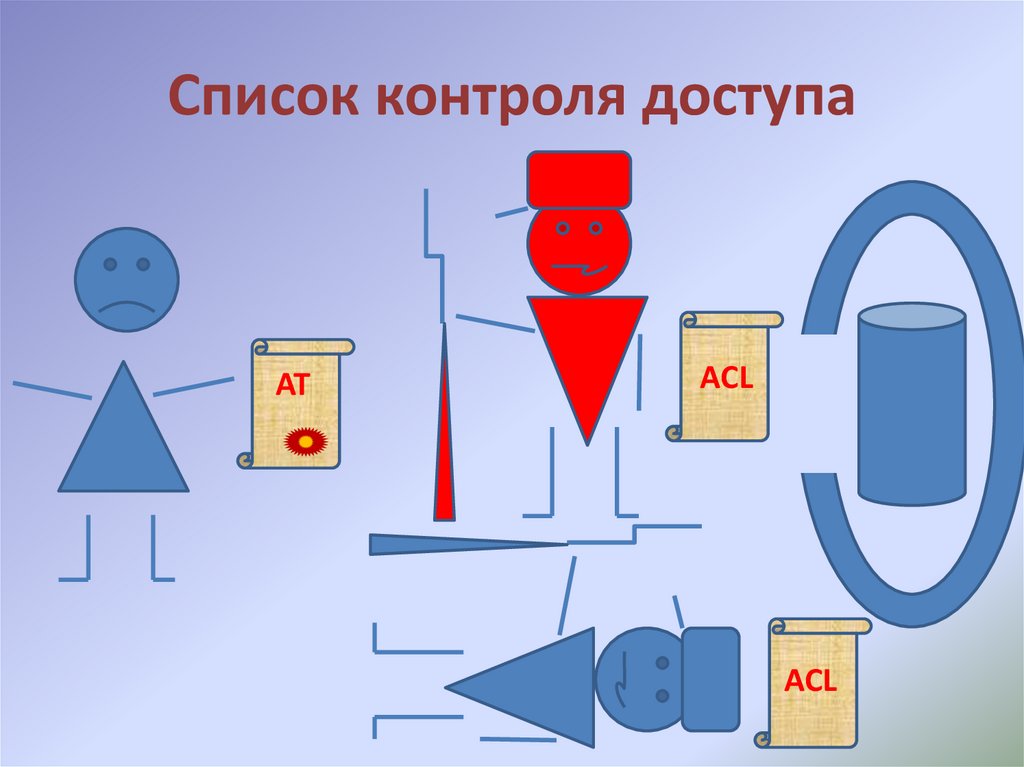

Глобальный каталог

DNS

Схема

Конфигурация

• SYSVOL

– %systemroot%\SYSVOL

– Скрипты входа в систему

– Политики

*Домен*

NTDS.DIT

DNS

Глобальный каталог

15.

Сайты• Объекты Active Directory, представляющие

сегменты сети с надёжным соединением

– Ассоциируются с подсетями.

• Внутрисайтовая и межсайтовая репликация

– Репликация в пределах сайта очень быстрая (15–45 секунд)

– Репликацией между сайтами можно управлять

• Локализация служб

– Вход в систему на ближайшем КД

Site B

Site A

16.

Учётные записи пользователейУчётная запись пользователя:

Позволяет проводить аутентификацию пользователя с помощью атрибутов,

например logon name и password

Является участником безопасности с уникальным идентификатором (SID),

который позволяет предоставлять пользователю доступ к ресурсам

Учётная запись пользователя может храниться:

В Active Directory, где позволяет осуществить вход в домен и получить доступ к

любому ресурсу в домене

В локальной базе данных Security Account Manager, где позволяет осуществить

локальный вход и получить доступ только к локальным ресурсам

17.

Процесс входа пользователя всистему в домене

Проверка учётных

данных

3

4

2

1

Логин +

пароль

Логин + хэш

пароля

Разрешение

на доступ

5

Рабочая станция доверяет

контроллеру домена

Проверка

разрешений

18.

Процесс доступа к сетевымресурсам в домене

3

2

4

1

Доступ к ресурсу

Пользователь обращается к ресурсу

\\file1.study.example.com

19.

Использование групп для контролядоступа на основе ролей

Пользователь

Группа роли

Группа доступа

Ресурсы

Sales

Иван Иванов

SalesDocs

Auditors

ACL_Sales_read

Пётр Петров

SalesShare

Василий Васильев

20.

Диапазоны применения группДиапазон

Члены из домена

Члены из

другого домена

в лесу

Члены из

внешнего

доверенного

домена

Могут предоставлять

разрешения

Локальная

U, C,

GG, DLG, UG

локальные

пользователи

U, C,

GG, UG

U, C,

GG

Только на

локальном

компьютере

Локальная в

домене

U, C,

GG, DLG, UG

U, C,

GG, UG

U, C,

GG

Во всём домене

Универсальная

U, C,

GG, UG

U, C,

GG, UG

N/A

Во всём лесе

Глобальная

U, C,

GG

N/A

N/A

Во всём домене

или доверенном

домене

U

C

GG

Пользователь

Компьютер

Глобальная группа

DLG

UG

Локальная группа в домене

Универсальная группа

21.

Вложение группIdentities (пользователи и

Пользователь

компьютеры) входят в:

Global groups (глобальные

группы – группы ролей)

Аудиторы (глобальная группа)

входят в:

Пользователь

Domain Local groups

(локальные в домене

группы)

Маркетинг (глобальная группа)

предоставляют:

Access (доступ к ресурсам) ACL_Sales_Read (локальная в домене)

Мультидоменный лес:

IGUDLA

22.

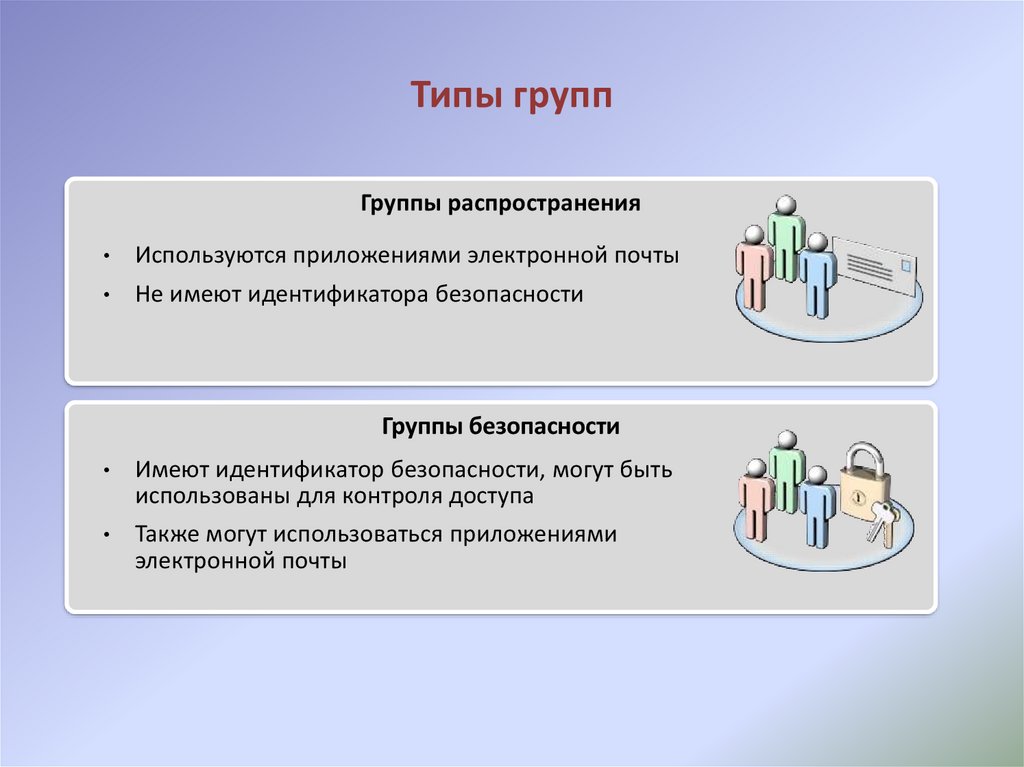

Типы группГруппы распространения

Используются приложениями электронной почты

• Не имеют идентификатора безопасности

Группы безопасности

Имеют идентификатор безопасности, могут быть

использованы для контроля доступа

Также могут использоваться приложениями

электронной почты

23.

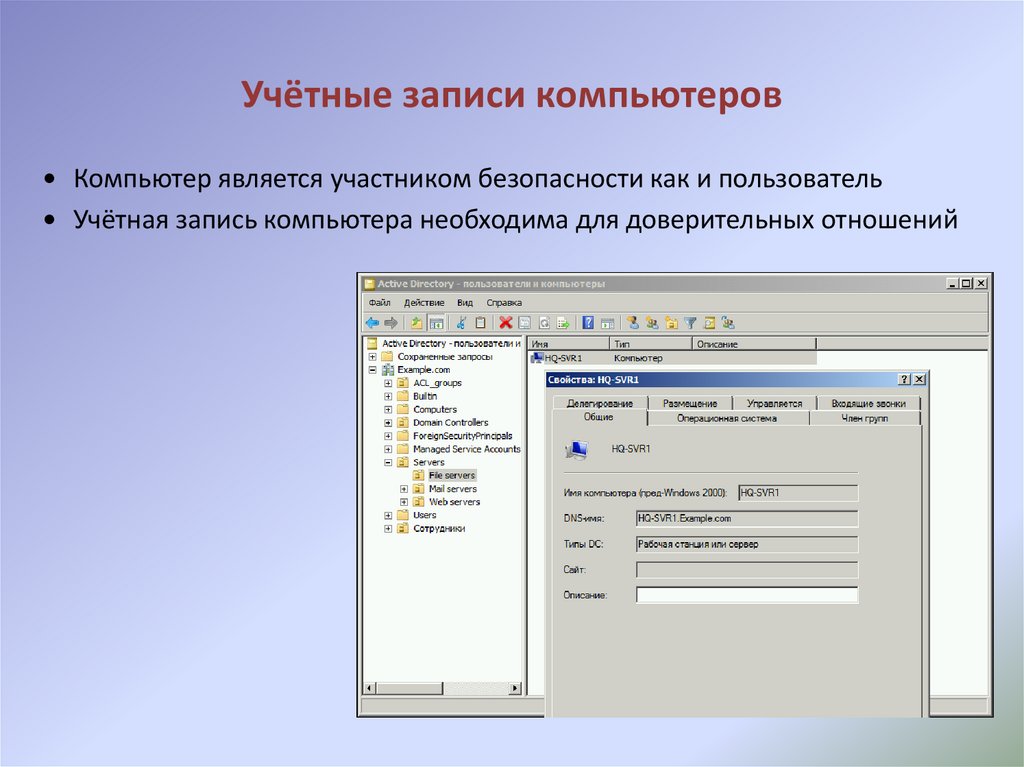

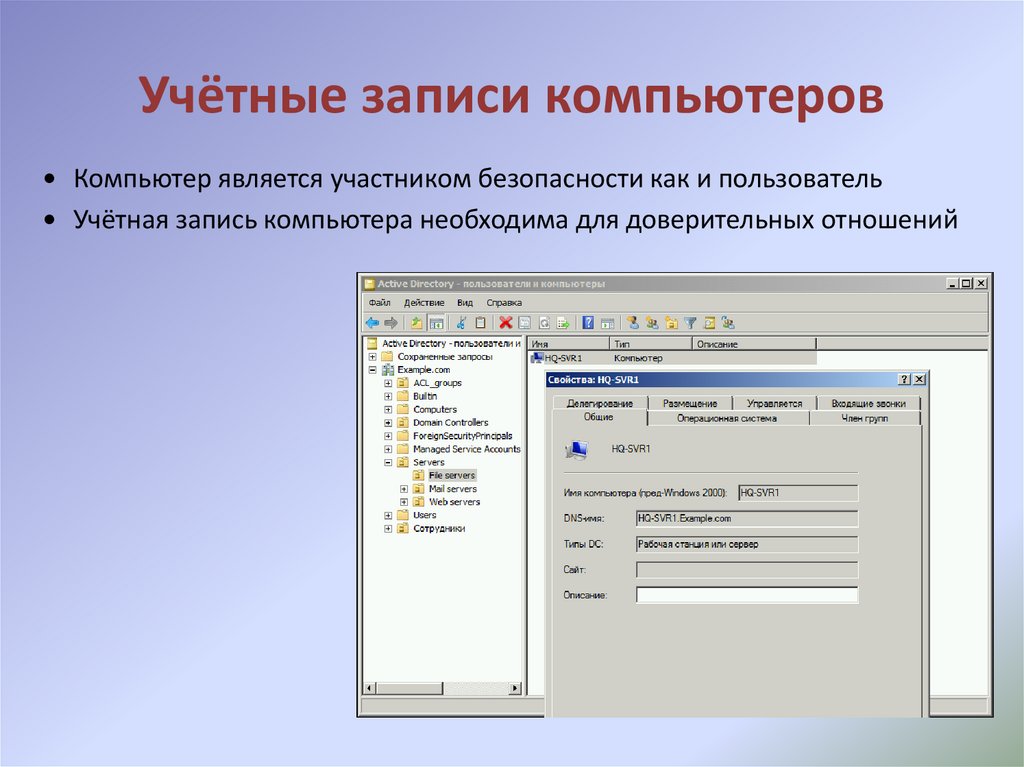

Учётные записи компьютеровКомпьютер является участником безопасности как и пользователь

Учётная запись компьютера необходима для доверительных отношений

24.

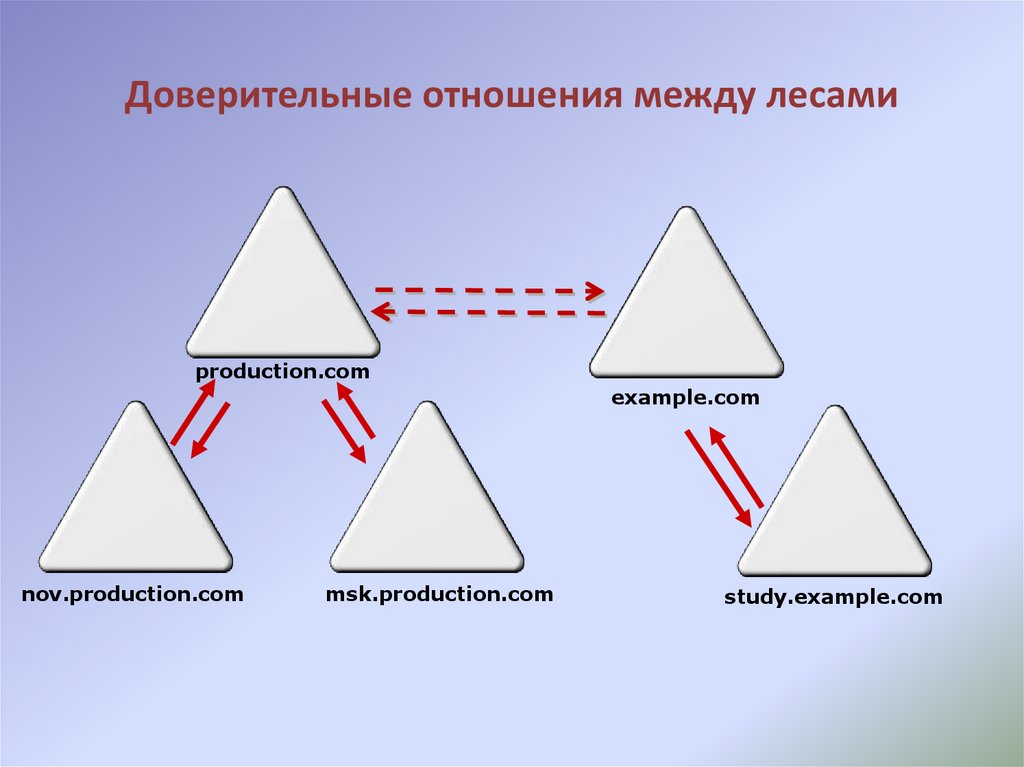

Доверительные отношения между лесамиproduction.com

example.com

nov.production.com

msk.production.com

study.example.com

25.

Взаимодействие с Интернет.Firewall

(брандмауэр, межсетевой экран)

26.

Модель эшелонированной обороныПолитики, процедуры, осведомленность

Физический доступ

Хранение

ACL EFS Bitlocker

Backup Mirror RAID SC

Обработка

APPs

Хранение

Antivirus Updates

PKI

OS/.NET Antispyware Autentification HIDS-HIPS

AD

Передача

Intranet Routing IPSec RMS NIDS-NIPS

редача

Internet Firewall VPN NAP

27.

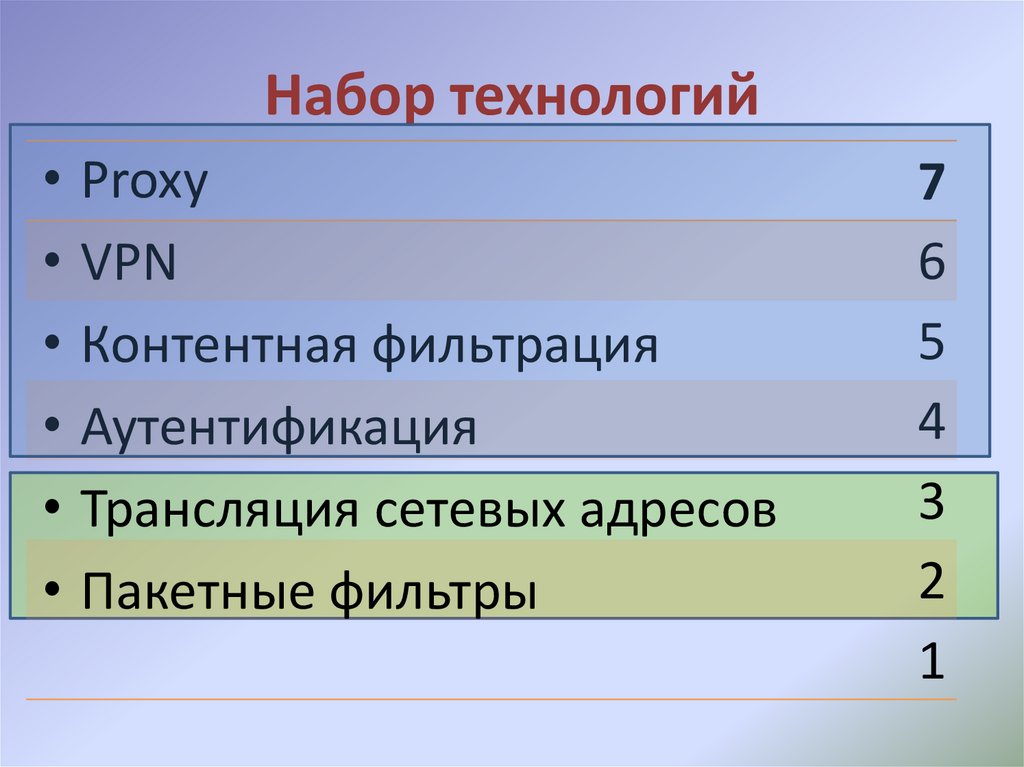

Набор технологийProxy

VPN

Контентная фильтрация

Аутентификация

Трансляция сетевых адресов

Пакетные фильтры

7

6

5

4

3

2

1

28.

Простые конфигурации29.

Демилиторизованная зона(сеть периметра)

30.

Windows Firewall?31.

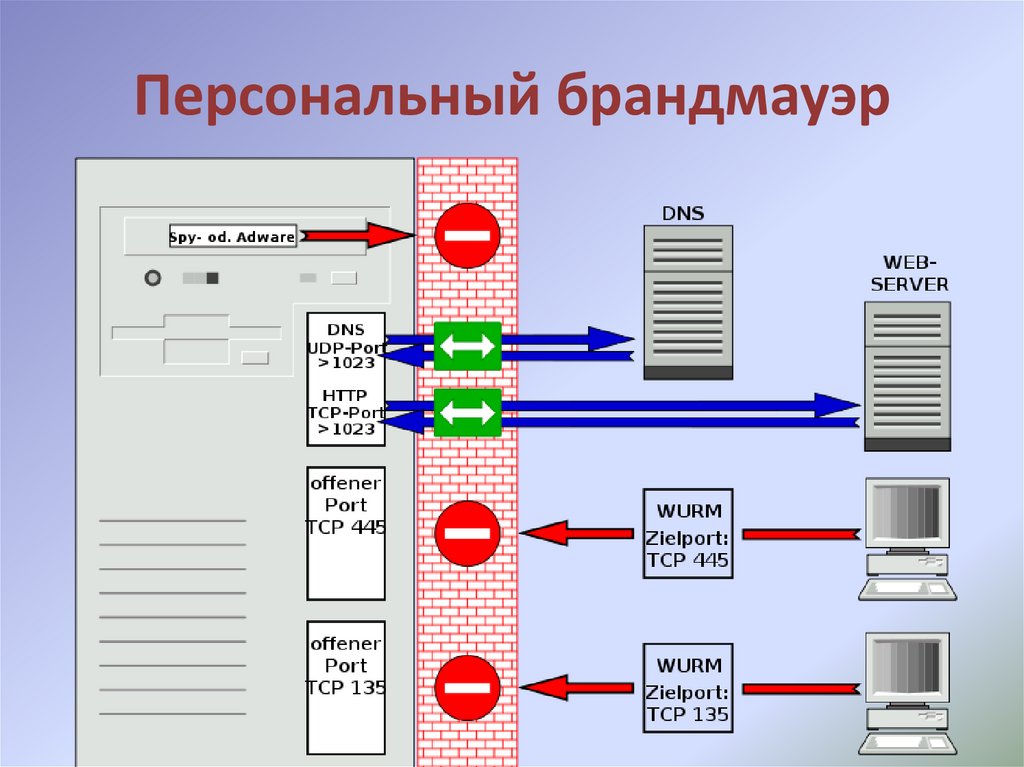

Персональный брандмауэр32.

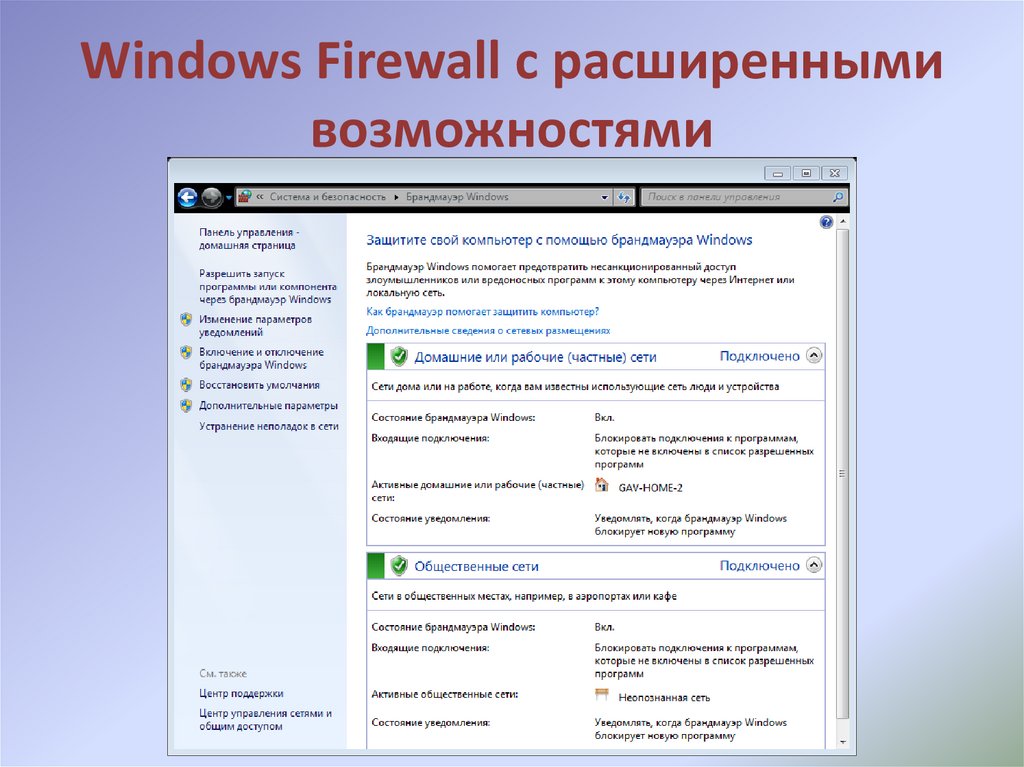

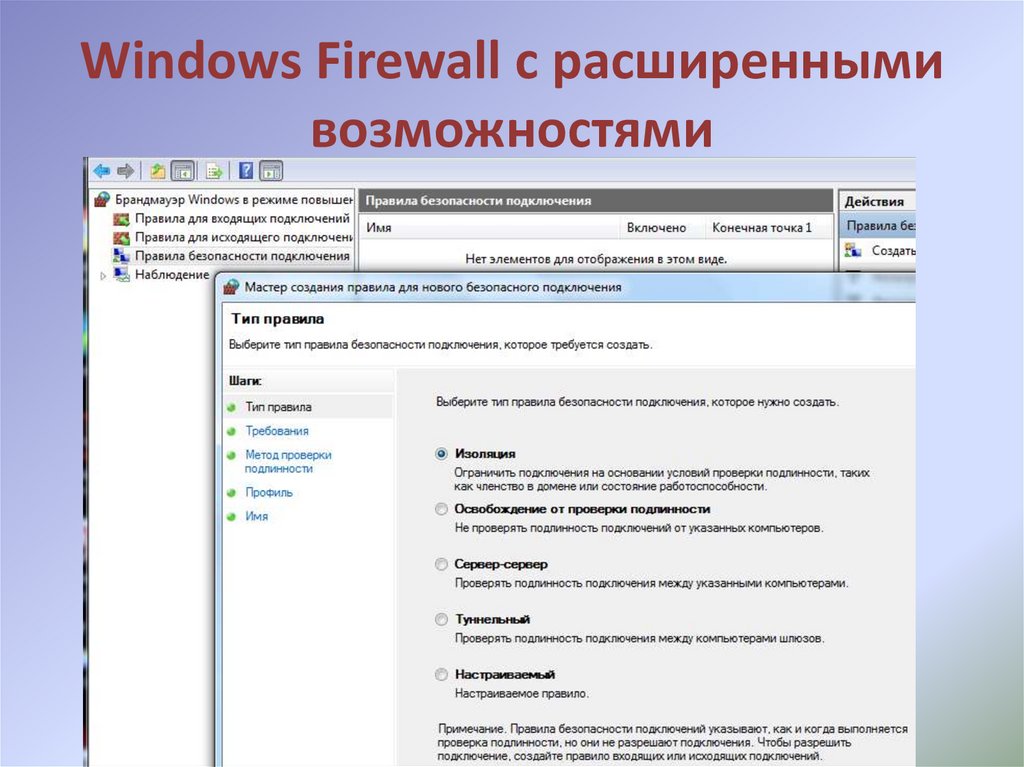

Windows Firewall с расширеннымивозможностями

33.

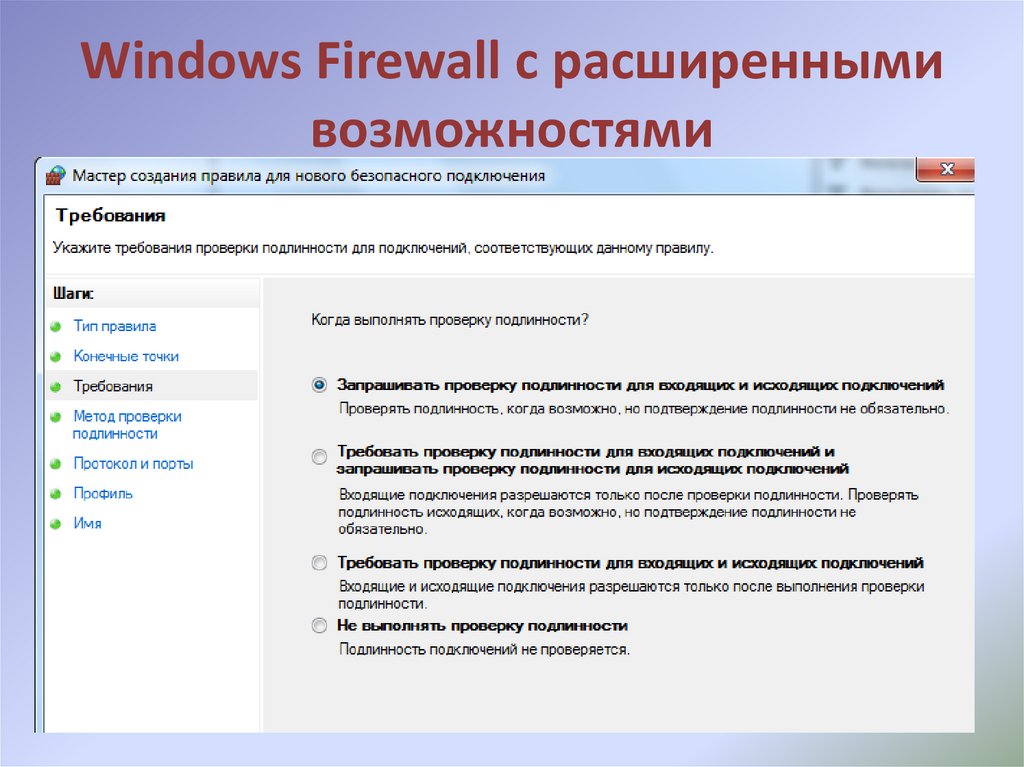

Windows Firewall с расширеннымивозможностями

34.

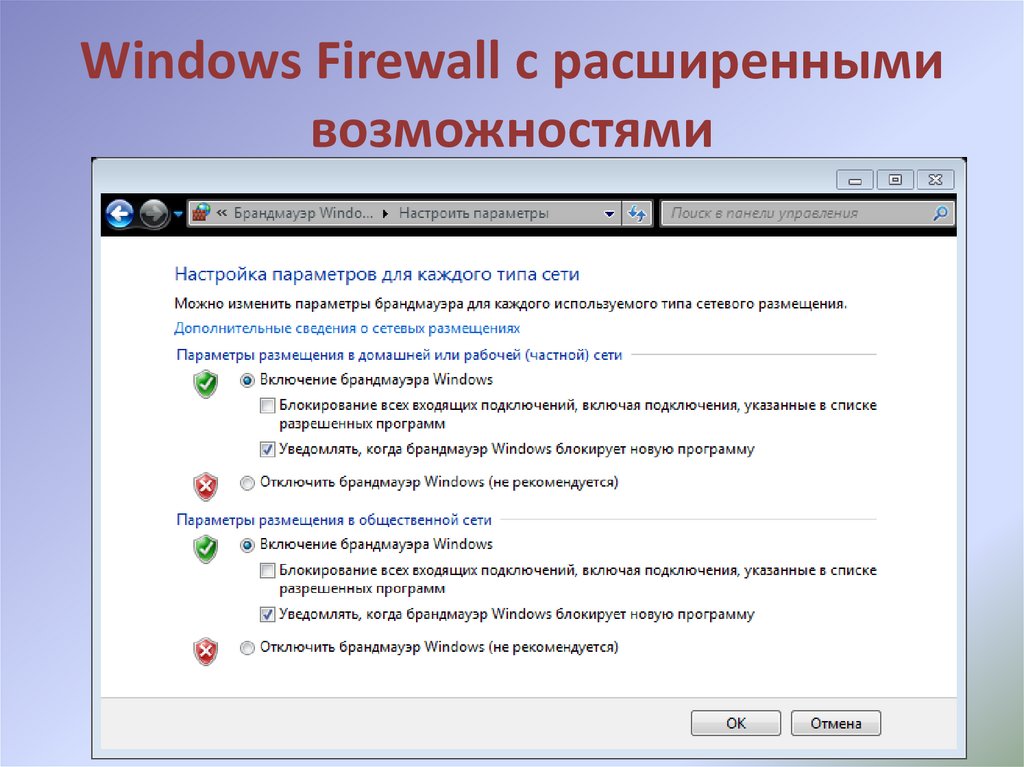

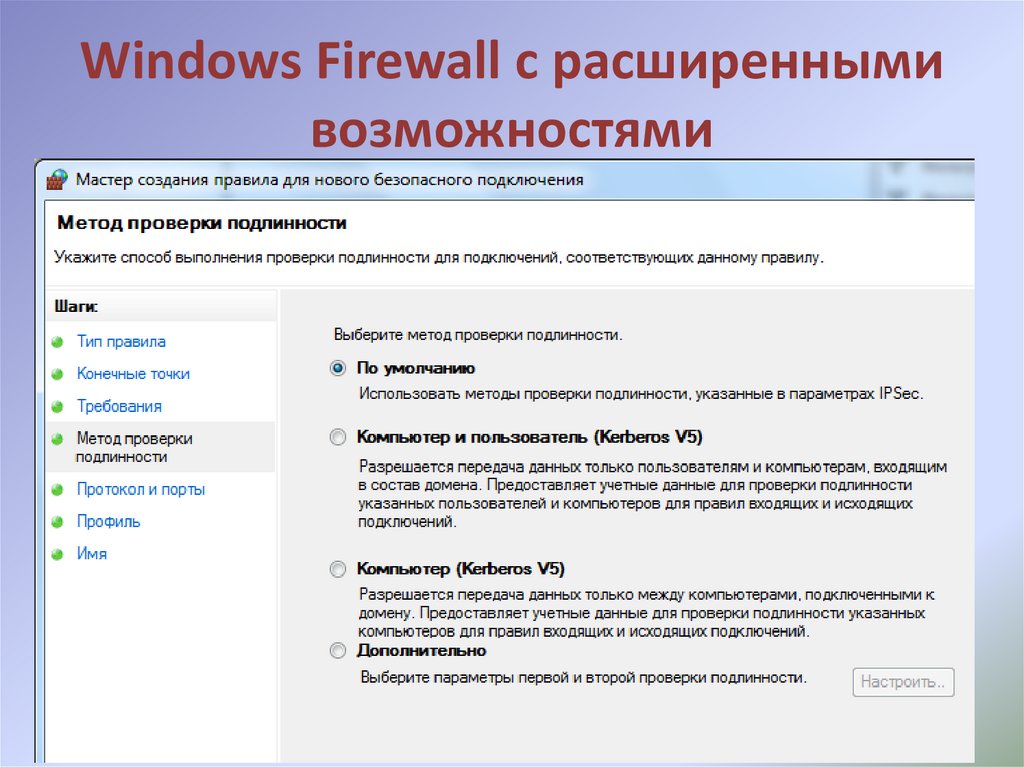

Windows Firewall с расширеннымивозможностями

35.

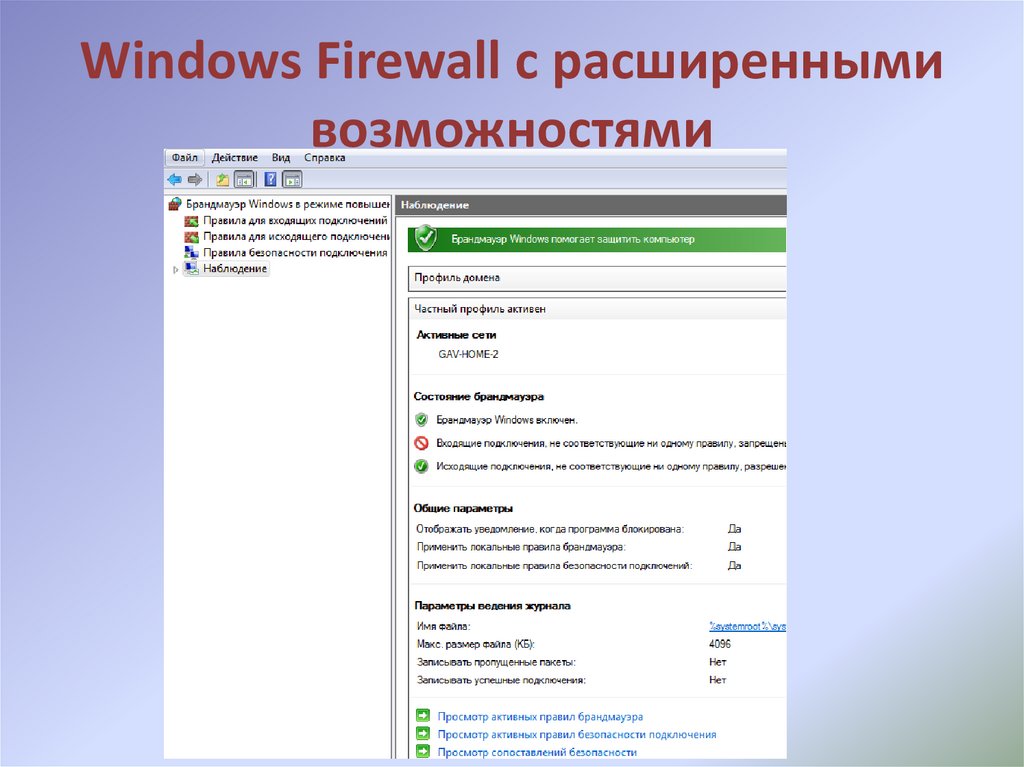

Windows Firewall с расширеннымивозможностями

36.

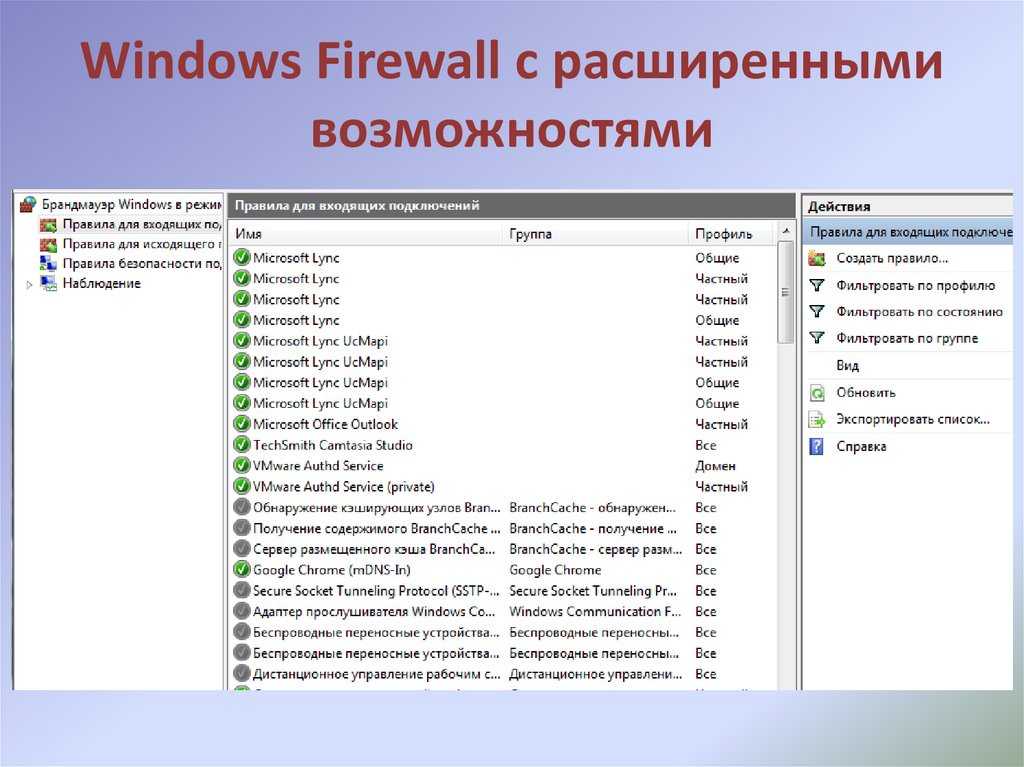

Windows Firewall с расширеннымивозможностями

37.

Windows Firewall с расширеннымивозможностями

38.

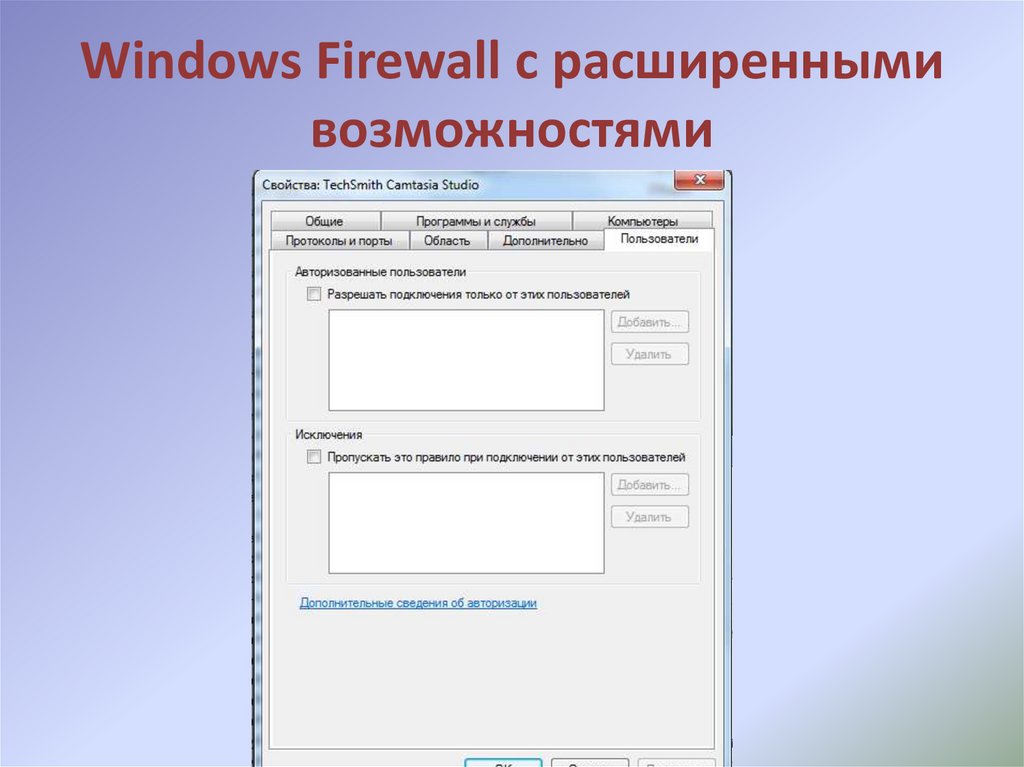

Windows Firewall с расширеннымивозможностями

39.

Windows Firewall с расширеннымивозможностями

40.

Windows Firewall с расширеннымивозможностями

41.

42.

43.

Списки управлениядоступом

Горячев Александр Вадимович

Доцент кафедры ИБ

avgoriachev@etu.ru

44.

Модель эшелонированной обороныПолитики, процедуры, осведомленность

Физический доступ

Хранение

Хранение

ACL EFS

Bitlocker

Backup Mirror RAID SC

Обработка

APPs

Хранение

Antivirus Updates

PKI

OS/.NET Antispyware Autentification HIDS-HIPS

AD

Передача

Intranet Routing IPSec RMS NIDS-NIPS

редача

Internet Firewall VPN NAP

45.

Список контроля доступаAT

ACL

46.

Список контроля доступа (ACL)SID

Права

A/D

SID O1 R

A

SID O2 RW

A

SID O3 RWM

D

I

I

47.

Маркер доступа (AT)SID

SID группы G1

SID группы G2

SID группы G3

Права

48.

Обеспечение доступностиинформации при хранении

Горячев Александр Вадимович

Доцент кафедры Информационной

безопасности

avgoriachev@etu.ru

49.

Модель эшелонированной обороныПолитики, процедуры, осведомленность

Физический доступ

Хранение

ACL EFS Bitlocker

Backup Mirror RAID SC

Обработка

APPs

Хранение

Antivirus Updates

PKI

OS/.NET Antispyware Autentification HIDS-HIPS

AD

Передача

Intranet Routing IPSec RMS NIDS-NIPS

редача

Internet Firewall VPN NAP

50.

Резервное копирование. Настройка51.

Резервное копирование. СхемыПолная копирование

Инкрементальное копирование

Дифференциальное копирование

Копирование на конкретную дату

52.

Резервное копирование. Правила• ТРИ экземпляра копии, один – «OffSite»

• Регулярная проверка целостности копии

• Резервная копия – находка для злодея

53.

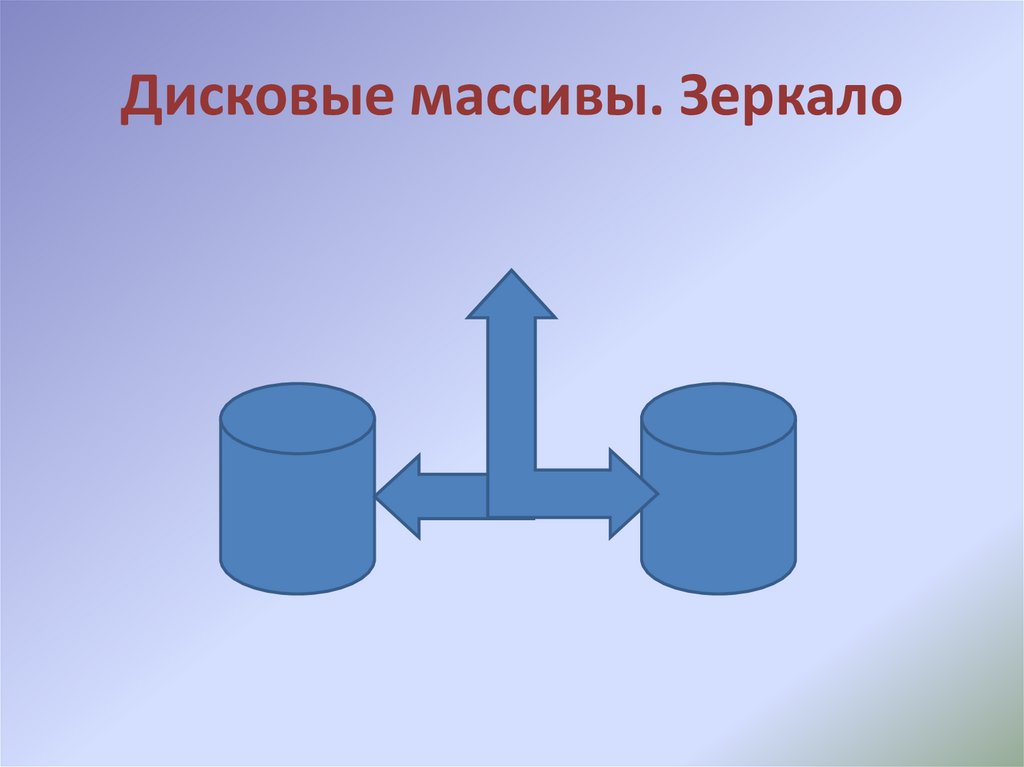

Дисковые массивы. Зеркало54.

Дисковые массивы. RAID 555.

Дисковые массивы. Hot Spare56.

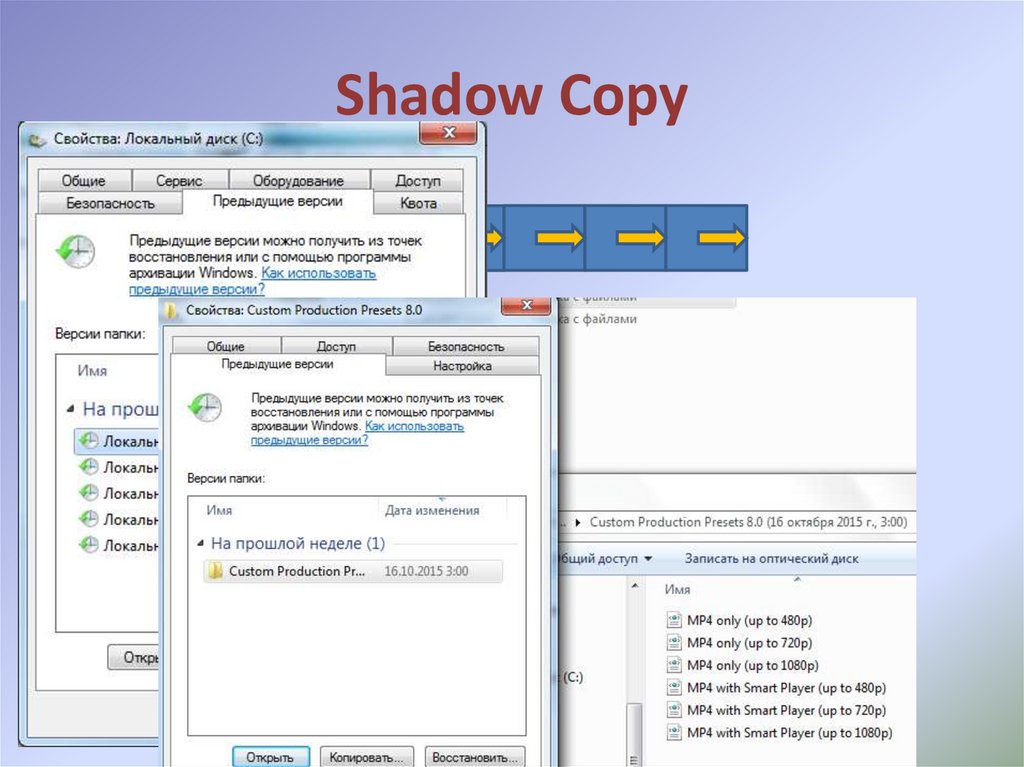

Shadow Copy57.

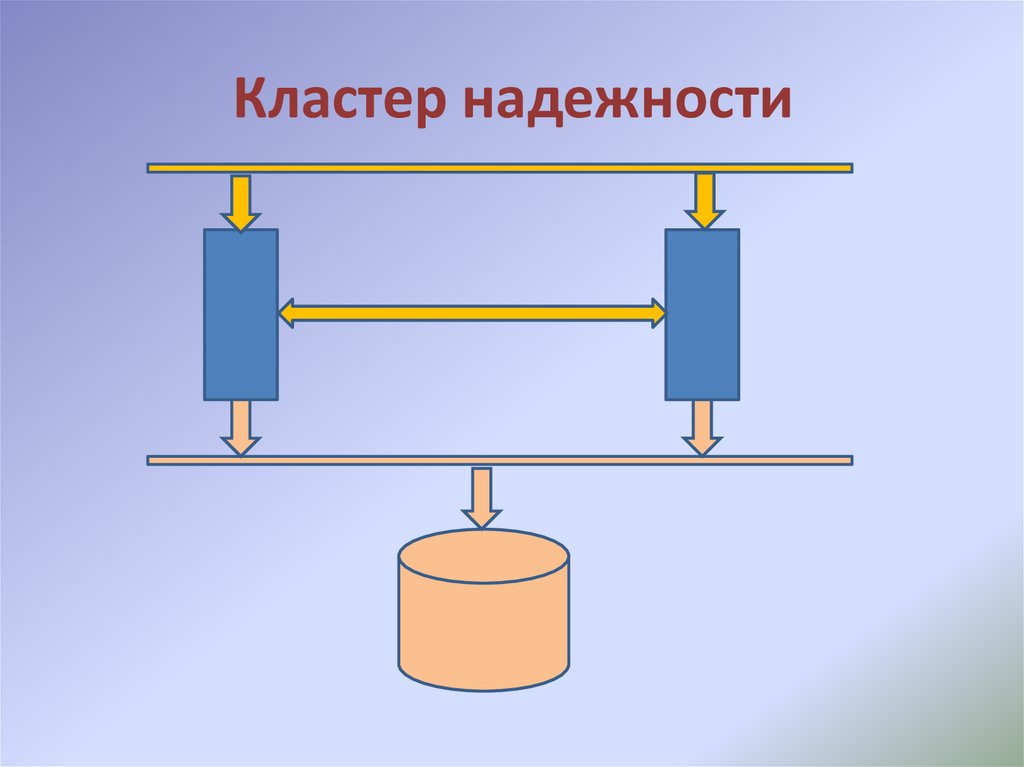

Кластер надежности58.

Групповые политики службыкаталога Active Directory

Горячев Александр Вадимович

Доцент кафедры Информационной

безопасности

avgoriachev@etu.ru

59.

Модель эшелонированной обороныПолитики, процедуры, осведомленность

Физический доступ

Хранение

ACL EFS Bitlocker

Backup Mirror RAID SC

Обработка

APPs

Хранение

Antivirus Updates

PKI

OS/.NET Antispyware Autentification HIDS-HIPS

AD

Передача

Intranet Routing IPSec RMS NIDS-NIPS

редача

Internet Firewall VPN NAP

60.

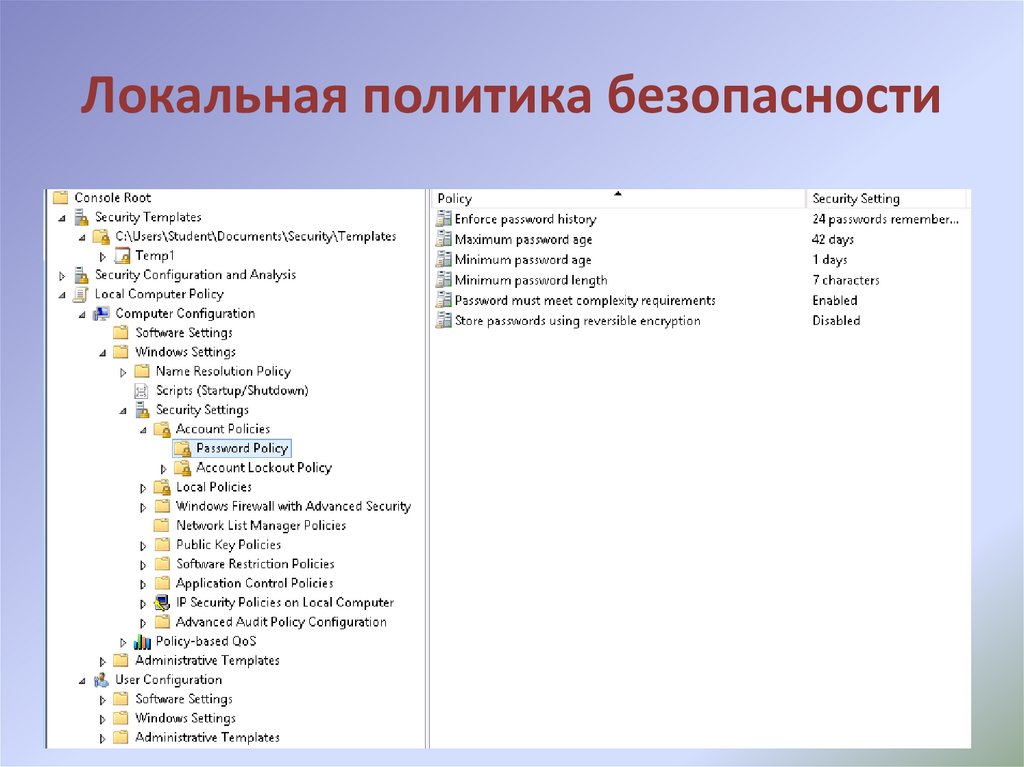

Локальная политика безопасности61.

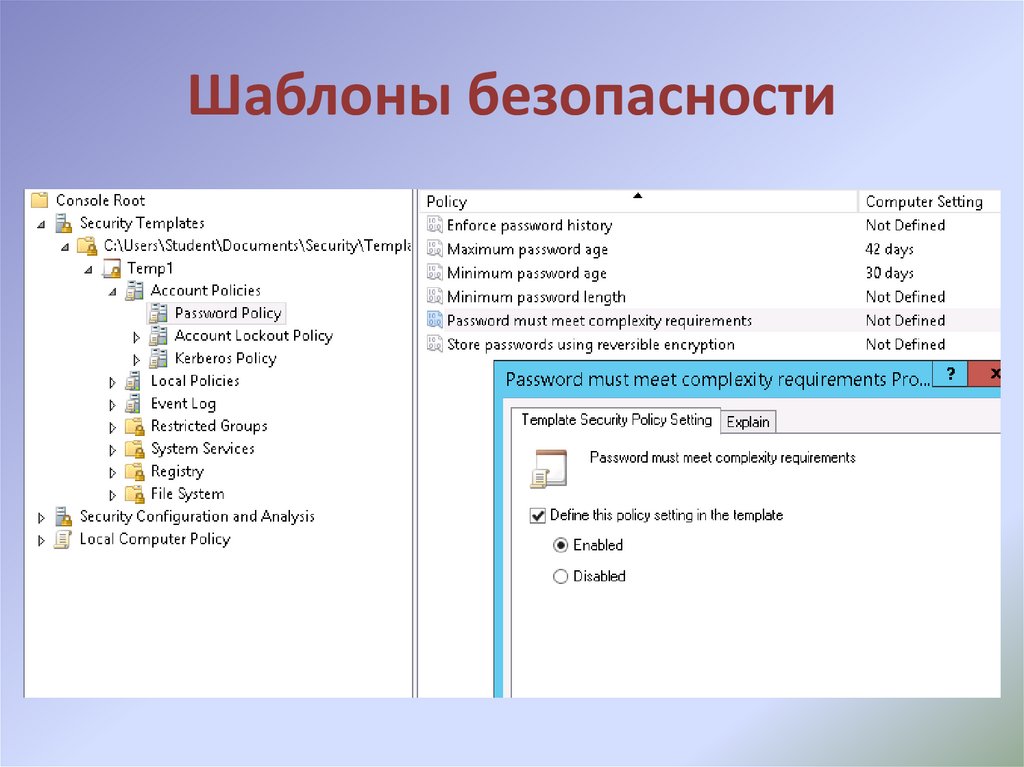

Шаблоны безопасности62.

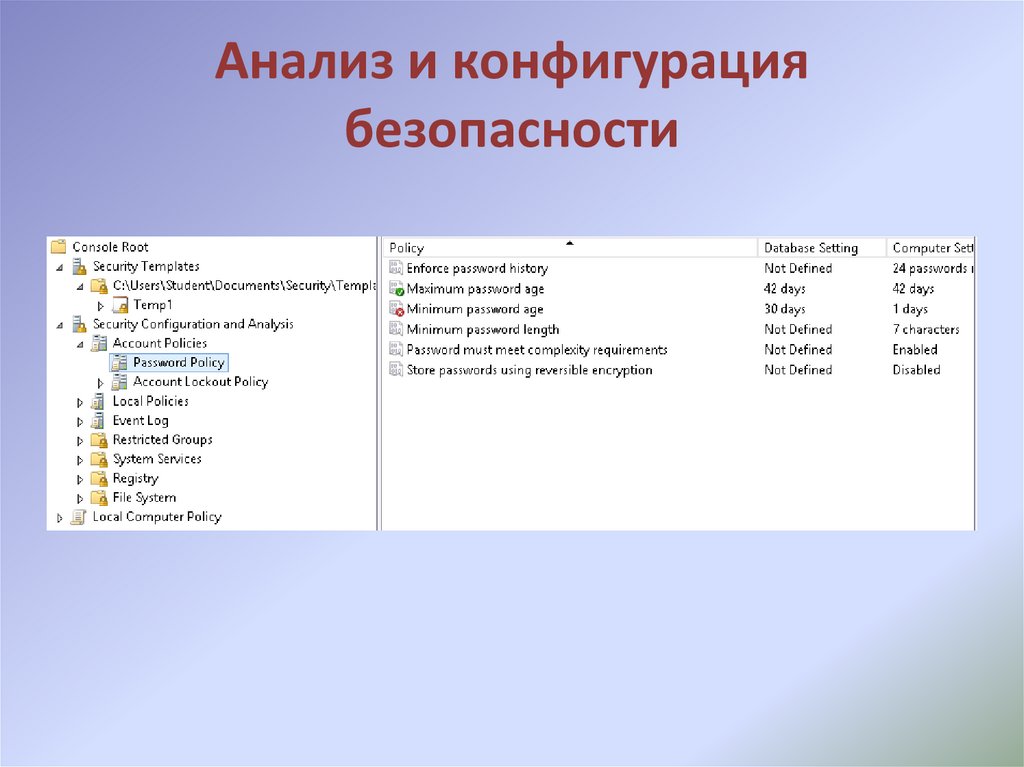

Анализ и конфигурациябезопасности

63.

Домен Windows NT• Требует наличия как

минимум одного

контроллера домена (PDC)

• Граница репликации домена

• Доверенный источник

учётных данных: любой

доменный контроллер (PDC

и BDC) может провести

аутентификацию в домене

• Security Account Manager

User1

user1

user1

user1

64.

Подразделения (организационныеединицы)

• Объекты

– Пользователи

– Компьютеры

• Подразделения

– Контейнеры для группировки

объектов в домене

– Подразделения создаются:

• Для делегирования

разрешений

• Для назначения

групповых политик

65.

Хранилище данных Active Directory• %systemroot%\NTDS\ntds.dit

• Логические разделы

–

–

–

–

–

Домен

Схема

Конфигурация

Глобальный каталог

DNS

Схема

Конфигурация

• SYSVOL

– %systemroot%\SYSVOL

– Скрипты входа в систему

– Политики

*Домен*

NTDS.DIT

DNS

Глобальный каталог

66.

Учётные записи компьютеровКомпьютер является участником безопасности как и пользователь

Учётная запись компьютера необходима для доверительных отношений

67.

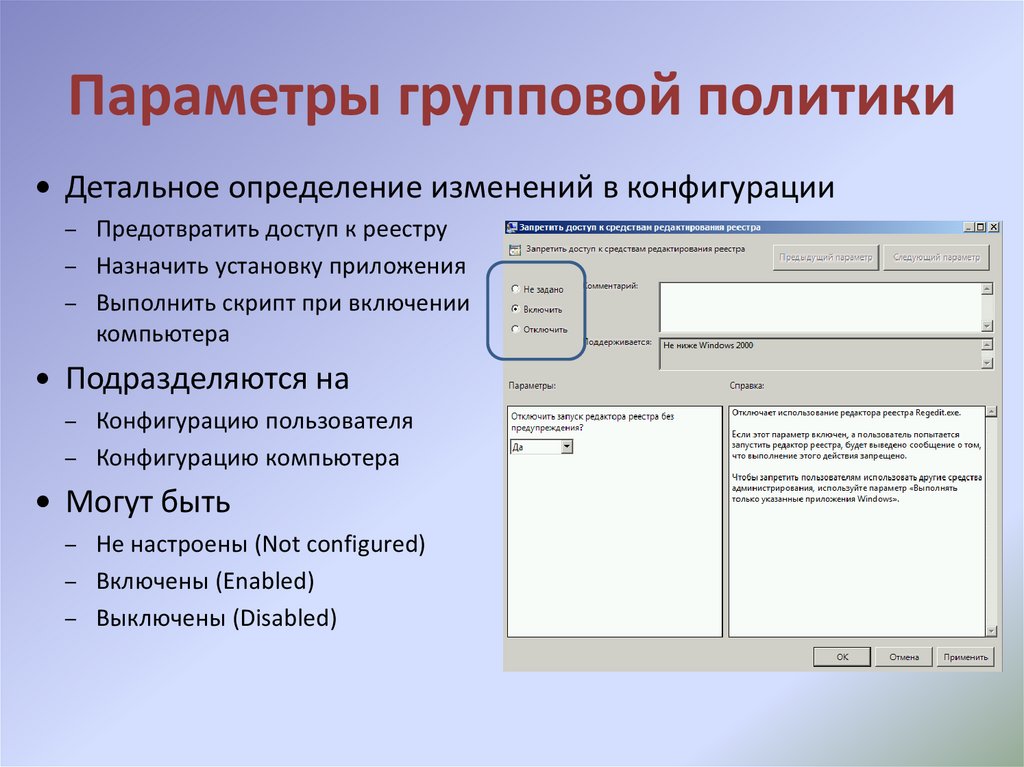

Параметры групповой политикиДетальное определение изменений в конфигурации

– Предотвратить доступ к реестру

– Назначить установку приложения

– Выполнить скрипт при включении

компьютера

Подразделяются на

– Конфигурацию пользователя

– Конфигурацию компьютера

Могут быть

– Не настроены (Not configured)

– Включены (Enabled)

– Выключены (Disabled)

68.

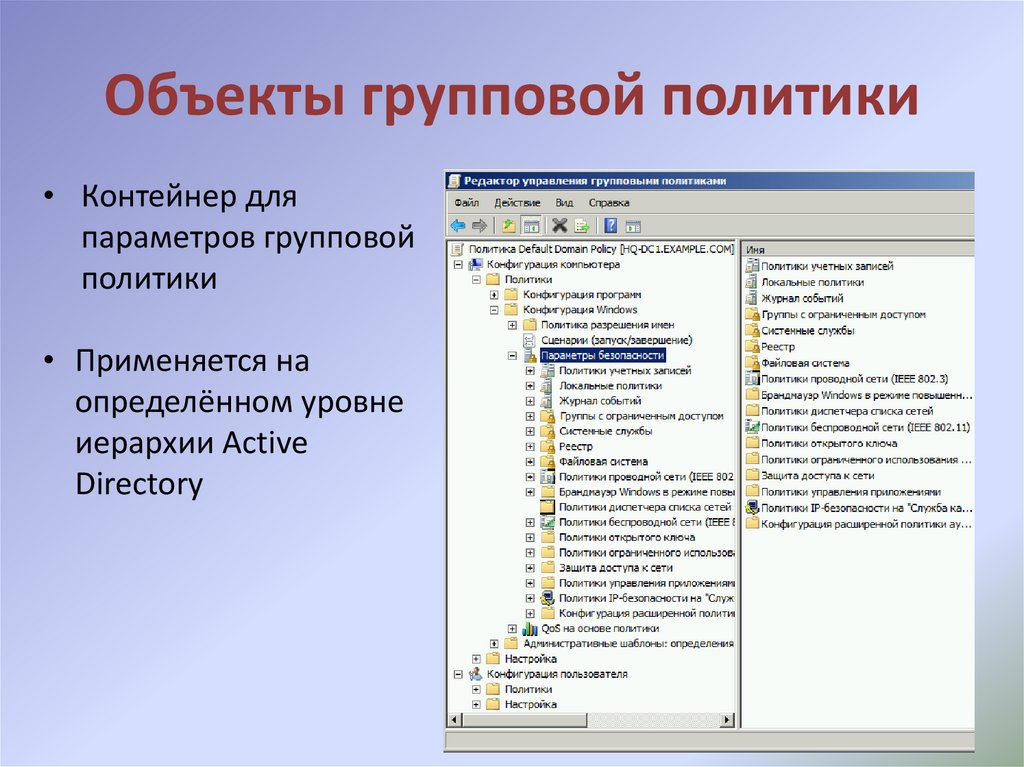

Объекты групповой политики• Контейнер для

параметров групповой

политики

• Применяется на

определённом уровне

иерархии Active

Directory

69.

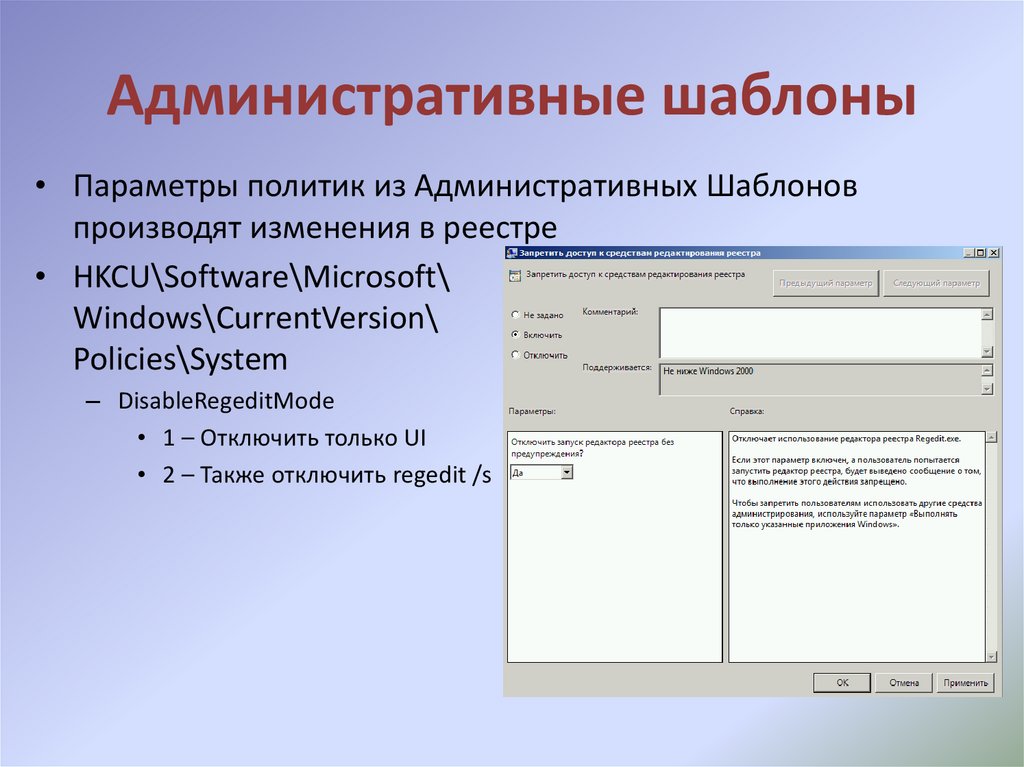

Административные шаблоны• Параметры политик из Административных Шаблонов

производят изменения в реестре

• HKCU\Software\Microsoft\

Windows\CurrentVersion\

Policies\System

– DisableRegeditMode

• 1 – Отключить только UI

• 2 – Также отключить regedit /s

70.

Клиент групповой политики иClient-side extensions

1. Клиент групповой политики получает список GPO с

порядком применения

2. GPO загружаются и кэшируются

3. CSEs обрабатывают настройки для применения

изменений

• Отдельный CSE для каждой крупной категории параметров: Security,

registry, script, software installation, mapped drive preferences.

• Большинство CSEs применяют изменения только если GPO

изменился

– Security CSE применяет настройки каждые 16 часов

• Применение GPO инициируется клиентом

71.

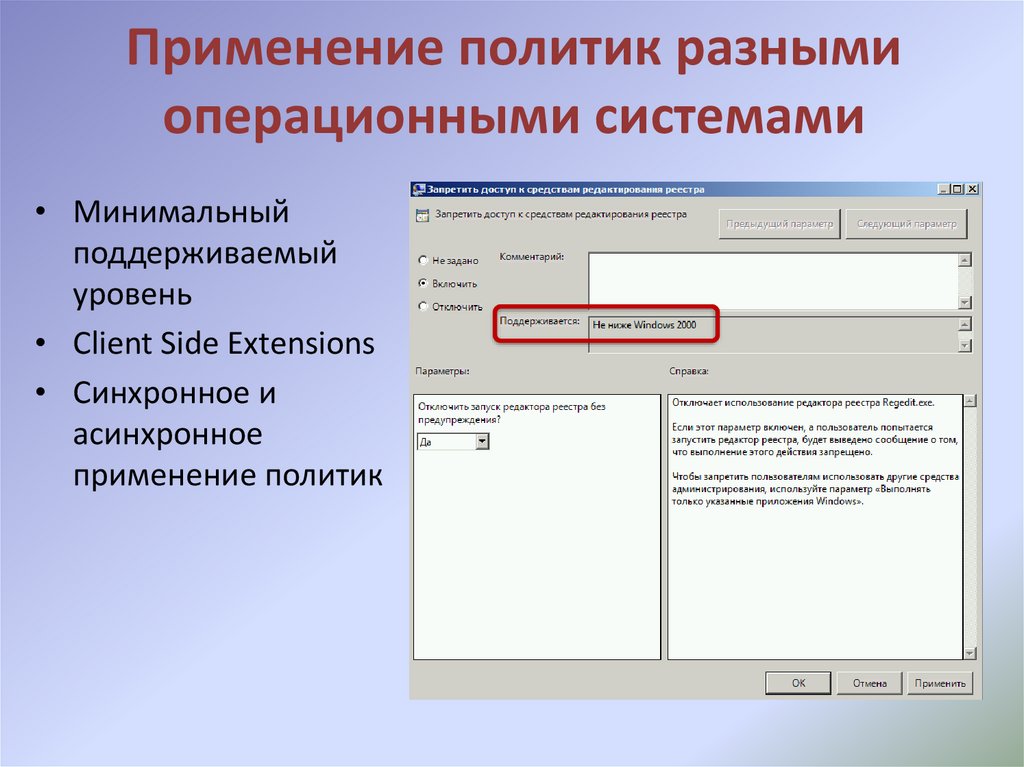

Применение политик разнымиоперационными системами

• Минимальный

поддерживаемый

уровень

• Client Side Extensions

• Синхронное и

асинхронное

применение политик

72.

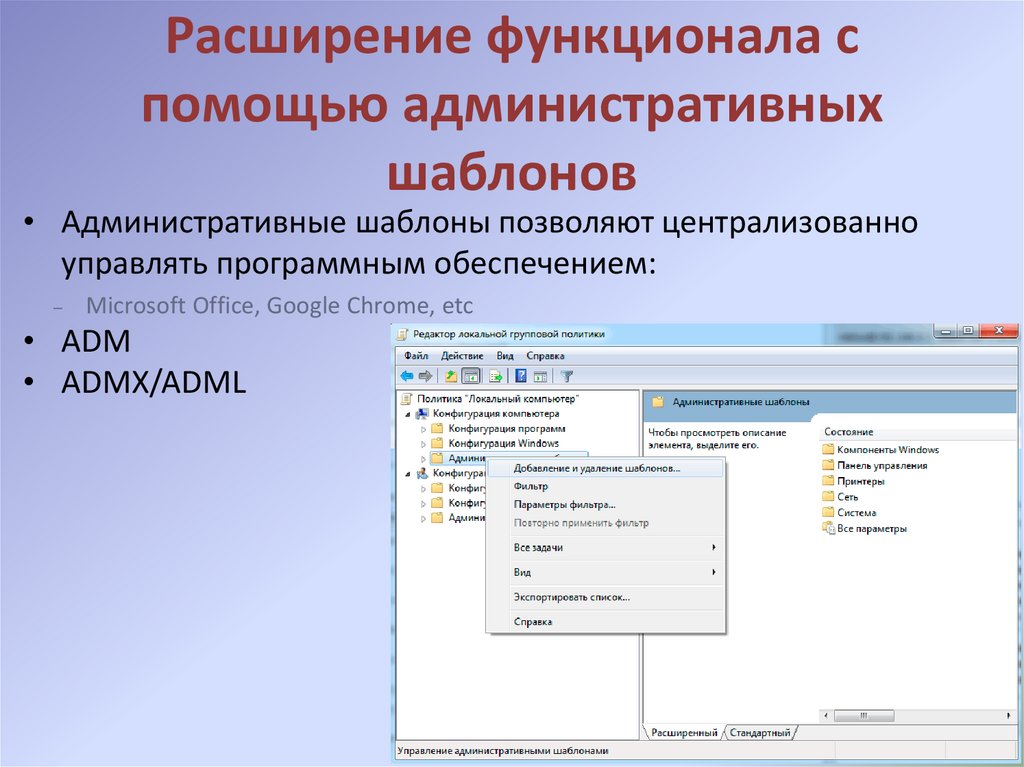

Расширение функционала спомощью административных

шаблонов

• Административные шаблоны позволяют централизованно

управлять программным обеспечением:

–

Microsoft Office, Google Chrome, etc

• ADM

• ADMX/ADML

73.

Порядок применения GPOGPO1

Локальная группа

GPO2

Сайт

GPO3

GPO4

Домен

GPO5

OU

OU

OU

74.

Блокирование наследованияGPO1

GPO2

Локальная группа

Сайт

GPO3

GPO4

Домен

GPO5

OU

OU

OU

75.

Область применения• Область применения

– Определение объектов (пользователей и компьютеров) к которым применяется

GPO

• Связи GPO

– GPO может быть привязан к нескольким доменам, сайтам, подразделениям (OU)

– Связь GPO определяет максимальную область применения GPO

• Фильтрация безопасности

– Разрешает или запрещает применение GPO членами глобальной группы

безопасности

– Позволяет фильтровать применение GPO в рамках связи

• WMI Фильтрация

– Позволяет изменять область применения на основе WMI запроса

76.

Обновление групповых политик• Когда применяются параметры GPO

• Конфигурация компьютера

– Включение

– Каждые 90-120 минут

– GPUpdate

• Конфигурация пользователя

– Вход в систему

– Каждые 90-120 минут

– GPUpdate

77.

Предпочтения групповой политикиПредпочтения групповых политик расширяют диапазон настраиваемых

параметров GPO и:

Не блокируют настройки от изменения пользователем

Позволяют настраивать параметры операционной системы и ПО

иначе управляемые загрузочными скриптами (создавать ярлыки,

подключать сетевые диски и т.д.

Способы применения предпочтений групповой политики:

Create: Создать новый объект на целевом компьютере

Delete: Удалить существующий объект с целевого компьютера

Replace: Удалить и создать заново объект на целевом компьютере

Update: Модифицировать объект на целевом компьютере

78.

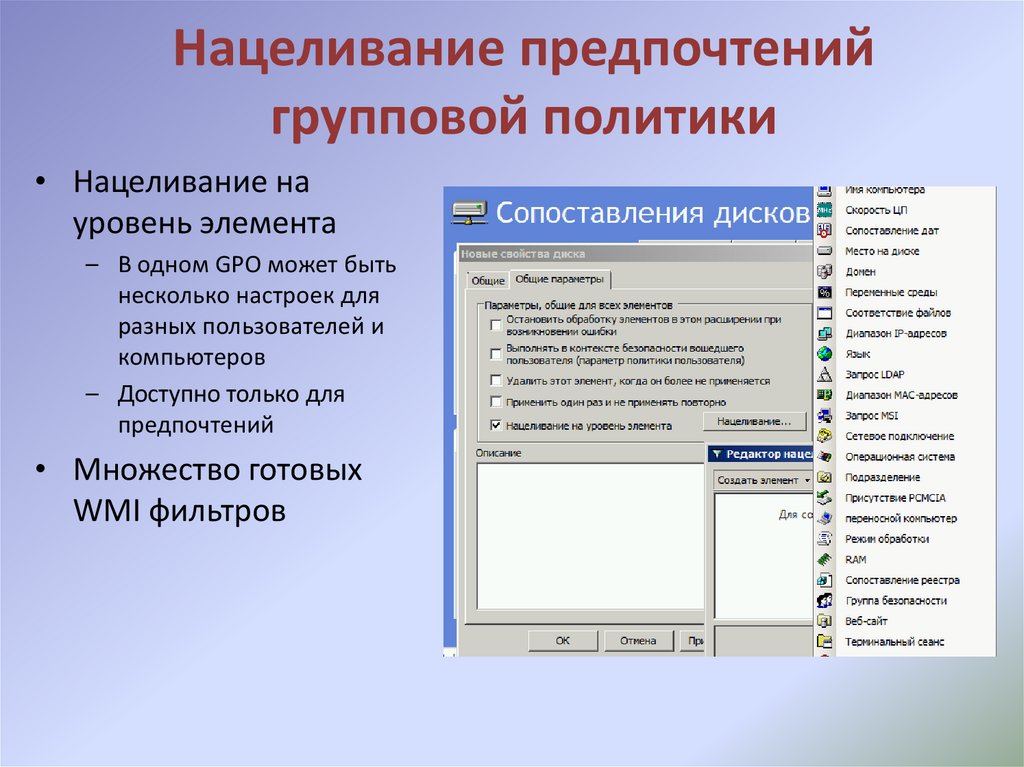

Нацеливание предпочтенийгрупповой политики

• Нацеливание на

уровень элемента

– В одном GPO может быть

несколько настроек для

разных пользователей и

компьютеров

– Доступно только для

предпочтений

• Множество готовых

WMI фильтров

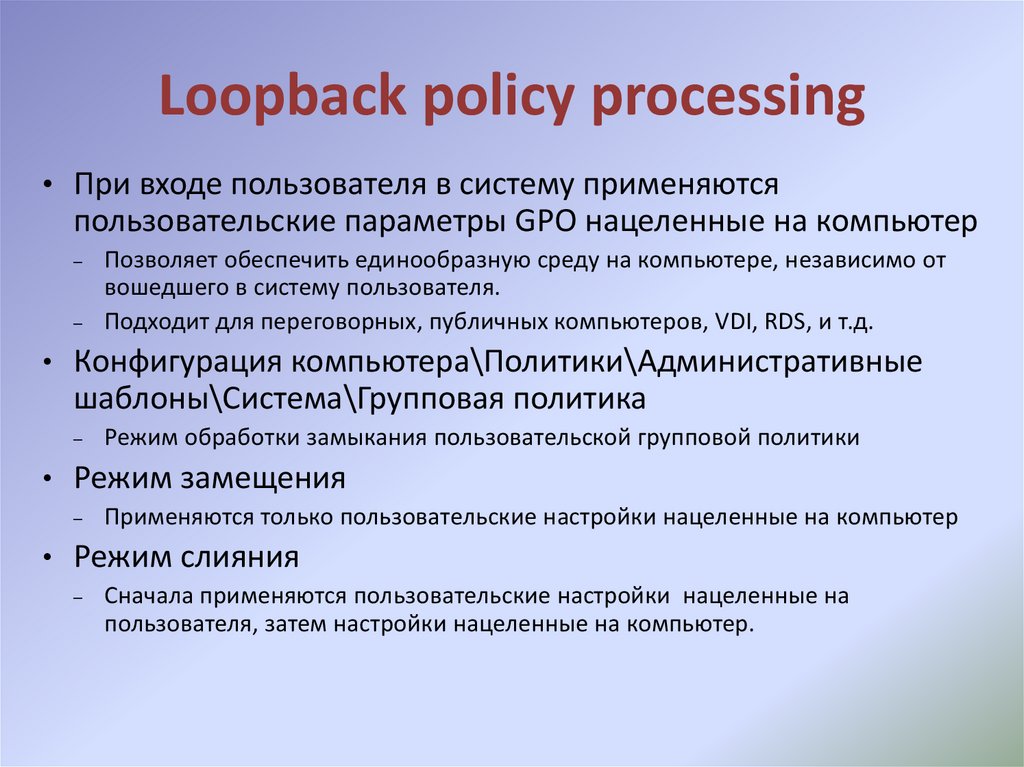

79.

Loopback policy processing• При входе пользователя в систему применяются

пользовательские параметры GPO нацеленные на компьютер

–

–

Позволяет обеспечить единообразную среду на компьютере, независимо от

вошедшего в систему пользователя.

Подходит для переговорных, публичных компьютеров, VDI, RDS, и т.д.

• Конфигурация компьютера\Политики\Административные

шаблоны\Система\Групповая политика

–

Режим обработки замыкания пользовательской групповой политики

• Режим замещения

–

Применяются только пользовательские настройки нацеленные на компьютер

• Режим слияния

–

Сначала применяются пользовательские настройки нацеленные на

пользователя, затем настройки нацеленные на компьютер.

80.

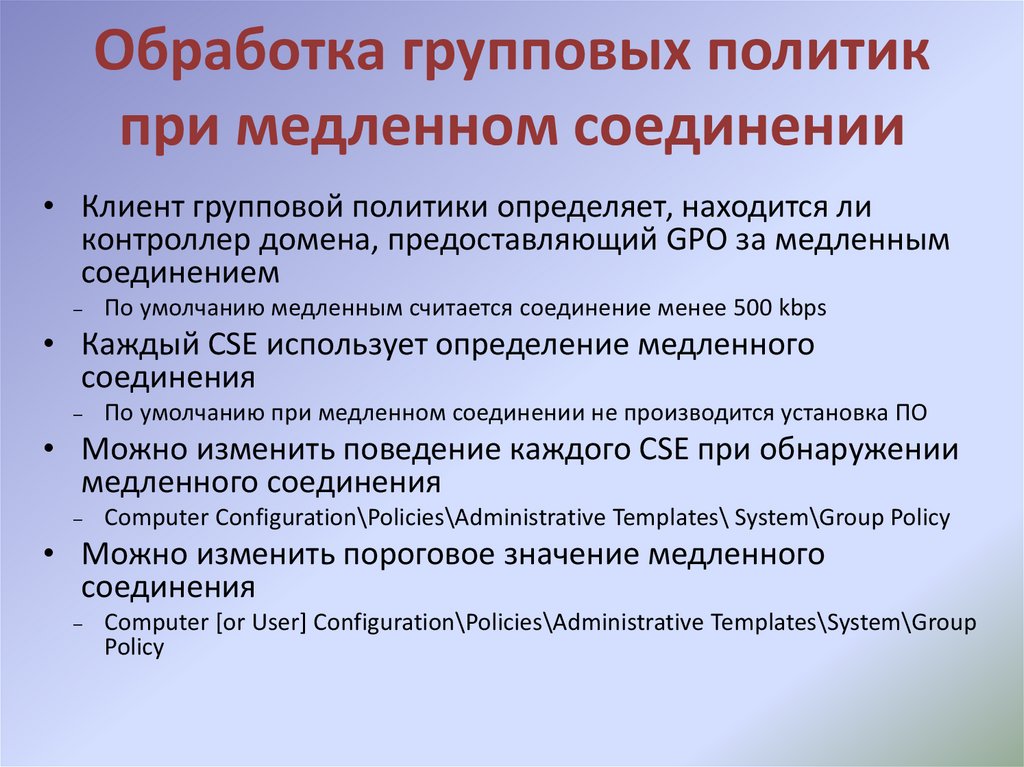

Обработка групповых политикпри медленном соединении

• Клиент групповой политики определяет, находится ли

контроллер домена, предоставляющий GPO за медленным

соединением

–

По умолчанию медленным считается соединение менее 500 kbps

• Каждый CSE использует определение медленного

соединения

–

По умолчанию при медленном соединении не производится установка ПО

• Можно изменить поведение каждого CSE при обнаружении

медленного соединения

–

Computer Configuration\Policies\Administrative Templates\ System\Group Policy

• Можно изменить пороговое значение медленного

соединения

–

Computer [or User] Configuration\Policies\Administrative Templates\System\Group

Policy

81.

Подводя итог• Групповые политики АД – мощный

инструмент управления конфигурацией

компьютера

• Применение требует тщательного

проектирования и контроля

82.

Шифрованная файловаясистема (EFS)

Горячев Александр Вадимович

Доцент кафедры Информационной

безопасности

avgoriachev@etu.ru

83.

Модель эшелонированной обороныПолитики, процедуры, осведомленность

Физический доступ

Хранение

ACL

EFS Bitlocker

Backup Mirror RAID SC

Обработка

APPs

Хранение

Antivirus Updates

PKI

OS/.NET Antispyware Autentification HIDS-HIPS

AD

Передача

Intranet Routing IPSec RMS NIDS-NIPS

редача

Internet Firewall VPN NAP

84.

Список контроля доступаAT

ACL

85.

Список контроля доступаAT

ACL

86.

Список контроля доступаAT

ACL

ACL

87.

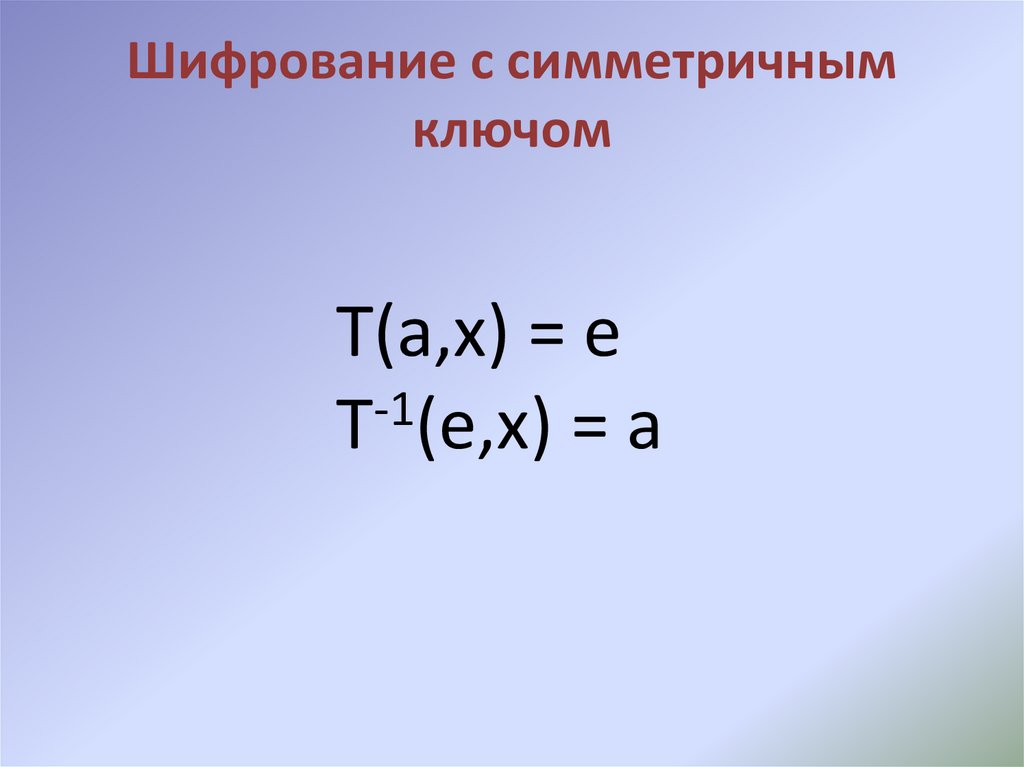

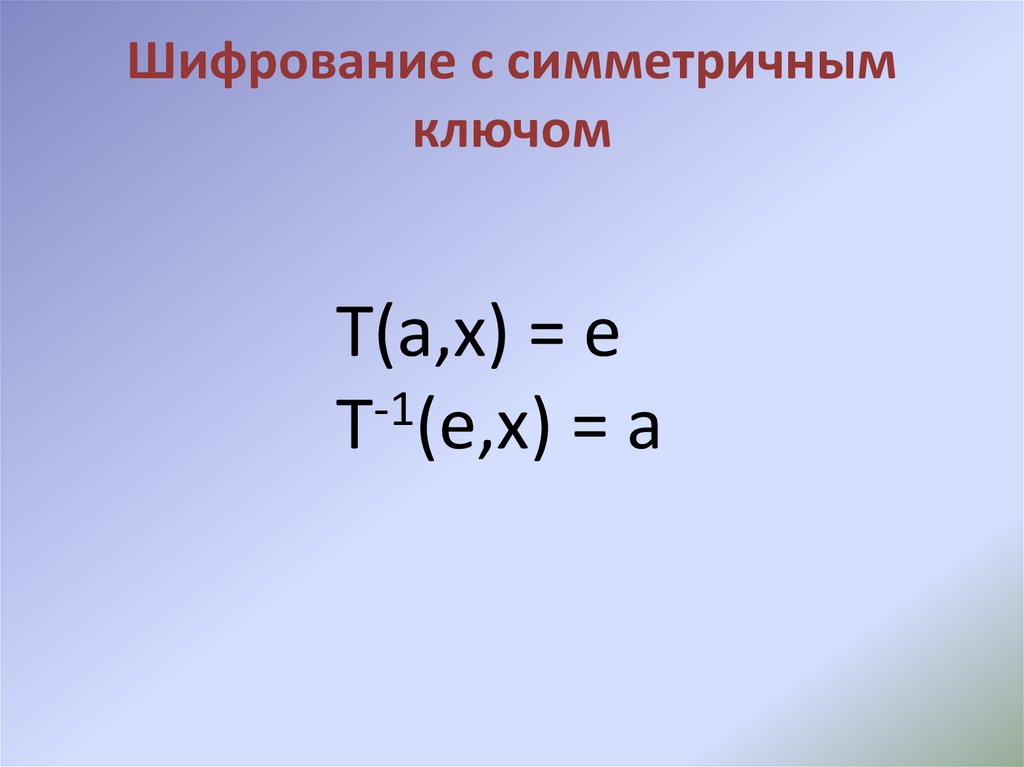

Шифрование с симметричнымключом

T(a,x) = e

-1

T (e,x) = a

88.

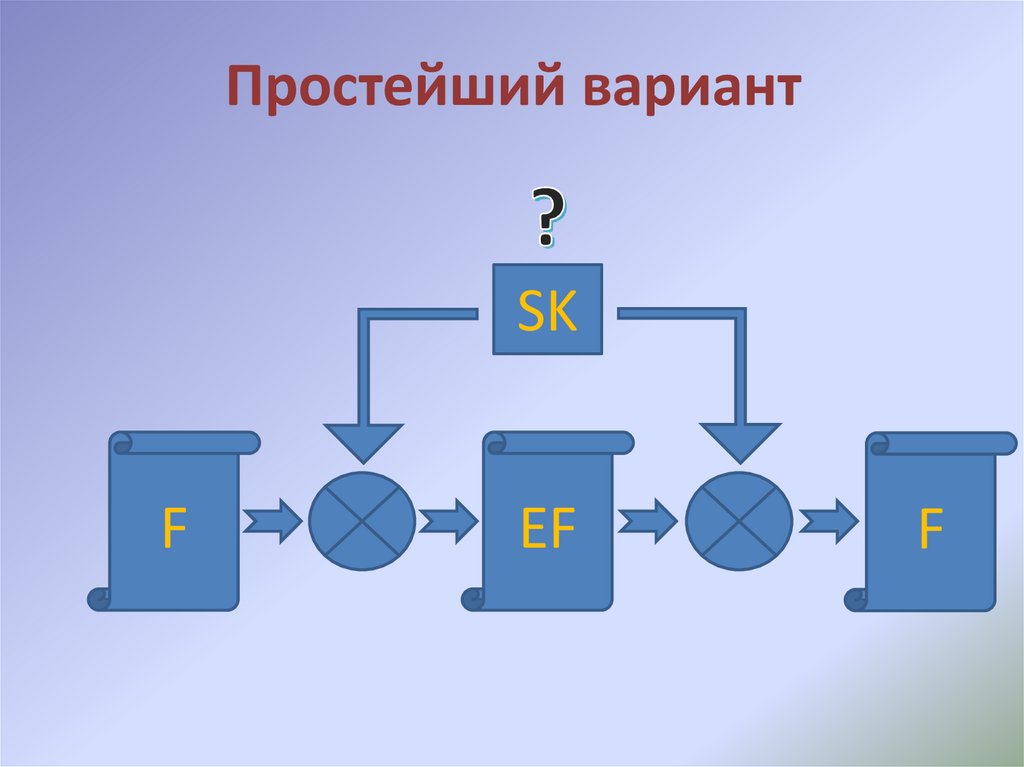

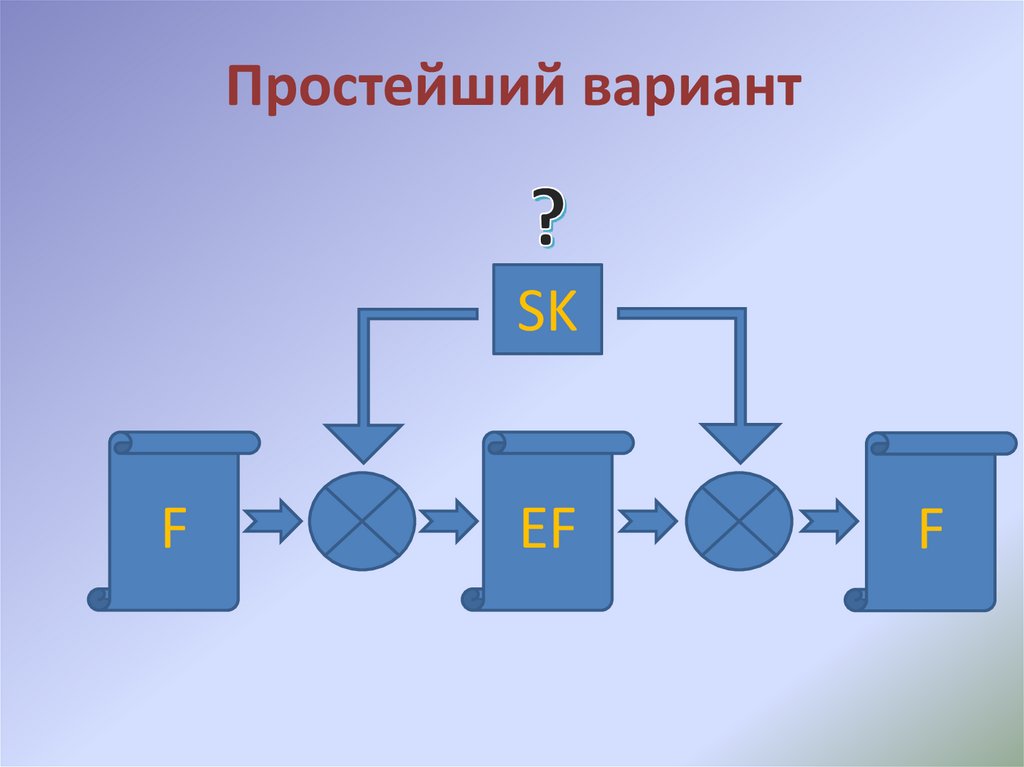

Простейший вариантSK

F

EF

F

89.

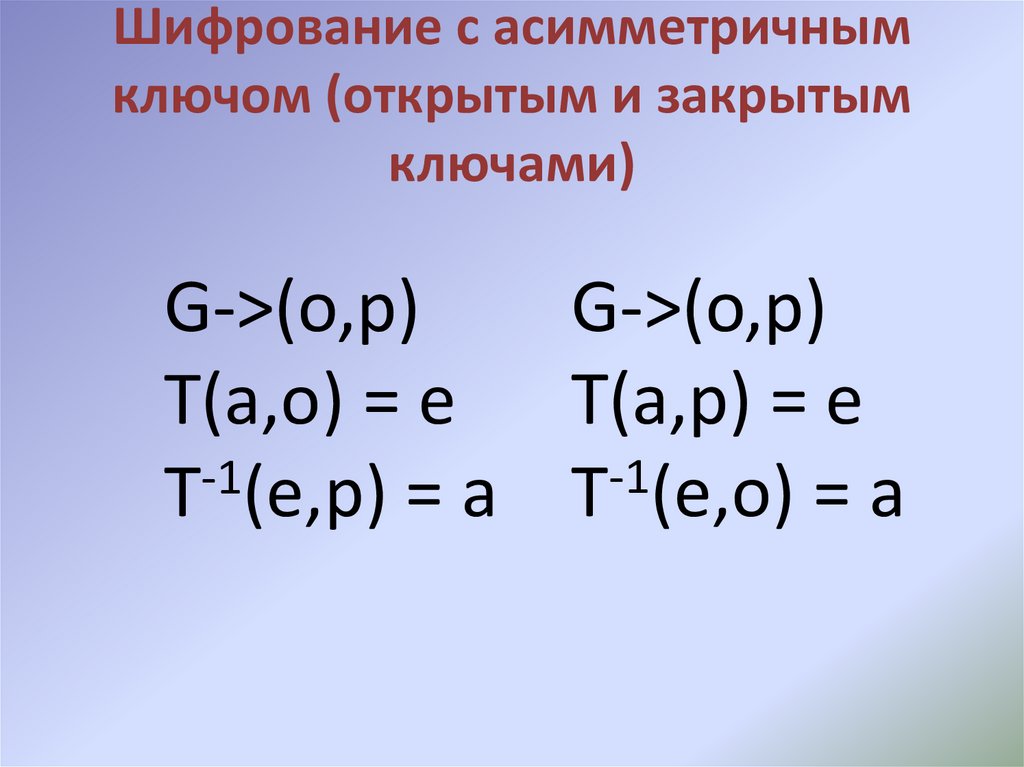

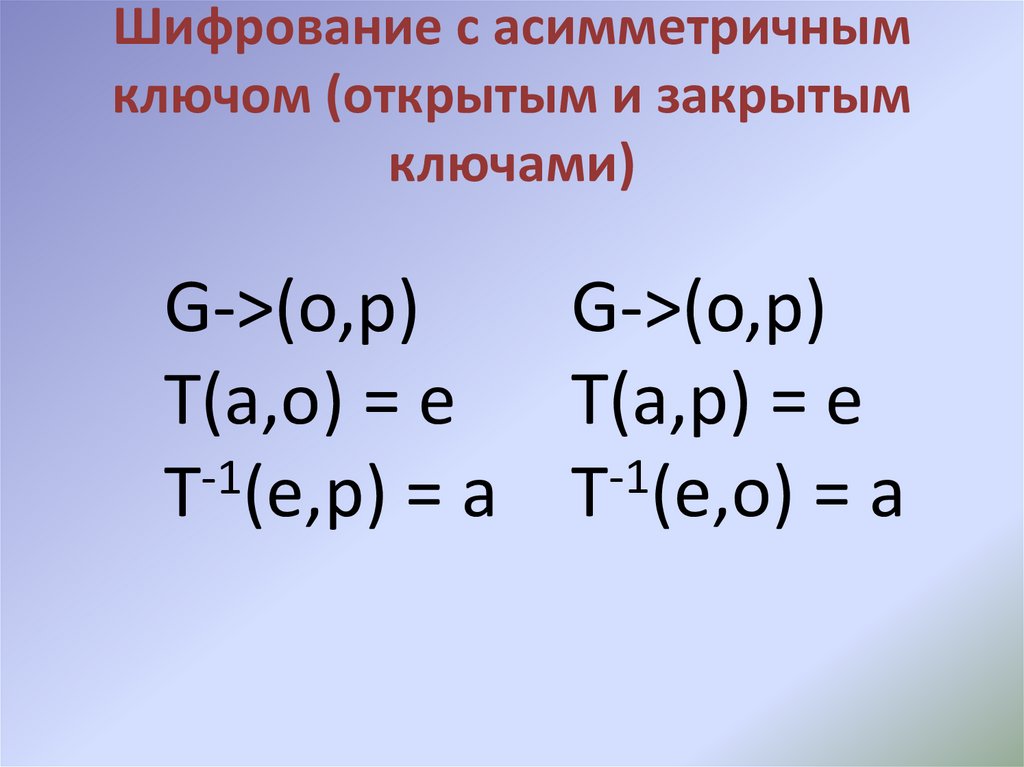

Шифрование с асимметричнымключом (открытым и закрытым

ключами)

G->(o,p)

G->(o,p)

T(a,o) = e T(a,p) = e

-1

-1

T (e,p) = a T (e,o) = a

90.

А можно так?OK PK

F

EF

F

91.

Уже правильнееOK PK

SK

SK

DDF ESK

DRF

F

EF

F

92.

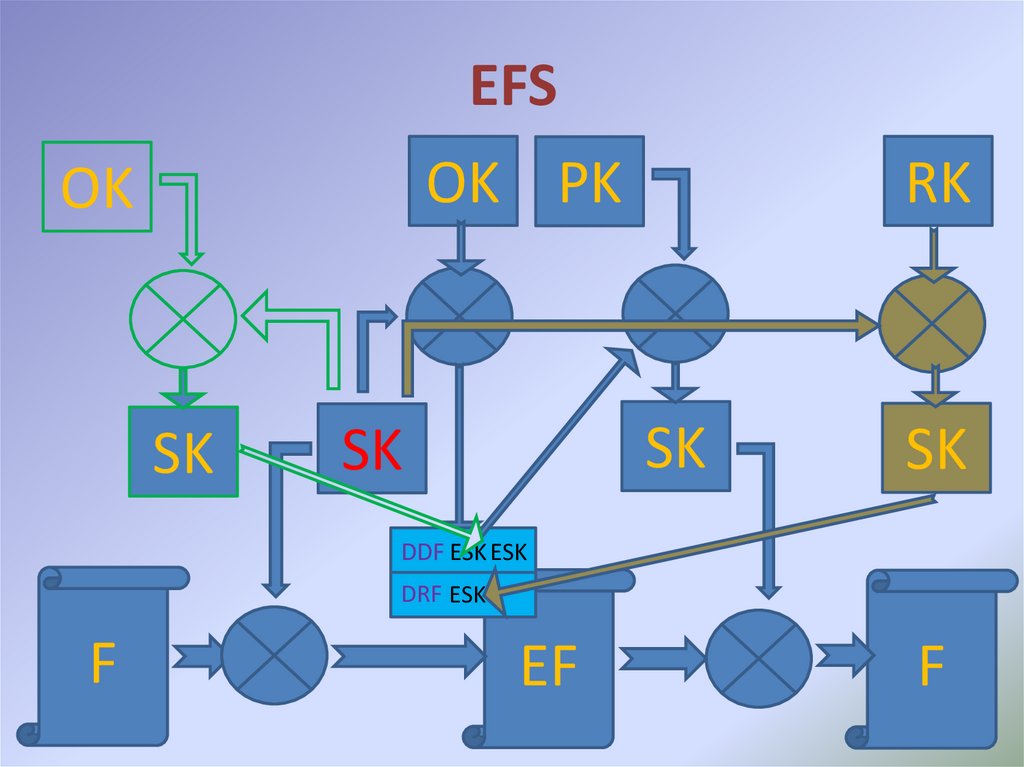

EFSOK PK

OK

SK

RK

SK

SK

SK

DDF ESK ESK

DRF ESK

F

EF

F

93.

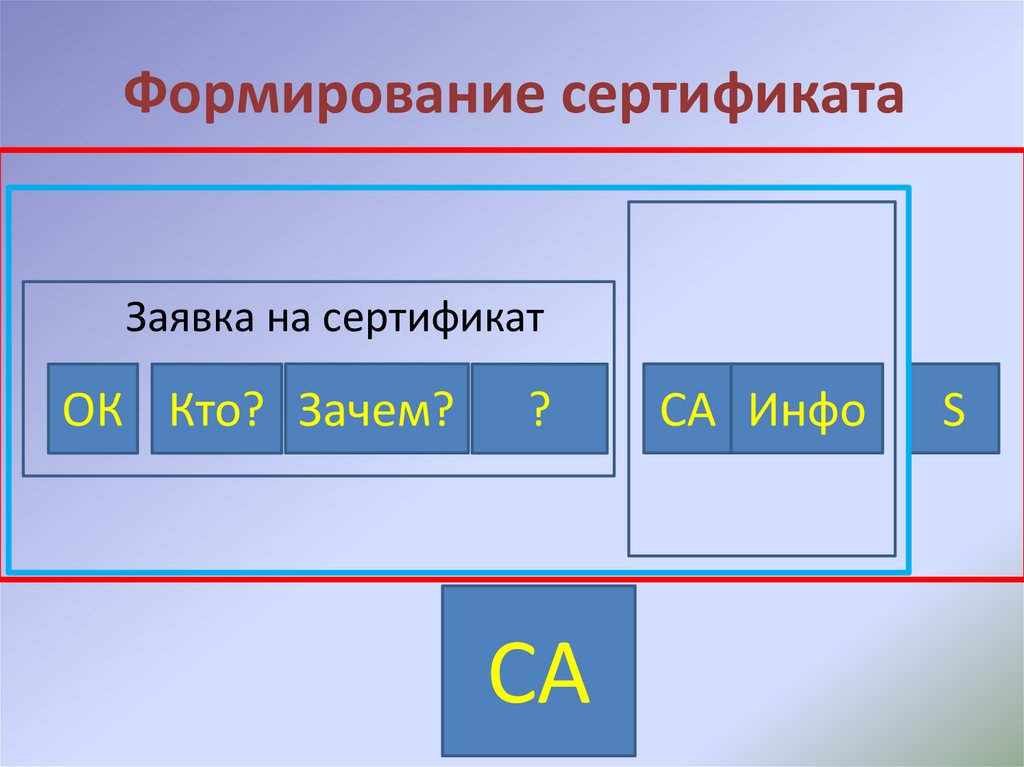

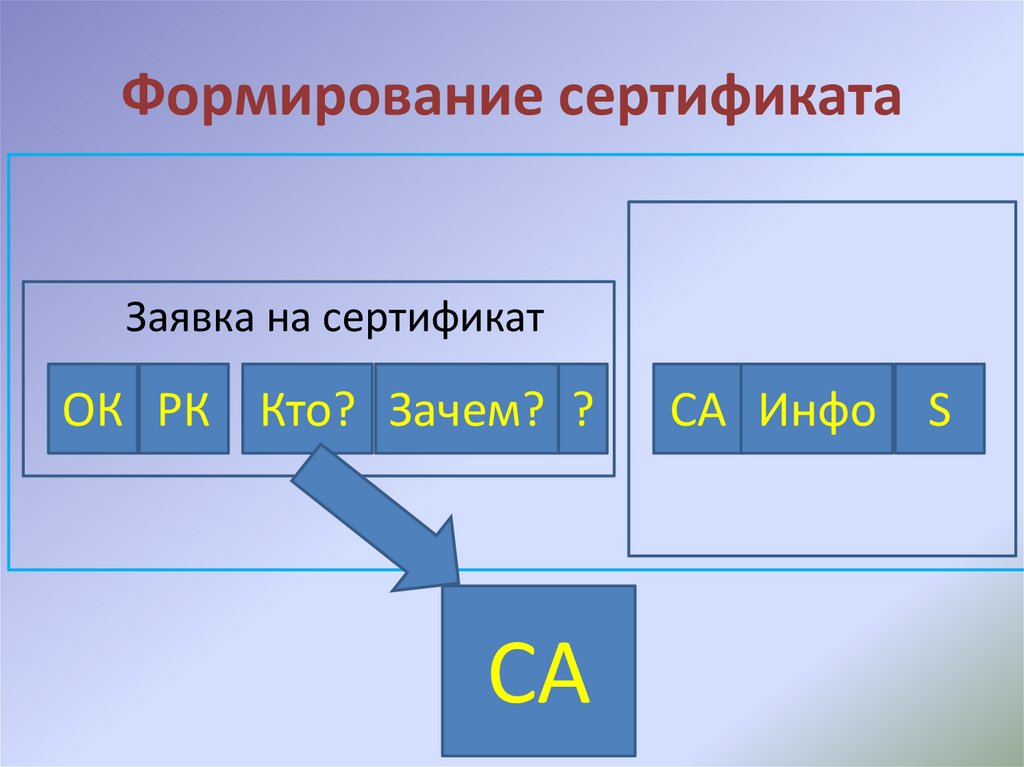

Формирование сертификатаЗаявка на сертификат

ОК Кто? Зачем?

?

СА

СА Инфо

S

94.

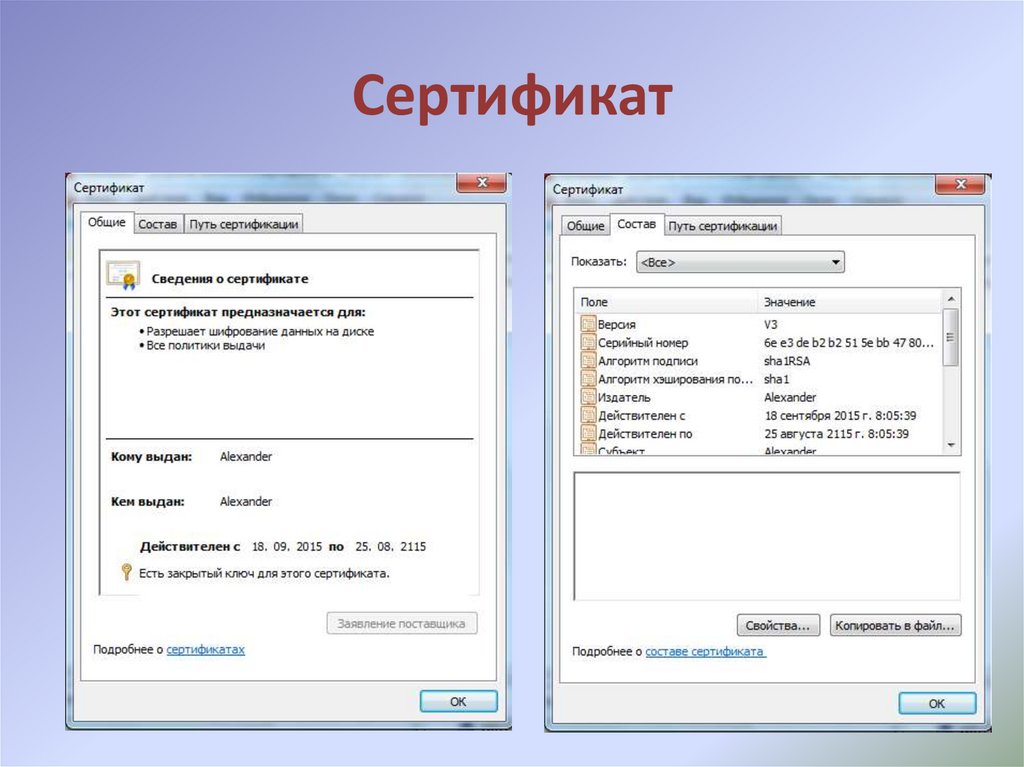

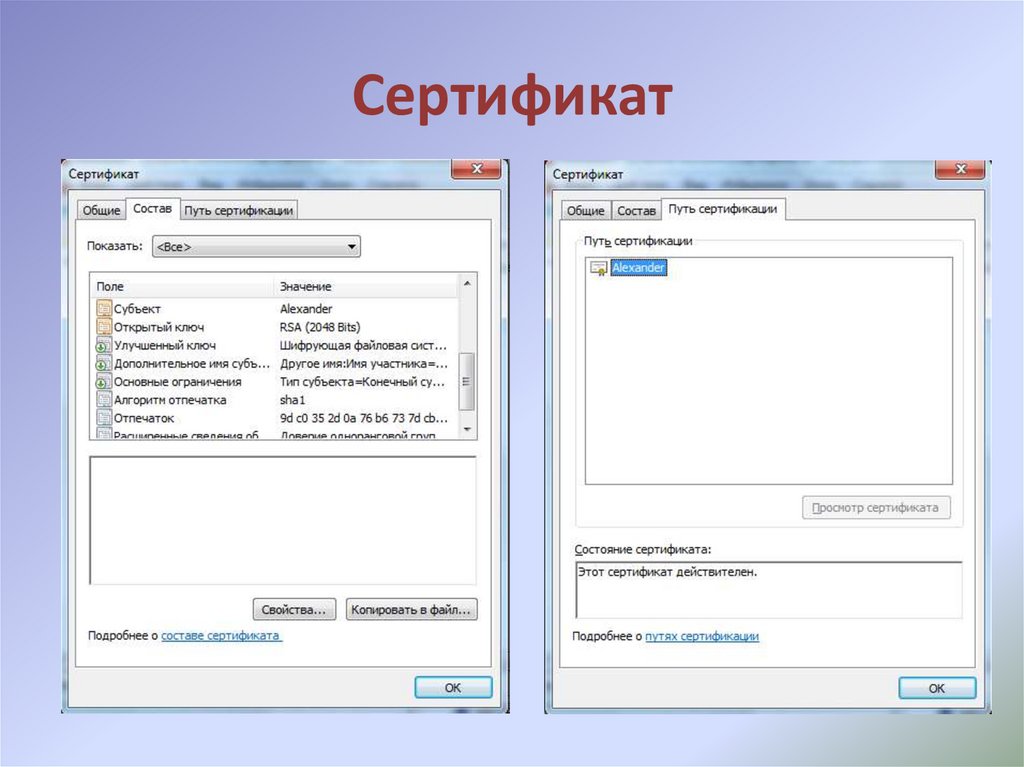

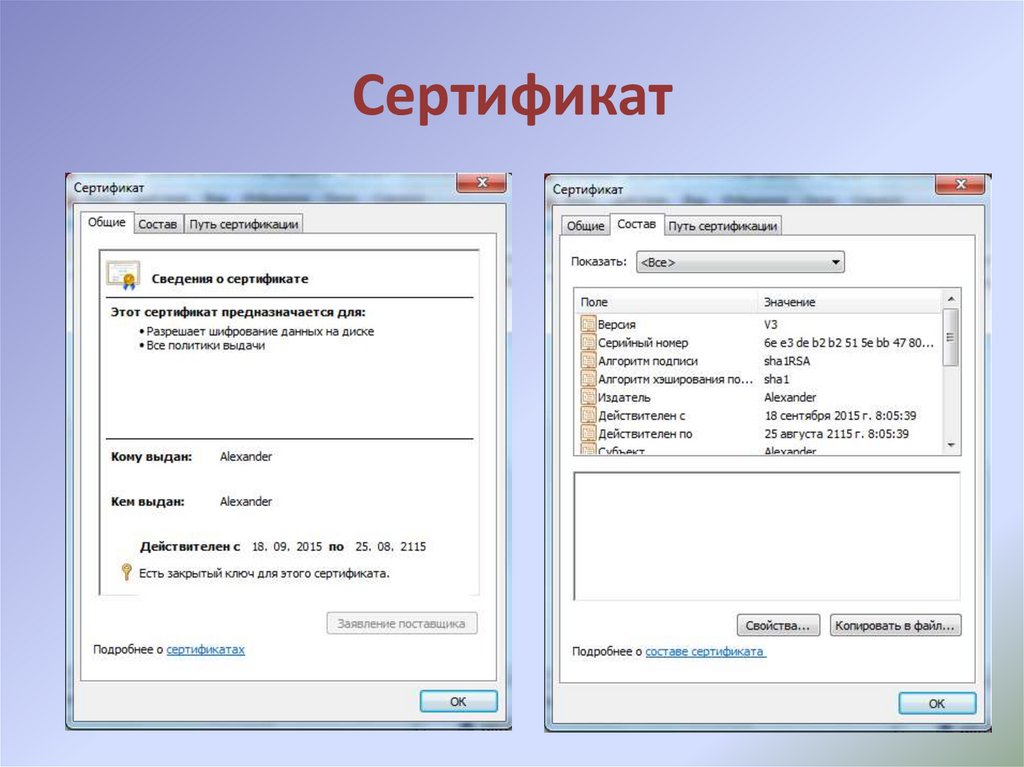

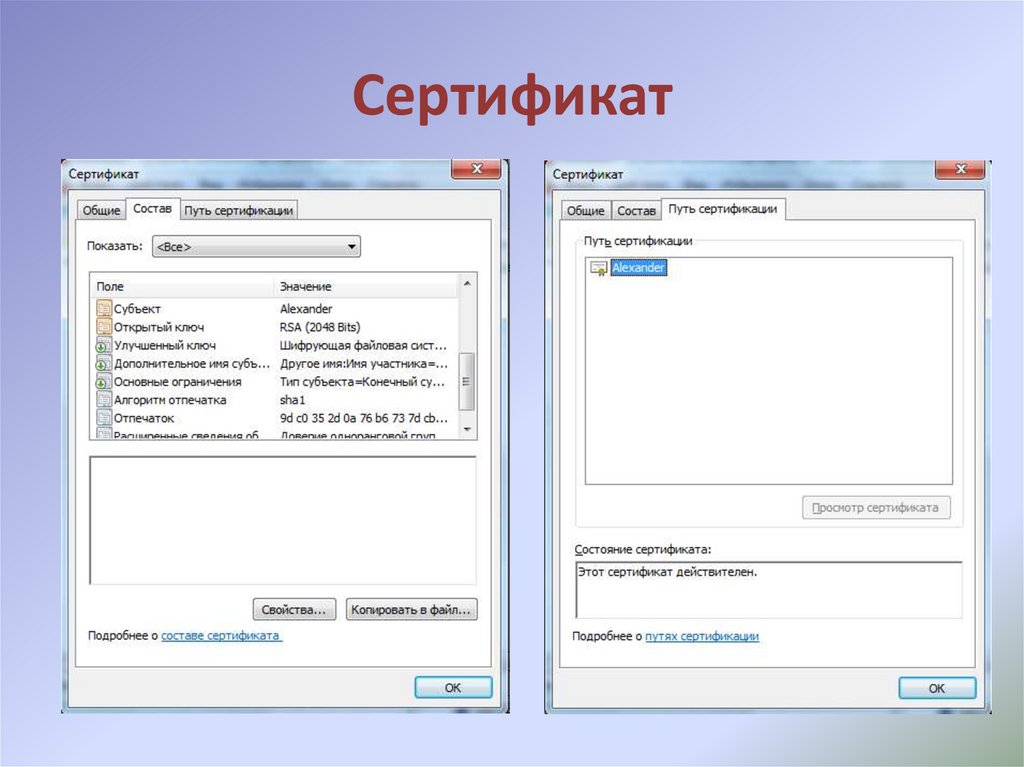

Сертификат95.

Сертификат96.

Интерфейс управления EFS97.

Взаимодействие внутрикорпоративной сети.

IPsecurity. SSL.

98.

Модель эшелонированной обороныПолитики, процедуры, осведомленность

Физический доступ

Хранение

ACL EFS Bitlocker

Backup Mirror RAID SC

Обработка

APPs

Хранение

Antivirus Updates

PKI

OS/.NET Antispyware Autentification HIDS-HIPS

AD

Передача

Intranet Routing IPSec SSL RMS NIDS-NIPS

редача

Internet

Firewall VPN NAP

99.

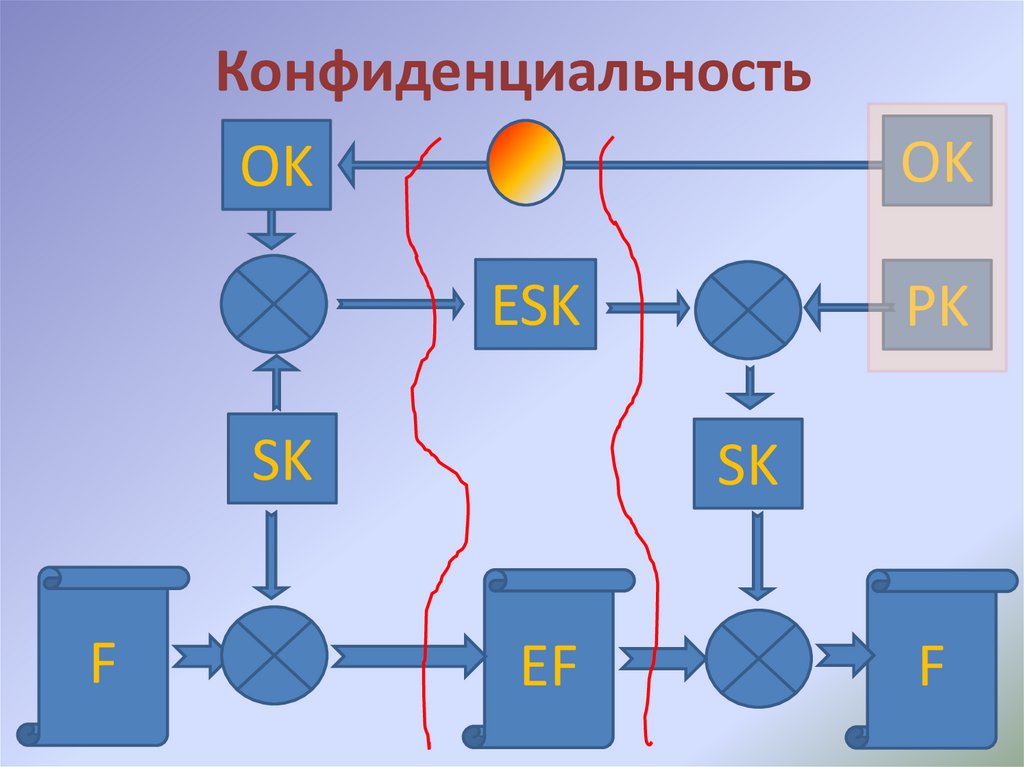

КонфиденциальностьOK

OK

ESK

SK

F

PK

SK

EF

F

100.

Целостность и аутентификацияOK

PK OK

H

H

EH

HF

H’

F

F

HF

101.

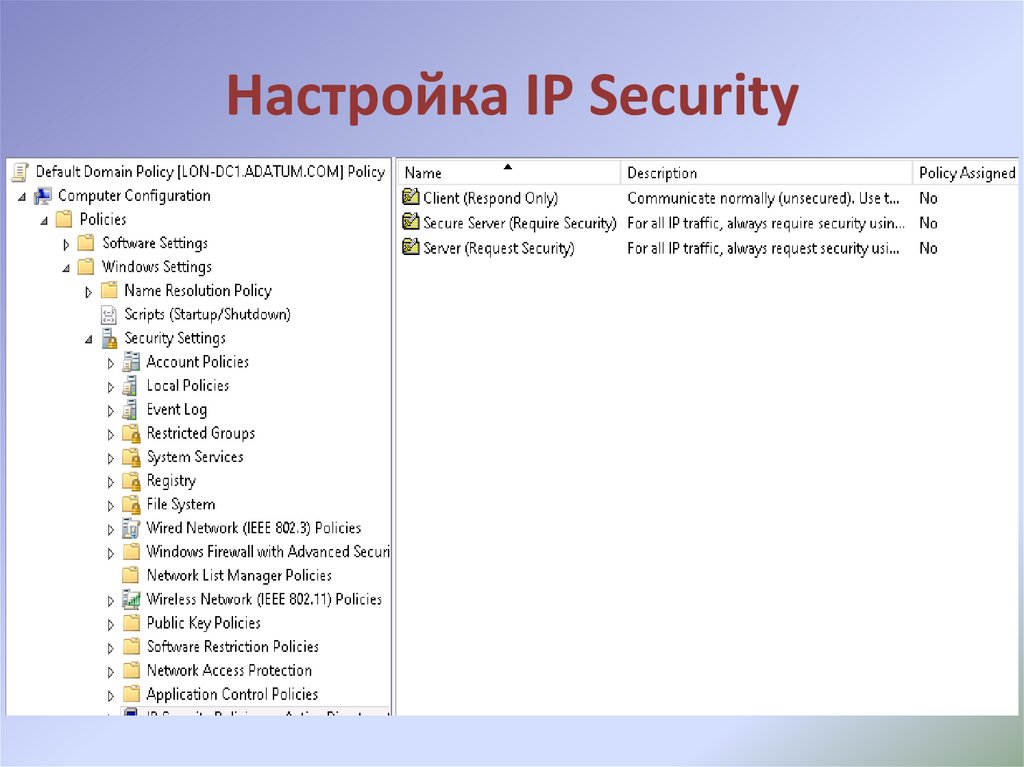

Настройка IP Security102.

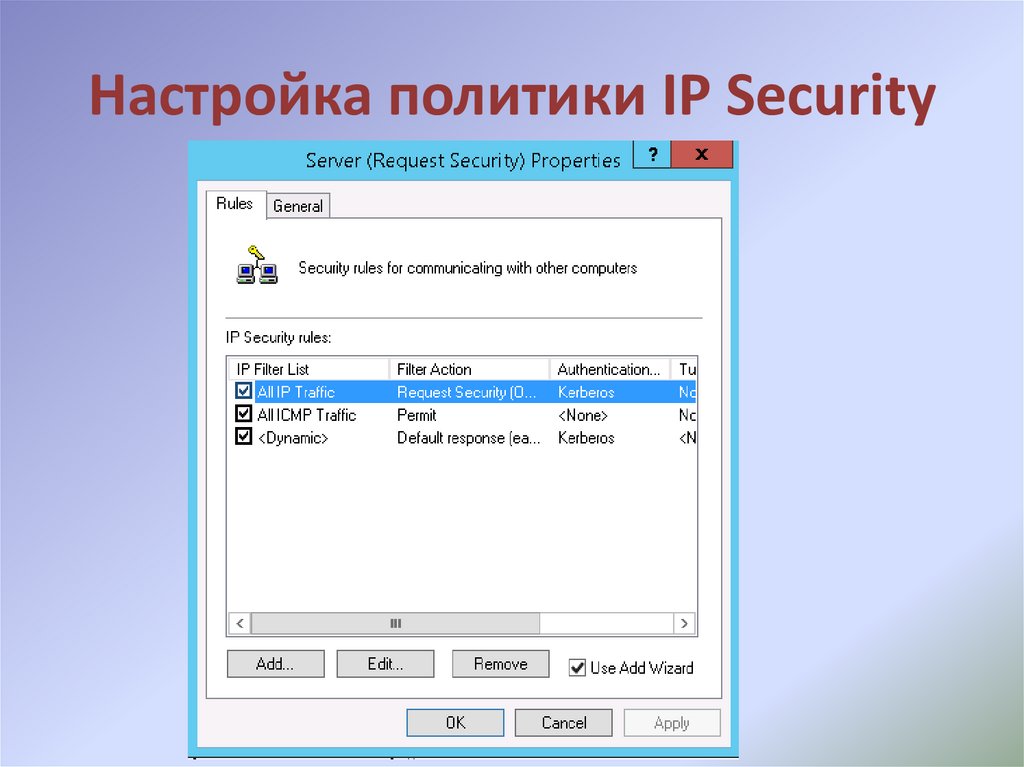

Настройка политики IP Security103.

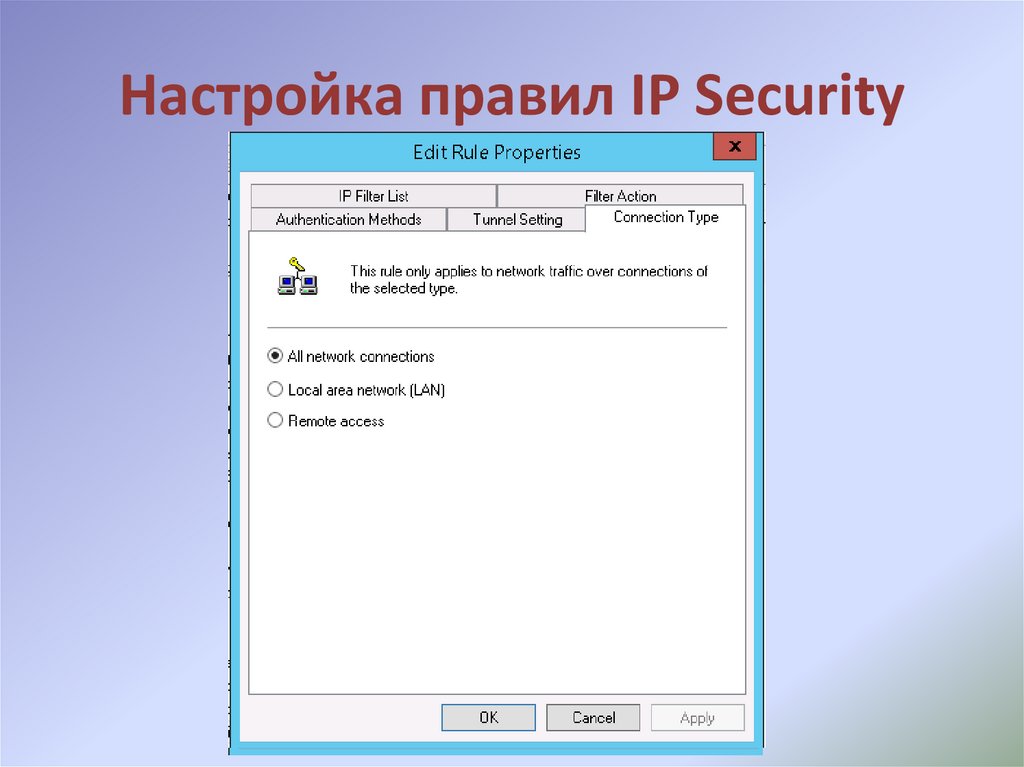

Настройка правил IP Security104.

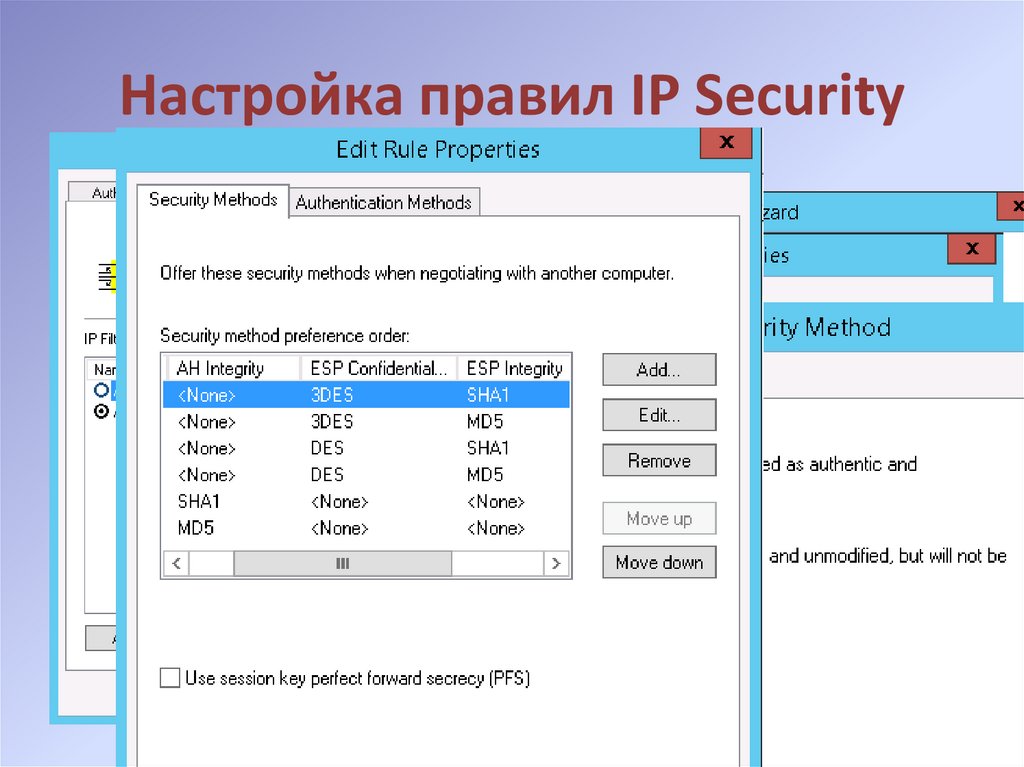

Настройка правил IP Security105.

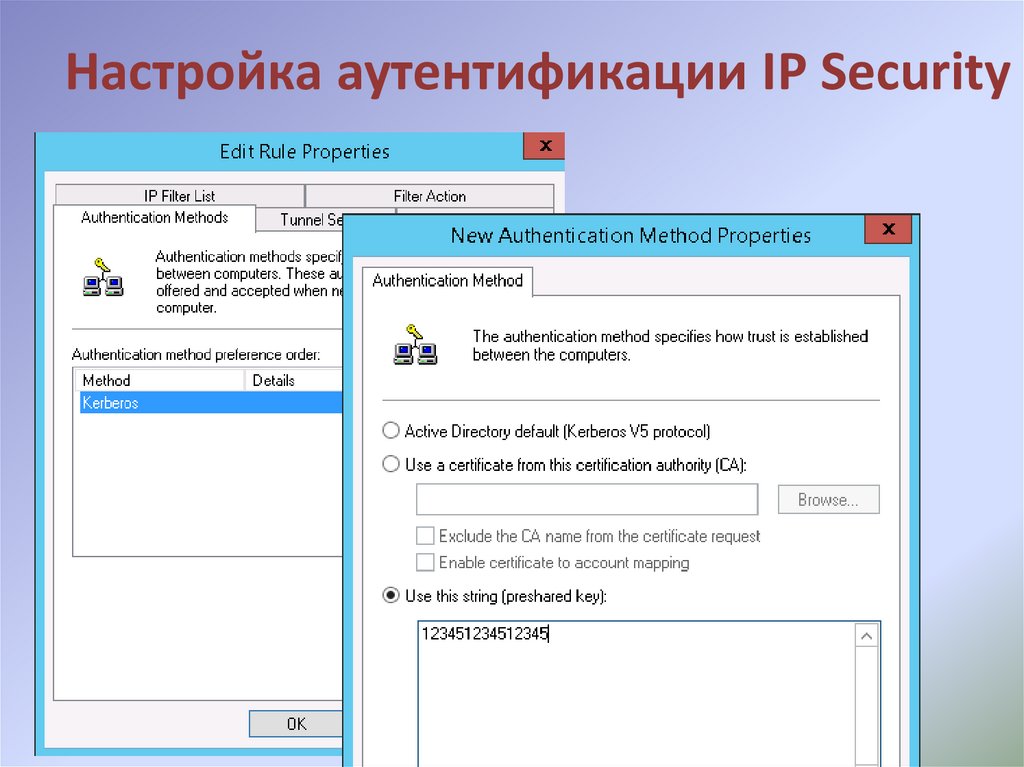

Настройка аутентификации IP Security106.

Мониторинг IPSecurity107.

Secure Socket Layers (SSL)OK

OK

PK

ESK

SK

F

SK

EF

F

108.

Установка соединения SSL109.

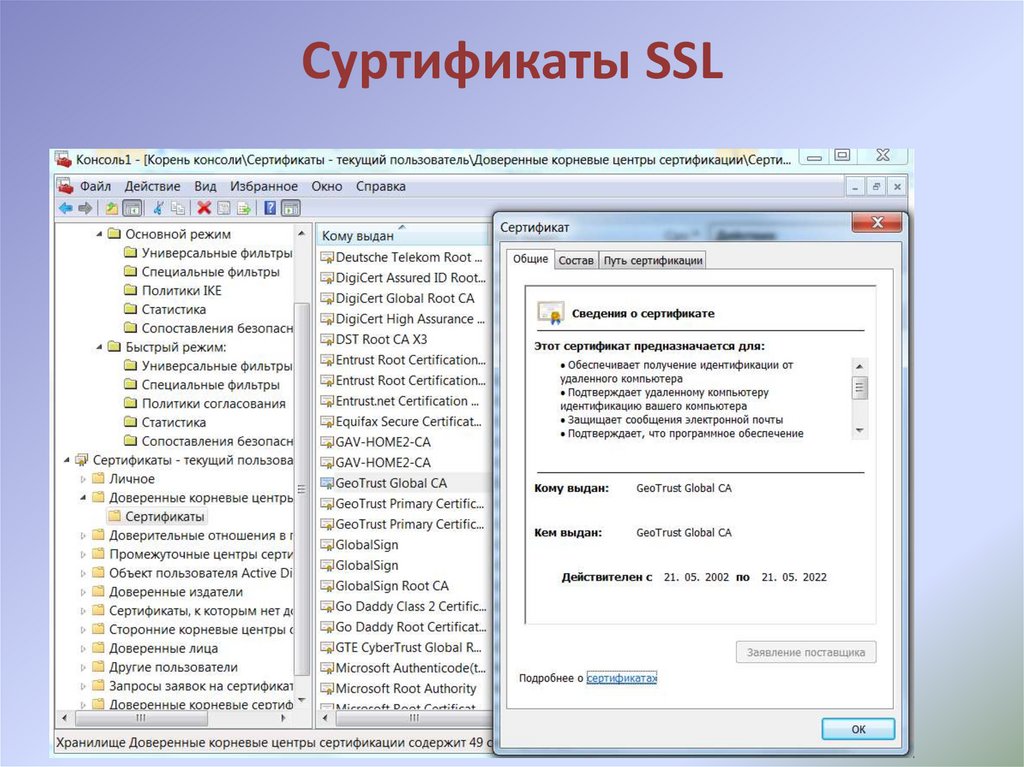

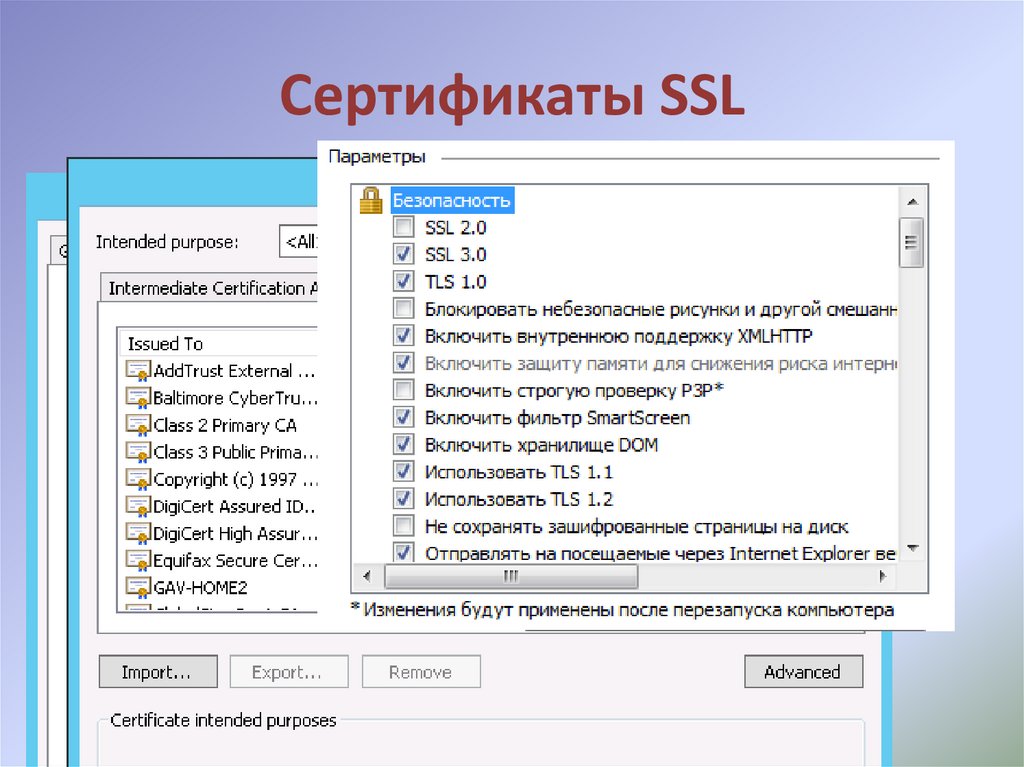

Суртификаты SSL110.

Сертификаты SSL111.

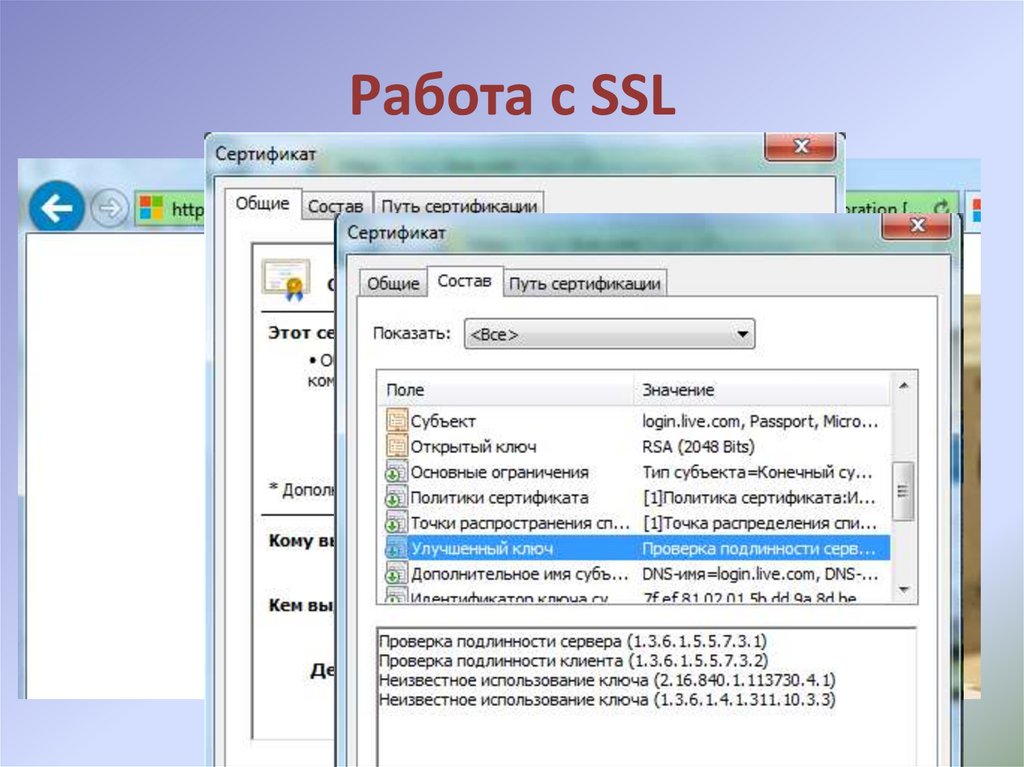

Работа с SSL112.

VPNГорячев Александр Вадимович

Доцент кафедры ИБ

avgoriachev@etu.ru

113.

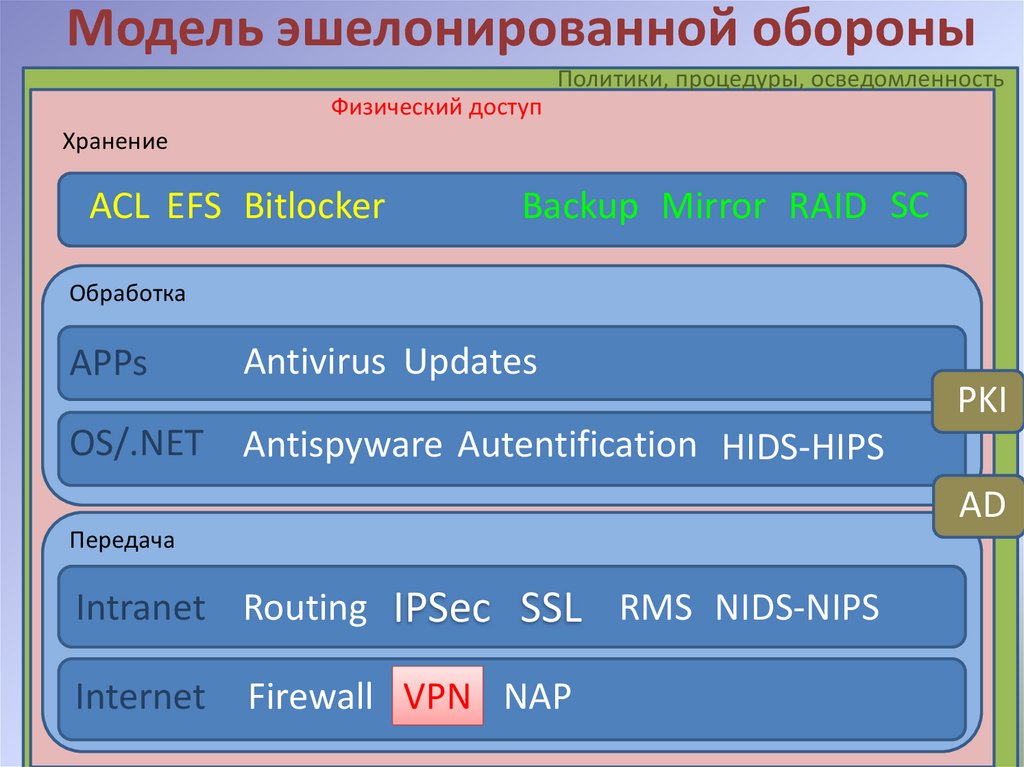

Модель эшелонированной обороныПолитики, процедуры, осведомленность

Физический доступ

Хранение

ACL EFS Bitlocker

Backup Mirror RAID SC

Обработка

APPs

Хранение

Antivirus Updates

PKI

OS/.NET Antispyware Autentification HIDS-HIPS

AD

Передача

Intranet Routing IPSec SSL RMS NIDS-NIPS

редача

Internet

Firewall VPN NAP

114.

Технологии выхода в Интернет изкорпоративной сети

• Маршрутизация

• Статическая трансляция адресов

(публикация ресурсов)

• Динамическая трансляция адресов

• Прокси (Proxy)

115.

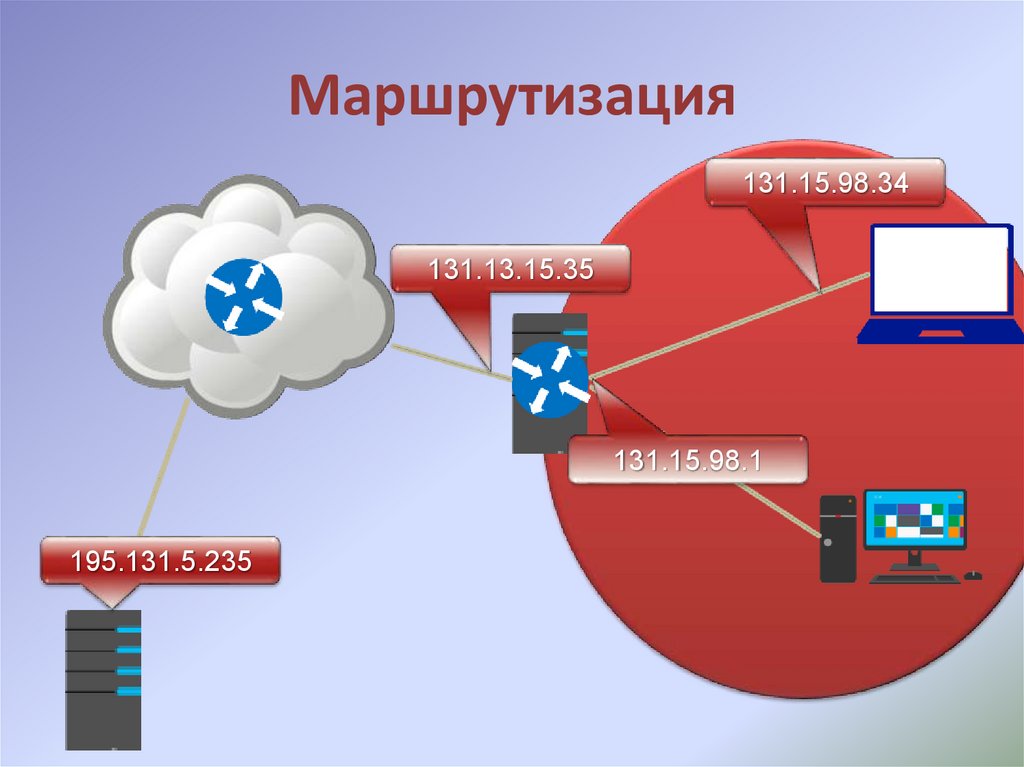

Маршрутизация131.15.98.34

131.13.15.35

131.15.98.1

195.131.5.235

116.

Статическая трансляция адресов(статический NAT)

192.168.2.15

131.13.15.35

131.13.15.36

Статический

NAT

192.168.2.1

195.131.5.235

192.168.2.37

131.13.15.35

192.168.2.15

131.13.15.36

192.168.2.37

117.

Статический NAT – как выглядитснаружи

131.13.15.35

131.13.15.1

195.131.5.235

131.13.15.35

118.

Динамическая трансляция адресов(динамический NAT)

192.168.2.15

131.13.15.35

192.168.2.1

198.13.44.1

2

Динамический

NAT

195.131.5.23

192.168.2.37

Отправитель

Получатель

192.168.2.37

198.13.44.12 12345

80

34555

195.131.5.23 32256

80

34556

Пакет прямой:

192.168.2.15

Отправитель:131.13.15.35:3455

Пакет ответный:

Отправитель:5198.13.44.12:80

Получатель:

198.13.44.12:80

Получатель:

Отпр.

Пол NAT

TimeOut

119.

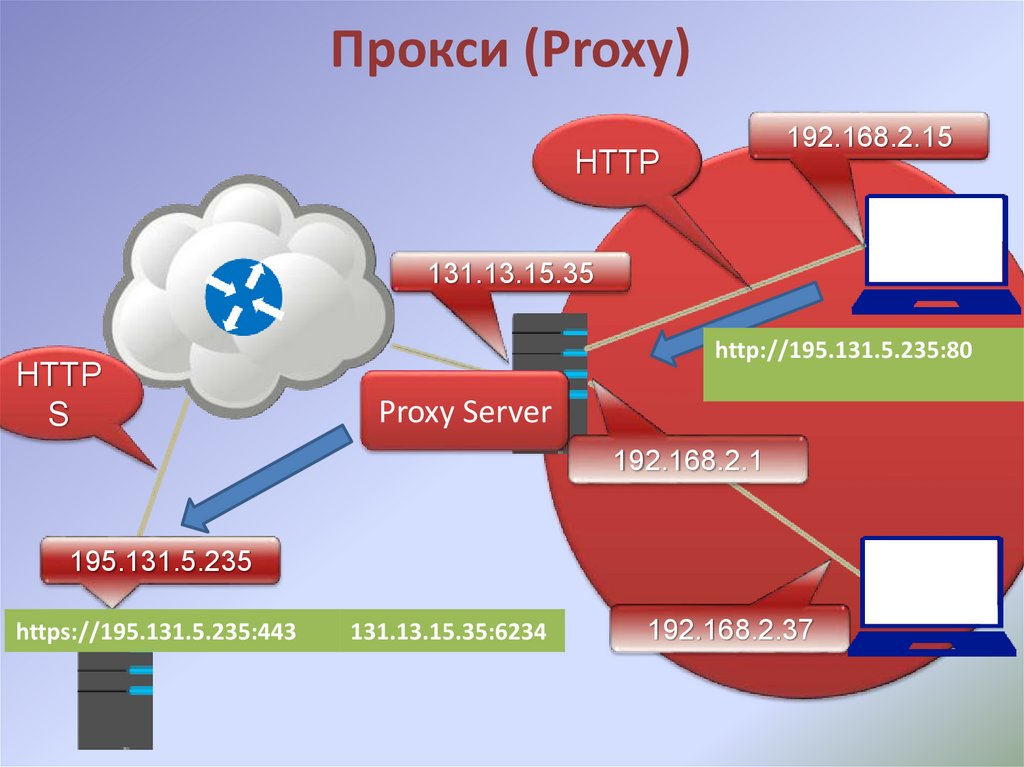

Прокси (Proxy)192.168.2.15

HTTP

131.13.15.35

HTTP

S

http://195.131.5.235:80

Proxy Server

192.168.2.1

195.131.5.235

https://195.131.5.235:443

131.13.15.35:6234

192.168.2.37

120.

Технологии доступа из Интернет кресурсам корпоративной сети

Статическая трансляция адресов (публикация)

Обратный прокси (Application Proxy)

VPN (Виртуальные частные сети)

Терминальный доступ

121.

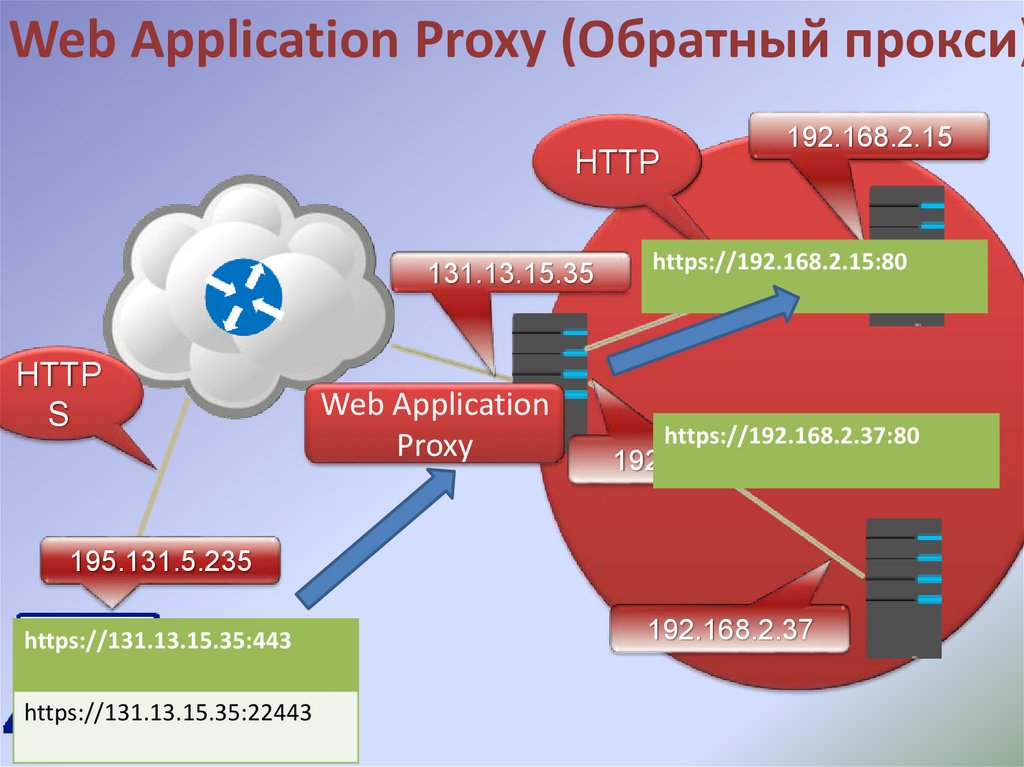

Web Application Proxy (Обратный прокси)192.168.2.15

HTTP

131.13.15.35

HTTP

S

Web Application

Proxy

https://192.168.2.15:80

https://192.168.2.37:80

192.168.2.1

195.131.5.235

https://131.13.15.35:443

https://131.13.15.35:22443

192.168.2.37

122.

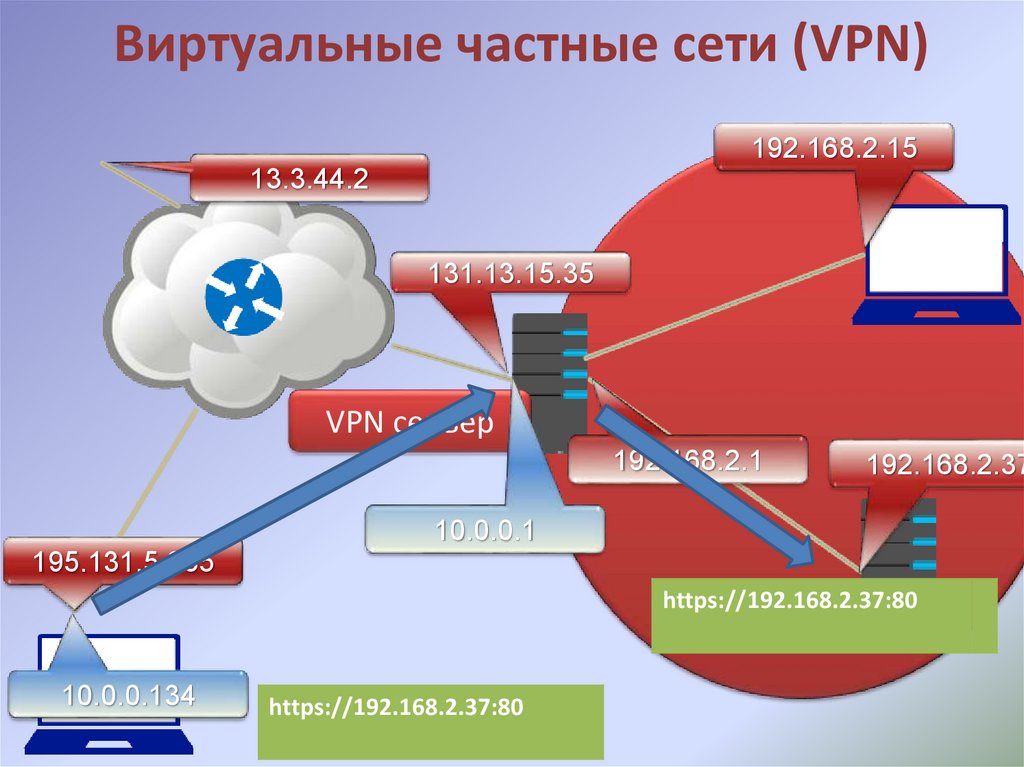

Виртуальные частные сети (VPN)192.168.2.15

13.3.44.2

131.13.15.35

VPN сервер

192.168.2.1

192.168.2.37

10.0.0.1

195.131.5.235

https://192.168.2.37:80

10.0.0.134

https://192.168.2.37:80

123.

Виртуальные частные сети (VPN)VPN сервер

13.3.44.2

192.168.2.15

131.13.15.35

Сервер доступа

192.168.2.1

195.131.5.235

192.168.2.37

124.

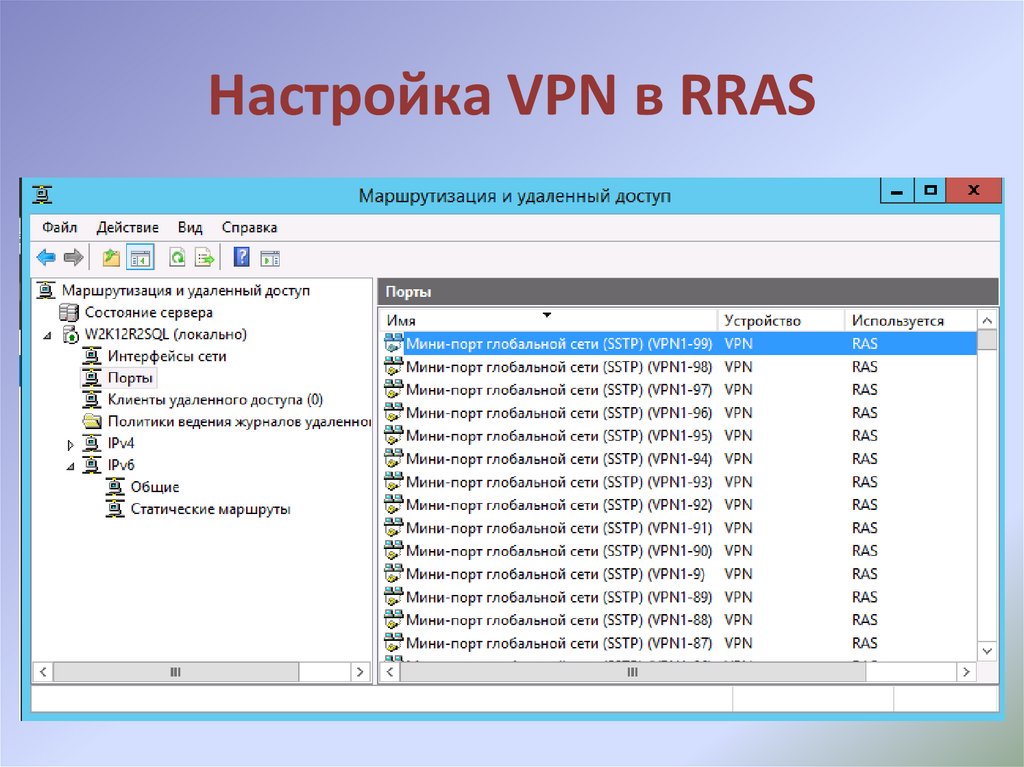

Настройка VPN в RRAS125.

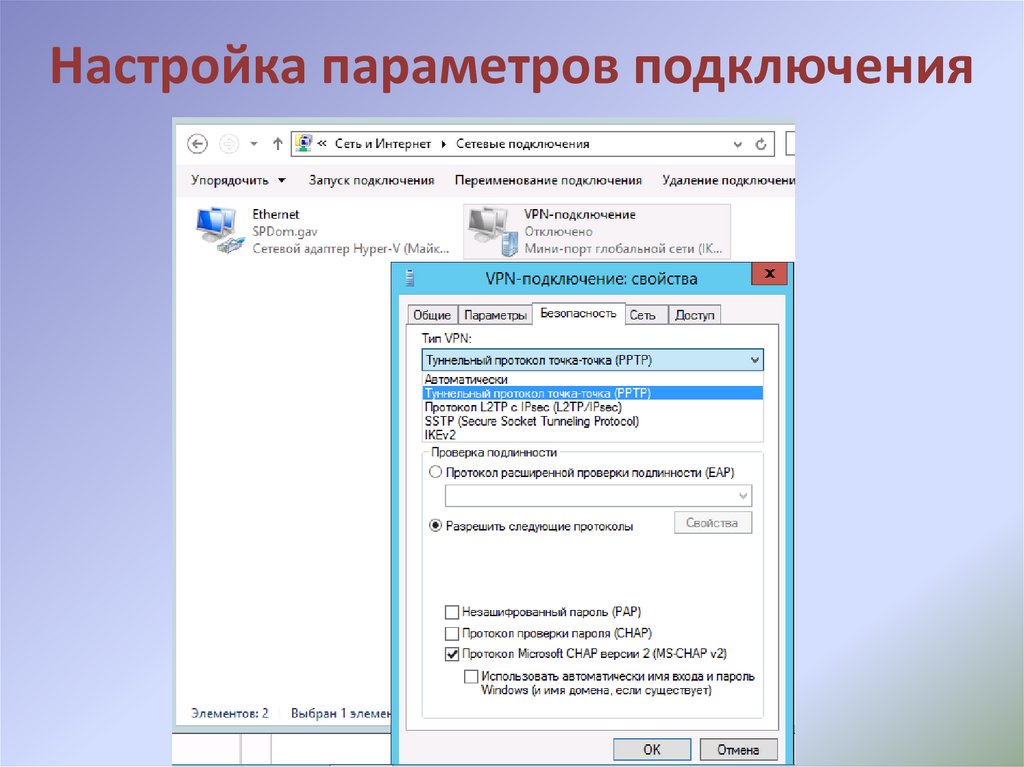

Настройка параметров подключения126.

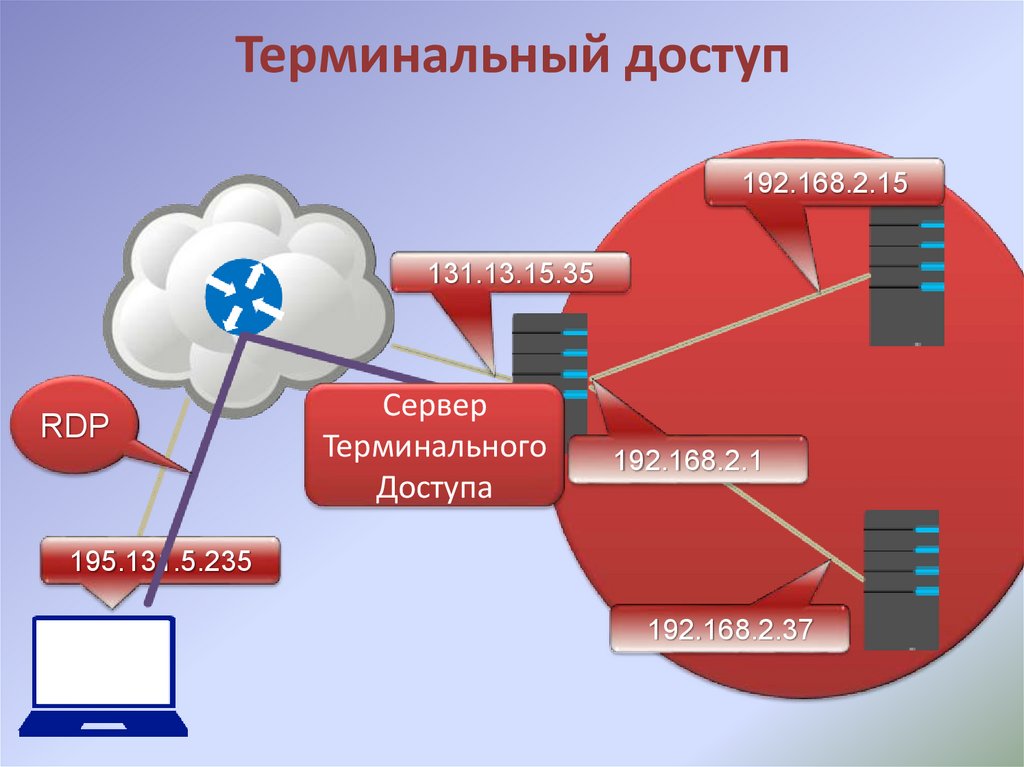

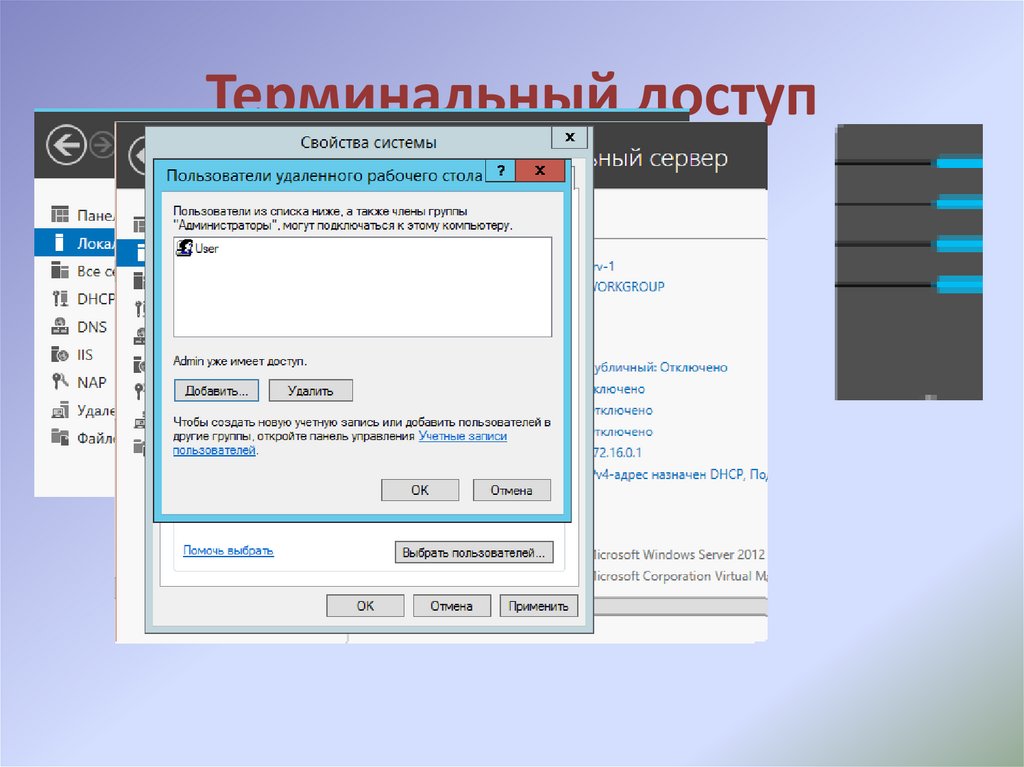

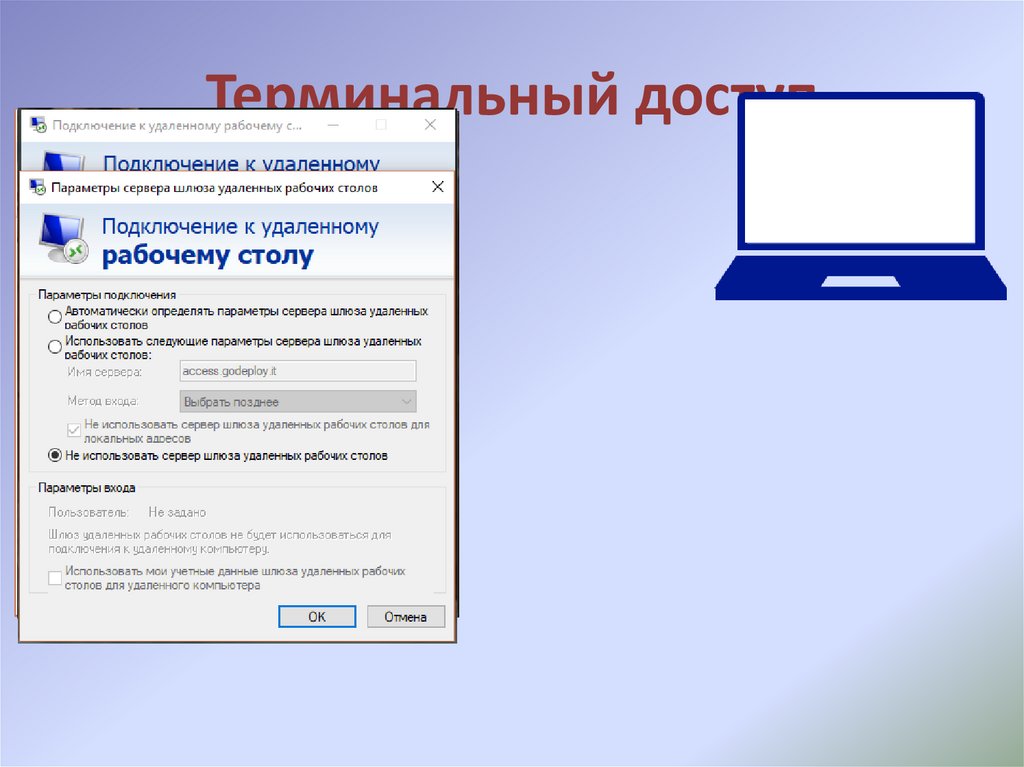

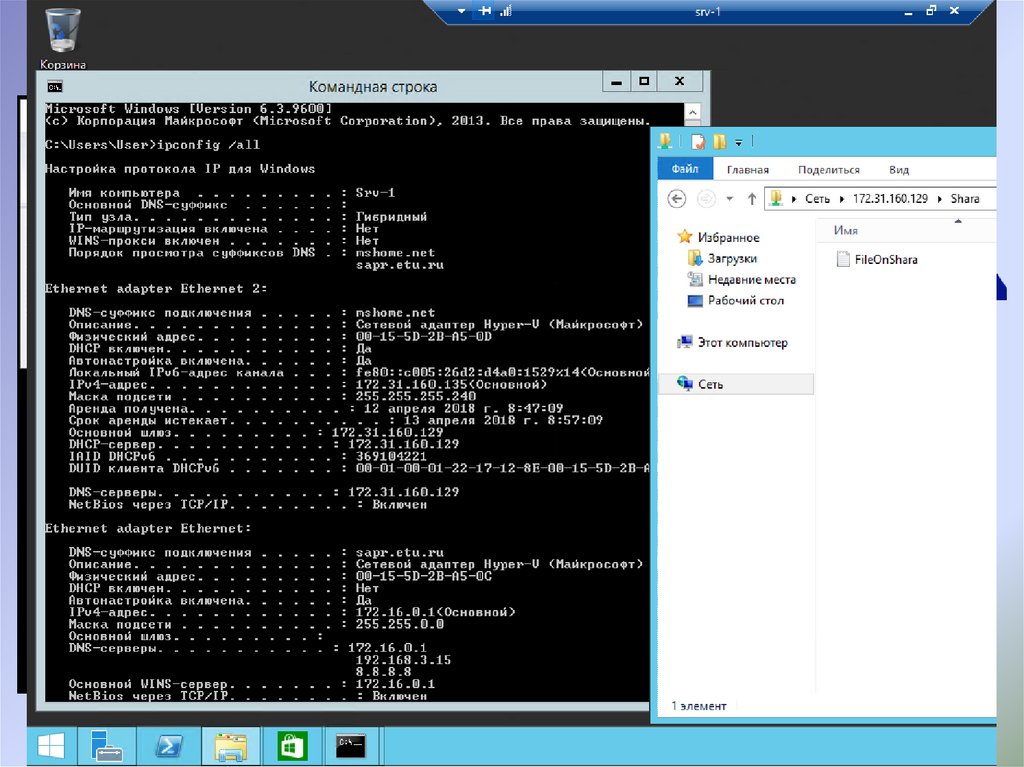

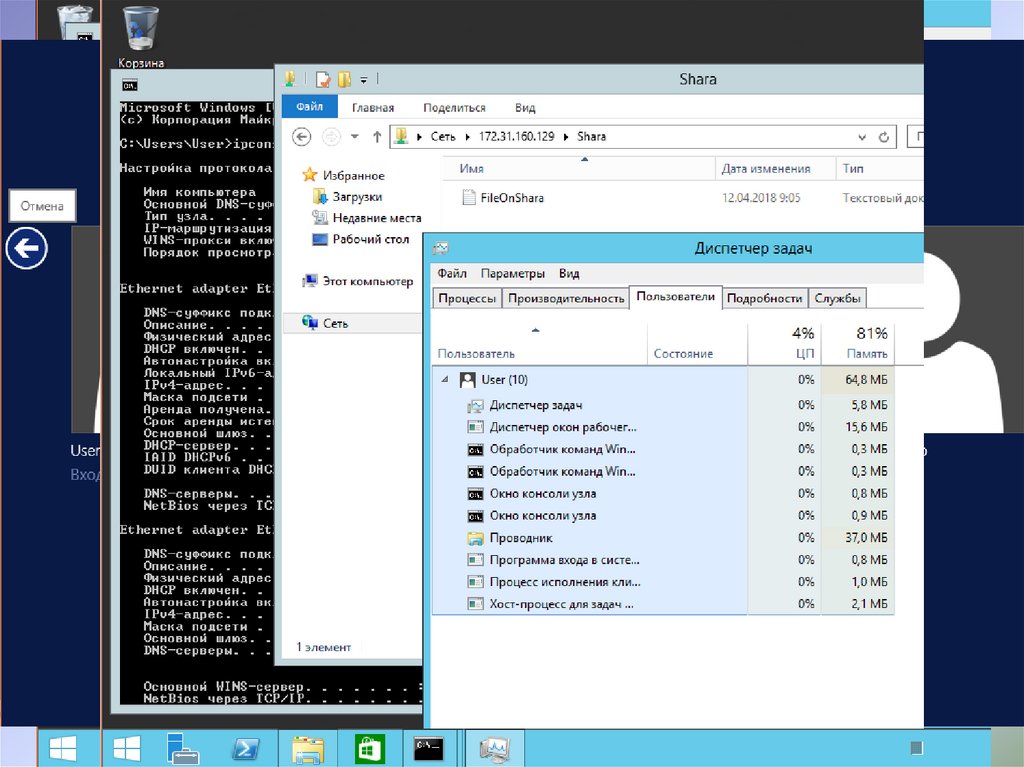

Терминальный доступ192.168.2.15

131.13.15.35

RDP

Сервер

Терминального

Доступа

192.168.2.1

195.131.5.235

192.168.2.37

127.

Терминальный доступ128.

Терминальный доступ129.

Терминальный доступ130.

Терминальный доступ131.

Спасибо за внимание!132.

Сертификаты.Инфраструктура шифрования с

открытым ключом (PKI)

Горячев Александр Вадимович

Доцент кафедры ИБ

avgoriachev@etu.ru

133.

Модель эшелонированной обороныПолитики, процедуры, осведомленность

Физический доступ

Хранение

Хранение

ACL EFS Bitlocker

Backup Mirror RAID SC

Обработка

APPs

Хранение

Antivirus Updates

PKI

OS/.NET Antispyware Autentification HIDS-HIPS

AD

Передача

Intranet Routing IPSec RMS NIDS-NIPS

редача

Internet Firewall VPN NAP

134.

Список контроля доступаAT

ACL

135.

Список контроля доступаAT

ACL

136.

Список контроля доступаAT

ACL

ACL

137.

Шифрование с симметричнымключом

T(a,x) = e

-1

T (e,x) = a

138.

Простейший вариантSK

F

EF

F

139.

Шифрование с асимметричнымключом (открытым и закрытым

ключами)

G->(o,p)

G->(o,p)

T(a,o) = e T(a,p) = e

-1

-1

T (e,p) = a T (e,o) = a

140.

А можно так?OK PK

F

EF

F

141.

Уже правильнееPK OK

SK

SK

DDF ESK

DRF

F

EF

F

142.

Передача - КонфиденциальностьOK

OK

ESK

SK

F

PK

SK

EF

F

143.

Целостность и аутентификацияOK

PK OK

H

H

EH

HF

H’

F

F

HF

144.

Формирование сертификатаЗаявка на сертификат

ОК PК Кто? Зачем? ?

СА

СА Инфо S

145.

Сертификат146.

Сертификат147.

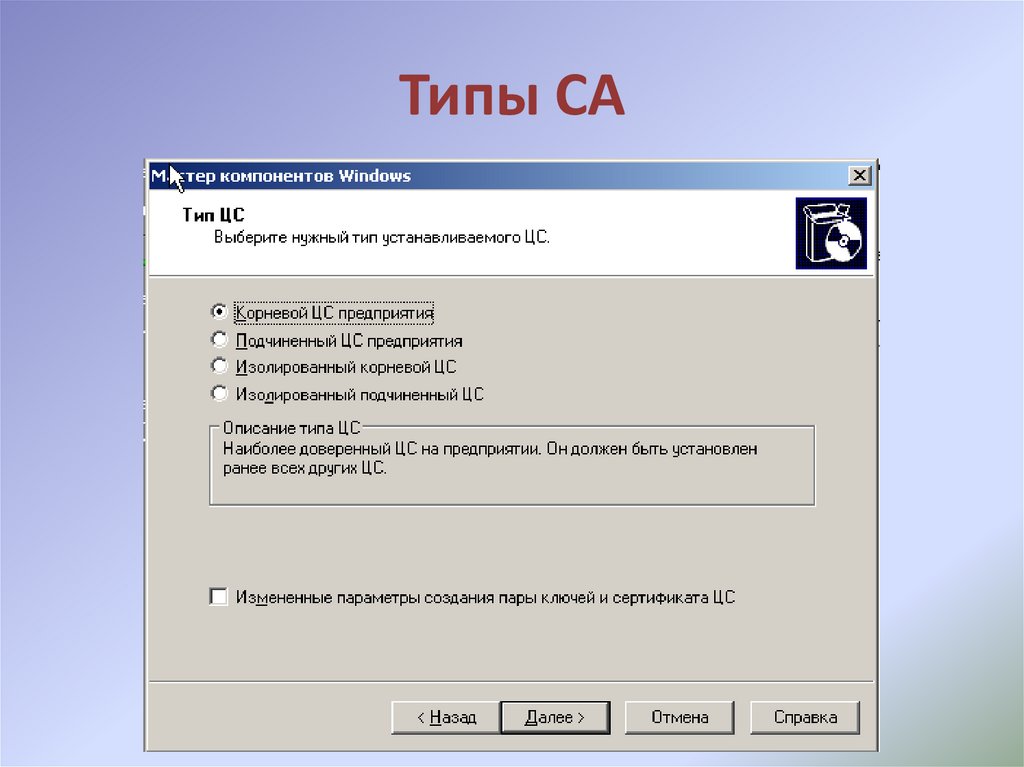

Типы СА148.

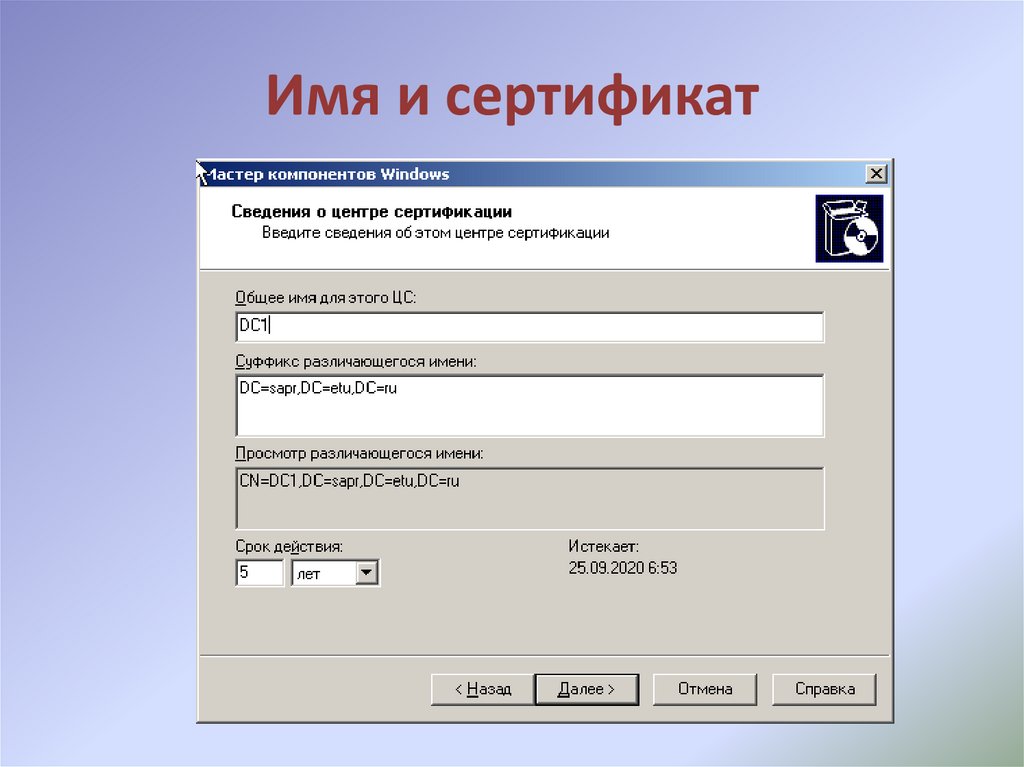

Имя и сертификат149.

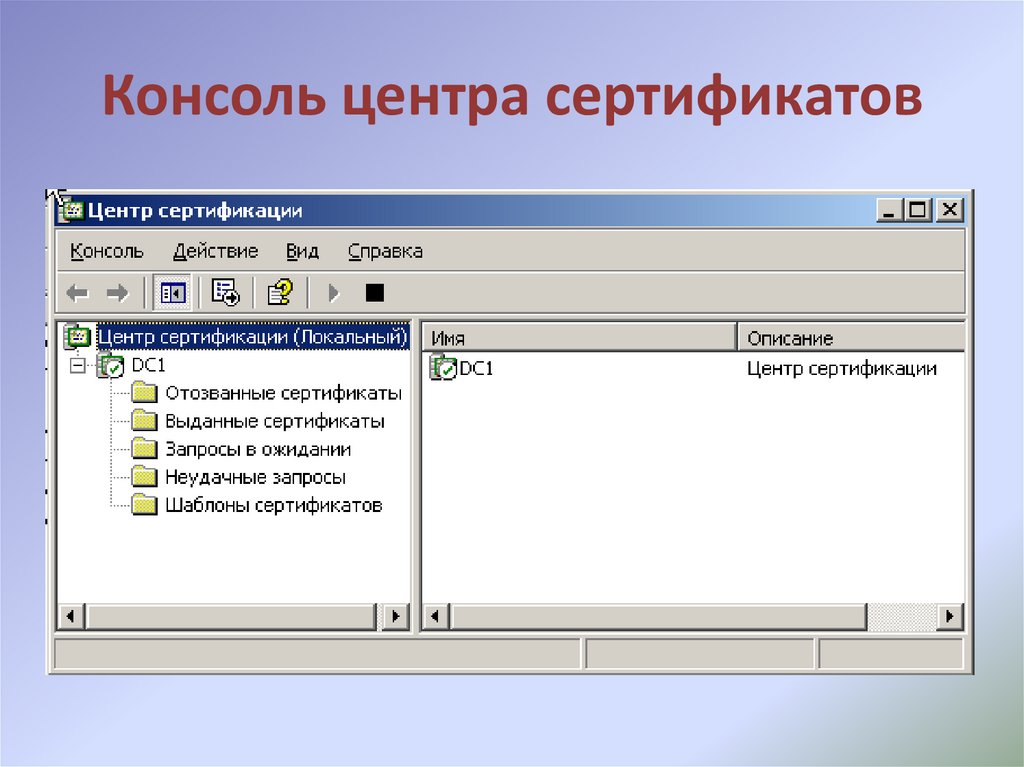

Консоль центра сертификатов150.

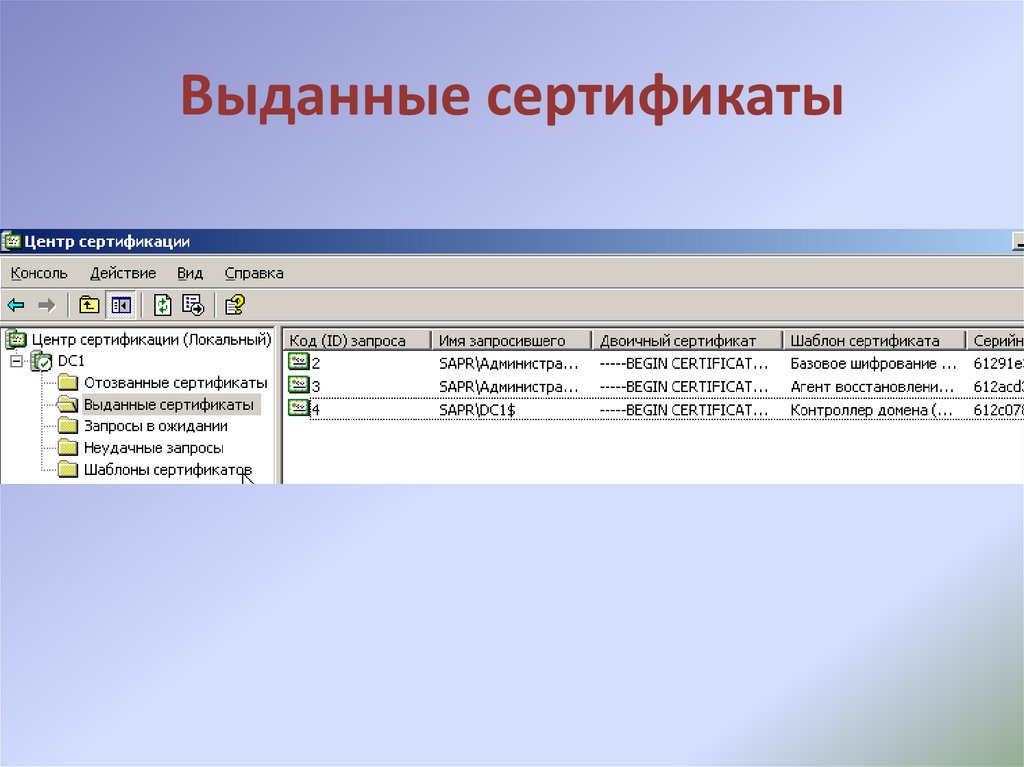

Выданные сертификаты151.

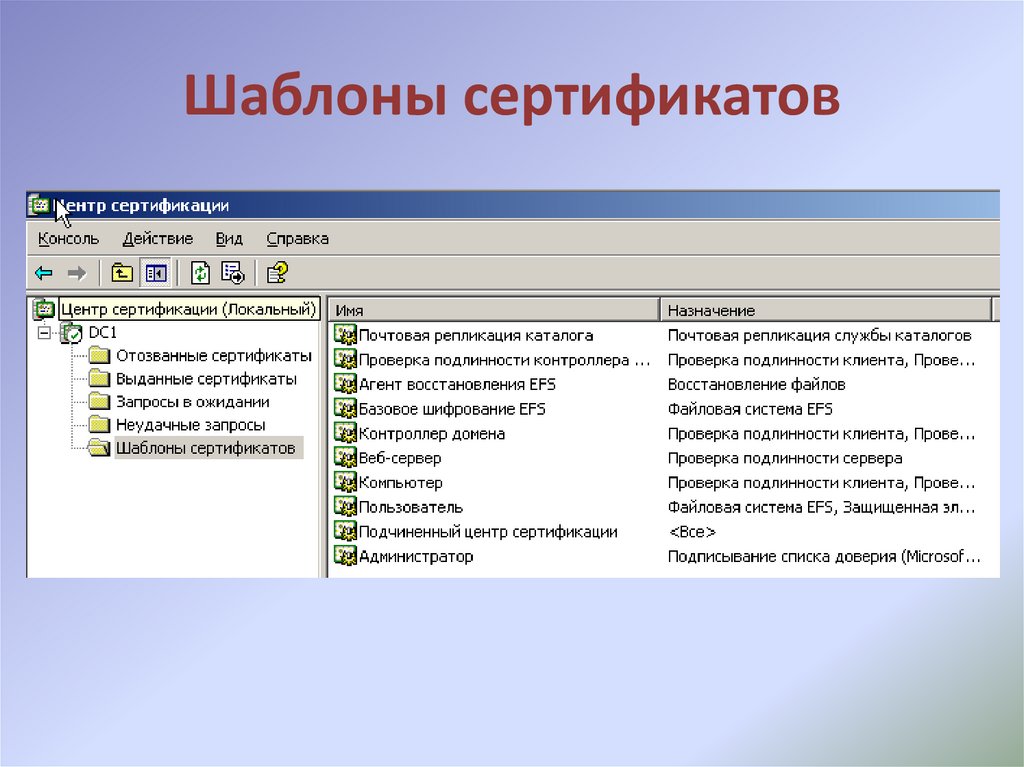

Шаблоны сертификатов152.

Заголовок файла153.

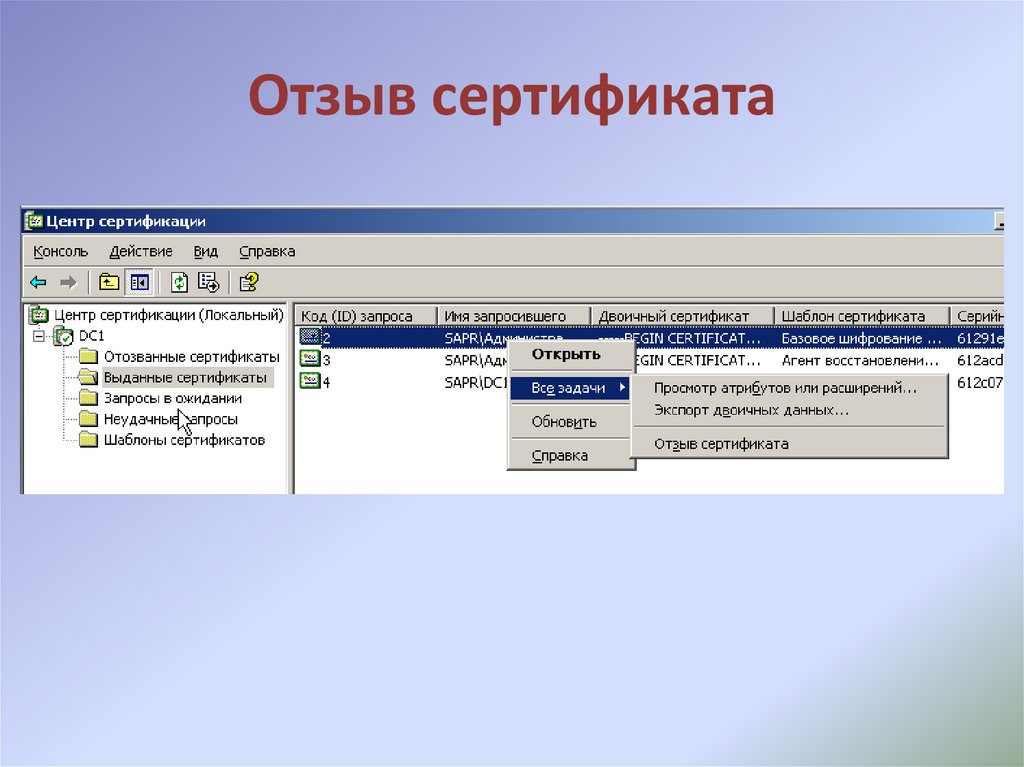

Отзыв сертификата154.

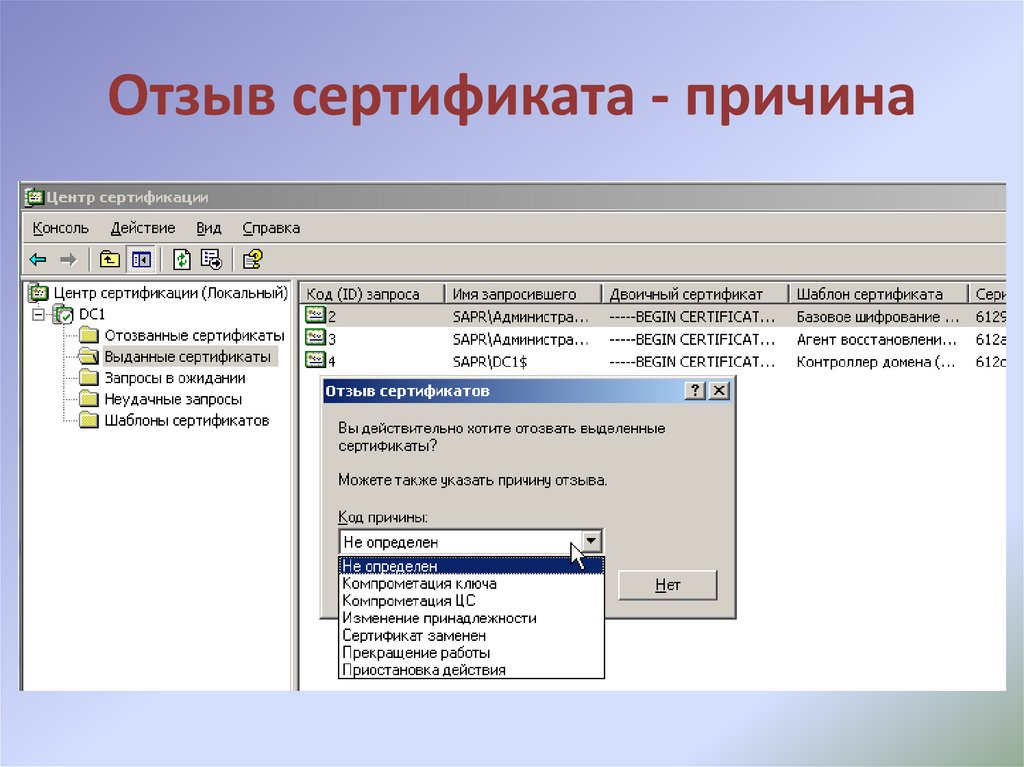

Отзыв сертификата - причина155.

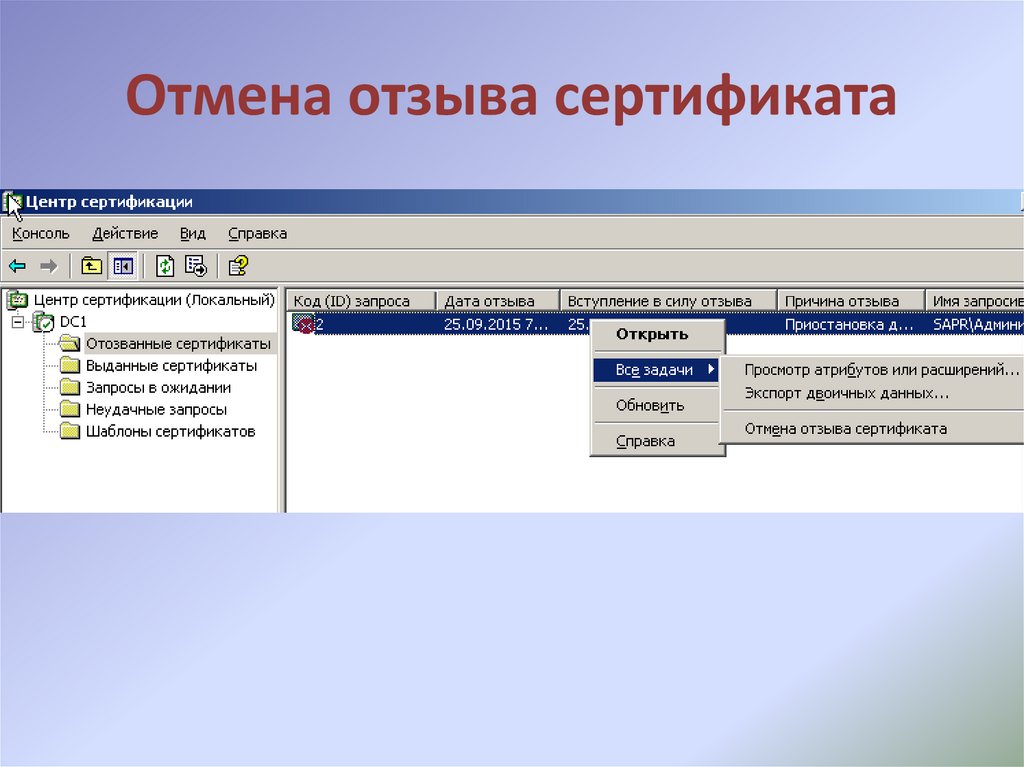

Отмена отзыва сертификата156.

Запрос сертификата через Web157.

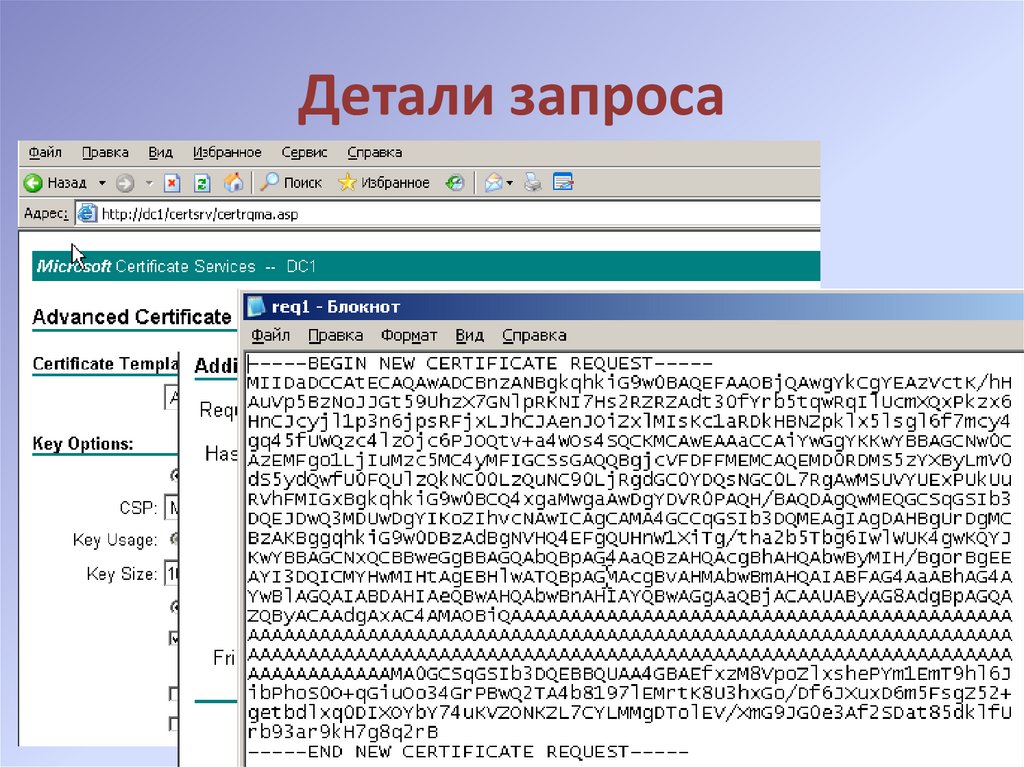

Детали запроса158.

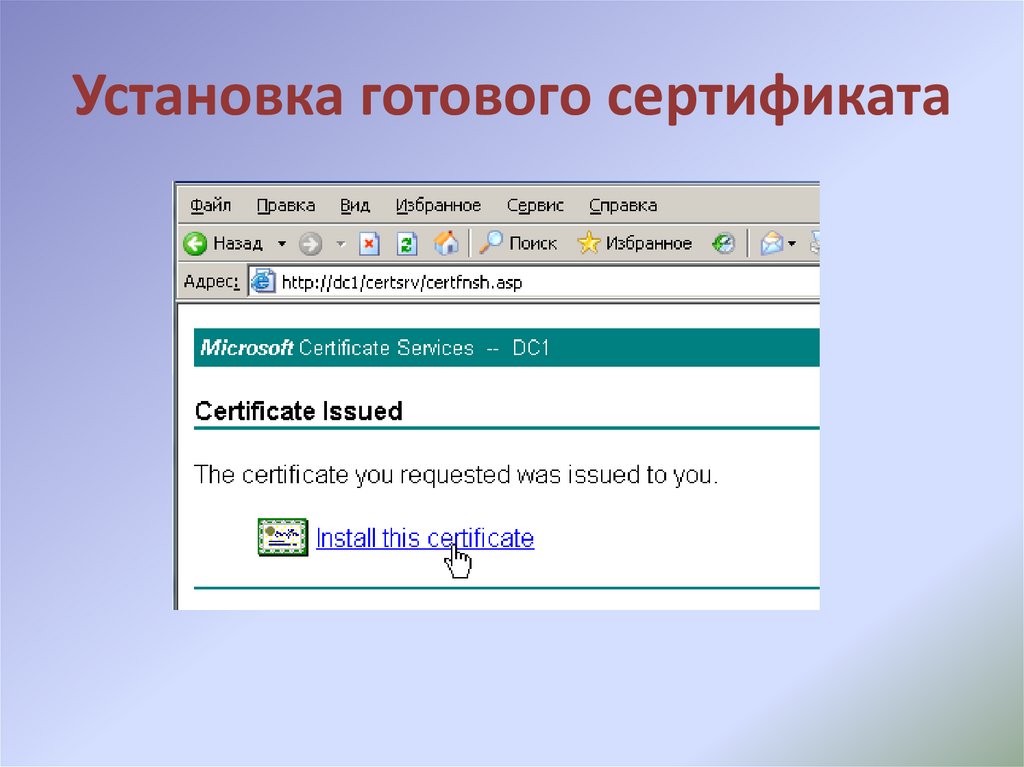

Установка готового сертификата159.

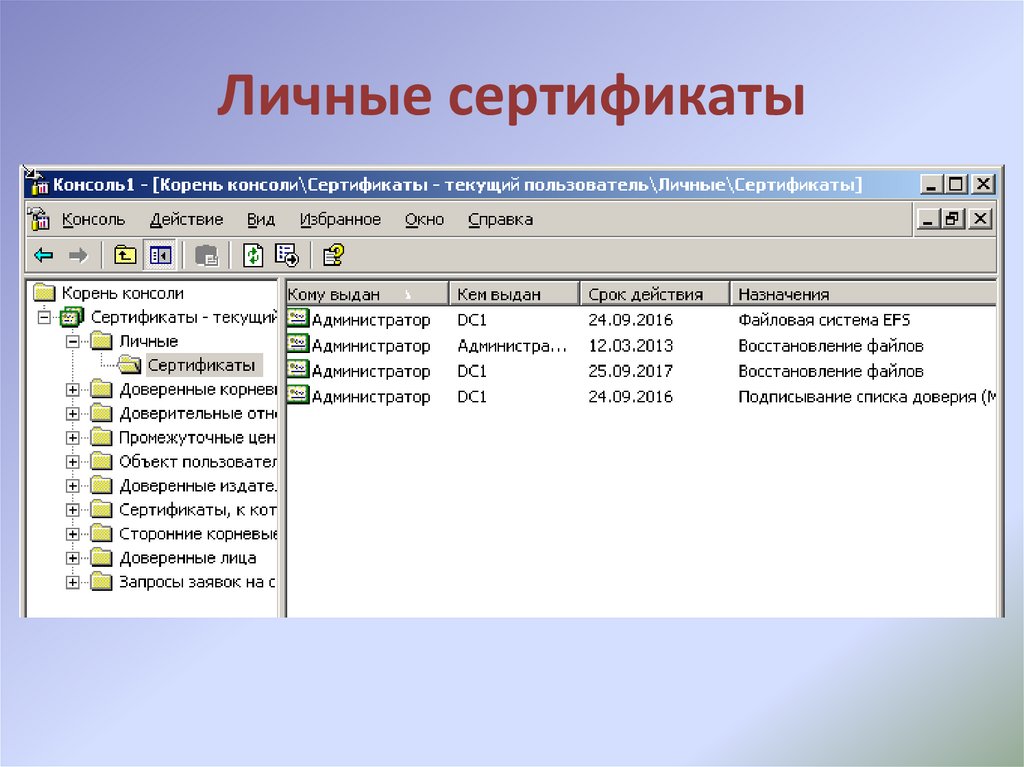

Личные сертификаты160.

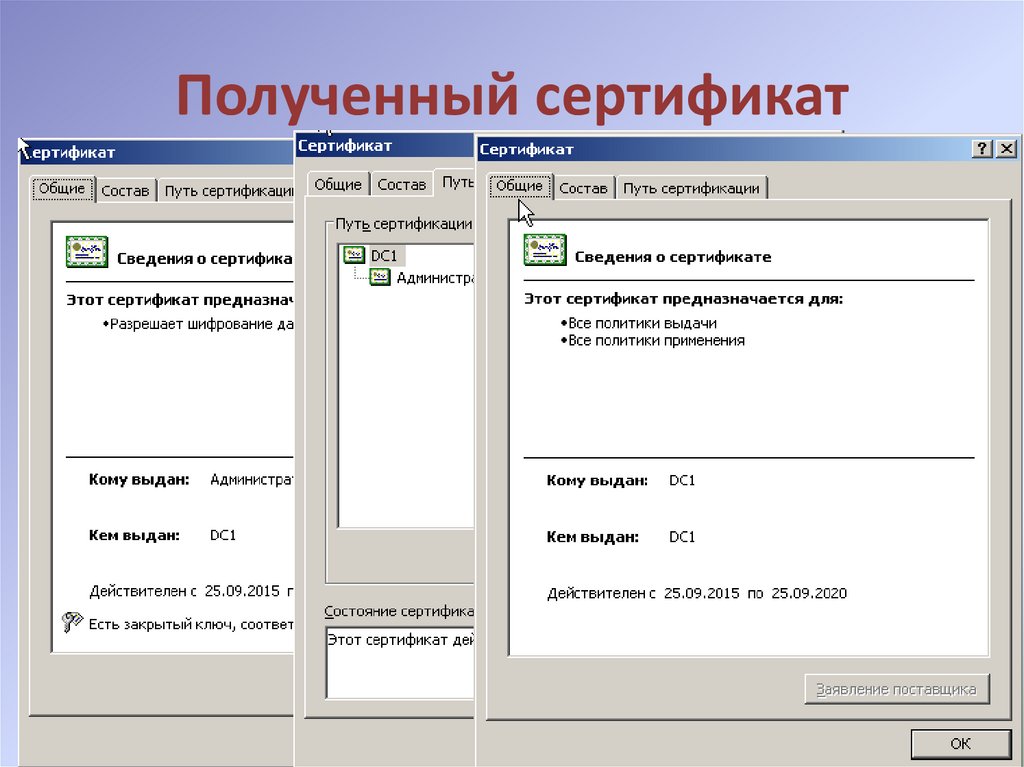

Полученный сертификат161.

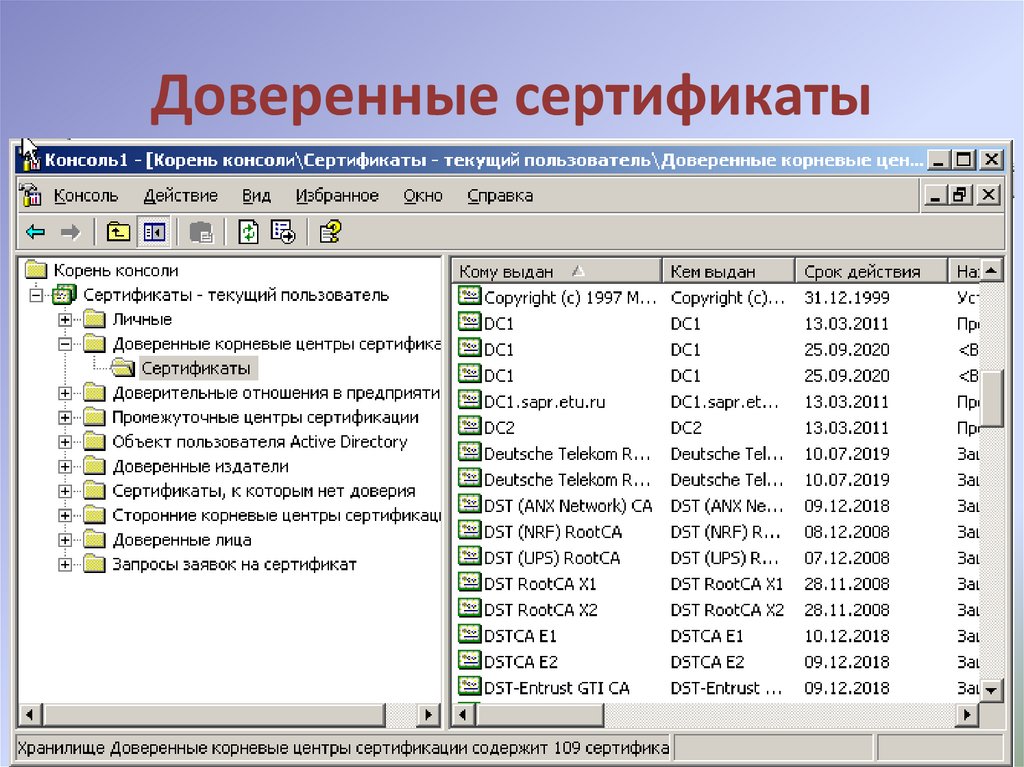

Доверенные сертификаты162.

Защита компьютернойинформации.

Защита информации на

уровне кода

Горячев Александр Вадимович

Доцент кафедры Информационной безопасности

Avgoriachev@etu.ru

163.

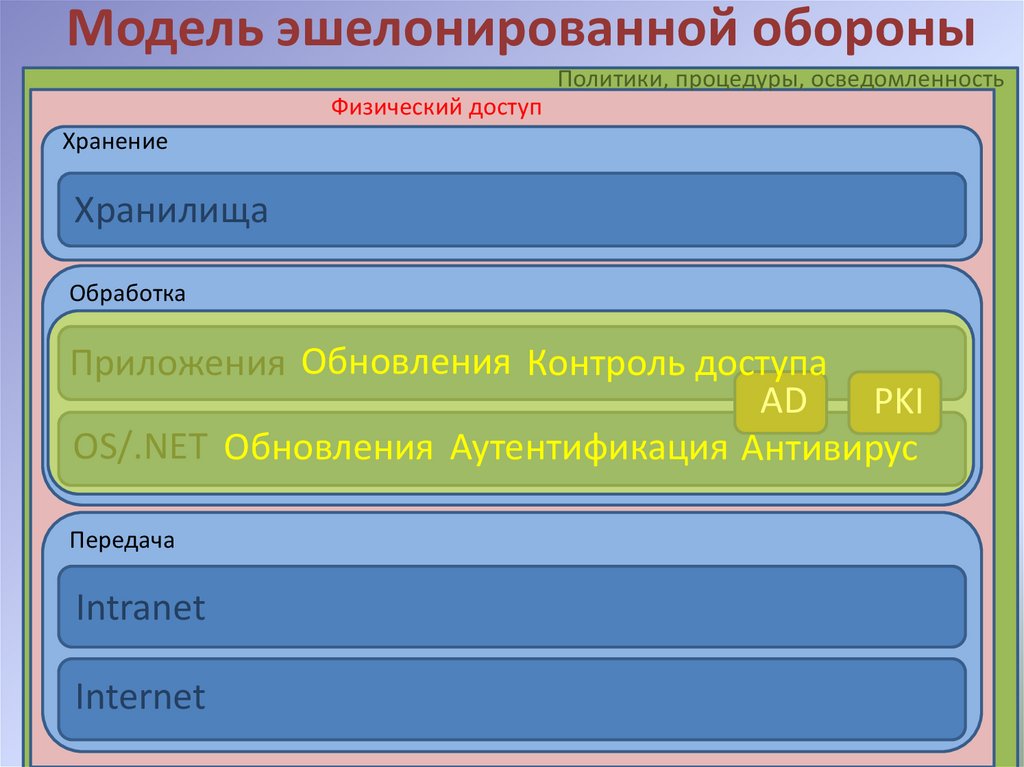

Модель эшелонированной обороныПолитики, процедуры, осведомленность

Физический доступ

Хранение

Хранение

Хранилища

Обработка

Обновления Контроль доступа

Приложения

Хранение

AD

PKI

OS/.NET Обновления Аутентификация Антивирус

Передача

Intranet

редача

Internet

164.

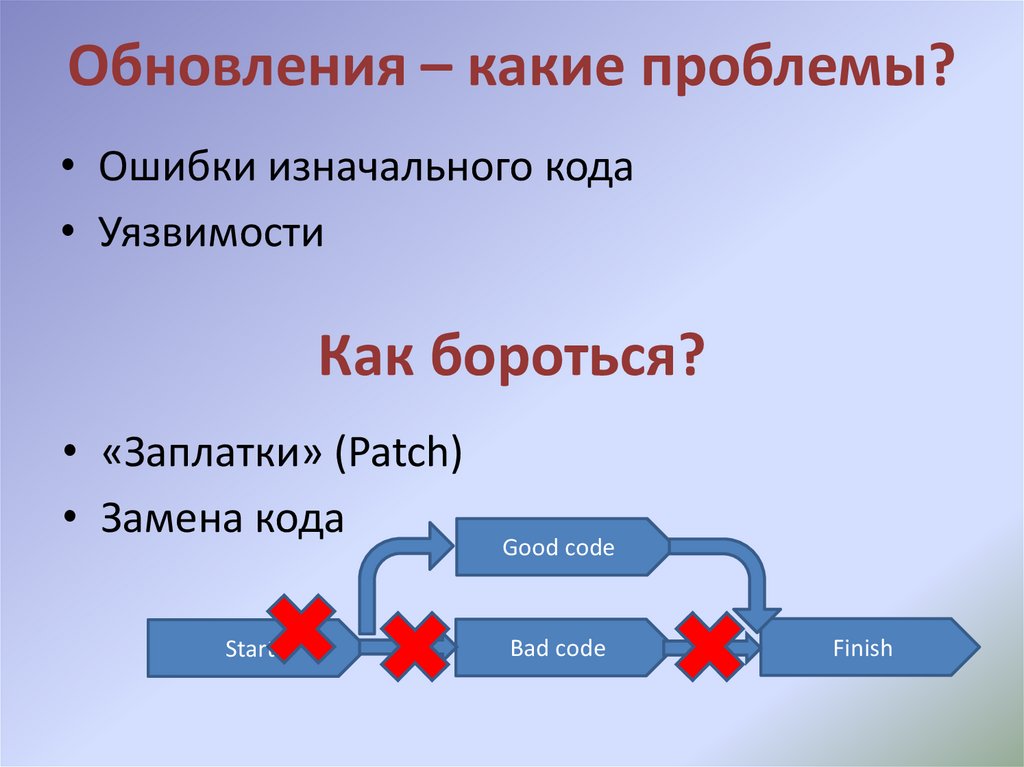

Обновления – какие проблемы?• Ошибки изначального кода

• Уязвимости

Как бороться?

• «Заплатки» (Patch)

• Замена кода

Start

Good code

Bad code

Finish

165.

Все ли изменения нужны?• Security – ДА!!!

• …

• Feature-pack – Нет!

166.

Центр обновлений Windows167.

Типы атакАтака

Характеристики

Eavesdropping

«Подсматривание» коммуникаций.

Data Modification

Изменение пакетов данных.

Identity Spoofing

Атака с чужого адреса или под чужой личиной.

Password Based

Получение чужого пароля.

Denial of Service

Прекращение нормальной работы объекта-цели.

Man in the Middle

«Испорченый телефон».

Compromised Key

Добыча чужого ключа.

Sniffer

Мониторинг сети.

Application Layer

Атака на приложение.

168.

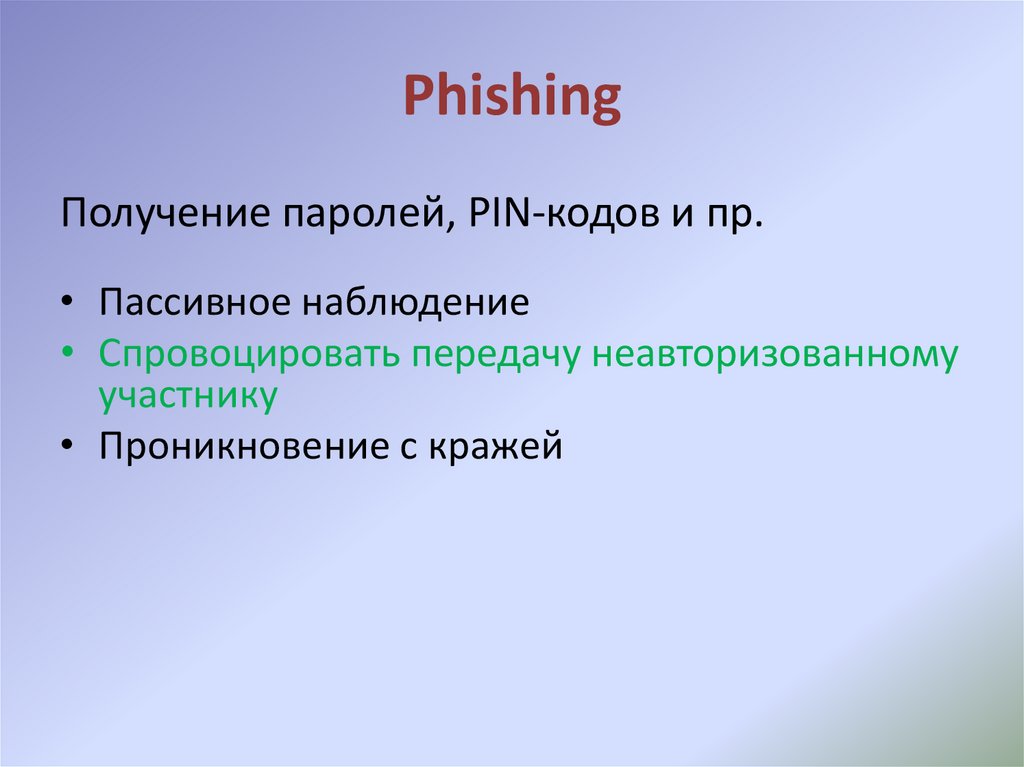

PhishingПолучение паролей, PIN-кодов и пр.

• Пассивное наблюдение

• Спровоцировать передачу неавторизованному

участнику

• Проникновение с кражей

169.

USB-флэш атака• Из 30 разбросанных по территории

предприятия флэшек 20 «откликнулись» в

течении часа

170.

Вирус• Репликатор

• Маскировщик (полиморфизм)

• Тело вируса

Программа-акцептор

-

Файлы

Система

Загрузочная зона

Макровирусы

Тело Репл Маск Вирус

Программа-донор

171.

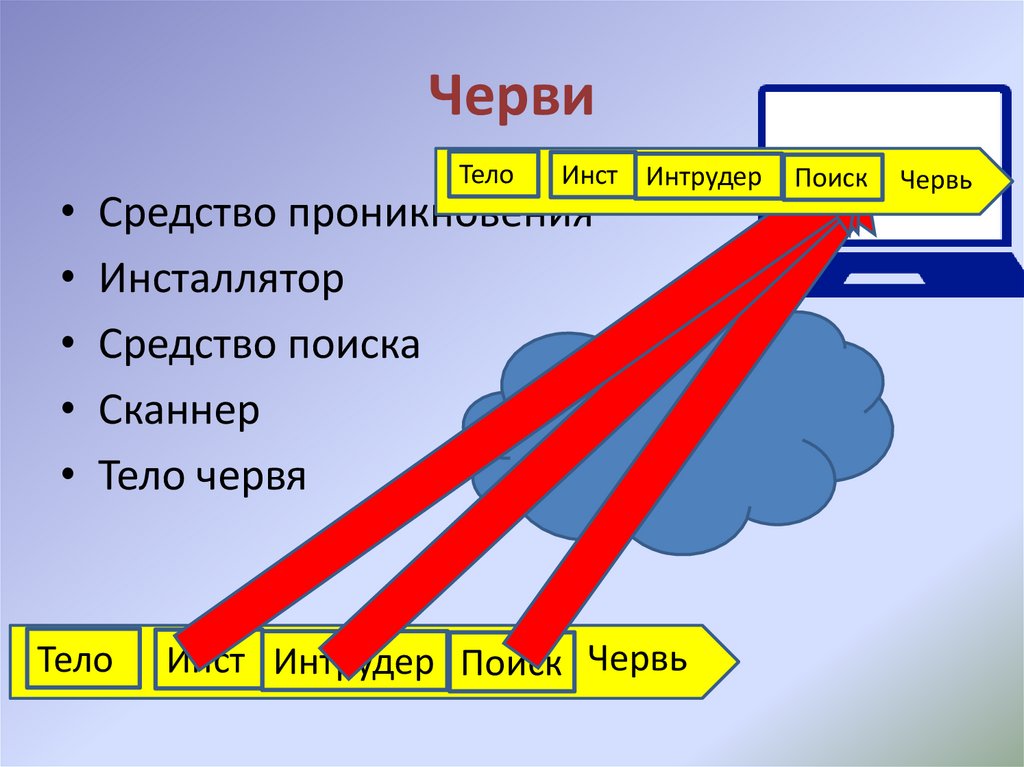

ЧервиТело

Инст Интрудер

Средство проникновения

Инсталлятор

Средство поиска

Сканнер

Тело червя

Тело

Инст Интрудер Поиск Червь

Поиск

Червь

172.

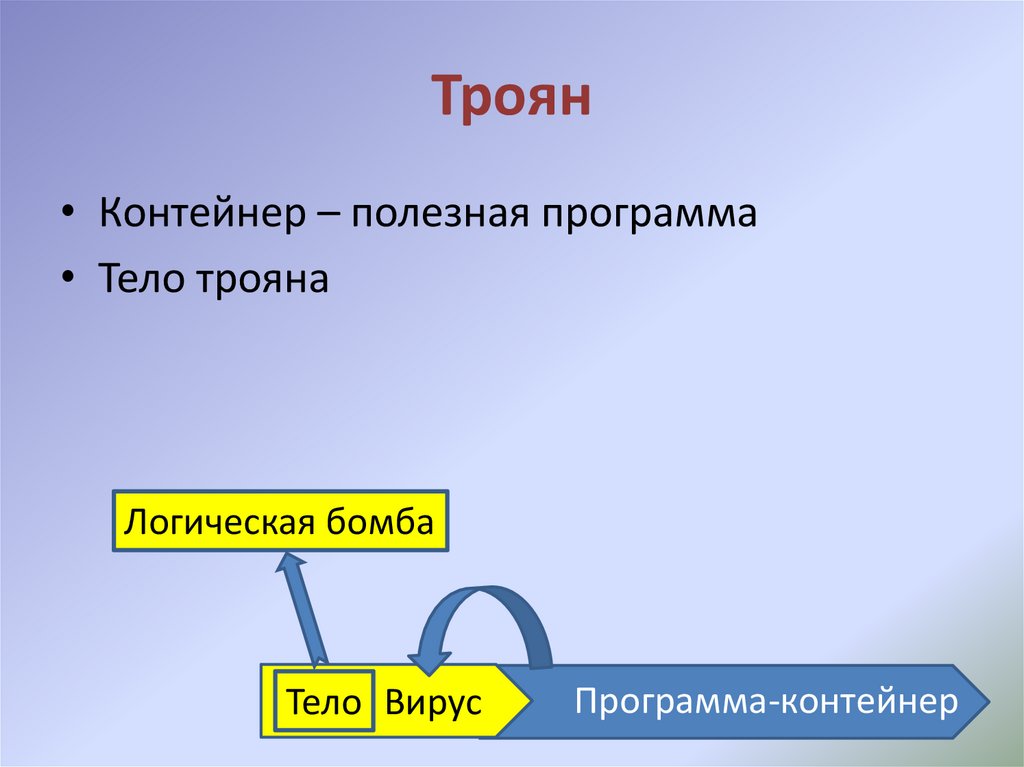

Троян• Контейнер – полезная программа

• Тело трояна

Логическая бомба

Тело Вирус

Программа-контейнер

173.

Root Kit• Встраивается на уровне драйверов

операционной системы

• Очень сложно обнаружить

174.

Методы обнаружения угроз ПООбнаружение по маске – сканирование

Анализ логов

Обнаружение по маске при запуске ПО

Поведенческий анализ «на лету»

Принцип минимальных привилегий

175.

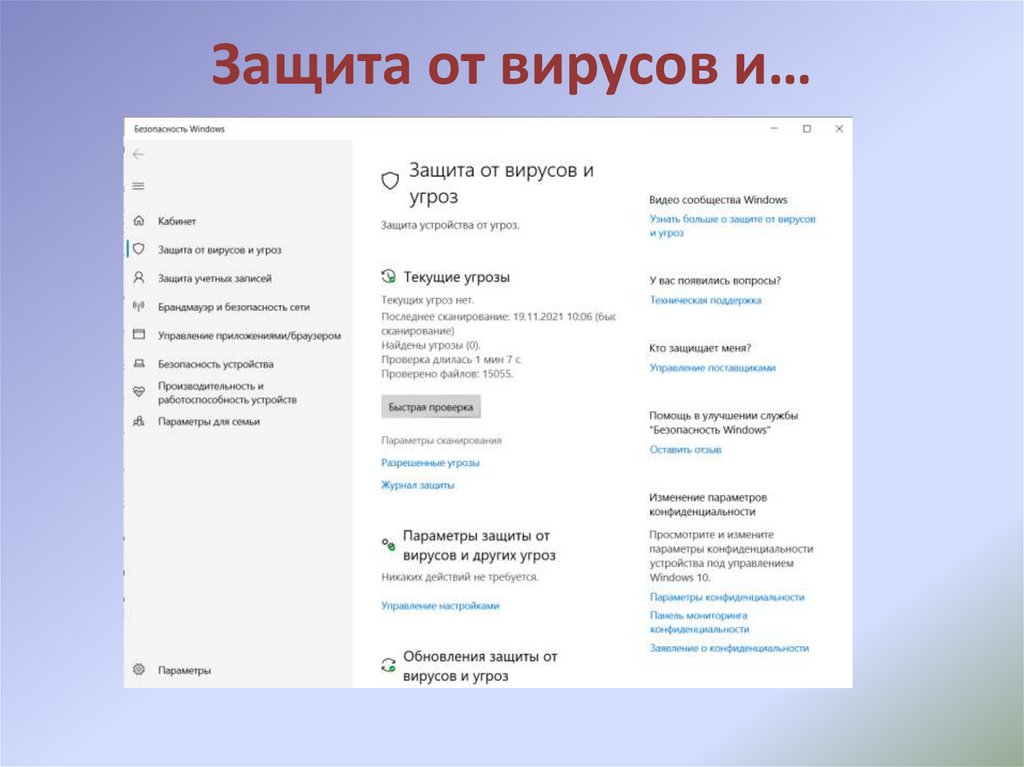

Защита от вирусов и…176.

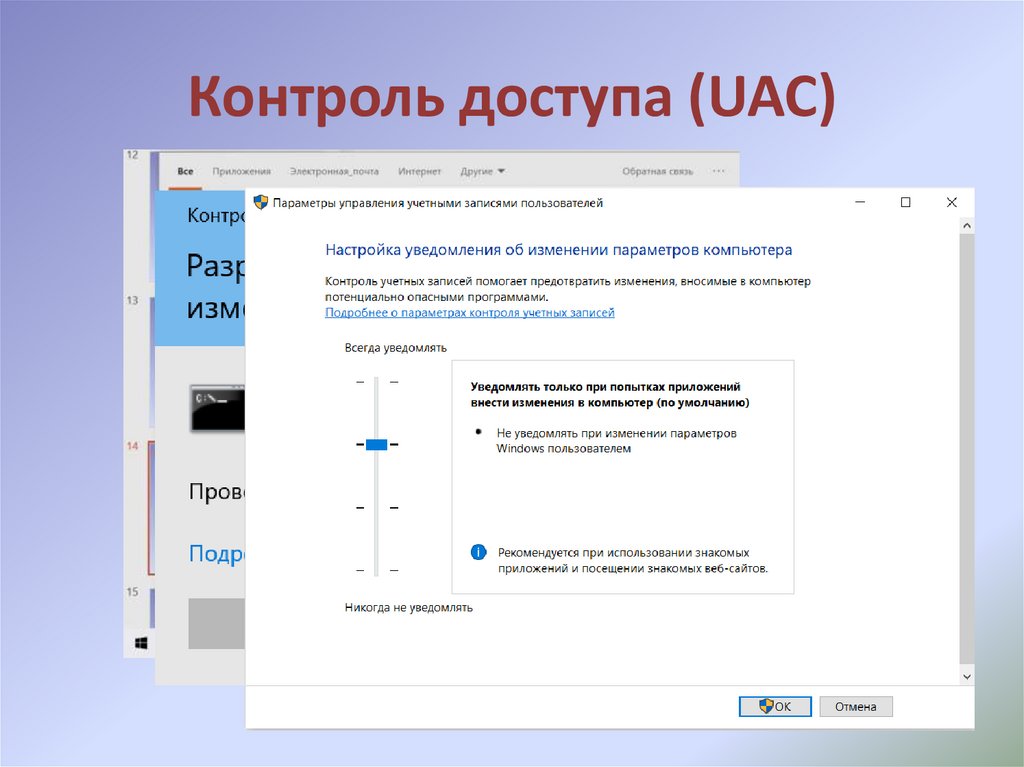

Контроль доступа (UAC)177.

Обеспечение качества кодав ходе разработки

178.

Модель угроз STRIDESpoofing

Работа от чужого имени

Tampering

Неавторизованное изменение данных

Repudiation

Возможность «отбрехаться» от того, что что-то

сделал нехорошее

Information

disclosure

Несанкционированное раскрытие

информации

Denial of

service

Приложение делается недоступным

Elevation of

privilege

Получение полномочий привилегированного

пользователя