Similar presentations:

Презентация урок 18_

1. ТЕМА УРОКА № 18: Информационная безопасность. Меры безопасности при работе в сети – пароли, учетные записи, аутентификация,

биометрическая аутентификация.Контрольная работа.

Цели обучения:

1. объяснять значения терминов "информационная

безопасность", "конфиденциальность", "целостность" и

"доступность";

2. оценивать необходимость шифрования данных;

2.

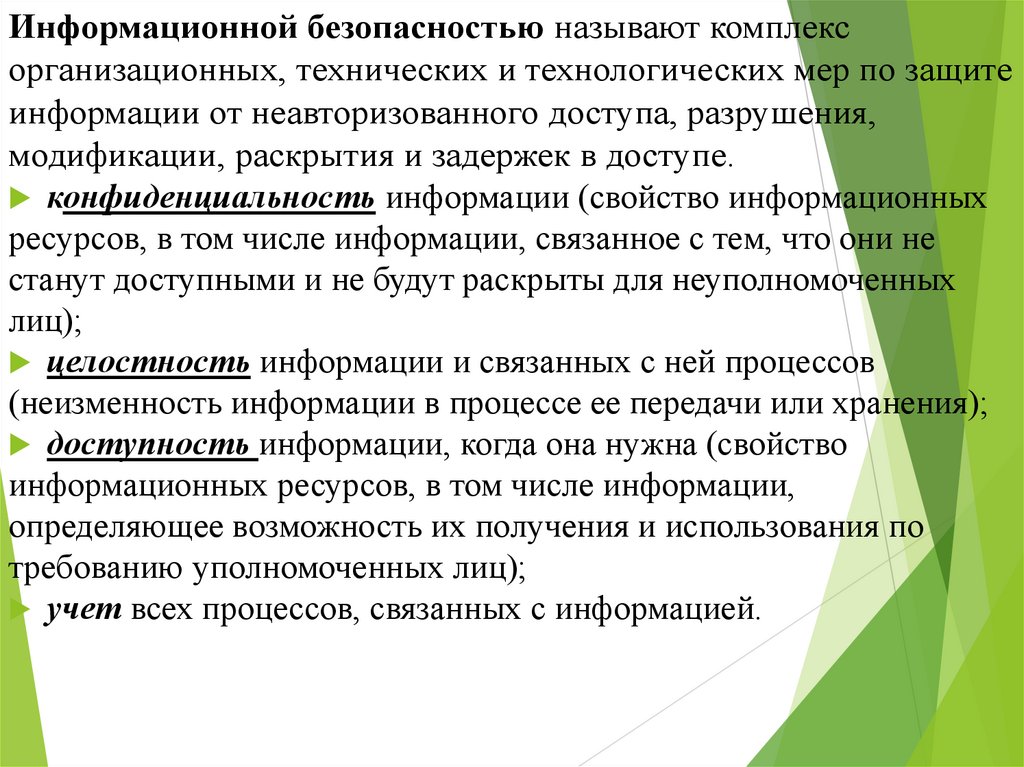

Информационной безопасностью называют комплексорганизационных, технических и технологических мер по защите

информации от неавторизованного доступа, разрушения,

модификации, раскрытия и задержек в доступе.

конфиденциальность информации (свойство информационных

ресурсов, в том числе информации, связанное с тем, что они не

станут доступными и не будут раскрыты для неуполномоченных

лиц);

целостность информации и связанных с ней процессов

(неизменность информации в процессе ее передачи или хранения);

доступность информации, когда она нужна (свойство

информационных ресурсов, в том числе информации,

определяющее возможность их получения и использования по

требованию уполномоченных лиц);

учет всех процессов, связанных с информацией.

3.

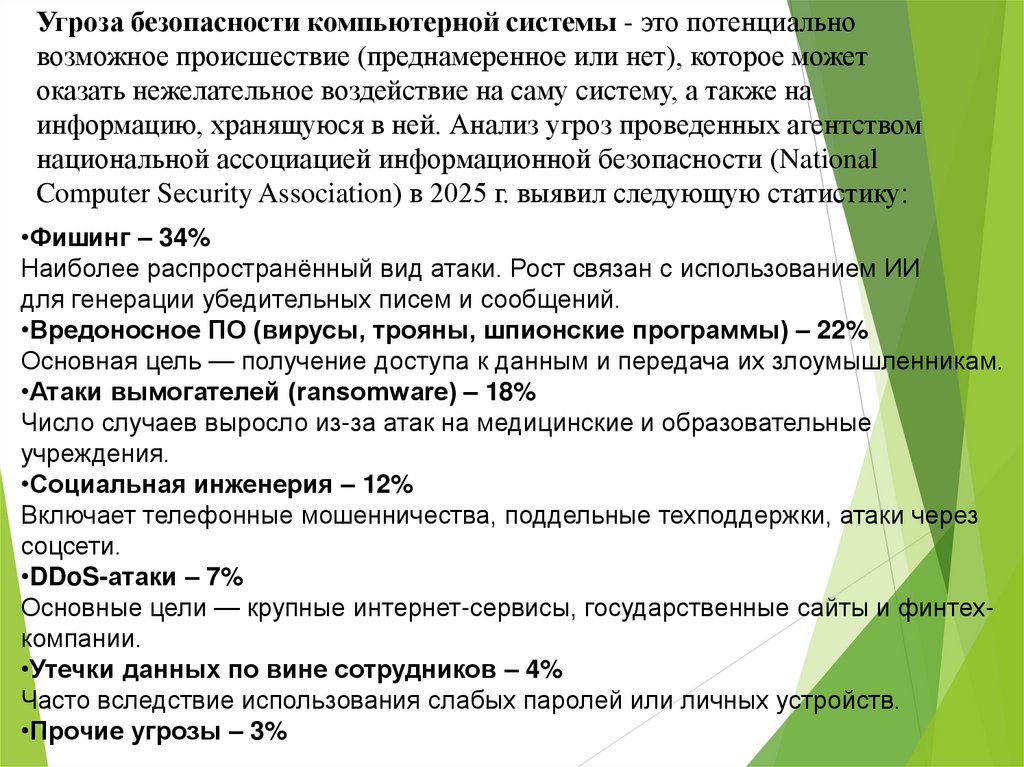

Угроза безопасности компьютерной системы - это потенциальновозможное происшествие (преднамеренное или нет), которое может

оказать нежелательное воздействие на саму систему, а также на

информацию, хранящуюся в ней. Анализ угроз проведенных агентством

национальной ассоциацией информационной безопасности (National

Comрuter Security Association) в 2025 г. выявил следующую статистику:

•Фишинг – 34%

Наиболее распространённый вид атаки. Рост связан с использованием ИИ

для генерации убедительных писем и сообщений.

•Вредоносное ПО (вирусы, трояны, шпионские программы) – 22%

Основная цель — получение доступа к данным и передача их злоумышленникам.

•Атаки вымогателей (ransomware) – 18%

Число случаев выросло из-за атак на медицинские и образовательные

учреждения.

•Социальная инженерия – 12%

Включает телефонные мошенничества, поддельные техподдержки, атаки через

соцсети.

•DDoS-атаки – 7%

Основные цели — крупные интернет-сервисы, государственные сайты и финтехкомпании.

•Утечки данных по вине сотрудников – 4%

Часто вследствие использования слабых паролей или личных устройств.

•Прочие угрозы – 3%

4. Основные угрозы при работе в сети:

Вирусы и вредоносное ПОФишинг

Кибератаки

Кража учетных данных

Социальная инженерия

Перехват и подслушивание данных (сниффинг)

Зловредные рекламные объявления

Несанкционированный доступ

5.

- Фишинг:Описание: Мошеннические попытки получения конфиденциальной

информации (логины, пароли, банковские данные) путем выдачи

себя за доверенный источник. Часто реализуется через поддельные

электронные письма или веб-сайты.

Примеры: Поддельные электронные письма от "банка", запросы на

обновление учетной записи от "социальной сети".

- Кибератаки:

Описание: представляют собой действия, направленные на

нарушение, разрушение или несанкционированный доступ к

информационным системам и данным.

Примеры: Перехват данных при подключении к публичным Wi-Fi

сетям. Извлечение данных из базы данных веб-сайта через поле

поиска.

- Кража учетных данных:

Описание: Получение логинов и паролей для несанкционированного

доступа к учетным записям пользователей.

Примеры: Фальшивые страницы входа, кейлоггеры,

записывающие нажатия клавиш.

6.

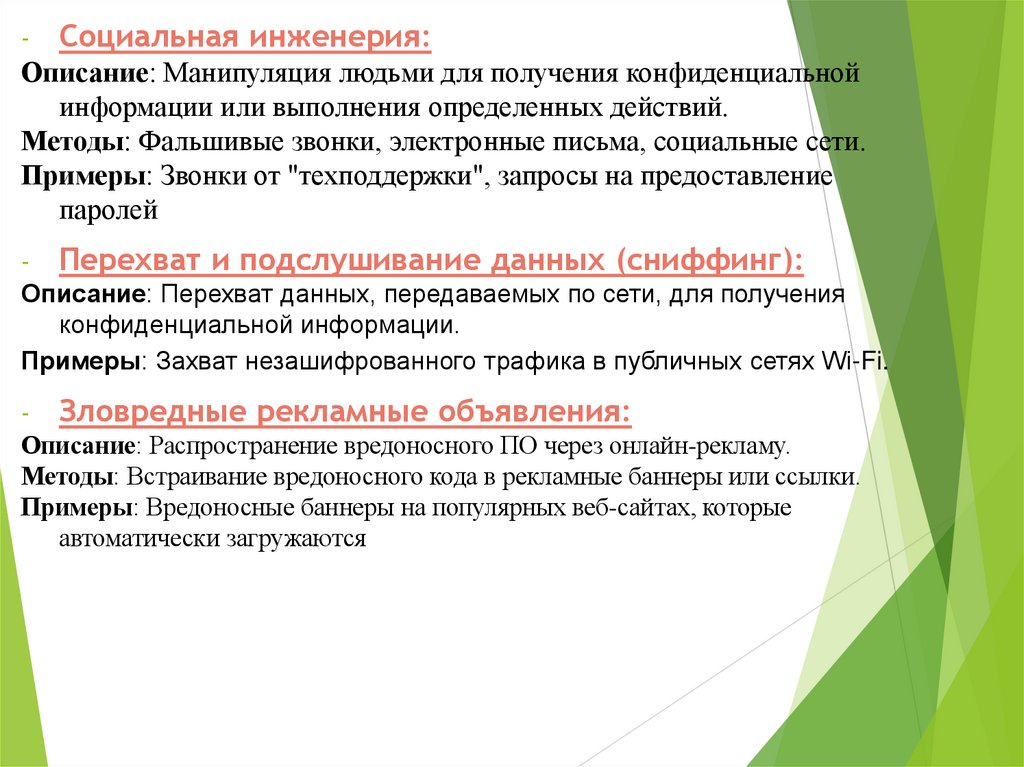

-Социальная инженерия:

Описание: Манипуляция людьми для получения конфиденциальной

информации или выполнения определенных действий.

Методы: Фальшивые звонки, электронные письма, социальные сети.

Примеры: Звонки от "техподдержки", запросы на предоставление

паролей

- Перехват и подслушивание данных (сниффинг):

Описание: Перехват данных, передаваемых по сети, для получения

конфиденциальной информации.

Примеры: Захват незашифрованного трафика в публичных сетях Wi-Fi.

- Зловредные рекламные объявления:

Описание: Распространение вредоносного ПО через онлайн-рекламу.

Методы: Встраивание вредоносного кода в рекламные баннеры или ссылки.

Примеры: Вредоносные баннеры на популярных веб-сайтах, которые

автоматически загружаются

7. Несанкционированный доступ

Несанкционированный доступ - действия,нарушающие установленный порядок

доступа или правила разграничения,

доступ к программам и данным, который

получают абоненты, которые не прошли

регистрацию и не имеют права на

ознакомление или работу с этими

ресурсами. Для предотвращения

несанкционированного доступа

осуществляется контроль доступа.

Закон Республики Казахстан О персональных данных и их

защите от 11.12.23 г. (с изменениями и дополнениями по

состоянию на 11.02.2024 г.)

8. Задание 1 Запишите основные меры безопасности при работе в сети: (28 баллов)

№1

2

3

4

5

6

7

Меры безопасности при работе в сети:

4 балла, за каждый

верный ответ

9.

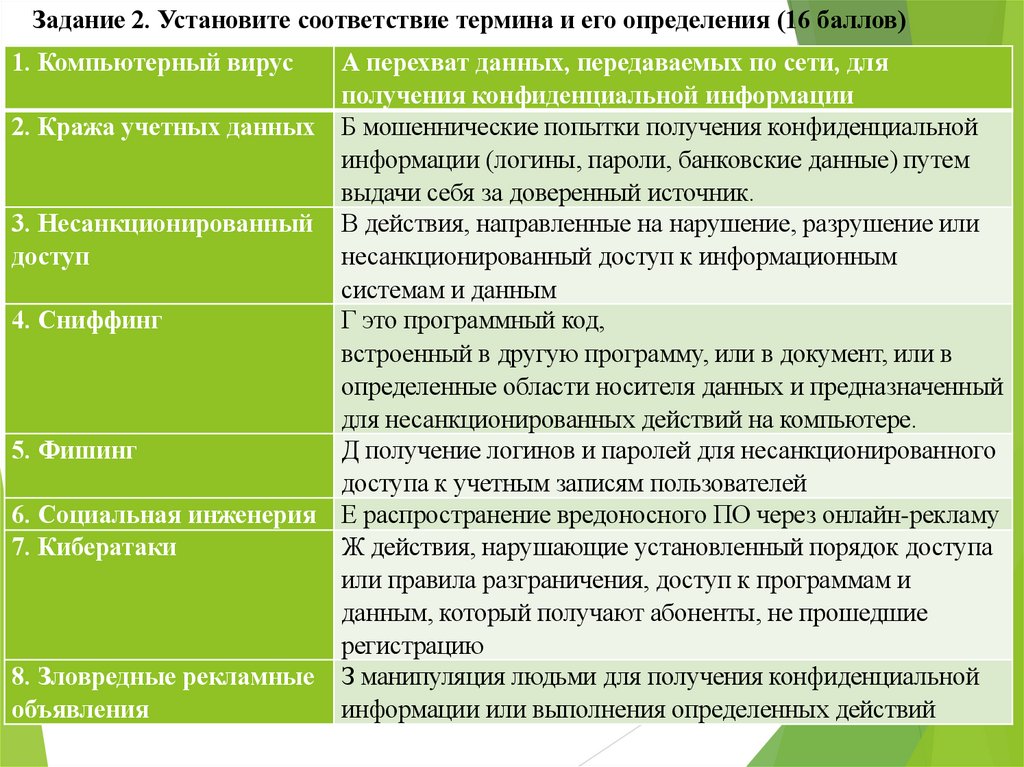

Задание 2. Установите соответствие термина и его определения (16 баллов)1. Компьютерный вирус

А перехват данных, передаваемых по сети, для

получения конфиденциальной информации

2. Кража учетных данных Б мошеннические попытки получения конфиденциальной

информации (логины, пароли, банковские данные) путем

выдачи себя за доверенный источник.

3. Несанкционированный В действия, направленные на нарушение, разрушение или

доступ

несанкционированный доступ к информационным

системам и данным

4. Сниффинг

Г это программный код,

встроенный в другую программу, или в документ, или в

определенные области носителя данных и предназначенный

для несанкционированных действий на компьютере.

5. Фишинг

Д получение логинов и паролей для несанкционированного

доступа к учетным записям пользователей

6. Социальная инженерия Е распространение вредоносного ПО через онлайн-рекламу

7. Кибератаки

Ж действия, нарушающие установленный порядок доступа

или правила разграничения, доступ к программам и

данным, который получают абоненты, не прошедшие

регистрацию

8. Зловредные рекламные З манипуляция людьми для получения конфиденциальной

объявления

информации или выполнения определенных действий

10. Защита с использованием паролей

Для защиты от несанкционированного доступа к программам иданным, хранящимся на компьютере, используются пароли.

Компьютер разрешает доступ к своим ресурсам только тем

пользователям, которые зарегистрированы и ввели

правильный пароль.

"пароль - это секретный набор различных символов, позволяющий

определить

законного пользователя и его права на работу в

компьютерной системе".

Общая идея такая: самый лучший пароль - случайный и

бессмысленный набор символов.

Регулярно меняйте пароли. Это может ввести злоумышленников в

заблуждение. Чем надежнее пароль, тем дольше можно его

использовать.

Используйте менеджеры паролей для хранения и генерации

сложных комбинаций.

11. Учетные записи

Учетные записи различаются уровнем полномочий(привилегий, прав) — набором действий, которые

обладатель данной учетной записи может выполнять в

системе.

Обычно учетные записи разделяют на:

административные- обладающие максимальными

привилегиями

пользовательские, набор полномочий для которых

позволяет нормально работать в системе, но не

разрешает выполнять какие-либо критичные с точки

зрения безопасности данных операции, например

форматировать разделы жесткого диска или менять

настройки сети

12.

К средствам информационной безопасности относятсяаутентификация идентификация, авторизация.

Объектами и субъектами идентификации и

аутентификации могут быть люди (абоненты конечных

терминалов, операторы), технические средства, носители

информации, документы и др.

Идентификация - это присвоение какому-либо объекту

или субъекту уникального имени (Login, LoginName,

UserName) или образа. По этому имени осуществляется

отождествление истинного пользователя при обращении

пользователя к определенному сервису.

Идентификатор — имя, под которым зарегистрирован

пользователь в проверяющей его информационной

системе.

13.

Авторизация — операция проверки разрешений и прав,предоставленных пользователю.

В ЭК в процессе авторизации может устанавливаться

кредитоспособность клиента. К дальнейшим операциям

после авторизации клиент допускается лишь при наличии

у него необходимой для покупки товара или услуги

суммы денег. Такую авторизацию осуществляют

электронные платежные системы.

Аутентификация - это подтверждение (установление)

подлинности объекта или субъекта взаимодействия в

информационной сети по предъявляемому

идентификатору.

14.

Аутентификация: виды, преимущества и недостатки1.Парольная аутентификация:

1. Преимущества: Простота использования.

2. Недостатки: Уязвимость к взлому, фишингу.

2.Двухфакторная аутентификация (2FA):

1. Преимущества: Высокий уровень безопасности.

2. Недостатки: Требует дополнительного устройства

(телефон).

3.Биометрическая аутентификация (отпечаток пальца,

лицо):

1. Преимущества: Удобство, невозможно забыть.

2. Недостатки: Риск компрометации биометрических

данных.

4.Аутентификация через токены (USB-ключи):

1. Преимущества: Физическая защита данных.

2. Недостатки: Возможность утери токена.

15. Надежные пароли: что это такое и как их создать

Надежный пароль – это уникальная комбинация символов, котораясложно поддается угадыванию и взлому. Он защищает учетные записи от

несанкционированного доступа.

Задание 3. (26 баллов) Запишите требования к надежному паролю:

№

Требования

1

2

3

4

5

Приведите примеры: (6 баллов)

Надежный пароль Ненадежный пароль-

4 балла за каждый верный

ответ

16. Биометрические системы защиты

В настоящее время для защиты отнесанкционированного доступа к информации все

более часто используются биометрические

системы идентификации.

Биометрическая идентификация - это способ

идентификации личности по отдельным

специфическим биометрическим признакам

(идентификаторам), присущим конкретному

человеку.

17.

Задание 4. (20 баллов) Запишите виды биометрическихсистем защиты личных данных

№

1

2

3

4

5

Вид биометрической системы защиты

личных данных

5 баллов если,

верно, за каждый

ответ

18. Вирусы и вредоносное ПО

Компьютерный вирус – это программный код,встроенный в другую программу, или в документ,

или в определенные области носителя данных и

предназначенный для несанкционированных

действий на компьютере.

19.

УСТАНОВКА И ИСПОЛЬЗОВАНИЕ АНТИВИРУСНОГОПРОГРАММНОГО ОБЕСПЕЧЕНИЯ

Антивирусное программное обеспечение (антивирус) играет ключевую

роль в защите компьютеров и других устройств от вредоносных программ,

таких как вирусы, трояны, черви, шпионские программы и вымогатели.

informatics

informatics