Similar presentations:

Metody-i-sredstva-zashity-informacii-Strategiya-2024

1.

# Методы и средства защиты информации: Стратегия 2024Комплексный анализ современных киберугроз, инструментов защиты и

стратегий обеспечения цифровой устойчивости в условиях глобальной

трансформации.

2.

# Основы ИБ: Триада CIAКонфиденциальность

Защита от несанкционированного

доступа к данным.

Аутентификация

Подтверждение подлинности

субъекта доступа.

Целостность

Гарантия неизменности и

достоверности информации.

Доступность

Бесперебойный доступ для

авторизованных лиц.

3.

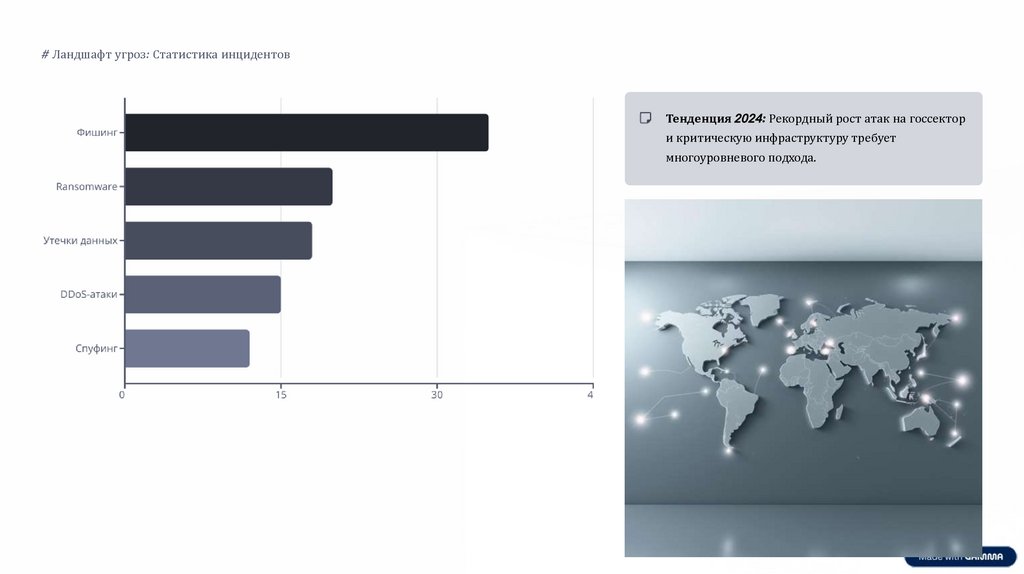

# Ландшафт угроз: Статистика инцидентовТенденция 2024: Рекордный рост атак на госсектор

и критическую инфраструктуру требует

многоуровневого подхода.

4.

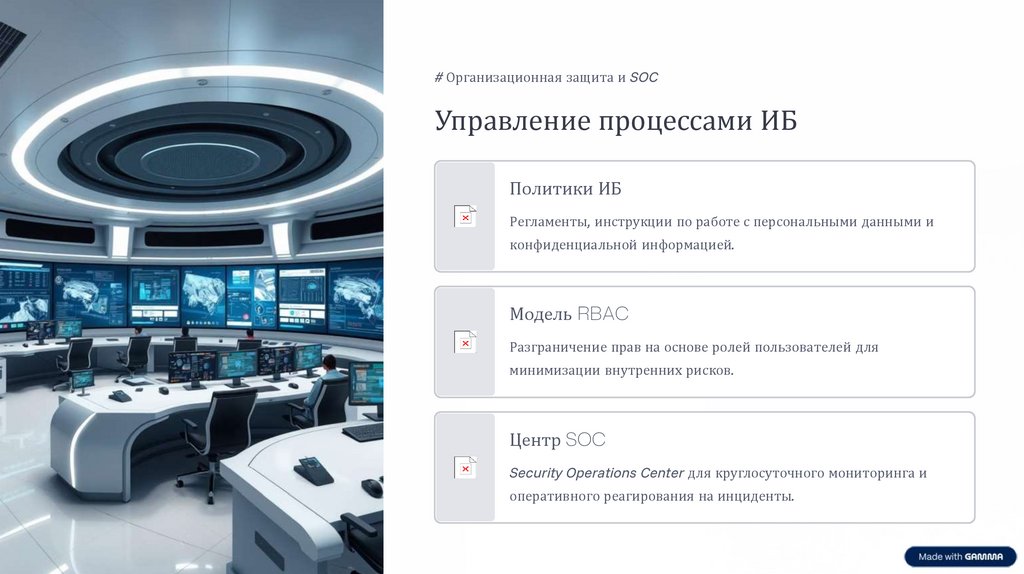

# Организационная защита и SOCУправление процессами ИБ

Политики ИБ

Регламенты, инструкции по работе с персональными данными и

конфиденциальной информацией.

Модель RBAC

Разграничение прав на основе ролей пользователей для

минимизации внутренних рисков.

Центр SOC

Security Operations Center для круглосуточного мониторинга и

оперативного реагирования на инциденты.

5.

# Технический арсенал: Программы и ЖелезоАппаратные средства

Программные средства

Модули доверенной загрузки (АПМДЗ)

DLP-системы (SearchInform)

Шифрующие маршрутизаторы

VPN-шлюзы (Континент)

Экранированные помещения

Биометрическая аутентификация

6.

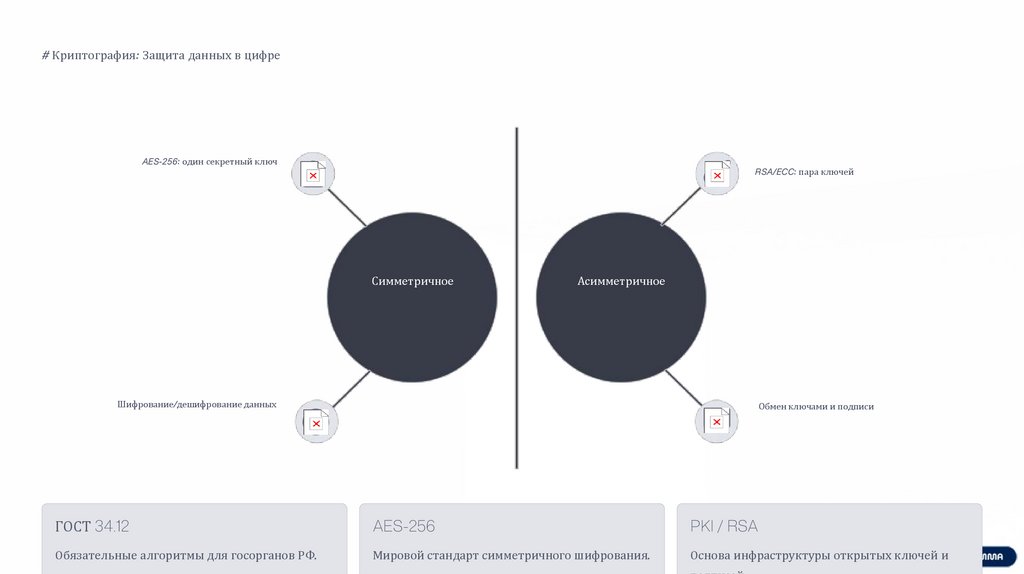

# Криптография: Защита данных в цифреAES-256: один секретный ключ

RSA/ECC: пара ключей

Симметричное

Асимметричное

Шифрование/дешифрование данных

Обмен ключами и подписи

ГОСТ 34.12

AES-256

PKI / RSA

Обязательные алгоритмы для госорганов РФ.

Мировой стандарт симметричного шифрования.

Основа инфраструктуры открытых ключей и

7.

# Эшелонированная программная оборонаАнтивирусы, Firewall и IDS/IPS

Антивирусы

Firewall (МСЭ)

IDS/IPS

Kaspersky, Dr.WEB. Защита от

Фильтрация трафика на уровнях OSI 3–

Snort, Suricata. Обнаружение и

вредоносного ПО и мониторинг

7. Cisco ASA, pfSense.

блокирование вторжений в реальном

процессов.

времени.

8.

# Резервное копирование: Последний рубежСтратегия выживания данных

3 Копии данных

Основная и две резервных для надежности.

2 Типа носителей

Например: Облако + NAS или SSD + Лента.

1 Копия удаленно

Хранение вне основного офиса/дома на случай ЧП.

Методы: Полное, Дифференциальное и Инкрементное копирование.

9.

# Человеческий фактор и Культура ИБЧеловек — самое слабое звено

Чему учить персонал?

Методы тренировки

Гигиена паролей (MFA)

Киберучения (Red vs Blue Team)

Распознавание фишинга

Симуляция фишинговых атак

Безопасность USB-носителей

Пентесты (тесты на проникновение)

Обучение снижает риск инцидентов на 40–60%.

10.

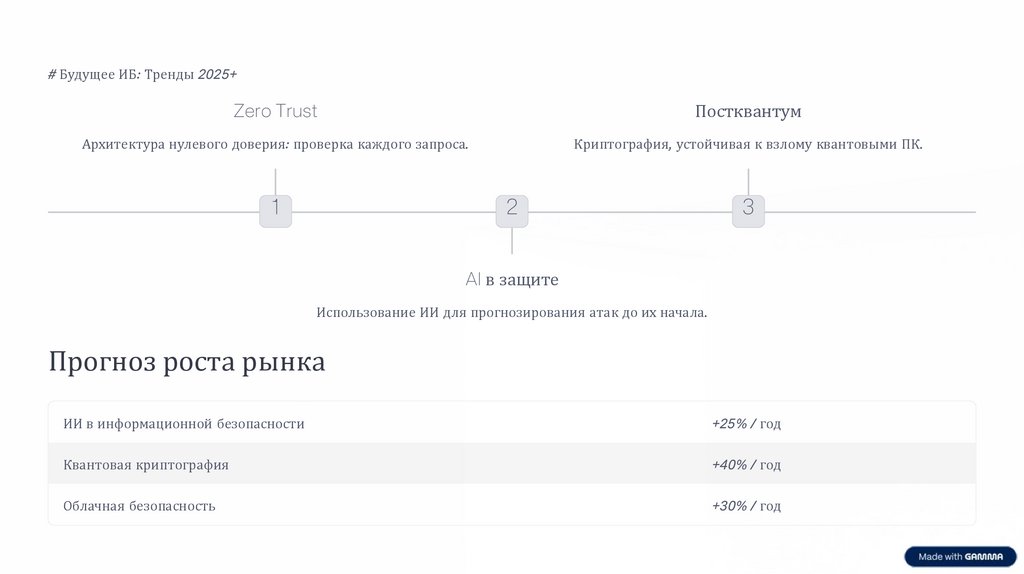

# Будущее ИБ: Тренды 2025+Zero Trust

Постквантум

Архитектура нулевого доверия: проверка каждого запроса.

Криптография, устойчивая к взлому квантовыми ПК.

1

2

3

AI в защите

Использование ИИ для прогнозирования атак до их начала.

Прогноз роста рынка

ИИ в информационной безопасности

+25% / год

Квантовая криптография

+40% / год

Облачная безопасность

+30% / год

informatics

informatics