Similar presentations:

Способы распределения ключей

1. Способы распределения ключей

Задание. Составить конспектСпособы распределения ключей

1. Непосредственный обмен ключами пользователями.

2. Распределение ключей с использованием ЦРК (центра

распределения ключей).

3. Распределение ключей с использованием ЦРК на

начальном этапе.

4. Распределение ключей с использованием односторонних

функции.

Характеристики способов распределения

•Время распределения ключей

•Объем памяти, необходимый для хранения ключей

•Объем доставляемой ключевой информации

•Устойчивость

2. Распределение ключей с использованием ЦРК

Каждый из участников сеанса А и В имеет мастер-ключ Ki для объекта I (I = A;B), известный только ему и ЦРК. Эти мастер-ключи генерируются в ЦРК и

распределяются каждому объекту при личном контакте. Мастер-ключ

используется для шифрования сеансового ключа, когда последний передается по сети. Сеансовый ключ Ks генерируется в ЦРК и используется

участниками сеанса А и В для защиты сообщений при передаче по линиям

связи. Для предотвращения фальсифицированных повторных вызовов на

стадии распределения ключей в этом протоколе применяются отметки

времени Т.

Участник А инициирует фазу распределения ключей, посылая в ЦРК по сети

идентификаторы IDA и IDs :

(1) A→ ЦРК: IDA , IDS , EKA (IDB , ‘Прошу связь с B’).

Идентификатор IDA посылается в явном виде, поэтому менеджер ЦРК будет

знать, какой мастер-ключ необходим для расшифровывания зашифрованной

части сообщения. Для этого в ЦРК имеются таблицы идентификаторов и

соответствующих им мастер-ключей. Любая попытка злоумышленника

изменить IDA

приведет к получению неправильного ключа для

расшифрования и, следовательно, к выявлению нарушителя службой ЦРК.

3.

Если сообщение правильное, менеджер ЦРК разыскивает мастер-ключ KA, а такжевычисляет сеансовый ключ Ks . Затем участнику А посылается ответное сообщение:

(2) ЦРК → A: EKA (T, KS, IDB, EKB (T, KS, IDA)).

Это сообщение может расшифровать только А, поскольку оно зашифровано ключом

KA . Участник А проверяет отметку времени Т, чтобы убедиться, что это сообщение не

является повтором предыдущей процедуры распределения ключей. Идентификатор

IDA убеждает А, что действительно требуемый адресат был указан в сообщении (1).

Участник А сохраняет у себя сеансовый ключ KS и посылает участнику В часть

сообщения, зашифрованную мастер-ключом объекта В, а также случайное число r1 ,

зашифрованное сеансовым ключом KS :

(3) A → B: EKB (T, KS, IDA, EKS (r1).

В этом случае только участник В может расшифровать сообщение (3). Участник В

получает отметку времени Т, сеансовый ключ KS и идентификатор IDA . Если отметка

времени Т верна, то В уверен, что никто, кроме А, не может быть вызывающим

объектом. Фактически верная отметка времени и уникальный идентификатор

участника А, зашифрованные ключом KB , обеспечивают подтверждение

подлинности А по отношению к В. Далее В извлекает из сообщения случайное число

r1 , выполняя расшифрование сеансовым ключом KS . Для взаимного подтверждения

подлинности участник В посылает А сообщение, зашифрованное ключом KS и

содержащее некоторую функцию от случайного числа f(r1) , например, r1 - 1 :

(4) B → A: EKS (r1 - 1).

Если после расшифровывания сообщения (4) участник А получает правильный

результат, он знает, что объект на другом конце линии связи действительно В.

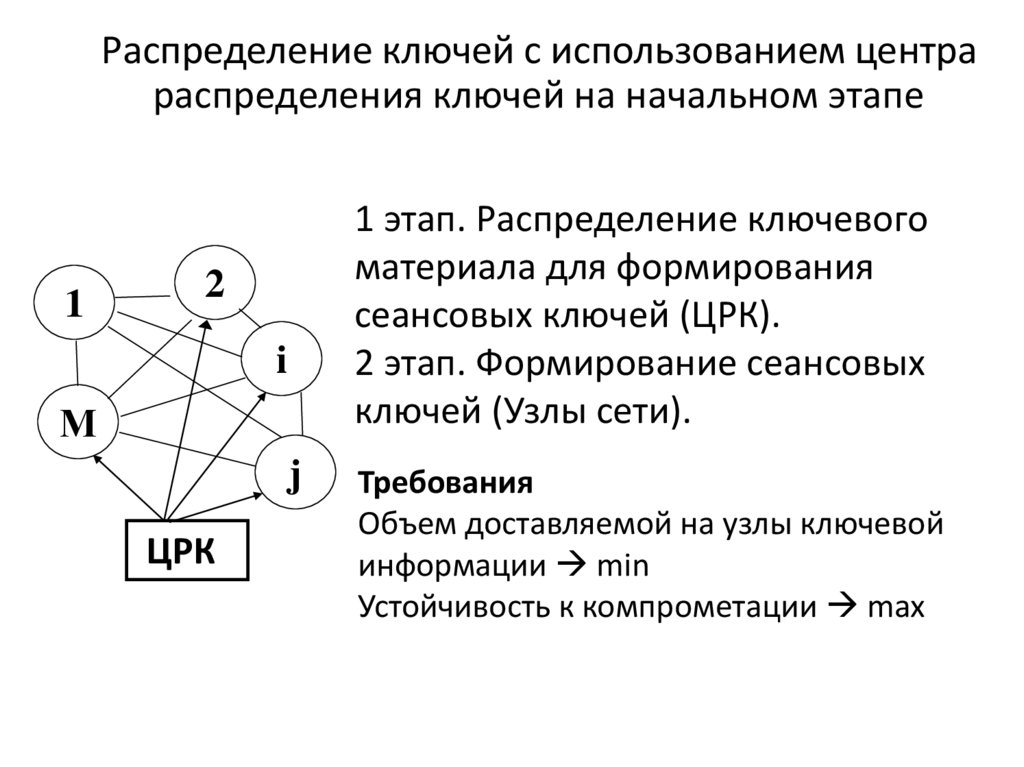

4. Распределение ключей с использованием центра распределения ключей на начальном этапе

11 этап. Распределение ключевого

материала для формирования

сеансовых ключей (ЦРК).

2 этап. Формирование сеансовых

ключей (Узлы сети).

2

i

М

j

ЦРК

Требования

Объем доставляемой на узлы ключевой

информации min

Устойчивость к компрометации max

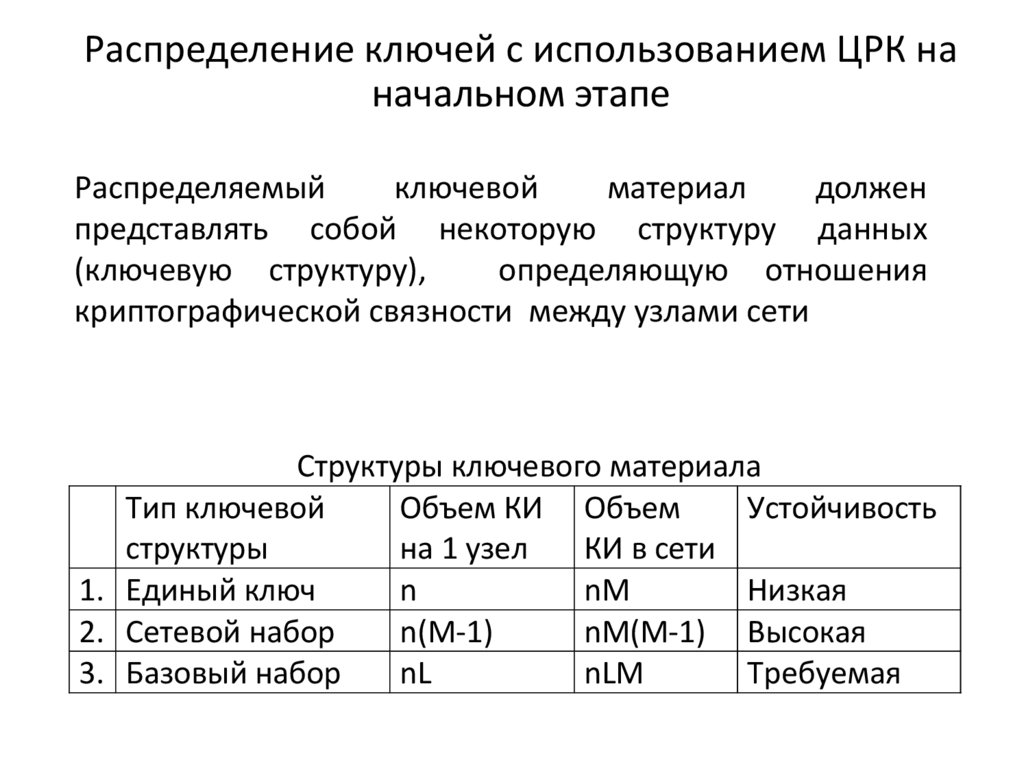

5. Распределение ключей с использованием ЦРК на начальном этапе

Распределяемыйключевой

материал

должен

представлять собой некоторую структуру данных

(ключевую структуру),

определяющую отношения

криптографической связности между узлами сети

Структуры ключевого материала

Тип ключевой

Объем КИ Объем

Устойчивость

структуры

на 1 узел

КИ в сети

1. Единый ключ

n

nM

Низкая

2. Сетевой набор

n(M-1)

nM(M-1) Высокая

3. Базовый набор

nL

nLM

Требуемая

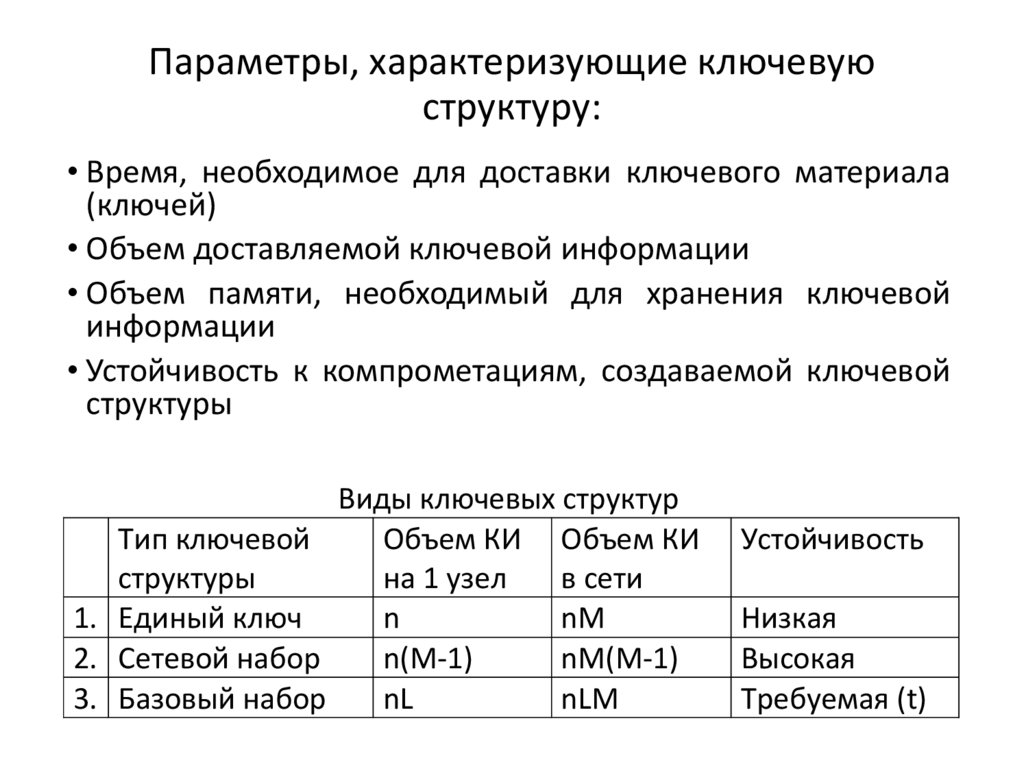

6. Параметры, характеризующие ключевую структуру:

• Время, необходимое для доставки ключевого материала(ключей)

• Объем доставляемой ключевой информации

• Объем памяти, необходимый для хранения ключевой

информации

• Устойчивость к компрометациям, создаваемой ключевой

структуры

Виды ключевых структур

Тип ключевой

Объем КИ Объем КИ

структуры

на 1 узел

в сети

1. Единый ключ

n

nM

2. Сетевой набор

n(M-1)

nM(M-1)

3. Базовый набор

nL

nLM

Устойчивость

Низкая

Высокая

Требуемая (t)

informatics

informatics