Similar presentations:

Защита информации при использовании цифровых финансовых инструментов

1.

Защита информациипри использовании

цифровых финансовых

инструментов

Подготовили:

студенты 2-ИНГТ-24ИНГТ-106

Ананьева О.Ю. Степанова А.А.

Преподаватель:

Андреева Н.В.

2.

Новая экономика — новые угрозы2

3.

ЦЕЛЬРазобраться, какие угрозы существуют

финансов и как от них защищаться.

для

цифровых

ЗАДАЧИ

1

Выявить основные типы кибератак, угрожающих

финансовому сектору.

2

Рассмотреть применение современных средств защиты

информации.

3

Проанализировать, какую роль в обеспечении

безопасности играет государство.

4

Проанализировать, какую роль в обеспечении

безопасности играет государство.

3

4.

Фишингвид интернет-мошенничества, при котором злоумышленники пытаются

выманить у жертвы личную информацию под видом официального

запроса: логины, пароли, данные банковской карты, номера

документов, коды подтверждения.

Таргетированный фишинг

когда атаку готовят против конкретного сотрудника.

Мошенники изучают его профили в социальных сетях, интересы, и

подбирают сообщение так, чтобы оно выглядело максимально

правдоподобно.

4

5.

Вредоносное программное обеспечениебанковские трояны

кража учётных данных для онлайнбанкинга

программы-вымогатели

блокирует доступ к данным, шифруя их

5

6.

DDoS-атаки Denial of Service «отказ в обслуживании»цель - сделать сервисы банка недоступными для клиентов.

Злоумышленники создают массированные атаки, перегружающие

серверы банков. Серверы не выдерживают такой нагрузки и

перестают отвечать.

мощнейшая за год DDoS-атака на сеть МТС была

одновременно из Турции, Испании, Польши, Эквадора и

Китая, нападение велось с 20 тысяч устройств, а хакеры

пытались взломать сеть оператора на протяжении 2 часов, но

им не удалось.

6

7.

Уязвимость в программном обеспеченииошибка, баг или неправильная настройка, которые снижают уровень

безопасности.

Злоумышленник может воспользоваться уязвимостью для получения

несанкционированного доступа, нарушения работы, кражи или

изменения данных.

в 2024 году хакеры взломали систему дистанционного

банковского обслуживания (ДБО) одного из крупных

российских банков и через поддельные платёжные поручения

перевели более 100 млн рублей на подконтрольные счета.

7

8.

RCE-атаки Remote Code Executionпозволяют злоумышленникам получить полный контроль над

системами банка.

Эти сложные атаки трудно обнаружить, и они могут долгое время

оставаться незамеченными.

Известны случаи, когда через

RCE-уязвимости хакеры месяцами контролировали

банковскую инфраструктуру, создавая

масштабные мошеннические схемы.

8

9.

Защитатехнические меры

организационные меры

государственное регулирование

Главная мера - многофакторная аутентификация

9

10.

Технические мерыКриптографическая защита данных

Информацию преобразуют

в специальный код, который

можно прочитать только с

помощью ключа. В России для

финансовых организаций

обязательно использование

средств криптозащиты,

соответствующих

стандартам ГОСТ

10

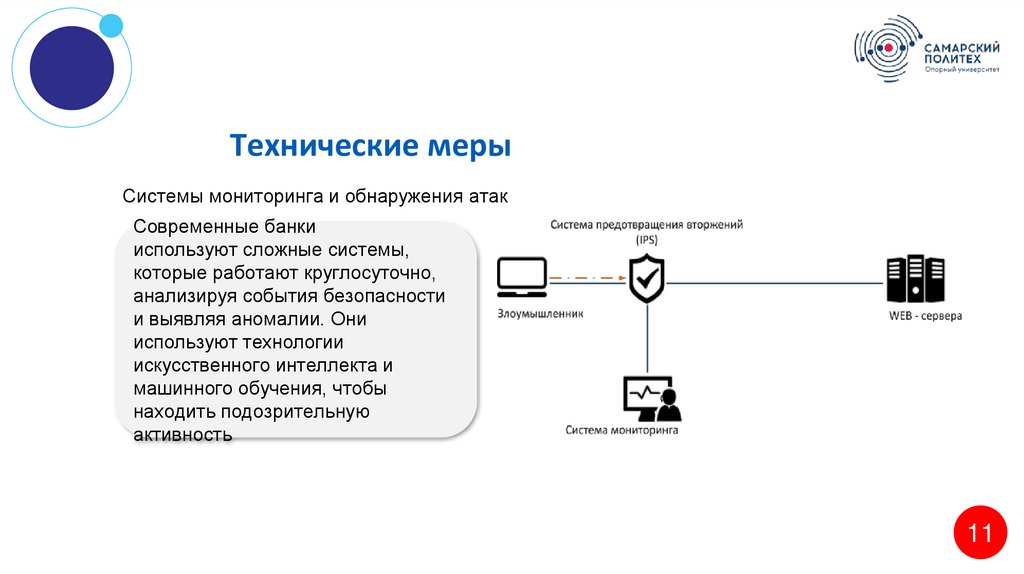

11.

Технические мерыСистемы мониторинга и обнаружения атак

Современные банки

используют сложные системы,

которые работают круглосуточно,

анализируя события безопасности

и выявляя аномалии. Они

используют технологии

искусственного интеллекта и

машинного обучения, чтобы

находить подозрительную

активность

11

12.

Системы защиты от утечек данных (DLP)следят за всеми каналами передачи информации в организации электронной почтой, мессенджерами, USB-портами. Если сотрудник

попытается отправить конфиденциальные данные наружу, система

заблокирует эту операцию

12

13.

Системы защиты от от DDoS-атакони фильтруют трафик и отсеивают ложные запросы, чтобы серверы

банка продолжали работать. Это позволяет обеспечить доступность

онлайн-сервисов даже во время масштабных атак. Клиенты могут

продолжать пользоваться услугами банка, даже не подозревая, что

происходит атака

13

14.

Организационные меры защитысертификацию ПО

принцип минимальных

прав

обучение персонала

защита от SIM-свопа

14

15.

Центральный Банк Российской Федерации главный регулятор финансового сектораустанавливает стандарты ИБ для финансового сектора

проводит проверки соблюдения стандартов

курирует ФинЦЕРТ: сбор данных об угрозах и предупреждение

банков

15

16.

ФСТЭК РоссииФедеральная служба по техническому и экспортному контролю

Устанавливает технические требования к защите.

защита критической информационной инфраструктуры (КИИ)

разрабатывает стандарты и методики, которые должны использоваться при построении систем

защиты

КИИ - информационные системы крупных банков, сбои в работе которых

могут серьезно повлиять на экономику страны

16

17.

Система ГосСОПКА Государственная система обнаружениягосударственная

система

обнаружения,

предупреждения

и

ликвидации

последствий

компьютерных

атак.

Обеспечивает

противодействие самым серьезным киберугрозам - кибершпионажу и

кибертерроризму

С 1 сентября 2025 года все субъекты КИИ обязаны

устанавливать специальные средства

обнаружения атак и взаимодействовать с этой системой

17

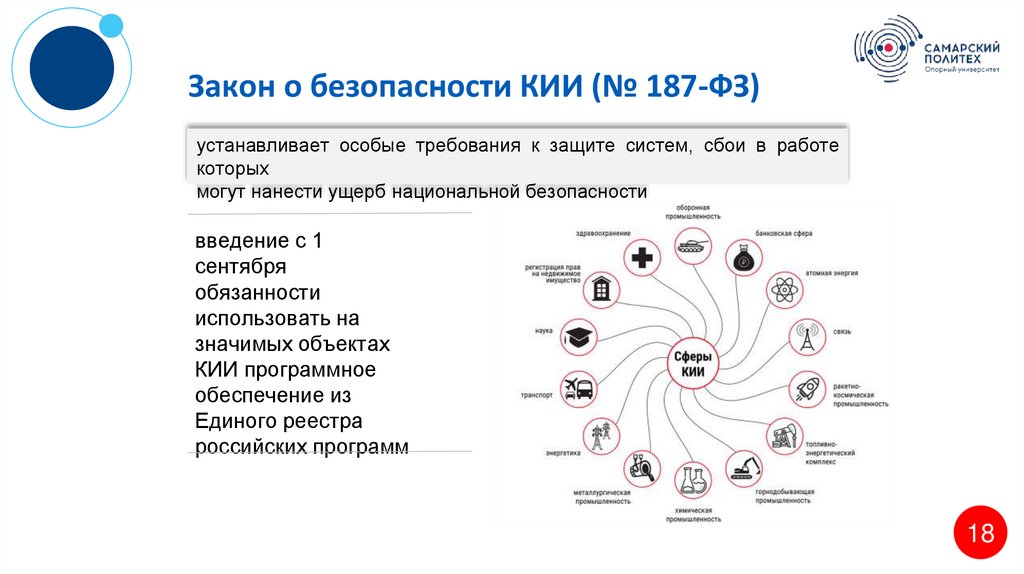

18.

Закон о безопасности КИИ (№ 187-ФЗ)устанавливает особые требования к защите систем, сбои в работе

которых

могут нанести ущерб национальной безопасности

введение с 1

сентября

обязанности

использовать на

значимых объектах

КИИ программное

обеспечение из

Единого реестра

российских программ

18

19.

Закон о персональных данных (№ 152-ФЗ)устанавливает правовые основы обработки персональных данных,

обязывая операторов обеспечивать их конфиденциальность и

безопасность

Оборотные штрафы — это

административные штрафы, размер

которых привязан к обороту компании

19

20.

Регуляторные акты Банка Россиирегламентирует применение криптографии,

сроки уведомления об инцидентах и управление доступом

ФСТЭК

устанавливает конкретные технические требования

20

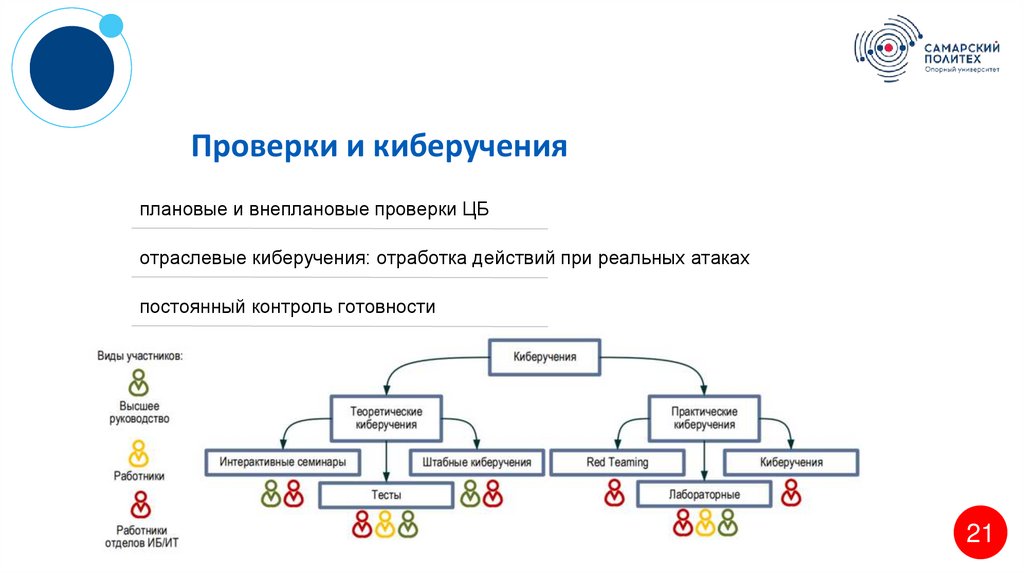

21.

Проверки и киберученияплановые и внеплановые проверки ЦБ

отраслевые киберучения: отработка действий при реальных атаках

постоянный контроль готовности

21

22.

Перспективные направления защитыИскусственный интеллект и машинное обучение

научатся предсказывать кибератаки до их

начала, анализируя поведение пользователей и выявляя аномалии

Блокчейн

обеспечит надежную защиту финансовых транзакций

22

23.

Новые угрозыоткрытый банкинг

интернет вещей (IoT)

квантовые компьютеры

23

24.

Перспективные модели защитыКонцепция "нулевого доверия"(Zero Trust)

предполагает постоянную проверку всех пользователей и устройств

Моделирование угроз (Threat Modeling)

позволяет находить уязвимости еще на этапе проектирования систем,

что значительно повышает их безопасность

24

25.

ЗаключениеЗащита цифровых денег и финансовых услуг - это очень важная и сложная задача.

С одной стороны, технологии упростили нам жизнь: можно платить онлайн и управлять счетами с

телефона.

Но с другой стороны, мошенники постоянно придумывают новые способы украсть деньги и

данные.

Для защиты необходимы надёжные инструменты: многоэтапная проверка личности,

шифрование

данных, обучение сотрудников и строгий контроль доступа. Важную роль играют и

государственные стандарты, которые обязывают компании внедрять эффективные меры

безопасности.

В будущем главными помощниками в защите станут искусственный интеллект и новые модели

безопасности, которые предугадывают действия злоумышленников. Успех зависит от совместных

усилий компаний, регуляторов и самих пользователей, чтобы удобные онлайн-услуги оставались

надёжными и безопасными.

25

26.

СПАСИБОЗА

ВНИМАНИЕ