Similar presentations:

Отчет_по_ознакомительной_практике_4

1.

Институт: Информационные технологии и системысвязи

Кафедра: «Информационные системы и

технологии»

ОТЧЕТ ПО ОЗНАКОМИТЕЛЬНОЙ ПРАКТИКЕ

по направлению подготовки

09.04.02 Информационные системы и технологии

профиль Информационные системы и технологии

Автор: Мешкова Полина Андреевна

Научный руководитель: Бердникова Анна Александровна

КНЯГИНИНО 2025

2. Актуальность

Концентрация критических данныхРаспространённость угрозы

Сложность контроля

Недостаток существующих решений

Экономическая эффективность

2

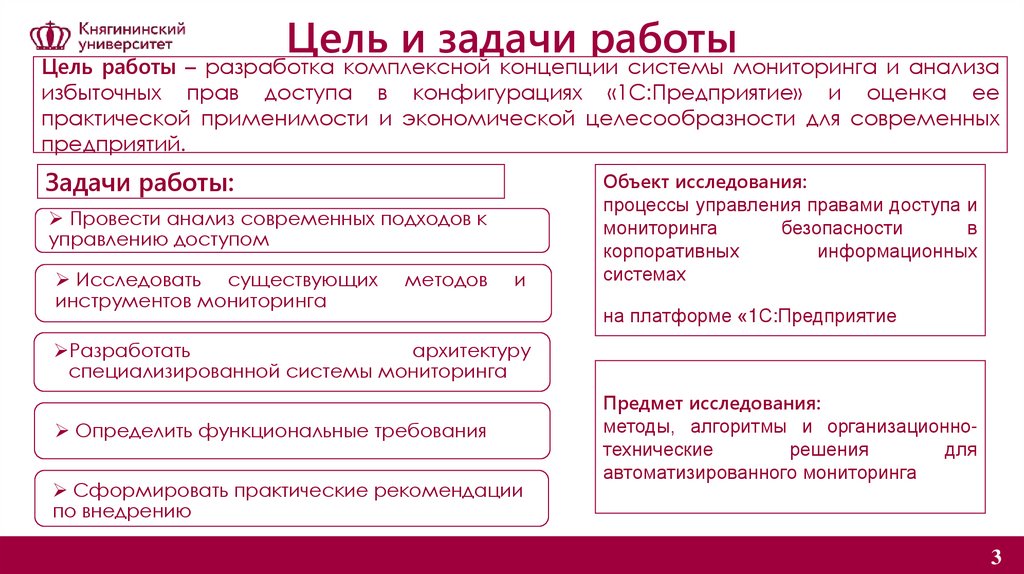

3. Цель и задачи работы

Цель работы – разработка комплексной концепции системы мониторинга и анализаизбыточных прав доступа в конфигурациях «1С:Предприятие» и оценка ее

практической применимости и экономической целесообразности для современных

предприятий.

Задачи работы:

Провести анализ современных подходов к

управлению доступом

Исследовать существующих

инструментов мониторинга

методов

и

Объект исследования:

процессы управления правами доступа и

мониторинга

безопасности

в

корпоративных

информационных

системах

»

на платформе «1С:Предприятие

Разработать

архитектуру

специализированной системы мониторинга

Определить функциональные требования

Сформировать практические рекомендации

по внедрению

Предмет исследования:

методы, алгоритмы и организационнотехнические

решения

для

автоматизированного мониторинга

3

4. E-library

• Кундра Е. В. Анализ методов моделирования угроз информационной безопасности //Фундаментальные и прикладные исследования молодых ученых. – 2023. – С. 475-479.

В статье проводится сравнительный анализ подходов к моделированию угроз информационной

безопасности в России (ФСТЭК), США (NIST) и Германии (BSI). Автор рассматривает ключевые

руководящие документы, концепции описания угроз и сценарии создания модели угроз для каждой

страны. По результатам анализа делается вывод об отсутствии универсального подхода к

моделированию угроз на международном уровне.

• Глущенко И. С., Баранова Е. М., Баранов А. Н., Борзенкова С. Ю. Современные информационные

системы анализа и управления рисками в сфере информационной безопасности // Известия ТулГУ.

Технические науки. – 2021. – Вып. 2. – С. 312-315.

В работе представлен обзор российских программных продуктов «ГРИФ» (для анализа и

управления рисками) и «КОНДОР+» (для управления политикой безопасности), которые работают в

комплексе. Авторы подробно описывают их функции и алгоритмы оценки рисков, соответствующие

стандартам ISO. В качестве ключевого недостатка выделяется процедура построения модели угроз

одним экспертом, и предлагается решение в виде разработки модуля для групповой экспертной оценки.

4

5. Google Scholar

• Ковалев В.Е., Новикова К.В., Добровлянин В.Д. Внедрение ERP-систем малыми и среднимикомпаниями в России: барьеры и перспективы // Управленец. 2023. Т. 14. № 6. С. 77–90.

В статье анализируется российский рынок ERP-систем для малого и среднего бизнеса, где

лидером признается компания «1С». Авторы выявляют ключевые барьеры внедрения, такие как высокая

стоимость, нехватка кадров и отсутствие формализованных процессов. По результатам исследования

предлагается комплексная модель внедрения, ориентированная на высокую скорость, что критически

важно для данного сектора экономики.

• Соловьев С.В., Тарелкин М.А., Текунов В.В., Язов Ю.К. Состояние и перспективы развития

методического обеспечения технической защиты информации в информационных системах // Вопросы

кибербезопасности. 2023. № 1(53). С. 41–57.

Статья посвящена необходимости перехода от качественных экспертных оценок к

количественным методам в технической защите информации. Авторы предлагают использовать для этого

методы искусственного интеллекта, такие как машинное обучение и нейронные сети, для

прогнозирования угроз и оценки рисков. Подчеркивается, что внедрение таких современных подходов

невозможно без создания специализированных программных комплексов, автоматизирующих процессы

анализа и категорирования..

5

6. SienceDirect

• Dragon P. M., Mayo J. L., Stocks A. C., Tatterson R. Enhancing library discovery: An approach tounderstanding user access to electronic resources // The Journal of Academic Librarianship. 2025

Статья посвящена проблеме предоставления доступа к электронным ресурсам в академической

библиотеке. Авторы изучают поведение пользователей и анализируют, как они взаимодействуют с

различными поисковыми инструментами, такими как традиционный каталог и современная discoveryсистема. На основе исследований они предлагают изменения в интерфейсе сайта и новую стратегию

загрузки библиографических записей, чтобы упростить навигацию для пользователей и оптимизировать

затраты для библиотеки.

• Hao L., Wang X. A data encryption access control algorithm based on zero-trust model with degree of

discretization // Egyptian Informatics Journal. 2025.

В статье предлагается новый алгоритм контроля доступа к данным, сочетающий модель Zero

Trust и шифрование на основе атрибутов. Алгоритм динамически оценивает уровень доверия к

пользователю с помощью нечеткого аналитического иерархического процесса и обновляет его права

доступа. Результаты тестирования показывают, что метод обеспечивает высокую безопасность,

эффективно противодействует сетевым атакам и демонстрирует высокую скорость шифрования даже для

крупномасштабных данных.

6

7. Заключение

Врезультате

прохождения

ознакомительной

практики решены следующие задачи:

1. Проведен поиск соответствующих публикация по

теме диссертации в национальной библиотеке Elibrary.

2. Проведен поиск соответствующих публикация по

теме диссертации в международной базе Google

Scholar.

3. Проведен поиск соответствующих публикация по

теме

диссертации

в

международной

базе

SienceDirect.

16