Similar presentations:

Проекта_системы_защиты_финальный_3

1. Проект системы защиты второй подгруппы первой команды Тестовое название: «СОЛНЫШКИ»

Выполнили:Гандзий И.И.

Скобелин Б.К.

Акентьев В.Э.

Саблин Д.С.

Попова Н.А.

Кивилева Т.А.

2. Распределение обязанностей:

2Распределение

обязанностей:

- Гандзий И.И. (Специалист по инфраструктуре): Разработка

концептуальной схемы инфраструктуры, описание

компонентов.

- Скобелин Б.К. (Аналитик сетевых угроз): Анализ и

нейтрализация УБИ 11.2.18, настройка SIEM для

сканирования.

- Акентьев В.Э. (Координатор проекта): Общая координация,

подготовка введения и заключения.

- Саблин Д.С. (Инженер сетевой защиты): Анализ и

нейтрализация УБИ 6.2.4, настройка NGFW для DoS-защиты.

- Попова Н.А. (Специалист по мониторингу): Анализ и

нейтрализация УБИ 2.2.4, настройка антивирусного ПО.

- Кивилева Т.А. (Эксперт по доступу): Анализ и

нейтрализация УБИ 10.2.18, настройка разграничения

доступа.

3.

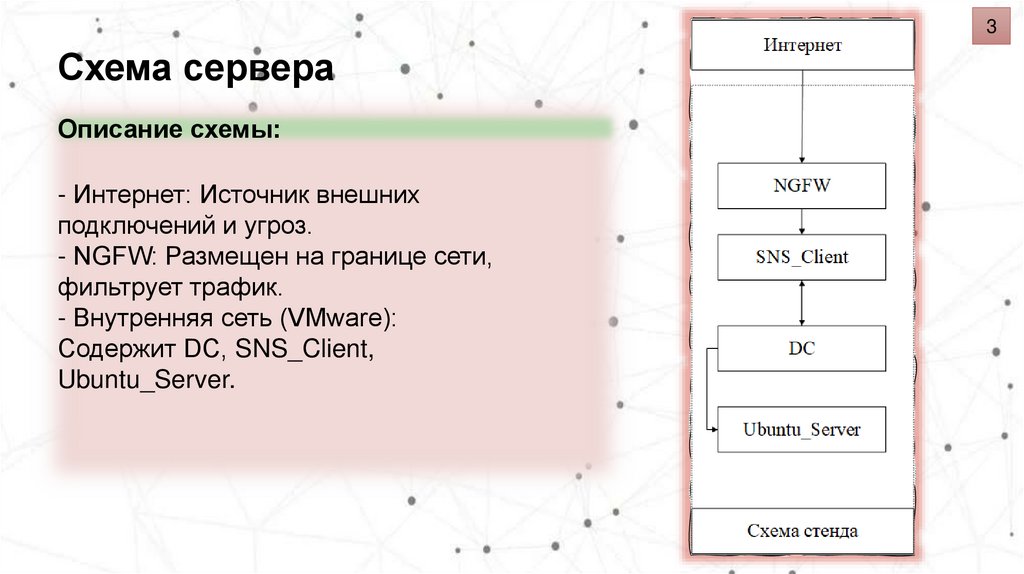

3Схема сервера

Описание схемы:

- Интернет: Источник внешних

подключений и угроз.

- NGFW: Размещен на границе сети,

фильтрует трафик.

- Внутренняя сеть (VMware):

Содержит DC, SNS_Client,

Ubuntu_Server.

4.

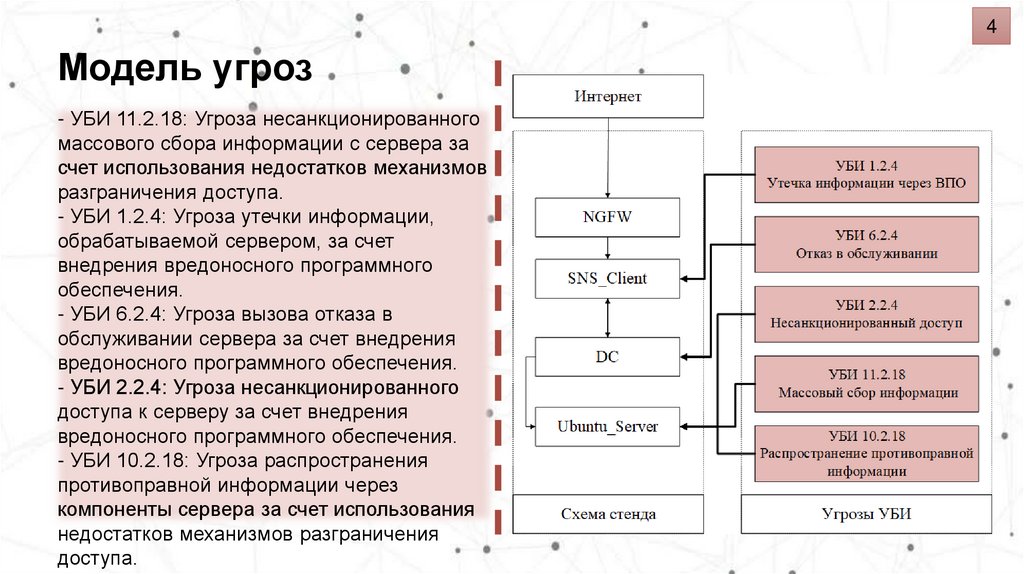

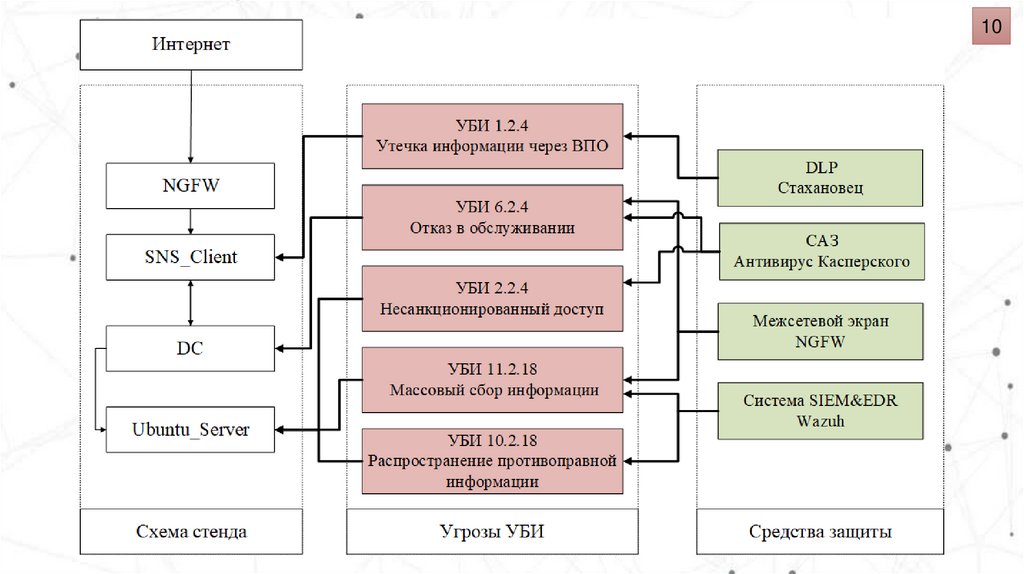

4Модель угроз

- УБИ 11.2.18: Угроза несанкционированного

массового сбора информации с сервера за

счет использования недостатков механизмов

разграничения доступа.

- УБИ 1.2.4: Угроза утечки информации,

обрабатываемой сервером, за счет

внедрения вредоносного программного

обеспечения.

- УБИ 6.2.4: Угроза вызова отказа в

обслуживании сервера за счет внедрения

вредоносного программного обеспечения.

- УБИ 2.2.4: Угроза несанкционированного

доступа к серверу за счет внедрения

вредоносного программного обеспечения.

- УБИ 10.2.18: Угроза распространения

противоправной информации через

компоненты сервера за счет использования

недостатков механизмов разграничения

доступа.

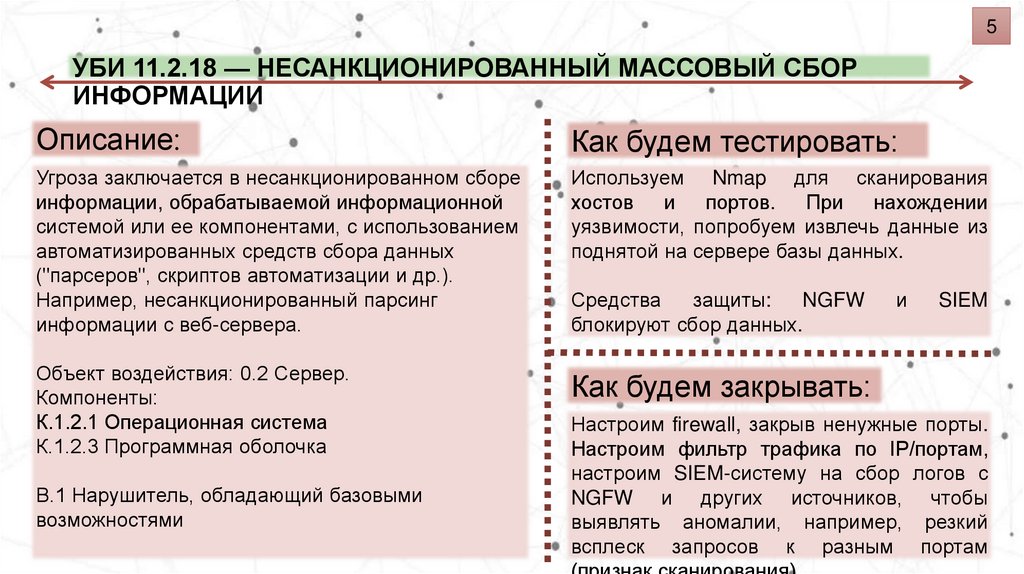

5. УБИ 11.2.18 — Несанкционированный массовый сбор информации

5УБИ 11.2.18 — НЕСАНКЦИОНИРОВАННЫЙ МАССОВЫЙ СБОР

ИНФОРМАЦИИ

Описание:

Как будем тестировать:

Угроза заключается в несанкционированном сборе

информации, обрабатываемой информационной

системой или ее компонентами, с использованием

автоматизированных средств сбора данных

("парсеров", скриптов автоматизации и др.).

Например, несанкционированный парсинг

информации с веб-сервера.

Используем Nmap для сканирования

хостов и портов. При нахождении

уязвимости, попробуем извлечь данные из

поднятой на сервере базы данных.

Объект воздействия: 0.2 Сервер.

Компоненты:

К.1.2.1 Операционная система

К.1.2.3 Программная оболочка

Как будем закрывать:

В.1 Нарушитель, обладающий базовыми

возможностями

Средства

защиты:

NGFW

блокируют сбор данных.

и

SIEM

Настроим firewall, закрыв ненужные порты.

Настроим фильтр трафика по IP/портам,

настроим SIEM-систему на сбор логов с

NGFW и других источников, чтобы

выявлять аномалии, например, резкий

всплеск запросов к разным портам

6. УБИ 1.2.4 — Угроза утечки информации, обрабатываемой сервером, за счет внедрения вредоносного программного обеспечения

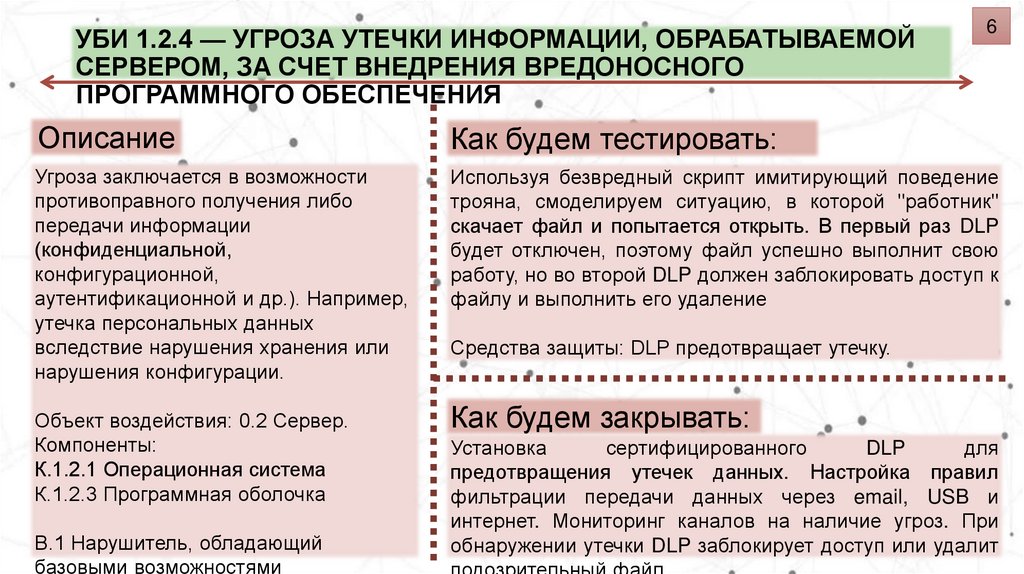

УБИ 1.2.4 — УГРОЗА УТЕЧКИ ИНФОРМАЦИИ, ОБРАБАТЫВАЕМОЙСЕРВЕРОМ, ЗА СЧЕТ ВНЕДРЕНИЯ ВРЕДОНОСНОГО

ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ

Описание

Угроза заключается

в возможности

:

противоправного получения либо

передачи информации

(конфиденциальной,

конфигурационной,

аутентификационной и др.). Например,

утечка персональных данных

вследствие нарушения хранения или

нарушения конфигурации.

Объект воздействия: 0.2 Сервер.

Компоненты:

К.1.2.1 Операционная система

К.1.2.3 Программная оболочка

В.1 Нарушитель, обладающий

базовыми возможностями

6

Как будем тестировать:

Используя безвредный скрипт имитирующий поведение

трояна, смоделируем ситуацию, в которой "работник"

скачает файл и попытается открыть. В первый раз DLP

будет отключен, поэтому файл успешно выполнит свою

работу, но во второй DLP должен заблокировать доступ к

файлу и выполнить его удаление

Средства защиты: DLP предотвращает утечку.

Как будем закрывать:

Установка

сертифицированного

DLP

для

предотвращения утечек данных. Настройка правил

фильтрации передачи данных через email, USB и

интернет. Мониторинг каналов на наличие угроз. При

обнаружении утечки DLP заблокирует доступ или удалит

7. УБИ 6.2.4 — Угроза вызова отказа в обслуживании сервера за счет внедрения вредоносного программного обеспечения

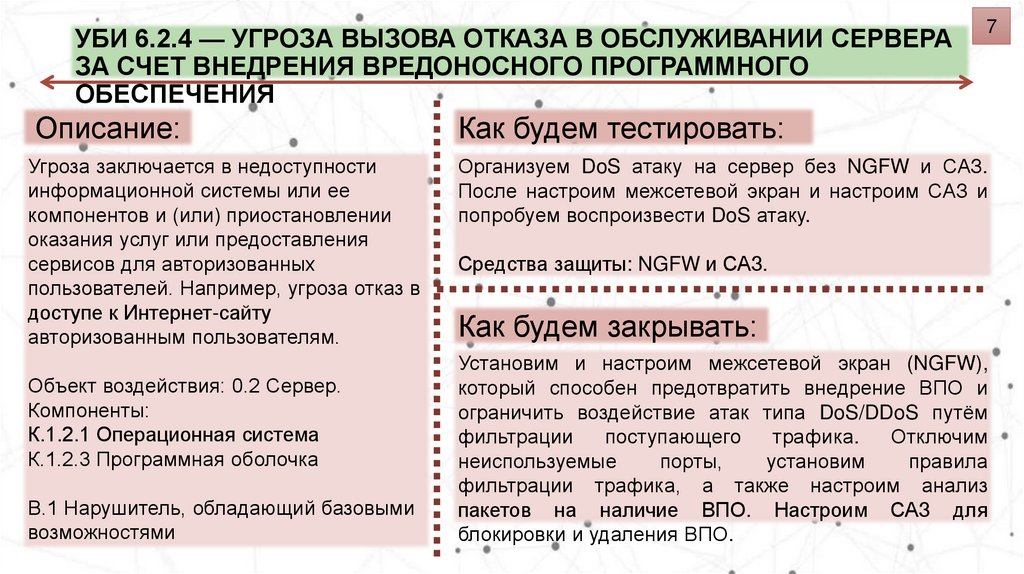

УБИ 6.2.4 — УГРОЗА ВЫЗОВА ОТКАЗА В ОБСЛУЖИВАНИИ СЕРВЕРАЗА СЧЕТ ВНЕДРЕНИЯ ВРЕДОНОСНОГО ПРОГРАММНОГО

ОБЕСПЕЧЕНИЯ

7

Описание:

Как будем тестировать:

Угроза заключается в недоступности

информационной системы или ее

компонентов и (или) приостановлении

оказания услуг или предоставления

сервисов для авторизованных

пользователей. Например, угроза отказ в

доступе к Интернет-сайту

авторизованным пользователям.

Организуем DoS атаку на сервер без NGFW и САЗ.

После настроим межсетевой экран и настроим САЗ и

попробуем воспроизвести DoS атаку.

Объект воздействия: 0.2 Сервер.

Компоненты:

К.1.2.1 Операционная система

К.1.2.3 Программная оболочка

В.1 Нарушитель, обладающий базовыми

возможностями

Средства защиты: NGFW и САЗ.

Как будем закрывать:

Установим и настроим межсетевой экран (NGFW),

который способен предотвратить внедрение ВПО и

ограничить воздействие атак типа DoS/DDoS путём

фильтрации

поступающего

трафика.

Отключим

неиспользуемые

порты,

установим

правила

фильтрации трафика, а также настроим анализ

пакетов на наличие ВПО. Настроим САЗ для

блокировки и удаления ВПО.

8. УБИ 2.2.4 — Угроза несанкционированного доступа к серверу за счет внедрения вредоносного программного обеспечения

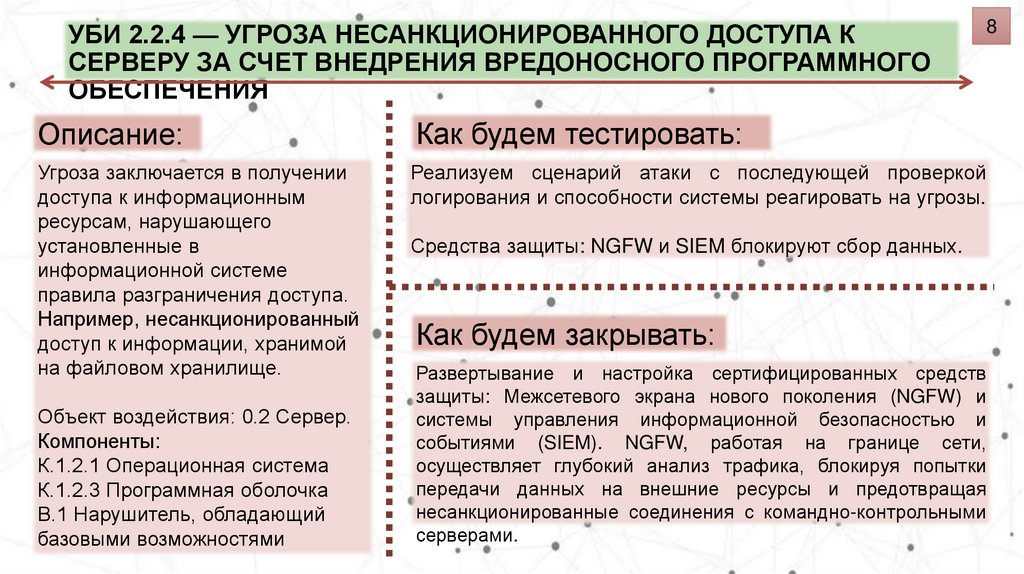

УБИ 2.2.4 — УГРОЗА НЕСАНКЦИОНИРОВАННОГО ДОСТУПА КСЕРВЕРУ ЗА СЧЕТ ВНЕДРЕНИЯ ВРЕДОНОСНОГО ПРОГРАММНОГО

ОБЕСПЕЧЕНИЯ

8

Описание:

Как будем тестировать:

Угроза заключается в получении

доступа к информационным

ресурсам, нарушающего

установленные в

информационной системе

правила разграничения доступа.

Например, несанкционированный

доступ к информации, хранимой

на файловом хранилище.

Реализуем сценарий атаки с последующей проверкой

логирования и способности системы реагировать на угрозы.

Объект воздействия: 0.2 Сервер.

Компоненты:

К.1.2.1 Операционная система

К.1.2.3 Программная оболочка

В.1 Нарушитель, обладающий

базовыми возможностями

Средства защиты: NGFW и SIEM блокируют сбор данных.

Как будем закрывать:

Развертывание и настройка сертифицированных средств

защиты: Межсетевого экрана нового поколения (NGFW) и

системы управления информационной безопасностью и

событиями (SIEM). NGFW, работая на границе сети,

осуществляет глубокий анализ трафика, блокируя попытки

передачи данных на внешние ресурсы и предотвращая

несанкционированные соединения с командно-контрольными

серверами.

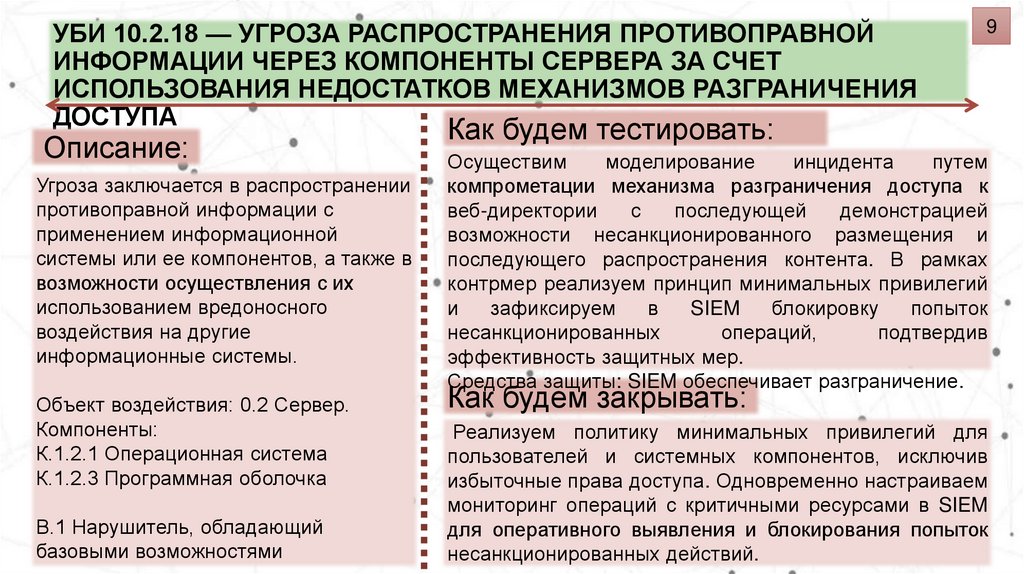

9. УБИ 10.2.18 — Угроза распространения противоправной информации через компоненты сервера за счет использования недостатков

УБИ 10.2.18 — УГРОЗА РАСПРОСТРАНЕНИЯ ПРОТИВОПРАВНОЙИНФОРМАЦИИ ЧЕРЕЗ КОМПОНЕНТЫ СЕРВЕРА ЗА СЧЕТ

ИСПОЛЬЗОВАНИЯ НЕДОСТАТКОВ МЕХАНИЗМОВ РАЗГРАНИЧЕНИЯ

ДОСТУПА

Описание:

Угроза заключается в распространении

противоправной информации с

применением информационной

системы или ее компонентов, а также в

возможности осуществления с их

использованием вредоносного

воздействия на другие

информационные системы.

Объект воздействия: 0.2 Сервер.

Компоненты:

К.1.2.1 Операционная система

К.1.2.3 Программная оболочка

В.1 Нарушитель, обладающий

базовыми возможностями

9

Как будем тестировать:

Осуществим

моделирование

инцидента

путем

компрометации механизма разграничения доступа к

веб-директории

с

последующей

демонстрацией

возможности несанкционированного размещения и

последующего распространения контента. В рамках

контрмер реализуем принцип минимальных привилегий

и

зафиксируем

в

SIEM

блокировку

попыток

несанкционированных

операций,

подтвердив

эффективность защитных мер.

Средства защиты: SIEM обеспечивает разграничение.

Как будем закрывать:

Реализуем политику минимальных привилегий для

пользователей и системных компонентов, исключив

избыточные права доступа. Одновременно настраиваем

мониторинг операций с критичными ресурсами в SIEM

для оперативного выявления и блокирования попыток

несанкционированных действий.