Similar presentations:

Разработка рекомендаций по обеспечению информационной безопасности отдела кадров на предприятии

1.

Министерство науки и высшего образования Российской ФедерацииУНИВЕРСИТЕТСКИЙ КОЛЛЕДЖ

федерального государственного бюджетного образовательного учреждения

высшего образования «Оренбургский государственный университет»

Отделение информационных технологий

Предметно-цикловая комиссия информационной безопасности систем и сетей

Дипломная работа

«Разработка рекомендаций по обеспечению информационной

безопасности отдела кадров на предприятии»

Руководитель:

Уварова А. Д.

Исполнитель: студент группы 21ОИБ-1

Оренбург 2025

Неживенко Е. А.

1

2.

Актуальность работы заключается в необходимости защитыбольшого объема конфиденциальной информации сотрудников,

которая обрабатывается в кадровом подразделении предприятия

Цель работы: Разработать рекомендации по обеспечению

информационной безопасности отдела кадров на предприятии

Объектом дипломной работы является Военный комиссариат

Оренбургского района Оренбургской области

Предмет исследования является комплекс мероприятий и

стратегий, направленных на защиту персональных данных

сотрудников и организацию эффективной информационной

безопасности в отделе кадров

2

3.

Задачи:1. Проанализировать нормативно-правовую базу в области защиты

информации

2. Охарактеризовать объект информатизации Военного комиссариат

Оренбургского района Оренбургской области

3. Проанализировать соответствие применяемых мер и средств

защиты Военного комиссариат Оренбургского района Оренбургской

области

4. Провести анализ угроз для Военного комиссариат Оренбургского

района Оренбургской области

5. Разработать рекомендации по защите информации в Военного

комиссариат Оренбургского района Оренбургской области

3

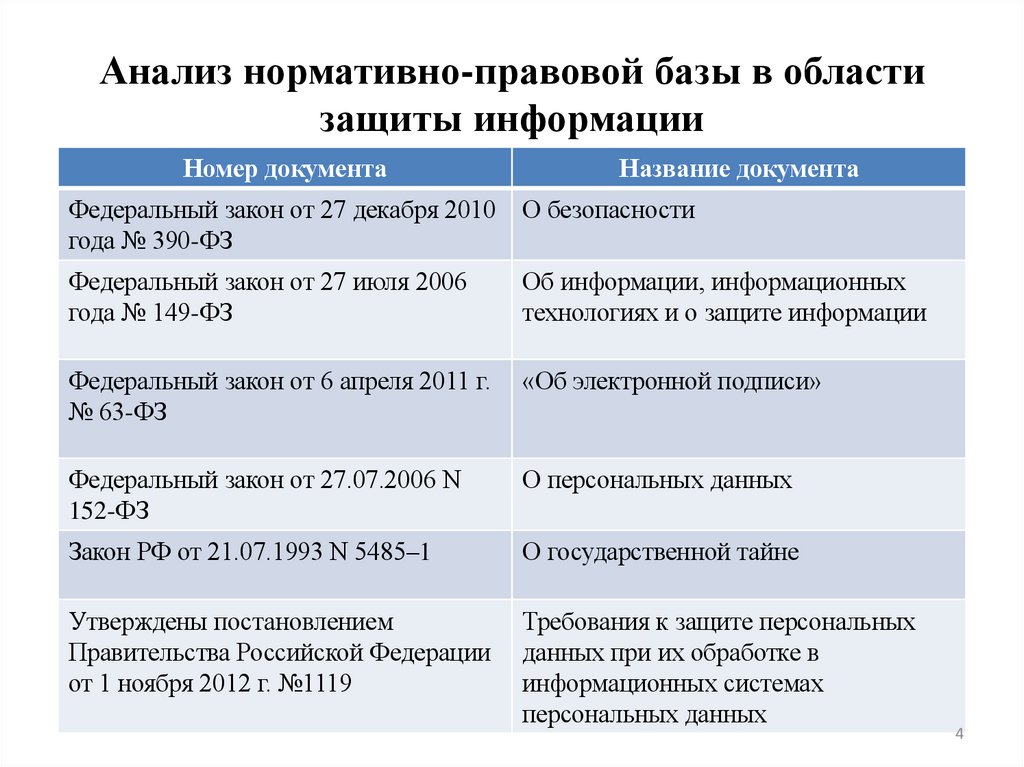

4. Анализ нормативно-правовой базы в области защиты информации

Номер документаНазвание документа

Федеральный закон от 27 декабря 2010

года № 390-ФЗ

О безопасности

Федеральный закон от 27 июля 2006

года № 149-ФЗ

Об информации, информационных

технологиях и о защите информации

Федеральный закон от 6 апреля 2011 г.

№ 63-ФЗ

«Об электронной подписи»

Федеральный закон от 27.07.2006 N

152-ФЗ

О персональных данных

Закон РФ от 21.07.1993 N 5485–1

О государственной тайне

Утверждены постановлением

Правительства Российской Федерации

от 1 ноября 2012 г. №1119

Требования к защите персональных

данных при их обработке в

информационных системах

персональных данных

4

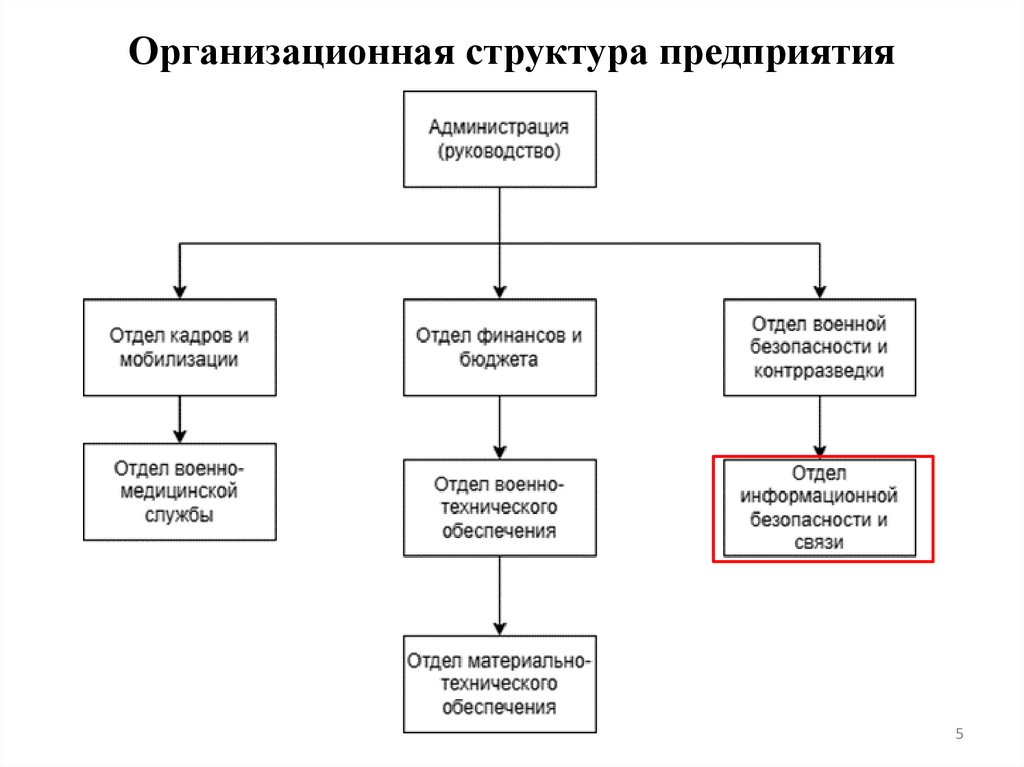

5. Организационная структура предприятия

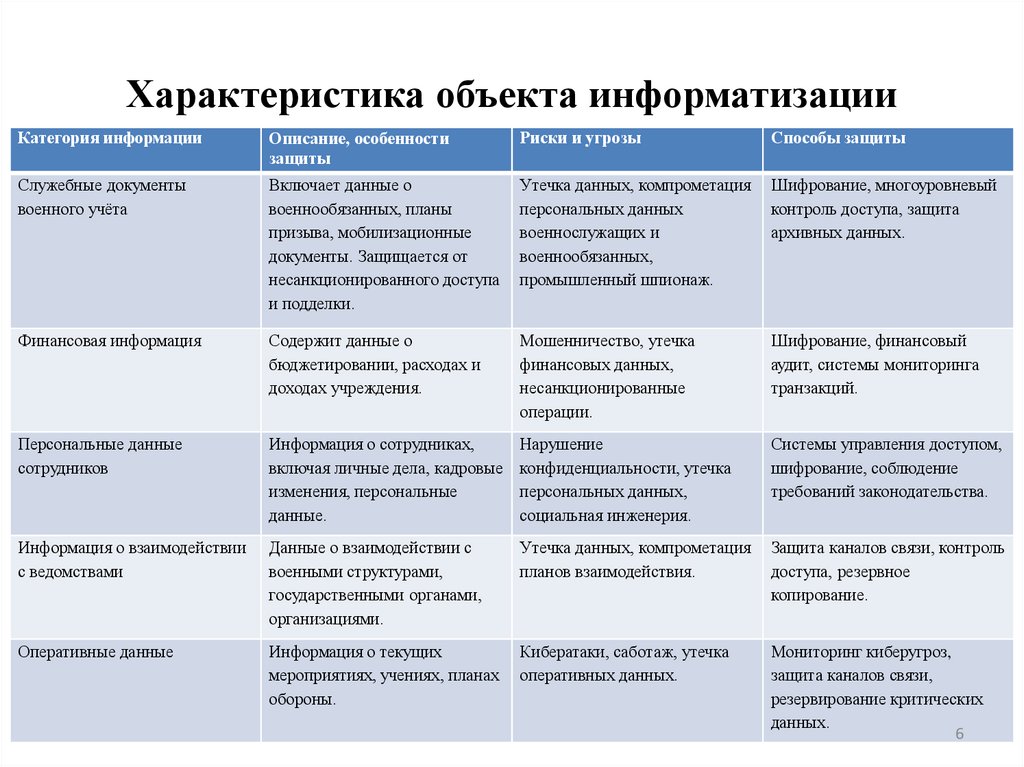

56. Характеристика объекта информатизации

Категория информацииОписание, особенности

защиты

Риски и угрозы

Способы защиты

Служебные документы

военного учёта

Включает данные о

военнообязанных, планы

призыва, мобилизационные

документы. Защищается от

несанкционированного доступа

и подделки.

Утечка данных, компрометация

персональных данных

военнослужащих и

военнообязанных,

промышленный шпионаж.

Шифрование, многоуровневый

контроль доступа, защита

архивных данных.

Финансовая информация

Содержит данные о

бюджетировании, расходах и

доходах учреждения.

Мошенничество, утечка

финансовых данных,

несанкционированные

операции.

Шифрование, финансовый

аудит, системы мониторинга

транзакций.

Персональные данные

сотрудников

Информация о сотрудниках,

включая личные дела, кадровые

изменения, персональные

данные.

Нарушение

конфиденциальности, утечка

персональных данных,

социальная инженерия.

Системы управления доступом,

шифрование, соблюдение

требований законодательства.

Информация о взаимодействии

с ведомствами

Данные о взаимодействии с

военными структурами,

государственными органами,

организациями.

Утечка данных, компрометация

планов взаимодействия.

Защита каналов связи, контроль

доступа, резервное

копирование.

Оперативные данные

Информация о текущих

мероприятиях, учениях, планах

обороны.

Кибератаки, саботаж, утечка

оперативных данных.

Мониторинг киберугроз,

защита каналов связи,

резервирование критических

данных.

6

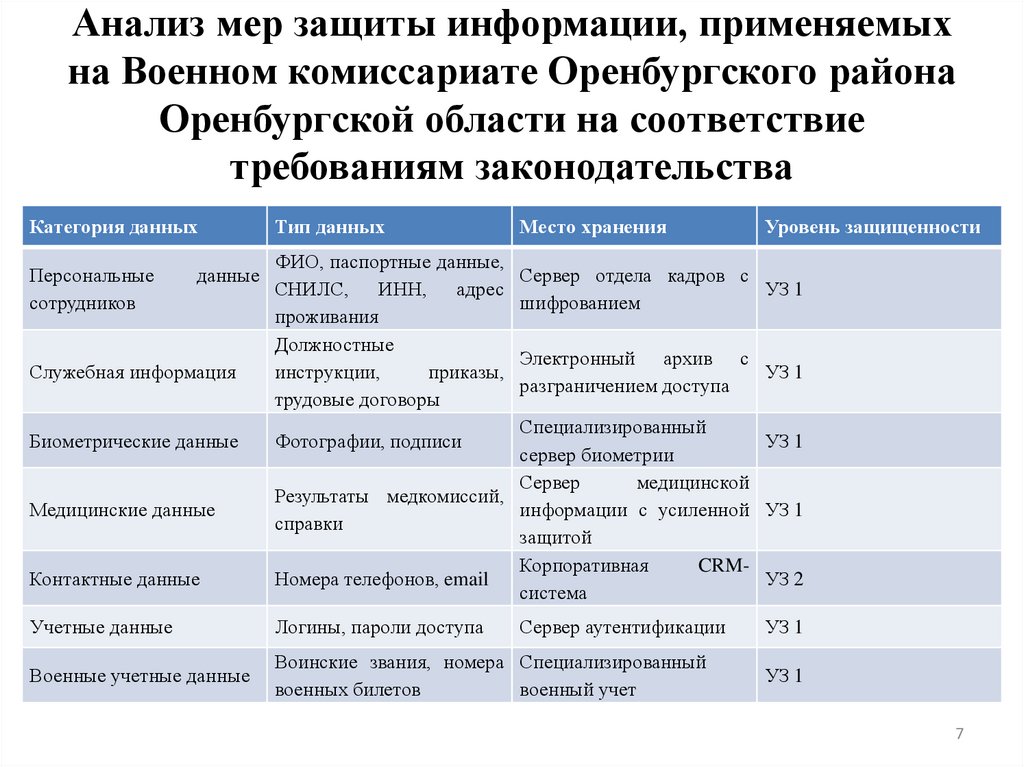

7. Анализ мер защиты информации, применяемых на Военном комиссариате Оренбургского района Оренбургской области на соответствие

требованиям законодательстваКатегория данных

Персональные

сотрудников

данные

Служебная информация

Биометрические данные

Медицинские данные

Контактные данные

Тип данных

ФИО, паспортные данные,

СНИЛС, ИНН, адрес

проживания

Должностные

инструкции,

приказы,

трудовые договоры

Место хранения

Уровень защищенности

Сервер отдела кадров с

УЗ 1

шифрованием

Электронный архив с

УЗ 1

разграничением доступа

Специализированный

УЗ 1

сервер биометрии

Сервер

медицинской

Результаты медкомиссий,

информации с усиленной УЗ 1

справки

защитой

Корпоративная

CRMНомера телефонов, email

УЗ 2

система

Фотографии, подписи

Учетные данные

Логины, пароли доступа

Сервер аутентификации

Военные учетные данные

Воинские звания, номера Специализированный

военных билетов

военный учет

УЗ 1

УЗ 1

7

8. Анализ применяемых мер защиты в отделе кадров предприятия

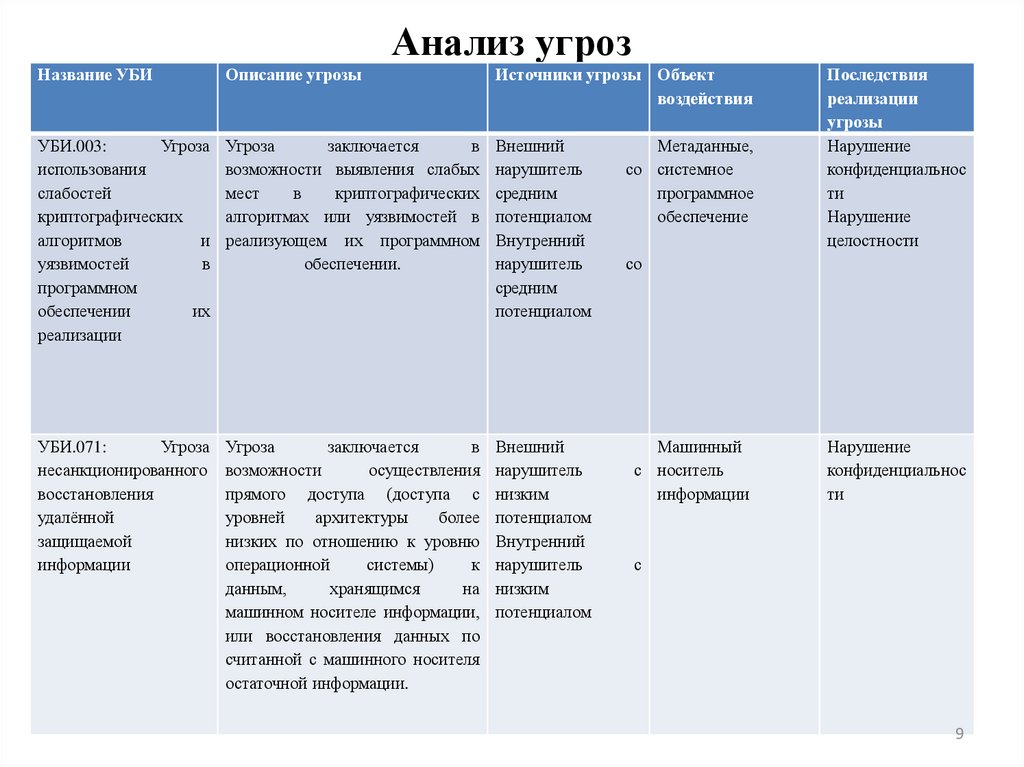

89. Анализ угроз

Название УБИОписание угрозы

Источники угрозы Объект

воздействия

УБИ.003:

Угроза

использования

слабостей

криптографических

алгоритмов

и

уязвимостей

в

программном

обеспечении

их

реализации

Угроза

заключается

в

возможности выявления слабых

мест

в

криптографических

алгоритмах или уязвимостей в

реализующем их программном

обеспечении.

Внешний

нарушитель

средним

потенциалом

Внутренний

нарушитель

средним

потенциалом

Метаданные,

со системное

программное

обеспечение

УБИ.071:

Угроза

несанкционированного

восстановления

удалённой

защищаемой

информации

Угроза

заключается

в

возможности

осуществления

прямого доступа (доступа с

уровней

архитектуры

более

низких по отношению к уровню

операционной

системы)

к

данным,

хранящимся

на

машинном носителе информации,

или восстановления данных по

считанной с машинного носителя

остаточной информации.

Внешний

нарушитель

низким

потенциалом

Внутренний

нарушитель

низким

потенциалом

Машинный

с носитель

информации

Последствия

реализации

угрозы

Нарушение

конфиденциальнос

ти

Нарушение

целостности

со

Нарушение

конфиденциальнос

ти

с

9

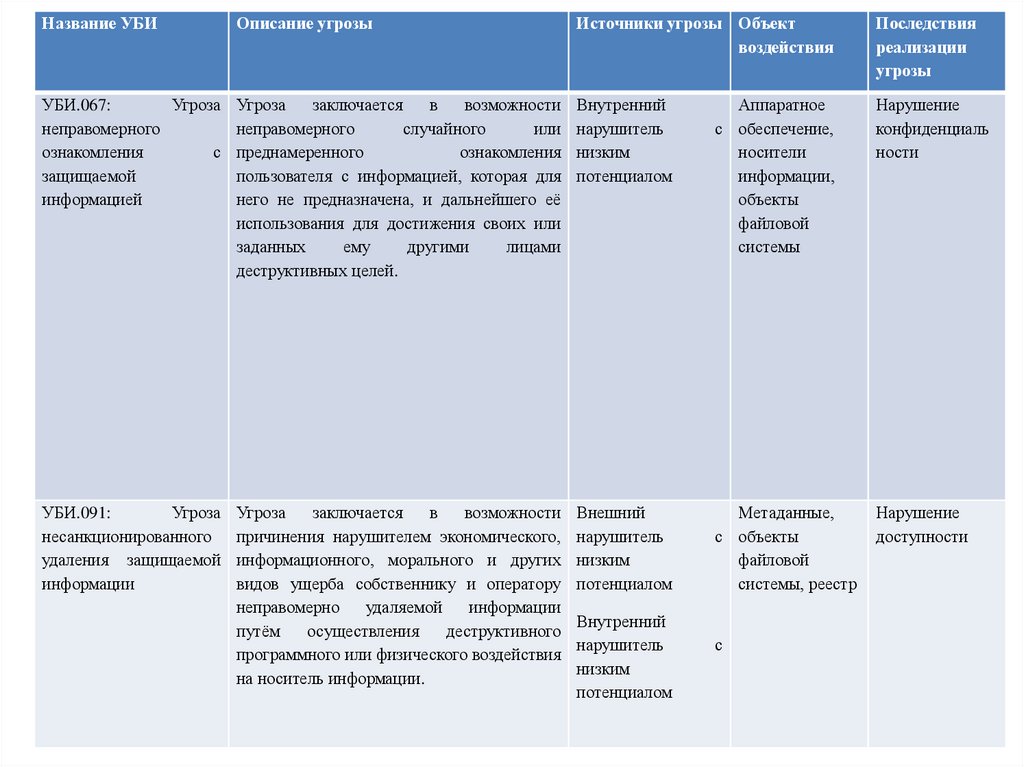

10.

Название УБИОписание угрозы

Источники угрозы Объект

воздействия

Последствия

реализации

угрозы

УБИ.067:

Угроза

неправомерного

ознакомления

с

защищаемой

информацией

Угроза

заключается

в

возможности

неправомерного

случайного

или

преднамеренного

ознакомления

пользователя с информацией, которая для

него не предназначена, и дальнейшего её

использования для достижения своих или

заданных

ему

другими

лицами

деструктивных целей.

Внутренний

нарушитель

низким

потенциалом

Аппаратное

с обеспечение,

носители

информации,

объекты

файловой

системы

Нарушение

конфиденциаль

ности

УБИ.091:

Угроза

несанкционированного

удаления защищаемой

информации

Угроза

заключается

в

возможности

причинения нарушителем экономического,

информационного, морального и других

видов ущерба собственнику и оператору

неправомерно

удаляемой

информации

путём

осуществления

деструктивного

программного или физического воздействия

на носитель информации.

Внешний

нарушитель

низким

потенциалом

Метаданные,

с объекты

файловой

системы, реестр

Нарушение

доступности

Внутренний

нарушитель

низким

потенциалом

с

10

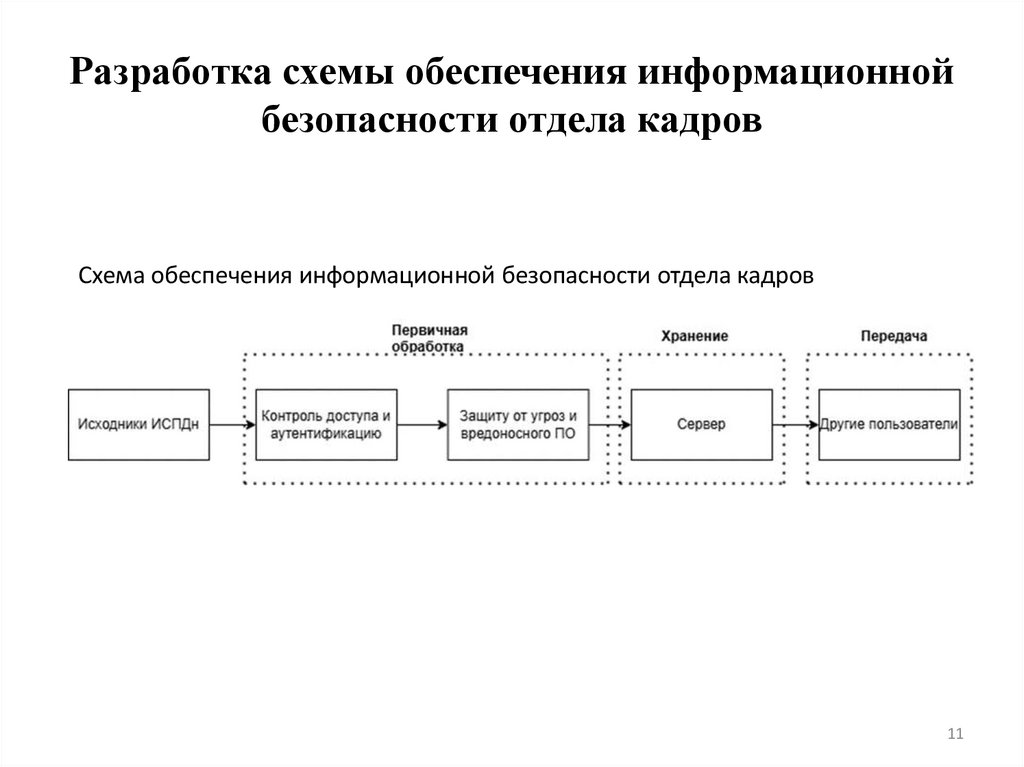

11. Разработка схемы обеспечения информационной безопасности отдела кадров

Схема обеспечения информационной безопасности отдела кадров11

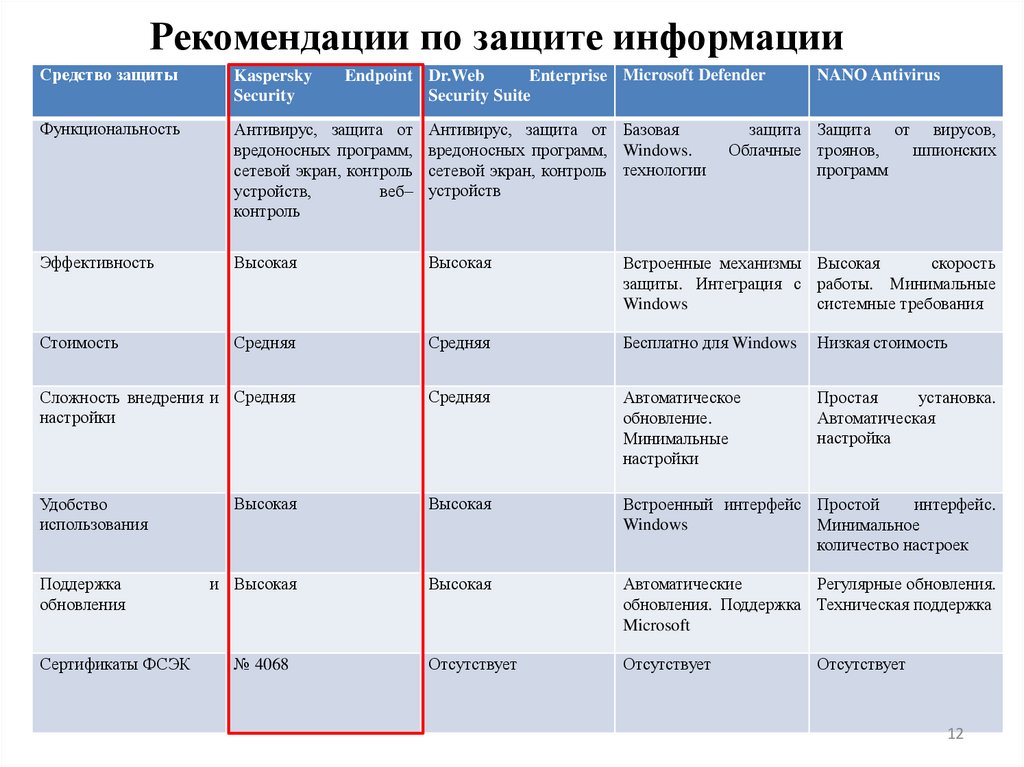

12. Рекомендации по защите информации

Средство защитыKaspersky

Security

Функциональность

Антивирус, защита от

вредоносных программ,

сетевой экран, контроль

устройств,

веб–

контроль

Антивирус, защита от Базовая

вредоносных программ, Windows.

сетевой экран, контроль технологии

устройств

Эффективность

Высокая

Высокая

Встроенные механизмы Высокая

скорость

защиты. Интеграция с работы. Минимальные

Windows

системные требования

Стоимость

Средняя

Средняя

Бесплатно для Windows

Низкая стоимость

Сложность внедрения и Средняя

настройки

Средняя

Автоматическое

обновление.

Минимальные

настройки

Простая

установка.

Автоматическая

настройка

Высокая

Высокая

Встроенный интерфейс Простой

интерфейс.

Windows

Минимальное

количество настроек

и Высокая

Высокая

Автоматические

Регулярные обновления.

обновления. Поддержка Техническая поддержка

Microsoft

Отсутствует

Отсутствует

Удобство

использования

Поддержка

обновления

Сертификаты ФСЭК

№ 4068

Endpoint Dr.Web

Enterprise Microsoft Defender

Security Suite

NANO Antivirus

защита Защита от вирусов,

Облачные троянов,

шпионских

программ

Отсутствует

12

13. Kaspersky Endpoint Security

1314.

Сравнительный анализ криптографических средств защиты ИСПДнотдела кадров

Критерии оценки

КриптоАРМ

ГОСТ 3

КриптоПро

5.0

Средство защиты

Программа

для

Криптопровайдер

шифрования и ЭП

Функциональность

Шифрование/подпи

Работа

с

ЭП.

сь.

Встроенный

Защита

каналов Защита

каналов

Совместимость с

связи. VPN

связи. TLS

почтовый клиент.

Windows

Поддержка МЧД

Эффективность

Поддержка ГОСТов

Надежная

(Р 34.10-2012, Р

криптозащита

34.11-2012)

Стоимость

Средняя

цена. Средняя стоимость.

Лицензирование по Гибкая

ценовая Высокая стоимость Высокая стоимость

пользователям

политика

Сертификаты ФСБ

№СФ/114–4923

№СФ/124-4924

CSP

VipNet Client

Континент TLS

Комплексная

защита

Межсетевой экран

Высокая

защиты

степень Сертифицированна

я защита

№СФ/124-4778

05.03.2024.

от

№СФ/114-4367

14

15.

Продолжение таблицыКритерии

оценки

КриптоАРМ

ГОСТ 3

КриптоПро CSP

VipNet Client

5.0

Сложность

внедрения

Простая

Требует

установка.

настройки

Настройка через

системе

GUI

в

Удобство

использования

Интуитивно

понятный

интерфейс

Интеграция

Windows

с Требует

обучения

Поддержка

обновления

Регулярные

и обновления.

Техническая

поддержка

Постоянное

обновление

Сложная

интеграция

Континент TLS

Сложная

настройка

Требует

обучения

Профессиональн Профессиональн

ая поддержка

ая поддержка

15

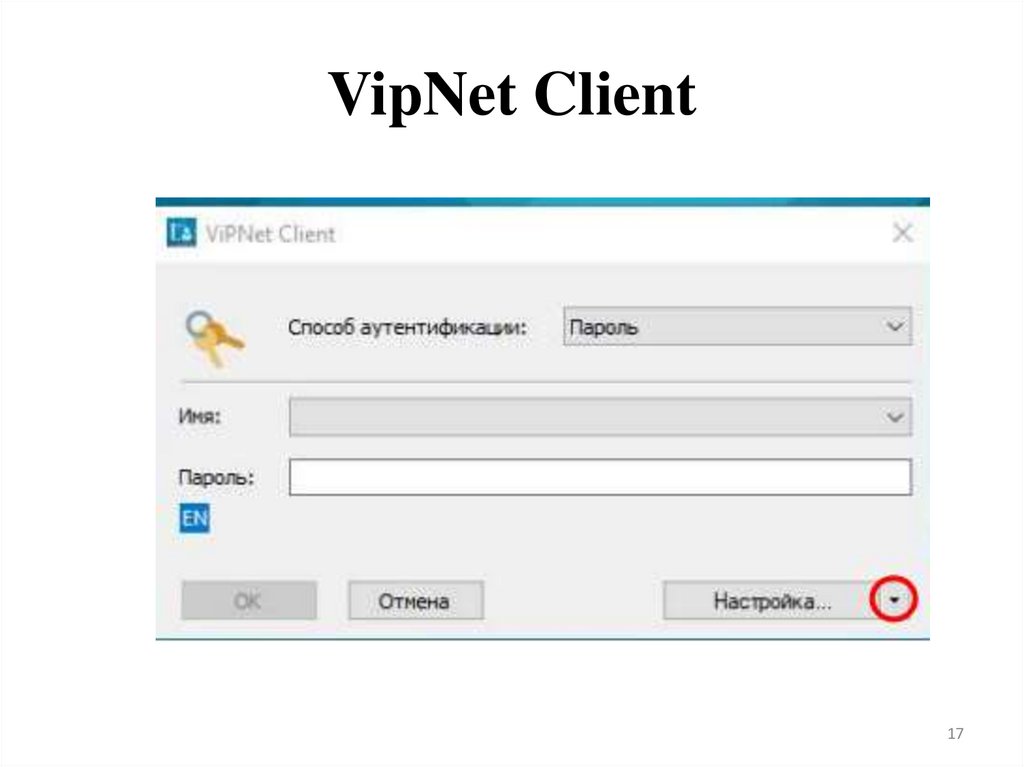

16. VipNet Client

1617. VipNet Client

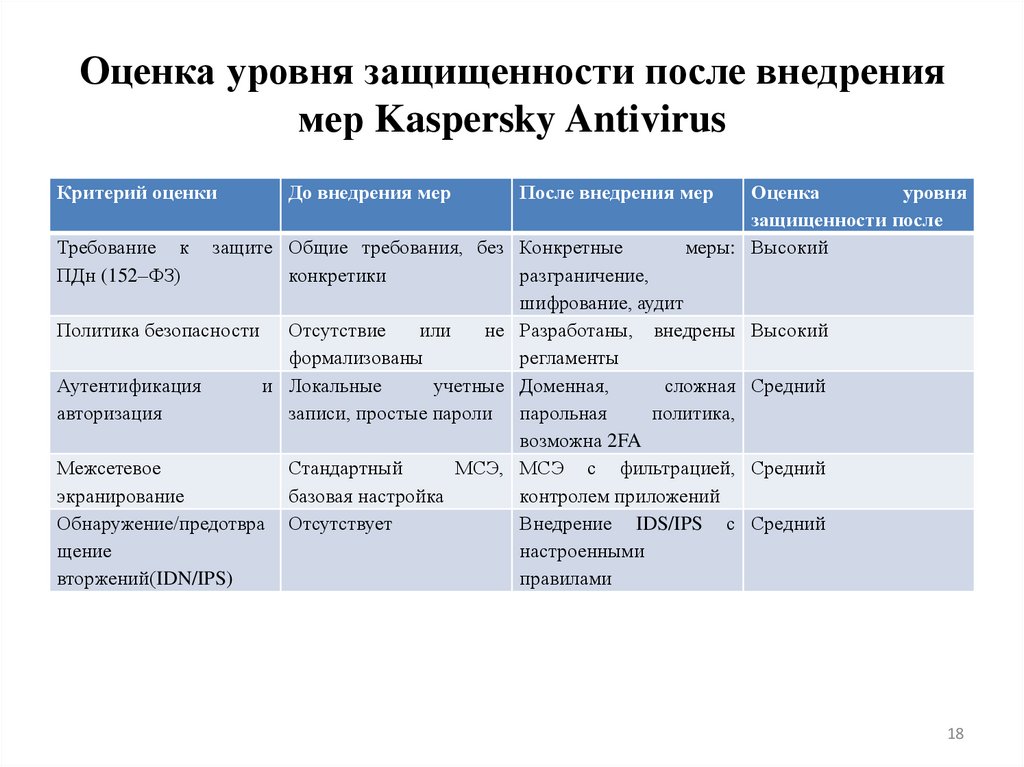

1718. Оценка уровня защищенности после внедрения мер Kaspersky Antivirus

Критерий оценкиТребование к

ПДн (152–ФЗ)

До внедрения мер

После внедрения мер

Оценка

уровня

защищенности после

меры: Высокий

защите Общие требования, без Конкретные

конкретики

разграничение,

шифрование, аудит

Политика безопасности Отсутствие

или

не Разработаны, внедрены

формализованы

регламенты

Аутентификация

и Локальные

учетные Доменная,

сложная

авторизация

записи, простые пароли парольная

политика,

возможна 2FA

Межсетевое

Стандартный

МСЭ, МСЭ с фильтрацией,

экранирование

базовая настройка

контролем приложений

Обнаружение/предотвра Отсутствует

Внедрение IDS/IPS с

щение

настроенными

вторжений(IDN/IPS)

правилами

Высокий

Средний

Средний

Средний

18

19. Оценка уровня защищенности после внедрения мер VipNet Client

Критерий оценкиДо внедрения мер

Политика безопасности

Отсутствие

или

формализованы

Аутентификация

авторизация

Обнаружение/предотвращен

ие вторжений

Контроль доступа

Резервное копирование

Техническая поддержка

Критерий оценки

не

Оценка

уровня

защищенности

после

Разработаны и внедрены регламенты.

Документированы процедуры работы Высокий

с VipNet

Доменная

структура.

Сложная

и Локальные учетные записи,

парольная политика. Двухфакторная Высокий

простые пароли

аутентификация VipNet

Межсетевое экранирование

Криптографическая защита

После внедрения VipNet Client

VipNet

MSC

с

расширенной

Стандартный МСЭ, базовая

фильтрацией трафика. Контроль

настройка

приложений

VipNet IDS/IPS с настроенными

Отсутствует

правилами.

Мониторинг

защищенного канала

Шифрование трафика по ГОСТ.

Базовая или отсутствует

Защита каналов связи. VPN-туннели

Локальный,

без Централизованное

управление

централизованного

доступом.

Разграничение

прав.

управления

Журналирование

Нерегулярное

или Автоматизированное

резервное

отсутствует

копирование защищенных данных

Профессиональная

поддержка.

Локальная или отсутствует

Регулярные обновления

До внедрения мер

После внедрения VipNet Client

Высокий

Высокий

Высокий

Высокий

Высокий

Высокий

Оценка

уровня

защищенности

19

20.

ЗаключениеПо результатам выполнения дипломной работы можно

сделать

вывод,

что

защита

информации

в

автоматизированных системах является важнейшим

аспектом обеспечения информационной безопасности в

Военном комиссариате.

Применение

современных

программных

и

программно-аппаратных средств позволяет значительно

повысить

уровень

защищённости

данных

и

предотвратить

возможные

утечки

или

несанкционированный доступ к конфиденциальной

информации.

20

internet

internet