Similar presentations:

Бонус Работа с сетью

1.

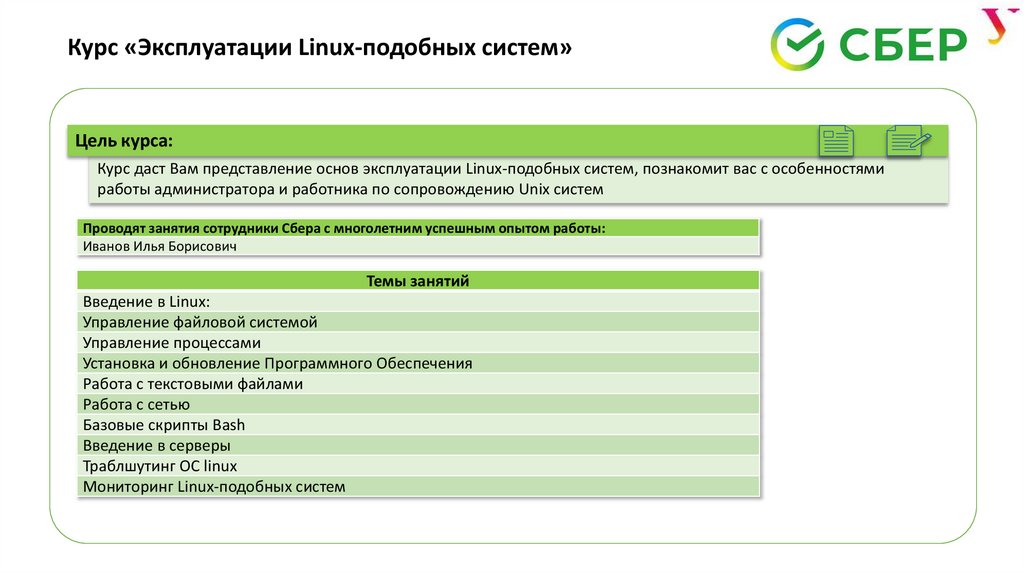

Курс «Эксплуатации Linux-подобных систем»Цель курса:

Курс даст Вам представление основ эксплуатации Linux-подобных систем, познакомит вас с особенностями

работы администратора и работника по сопровождению Unix систем

Проводят занятия сотрудники Сбера с многолетним успешным опытом работы:

Иванов Илья Борисович

Темы занятий

Введение в Linux:

Управление файловой системой

Управление процессами

Установка и обновление Программного Обеспечения

Работа с текстовыми файлами

Работа с сетью

Базовые скрипты Bash

Введение в серверы

Траблшутинг ОС linux

Мониторинг Linux-подобных систем

2. Системы виртуализации

3. Ethernet

4. Для чего нужен Ethernet

Ethernet нужен для объединению компьютеров и периферийных устройств в локальную сеть5. Что представляет из себя Ethernet

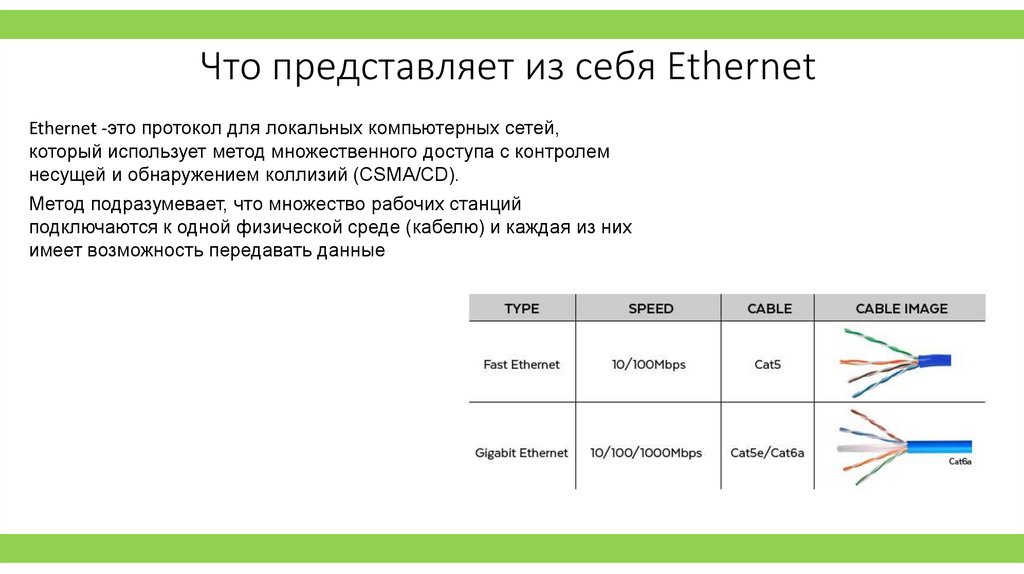

Ethernet -это протокол для локальных компьютерных сетей,который использует метод множественного доступа с контролем

несущей и обнаружением коллизий (CSMA/CD).

Метод подразумевает, что множество рабочих станций

подключаются к одной физической среде (кабелю) и каждая из них

имеет возможность передавать данные

6. Преимущества и недостатки

ПреимуществаПреимущества и недостатки

1. Обратная совместимость. Позволяет

использовать различные варианты Ethernet

совместно в одной сети, в ряде случаев даже не

изменяя существующую кабельную систему

2. Надёжное соединение

Недостатки

1. Падение пропускной способности. При

наличии в сети большого количества

одновременно передающих станций растёт

количество коллизий, а пропускная способность

сети падает. В экстремальных случаях скорость

передачи в сети может упасть до нуля.

2. Для промышленных сетей требуется закупка

дорогостоящих коммутаторов

7. Материал для ознакомления

Архитектура сетей Ethernet8. SAN

9. Для чего нужен SAN

Storage Area Network — предназначена для объединения дискового пространства серверов наспециально выделенных дисковых хранилищах

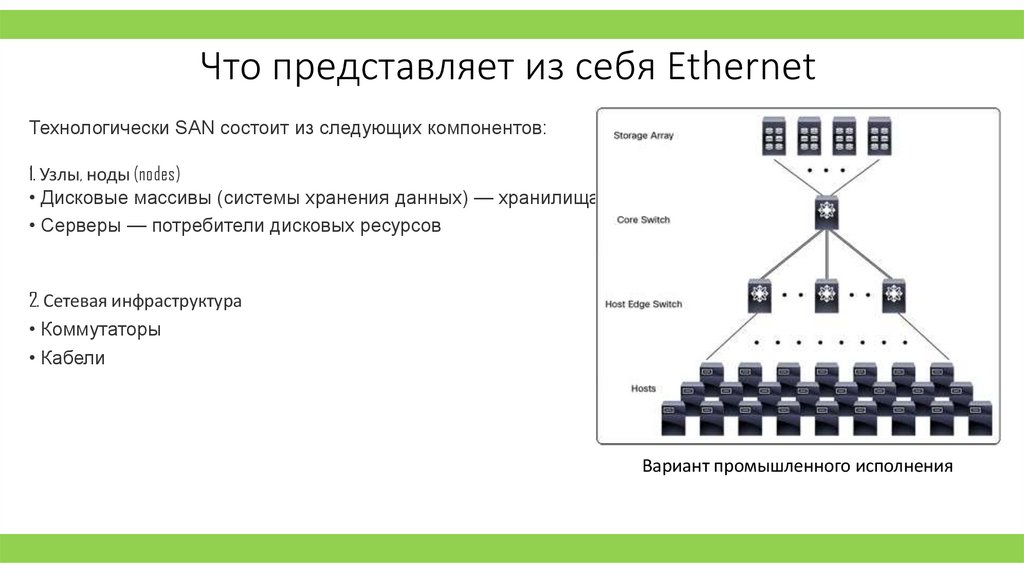

10. Что представляет из себя Ethernet

Технологически SAN состоит из следующих компонентов:1. Узлы, ноды (nodes)

• Дисковые массивы (системы хранения данных) — хранилища

• Серверы — потребители дисковых ресурсов

2. Сетевая инфраструктура

• Коммутаторы

• Кабели

Вариант промышленного исполнения

11. Преимущества и недостатки

ПреимуществаПреимущества и недостатки

Недостатки

• высокая скорость работы, низкая задержка;

• сложность проектирования;

• гибкость и масштабируемость;

• высокая стоимость;

• хранение данных блоками;

• сложность настройки протокола FC;

• универсальность (доступ к данным может получить

сервер приложений под управлением любой ОС);

• невозможность некоторых приложений и систем

работать с протоколом iSCSI;

• использование территориально разнесённых

устройств хранения;

• необходимость подготовки специалистов по

протоколу FC и их сертификация;

• высокая надёжность обмена и хранения данных;

• жёсткие требования по совместимости

оборудования в сети.

• организация удалённого архивирования и

восстановления данных без дополнительных затрат.

12. VPN

13. Что представляет из себя VPN

• VPN (Virtual Private Network) – совокупность технологий, позволяющихобеспечить одно или несколько сетевых соединений (логическую сеть) поверх

другой сети (например, Интернет).

• Виртуальная – схема сети настроена на логическом уровне, без опоры на

физический (нет значения, по каким каналам проложена сеть).

• Частная – в эту сеть может войти только пользователь, которому разрешён

доступ.

• Сеть – объединение нескольких устройств, в том числе и разных их видов.

14. Немного истории

• Первый протокол VPN был создан в 1996 году сотрудником компанииMicrosoft.

• Сама идея VPN появилась раньше, в 1960-х годах, и была связана с

телефонными сетями. Изначально в основе лежала идея использования

одного и то же оборудования несколькими компаниями.

• 1998 год – разработка приложений VPN, позволяющих осуществлять

централизованный контроль со стороны пользователей.

• 1999 год – модель аутентификации, дополнительные средства для

конфигурирования клиентов

• 2000 год – включение средств VPN в Windows2000

• С увеличением популярности Интернета в 21 веке возник вопрос о

безопасности связи с данной сетью. Так появился VPN в привычном для

нас понимании.

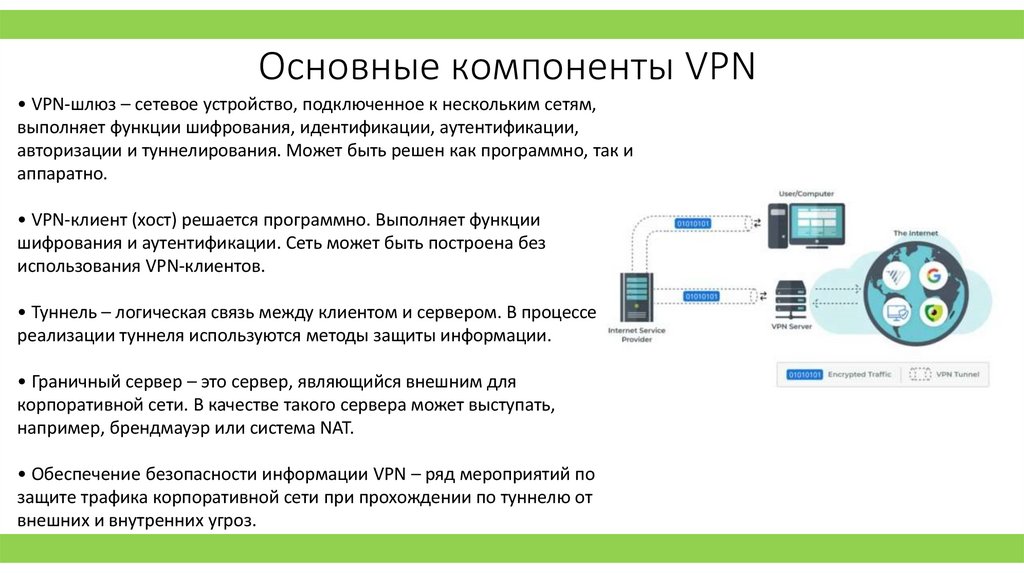

15. Основные компоненты VPN

• VPN-шлюз – сетевое устройство, подключенное к нескольким сетям,выполняет функции шифрования, идентификации, аутентификации,

авторизации и туннелирования. Может быть решен как программно, так и

аппаратно.

• VPN-клиент (хост) решается программно. Выполняет функции

шифрования и аутентификации. Сеть может быть построена без

использования VPN-клиентов.

• Туннель – логическая связь между клиентом и сервером. В процессе

реализации туннеля используются методы защиты информации.

• Граничный сервер – это сервер, являющийся внешним для

корпоративной сети. В качестве такого сервера может выступать,

например, брендмауэр или система NAT.

• Обеспечение безопасности информации VPN – ряд мероприятий по

защите трафика корпоративной сети при прохождении по туннелю от

внешних и внутренних угроз.

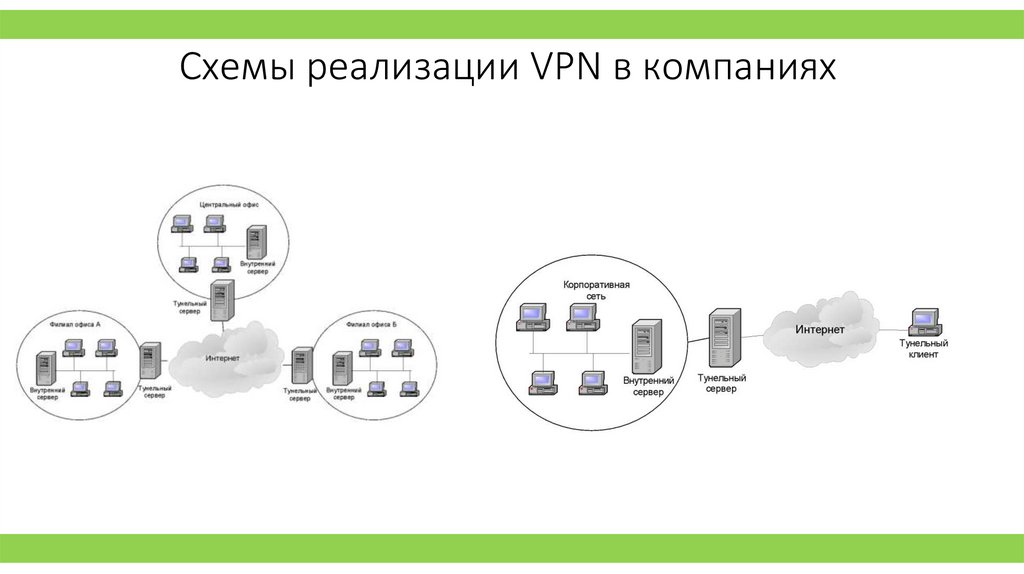

16. Схемы реализации VPN в компаниях

17. Лабораторная

1) Поднять VPN на своей виртуальной машине. ( В отчёте показать пошаговую установку и подключение сдругого устройства. Рекомендуется использование OPEN VPN)

Дополнительно:

2) Построить виртуальную cеть хранения данных SAN с возможностью подключения через ранее созданный VPN

СРОК: До 3 ноября включительно

internet

internet