Similar presentations:

Классификация виртуальных частных сетей

1. Классификация виртуальных частных сетей

2.

ГОСТ Р 53729-2009 Качество услуги "Предоставлениевиртуальной частной сети (VPN)". Показатели качества

Виртуальная частная сеть (Virtual Private Network - VPN)

Территориально распределенная корпоративная логическая сеть,

создаваемая на базе уже существующих сетей (локальных

корпоративных сетевых структур, сетей связи общего

пользования, сети Интернет, сетей связи операторов связи),

имеющая сходный с основной сетью набор услуг и отличающаяся

высоким уровнем защиты данных.

3.

VPN (Virtual Protected Network):это обобщённое название технологий, которые позволяют

объединить в виртуальную защищенную сеть произвольное

количество локальных сетей и отдельных компьютеров

VPN-сеть строится поверх других сетей передачи данных (в

том числе и сети Интернет)

с помощью криптографических методов VPN-сеть позволяет

обеспечить конфиденциальность, аутентичность и

целостность передаваемой информации

4. Основные компоненты VPN

• Туннель – логическое защищенное соединение междукорреспондентами.

• Граничный сервер – внешний сервер сети.

• Обеспечение защиты информации в VPN – защита информации

от внешних и внутренних угроз при ее передаче по туннелю.

• VPN-шлюз – сетевое устройство, подключенное к нескольким

сетям, выполняет функции шифрования, идентификации,

аутентификации, авторизации и туннелирования.

• VPN-клиент – программное устройство. Выполняет функции

шифрования и аутентификации. Сеть может быть построена без

использования VPN-клиентов.

5.

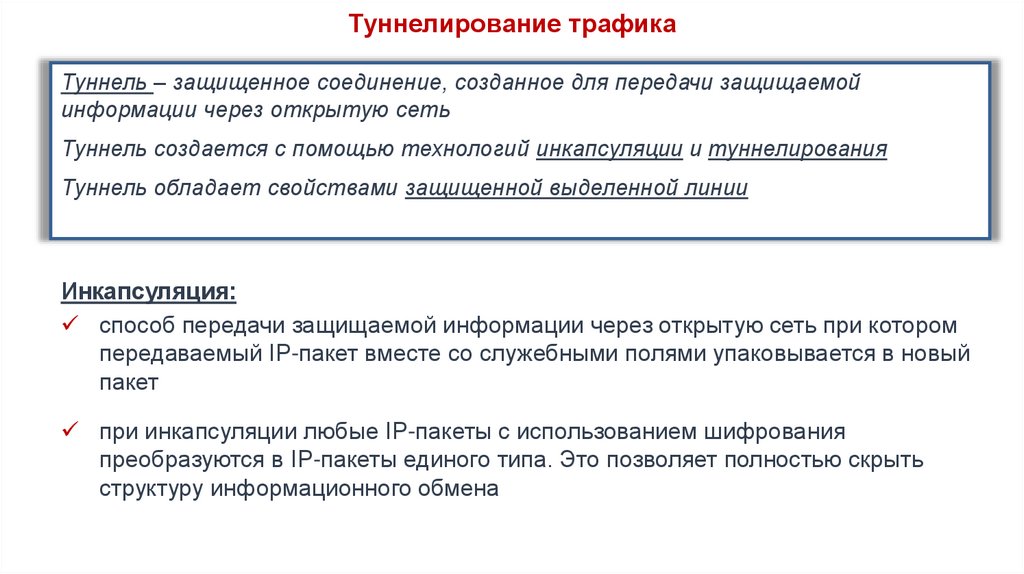

Туннелирование трафикаТуннель – защищенное соединение, созданное для передачи защищаемой

информации через открытую сеть

Туннель создается с помощью технологий инкапсуляции и туннелирования

Туннель обладает свойствами защищенной выделенной линии

Инкапсуляция:

способ передачи защищаемой информации через открытую сеть при котором

передаваемый IP-пакет вместе со служебными полями упаковывается в новый

пакет

при инкапсуляции любые IP-пакеты с использованием шифрования

преобразуются в IP-пакеты единого типа. Это позволяет полностью скрыть

структуру информационного обмена

6.

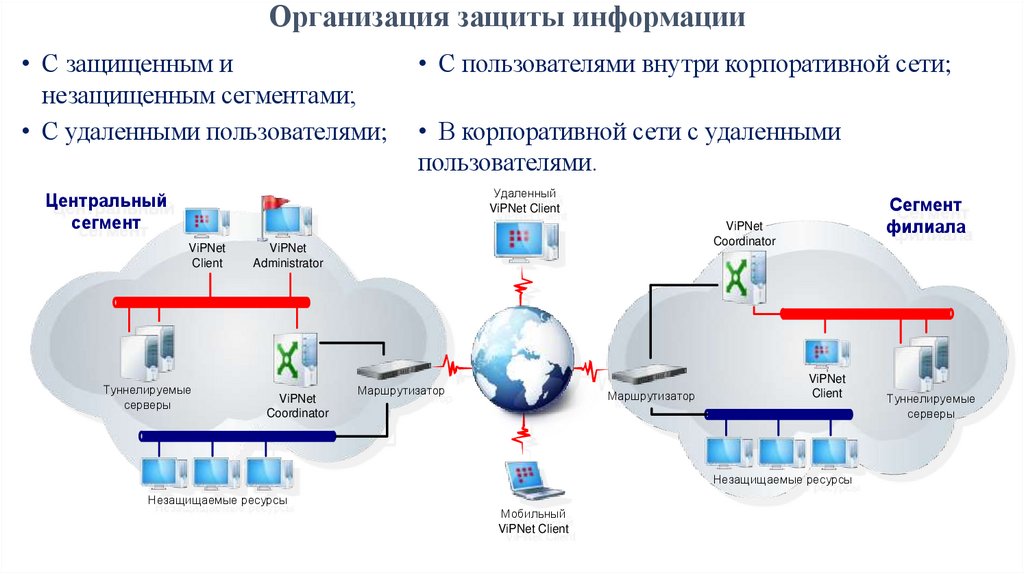

Организация защиты информации• С защищенным и

незащищенным сегментами;

• С удаленными пользователями;

• С пользователями внутри корпоративной сети;

• В корпоративной сети с удаленными

пользователями.

Удаленный

ViPNet Client

Центральный

сегмент

ViPNet

Client

Туннелируемые

серверы

ViPNet

Administrator

ViPNet

Coordinator

Сегмент

филиала

ViPNet

Coordinator

Маршрутизатор

Маршрутизатор

ViPNet

Client

Незащищаемые ресурсы

Незащищаемые ресурсы

Мобильный

ViPNet Client

Туннелируемые

серверы

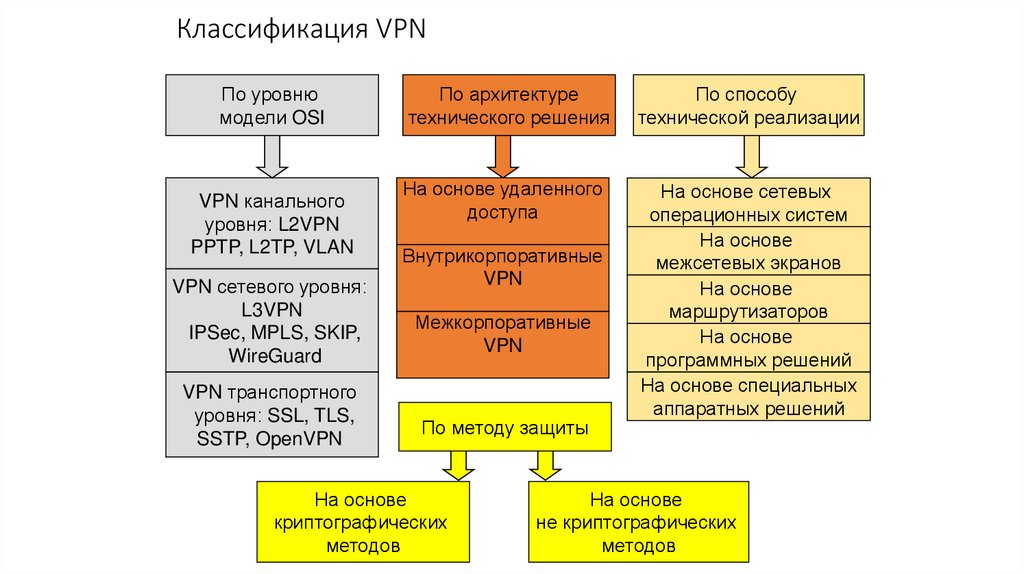

7. Классификация VPN

По уровнюмодели OSI

VPN канального

уровня: L2VPN

PPTP, L2TP, VLAN

VPN сетевого уровня:

L3VPN

IPSec, MPLS, SKIP,

WireGuard

VPN транспортного

уровня: SSL, TLS,

SSTP, OpenVPN

По архитектуре

технического решения

По способу

технической реализации

На основе удаленного

доступа

На основе сетевых

операционных систем

На основе

межсетевых экранов

На основе

маршрутизаторов

На основе

программных решений

На основе специальных

аппаратных решений

Внутрикорпоративные

VPN

Межкорпоративные

VPN

По методу защиты

На основе

криптографических

методов

На основе

не криптографических

методов

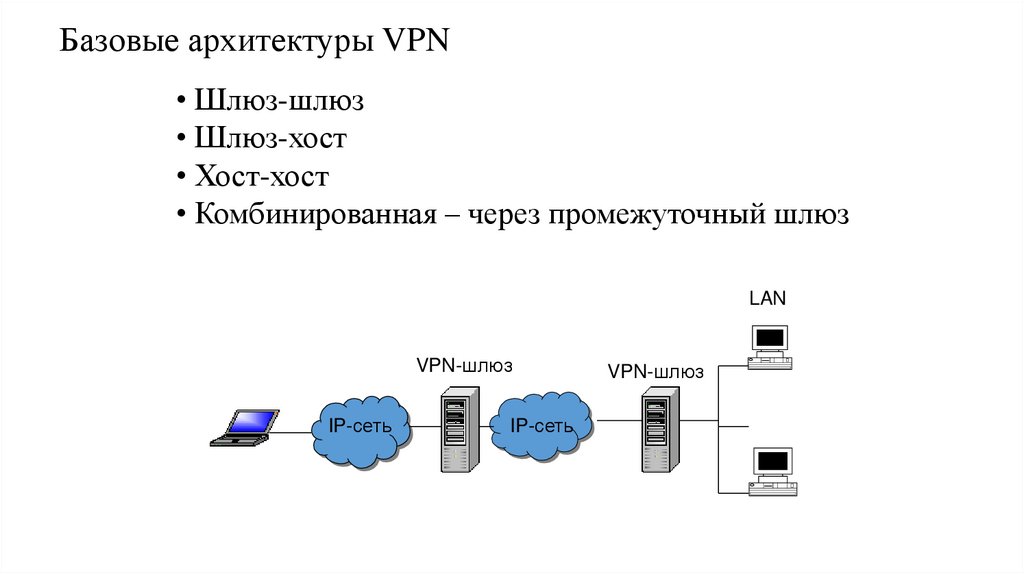

8. Базовые архитектуры VPN

• Шлюз-шлюз• Шлюз-хост

• Хост-хост

• Комбинированная – через промежуточный шлюз

LAN

VPN-шлюз

IP-сеть

IP-сеть

VPN-шлюз

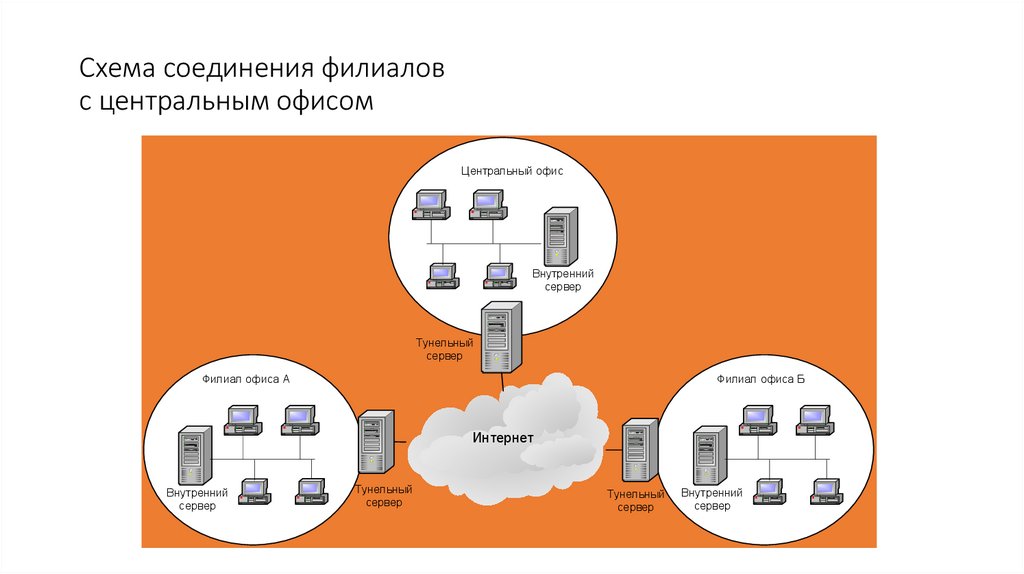

9. Схема соединения филиалов с центральным офисом

Центральный офисВнутренний

сервер

Тунельный

сервер

Филиал офиса А

Филиал офиса Б

Интернет

Внутренний

сервер

Тунельный

сервер

Тунельный

сервер

Внутренний

сервер

10. Связь удаленного пользователя с корпоративной сетью

Корпоративнаясеть

Интернет

Тунельный

клиент

Внутренний

сервер

Тунельный

сервер

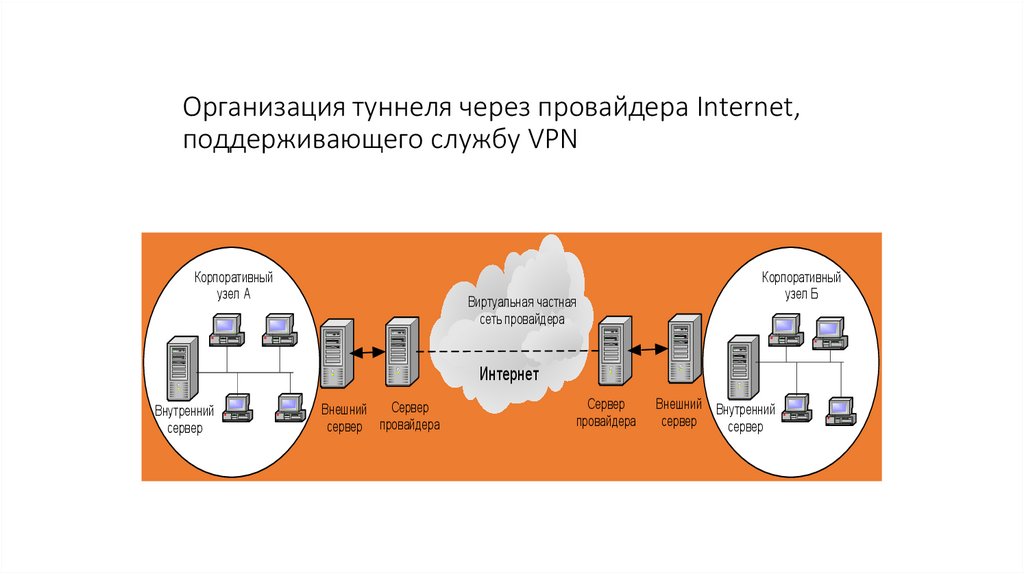

11. Организация туннеля через провайдера Internet, поддерживающего службу VPN

Корпоративныйузел А

Виртуальная частная

сеть провайдера

Корпоративный

узел Б

Интернет

Внутренний

сервер

Сервер

Внешний

сервер провайдера

Сервер

провайдера

Внешний Внутренний

сервер

сервер

12.

Требования к защите информации:• Конфиденциальность

• Целостность

• Доступность

13.

Методы обеспечения информационной безопасности в VPN1. Разграничение адресного пространства.

2. Аутентификация – позволяет подтвердить, что устройство или

пользователь тот за кого себя выдает и может получить доступ к

данному сервису.

3. Согласование криптографических алгоритмов, ключей, параметров

замены ключа.

4. Шифрование данных – алгоритмы 3DES, AES, RSA, ГОСТ Р 34.12.

ГОСТ Р 34.13.

5. Проверка целостности пакетов – с помощью хэш-функций (MD5,

SHA, ГОСТ Р 34.11) к пакету добавляется специальная вставка.

6. Инкапсуляция – определяет какие данные (протокол, уровень) будут

зашифрованы и помещены в защищаемый блок.

14. Протоколы защиты данных в виртуальных частных сетях

15. Поддержка VPN на различных уровнях модели ЭМВОС

• Канальный уровень:• L2TP, PPTP и др. (шифрование, авторизация и аутентификация).

• Технология MPLS.

• Сетевой уровень:

• IPSec (архитектура «хост-шлюз» и «шлюз-шлюз», поддержка

шифрования, авторизации и аутентификации).

• WireGuard протокол с открытым исходным кодом.

Криптографические протоколы:

Curve25519 для обмена ключами, ChaCha20 для шифрования,

Poly1305 для аутентификации данных, SipHash для ключей хеш-таблицы,

BLAKE2 для хеширования.

16.

Транспортный уровень:SSL/TLS (архитектура «хост-хост» соединение из конца в конец,

поддержка шифрования и аутентификации)

Secure Socket Tunneling Protocol (SSTP) предназначен для удалённого

клиентского доступа. SSTP отправляет трафик по SSL через TCP-порт 443.

Доступен на Windows, Linux, RouterOS. Windows Server поддерживают

аутентификацию клиента на уровне PPP с помощью MS-CHAPv2, EAP-TLS,

PEAP-MSCHAPv2, PEAP-TLS.

OpenVPN протокол с открытым исходным кодом. Использует библиотеку

OpenSSL и TLS. OpenVPN требует специальное клиентское программное

обеспечение. Доступен на Windows, Mac OS, Linux, Apple iOS, Android.

16

17.

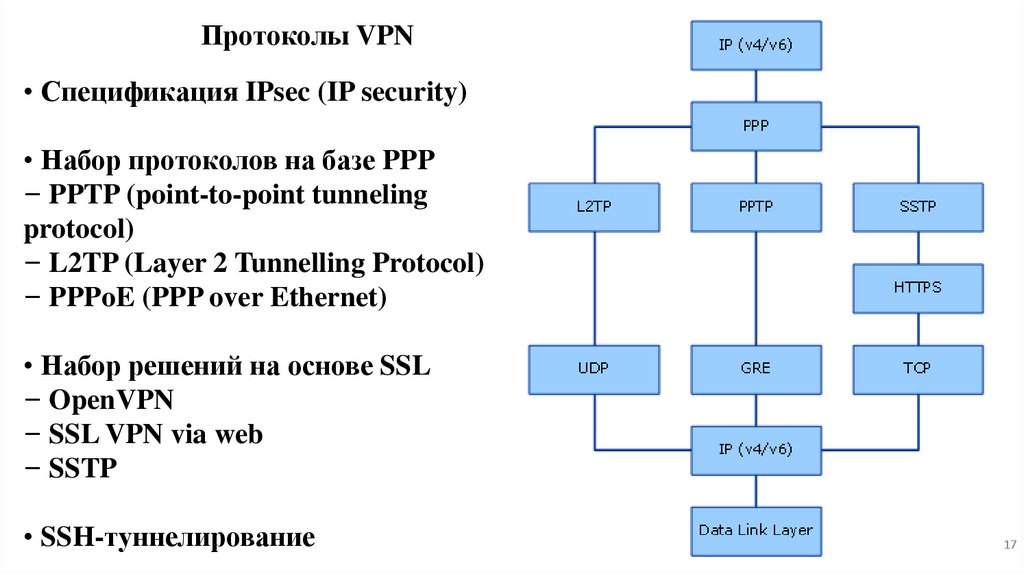

Протоколы VPN• Спецификация IPsec (IP security)

• Набор протоколов на базе PPP

– PPTP (point-to-point tunneling

protocol)

– L2TP (Layer 2 Tunnelling Protocol)

– PPPoE (PPP over Ethernet)

• Набор решений на основе SSL

– OpenVPN

– SSL VPN via web

– SSTP

• SSH-туннелирование

17

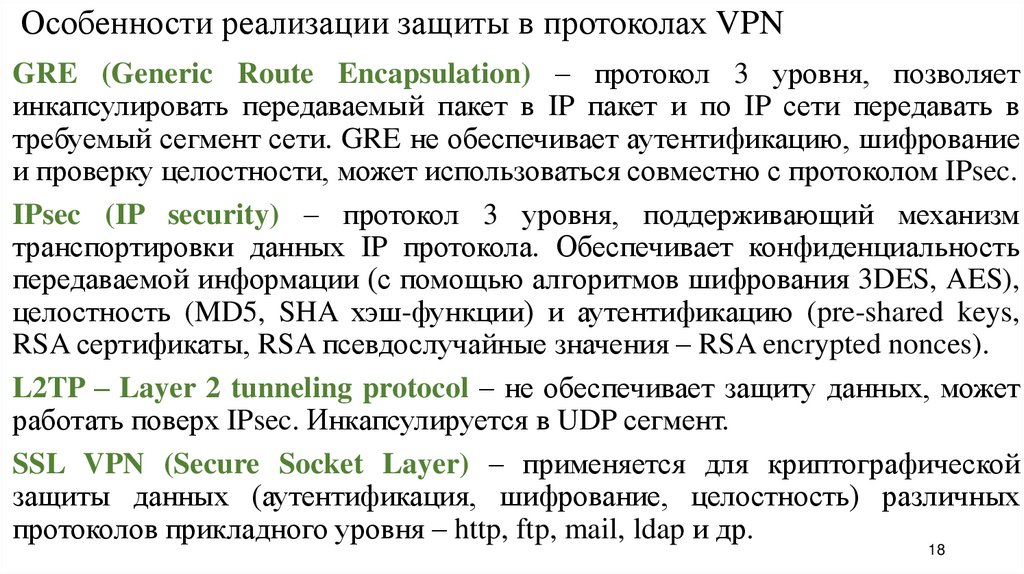

18. Особенности реализации защиты в протоколах VPN

GRE (Generic Route Encapsulation) – протокол 3 уровня, позволяетинкапсулировать передаваемый пакет в IP пакет и по IP сети передавать в

требуемый сегмент сети. GRE не обеспечивает аутентификацию, шифрование

и проверку целостности, может использоваться совместно с протоколом IPsec.

IPsec (IP security) – протокол 3 уровня, поддерживающий механизм

транспортировки данных IP протокола. Обеспечивает конфиденциальность

передаваемой информации (с помощью алгоритмов шифрования 3DES, AES),

целостность (MD5, SHA хэш-функции) и аутентификацию (pre-shared keys,

RSA сертификаты, RSA псевдослучайные значения – RSA encrypted nonces).

L2TP – Layer 2 tunneling protocol – не обеспечивает защиту данных, может

работать поверх IPsec. Инкапсулируется в UDP сегмент.

SSL VPN (Secure Socket Layer) – применяется для криптографической

защиты данных (аутентификация, шифрование, целостность) различных

протоколов прикладного уровня – http, ftp, mail, ldap и др.

18

19. Протоколы канального уровня

• PPTP (Point-to-Point-Tunneling Protocol). Шифрует кадры РРР иинкапсулирует их в IP пакеты (1996 г., Microsoft, Ascend, 3Con и

US Robotics)

• L2F (Layer to Forwarding). Прототип L2TP (1996 г., Cisco)

• L2TP (Layer to Tunneling Protocol). Инкапсулирует кадры РРР в

протокол сетевого уровня, предварительно проведя

аутентификацию пользователя (1997 г., Cisco и IETF)

20. Протоколы сетевого уровня

• IPSec (IP Security) – набор протоколов. Организует аутентификацию,шифрование и автоматическое снабжение конечных точек канала

секретными ключами (1997 г., IETF). Определен для IPv4 и IPv6.

• Поддерживает два режима:

– Транспортный (защита данных в пакете)

– Туннельный (защита всего пакета, включая заголовок)

• Каждый из участников соединения должен иметь соответствующее

программное обеспечение и сконфигурировать параметры туннеля.

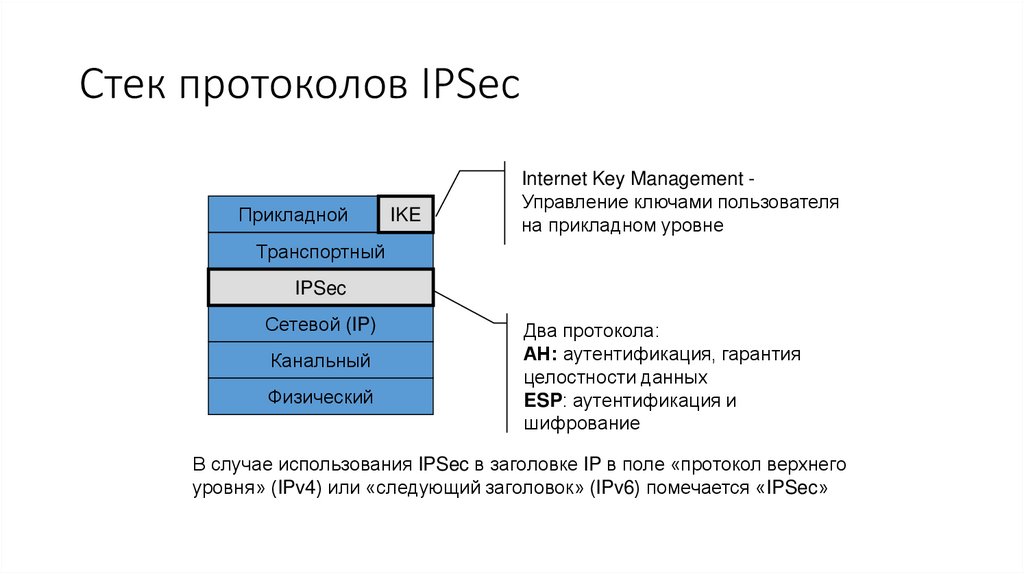

21. Стек протоколов IPSec

ПрикладнойIKE

Internet Key Management Управление ключами пользователя

на прикладном уровне

Транспортный

IPSec

Сетевой (IP)

Канальный

Физический

Два протокола:

АН: аутентификация, гарантия

целостности данных

ESP: аутентификация и

шифрование

В случае использования IPSec в заголовке IP в поле «протокол верхнего

уровня» (IPv4) или «следующий заголовок» (IPv6) помечается «IPSec»

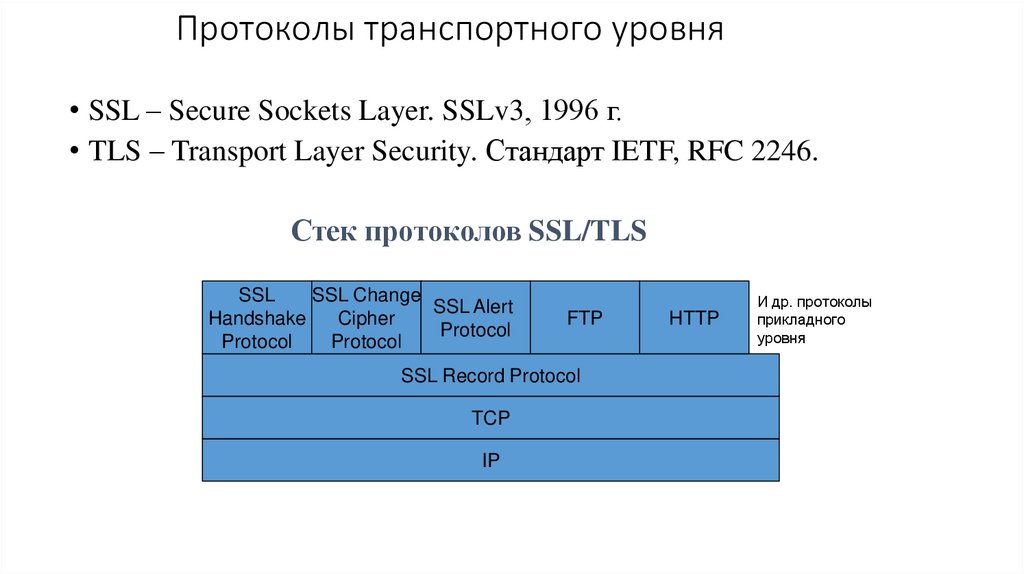

22. Протоколы транспортного уровня

• SSL – Secure Sockets Layer. SSLv3, 1996 г.• TLS – Transport Layer Security. Стандарт IETF, RFC 2246.

Стек протоколов SSL/TLS

SSL

SSL Change

SSL Alert

Handshake

Cipher

Protocol

Protocol

Protocol

FTP

SSL Record Protocol

TCP

IP

HTTP

И др. протоколы

прикладного

уровня

internet

internet