Similar presentations:

Протоколы защищенных каналов. Канальный уровень

1. Протоколы защищенных каналов

Канальный уровень1

2. Виртуальные защищенные каналы

Криптозащищенный туннель (туннель VPN) - соединениепроведенное через открытую сеть, по которому передаются

криптографически защищенные пакеты сообщений виртуальной

сети

Для независимости от прикладных протоколов туннели

формируются на более низких уровнях модели OSI:

канальном

Сетевом

протоколы PPTP, L2F, L2TP

инкапсуляция различных видов трафика 3-го уровня (и более высоких)

построение виртуальных туннелей типа точка-точка (от маршрутизатора к

маршрутизатору или от персонального компьютера к шлюзу ЛВС)

протоколы IPSec и IKE (Internet Key Exchange)

Сеансовом

протоколы SSL/TLS

2

3. Соединения точка-точка

Сеть точка-точка - простейший вид сети, прикотором два устройства соединяются между собой

напрямую через коммуникационные каналы

Достоинства: простота и дешевизна

Недостаток - можно соединить только 2 устройства

Отсутствие средств адресации абонентов

одновременно к сети может быть подключено всего два

устройства, например, два компьютера

заголовки кадров данных протоколов этой группы не

содержат адресных полей.

Примеры протоколов точка-точка:

Протокол SLIP (Serial Line Internet Protocol)

Протокол PPP (Point-to-Point Protocol)

3

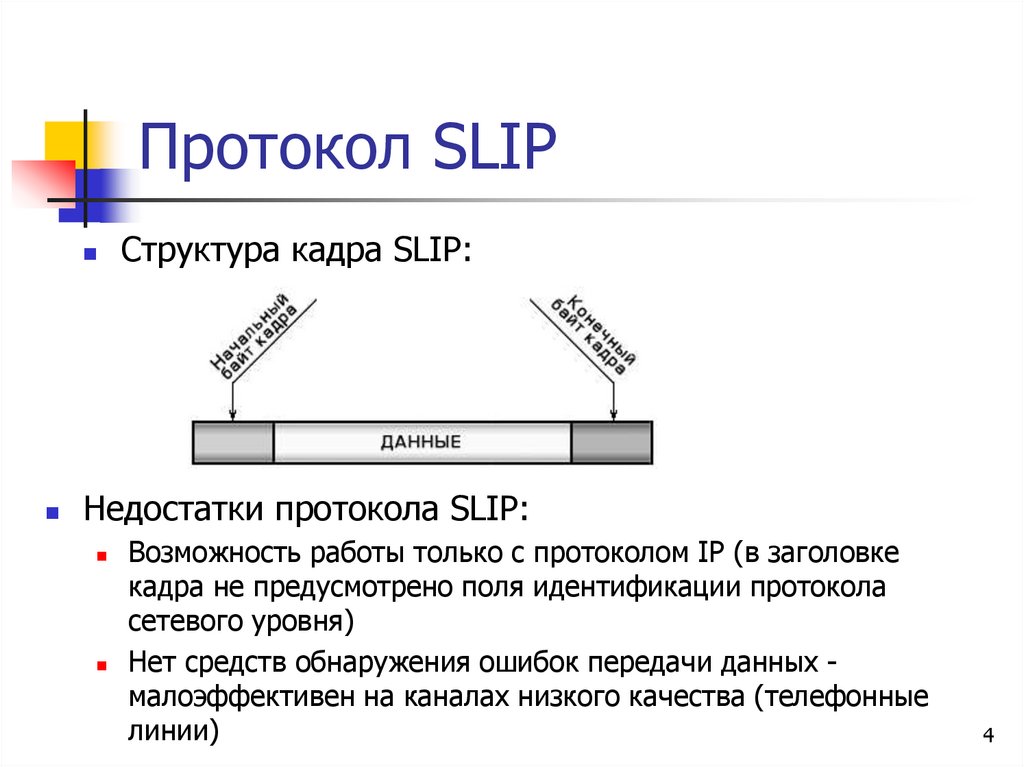

4. Протокол SLIP

Структура кадра SLIP:Недостатки протокола SLIP:

Возможность работы только с протоколом IP (в заголовке

кадра не предусмотрено поля идентификации протокола

сетевого уровня)

Нет средств обнаружения ошибок передачи данных малоэффективен на каналах низкого качества (телефонные

линии)

4

5. Протокол PPP

PPP обеспечивает:возможность использования нескольких протоколов сетевого

уровня

механизм согласования параметров устройств передачи

данных

механизм сжатия передаваемой информации с целью

повышения эффективности и надежности передачи

механизм обнаружения и исправления ошибок

механизмы защиты, предотвращающие несанкционированные

подключения

Первоначально РРР разрабатывался для инкапсуляции

данных по соединениям точка-точка, сейчас

используется также для организации асинхронных

(например, коммутируемых) соединений

5

6. Набор протоколов PPP

LCP (Link Control Protocol) - протокол управлениясоединением

ответственный за конфигурацию, установку, работу и

завершение соединения точка-точка

NCP (Network Control Protocol) - протокол

управления сетью

инкапсулирует в РРР протоколы сетевого уровня для

транспортировки через соединение точка-точка

позволяет одновременно передавать пакеты Novell IPX и

Microsoft IP по одному соединению РРР

6

7. Защита на канальном уровне

Протоколы формирования защищенного канала(туннеля) канального уровня (используются для

организации защищенного многопротокольного удаленного доступа к

ресурсам корпоративной сети через открытую сеть):

РРТР (Point-to-Point Tunneling Protocol)

L2F (Layer-2 Forwarding)

L2TP (Layer-2 Tunneling Protocol)

Функции туннелирования: PPTP, L2F, L2TP

Функции шифрования (шифрование, целостность,

аутентификация): PPTP

Для защиты L2F, L2TP используется IPSec

Протоколы туннелирования базируются на РРР

7

8. Протокол РРТР

Разработан Microsoft при поддержке ряда других компанийНазначение - создание защищенных виртуальных каналов при

доступе удаленных пользователей к локальным сетям через

Интернет

Реализован в ОС Windows NT/2000 -> широкое распространение

РРТР позволяет создавать защищенные каналы по разным

протоколам: IP, IPX или NetBEUI

Данные этих протоколов упаковываются в кадры РРР

Затем инкапсулируются посредством протокола РРТР в пакеты

протокола IP

Переносятся с помощью протокола IP в зашифрованном виде через

сеть TCP/IP

Создает дополнительное TCP-соединение, управляющее

туннелем (порт 1723), обеспечивающее работоспособность

канала

8

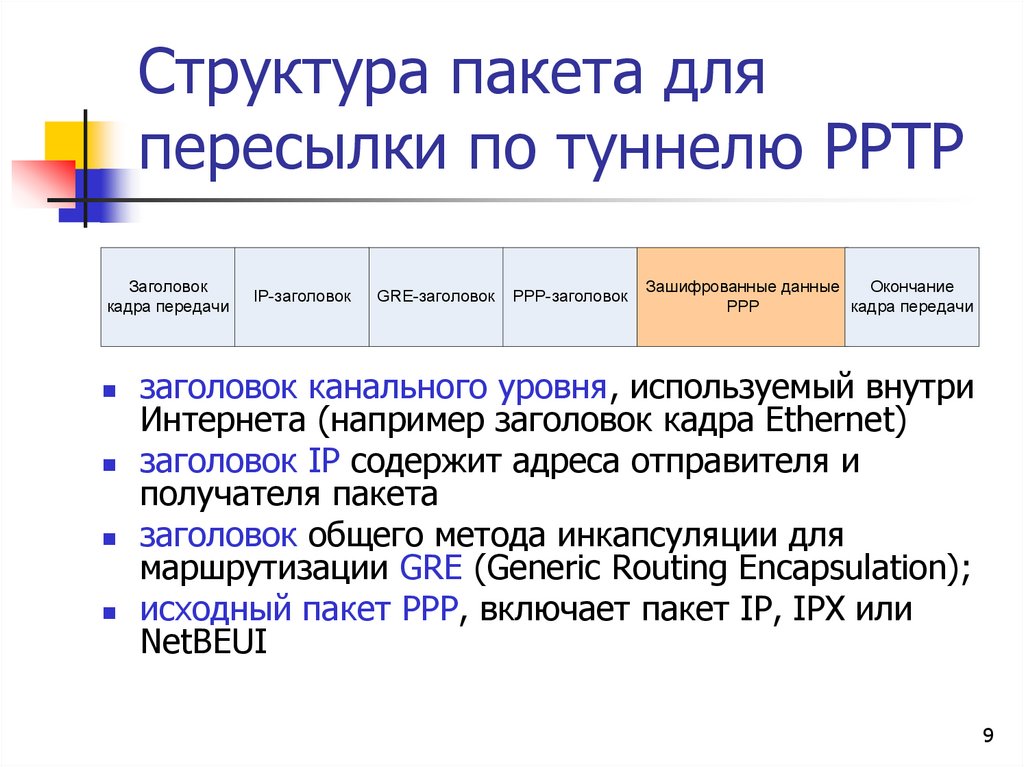

9. Структура пакета для пересылки по туннелю PPTP

Заголовоккадра передачи

IP-заголовок

GRE-заголовок

PPP-заголовок

Зашифрованные данные

Окончание

PPP

кадра передачи

заголовок канального уровня, используемый внутри

Интернета (например заголовок кадра Ethernet)

заголовок IP содержит адреса отправителя и

получателя пакета

заголовок общего метода инкапсуляции для

маршрутизации GRE (Generic Routing Encapsulation);

исходный пакет РРР, включает пакет IP, IPX или

NetBEUI

9

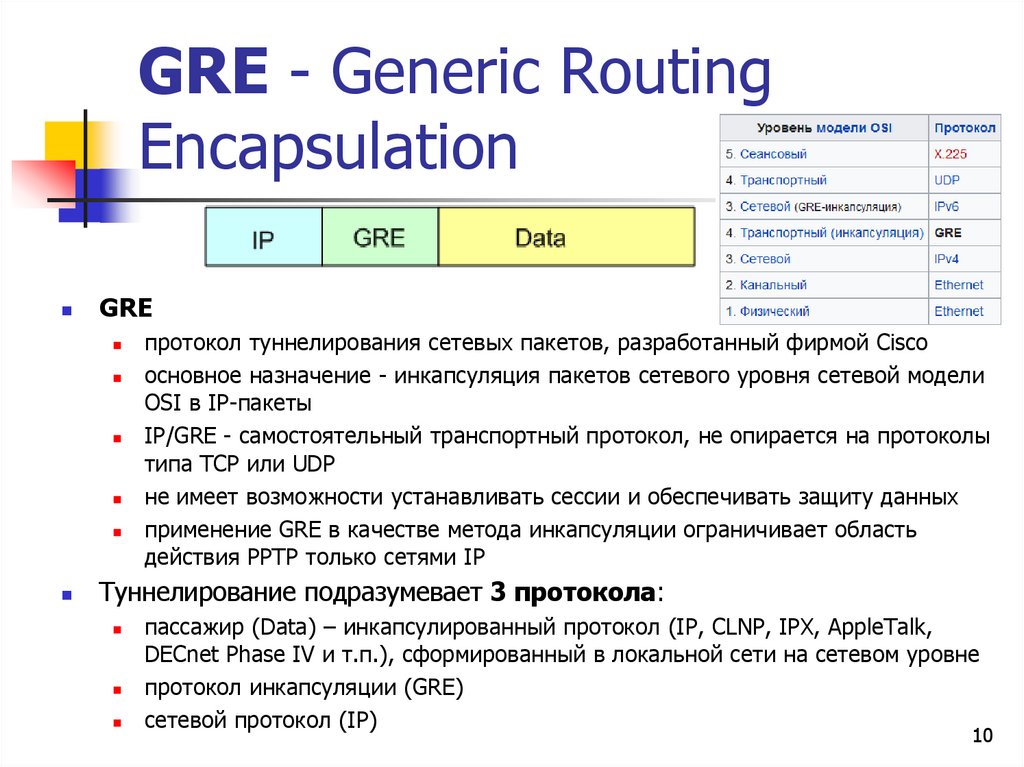

10. GRE - Generic Routing Encapsulation

GREпротокол туннелирования сетевых пакетов, разработанный фирмой Cisco

основное назначение - инкапсуляция пакетов сетевого уровня сетевой модели

OSI в IP-пакеты

IP/GRE - самостоятельный транспортный протокол, не опирается на протоколы

типа TCP или UDP

не имеет возможности устанавливать сессии и обеспечивать защиту данных

применение GRE в качестве метода инкапсуляции ограничивает область

действия PPTP только сетями IP

Туннелирование подразумевает 3 протокола:

пассажир (Data) – инкапсулированный протокол (IP, CLNP, IPX, AppleTalk,

DECnet Phase IV и т.п.), сформированный в локальной сети на сетевом уровне

протокол инкапсуляции (GRE)

сетевой протокол (IP)

10

11. Заголовки GRE

Версия 0Версия 1

11

12. Схема туннелирования PPTP

Протокол РРТР применяется в схеме

туннелирования при прямом подсоединении

компьютера удаленного пользователя к Интернету

Интернет

IP,

Криптозащищенный туннель

Компьютер

удаленного

пользователя

(клиент PPP)

IPX,

NetBIOS

IP/TCP

Маршрутизатор и

сервер

удаленного

доступа RAS

ЛВС

1. Установка удаленного соединения с ЛВС с помощью клиентской части

сервиса RAS (Remote Access Service – сервис удаленного доступа)

2. Обращение к серверу удаленного доступа ЛВС (по его IP-адресу),

установка с ним соединения по протоколу РРТР

12

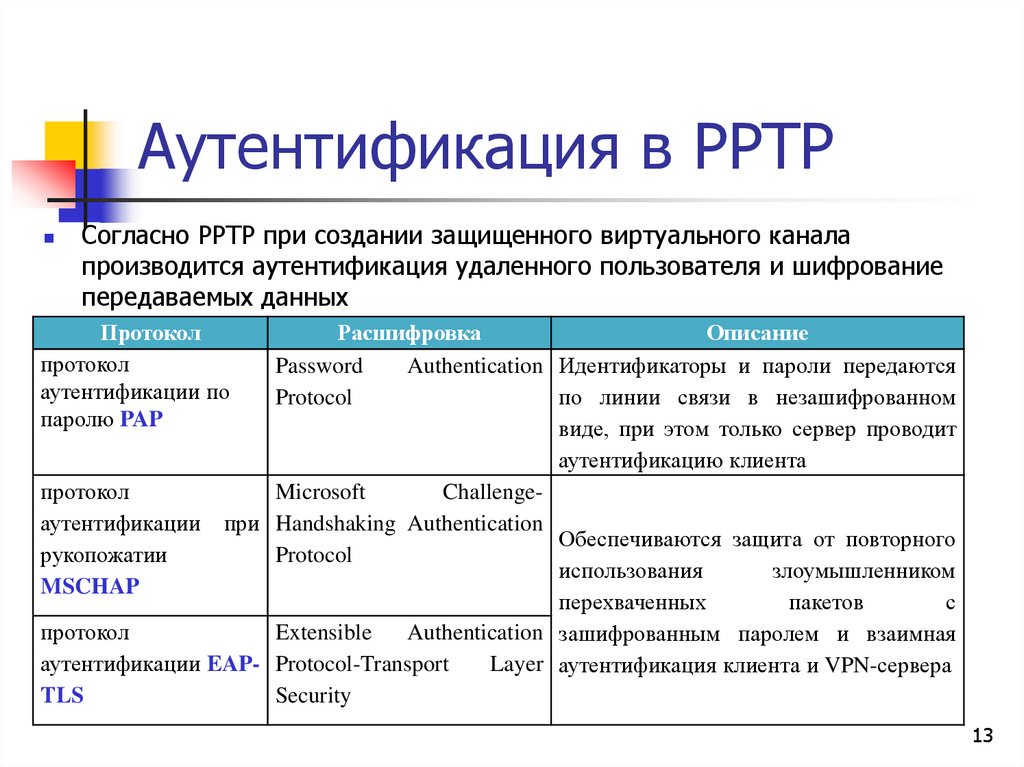

13. Аутентификация в PPTP

Согласно PPTP при создании защищенного виртуального каналапроизводится аутентификация удаленного пользователя и шифрование

передаваемых данных

Протокол

протокол

аутентификации по

паролю PAP

Расшифровка

Описание

Password

Authentication Идентификаторы и пароли передаются

Protocol

по линии связи в незашифрованном

виде, при этом только сервер проводит

аутентификацию клиента

протокол

Microsoft

Challengeаутентификации при Handshaking Authentication

Обеспечиваются защита от повторного

рукопожатии

Protocol

использования

злоумышленником

MSCHAP

перехваченных

пакетов

с

протокол

Extensible

Authentication зашифрованным паролем и взаимная

аутентификации EAP- Protocol-Transport

Layer аутентификация клиента и VPN-сервера

TLS

Security

13

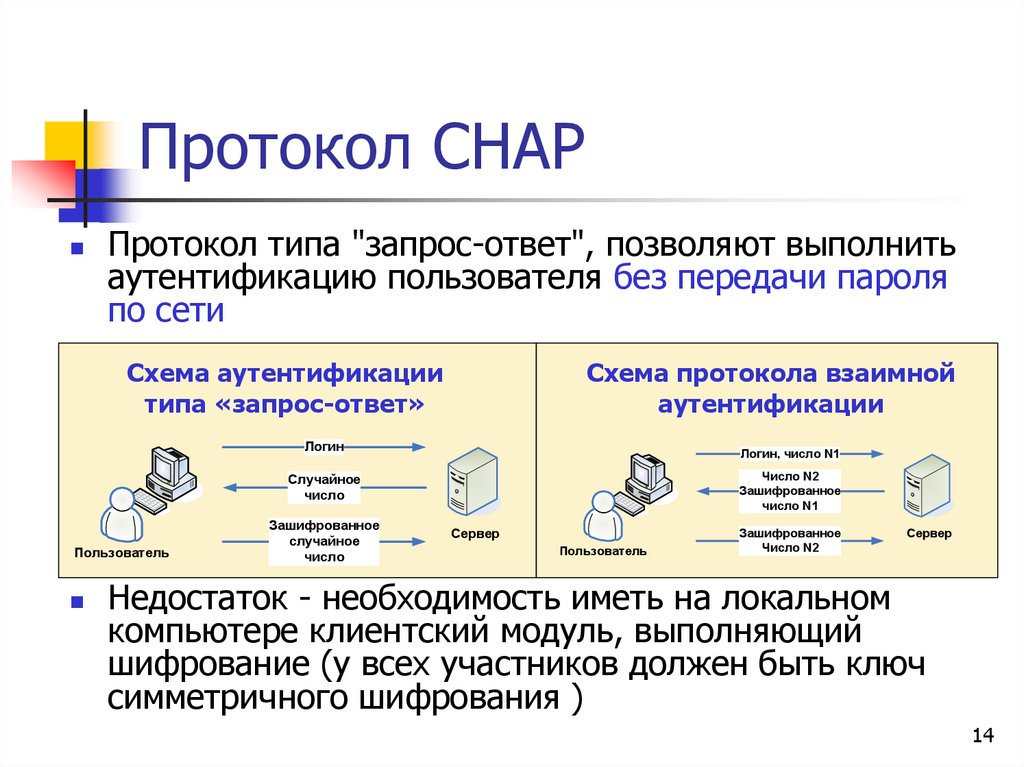

14. Протокол CHAP

Протокол типа "запрос-ответ", позволяют выполнитьаутентификацию пользователя без передачи пароля

по сети

Схема аутентификации

типа «запрос-ответ»

Схема протокола взаимной

аутентификации

Логин

Логин, число N1

Число N2

Зашифрованное

число N1

Случайное

число

Пользователь

Зашифрованное

случайное

число

Сервер

Пользователь

Зашифрованное

Число N2

Сервер

Недостаток - необходимость иметь на локальном

компьютере клиентский модуль, выполняющий

шифрование (у всех участников должен быть ключ

симметричного шифрования )

14

15. Протокол EAP-TLS

EAP расширение протокола PPP, на нем основаны несколькометодов проверки подлинности, предусматривающих обмен

учетными данными и прочими сведениями произвольного объема

EAP поддерживает методы проверки подлинности с

использованием устройств обеспечения безопасности

смарт-карты

токен-карты

криптографические калькуляторы

EAP-TLS - метод взаимной проверки подлинности, основанный на

сертификатах

клиент и сервер должны предоставлять доказательства своей

подлинности – сертификаты

клиент удаленного доступа отправляет свой сертификат

пользователя

сервер удаленного доступа — свой сертификат компьютера

если хотя бы один из этих сертификатов не будет передан или

окажется недействительным, подключение разрывается

15

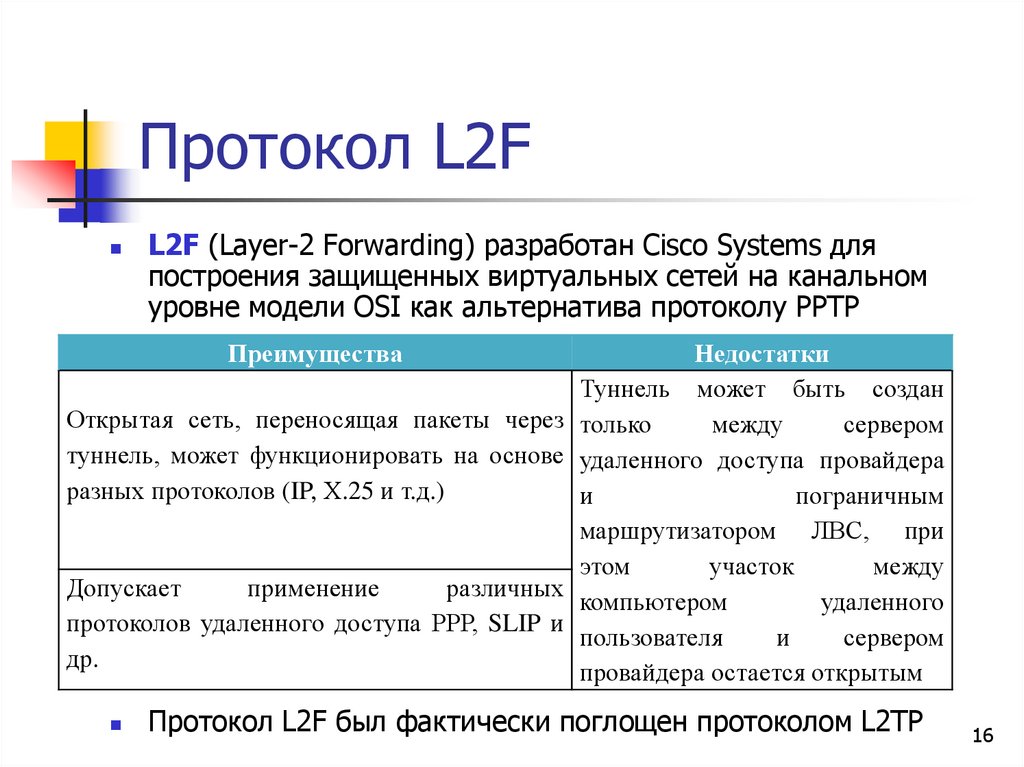

16. Протокол L2F

L2F (Layer-2 Forwarding) разработан Cisco Systems дляпостроения защищенных виртуальных сетей на канальном

уровне модели OSI как альтернатива протоколу РРТР

Преимущества

Недостатки

Туннель может быть создан

Открытая сеть, переносящая пакеты через только

между

сервером

туннель, может функционировать на основе удаленного доступа провайдера

разных протоколов (IP, Х.25 и т.д.)

и

пограничным

маршрутизатором ЛВС, при

этом

участок

между

Допускает

применение

различных

компьютером

удаленного

протоколов удаленного доступа РРР, SLIP и

пользователя

и

сервером

др.

провайдера остается открытым

Протокол L2F был фактически поглощен протоколом L2TP

16

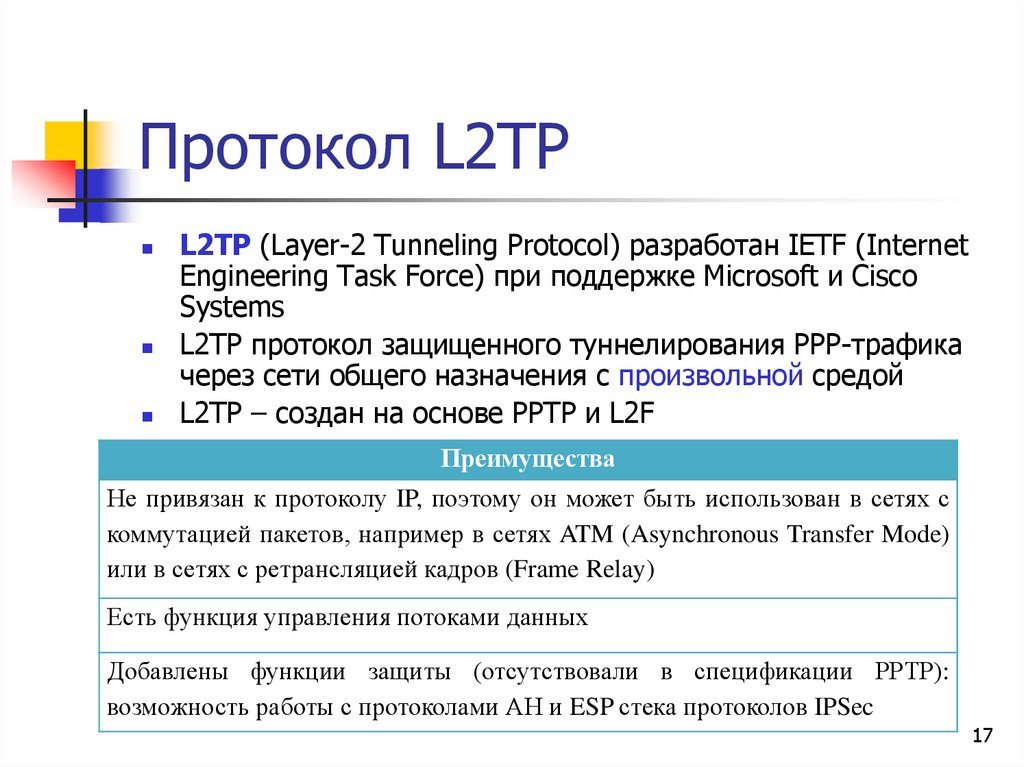

17. Протокол L2TP

L2TP (Layer-2 Tunneling Protocol) разработан IETF (InternetEngineering Task Force) при поддержке Microsoft и Cisco

Systems

L2TP протокол защищенного туннелирования РРР-трафика

через сети общего назначения с произвольной средой

L2TP – создан на основе РРТР и L2F

Преимущества

Не привязан к протоколу IP, поэтому он может быть использован в сетях с

коммутацией пакетов, например в сетях ATM (Asynchronous Transfer Mode)

или в сетях с ретрансляцией кадров (Frame Relay)

Есть функция управления потоками данных

Добавлены функции защиты (отсутствовали в спецификации РРТР):

возможность работы с протоколами АН и ESP стека протоколов IPSec

17

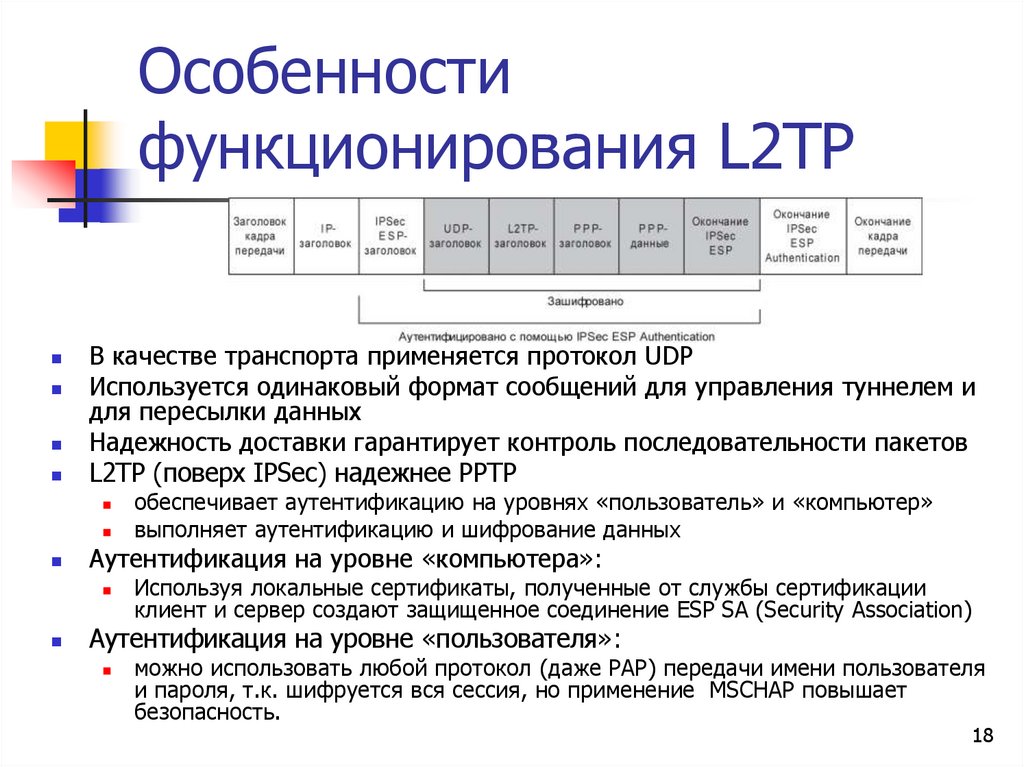

18. Особенности функционирования L2TP

В качестве транспорта применяется протокол UDPИспользуется одинаковый формат сообщений для управления туннелем и

для пересылки данных

Надежность доставки гарантирует контроль последовательности пакетов

L2TP (поверх IPSec) надежнее РРТР

Аутентификация на уровне «компьютера»:

обеспечивает аутентификацию на уровнях «пользователь» и «компьютер»

выполняет аутентификацию и шифрование данных

Используя локальные сертификаты, полученные от службы сертификации

клиент и сервер создают защищенное соединение ESP SA (Security Association)

Аутентификация на уровне «пользователя»:

можно использовать любой протокол (даже РАР) передачи имени пользователя

и пароля, т.к. шифруется вся сессия, но применение MSCHAP повышает

безопасность.

18

19. Схема туннелирования по протоколу L2TP

LAC(L2TP Access

Concentrator)

- сервер удаленного

доступа провайдера

Локальная сеть

Локальная сеть

Сервер LNS

LNS/LAC

Интернет

LNS

(L2TP Network Server) –

сервер удаленного

доступа ЛВС

Концентратор

доступа LAC

Удаленный

пользователь

Согласно спецификации протокола L2TP:

• Для удаленного пользователя роль сервера удаленного доступа провайдера должен

выполнять концентратор доступа LAC, который реализует клиентскую часть протокола L2TP и

обеспечивает сетевой доступ к ЛВС через Интернет

• В качестве сервера удаленного доступа ЛВС должен выступать сетевой сервер LNS,

функционирующий на совместимых с протоколом РРР платформах

19

20. Методы криптозащиты L2TP

Предполагает возможность примененияразличных стандартов шифрования

L2TP поверх IPSec использует алгоритмы

шифрования 3-DES и AES -> более высокая

степень защиты, чем РРТР

Аутентификация данных обеспечивается

алгоритмом НМАС (Hash Message

Authentication Code), хэш 128 бит

20

21. Недостатки протокола L2TP

Для реализации L2TP необходима поддержкапровайдеров ISP

L2TP ограничивает трафик рамками выбранного

туннеля и лишает пользователей доступа к другим

частям Интернета

В L2TP не предусмотрено создание для текущей

версии протокола IP криптозащищенного туннеля

между конечными точками информационного

взаимодействия

Предложенная спецификация L2TP обеспечивает

стандартное шифрование только в IP-сетях с

помощью протокола IPSec

21

internet

internet