Similar presentations:

Протоколы защищенных каналов. Сетевой и сеансовый уровни. Защита беспроводных сетей

1. Протоколы защищенных каналов

Сетевой и сеансовый уровни.Защита беспроводных сетей

1

2. Защита на сетевом уровне - протокол IPSec

Защита на сетевом уровне протокол IPSecПреимущество реализации защиты на сетевом уровне

Стек протоколов IPSec (Internet Protocol Security)

используется для

сетевой уровень отличается наибольшей независимостью от

вышележащих протоколов, физической среды передачи и технологии

канального уровня

транспортировка данных по сети не может быть произведена в обход

протокола IP

аутентификации участников обмена

туннелирования трафика

шифрования IP-пакетов

Основное назначение протоколов IPSec - обеспечение безопасной

передачи данных по сетям IP

Для IPv4 поддержка IPSec желательна, для IPv6 – обязательна

2

3. Задачи, решаемые IPSec

Применение IPSec гарантирует:целостность передаваемых данных

аутентичность отправителя

конфиденциальность передаваемых данных

Не решается задача обеспечения

доступности данных (гарантия их

доставки)

задача решается на уровне протокола

транспортного уровня TCP

3

4. IP-пакет

IP-заголовокS-адрес

D-адрес

Транспортный

TCP- или UDPзаголовок

Данные

4

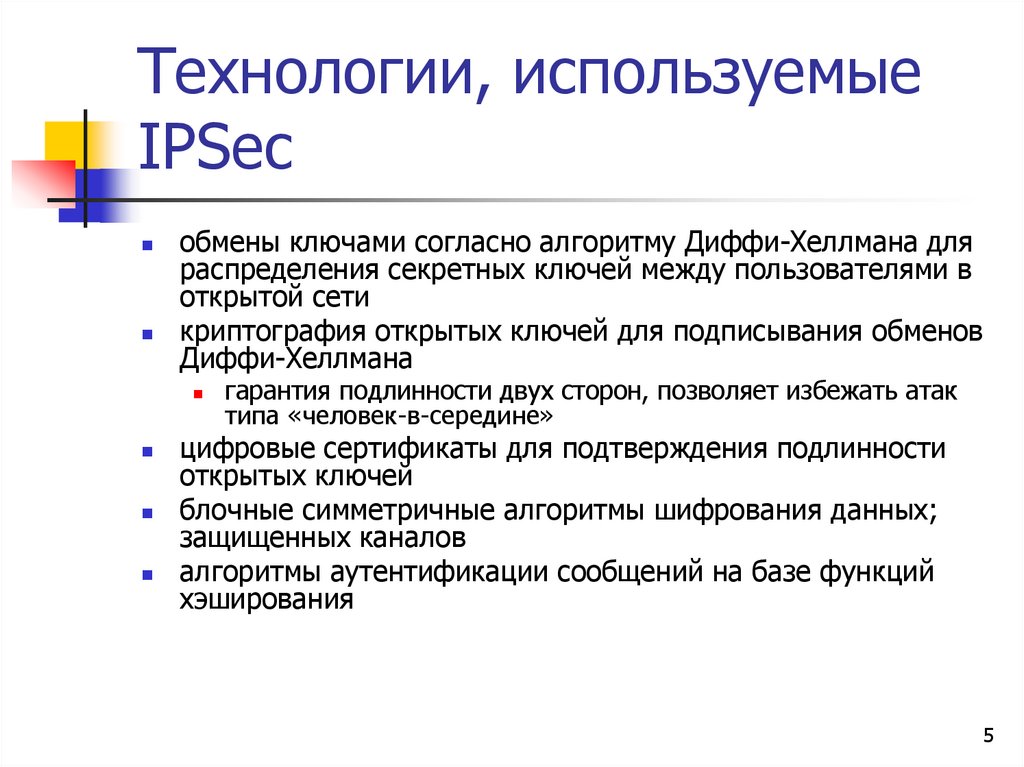

5. Технологии, используемые IPSec

обмены ключами согласно алгоритму Диффи-Хеллмана дляраспределения секретных ключей между пользователями в

открытой сети

криптография открытых ключей для подписывания обменов

Диффи-Хеллмана

гарантия подлинности двух сторон, позволяет избежать атак

типа «человек-в-середине»

цифровые сертификаты для подтверждения подлинности

открытых ключей

блочные симметричные алгоритмы шифрования данных;

защищенных каналов

алгоритмы аутентификации сообщений на базе функций

хэширования

5

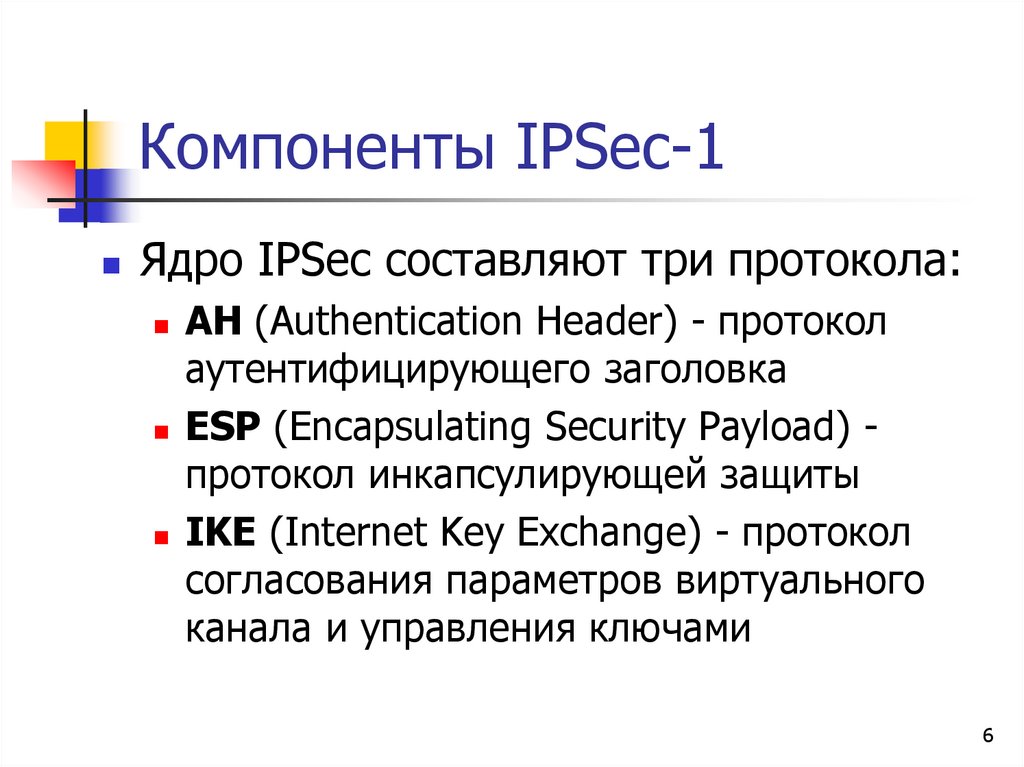

6. Компоненты IPSec-1

Ядро IPSec составляют три протокола:АН (Authentication Header) - протокол

аутентифицирующего заголовка

ESP (Encapsulating Security Payload) протокол инкапсулирующей защиты

IKE (Internet Key Exchange) - протокол

согласования параметров виртуального

канала и управления ключами

6

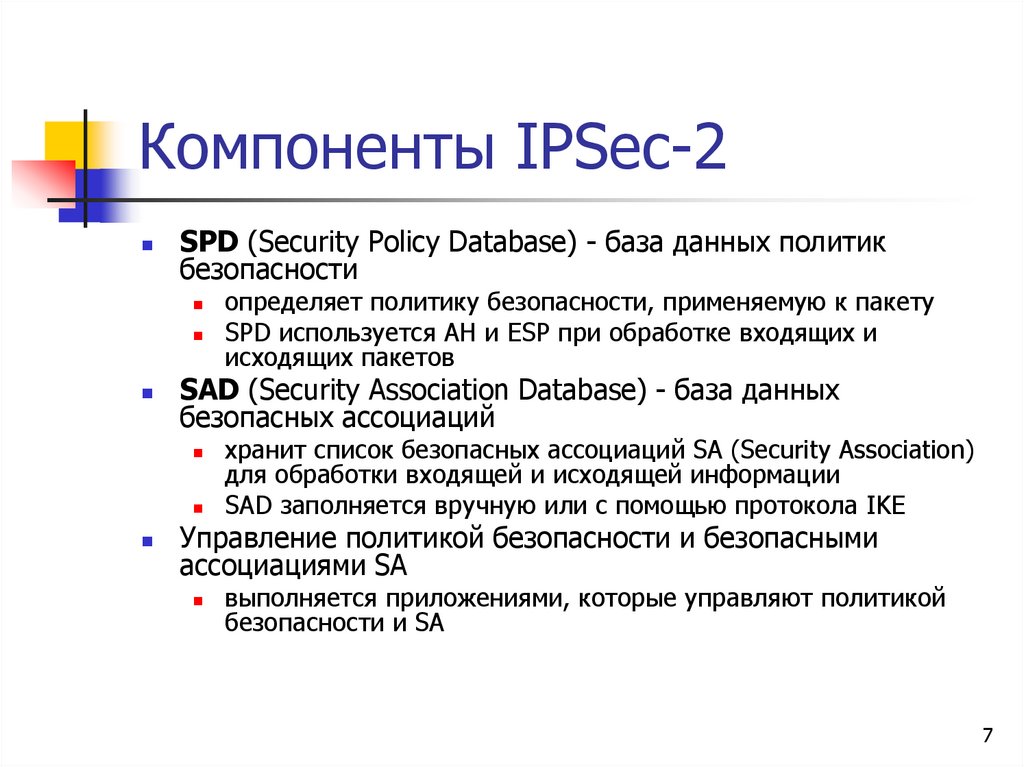

7. Компоненты IPSec-2

SPD (Security Policy Database) - база данных политикбезопасности

SAD (Security Association Database) - база данных

безопасных ассоциаций

определяет политику безопасности, применяемую к пакету

SPD используется AH и ESP при обработке входящих и

исходящих пакетов

хранит список безопасных ассоциаций SA (Security Association)

для обработки входящей и исходящей информации

SAD заполняется вручную или с помощью протокола IKE

Управление политикой безопасности и безопасными

ассоциациями SA

выполняется приложениями, которые управляют политикой

безопасности и SA

7

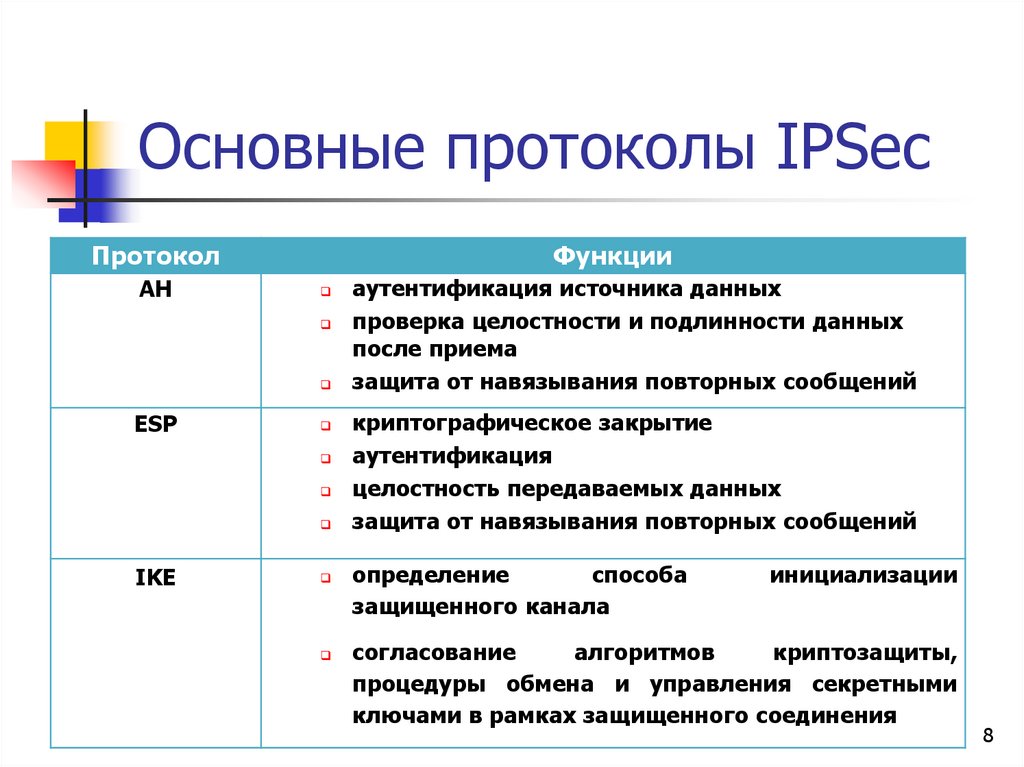

8. Основные протоколы IPSec

ПротоколАН

Функции

ESP

IKE

аутентификация источника данных

проверка целостности и подлинности данных

после приема

защита от навязывания повторных сообщений

криптографическое закрытие

аутентификация

целостность передаваемых данных

защита от навязывания повторных сообщений

определение

способа

защищенного канала

инициализации

согласование

алгоритмов

криптозащиты,

процедуры обмена и управления секретными

ключами в рамках защищенного соединения

8

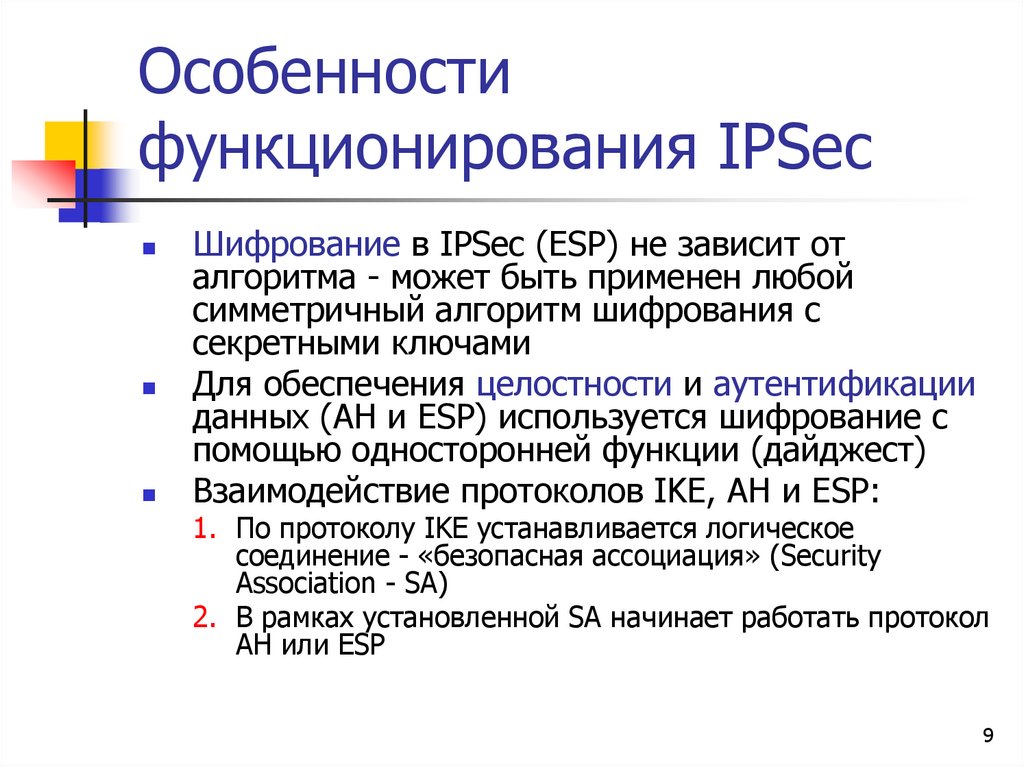

9. Особенности функционирования IPSec

Шифрование в IPSec (ESP) не зависит оталгоритма - может быть применен любой

симметричный алгоритм шифрования с

секретными ключами

Для обеспечения целостности и аутентификации

данных (АН и ESP) используется шифрование с

помощью односторонней функции (дайджест)

Взаимодействие протоколов IKE, АН и ESP:

1. По протоколу IKE устанавливается логическое

соединение - «безопасная ассоциация» (Security

Association - SA)

2. В рамках установленной SA начинает работать протокол

АН или ESP

9

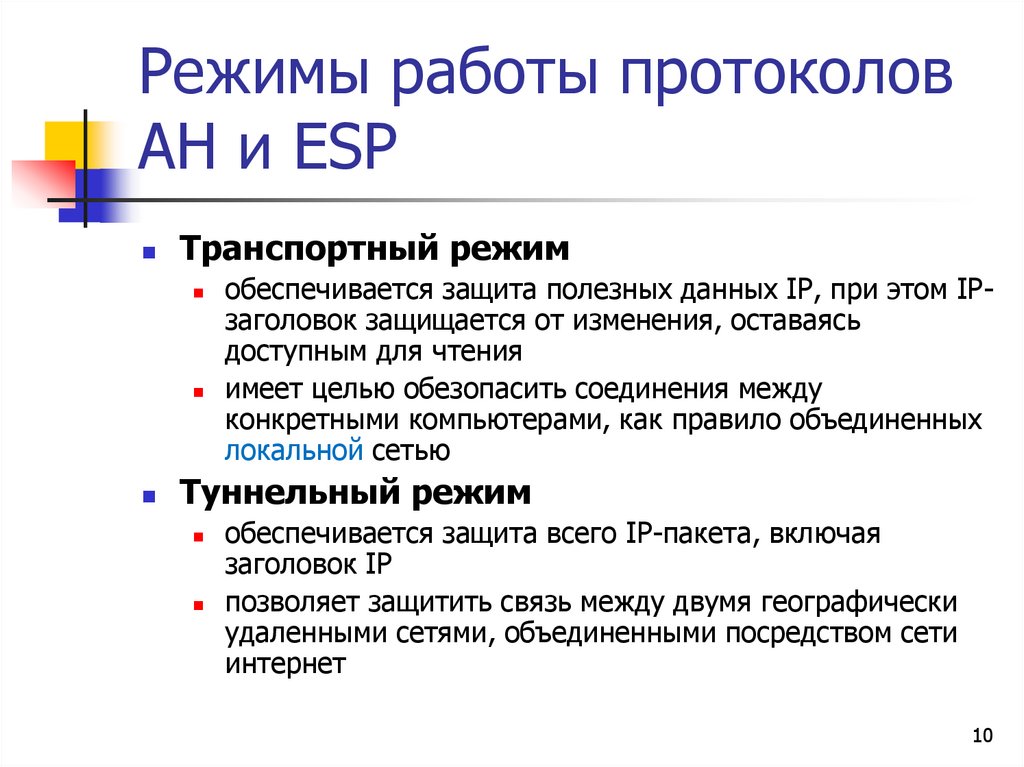

10. Режимы работы протоколов АН и ESP

Транспортный режимобеспечивается защита полезных данных IP, при этом IPзаголовок защищается от изменения, оставаясь

доступным для чтения

имеет целью обезопасить соединения между

конкретными компьютерами, как правило объединенных

локальной сетью

Туннельный режим

обеспечивается защита всего IP-пакета, включая

заголовок IP

позволяет защитить связь между двумя географически

удаленными сетями, объединенными посредством сети

интернет

10

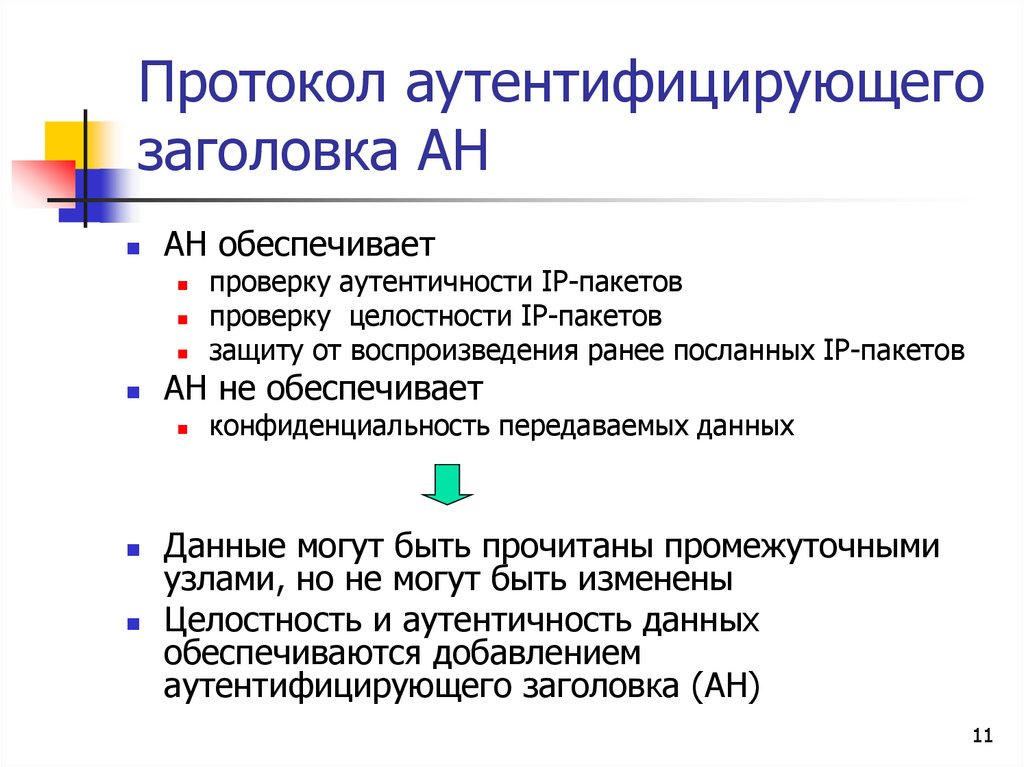

11. Протокол аутентифицирующего заголовка АН

АН обеспечиваетпроверку аутентичности IP-пакетов

проверку целостности IP-пакетов

защиту от воспроизведения ранее посланных IP-пакетов

АН не обеспечивает

конфиденциальность передаваемых данных

Данные могут быть прочитаны промежуточными

узлами, но не могут быть изменены

Целостность и аутентичность данных

обеспечиваются добавлением

аутентифицирующего заголовка (АН)

11

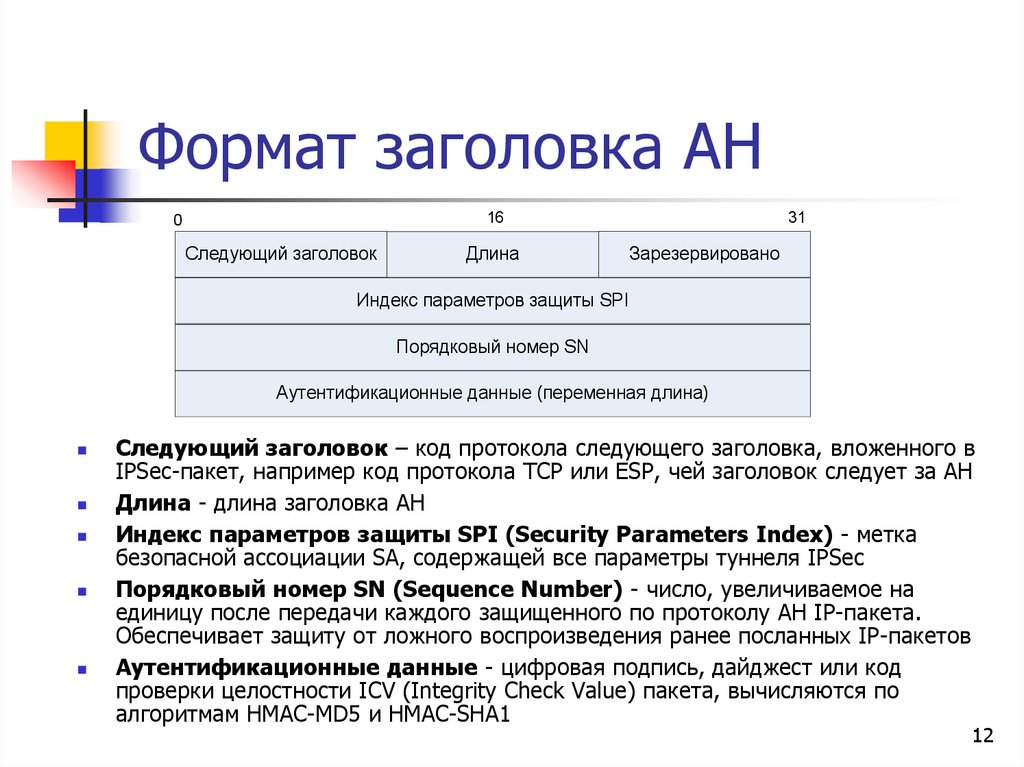

12. Формат заголовка АН

160

Следующий заголовок

Длина

31

Зарезервировано

Индекс параметров защиты SPI

Порядковый номер SN

Аутентификационные данные (переменная длина)

Следующий заголовок – код протокола следующего заголовка, вложенного в

IPSec-пакет, например код протокола TCP или ESP, чей заголовок следует за АН

Длина - длина заголовка АН

Индекс параметров защиты SPI (Security Parameters Index) - метка

безопасной ассоциации SA, содержащей все параметры туннеля IPSec

Порядковый номер SN (Sequence Number) - число, увеличиваемое на

единицу после передачи каждого защищенного по протоколу АН IP-пакета.

Обеспечивает защиту от ложного воспроизведения ранее посланных IP-пакетов

Аутентификационные данные - цифровая подпись, дайджест или код

проверки целостности ICV (Integrity Check Value) пакета, вычисляются по

алгоритмам HMAC-MD5 и HMAC-SHA1

12

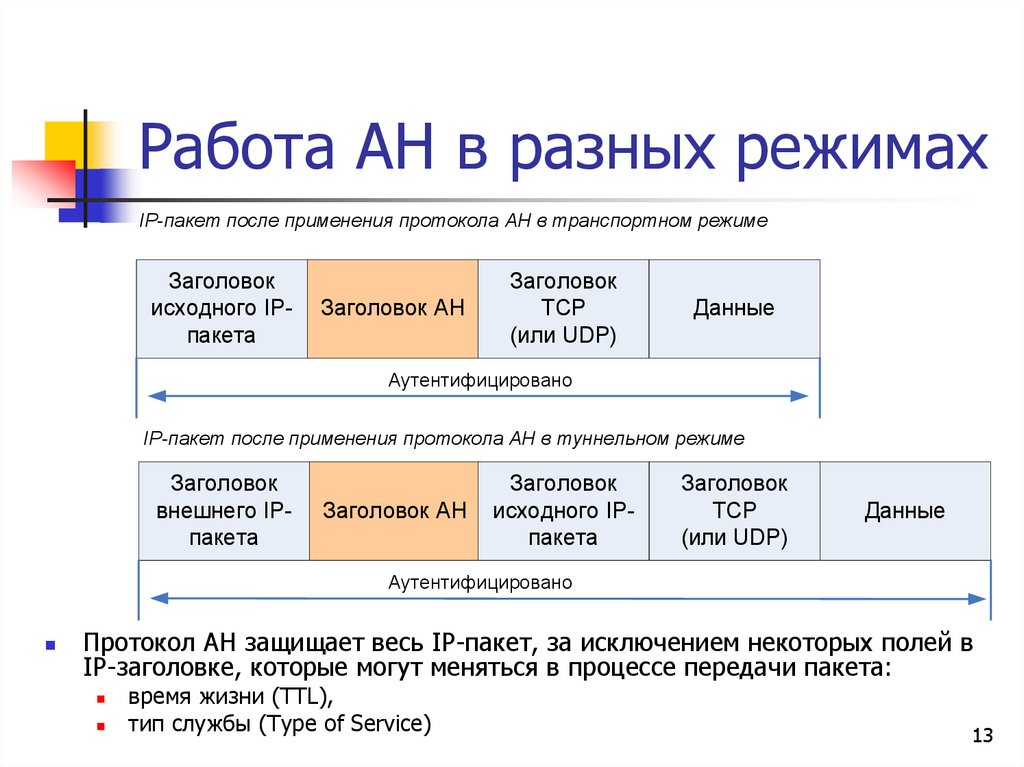

13. Работа AH в разных режимах

IP-пакет после применения протокола AH в транспортном режимеЗаголовок

исходного IPпакета

Заголовок AH

Заголовок

TCP

(или UDP)

Данные

Аутентифицировано

IP-пакет после применения протокола AH в туннельном режиме

Заголовок

внешнего IPпакета

Заголовок AH

Заголовок

исходного IPпакета

Заголовок

TCP

(или UDP)

Данные

Аутентифицировано

Протокол АН защищает весь IP-пакет, за исключением некоторых полей в

IP-заголовке, которые могут меняться в процессе передачи пакета:

время жизни (TTL),

тип службы (Туре of Service)

13

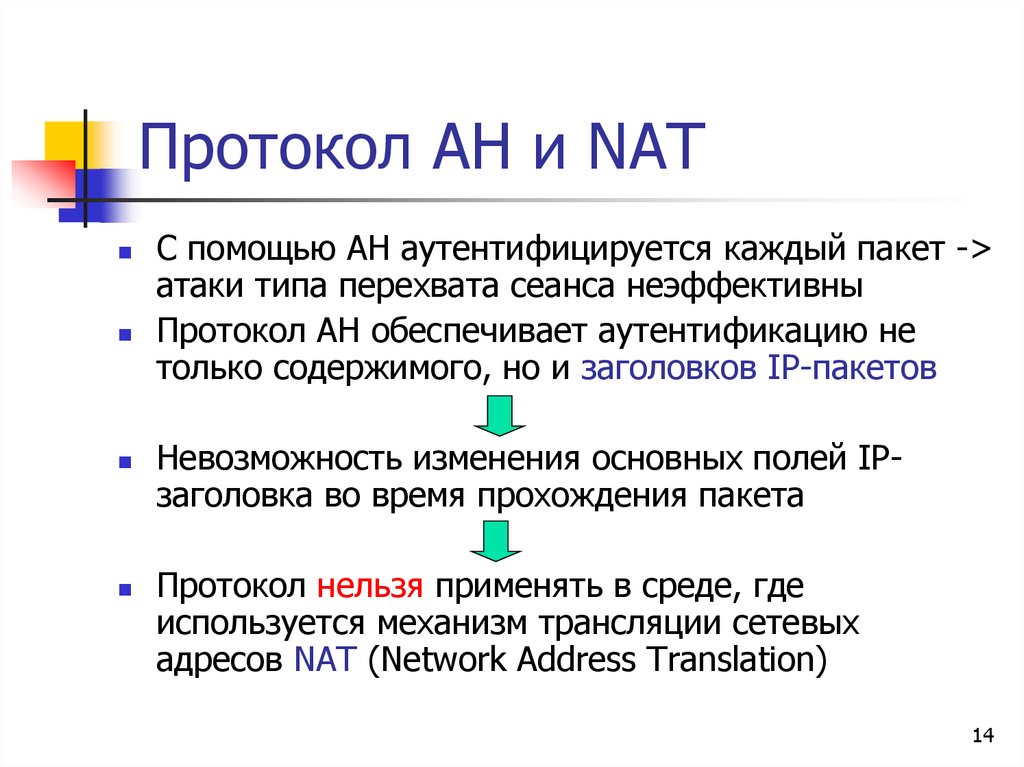

14. Протокол AH и NAT

С помощью AH аутентифицируется каждый пакет ->атаки типа перехвата сеанса неэффективны

Протокол АН обеспечивает аутентификацию не

только содержимого, но и заголовков IP-пакетов

Невозможность изменения основных полей IPзаголовка во время прохождения пакета

Протокол нельзя применять в среде, где

используется механизм трансляции сетевых

адресов NAT (Network Address Translation)

14

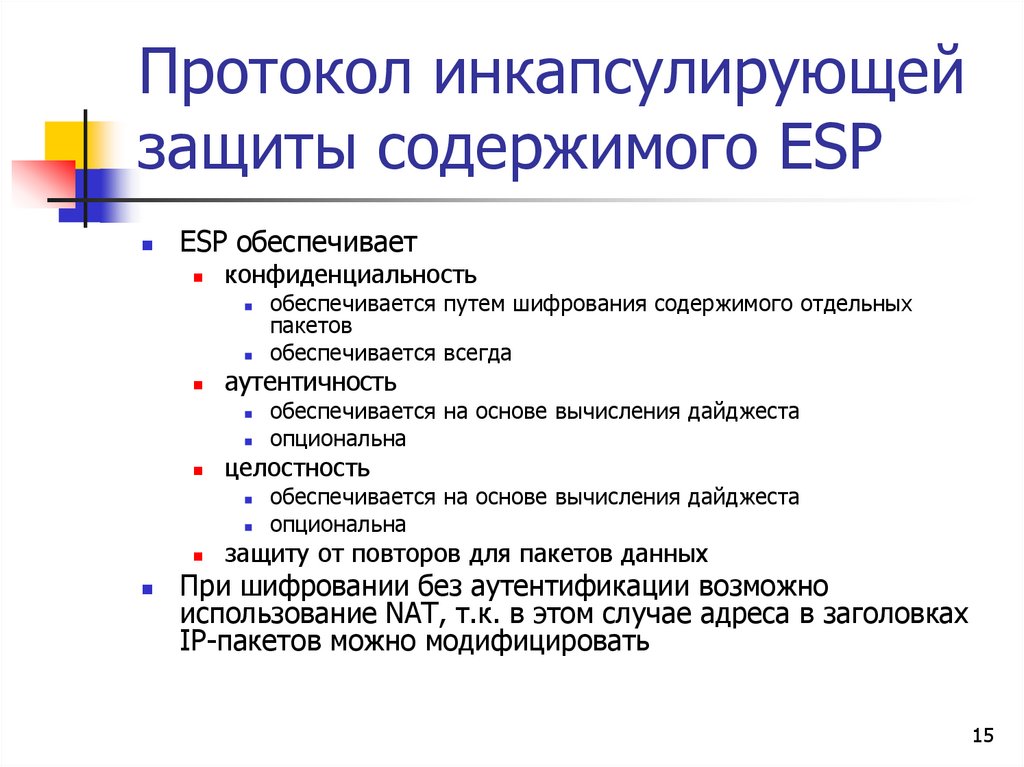

15. Протокол инкапсулирующей защиты содержимого ESP

ESP обеспечиваетконфиденциальность

аутентичность

обеспечивается на основе вычисления дайджеста

опциональна

целостность

обеспечивается путем шифрования содержимого отдельных

пакетов

обеспечивается всегда

обеспечивается на основе вычисления дайджеста

опциональна

защиту от повторов для пакетов данных

При шифровании без аутентификации возможно

использование NAT, т.к. в этом случае адреса в заголовках

IP-пакетов можно модифицировать

15

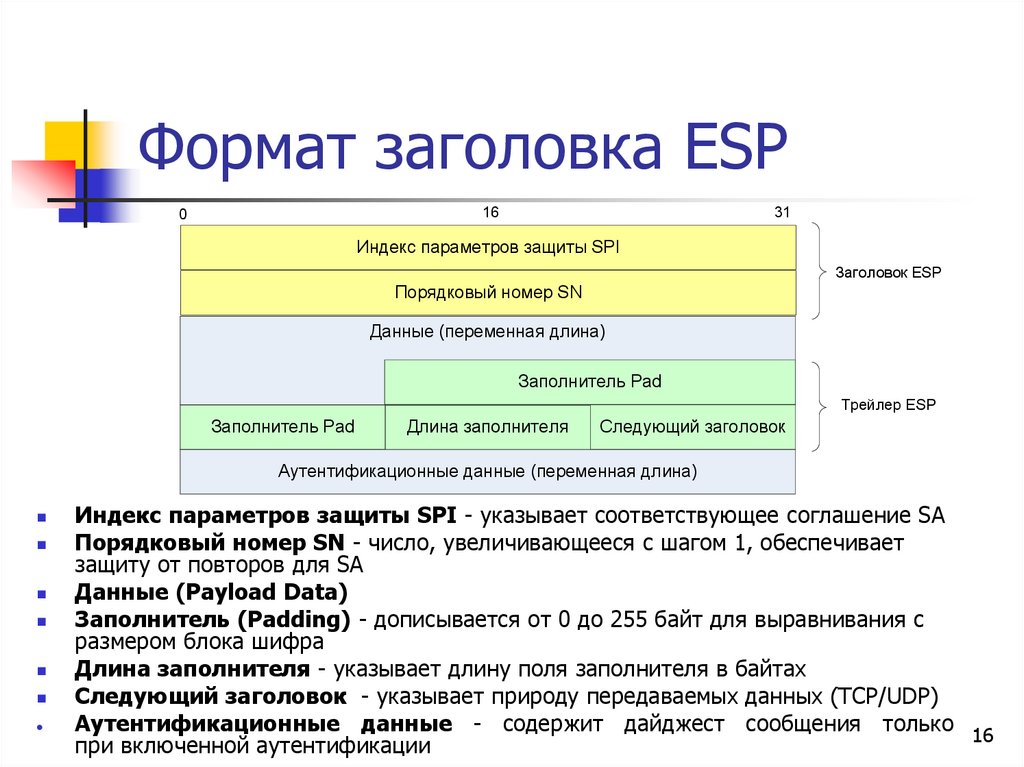

16. Формат заголовка ESP

160

31

Индекс параметров защиты SPI

Заголовок ESP

Порядковый номер SN

Данные (переменная длина)

Заполнитель Pad

Трейлер ESP

Заполнитель Pad

Длина заполнителя

Следующий заголовок

Аутентификационные данные (переменная длина)

Индекс параметров защиты SPI - указывает соответствующее соглашение SA

Порядковый номер SN - число, увеличивающееся с шагом 1, обеспечивает

защиту от повторов для SA

Данные (Payload Data)

Заполнитель (Padding) - дописывается от 0 до 255 байт для выравнивания с

размером блока шифра

Длина заполнителя - указывает длину поля заполнителя в байтах

Следующий заголовок - указывает природу передаваемых данных (TCP/UDP)

Аутентификационные данные - содержит дайджест сообщения только 16

при включенной аутентификации

17. Применение заполнителя в заголовке ESP

Заполнитель может понадобиться в следующихслучаях:

Для нормальной работы некоторых алгоритмов

шифрования необходимо, чтобы шифруемый текст

содержал кратное число блоков определенного

размера

Формат заголовка ESP требует, чтобы поле данных

заканчивалось на границе четырех байтов

Заполнитель можно использовать для сокрытия

действительного размера пакета в целях обеспечения

частичной конфиденциальности трафика

возможности маскировки ограничены 255 байтами

заполнителя

17

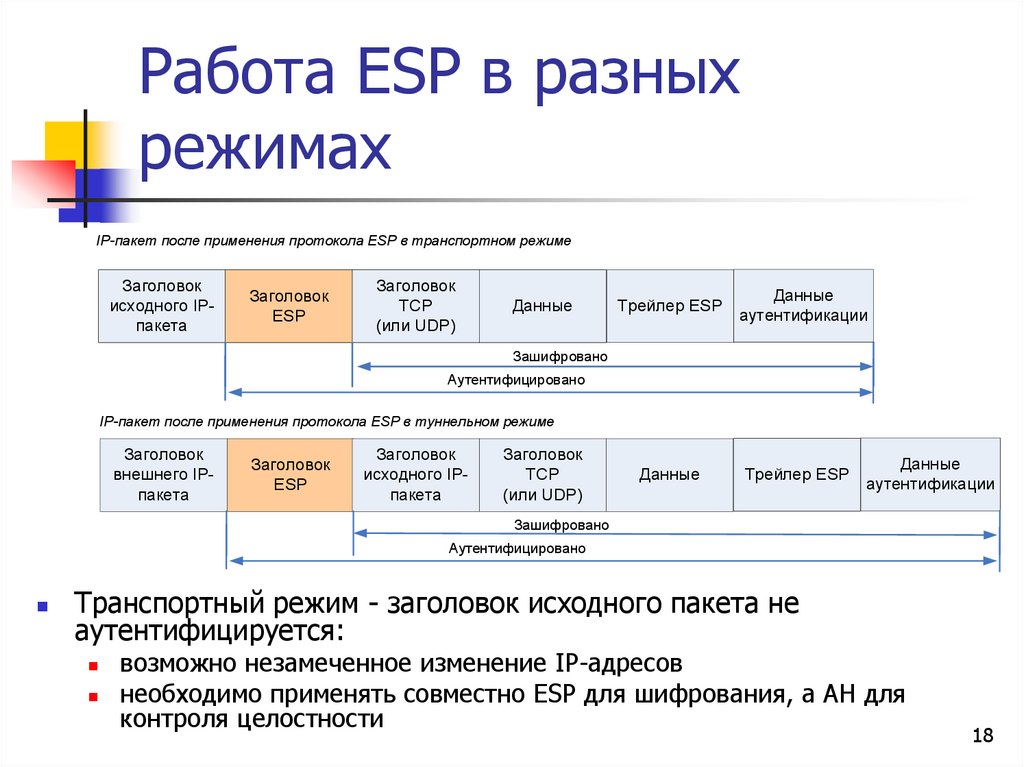

18. Работа ESP в разных режимах

IP-пакет после применения протокола ESP в транспортном режимеЗаголовок

исходного IPпакета

Заголовок

ESP

Заголовок

TCP

(или UDP)

Данные

Трейлер ESP

Данные

аутентификации

Данные

Трейлер ESP

Зашифровано

Аутентифицировано

IP-пакет после применения протокола ESP в туннельном режиме

Заголовок

внешнего IPпакета

Заголовок

ESP

Заголовок

исходного IPпакета

Заголовок

TCP

(или UDP)

Данные

аутентификации

Зашифровано

Аутентифицировано

Транспортный режим - заголовок исходного пакета не

аутентифицируется:

возможно незамеченное изменение IP-адресов

необходимо применять совместно ESP для шифрования, а АН для

контроля целостности

18

19. Комбинирование ESP и AH

Протокол ESP может применяться отдельноили совместно с протоколом АН

При совместном использовании протоколы

АН и ESP могут комбинироваться разными

способами:

в транспортном режиме протокол АН должен

применяться после протокола ESP

в туннельном режиме

протоколы АН и ESP применяются к разным

вложенным пакетам

допускается многократная вложенность туннелей с

различными начальными и/или конечными точками

19

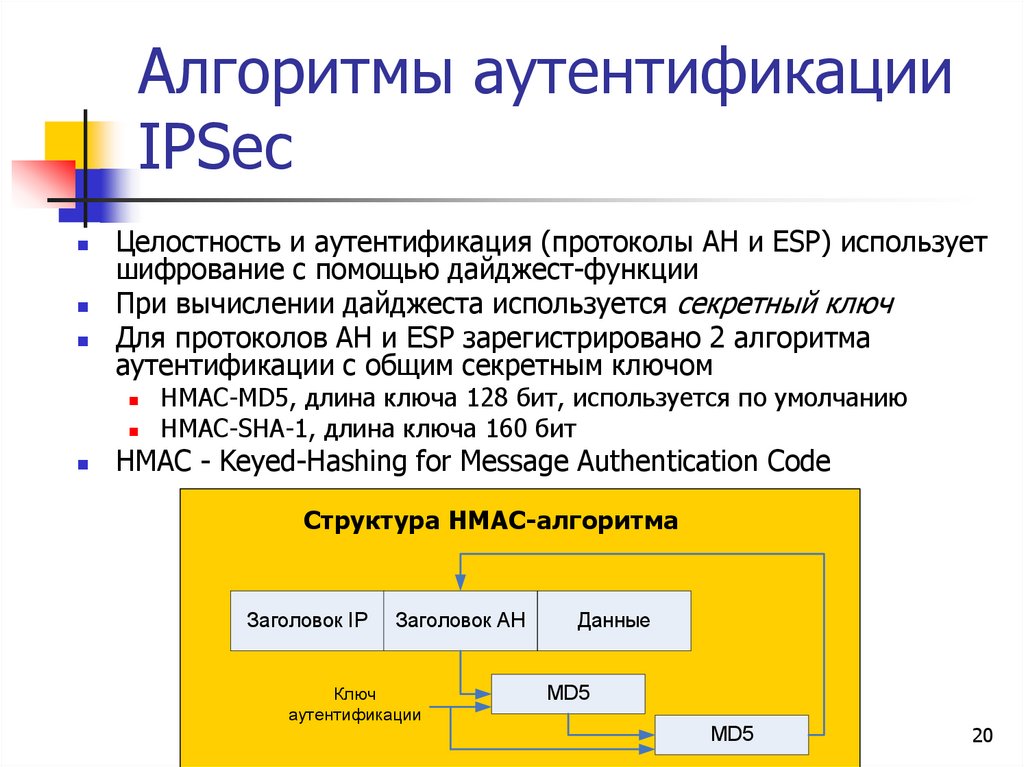

20. Алгоритмы аутентификации IPSec

Целостность и аутентификация (протоколы АН и ESP) используетшифрование с помощью дайджест-функции

При вычислении дайджеста используется секретный ключ

Для протоколов АН и ESP зарегистрировано 2 алгоритма

аутентификации с общим секретным ключом

HMAC-MD5, длина ключа 128 бит, используется по умолчанию

HMAC-SHA-1, длина ключа 160 бит

HMAC - Keyed-Hashing for Message Authentication Code

Структура НМАС-алгоритма

Заголовок IP

Заголовок AH

Ключ

аутентификации

Данные

MD5

MD5

20

21. Алгоритмы шифрования для ESP

Чаще для ESP применяются алгоритмы DES, 3-DESи AES

Алгоритм шифрования по умолчанию - DES-CBC с

явно заданным вектором инициализации IV и с

56-разрядным ключом (для обеспечения IPSec-совместимости )

IPSec может работать совместно с протоколами

L2TP или L2F:

L2TP или L2F создают туннель для пакетов любых

протоколов, упаковывая их в пакеты IP

получившиеся пакеты IP дальше защищает IPSec

IPSec + L2F/L2TP = решение задачи защиты

данных для протоколов, отличных от IP

21

22. Протокол управления криптоключами IKE

Протоколы АН и ESP алгоритмически независимы -> требуетсяпредварительное согласование сторонами набора применяемых

алгоритмов и их параметров

ISAKMP/Oakley (Internet Security Association and Key Management

Protocol) – исторический протокол

позволяет согласовывать алгоритмы и математические структуры для

процедуры обмена ключами Диффи-Хеллмана, а также процессов

аутентификации

В 1998 г. его сменил IKE

Протоколы IKE (Internet Key Exchange) решают 3 задачи:

осуществляют аутентификацию взаимодействующих сторон,

согласовывают алгоритмы шифрования и характеристики ключей,

которые будут использоваться в защищенном сеансе обмена

информацией

обеспечивают создание ключевой информации соединения и

управление ею, непосредственный обмен ключами (в том числе

возможность их частой смены)

управляют параметрами соединения и защитой от некоторых типов атак,

контролируют выполнение всех достигнутых соглашений

22

23. Безопасные ассоциации SA

SA (Security Associations) - набор параметров:протокол, используемый для обеспечения безопасности передачи данных

алгоритм аутентификации протокола АН и его ключи

алгоритм шифрования, используемый протоколом ESP, и его ключи

наличие или отсутствие криптографической синхронизации

способы защиты сеанса обмена

частота смены ключей и ряд других параметров

Безопасная ассоциация SA в IPsec - однонаправленное логическое

соединение -> при двустороннем обмене необходимо установить 2 SA

В рамках одной SA может работать только один из протоколов AH или

ESP

Наборы текущих параметров, определяющих все активные ассоциации,

хранятся на обоих узлах защищенного канала в виде БД безопасных

ассоциаций SAD

Каждый узел IPsec поддерживает 2 базы данных SAD:

одну для входящих SA

одну – для исходящих SA

23

24. База данных политики безопасности SPD

SPD - задает соответствие между IP-пакетами иустановленными для них правилами обработки

SPD - упорядоченный набор правил, каждое из

которых включает

селекторы - служат для отбора пакетов

допустимые политики безопасности - задают

требуемую обработку

Политика безопасности предусматривает 3

возможных варианта обработки IP-пакета:

отбрасывание пакета

передача пакета без изменения

обработка средствами IPSec

24

25. Процесс установления защищенного соединения в IKE

Схема применения IPSec«хост-хост»

Безопасная ассоциация, устанавливается между двумя

конечными узлами сети (хостами)

Протокол IPSec работает на конечном узле и защищает

данные, поступающие на него

Чаще всего используется транспортный режим защиты,

хотя разрешается и туннельный

26

26. Схема применения IPSec «хост-хост»

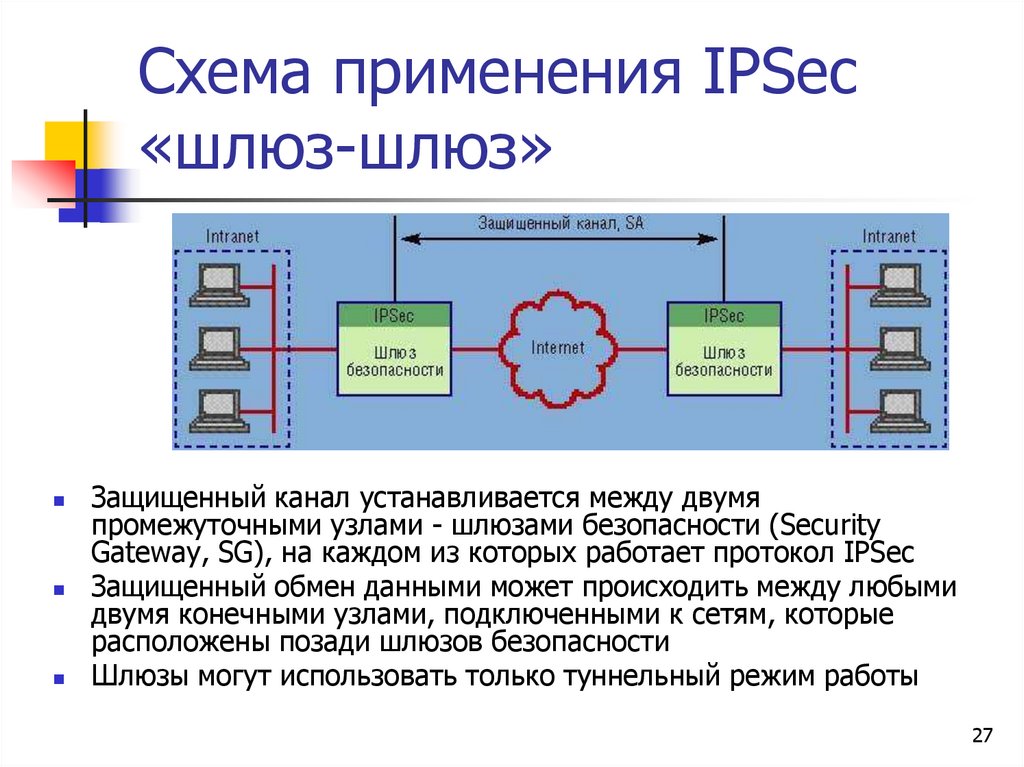

Схема применения IPSec«шлюз-шлюз»

Защищенный канал устанавливается между двумя

промежуточными узлами - шлюзами безопасности (Security

Gateway, SG), на каждом из которых работает протокол IPSec

Защищенный обмен данными может происходить между любыми

двумя конечными узлами, подключенными к сетям, которые

расположены позади шлюзов безопасности

Шлюзы могут использовать только туннельный режим работы

27

27. Схема применения IPSec «шлюз-шлюз»

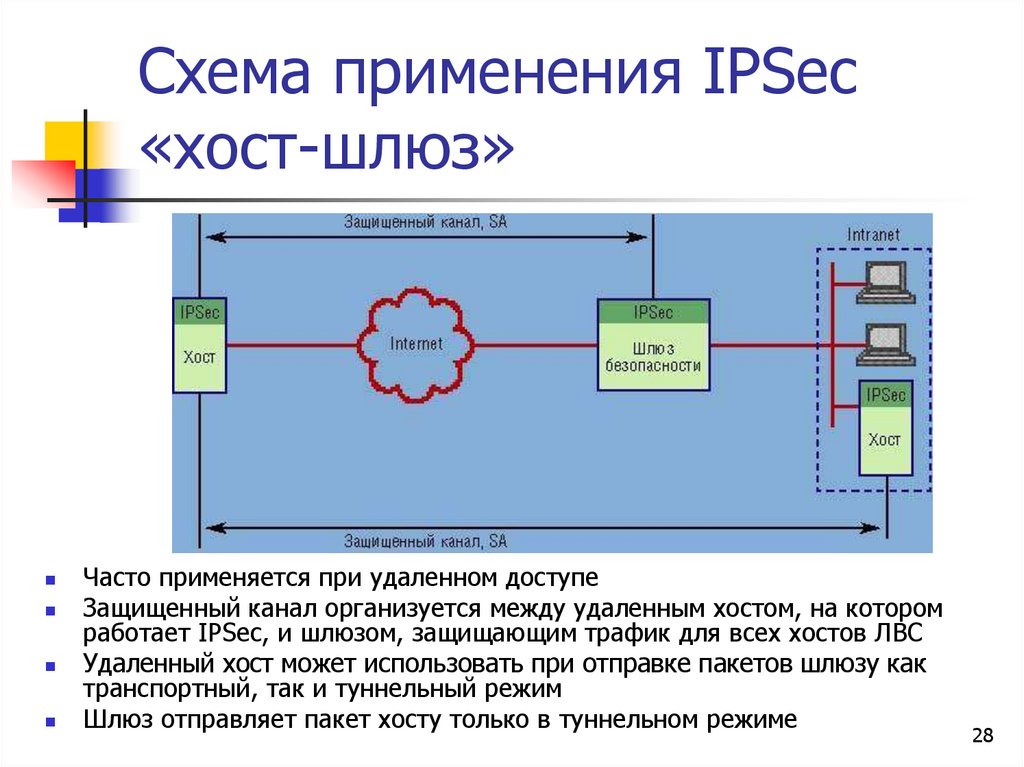

Схема применения IPSec«хост-шлюз»

Часто применяется при удаленном доступе

Защищенный канал организуется между удаленным хостом, на котором

работает IPSec, и шлюзом, защищающим трафик для всех хостов ЛВС

Удаленный хост может использовать при отправке пакетов шлюзу как

транспортный, так и туннельный режим

Шлюз отправляет пакет хосту только в туннельном режиме

28

28. Схема применения IPSec «хост-шлюз»

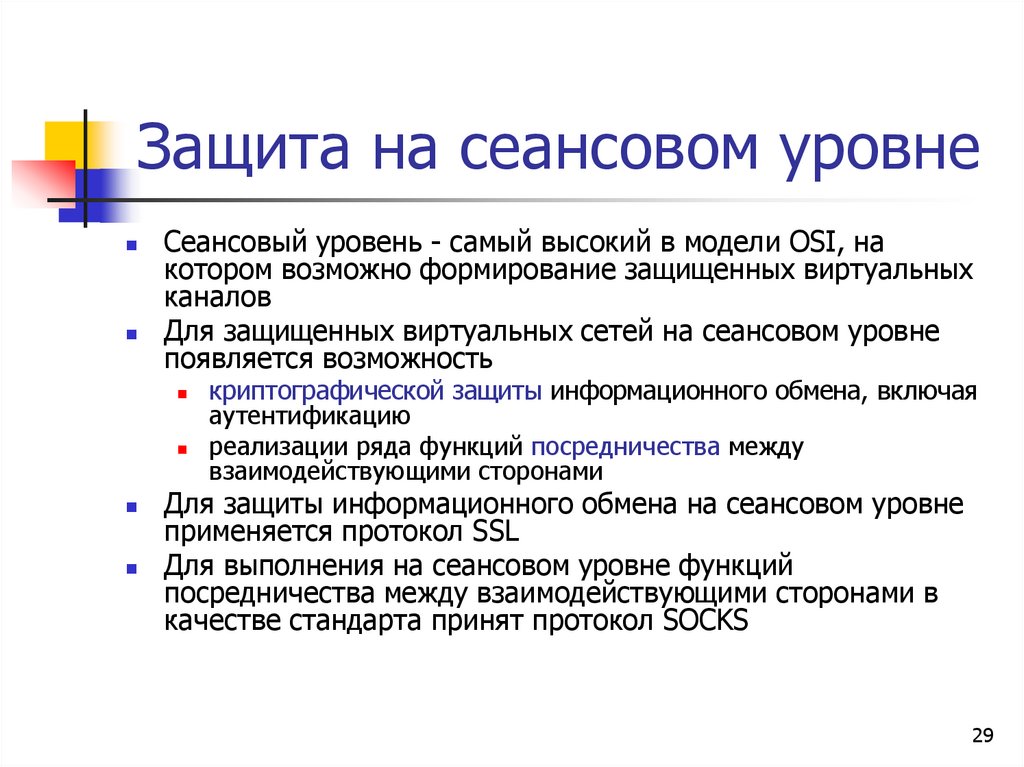

Защита на сеансовом уровнеСеансовый уровень - самый высокий в модели OSI, на

котором возможно формирование защищенных виртуальных

каналов

Для защищенных виртуальных сетей на сеансовом уровне

появляется возможность

криптографической защиты информационного обмена, включая

аутентификацию

реализации ряда функций посредничества между

взаимодействующими сторонами

Для защиты информационного обмена на сеансовом уровне

применяется протокол SSL

Для выполнения на сеансовом уровне функций

посредничества между взаимодействующими сторонами в

качестве стандарта принят протокол SOCKS

29

29. Защита на сеансовом уровне

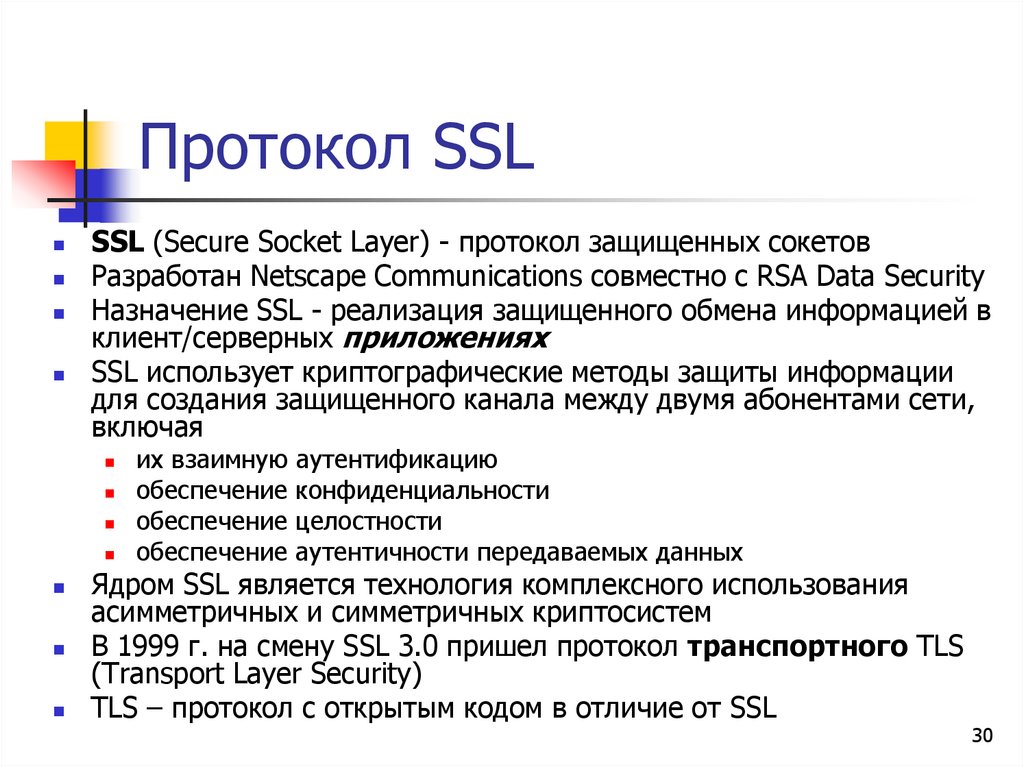

Протокол SSLSSL (Secure Socket Layer) - протокол защищенных сокетов

Разработан Netscape Communications совместно с RSA Data Security

Назначение SSL - реализация защищенного обмена информацией в

клиент/серверных приложениях

SSL использует криптографические методы защиты информации

для создания защищенного канала между двумя абонентами сети,

включая

их взаимную аутентификацию

обеспечение конфиденциальности

обеспечение целостности

обеспечение аутентичности передаваемых данных

Ядром SSL является технология комплексного использования

асимметричных и симметричных криптосистем

В 1999 г. на смену SSL 3.0 пришел протокол транспортного TLS

(Transport Layer Security)

TLS – протокол с открытым кодом в отличие от SSL

30

30. Протокол SSL

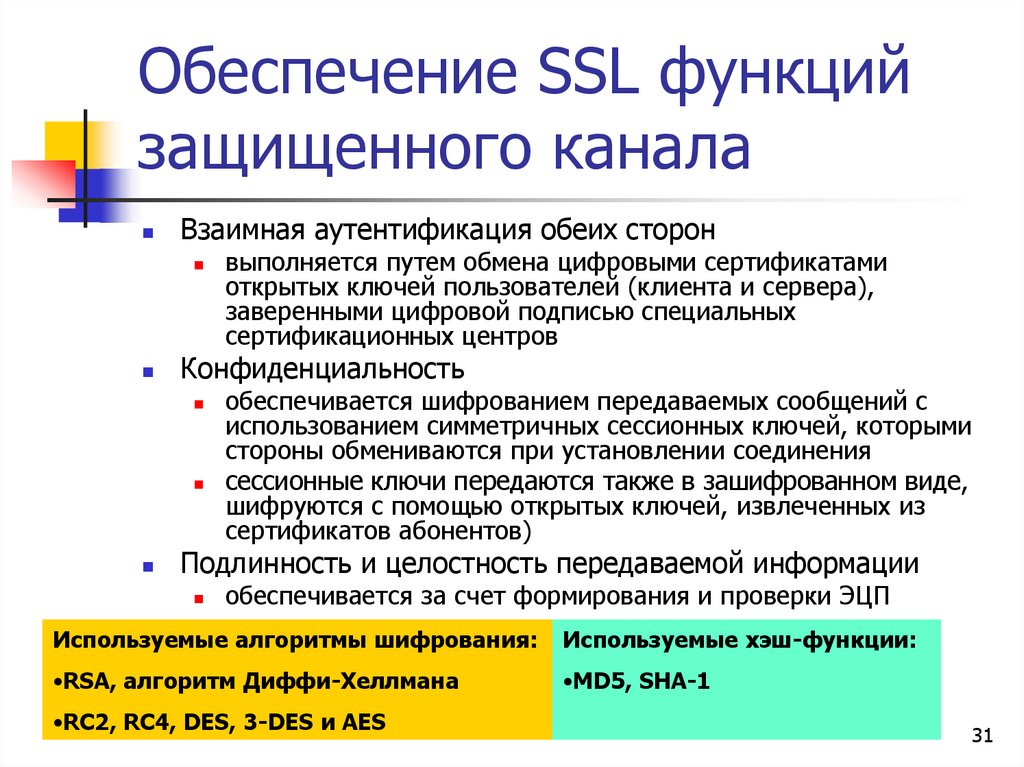

Обеспечение SSL функцийзащищенного канала

Взаимная аутентификация обеих сторон

Конфиденциальность

выполняется путем обмена цифровыми сертификатами

открытых ключей пользователей (клиента и сервера),

заверенными цифровой подписью специальных

сертификационных центров

обеспечивается шифрованием передаваемых сообщений с

использованием симметричных сессионных ключей, которыми

стороны обмениваются при установлении соединения

сессионные ключи передаются также в зашифрованном виде,

шифруются с помощью открытых ключей, извлеченных из

сертификатов абонентов)

Подлинность и целостность передаваемой информации

обеспечивается за счет формирования и проверки ЭЦП

Используемые алгоритмы шифрования:

Используемые хэш-функции:

•RSA, алгоритм Диффи-Хеллмана

•MD5, SHA-1

•RC2, RC4, DES, 3-DES и AES

31

31. Обеспечение SSL функций защищенного канала

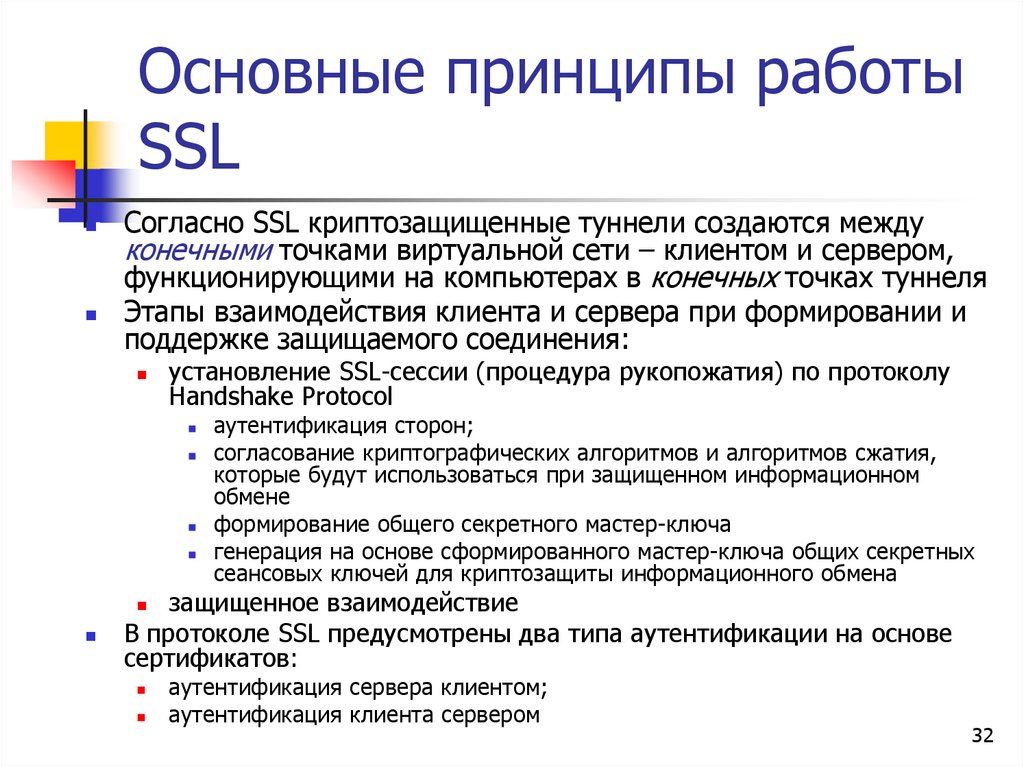

Основные принципы работыSSL

Согласно SSL криптозащищенные туннели создаются между

конечными точками виртуальной сети – клиентом и сервером,

функционирующими на компьютерах в конечных точках туннеля

Этапы взаимодействия клиента и сервера при формировании и

поддержке защищаемого соединения:

установление SSL-сессии (процедура рукопожатия) по протоколу

Handshake Protocol

аутентификация сторон;

согласование криптографических алгоритмов и алгоритмов сжатия,

которые будут использоваться при защищенном информационном

обмене

формирование общего секретного мастер-ключа

генерация на основе сформированного мастер-ключа общих секретных

сеансовых ключей для криптозащиты информационного обмена

защищенное взаимодействие

В протоколе SSL предусмотрены два типа аутентификации на основе

сертификатов:

аутентификация сервера клиентом;

аутентификация клиента сервером

32

32. Основные принципы работы SSL

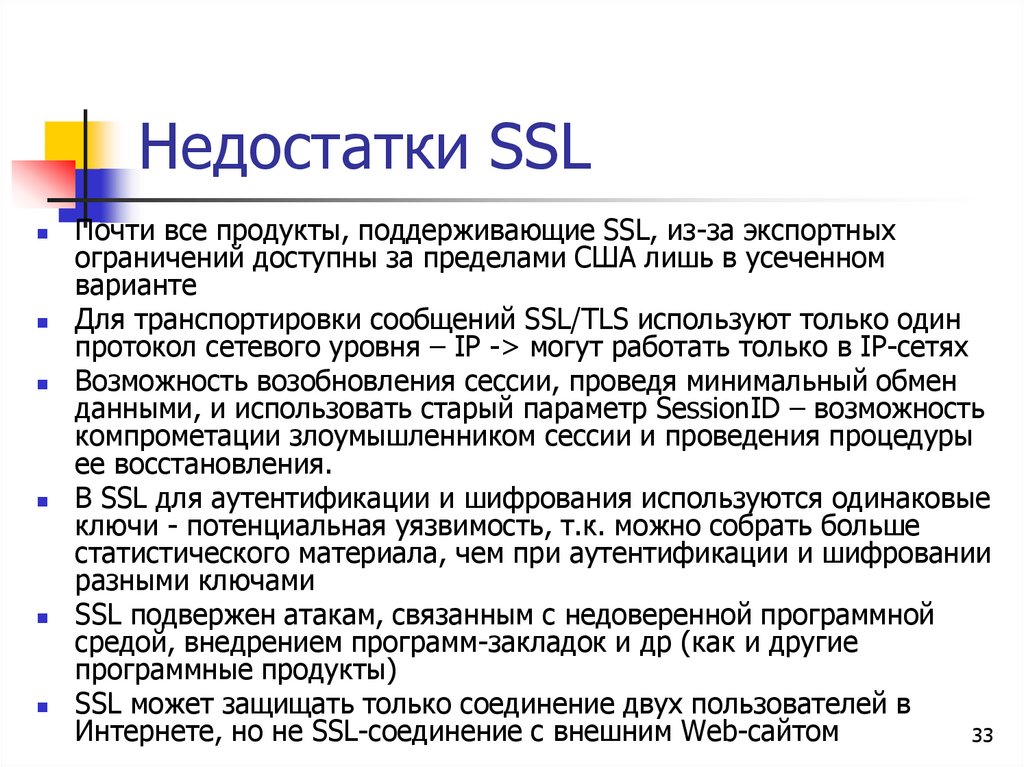

Недостатки SSLПочти все продукты, поддерживающие SSL, из-за экспортных

ограничений доступны за пределами США лишь в усеченном

варианте

Для транспортировки сообщений SSL/TLS используют только один

протокол сетевого уровня – IP -> могут работать только в IP-сетях

Возможность возобновления сессии, проведя минимальный обмен

данными, и использовать старый параметр SessionID – возможность

компрометации злоумышленником сессии и проведения процедуры

ее восстановления.

В SSL для аутентификации и шифрования используются одинаковые

ключи - потенциальная уязвимость, т.к. можно собрать больше

статистического материала, чем при аутентификации и шифровании

разными ключами

SSL подвержен атакам, связанным с недоверенной программной

средой, внедрением программ-закладок и др (как и другие

программные продукты)

SSL может защищать только соединение двух пользователей в

Интернете, но не SSL-соединение с внешним Web-сайтом

33

33. Недостатки SSL

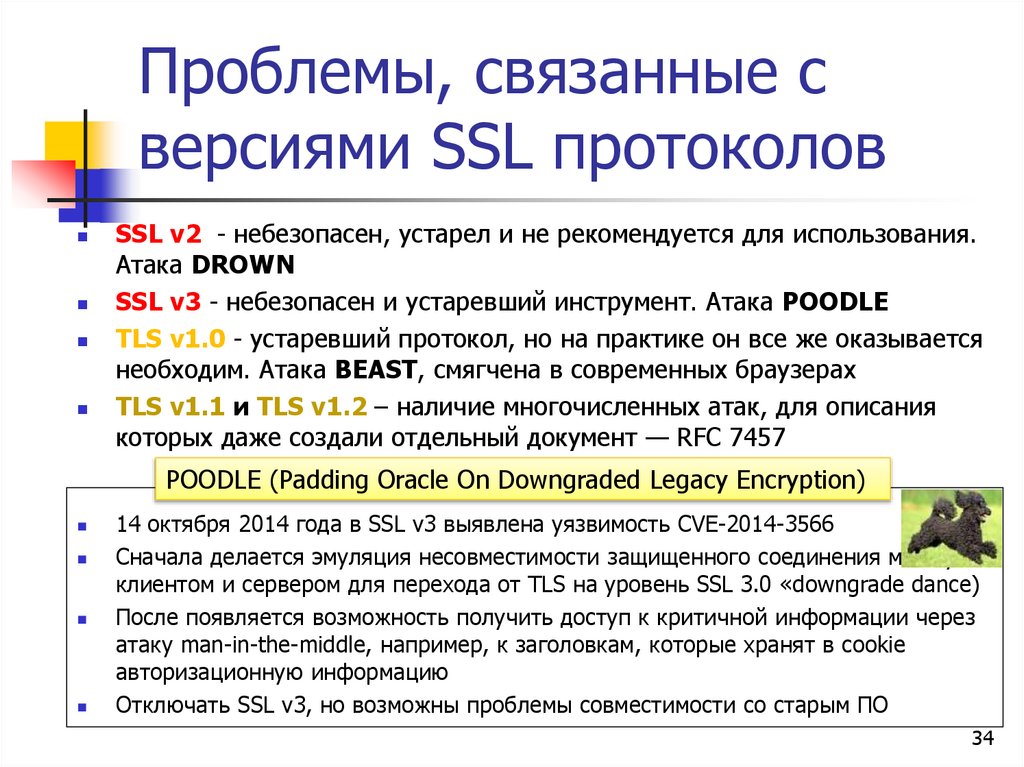

Проблемы, связанные сверсиями SSL протоколов

SSL v2 - небезопасен, устарел и не рекомендуется для использования.

Атака DROWN

SSL v3 - небезопасен и устаревший инструмент. Атака POODLE

TLS v1.0 - устаревший протокол, но на практике он все же оказывается

необходим. Атака BEAST, смягчена в современных браузерах

TLS v1.1 и TLS v1.2 – наличие многочисленных атак, для описания

которых даже создали отдельный документ — RFC 7457

POODLE (Padding Oracle On Downgraded Legacy Encryption)

14 октября 2014 года в SSL v3 выявлена уязвимость CVE-2014-3566

Сначала делается эмуляция несовместимости защищенного соединения между

клиентом и сервером для перехода от TLS на уровень SSL 3.0 «downgrade dance)

После появляется возможность получить доступ к критичной информации через

атаку man-in-the-middle, например, к заголовкам, которые хранят в cookie

авторизационную информацию

Отключать SSL v3, но возможны проблемы совместимости со старым ПО

34

34. Проблемы, связанные с версиями SSL протоколов

TLS 1.3. БезопасностьЗапрет устаревших технологий

Совершенная прямая секретность

Исключены MD5, SHA-1, 3DES, DES или AES-CBC, поэтому отсутствует обратная

совместимость

Добавили новые шифры AEAD — они обеспечивают одновременно и

шифрование данных, и создание MAC. Такие шифры более

безопасные, чем совокупность отдельных алгоритмов шифрования и

аутентификации

Используются только алгоритмы, которые обеспечивают PFS —

совершенную прямую секретность - для каждой новой сессии

генерируются новые ключи шифрования

Запрет повторного согласования TLS

Повторное согласование в TLS 1.2 позволяло менять детали рукопожатия

(handshake) после того, как соединение уже было установлено (уязвимость)

35

35. TLS 1.3. Безопасность

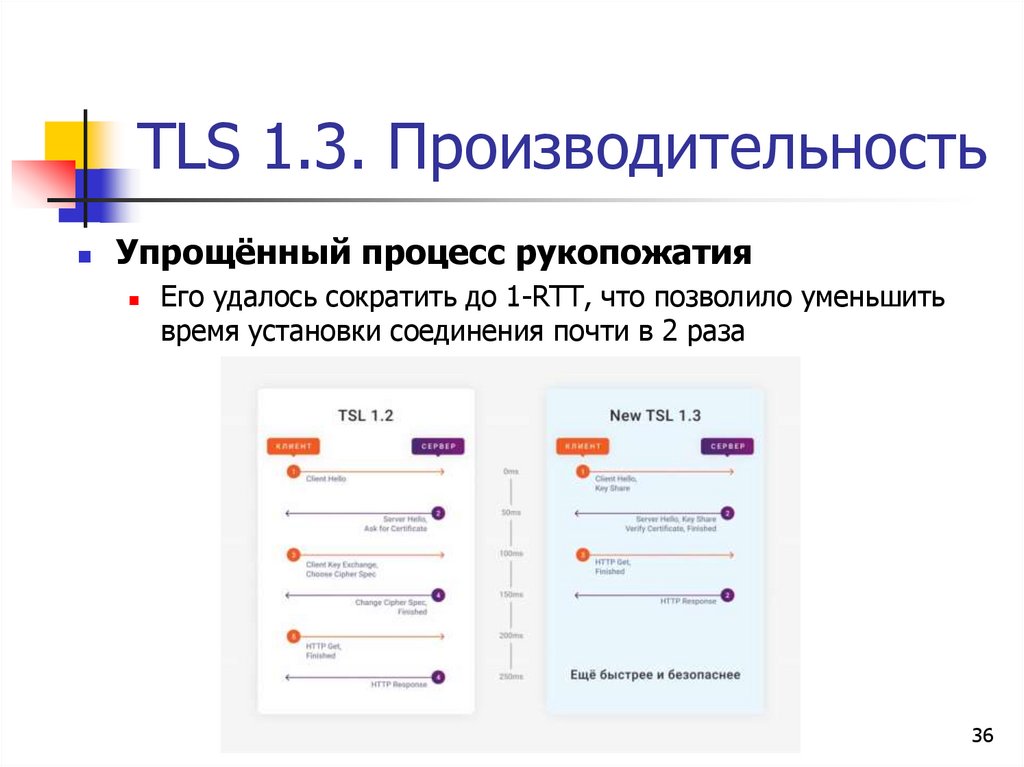

TLS 1.3. ПроизводительностьУпрощённый процесс рукопожатия

Его удалось сократить до 1-RTT, что позволило уменьшить

время установки соединения почти в 2 раза

36

36. TLS 1.3. Производительность

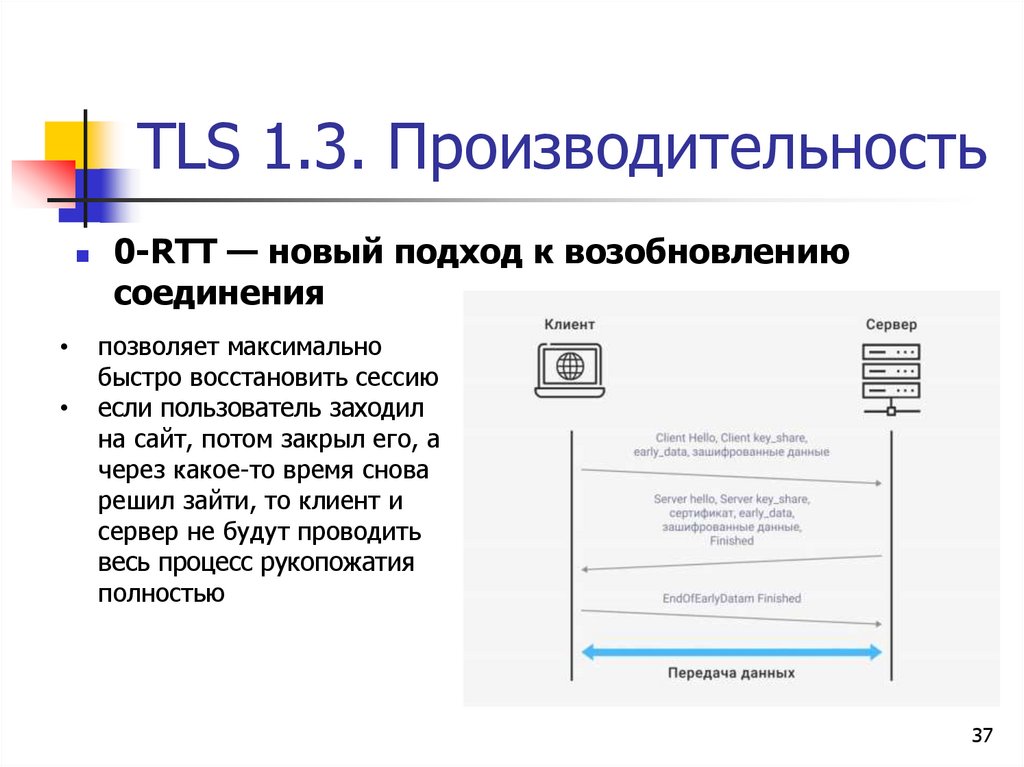

0-RTT — новый подход к возобновлению

соединения

позволяет максимально

быстро восстановить сессию

если пользователь заходил

на сайт, потом закрыл его, а

через какое-то время снова

решил зайти, то клиент и

сервер не будут проводить

весь процесс рукопожатия

полностью

37

37. TLS 1.3. Производительность

Протокол SOCKSПротокол SOCKS (Sockets) организует процедуру

взаимодействия клиент/серверных приложений на сеансовом

уровне модели OSI через сервер-посредник или проксисервер

Программы-посредники (часто используются в МЭ), могут

выполнять следующие функции:

идентификацию и аутентификацию пользователей

криптозащиту передаваемых данных

разграничение доступа к ресурсам внутренней сети

разграничение доступа к ресурсам внешней сети

фильтрацию и преобразование потока сообщений, например

поиск вирусов и прозрачное шифрование информации

трансляцию внутренних сетевых адресов для исходящих потоков

сообщений

регистрацию событий и реагирование на задаваемые события

кэширование данных, запрашиваемых из внешней сети

38

38. Протокол SOCKS

Схема взаимодействия попротоколу SOCKS

SOCKSклиент

SOCKSсервер

Сервер

приложения

Пользователь хочет установить соединение с сервером ПО в сети

Реально соединяется с proxy-сервером (в нашем случае, с SOCKSсервером) и сообщает ему адрес удаленного сервера ПО

SOCKS-сервер соединяется с удаленным сервером-адресатом

Пользователь и удаленный сервер ПО взаимодействуют друг с

другом по цепочке соединений

SOCKS-сервер просто ретранслирует данные или выполняет

дополнительные посреднические функции

39

39. Схема взаимодействия по протоколу SOCKS

Преимущества протоколаSOCKS

Более высокое быстродействие и независимость от

высокоуровневых протоколов (HTTP, FTP, POP3,

SMTP и др.) по сравнению с посредниками

прикладного уровня

SOCKS не привязан к протоколу IP и не зависит от

операционных систем

Например, для обмена информацией между клиентскими

приложениями и посредником может использоваться

протокол IPX

На основе SOCKS МЭ и виртуальные частные сети могут

организовать безопасное взаимодействие и обмен

информацией между разными сетями

40

40. Преимущества протокола SOCKS

Защита беспроводных сетейБеспроводные сети описываются стандартами IEEE 802.11

Отличительные черты использования WLAN:

Подход к безопасности беспроводных сетей и их проводных аналогов

идентичен - такие же требования к обеспечению

Удобство использования

Гибкость решений

Сравнительно невысокой стоимостью

Сложность в организации безопасности

Конфиденциальности

Целостности передаваемых данных

Проверке подлинности как беспроводных клиентов, так и точек доступа

Механизмы защиты WLAN:

Режим скрытого идентификатора сети SSID

Фильтрация MAC-адресов

Протокол WEP

Протокол WPA

Протокол WPA2

41

41. Защита беспроводных сетей

Режим скрытогоидентификатора сети SSID

У каждой беспроводной сети есть название - уникальный

идентификатор SSID

При входе пользователя в сеть драйвер беспроводного

адаптера прежде всего сканирует эфир на наличие в ней

беспроводных сетей

В режиме скрытого идентификатора (Hide SSID) сеть не

отображается в списке доступных, и подключиться к ней

можно только если

точно известен её SSID

заранее создан профиль подключения к этой сети

Применение сниффера позволяет легко получить SSID сети,

который впоследствии можно использовать для создания

профиля подключения к сети и несанкционированного

подключения

42

42. Режим скрытого идентификатора сети SSID

Фильтрация MAC-адресовВ настройках точки доступа создаётся

таблица MAC-адресов беспроводных

адаптеров клиентов, авторизованных для

работы в данной сети

Фильтрация MAC-адресов поддерживается

всеми современными точками доступа и

беспроводными маршрутизаторами

Взлом:

Выяснение с помощью сниффера

авторизованного в сети клиента

Подмена MAC-адреса беспроводного адаптера

43

43. Фильтрация MAC-адресов

Протокол WEPWEP (Wired Equivalent Privacy) - заложен изначально в спецификацию

беспроводных сетей IEEE 802.11

Протокол WEP позволяет шифровать поток передаваемых данных на

основе алгоритма RC4 с ключом размером 64 или 128 бит

Ключи имеют

статическую составляющую длиной от 40 до 104 бит

дополнительную динамическую составляющую размером 24 бита - вектор

инициализации (Initialization Vector, IV)

WEP в настоящее время взломан

Атаки на WEP основаны на недостатках шифра RC4 (возможность

коллизий векторов инициализации и изменения кадров)

Для всех типов атак требуется проводить перехват и анализ кадров

беспроводной сети, в зависимости от типа атаки количество кадров

различно

Пример: с помощью ПО типа Aircrack, взлом беспроводной сети с

WEP шифрованием осуществляется за несколько секунд и не требует

специальных навыков

44

44. Протокол WEP

Протокол WPAWPA (Wi-Fi Protected Access) – новый стандарт безопасности WLAN, в

2003 году пришел на смену WEP

Основное отличие - динамическая генерация ключей шифрования

данных, построенная на базе протокола TKIP (Temporal Key Integrity

Protocol)

Контрольные криптографические суммы в WPA рассчитываются по

новому методу MIC (Message Integrity Code)

дальнейшее развитие алгоритма шифрования RC4

по протоколу TKIP сетевые устройства работают с 48-битовым вектором

инициализации (у WEP 24-битовый вектора)

реализуются правила изменения последовательности битов вектора

инициализации, что исключает повторное использование ключей

предусмотрена генерация нового 128-битного ключа для каждого

передаваемого пакета

в результате каждый передаваемый по сети пакет данных имеет собственный

уникальный ключ, а каждое устройство беспроводной сети наделяется

динамически изменяемым ключом

WPA поддерживает шифрование по стандарту AES – более совершенный

алгоритм, чем это реализованные в WEP и TKIP

45

45. Протокол WPA

Атаки на WPAWPA работает в 2-х режимах

WPA-PSK (Pre-Shared Key) – на основе разделяемого пароля

WPA-Enterprise – на основе иерархии динамических ключей

При использовании WPA-PSK в настройках точки доступа и

профилях беспроводного соединения клиентов указывается

пароль длиной от 8 до 63 символов-> первоначальные атаки

были на пароль к профилю пользователя методом перебора,

обычно с использованием словаря

К 2008 г. найдены несколько уязвимостей WPA, которые

позволяют взламываться его при определенных условиях

В 2009 г. сотрудниками университета Хиросимы и университета

Кобе успешно реализовали новый метод атаки, который

позволяет взломать любое WPA соединение без ограничений, в

лучшем случае, время взлома составляет 1 минуту!

Эффективный метод противодействия атакам - VPN

46

46. Атаки на WPA

Протокол WPA2WPA2 определяется стандартом IEEE 802.11i,

принят в июне 2004 года

В WPA2 реализовано CCMP и шифрование AES ->

WPA2 более защищенный, чем WPA

CCMP (Counter Mode with Cipher Block Chaining

Message Authentication Code Protocol) - протокол

блочного шифрования с кодом аутентичности

сообщения и режимом сцепления блоков и

счётчика) - протокол шифрования 802.11i

созданный для замены TKIP, как более надежный

WPA2-соединения не подвержены известным в

настоящее время атакам на WPA

47

47. Протокол WPA2

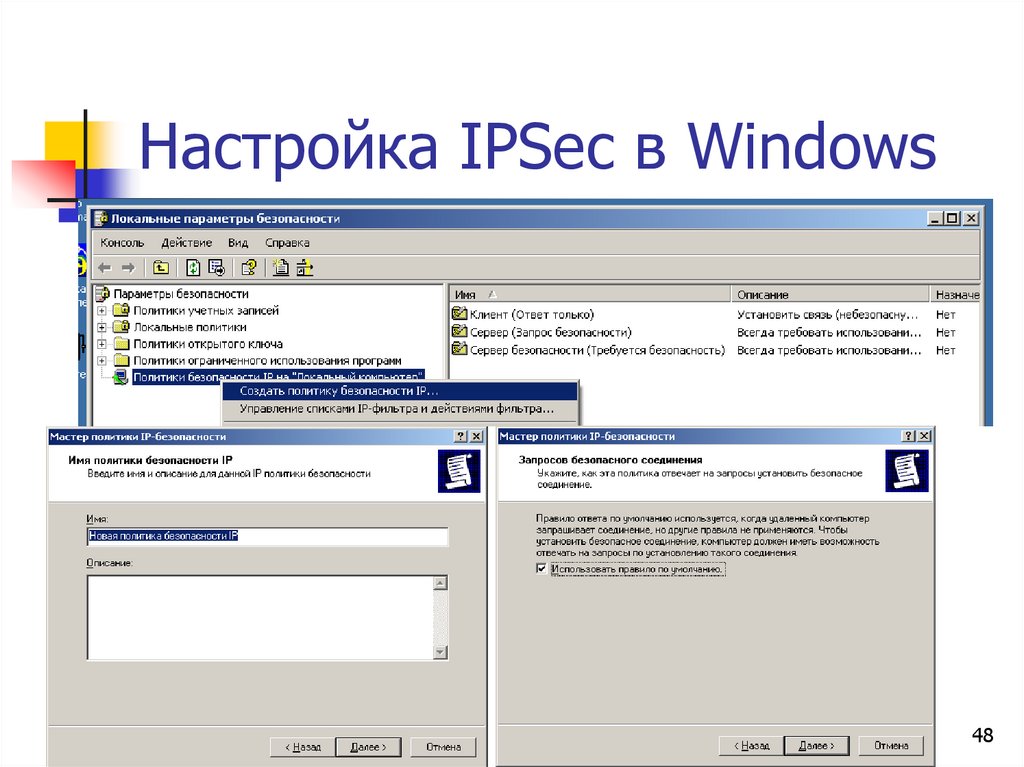

Настройка IPSec в Windows48

48. Настройка IPSec в Windows

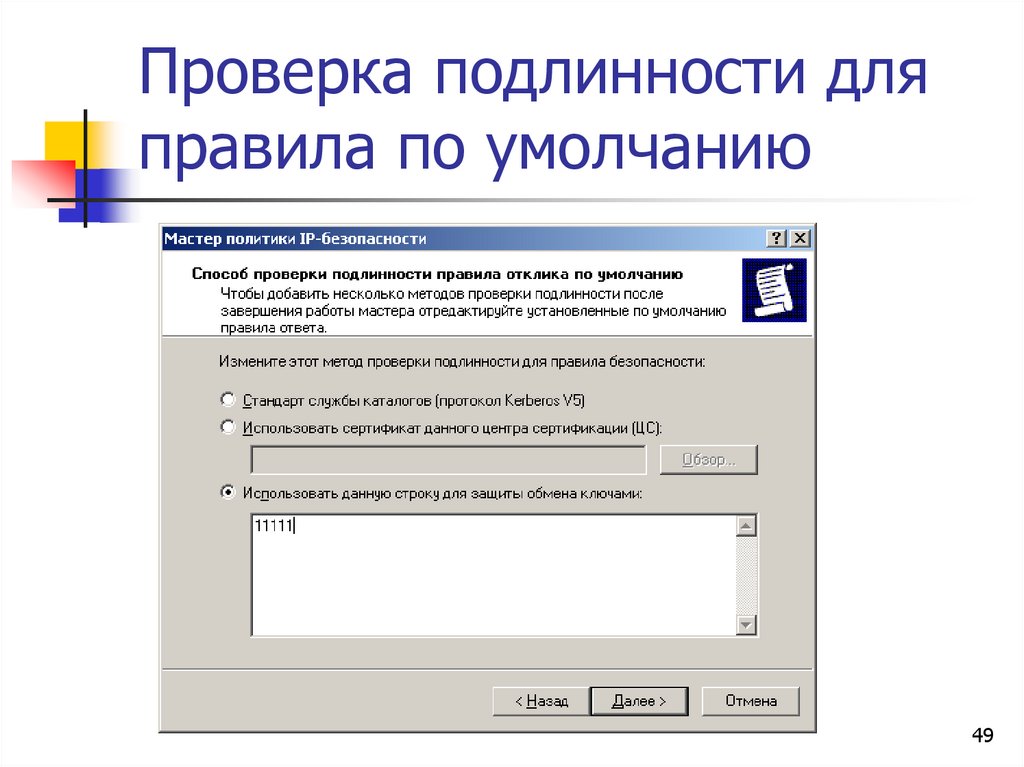

Проверка подлинности дляправила по умолчанию

49

49. Проверка подлинности для правила по умолчанию

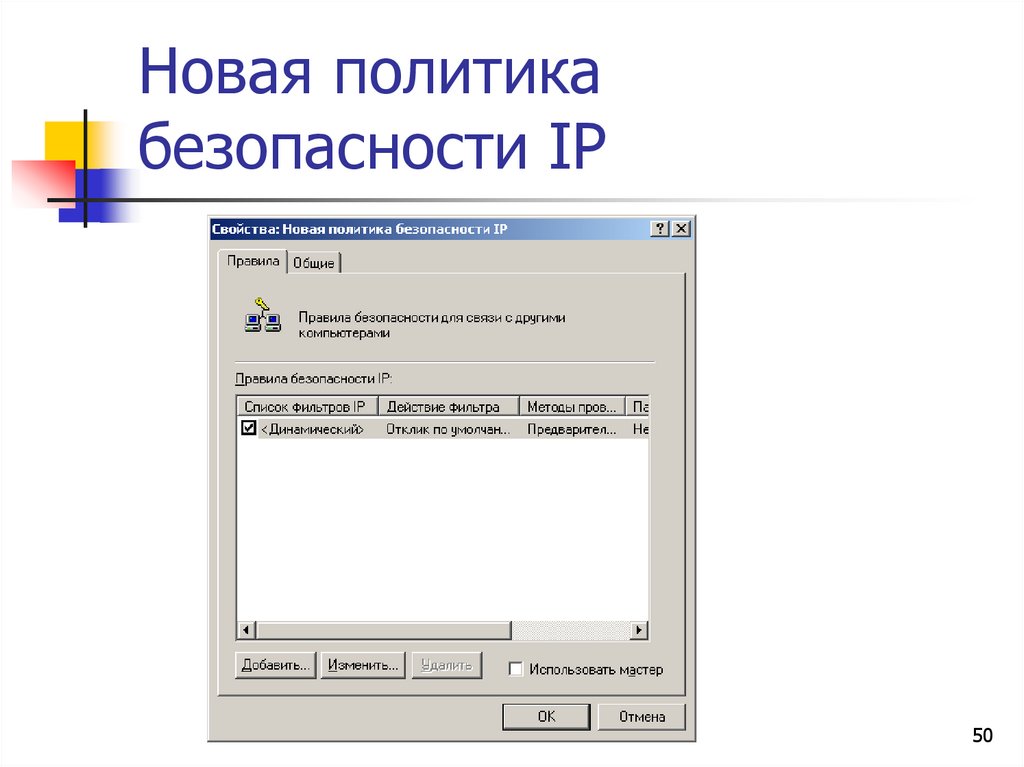

Новая политикабезопасности IP

50

50. Новая политика безопасности IP

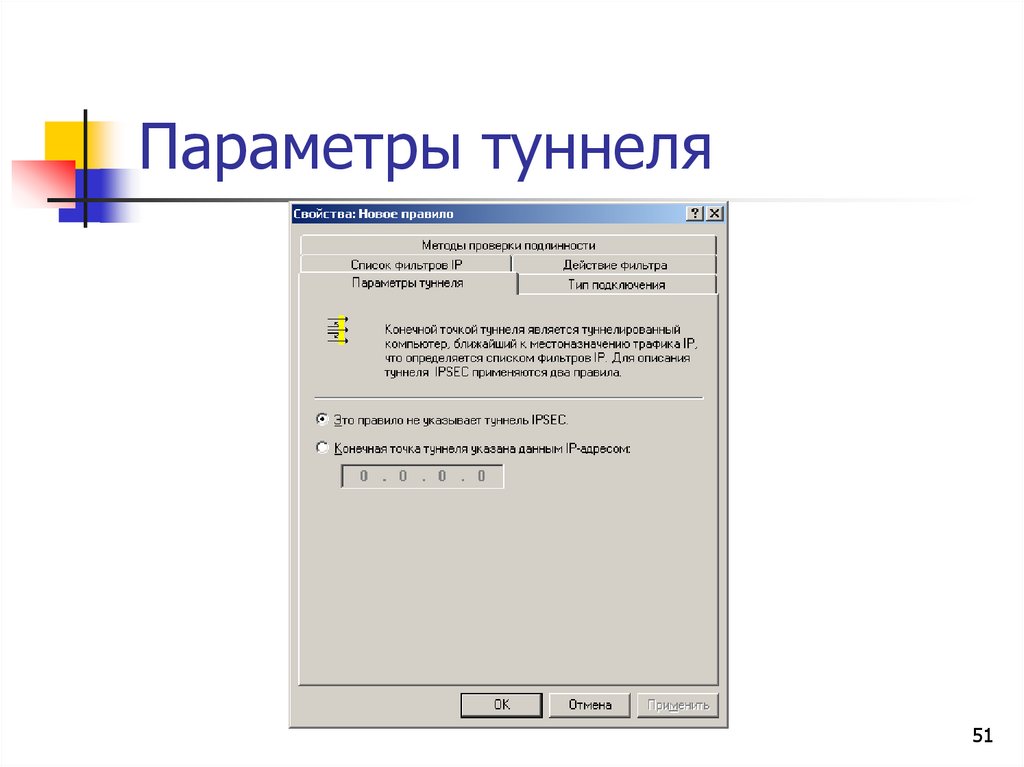

Параметры туннеля51

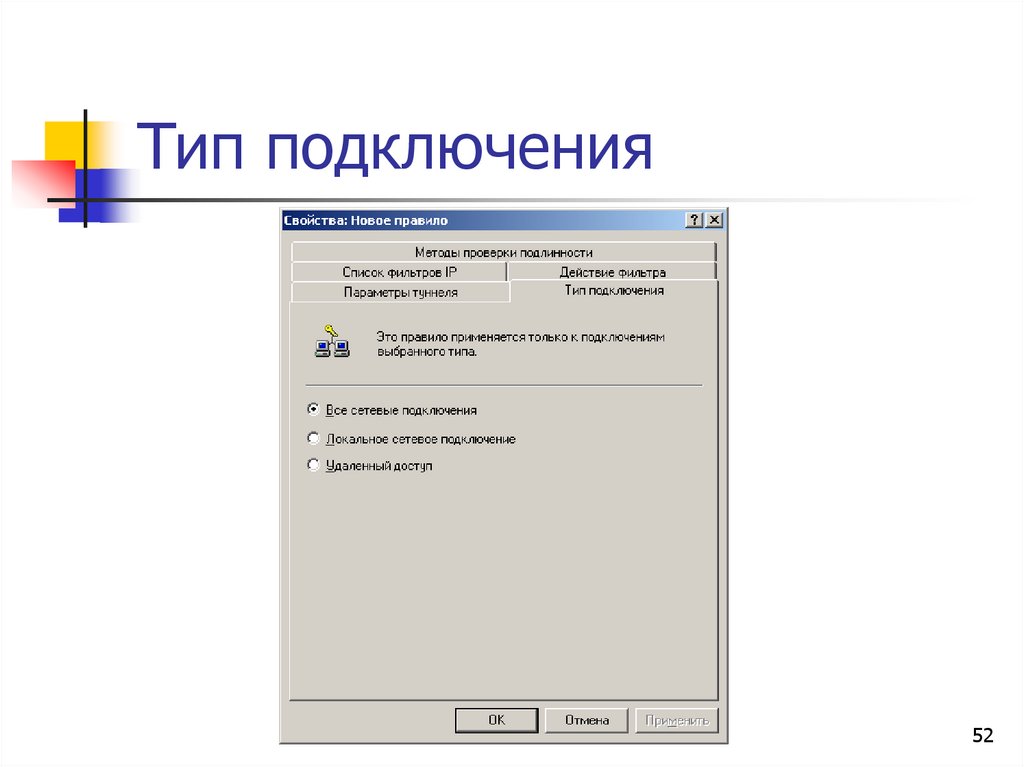

51. Параметры туннеля

Тип подключения52

52. Тип подключения

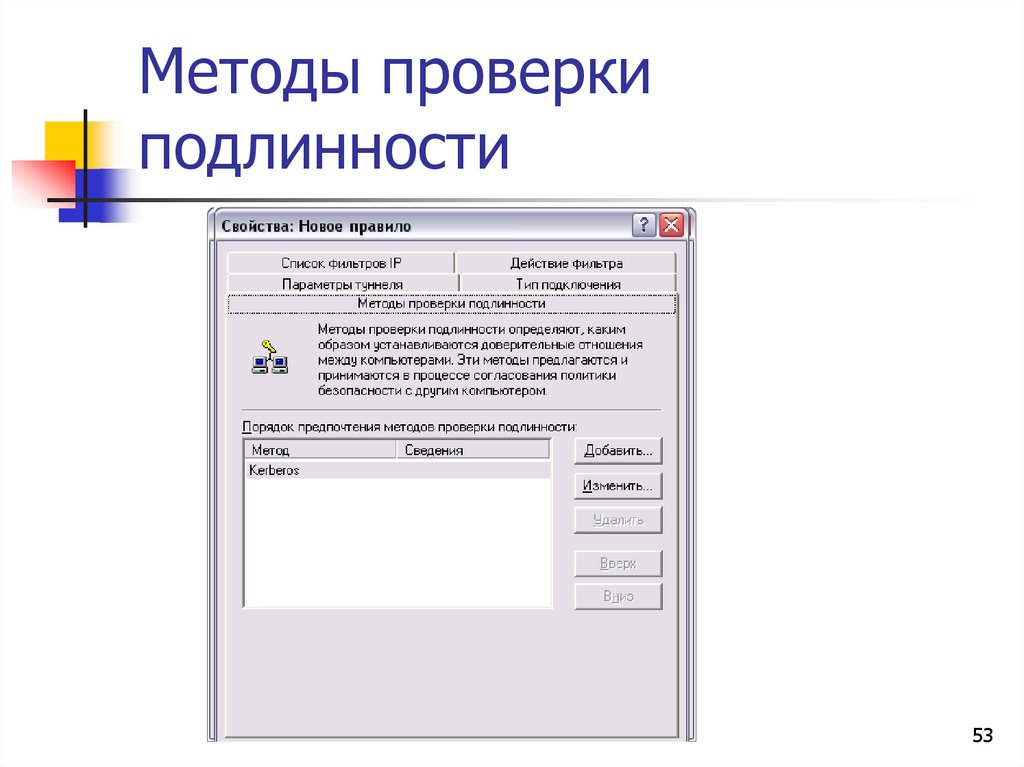

Методы проверкиподлинности

53

53. Методы проверки подлинности

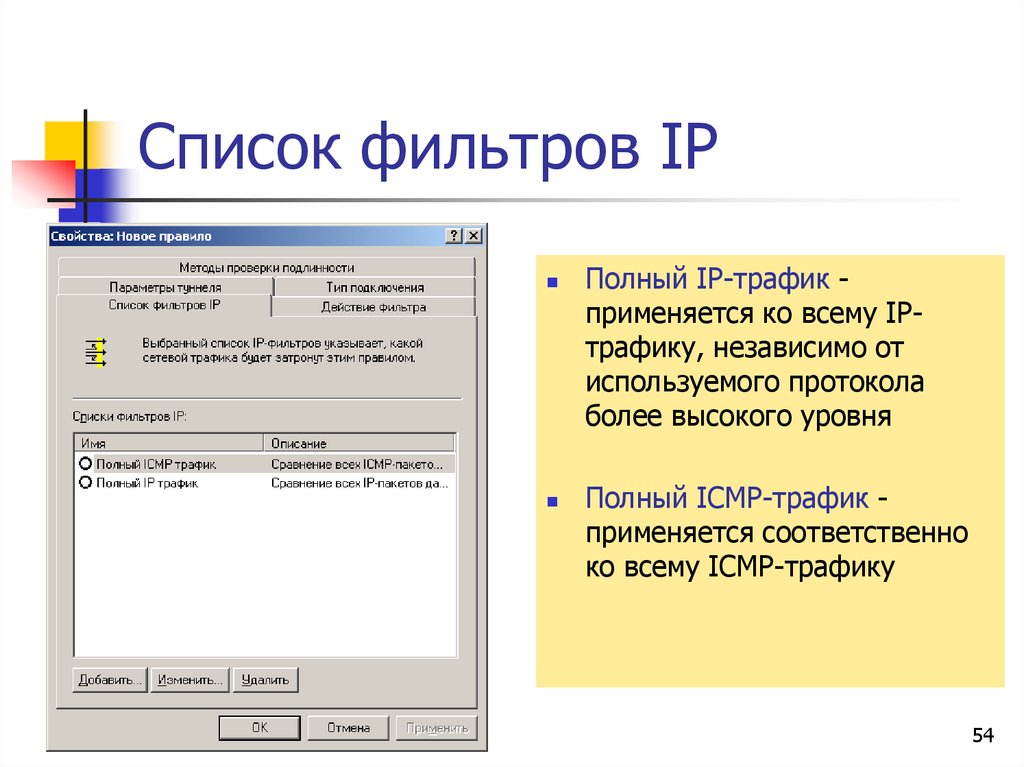

Список фильтров IPПолный IP-трафик применяется ко всему IPтрафику, независимо от

используемого протокола

более высокого уровня

Полный ICMP-трафик применяется соответственно

ко всему ICMP-трафику

54

54. Список фильтров IP

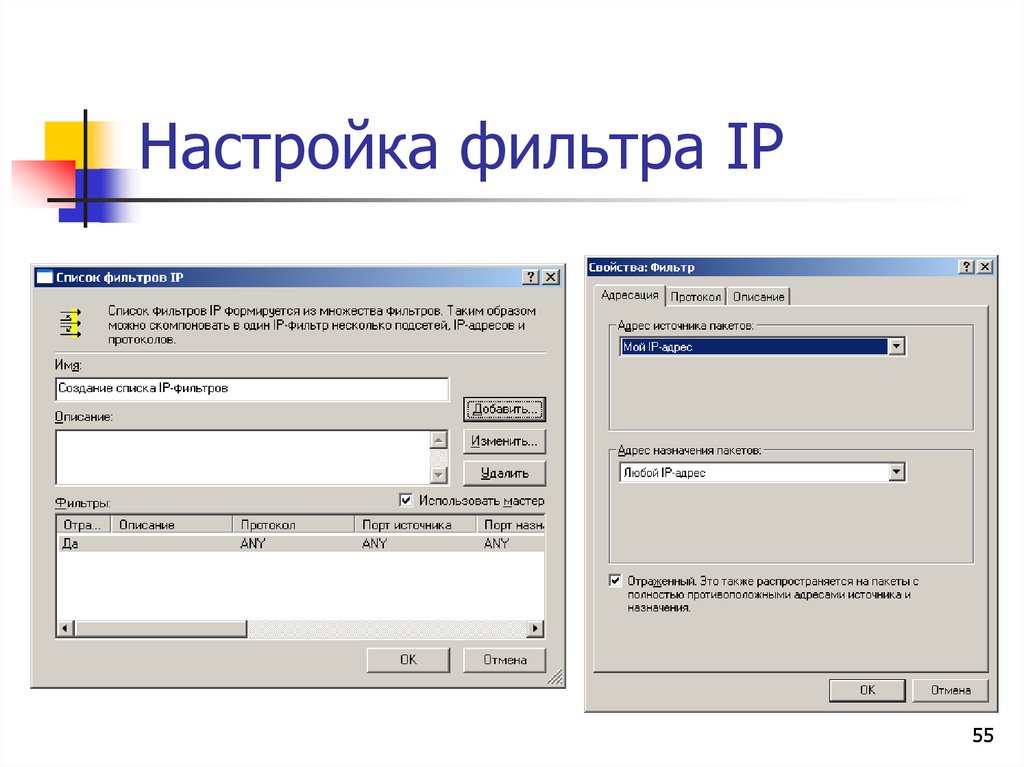

Настройка фильтра IP55

55. Настройка фильтра IP

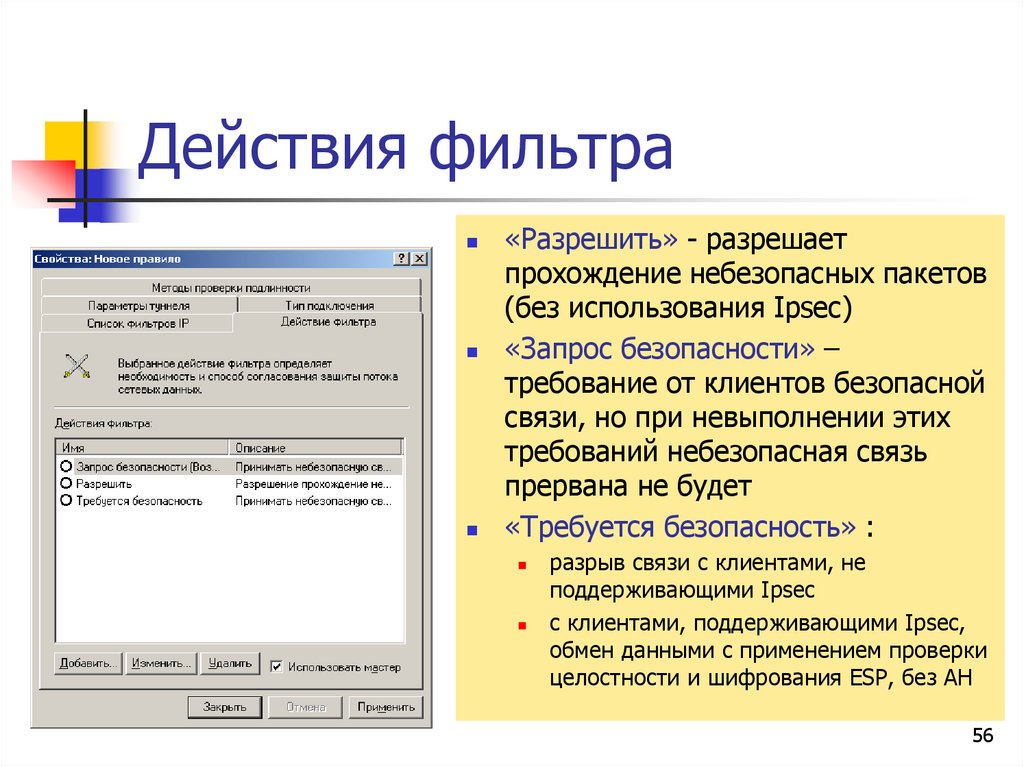

Действия фильтра«Разрешить» - разрешает

прохождение небезопасных пакетов

(без использования Ipsec)

«Запрос безопасности» –

требование от клиентов безопасной

связи, но при невыполнении этих

требований небезопасная связь

прервана не будет

«Требуется безопасность» :

разрыв связи с клиентами, не

поддерживающими Ipsec

с клиентами, поддерживающими Ipsec,

обмен данными с применением проверки

целостности и шифрования ESP, без AH

56

56. Действия фильтра

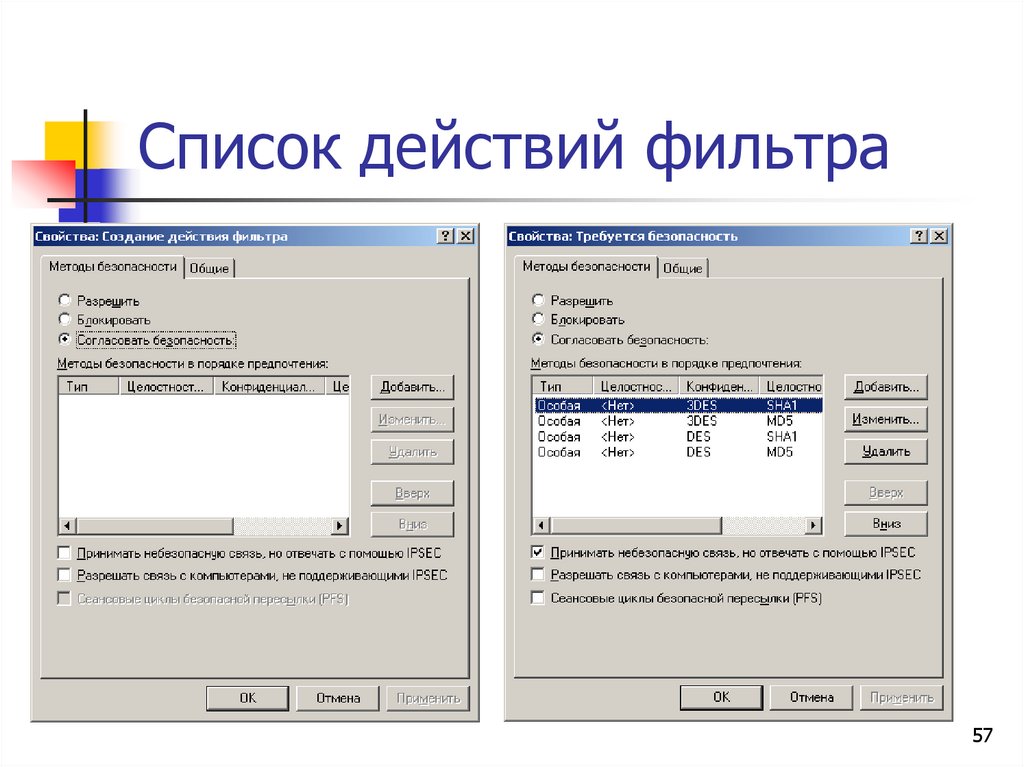

Список действий фильтра57

57. Список действий фильтра

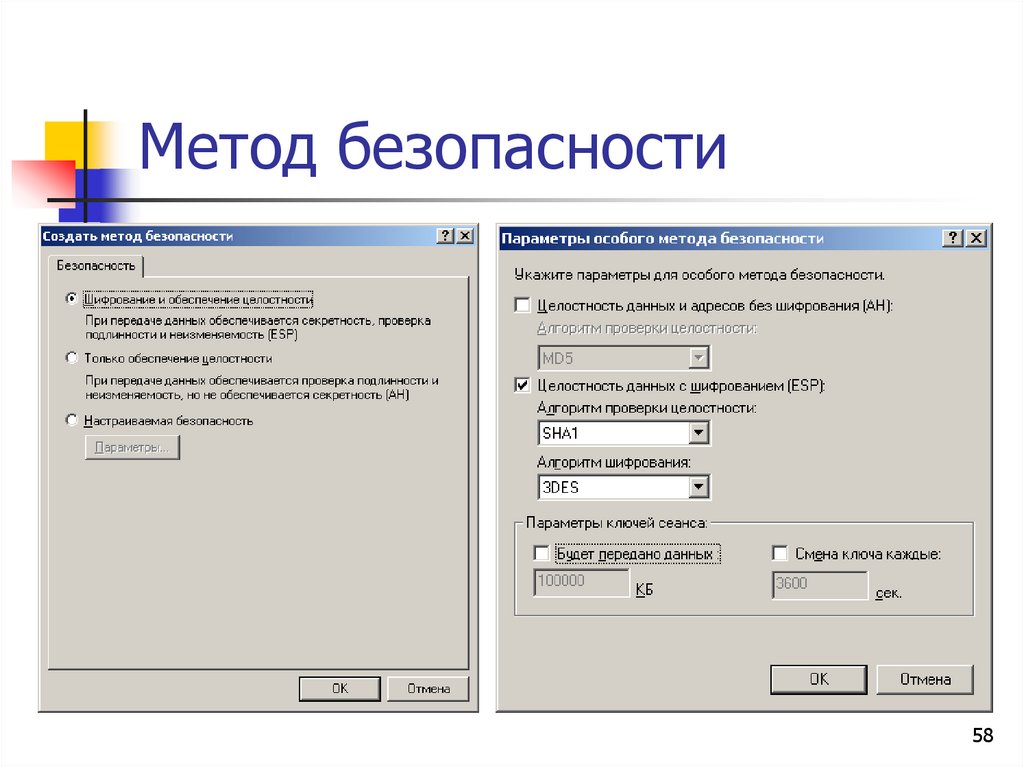

Метод безопасности58

internet

internet