Similar presentations:

Защита передаваемой информации и противодействие несанкционированному межсетевому взаимодействию. Тема №4

1. ДОНСКОЙ ГОСУДАРСТВЕННЫЙ ТЕХНИЧЕСКИЙ УНИВЕРСИТЕТ ВОЕННЫЙ УЧЕБНЫЙ ЦЕНТР ЦИКЛ СПЕЦИАЛЬНОЙ ПОДГОТОВКИ

ВОЕННО-СПЕЦИАЛЬНАЯ ПОДГОТОВКАТЕМА №4:

ЗАЩИТА ПЕРЕДАВАЕМОЙ ИНФОРМАЦИИ И ПРОТИВОДЕЙСТВИЕ

НЕСАНКЦИОНИРОВАННОМУ МЕЖСЕТЕВОМУ ВЗАИМОДЕЙСТВИЮ

ЗАНЯТИЕ №3:

УПРАВЛЕНИЕ КРИПТОГРАФИЧЕСКИМИ КЛЮЧАМИ

ДЛЯ ЗАЩИТЫ ПЕРЕДАВАЕМОЙ ИНФОРМАЦИИ

2. Учебные вопросы:

УЧЕБНЫЕ ВОПРОСЫ:1. Иерархия ключевой системы.

2. Управление ключами.

3. Литература:

ЛИТЕРАТУРА:а) основная:

• Информационная безопасность. Базовый электронный учебник. – СПб.

ВКА им. А.Ф. Можайского, 2017.

• Заводцев И.В., Захарченко Р.И., Назаров И.В. Программно-аппаратные

средства обеспечения информационной безопасности: Учебное пособие.

– Краснодар: КВВУ, 2015.

б) дополнительная:

• Информационная безопасность. Базовый электронный учебник. –

М. ВА ГШ ВС РФ, 2017.

4. два направления развития систем распределения ключевой информации:

ДВА НАПРАВЛЕНИЯ РАЗВИТИЯ СИСТЕМРАСПРЕДЕЛЕНИЯ КЛЮЧЕВОЙ ИНФОРМАЦИИ:

• создание автоматизированных комплексов распределения ключей в

зашифрованном виде через открытые каналы передачи данных и

автоматизированный ввод ключей в шифротехнику. Это направление

предполагает наличие территориальных центров создания и рассылки

ключевой информации;

• использование асимметричных алгоритмов и криптографических

протоколов для безопасного и оперативного распределения ключевой

информации. Такой подход получил широкое распространение

благодаря появлению глобальных сетей передачи данных (Internet,

intranet и т.д.).

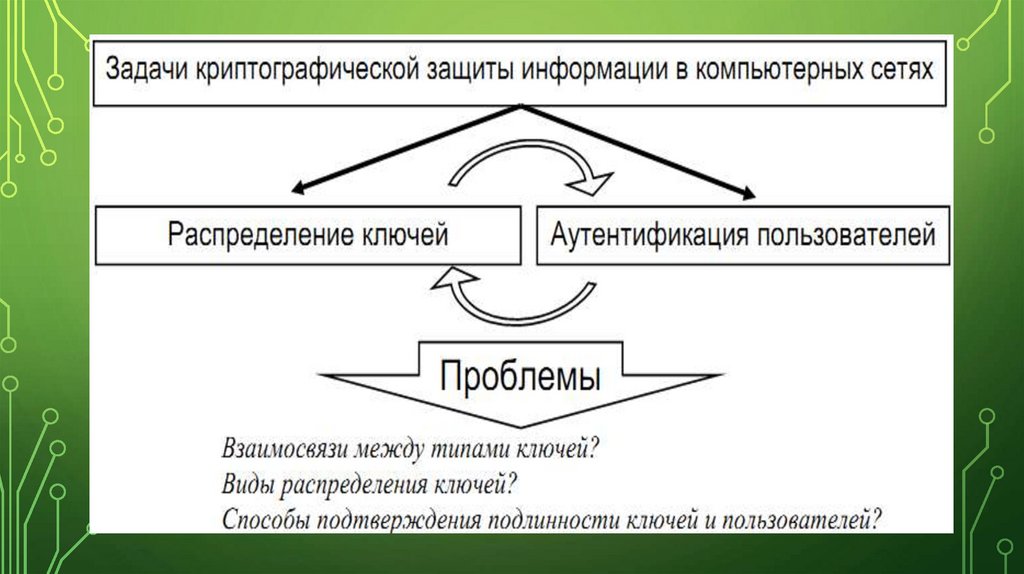

5.

6. 1. ИЕРАРХИЯ КЛЮЧЕВОЙ СИСТЕМЫ

Нападения на ключевую информацию реализуются с цельюполучения закрытых ключей, которые позволяют злоумышленнику

осуществить беспрепятственное нарушение конфиденциальности и

подлинности защищенных сообщений.

Этот вид угроз является одним из самых опасных.

7. Закрытые ключи злоумышленник может получить различными способами:

ЗАКРЫТЫЕ КЛЮЧИ ЗЛОУМЫШЛЕННИК МОЖЕТПОЛУЧИТЬ РАЗЛИЧНЫМИ СПОСОБАМИ:

• перехватом;

• подбором;

• прогнозированием значений этих ключей при их генерации

криптосистемой;

• кроме того, злоумышленник может подменить открытые ключи

пользователей при их распределении своими открытыми ключами.

8. Иерархия ключевой системы

ИЕРАРХИЯ КЛЮЧЕВОЙ СИСТЕМЫ9. Иерархия ключевой системы

ИЕРАРХИЯ КЛЮЧЕВОЙ СИСТЕМЫОбычно нижний иерархический уровень представлен рабочими

(сеансовыми) КД, которые используются для шифрования передаваемых

сообщений, идентификационных номеров, контроля целостности

данных.

Для их защиты при передаче по открытым каналам используются

ключи следующего уровня – КК. Последние не должны использоваться в

качестве сеансовых. В свою очередь сеансовые ключи не должны

использоваться для шифрования других ключей.

Верхний уровень представлен главными ключами. ГК

распределяются по защищенным каналам связи (при личном контакте, с

помощью курьера, по квантовому каналу и т.д.).

10. 2. Управление ключами – информационный процесс, включающий реализацию следующих основных функций:

2. УПРАВЛЕНИЕ КЛЮЧАМИ –ИНФОРМАЦИОННЫЙ ПРОЦЕСС,

ВКЛЮЧАЮЩИЙ РЕАЛИЗАЦИЮ

СЛЕДУЮЩИХ ОСНОВНЫХ ФУНКЦИЙ:

• генерацию ключей;

• хранение ключей;

• распределение ключей.

11. Управление ключами имеет своей целью:

УПРАВЛЕНИЕ КЛЮЧАМИ ИМЕЕТ СВОЕЙ ЦЕЛЬЮ:• предотвращение несанкционированного использования закрытых и

открытых ключей (например, осуществление проверки подписи по

открытому ключу, срок действия которого истек);

• противодействие угрозам компрометации конфиденциальности

закрытых ключей, а также компрометации аутентичности открытых и

секретных ключей.

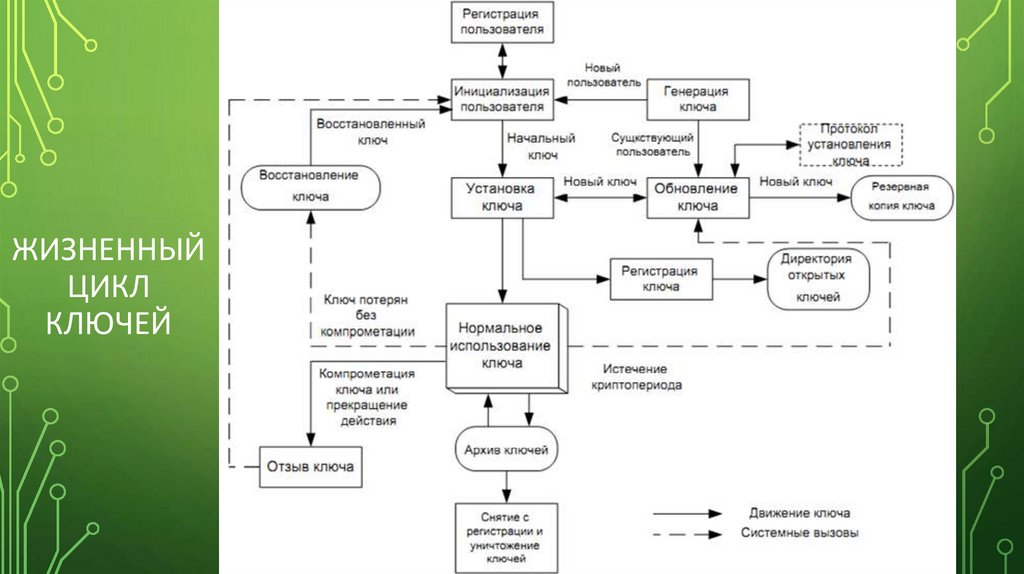

12. Жизненный цикл ключей

ЖИЗНЕННЫЙЦИКЛ

КЛЮЧЕЙ

13. Генерация ключей

ГЕНЕРАЦИЯ КЛЮЧЕЙ• Секретный (закрытый) ключ является тем элементом криптосистемы,

на котором основывается ее стойкость.

• Качественный секретный ключ в симметричной криптосистеме

представляет собой случайную последовательность битов заданной

длины без учета каких-либо специальных математических свойств.

Основным принципом генерации ключа является равновероятность

выбора по всему ключевому пространству (множеству возможных

ключей).

14. в порядке возрастания качества генерируемых ключей используются следующие методы:

В ПОРЯДКЕ ВОЗРАСТАНИЯ КАЧЕСТВА ГЕНЕРИРУЕМЫХКЛЮЧЕЙ ИСПОЛЬЗУЮТСЯ СЛЕДУЮЩИЕ МЕТОДЫ:

1) программная генерация с использованием преобразования (с помощью

датчиков псевдослучайных чисел или хеш-функций) отсчетов текущего

времени, последовательности введенных пользователем символов и т.п.;

2) программная генерация с вычислением значений хеш-функции от

сравнительно длинных участков случайной последовательности,

сформированной в соответствии с п. 1;

3) аппаратная генерация с помощью физических датчиков шума;

4) аппаратная генерация с помощью физических датчиков шума с

контролируемой выходной последовательностью;

5) аппаратная генерация с помощью физических датчиков шума с

контролируемой выходной последовательностью и криптографическим

преобразованием выходной последовательности датчика.

15. Хранение ключей

ХРАНЕНИЕ КЛЮЧЕЙ• Хранение ключей предполагает их защиту некриптографическими

мерами.

• Секретные ключи должны записываться на носители в зашифрованном

виде, При этом желательно хранить в зашифрованном виде не только

сами ключи, но и информацию о ключах и их использовании.

• При хранении ключей решаются задачи поддержания их целостности и

конфиденциальности. Сюда включается также задача архивирования

ключей, которые могут понадобиться в течение достаточно

длительного промежутка времени. При хранении ключей

симметричного шифрования должен быть обеспечен учет носителей с

ключевой информацией (ключевым материалом). Этот учет может

вестись, например, в журнале регистрации.

16.

• Значение мастер-ключа фиксируется на длительное время (до несколькихнедель или месяцев). Поэтому генерация и хранение мастер-ключей являются

критическими вопросами криптографической защиты. На практике мастерключ компьютера создается физическим способом. Мастер-ключ помещают в

защищенный от считывания и записи блок криптографической системы таким

образом, чтобы раскрыть значение этого ключа было невозможно. Однако

все же должен существовать способ проверки, является ли значение ключа

правильным.

• Ключ, который подлежит замене, подвергается гарантированному

уничтожению. Процедура уничтожения ключа должна выполняться под

контролем владельца секретного ключа, поскольку старые ключи

представляют для злоумышленника такой же интерес, как и действующие

ключи. Сеансовые ключи должны гарантированно уничтожаться как на

приемном пункте, так и на передающем. При смене мастер-ключа он должен

гарантированно уничтожаться также и в центре распределения ключей.

• Ключи нижнего иерархического уровня создаются с помощью

псевдослучайного генератора и могут храниться в незащищенном месте.

17. Длительность действия ключа зависит от следующих факторов:

ДЛИТЕЛЬНОСТЬ ДЕЙСТВИЯ КЛЮЧАЗАВИСИТ ОТ СЛЕДУЮЩИХ ФАКТОРОВ:

• частоты использования ключей;

• величины потенциального ущерба, связанного с компрометацией ключей;

• объема и характера шифруемой информации;

• особенностей технологического применения шифрования.

18. Время действия ключей устанавливается с учетом следующих соображений:

ВРЕМЯ ДЕЙСТВИЯ КЛЮЧЕЙ УСТАНАВЛИВАЕТСЯС УЧЕТОМ СЛЕДУЮЩИХ СООБРАЖЕНИЙ:

• с увеличением времени использования ключа увеличивается

вероятность его компрометации и потенциальный ущерб от его

компрометации;

• с увеличением объема перехваченной информации, зашифрованной

на одном ключе, потенциально снижается сложность раскрытия ключа;

• с увеличением времени использования ключа у нарушителя

усиливается стимул потратить значительные ресурсы на его вскрытие,

поскольку возрастает ценность раскрытого ключа.

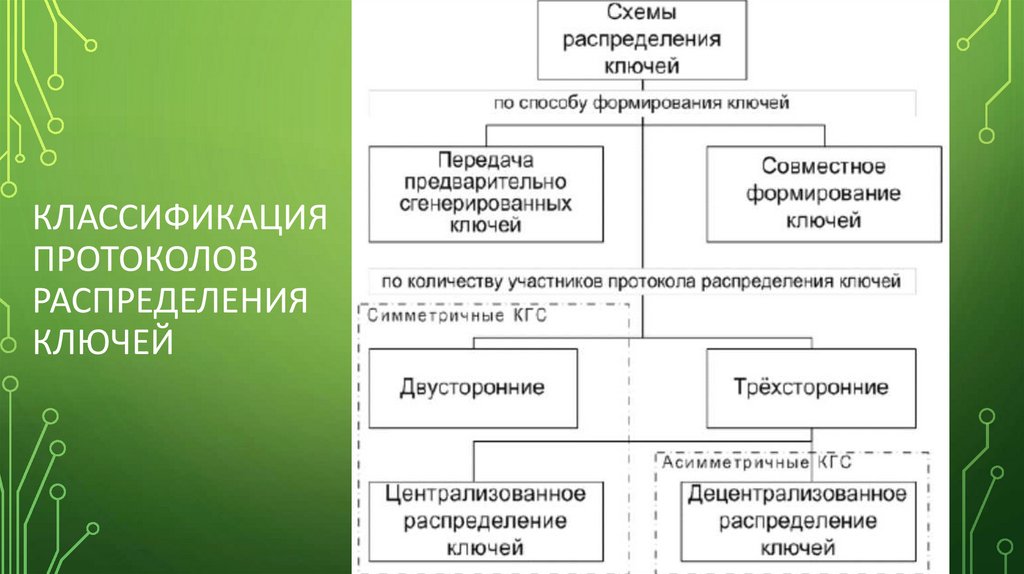

19. Классификация протоколов распределения ключей

КЛАССИФИКАЦИЯПРОТОКОЛОВ

РАСПРЕДЕЛЕНИЯ

КЛЮЧЕЙ

20. Контрольные вопросы:

КОНТРОЛЬНЫЕ ВОПРОСЫ:• что входит в процедуру управления ключами;

• типы ключей (по длительности использования);

• типы ключей (по предназначению);

• виды распределения ключей в автоматизированной системе.

informatics

informatics