Similar presentations:

Методы и средства защиты информации (лекция 1)

1. Лекция 1. МЕТОДЫ И СРЕДСТВА ЗАЩИТЫ ИНФОРМАЦИИ

1.Информационная безопасность

2.

Методы защиты информации

Криптография

3.

2. Особенности современных информационных технологий

увеличение количества автоматизированных процедур всистемах обработки данных и важности принимаемых на их

основе решений;

территориальная распределенность компонентов

компьютерных систем и передача информации между

этими компонентами;

усложнение используемых программных и аппаратных

средств компьютерных систем;

накопление и долговременное хранение больших массивов

данных на электронных носителях;

интеграция в единых базах данных информации

различного назначения и различных режимов доступа;

непосредственный доступ к ресурсам компьютерных

систем большого количества пользователей различных

категорий и с различными полномочиями в системе;

рост стоимости ресурсов компьютерных систем.

3.

Информационнаябезопасность

защищенность информации от случайного или

преднамеренного вмешательства, наносящего ущерб

владельцам или пользователям информации.

На практике важнейшими являются три аспекта

информационной безопасности:

доступность (возможность за разумное время

получить требуемую информационную услугу);

целостность (актуальность и непротиворечивость информации, ее защищенность от

разрушения и несанкционированного изменения);

конфиденциальность (защита от несанкционированного прочтения).

4.

• При определении понятия "информационнаябезопасность" на первое место ставится защита

информации от различных воздействий.

• Под защитой информации понимается комплекс

мероприятий, направленных на обеспечение

информационной безопасности.

• Согласно ГОСТу 350922-96

защита информации - это деятельность, направленная

на предотвращение утечки защищаемой информации,

несанкционированных и непреднамеренных

воздействий на защищаемую информацию.

• Объект защиты — информация, носитель информации

или информационный процесс, в отношении которых

необходимо обеспечивать защиту в соответствии с

поставленной целью защиты информации.

5.

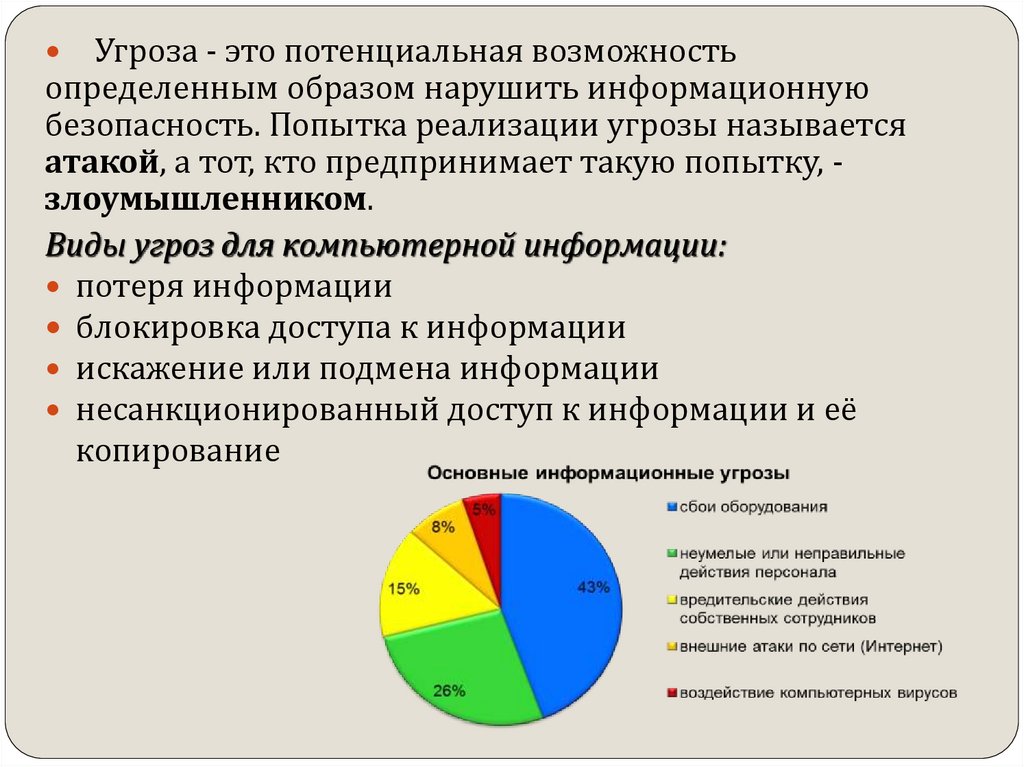

Угроза - это потенциальная возможностьопределенным образом нарушить информационную

безопасность. Попытка реализации угрозы называется

атакой, а тот, кто предпринимает такую попытку, злоумышленником.

Виды угроз для компьютерной информации:

потеря информации

блокировка доступа к информации

искажение или подмена информации

несанкционированный доступ к информации и её

копирование

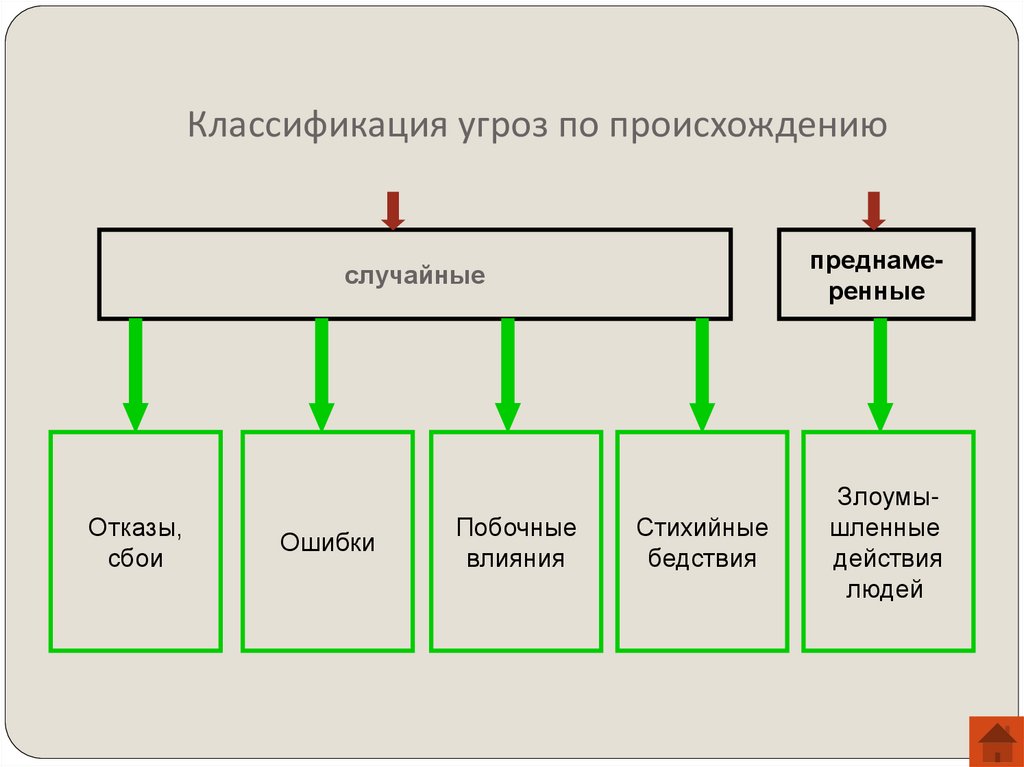

6. Классификация угроз по происхождению

преднамеренныеслучайные

Отказы,

сбои

Ошибки

Побочные

влияния

Стихийные

бедствия

Злоумышленные

действия

людей

7.

Угроза безопасности: объективная (не зависящая от человека) исубъективная (преднамеренная и непреднамеренная ).

Непреднамеренные субъективные (искусственные) угрозы.

1. Действия персонала, которые приводят к частичному или полному

выводу компьютерных систем из строя.

2. Нелегальное использование нелицензионных программ.

3. Заражение ПК или системы вирусами.

4. Неосторожное разглашение конфиденциальной информации.

5. Изначально неправильное проектирование архитектуры системы,

в которую заранее заложены «люки», «лазы» и «дырки» для

постороннего нарушителя.

6. Ошибочная пересылка данных по несанкционированному адресу

абонента.

7. Ввод ошибочных данных.

8.

Преднамеренные субъективные (искусственные) угрозы.1.

2.

3.

4.

5.

6.

7.

8.

9.

10.

11.

12.

Физическое разрушение или вывод из строя важных компонентов компьютерной

системы

Вербовка (путем подкупа, шантажа и т.п.) персонала или отдельных пользователей,

имеющих определенные полномочия.

Применение подслушивающих устройств, дистанционная фото и видеосъемка

Перехват побочных электромагнитных, акустических и других излучений

устройств и линий связи, а также наводок активных излучений на

вспомогательные технические средства (телефонные линии, сети питания).

Перехват данных, передаваемых по каналам связи, и их анализ с целью выяснения

протоколов обмена, правил вхождения в связь и авторизации пользователя и

последующих попыток их имитации для проникновения в систему.

Хищение носителей информации (магнитных дисков, лент, микросхем памяти,

запоминающих устройств и целых ПЭВМ).

Несанкционированное копирование носителей информации.

Чтение остаточной информации из оперативной памяти и с внешних

запоминающих устройств.

Незаконное получение паролей и других реквизитов разграничения доступа с

последующей маскировкой под зарегистрированного пользователя («маскарад»).

Вскрытие шифров криптозащиты информации.

Внедрение аппаратных спец вложений, программных закладок и вирусов.

Незаконное подключение к линиям связи

9.

Классификация информации по режиму доступав РФ

Информация

C ограниченным

доступом

Открытая

Государственная

тайна

Конфиденциальная

информация

Коммерческая

тайна

Профессиональная

тайна

Запрещенная к

распространению

Персональные

данные

Служебная

тайна

Сведения о содержании

проектов постановлений,

распоряжений и др. до их

принятия.

Тайна следствия и

судопроизводства

10.

Законом «Об информации, информатизации и защитеинформации» гарантируется право собственника

информации на ее использование и защиту от доступа

к ней других лиц (организаций). Если доступ к

информации ограничивается, то такая информация

является конфиденциальной. Конфиденциальная

информация может содержать государственную или

коммерческую тайну.

Коммерческую тайну могут содержать сведения,

принадлежащие ча стному лицу, фирме, корпорации и

т. п.

11.

Государственную тайну могут содержать сведения,принадлежащие государству (государственному

учреждению). В соответствии с законом «О государственной тайне» сведениям, представляющим ценность для

государства, может быть присвоена одна из трех возможных

степеней секретности - гриф «секретно», «совершенно

секретно» или «особой важности».

В государственных учреждениях менее важной информации

может присваиваться гриф «для служебного пользования».

Для обозначения ценности конфиденциальной коммерческой

информации используются три категории:

• «коммерческая тайна - строго конфиденциально»;

• «коммерческая тайна - конфиденциально»;

• «коммерческая тайна».

12.

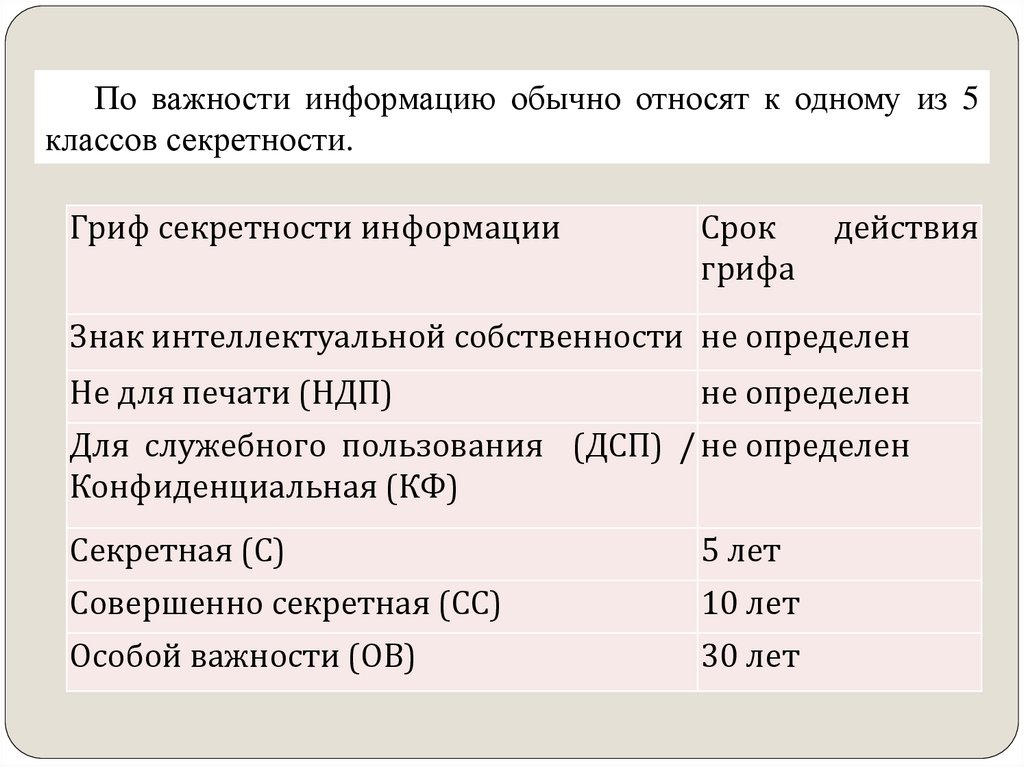

По важности информацию обычно относят к одному из 5классов секретности.

Гриф секретности информации

Срок

грифа

действия

Знак интеллектуальной собственности не определен

Не для печати (НДП)

не определен

Для служебного пользования (ДСП) / не определен

Конфиденциальная (КФ)

Секретная (С)

5 лет

Совершенно секретная (СС)

10 лет

Особой важности (ОВ)

30 лет

13.

Каждый класс предполагает, что важностьсреднестатистического документа (средняя стоимость,

которую могут заплатить за него заинтересованные

лица) возрастает на порядок по сравнению со

стоимостью аналогичного документа из предыдущего

класса. Наименьший гриф НДП обычно присваивается

документам, содержащим информацию, стоимость

которой

эквивалентна

одному

дню

работы

квалифицированного сотрудника. В разных странах в

разных организациях и фирмах в зависимости от

профиля их работы и уровня бюрократизма, могут быть

другие критерии оценок.

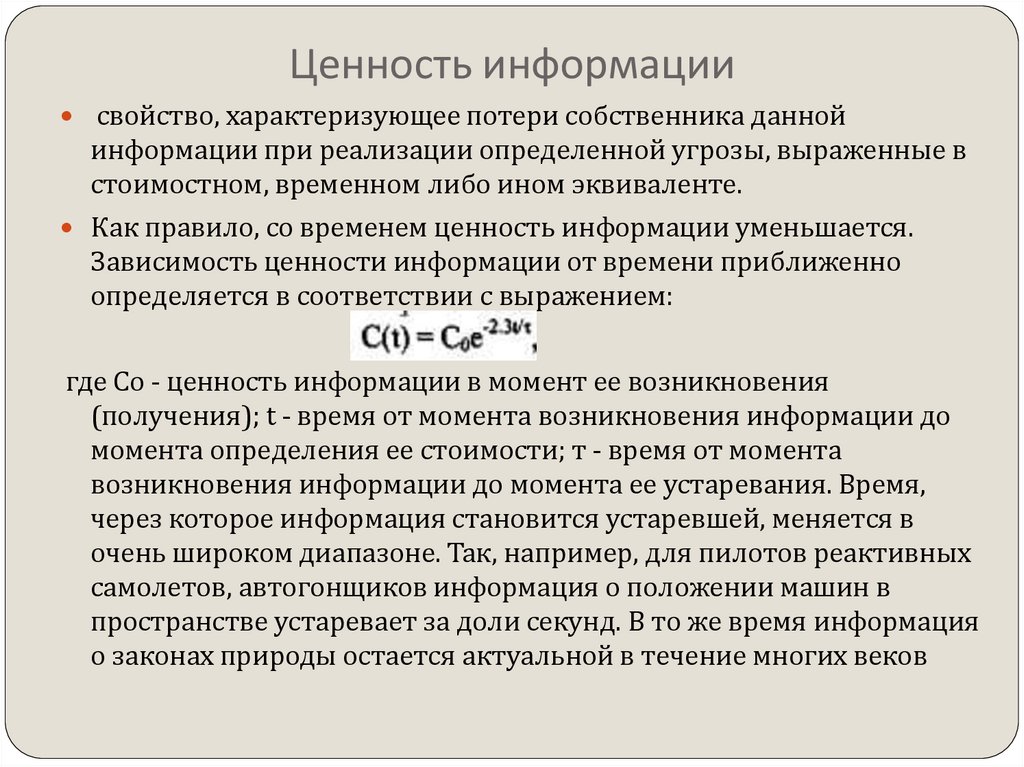

14. Ценность информации

свойство, характеризующее потери собственника даннойинформации при реализации определенной угрозы, выраженные в

стоимостном, временном либо ином эквиваленте.

Как правило, со временем ценность информации уменьшается.

Зависимость ценности информации от времени приближенно

определяется в соответствии с выражением:

где Со - ценность информации в момент ее возникновения

(получения); t - время от момента возникновения информации до

момента определения ее стоимости; т - время от момента

возникновения информации до момента ее устаревания. Время,

через которое информация становится устаревшей, меняется в

очень широком диапазоне. Так, например, для пилотов реактивных

самолетов, автогонщиков информация о положении машин в

пространстве устаревает за доли секунд. В то же время информация

о законах природы остается актуальной в течение многих веков

15. Методы защиты информации.

Формирование режима информационной безопасности проблема комплексная. Меры по ее решению можноподразделить на пять уровней:

законодательный (законы, нормативные акты, стандарты);

морально-этический (нормы поведения, несоблюдение

которых ведет к падению престижа конкретного человека

или целой организации);

административный (действия общего характера,

предпринимаемые руководством организации);

физический (механические, электро- и электронномеханические препятствия на возможных путях

проникновения потенциальных нарушителей);

аппаратно-программный (электронные устройства и

специальные программы защиты информации).

16.

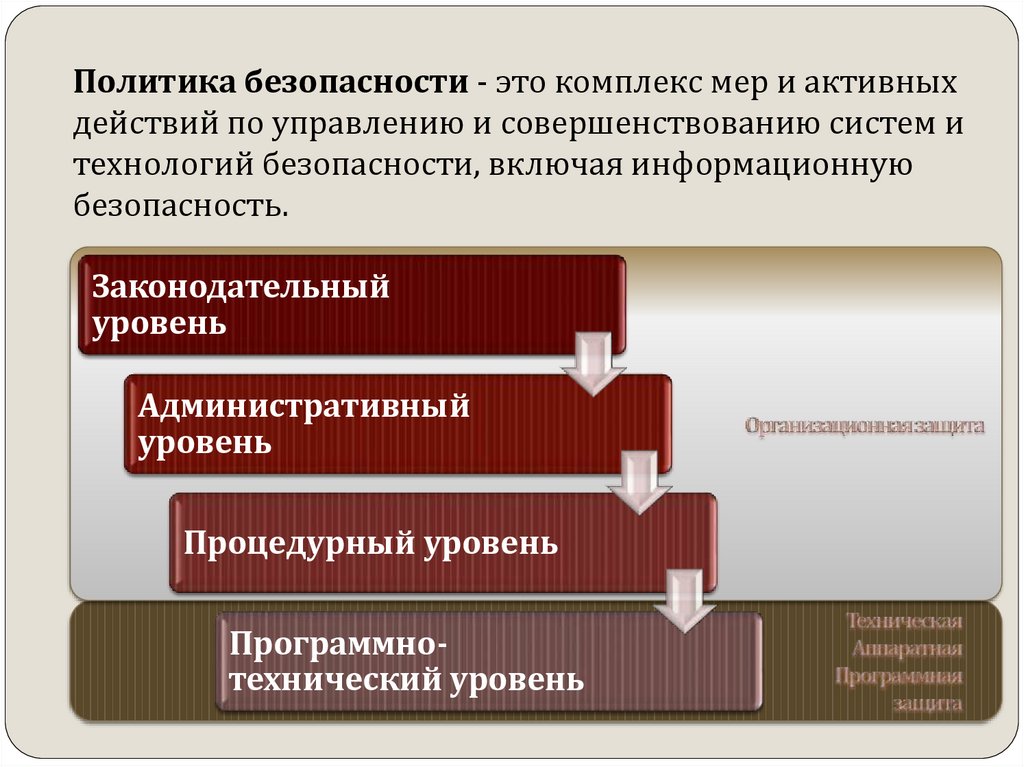

Политика безопасности - это комплекс мер и активныхдействий по управлению и совершенствованию систем и

технологий безопасности, включая информационную

безопасность.

Законодательный

уровень

Административный

уровень

Процедурный уровень

Программнотехнический уровень

17. Организационная защита

• организация режима и охраны.• организация работы с сотрудниками (подбор и расстановка

персонала, включая ознакомление с сотрудниками, их изучение,

обучение правилам работы с конфиденциальной информацией,

ознакомление с мерами ответственности за нарушение правил

защиты информации и др.)

организация работы с документами и документированной

информацией (разработка, использование, учет, исполнение, возврат,

хранение и уничтожение документов и носителей конфиденциальной

информации)

организация использования технических средств сбора,

обработки, накопления и хранения конфиденциальной информации;

организация работы по анализу внутренних и внешних угроз

конфиденциальной информации и выработке мер по обеспечению ее

защиты;

организация работы по проведению систематического контроля

за работой персонала с конфиденциальной информацией, порядком

учета, хранения и уничтожения документов и технических носителей.

18. Технические средства защиты информации

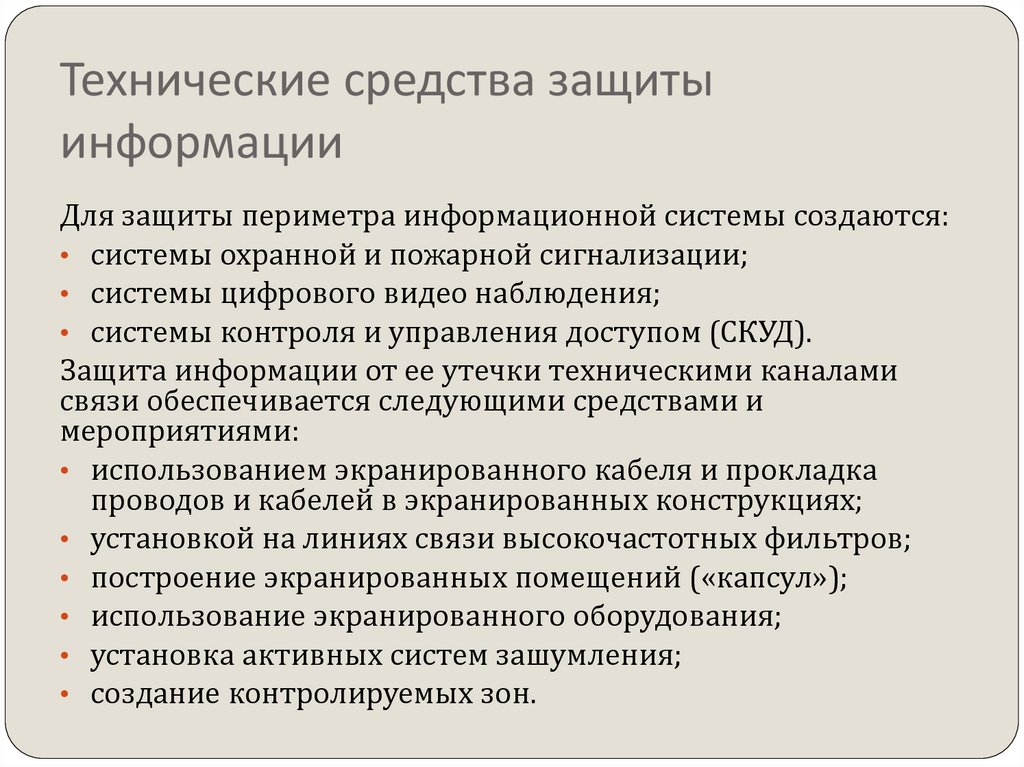

Для защиты периметра информационной системы создаются:• системы охранной и пожарной сигнализации;

• системы цифрового видео наблюдения;

• системы контроля и управления доступом (СКУД).

Защита информации от ее утечки техническими каналами

связи обеспечивается следующими средствами и

мероприятиями:

• использованием экранированного кабеля и прокладка

проводов и кабелей в экранированных конструкциях;

• установкой на линиях связи высокочастотных фильтров;

• построение экранированных помещений («капсул»);

• использование экранированного оборудования;

• установка активных систем зашумления;

• создание контролируемых зон.

19. Аппаратные средства защиты информации

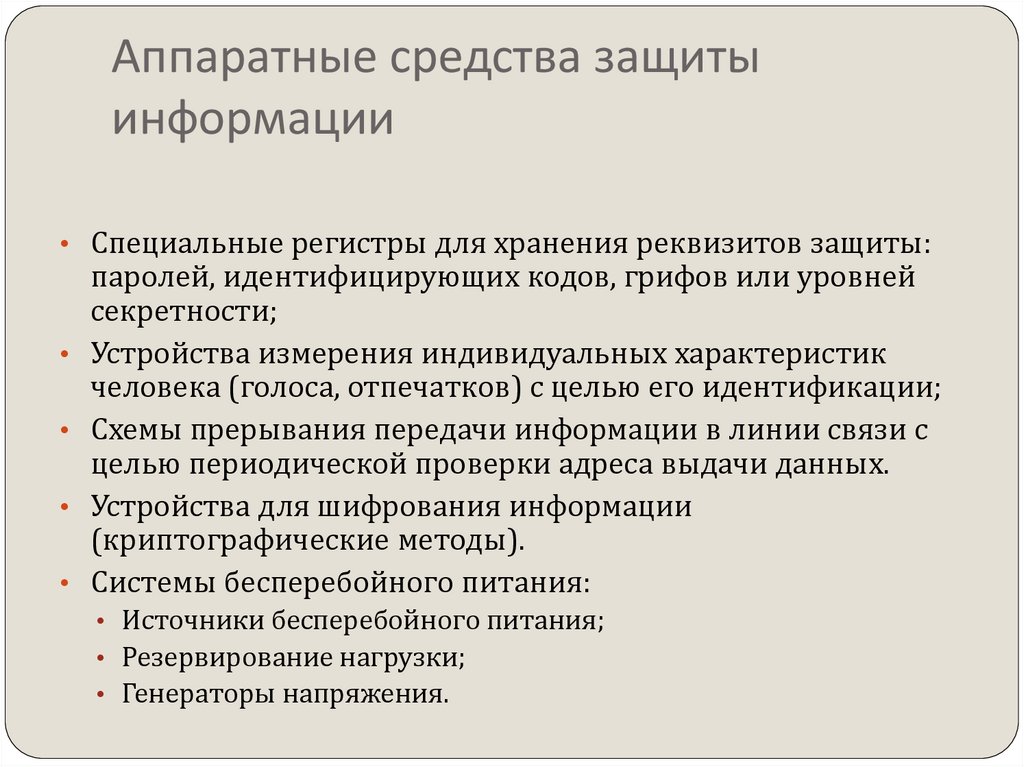

• Специальные регистры для хранения реквизитов защиты:паролей, идентифицирующих кодов, грифов или уровней

секретности;

Устройства измерения индивидуальных характеристик

человека (голоса, отпечатков) с целью его идентификации;

Схемы прерывания передачи информации в линии связи с

целью периодической проверки адреса выдачи данных.

Устройства для шифрования информации

(криптографические методы).

Системы бесперебойного питания:

• Источники бесперебойного питания;

• Резервирование нагрузки;

• Генераторы напряжения.

20. Программные средства защиты информации

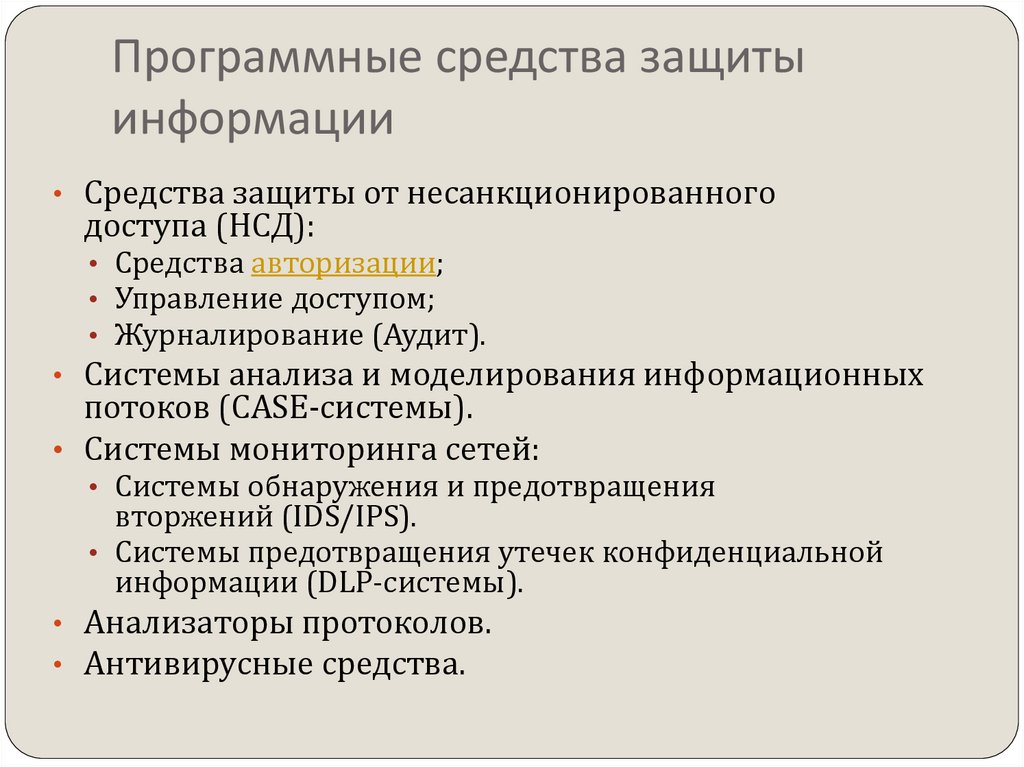

• Средства защиты от несанкционированногодоступа (НСД):

• Средства авторизации;

• Управление доступом;

• Журналирование (Аудит).

• Системы анализа и моделирования информационных

потоков (CASE-системы).

• Системы мониторинга сетей:

• Системы обнаружения и предотвращения

вторжений (IDS/IPS).

• Системы предотвращения утечек конфиденциальной

информации (DLP-системы).

• Анализаторы протоколов.

• Антивирусные средства.

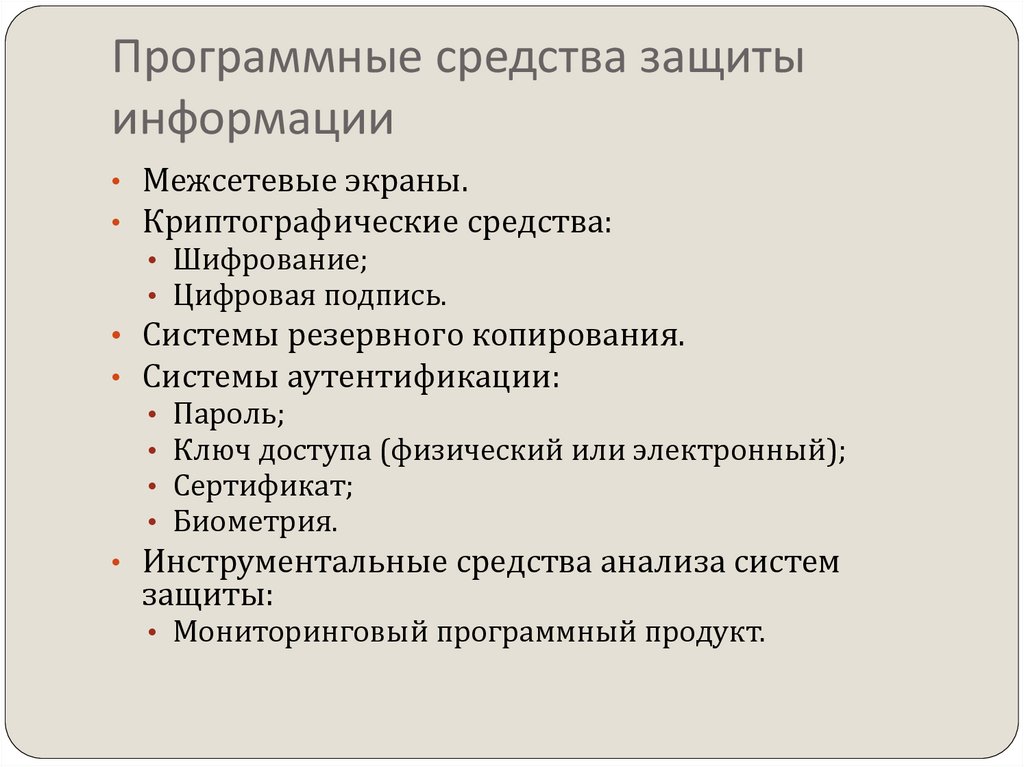

21. Программные средства защиты информации

• Межсетевые экраны.• Криптографические средства:

• Шифрование;

• Цифровая подпись.

• Системы резервного копирования.

• Системы аутентификации:

Пароль;

Ключ доступа (физический или электронный);

Сертификат;

Биометрия.

• Инструментальные средства анализа систем

защиты:

• Мониторинговый программный продукт.

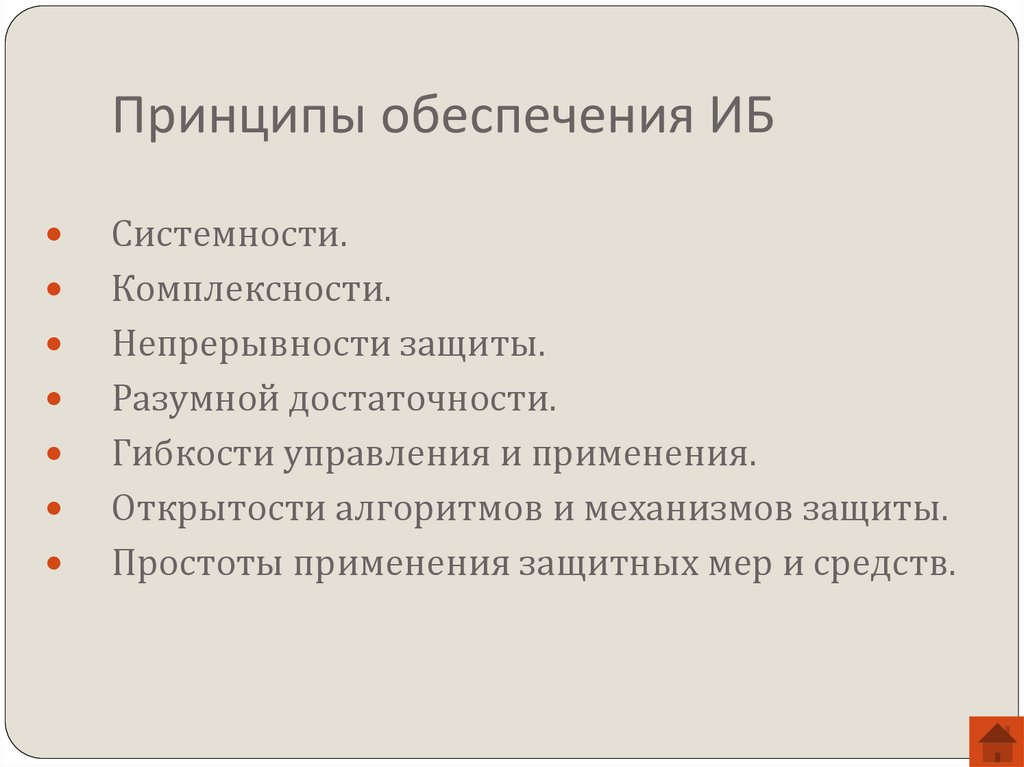

22. Принципы обеспечения ИБ

Системности.Комплексности.

Непрерывности защиты.

Разумной достаточности.

Гибкости управления и применения.

Открытости алгоритмов и механизмов защиты.

Простоты применения защитных мер и средств.

23.

Защита информации должна быть основана насистемном подходе: все средства, используемые для

обеспечения информационной безопасности должны

рассматриваться как единый комплекс

взаимосвязанных мер.

Принцип защиты информации - принцип

«разумной достаточности»: стопроцентной защиты не

существует, поэтому стремиться стоит не к

теоретически максимально достижимому уровню

защиты информации, а к минимально необходимому в

данных конкретных условиях и при данном уровне

возможной угрозы.

24.

Принцип непрерывности защитыЗащита информации — это не разовое мероприятие и

даже не определенная совокупность проведенных

мероприятий и установленных средств защиты,

а непрерывный целенаправленный процесс.

Желательно, чтобы разработка системы защиты велась

параллельно с разработкой самой защищаемой

системы.

Большинству средств защиты для эффективного

выполнения своих функций необходима постоянная

организационная поддержка : своевременная смена и

обеспечение правильного хранения и применения

имен, паролей, ключей шифрования, переопределение

полномочий и т.п.

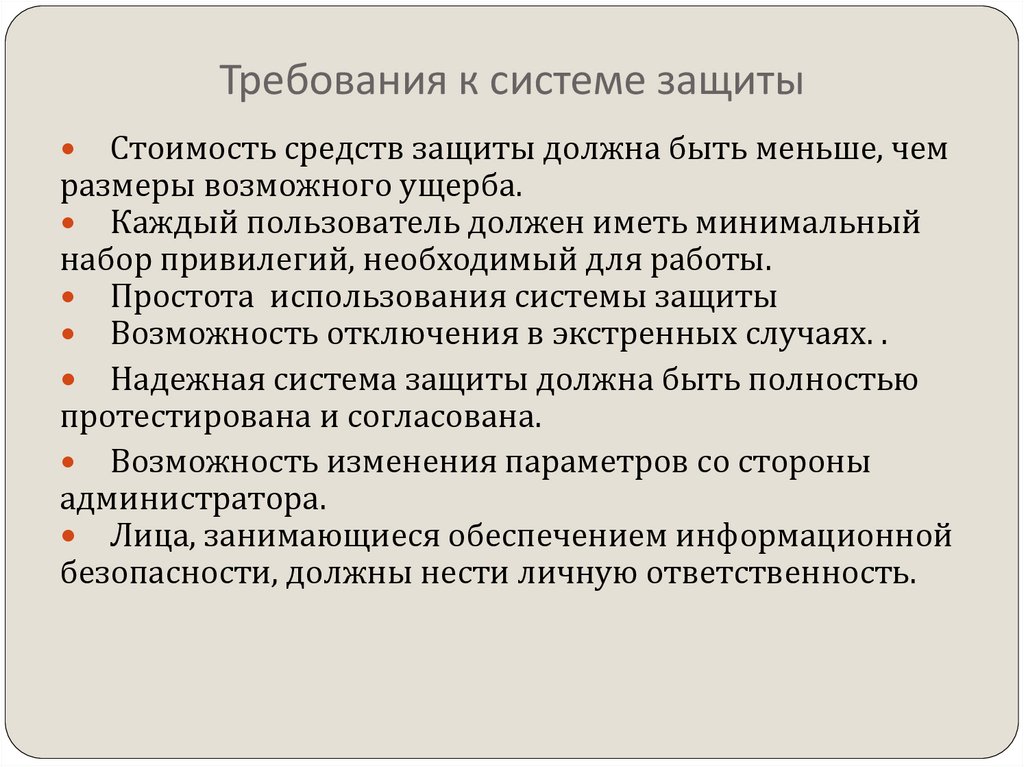

25. Требования к системе защиты

Стоимость средств защиты должна быть меньше, чемразмеры возможного ущерба.

Каждый пользователь должен иметь минимальный

набор привилегий, необходимый для работы.

Простота использования системы защиты

Возможность отключения в экстренных случаях. .

Надежная система защиты должна быть полностью

протестирована и согласована.

Возможность изменения параметров со стороны

администратора.

Лица, занимающиеся обеспечением информационной

безопасности, должны нести личную ответственность.

26. КРИПТОГРАФИЯ

Проблемой обеспечения секретности передаваемойинформации занимается криптология (kryptos - тайный,

logos -наука).

Криптология разделяется на два направления криптографию и криптоанализ. Цели этих направлений

противоположны.

Криптография занимается поиском и исследованием

математических методов преобразования информации с

целью ее засекречивания.

Сфера интересов криптоанализа - исследовать

возможности расшифровки зашифрованной информации.

Криптография - совокупность методов преобразования

данных (шифрования), направленных на то, чтобы сделать

эти данные бесполезными для противника.

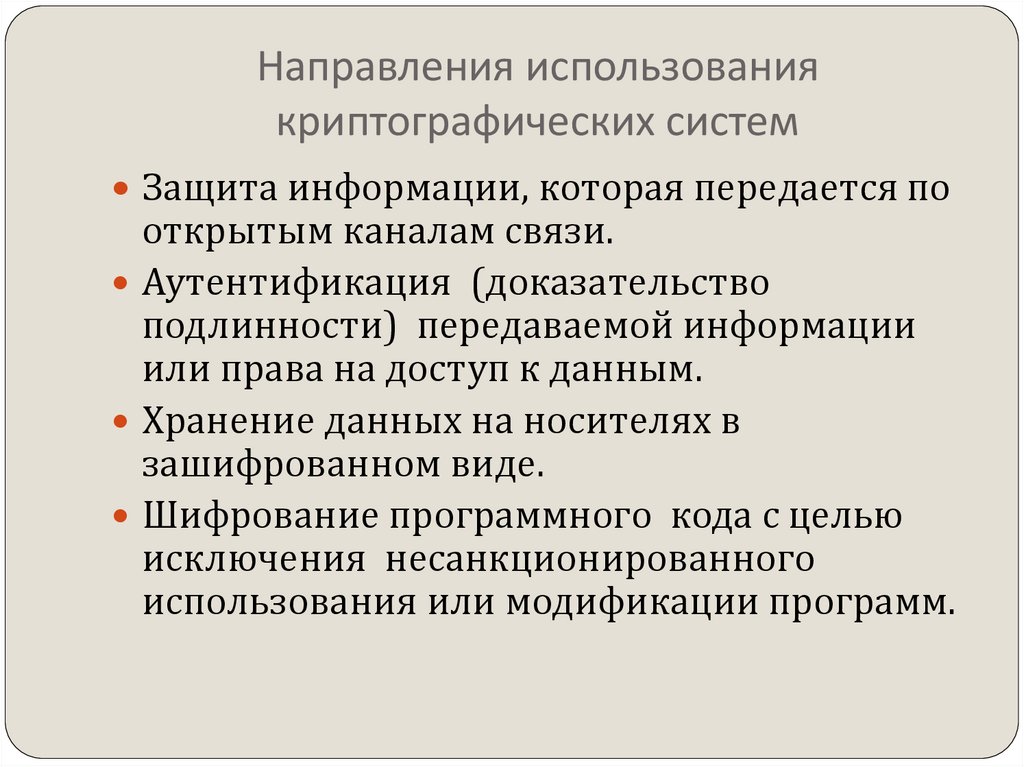

27. Направления использования криптографических систем

Защита информации, которая передается пооткрытым каналам связи.

Аутентификация (доказательство

подлинности) передаваемой информации

или права на доступ к данным.

Хранение данных на носителях в

зашифрованном виде.

Шифрование программного кода с целью

исключения несанкционированного

использования или модификации программ.

28.

Процесс криптографического закрытия данныхможет осуществляться как программно, так и

аппаратно.

Аппаратная реализация отличается существенно

большей стоимостью, однако ей присущи и

преимущества:

высокая

производительность,

повышенная защищенность и т.д.

Программная

реализация более практична,

допускает значительную гибкость в использовании

и стоит дешевле.

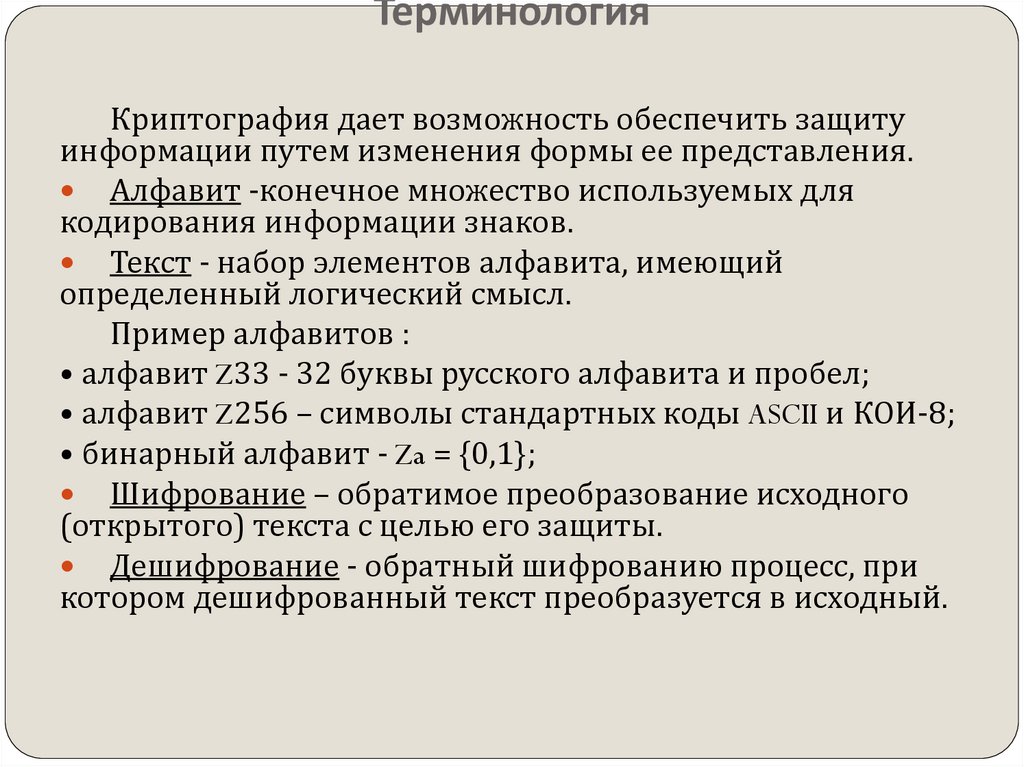

29. Терминология

Криптография дает возможность обеспечить защитуинформации путем изменения формы ее представления.

Алфавит -конечное множество используемых для

кодирования информации знаков.

Текст - набор элементов алфавита, имеющий

определенный логический смысл.

Пример алфавитов :

• алфавит Z33 - 32 буквы русского алфавита и пробел;

• алфавит Z256 – символы стандартных коды ASCII и КОИ-8;

• бинарный алфавит - Za = {0,1};

Шифрование – обратимое преобразование исходного

(открытого) текста с целью его защиты.

Дешифрование - обратный шифрованию процесс, при

котором дешифрованный текст преобразуется в исходный.

30.

Ключинформация,

необходимая

для

беспрепятственного шифрования или дешифрования

текстов. Обычно ключ - последовательный ряд

символов того же алфавита, в котором набрано

информационное сообщение.

Пространство ключей - набор возможных значений

ключа.

Криптостойкость

характеристика

шифра,

определяющая его стойкость к дешифрованию без

знания ключа, т.е. криптоанализу. Она измеряется

обычно в MIPS-часах или MIPS-годах (время работы

криптоаналитической системы производительностью

1 миллион операций в секунду).

Эффективность

криптоалгоритма

отношение

временных затрат криптоаналитика на вскрытие

шифровки к временным затратам криптографа на

создание

шифровки.

время

работы

криптоаналитической системы

31.

В криптографии принято правило Кирхгофа:«Стойкость шифра должна определяться только

секретностью ключа». Правило Кирхгоффа

подразумевает, что алгоритмы шифрования

должны быть открыты.

разглашение конкретного шифра (алгоритма и ключа) не

приводит к необходимости полной замены реализации всего

алгоритма, достаточно заменить только скомпрометированный

ключ;

ключи можно хранить отдельно от реализации алгоритма в более

надежном месте и использовать по мере необходимости и только

на время выполнения шифрования - это значительно повышает

надежность системы в целом;

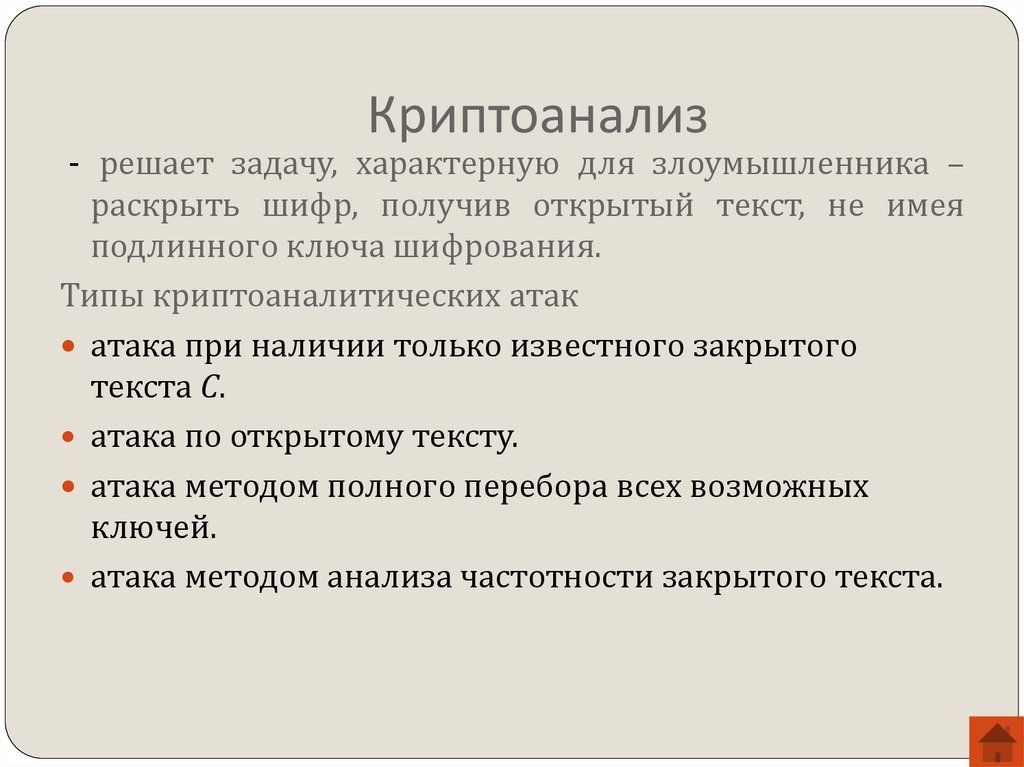

32. Криптоанализ

- решает задачу, характерную для злоумышленника –раскрыть шифр, получив открытый текст, не имея

подлинного ключа шифрования.

Типы криптоаналитических атак

атака при наличии только известного закрытого

текста С.

атака по открытому тексту.

атака методом полного перебора всех возможных

ключей.

атака методом анализа частотности закрытого текста.

33. КРИПТОСТОЙКОСТЬ

Способность криптоалгоритма противостоятькриптоанализу. Стойким считается алгоритм,

который для успешной атаки требует от

противника недостижимых вычислительных

ресурсов, недостижимого объёма перехваченных

открытых и зашифрованных сообщений или же

такого времени раскрытия, что по его истечению

защищенная информация будет уже не

актуальна, и т. д. В большинстве случаев

криптостойкость

нельзя

математически

доказать, можно только доказать уязвимости

криптографического алгоритма.

34.

В качестве показателя криптостойкости можновыбрать:

− количество всех возможных ключей или

вероятность подбора ключа за заданное время с

заданными ресурсами;

− количество операций или время (с заданными

ресурсами), необходимое для взлома шифра с

заданной вероятностью;

− стоимость вычисления ключевой информации

или исходного текста.

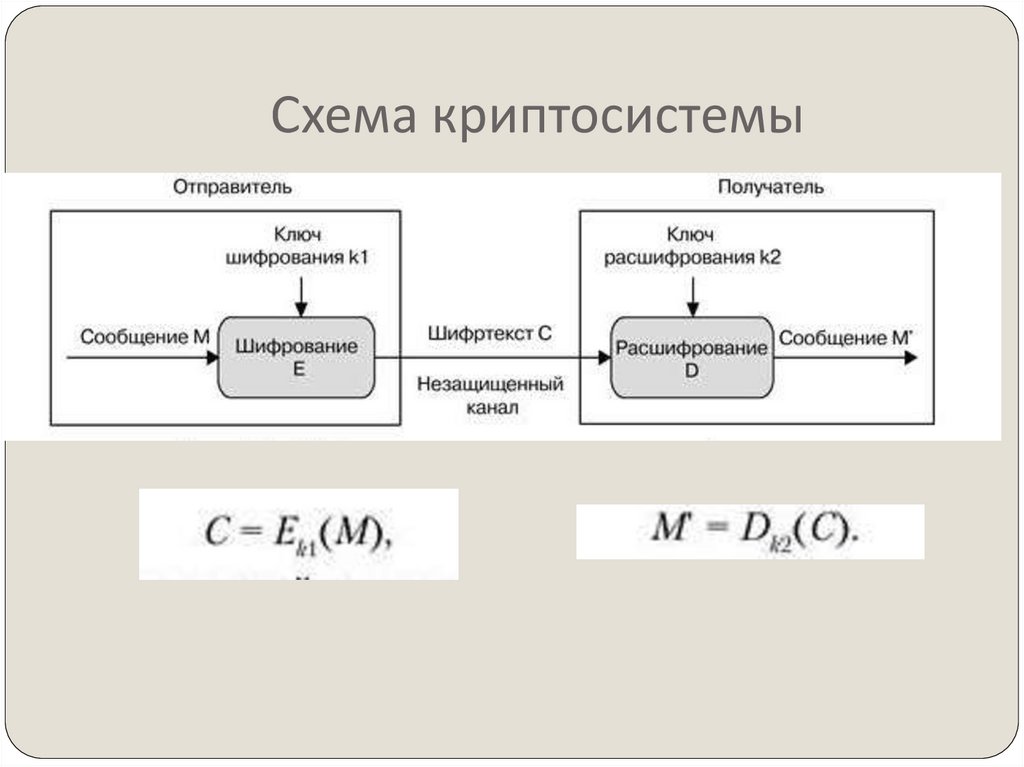

35. Схема криптосистемы

36.

Задачей криптоаналитика является получениеоткрытого текста и ключа на основе анализа

шифртекста.

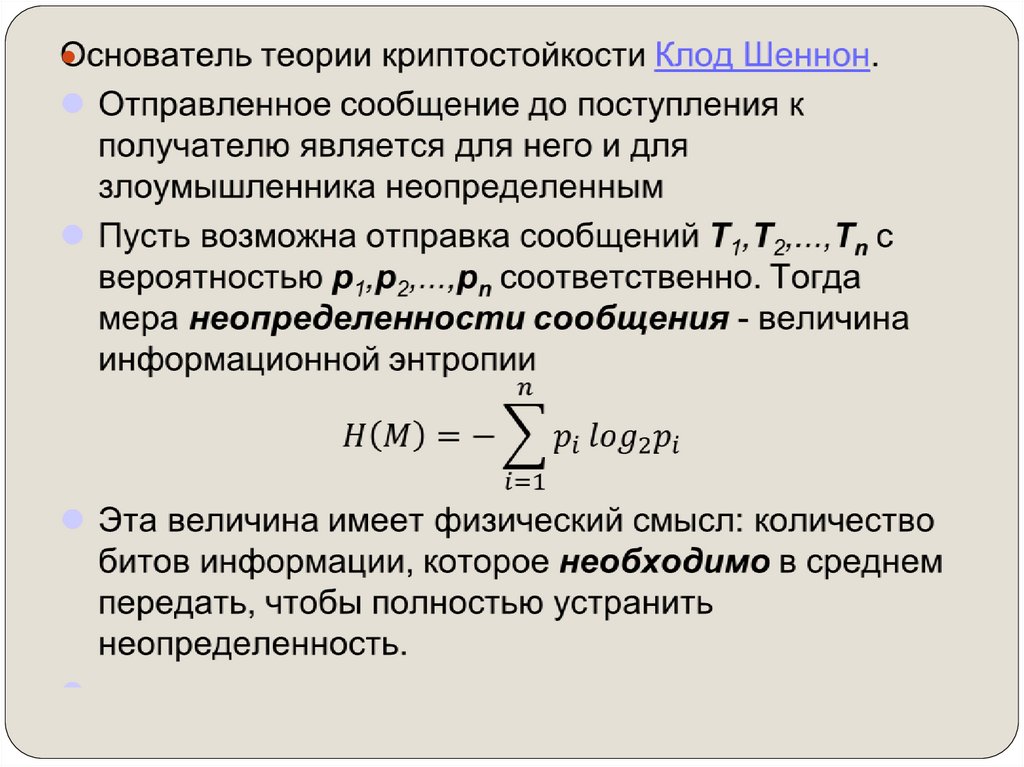

Клод Шеннон - вопросы теоретической и практической

секретности. Для определения теоретической

секретности Шеннон сформулировал следующие

вопросы:

1. Насколько устойчива система, если криптоаналитик

противника не ограничен временем и обладает всеми

необходимыми средствами для анализа криптограмм?

2. Имеет ли криптограмма единственное решение?

3. Какой объем шифртекста необходимо перехватить

криптоаналитику, чтобы решение стало

единственным?

37.

38.

Если никакой априорной информации осообщении нет кроме его размера в N бит, то

все возможные из 2N вариантов считаются

равновероятными и тогда неопределенность

сообщения равна его размеру в битах:

H(T ) = N = | T |

После перехвата шифротекста характеристика

неопределенности открытого текста

изменится - она станет апостериорной ("послеопытной") условной неопределенностью условием здесь является перехваченное

шифрованное сообщение T'.

39.

Одной из важнейших характеристик качества шифраслужит количество информации об исходном тексте,

которое злоумышленник может извлечь из

перехваченного шифротекста - оно находится как

разность между априорной и апостериорной

неопределенностью исходного сообщения.

В наилучшем для разработчиков шифра случае обе эти

неопределенности равны:

H(T | T') = H(T),

то есть злоумышленник не может извлечь никакой

полезной для себя информации об открытом тексте из

перехваченного шифротекста.

40.

Шеннон ввел понятие совершенной секретности спомощью следующего условия: для всех Y

апостериорные вероятности равны априорным

вероятностям, т.е. перехват зашифрованного

сообщения не дает криптоаналитику противника

никакой информации. По теореме Байеса

Py(X) = P(X)Px(Y)/P(Y),

где P(X) – априорная вероятность сообщения Х; Рx(Y) – условная

вероятность криптограммы Y при условии, что выбрано

сообщение X, т.е. сумма вероятностей всех тех ключей, которые

переводят сообщение X в криптограмму Y; P(Y) – вероятность

получения криптограммы Y; Рy(Х) – апостериорная вероятность

сообщения X при условии, что перехвачена криптограмма Y.

Для совершенной секретности значения Рy(Х) и Р(Х) должны

быть равны для всех X и Y.

41. Абсолютно стойкие системы

каждый ключ используется один разключ статистически надёжен (символы в

ключевой последовательности независимы и

случайны)

длина ключа равна или больше длины

сообщения

исходный (открытый) текст обладает

некоторой избыточностью

Шифр Вернама, или одноразовый блокнот,

был изобретен в 1917 году. Первоначально это

была одноразовая лента для телетайпов.

42.

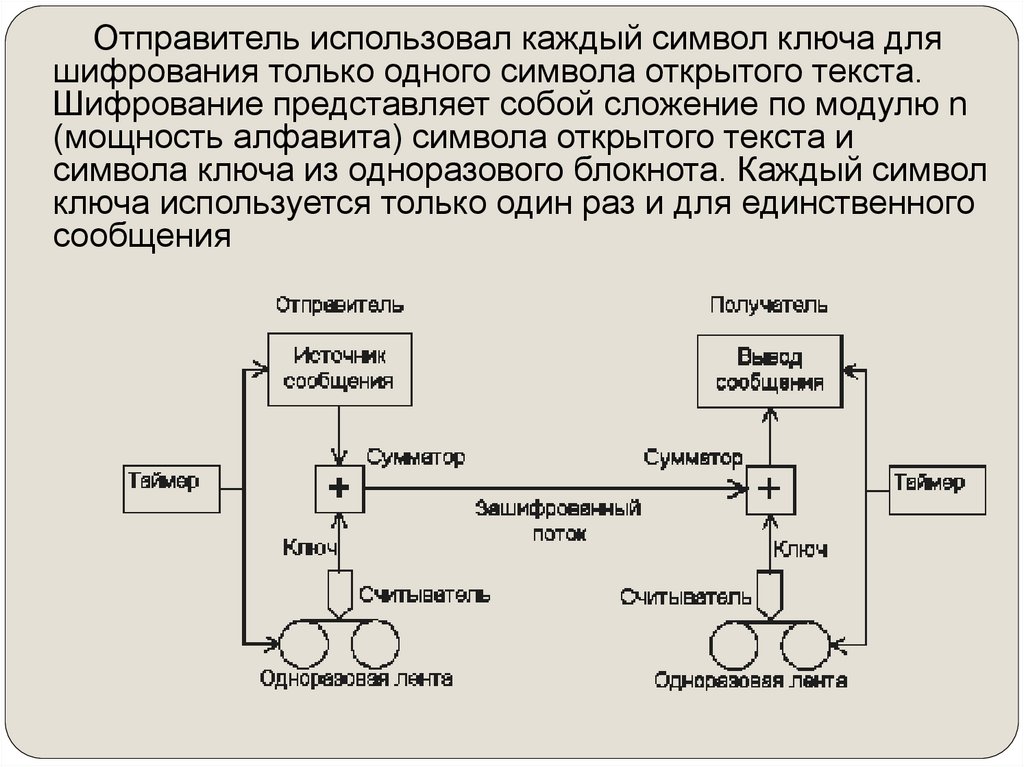

Отправитель использовал каждый символ ключа дляшифрования только одного символа открытого текста.

Шифрование представляет собой сложение по модулю n

(мощность алфавита) символа открытого текста и

символа ключа из одноразового блокнота. Каждый символ

ключа используется только один раз и для единственного

сообщения

43.

Доказуемо стойкие – основаны на доказанныхтеоремах о невозможности раскрытия ключа,

определяются

сложностью

известной

математической задачи. Достоинство – хорошая

изученность,

недостаток

–

жесткость,

повышение стойкости за счет увеличения

размера

Предположительно стойкие - основаны на

сложности решения частной математической

задачи. Достоинство – гибкость, возможность

доработки, недостаток – малая изученность.

44. Требования к криптографическим системам

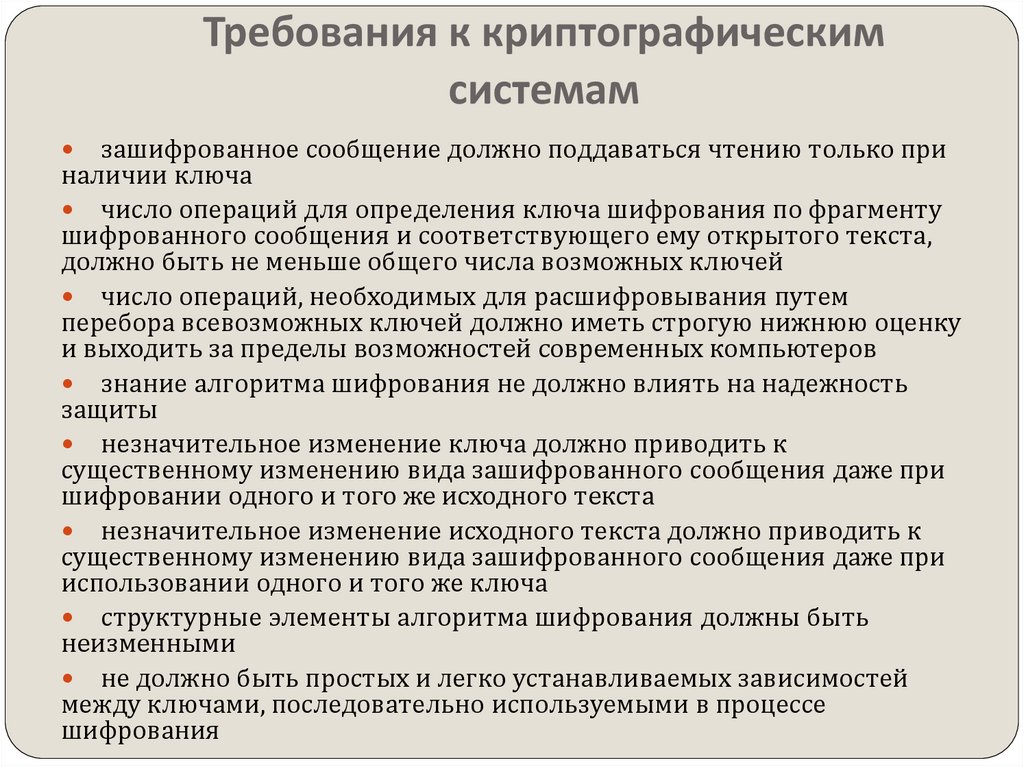

зашифрованное сообщение должно поддаваться чтению только приналичии ключа

число операций для определения ключа шифрования по фрагменту

шифрованного сообщения и соответствующего ему открытого текста,

должно быть не меньше общего числа возможных ключей

число операций, необходимых для расшифровывания путем

перебора всевозможных ключей должно иметь строгую нижнюю оценку

и выходить за пределы возможностей современных компьютеров

знание алгоритма шифрования не должно влиять на надежность

защиты

незначительное изменение ключа должно приводить к

существенному изменению вида зашифрованного сообщения даже при

шифровании одного и того же исходного текста

незначительное изменение исходного текста должно приводить к

существенному изменению вида зашифрованного сообщения даже при

использовании одного и того же ключа

структурные элементы алгоритма шифрования должны быть

неизменными

не должно быть простых и легко устанавливаемых зависимостей

между ключами, последовательно используемыми в процессе

шифрования

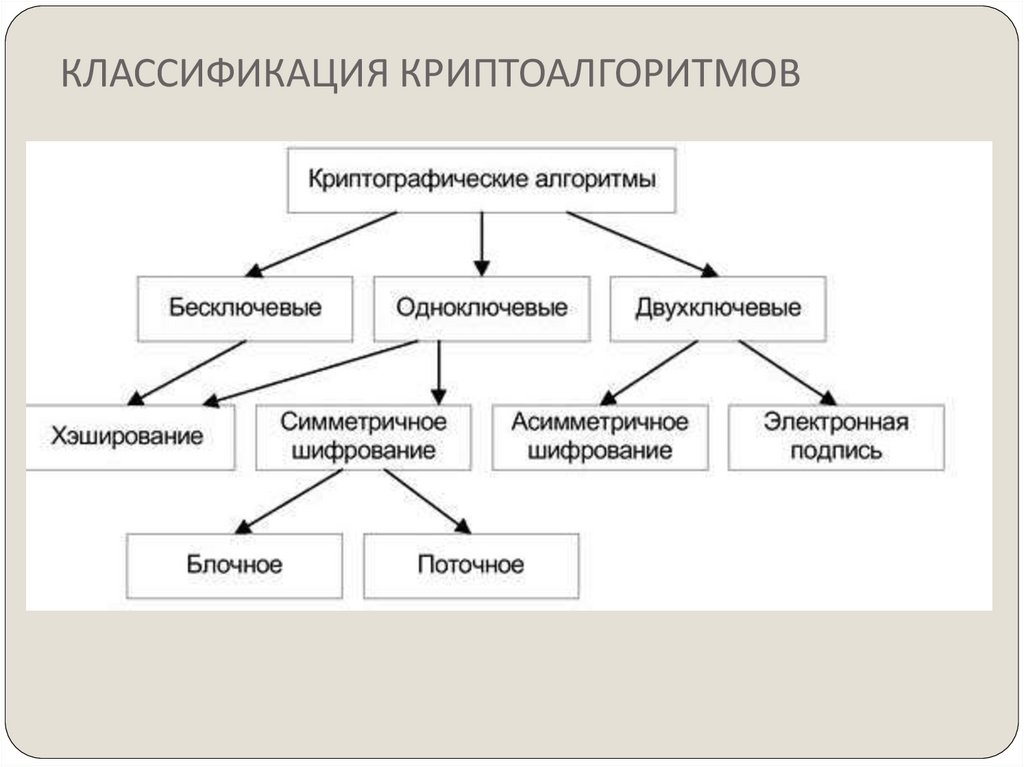

45. КЛАССИФИКАЦИЯ КРИПТОАЛГОРИТМОВ

46.

Даже в очень сложных шифрах в качестве типичныхкомпонентов можно выделить такие простые шифры как

шифры замены, шифры перестановки или их сочетания.

Подстановочным шифром (замены) называется шифр, который

каждый символ открытого текста в шифротексте заменяет другим

символом. Получатель инвертирует подстановку шифротекста,

восстанавливая открытый текст. В классической криптографии

существует четыре типа подстановочных шифров:

- простой подстановочный шифр, или моноалфавитный шифр, - это

шифр, который каждый символ открытого текста заменяет

соответствующим символом шифротекста. Простыми

подстановочными шифрами являются криптограммы в газетах;

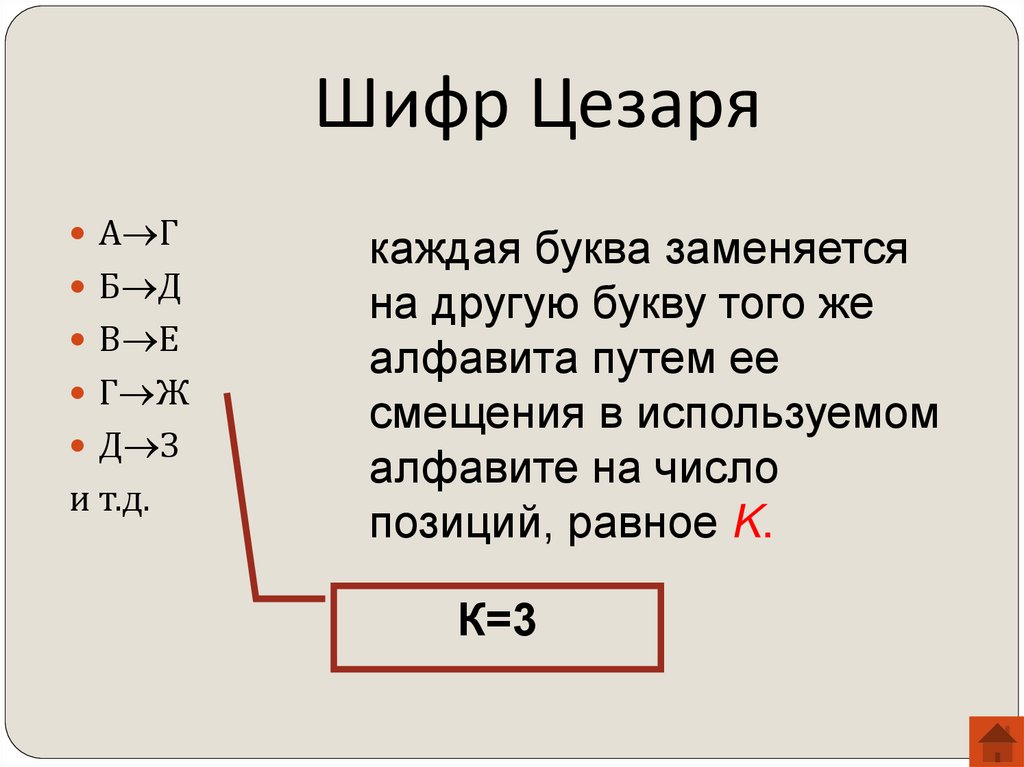

47. Шифр Цезаря

А ГБ Д

В Е

Г Ж

Д З

и т.д.

каждая буква заменяется

на другую букву того же

алфавита путем ее

смещения в используемом

алфавите на число

позиций, равное K.

К=3

48.

- однозвучный подстановочный шифр похож напростую подстановочную криптосистему за

исключением того, что один символ открытого текста

отображается на несколько символов шифротекста.

Например, A может соответствовать 5, 13, 25 или 56, B 7, 19, 31 или 42 и так далее;

- полиграммный подстановочный шифр - это шифр,

который блоки символов шифрует по группам.

Например, ABA может соответствовать RTQ, ABB может

соответствовать SLL и так далее;

- полиалфавитный подстановочный шифр состоит из

нескольких простых подстановочных шифров.

Например, могут быть использованы пять различных

простых подстановочных фильтров; каждый символ

открытого текста заменяется с использованием одного

конкретного шифра.

49. Шифр Вижинера

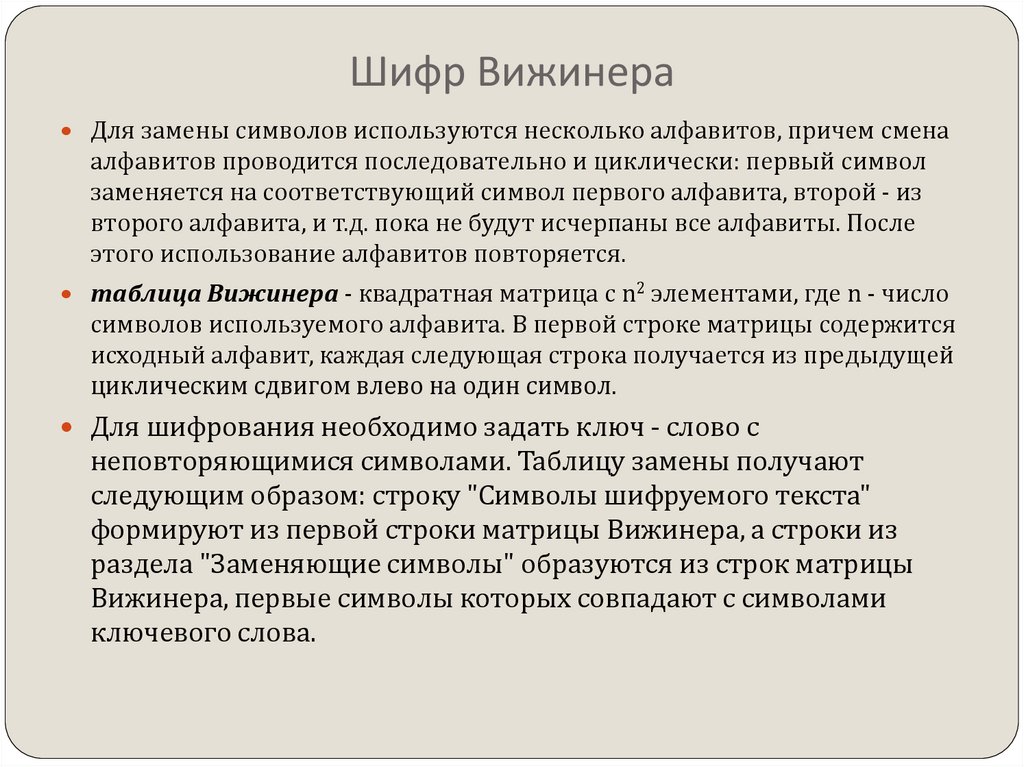

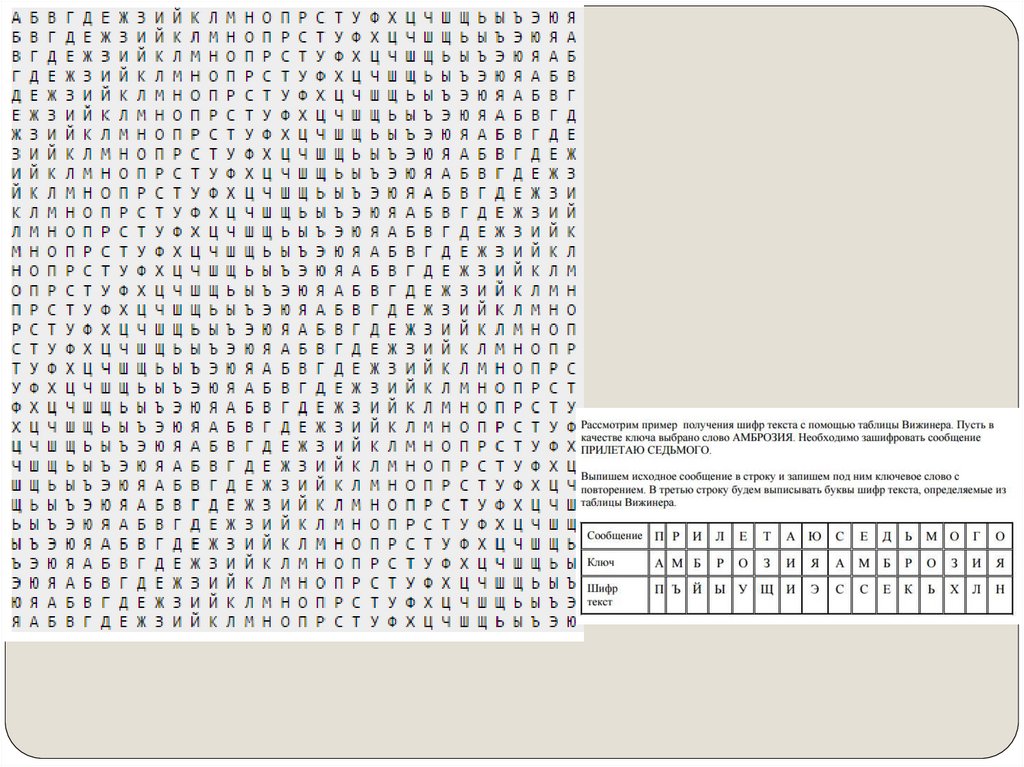

Для замены символов используются несколько алфавитов, причем сменаалфавитов проводится последовательно и циклически: первый символ

заменяется на соответствующий символ первого алфавита, второй - из

второго алфавита, и т.д. пока не будут исчерпаны все алфавиты. После

этого использование алфавитов повторяется.

таблица Вижинера - квадратная матрица с n2 элементами, где n - число

символов используемого алфавита. В первой строке матрицы содержится

исходный алфавит, каждая следующая строка получается из предыдущей

циклическим сдвигом влево на один символ.

Для шифрования необходимо задать ключ - слово с

неповторяющимися символами. Таблицу замены получают

следующим образом: строку "Символы шифруемого текста"

формируют из первой строки матрицы Вижинера, а строки из

раздела "Заменяющие символы" образуются из строк матрицы

Вижинера, первые символы которых совпадают с символами

ключевого слова.

50.

51. Частотное распределение букв русского алфавита

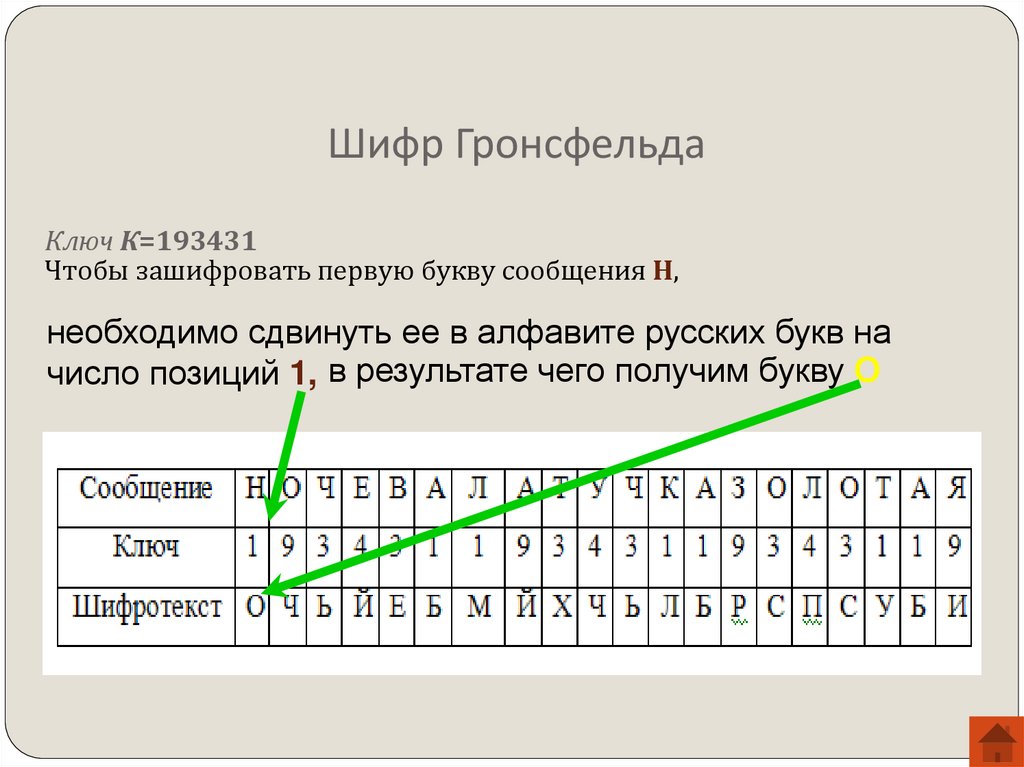

52. Шифр Гронсфельда

Ключ К=193431Чтобы зашифровать первую букву сообщения Н,

необходимо сдвинуть ее в алфавите русских букв на

число позиций 1, в результате чего получим букву О

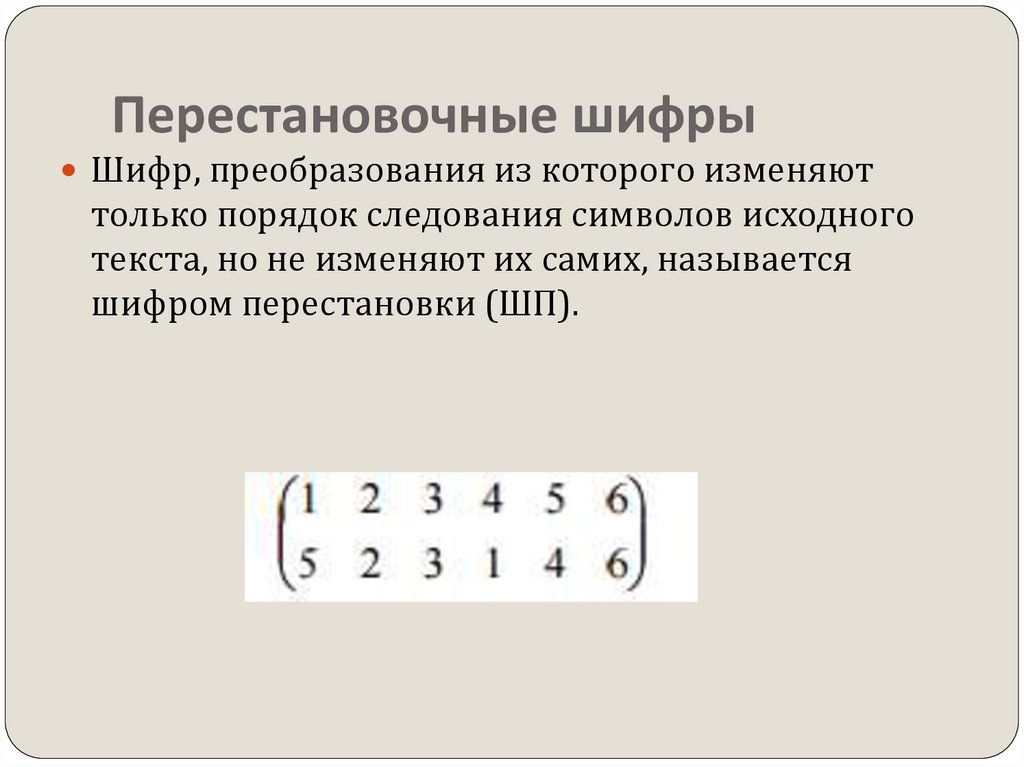

53. Перестановочные шифры

Шифр, преобразования из которого изменяюттолько порядок следования символов исходного

текста, но не изменяют их самих, называется

шифром перестановки (ШП).

54.

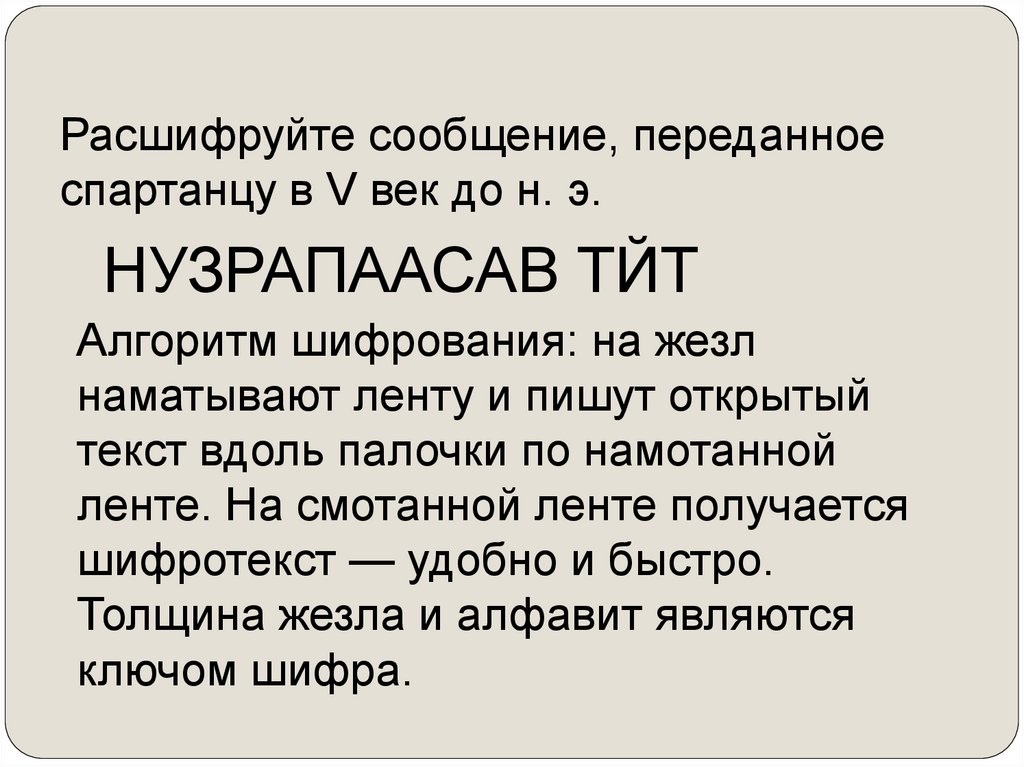

Расшифруйте сообщение, переданноеспартанцу в V век до н. э.

НУЗРАПААСАВ ТЙТ

Алгоритм шифрования: на жезл

наматывают ленту и пишут открытый

текст вдоль палочки по намотанной

ленте. На смотанной ленте получается

шифротекст — удобно и быстро.

Толщина жезла и алфавит являются

ключом шифра.

informatics

informatics