Similar presentations:

Повышение информационной безопасности в частных сетях. Цель выпускной квалификационной работы

1. ФЕДЕРАЛЬНОЕ ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ ВЫСШЕГО ОБРАЗОВАНИЯ «ПРИАЗОВСКИЙ ГОСУДАРСТВЕННЫЙ ТЕХНИЧЕСКИЙ

УНИВЕРСИТЕТ»Повышение информационной

безопасности в частных сетях

Обидченко Татьяна Александровна

студент группы ИБ / М- 23

Мариуполь 2025

2. Целью выпускной квалификационной работы является: -анализ уязвимостей сетевых устройств и изучение методов защиты от атак,

включая Wi-Fi сети (обеспечениеинформационной безопасности) от

несанкционированного доступа

Актуальность проблемы безопасности в частных сетях

-25% Wi-Fi точек не защищены

-80% точек имеют пароли по умолчанию

-3% точек защищены Протоколом WЕP

-42% трафика –WI-FI

Результат: 77% пользователей публичных Wi-Fi подвергались

кибератакам

Роуминг между точками доступа

Основные причины:

-сигнал от ТД становится хуже порогового значения;

-отношение мощности сигнала к шуму;

-множество повторных отправок пакетов;

-прямое отсоединение пакетами деаутентификации.

3.

задача:1.

Провести анализ известных методов (протоколов) защиты Wi-Fi сети

для обоснования направлениязадача:

научного исследования.

2.

Обосновать методы защиты Wi-Fi сети (обеспечение информационной

безопасности) от несанкционированного доступа.

3.

Разработать программный комплекс защиты Wi-Fi сети клиентской и

серверной части для мобильных устройств.

4.

Выполнить процесс проверки работоспособности разработанного

метода защиты Wi-Fi сети от несанкционированного доступа.

4.

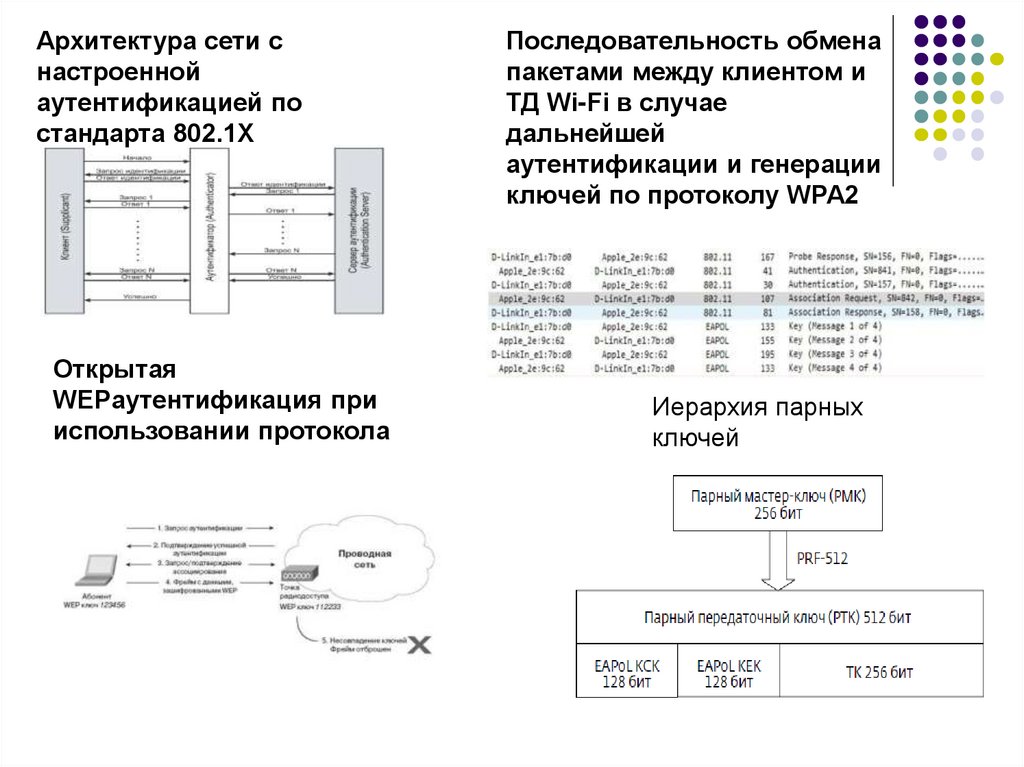

Архитектура сети снастроенной

аутентификацией по

стандарта 802.1X

Открытая

WEPаутентификация при

использовании протокола

Последовательность обмена

пакетами между клиентом и

ТД Wi-Fi в случае

дальнейшей

аутентификации и генерации

ключей по протоколу WPA2

Иерархия парных

ключей

5.

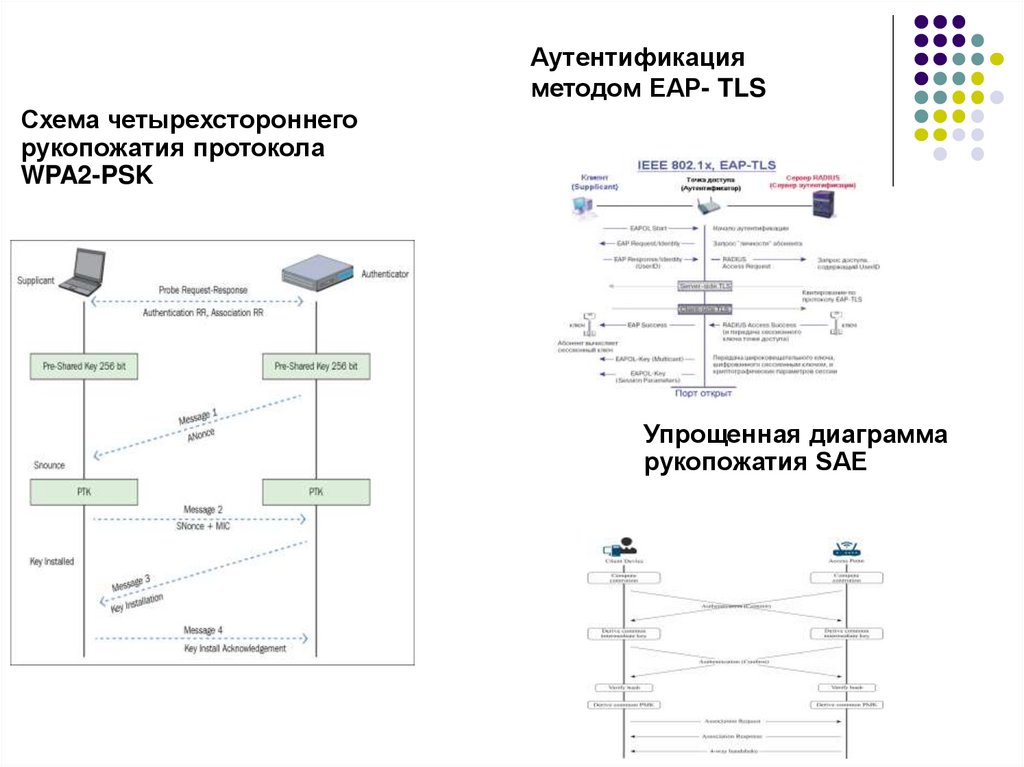

Аутентификацияметодом EAP- TLS

Схема четырехстороннего

рукопожатия протокола

WPA2-PSK

Упрощенная диаграмма

рукопожатия SAE

6.

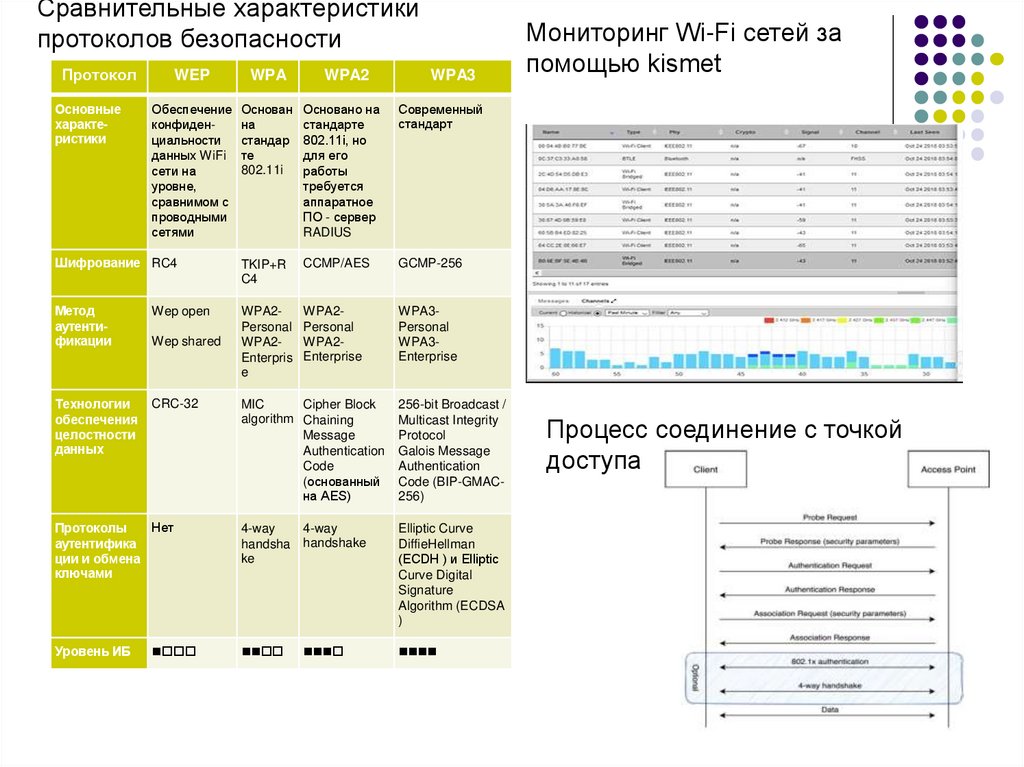

Сравнительные характеристикипротоколов безопасности

Протокол

Основные

характеристики

WEP

WPA

Обеспечение Основан

конфиденна

циальности

стандар

данных WiFi те

802.11i

сети на

уровне,

сравнимом с

проводными

сетями

WPA2

WPA3

Основано на

стандарте

802.11i, но

для его

работы

требуется

аппаратное

ПО - сервер

RADIUS

Современный

стандарт

Шифрование RC4

TKIP+R

C4

CCMP/AES

GCMP-256

Метод

аутентификации

Wep open

WPA2Personal

WPA2Enterpris

e

WPA2Personal

WPA2Enterprise

WPA3Personal

WPA3Enterprise

Технологии

обеспечения

целостности

данных

CRC-32

Wep shared

MIC

Cipher Block

algorithm Chaining

Message

Authentication

Code

(основанный

на AES)

256-bit Broadcast /

Multicast Integrity

Protocol

Galois Message

Authentication

Code (BIP-GMAC256)

Нет

Протоколы

аутентифика

ции и обмена

ключами

4-way

4-way

handsha handshake

ke

Elliptic Curve

DiffieHellman

(ECDH ) и Elliptic

Curve Digital

Signature

Algorithm (ECDSA

)

Уровень ИБ

Мониторинг Wi-Fi сетей за

помощью kismet

Процесс соединение с точкой

доступа

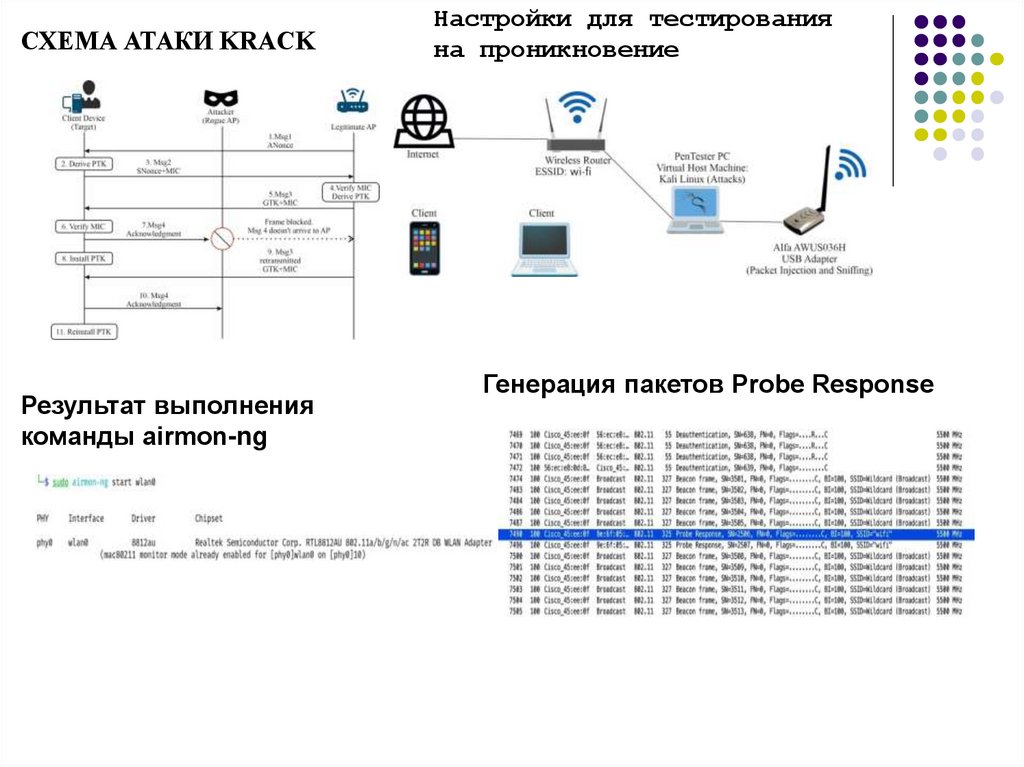

7.

СХЕМА АТАКИ KRACKРезультат выполнения

команды airmon-ng

Настройки для тестирования

на проникновение

Генерация пакетов Probe Response

8.

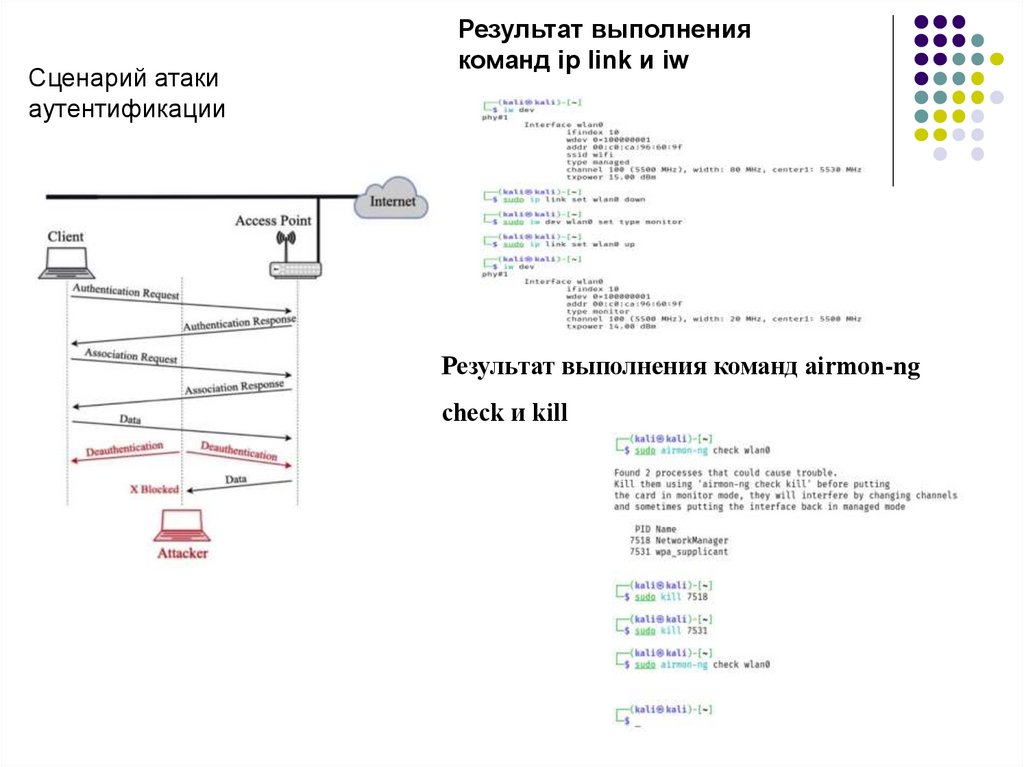

команд airmon-ng check и killРезультат выполнения

Сценарий атаки

аутентификации

Результат выполнения

команд ip link и iw

Результат выполнения команд airmon-ng

check и kill

9.

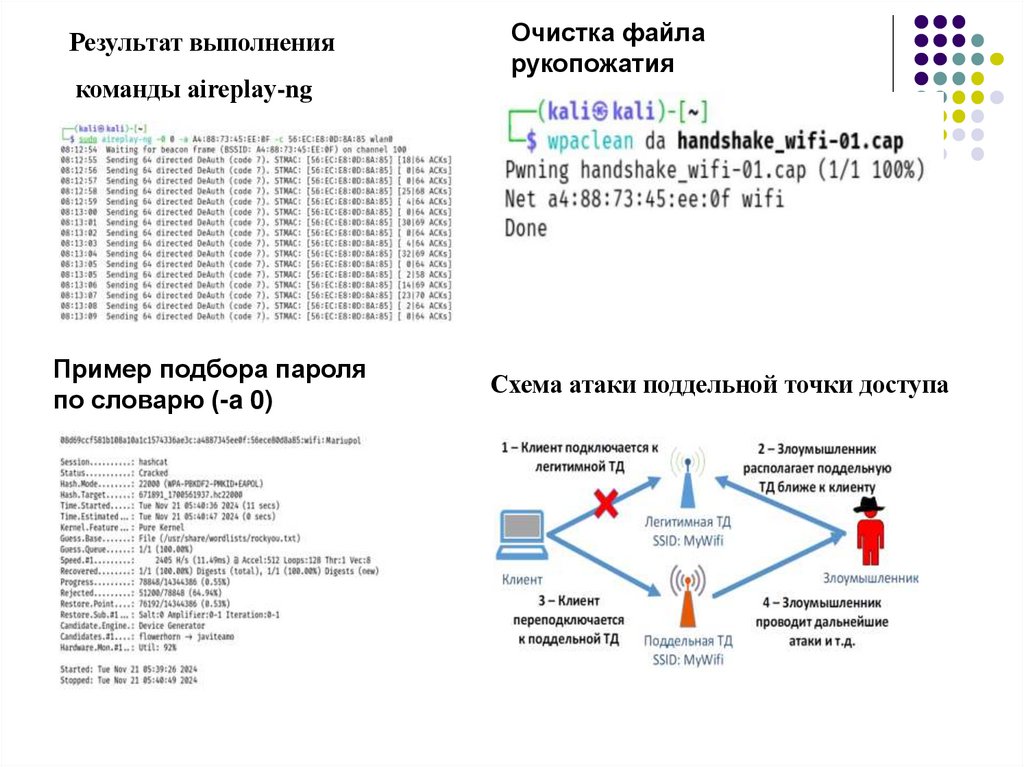

Результат выполнениякоманды aireplay-ng

Пример подбора пароля

по словарю (-a 0)

Очистка файла

рукопожатия

Схема атаки поддельной точки доступа

10.

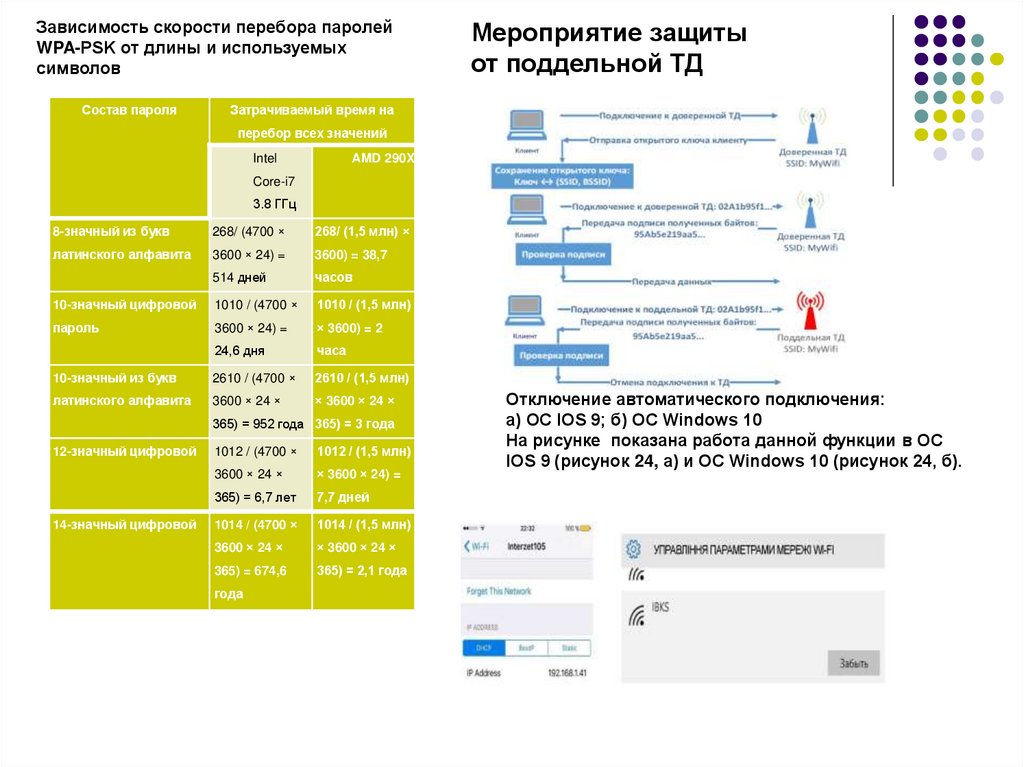

Зависимость скорости перебора паролейWPA-PSK от длины и используемых

символов

Состав пароля

Мероприятие защиты

от поддельной ТД

Затрачиваемый время на

перебор всех значений

Intel

AMD 290X

Core-i7

3.8 ГГц

8-значный из букв

268/ (4700 ×

268/ (1,5 млн) ×

латинского алфавита

3600 × 24) =

3600) = 38,7

514 дней

часов

10-значный цифровой

1010 / (4700 ×

1010 / (1,5 млн)

пароль

3600 × 24) =

× 3600) = 2

24,6 дня

часа

10-значный из букв

2610 / (4700 ×

2610 / (1,5 млн)

латинского алфавита

3600 × 24 ×

× 3600 × 24 ×

365) = 952 года 365) = 3 года

12-значный цифровой

14-значный цифровой

1012 / (4700 ×

1012 / (1,5 млн)

3600 × 24 ×

× 3600 × 24) =

365) = 6,7 лет

7,7 дней

1014 / (4700 ×

1014 / (1,5 млн)

3600 × 24 ×

× 3600 × 24 ×

365) = 674,6

365) = 2,1 года

года

Отключение автоматического подключения:

а) ОС IOS 9; б) ОС Windows 10

На рисунке показана работа данной функции в ОС

IOS 9 (рисунок 24, а) и ОС Windows 10 (рисунок 24, б).

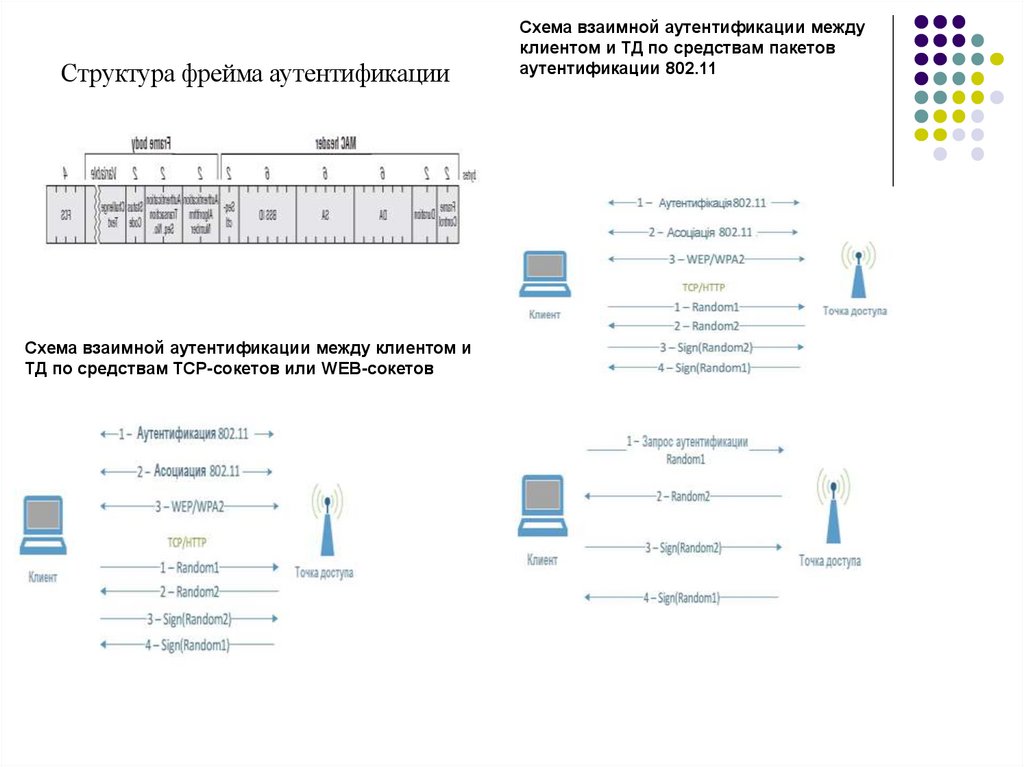

11.

Структура фрейма аутентификацииСхема взаимной аутентификации между клиентом и

ТД по средствам TCP-сокетов или WEB-сокетов

Схема взаимной аутентификации между

клиентом и ТД по средствам пакетов

аутентификации 802.11

12.

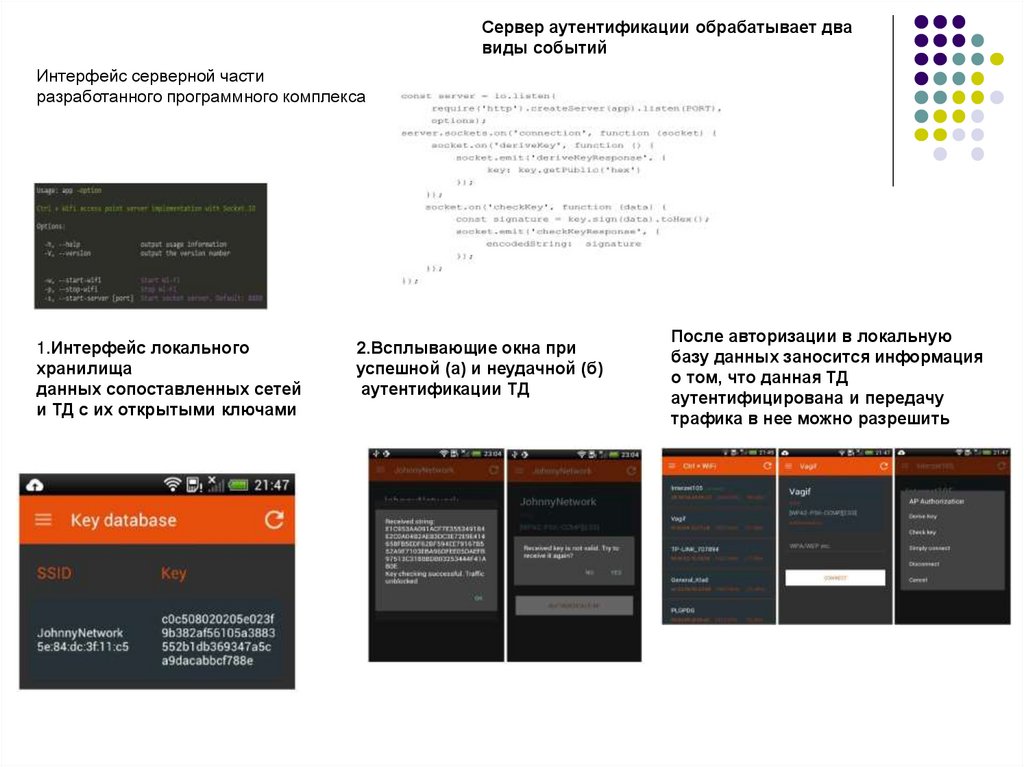

Сервер аутентификации обрабатывает двавиды событий

Интерфейс серверной части

разработанного программного комплекса

1.Интерфейс локального

хранилища

данных сопоставленных сетей

и ТД с их открытыми ключами

2.Всплывающие окна при

успешной (а) и неудачной (б)

аутентификации ТД

После авторизации в локальную

базу данных заносится информация

о том, что данная ТД

аутентифицирована и передачу

трафика в нее можно разрешить

13.

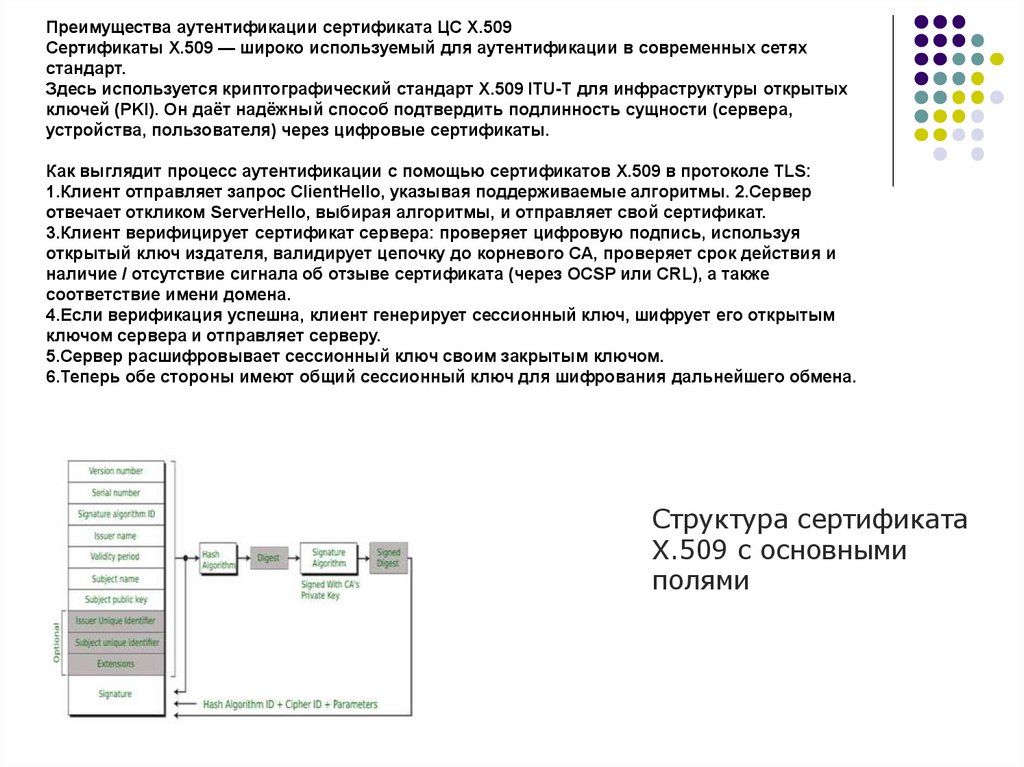

Преимущества аутентификации сертификата ЦС X.509Сертификаты X.509 — широко используемый для аутентификации в современных сетях

стандарт.

Здесь используется криптографический стандарт X.509 ITU-T для инфраструктуры открытых

ключей (PKI). Он даёт надёжный способ подтвердить подлинность сущности (сервера,

устройства, пользователя) через цифровые сертификаты.

Как выглядит процесс аутентификации с помощью сертификатов X.509 в протоколе TLS:

1.Клиент отправляет запрос ClientHello, указывая поддерживаемые алгоритмы. 2.Сервер

отвечает откликом ServerHello, выбирая алгоритмы, и отправляет свой сертификат.

3.Клиент верифицирует сертификат сервера: проверяет цифровую подпись, используя

открытый ключ издателя, валидирует цепочку до корневого CA, проверяет срок действия и

наличие / отсутствие сигнала об отзыве сертификата (через OCSP или CRL), а также

соответствие имени домена.

4.Если верификация успешна, клиент генерирует сессионный ключ, шифрует его открытым

ключом сервера и отправляет серверу.

5.Сервер расшифровывает сессионный ключ своим закрытым ключом.

6.Теперь обе стороны имеют общий сессионный ключ для шифрования дальнейшего обмена.

Структура сертификата

X.509 с основными

полями

14.

В данной курсовой работе мной были достигнутыследующие цели:

Я изучила основные принципы работы Wi-Fi cети;

Изучила алгоритмы безопасности Wi - Fi сетей и

выявила что сеть с WEP - шифрованием является наиболее

незащищённой и может быть взломана за очень короткое

время. Самым оптимальным алгоритмом безопасности

является WPA/WPA 2 psk - шифрование.

internet

internet