Similar presentations:

Безопасность в беспроводных локальных сетях стандарта IEEE 802

1. Безопасность в беспроводных локальных сетях стандарта IEEE 802.11

12. Развитие технологии беспроводных сетей

Комитет по стандартам IEEE 802сформировал рабочую группу по

стандартам для беспроводных

локальных сетей 802.11 в 1990

году. Эта группа занялась

разработкой всеобщего стандарта

для радиооборудования и сетей,

работающих на частоте 2,4 ГГц, со

скоростями доступа 1 и 2 Mbps

(Megabits-per-second).

2

3.

Работы по созданию стандарта былизавершены через 7 лет, и в июне 1997

года была ратифицирована первая

спецификация 802.11.

В сентябре 1999 года IEEE

ратифицировал расширение

предыдущего стандарта. Названное IEEE

802.11b (также известное, как 802.11

High rate), оно определяет стандарт для

продуктов беспроводных сетей, которые

работают на скорости 11 Mbps (подобно

Ethernet)

3

4. Стандарт IEEE 802.11 и его расширение 802.11b

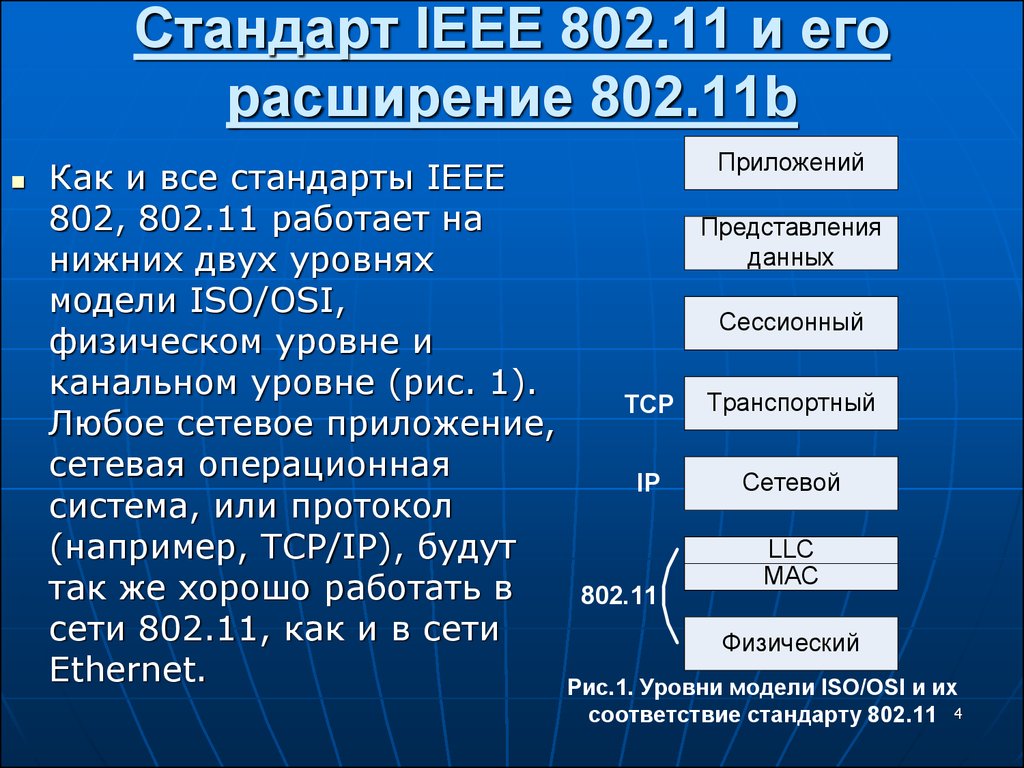

Как и все стандарты IEEE802, 802.11 работает на

нижних двух уровнях

модели ISO/OSI,

физическом уровне и

канальном уровне (рис. 1).

Любое сетевое приложение,

сетевая операционная

система, или протокол

(например, TCP/IP), будут

так же хорошо работать в

сети 802.11, как и в сети

Ethernet.

Приложений

Представления

данных

Сессионный

TCP

Транспортный

IP

Сетевой

802.11

LLC

MAC

Физический

Рис.1. Уровни модели ISO/OSI и их

соответствие стандарту 802.11 4

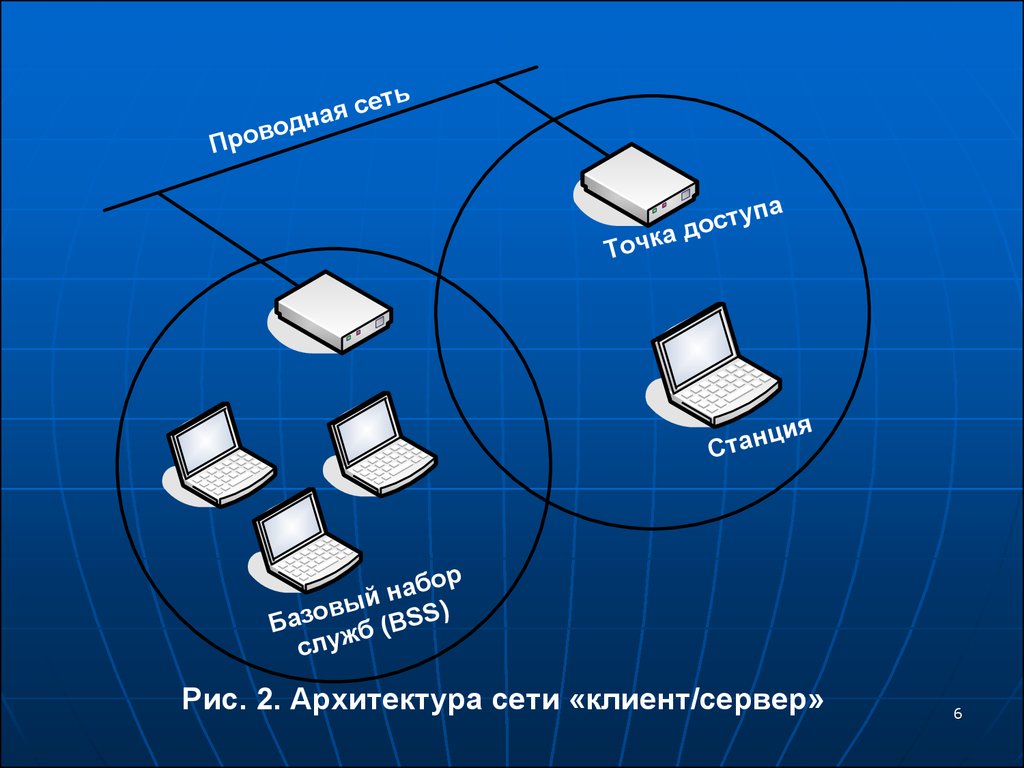

5. Режимы работы 802.11

Стандарт IEEE 802.11 определяет дварежима работы сети – режим "Ad-hoc"

и клиент/сервер. В режиме

клиент/сервер (рис. 2) беспроводная

сеть состоит из как минимум одной

точки доступа, подключенной к

проводной сети, и некоторого набора

беспроводных оконечных станций.

Такая конфигурация носит название

базового набора служб (Basic Service

Set, BSS).

5

6.

ая сн

д

о

в

Про

еть

Точк

па

у

т

с

а до

ция

н

а

т

С

бор

а

н

ый

в

о

з

SS)

B

Ба

(

б

сл уж

Рис. 2. Архитектура сети «клиент/сервер»

6

7.

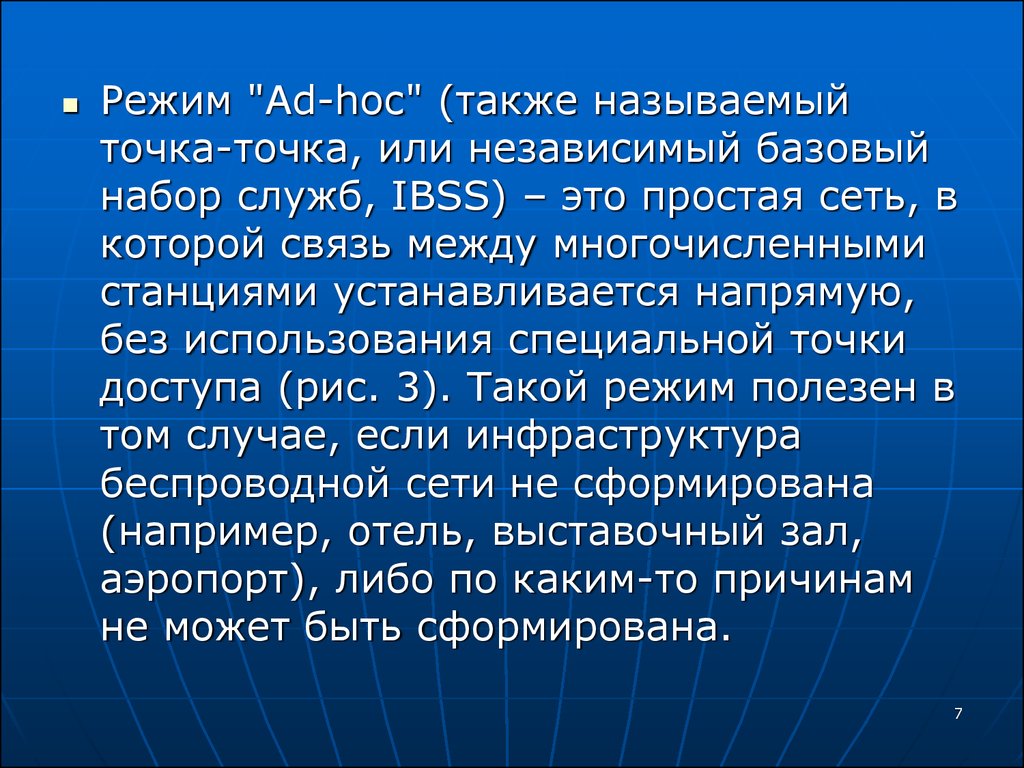

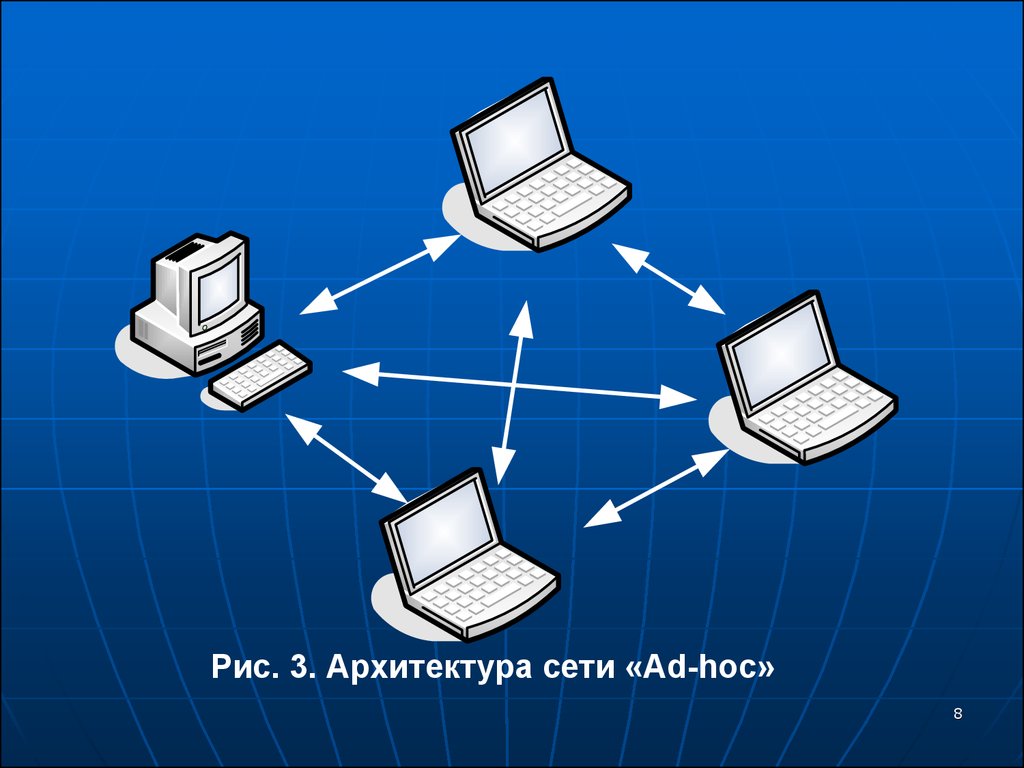

Режим "Ad-hoc" (также называемыйточка-точка, или независимый базовый

набор служб, IBSS) – это простая сеть, в

которой связь между многочисленными

станциями устанавливается напрямую,

без использования специальной точки

доступа (рис. 3). Такой режим полезен в

том случае, если инфраструктура

беспроводной сети не сформирована

(например, отель, выставочный зал,

аэропорт), либо по каким-то причинам

не может быть сформирована.

7

8.

Рис. 3. Архитектура сети «Ad-hoc»8

9. Физический уровень

На физическом уровне определены дваширокополосных радиочастотных

метода передачи и один – в

инфракрасном диапазоне.

Стандарт 802.11 использует метод

прямой последовательности (Direct

Sequence Spread Spectrum, DSSS) и

метод частотных скачков (Frequency

Hopping Spread Spectrum, FHSS). Эти

методы кардинально отличаются, и

несовместимы друг с другом.

9

10. Метод FHSS

При использовании метода частотныхскачков полоса 2,4 ГГц делится на 79

каналов по 1 МГц. Отправитель и

получатель согласовывают схему

переключения каналов (на выбор имеется

22 таких схемы), и данные посылаются

последовательно по различным каналам с

использованием этой схемы. Каждая

передача данных в сети 802.11

происходит по разным схемам

переключения, а сами схемы разработаны

таким образом, чтобы минимизировать

шансы того, что два отправителя будут

использовать один и тот же канал

одновременно.

10

11. Метод DSSS

Метод DSSS делит диапазон 2,4 ГГц на 14частично перекрывающихся каналов (в

США доступно только 11 каналов). Для

того, чтобы несколько каналов могли

использоваться одновременно в одном и

том же месте, необходимо, чтобы они

отстояли друг от друга на 25 МГц (не

перекрывались), для исключения

взаимных помех. Таким образом, в одном

месте может одновременно

использоваться максимум 3 канала.

11

12. Канальный (Data Link) уровень 802.11

Канальный уровень 802.11 состоит издвух подуровней: управления

логической связью (Logical Link Control,

LLC) и управления доступом к носителю

(Media Access Control, MAC). 802.11

использует тот же LLC и 48-битовую

адресацию, что и другие сети 802, что

позволяет легко объединять

беспроводные и проводные сети, однако

MAC уровень имеет кардинальные

отличия.

12

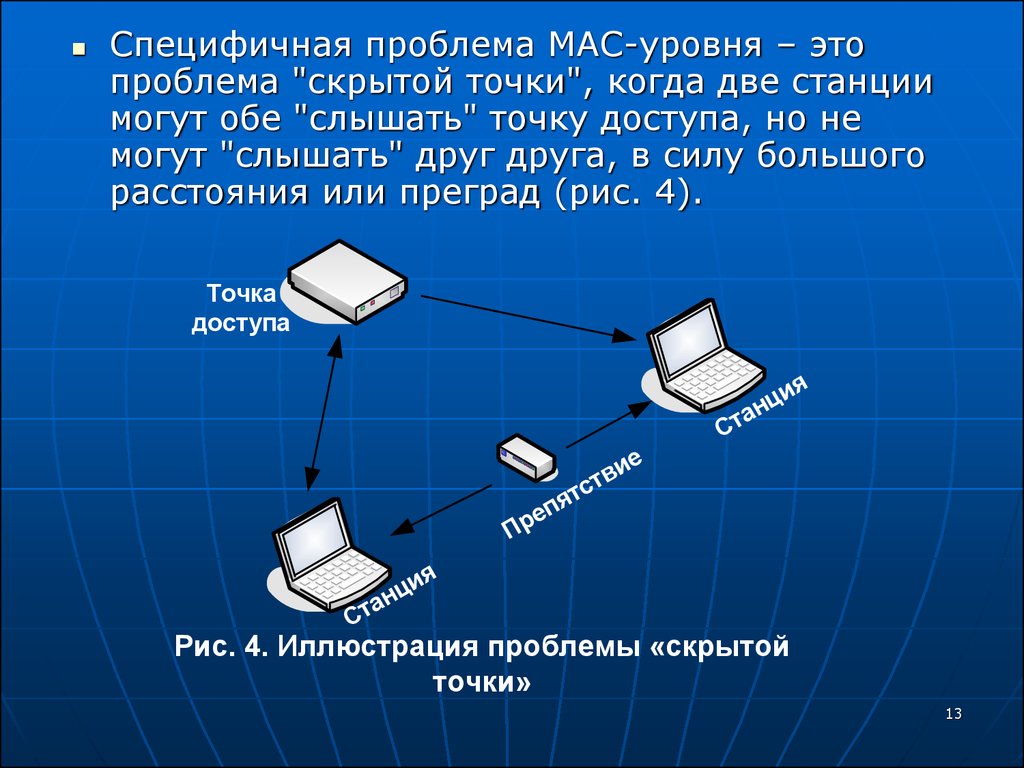

13.

Специфичная проблема MAC-уровня – этопроблема "скрытой точки", когда две станции

могут обе "слышать" точку доступа, но не

могут "слышать" друг друга, в силу большого

расстояния или преград (рис. 4).

Точка

доступа

ия

ц

ан

т

С

ие

в

т

тс

я

еп

р

П

ия

ц

ан

т

С

Рис. 4. Иллюстрация проблемы «скрытой

точки»

13

14. Безопасность

О защите беспроводных сетейдумали еще на заре их появления.

Но и сегодня эта проблема так

полностью и не решена. Частично

это связано с тем, что

беспроводные технологии стали

использоваться в тех условиях, для

которых они изначально не

разрабатывались

14

15.

Стандарт IEEE 802.11 был принят в 1999году и с самого начала обеспечивал

шифрование для передачи

конфиденциальных данных. Стандарт

безопасности Wired Equivalent Privacy

(WEP, безопасность, эквивалентная

проводной сети, иногда

расшифровывается как Wireless

Encryption Protocol) был призван

защитить авторизованных

пользователей беспроводной сети от

перехвата данных. Однако, как бы

громко ни звучала аббревиатура WEP,

схема шифрования оказалась слабой, а

защита 802.11 - ненадежной.

15

16.

После тщательного анализапротокола экспертами компании Intel и

других компаний, занимающихся

безопасностью, в WEP были обнаружены

четыре слабых звена:

ошибки в реализации шифрования;

отсутствие защиты от ложных

сообщений;

повторное использование ключей

шифрования, позволяющее

просматривать данные даже без ключа;

аутентификация не работала должным

образом, поскольку в открытом виде

передавались все данные, необходимые

для аутентификации злоумышленника в

сети.

16

17.

Конечно, эти проблемы былидостаточно сложными, и рабочая

группа затратила на поиски их

решения более трех лет, создав

жесткий свод правил, который был

окончательно утвержден в июне

2004 года.

17

18.

Работа комитета велась последующим направлениям:

Улучшение аутентификации.

Замена оригинальной схемы

аутентификации протоколом IEEE

802.1X, который предполагает, что

для получения авторизованного

доступа к сети пользователь

должен пройти аутентификацию на

сервере.

18

19.

Новый алгоритм шифрования. Назамену WEP пришел полностью новый

протокол шифрования. Он основан на

надежных алгоритмах, которые

криптографы позаимствовали из

протокола Internet Protocol Security

(IPsec) и других протоколов

безопасности. Он носит название CCMP

(Counter Mode with Cipher Block Chaining

Message Authentication Code Protocol) и

для шифрования использует алгоритм

AES (Advanced Encryption Standard).

19

20.

Исключение повторногоиспользования ключей

шифрования. Группа разработала

схему, исключающую повторное

использование ключей. Теперь для

любой передачи данных требуется

аутентификация. Каждый раз,

когда пользователь подключается к

точке доступа, создается новый

сеансовый ключ, использующийся

в качестве основы для

шифрования.

20

21. ЗАКЛЮЧЕНИЕ

Безопасность всегда была слабым звеномбеспроводных технологий; их нельзя

ограничить физически, как, например,

проводные сети, поэтому организовать защиту

совсем не просто. В этом направлении работает

рабочая группа 802.11i, а также и Wi-Fi Alliance.

Данные спецификации позволяют повысить

защиту беспроводных сетей. С появлением

802.11i можно уже говорить о полной цепочке

защиты: регистрация, обмен учетными

данными, аутентификация и шифрование стали

более надежными и эффективными, как против

спланированных атак, так и против

неожиданных.

21

internet

internet electronics

electronics