Similar presentations:

Технологии локальных сетей

1. Лекция № 6, 7 ТЕХНОЛОГИИ ЛОКАЛЬНЫХ СЕТЕЙ

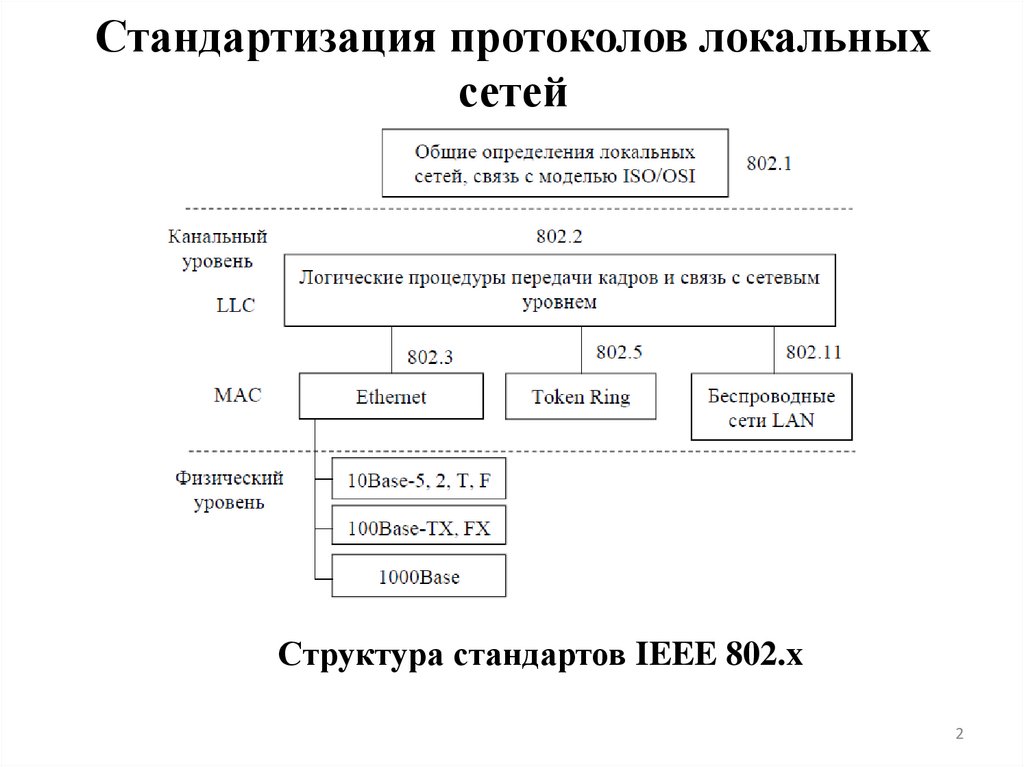

12. Стандартизация протоколов локальных сетей

Структура стандартов IEEE 802.x2

3.

Институт инженеров по электротехнике и электронике(англ. Institute of Electrical and Electronics Engineers) —

международная некоммерческая ассоциация специалистов в

области техники, мировой лидер в области разработки

стандартов по радиоэлектронике и электротехнике.

IEEE выделяет в составе канального уровня два подуровня:

- уровень управления логическим каналом (англ. Logical Link

Control, LLC);

-уровень управления доступом к среде (англ. Media Access

Control,MAC).

На уровне MAC, который обеспечивает доступ к среде и

передачу кадра, для идентификации сетевых узлов

используются регламентированные стандартом IEEE 802.3

уникальные 6 байтовые адреса, называемые MAC-адресами.

Обычно MAC-адрес записывается в виде шести пар

шестнадцатеричных цифр, разделенных тире или двоеточием,

например 11-A0-23-4E-AF-02. Каждый сетевой адаптер имеет

3

MAC-адрес.

4. Общая идеология технологии Ethernet

CSMA/CD (англ. Carrier Sense Multiple Access withCollision Detect – прослушивание несущей частоты с

множественным доступом и распознаванием коллизий).

Среда передачи данных, к которой подключены все

станции Ethernet, работает в режиме коллективного

доступа (англ. Multiply Access, MA), то есть все станции

имеют возможность немедленно (с учетом задержки

сигнала на распространение) получить данные, которые

передаются в среде.

4

5.

Общий для всех узлов сети Ethernet порядок работы влокальной сети:

1. Все узлы слушают «несущую» в разделяемой среде. При

отсутствии несущей частоты каждый узел имеет право

начать передачу кадра.

2. Передаваемый кадр данных всегда предваряется

преамбулой, которая состоит из 7 байт, значение которых

10101010, и восьмого байта 10101011 (ограничитель

начала кадра). Преамбула нужна для синхронизации

приемника. Наличие двух единиц говорит о том, что

преамбула кончилась и следующий бит является началом

кадра.

3. Все станции, подключенные к среде, начинают

записывать байты передаваемого кадра в свои внутренние

буферы. Первые 6 байт кадра содержат адрес назначения

кадра. Та станция, адрес которой содержится в заголовке

кадра, продолжает прием, а все остальные станции прием

5

прекращают.

6.

4. По окончании передачи кадра узел обязательно делаеттехнологическую паузу, равную межпакетному интервалу (англ.

Inter Packet Gap, IPG) в 9.6 мкс, что предотвращает

монопольный захват среды передачи одним узлом. По

окончании технологической паузы все узлы имеют право начать

передачу.

5. Учитывая невозможность мгновенного распространения

сигнала в разделяемой среде, легко представить ситуацию,

когда два или несколько узлов начали передачу одновременно.

Такая ситуация называется коллизией. Коллизия (англ.

Collision) не является аварийной ситуацией для сетей Ethernet,

поскольку обрабатывается стандартной процедурой.

6

7.

Кадр передаваемых в сети Ethernet данных имеет стандартнуюструктуру и состоит из:

· заголовка физического уровня (англ. MAC Header) размером

в 14 байт;

· собственно данных (англ. Data) – от 46 до 1500 байт;

· контрольной суммы битов (англ. Cyclic Redundancy Check,

CRC – циклический избыточный код) – 4 байта.

7

8. Спецификации Ethernet по физической среде передачи

Например, обозначение «10Base-5» можно прочестьследующим образом:

· 10 – скорость передачи данных 10 Мбит/с;

· Base – передача происходит на одной базовой частоте

(англ. Baseband);

· 5 – в качестве среды передачи используется коаксиальный

кабель диаметром 0,5 дюйма.

8

9.

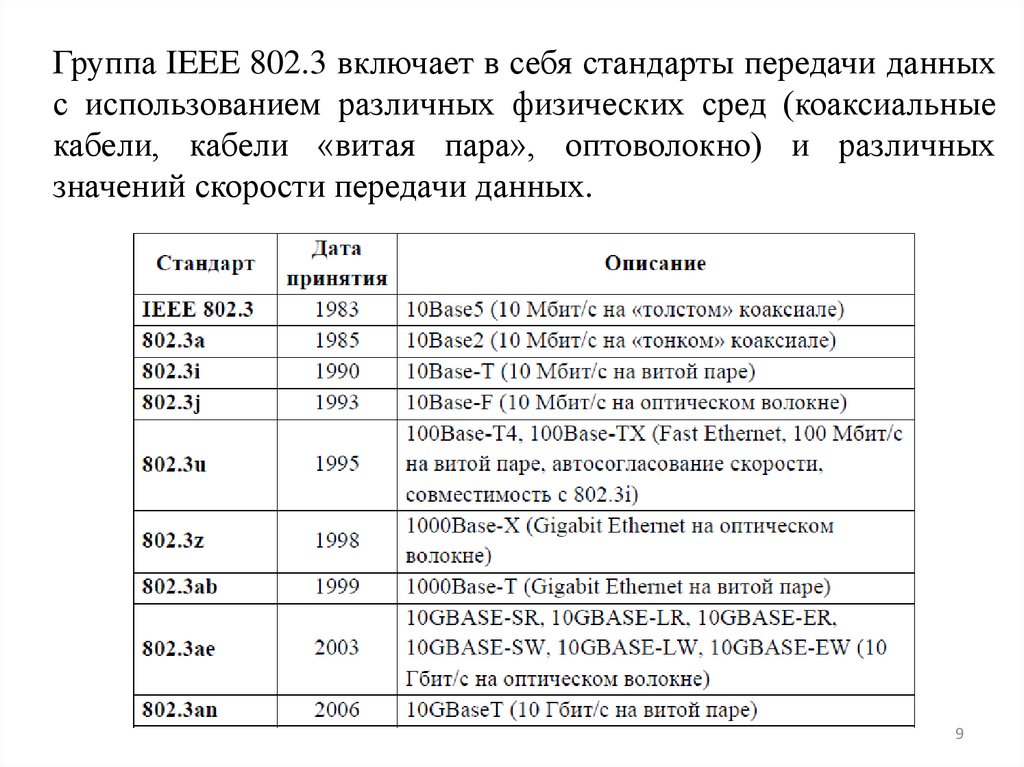

Группа IEEE 802.3 включает в себя стандарты передачи данныхс использованием различных физических сред (коаксиальные

кабели, кабели «витая пара», оптоволокно) и различных

значений скорости передачи данных.

9

10. Спецификация 10Base-5 (IEEE 802.3)

Среда передачи – коаксиальный кабель диаметром 0,5дюйма

(«толстый» коаксиал, марка RG-8).

· Волновое сопротивление кабеля – 50 Ом.

· Максимальная длина сегмента – 500 м.

· Максимальное число узлов на сегменте – 100.

· Максимальное число сегментов – 5 (при использовании 4

повторителей), из которых могут быть нагруженными

(использоваться для подключения узлов), а 2 сегмента –

выполняют роль удлинителей (правило «5-4-3»).

· Кабель укладывается только единым цельным сегментом.

· Сетевой адаптер, а точнее его трансивер

10

11.

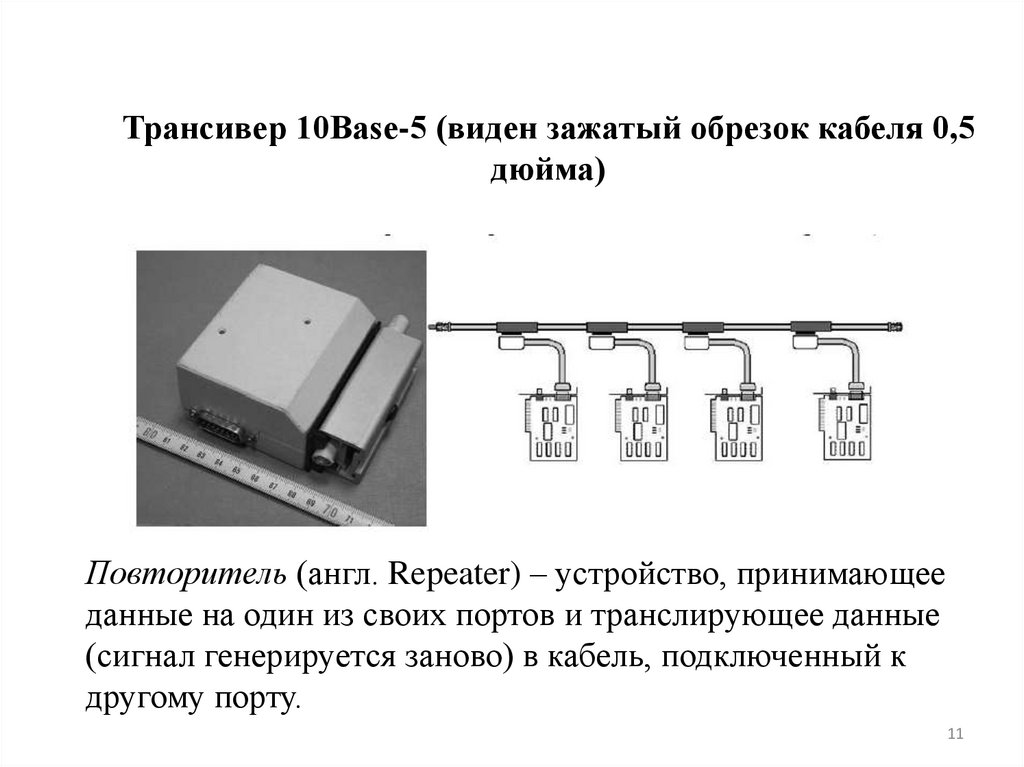

Трансивер 10Base-5 (виден зажатый обрезок кабеля 0,5дюйма)

Повторитель (англ. Repeater) – устройство, принимающее

данные на один из своих портов и транслирующее данные

(сигнал генерируется заново) в кабель, подключенный к

другому порту.

11

12. Спецификация 10Base-2 (802.3a)

Среда передачи – коаксиальный кабель диаметром 0,25 дюйма(«тонкий» коаксиал, марка кабеля RG-58).

Волновое сопротивление кабеля – 50 Ом.

· Максимальная длина сегмента – 185 м.

· Максимальное число узлов на сегменте – 30.

· Максимальное число сегментов – 5 (при использовании 4

повторителей), из которых могут быть нагруженными

(использоваться для подключения узлов), а два сегмента –

выполняют роль удлинителей (правило «5-4-3»).

· Кабель разрезается на фрагменты, соединяющие два

ближайших

узла.

12

13.

Схема подключения кабеля с BNC коннектором (слева) и BNCтерминатора (справа) к сетевому адаптеру через BNC-T коннектор

Сборка и монтаж коннектора BNC (слева – направо)

13

14. Спецификация 10Base-T (802.3i)

Среда передачи – кабель на основе витой пары (UTP/STPкатегории 3 или выше).

- Физическая топология – звезда на основе концентратора или

коммутатора.

-Максимальное расстояние между концентратором и узлом – 100

м.

- При

построении

иерархической

структуры

число

концентраторов между любыми двумя узлами – не более 4.

Концентратор (англ. Hub – узел) — многопортовый повторитель,

принимающий сигнал на одни из своих портов и транслирующие

его на все остальные порты.

14

15.

Коммутатор (англ. Switch – переключатель) —многопортовое многопроцессорное устройство, способное

принимать сигнал на один из своих портов и ретранслировать

его на один из портов – порт получателя.

Концентратор (англ. Hub – узел) — многопортовый

повторитель, принимающий сигнал на одни из своих

портов и транслирующие его на все остальные порты.

15

16. Спецификации 100Base-T (Fast Ethernet, 802.3u)

Спецификация 100Base-T может использоваться в двухвариантах реализации:

-100Base-T4 – 100 Мбит/с при использовании кабеля

UTP/STP категории 3 и выше (используются четыре витые

пары кабеля, этот вариант практически не используется);

-100Base-TX – 100 Мбит/с при использовании кабеля

UTP/STP категории 5 и выше (используются только две

витые пары, этот вариант наиболее распространен).

16

17. Локальная сеть организации на основе Fast Ethernet

Структура локальной сети малой организации (топология «звезда»)17

18.

1819.

Теоретические ограничения, которые необходимо учитывать припланировании и развертывании сети Fast Ethernet с физической

топологией «дерево»:

1) максимальное число узлов в сети Ethernet – 1024 (это

ограничение вряд ли будет достигнуто в реальной организации с

такой простойструктурой);

2) правило четырех коммутаторов: между любыми двумя узлами

сети (по маршруту прохождения пакетов) не должно быть более

четырех коммутаторов.

19

20.

Рассмотрим примеры применения правила 4 коммутаторов.Между узлами A и B, подключенными к коммутаторам 1-го уровня

(sw1 и swN соответственно) число коммутаторов равно трем: sw1,

rootswitch и swN (правило 4 коммутаторов выполняется).

Между узлами A и C, подключенными к коммутаторам (sw1

первого уровня и sw2-1 второго уровня соответственно) число

коммутаторов равно четырем: sw1, root switch, sw2 и sw2-1

(правило 4 коммутаторов выполняется).

Между узлами C и D число коммутаторов равно пяти: sw2-1, sw2,

root switch, sw3 и sw3-1 (правило 4 коммутаторов нарушено).

Последний пример (для узлов C и D) показывает, что между

любыми двумя узлами, подключенными к двум различным

коммутаторам 2-го уровня, число коммутаторов по маршруту

прохождения пакетов всегда будет равно 5

(больше четырех). То есть, правило четырех коммутаторов

запрещает существование коммутаторов второго уровня более,

чем у одного коммутатора первого уровня.

20

21.

Практические ограничения, накладываемые на размерсети:

1. Коммутаторы Ethernet, как правило, реализованы с

числом портов, кратным восьми: 8-, 16-, 24- или 32портовые коммутаторы (исключения: иногда можно

встретить настольные коммутаторы на 4-5 портов для

использования компьютеров в малых офисах и 48портовые коммутаторы для построения больших сетей).

2. Максимальная длина кабеля «витая пара» для Fast

Ethernet – 100 м.

21

22. Стек из пяти программируемых коммутаторов для размещения в серверной стойке 19”

Коммутаторы, ориентированные на применение в крупных сетях, имеютне только порты Fast Ethernet (100Base-T), но и порты других спецификаций

(100Base-F, 1000Base-X, 1000Base-T) и могут выполнять коммутирование

линий различной физической природы и с различной пропускной

22

способностью

23. Разделка кабеля UTP и монтаж коннектора RJ-45

Под разделкой кабеля понимают процесс подготовки кабеля к монтажусоединительного штекера – коннектора.

В стандартах Ethernet описывается два способа раскладки проводников витой

пары для коннектора RJ-45: T-568A и T-568B.

Каждая пара проводников маркируется с использованием одного и того же

цвета: один провод окрашивается сплошным цветом, а другой – тем же

цветом, но с белыми полосками.

23

24.

Варианты раскладки проводников T-568A и T-568B различаютсятолько цветовой маркировкой пар. В России принято

использовать раскладку T-568B, в которой пары маркированы

следующим способом:

I. оранжевая пара (бело-оранжевый и оранжевый, контакты 1 и 2);

II. зеленая пара (бело-зеленый и зеленый, контакты 3 и 6);

III. синяя пара (синий и бело-синий, контакты 4 и 5);

IV. коричневая пара (бело-коричневый и коричневый, контакты 7

и 8).

24

25.

В практике передачи данных по кабельным линиям связи могутиспользоваться различные виды коннекторов RJ:

· RJ-12 (4p) – 4-контактный коннектор (телефонные лини);

· RJ-11 (6p) – 6-контактный коннектор (телефонные лини);

· RJ-45 (8p) – 8-контактный коннектор, (кабельные системы

Ethernet на витой паре).

25

26.

Для монтажа коннекторов RJ используется специальныймонтажный (разделочный) инструмент, например, Gembird T568R.

Инструмент для разделки кабеля UTP, монтажа RJ-45 (8p) и

RJ-11 (6p)

26

27. Типичные ошибки монтажа коннекторов RJ-45 и возможные способы их исправления.

2728. Тестер Gembird NCT-1

2829. Группа стандартов 802.11 (беспроводные сети)

IEEE 802.11 — набор стандартов связи длябеспроводных

локальных

сетей,

использующих

частотные диапазоны 0,9; 2,4; 3,6 и 5 ГГц.

29

30. Сети Wi-Fi

Технология Wi-Fi позволяет выполнить непосредственноесоединение двух устройств-клиентов. Такой режим Wi-Fi

называется Ad-hoc или «точка-точка».

Обычно сеть Wi-Fi содержит не менее одной точки доступа

(Wireless Access Point, WAP) и не менее одного клиента. Точка

доступа каждые 100 мс на минимально возможной для Wi-Fi

скорости в 0,1 Мбит/с передает специальные пакеты,

содержащие ее SSID. SSID (англ. Service Set Identifier) – это

символьный идентификатор точки доступа (сети), имеющий

длину от 1 до 32 байт, и ориентированный на использование

человеком (символьный идентификатор).

30

31.

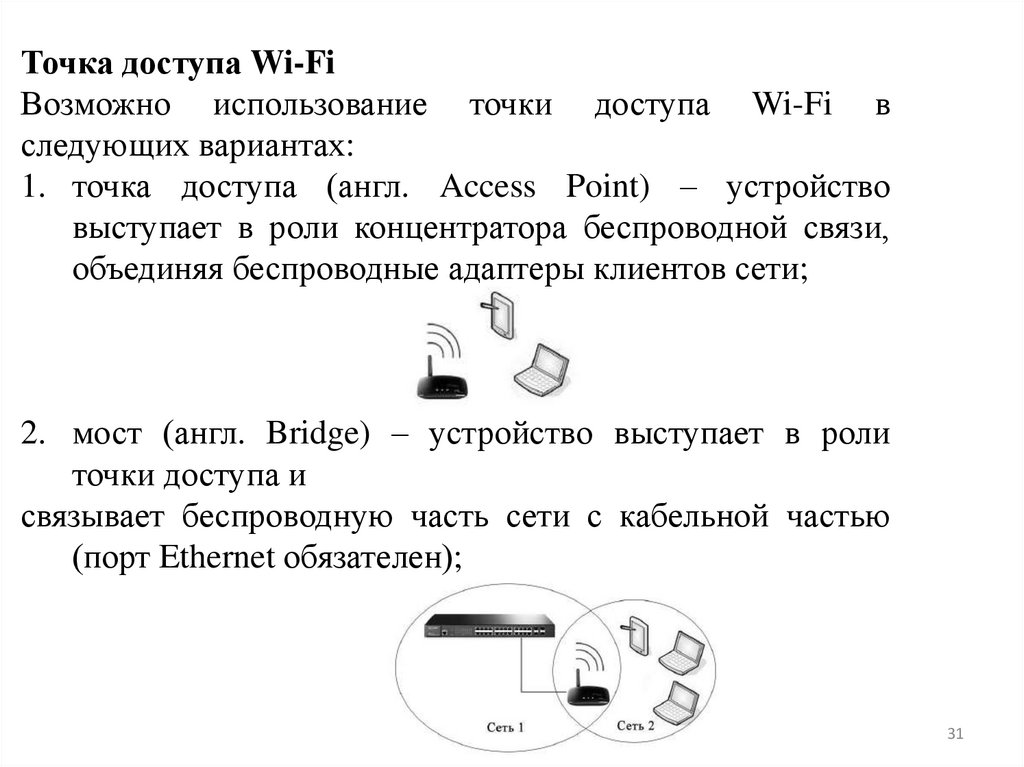

Точка доступа Wi-FiВозможно использование точки доступа Wi-Fi в

следующих вариантах:

1. точка доступа (англ. Access Point) – устройство

выступает в роли концентратора беспроводной связи,

объединяя беспроводные адаптеры клиентов сети;

2. мост (англ. Bridge) – устройство выступает в роли

точки доступа и

связывает беспроводную часть сети с кабельной частью

(порт Ethernet обязателен);

31

32.

3. клиент (англ. Client) – устройство используется дляподключения клиента к беспроводной сети (порт Ethernet

обязателен);

4. повторитель (англ. Repeater) – устройство принимает

сигнал Wi-Fi и ретранслирует его в той же сети, увеличивая

ее радиус.

32

33. Сетевые адаптеры Wi-Fi

Виды реализации:1. Сетевой адаптер Wi-Fi мобильного ПК, например, ноутбука –

изготавливается в виде небольшой печатной платы, закрепляемой

на материнской плате (одна или две антенны размещаются в

основном корпусе или в корпусе дисплея).

Wi-Fi адаптер ноутбука

2. Сетевой адаптер Wi-Fi для

стационарного ПК – изготавливается в

виде печатной платы для подключения к

материнской плате через слот одной из

шин расширения (в настоящее время –

PCI или PCI Ex.1);

Сетевые адаптеры

интерфейсов PCI и PCI Ex.133

34.

3. Сетевые адаптеры интерфейса USB – устройства вотдельных корпусах (как правило – компактных), могут

иметь как внешнюю, так и внутреннюю антенну,

подключаются к внешнему интерфейсу USB

(электропитание осуществляется через шину USB).

34

35. Структура сети Wi-Fi

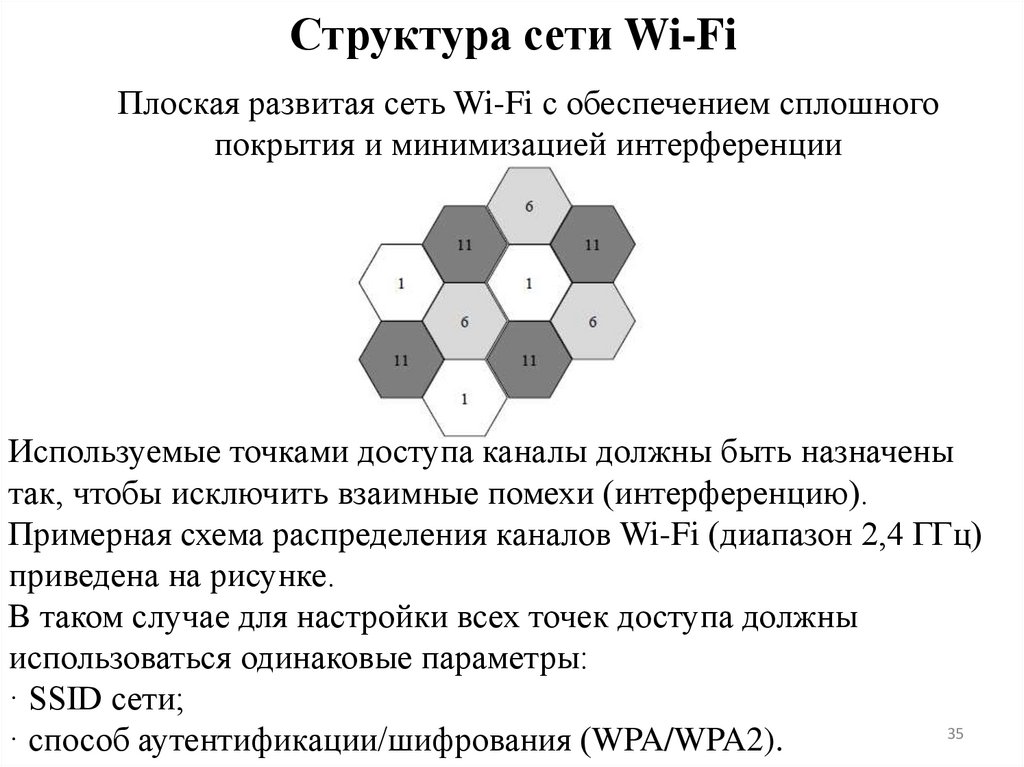

Плоская развитая сеть Wi-Fi с обеспечением сплошногопокрытия и минимизацией интерференции

Используемые точками доступа каналы должны быть назначены

так, чтобы исключить взаимные помехи (интерференцию).

Примерная схема распределения каналов Wi-Fi (диапазон 2,4 ГГц)

приведена на рисунке.

В таком случае для настройки всех точек доступа должны

использоваться одинаковые параметры:

· SSID сети;

35

· способ аутентификации/шифрования (WPA/WPA2).

36. Безопасность сети Wi-Fi

Перечислим основные возможности повышения безопасностисети Wi-Fi.

1. Сокрытие SSID точкой доступа (англ. Hide SSID) – WAP не

транслирует пакетов, содержащих SSID. Каждый клиент для

подключения к сети должен знать ее SSID.

2. Использование MAC-фильтра – сетевой администратор

ведет список MAC-адресов, которым разрешено/запрещено

подключение к данной точке доступа.

Варианты настройки MAC-фильтра:

-Allow (англ., разрешать, позволять) – доступ разрешен только

указанным MAC-адресам, а остальным – запрещен;

- Deny (англ., отвергать, запрещать) – доступ запрещен только

указанным MAC-адресам, а остальным – разрешен.

36

37. 3. Использование ключа шифрования WEP/WPA – в настройках параметров точки доступа и клиентов указывается символьная

последовательность (в простейшем случае – одинаковая для всех).Варианты шифрования:

-WEP-шифрование – алгоритм скомпрометирован (известен

алгоритм шифрования), поэтому использование WEP-ключей не

рекомендуется;

- WPA (англ. Temporal Key Integrity Protocol, TKIP) – достаточно

надежный алгоритм, применяемый в старых моделях устройств

Wi-Fi;

- WPA2 (англ. Advanced Encryption Standard, AES) – самый

современный алгоритм шифрования, поддерживаемый

практически всеми современными устройствами – рекомендуется

к использованию в настоящее время.

37

38.

Для стандарта шифрования WPA2 (AES) существует дваалгоритма создания ключей:

- WPA2 Personal – используется статический ключ (пароль,

кодовое слово (англ. Pre-Shared Key, PSK)) минимальной длиной

8 символов, которое указывается в настройках точки доступа, и

у всех клиентов данной беспроводной сети. Компрометация

такого ключа (проболтались соседу, уволен сотрудник, украден

ноутбук) требует немедленной смены пароля у всех оставшихся

пользователей, что реалистично только в случае небольшого их

числа.

- WPA2 Enterprise – для корпоративных применений (как

следует из названия), используется динамический ключ,

индивидуальный для каждого работающего клиента в данный

момент. Этот ключ может периодический обновляться

непосредственно во время работы и без разрыва соединения, и

за его генерацию отвечает дополнительный компонент – сервер

38

авторизации.

39. Преимущества Wi-Fi

Преимущества технологии Wi-Fi:-использование беспроводных технологий позволяет

избавиться от необходимости прокладки сетевого кабеля;

- позволяет реализовать свободное размещение и

перемещение устройств в пределах зоны покрытия;

- позволяет выполнить подключение мобильных

устройств к локальной сети организации и ресурсам

Интернета;

- благодаря сертификации WECA (Wi-Fi) обеспечивается

совместимость сетевых устройств;

- излучение от устройств Wi-Fi на порядок (в 10 раз)

меньше излучения мобильных телефонов.

39

40. Недостатки технологии Wi-Fi:

- в диапазоне 2,4ГГц работает достаточно большое числобытовых устройств: устройства Bluetooth, микроволновые печи,

что вносит заметный уровень помех в сигналы Wi-Fi;

- мощность сигнала в сетях Wi-Fi очень сильно уменьшается

при прохождении сквозь стены, особенно под острым углом к

стене;

- значительная часть трафика – передача служебных данных, что

резко уменьшает долю полезного трафика (пользовательских

данных);

- законодательство России требует регистрации сетей Wi-Fi,

работающих вне помещений (обязательной регистрации

подлежат адаптеры Wi-Fi с ЭИИМ (эффективной изотропно

излучаемой мощностью) более 100 мВт (20 дБм));

- в режиме Ad-hoc (точка-точка) скорость взаимодействия

ограничивается стандартом IEEE 802.11b – 11 Мбит/с со слабо

защищенным WEP-шифрованием.

40

41.

ЛОКАЛЬНАЯ СЕТЬ ОРГАНИЗАЦИИ41

internet

internet