Similar presentations:

Сравнительный анализ методов аутентификации в автоматизированных системах

1. Сравнительный анализ методов аутентификации в автоматизированных системах

• Биометрия, токены, многофакторнаяаутентификация

Царев В.В

2. Рост кибератак из-за слабой аутентификации

• Примеры:• Утечка паролей LinkedIn (2012) —

165 млн аккаунтов.

• Фишинг в Twitter (2020) — взлом

аккаунтов Obama, Musk.

• Стандарты:

• NIST (США): Рекомендации по

MFA.

• ФСТЭК (РФ): Требования к

защите персональных данных.

3. Основные методы аутентификации

• Пароли:• Плюсы: Простота.

• Минусы: Уязвимость к брутфорсу, фишингу.

Основные методы

аутентификации

• MFA (Многофакторная):

• SMS vs TOTP (Google Authenticator) vs

аппаратные ключи.

• Пример: Банки (Сбербанк — TOTP + SMS).

• Токены/смарт-карты:

• Пример: YubiKey, Рутокен.

• Принцип работы: OTP (One-Time Password).

• Биометрия:

• Типы: Отпечатки, Face ID, голос.

• Риски: Подделка отпечатков (Deepfake).

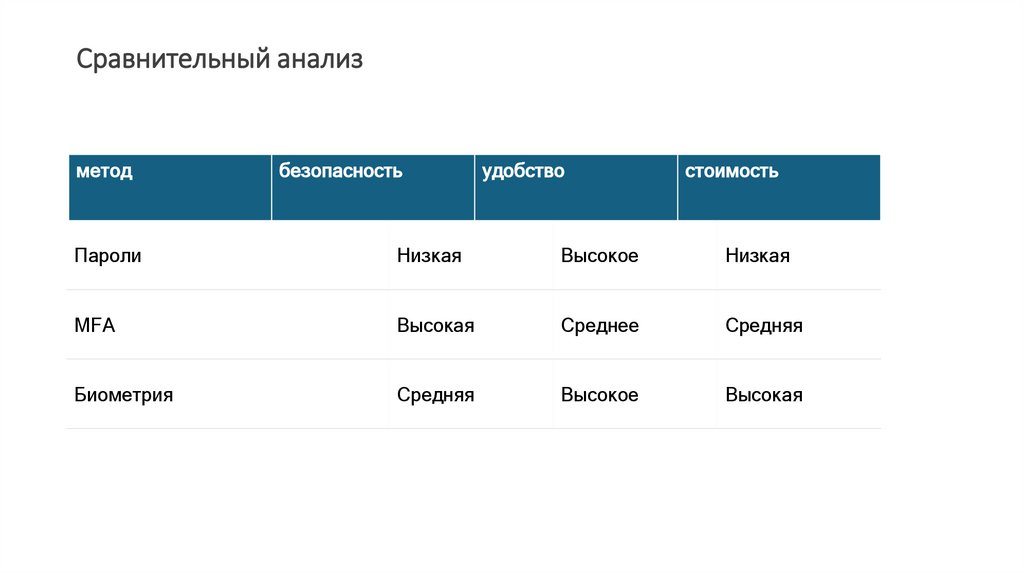

4. Сравнительный анализ

методбезопасность

удобство

стоимость

Пароли

Низкая

Высокое

Низкая

MFA

Высокая

Среднее

Средняя

Биометрия

Средняя

Высокое

Высокая

5. Рекомендации для разных систем

Рекомендации дляразных систем

• Корпоративные АС (1С, CRM): MFA + токены

(например, Рутокен).

• SCADA: Аппаратные ключи (из-за

изолированности).

• Облака: TOTP + FIDO2 (например, Microsoft

Azure).

6. Выводы

• Самый безопасный: MFA + аппаратные ключи.• Самый удобный: Биометрия (но риски

подделки).

• Оптимально: Комбинация методов

(например, MFA + токены).

7. Дополнения

• Инциденты: Взлом Colonial Pipeline(2021) из-за отсутствия MFA.

• Стандарты: ФСТЭК строже к

биометрии, NIST — к криптографии.

Дополнения

• Перспективы: FIDO2 (беспарольная

аутентификация, разработанный

альянсом FIDO (Fast IDentity Online).

Замена паролей на

криптографически защищённые

ключи. Публичная и приватная

криптография (асимметричное

шифрование)

informatics

informatics